ASA-to-ASA Dynamic-to-Static IKEv1/IPsecの設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

はじめに

このドキュメントでは、ASAがダイナミックピアからのダイナミックIPsecサイト間VPN接続を受け入れられるようにする方法について説明します。

前提条件

要件

次の項目に関する専門知識があることが推奨されます。

- 適応型セキュリティ アプライアンス(ASA)

使用するコンポーネント

このドキュメントの情報は、Cisco ASA(5510 および 5520)ファイアウォール ソフトウェア リリース 9.x 以降に基づくものです。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

このドキュメントでは、適応型セキュリティ アプライアンス(ASA)が任意のダイナミック ピア(このケースでは ASA)からのダイナミック IPsec サイト間 VPN 接続を受け入れるようにする方法について説明します。このドキュメントのネットワーク図に示されているように、IPsec トンネルは、トンネルがリモート ASA 側から開始される場合にのみ確立されます。中央 ASA は、ダイナミック IPsec 設定のために VPN トンネルを開始できません。リモート ASA の IP アドレスは不明です。

ワイルドカード IP アドレス(0.0.0.0/0)とワイルドカード事前共有キーからの接続をダイナミックに受け入れるように中央 ASA を設定します。その後、リモート ASA は、暗号アクセスリストでの指定に従ってローカル サブネットから中央 ASA サブネットへのトラフィックを暗号化するように設定されます。どちら側でも、IPsec トラフィックのネットワーク アドレス変換(NAT)をバイパスするために NAT 除外が実行されます。

設定

注:このセクションで使用されているコマンドの詳細を調べるには、Command Lookup Tool(登録ユーザ専用)を使用してください。シスコの内部ツールおよび情報にアクセスできるのは、登録ユーザのみです。

ネットワーク図

ASDM の設定

中央 ASA(スタティック ピア)

スタティック IP アドレスを持つ ASA で、不明なピアからのダイナミック接続を受け入れる一方で IKEv1 事前共有キーを使用してピアを認証するように VPN をセットアップします。

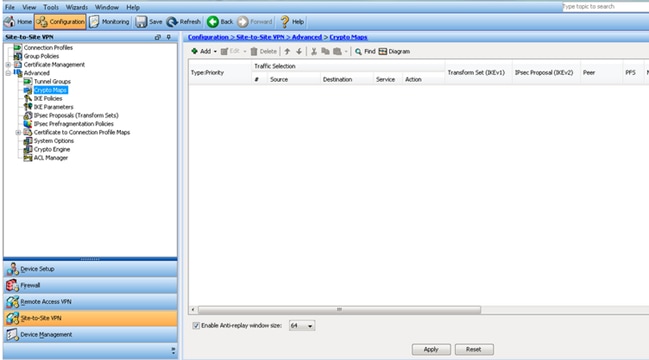

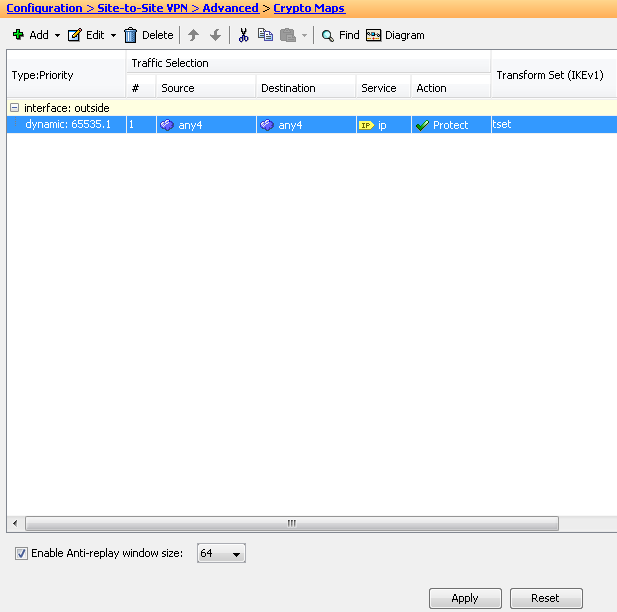

- [Configuration] > [Site-to-Site VPN] > [Advanced] > [Crypto Maps] の順に選択します。ウィンドウには、すでに存在するクリプトマップエントリのリストが表示されます(存在する場合)。ASA にはピアの IP アドレスが不明であるため、ASA が接続を受け入れるために、一致するトランスフォームセット(IPsec プロポーザル)を使用してダイナミック マップを設定します。[Add] をクリックします。

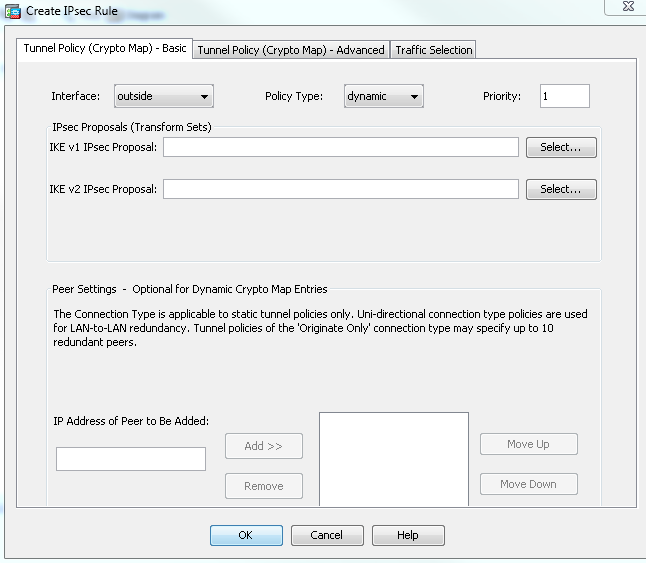

- [Create IPsec Rule] ウィンドウの [Tunnel Policy (Crypto Map) - Basic] タブで、[Interface] ドロップダウンリストから [outside] を選択し、[Policy Type] ドロップダウンリストから [dynamic] を選択します。ダイナミックマップの下に複数のエントリがある場合は、Priorityフィールドでこのエントリのプライオリティを割り当てます。次に、[IKE v1 IPsec Proposal] フィールドの横にある [Select] をクリックして、IPsec プロポーザルを選択します。

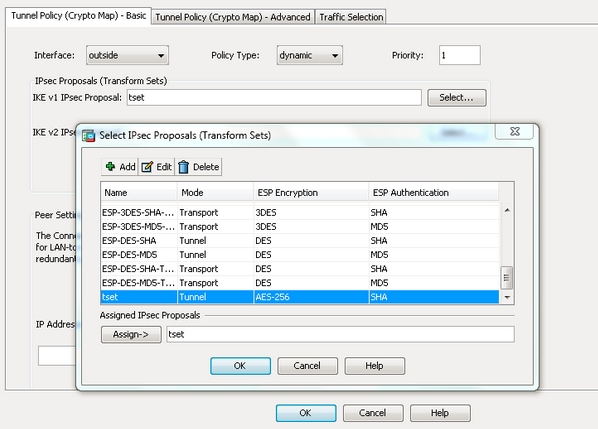

- [Select IPsec Proposals (Transform Sets)] ダイアログボックスが開いたら、現在の IPsec プロポーザルの中から選択するか、[Add] をクリックし、新しいプロポーザルを作成して使用します。完了したら、[OK] をクリックします。

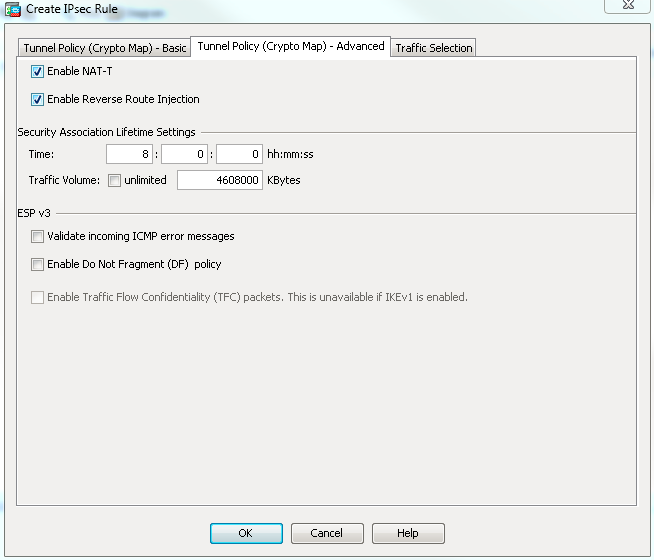

- [Tunnel Policy (Crypto Map)-Advanced] タブで、[Enable NAT-T] チェックボックス(ピアが NAT デバイスの背後にある場合に必要)と [Enable Reverse Route Injection] チェックボックスをオンにします。ダイナミック ピアに対して VPN トンネルが稼働状態になると、ASA は、VPN インターフェイスを指すネゴシエートされたリモート VPN ネットワークのダイナミック ルートをインストールします。

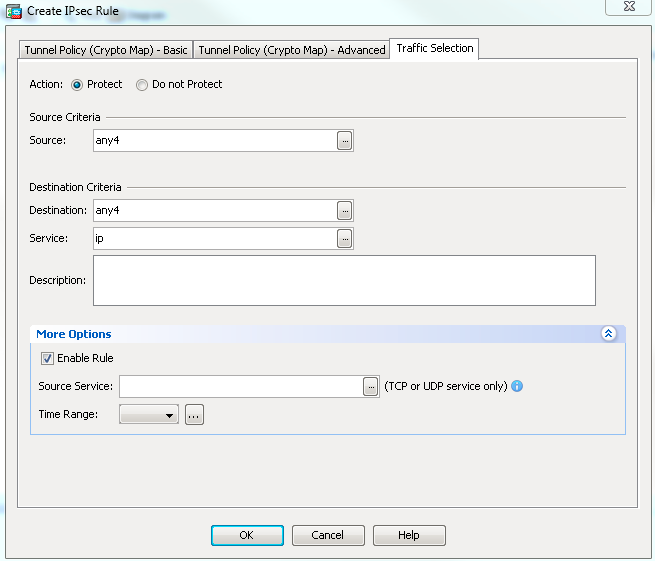

必要に応じて、[Traffic Selection] タブで、ダイナミック ピアの関心のある VPN トラフィックを定義し、[OK] をクリックすることもできます。

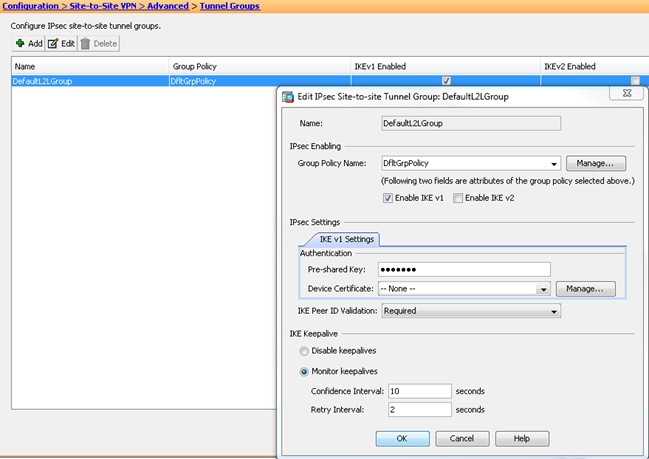

前述のように、ASA にはリモート ダイナミック ピアの IP アドレスに関する情報がないため、不明な接続要求は、デフォルトで、ASA 上に存在する DefaultL2LGroup に到達します。認証に成功するには、リモート ピアで設定された事前共有キー(この例では cisco123)が DefaultL2LGroup にあるものと一致する必要があります。

- [Configuration] > [Site-to-Site VPN] > [Advanced] > [Tunnel Groups] の順に選択して、[DefaultL2LGroup] を選択し、[Edit] をクリックして必要な事前共有キーを設定します。完了したら、[OK] をクリックします。

注:これにより、スタティックピア(中央ASA)にワイルドカード事前共有キーが作成されます。この事前共有キーおよびその一致するプロポーザルを認識しているデバイス/ピアは、VPN トンネルを確立し、VPN 経由でリソースにアクセスすることができます。この事前共有キーが不明なエンティティと共有されていないこと、および容易に推測できないことを確認します。

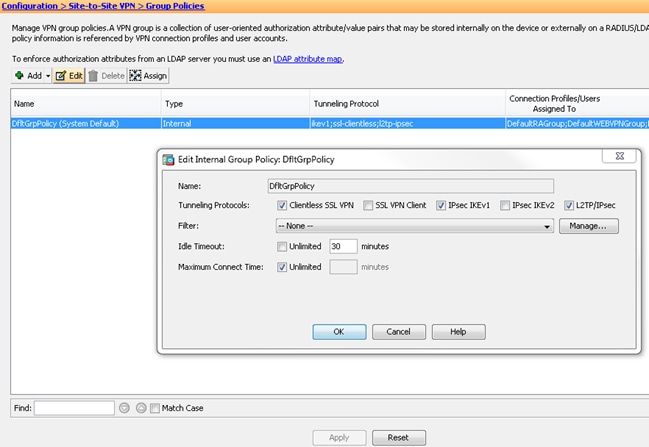

- [Configuration] > [Site-to-Site VPN] > [Group Policies] の順に選択し、任意のグループ ポリシー(この場合はデフォルトのグループ ポリシー)を選択します。 [Edit] をクリックし、[Edit Internal Group Policy] ダイアログボックスでグループ ポリシーを編集します。完了したら、[OK] をクリックします。

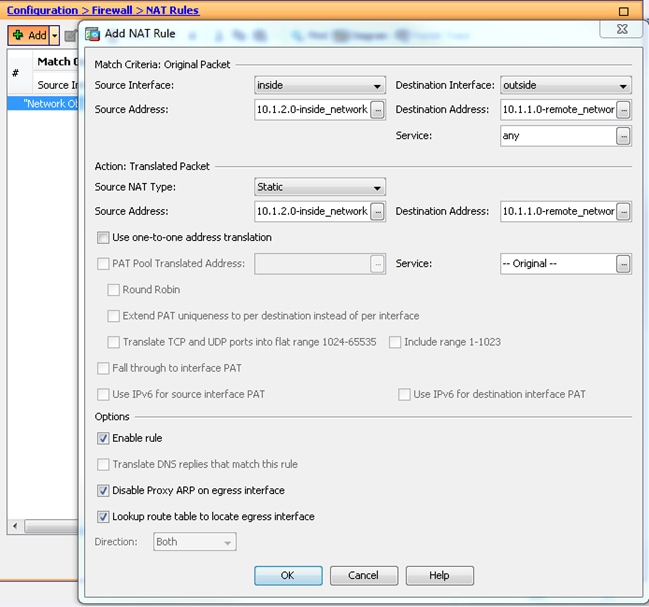

- [Configuration] > [Firewall] > [NAT Rules] の順に選択し、[Add Nat Rule] ウィンドウで VPN トラフィックの no nat(NAT-EXEMPT)ルールを設定します。完了したら、[OK] をクリックします。

リモート ASA(ダイナミック ピア)

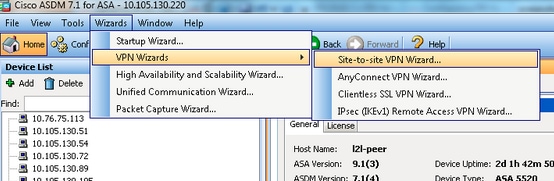

- ASDM アプリケーションが ASA に接続したら、[Wizards] > [VPN Wizards] > [Site-to-site VPN Wizard] の順に選択します。

- [Next] をクリックします。

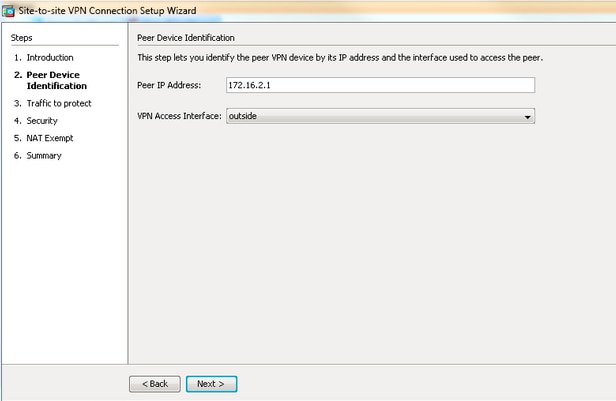

- [VPN Access Interface] ドロップダウンリストから [outside] を選択し、リモート ピアの外部 IP アドレスを指定します。暗号マップを適用するインターフェイス(WAN)を選択してください。[Next] をクリックします。

- VPNトンネルの通過を許可する必要があるホスト/ネットワークを指定します。このステップでは、VPN トンネルの [Local Networks] と [Remote Networks] を指定します。必要に応じて、[Local Network] フィールドと [Remote Network] フィールドの横にあるボタンをクリックしてアドレスを選択します。完了したら、[Next] をクリックします。

T

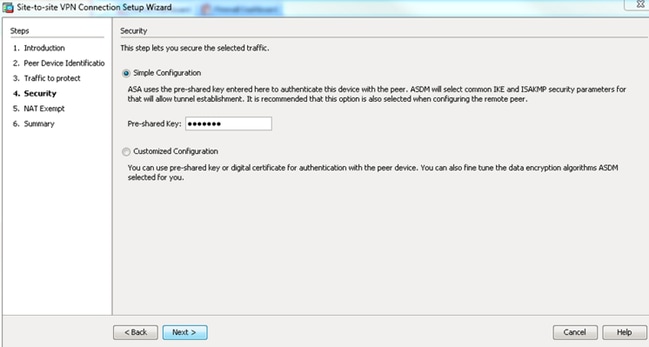

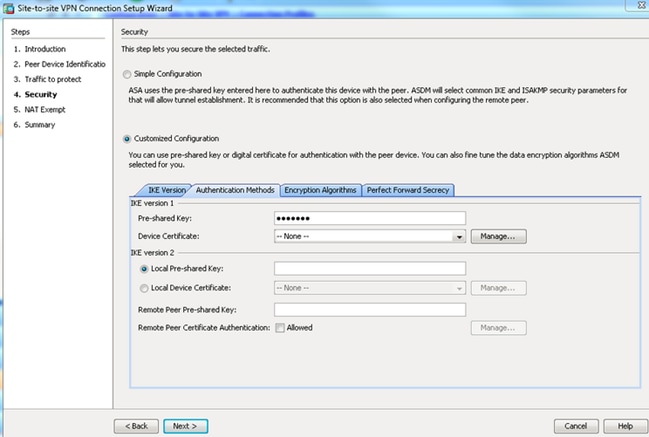

- 使用する認証情報(この例では事前共有キー)を入力します。この例では、cisco123 という事前共有キーを使用しています。[Tunnel Group Name] は、LAN 間(L2L)VPN を設定する場合、デフォルトではリモート ピアの IP アドレスになります。

または

任意の IKE および IPsec ポリシーを含むように設定をカスタマイズできます。ピア間には少なくとも 1 つの一致するポリシーがある必要があります。

- [Authentication Methods] タブで、[Pre-shared Key] フィールドに IKE バージョン 1 の事前共有キーを入力します。この例では、cisco123 です。

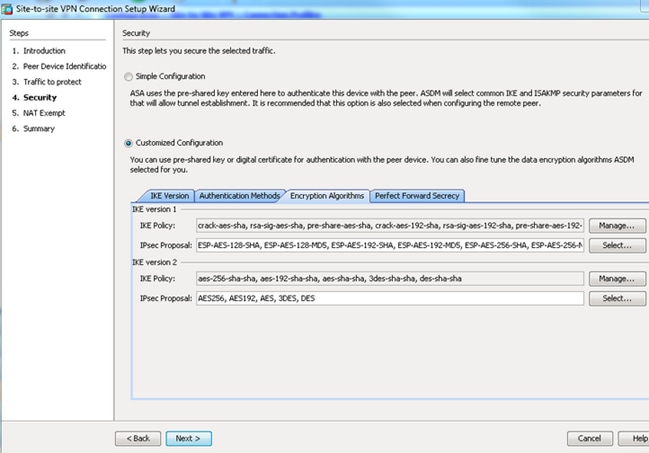

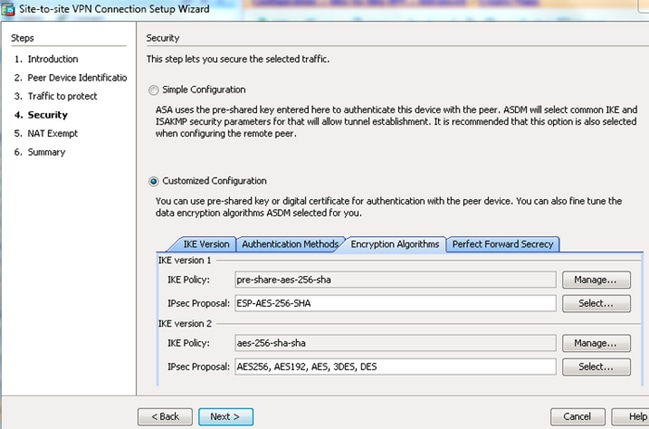

- [Encryption Algorithms] タブをクリックします。

- [Authentication Methods] タブで、[Pre-shared Key] フィールドに IKE バージョン 1 の事前共有キーを入力します。この例では、cisco123 です。

- [IKE Policy] フィールドの横にある [Manage] をクリックし、[Add] をクリックして、カスタム IKE ポリシー(フェーズ 1)を設定します。完了したら、[OK] をクリックします。

- [IPsec Proposal] フィールドの横にある [Select] をクリックして、必要な IPsec プロポーザルを選択します。完了したら、[Next] をクリックします。

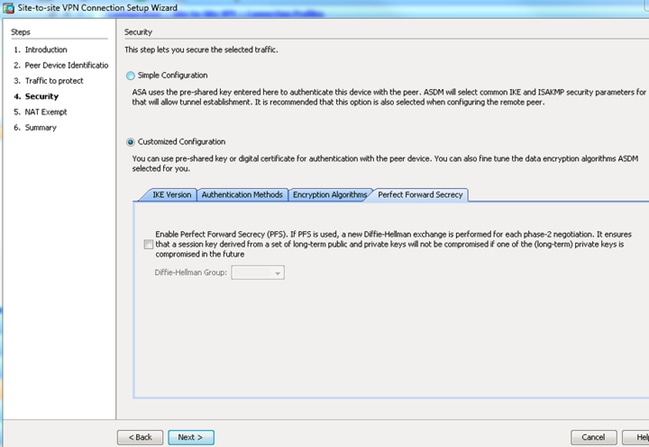

必要に応じて、[Perfect Forward Secrecy] タブに移動し、[Enable Perfect Forward Secrecy (PFS)] チェックボックスをオンにすることができます。完了したら、[Next] をクリックします。

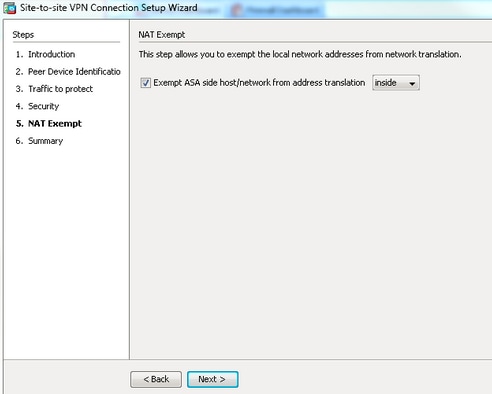

- Exempt ASA side host/network from address translationの横にあるボックスをオンにして、Network Address Translation(NAT;ネットワークアドレス変換)の開始からトンネルトラフィックが流れないようにします。ドロップダウンリストから [local] または [inside] を選択してローカル ネットワークに到達可能なインターフェイスを設定します。[Next] をクリックします。

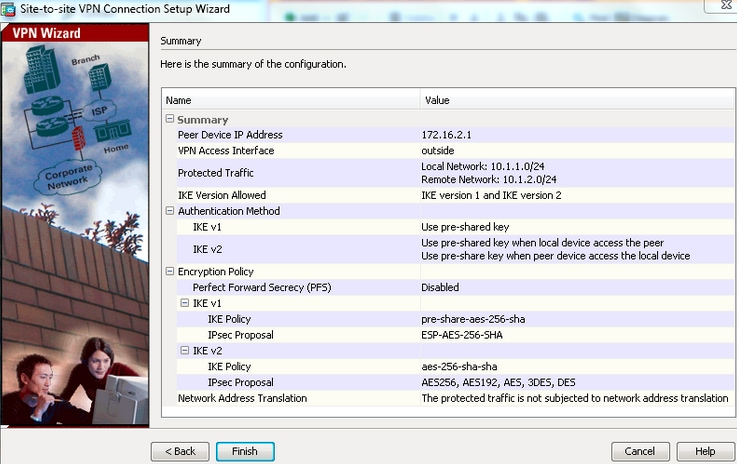

- 設定した VPN の概要が表示されます。確認して、[Finish] をクリックします。

CLI での設定

中央 ASA(スタティック ピア)の設定

- 次の例のように、VPN トラフィックのNO-NAT/NAT-EXEMPT ルールを設定します。

object network 10.1.1.0-remote_network

subnet 10.1.1.0 255.255.255.0

object network 10.1.2.0-inside_network

subnet 10.1.2.0 255.255.255.0

nat (inside,outside) source static 10.1.2.0-inside_network 10.1.2.0-inside_network

destination static 10.1.1.0-remote_network 10.1.1.0-remote_network

no-proxy-arp route-lookup - リモートのダイナミックL2Lピアを認証するために、DefaultL2LGroupで事前共有キーを設定します。

tunnel-group DefaultL2LGroup ipsec-attributes

ikev1 pre-shared-key cisco123 - フェーズ 2/ISAKMP ポリシーを定義します。

crypto ikev1 policy 10

authentication pre-share

encryption aes-256

hash sha

group 2

lifetime 86400 - フェーズ 2 トランスフォーム セット/IPsec ポリシーを定義します。

crypto ipsec ikev1 transform-set tset esp-aes-256 esp-sha-hmac

- 次のパラメータを使用してダイナミック マップを設定します。

- 必要なトランスフォーム セット

- リバース ルート インジェクションの有効化:接続されたクライアントのルーティング情報をセキュリティ アプライアンスが学習することを可能にする(任意)

crypto dynamic-map outside_dyn_map 1 set ikev1 transform-set tset

crypto dynamic-map outside_dyn_map 1 set reverse-route - ダイナミック マップを暗号マップにバインドし、暗号マップを適用して、外部インターフェイスで ISAKMP/IKEv1 を有効にします。

crypto map outside_map 65535 ipsec-isakmp dynamic outside_dyn_map

crypto map outside_map interface outside

crypto ikev1 enable outside

リモート ASA(ダイナミック ピア)

- VPN トラフィックの NAT 除外ルールを設定します。

object network 10.1.1.0-inside_network

subnet 10.1.1.0 255.255.255.0

object network 10.1.2.0-remote_network

subnet 10.1.2.0 255.255.255.0

nat (inside,outside) source static 10.1.1.0-inside_network 10.1.1.0-inside_network

destination static 10.1.2.0-remote_network 10.1.2.0-remote_network

no-proxy-arp route-lookup - スタティックVPNピアと事前共有キーのトンネルグループを設定します。

tunnel-group 172.16.2.1 type ipsec-l2l

tunnel-group 172.16.2.1 ipsec-attributes

ikev1 pre-shared-key cisco123 - フェーズ 1/ISAKMP ポリシーを定義します。

crypto ikev1 policy 10

authentication pre-share

encryption aes-256

hash sha

group 2

lifetime 86400 - フェーズ 2 トランスフォーム セット/IPsec ポリシーを定義します。

crypto ipsec ikev1 transform-set ESP-AES-256-SHA esp-aes-256 esp-sha-hmac

- 関心のある VPN トラフィック/ネットワークを定義するアクセス リストを設定します。

access-list outside_cryptomap extended permit ip object

10.1.1.0-inside_network object 10.1.2.0-remote_network - 次のパラメータを使用してスタティック暗号マップを設定します。

- 暗号/VPN アクセス リスト

- リモート IPsec ピアの IP アドレス

- 必要なトランスフォーム セット

crypto map outside_map 1 match address outside_cryptomap

crypto map outside_map 1 set peer 172.16.2.1

crypto map outside_map 1 set ikev1 transform-set ESP-AES-256-SHA - 暗号マップを適用して、外部インターフェイスで ISAKMP/IKEv1 を有効にします。

crypto map outside_map interface outside

crypto ikev1 enable outside

確認

ここでは、設定が正常に動作することを検証します。

アウトプット インタープリタ ツールでは、特定の show コマンドがサポートされています。show コマンドの出力の分析を表示するには、Output Interpreter Tool を使用します。

注:シスコの内部ツールおよび情報にアクセスできるのは、登録ユーザのみです。

- show crypto isakmp sa:ピア上の現在の IKE セキュリティ アソシエーション(SA)をすべて表示します。

- show crypto ipsec sa:現在の IPSec SA をすべて表示します。

ここでは、2 つの ASA の検証出力の例を示します。

中央 ASA

Central-ASA#show crypto isakmp sa

IKEv1 SAs:

Active SA: 1

Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA: 1

1 IKE Peer: 172.16.1.1

Type : L2L Role : responder

Rekey : no State : MM_ACTIVE

Central-ASA# show crypto ipsec sa

interface: outside

Crypto map tag: outside_dyn_map, seq num: 1, local addr: 172.16.2.1

local ident (addr/mask/prot/port): (10.1.2.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.1.1.0/255.255.255.0/0/0)

current_peer: 172.16.1.1

#pkts encaps: 4, #pkts encrypt: 4, #pkts digest: 4

#pkts decaps: 4, #pkts decrypt: 4, #pkts verify: 4

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 4, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 172.16.2.1/0, remote crypto endpt.: 172.16.1.1/0

path mtu 1500, ipsec overhead 74(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 30D071C0

current inbound spi : 38DA6E51

inbound esp sas:

spi: 0x38DA6E51 (953839185)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 28672, crypto-map: outside_dyn_map

sa timing: remaining key lifetime (kB/sec): (3914999/28588)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x0000001F

outbound esp sas:

spi: 0x30D071C0 (818966976)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 28672, crypto-map: outside_dyn_map

sa timing: remaining key lifetime (kB/sec): (3914999/28588)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

リモート ASA

Remote-ASA#show crypto isakmp sa

IKEv1 SAs:

Active SA: 1

Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA: 1

1 IKE Peer: 172.16.2.1

Type : L2L Role : initiator

Rekey : no State : MM_ACTIVE

Remote-ASA#show crypto ipsec sa

interface: outside

Crypto map tag: outside_map, seq num: 1, local addr: 172.16.1.1

access-list outside_cryptomap extended permit ip 10.1.1.0

255.255.255.0 10.1.2.0 255.255.255.0

local ident (addr/mask/prot/port): (10.1.1.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.1.2.0/255.255.255.0/0/0)

current_peer: 172.16.2.1

#pkts encaps: 4, #pkts encrypt: 4, #pkts digest: 4

#pkts decaps: 4, #pkts decrypt: 4, #pkts verify: 4

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 4, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 172.16.1.1/0, remote crypto endpt.: 172.16.2.1/0

path mtu 1500, ipsec overhead 74(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 38DA6E51

current inbound spi : 30D071C0

inbound esp sas:

spi: 0x30D071C0 (818966976)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 8192, crypto-map: outside_map

sa timing: remaining key lifetime (kB/sec): (4373999/28676)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x0000001F

outbound esp sas:

spi: 0x38DA6E51 (953839185)

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, IKEv1, }

slot: 0, conn_id: 8192, crypto-map: outside_map

sa timing: remaining key lifetime (kB/sec): (4373999/28676)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

トラブルシュート

ここでは、設定のトラブルシューティングに使用できる情報を示します。

アウトプットインタープリタツール(登録ユーザ専用)では、特定のshow コマンドがサポートされています。show コマンドの出力の分析を表示するには、アウトプットインタープリタ(登録ユーザ専用)を使用します。

注:シスコの内部ツールおよび情報にアクセスできるのは、登録ユーザのみです。

注:debug コマンドを使用する前に、『debug コマンドの重要な情報』を参照してください。

次のようなコマンドを使用します。

clear crypto ikev1 sa <peer IP address>

Clears the Phase 1 SA for a specific peer.

注意:clear crypto isakmp saコマンドは、アクティブなVPNトンネルをすべてクリアするため、動作の中断をともないます。

PIX/ASAソフトウェアリリース8.0(3)以降では、clear crypto isakmp sa<peer ip address>コマンドを使用して個々のIKE SAをクリアできます。8.0(3) より前のソフトウェア リリースでは、vpn-sessiondb logoff tunnel-group <tunnel-group-name> コマンドを使用して、1 つのトンネルの IKE および IPsec SA をクリアします。

Remote-ASA#vpn-sessiondb logoff tunnel-group 172.16.2.1

Do you want to logoff the VPN session(s)? [confirm]

INFO: Number of sessions from TunnelGroup "172.16.2.1" logged off : 1

clear crypto ipsec sa peer <peer IP address>

!!! Clears the required Phase 2 SA for specific peer.

debug crypto condition peer < Peer address>

!!! Set IPsec/ISAKMP debug filters.

debug crypto isakmp sa <debug level>

!!! Provides debug details of ISAKMP SA negotiation.

debug crypto ipsec sa <debug level>

!!! Provides debug details of IPsec SA negotiations

undebug all

!!! To stop the debugs

デバッグの使用:

debug cry condition peer <remote peer public IP>

debug cry ikev1 127

debug cry ipsec 127

リモート ASA(イニシエータ)

次の packet-tracer コマンドを入力してトンネルを開始します。

Remote-ASA#packet-tracer input inside icmp 10.1.1.10 8 0 10.1.2.10 detailed

IPSEC(crypto_map_check)-3: Checking crypto map outside_map 1: matched.

Jan 19 22:00:06 [IKEv1 DEBUG]Pitcher: received a key acquire message, spi 0x0

IPSEC(crypto_map_check)-3: Looking for crypto map matching 5-tuple:

Prot=1, saddr=10.1.1.10, sport=0, daddr=10.1.2.10, dport=0

IPSEC(crypto_map_check)-3: Checking crypto map outside_map 1: matched.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE Initiator: New Phase 1, Intf

inside, IKE Peer 172.16.2.1 local Proxy Address 10.1.1.0, remote Proxy Address

10.1.2.0, Crypto map (outside_map)

:

.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE SENDING Message (msgid=0)

with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + VENDOR (13) +

VENDOR (13) + NONE (0) total length : 172

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE RECEIVED Message (msgid=0)

with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + NONE (0)

total length : 132

:

.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE SENDING Message (msgid=0)

with payloads : HDR + KE (4) + NONCE (10) + VENDOR (13) + VENDOR (13) +

VENDOR (13) + VENDOR (13) + NAT-D (20) + NAT-D (20) + NONE (0) total length : 304

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE RECEIVED Message (msgid=0)

with payloads : HDR + KE (4) + NONCE (10) + VENDOR (13) + VENDOR (13) +

VENDOR (13) + VENDOR (13) + NAT-D (20) + NAT-D (20) + NONE (0) total length : 304

:

.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, Connection landed on tunnel_group 172.16.2.1

<skipped>...

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE SENDING Message (msgid=0) with

payloads : HDR + ID (5) + HASH (8) + IOS KEEPALIVE (128) + VENDOR (13) +

NONE (0) total length : 96

Jan 19 22:00:06 [IKEv1]Group = 172.16.2.1, IP = 172.16.2.1,

Automatic NAT Detection Status: Remote end is NOT behind a NAT device

This end is NOT behind a NAT device

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE RECEIVED Message

(msgid=0) with payloads : HDR + ID (5) + HASH (8) + IOS KEEPALIVE (128)

+ VENDOR (13) + NONE (0) total length : 96

Jan 19 22:00:06 [IKEv1 DEBUG]Group = 172.16.2.1, IP = 172.16.2.1, processing ID payload

Jan 19 22:00:06 [IKEv1 DECODE]Group = 172.16.2.1, IP = 172.16.2.1,

ID_IPV4_ADDR ID received 172.16.2.1

:

.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, Connection landed on tunnel_group 172.16.2.1

Jan 19 22:00:06 [IKEv1 DEBUG]Group = 172.16.2.1, IP = 172.16.2.1,

Oakley begin quick mode

Jan 19 22:00:06 [IKEv1]Group = 172.16.2.1, IP = 172.16.2.1, PHASE 1 COMPLETED

Jan 19 22:00:06 [IKEv1 DECODE]Group = 172.16.2.1, IP = 172.16.2.1, IKE Initiator

starting QM: msg id = c45c7b30

:

.

Jan 19 22:00:06 [IKEv1 DEBUG]Group = 172.16.2.1, IP = 172.16.2.1, Transmitting Proxy Id:

Local subnet: 10.1.1.0 mask 255.255.255.0 Protocol 0 Port 0

Remote subnet: 10.1.2.0 Mask 255.255.255.0 Protocol 0 Port 0

:

.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE SENDING Message

(msgid=c45c7b30) with payloads : HDR + HASH (8) + SA (1) + NONCE

(10) + ID (5) + ID (5) + NOTIFY (11) + NONE (0) total length : 200

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE RECEIVED Message

(msgid=c45c7b30) with payloads : HDR + HASH (8) + SA (1) + NONCE (10) +

ID (5) + ID (5) + NONE (0) total length : 172

:

.

Jan 19 22:00:06 [IKEv1 DEBUG]Group = 172.16.2.1, IP = 172.16.2.1, processing ID payload

Jan 19 22:00:06 [IKEv1 DECODE]Group = 172.16.2.1, IP = 172.16.2.1,

ID_IPV4_ADDR_SUBNET ID received--10.1.1.0--255.255.255.0

Jan 19 22:00:06 [IKEv1 DEBUG]Group = 172.16.2.1, IP = 172.16.2.1, processing ID payload

Jan 19 22:00:06 [IKEv1 DECODE]Group = 172.16.2.1, IP = 172.16.2.1,

ID_IPV4_ADDR_SUBNET ID received--10.1.2.0--255.255.255.0

:

.

Jan 19 22:00:06 [IKEv1]Group = 172.16.2.1, IP = 172.16.2.1,

Security negotiation complete for LAN-to-LAN Group (172.16.2.1)

Initiator, Inbound SPI = 0x30d071c0, Outbound SPI = 0x38da6e51

:

.

Jan 19 22:00:06 [IKEv1]IP = 172.16.2.1, IKE_DECODE SENDING Message

(msgid=c45c7b30) with payloads : HDR + HASH (8) + NONE (0) total length : 76

:

.

Jan 19 22:00:06 [IKEv1]Group = 172.16.2.1, IP = 172.16.2.1,

PHASE 2 COMPLETED (msgid=c45c7b30)

中央 ASA(レスポンダ)

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE RECEIVED Message (msgid=0)

with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + VENDOR (13) +

VENDOR (13) + NONE (0) total length : 172

:

.

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE SENDING Message (msgid=0)

with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + NONE (0) total length

:

132

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE RECEIVED Message (msgid=0)

with payloads : HDR + KE (4) + NONCE (10) + VENDOR (13) + VENDOR (13) + VENDOR (13)

+ VENDOR (13) + NAT-D (20) + NAT-D (20) + NONE (0) total length : 304

:

.

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, Connection landed on tunnel_group

DefaultL2LGroup

Jan 20 12:42:35 [IKEv1 DEBUG]Group = DefaultL2LGroup, IP = 172.16.1.1,

Generating keys for Responder...

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE SENDING Message (msgid=0)

with payloads : HDR + KE (4) + NONCE (10) +

VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + NAT-D (20) + NAT-D (20) +

NONE (0) total length : 304

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE RECEIVED Message (msgid=0)

with payloads : HDR + ID (5) + HASH (8)

+ IOS KEEPALIVE (128) + VENDOR (13) + NONE (0) total length : 96

Jan 20 12:42:35 [IKEv1 DECODE]Group = DefaultL2LGroup, IP = 172.16.1.1,

ID_IPV4_ADDR ID received 172.16.1.1

:

.

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE SENDING Message (msgid=0)

with payloads : HDR + ID (5) + HASH (8) + IOS KEEPALIVE (128) +

VENDOR (13) + NONE (0) total length : 96

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1, PHASE 1 COMPLETED

:

.

Jan 20 12:42:35 [IKEv1 DECODE]IP = 172.16.1.1, IKE Responder starting QM:

msg id = c45c7b30

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE

RECEIVED Message (msgid=c45c7b30) with payloads : HDR + HASH (8) + SA (1) +

NONCE (10) + ID (5) + ID (5) + NOTIFY (11) + NONE (0) total length : 200

:

.

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1, Received remote

IP Proxy Subnet data in ID Payload: Address 10.1.1.0, Mask 255.255.255.0,

Protocol 0, Port 0 :

.

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup,

IP = 172.16.1.1, Received local

IP Proxy Subnet data in ID Payload: Address 10.1.2.0, Mask 255.255.255.0,

Protocol 0, Port 0 Jan 20 12:42:35 [IKEv1 DEBUG]Group = DefaultL2LGroup,

IP = 172.16.1.1, processing notify payload

Jan 20 12:42:35 [IKEv1] Group = DefaultL2LGroup, IP = 172.16.1.1, QM

IsRekeyed old sa not found by addr

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1, Static Crypto Map

check, map outside_dyn_map, seq = 1 is a successful match

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1, IKE

Remote Peer configured for crypto map: outside_dyn_map

:

.

Jan 20 12:42:35 [IKEv1 DEBUG]Group = DefaultL2LGroup, IP = 172.16.1.1,

Transmitting Proxy Id: Remote subnet: 10.1.1.0 Mask 255.255.255.0 Protocol 0 Port 0

Local subnet: 10.1.2.0 mask 255.255.255.0 Protocol 0 Port 0 :

.

Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE SENDING Message (msgid=c45c7b30)

with payloads : HDR + HASH (8) + SA (1) + NONCE (10) + ID (5) + ID (5) + NONE

(0) total length : 172 Jan 20 12:42:35 [IKEv1]IP = 172.16.1.1, IKE_DECODE RECEIVED

Message (msgid=c45c7b30) with payloads : HDR + HASH (8) + NONE (0) total length : 52:

.

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1, Security

negotiation complete for LAN-to-LAN Group (DefaultL2LGroup) Responder,

Inbound SPI = 0x38da6e51, Outbound SPI = 0x30d071c0 :

.

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1,

PHASE 2 COMPLETED (msgid=c45c7b30)

Jan 20 12:42:35 [IKEv1]Group = DefaultL2LGroup, IP = 172.16.1.1, Adding static

route for L2L peer coming in on a dynamic map. address: 10.1.1.0, mask: 255.255.255.0

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

22-Jun-2015

|

初版 |

フィードバック

フィードバック