EAP-TTLSによるマシン認証とユーザ認証の設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、セキュアクライアントNAMおよびCisco ISE上でEAP-TTLS(EAP-MSCHAPv2)を使用してマシン認証とユーザ認証を設定する方法について説明します。

前提条件

要件

この導入を進める前に、次の項目に関する知識があることが推奨されます。

- Cisco Identity Services Engine(ISE)

- セキュアクライアントネットワーク解析モジュール(NAM)

- EAPプロトコル

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Identity Services Engine(ISE)バージョン 3.4

- Cisco IOS® XEソフトウェアバージョン16.12.01が稼働するC9300スイッチ

- Windows 10 Proバージョン22H2ビルド19045.3930

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

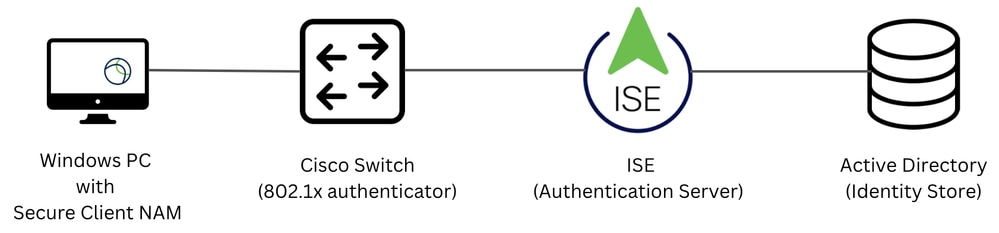

Network Topology

Network Topology

Network Topology

設定

コンフィギュレーション

パート1:セキュアクライアントNAM(Network Access Manager)のダウンロードとインストール

ステップ 1:シスコソフトウェアダウンロードに移動します。製品検索バーに、Secure Client 5と入力します。

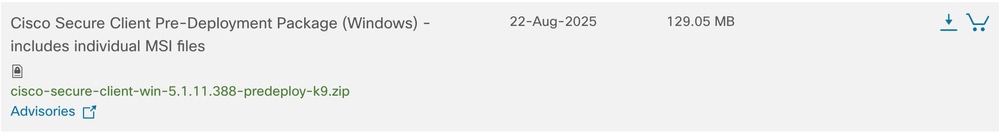

この設定例では、バージョン5.1.11.388を使用しています。インストールは、事前展開方式を使用して実行されます。

ダウンロードページで、Cisco Secure Client Pre-Deployment Package(Windows)を探してダウンロードします。

展開前のzipファイル

展開前のzipファイル

注:Cisco AnyConnectは廃止されたため、シスコソフトウェアダウンロードサイトでは入手できなくなりました。

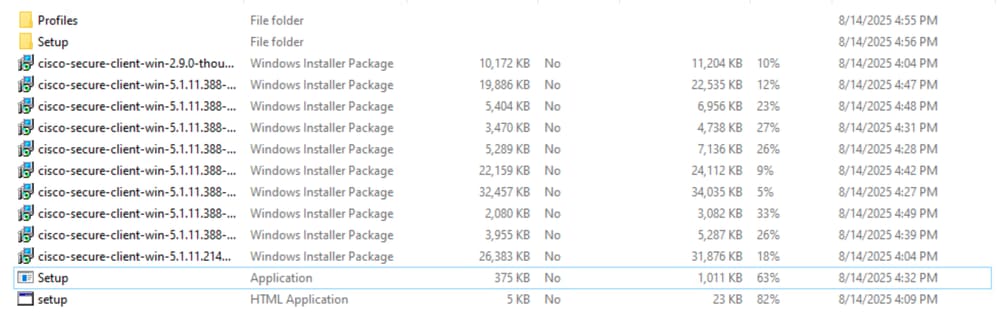

ステップ 2:ダウンロードして解凍したら、Setupをクリックします。

展開前のZipファイル

展開前のZipファイル

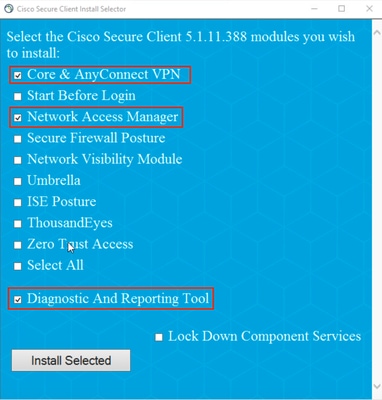

ステップ 3:Core & AnyConnect VPN、Network Access Manager、Diagnostics and Reporting ツールモジュールをインストールします。

Secure Clientインストーラ

Secure Clientインストーラ

[選択項目のインストール(Install Selected)] をクリックします。

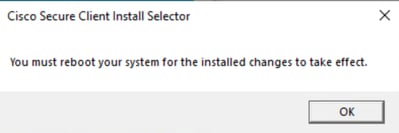

ステップ 4:インストール後に再起動が必要です。OKをクリックして、デバイスを再起動します。

再起動が必要なポップアップ

再起動が必要なポップアップ

パート2:セキュアクライアントNAMプロファイルエディタのダウンロードとインストール

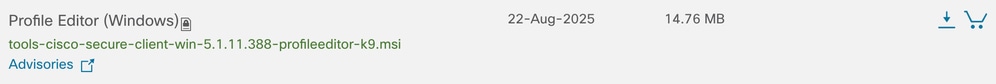

ステップ 1:プロファイルエディタは、セキュアクライアントと同じダウンロードページにあります。 この設定例では、バージョン5.1.11.388を使用しています。

プロファイルエディタ

プロファイルエディタ

プロファイルエディタをダウンロードしてインストールします。

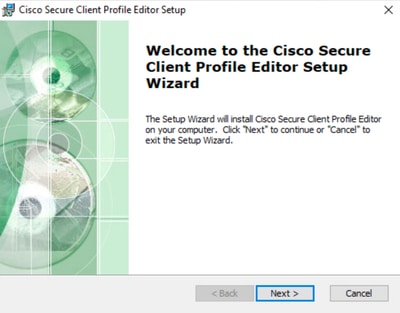

ステップ 2:MSIファイルを実行します。

プロファイルエディタのセットアップの開始

プロファイルエディタのセットアップの開始

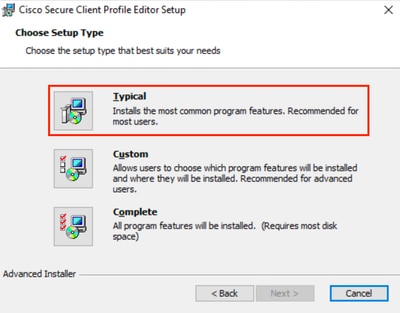

ステップ 3:Typicalセットアップオプションを使用して、NAM Profile Editorをインストールします。

プロファイルエディタの設定

プロファイルエディタの設定

パート3:NAMによるWindowsキャッシュ資格情報へのアクセスの許可

デフォルトでは、Windows 10、Windows 11、およびWindows Server 2012では、オペレーティングシステムにより、Network Access Manager(NAM)がマシン認証に必要なマシンパスワードを取得できません。その結果、レジストリ修正が適用されない限り、マシンパスワードを使用したマシン認証は機能しません。

NAMがマシンのクレデンシャルにアクセスできるようにするには、クライアントデスクトップでMicrosoft KB 2743127の修正プログラムを適用します。

注意: Windowsレジストリを誤って編集すると、重大な問題が発生する可能性があります。変更を行う前に、必ずレジストリをバックアップしてください。

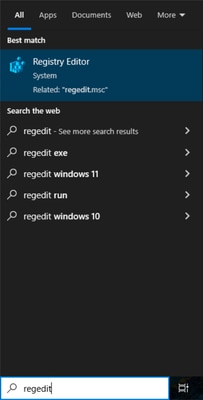

ステップ 1:Windowsの検索バーにregeditと入力し、Registry Editorをクリックします。

検索バーのレジストリエディタ

検索バーのレジストリエディタ

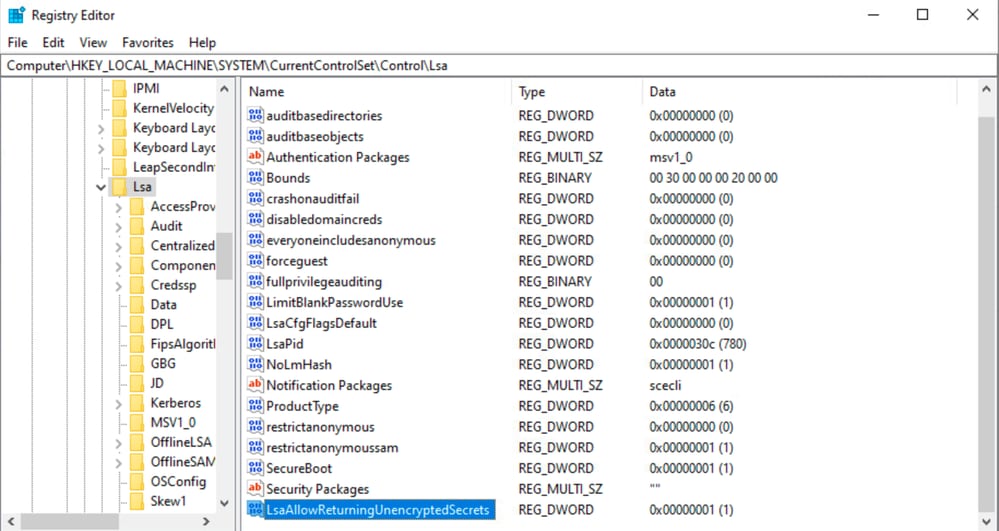

ステップ 2:Registry Editorで、HKEY_LOCAL_MACHINE > System > CurrentControlSet > Control > Lsaの順に移動します。

ステップ 3:Lsaを右クリックし、New > DWORD (32-bit) Valueの順に選択して、LsaAllowReturningUnencryptedSecretsという名前を付けます。

LsaレジストリDWORD

LsaレジストリDWORD

ステップ 4:LsaAllowReturningUnencryptedSecretsをダブルクリックし、値を1に設定して、OKをクリックします。

DWORDウィンドウの編集

DWORDウィンドウの編集

パート4:NAMプロファイルエディタを使用したNAMプロファイルの設定

ステップ 1:NAMプロファイルエディタを開きます。

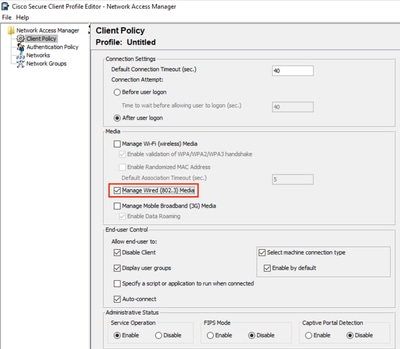

ステップ 2:Client Policy:内

- Manage Wired (802.3) Mediaが有効になっていることを確認します。

- WiFiを使用している場合、WPA/WPA2/WPA3ハンドシェイクの検証でManage Wi-Fi (wireless) Mediaが有効になっていることを確認します。

- その他のオプションは、すべてデフォルト設定のままにします。

NAMプロファイルエディタクライアントポリシー

NAMプロファイルエディタクライアントポリシー

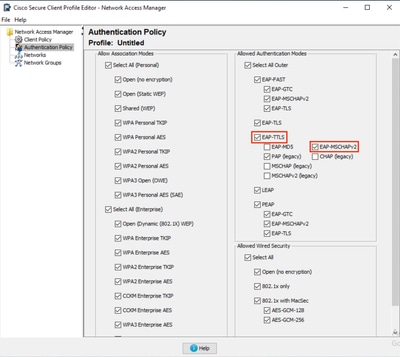

ステップ 3:認証ポリシー:

-

必要なメソッドが選択されていることを確認します。

-

この例では、EAP-MSCHAPv2とともにEAP-TTLSを使用します。したがって、これらの方法が選択されていることを確認します。

NAMプロファイルエディタの認証ポリシー

NAMプロファイルエディタの認証ポリシー

パート5:EAP-TTLSの有線ネットワークの設定

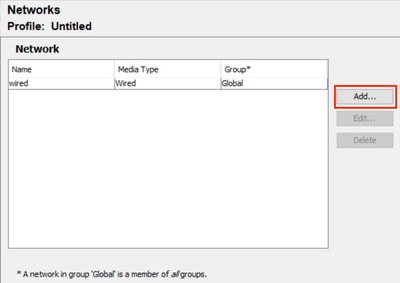

ステップ 1:Networksの下には、デフォルトの有線ネットワークがあります。この例では、EAP-TTLSの新しいネットワークを作成します。

Addをクリックして、新しいネットワークを作成します。

NAMプロファイルエディタのデフォルトネットワーク

NAMプロファイルエディタのデフォルトネットワーク

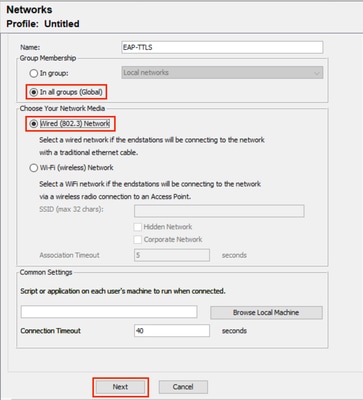

Networkprofileに名前を付けます。 この例では、ネットワークの名前はEAP-TTLSです。

SelectGlobalforGroupメンバシップ。Network Mediaの下でWired (802.3)Networkを選択し、Nextをクリックします。

NAMプロファイルエディタ新規ネットワーク

NAMプロファイルエディタ新規ネットワーク

ステップ 2:Security Levelで、Authenticating Network(802.1X認証の場合)を選択します。

NAMプロファイルエディタのネットワーク設定

NAMプロファイルエディタのネットワーク設定

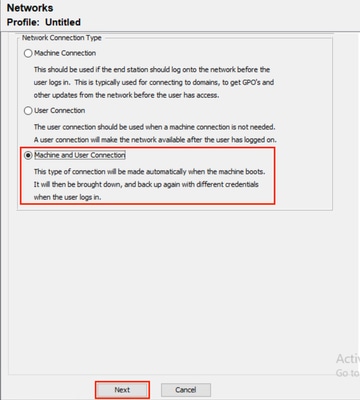

ステップ 3:Connection Typeで、Machine and User Connectionを選択します。 [Next] をクリックします。

NAMプロファイルエディタのユーザ認証とマシン認証

NAMプロファイルエディタのユーザ認証とマシン認証

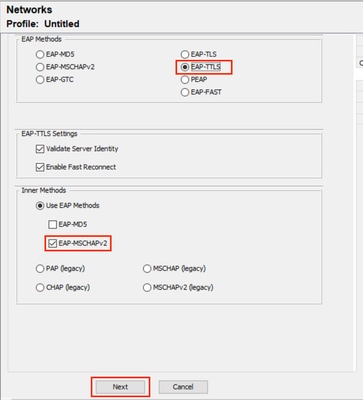

ステップ 4: 一般的なEAP MethodとしてEAP-TTLSを選択します。

EAP-TTLS用の複数の内部方式から、Use EAP MethodsおよびselectEAP-MSCHAPv2を選択します。

Nextをクリックして、Certificateセクションに進みます。

NAMプロファイルエディタのマシン認証

NAMプロファイルエディタのマシン認証

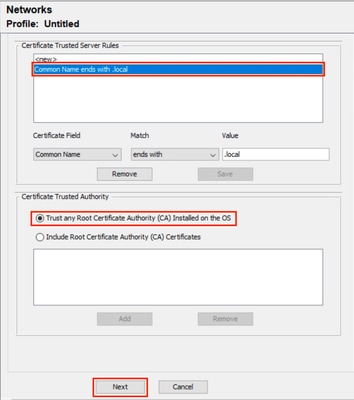

ステップ 5:証明書検証ルールの設定

-

Certificate Trusted Server Rulesで、サーバ証明書の共通名に基づいたルールを設定します。

ポリシーサービスノード(PSN)EAP認証証明書の共通名を指定することもできます。

この例では、PSNノード証明書はvarshah.varshiah.localによって発行されます。したがって、共通名は.localで終わるというルールが使用されます。このルールは、EAP-TTLSフロー中にサーバが提示する証明書を検証します。 -

Certificate Trusted Authorityの下に、2つのオプションがあります。

このオプションを使用すると、Windowsデバイスは、(オペレーティングシステムによって管理される)Certificates - Current User > Trusted Root Certification Authorities > Certificatesに含まれている証明書によって署名されたEAP証明書をすべて信頼します。

このシナリオでは、特定のCA証明書を追加する代わりに、Trust any Root Certificate Authority (CA) installed on the OSオプションを使用します。 - [Next] をクリックして次に進みます。

NAMプロファイルエディタの証明書

NAMプロファイルエディタの証明書

手順 6:Machine Credentialsセクションで、Use Machine Credentialsを選択し、Nextをクリックします。

NAMプロファイルエディタクレデンシャル

NAMプロファイルエディタクレデンシャル

手順 7:User Authセクションの設定

-

EAP MethodsでEAP-TTLSを選択します。

-

Inner Methodsの下で、Use EAP Methodsを選択し、EAP-MSCHAPv2を選択します。

-

[Next] をクリックします。

NAMプロファイルエディタのユーザ認証

NAMプロファイルエディタのユーザ認証

ステップ 8:Certificatesで、ステップ5で説明した同じ証明書検証ルールを設定します。

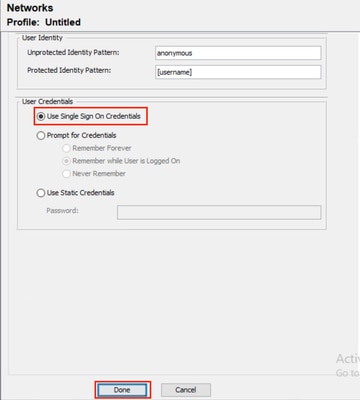

ステップ 9:User Credentialsで、Use Single Sign-On Credentialsを選択し、Doneをクリックします。

NAMプロファイルエディタのユーザクレデンシャル

NAMプロファイルエディタのユーザクレデンシャル

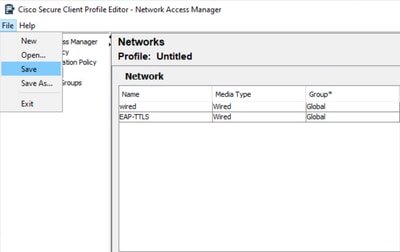

パート6:ネットワークコンフィギュレーションファイルの保存

ステップ 1:File > Saveの順にクリックします。

NAMプロファイルエディタネットワーク設定の保存

NAMプロファイルエディタネットワーク設定の保存

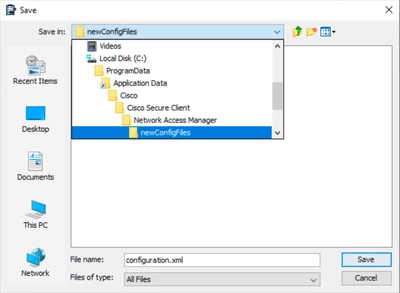

ステップ 2:ファイルをconfiguration.xmlとしてnewConfigFilesフォルダに保存します。

ネットワーク設定の保存

ネットワーク設定の保存

パート7:スイッチでのAAAの設定

C9300-1#sh run aaa

!

aaa authentication dot1x default group labgroup

aaa authorization network default group labgroup

aaa accounting dot1x default start-stop group labgroup

aaa accounting update newinfo periodic 2880

!

!

!

!

aaa server radius dynamic-author

client 10.76.112.135 server-key cisco

!

!

radius server labserver

address ipv4 10.76.112.135 auth-port 1812 acct-port 1813

key cisco

!

!

aaa group server radius labgroup

server name labserver

!

!

!

!

aaa new-model

aaa session-id common

!

!C9300-1(config)#dot1x system-auth-control

注:dot1x system-auth-controlコマンドはshow running-configの出力には表示されませんが、802.1Xをグローバルに有効にする必要があります。

802.1X用のスイッチインターフェイスの設定:

C9300-1(config)#do sh run int gig1/0/44

Building configuration...

Current configuration : 242 bytes

!

interface GigabitEthernet1/0/44

switchport access vlan 96

switchport mode access

device-tracking

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

authentication host-mode multi-auth

authentication periodic

mab

dot1x pae authenticator

endパート8:ISEの設定

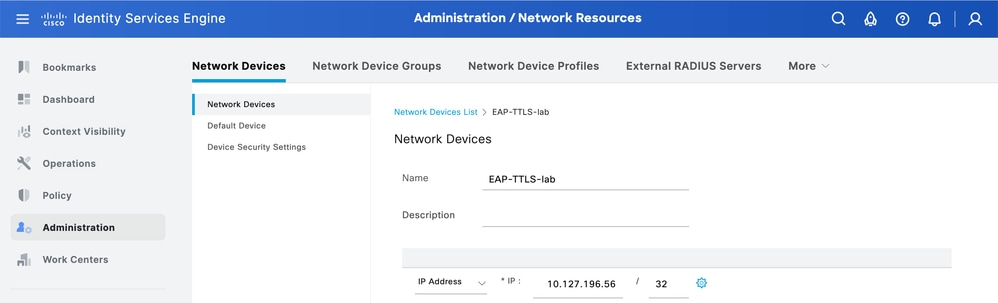

ステップ 1:ISEでスイッチを設定します。

Administration > Network Resources > Network Devicesの順に移動し、Addをクリックします。

ここにスイッチ名とIPアドレスを入力します。

ネットワークデバイスISEの追加

ネットワークデバイスISEの追加

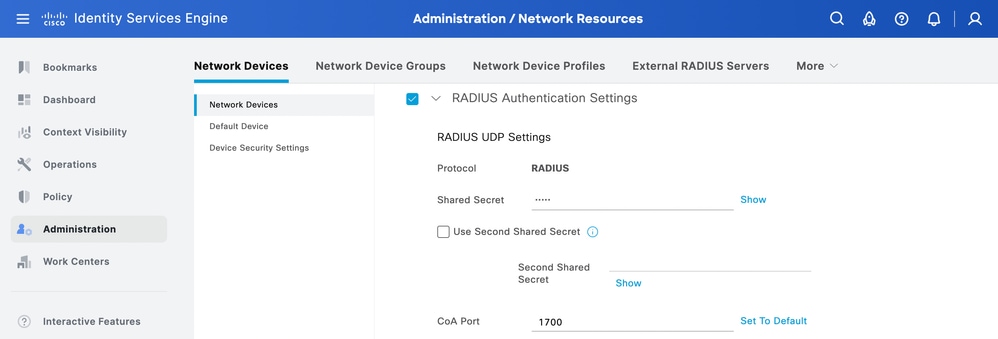

スイッチで以前に設定したRADIUS共有秘密を入力します。

RADIUS共有秘密ISE

RADIUS共有秘密ISE

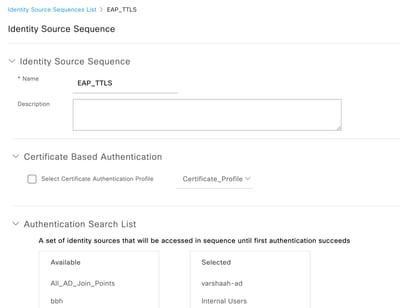

ステップ 2:IDソースシーケンスを設定します。

-

Administration > Identity Management > Identity Source Sequencesの順に移動します。

-

Addをクリックして、新しいIDソースシーケンスを作成します。

- Authentication Search Listでアイデンティティソースを設定します。

ISEアイデンティティソースシーケンス

ISEアイデンティティソースシーケンス

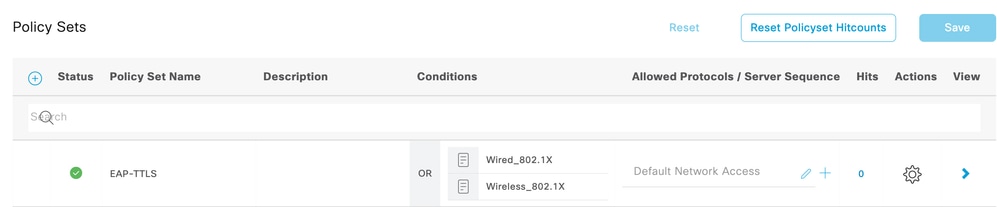

ステップ 3:ポリシーセットを設定します。

Policy > Policy Setsの順に移動し、新しいポリシーセットを作成します。条件をWired_802.1xまたはWireless_802.1xとして設定します。Allowed Protocolsで、Default Network Accessを選択します。

EAP-TTLSポリシーセット

EAP-TTLSポリシーセット

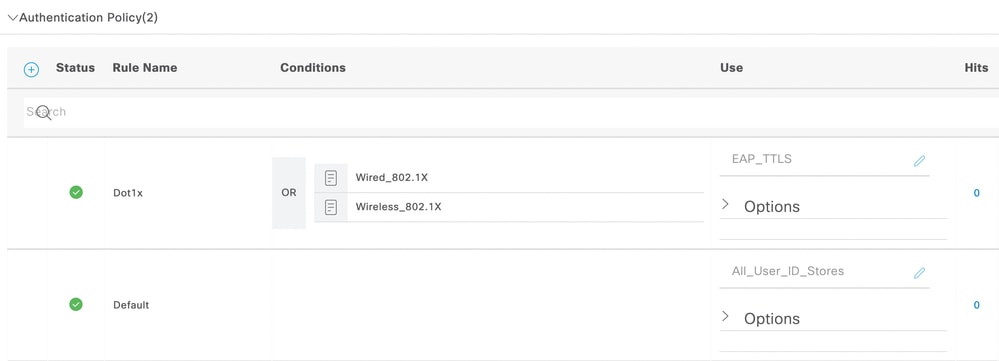

dot1xの認証ポリシーを作成し、ステップ4で作成したアイデンティティソースシーケンスを選択します。

EAP-TTLS認証ポリシー

EAP-TTLS認証ポリシー

認可ポリシーの場合、3つの条件を持つルールを作成します。最初の条件では、EAP-TTLSトンネルが使用されている条件を確認します。2番目の条件は、内部EAP方式としてEAP-MSCHAPv2が使用されていることを確認します。3番目の条件は、それぞれのADグループを確認します。

Dot1x許可ポリシー

Dot1x許可ポリシー

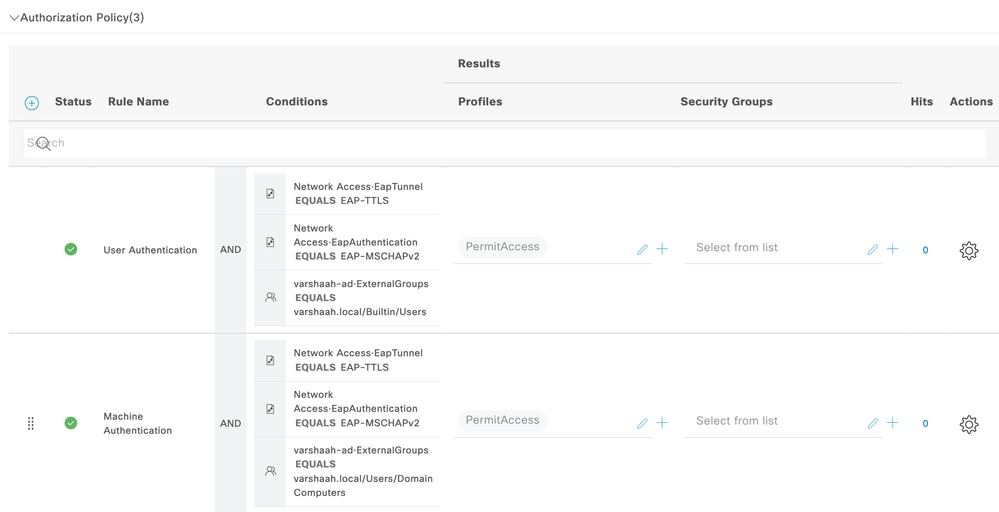

確認

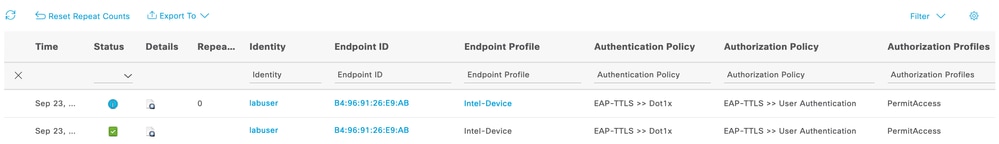

Windows 10マシンを再起動するか、またはサインアウトしてからサインインします。Windowsのログイン画面が表示されるたびに、マシン認証がトリガーされます。

ライブログマシン認証

ライブログマシン認証

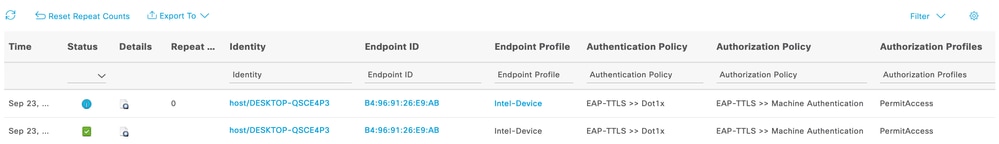

クレデンシャルを使用してPCにログインすると、ユーザ認証がトリガーされます。

ユーザ認証クレデンシャル

ユーザ認証クレデンシャル

注:この例では、認証にActive Directoryユーザクレデンシャルを使用します。または、Cisco ISEで内部ユーザを作成し、そのクレデンシャルをログインに使用できます。

クレデンシャルを入力して正常に検証すると、エンドポイントはユーザ認証でネットワークに接続されます。

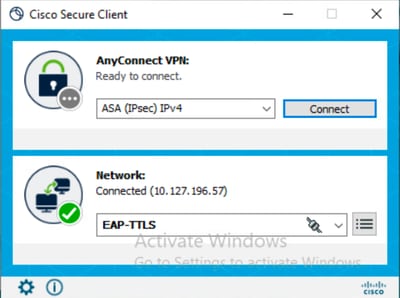

接続されたEAP-TTLS

接続されたEAP-TTLS

ライブログのユーザ認証

ライブログのユーザ認証

ISE RADIUSライブログの分析

このセクションでは、マシンおよびユーザ認証が成功した場合のRADIUSライブログエントリについて説明します。

マシン認証

11001 Received RADIUS Access-Request 11017 RADIUS created a new session ... .. 11507 Extracted EAP-Response/Identity 12983 Prepared EAP-Request proposing EAP-TTLS with challenge ... ... 12978 EAP-TTLS challenge-responseを含むExtracted EAP-Response and accepting EAP-TTLS as negotiated 12800 Extracted first TLS record; tls handshake started 12805 Extracted TLS ClientHello message 12806 Prepared TLS ServerHello message 12807 Prepared TLS Certificate message 12808 Prepared TLS ServerKeyExchange message 12810 Prepared TLS ServerDone message ... 12803 Extracted TLS ChangeCipherSpec message 12804 Extracted TLS Finished message 12801 12802 Prepared TLS Finished message 12816 TLS handshake succeeded ... 11806 Prepared EAP-Request for inner method propossing EAP schap with challenge 12985 Prepared EAP-Request with another EAP-TTLS challenge 11006 Returned RADIUS Access-Challenge 11001 12971 11808 24431 24325 24343 24470 22037 12971 11810 11814 11519 12975 15036 24209 24211 15048 15048 15016 11002 Received RADIUS Access-Request ... ce4P3 ... .. RPCログオン要求が成功しました – DESKTOP-QSCE4P3$@varshaah.local Active Directoryに対するマシン認証が成功しました – varshaah-ad Exceeded ... ... ........................................................................................................................................................................................................................................................................................................

ユーザ認証

11001 Received RADIUS Access-Request 11017 RADIUS created a new session ... .. 11507 Extracted EAP-Response/Identity 12983 Prepared EAP-Request proposing EAP-TTLS with challenge ... ... 12978 EAP-TTLS challenge-responseを含むExtracted EAP-Response and accepting EAP-TTLS as negotiated 12800 Extracted first TLS record; tlsハンドシェイク12805開始されたTLS ClientHelloメッセージ12806準備されたTLS ServerHelloメッセージ12807準備されたTLS証明書メッセージ12808準備されたTLS ServerKeyExchangeメッセージ12810準備されたTLS ServerDoneメッセージ… 12812抽出されたTLS ClientKeyExchangeメッセージ12803抽出されたTLS ChangeCipherSpecメッセージ1280412801準備されたTLS1280212816準備されたメッセージ....11806 eap-Request for inner method propossing EAP-MSCHAP with challenge 12985 Prepared EAP-Request with another EAP-TTLS challenge 11006 11001 12971 11808 24430 24325 24343 24402 22037 12971 11810 11814 11519 12975 15036 24209 24211 15048 15048 15016 11002 Returned RADIUS Access-Challenge Received RADIUS Access-Request ... ad Resolving ID - labuser@varshaah.local ... RPC Logon request succeeded - labuser@varshaah.local Active Directoryに対するユーザ認証に成功 – varshaah-ad Authentication Passed ...抽出EAP-Response containing EAP-Response containing EAP-TTLS challenge-response抽出EAP-Response for inner method containing MSCHAP-response内部EAP-MSCHAP認証に成功しました準備EAP-Successful内部EAP方式認証ににに成功しました内部エンドポイントでエンドポイントを検索IDStore - labuser

NAMログの分析

特に拡張ロギングを有効にした後のNAMログには大量のデータが含まれており、そのほとんどは無関係で無視できます。このセクションでは、ネットワーク接続を確立するためにNAMが実行する各ステップを示すデバッグ行を示します。ログの作業を進めるときに、問題に関連するログの部分を見つけるのに役立つキーフレーズを次に示します。

マシン認証

2160: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11812][comp=SAE]: 8021X (3) recvd EAP TTLS frame (dot1x_util.c 303)クライアントはネットワークスイッチからEAP-TTLSパケットを受信し、EAP-TTLSセッションを開始します。これは、マシン認証トンネルの開始点です。

2171: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11812][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS read server hello (eap_auth_tls_p.c 395)

2172: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-6-INFO_MSG: %[tid=11812][comp=SAE]: CERT (0) looking up: "/CN=varshaah.varshaah.local" (lookup.c 97)

2173: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-6-INFO_MSG: %[tid=11812][comp=SAE]: CERT (0) certificate with serial number 022d90152393a07cd58919379f added to list (lookup_win32.c 230)クライアントはISEからServer Helloを受信し、サーバ証明書(CN=varshah.varshah.local)の検証を開始します。 証明書はクライアントの信頼ストアで見つかり、検証のために追加されます。

2222: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-6-INFO_MSG: %[tid=11768]: Validating the server: varshaah.varshaah.local

2223: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.696 +0900: %csc_nam-6-INFO_MSG: %[tid=11768]: Server certificate validated: varshaah.varshaah.localサーバ証明書が正常に検証され、TLSトンネルの確立が完了します。

2563: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.789 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: NetworkStateMachine current state USER_T_NOT_DISCONNECTED, received auth request AUTHENTICATION_PASSED

2564: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.789 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11812][comp=SAE]: NET (0) SscfApiClass::EnablePortBlocking( {B4467C9A-0EBD-4181-B8CD-6D64F3831F30}, False ): Unblocking interface (cimdIo.cpp 291)

2565: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.789 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: NetworkStateMachine new state USER_T_NOT_DISCONNECTEDクライアントは、認証に成功したことを通知します。インターフェイスのブロックが解除され、内部状態のマシンがUSER_T_NOT_DISCONNECTEDに移行します。これは、このマシンがトラフィックを渡せるようになったことを示します。

2609: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: AccessStateMachine current state = ACCESS_CONNECTING, received adapterState = authenticated

2610: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11824][comp=SAE]: NET (0) 0020 00 00 00 00 00 00 0A 7F C4 01 .......... (cimdIo.cpp 6080)

2611: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: Clearing the connection duration timer

2612: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11824][comp=SAE]: NET (0) CIMD Event: evtSeq#=0 msg=4 ifIndex=1 len=76 (cimdEvt.c 622)

2613: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: port authentication succeeded

2614: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11824][comp=SAE]: NET (2) cdiEvt:(3,1) dataLen=42 (cimdEvt.c 358)

2615: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.821 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11768]: Network EAP-TTLS: AccessStateMachine new state = ACCESS_AUTHENTICATEDアダプタがauthenticatedを報告し、NAM AccessStateMachineはACCESS_AUTHENTICATEDに移行します。これにより、マシンが認証を正常に完了し、フルネットワークアクセスが可能になったことが確認されます。

ユーザ認証

100: DESKTOP-QSCE4P3: Sep 25 2025 14:01:26.669 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9664]: Network EAP-TTLS: AccessStateMachine new state = ACCESS_STARTED

NAMクライアントがEAP-TTLS接続プロセスを開始します。

195: DESKTOP-QSCE4P3: Sep 25 2025 15:09:11.780 +0900: %csc_nam-7-DEBUG_MSG: %[tid=3252]: Binding adapter Intel(R) I350 Gigabit Network Connection and machine auth for network EAP-TTLS

198: DESKTOP-QSCE4P3: Sep 25 2025 15:09:11.780 +0900: %csc_nam-7-DEBUG_MSG: %[tid=3252]: Network EAP-TTLS: AccessStateMachine new state = ACCESS_ATTACHED

NAMは物理アダプタをEAP-TTLSネットワークにバインドし、ACCESS_ATTACHED状態に移行して、アダプタが認証のための準備ができていることを確認します。

204: DESKTOP-QSCE4P3: Sep 25 2025 15:09:11.780 +0900: %csc_nam-7-DEBUG_MSG: %[tid=3252]: Network EAP-TTLS: AccessStateMachine current state = ACCESS_ATTACHED, received userEvent = CONNECT

247: DESKTOP-QSCE4P3: Sep 25 2025 15:09:11.780 +0900: %csc_nam-7-DEBUG_MSG: %[tid=3680][comp=SAE]: STATE (3) S_enterStateAux called with state = CONNECTING (dot1x_sm.c 142)

クライアントは802.1X交換を開始して、ATTACHEDからCONNECTINGに移行します。

291: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.388 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6644][comp=SAE]: 8021X (4) Sent start frame (dot1x_sm.c 117)クライアントは認証プロセスをトリガーするためにEAPOL-Startを送信します。

331: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.435 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6644][comp=SAE]: PORT (3) net: RECV (status: UP, AUTO) (portMsg.c 686)

332: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.435 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6644][comp=SAE]: 8021X (4) recvd EAP IDENTITY frame (dot1x_util.c 266)

340: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.435 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6644][comp=SAE]: EAP (0) EAP State: EAP_STATE_IDENTITY (eap_auth_client.c 940)

スイッチはIDを要求し、クライアントは外部IDで応答する準備をします。

402: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.685 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9580]: EAP-CB: credential requested: sync=80, session-id=1, handle=04C96A74, type=AC_CRED_SESSION_START

422: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.685 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6088]: EAP: processing credential request: sync=80, session-id=1, eap-handle=04C96A74, eap-level=0, auth-level=0, protected=0, type=CRED_REQ_SESSION_START

460: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.685 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6088]: EAP: credential request completed, response sent: sync=80NAMは外部IDを送信します。デフォルトでは、これはanonymousであり、交換が(マシンではなく)ユーザ認証用であることを示します。

488: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.497 +0900: %csc_nam-6-INFO_MSG: %[tid=6088]: EAP: EAP suggested by server: eapTtls

489: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.497 +0900: %csc_nam-6-INFO_MSG: %[tid=6088]: EAP: EAP requested by client: eapTtls

490: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.497 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6088]: EAP: EAP methods sent: sync=3

491: DESKTOP-QSCE4P3: Sep 25 2025 13:15:36.497 +0900: %csc_nam-7-DEBUG_MSG: %[tid=6088]: EAP: credential request 3: state transition: PENDING -> RESPONDED

クライアントとサーバの両方が、外部方式としてEAP-TTLSを使用することに同意しています。

660: DESKTOP-QSCE4P3: Sep 25 2025 14:01:27.185 +0900: %csc_nam-7-DEBUG_MSG: %[tid=8296][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS write client hello (eap_auth_tls_p.c 395)

661: DESKTOP-QSCE4P3: Sep 25 2025 14:01:27.185 +0900: %csc_nam-7-DEBUG_MSG: %[tid=8296][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS read server hello (eap_auth_tls_p.c 395)

クライアントはClient Helloを送信し、ISE証明書を含むServer Helloを受信します。

706: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.967 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: 8021X (4) recvd EAP TTLS frame (dot1x_util.c 303)

717: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.967 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS read server hello (eap_auth_tls_p.c 395)

718: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.967 +0900: %csc_nam-6-INFO_MSG: %[tid=11932][comp=SAE]: CERT (0) looking up: "/CN=varshaah.varshaah.local" (lookup.c 97)

719: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.983 +0900: %csc_nam-6-INFO_MSG: %[tid=11932][comp=SAE]: CERT (0) certificate with serial number 022d90152393a07cd58919379f added to list (lookup_win32.c 230)

726: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.983 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) SSL_ERROR_WANT_X509_LOOKUP (eap_auth_tls_p.c 194)

サーバ証明書が提示されます。クライアントはCN varshaah.varshaah.localを検索し、一致を見つけ、証明書を検証します。X.509証明書がチェックされている間、ハンドシェイクは一時停止します。

729: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.983 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (2) EAP_EVENT_CRED_REQUEST queued (eapCredProcess.c 496)

730: DESKTOP-QSCE4P3: Sep 25 2025 13:04:31.983 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11916][comp=SAE]: EAP (2) EAP: CRED_REQUEST (eapMessage.c 355)

1110: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.044 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: Received username/password response

1111: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.044 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: ...resumedトンネルが確立されます。NAMは、内部認証のために保護されたアイデンティティとクレデンシャルを要求し、準備します。

1527: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.169 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11916][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS write client key exchange (eap_auth_tls_p.c 395)

1528: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.169 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11916][comp=SAE]: EAP (0) SSL STATE: SSLv3/TLS write change cipher spec (eap_auth_tls_p.c 395)

1573: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.184 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) SSL STATE: SSL negotiation finished successfully (eap_auth_tls_p.c 395)

1574: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.184 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) EAP-TTLS: SSL handshake done (eap_auth_tls_p.c 426)

1575: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.184 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: EAP (0) EAP-TTLS: New session. (eap_auth_tls_p.c 434)TLSハンドシェイクが完了します。内部認証のためにセキュアトンネルが確立されました。

1616: DESKTOP-QSCE4P3: Sep 25 2025 14:01:46.262 +0900: %csc_nam-6-INFO_MSG: %[tid=9664]: Protected identity/(Username) sent.

1620: DESKTOP-QSCE4P3: Sep 25 2025 14:01:46.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9664]: Auth[EAP-TTLS:user-auth]: Authentication state transition: AUTH_STATE_UNPROTECTED_IDENTITY_ACCEPTED -> AUTH_STATE_PROTECTED_IDENTITY_SENT

1689: DESKTOP-QSCE4P3: Sep 25 2025 14:01:46.277 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9664]: Auth[EAP-TTLS:user-auth]: Authentication state transition: AUTH_STATE_PROTECTED_IDENTITY_SENT -> AUTH_STATE_PROTECTED_IDENTITY_ACCEPTED保護されたID(ユーザ名)がISEによって送信され、受け入れられます。

1708: DESKTOP-QSCE4P3: Sep 25 2025 14:01:46.277 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9456][comp=SAE]: EAP (1) deferred password request (eapRequest.c 148)

1738: DESKTOP-QSCE4P3: Sep 25 2025 13:01:44.758 +0900: %csc_nam-6-INFO_MSG: %[tid=11768]: Protected password sent.

1741: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.200 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: Authentication state transition: AUTH_STATE_PROTECTED_IDENTITY_ACCEPTED -> AUTH_STATE_CREDENTIAL_SENT

ISEがパスワードを要求します。NAMは保護されたパスワードをTLSトンネル内で送信します。

1851: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: Authentication state transition: AUTH_STATE_CREDENTIAL_SENT -> AUTH_STATE_SUCCESS

1852: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: STATE (4) dot1x->eapSuccess is True (dot1x_sm.c 352)

1853: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=9644]: Auth[EAP-TTLS:user-auth]: Sending NOTIFICATION__SUCCESS to subscribers

1854: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: STATE (4) SUCCESS (dot1x_sm.c 358)

1855: DESKTOP-QSCE4P3: Sep 25 2025 13:04:42.262 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11932][comp=SAE]: STATE (4) S_enterStateAux called with state = AUTHENTICATED (dot1x_sm.c 142)ISEがパスワードを検証し、EAP-Successを送信して、NAMがAUTHENTICATEDに移行します。この時点で、ユーザ認証が完了し、クライアントはネットワークアクセスを許可されます。

トラブルシュート

Cisco ISEとスイッチの統合に関するNetwork Access Manager(NAM)の問題をトラブルシューティングする場合、Secure Client(NAM)、Cisco ISE、およびスイッチの3つのコンポーネントすべてのログを収集する必要があります。

セキュアクライアント(NAM)ログ

-

次の手順に従って、NAM拡張ロギングを有効にします。

-

問題を再現します。ネットワークプロファイルが適用されない場合は、Secure ClientでNetwork Repairを実行します。

-

Diagnostics and Reporting Tool(DART)を使用してDARTバンドルを収集します。

Cisco ISEログ

ISEで次のデバッグを有効にして、認証とディレクトリのやり取りをキャプチャします。

-

ランタイムAAA

- nsf

- nsf-session

スイッチログ

基本的なデバッグ

request platform software trace rotate all

set platform software trace smd switch active R0 radius debug

set platform software trace smd switch active R0 aaa debug

set platform software trace smd switch active R0 dot1x-all debug

set platform software trace smd switch active R0 eap-all debug

debug radius all

高度なデバッグ(必要な場合)

set platform software trace smd switch active R0 epm-all debug

set platform software trace smd switch active R0 pre-all debug

show コマンド

show version

show debugging

show running-config aaa

show authentication session interface gix/x details

show dot1x interface gix/x

show aaa servers

show platform software trace message smd switch active R0

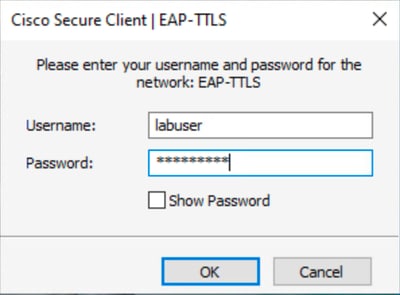

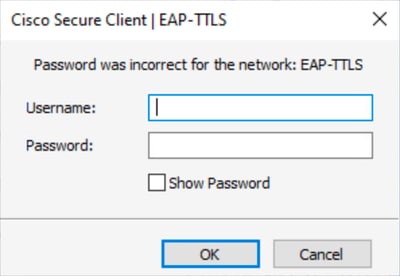

クレデンシャルが無効なため、ユーザ認証が失敗する

ユーザが誤ったクレデンシャルを入力すると、セキュアクライアントで「Password was incorrect for the network: EAP-TTLS」という一般的なメッセージが表示されます。画面上のエラーでは、問題の原因が無効なユーザ名またはパスワードであるかどうかは示されません。

不正確なパスワードエラー

不正確なパスワードエラー

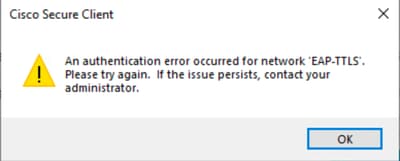

認証が2回連続して失敗すると、Secure Clientに「An authentication error occurred for network 'EAP-TTLS'.」というメッセージが表示されます。 問題が解決しない場合は、管理者に問い合わせてください。

ユーザ認証の問題

ユーザ認証の問題

原因を特定するには、NAMログを確認します。

1. パスワードが正しくない:

ユーザが誤ったパスワードを入力すると、NAMログに次の出力のようなエントリが表示されます。

3775: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.921 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300][comp=SAE]: EAP (0) EAP-MSCHAP-V2: MSCHAP_FAILURE received (eap_auth_mschapv2_c.c 776) 3776: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.921 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300][comp=SAE]: EAP (0) EAP-MSCHAP-V2: State: MSCHAP_STATE_R_RESULT (eap_auth_mschapv2_c.c 783) 3777: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.922 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300][comp=SAE]: EAP (0) EAP-MSCHAP-V2: Error: MSCHAP_ERROR_AUTHENTICATION_FAILURE (eap_auth_mschapv2_c.c 616)

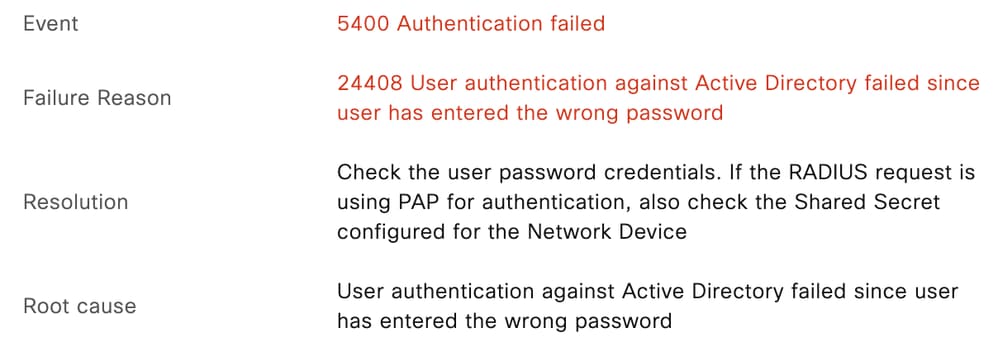

Cisco ISEライブログでは、対応するイベントは次のように表示されます。

パスワードの誤り

パスワードの誤り

11001 Received RADIUS Access-Request 11017 RADIUS created a new session ... .. 11507 Extracted EAP-Response/Identity 10 12983 Prepared EAP-Request proposaling EAP-TTLS with challenge ... .. 12978 EAP-TTLS challenge-responseを含むEAP-Response extracted 12800 Extracted first TLS record; tls handshake started ... .. 12810 Prepared TLS ServerDone message ... .. 12812 Extracted TLS ClientKeyExchange message 12803 Extracted TLS ChangeCipherSpec message ... .. 12816 TLS handshake succeeded ... 11806 Prepared EAP-Request for inner method proposting EAP-MSCHAP with challenge 12985 Prepared EAP-Request with another EAP-TTLS challenge 11006 11001 Returned RADIUS Access-Request . .. .. 12971 EAP-TTLS challenge-response 0を含む抽出されたEAP-Response 11808内部方式のEAP-MSCHAP challenge-responseを含み、ネゴシエートされたとおりにEAP-MSCHAPを受け入れる抽出されたEAP-Response .. 15013 Selected Identity Source - varshaah-ad 0 24430 Authenticating user against Active Directory - varshaah-ad 0 24325 Resolving identity - labuser@varshaah.local 4 24313 24319 24323 24344 24408 11823 11815 12976 11003 0 RPC Logon request failed - STATUS_WRONG_PASSWORD, ERROR_INVALID_PASSWORD, labuser@varshaah.local 20☆ユーザが誤ったパスワードを入力したため、Active Directoryに対するユーザ認証が失敗しました – varshah-ad 1 ......................................................................................................................................................................................................................

2. ユーザ名が正しくない:

ユーザが誤ったユーザ名を入力すると、NAMログに次のようなエントリが表示されます。

3788: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.923 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300][comp=SAE]: EAP (4) EAP status: AC_EAP_STATUS_ERR_CLIENT_IDENTITY_REJECTED (eapMessage.c 79) 3789: DESKTOP-QSCE4P3: Oct 02 2025 15:29:39.923 +0900: %csc_nam-7-DEBUG_MSG: %[tid=11300]: EAP-CB: EAP status notification: session-id=1, handle=051558CC, status=AC_EAP_STATUS_ERR_CLIENT_IDENTITY_REJECTED

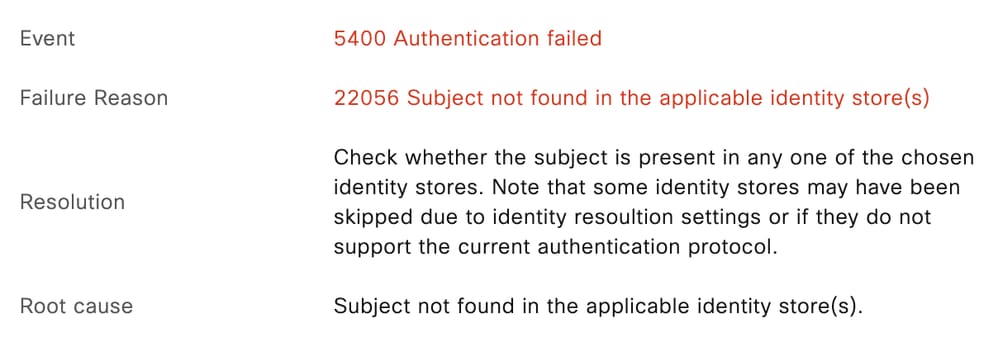

Cisco ISEライブログでは、対応するイベントは次のように表示されます。

ユーザ名が正しくない

ユーザ名が正しくない

11001 Received RADIUS Access-Request 11017 RADIUS created a new session ... .. 11507 Extracted EAP-Response/Identity 12983 Prepared EAP-Request proposing EAP-TTLS with challenge ... ... 12978 EAP-TTLS challenge-responseを含むExtracted EAP-Response and accepting EAP-TTLS as negotiated 12800 Extracted first TLS record; tls handshake started ... .. 12810 Prepared TLS ServerDone message ... .. 12812 Extracted TLS ClientKeyExchange message 12803 Extracted TLS ChangeCipherSpec message ... 12816 TLS handshake succeeded ... 11806 Prepared EAP-Request for inner method proposting EAP-MSCHAP with challenge 12985 Prepared EAP-Request with another EAP-TTLS challenge 11006 11001 Returned RADIUS Access-Request .... 12971 Extracted EAP-Response containing EAP-TTLS challenge-response 11808 Extracted EAP-Response containing EAP-MSCHAP challenge-response for inner method and accepting EAP-MSCHAP as negotiated ... 15013 Selected Identity Source - All_AD_Join_Points 24430 Authenticating user against Active Directory - varshah-ad 24325 Resolving identity - user@varshaah.local 24313 24352 24412 15013 24210 24216 22056 22058 22061 11823 11815 12976 11504 11003 Search for matching accounts at join - varshah.local ... Active Directoryにユーザーが見つかりません – varshah-ad ... .. .選択されたアイデンティティソース – 内部ユーザー内部ユーザーIDtoreでユーザーを検索する – user内部ユーザーIDstoreでユーザーが見つかりません... ..................................................................................................................................................................................................................... authentication failed... ... EAP-TTLS authentication failed 0 ... ..............................................................................................................................

既知の障害

| Bug ID | 説明 |

| Cisco Bug ID 63395 | ISE 3.0は、サービスの再起動後にREST IDストアを見つけることができません |

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

06-Oct-2025

|

初版 |

シスコ エンジニア提供

- バルシャアカラテクニカルコンサルティングエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック