はじめに

このドキュメントでは、ESXi環境のサーバに仮想プライベートクラウド(VPC)を正常に導入する方法について説明し、その方法に焦点を当てます。 クイックスタートガイド、導入戦略、エンタイトルメントガイド、コンソールおよび管理者ユーザガイドなどの他のドキュメントについては、このサイトのドキュメントを参照してください。

著者:Cisco TACエンジニア、Roman Valenta

前提条件

要件:

VMware ESXi 5以降

- クラウドプロキシモード(のみ):128 GB RAM、8 CPUコア(4コアを推奨するCPU X 2)、VMwareデータストアの最小ディスク空き容量1 TB

- ドライブのタイプ:エアギャップモードにはSSDが必要、プロキシにはSSDが推奨

- RAIDタイプ:1つのRAID 10グループ(ストライプミラー)

- VMwareデータストアの最小サイズ:2 TB

- RAID 10グループの最小データストア・ランダム読み取り(4,000): 60,000 IOPS

- RAID 10グループに対する最小データストアのランダム書き込み(4K):30K IOPS

次の項目に関する専門知識があることが推奨されます。

- 証明書の操作方法に関する基本的な知識。

- DNSサーバでDNSをセットアップする方法に関する基本的な知識(WindowsまたはLinux)

- VMware ESXiへのOpen Virtual Appliance(OVA)テンプレートのインストール

この実習で使用:

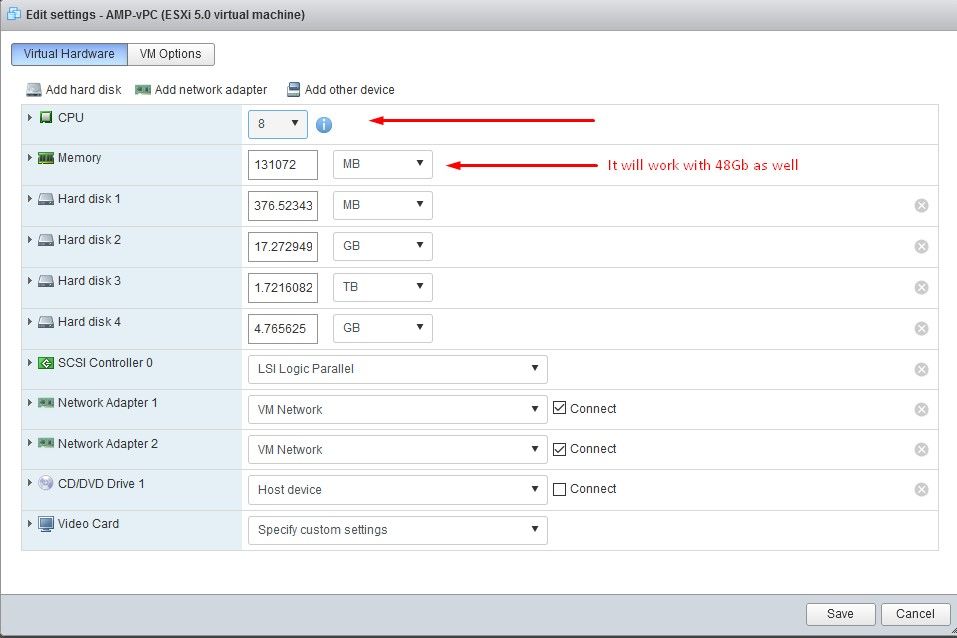

VMware ESX 6.5

- クラウドプロキシモード(のみ):48 GB RAM、8 CPUコア(4コアのCPU 2基を推奨)、VMwareデータストアの最小ディスク空き容量1 TB

- ドライブのタイプ: SATA

- RAIDタイプ:RAID 1 X 1

- VMwareデータストアの最小サイズ:1 TB

- MobaXterm 20.2(PuTTYと同様のマルチターミナルプログラム)

- Cygwin64(AirGapアップデートのダウンロードに使用)

さらに

- openSSLまたはその他のサポートされている方法を使用して作成した証明書。

- DNSサーバ(LinuxまたはWindows)ラボでは、Windows Server 2016とCentOS-8を使用しました

- テストエンドポイント用のWindows VM

- ライセンス

メモリが48 GB以下になると、バージョン3.2+ VPCが使用できなくなります。

注:プライベートクラウドOVAはドライブパーティションを作成するため、VMWare.serverにパーティションを指定する必要はありません。これにより、クリーンインターフェイスホスト名が解決されます。

バージョン固有のハードウェア要件の詳細については、『VPCアプライアンスデータシート』を参照してください。

注:このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されています。導入のガイダンスとしてのみ提供されており、導入するバージョンによって異なる可能性があります。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

VPCの導入

eDeliveryまたはエンタイトルメントメールに記載されているURLを選択します。OVAファイルをダウンロードし、インストールを続行します

VMのインストール

ステップ1:

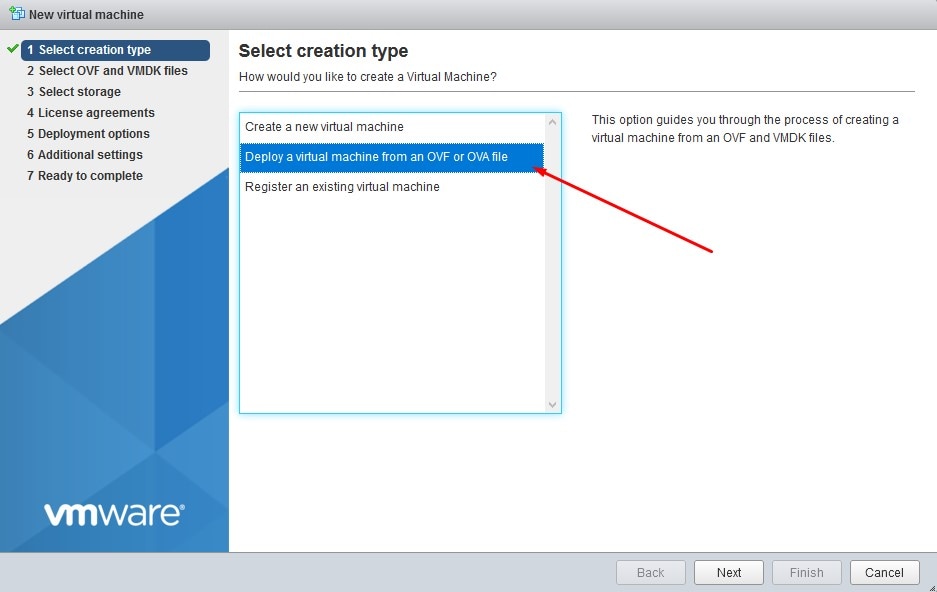

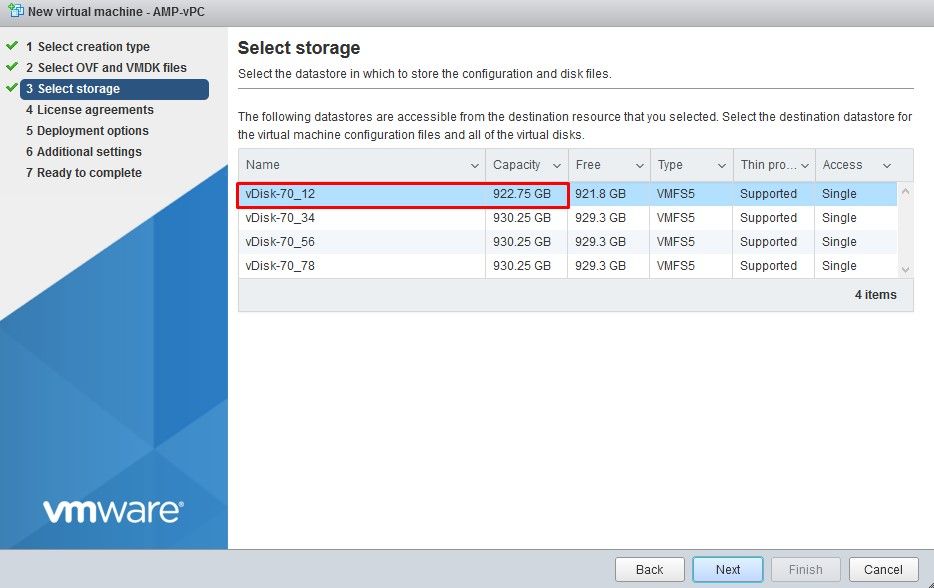

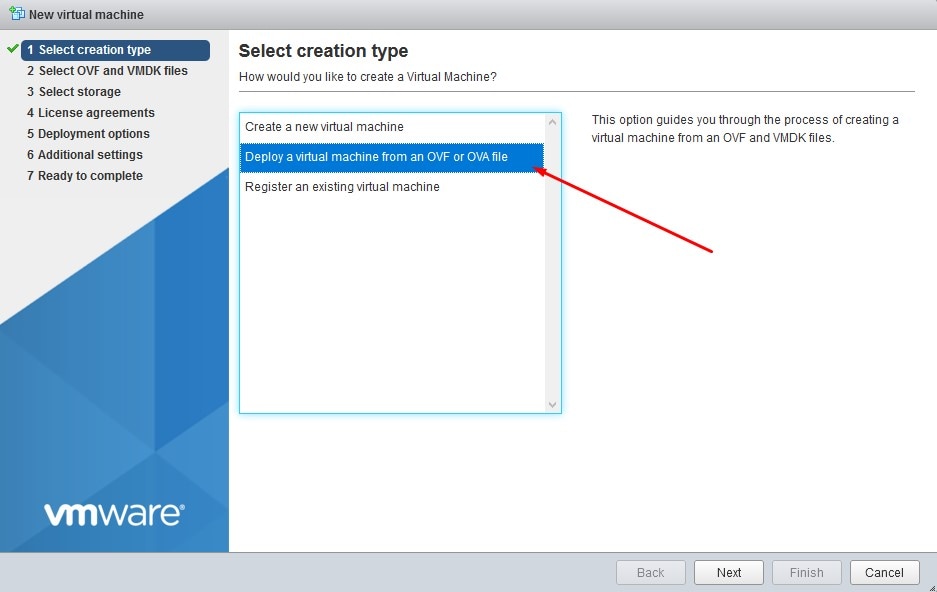

図に示すように、File > Deploy OVF Templateの順に移動し、Deploy OVF Templateウィザードを開きます。

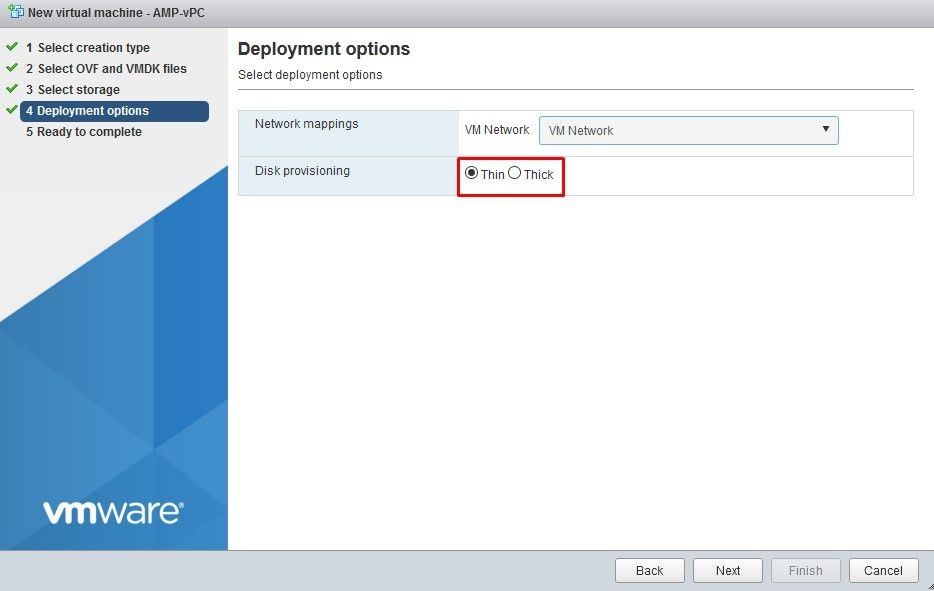

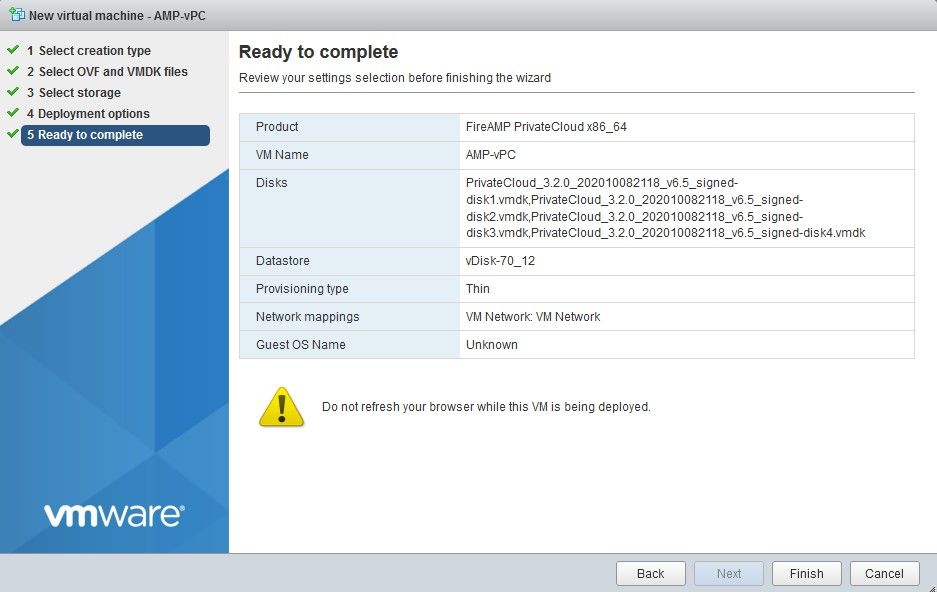

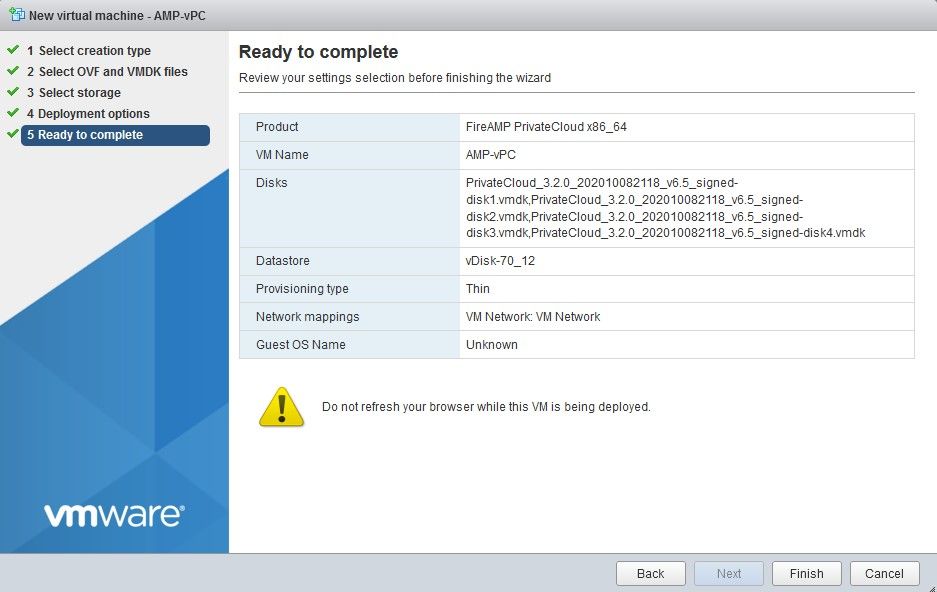

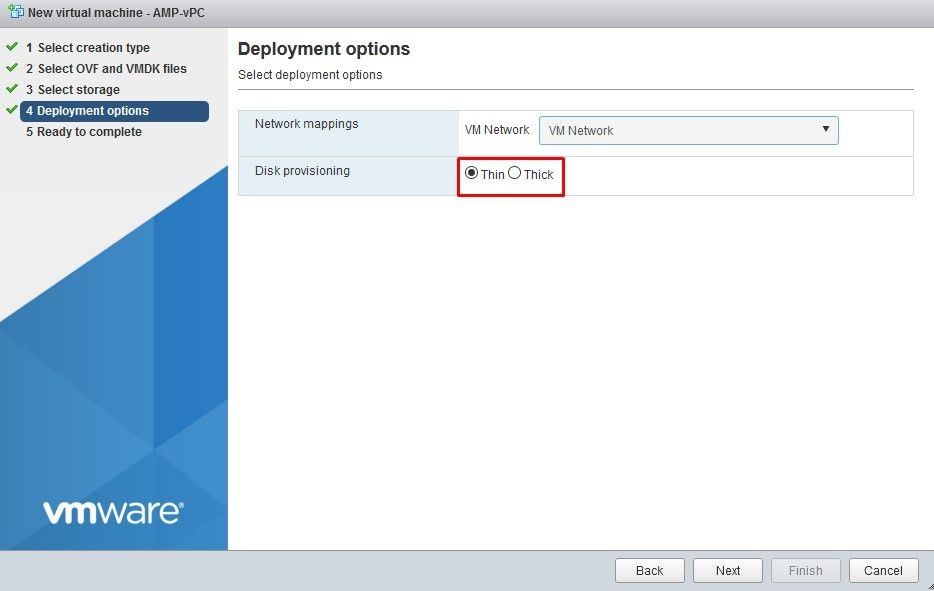

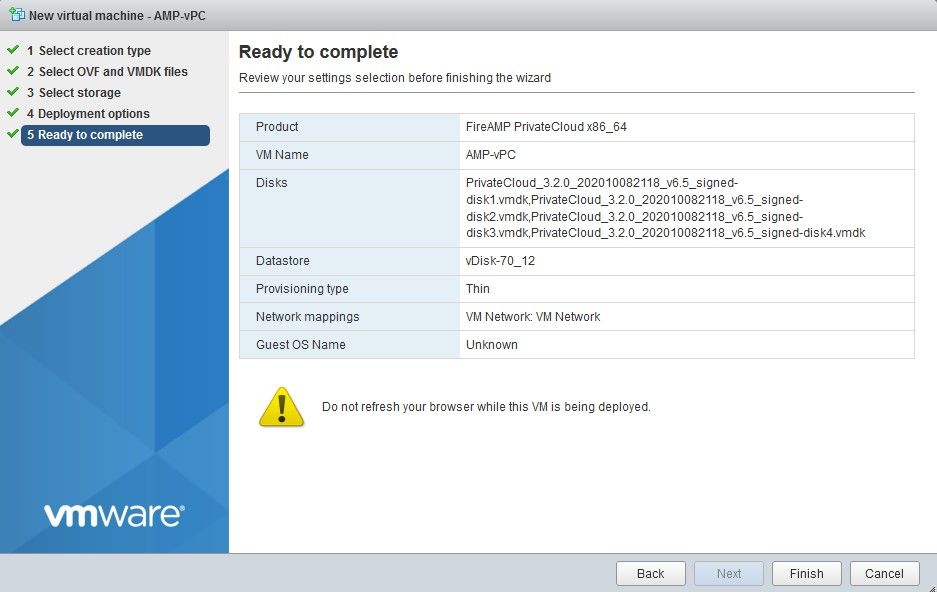

注:シックプロビジョニングでは、ディスクが作成されるときに領域が予約されます。このオプションを選択すると、シンプロビジョニングよりもパフォーマンスが向上します。ただし、これは必須ではありません。次の図に示すように、Nextを選択します。

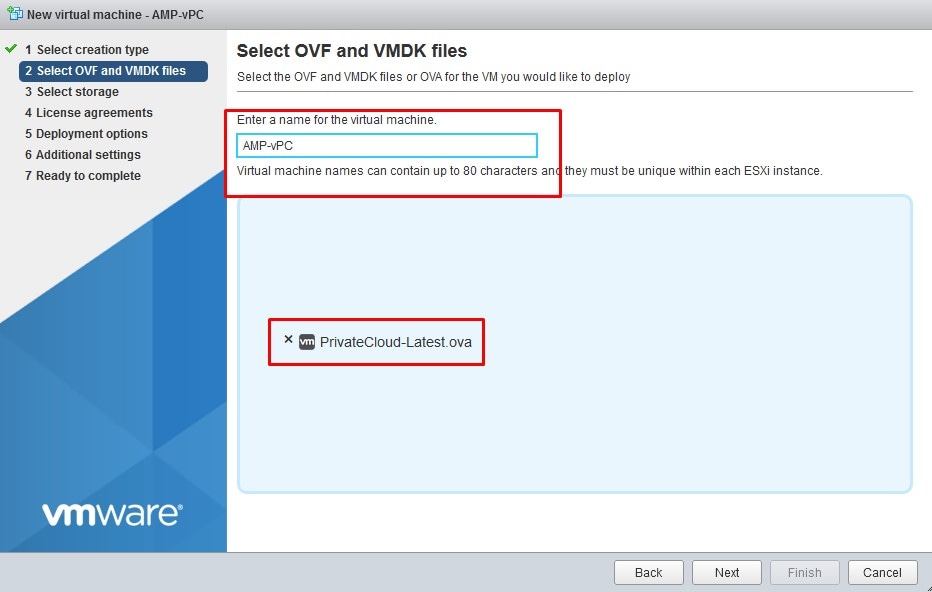

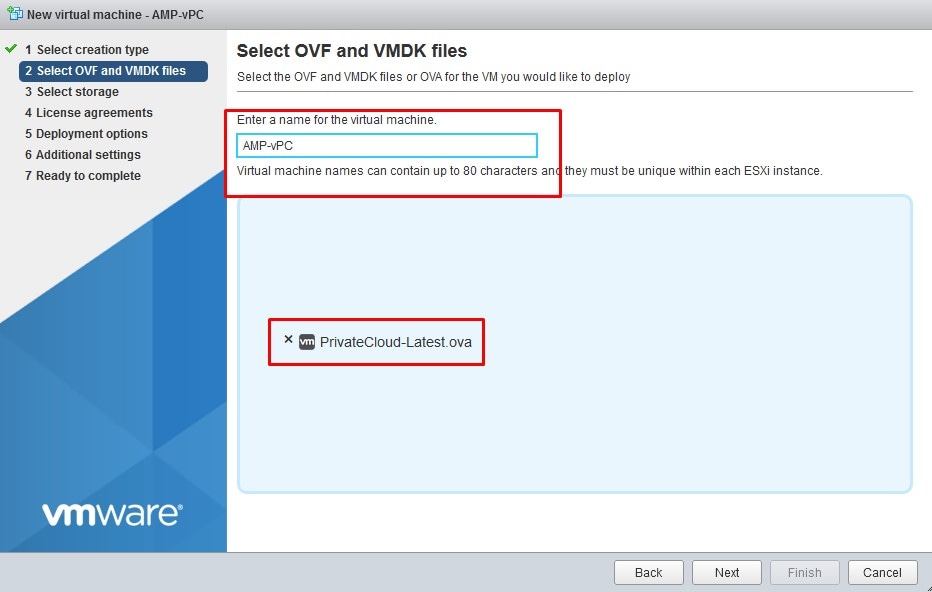

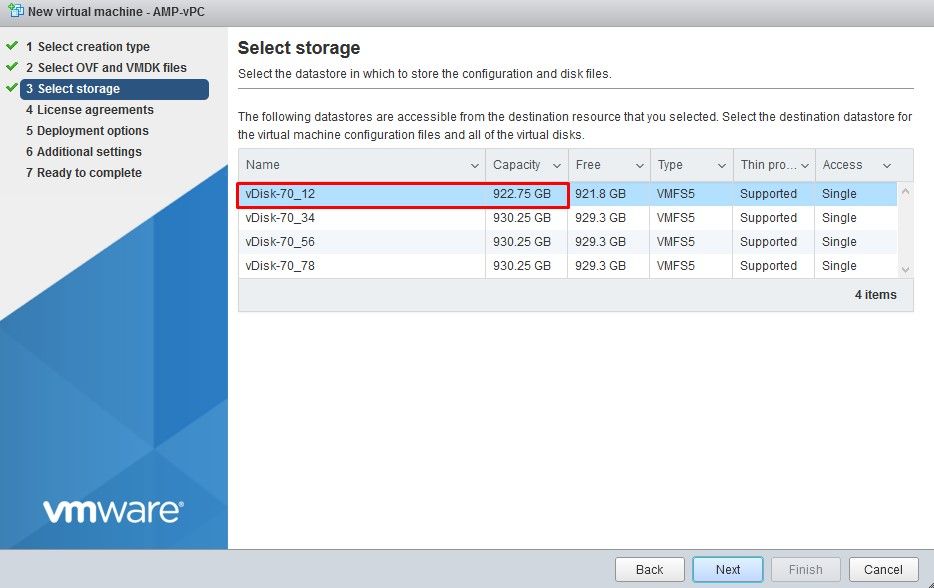

ステップ 2:

Browse...を選択してOVAファイルを選択し、on Nextを選択します。図に示すように、OVFテンプレートの詳細ページにデフォルトのOVAパラメータが表示されます。「次へ」を選択します。

管理インターフェイスの初期設定

VMが起動したら、VMコンソールから初期設定を行います。

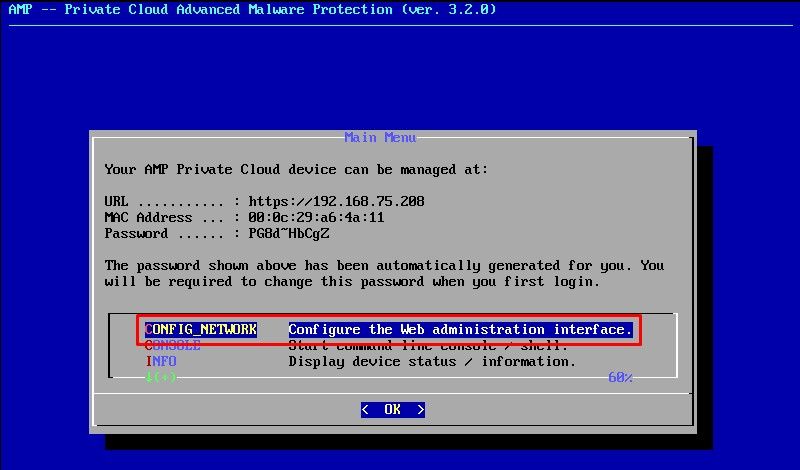

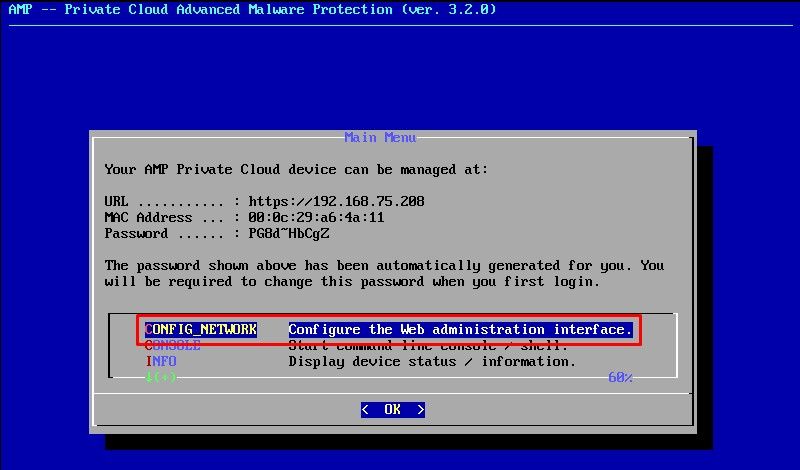

ステップ 1:

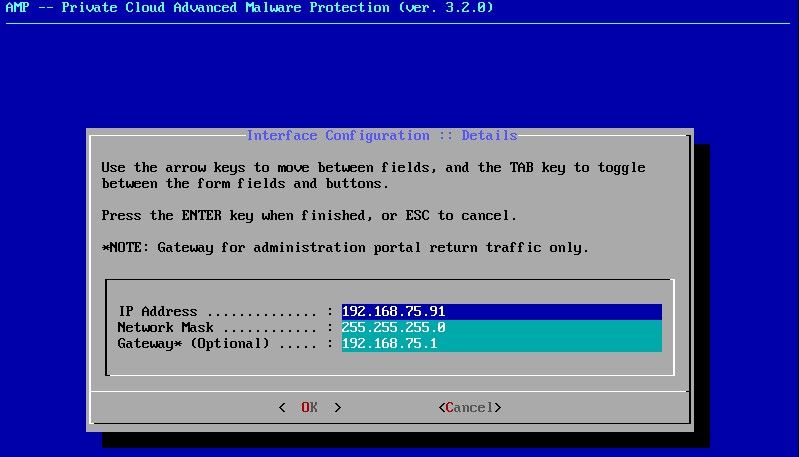

インターフェイスがDHCPサーバからIPアドレスを受信していない場合、URLに[UNCONFIGURED]と表示されることがあります。このインターフェイスは「管理」インターフェイスであることに注意してください。これは実稼働インターフェイスではありません。

ステップ 2:

Tabキー、Enterキー、および矢印キーを使用して移動できます。

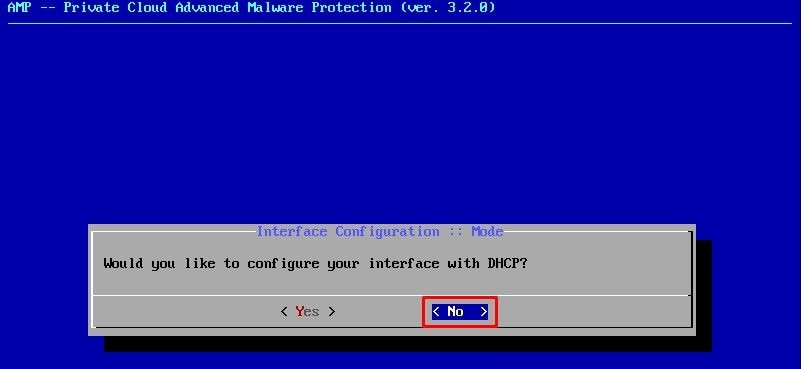

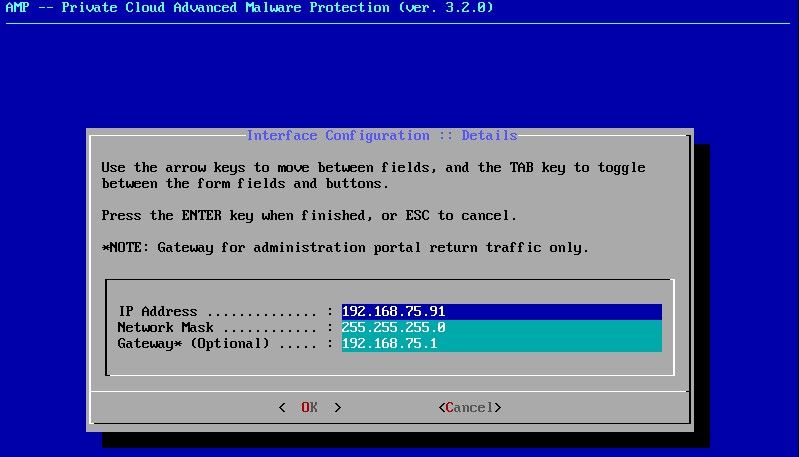

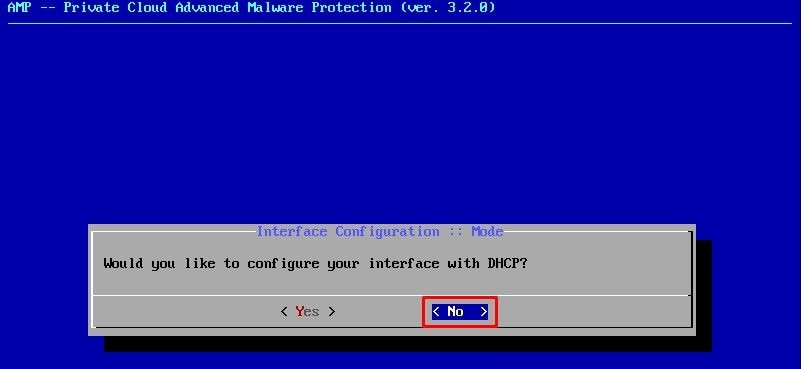

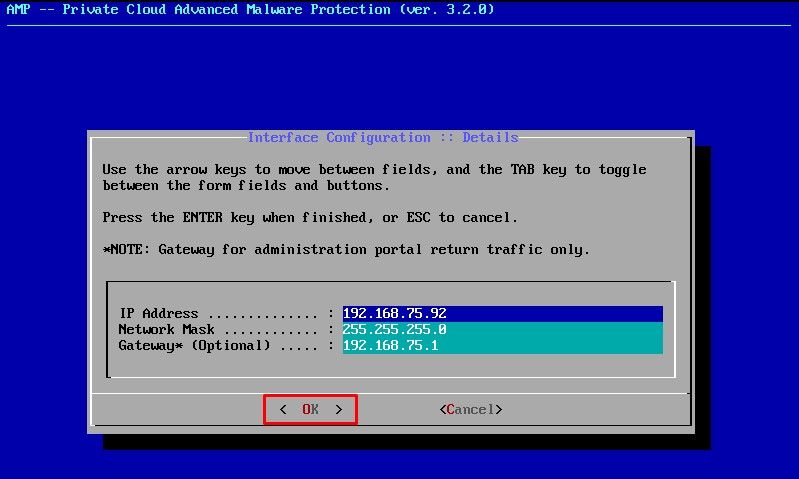

CONFIG_NETWORKに移動し、キーボードでEnterキーを選択して、セキュアエンドポイントプライベートクラウドの管理IPアドレスの設定を開始します。DHCPを使用しない場合は、Noを選択し、Enterキーを選択します。

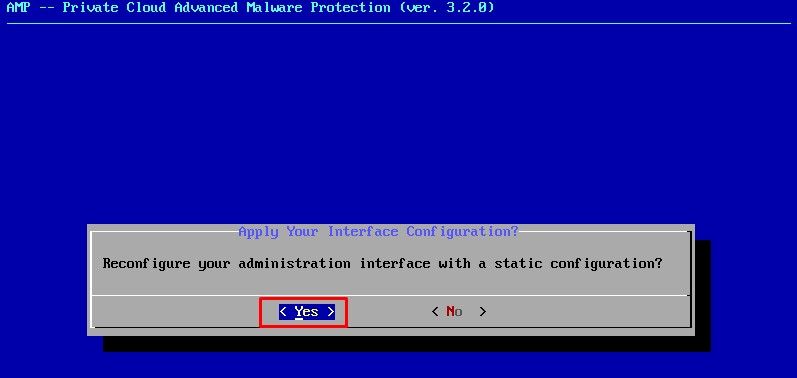

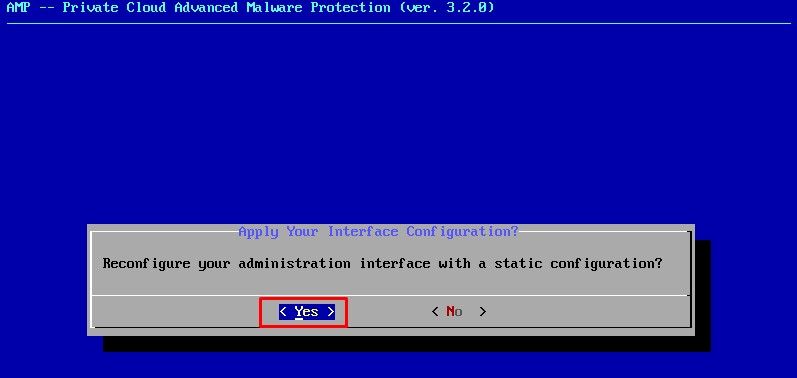

表示されたウィンドウでYesを選択し、Enterキーを選択します。

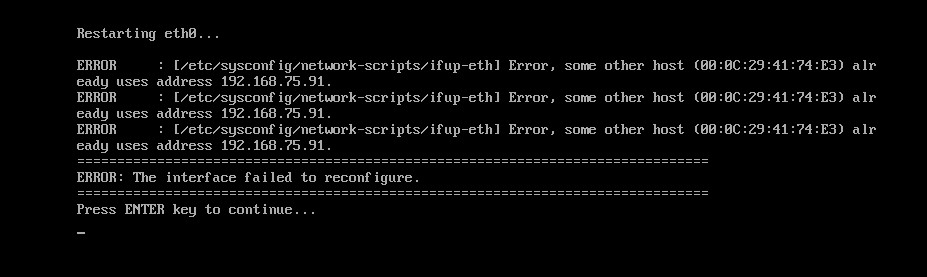

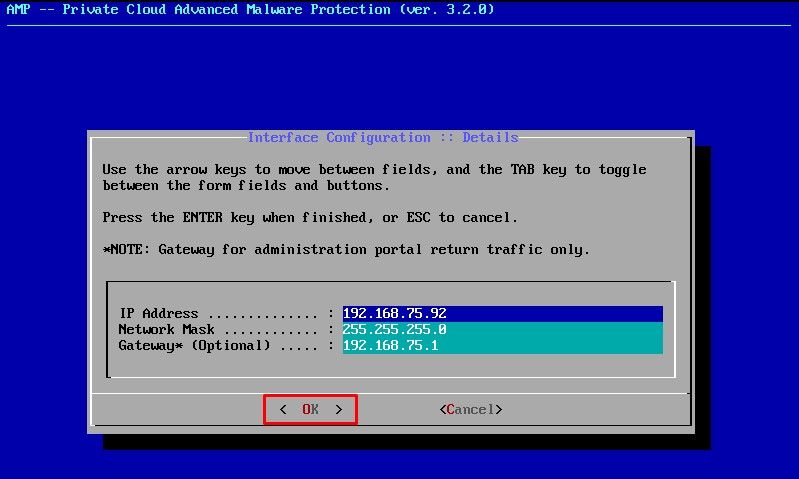

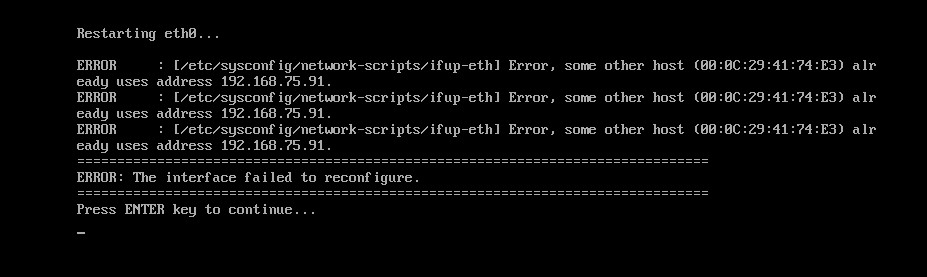

IPがすでに使用されている場合は、このエラーログで処理されます。単に戻って、使用されていないユニークなものを選んでください。

すべてうまくいけば、次のような出力が表示されます

ステップ 3:

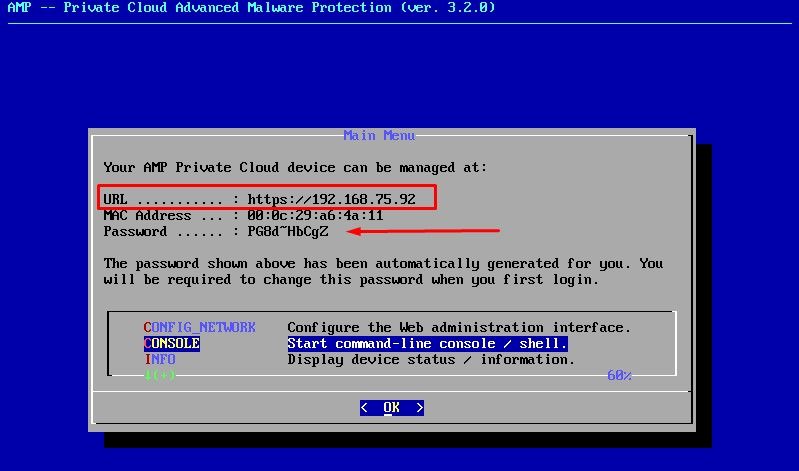

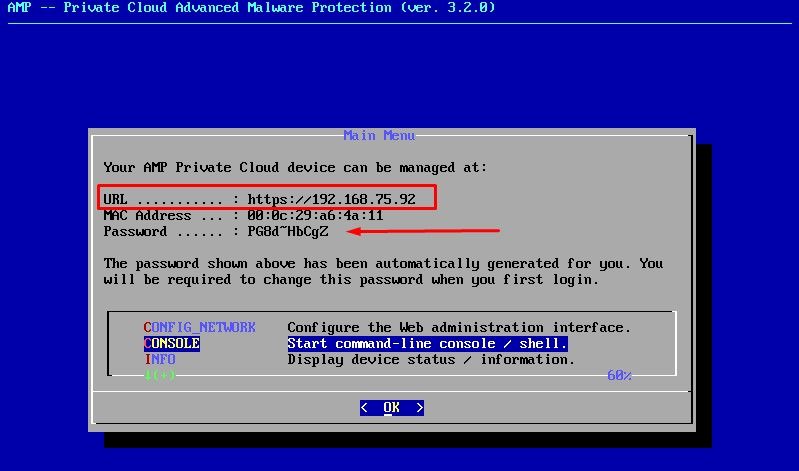

新しいスタティックIPがブルースクリーンポップに表示されるまで待ちます。また、ワンタイムパスワードにも注意してください。メモを取り、ブラウザを開きましょう。

Web GUIによるvPCの初期設定

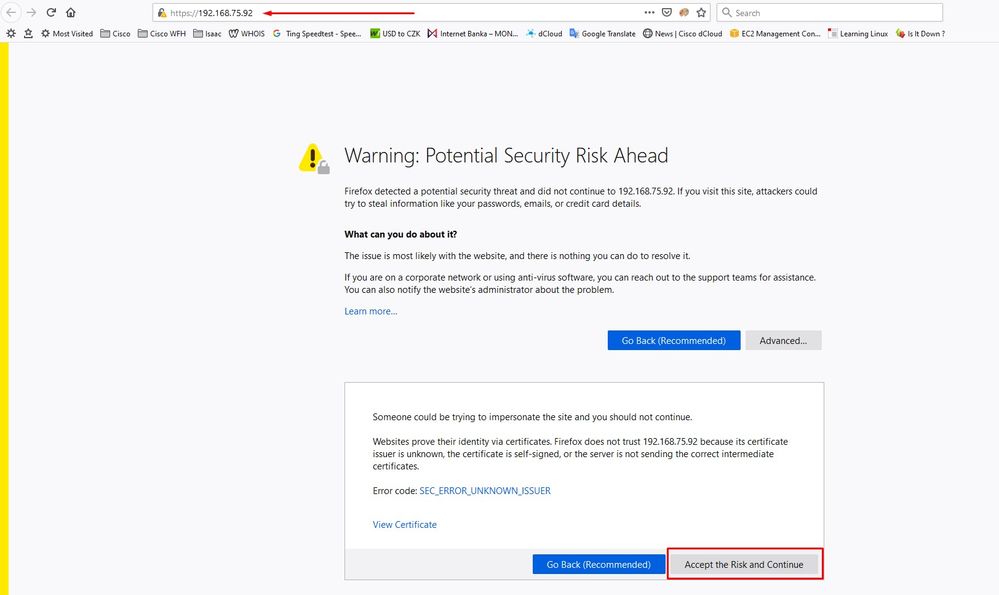

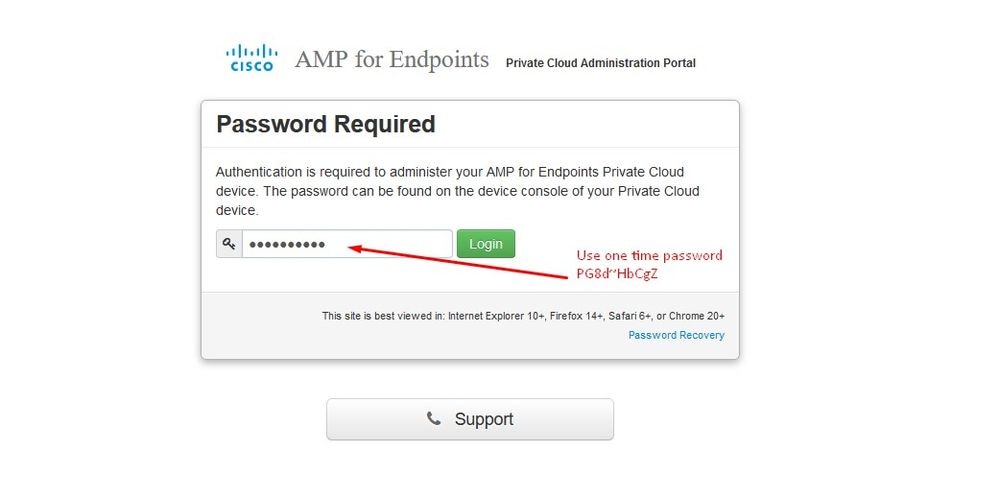

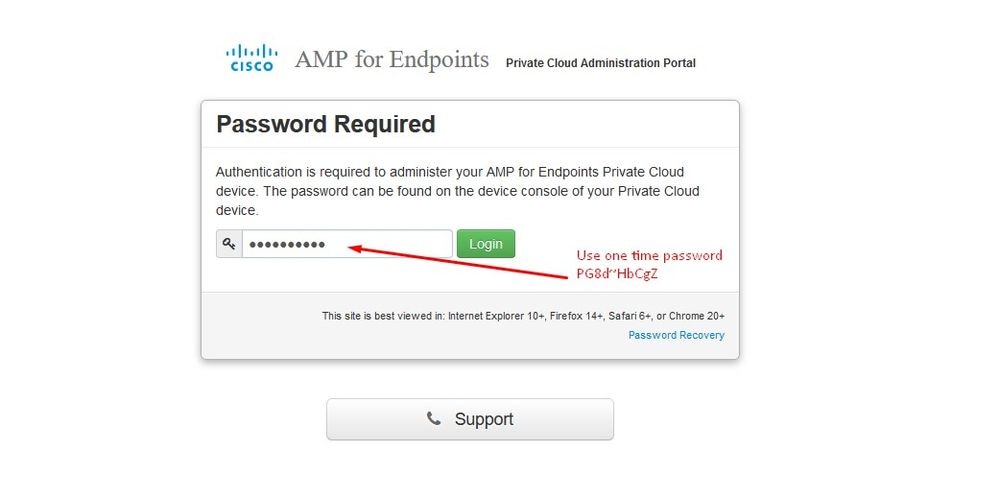

ステップ 1:

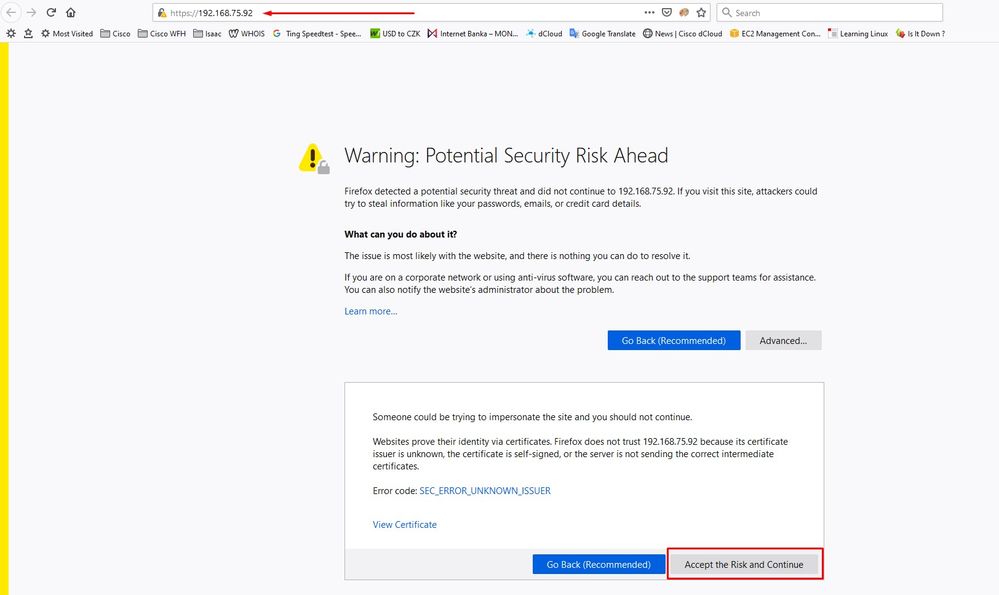

Web ブラウザを開き、アプライアンスの管理 IP アドレスに移動します。図に示すように、Secure Endpoint Private Cloudが最初にそれ自体のHTTPS証明書を生成するため、証明書エラーを受け取る場合があります。セキュアエンドポイントプライベートクラウドの自己署名HTTPS証明書を信頼するようにブラウザを設定します。

ブラウザで、先ほど設定したSTATIC IPを入力します。

ステップ 2:

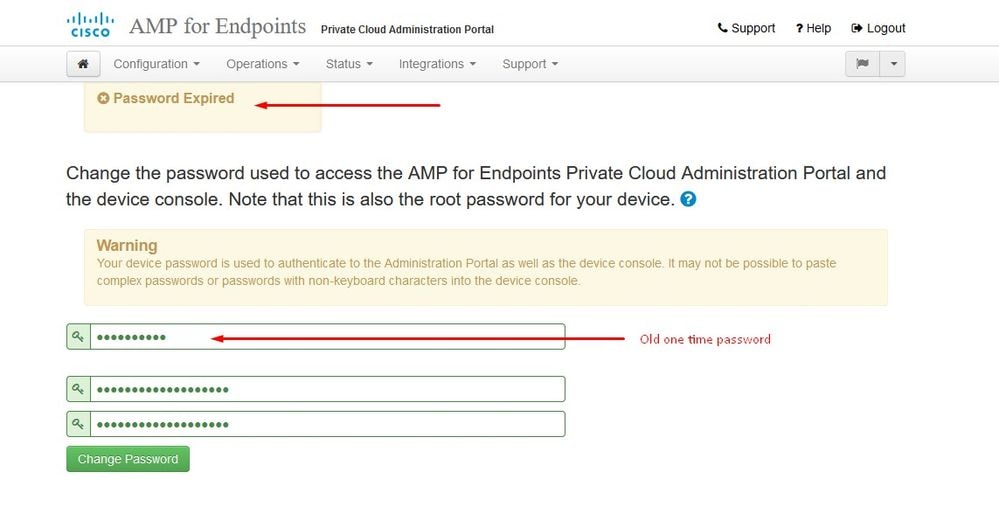

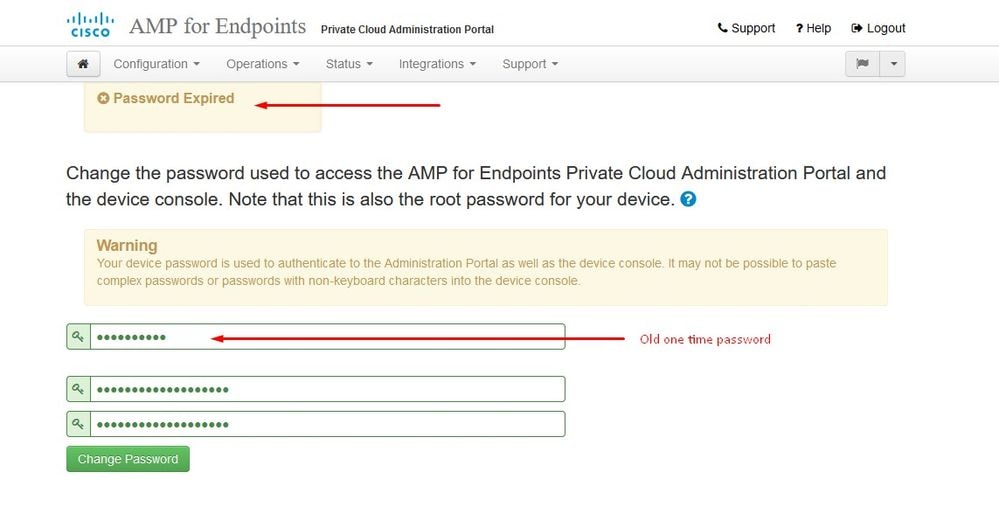

ログイン後、パスワードをリセットする必要があります。コンソールのOld Passwordフィールドにある初期パスワードを使用します。New Passwordフィールドに新しいパスワードを入力します。New Passwordフィールドに新しいパスワードを再入力し、Change Passwordを選択します。

ステップ 3:

ログイン後、パスワードをリセットする必要があります。コンソールのOld Passwordフィールドにある初期パスワードを使用します。New Passwordフィールドに新しいパスワードを入力します。New Passwordフィールドに新しいパスワードを再入力し、Change Passwordを選択します。

ステップ 4:

次のページで、一番下までスクロールしてライセンス契約に同意します。「既読で同意する」を選択します。

ステップ 5:

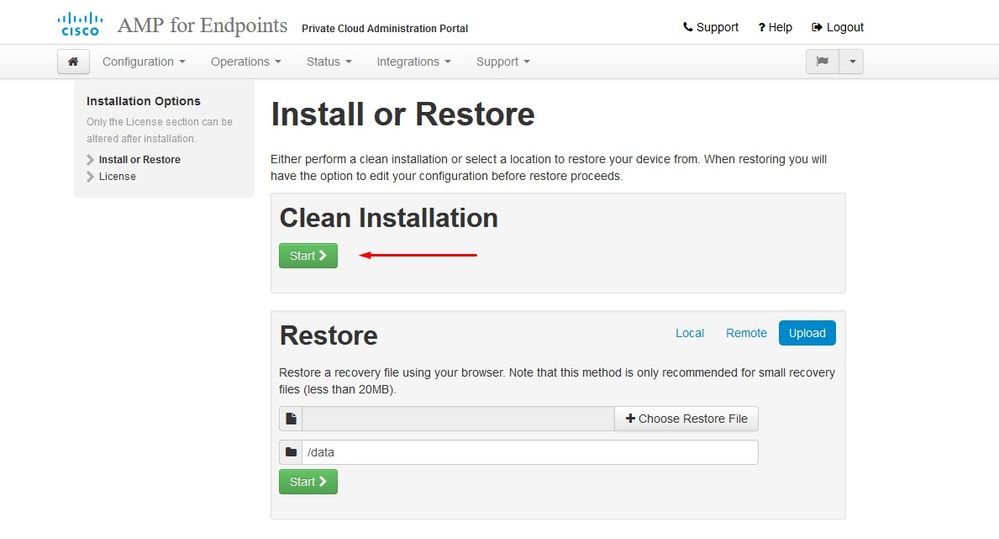

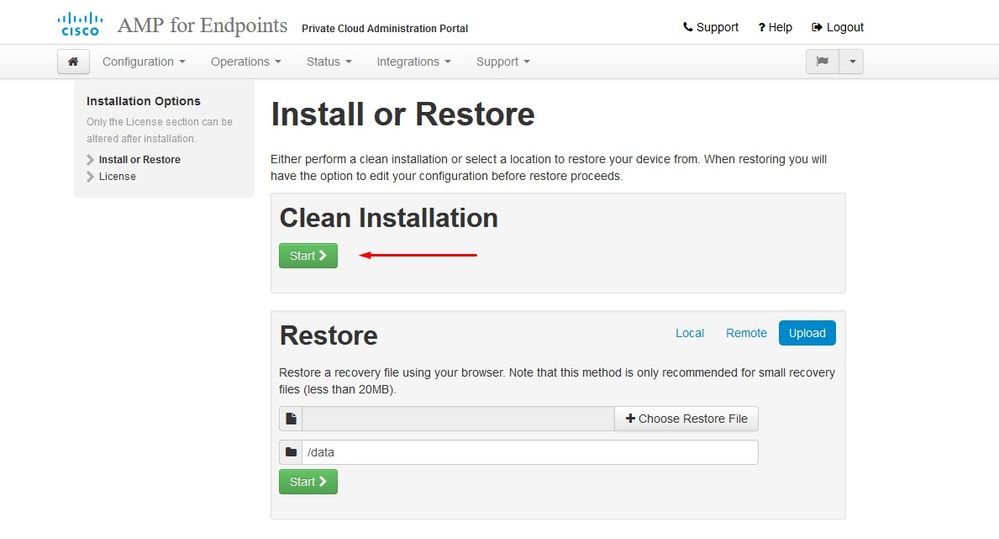

契約書に同意すると、図に示すようにインストール画面が表示されます。バックアップから復元する場合はここで行うことができますが、このガイドではクリーンインストールオプションを使用します。Clean Installationセクションでon Startを選択します。

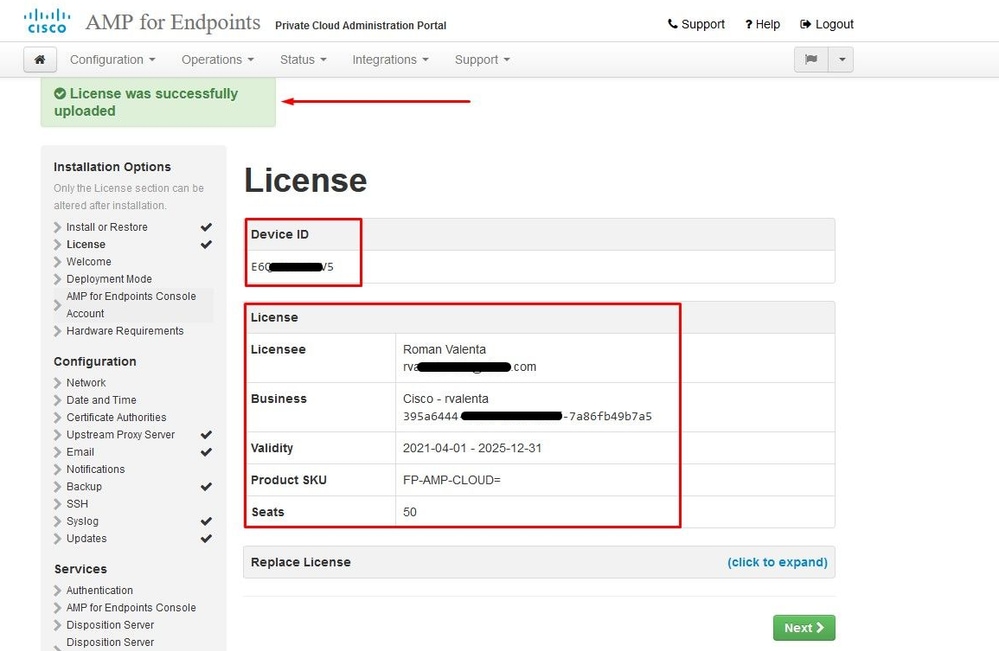

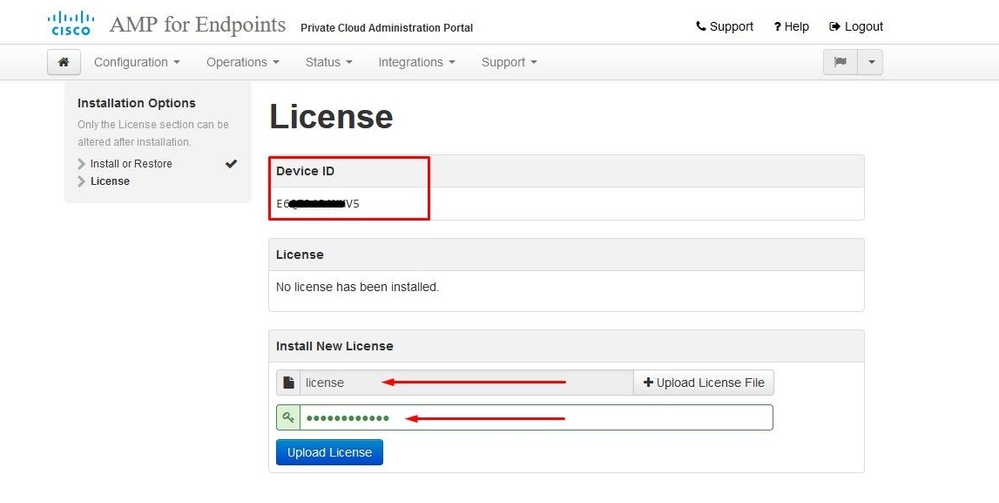

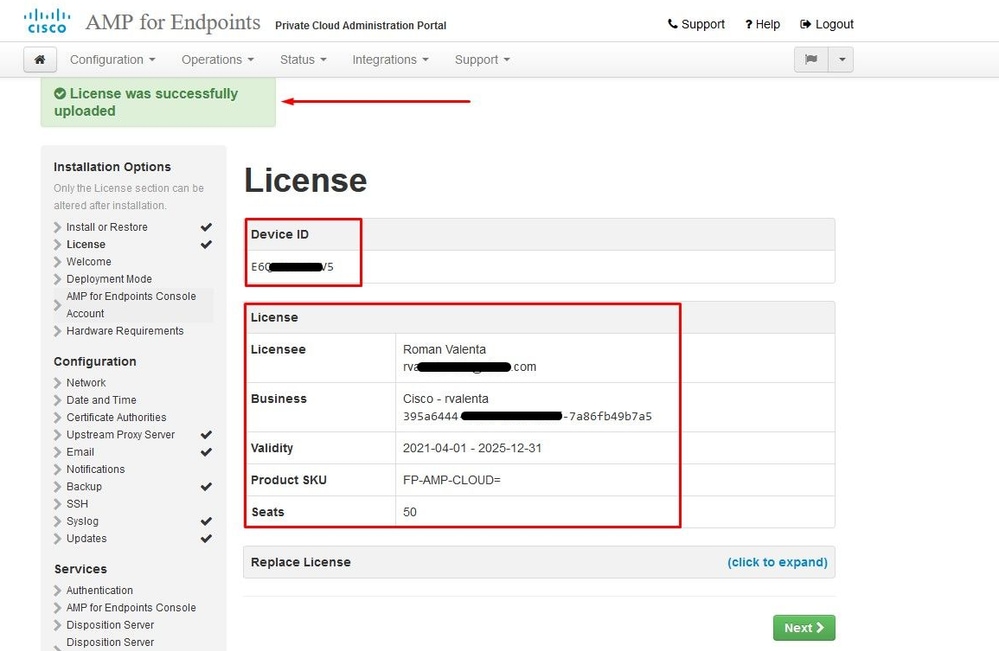

ステップ 6:

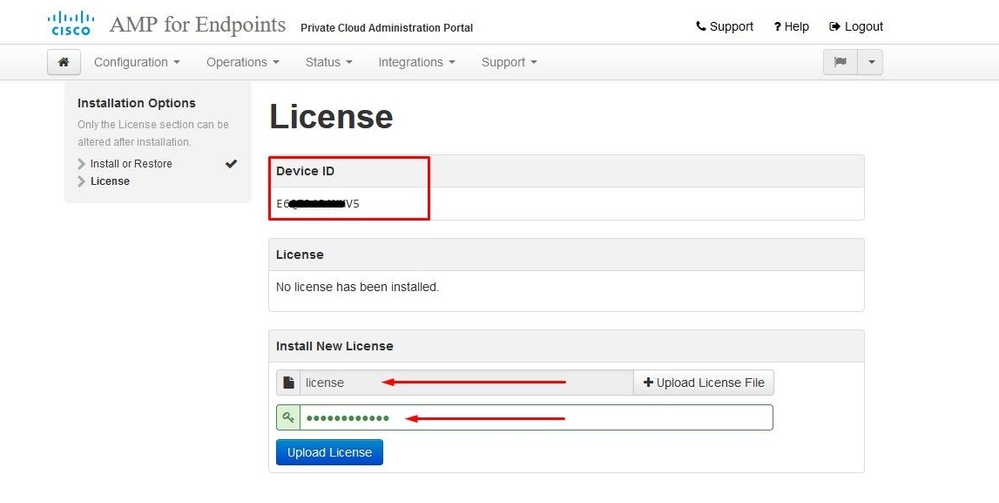

最初に必要なのは、前進するためのライセンスです。ライセンスとパスフレーズは、製品購入時に受け取ります。on +Upload License Fileを選択します。ライセンスファイルを選択し、パスフレーズを入力します。ライセンスのアップロードでを選択します。アップロードに失敗した場合は、パスフレーズが正しいかどうかを確認してください。アップロードが成功すると、有効なライセンス情報を含む画面が表示されます。Nextを選択します。 それでもライセンスをインストールできない場合は、シスコ テクニカル サポートに問い合わせてください。

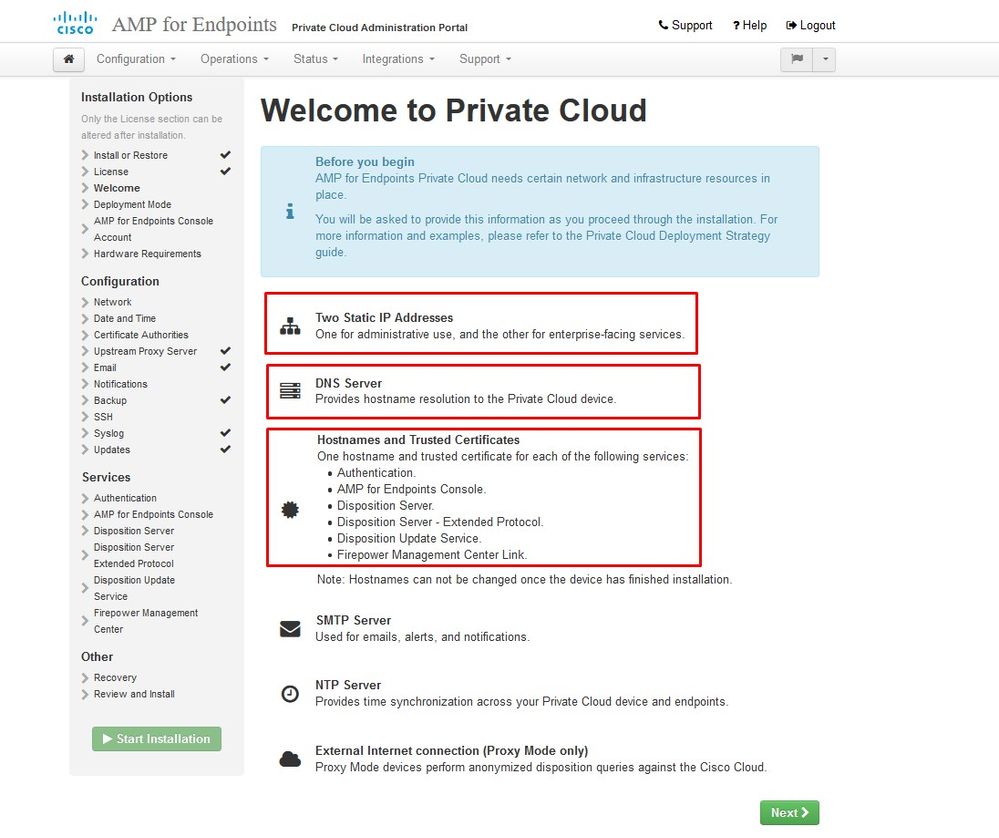

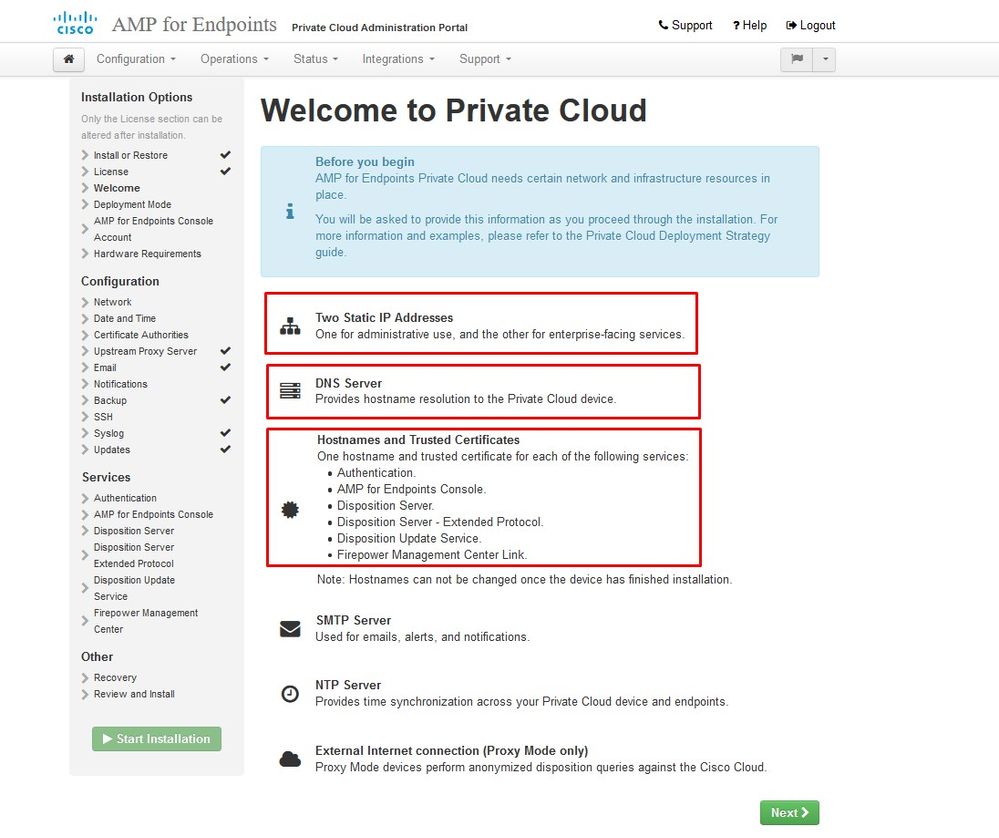

手順 7:

図に示すように、ウェルカムページが表示されます。このページには、プライベートクラウドを設定する前に必要な情報が表示されます。要件を注意深く読みます。Nextを選択して、インストール前の設定を開始します。

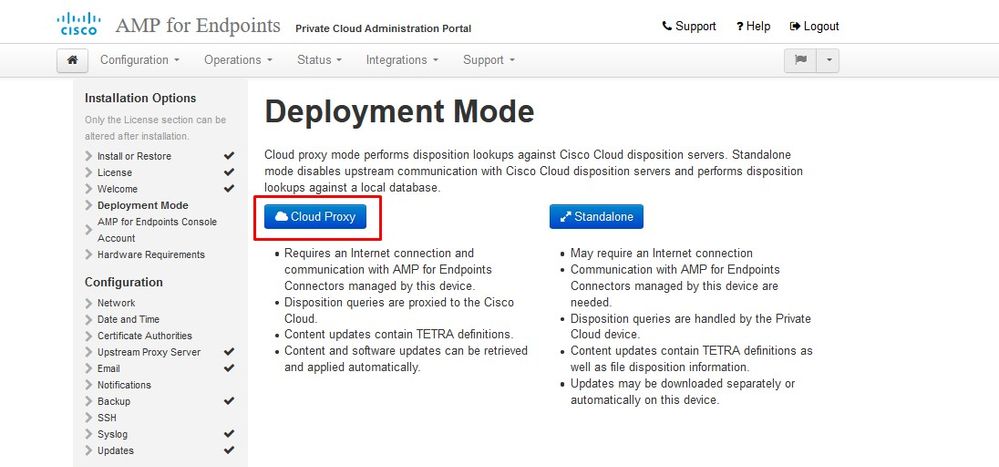

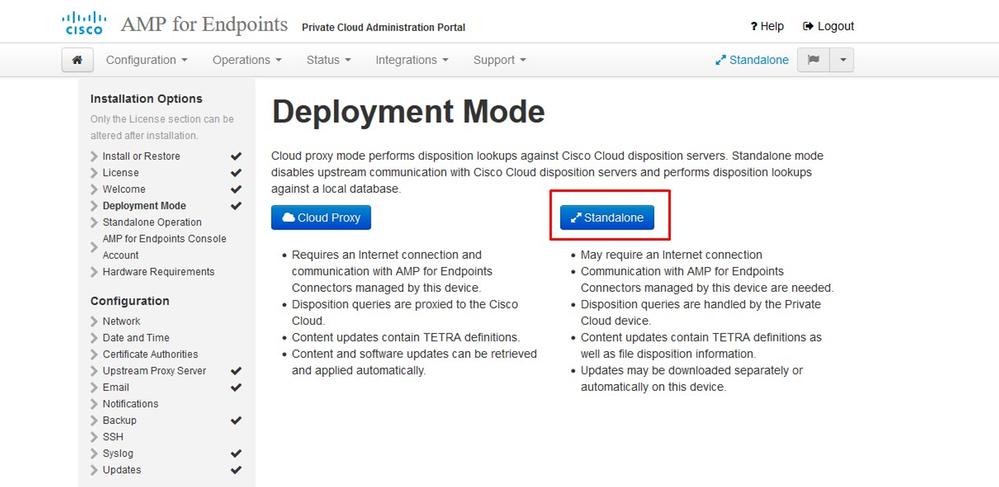

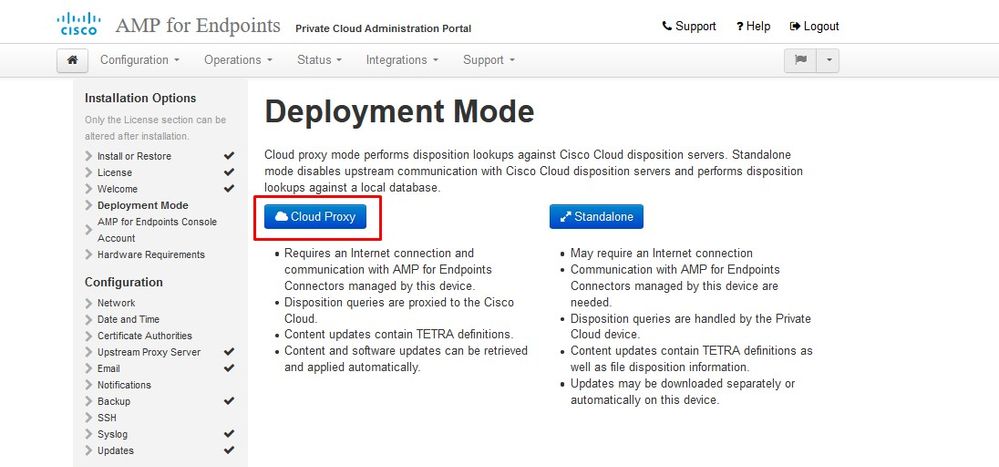

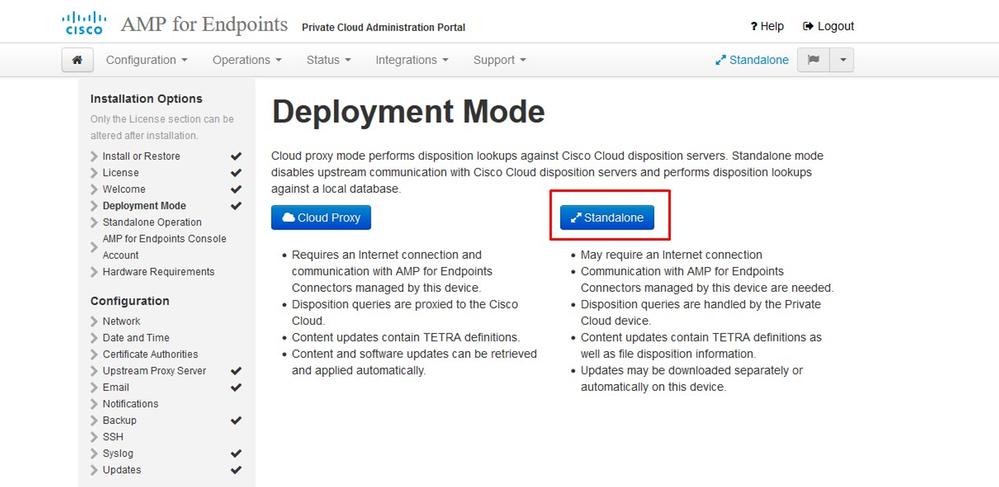

コンフィギュレーション

ステップ 1:

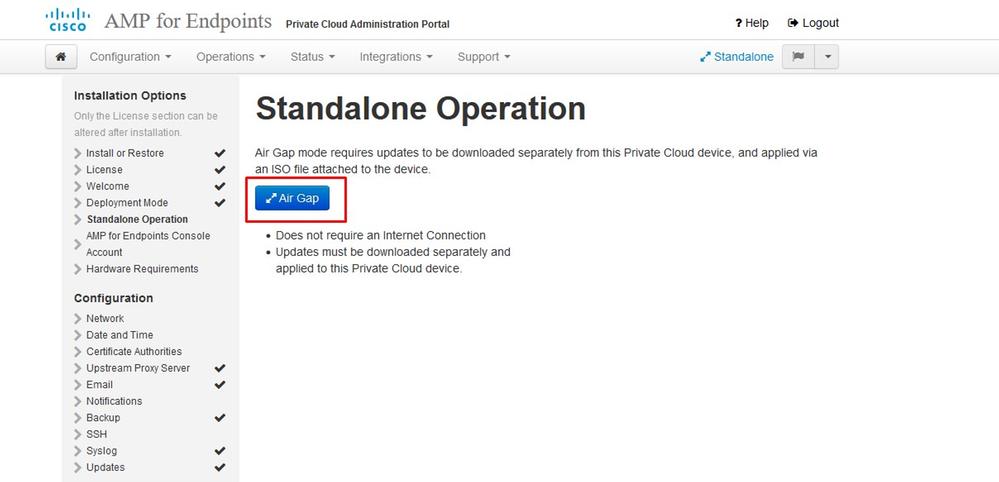

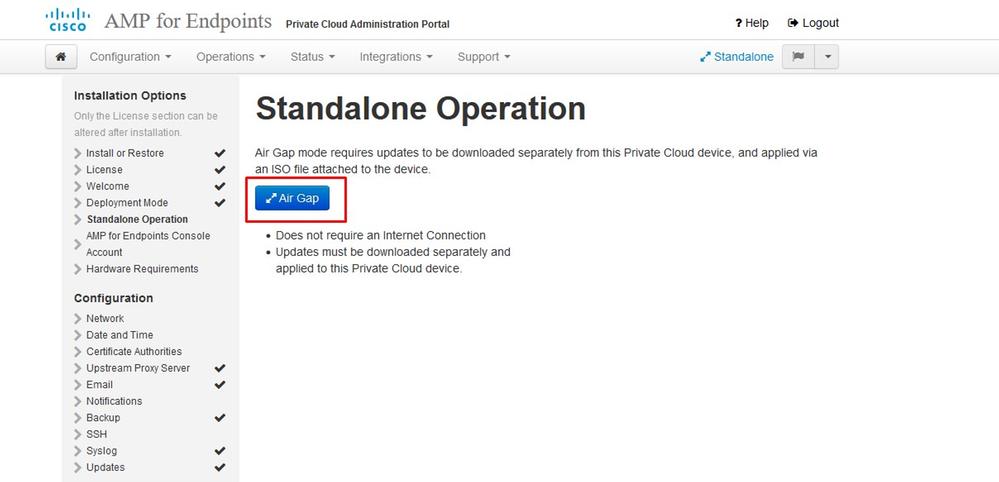

注:次のスライドのセットでは、図に示すようにAIR GAPモードにのみ固有な排他的な要素が含まれることに注意してください。これらの要素はAIRGAP ONLYとして囲まれ、マークされます。

︾ ︾ AIRGAPのみ︾ ︾

注:これらの手順は、物理アプライアンスにのみ適用されます。

︽ ︽ AIRGAPのみ︽ ︽

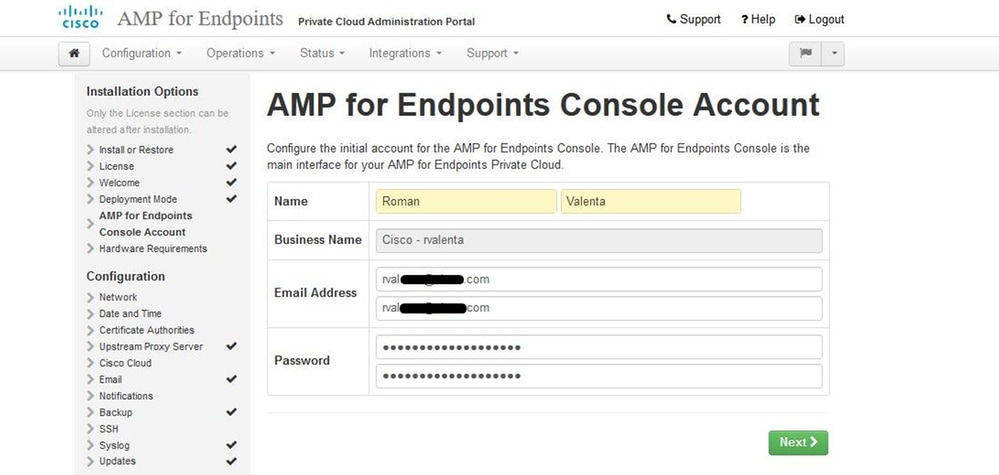

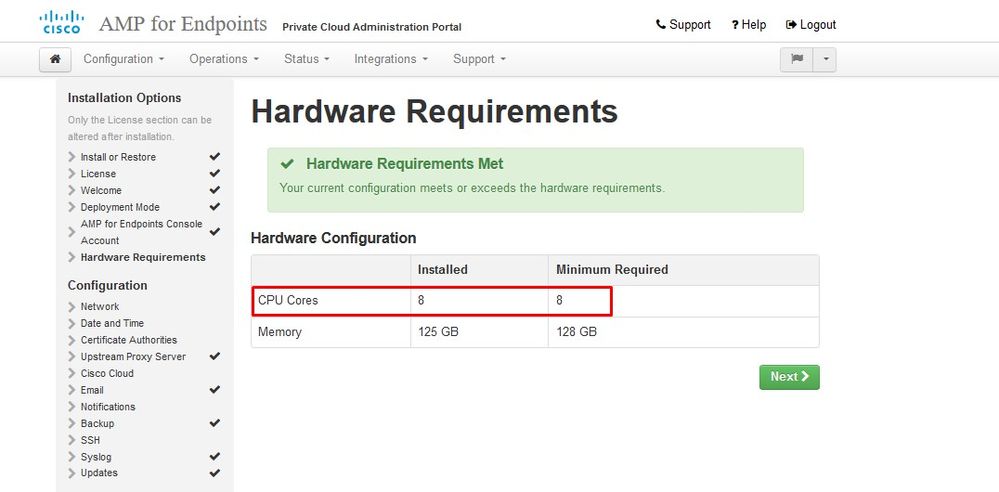

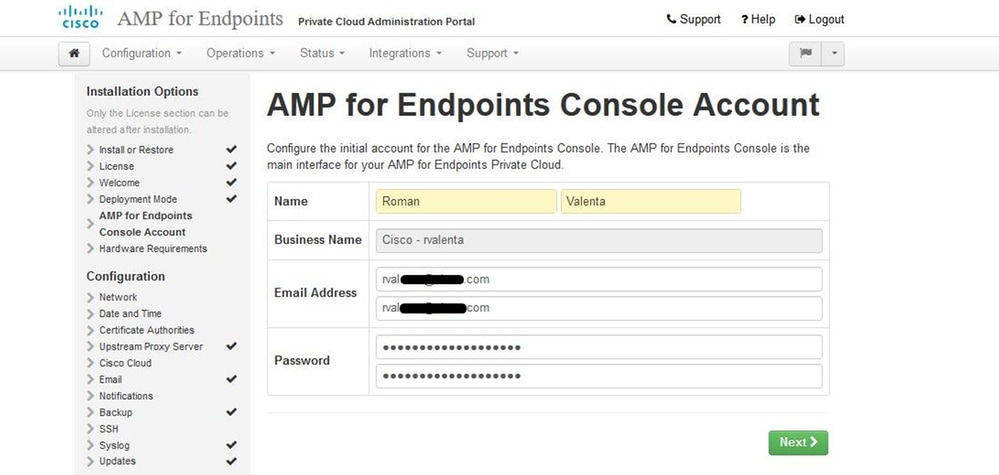

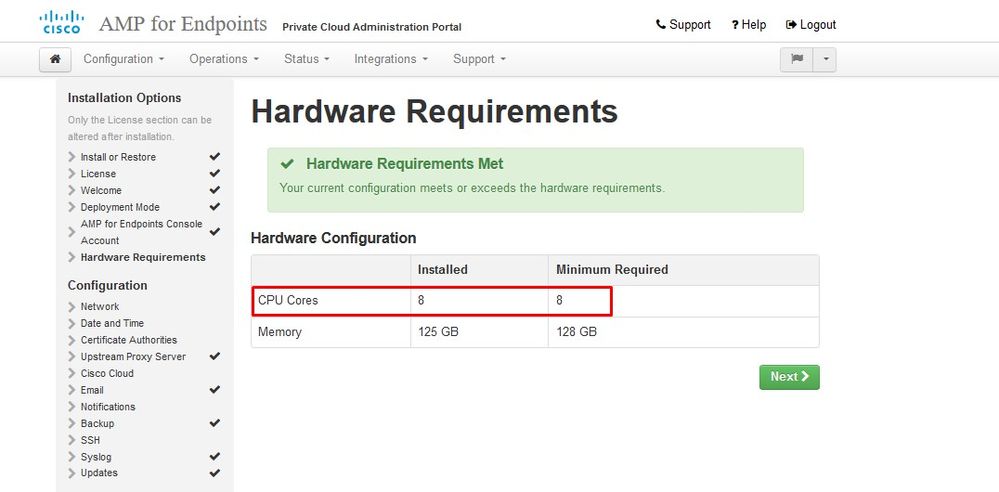

ステップ 2:

Secure Endpoint Console Accountページに移動します。管理ユーザーは、ポリシー、コンピューターグループの作成、およびユーザーの追加を行うためにコンソールで使用されます。コンソールアカウントの名前、電子メールアドレス、およびパスワードを入力します。Nextを選択します。

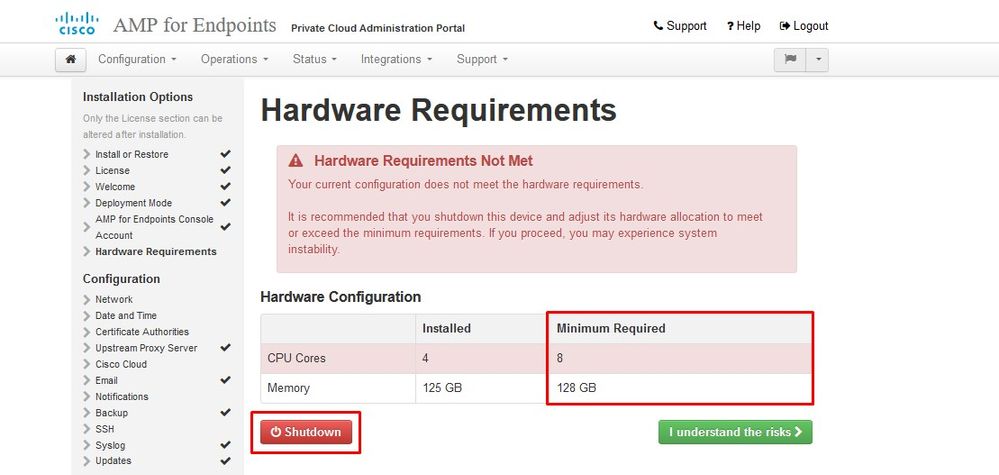

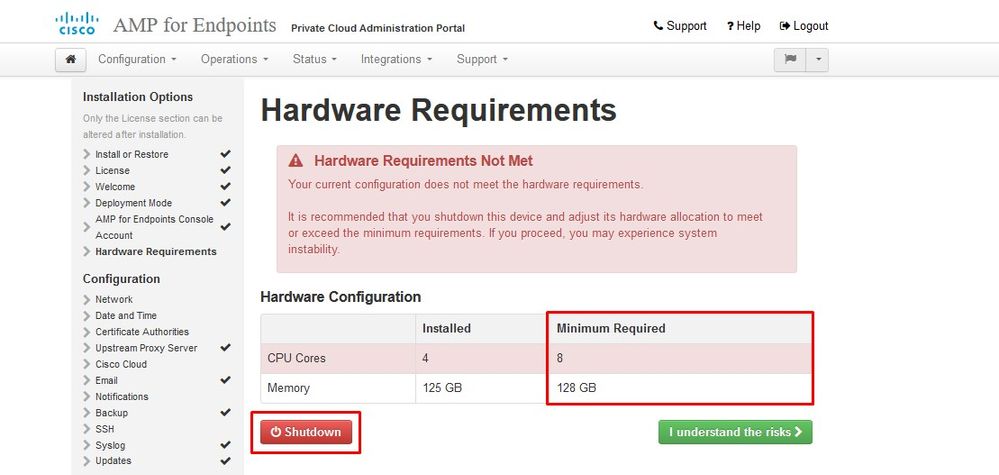

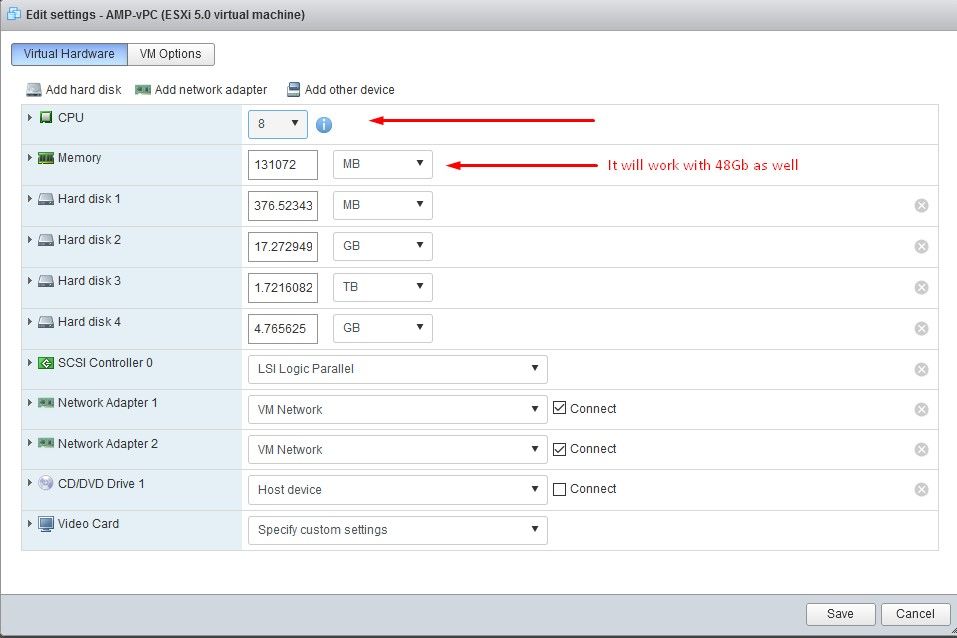

OVAファイルから導入するときにこの問題が発生する場合は、2つの選択肢があります。続行して後でこの問題を修正するか、導入したVMをシャットダウンしてから適切に調整します。再起動後に、残った場所で作業を続行します。

注:バージョン3.5.2のOVAファイルでは、128 GB RAMおよび8 CPUコアで正しくロードされる問題が修正されています

注:ラボ目的でない限り、推奨値のみを使用してください

再起動したら、残った場所で作業を続けます。

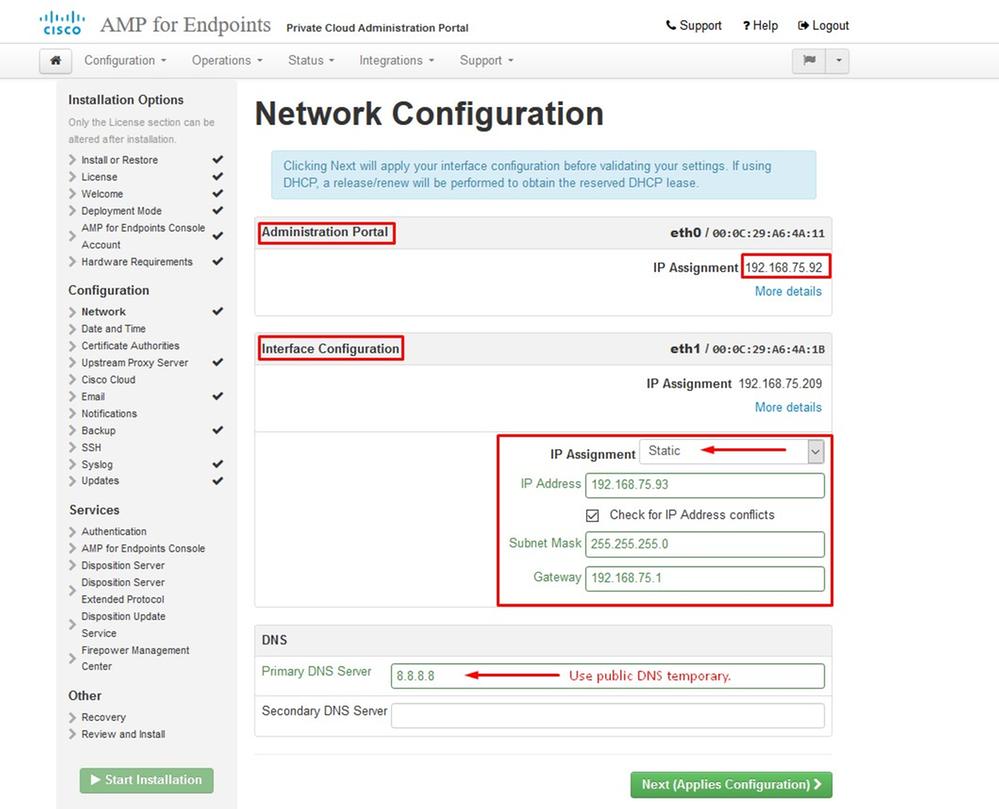

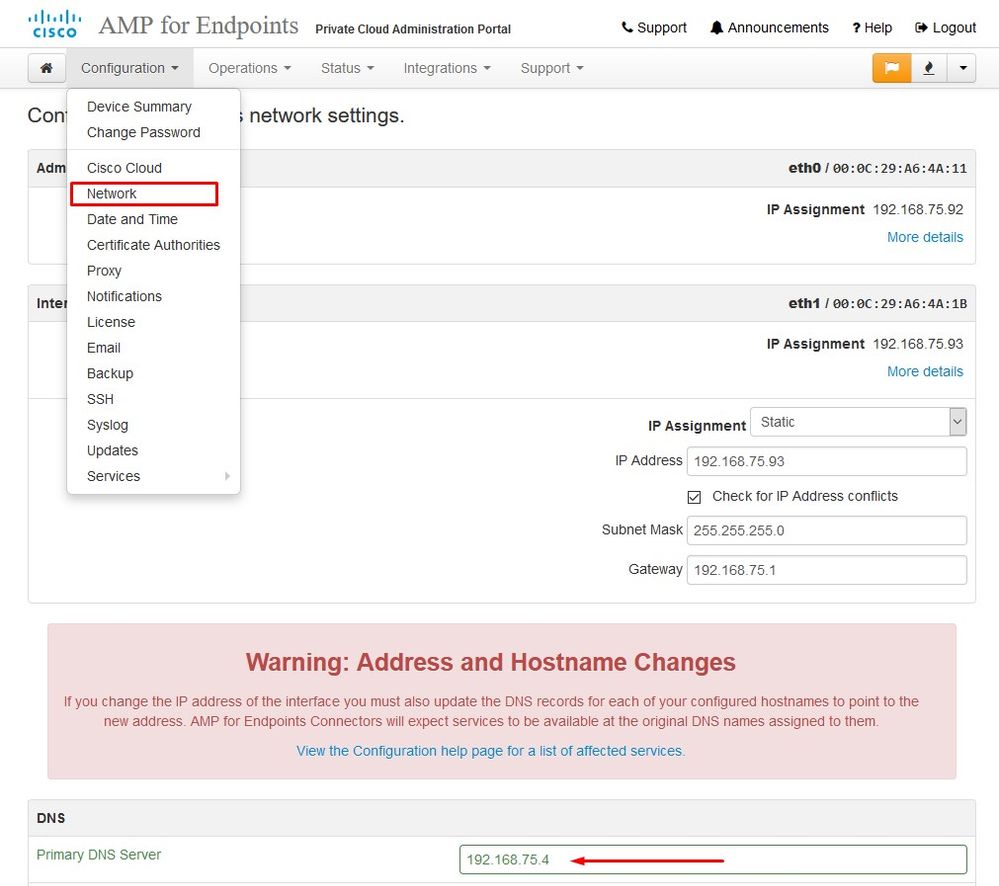

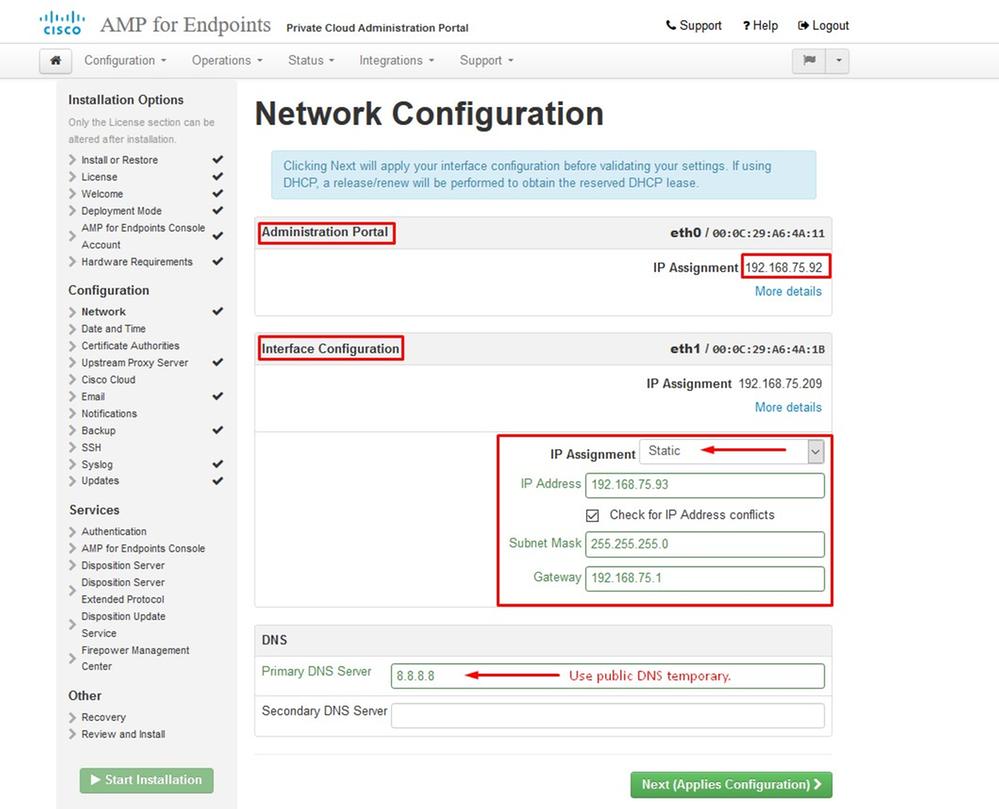

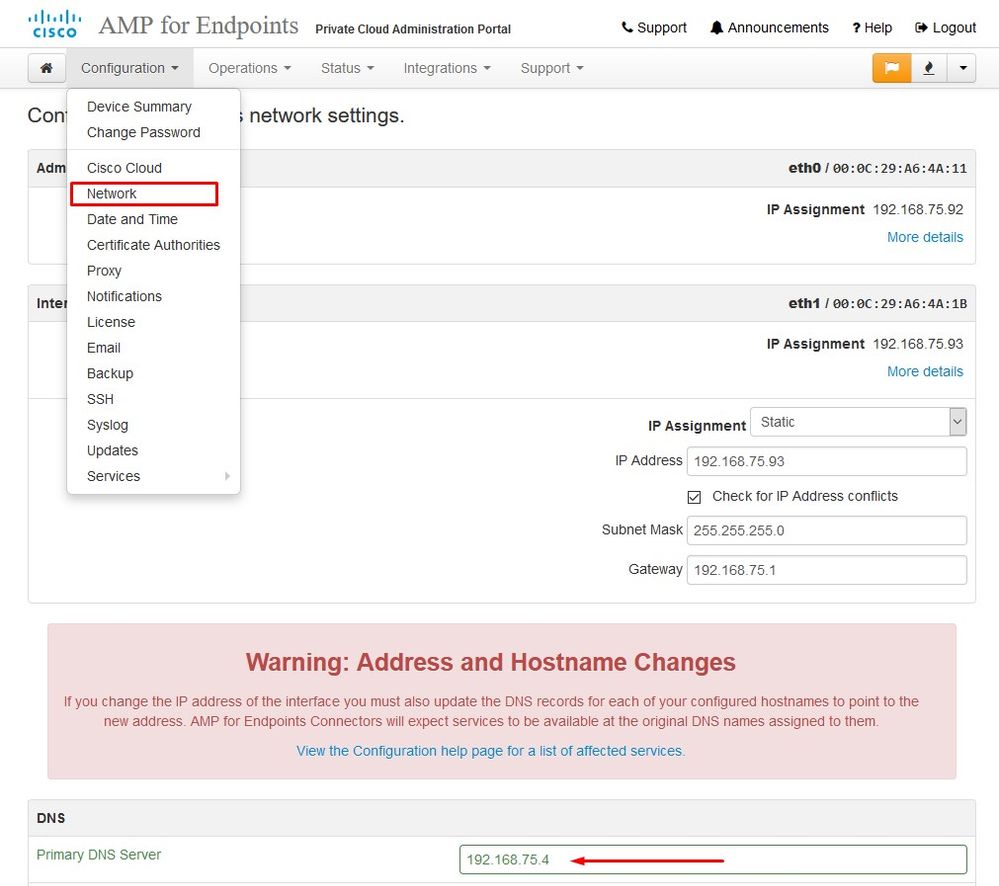

ETH1にスタティックIPが設定されていることも確認してください。

注:インターフェイスのMACアドレス予約を作成していない限り、デバイスがDHCPを使用するように設定しないでください。インターフェイスのIPアドレスが変更されると、展開されているセキュアエンドポイントコネクタに重大な問題が発生する可能性があります。DNSサーバが設定されていない場合は、パブリックDNS temporary を使用してインストールを完了できます。

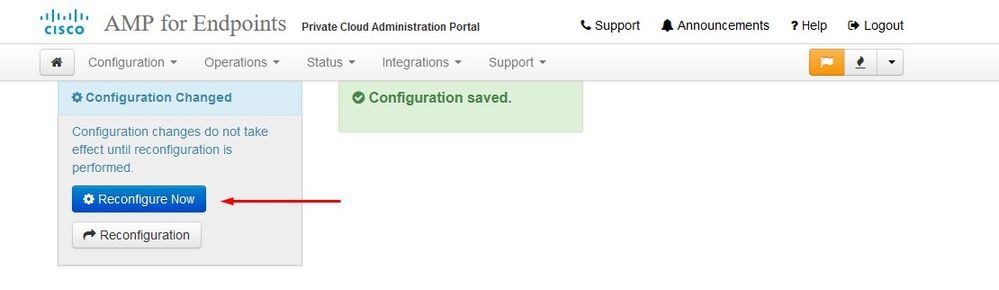

ステップ 3:

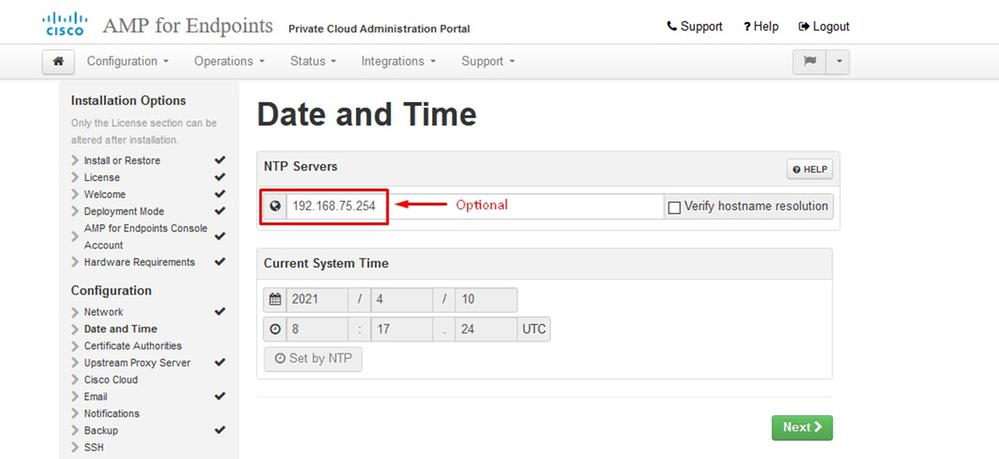

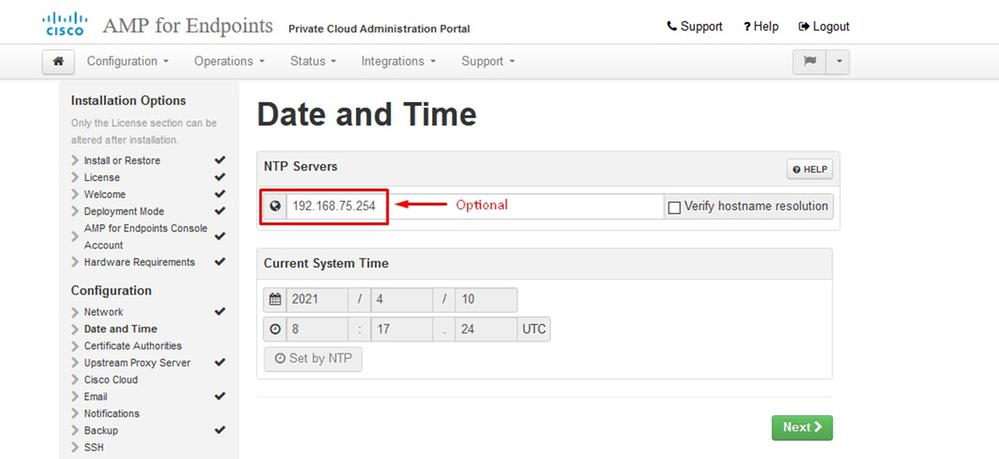

ステップ 4:

日付と時刻のページが表示されます。日付と時刻の同期に使用する1つ以上のNTPサーバのアドレスを入力します。内部または外部のNTPサーバを使用し、カンマまたはスペースで区切られたリストを使用して複数のサーバを指定できます。ブラウザで時刻を同期するか、デバイスコンソールからamp-ctl ntpdateを実行して、NTPサーバとの時刻の即時同期を強制します。Nextを選択します。

︾ ︾ AIRGAPのみ︾ ︾

注:これらの手順は、物理アプライアンスにのみ適用されます。

︽ ︽ AIRGAPのみ︽ ︽

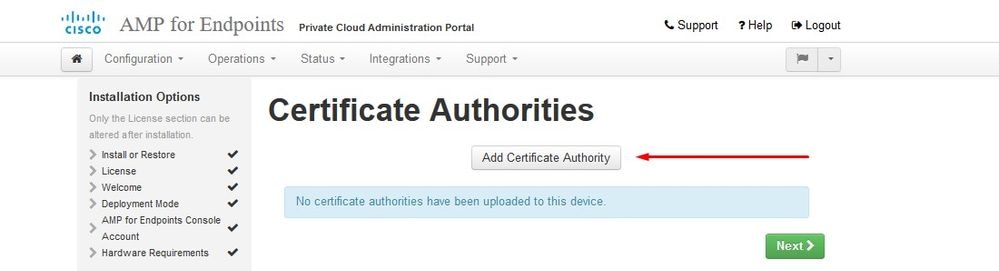

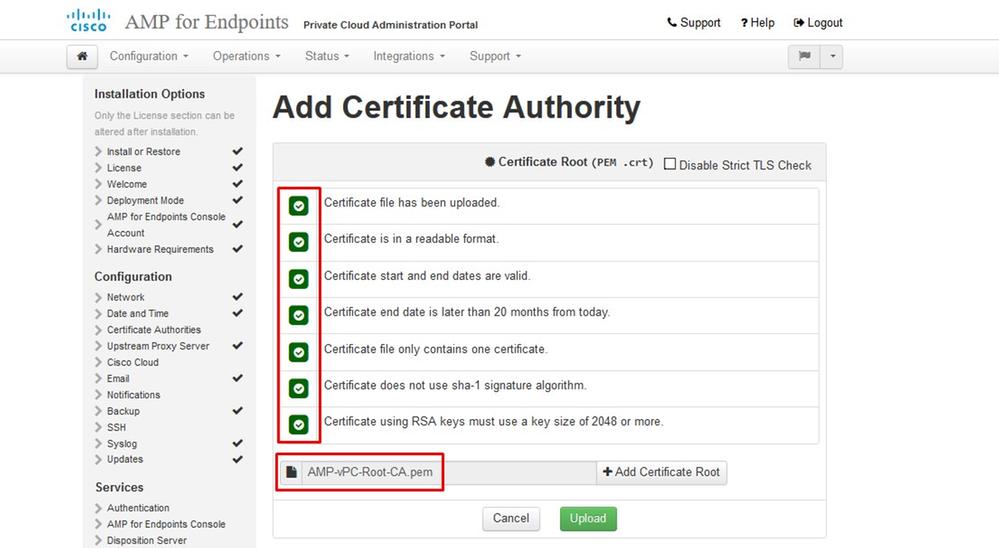

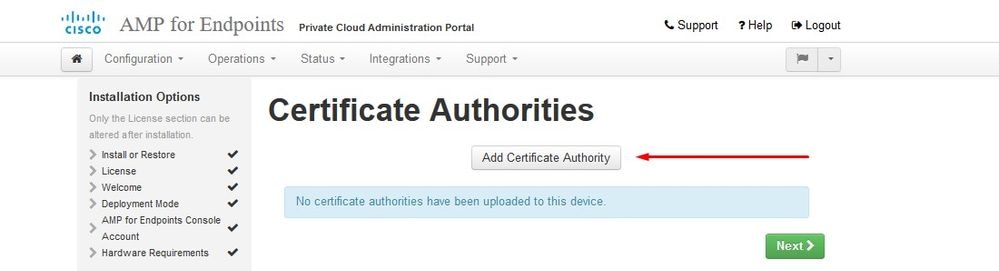

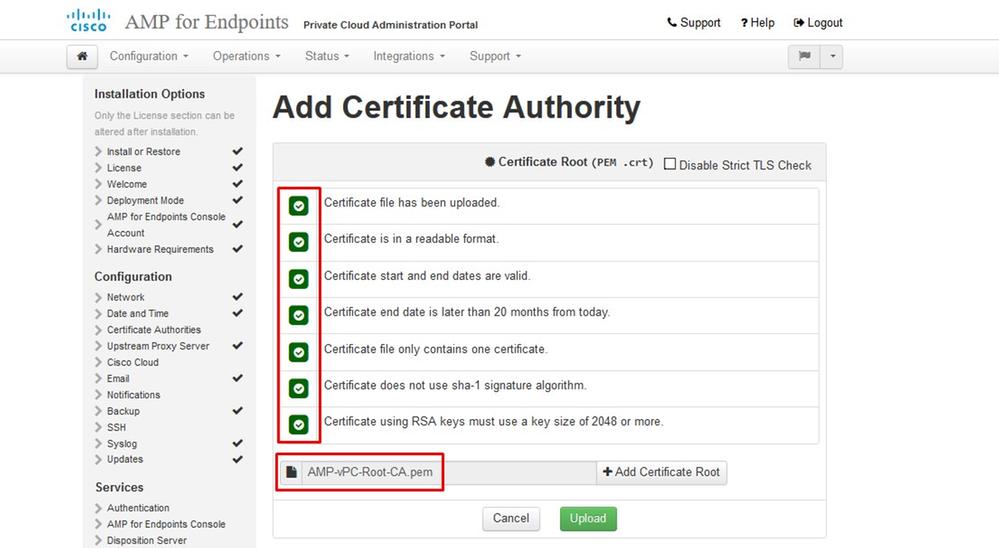

ステップ 5:

図に示すように、[認証局]ページが表示されます。Add Certificate Authorityを選択して、ルート証明書を追加します。

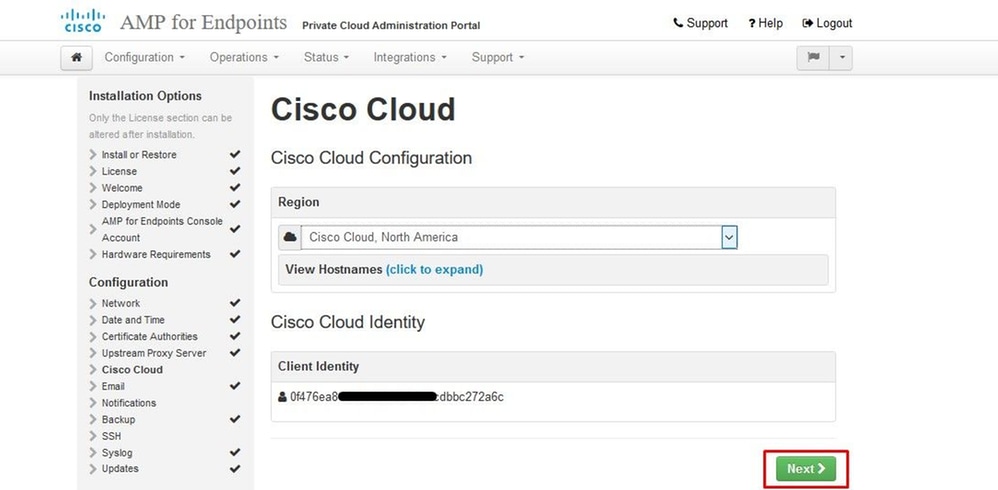

ステップ 6:

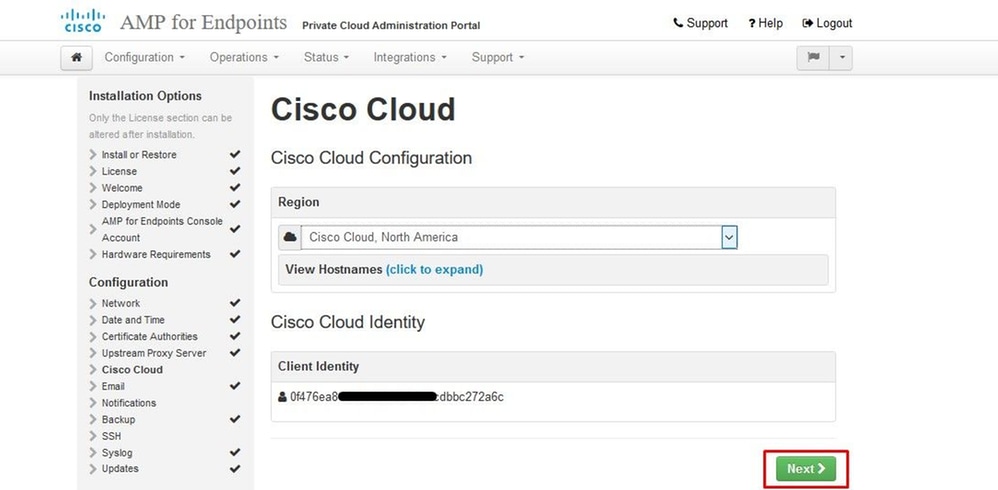

次のステップは、図に示すように、シスコクラウドページを設定します。適切なシスコクラウドリージョンを選択します。Secure Endpoint Private CloudデバイスがCisco Cloudと通信してファイルの検索やデバイスの更新を行えるようにするためのファイアウォール例外を作成する必要がある場合は、View Hostnamesを展開します。Nextを選択します。

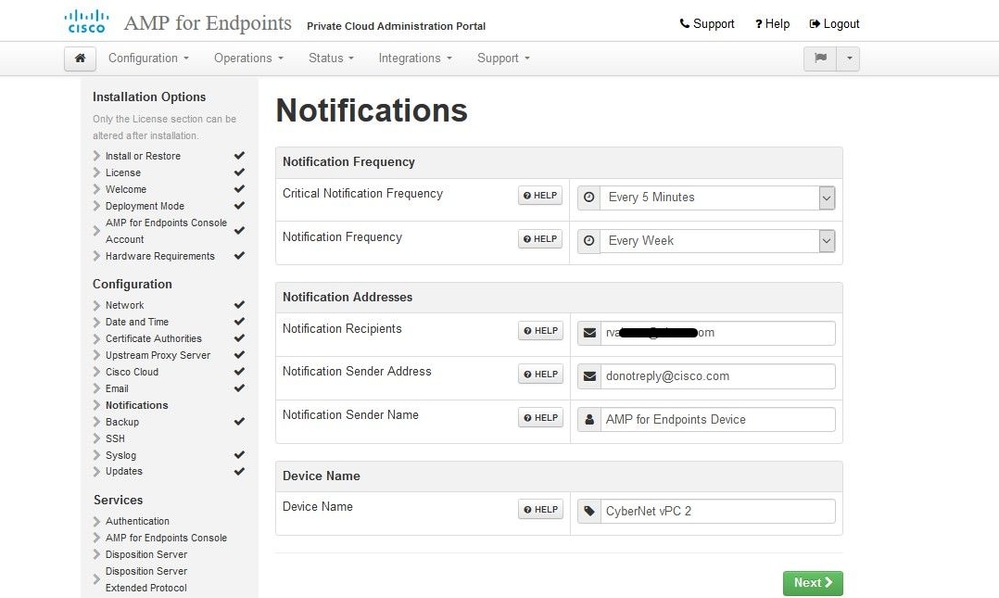

手順 7:

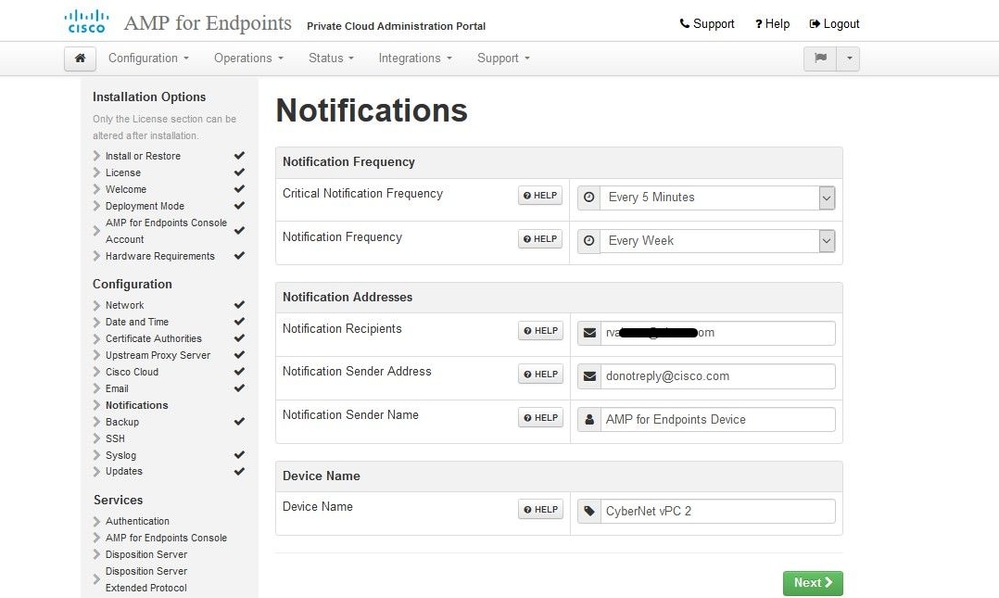

図に示すように、通知ページに移動します。重要な通知と通常の通知の頻度を選択します。セキュアエンドポイントデバイスのアラート通知を受信する電子メールアドレスを入力します。電子メールエイリアスを使用するか、カンマで区切ったリストで複数のアドレスを指定できます。また、デバイスが使用する送信者名と電子メールアドレスを指定することもできます。これらの通知は、Secure Endpoint Consoleサブスクリプションと同じではありません。複数のSecure Endpoint Private Cloudデバイスがある場合は、一意のデバイス名を指定することもできます。Nextを選択します。

ステップ 8:

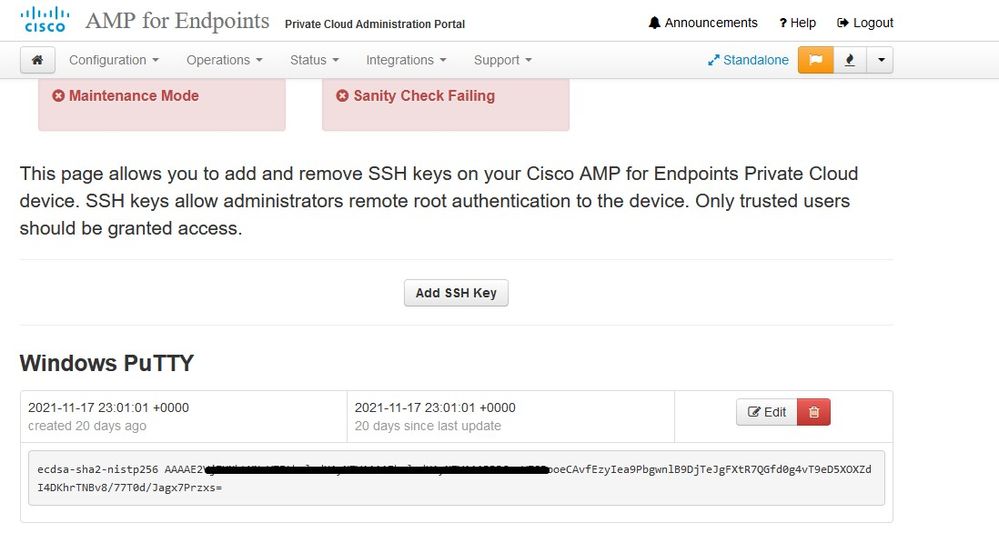

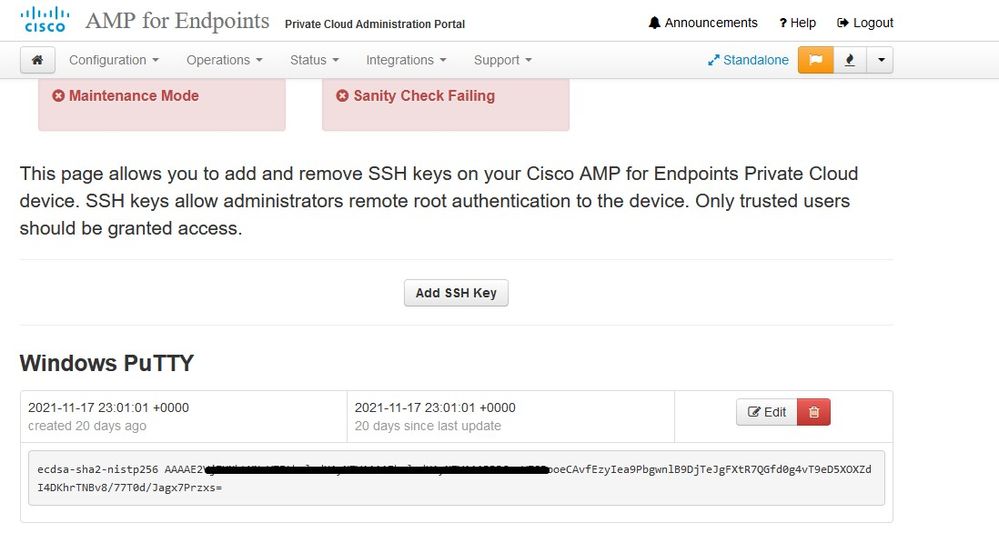

次に、図に示すように、SSHキーページに移動します。Add SSH Keyを選択し、デバイスに追加する公開キーを入力します。SSHキーを使用すると、root権限を使用してリモートシェル経由でデバイスにアクセスできます。信頼できるユーザだけにアクセス権を付与する必要があります。プライベートクラウドデバイスには、OpenSSH形式のRSAキーが必要です。SSHキーは、後で、管理ポータルのConfiguration > SSHで追加できます。Nextを選択します。

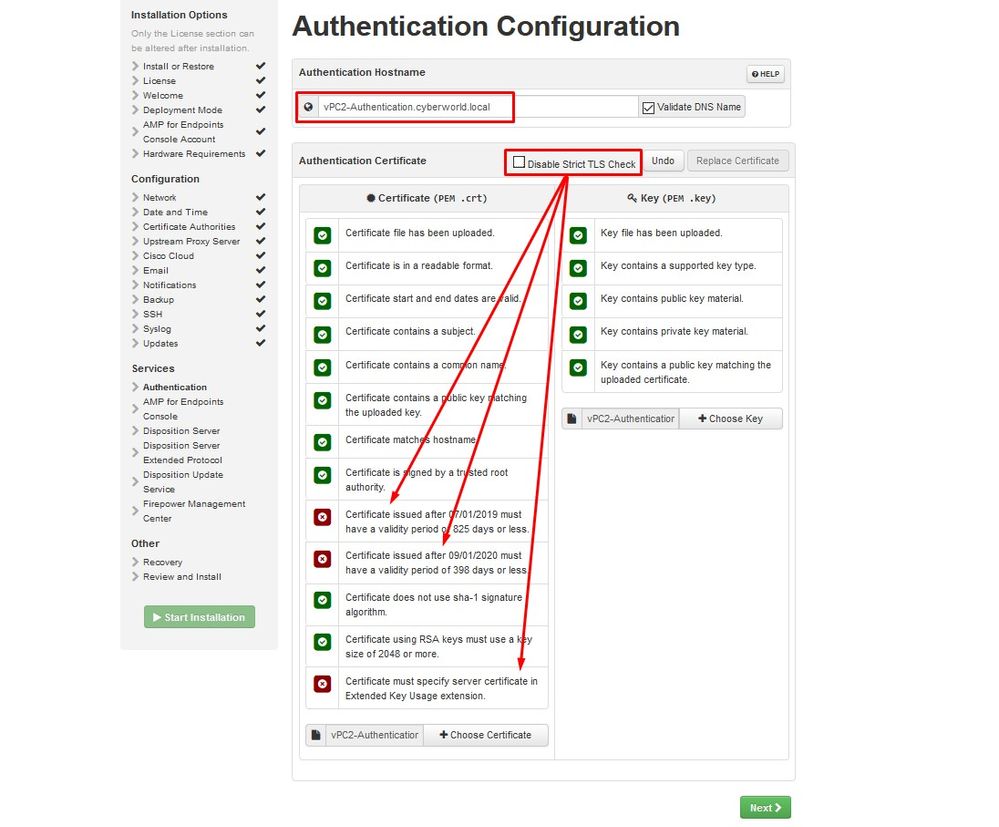

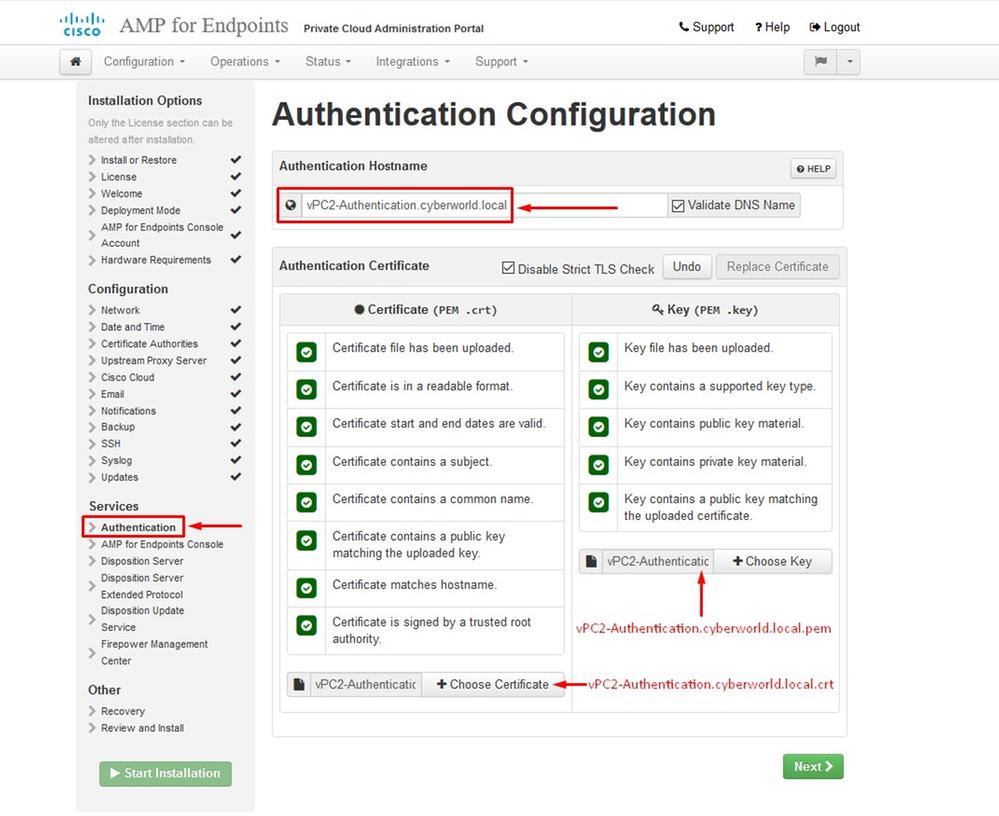

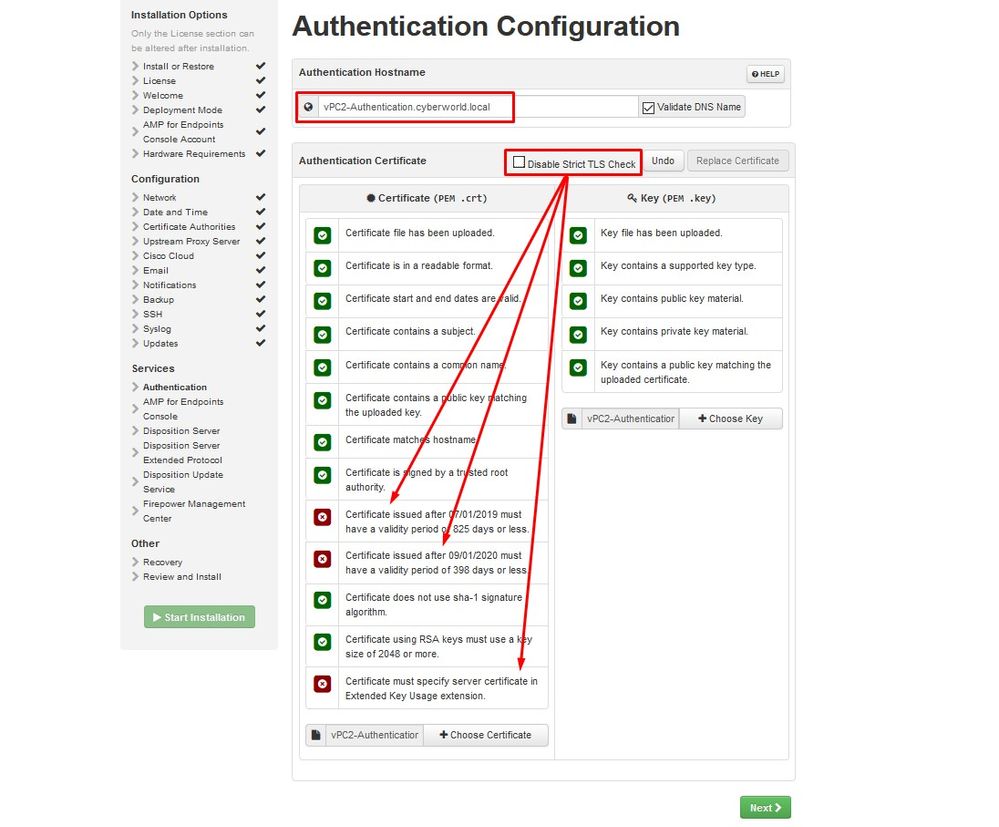

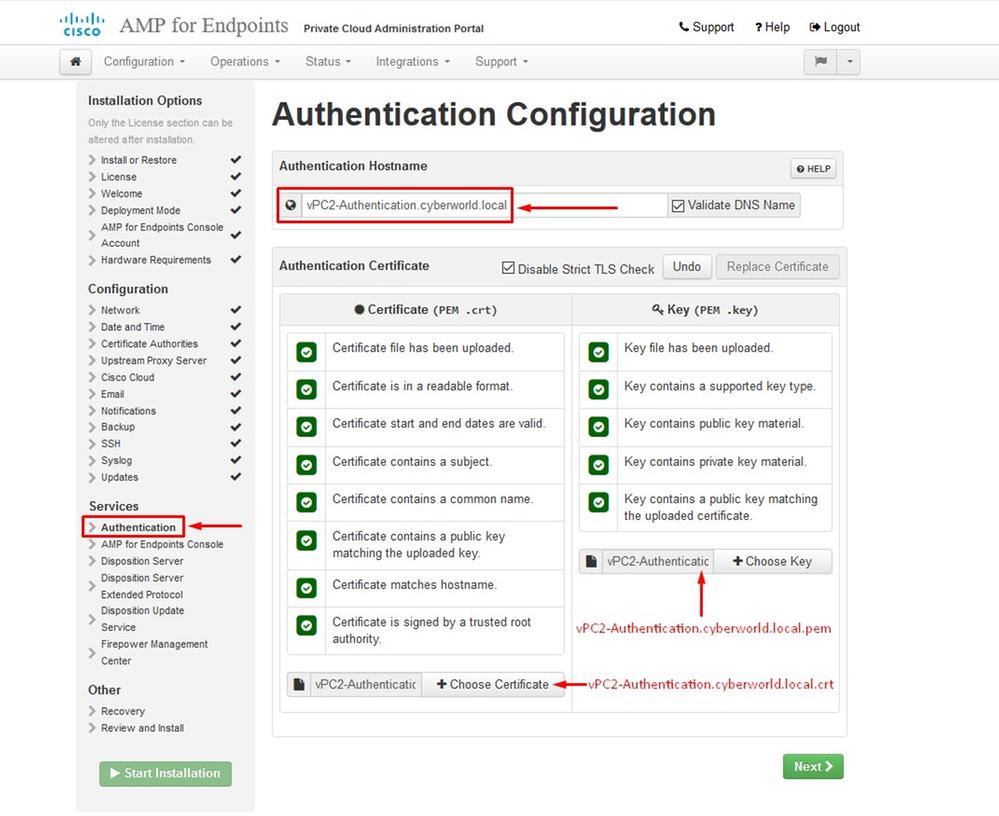

次に、サービスセクションが表示されます。次のページでは、ホスト名を割り当て、これらのデバイスサービスに適切な証明書とキーペアをアップロードする必要があります。次の数枚のスライドでは、6つの証明書のうちの1つの設定を確認できます。

サービス

ステップ 1:

設定プロセス中に、これらのエラーが発生する可能性があります。

最初に気付く「エラー」は、3つの矢印で強調表示されています。これを回避するには、単に「Disable Strict TLS Check」のチェックを外します。

注意:VPC 3.8.2以降では、証明書を受け入れるために「TLS Webサーバ認証が必要」になりました。サービス証明書は398日の有効期間を超えることはできません。

厳密なTLSチェックなし

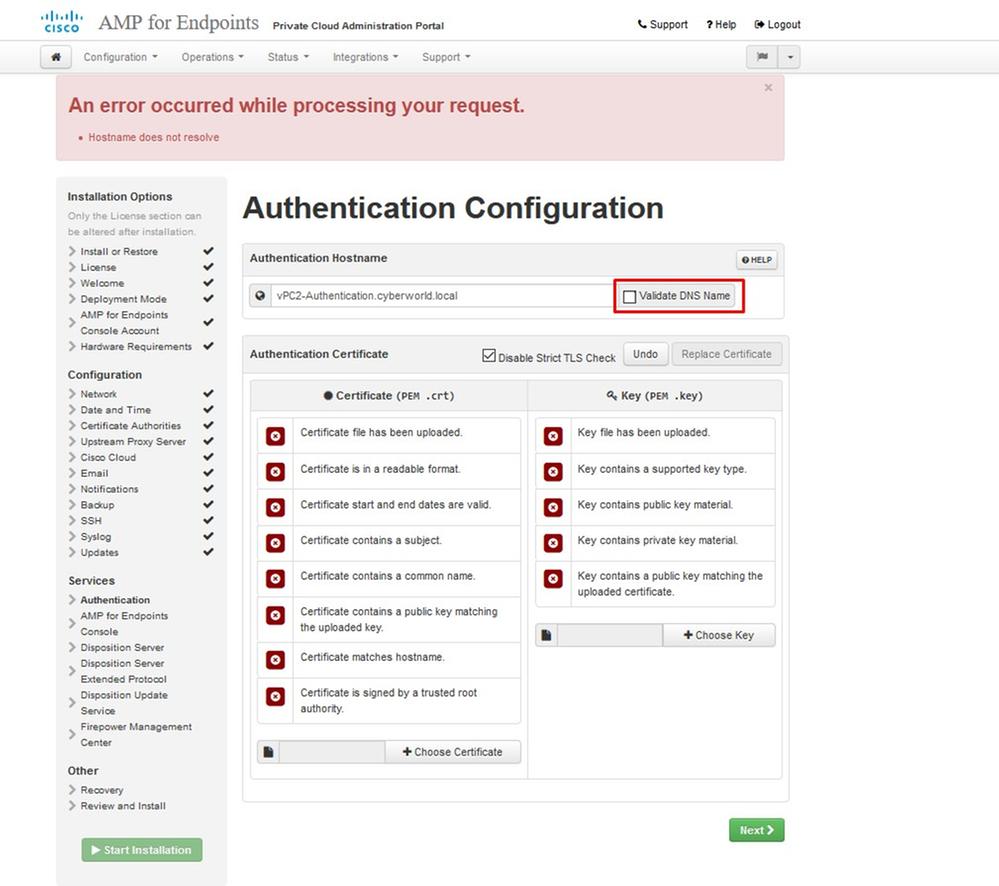

ステップ 2:

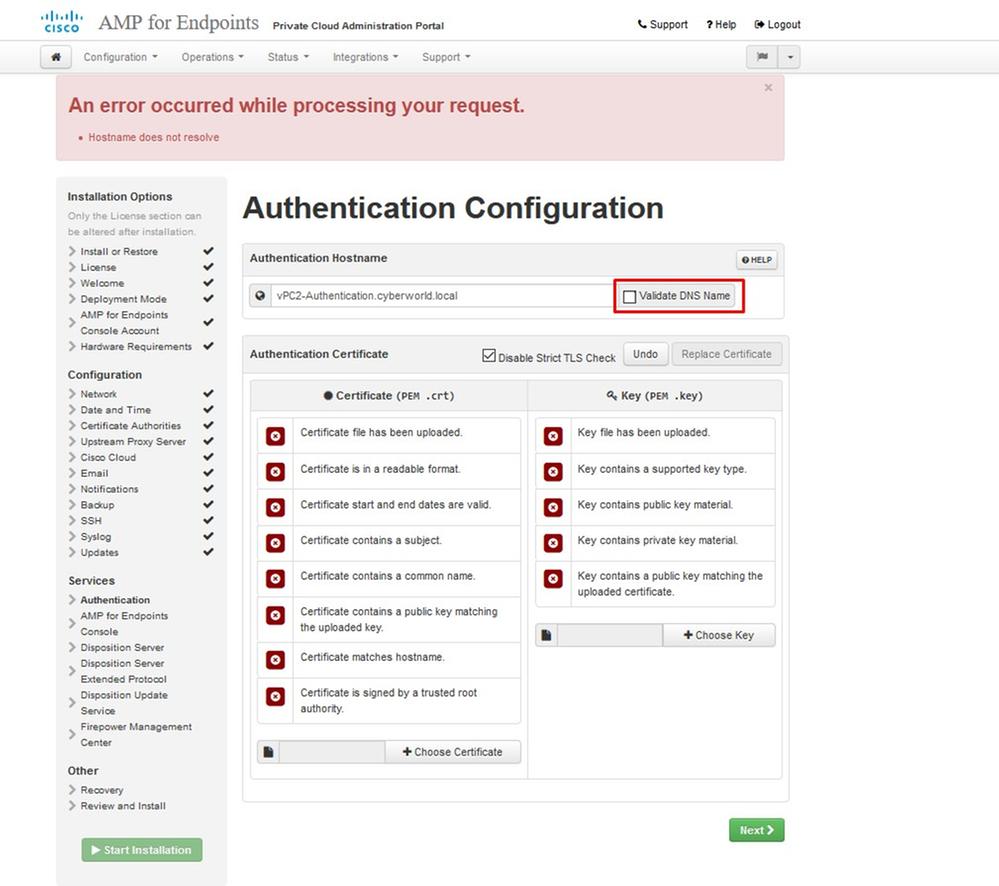

次に表示されるエラーは、「DNS名の検証」にチェックを入れたままにしている場合です。ここでは2つの選択肢があります。

#1: [DNSの検証]チェックボックスをオフにします

#2: DNSサーバーに戻り、残りのホストレコードを構成します。

残りの証明書に対して、同じプロセスをさらに5回繰り返します。

認証

– 認証サービスは、将来のバージョンのプライベートクラウドでユーザ認証を処理するために使用されます。

セキュアなエンドポイントコンソール

- Consoleは、セキュアエンドポイント管理者がセキュアエンドポイントコンソールにアクセスでき、セキュアエンドポイントコネクタが新しいポリシーと更新を受信するDNS名です。

評価サーバー

- Disposition Serverは、セキュアエンドポイントコネクタがクラウドルックアップ情報を送信および取得するDNS名です。

評価サーバー – 拡張プロトコル

- Disposition Server - Extended Protocolは、新しいセキュアエンドポイントコネクタがクラウドのルックアップ情報を送信および取得するDNS名です。

廃棄更新サービス

- Disposition Update Serviceは、Cisco Threat Gridアプライアンスをプライベートクラウドデバイスにリンクするときに使用されます。Threat Gridアプライアンスを使用して、Secure Endpoint Consoleから分析用のファイルを送信します。また、Threat Gridでは、分析後のファイルの評価を更新するために、評価更新サービスを使用します(問題のない評価または悪意のある評価)。

Firepower Management Center

- Firepower Management Center(FMC)リンクを使用すると、Cisco Firepower Management Center(FMC)デバイスをプライベートクラウドデバイスにリンクできます。これにより、FMCダッシュボードにセキュアなエンドポイントのデータを表示できます。セキュアエンドポイントとのFMC統合の詳細については、FMCのドキュメントを参照してください。

注意:デバイスのインストールが完了した後は、ホスト名を変更できません。

必要なホスト名をメモします。Secure Endpoint Private Cloud用に一意のDNS Aレコードを6つ作成する必要があります。各レコードは、Virtual Private Cloud Console(VPI)インターフェイス(eth1)の同じIPアドレスを指し、プライベートクラウドとセキュアエンドポイントの両方で解決される必要があります。

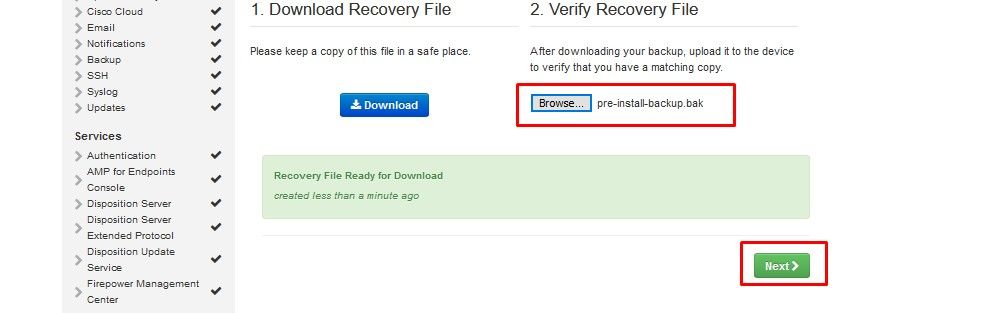

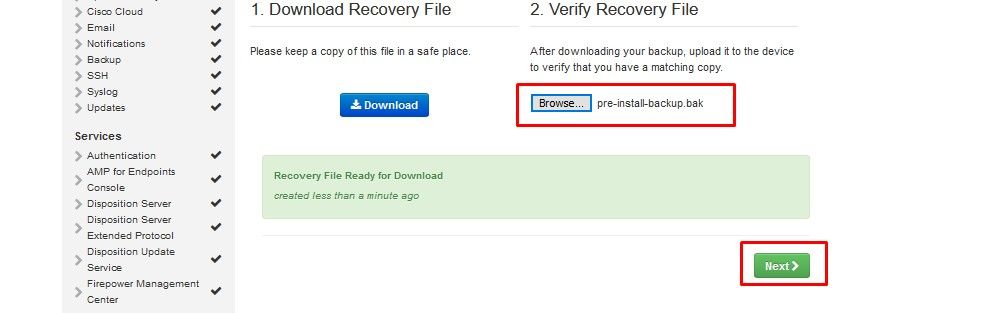

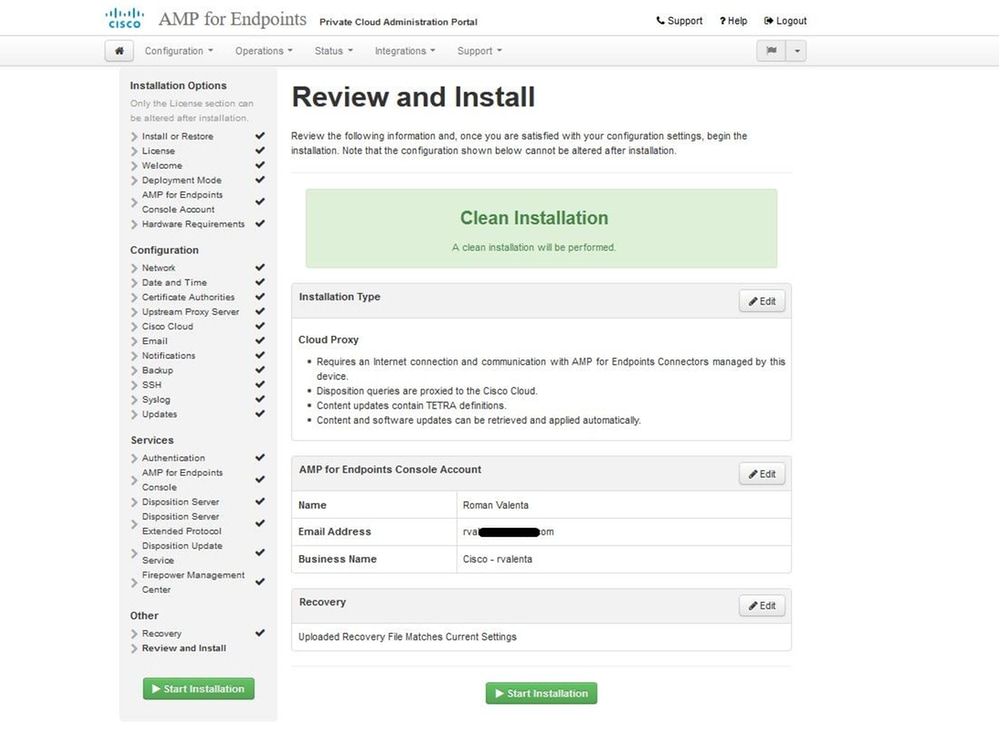

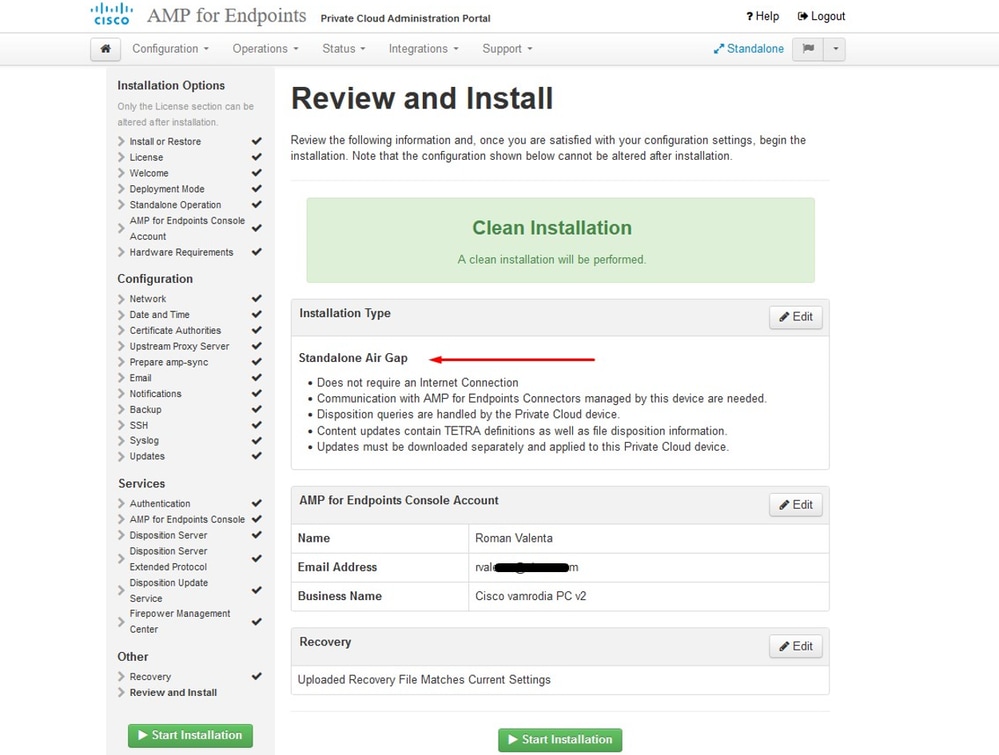

ステップ 3:

次のページで、リカバリファイルをダウンロードして確認します。

図に示すように、「Recovery」ページが表示されます。インストールを開始する前に、設定のバックアップをダウンロードして確認する必要があります。リカバリファイルには、すべての設定とサーバキーが含まれます。リカバリファイルが失われると、設定を復元できず、すべてのセキュアエンドポイントコネクタを再インストールする必要があります。元のキーがなければ、新しいキーでプライベート クラウド インフラストラクチャ全体を再設定する必要があります。回復ファイルには、opadminポータルに関連するすべての設定が含まれています。バックアップファイルには、リカバリファイルの内容と、イベント、コネクタ履歴などのダッシュボードポータルデータが含まれます。イベントデータとallを使用せずにopadminだけを復元する場合は、回復ファイルを使用できます。バックアップファイルから復元すると、opadminとダッシュボードポータルデータが復元されます。

Downloadを選択して、ローカルコンピュータにバックアップを保存します。ファイルをダウンロードしたら、Choose Fileを選択してバックアップファイルをアップロードし、ファイルが破損していないことを確認します。Nextを選択してファイルを確認し、続行します。

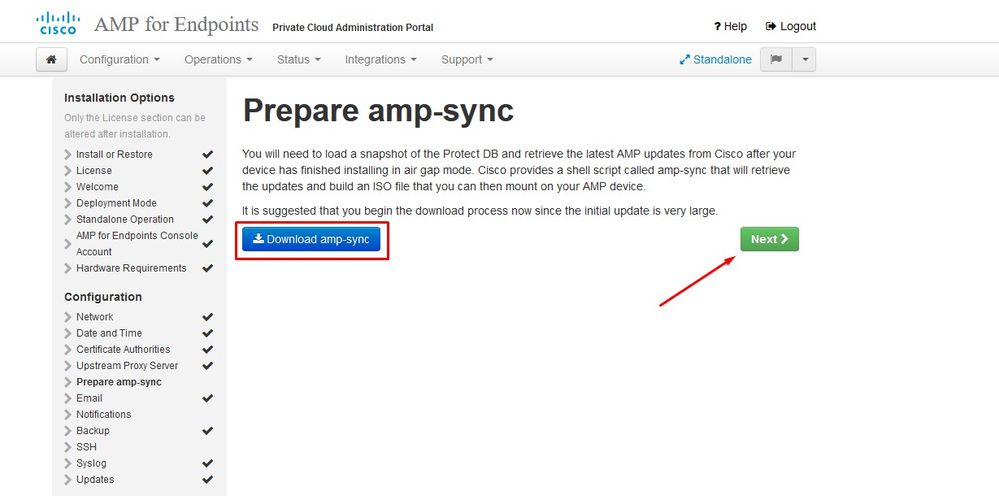

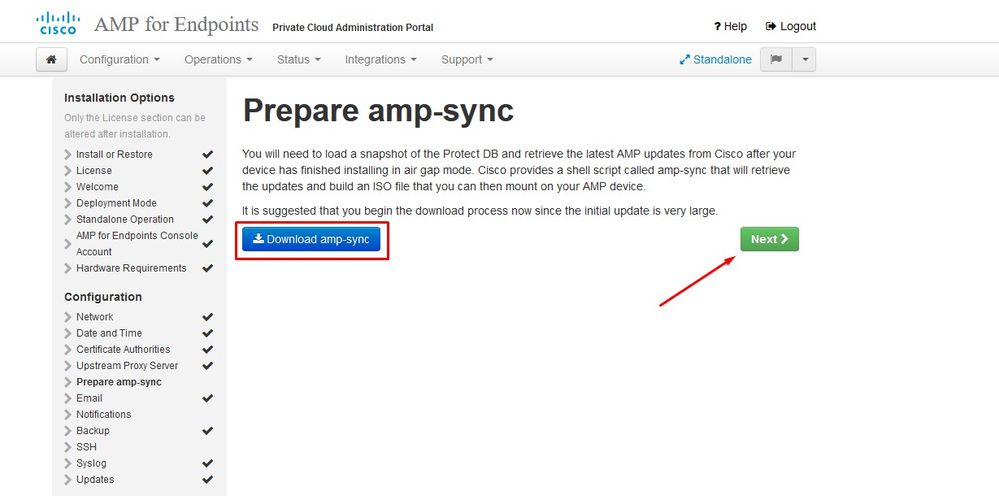

︾ ︾ AIRGAPのみ︾ ︾

注:これらの手順は、物理アプライアンスにのみ適用されます。

︽ ︽ AIRGAPのみ︽ ︽

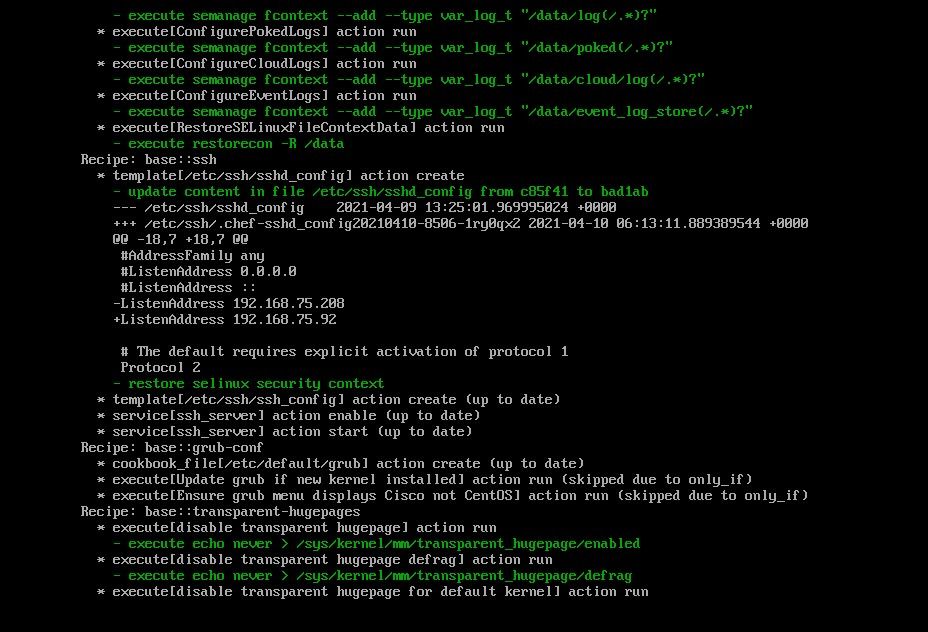

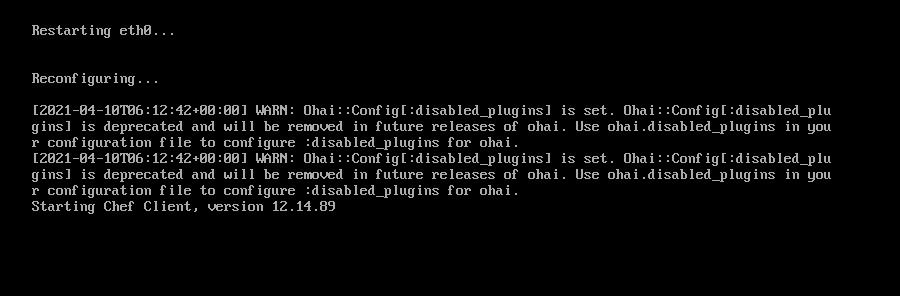

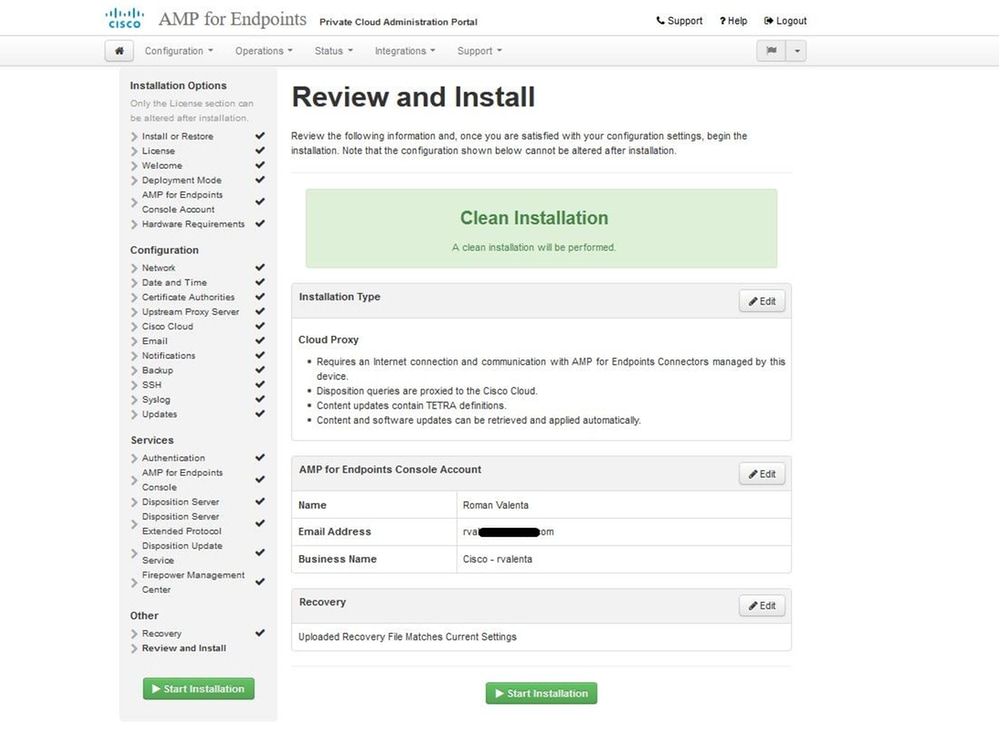

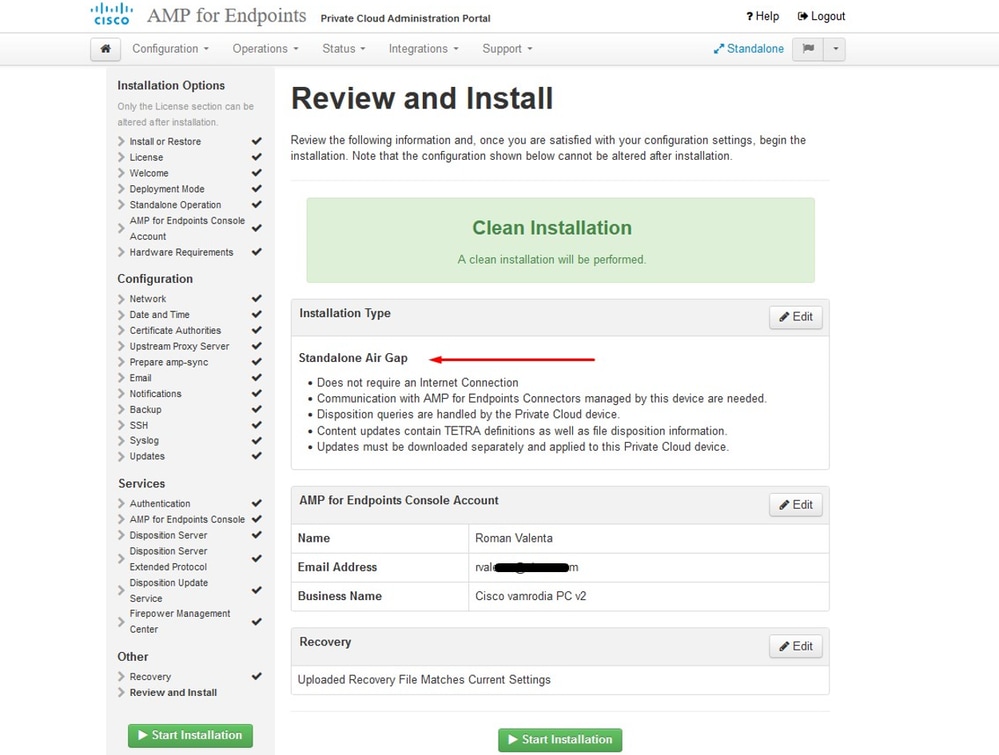

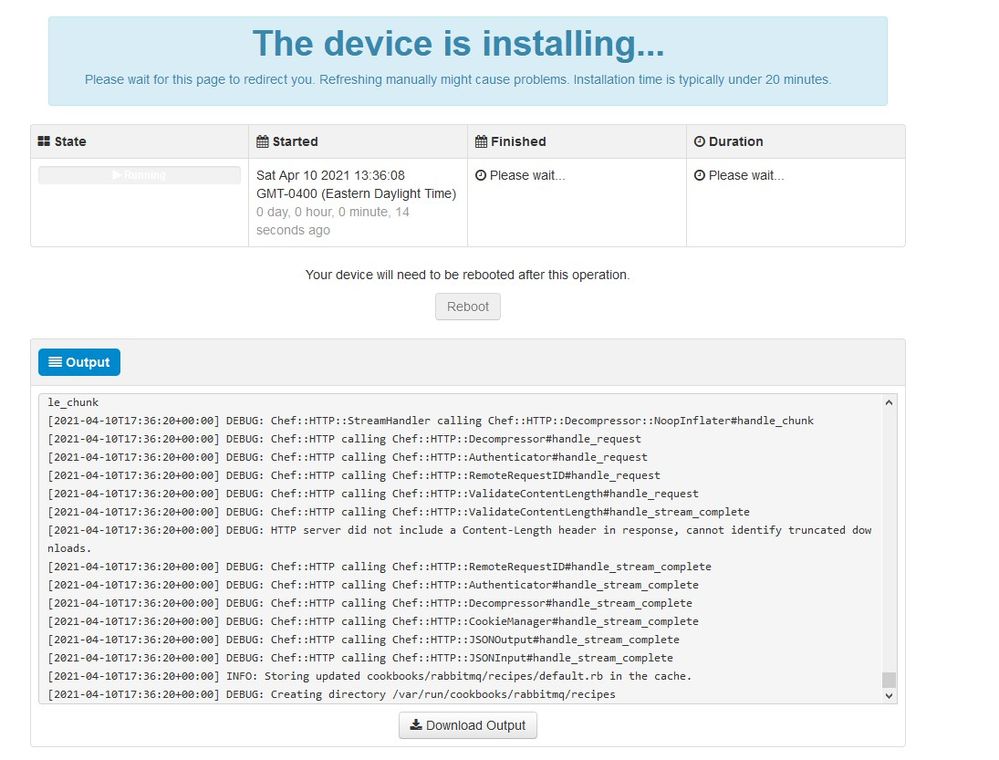

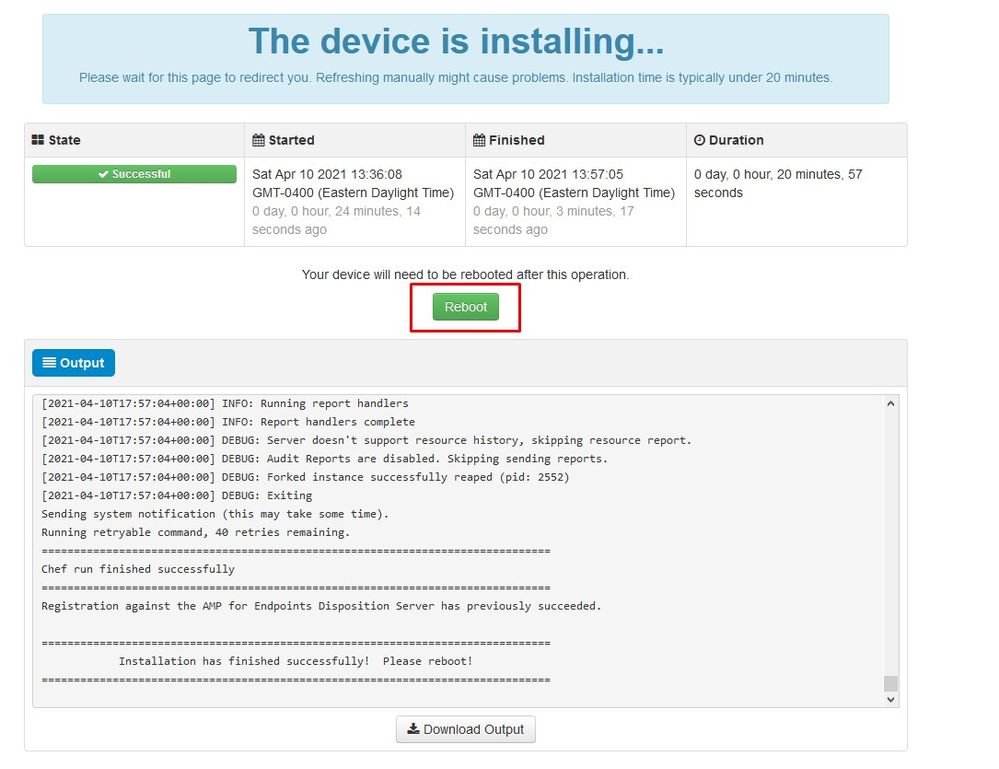

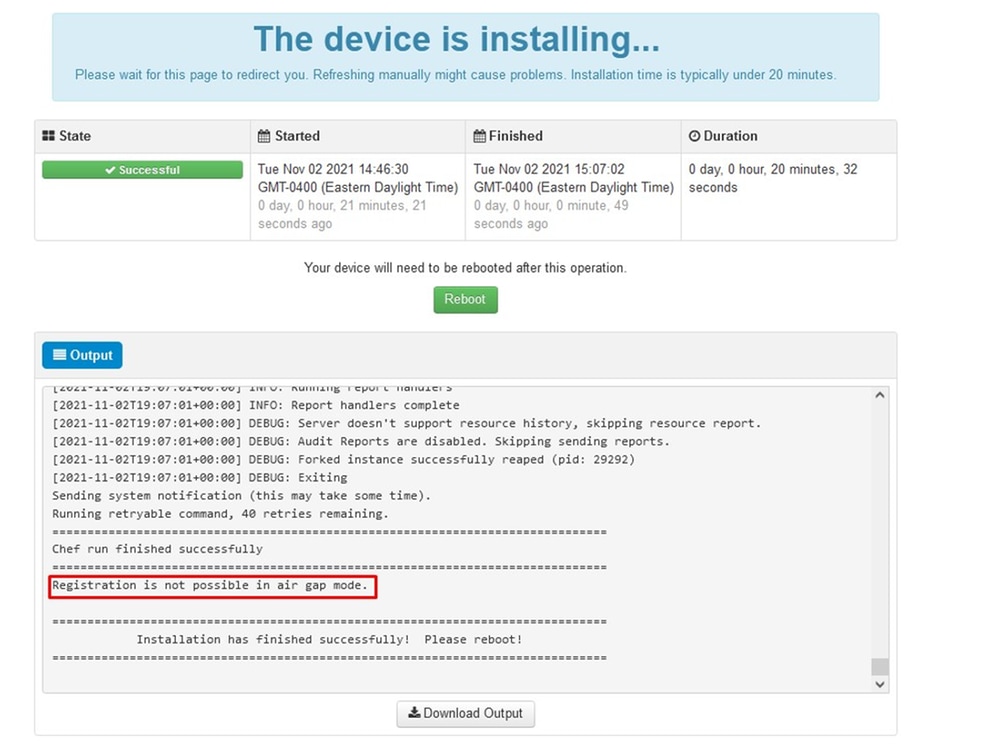

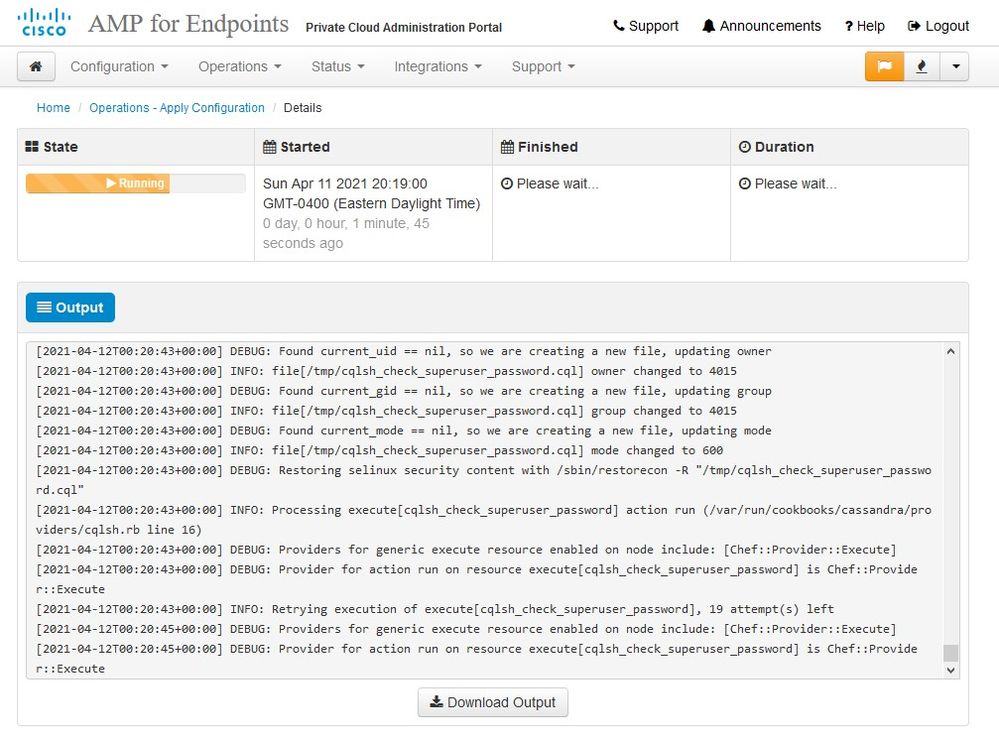

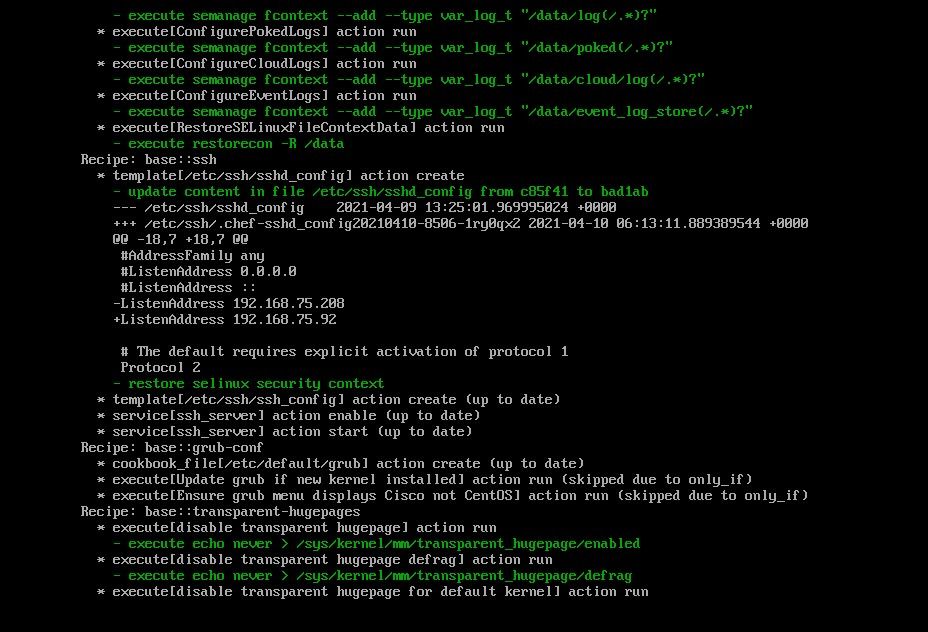

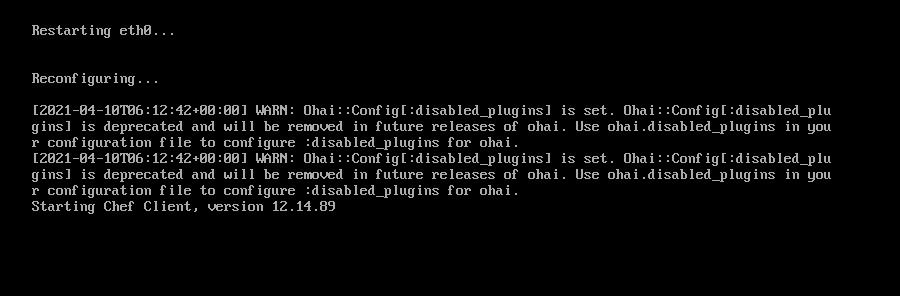

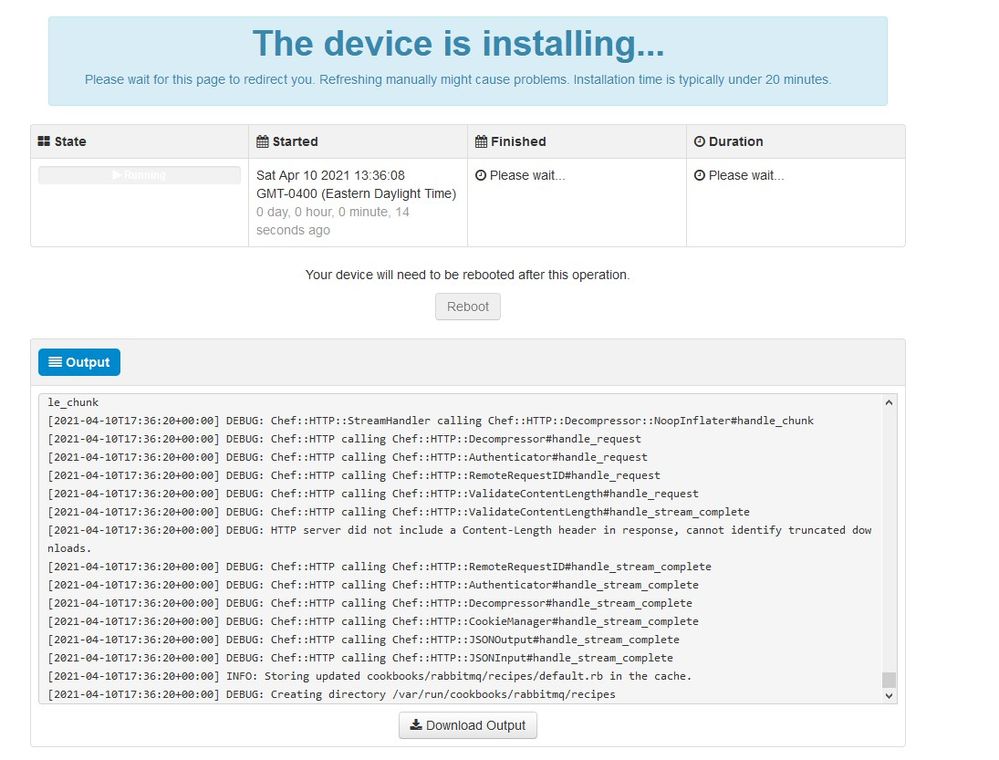

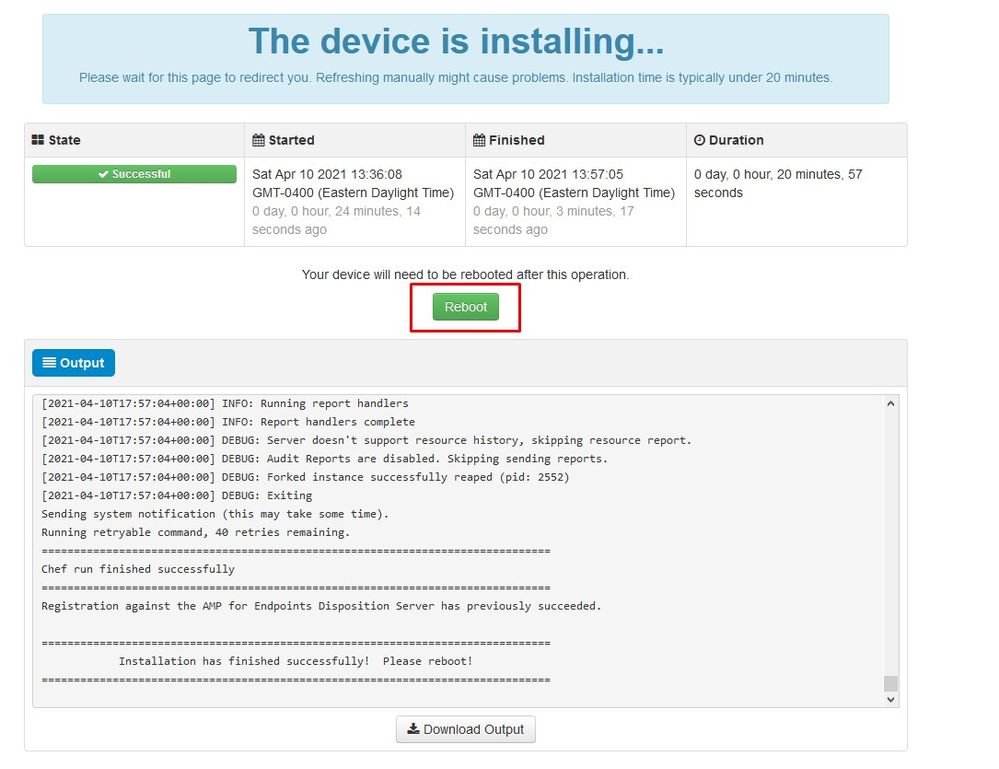

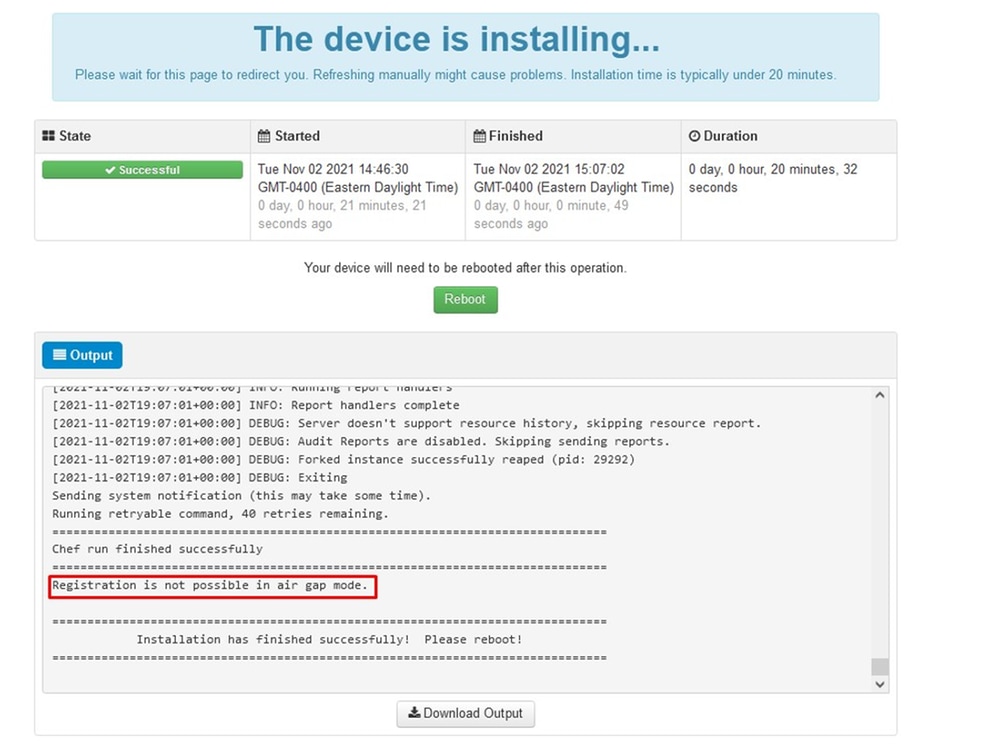

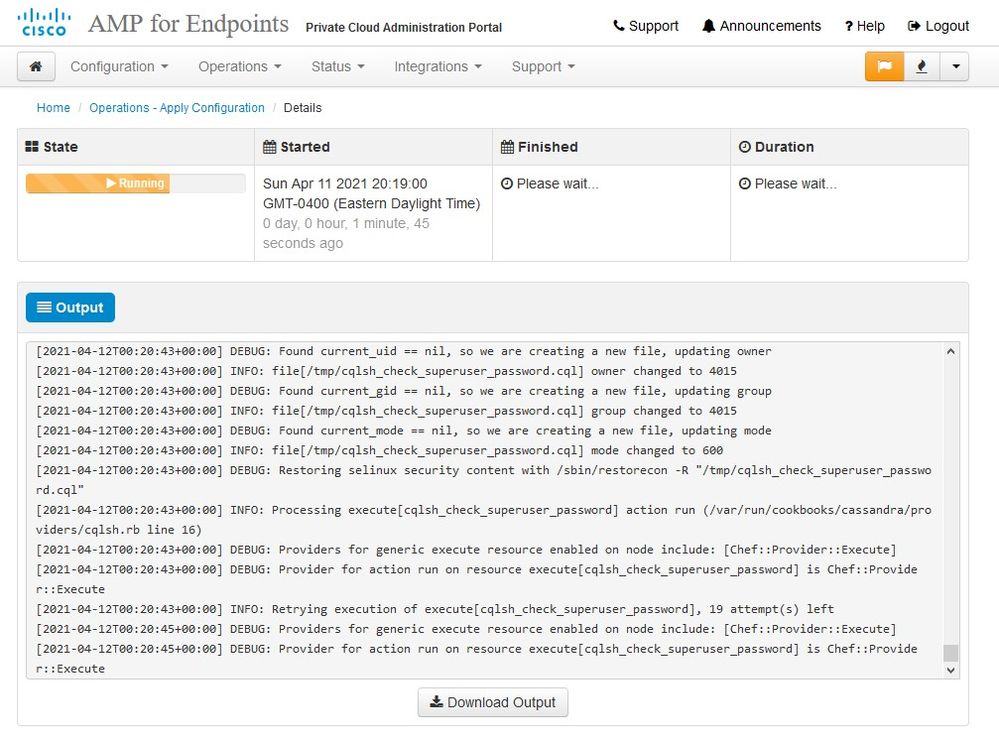

次のような入力が表示されます

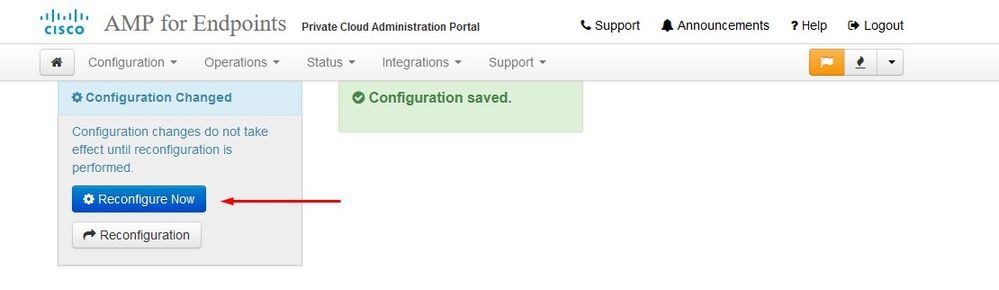

注意:このページを表示している場合は更新しないでください。更新すると問題が発生する可能性があります。

インストールが完了したら、再起動ボタンを押します

︾ ︾ AIRGAPのみ︾ ︾

注:これらの手順は、物理アプライアンスにのみ適用されます。

︽ ︽ AIRGAPのみ︽ ︽

注:これらの手順は、物理アプライアンスにのみ適用されます。

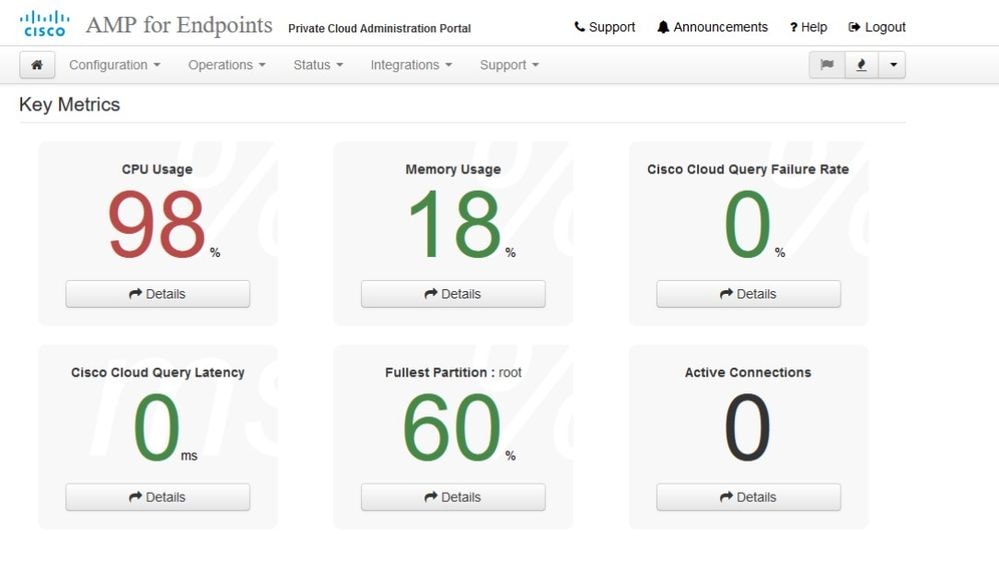

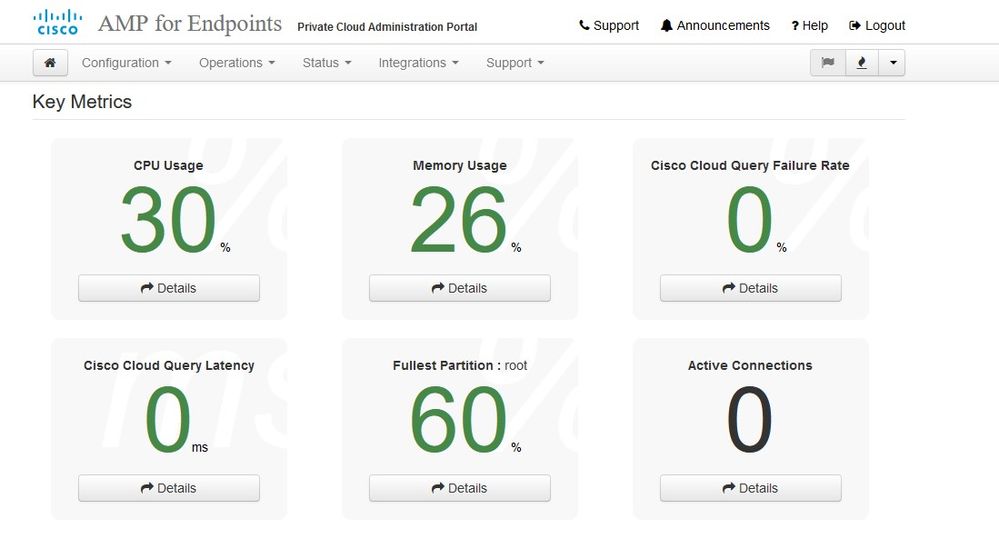

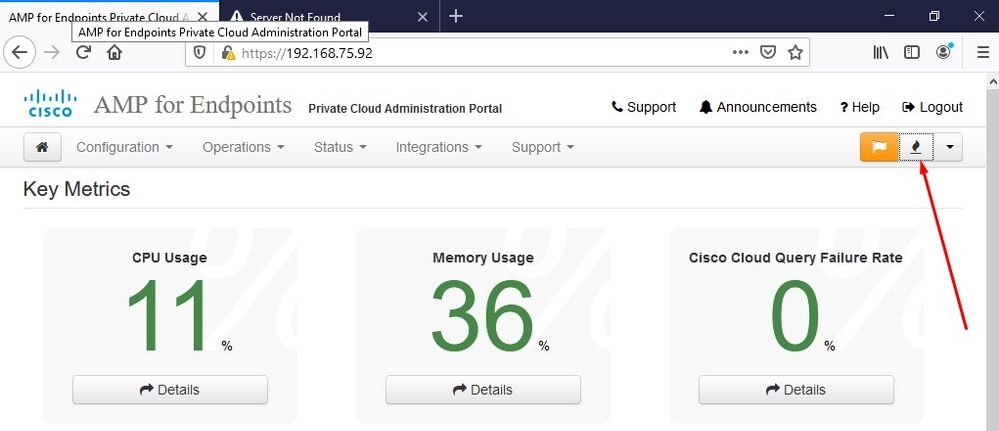

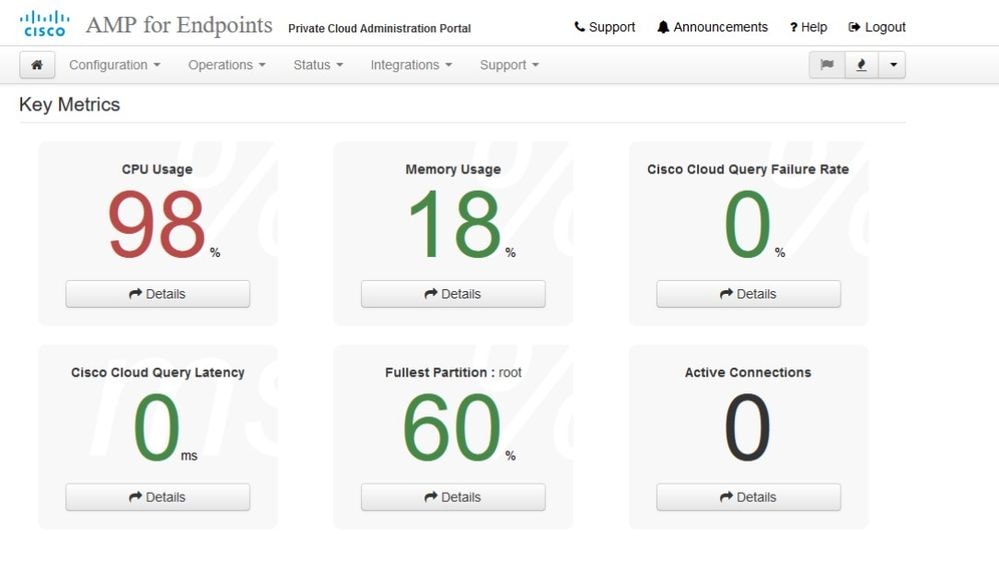

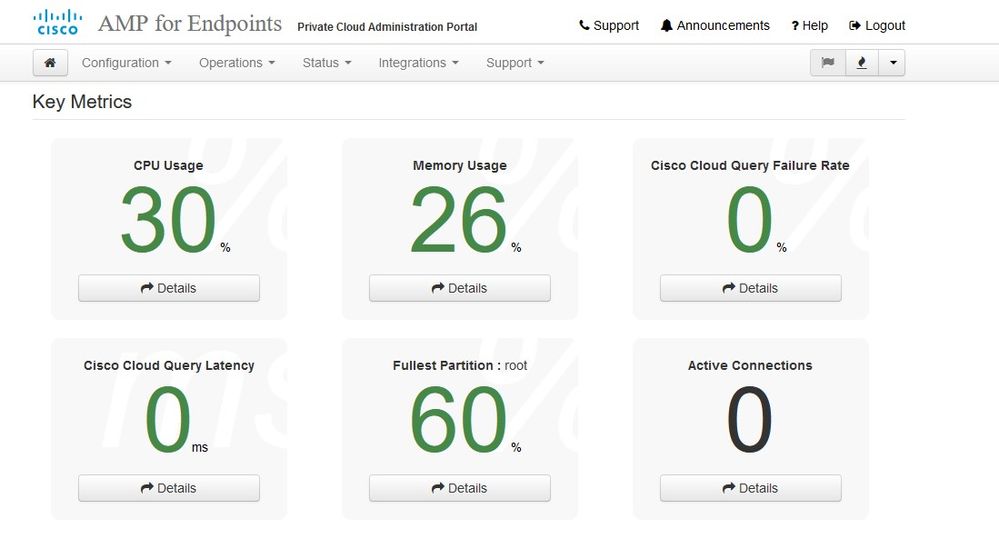

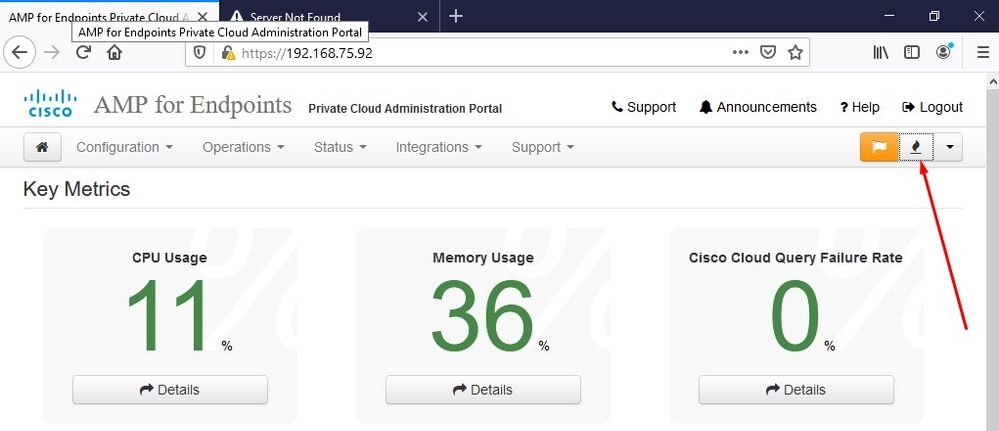

アプライアンスが完全に起動すると、次に管理インターフェイスでログインしたときに、このダッシュボードが表示されます。 最初はCPUの使用率が高くなっていることに気付くかもしれませんが、数分待つと安定します。

数分後…

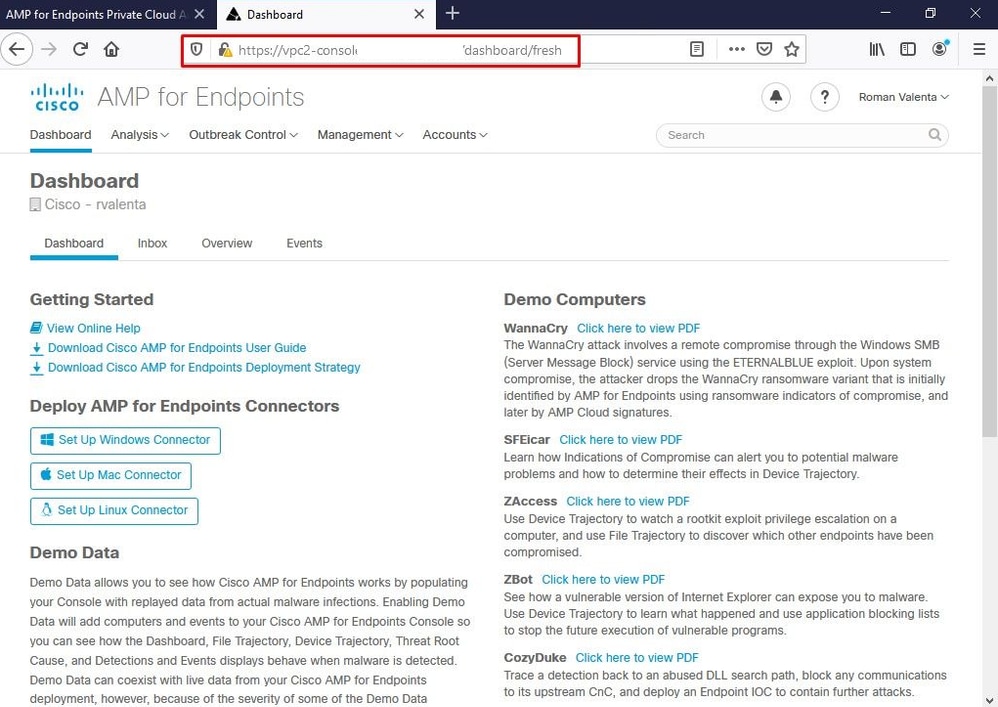

ここから、セキュアエンドポイントコンソールに移動します。旗の右隅にある火のように見える小さなアイコンをクリックします。

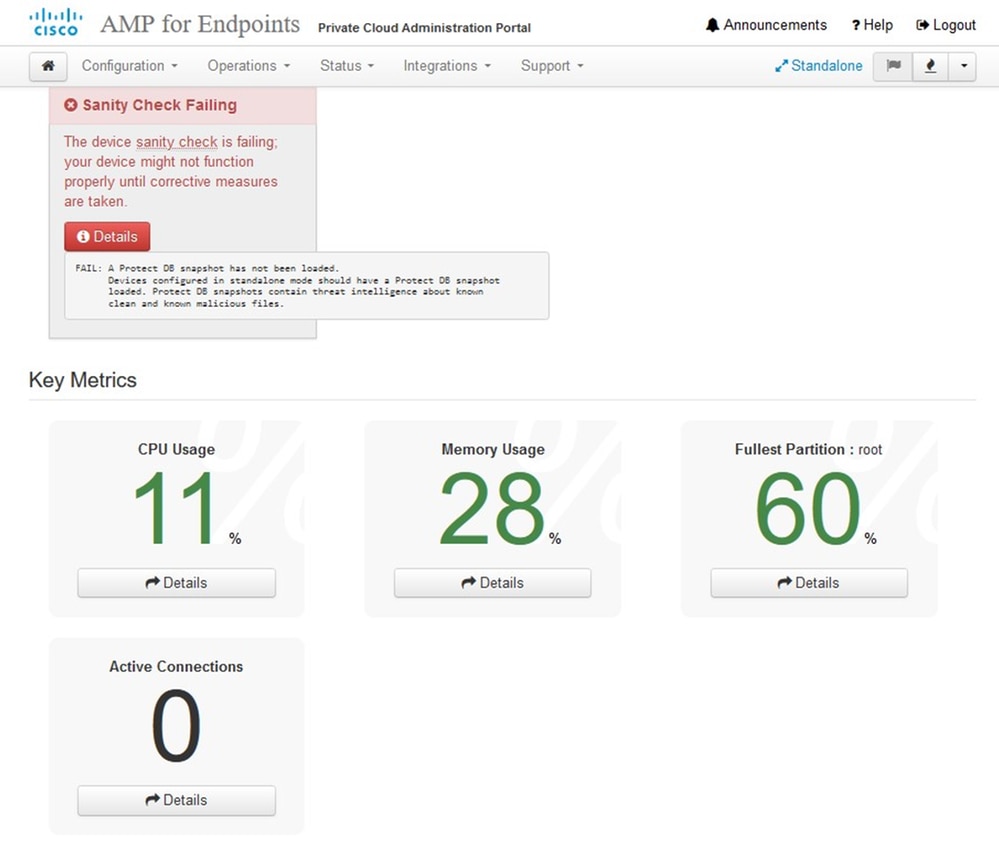

︾ ︾ AIRGAPのみ︾ ︾

注:これらの手順は、物理アプライアンスにのみ適用されます。

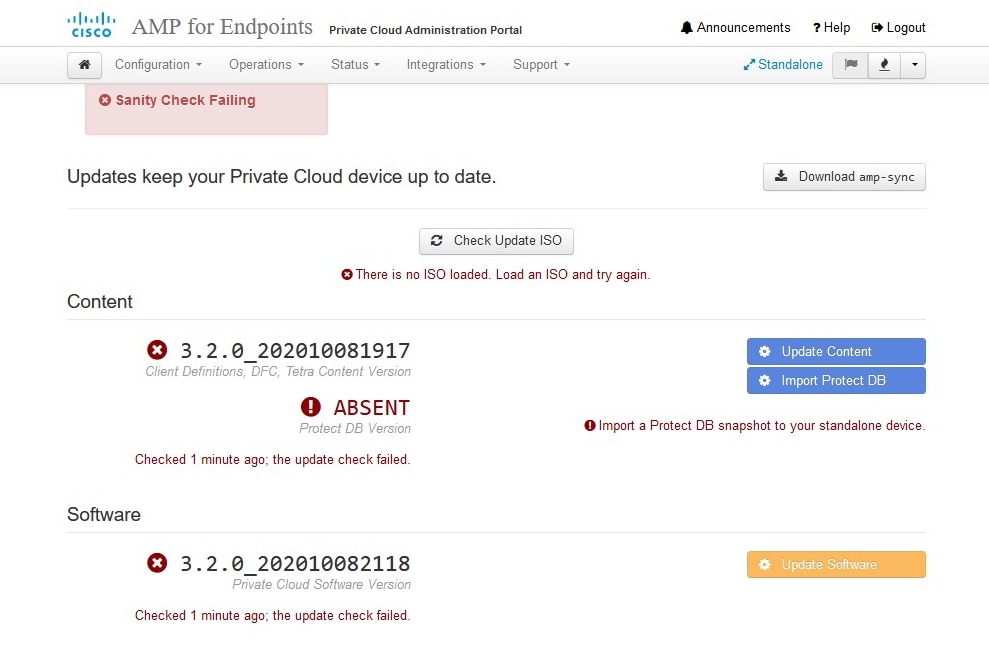

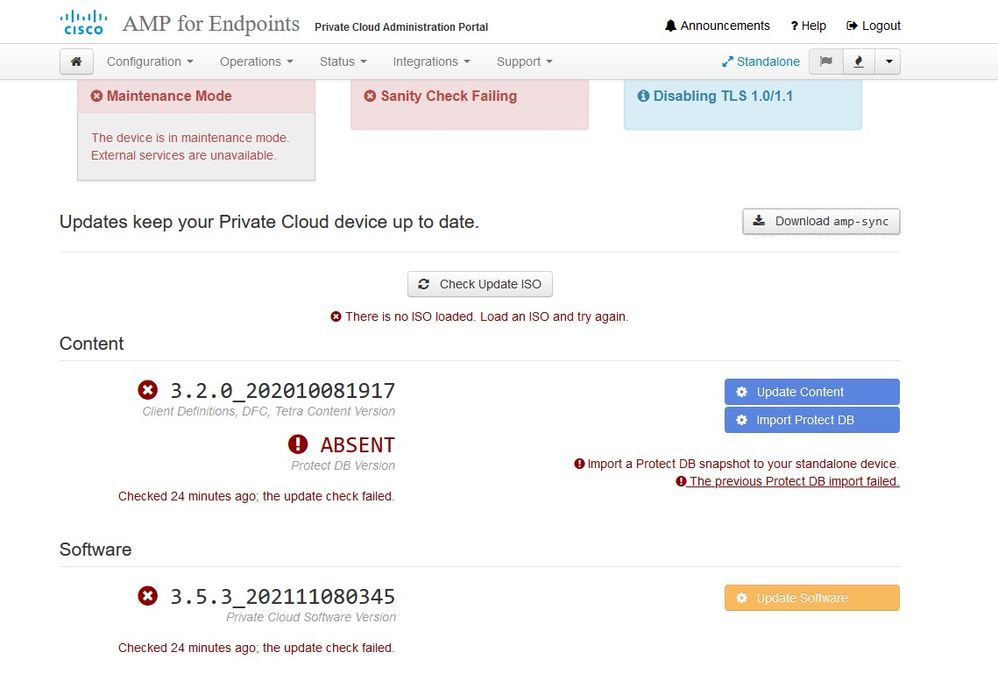

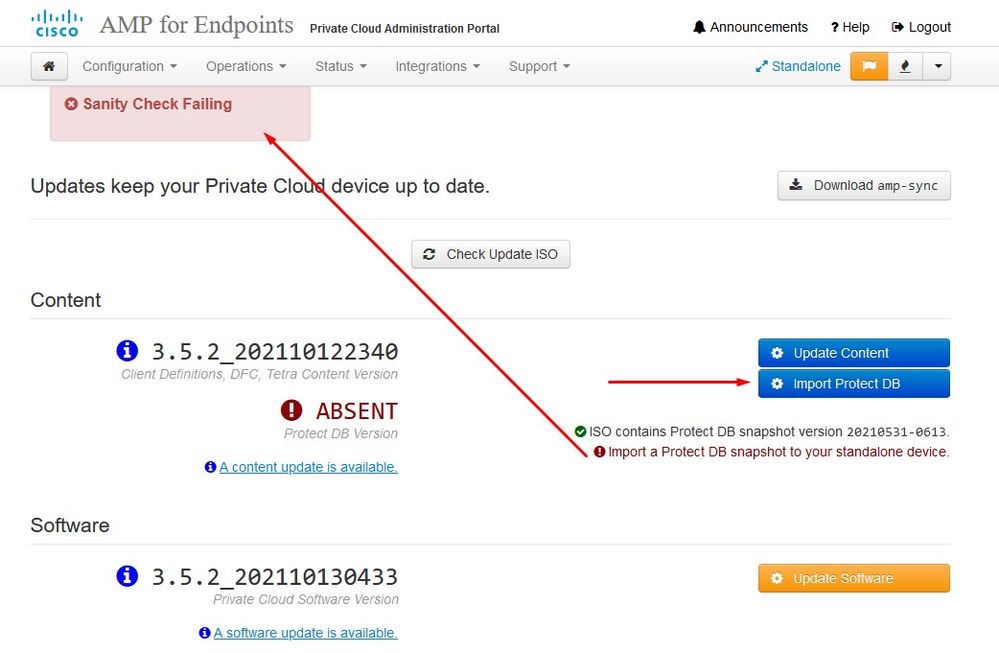

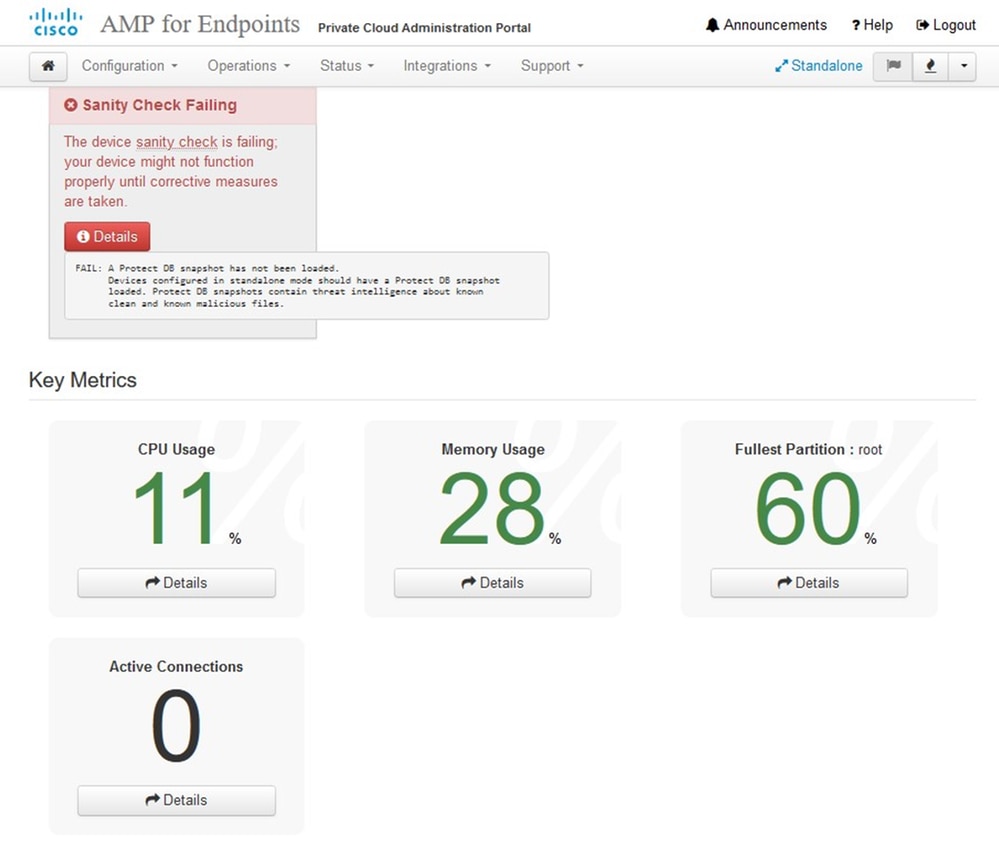

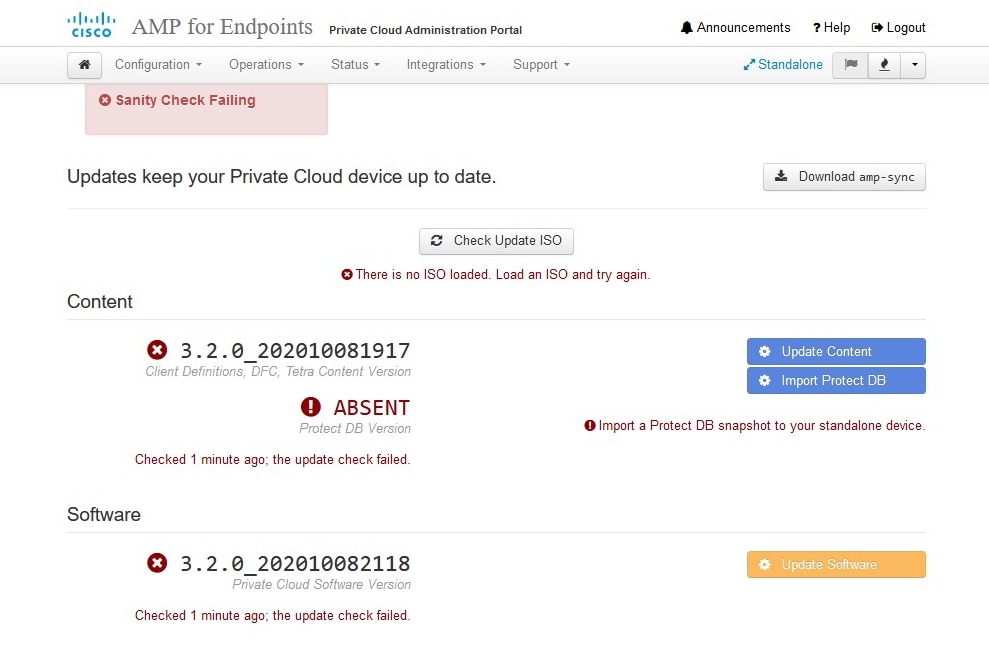

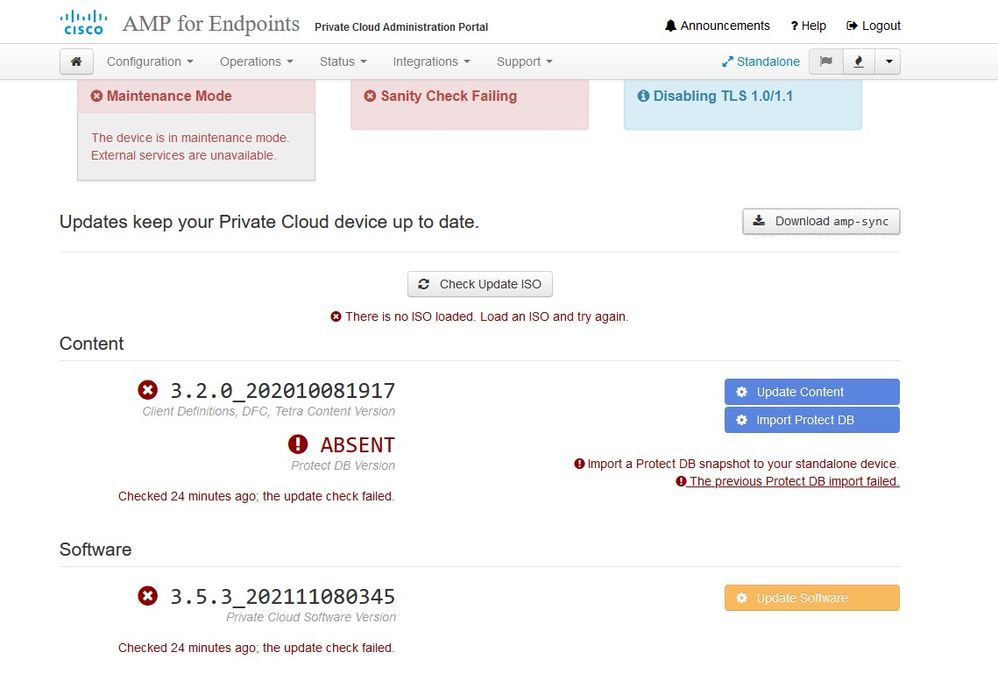

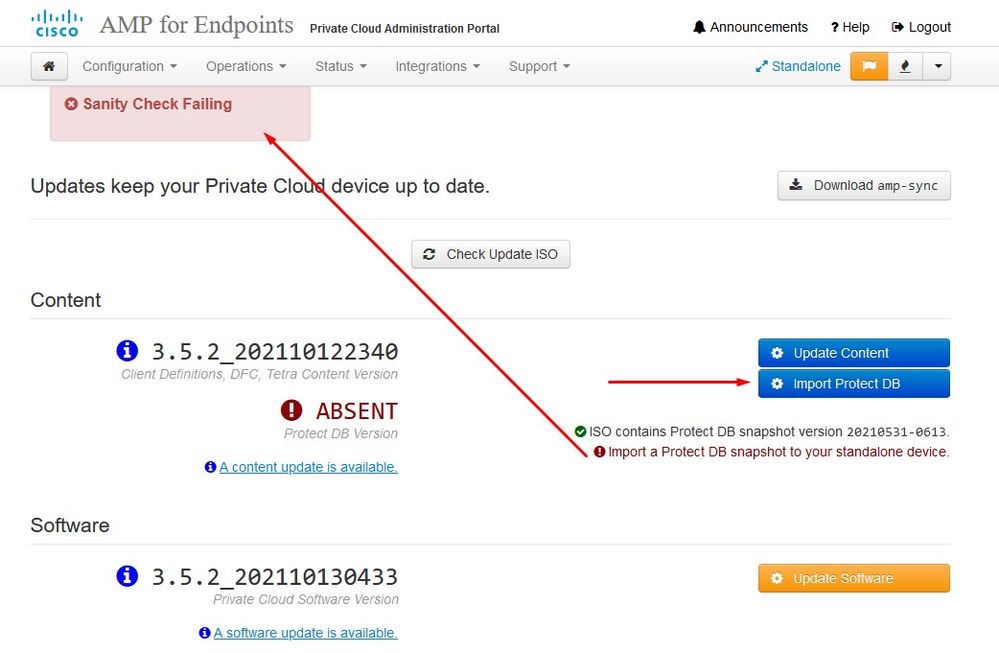

ご覧のように、DB Protect Snapshot(DB保護スナップショット)が原因で健全性チェックに失敗し、クライアント定義、DFC、およびTetraも失敗しました。これは、以前amp-syncで準備し、NFSロケーションにアップロードしたダウンロード済みISOファイルを使用したオフライン更新で実行する必要があります。

AirGapアップデートパッケージ

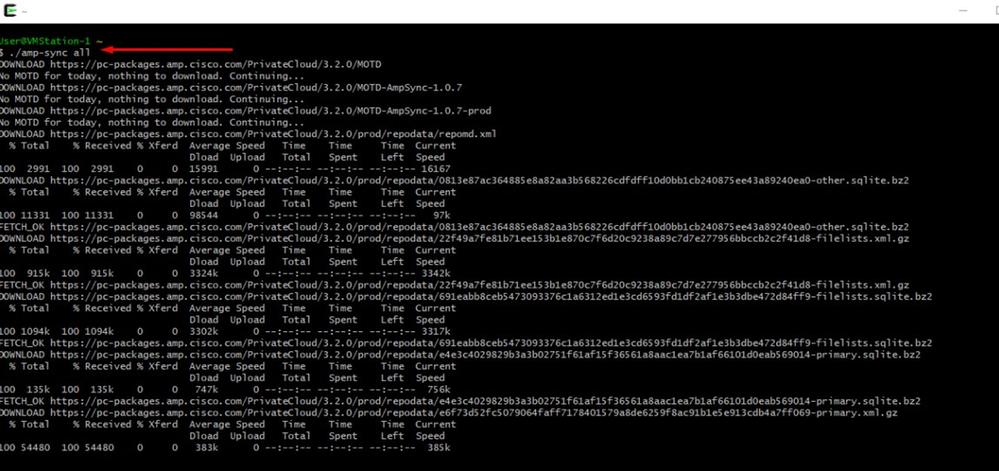

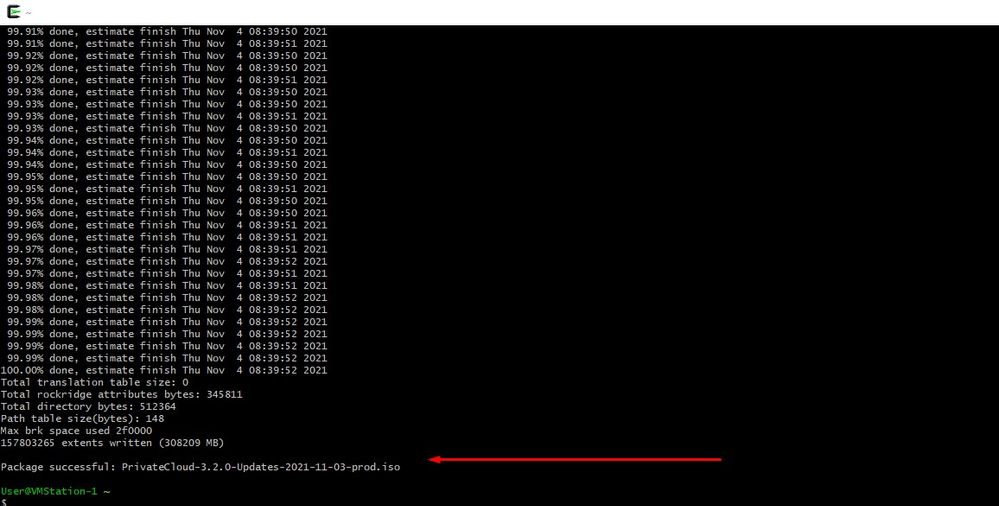

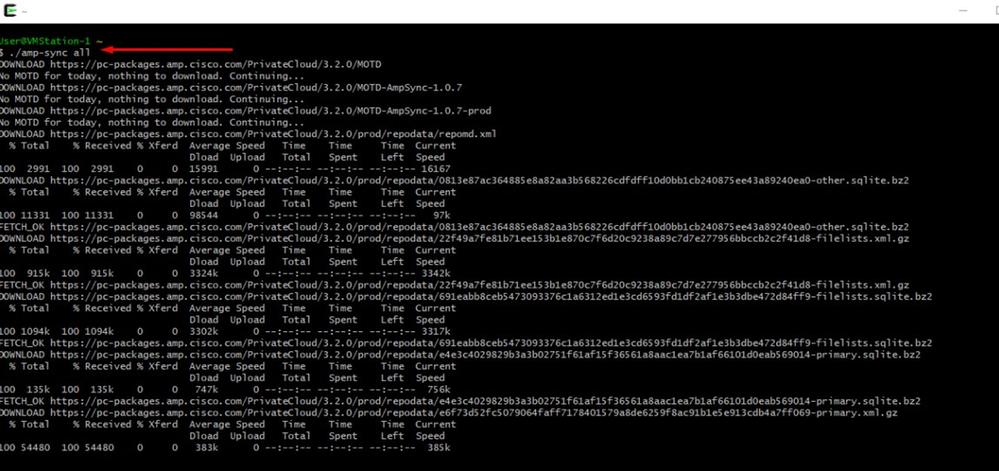

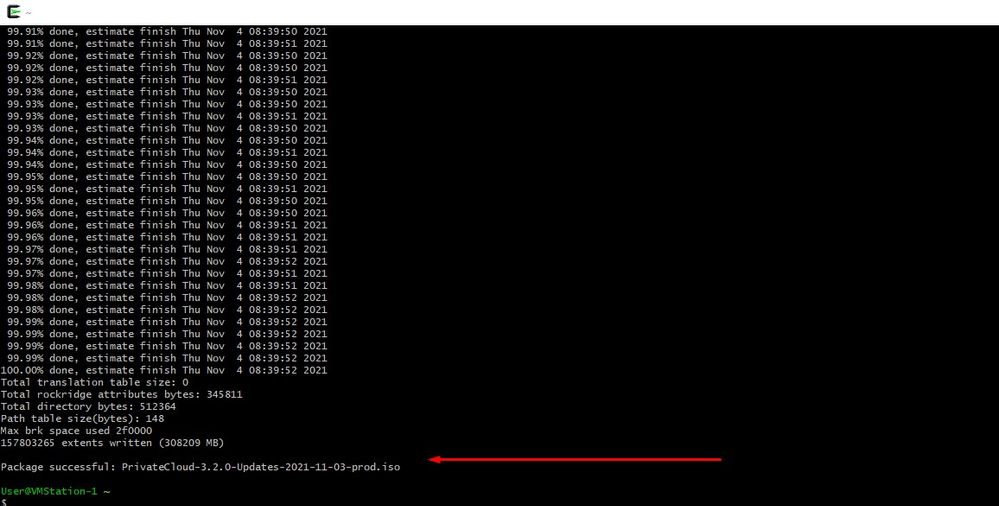

保護DBを受信するには、このコマンドを初めて使用する必要があります

./amp-sync all

注:このコマンドを使用してすべてのパッケージをダウンロードした後、確認に時間がかかる可能性があります。速度とリンク品質によって異なります。1ギガビットファイバの場合でも、完了までにおよそ25時間かかります。これは、このダウンロードがAWSから直接行われるため、スロットリングされるためです。 最後に、このダウンロードはかなり大きいことに注意してください。私の場合、ダウンロードされたファイルは323GBでした。

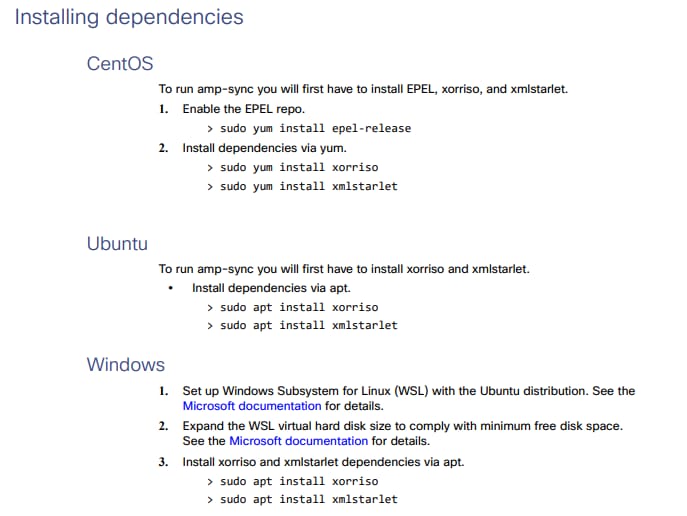

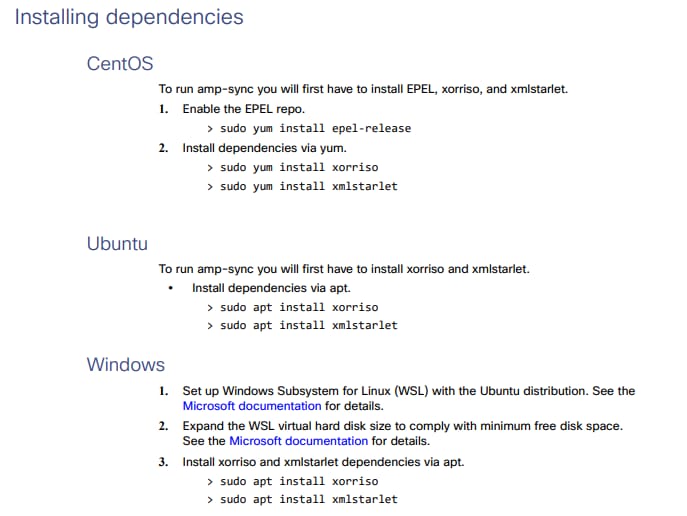

この例では、CygWin64

1. Cygwinのx64バージョンをダウンロードしてインストールします。

2. setup-x86_64.exeを実行し、インストールプロセスを実行し、すべてのデフォルトを選択します。

3. ダウンロードミラーを選択します。

4. インストールするパッケージの選択:

All -> Net -> curl

All -> Utils -> genisoimage

All -> Utils -> xmlstarlet

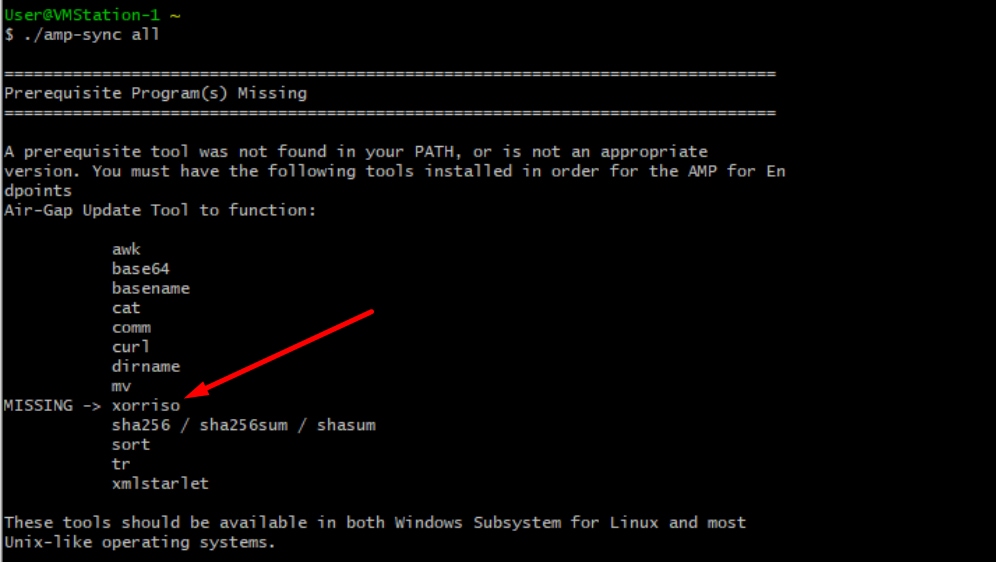

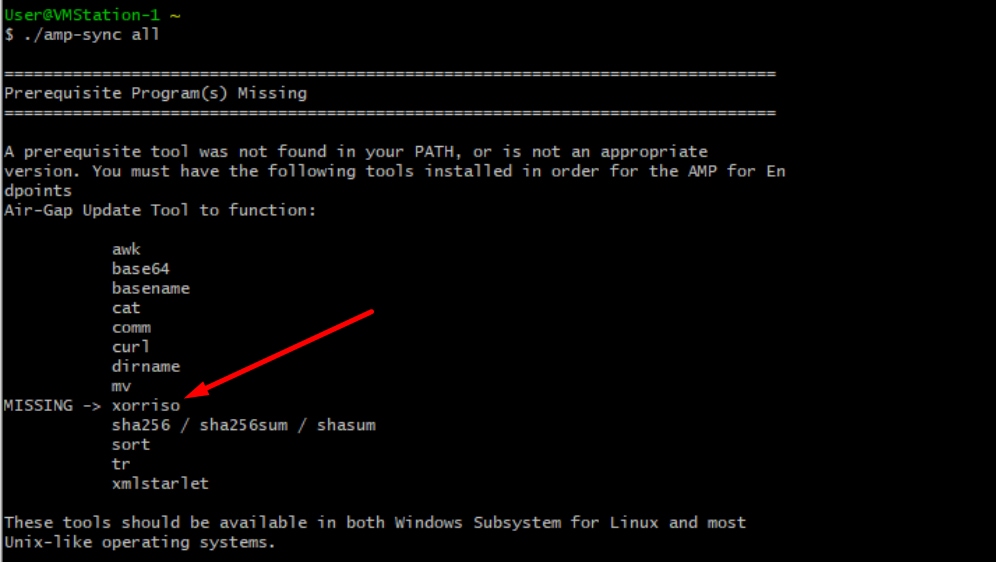

* VPC 3.8.xアップ – > xorriso

注:CygWin64をメインダウンロードツールとする最新のアップデートVPC 3.8.xでは、以下に説明するこの問題が発生する可能性があります。

リリースノートページ#58「xorriso」が必要になったことがわかります。ISOの形式をISO 9660に変更しました。この依存関係によって、イメージが適切な形式に変換され、更新が完了します。残念ながら、CygWin64は組み込みリポジトリでxorrisoを提供していません。しかし、まだCygWin64を使用したい場合は、この問題を解決する方法があります。

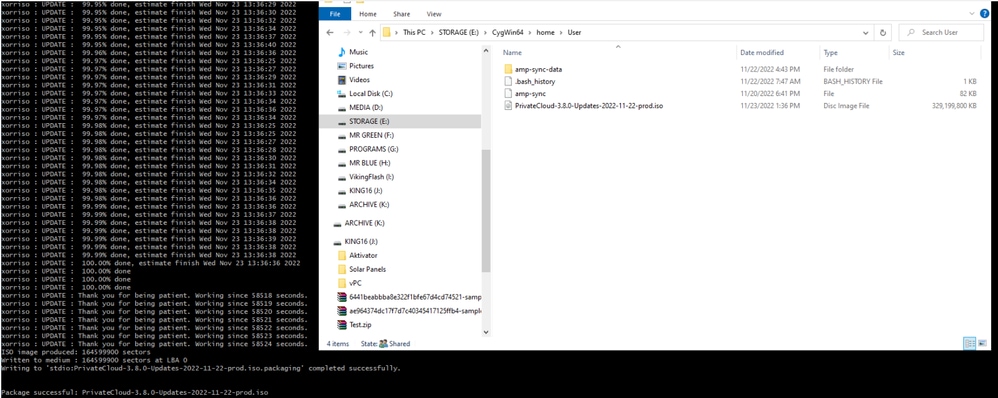

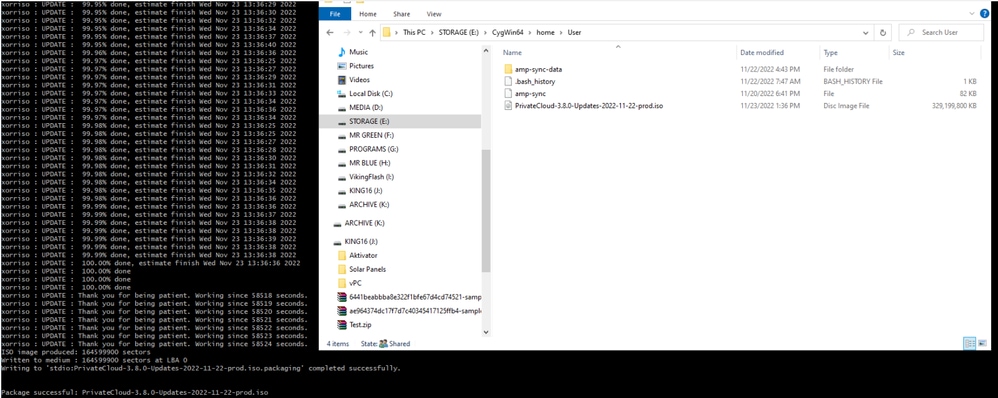

CygWinを再び使用できるようにするには、GitHubリポジトリからxorrisoを手動でダウンロードする必要があります。 ブラウザを開き、「<Latest xorriso.exe 1.5.2 pre-build for Windows>」と入力します。最初のリンク名は<PeyTy/xorriso-exe-for-windows - GitHub>です。このリンクに移動して、そのGitHubページをダウンロードします。 xorriso-exe-for-windows-master.zip>ファイルをzipファイル内に保存します。このファイルは、<xorriso.exe>という名前のファイルの中にあります。このファイルをコピーして、ローカルCygWinインストールの<CygWin64\bin>パスに貼り付けます。<amp-sync>コマンドをもう一度実行します。次の図に示すように、エラーメッセージが表示されなくなり、ダウンロードの開始と終了が表示されます。

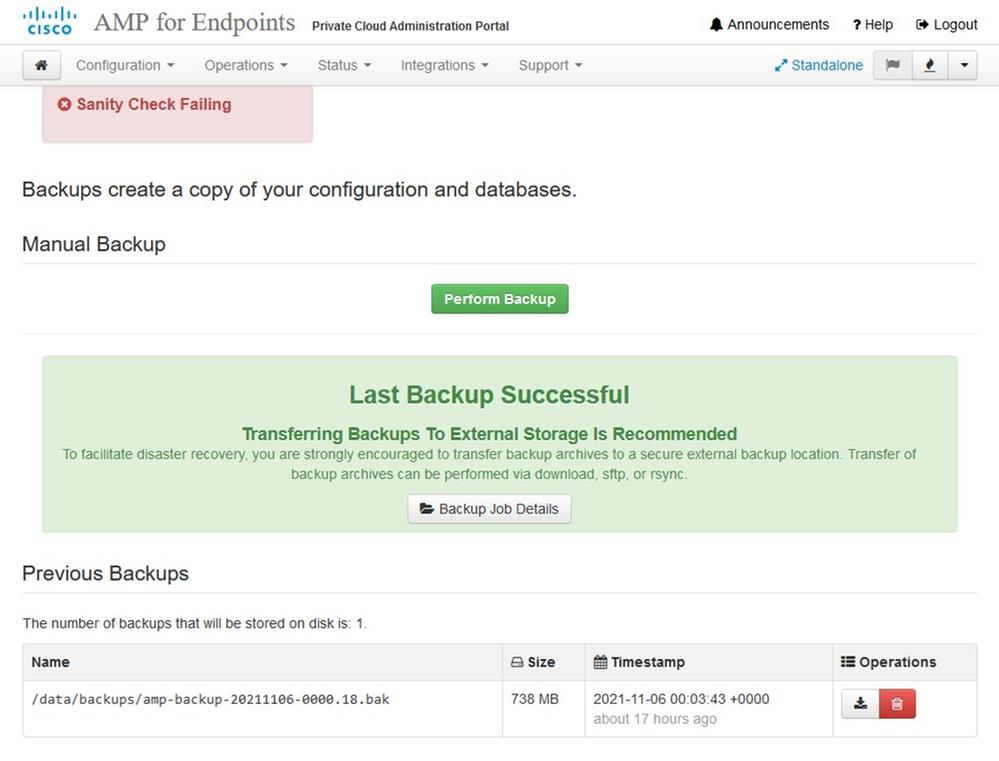

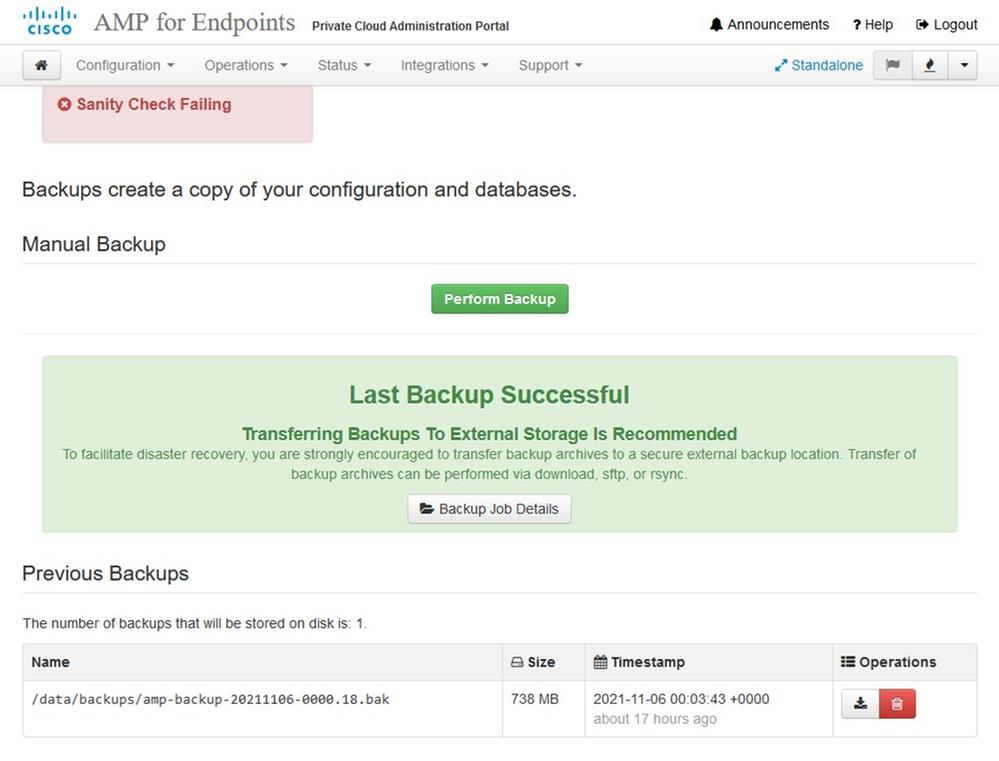

Airgapモードで現在の(この場合) 3.2.0 VPCのバックアップを実行します。

このコマンドはCLIから使用できます

rpm -qa | grep Pri

または、図に示すようにOperations > Backupsの順に移動し、そこでPerform Backupを選択することもできます。

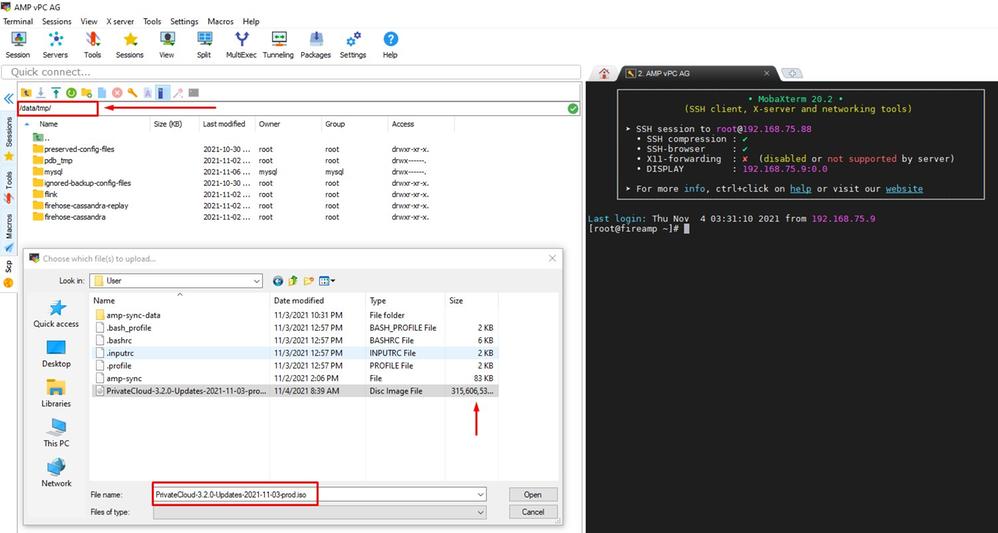

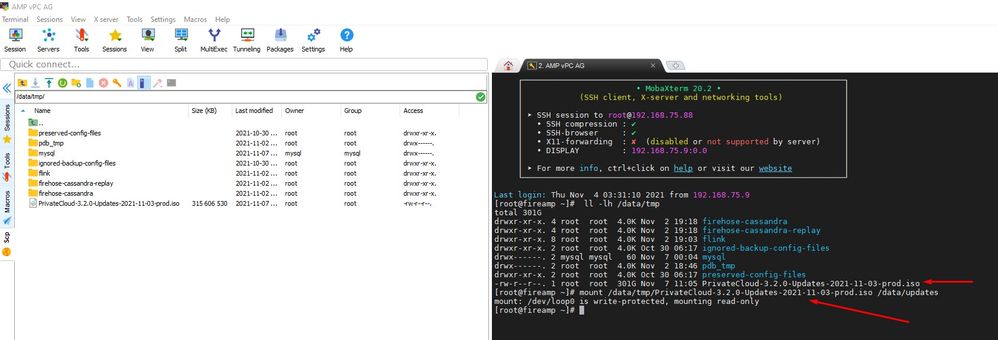

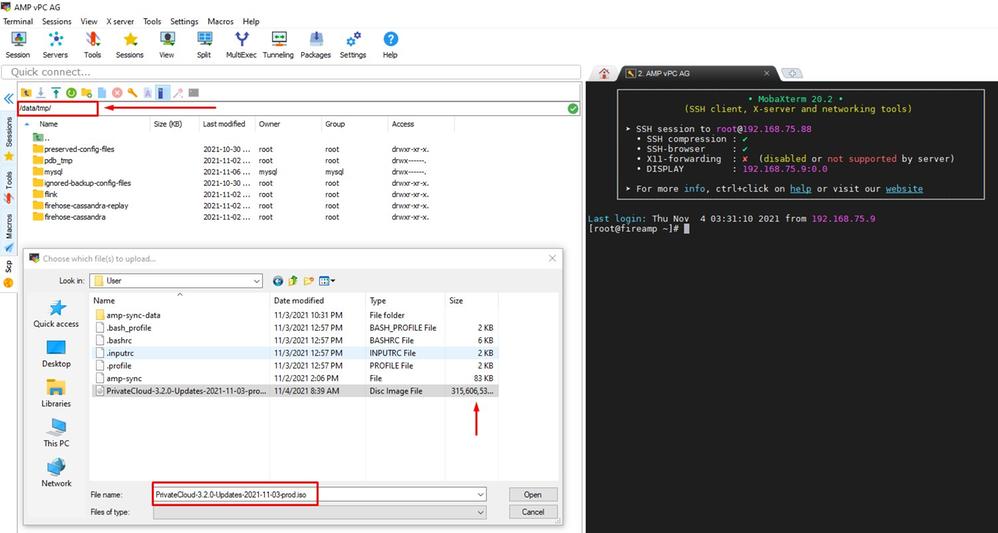

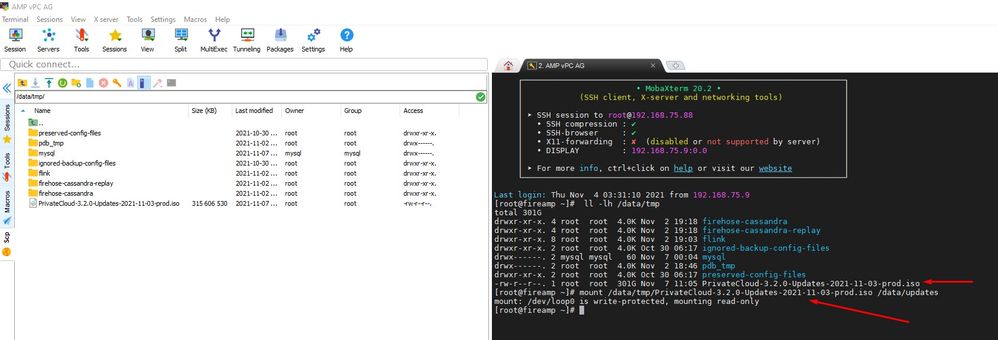

amp-syncで生成された最新のISOをVPCに転送します。速度によっては、数時間かかる場合もあります。この場合、転送には16時間かかりました

/data/tmp

アップロードが完了したら、ISOをマウントします

mount /data/tmp/PrivateCloud-3.2.0-Updates-2021-11-03-prod.iso /data/updates/

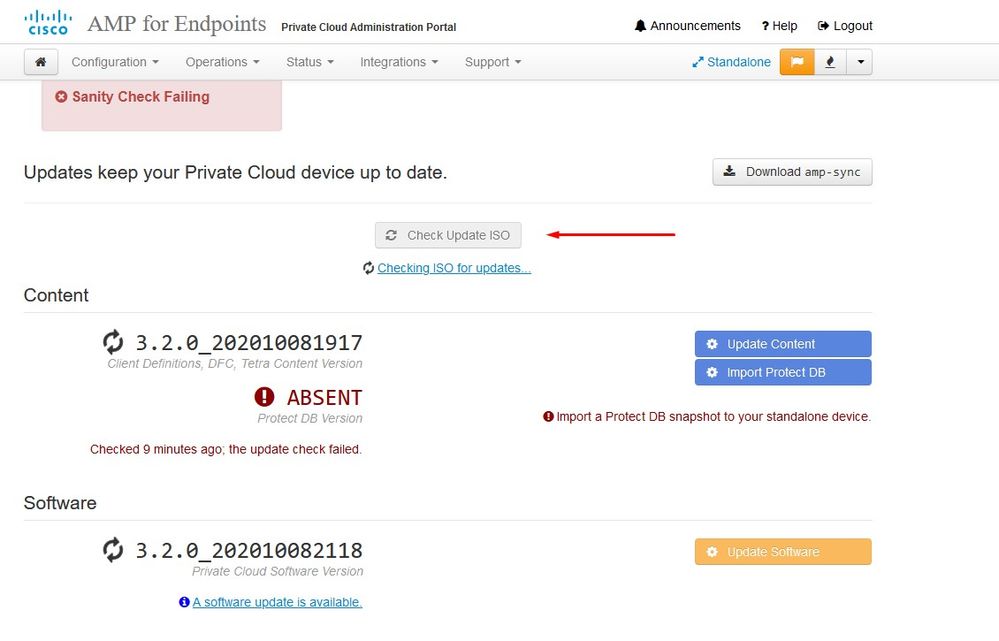

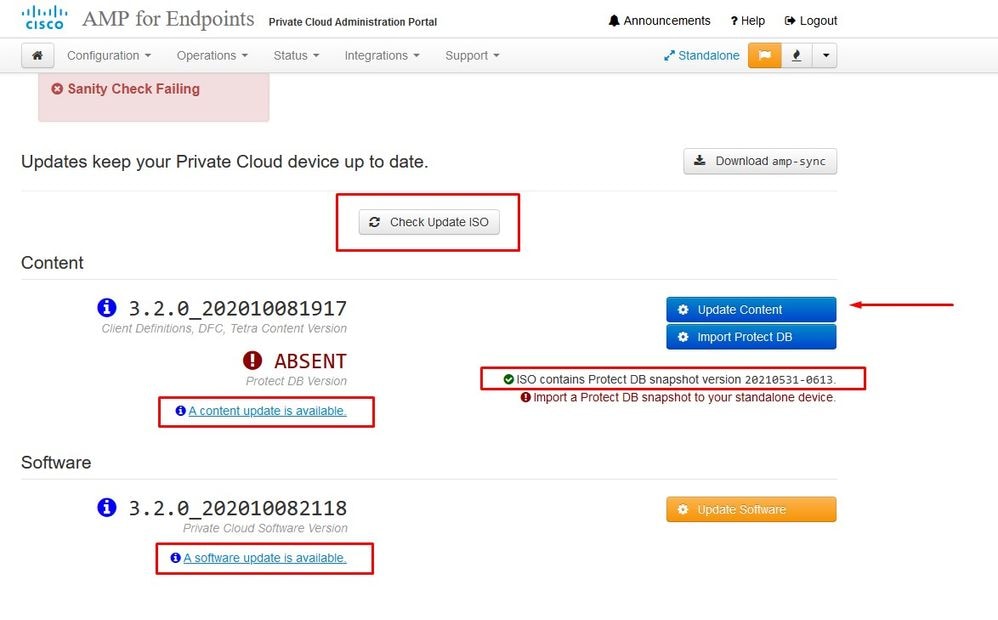

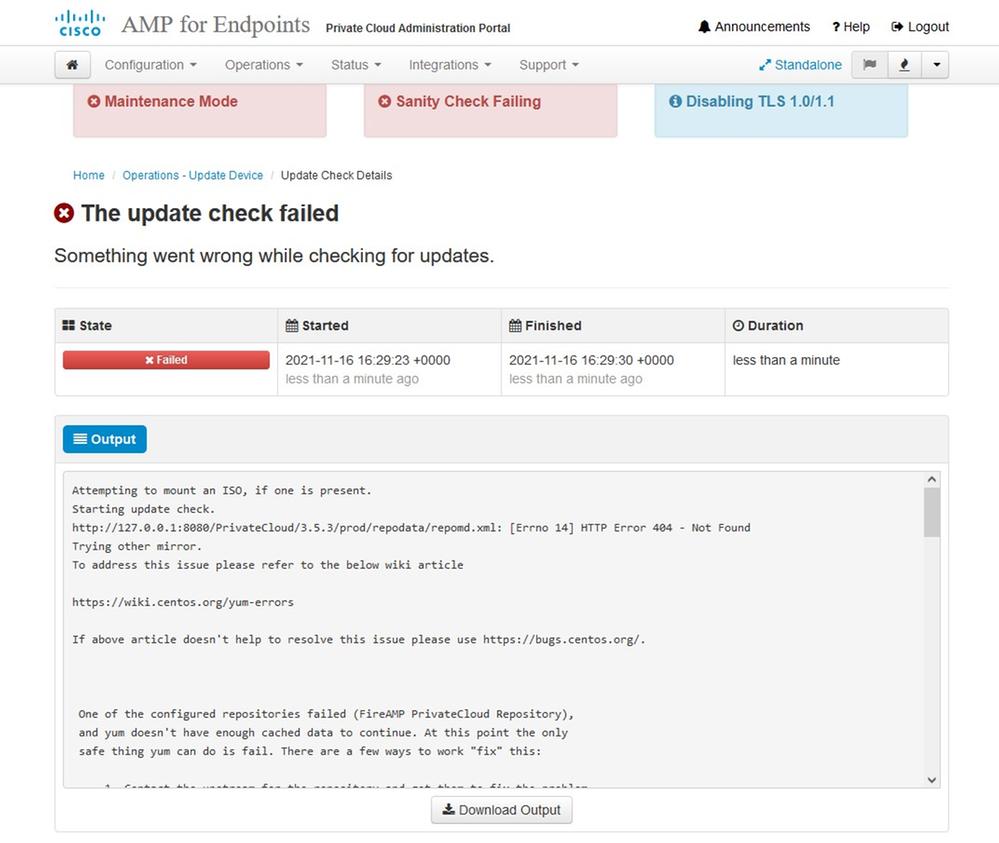

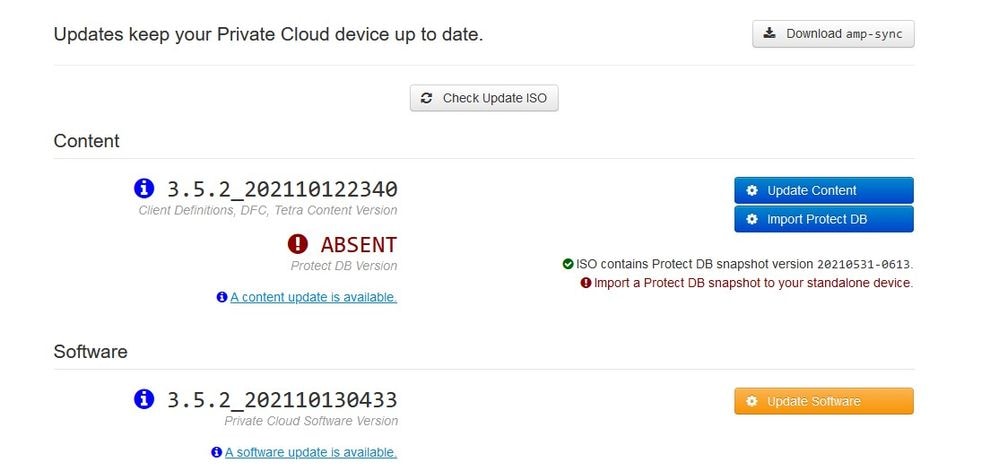

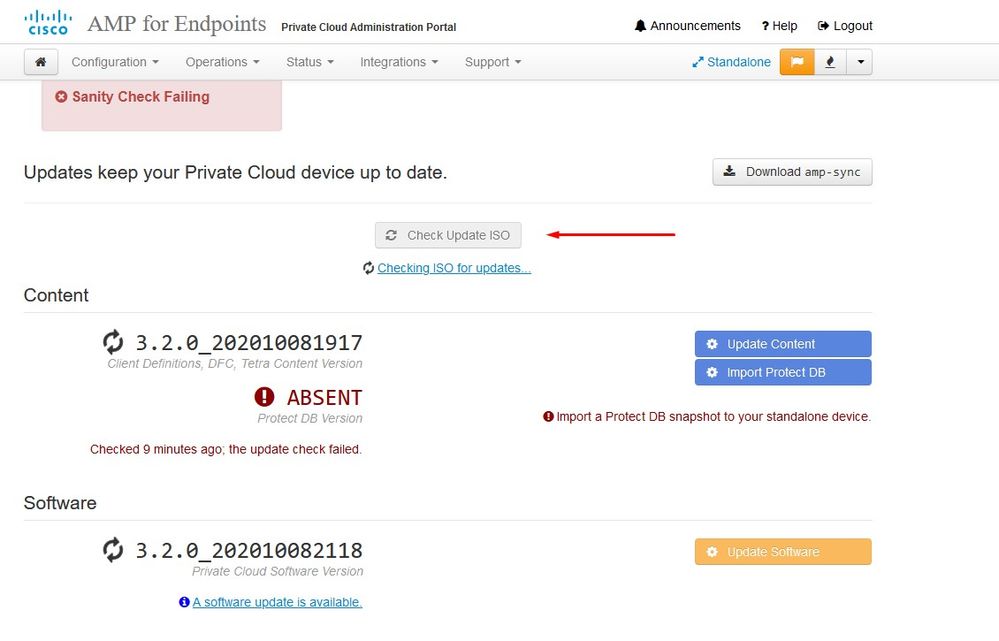

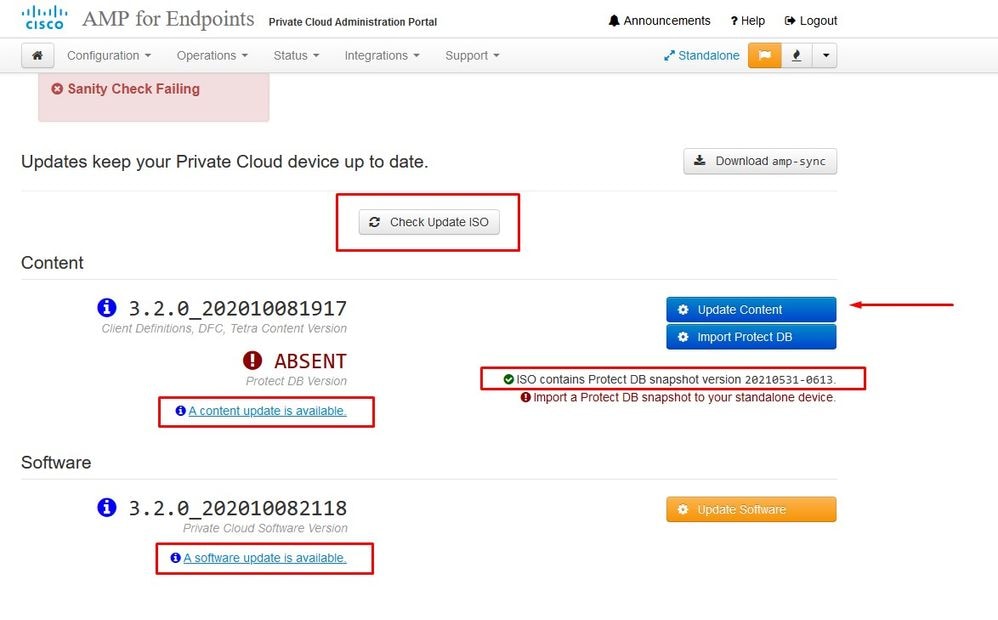

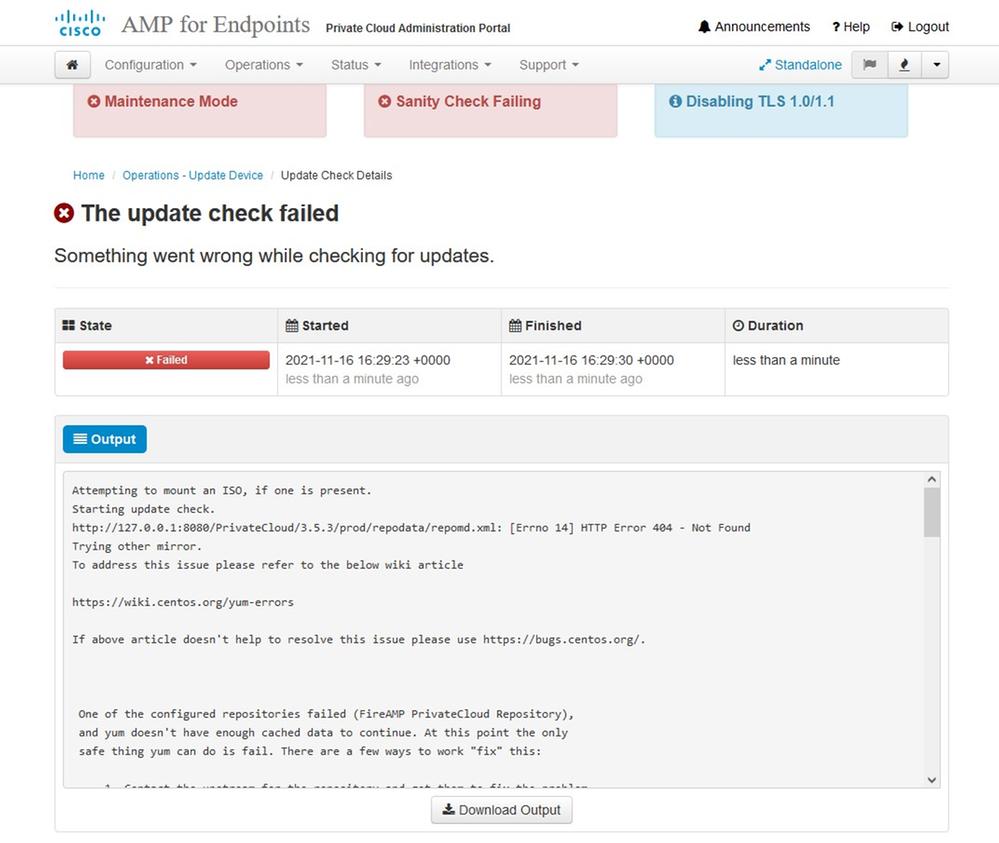

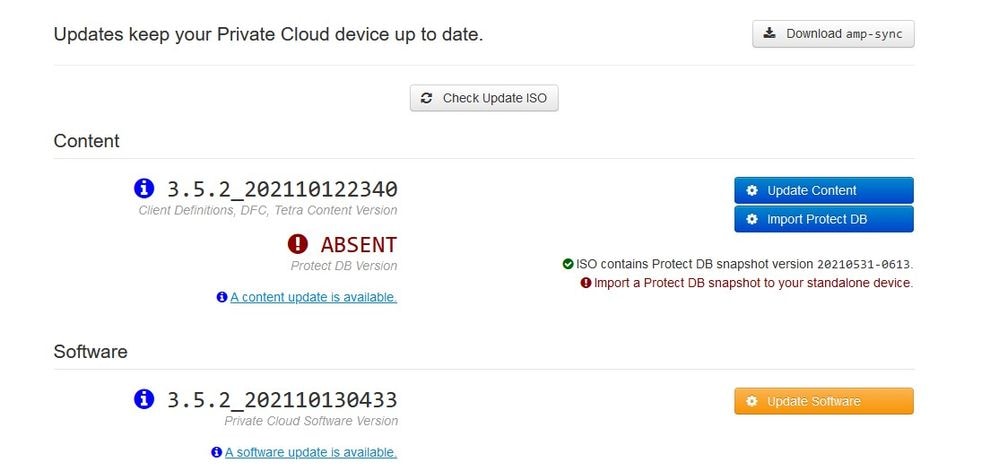

更新を実行するには、オプションユーザインタフェースに移動します [操作] > [デバイスの更新] > [更新ISOの確認]を選択します。

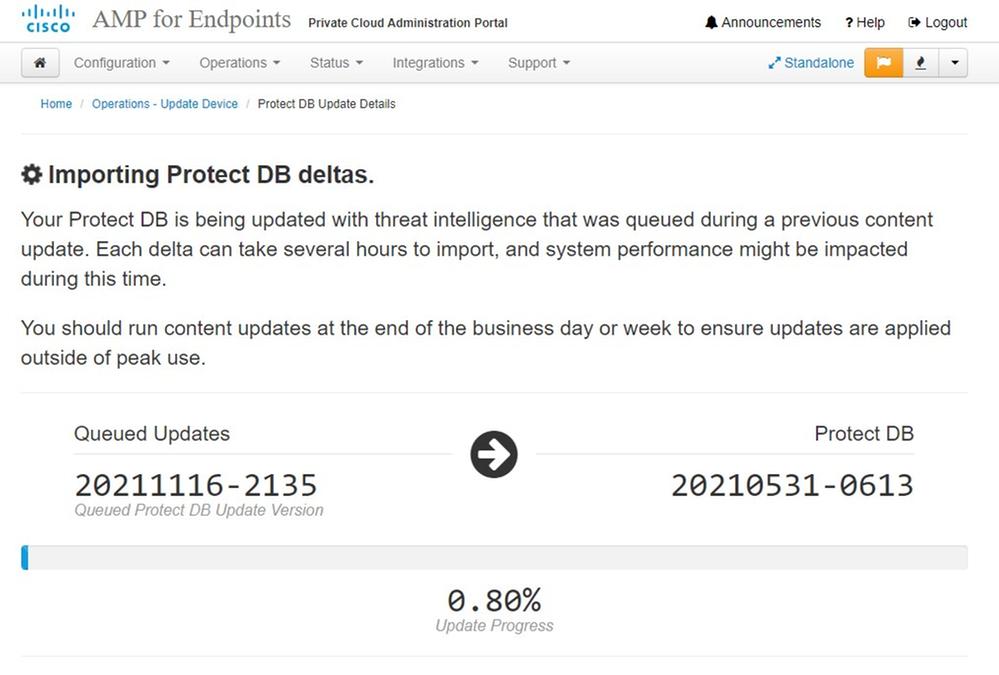

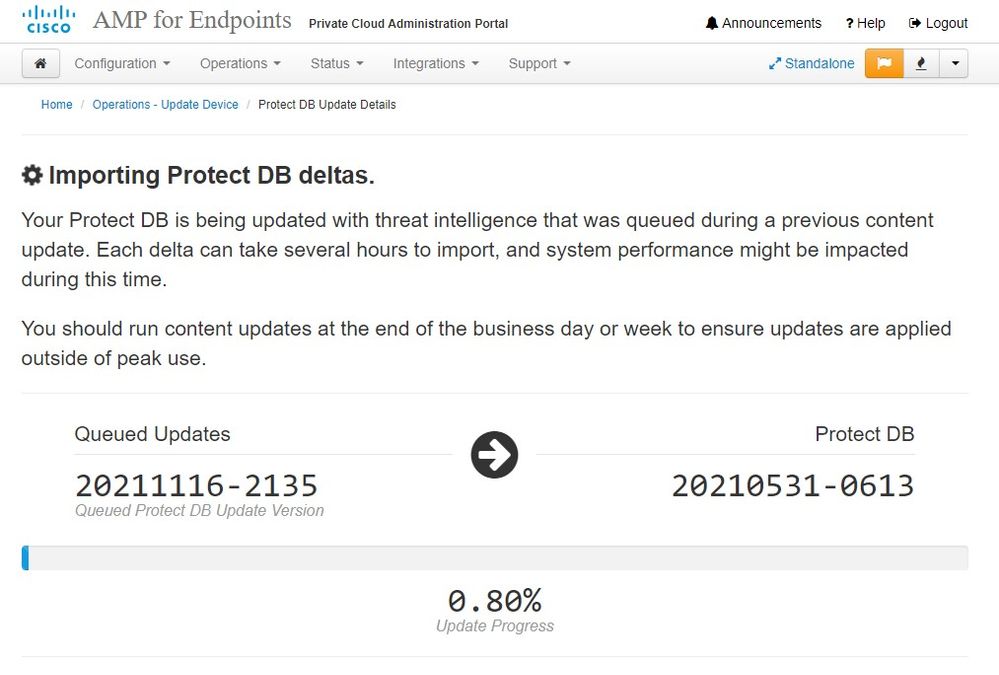

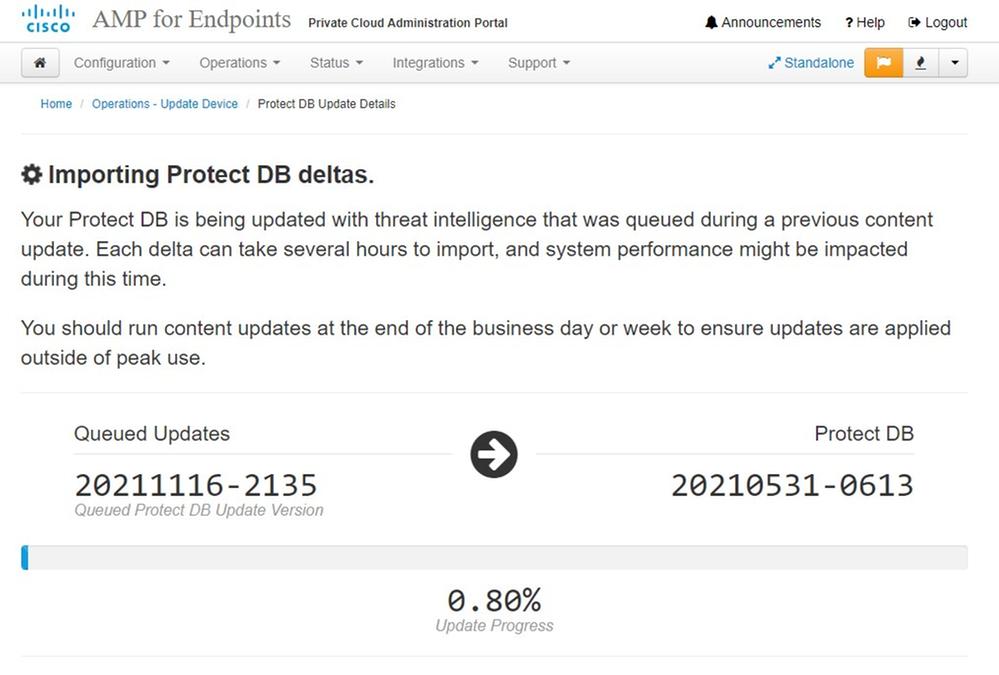

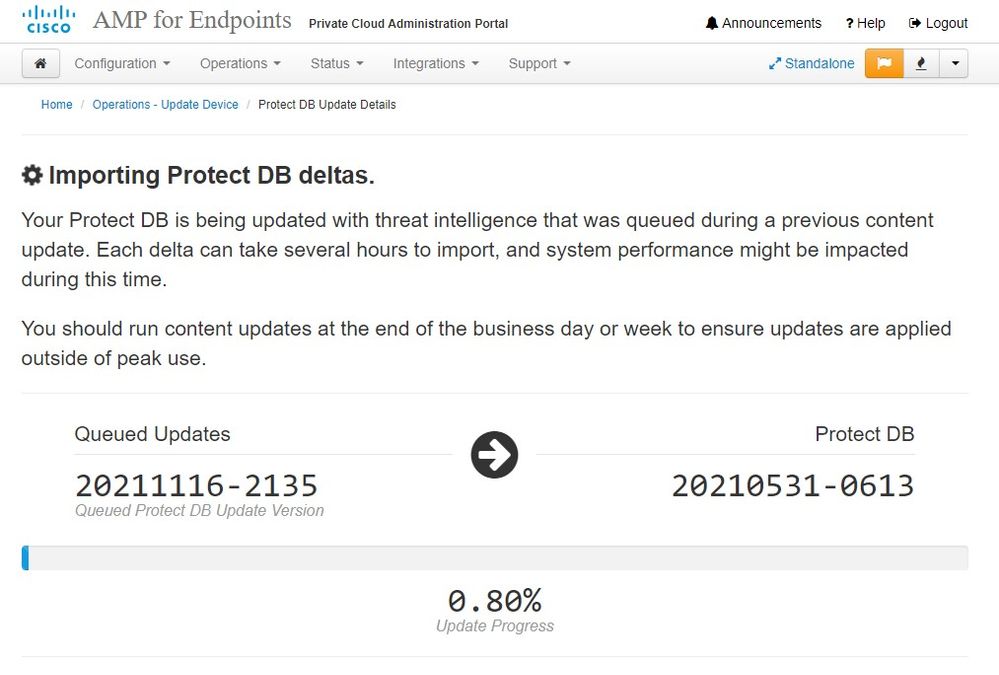

この例では、まず「コンテンツの更新」に進みます

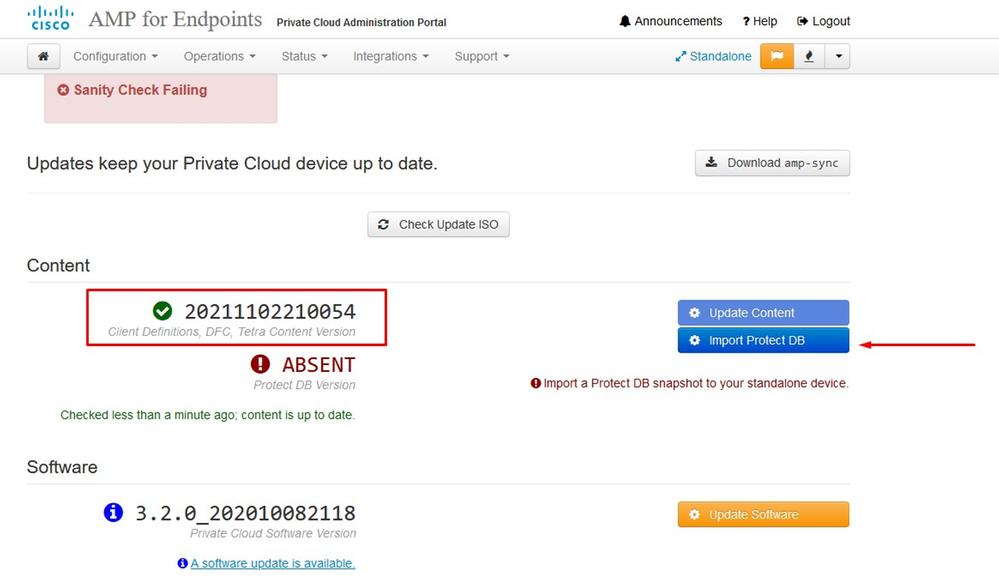

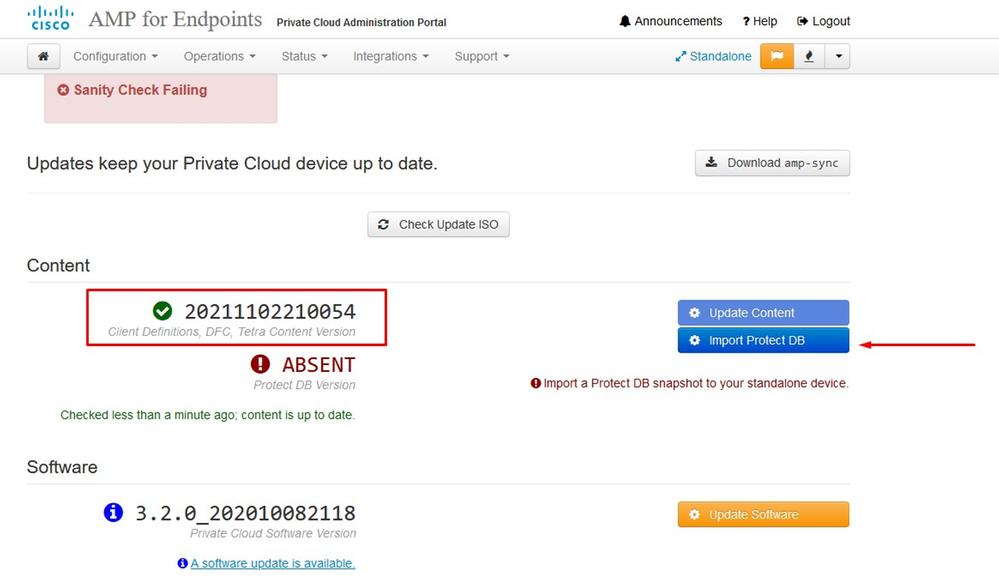

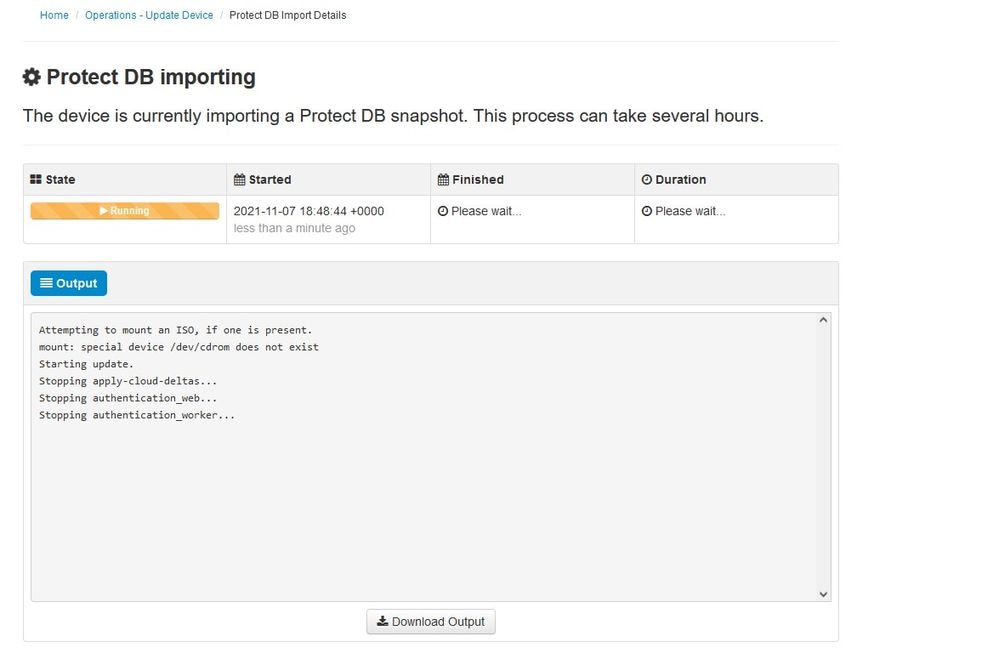

次に、Import Protect DBを選択します。

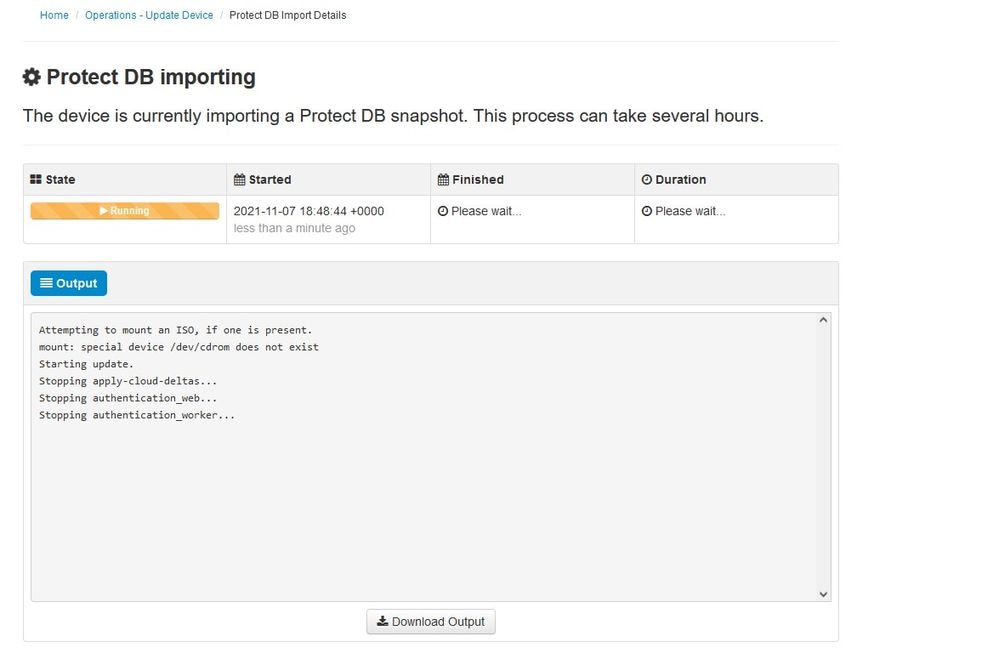

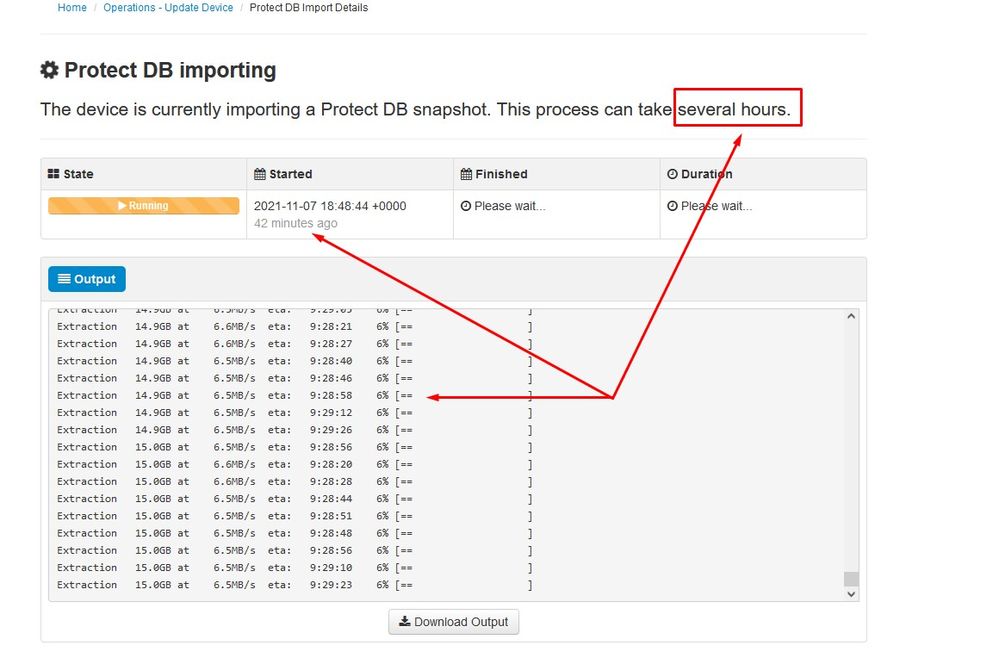

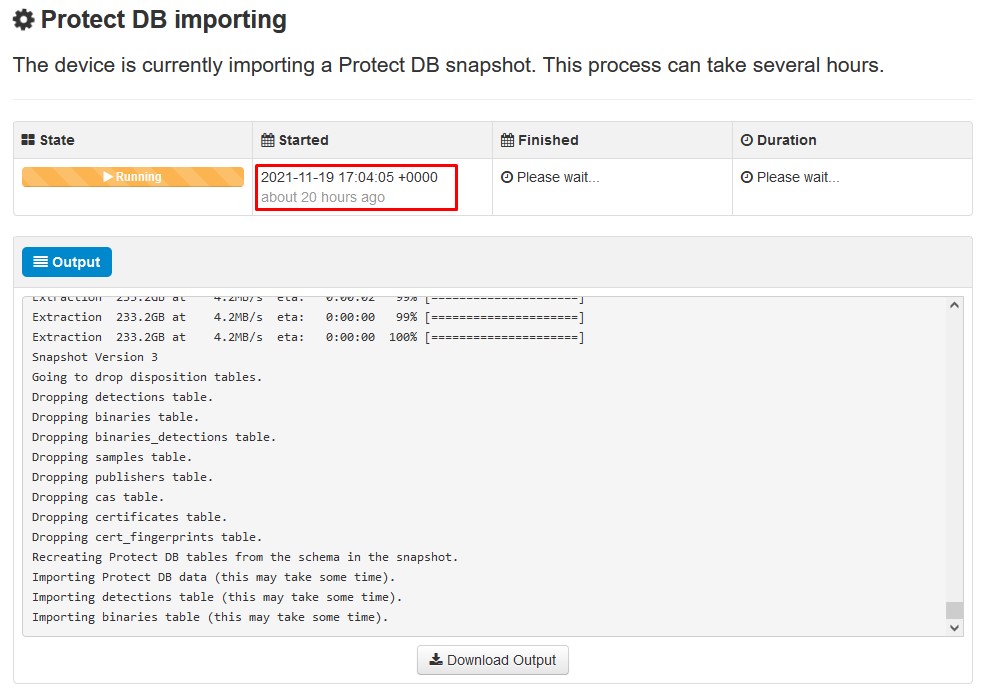

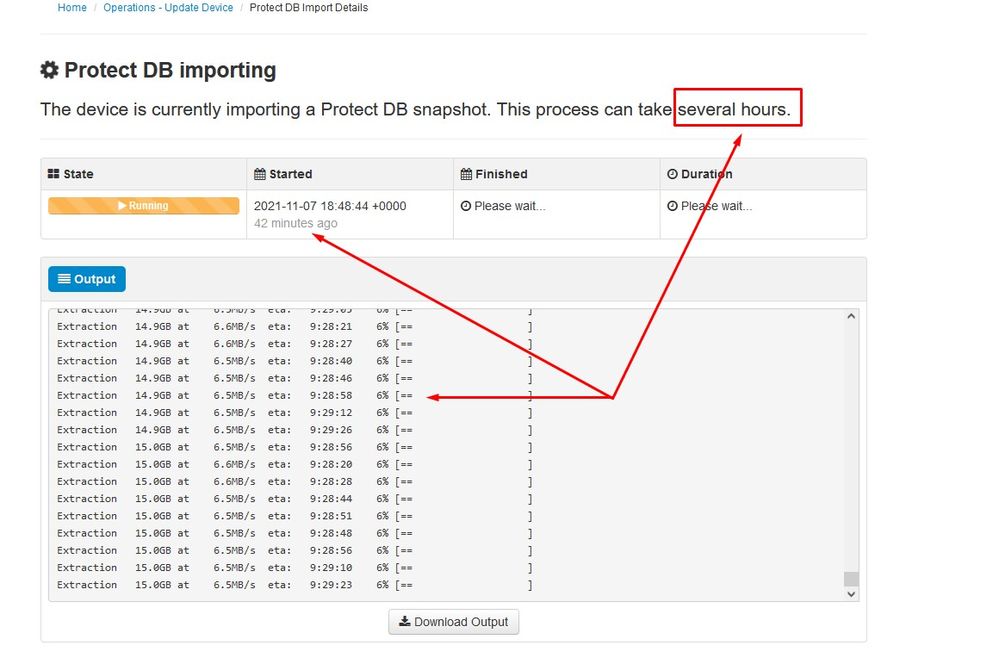

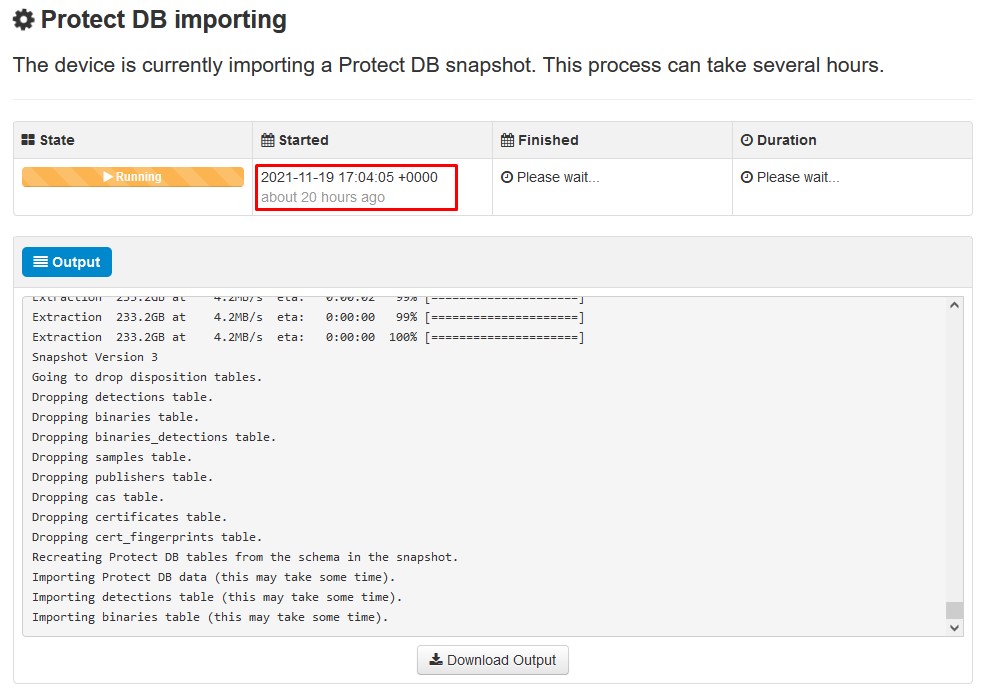

これももう1つの非常に長いプロセスで、完了までに長い時間がかかることがあります。

問題#1:データストアの空き領域の枯渇

ここでは、2つの問題に対処できます。3.5.2より前のvPCには外部NFSストレージをマウントする機能がないため、更新ISOファイルを/data/tempディレクトリにアップロードする必要があります。私の場合、データストアは1 TBしかなかったので、部屋を飛び出してVMがクラッシュしました。つまり、バージョン3.5.2より前のAirGap VPCを正常に導入するには、データストアに少なくとも2 TBの容量が必要です

次のイメージはESXiサーバのものです。これは、VMを起動しようとしたときに、HDD上に使用可能な領域がもうないことを示します。128 GBのRAMを64 GBに一時的に切り替えることで、このエラーから回復することができました。その後、私は再び起動することができました。また、このVMをシンクライアントとしてプロビジョニングする場合、シンクライアント導入の欠点は、ディスクサイズが増加する可能性があるものの、空き領域が増えても縮小しないことです。つまり、300 GBのファイルをvPCのディレクトリにアップロードしてから削除したとします。ESXiのディスクは、HDDの容量が300 GB少なくなっています

問題#2 – 古いアップデート

2ndの問題は、ソフトウェアのアップデートを最初に実行した場合の動作が2ndのトライアルと同じで、3.2.0から3.5.2にアップグレードするためにVPCが必要になった場合です。そのため、オリジナルの3.2.0バージョンではなくなったため、3.2.0が無効になったので、新しいISOアップデートファイルをダウンロードする必要がありました。

これは、ISO更新ファイルを再度マウントしようとすると表示されるエラーです。

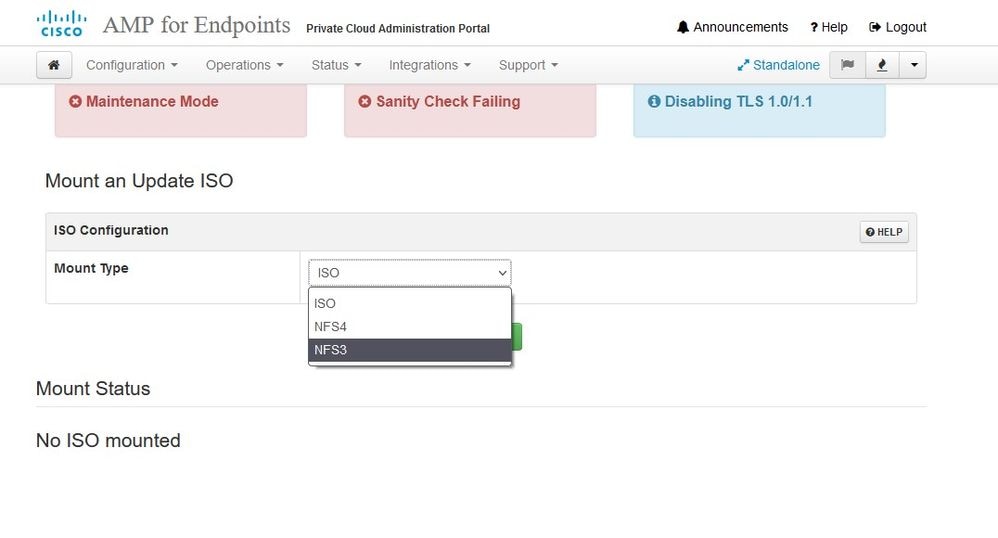

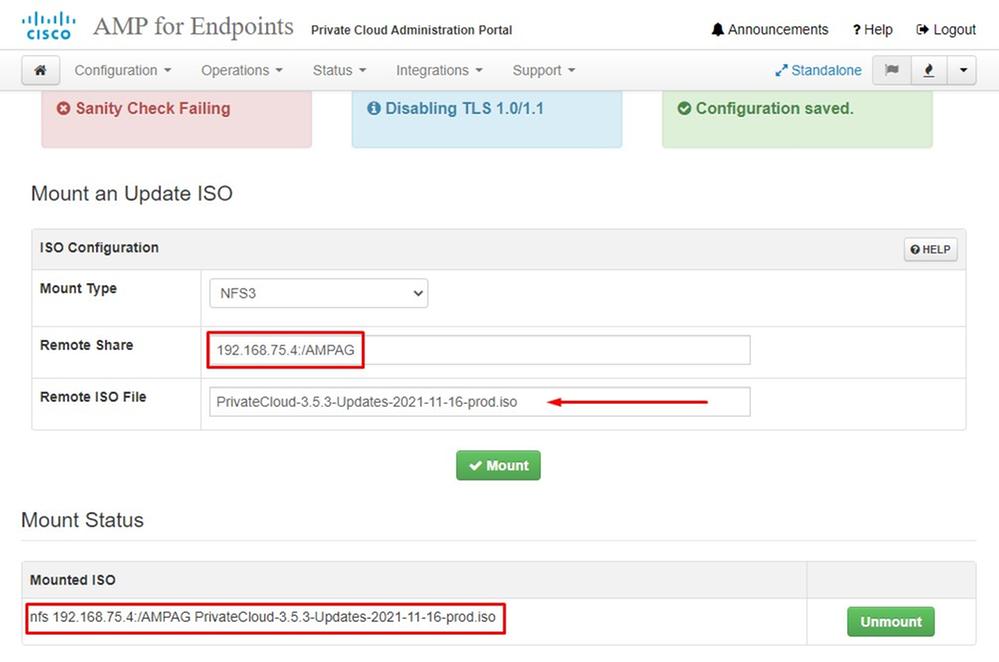

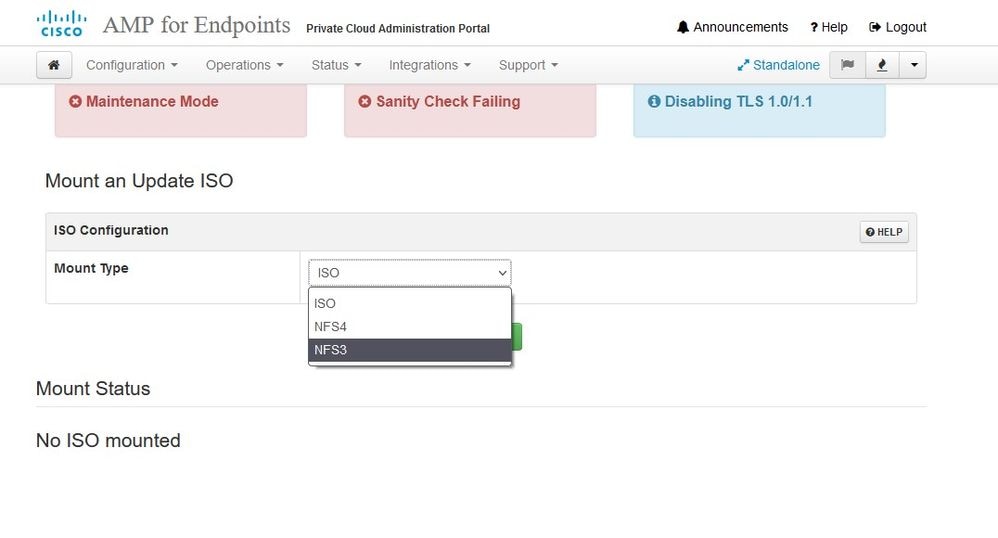

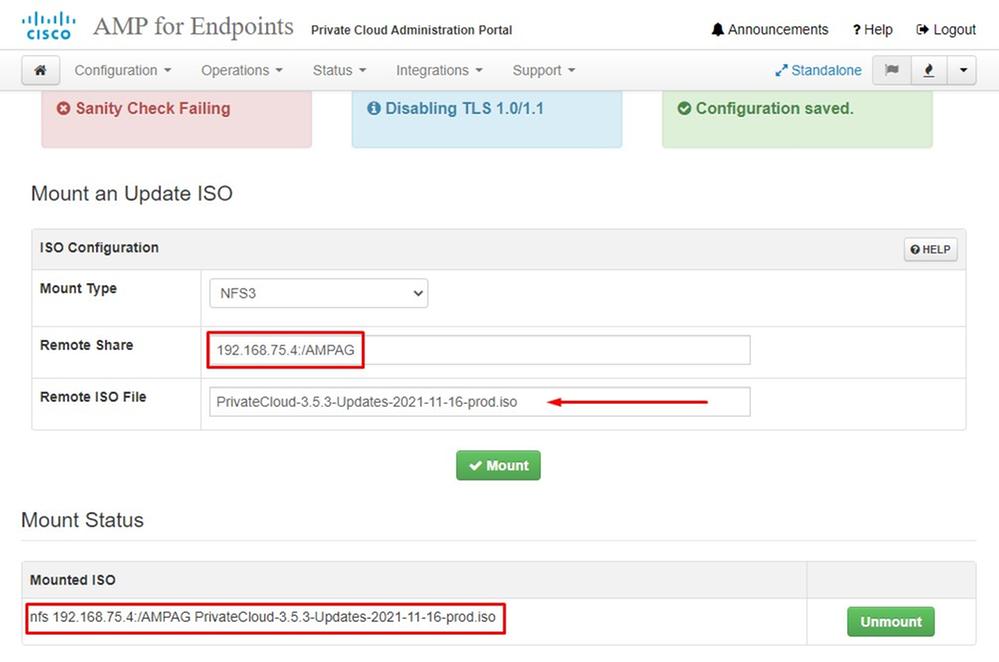

次の図は、アップデートイメージをVPCにマウントする別の方法を示しています。バージョン3.5.xでは、NFSストレージなどのリモートロケーションを使用して、アップデートファイルをVPCと共有できます。

健全性チェックの失敗は、VPCで現在使用できない保護データベースに関連します

次の更新が自動的に開始されます

Protect DB Databaseをインポートするこの非常に長いプロセスの後、クライアント定義とソフトウェアを移動および更新できます。これには約3時間以上かかる可能性があります。

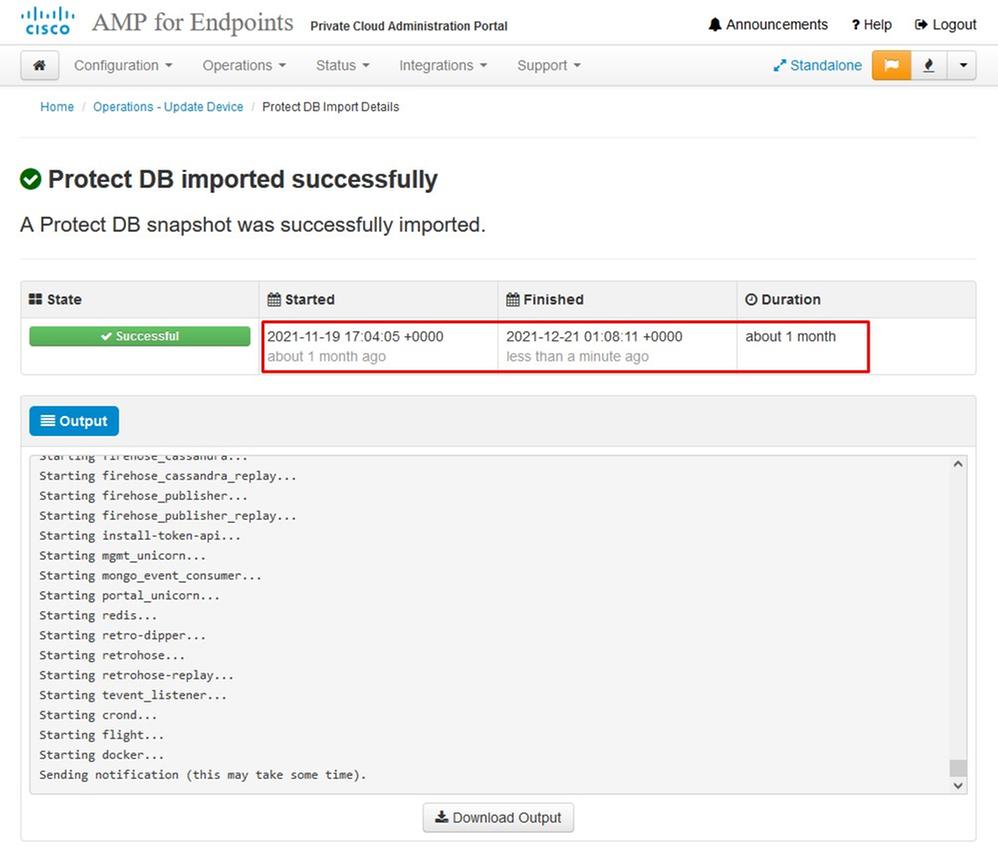

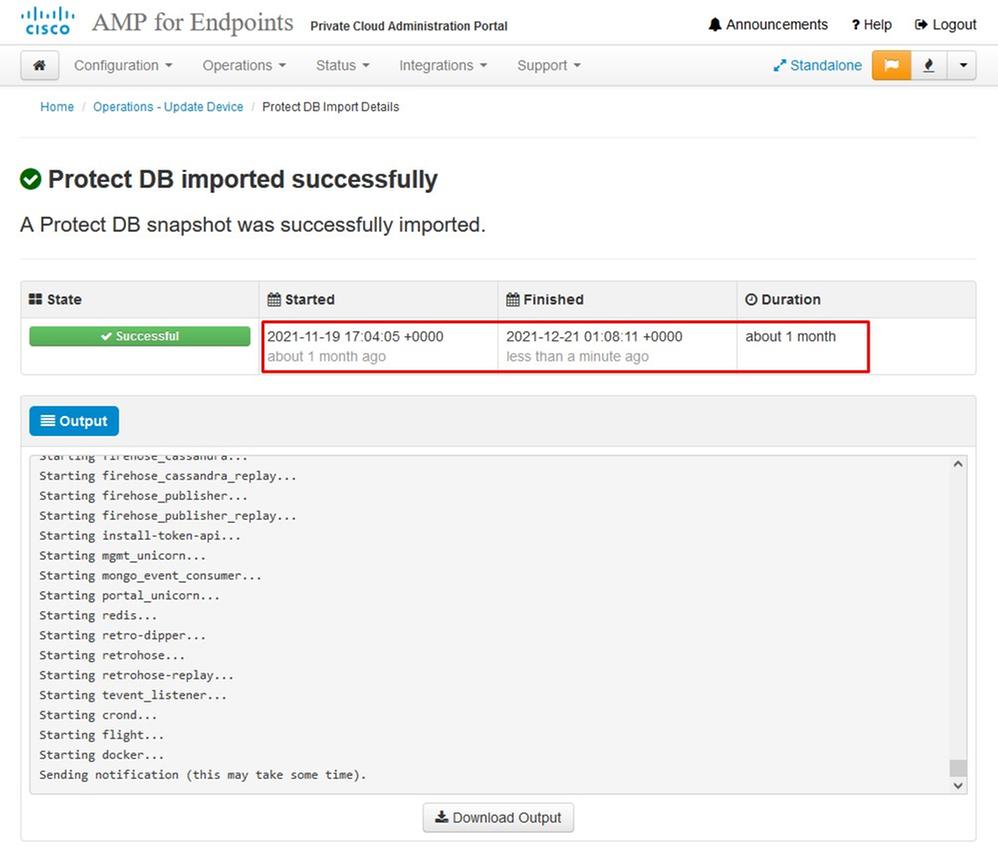

そして最後に完了しました、このプロセスは非常に長い時間がかかることに注意してください。

VPCアプライアンスの場合は、このTZにアクセスしてください。このTZには、ハードウェアアプライアンスのアップデート、ISOファイルのマウント、およびUSBからのブートの他の方法が含まれています。

https://www.cisco.com/c/en/us/support/docs/security/amp-virtual-private-cloud-appliance/217134-upgrade-procedure-for-airgapped-amp-priv.html#anc5

︽ ︽ AIRGAPのみ︽ ︽

基本的なトラブルシューティング

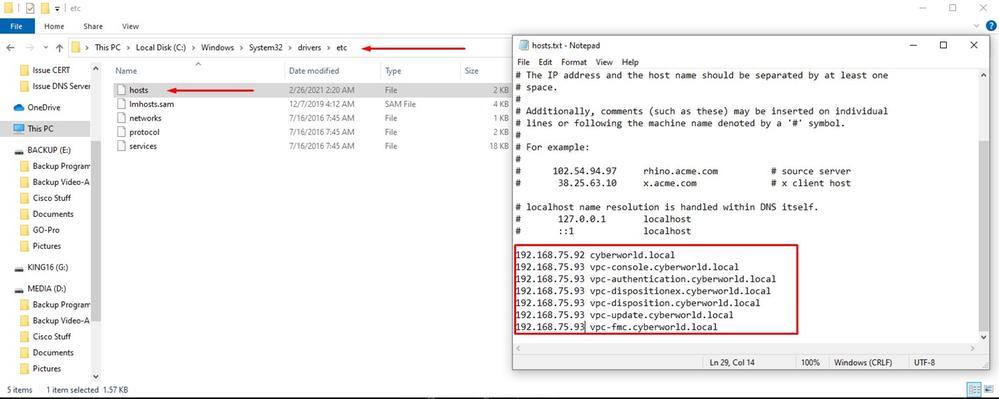

問題#1 - FQDNとDNSサーバ

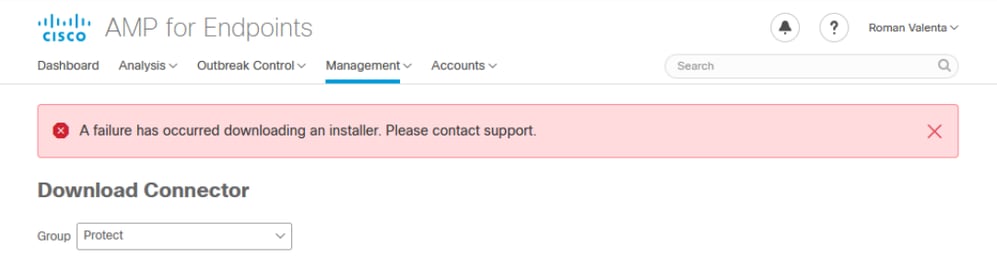

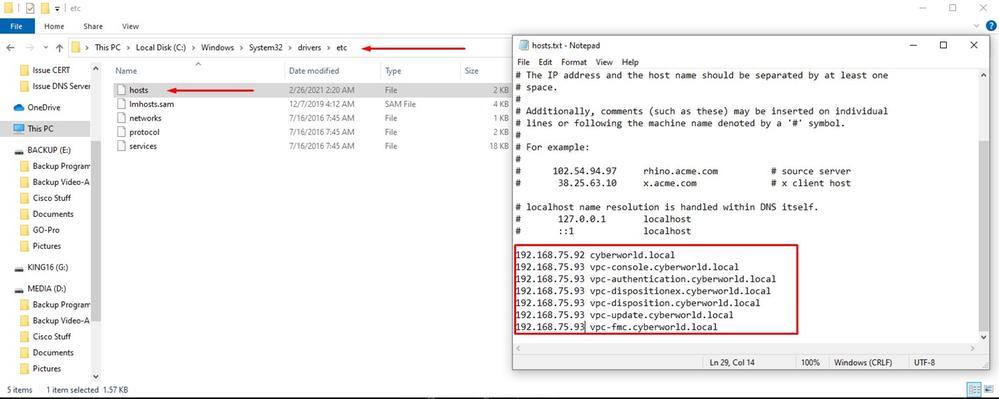

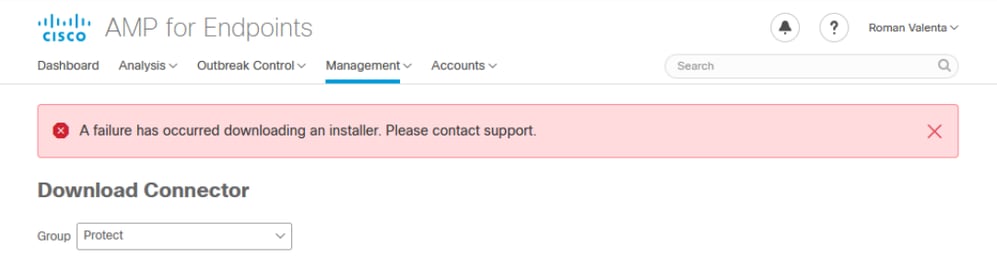

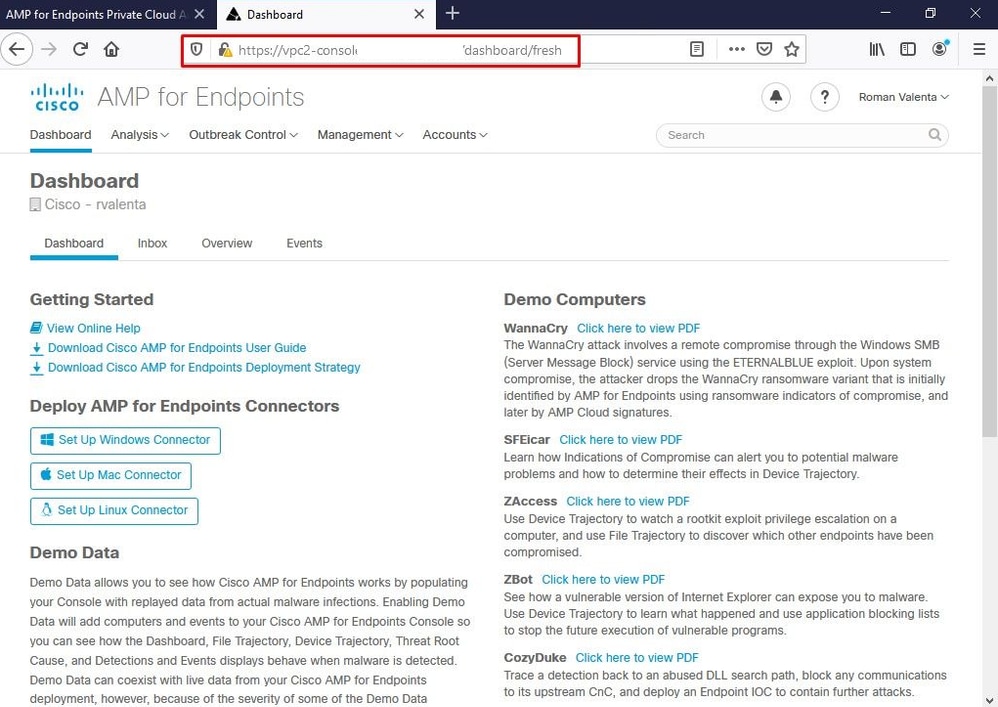

最初に発生する可能性のある問題は、DNSサーバが確立されておらず、すべてのFQDNが正しく記録および解決されていない場合です。セキュアエンドポイントの「fire」アイコンを使用してセキュアエンドポイントコンソールに移動しようとすると、この問題が発生する可能性があります。 IPアドレスだけを使用すると機能しますが、コネクタをダウンロードすることはできません。下の3番目の図からわかるように。

次の図に示すように、ローカルマシン上のHOSTSファイルを変更すると、問題が解決し、最終的にエラーが発生します。

Secure Endpoint Connectorインストーラをダウンロードしようとすると、このエラーが発生します。

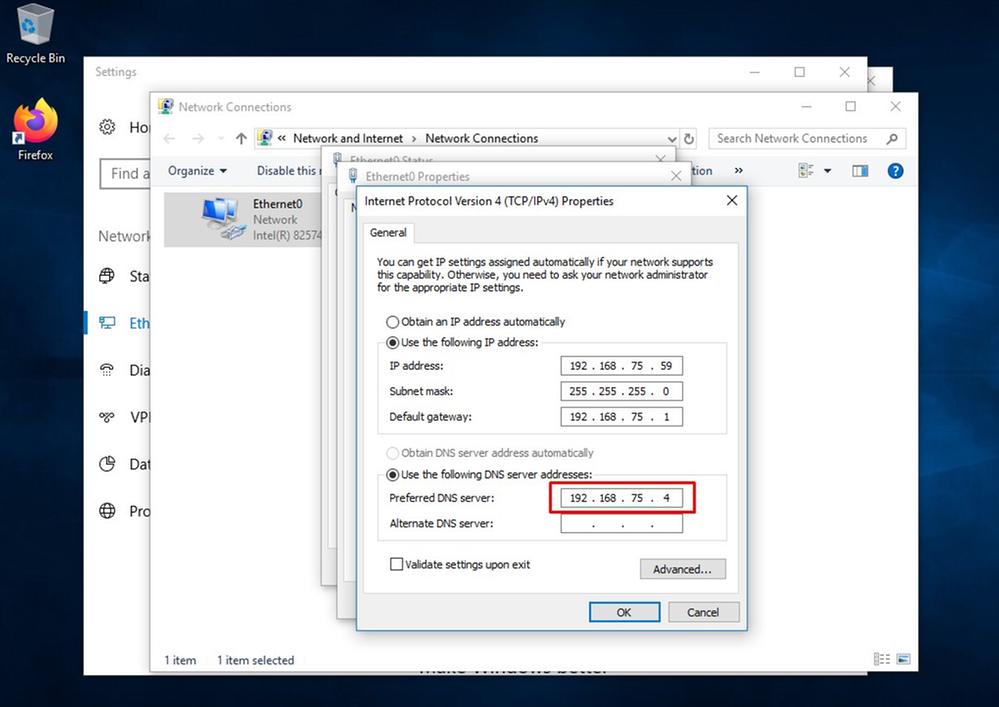

トラブルシューティングの後、唯一の正しい解決策はDNSサーバをセットアップすることでした。

DNS Resolution Console: nslookup vPC-Console.cyberworld.local (Returned 1, start 2021-03-02 15:43:00 +0000, finish 2021-03-02 15:43:00 +0000, duration 0.047382799

================================================================================

Server: 8.8.8.x

Address: 8.8.8.x#53

** server can't find vPC-Console.cyberworld.local: NXDOMAIN

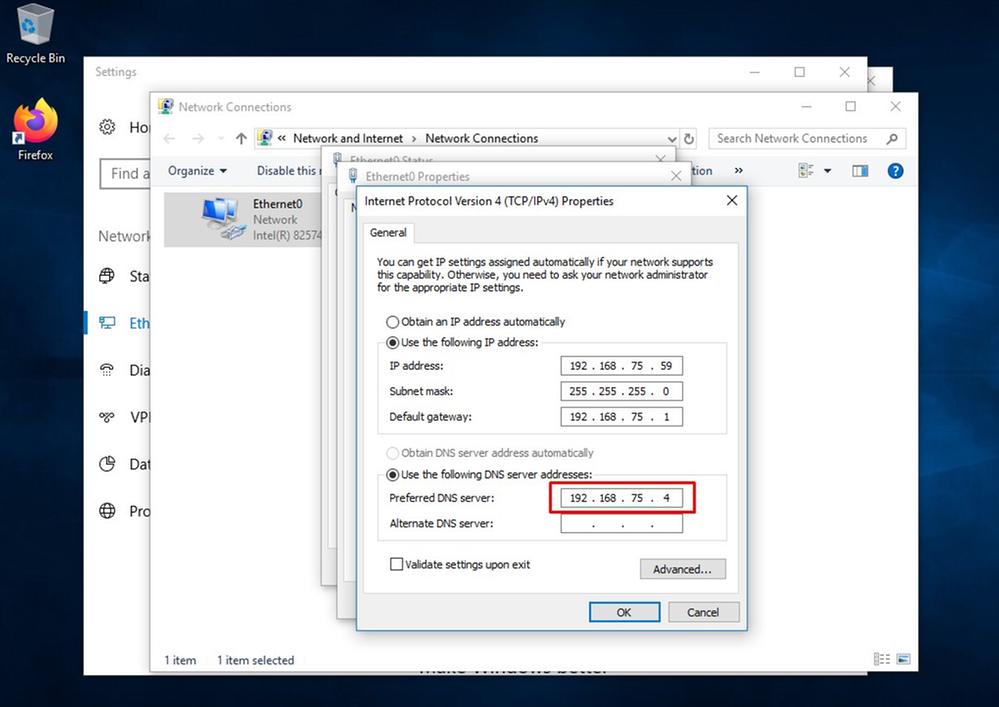

DNSサーバにすべてのFQDNを記録し、仮想プライベートクラウドのレコードをパブリックDNSからDNSサーバに変更すると、すべてが想定どおりに動作し始めます。

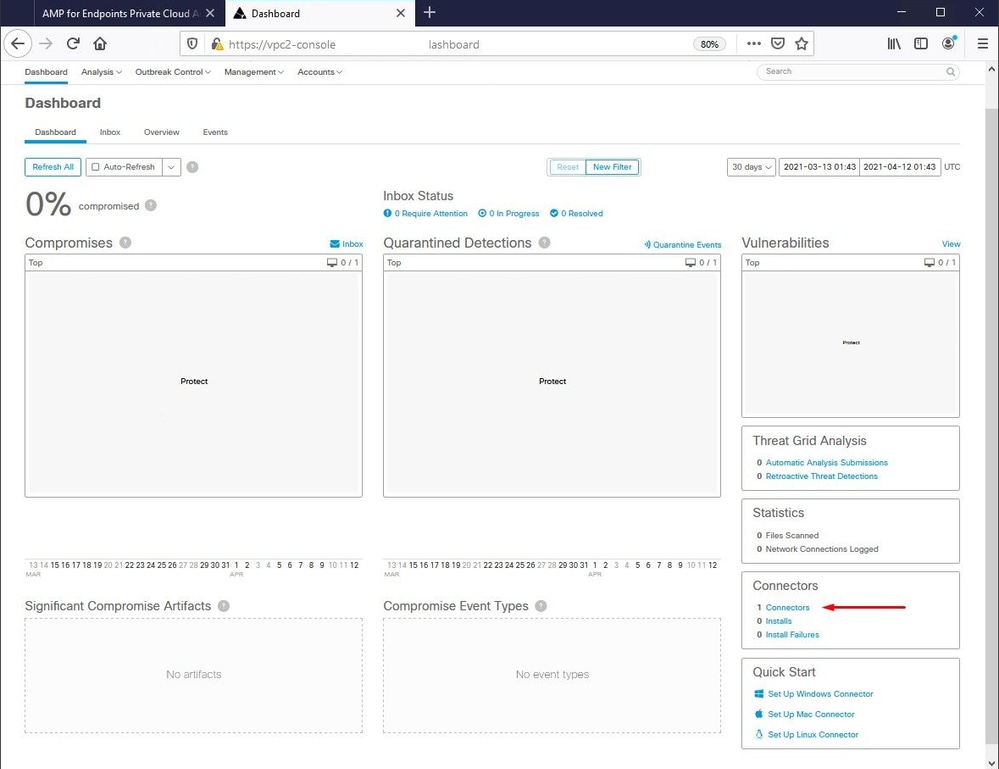

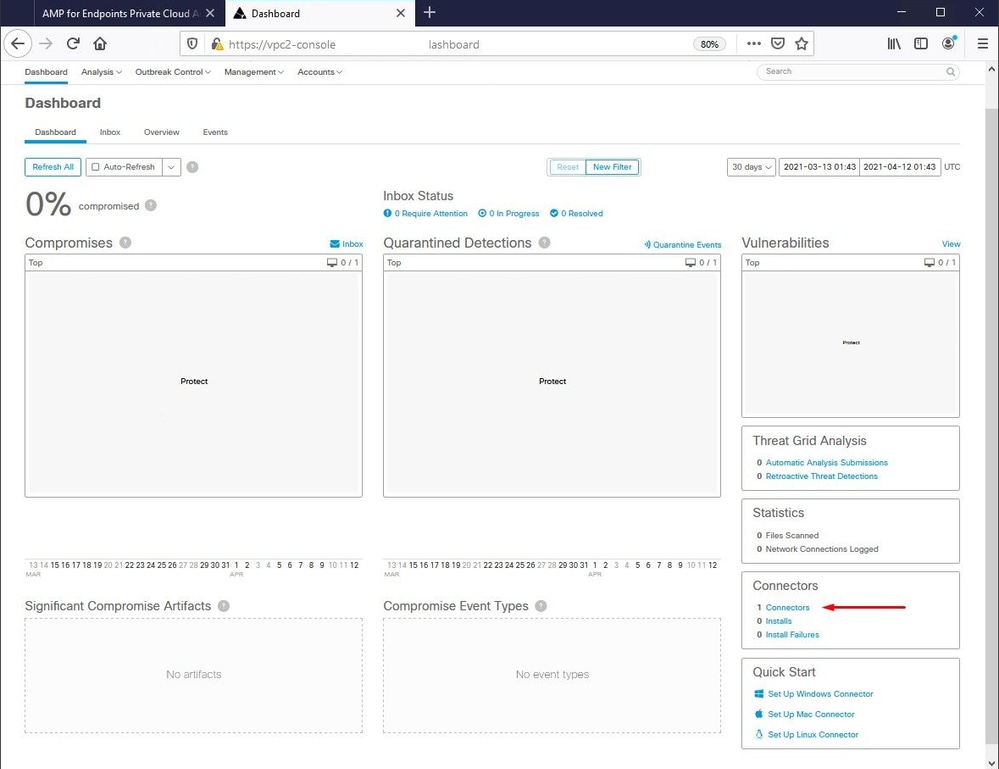

この時点で、ログインしてコネクタをダウンロードできます

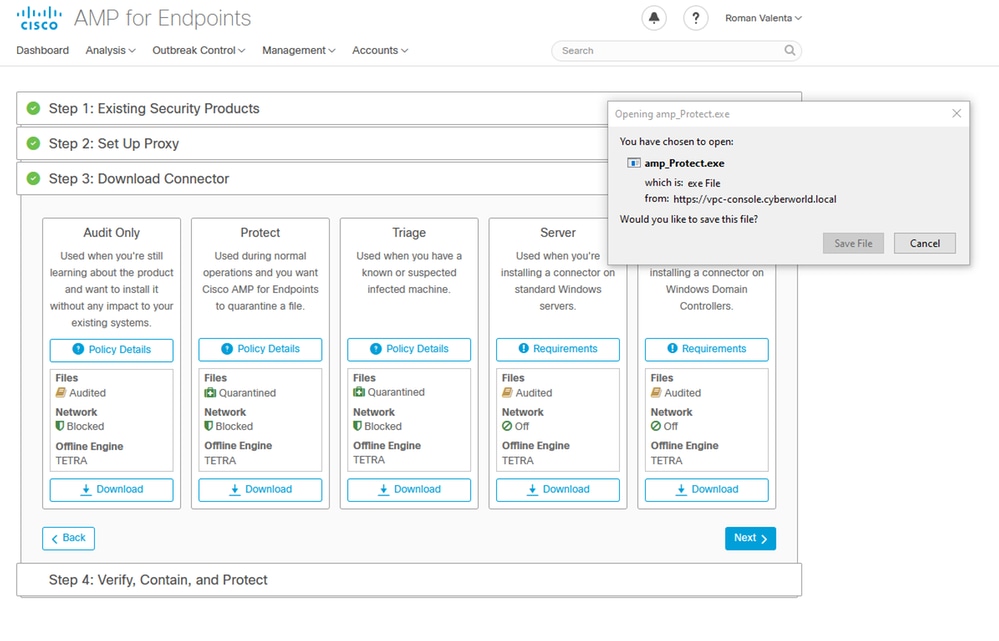

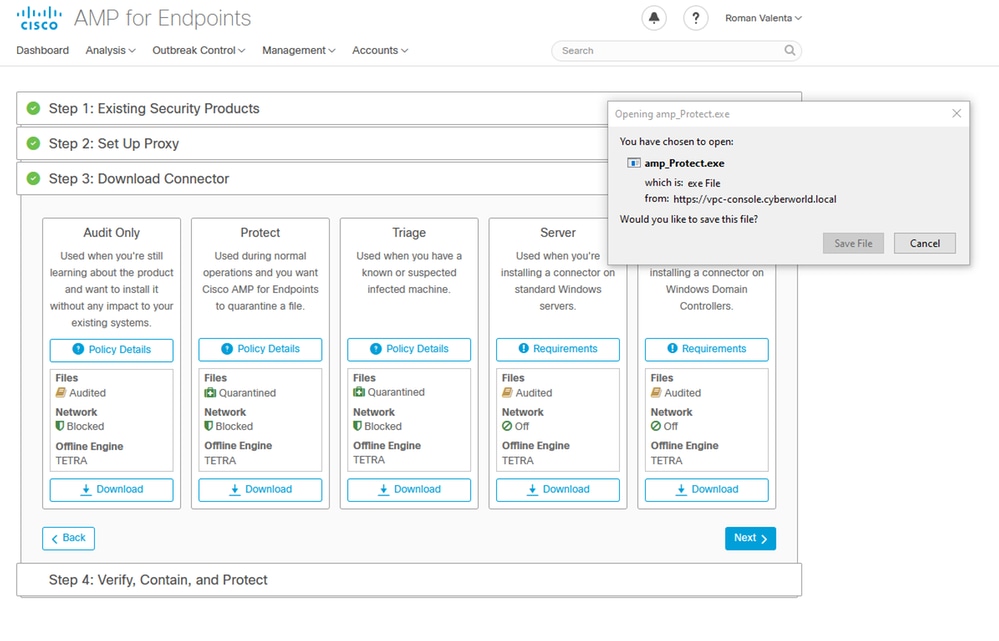

環境内の最初のセキュアエンドポイントポリシーウィザードが表示されます。使用するアンチウイルス製品(存在する場合)、プロキシ(存在する場合)、および導入するポリシーのタイプを順を追って選択します。コネクタのオペレーティングシステムに応じて、適切な[設定…]ボタンを選択します。

図に示すように、Existing Security Productsページが表示されます。使用するセキュリティ製品を選択します。エンドポイントのパフォーマンスの問題を防ぐために、適用可能な除外が自動的に生成されます。Nextを選択します。

コネクタをダウンロードします。

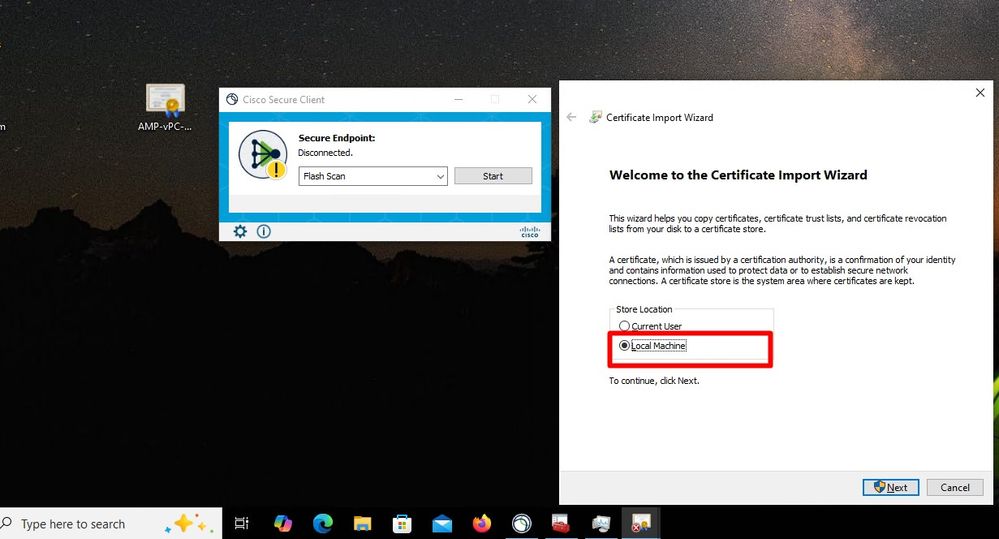

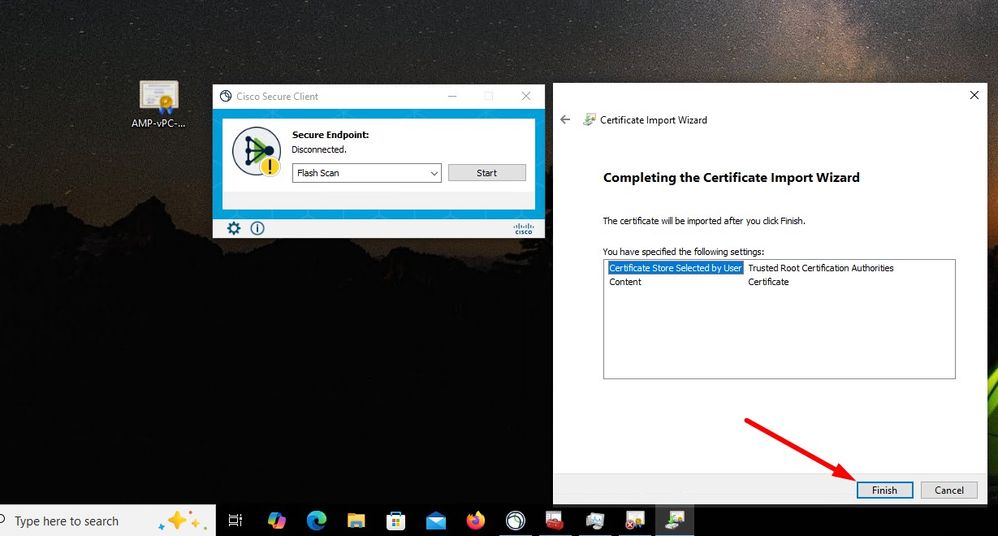

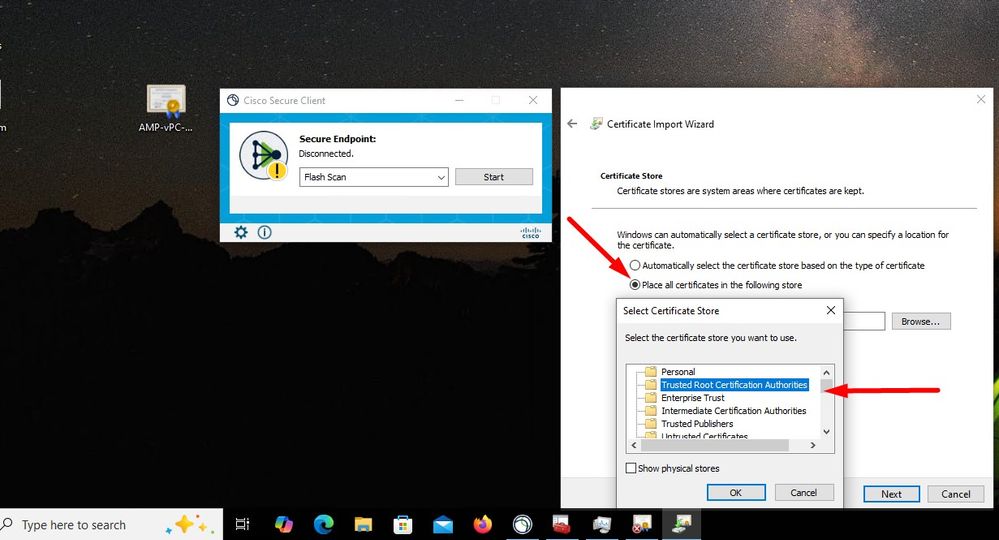

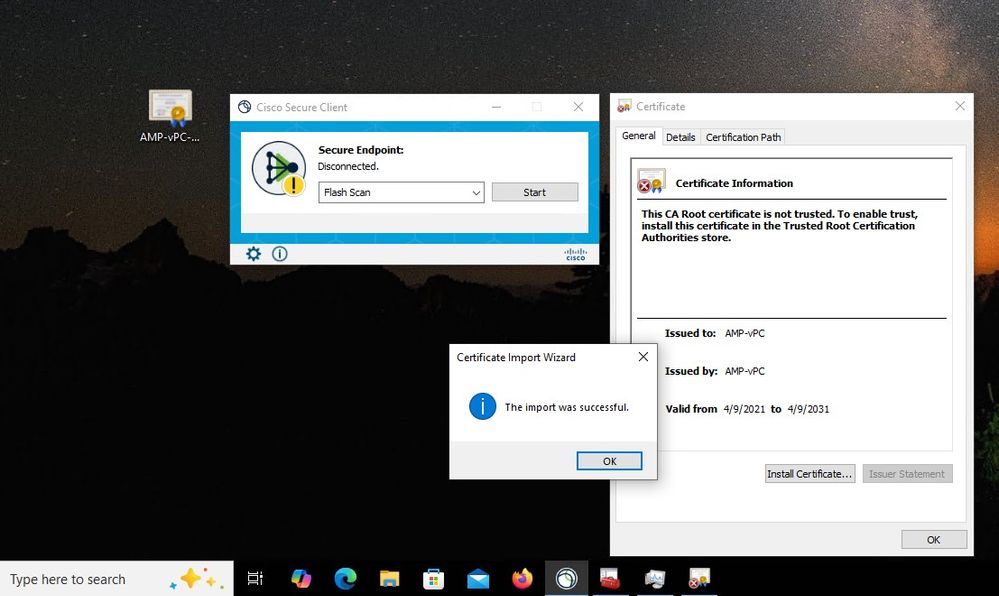

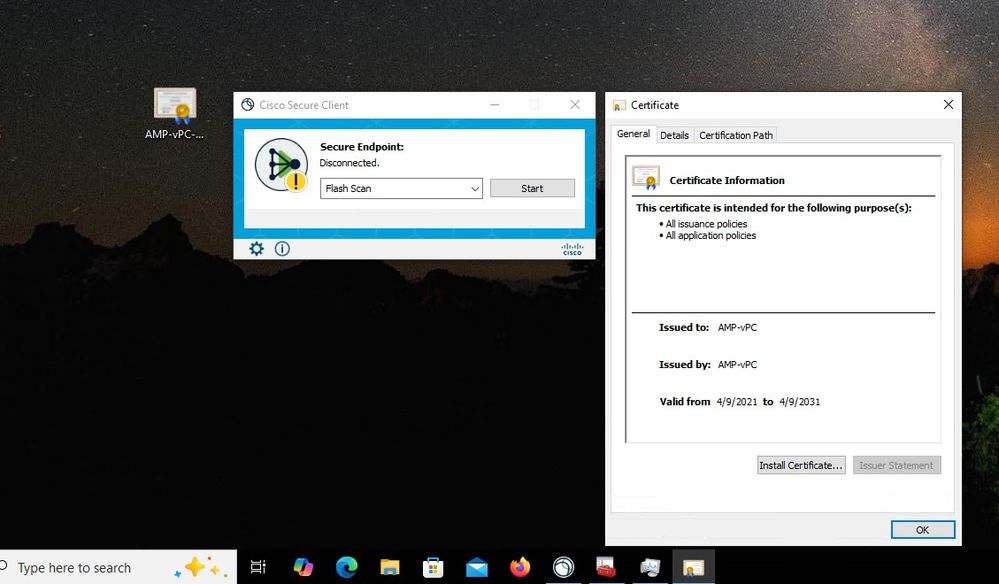

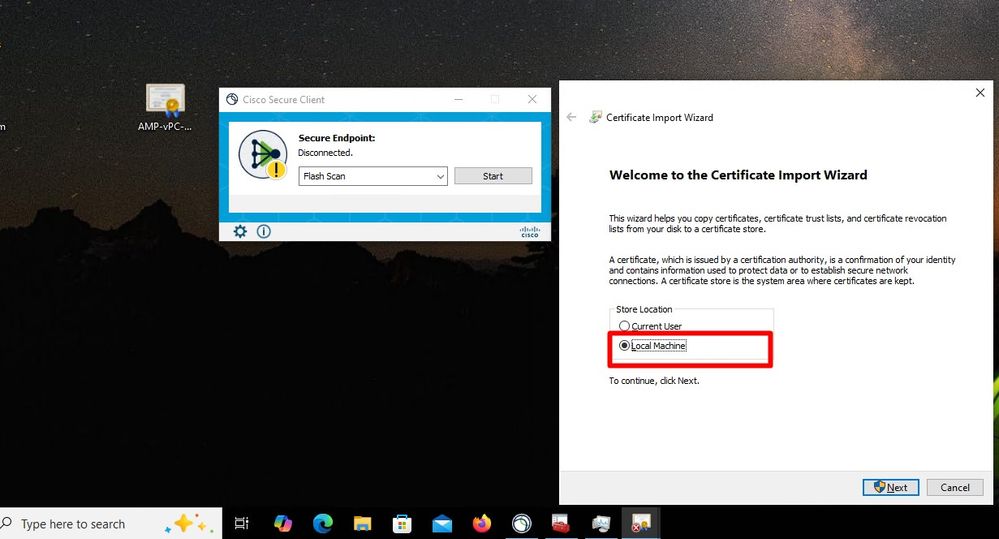

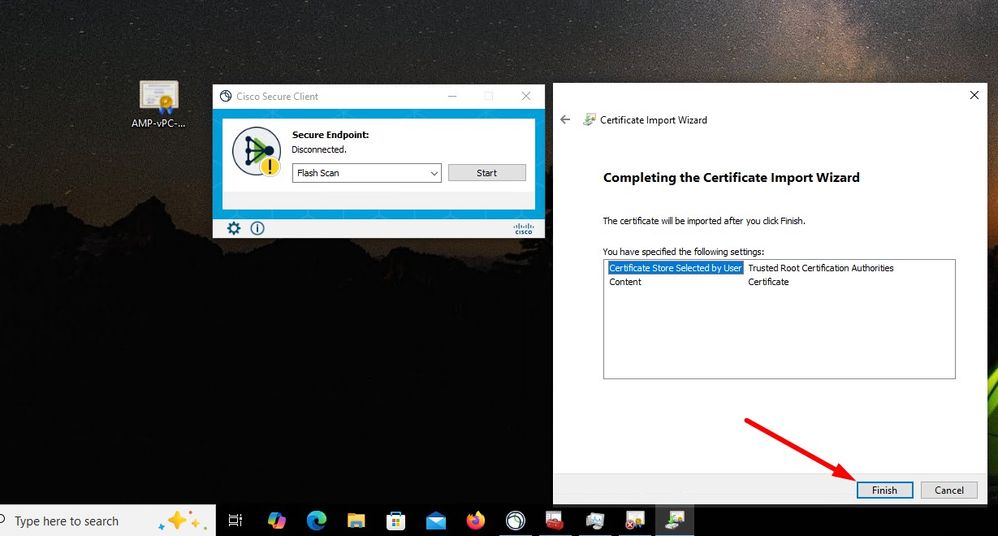

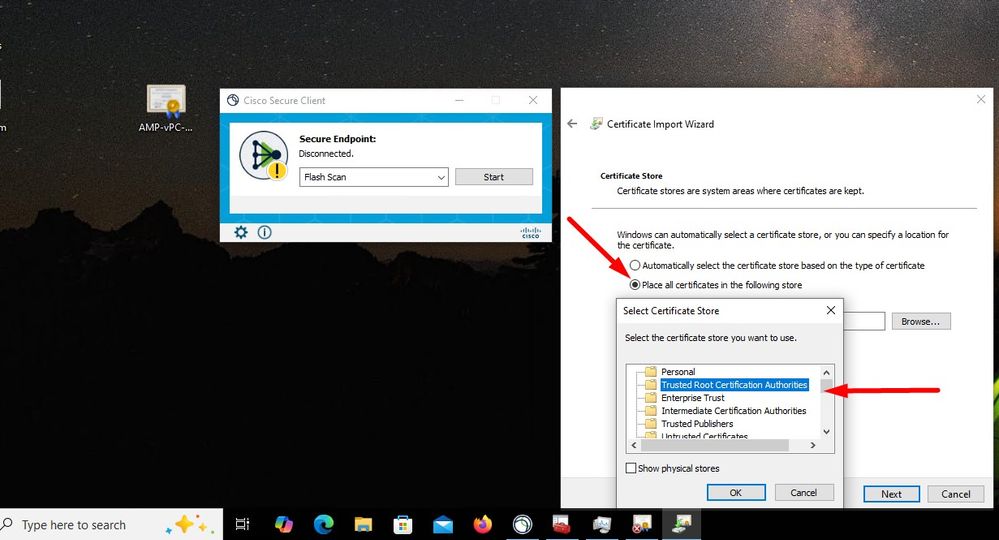

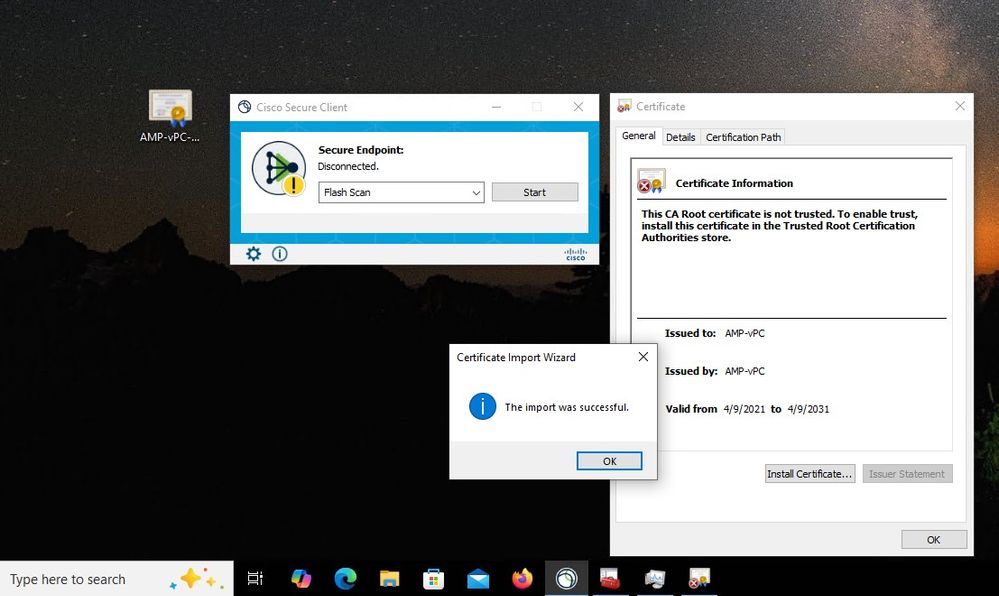

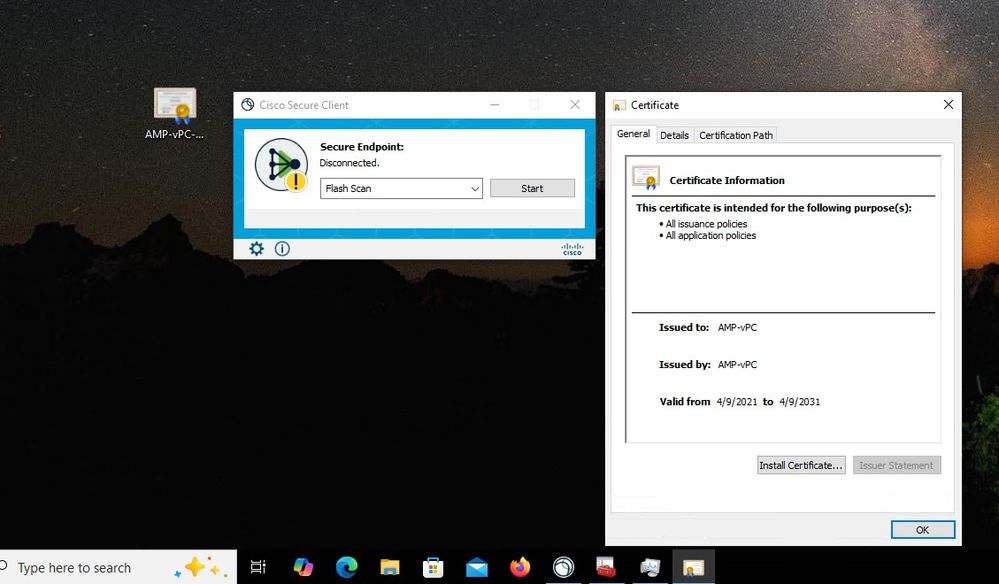

問題#2 – ルートCAに関する問題

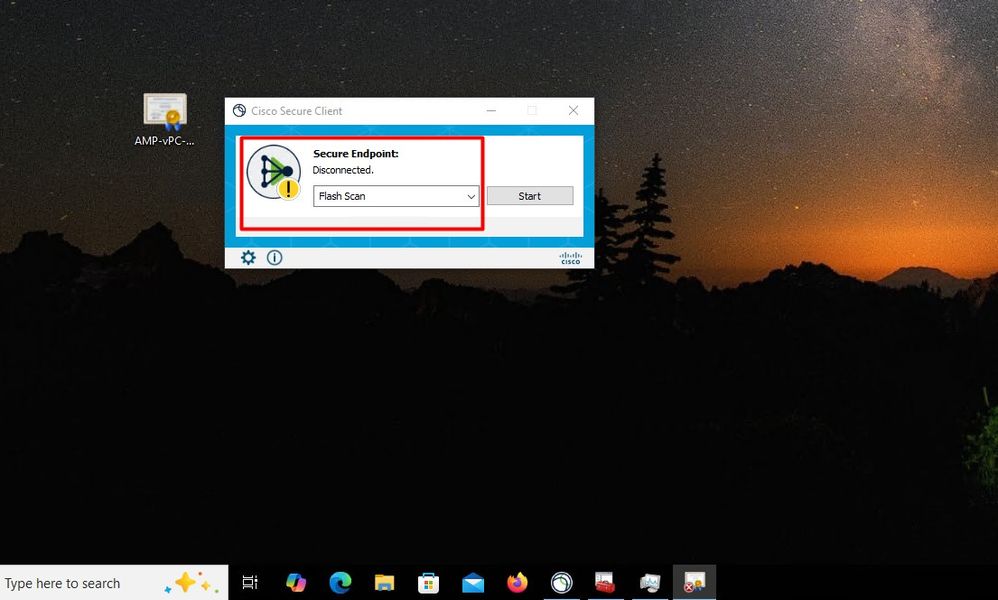

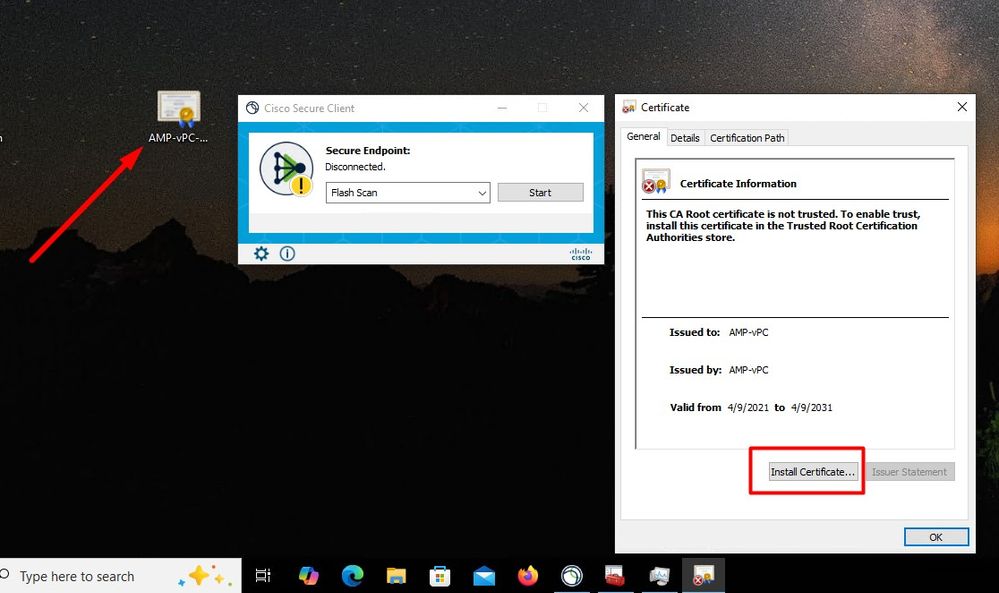

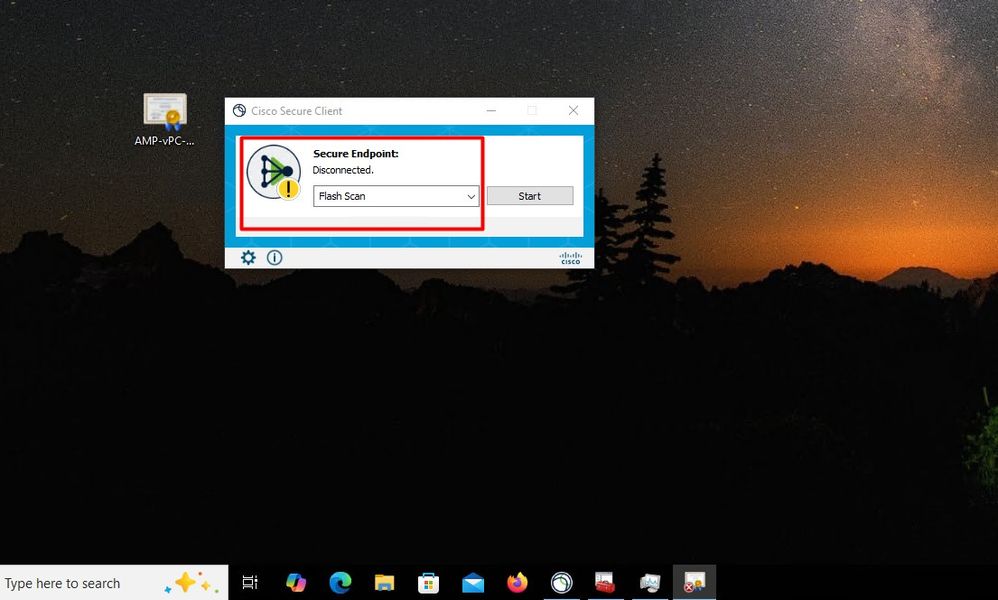

次に発生する可能性のある問題は、独自の社内証明書を使用する場合、最初のインストールの後で、コネクタが接続解除として表示される可能性があることです。

コネクタをインストールすると、セキュアエンドポイントが接続解除として表示されます。診断バンドルを実行し、ログを調べると、問題を特定できます。

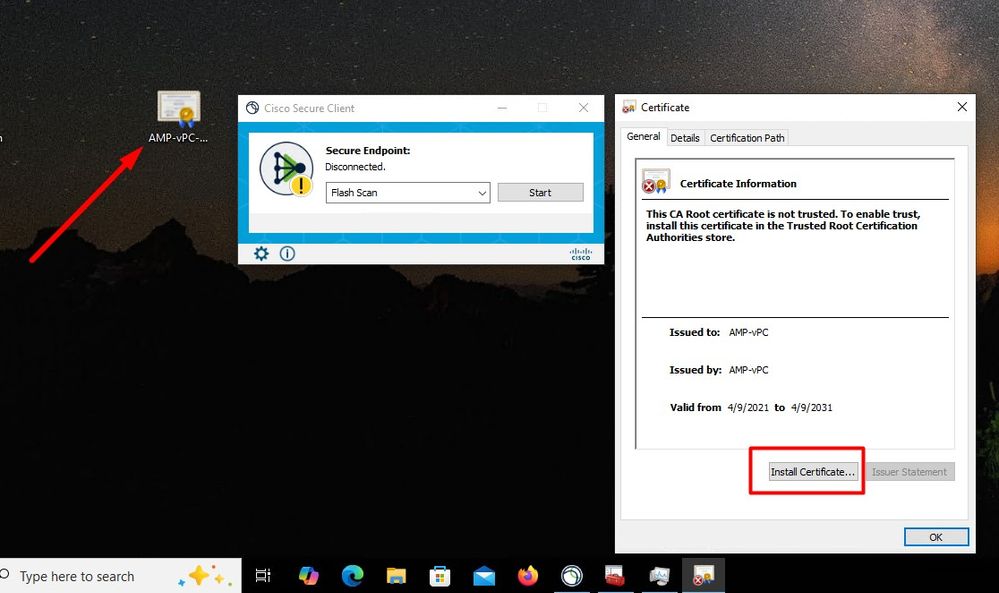

診断バンドルから収集されたこの出力に基づいて、ルートCAエラーを確認できます

(804765, +0 ms) Mar 06 00:47:07 [8876]: [http_client.c@1011]: GET request https://vPC-Console.cyberworld.local/health failed (60): SSL peer certificate or SSH remote key was not OK (SSL certificate problem: unable to get local issuer certificate)

(804765, +0 ms) Mar 06 00:47:07 [8876]: [http_client.c@1051]: async request failed (SSL peer certificate or SSH remote key was not OK) to https://vPC-Console.cyberworld.local/health

(804765, +0 ms) Mar 06 00:47:07 [8876]: [http_client.c@1074]: response failed with code 60

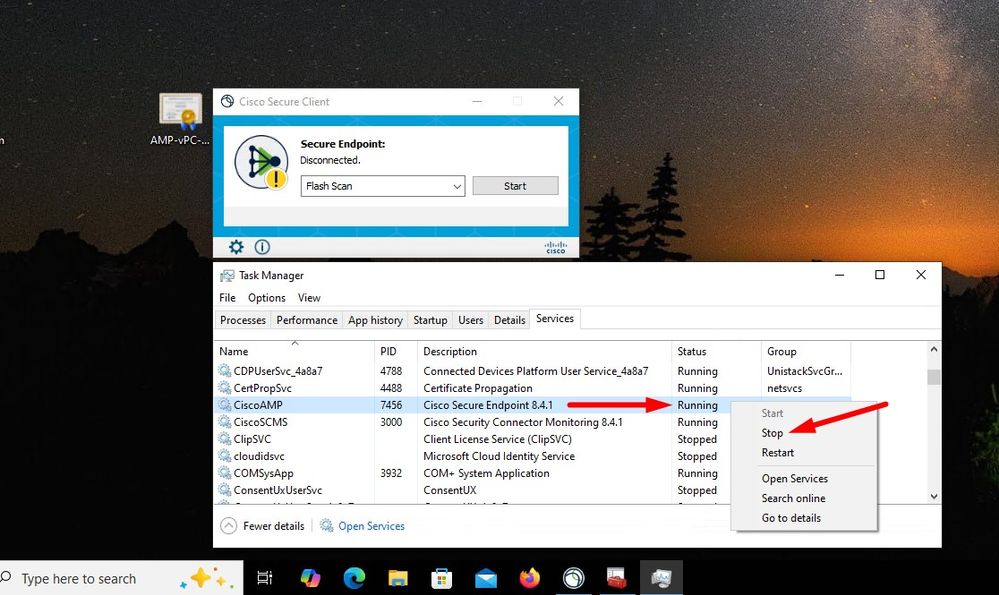

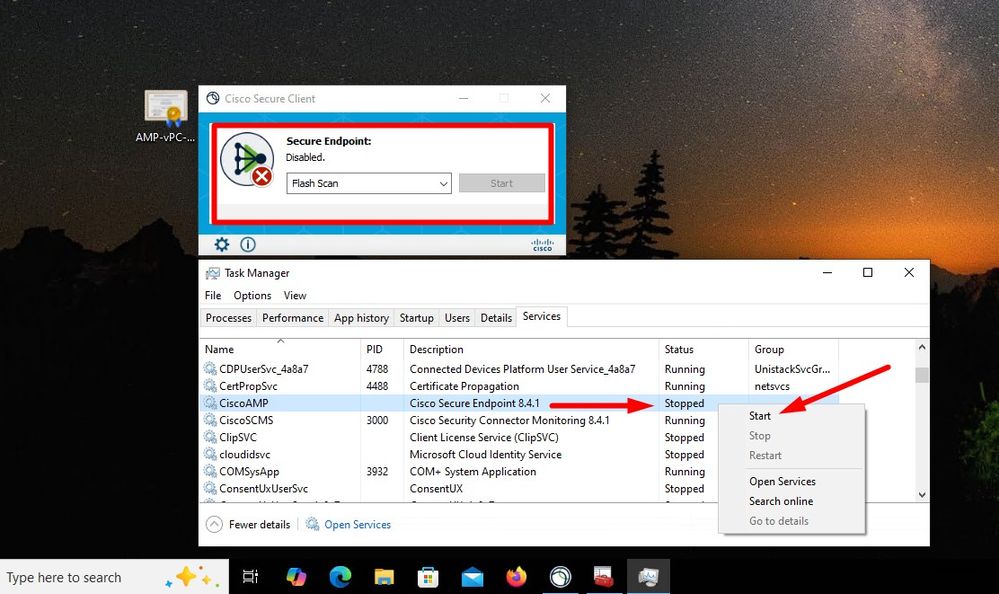

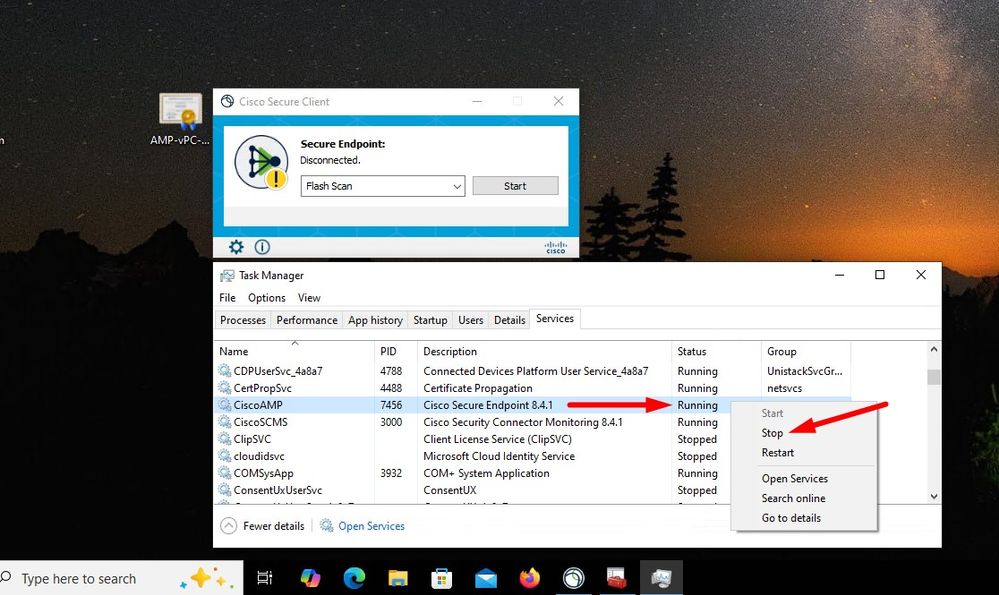

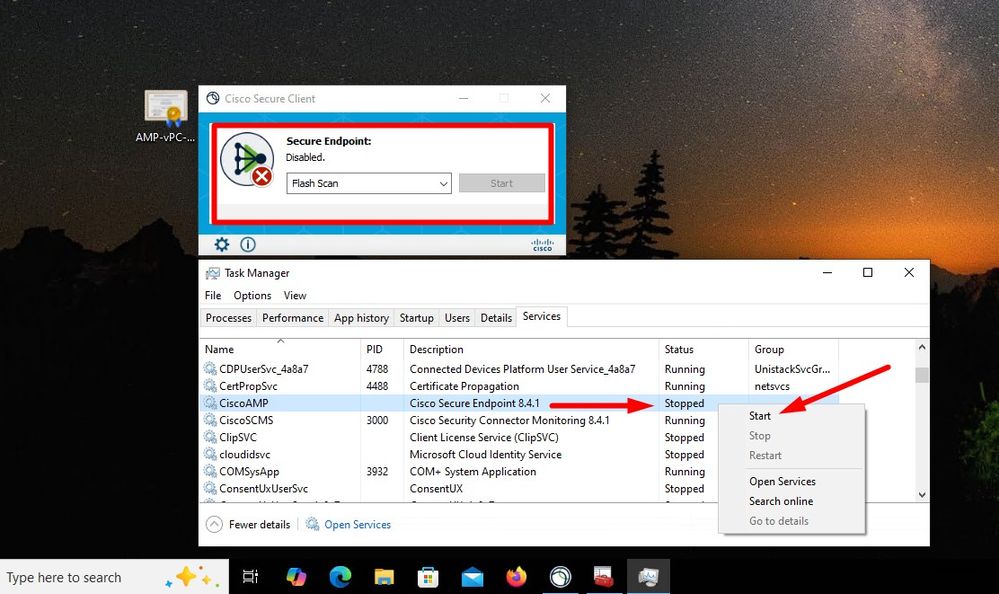

信頼されたルートCAストアにルートCAをアップロードし、セキュアエンドポイントサービスを再起動します。すべてが期待どおりに動作を開始します。

バウンスすると、セキュアエンドポイントのサービスコネクタが予期したとおりにオンラインになります。

テスト済みの悪意のあるアクティビティ

フィードバック

フィードバック