予期しないSecure Firewall/Firepowerリブートのトラブルシューティング

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

はじめに

このドキュメントでは、Secure Firewall/Firepowerファイアウォールの予期しないリロードのトラブルシューティング手順について説明します。

前提条件

要件

製品の基礎知識

使用するコンポーネント

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- セキュアファイアウォール1200、3100、4200

- Firepower 1000、4100、9300

- Cisco Secure eXtensible Operating System(FXOS)2.16(0.136)

- Cisco Secure Firewall Threat Defense(FTD)7.6.1.291

- Cisco Secure Firewall Management Center(FMC)7.6.1.291

- 適応型セキュリティアプライアンス(ASA)9.22.2.9

背景説明

このドキュメントでは、「reboot」、「reload」、および「restart」は同じ意味で使用されます。ユーザの観点からは、予期しないリブートは、おおまかに次の既知のケース、ドキュメントに記載されているケース、または予期されるケースを除き、すべてのリブートと定義できます。

- ソフトウェアのインストールまたはアップグレードによるリブート

- コマンドラインインターフェイス(CLI)またはグラフィカルユーザインターフェイス(UI)からのリブートや、手動での電源オフ/オンアクションなど、ユーザがトリガーするアクションによるリブート。

トリガーに応じて、リブートはグレースフルまたはアングレースフルのいずれかになります。

- グレースフルリブートとは通常、システム、デバイス、またはサービスを再起動することであり、再起動を行う前に、現在のすべてのプロセスが正常に完了してすべてのファイルまたはデータを保存できます。これにより、データの損失や破損を回避できます。グレースフルリブートの例:

- ソフトウェアのインストールまたはアップグレードによるリブート

- コマンドラインインターフェイス(CLI)やグラフィカルユーザインターフェイス(UI)からのリブートなど、ユーザがトリガーしたアクションによってリブートします。

- 場合によっては、ソフトウェアトレースバック。

- アングレースフルリブートは、システムリブートがアングレースフルリブートの場合とは逆に、プロセスの正常な終了を行わずにアングレースフルリブートを行います。アングレースフルリブートでは、データの損失や破損が発生する可能性があります。トリガーの例は次のとおりです。

- すべての電源ケーブルを外すか、電源ボタンを切り替えることで、誤って電源をオフにしてからオンにする。

- 電源の不足、シャーシ電源ユニットの問題。

- ハードウェア、FPGA、環境などで発生するさまざまな問題により、突然再起動が発生します。

リブートの一般的な原因:

- CLIまたは管理UIからのユーザーによる操作。

- ソフトウェアアップグレードまたはダウングレード

- ソフトウェアトレースバック。

- ソフトウェアでのトレースバック以外の理由による、OSまたはシステムクリティカルなプロセスによるトリガー。

- SSDの損傷、メモリエラー、CPUの例外、内蔵FPGAなどのハードウェアの問題。

- 電力損失、過熱などの環境上の問題。

- サードパーティコンポーネントのソフトウェア不具合またはその他の問題。

- ディスク領域使用率が高い。

シャーシベースのプラットフォームでは、リブートの範囲、具体的には正確にリブートされた対象を考慮することが重要です。

- ASA/FTDアプリケーション、

- セキュリティモジュール(Firepower 4100/9300)

- シャーシ

デフォルトの動作には次のものがあります。

- ネイティブモードで動作するFTD、Firepower 1000/2100、またはセキュアファイアウォール3100/4200でASAのリブートがトリガーされると、シャーシもリブートします。

- ネイティブモードで動作するFTDまたはFirepower 4100/9300セキュリティモジュール上のASAでリブートがトリガーされると、セキュリティモジュールもリブートします。シャーシは影響を受けません。

- Firepower 4100/9300セキュリティモジュールのFTDマルチインスタンスモードでリブートがトリガーされると、そのインスタンスのみがリブートされ、セキュリティモジュールとシャーシは影響を受けません。

- Secure Firewall 3100および4200のFTDマルチインスタンスモードでリブートがトリガーされると、そのインスタンスのみがリブートされ、シャーシは影響を受けません。

- Firepower 4100/9300セキュリティモジュールをリブートすると、マルチインスタンスモードのネイティブに関係なく、影響を受けるモジュールで実行されているすべてのアプリケーションもリブートされます。

- シャーシをリブートすると、すべてのセキュリティモジュールとすべてのアプリケーションもリブートされます。

特定の重要なプロセスの終了は、正常なプロセスでも正常でないプロセスでも、リブートの原因となる可能性があります。例:

- データプレーンプロセス(linaとも呼ばれる)がトレースバックが原因で終了すると、ファイアウォールがリブートします。例外は、特定のプラットフォーム用にASA 9.20(x)およびFTD 7.4.1で導入された「データプレーン(DP)クイックリロード」機能を備えたソフトウェアバージョンです。

- プロセスマネージャのpmが終了すると、ファイアウォールがリブートします。

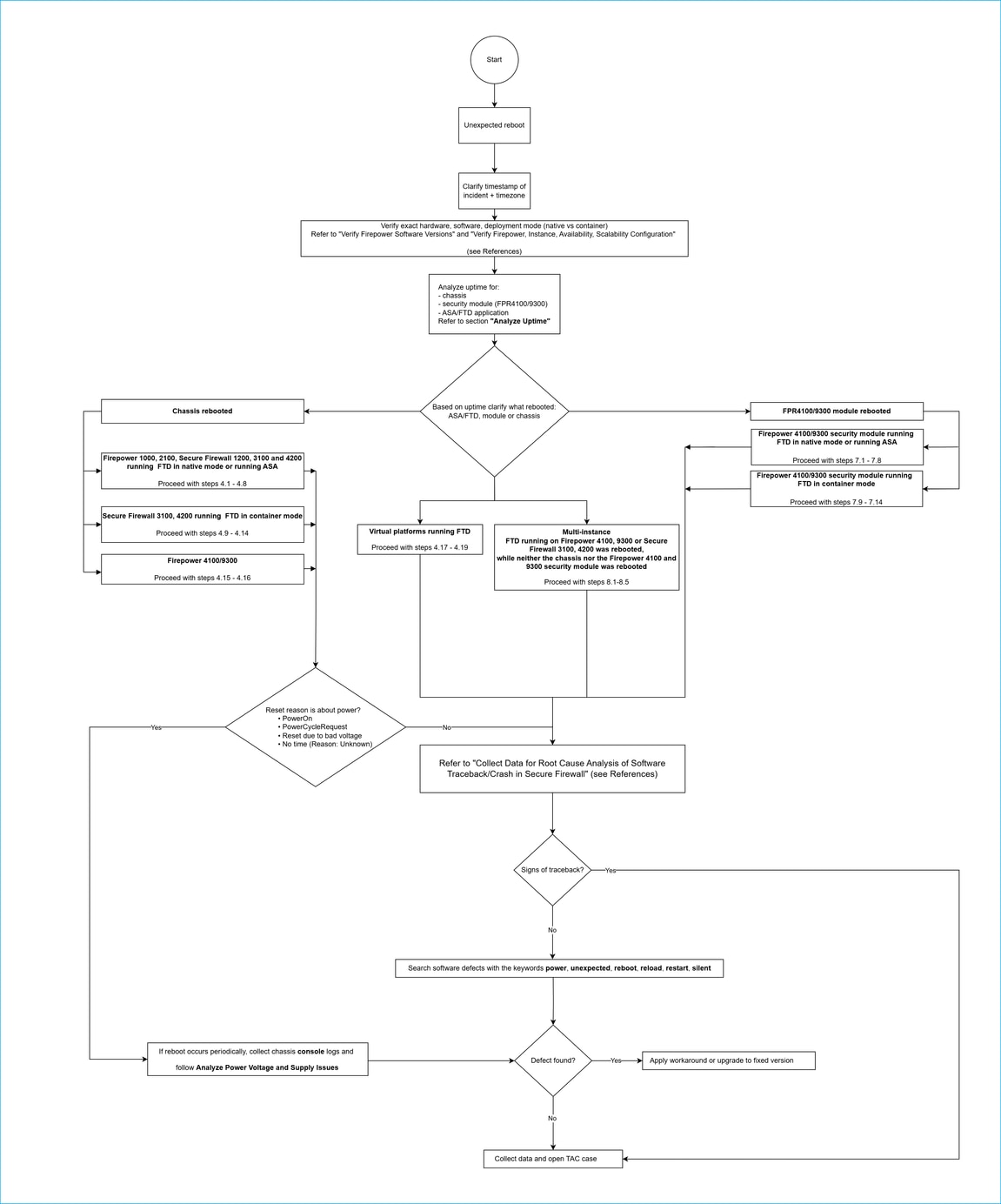

トラブルシューティングワークフロー

トラブルシューティング手順に関連するトラブルシューティングワークフローを実行します。

トラブルシューティングの手順

- イベントのタイムスタンプをできるだけ正確に書き留め、タイムゾーンを考慮します。

- 正確なハードウェア、セキュアファイアウォールソフトウェアのタイプ(ASAまたはFTD)、ソフトウェアのバージョン、および導入モード(ネイティブまたはマルチインスタンスモード)を確認します。 詳細な確認手順については、『Firepowerソフトウェアバージョンの確認』および『Firepower、インスタンス、可用性、スケーラビリティ設定の確認』を参照してください。

- ASA/FTDアプリケーション、セキュリティモジュール(Firepower 4100/9300のみ)の稼働時間とシャーシの稼働時間を関連付けるには、「稼働時間の分析」セクションを参照してください。目標は、再起動の範囲(アプリケーション、セキュリティモジュール、またはシャーシ)を明確にすることです。

- シャーシがリブートされた場合は、次の手順を実行します。

FTDをネイティブモードで実行するか、ASAを実行するFirepower 1000、2100、セキュアファイアウォール1200、3100、および4200

4.1. 「FTDメッセージファイルの分析」セクション(FTDのみ)をチェックします。

4.2. 「ssp-pm.logファイルの分析」セクションを確認します。

4.3. 「ssp-shutdown.logファイルの分析」セクションを確認します。

4.4. 「ASA/FTDコンソールログの分析」セクションを確認します。

4.5.ソフトウェアトレースバックおよびデータ収集の症状を確認するには、『Secure Firewallでのソフトウェアトレースバック/クラッシュの根本原因分析のためのデータ収集』の手順を実行します。

4.6. 「シャーシのリセット原因の分析」セクションをチェックします。

4.7. 「ハードウェアエラーまたは例外の分析」セクションをチェックします。

4.8. 「プラットフォームログファイルの分析」セクションを確認します。

コンテナモードでFTDを実行するセキュアファイアウォール3100、4200

4.9. 「ssp-pm.logファイルの分析」セクションを確認します。

4.10. 「ssp-shutdown.logファイルの分析」セクションを確認します。

4.11.ソフトウェアトレースバックおよびデータ収集の症状を確認するには、『Secure Firewallでのソフトウェアトレースバック/クラッシュの根本原因分析のためのデータ収集』の手順を実行してください。

4.12. 「シャーシのリセット理由の分析」セクションをチェックします。

4.13. 「ハードウェアエラーまたは例外の分析」セクションをチェックします。

4.14. 「プラットフォームログファイルの分析」セクションをチェックします。

FirePOWER 4100/9300

4.15. 「シャーシのリセット理由の分析」セクションをチェックします。

4.16.ソフトウェアトレースバックおよびデータ収集の症状を確認するには、『Secure Firewallでのソフトウェアトレースバック/クラッシュの根本原因分析のためのデータ収集』の手順を実行してください。

FTDを実行する仮想プラットフォーム

4.17. 「FTDメッセージファイルの分析」セクションをチェックします。

4.18. 「ASA/FTDコンソールログの分析」セクションを確認します。

4.19.ソフトウェアトレースバックの症状を確認し、データを収集するには、『Secure Firewallでのソフトウェアトレースバック/クラッシュの根本原因分析のためのデータ収集』の手順を実行してください。

- 「シャーシのリセット理由の分析」セクションで、次のようなリセット理由が見つかった場合、「電源電圧と電源モジュールの問題の分析」セクションを参照してください。

- 電源投入

- PowerCycle要求

- 電圧の異常によるリセット

- 時間がありません(理由:不明)

- シャーシのリブートが繰り返し発生する場合は、コンソールログを収集します。

- セキュリティモジュールをリブートした場合、Firepower 4100/9300で次の手順を実行します。

FTDをネイティブモードで実行している、またはASAを実行しているFirePOWER 4100/9300セキュリティモジュール

7.1. 「FTDメッセージファイルの分析」セクション(FTDのみ)をチェックします。

7.2. 「ssp-pm.logファイルの分析」セクションを確認します。

7.3. 「ssp-shutdown.logファイルの分析」セクションを確認します。

7.4. 「ASA/FTDコンソールログの分析」セクションを確認します。

7.5.ソフトウェアトレースバックの症状を確認し、データを収集するには、『Secure Firewallでのソフトウェアトレースバック/クラッシュの根本原因分析のためのデータ収集』の手順を実行します。

7.6. 「ハードウェアエラーまたは例外の分析」セクションをチェックします。

7.7. 「SEL/OBFLファイルの分析」セクションをチェックします。

7.8. 「プラットフォームログファイルの分析」セクションを確認します。

コンテナモードでFTDを実行するFirePOWER 4100/9300セキュリティモジュール

7.9. 「ssp-pm.logファイルの分析」セクションを確認します。

7.10. 「ssp-shutdown.logファイルの分析」セクションを確認します。

7.11.ソフトウェアトレースバックの症状を確認し、データを収集するには、『Secure Firewallでのソフトウェアトレースバック/クラッシュの根本原因分析のためのデータ収集』の手順を実行します。

7.12. 「ハードウェアエラーまたは例外の分析」セクションをチェックします。

7.13. 「SEL/OBFLファイルの分析」セクションをチェックします。

7.14. 「プラットフォームログファイルの分析」セクションをチェックします。

- Firepower 4100、9300、またはSecure Firewall 3100、4200で実行されているマルチインスタンスFTDはリブートされたが、シャーシもFirepower 4100および9300セキュリティモジュールもリブートされなかった場合は、次の手順に進みます。

8.1. 「FTDメッセージファイルの分析」セクションをチェックします。

8.2. 「ssp-pm.logファイルの分析」セクションを確認します。

8.3. 「ssp-shutdown.logファイルの分析」セクションを確認します。

8.4. 「ASA/FTDコンソールログの分析」セクションを確認します。

8.5.ソフトウェアトレースバックの症状を確認し、データを収集するには、『Secure Firewallでのソフトウェアトレースバック/クラッシュの根本原因分析のためのデータ収集』の手順を実行します。

9. ソフトウェアのトレースバックが原因で再起動の兆候がある場合は、TACケースをオープンし、収集したデータを提供します。

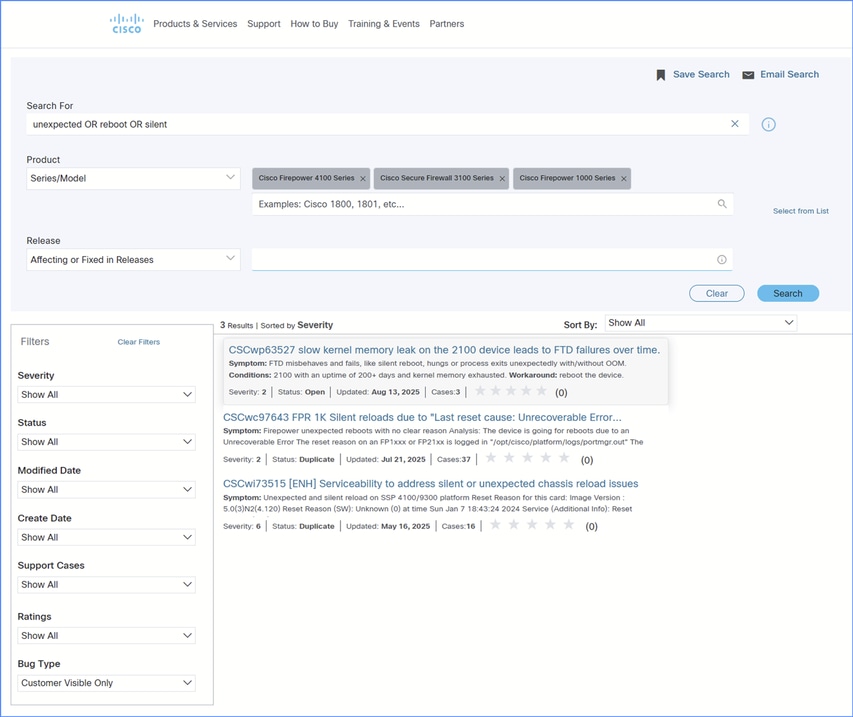

10. キーワードunexpected、reboot、power、reload、restart、silentを指定してソフトウェア不具合を検索します。

一致する不具合が見つかった場合は、次のようになります。

- 現象と条件が、不具合に記載されている条件と一致していることを確認します。

- 回避策があれば適用します。

- 修正済みバージョンがある場合は、アップグレードします。

11. 「データ収集」セクションに目を通し、TACケースをオープンします。

稼働時間の分析

このセクションの目的は、ASA/FTDアプリケーション、セキュリティモジュール(Firepower 4100/9300のみ)、およびシャーシの稼働時間を確認することです。

- ASAではshow versionコマンドを使用し、FTDではshow version systemコマンドを使用して、ファイアウォールエンジンの稼働時間を確認します。

> show version system

---------------[ firewall-FTD ]---------------

Model : Cisco Firepower 4112 Threat Defense (76) Version 7.6.1 (Build 291)

UUID : e9460e12-674c-11f0-97e5-d5ad3617d287

LSP version : lsp-rel-20241211-1948

VDB version : 408

---------------------------------------------------

Cisco Adaptive Security Appliance Software Version 9.22(1)21

SSP Operating System Version 2.16(0.3007)

Compiled on Thu 29-May-25 01:38 GMT by fpbesprd

System image file is "disk0:/fxos-lfbff-k8.2.16.0.136.SPA"

Config file at boot was "startup-config"

firewall-FTD up 5 days 0 hours

FTDのトラブルシューティングファイルで、command-outputs/'usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output'ファイルを確認します。

/command-outputs$ less 'usr-local-sf-bin-sfcli.pl show_tech_support asa_lina_cli_util.output'

…

firewall-FTD up 5 days 0 hours

…

ASAの場合は、show-techファイルで稼働時間をチェックします。

- 仮想プラットフォーム(Firepower 1000、2100、セキュアファイアウォール1200、3100、および4200)でネイティブモードで実行されているFTDの場合は、expertモードでオペレーティングシステムの稼働時間(日、時間、分)を確認します。 この場合、シャーシの稼働時間は、オペレーティングシステムの稼働時間とほぼ同じです。

> expert

admin@firepower:/ngfw/Volume/home/admin$ uptime

06:30:40 up 6 days, 8:01, 1 user, load average: 5.14, 5.45, 5.48

FTDのトラブルシューティングファイルで、ファイルdir-archives/var-log/top.log:

dir-archives/var-log$ less top.log

===================================================================================================

Tue Jul 22 04:02:11 UTC 2025

top - 04:02:11 up 6 days, 13:57, 4 users, load average: 2.23, 2.42, 2.59

Tasks: 167 total, 2 running, 165 sleeping, 0 stopped, 0 zombie

%Cpu(s): 26.6 us, 7.8 sy, 1.6 ni, 64.1 id, 0.0 wa, 0.0 hi, 0.0 si, 0.0 st

MiB Mem : 7629.8 total, 2438.4 free, 4559.6 used, 631.8 buff/cache

MiB Swap: 5369.2 total, 3713.7 free, 1655.5 used. 2849.9 avail Mem

- Secure Firewall 3100または4200で稼働するマルチインスタンスモードのFTDと、Firepower 1000、2100、Secure Firewall 1200、3100、および4200で稼働するASAでは、シャーシの稼働時間を確認するコマンドはありません。

ブレードの稼働時間を確認できます。

> connect fxos

…

firewall# scope ssa

firewall /ssa # show slot detail expand

Slot:

Slot ID: 1

…

Blade Uptime: up 16 hours, 2 min

シャーシのトラブルシューティングファイルで、opt/cisco/platform/logs/sysmgr/sam_logs/topout.log ファイルの稼働時間を確認します。

opt/cisco/platform/logs/sysmgr/sam_logs/topout.log $ less topout.log

[Jul 23 13:15:22]

top - 13:15:22 up 16:02, 1 user, load average: 12.24, 11.85, 11.75

- Firepower 4100/9300の場合、FXOS CLIでシャーシとセキュリティモジュールの稼働時間を確認します。

シャーシ稼働時間:

firewall /ssa # connect fxos

firewall(fxos)# show system uptime

System start time: Tue Jul 22 21:57:44 2025

System uptime: 6 days, 9 hours, 49 minutes, 50 seconds

Kernel uptime: 6 days, 9 hours, 45 minutes, 58 seconds

Active supervisor uptime: 6 days, 9 hours, 49 minutes, 50 seconds

セキュリティモジュール稼働時間:

firewall# scope ssa

firewall /ssa # show slot detail expand

Slot:

Slot ID: 1

…

Blade Uptime: up 5 days, 37 min

シャーシのトラブルシューティングファイルでは、ファイル*_BC1_all/FPRM_A_TechSupport/sw_techsupportinfoのshow system uptimeコマンドと、ファイル *_BC1_all/FPRM_A_TechSupport/sam_techsupportinfoのshow slot expand detail expandコマンドの*はトラブルシューティングファイル名の一部です(例:20250311123356_ FW_BC1_all)。

FTDメッセージファイルの分析

このセクションでは、シャットダウン、リブート、および潜在的なトリガーに関連するログが含まれているFTD messagesファイルの分析を取り上げます。

すべてのプラットフォームで実行されるFTD

このファイルには、次のシステムで実行されているFTDのシャットダウン、リブート、およびその潜在的なトリガーに関連するログが含まれています。

- 仮想プラットフォーム、Firepower 1000、2100、およびセキュアファイアウォール1200、3100、4200シャーシ

- Firepower 4100および9300セキュリティモジュール

ファイルは次の場所からアクセスできます。

- expertモードのFTD CLISH:/ngfw/var/log/messages

- FTDトラブルシューティングファイル:dir-archives/var-log/messages

シャットダウンまたはリブートのトリガーを見つけるには、FTDのトラブルシューティングファイルで、Defenseが含まれているメッセージのfile messagesファイルを確認します。messages.1、messages.2などを含むすべてのmessagesファイルがチェックされていることを確認します。次のメッセージは、グレースフルシャットダウンを明確に示しています。

- Cisco Secure Firewallを停止しています…またはCisco Firepowerを停止しています…

- ...脅威対策をシャットダウン中

root@CSF1220-2:/ngfw/var/log# grep -a Defense /ngfw/var/log/messages

messages:Jul 22 21:07:10 firepower-1220 SF-IMS[36894]: [36894] S11audit-startup-shutdown:start [INFO] Cisco Secure Firewall 1220CX Threat Defense has started

messages:Jul 22 21:12:37 firepower-1220 SF-IMS[62594]: [62594] sensor:CLI Start [INFO] Starting Cisco Secure Firewall 1220CX Threat Defense

messages:Jul 22 21:13:03 firepower-1220 SF-IMS[65410]: [65410] S99sensor:CLI Start [INFO] Starting Cisco Secure Firewall 1220CX Threat Defense

messages:Jul 23 12:56:43 CSF1220-2 SF-IMS[61878]: [61878] K01sensor:CLI Stop [INFO] Stopping Cisco Secure Firewall 1220CX Threat Defense

messages:Jul 23 12:57:03 CSF1220-2 SF-IMS[62749]: [62749] K69audit-startup-shutdown:stop [INFO] Cisco Secure Firewall 1220CX Threat Defense is shutting down

messages:Jul 23 13:00:21 CSF1220-2 SF-IMS[10866]: [10866] S11audit-startup-shutdown:start [INFO] Cisco Secure Firewall 1220CX Threat Defense has started

messages:Jul 23 13:00:36 CSF1220-2 SF-IMS[13443]: [13443] S99sensor:CLI Start [INFO] Starting Cisco Secure Firewall 1220CX Threat Defense

root@1140-2:/ngfw/var/log# grep -a Defense /ngfw/var/log/messages

messages:Jul 22 09:20:42 FPR1140-2 SF-IMS[6012]: [6012] S11audit-startup-shutdown:start [INFO] Cisco Firepower 1140 Threat Defense has started

messages:Jul 22 09:21:35 FPR1140-2 SF-IMS[9050]: [9050] S99sensor:CLI Start [INFO] Starting Cisco Firepower 1140 Threat Defense

messages:Jul 22 11:32:37 FPR1140-2 SF-IMS[15129]: [15129] K01sensor:CLI Stop [INFO] Stopping Cisco Firepower 1140 Threat Defense

messages:Jul 22 11:32:55 FPR1140-2 SF-IMS[15940]: [15940] K69audit-startup-shutdown:stop [INFO] Cisco Firepower 1140 Threat Defense is shutting down

messages:Jul 22 11:36:38 FPR1140-2 SF-IMS[5980]: [5980] S11audit-startup-shutdown:start [INFO] Cisco Firepower 1140 Threat Defense has started

messages:Jul 22 11:36:53 FPR1140-2 SF-IMS[7594]: [7594] S99sensor:CLI Start [INFO] Starting Cisco Firepower 1140 Threat Defense

セキュリティモジュールまたはシャーシメッセージファイルの分析

このセクションでは、OSカーネルに関連するログを含むセキュリティモジュールまたはシャーシのメッセージファイルの分析について説明します。

このファイルには、次のシステムで実行されているFTDのシャットダウン、リブート、およびその潜在的なトリガーに関連するログが含まれています。

- Firepower 1000、2100およびSecure Firewall 1200、3100、4200シャーシ

- Firepower 4100および9300セキュリティモジュール

ファイルは次の場所からアクセスできます。

- ネイティブモードで動作するハードウェアベースのFTD:/opt/cisco/platform/log/messages

- ネイティブモードで動作するハードウェアベースのFTDのトラブルシューティングファイル(dir-archives/opt-cisco-platform-logs/messages)を参照してください。

- Firepower 1000、2100およびSecure Firewall 1200、3100、4200シャーシのトラブルシューティングファイル:/opt/cisco/platform/log/messages

- Firepower 4100/9300セキュリティモジュールshow-techファイル:/opt/cisco/platform/log/messages

このファイルのログに関する重要なポイントを次に示します。

- messages.1、messages.2などを含むすべてのmessagesファイルがチェックされていることを確認します。

- OSカーネルが起動すると、カーネルログがこのファイルに書き込まれます。ハードウェアプラットフォームおよびセキュリティモジュールでは、ブート時にカスタムタイムゾーンが適用されるまで、ログは最初にUTCタイムゾーンで書き込まれます。

このため、同じファイル内の異なるログに、異なるタイムゾーンの異なるタイムスタンプを持たせることができます。

UTC+2タイムゾーンを使用するFirepower 4100セキュリティモジュールの次の例を検討してください。

2025-08-18T14:54:16+02:00 Firepower-module1/2 root: FXOS shutdown log started: pid = 52994 cmdline = /bin/sh/sbin/fxos_log_shutdown ####

2025-08-18T14:54:16+02:00 Firepower-module1/2 root: FXOS shutdown log completed: pid = 52994

2025-08-18T14:54:17+02:00 Firepower-module1/2 syslog-ng[1230]: syslog-ng shutting down; version='3.36.1' <--- syslog-ng shutting down indicates graceful shutdown

2025-08-18T12:57:11+00:00 intel-x86-64/1 syslog-ng[1237]: syslog-ng starting up; version='3.36.1' <--- syslog-ng start timestamp with UTC timezone

2025-08-18T12:57:11+00:00 intel-x86-64/1 kernel: [ 0.000000] Linux version 5.10.200-yocto-standard (oe-user@oe-host) (x86_64-wrs-linux-gcc (GCC) 10.3.0, GNU ld (GNU Binutils) 2.36.1.20210703) #1 SMP Fri Feb 7 01:00:00 UTC 2025

2025-08-18T12:57:11+00:00 intel-x86-64/1 kernel: [ 0.000000] Command line: rw console=ttyS0,38400 loglevel=2 auto kstack=128 reboot=force panic=1 ide_generic.probe_mask=0x1 ide1=noprobe pci=nocrs pci=realloc processor.max_cstate=1 iommu=pt nousb platform=sspxru boot_img=disk0:/fxos-lfbff-k8.2.16.0.136.SPA ciscodmasz=1048576 cisconrsvsz=1572864 hugepagesz=1g hugepages=12 pti=off rom_ver=1.3.1.44 ssp_mode=0

…

2025-08-18T12:58:34+00:00 intel-x86-64/1 csp-console: Adi not started yet, trying to bring up

2025-08-18T12:58:34+00:00 intel-x86-64/1 ssp_tz[12159]: INFO: Lina is started

2025-08-18T12:58:34+00:00 intel-x86-64/1 SMA: INFO ExecProcessorMain [140588852127296]: finished processing of sma_slot1.deletePlatformLicense, removed it from queue

2025-08-18T12:58:34+00:00 intel-x86-64/1 ssp_tz[12167]: INFO: notify TZ to ASA LINA <---- Time zone change was propagated to the firewall

2025-08-18T14:58:35+02:00 intel-x86-64/1 ssp_tz[12192]: INFO: successfully notified TZ to ASA LINA, wait <---- Logs with the UTC+2 timestamp

2025-08-18T14:58:36+02:00 intel-x86-64/1 csp-console: Adi not started yet, trying to bring up

2025-08-18T14:58:39+02:00 intel-x86-64/1 csp-console[1237]: Last message 'Adi not started yet,' repeated 1 times, suppressed by syslog-ng on intel-x86-64

ssp-pm.logファイルの分析

このセクションでは、ASA/FTDアプリケーションのシャットダウンまたはリブートに関連するログを含む/opt/cisco/platform/logs/ssp-pm.logファイルの分析について説明します。

このファイルには、次の場所で実行されているASA/FTDアプリケーションのシャットダウンログまたはリブートログが含まれています。

- Firepower 1000、2100およびSecure Firewall 1200、3100、4200シャーシ

- Firepower 4100および9300セキュリティモジュール(シャーシ以外)

このファイルは次の場所でのみアクセスできます:

- expertモードのFTDネイティブモード(マルチインスタンスではない)CLISH:opt/cisco/platform/logs/ssp-pm.log

- FTDネイティブモードトラブルシューティングファイル:dir-archives/opt-cisco-platform-logs/ssp-pm.log。

- Firepower 1000、2100およびセキュアファイアウォール1200、3100、4200上のシャーシトラブルシューティングファイル:/opt/cisco/platform/logs/ssp-pm.log

グレースフルシャットダウンまたはリブートを識別するには、リブート/シャットダウンタイムスタンプに一致するSHUTDOWN WARNINGのような行を探します。ssp-pm.log.1、ssp-pm.log.2などのすべてのssp-pm.logファイルを必ず確認してください。次のメッセージは、グレースフルシャットダウンを明確に示しています。

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING: Beginning System Shutdown request for CSP Apps

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING:-GetShutdownMaxForceQuitTimer: acquiring max force_quit_timeout from all heimdall confs

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING: Upgrade process ready for reboot

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING:-GetShutdownMaxForceQuitTimer: No force_quit_timeout found among conf files. Sendsigs_Sleep = 1

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING: Continue System Shutdown request for CSP Apps

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING:-SysShutdown_HeimdallSvcDownAllCspApps: corresponding heimdall conf file folder:

cisco-asa.9.22.2.9__asa_001_JMX2324G1DJ947ECO1.conf

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING:-SysShutdown_HeimdallSvcDownAllCspApps: corresponding cspCfgXML file folder:

...cspCfg_cisco-asa.9.22.2.9__asa_001_JMX2324G1DJ947ECO1.xml.allocated_cpu_core

…

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING:-SysShutdown_HeimdallSvcDownAllCspApps: stopping all CSPs according to existing heimdall/etc/confs

Fri Jul 25 10:28:51 UTC 2025 -(PM_UTILS)- SHUTDOWN WARNING:-SysShutdown_HeimdallSvcDownAllCspApps: Stopping App for CONF:cisco-asa.9.22.2.9__asa_001_JMX2324G1DJ947ECO1.conf

ssp-shutdown.logファイルの分析

このセクションでは、/opt/cisco/platform/logs/ssp-shutdown.logファイルの分析について説明します。このファイルには、シャーシまたはセキュリティモジュールがシャットダウンまたはリブートする際に生成されるログが含まれています。

このファイルには、次のシャットダウンログまたはリブートログが含まれています。

- Firepower 1000、2100およびSecure Firewall 1200、3100、4200シャーシ

- Firepower 4100および9300セキュリティモジュール(シャーシ以外)

このファイルは次の場所でのみアクセスできます:

- FTDネイティブモード(マルチインスタンスではない)expertモードでopt/cisco/platform/logs/ssp-shutdown.logをクリックします。

- FTDネイティブモードトラブルシューティングファイル:dir-archives/opt-cisco-platform-logs/ssp-shutdown.log。

- Firepower 1000、2100およびセキュアファイアウォール1200、3100、4200のシャーシトラブルシューティングファイル:/opt/cisco/platform/logs/ssp-shutdown.log

- Firepower 4100/9300セキュリティモジュールトラブルシューティングファイル:opt/cisco/platform/logs/ssp-shutdown.log

FTD、シャーシ、およびセキュリティモジュールのトラブルシューティングファイルの生成方法については、https://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.htmlを参照してください。

グレースフルシャットダウンまたはリブートのトリガーを見つけるには、次の手順を実行します。

- FXOS shutdown startedのような行がリブート/シャットダウンタイムスタンプに一致していることを確認します。ssp-shutdown.log.1、ssp-shutdown.log.2などのすべてのssp-shutdown.logファイルを必ず確認してください。

#### Wed Jul 23 12:56:42 UTC 2025: FXOS shutdown started: pid = 61677 cmdline = /bin/sh/sbin/fxos_log_shutdown

- プロセスツリー内で、fxos_log_shutdownまたはshutdown を含む行を探します。 reboot.shを実行します。

例1:再起動要求は、UUID 068f09e6-3825-11ee-a72c-e78d34d303ccおよびIPアドレス192.0.2.100(FMC)を持つピアから送信されました。

root 61074 4593 2 12:56 ? 00:00:00 | \_ /usr/bin/perl /ngfw/usr/local/sf/bin/exec_perl.pl 068f09e6-3825-11ee-a72c-e78d34d303cc 192.0.2.100 068f09e6-3825-11ee-a72c-e78d34d303cc SF::System::

Privileged::RebootSystem

root 61097 61074 0 12:56 ? 00:00:00 | \_ /bin/sh /ngfw/usr/local/sf/bin/reboot.sh

root 61670 61097 0 12:56 ? 00:00:00 | \_ /bin/sh /sbin/shutdown -r now

root 61671 61670 0 12:56 ? 00:00:00 | \_ /bin/sh /sbin/exec_fxos_log_shutdown.sh

root 61676 61671 0 12:56 ? 00:00:00 | \_ /usr/bin/timeout 15 /sbin/fxos_log_shutdown

root 61677 61676 0 12:56 ? 00:00:00 | \_ /bin/sh /sbin/fxos_log_shutdown

root 61685 61677 0 12:56 ? 00:00:00 | \_ /bin/ps -ef –forest

> show managers

Type : Manager

Host : 192.0.2.100

Display name : 192.0.2.100

Version : 7.6.1 (Build 291)

Identifier : 068f09e6-3825-11ee-a72c-e78d34d303cc

Registration : Completed

Management type : Configuration and analytics

例2 – ソフトウェアのアップグレードによるリブート:

root 2432 1 0 03:59 ? 00:00:00 /bin/bash /isan/bin/kp_reboot.sh Reboot requested for Software Upgrade

root 2694 2432 0 03:59 ? 00:00:00 \_ /bin/sh /isan/bin/sam_reboot.sh Reboot requested for Software Upgrade

root 3774 2694 0 04:00 ? 00:00:00 \_ /usr/bin/sudo /sbin/shutdown -r now Reboot requested for Software Upgrade

root 3777 3774 0 04:00 ? 00:00:00 \_ /bin/sh /sbin/shutdown -r now Reboot requested for Software Upgrade

root 3778 3777 0 04:00 ? 00:00:00 \_ /bin/sh /sbin/exec_fxos_log_shutdown.sh

root 3783 3778 0 04:00 ? 00:00:00 \_ /usr/bin/timeout 15 /sbin/fxos_log_shutdown

root 3784 3783 0 04:00 ? 00:00:00 \_ /bin/sh /sbin/fxos_log_shutdown

root 3790 3784 0 04:00 ? 00:00:00 \_ /bin/ps -ef –forest

例3:管理者ユーザがCLISH rebootコマンドを実行して再起動を要求した場合:

root 22189 1 0 Jul23 ? 00:00:01 sshd: /usr/sbin/sshd [listener] 0 of 10-100 startups

root 20963 22189 0 06:55 ? 00:00:00 \_ sshd: admin [priv]

admin 20970 20963 0 06:55 ? 00:00:00 | \_ sshd: admin@pts/0

admin 20975 20970 0 06:55 pts/0 00:00:00 | \_ /isan/bin/ucssh --ucs-mgmt -p admin -c connect ftd -z /home/admin

admin 21077 20975 0 06:55 pts/0 00:00:00 | \_ /ngfw/usr/bin/clish

admin 36022 21077 0 07:23 pts/0 00:00:00 | \_ /ngfw/usr/bin/clish

admin 36023 21077 0 07:23 pts/0 00:00:00 | \_ /bin/sh /tmp/klish.fifo.21077.1Hwyq1

admin 36024 36023 8 07:23 pts/0 00:00:01 | \_ /usr/bin/perl /usr/local/sf/bin/sfcli.pl reboot system

root 36083 36024 0 07:23 pts/0 00:00:00 | \_ /usr/bin/sudo /ngfw/usr/local/sf/bin/reboot.sh

root 36088 36083 0 07:23 pts/0 00:00:00 | \_ /bin/sh /usr/local/sf/bin/reboot.sh

root 36433 36088 0 07:23 pts/0 00:00:00 | \_ /bin/sh /sbin/shutdown -r now

root 36434 36433 0 07:23 pts/0 00:00:00 | \_ /bin/sh /sbin/exec_fxos_log_shutdown.sh

root 36439 36434 0 07:23 pts/0 00:00:00 | \_ /usr/bin/timeout 15 /sbin/fxos_log_shutdown

root 36440 36439 0 07:23 pts/0 00:00:00 | \_ /bin/sh /sbin/fxos_log_shutdown

root 36448 36440 0 07:23 pts/0 00:00:00 | \_ /bin/ps -ef --forest

例4 – 電源ボタンをクリックするとシャットダウンがトリガーされるPBTNは、物理的な電源ボタンの押下を表します。マシンの電源ボタンを押すと、このイベントがトリガーされます。スクリプトは、このイベントを使用してシャットダウンプロセスを開始します。これは通常、ユーザがファイアウォールを安全にオフにしようとするためです。

root 1310 1 0 00:14 ? 00:00:00 /usr/sbin/acpid -c /etc/acpi/events

root 50700 1310 0 00:32 ? 00:00:00 \_ /bin/sh /etc/acpi/acpi_handler.sh button/power PBTN 00000080 00000000

root 50701 50700 0 00:32 ? 00:00:00 \_ /bin/sh /sbin/shutdown -h now

root 50702 50701 0 00:32 ? 00:00:00 \_ /bin/sh /sbin/exec_fxos_log_shutdown.sh

root 50707 50702 0 00:32 ? 00:00:00 \_ /usr/bin/timeout 15 /sbin/fxos_log_shutdown

root 50708 50707 0 00:32 ? 00:00:00 \_ /bin/sh /sbin/fxos_log_shutdown

root 50715 50708 0 00:32 ? 00:00:00 \_ /bin/ps -ef –forest

例5 – 内部npu_accel_mgrプロセスによって再起動が要求された場合:

root 12649 5280 0 13:59 ? 00:01:06 \_ npu_accel_mgr

root 19030 12649 0 18:22 ? 00:00:00 | \_ /bin/sh /sbin/shutdown -r now

root 19031 19030 0 18:22 ? 00:00:00 | \_ /bin/sh /sbin/exec_fxos_log_shutdown.sh

root 19036 19031 0 18:22 ? 00:00:00 | \_ /usr/bin/ timeout 15 /sbin/fxos_log_shutdown

root 19037 19036 0 18:22 ? 00:00:00 | \_ /bin/sh /sbin/fxos_log_shutdown

root 19043 19037 0 18:22 ? 00:00:00 | \_ /bin/ps -ef –forest

例6:シャットダウンが内部poshdプロセスによって要求された場合:

root 643 1 0 13:00 ? 00:00:00 /usr/bin/poshd

root 13207 643 0 13:43 ? 00:00:00 \_ /bin/sh /sbin/shutdown -h -P now

root 13208 13207 0 13:43 ? 00:00:00 \_ /bin/sh /sbin/exec_fxos_log_shutdown.sh

root 13213 13208 0 13:43 ? 00:00:00 \_ /usr/bin/timeout 15 /sbin/fxos_log_shutdown

root 13214 13213 0 13:43 ? 00:00:00 \_ /bin/sh /sbin/fxos_log_shutdown

root 13221 13214 0 13:43 ? 00:00:00 \_ /bin/ps -ef –forest

poshdは、(電源ボタンまたは外部力率によって)電源に問題が発生した場合に、デバイスをグレースフルシャットダウンする役割を果たします。

例7:次のようなファイアウォールエンジンLinaの状態変化によってリブートがトリガーされた場合。

- ASA CLIまたはFTD診断CLIでreloadコマンドを実行する

- Linaエンジンのトレースバック(ASA 9.20(x)およびFTD 7.4.1で導入された「データプレーンのクイックリロード」機能を備えたバージョンを除く)

- アクティブユニットからスタンバイユニットへの不完全/部分的な同期

root 56833 56198 0 00:48 ? 00:00:00 | \_ /ngfw/usr/local/sf/bin/consoled /ngfw/var/run/lina.pid -coredump_filter=0x67 /ngfw/usr/local/asa/bin/lina_monitor -l

root 57003 56833 0 00:48 ? 00:00:00 | \_ /bin/sh /sbin/shutdown -r now

root 59448 57003 0 00:48 ? 00:00:00 | \_ /bin/sh /sbin/exec_fxos_log_shutdown.sh

root 59453 59448 0 00:48 ? 00:00:00 | \_ /usr/bin/timeout 15 /sbin/fxos_log_shutdown

root 59454 59453 0 00:48 ? 00:00:00 | \_ /bin/sh /sbin/fxos_log_shutdown

root 59461 59454 0 00:48 ? 00:00:00 | \_ /bin/ps -ef –forest

シャーシリセットの原因の分析

このセクションでは、シャーシリセットの原因の分析について説明します。 Firepower 4100/9300シャーシでリセット理由にアクセスできるのは、次の場所だけです。

- FXOSのCLI:

# connect fxos

(fxos)# show system reset-reason

- シャーシトラブルシューティングファイル*_BC1_all/FPRM_A_TechSupport/sw_techsupportinfo 内のshow system reset-reason コマンドの出力では、「*」はトラブルシューティングファイル名の一部です(例:20250311123356_ FW_BC1_all)

Firepower 1000、2100、セキュアファイアウォール1200、3100、4200では、リセット理由は次の場所でのみアクセス可能です。

- expertモードのFTDネイティブモード(マルチインスタンスではない)CLISH:opt/cisco/platform/logs/portmgr.out

- FTDネイティブモードトラブルシューティングファイル:dir-archives/opt-cisco-platform-logs/portmgr.out

- Firepower 1000、2100およびセキュアファイアウォール1200、3100、4200上のシャーシトラブルシューティングファイル:/opt/cisco/platform/logs/portmgr.out

FTD、シャーシ、およびセキュリティモジュールのトラブルシューティングファイルの生成方法については、https://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.htmlを参照してください。

Firepower 4100/9300以外のハードウェアプラットフォームのリセット理由を確認するには、次の手順を実行します。

- /opt/cisco/platform/logs/portmgr.outで、「Last reset cause」のような、リブート/シャットダウンタイムスタンプと一致する行がないかを確認します。portmgr.out.1、portmgr.out.2などのすべてのportmgr.outファイルを必ずチェックしてください。

- リセットの一般的な原因については、次の表を参照してください。

|

Reset Reason |

説明 |

|

電源投入 |

最後のリセットは、電源投入イベント(AC電源の再投入)によって発生しました |

|

ローカルソフト |

前回のリセットは、ローカルソフトウェアのリセット(ソフトウェアのCPUへのリセット)によって発生しました |

|

ファンの障害 |

ファントレイの欠落またはファン障害の検出により、システムの電源が再投入される |

|

RPリセット |

このビットは、ソフトウェアによって電源の再投入が要求されたことを示します |

|

BootRomUpgrade |

前回のリセットは、イメージアップグレードのフラッシュリセットが原因でした |

|

BootRomUpgradeFail |

アップグレードプロセスが失敗しました |

|

ウォッチドッグ/PCH |

最後のリセットは、FPGAでのウォッチドッグタイマーのタイムアウトが原因で発生しました |

|

手動 |

前回のリセットは、手動の押しボタンリセットが原因です |

|

オフにする |

最後のリセットは、手動の電源スイッチの切り替えによって発生しました |

|

Unrecoverable error」 |

CPUの壊滅的なエラー信号が原因 |

|

リセット要求 |

最後のリセットは、CPUがリセット信号をアサートしたことによるものです これは、カーネルパニックが原因で発生することもあります この理由は、CLISH、Lina、またはFMCから手動でFTDのリブートをトリガーした場合にも表示されます |

|

PowerCycle要求 |

最後のリセット/電源の再投入は、CPUがスリープ信号のいずれかをアサートしたことが原因です |

Firepower 4100/9300のリセット理由を確認するには、次の手順を実行します。

- FXOSのCLIで、fxosコマンドシェルのshow system reset-reasonコマンドを実行します。

FPR4115-2 # connect fxos

…

FPR4115-2(fxos)# show system reset-reason

----- reset reason for Supervisor-module 1 (from Supervisor in slot 1) ---

1) At 612806449 usecs after Tue Jul 22 23:50:33 2025

Reason: Reset Requested by CLI command reload

Service:

Version: 5.0(3)N2(4.141)

2) No time

Reason: Unknown

Service:

Version: 5.0(3)N2(4.141)

3) No time

Reason: Unknown

Service:

Version: 5.0(3)N2(4.141)

4) At 723697 usecs after Thu Oct 3 17:56:08 2024

Reason: Reset Requested by CLI command reload

Service:

Version: 5.0(3)N2(4.120)

このコマンドの出力は、シャーシのトラブルシューティングファイル*_BC1_all/FPRM_A_TechSupport/sw_techsupportinfoにも記載されています。*はトラブルシューティングファイル名の一部です(例:20250311123356_ FW_BC1_all)

# pwd

20250521112103_FPR9300_BC1_all/FPRM_A_TechSupport

# less sam_techsupportinfo

最も一般的な原因:

|

CLIコマンドreloadで要求されたリセット |

|

最後のリセットは、ウォッチドッグタイムアウトが原因で発生しました |

|

致命的なシステムエラーのため、リセットが要求されました |

|

致命的なモジュールエラーによりリセットが要求されました |

|

温度センサーポリシートリガーによる電源の切断 |

|

電圧の異常によるリセット |

|

致命的なシステムエラーのため、リセットが要求されました |

|

複数の修正不可能なASICメモリエラーによって発生したリセット。 |

|

カーネルパニックによるリセット |

|

HAスイッチオーバーポリシーが原因でトリガーされたリセット |

|

カーネルの再起動要求 |

|

不明な理由によるリセット |

2. ステップ1で時間がない不明な理由は、通常、突然の電力損失または電源装置(PSU)の問題を示します。インシデントを調べて、外部の電力損失または配電(PDU)の問題がないか確認することをお勧めします。

3. さらに、show logging onboard internal reset-reason | no-moreコマンドの出力をチェックします。このコマンドの出力は、シャーシのトラブルシューティングファイル*_BC1_all/FPRM_A_TechSupport/sw_kernel_trace_logにもあります。*はトラブルシューティングファイル名の一部です(例:20250311123356_ FW_BC1_all:

FPR4115-2 # connect fxos

…

KSEC-FPR4115-2(fxos)# show logging onboard internal reset-reason | no-more

----------------------------

OBFL Data for

Module: 1

----------------------------

Reset Reason for this card:

Image Version : 5.0(3)N2(4.141)

Reset Reason (SW): Unknown (0) at time Fri Jul 4 23:57:21 2025

Service (Additional Info):

Reset Reason (HW): FPGA reset code: 0x0001

FPGA Power-ON Reset at time Fri Jul 4 23:57:21 2025

ハードウェアエラーまたは例外の分析

このセクションでは、ハードウェアエラーまたは例外を含むファイルの分析について説明します。

Firepower 1000、2100、セキュアファイアウォール1200、3100、4200、Firepower 4100/9300セキュリティモジュール

関連するファイルは次のとおりです。

- /opt/cisco/platform/logs/mce.log(マシンチェック例外ログ)

- /ngfw/var/log/dmesg.log(FTDのみ)

- /opt/cisco/config/var/logs/dmesg.log

- /opt/cisco/platform/logs/messages

これらのファイルには、次の項目に関するハードウェアエラーまたは例外ログが含まれます。

- Firepower 1000、2100およびSecure Firewall 1200、3100、4200シャーシ

- Firepower 4100および9300セキュリティモジュール(シャーシ以外)

ファイルは次の場所からのみアクセスできます。

- expertモードのFTDネイティブモード(マルチインスタンス以外)CLISH:

- /opt/cisco/platform/logs/mce.log

- /ngfw/var/log/dmesg.log(FTDのみ)

- /opt/cisco/config/var/logs/dmesg.log

- /opt/cisco/platform/logs/messages

- FTDネイティブモードトラブルシューティングファイル:

- dir-archives/var-common-platform_ts/opt/cisco/platform/logs/mce.log

- dir-archives/var-common-platform_ts/opt/cisco/platform/logs/messages

- dir-archives/var-common-platform_ts/opt/cisco/config/var/logs/dmesg.log

- dir-archives/var-log/dmesg.log

- firepower 1000、2100およびセキュアファイアウォール1200、3100、4200上のシャーシトラブルシューティングファイル:

- /opt/cisco/platform/logs/mce.log

- /opt/cisco/config/var/logs/dmesg.log

- /opt/cisco/platform/logs/messages

- firepower 4100/9300のセキュリティモジュールshow-techファイル:

- /opt/cisco/platform/logs/mce.log

- /opt/cisco/config/var/logs/dmesg.log

- /opt/cisco/platform/logs/messages

ハードウェア関連エラーの例:

opt/cisco/config/var/logs/ $ less dmesg.log

[Sun Apr 27 05:17:10 2025] mce: [Hardware Error]: Machine check events logged

[Sun Apr 27 05:17:10 2025] mce: [Hardware Error]: Machine check events logged

/opt/cisco/platform/logs $ less messages

Jul 9 17:39:38 fw2 kernel: [ 628.949572] [Hardware Error]: Corrected error, no action required.

Jul 9 17:39:38 fw2 kernel: [ 629.023798] [Hardware Error]: CPU:2 (19:1:1) MC18_STATUS[Over|CE|MiscV|AddrV|-|-|SyndV|CECC|-|-|-]: 0xdc2040000000011b

Jul 9 17:39:38 fw2 kernel: [ 629.152245] [Hardware Error]: Error Addr: 0x0000000068d06d40

Jul 9 17:39:38 fw2 kernel: [ 629.152248] [Hardware Error]: PPIN: 0x02b0bc114ba60075

Jul 9 17:39:38 fw2 kernel: [ 629.281830] [Hardware Error]: IPID: 0x0000009600550f00, Syndrome: 0x000400040a801200

Jul 9 17:39:38 fw2 kernel: [ 629.374797] [Hardware Error]: Unified Memory Controller Ext. Error Code: 0, DRAM ECC error.

Jul 9 17:39:38 fw2 kernel: [ 629.475078] [Hardware Error]: cache level: L3/GEN, tx: GEN, mem-tx: RD

Jul 9 17:44:40 fw2 kernel: [ 930.967028] [Hardware Error]: Corrected error, no action required.

Jul 9 17:44:40 fw2 kernel: [ 931.041247] [Hardware Error]: CPU:2 (19:1:1) MC18_STATUS[Over|CE|MiscV|AddrV|-|-|SyndV|CECC|-|-|-]: 0xdc2040000000011b

Jul 9 17:44:40 fw2 kernel: [ 931.169689] [Hardware Error]: Error Addr: 0x000000007191d0c0

Jul 9 17:44:40 fw2 kernel: [ 931.237616] [Hardware Error]: PPIN: 0x02b0bc114ba60075

Jul 9 17:44:40 fw2 kernel: [ 931.299275] [Hardware Error]: IPID: 0x0000009600550f00, Syndrome: 0x000040000a801100

/opt/cisco/platform/logs $ less mce.log

Hardware event. This is not a software error.

MCE 0

CPU 0 BANK 7 TSC 7b29f624ae62e

MISC 140129286 ADDR 3402b9a00

TIME 1745747035 Sun Apr 27 09:43:55 2025

MCG status:

MCi status:

Corrected error

MCi_MISC register valid

MCi_ADDR register valid

MCA: MEMORY CONTROLLER RD_CHANNEL0_ERR

Transaction: Memory read error

STATUS 8c00004000010090 MCGSTATUS 0

MCGCAP 1000c16 APICID 0 SOCKETID 0

PPIN afeebaf20487b95

MICROCODE 700000d

CPUID Vendor Intel Family 6 Model 86 Step 3

mcelog: failed to prefill DIMM database from DMI data

Firepower 4100/9300セキュリティモジュールの致命的なエラー(CATERR)

CATERRはプロセッサによってアサートされた例外です。CATERRは、CPUのクラッシュや、ブレードへのアクセスを不可能にする低レベルの問題を示す場合があります。シャーシのスーパーバイザが、CATERRが発生したセキュリティモジュールをリブートします。CATERRログは、Firepower 4100/9300トラブルシューティングファイル内のCIMC<X>_TechSupport/obfl/およびCIMC<X>_TechSupport/var/log/selにあります。<X>はモジュール番号を表します。

シャーシトラブルシューティングファイルの例*_BC1_all/CIMC<X>_TechSupport.tar.gz/CIMC<X>_TechSupport.tar/obfl/obfl-log(*はトラブルシューティングファイル名の一部)。たとえば、20250311123356_ FW_BC1_allと<X >はセキュリティモジュールIDです。

2022 Mar 25 22:33:13 CET:4.1(30b):selparser:1950: selparser.c:727: # BF 06 00 00 01 02 00 00 19 35 3E 62 20 00 04 07 81 00 00 00 04 01 FF FF # 6bf | 03/25/2022 22:33:13 CET | CIMC | Processor CATERR_N #0x81 | Predictive Failure asserted | Asserted

*_BC1_all/FPRM_A_TechSupport.tar.gz\FPRM_A_TechSupport.tar\var\sysmgr\sam_logs\svc_sam_dme.log*の現在のData Management Engine(DME)ログ、または*_BC1_all/FPRM_A_TechSupport.tar.gz/FPRM_A_TechSupport.tar/opt/sam_logs.tgz/sam_logs.tar/sam_logs/svc_sam_dme.log*のリブート前のログに、CATERRが原因でブレードXの電源をオフ/オンするという内容の行が含まれています。ここでXはブレードIDです。

CATERRの場合、クラッシュダンプを生成できます。クラッシュダンプは*_BC1_all/CIMC<X>_TechSupport.tar.gz/CIMC<X>_TechSupport.tar/techsupport_pidxxxx/nv/etc/log/eng-repo/caterrlog.firstにあります。

コンテンツの例:

CRASH DUMP START TIME = Mon Dec 19 00:42:40 2022

SERVER: presidio

GetCpuID: CPUID = 0x00050654

PresidioCatErrHandler: CPU TYPE : Skylake

handleCaterr_Purley: ---

PECI BUS : LOCKED

CPU Socket 1 : Populated

CPU Socket 2 : Populated

Stage1Dump: ---

MC0: IFU - Instruction Fetch Unit and Instruction Cache

CPU1 (0x30): ThreadID 0 : IA32_MC0_CTL (0x400) : 0x0000000000000fff

CPU1 (0x30): ThreadID 0 : IA32_MC0_STATUS (0x401) : 0x0000000000000000

CPU1 (0x30): ThreadID 0 : IA32_MC0_ADDR (0x402) : 0x0000000000000000

他のプラットフォームログファイルの分析

このセクションでは、プラットフォームログを含むファイルの分析について説明します。ハードウェアによっては、これらのファイルの一部に、特定のコンポーネントによってトリガーされるリブートに関連するログが含まれる場合があります。

Firepower 1000、2100、セキュアファイアウォール1200、3100、4200、Firepower 4100/9300セキュリティモジュール

ファイルには、次のシャーシログが含まれます。

- Firepower 1000、2100およびSecure Firewall 1200、3100、4200シャーシ

- Firepower 4100および9300セキュリティモジュール(シャーシ以外)

ファイルは次の場所からのみアクセスできます。

- expertモードのFTDネイティブモード(マルチインスタンス以外)CLISH(/opt/cisco/platform/logs/

- FTDネイティブモードトラブルシューティングファイルdir-archives/var-common-platform_ts/opt/cisco/platform/logs/

- /opt/cisco/platform/logs/にあるFirepower 1000、2100およびSecure Firewall 1200、3100、4200のシャーシトラブルシュートファイル

- Firepower 4100/9300上のセキュリティモジュールのshow-techファイル(/opt/cisco/platform/logs/)

リブートに関連する可能性のあるログを探すには、reboot、restart、power、shut、reloadなどのキーワードを含む行を探します。 この方法はベストエフォート型のアプローチです。検索の結果、多数の一致する行が返される可能性があります。ユーザは一致する行を分析する必要があります。

例 1:

admin@firewall:/opt/cisco/platform/logs$ grep -Ei "power|reboot|reload|restart|shut" *

...

npu_accel_fatal_err_stats.log:nic_top_inb_q_restart_drop_cnt = 0

npu_accel_fatal_err_stats.log:nic_top_norm_q_restart_drop_cnt = 0

npu_accel_fatal_err_stats.log:nic_top_inb_q_restart_drop_cnt = 0

npu_accel_mgr.log:2025 Oct 03 14:29:16 NPU ACCEL MGR: FATAL - NPU Accelerator FAILED - REBOOTING the device !!

npu_accel_mgr.log:2025 Oct 09 18:13:09 NPU ACCEL MGR: FATAL - NPU Accelerator FAILED - REBOOTING the device !!

npu_accel_mgr.log:2025 Oct 17 17:11:23 NPU ACCEL MGR: FATAL - NPU Accelerator FAILED - REBOOTING the device !!

npu_accel_mgr.log:2025 Oct 17 17:31:55 NPU ACCEL MGR: FATAL - NPU Accelerator FAILED - REBOOTING the device !!

npu_accel_mgr.log:2025 Oct 17 19:29:29 NPU ACCEL MGR: FATAL - NPU Accelerator FAILED - REBOOTING the device !!

ntp.log:27 Sep 02:21:16 ntpd[1580]: 0.0.0.0 c016 06 restart

ntp.log:27 Sep 02:23:27 ntpd[10193]: 0.0.0.0 c016 06 restart

...

この場合、セキュアファイアウォール4200のネットワーク処理ユニット(NPU)アクセラレータの障害が原因でリブートがトリガーされています。

SEL/OBFLファイルの解析

このセクションでは、Firepower 4100/9300セキュリティモジュールのセキュリティイベントログ(SEL)とオンボード障害ログ(OBFL)を使用したファイルの分析について説明します。

これらのファイルにはモジュールハードウェアイベントと電源ステータスの変更が含まれ、Firepower 4100/9300のトラブルシューティングファイル内(CIMC<X>_TechSupport/obfl/およびCIMC<X>_TechSupport/var/log/sel)にあります(<X>はモジュール番号を表します)。

大文字と小文字が区別されないstop、shutdown、power off、reset、criticalの行を探します。

例 1:

2023 Sep 21 13:53:13:4.1(30b):cipmi:1088: [[xxxCVxxx]]:oem_command.c:457:IPMI Request Message --> Chan:15, Netfn:0x04, Cmd:0x02, Data: 0x41 0x03 0x20 0x46 0x6f 0xa1 0x61 0x74, CC:0x00

2023 Sep 21 13:53:13:4.1(30b):selparser:1203: [[xxxCVxxx]]:selparser.c:727: # A9 04 00 00 01 02 00 00 49 DA 0B 65 41 F0 04 20 46 00 00 00 6F A1 61 74 # 4a9 | 09/21/2023 13:53:13 AWST | System Mgmt Software | OS stop/shutdown #0x46 | Run-time critical stop | | Asserted

2023 Sep 21 13:53:14:4.1(30b):cipmi:1088: peci.c:278:Error: Failed to read local PCI config after 3 retries! Completion Code error [PECI Dev=0x30,Resp=0x00,CC=0x80] Request Details: [pci_bus=0x02,pci_dev=0x0a,pci_fxn=0x03,pci_reg=0x104,length=0x04]

2023 Sep 21 13:53:15:4.1(30b):kernel:-:<5>[platform_reset_cb_handler]:75:Platform Reset ISR -> ResetState: 1

2023 Sep 21 13:53:15:4.1(30b):cipmi:1088: ocmds_intel_me.c:251:Intel ME Operating State:[M0 without UMA](5)

2023 Sep 21 13:53:15:4.1(30b):cipmi:1088: ocmds_intel_me.c:261:Intel ME is initializing.

例2 - OSレベルのシャットダウン:

2025 Jul 30 23:31:02 UTC:4.1(30b):cipmi:1052: [[xxxCVxxx]]:oem_command.c:457:IPMI Request Message --> Chan:15, Netfn:0x04, Cmd:0x02, Data: 0x41 0x03 0x20 0x46 0x6f 0xa1 0x61 0x74, CC:0x00

2025 Jul 30 23:31:02 UTC:4.1(30b):selparser:1169: [[xxxCVxxx]]:selparser.c:727: # 48 03 00 00 01 02 00 00 36 AB 8A 68 41 F0 04 20 46 00 00 00 6F A1 61 74 # 348 | 07/30/2025 23:31:02 UTC | System Mgmt Software | OS stop/shutdown #0x46 | Run-time critical stop | | Asserted

2025 Jul 30 23:31:04 UTC:4.1(30b):kernel:-:<5>[platform_reset_cb_handler]:75:Platform Reset ISR -> ResetState: 1

2025 Jul 30 23:31:05 UTC:4.1(30b):kernel:-:<4>[peci_ioctl]:293:non-responsive controller, resetting peci. process = qpi_logger.

2025 Jul 30 23:31:05 UTC:4.1(30b):cipmi:1052: ocmds_intel_me.c:251:Intel ME Operating State:[M0 without UMA](5)

2025 Jul 30 23:31:05 UTC:4.1(30b):cipmi:1052: ocmds_intel_me.c:261:Intel ME is initializing.

2025 Jul 30 23:31:05 UTC:4.1(30b):information_logger:589: uptime.c:1219:Host Transition Ocurred. Event Count: 146. New state is "Power Off".

例3 – ウォッチドッグによるベースボード管理コントローラのリセット:

2025 Jun 14 07:44:50 CDT:4.1(30b):kernel:-:<3>[watchdog_init]:487:BMC Watchdog resetted BMC.

2025 Jun 14 07:44:50 CDT:4.1(30b):kernel:-:<3>[watchdog_init]:489:BMC Watchdog System Bus Debug Status Registers: 0x0 and0x0

2025 Jun 14 07:44:50 CDT:4.1(30b):kernel:-:<3>[watchdog_init]:523:BMC Watchdog resetted BMC due to OOM.

ASA/FTDコンソールログの分析

このセクションでは、Linaエンジンからのログを含み、ソフトウェアのトレースバックまたはリブートの兆候をチェックできるASAConsole.logファイルの分析を取り上げます。

このファイルには、仮想プラットフォーム、Firepower 1000、2100、およびセキュアファイアウォール1200、3100、4200、Firepower 4100および9300セキュリティモジュール(シャーシではない)で実行されているASA/FTDのシャットダウンログまたはリブートログが含まれています

このファイルは次の場所でのみアクセスできます:

- expertモードのFTD CLISH:/ngfw/var/log/ASAConsole.log

- FTDのトラブルシューティングファイル:dir-archives/opt-cisco-platform-logs/ASAConsole.log

- Firepower 4100/9300のセキュリティモジュールトラブルシューティングファイル:/opt/platform/logs/ASAConsole.log

- Firepower 1000、2100およびSecure Firewall 1200、3100、4200シャーシのshow techファイル:/opt/platform/logs/ASAConsole.log

トレースバックおよびコアファイル生成の症状:

root@KSEC-CSF1210-6:/ngfw/var/log# less ASAconsole.log

2025-08-09 01:06:11 /bin/grep: (standard input): Resource temporarily unavailable

2025-08-09 01:06:11 /bin/grep: (standard input): Resource temporarily unavailable

2025-08-09 01:06:11 /bin/grep: (standard input): Resource temporarily unavailable

2025-08-09 01:06:35 !! !! First Crash in tid: 14834 signo: 11

2025-08-09 01:06:35

2025-08-09 01:06:35 Writing live core file to flash. Please do not reload.

2025-08-09 01:06:35

2025-08-09 01:06:35 Coredump starting....

2025-08-09 01:06:35 Corehelper: /opt/cisco/csp/cores/core.lina.11.14550.1754701595

2025-08-09 01:06:35 Waiting for Corehelper to finish....

2025-08-09 01:06:35 Livecore: generating coredump of 14550

2025-08-09 01:06:35 [New LWP 14795]

2025-08-09 01:06:35 [New LWP 14796]

2025-08-09 01:06:35 [New LWP 14834]

2025-08-09 01:06:35 [New LWP 14835]

2025-08-09 01:06:35 [New LWP 14836]

2025-08-09 01:06:35 [New LWP 14869]

2025-08-09 01:06:35 [New LWP 14934]

2025-08-09 01:06:35 [New LWP 14939]

2025-08-09 01:06:35 [New LWP 14940]

2025-08-09 01:06:35 [New LWP 14941]

2025-08-09 01:06:35 [New LWP 14942]

2025-08-09 01:06:35 [New LWP 14943]

2025-08-09 01:06:35 [New LWP 14945]

2025-08-09 01:06:35 [New LWP 14947]

2025-08-09 01:06:35 [New LWP 14948]

Linaエンジンブートの症状で、ログのタイムスタンプに次のギャップがあることに注意してください。

root@KSEC-CSF1210-6:/ngfw/var/log# less ASAconsole.log

2024-11-13 22:43:09 INFO: SW-DRBG health test passed.

2024-11-13 22:43:09 M_MMAP_THRESHOLD 65536, M_MMAP_MAX 82155

2024-11-13 22:43:10 /bin/grep: (standard input): Resource temporarily unavailable

2024-11-13 22:43:10 /bin/grep: (standard input): Resource temporarily unavailable

2024-11-13 22:43:10 /bin/grep: (standard input): Resource temporarily unavailable

2024-11-13 22:43:10 /bin/grep: (standard input): Resource temporarily unavailable

2024-11-13 22:43:10 User enable_1 logged in to firepower

2024-11-13 22:43:10 Logins over the last 1 days: 1.

2024-11-13 22:43:10 Failed logins since the last login: 0.

2024-11-13 22:43:10 Type help or '?' for a list of available commands.

2024-11-13 22:43:10 ^Mfirepower>

2025-04-04 09:11:46 System Cores 8 Nodes 1 Max Cores 24

2025-04-04 09:11:46 Number of Cores 3

2025-04-04 09:11:46 IO Memory Nodes: 1

2025-04-04 09:11:46 IO Memory Per Node: 1073741824 bytes num_pages = 262144 page_size = 4096

2025-04-04 09:11:46

2025-04-04 09:11:46 Global Reserve Memory Per Node: 2147483648 bytes Nodes=1

2025-04-04 09:11:46

2025-04-04 09:11:46 LCMB: got DMA 1073741824 bytes on numa-id=0, phys=0x00000001c0000000, virt=0x0000400040000000

2025-04-04 09:11:46 LCMB: HEAP-CACHE POOL got 2147483648 bytes on numa-id=0, virt=0x0000400080000000

2025-04-04 09:11:46

2025-04-04 09:11:46 total_reserved_mem = 1073741824

2025-04-04 09:11:46

2025-04-04 09:11:46 total_heapcache_mem = 2147483648

2025-04-04 09:11:46 total mem 5384115842 system 16318316544 kernel 21847377 image 85732792

2025-04-04 09:11:46 new 5384115842 old 1159474616 reserve 3221225472 priv new 2184737747 priv old 0

2025-04-04 09:11:46 Processor memory: 5384115842

2025-04-04 09:11:46 POST started...

2025-04-04 09:11:46 POST finished, result is 0 (hint: 1 means it failed)

2025-04-04 09:11:46

2025-04-04 09:11:46 Cisco Adaptive Security Appliance Software Version 9.22(1)1

電源電圧と電源の問題の分析

「シャーシのリセット理由の分析」セクションで、次のようなリセットの原因が見つかった場合は、このセクションに進みます。

- 電源投入

- PowerCycle要求

- 電圧の異常によるリセット

- 不明な理由:

No time

Reason: Unknown

Service:

Version:

これらの理由は、次の1つ以上に関する潜在的な問題を示している可能性があります。

- 電力供給不足

- 電源装置(PSU)の問題

- 電源ケーブルの問題

- ラック内の配電ユニット(PDU)の問題

- 電源の問題

次の手順を実行します。

- 問題の範囲を絞り込むには、次の質問に答えてください。

- 停電は1回限りの問題でしたか、それとも繰り返し発生しましたか。

- ファイアウォールに冗長PSUはありますか。

- PSUは異なる電源またはPDUに接続されていますか?

- 同じ電源またはPSUに接続されている他のデバイスはありますか。

- 同じ電源またはPSUに接続されている他のデバイスでも電力損失が発生しましたか?

- 最初のステップの質問に基づいて、ファイアウォールのみが影響を受ける場合は、次のことを確認します。

- 電源ケーブルは、電源とシャーシにしっかりと接続されています。

- 電源ケーブルは破損していない。ケーブルの潜在的な問題を除外するために、電源ケーブルを交換してみてください。

- シャーシのリブートが予期せず続く場合は、FXOSで次のコマンドの出力を何度か収集します。

scope chassis 1

show psu detail expand

scope psu 1

show stats history psu-stats detail expand

show stats psu-stats detail expand

exit

scope psu 2

show stats history psu-stats detail expand

show stats psu-stats detail expand

- シャーシのトラブルシューティングファイルを収集します。

参考資料

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

5.0 |

25-Nov-2025

|

内部ボックスを再び取り外した。 |

4.0 |

25-Nov-2025

|

内蔵ボックスを取り外した。 |

3.0 |

12-Nov-2025

|

予期しないリブートをトラブルシューティングするための手順を追加しました。 |

2.0 |

24-May-2024

|

概要のセクションを更新して、シスコスタイルガイドの長さの要件を満たしました。自由奔放な不必要な言葉。 |

1.0 |

31-Jan-2022

|

初版 |

シスコ エンジニア提供

- イルキンガシモフCisco TACエンジニア

- ナワブ・ワジッドCisco TACエンジニア

- Mikis ZafeiroudisCisco TACエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック