はじめに

このドキュメントでは、Palo AltoでのCisco ISEを使用したTACACS+の設定について説明します。

前提条件

次の項目に関する知識があることが推奨されます。

- Cisco ISEおよびTACACS+プロトコル。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Palo Alto Firewallバージョン10.1.0

- Cisco Identity Services Engine(ISE)バージョン3.3パッチ4

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

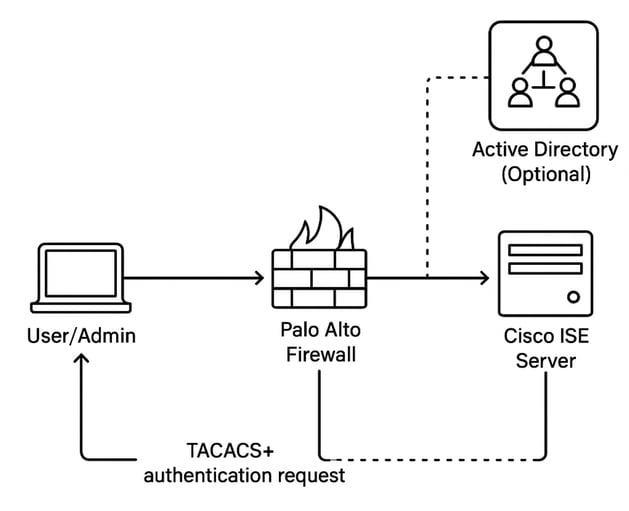

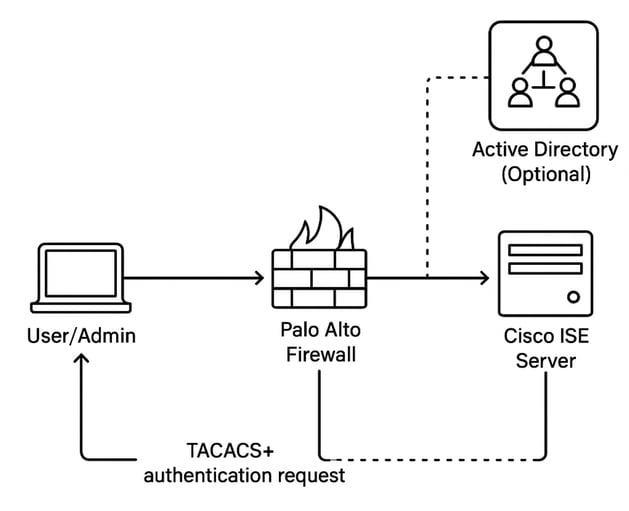

ネットワーク図

認証フロー

1. 管理者がPalo Altoファイアウォールにログインします。

2. Palo AltoがTACACS+認証要求をCisco ISEに送信します。

3. Cisco ISE:

- ADが統合されている場合、ADに対して認証と認可のクエリーが実行されます。

- ADが存在しない場合、ローカルIDストアまたはポリシーが使用されます。

- Cisco ISEは、設定されたポリシーに基づいてPalo Altoに認可応答を送信します。

- 管理者は、適切な特権レベルでアクセスできます。

設定

セクション1:TACACS+用のPalo Altoファイアウォールの設定

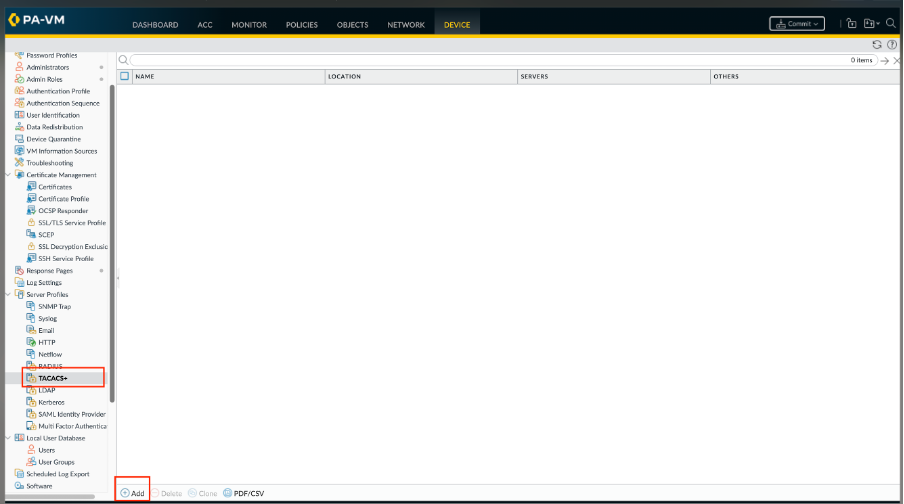

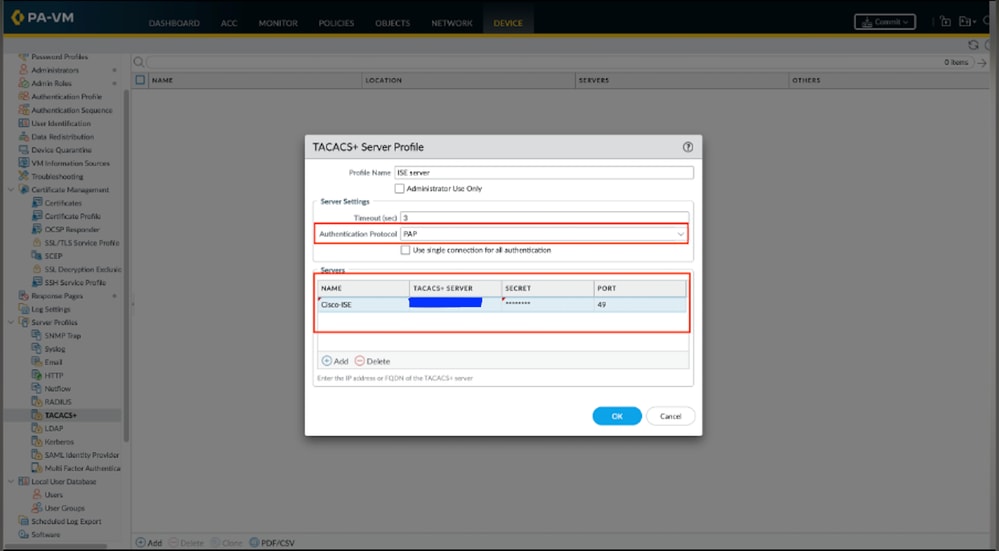

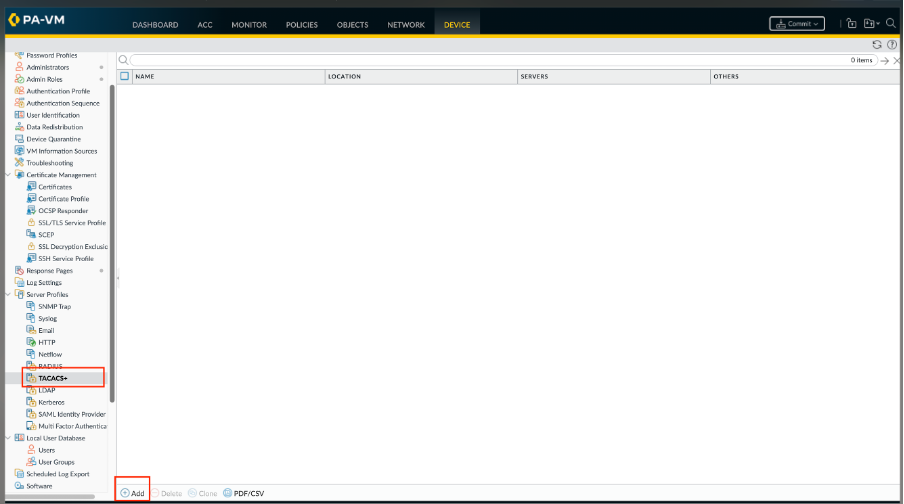

ステップ 1:TACACS+サーバプロファイルを追加します。

このプロファイルは、ファイアウォールをTACACS+サーバに接続する方法を定義します。

- パノラマでDevice > Server Profiles > TACACS+またはPanorama > Server Profiles > TACACS+の順に選択し、Add a profileを選択します。

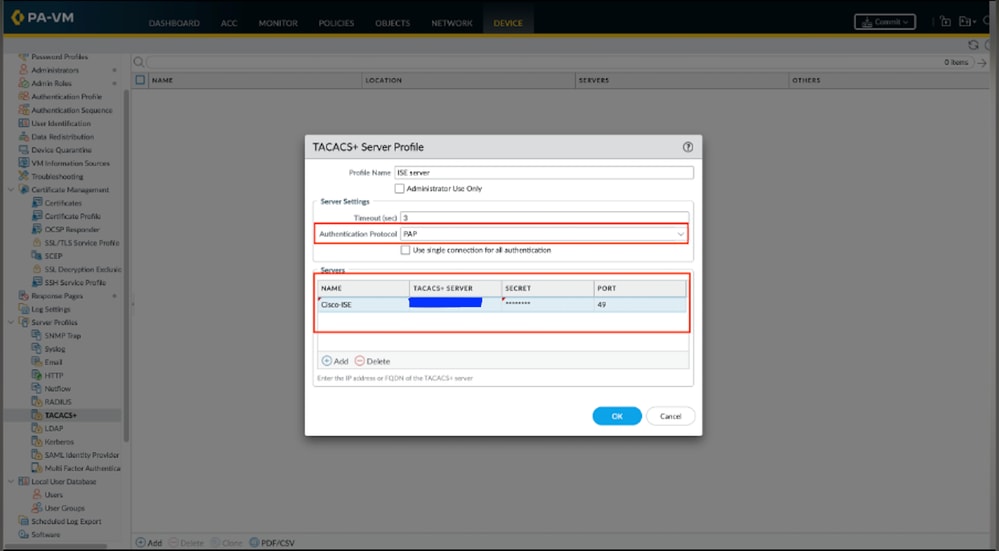

- サーバプロファイルを識別するプロファイル名を入力します。

- (オプション)管理者にアクセスを制限するには、Administrator Use Onlyを選択します。

- 認証要求がタイムアウトするまでのタイムアウト間隔を秒単位で入力します(デフォルトは3、範囲は1 ~ 20)。

- TACACS+サーバの認証にファイアウォールが使用する認証プロトコル(デフォルトはCHAP)を選択します。

- 各TACACS+サーバを追加して、次の手順を実行します。

- サーバを識別する名前。

- TACACS+サーバのIPアドレスまたはFQDN。FQDNアドレスオブジェクトを使用してサーバーを識別し、その後アドレスを変更した場合は、新しいサーバーアドレスの変更をコミットする必要があります。

- ユーザ名とパスワードを暗号化するためのシークレットとシークレットの確認。

- 認証要求のサーバポート(デフォルトは49)。 OKをクリックして、サーバプロファイルを保存します。

7. 「OK」をクリックして、サーバー・プロファイルを保存します。

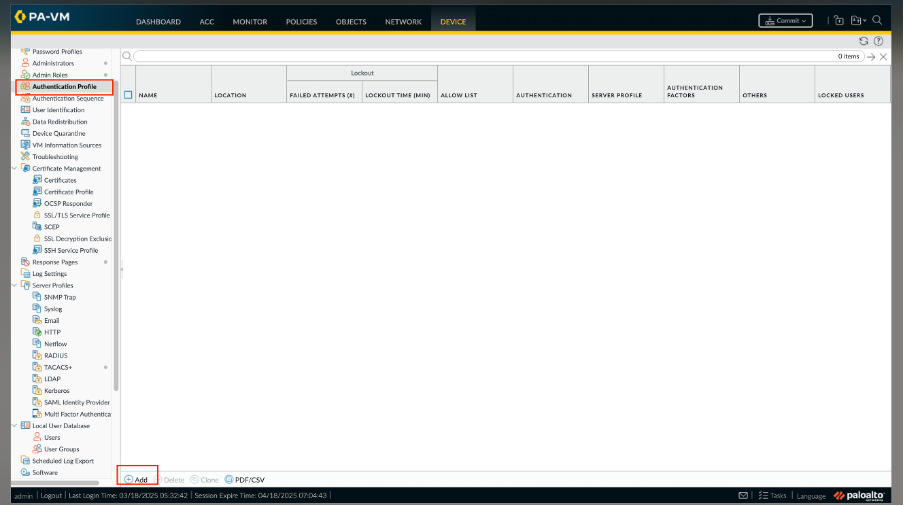

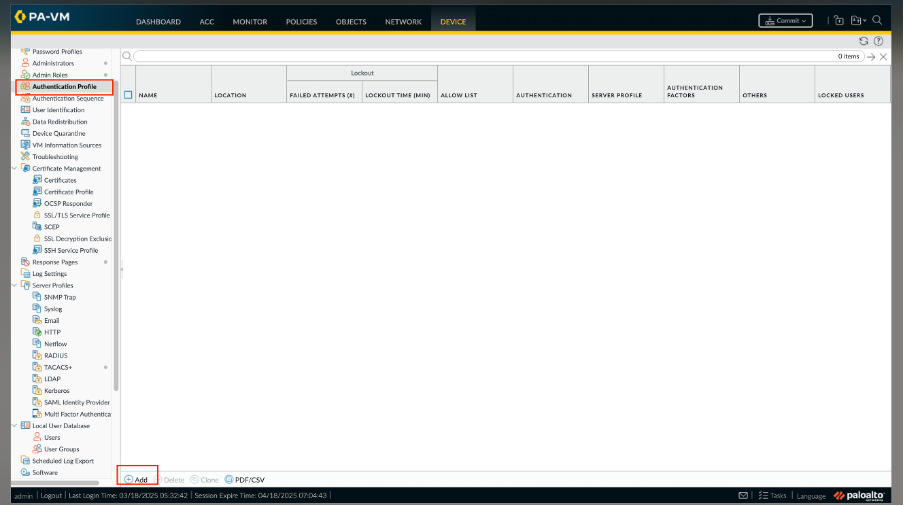

ステップ 2:TACACS+サーバプロファイルを認証プロファイルに割り当てます。

認証プロファイルは、一連のユーザに共通の認証設定を定義します。

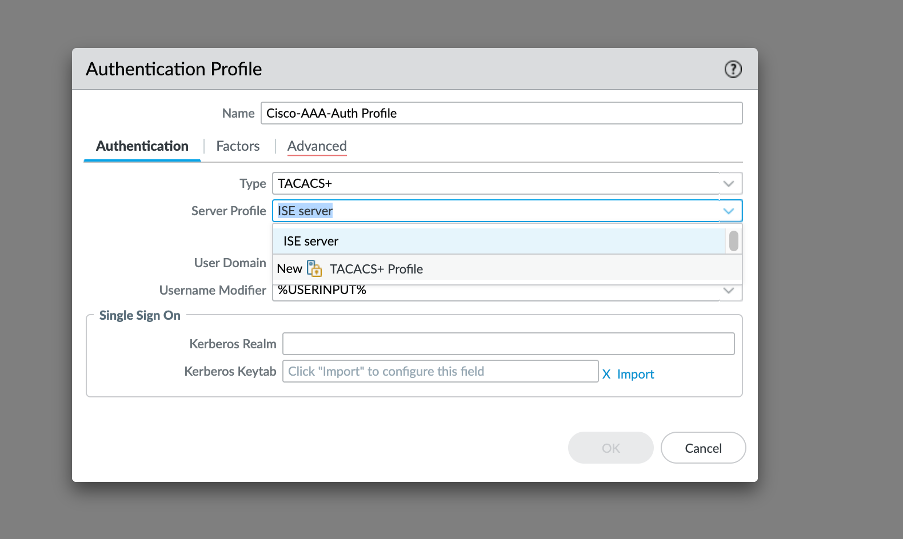

- Device > Authentication Profile の順に選択し、プロファイルをAdd します。

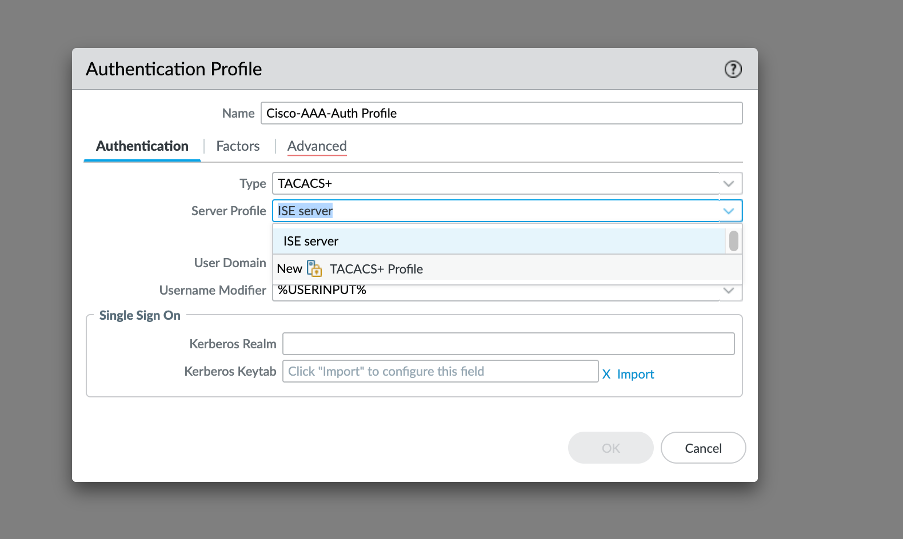

- プロファイルを識別する名前を入力します

- TypeをTACACS+に設定します。

- 設定したサーバプロファイルを選択します。

- Retrieve user group from TACACS+を選択して、TACACS+サーバで定義されたVSAからユーザグループ情報を収集します。

ファイアウォールは、認証プロファイルの許可リストで指定したグループを使用して、グループ情報を照合します。

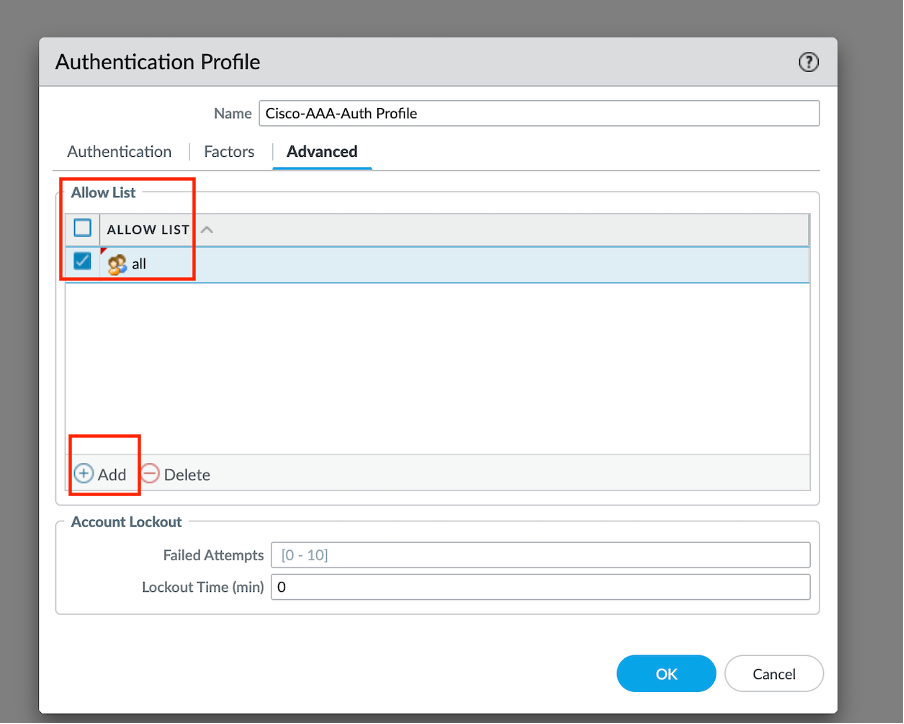

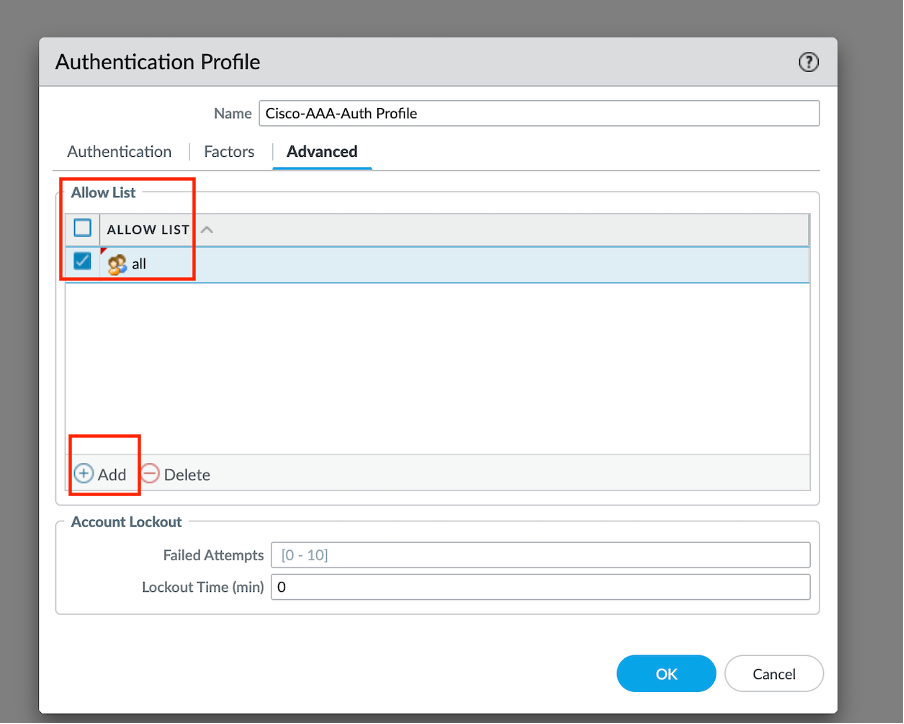

- Advancedを選択し、Allow Listで、この認証プロファイルで認証できるユーザとグループを追加します。

- OKをクリックして、認証プロファイルを保存します。

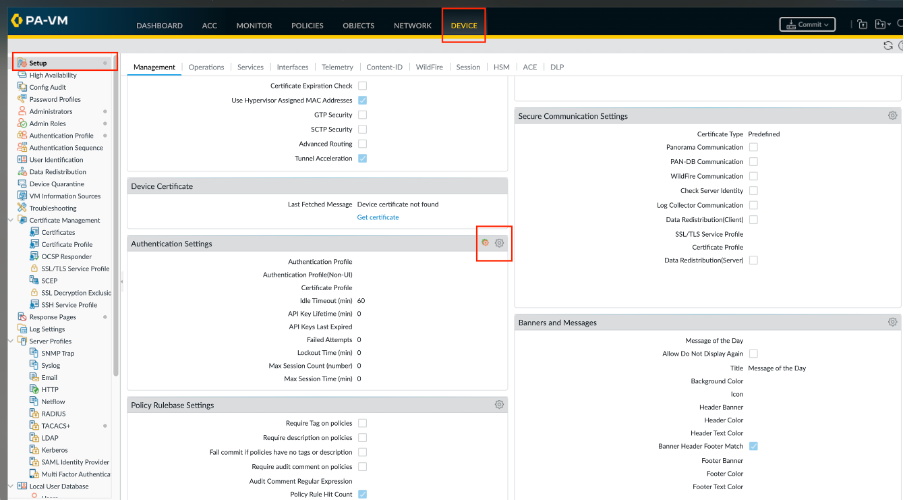

ステップ 3:すべての管理者に認証プロファイルを使用するようにファイアウォールを設定します。

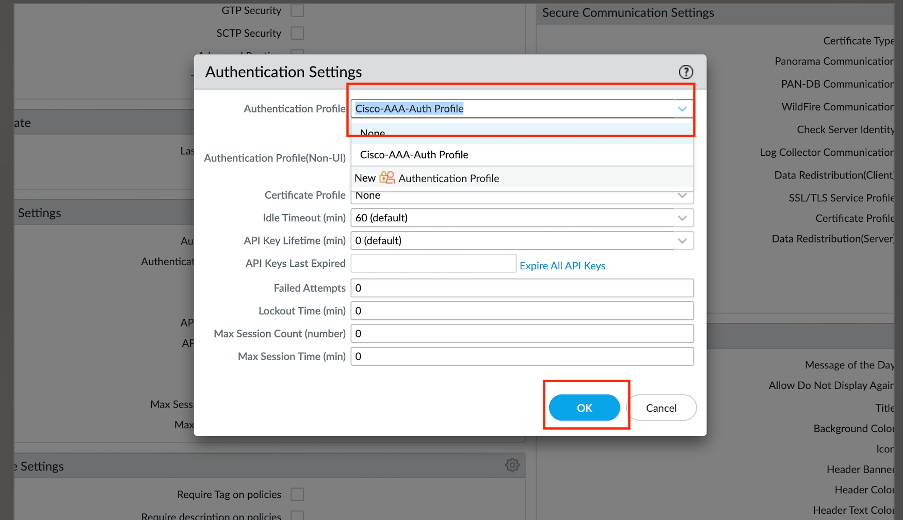

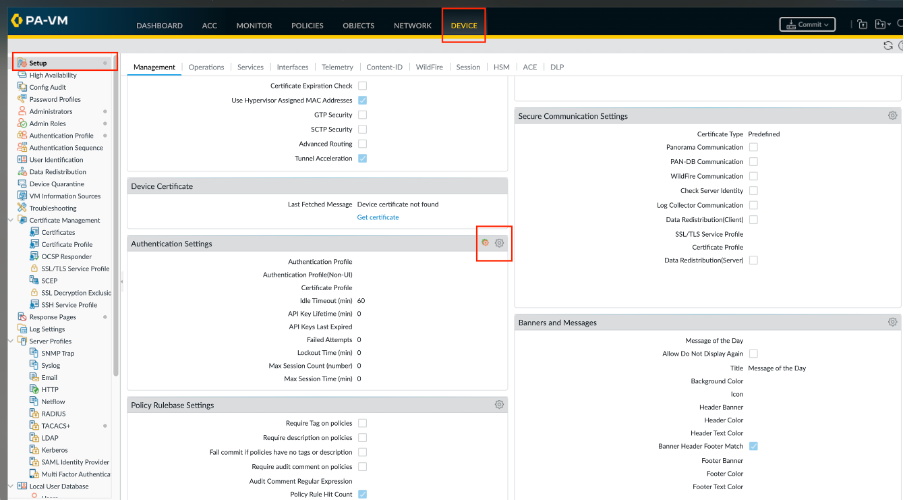

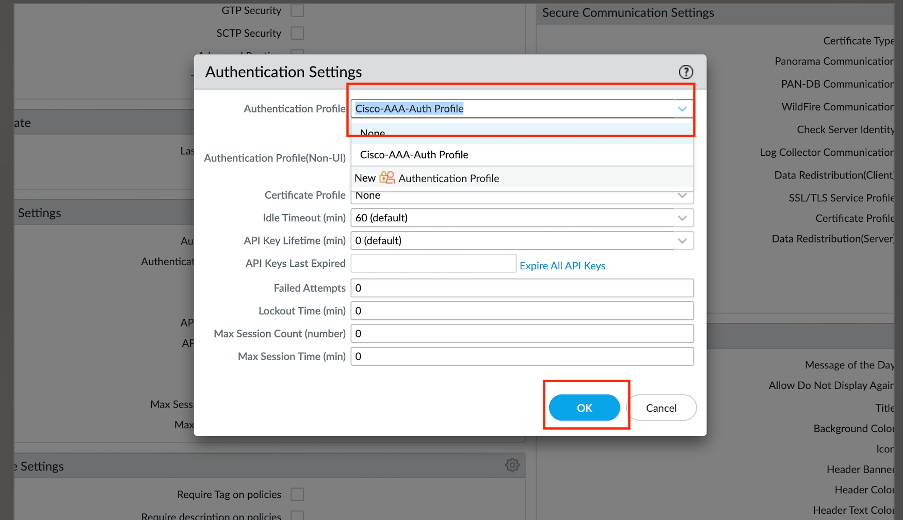

- Device > Setup > Managementの順に選択し、Authentication Settingsを編集します。

- 設定した認証プロファイルを選択し、OKをクリックします。

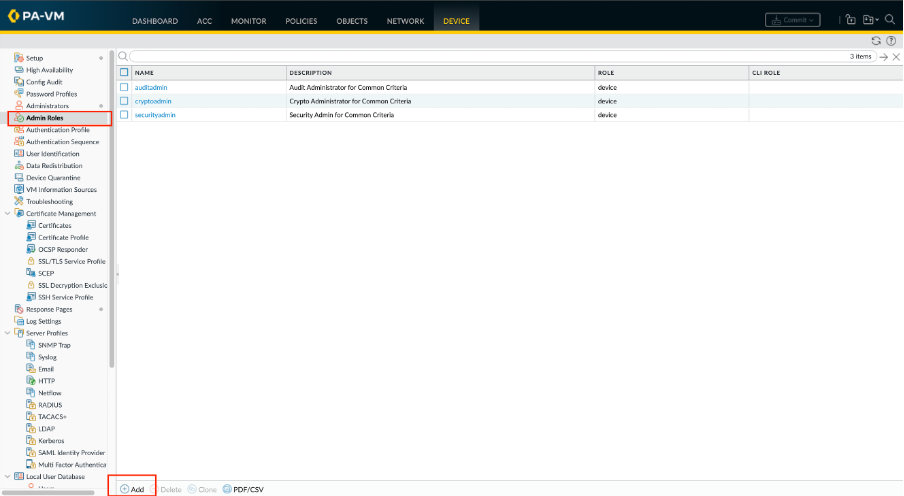

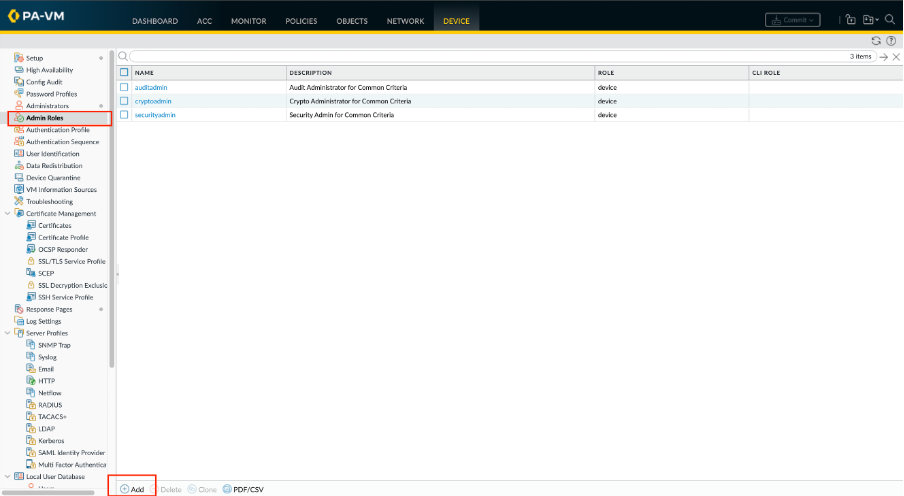

ステップ 4:管理者ロールプロファイルを設定します。

Device > Admin Rolesの順に選択し、Addをクリックします。ロールを識別する名前を入力します。

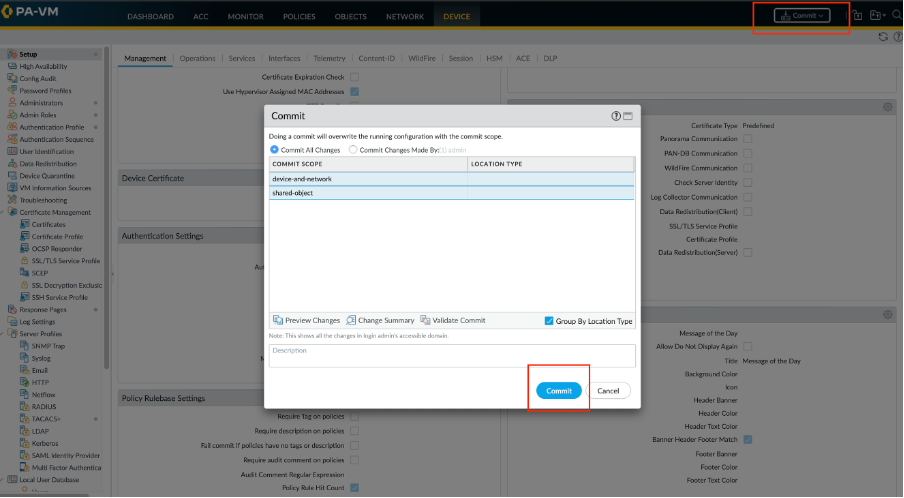

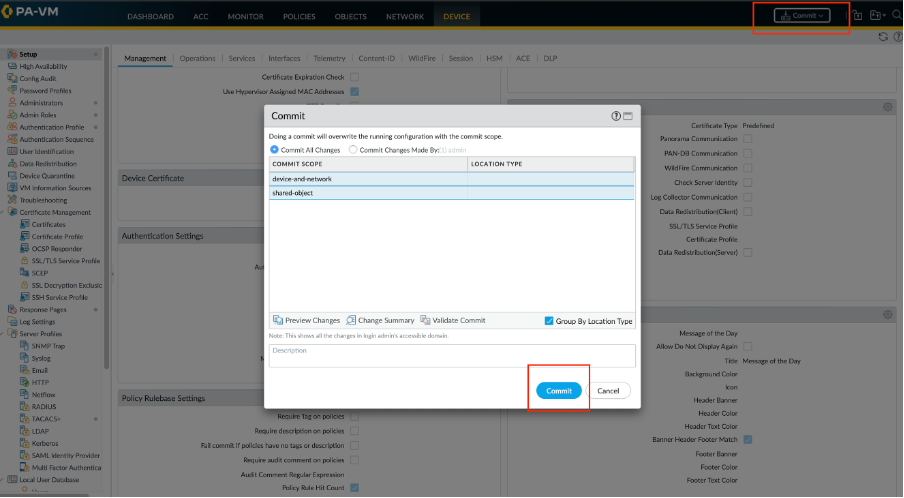

ステップ 5:変更を確定して、ファイアウォールで有効にします。

セクション2:ISEでのTACACS+の設定

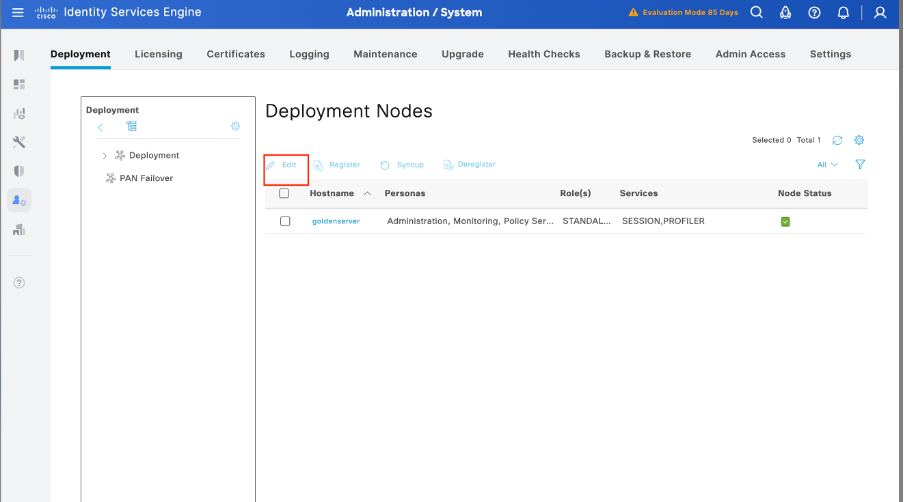

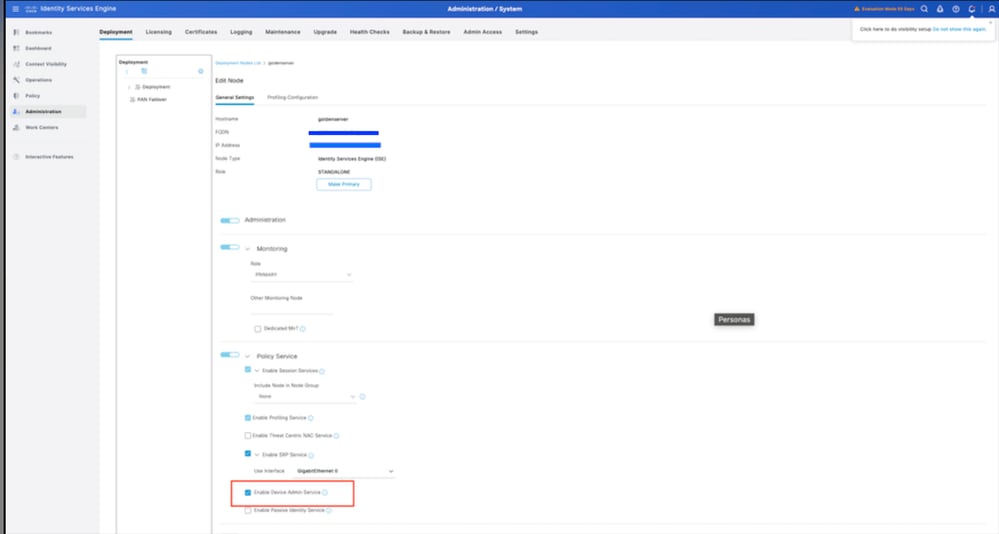

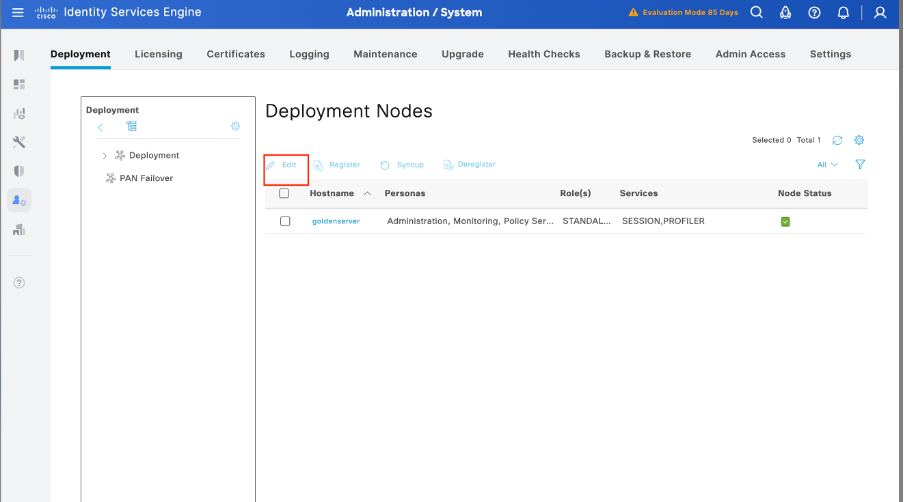

ステップ 1: 最初に、Cisco ISEにTACACS+認証を処理するために必要な機能があるかどうかを確認します。これを行うには、目的のポリシーサービスノード(PSN)でデバイス管理サービス機能が有効になっていることを確認します。Administration > System > Deploymentに移動し、ISEがTACACS+認証を処理する適切なノードを選択し、Editをクリックして設定を確認します。

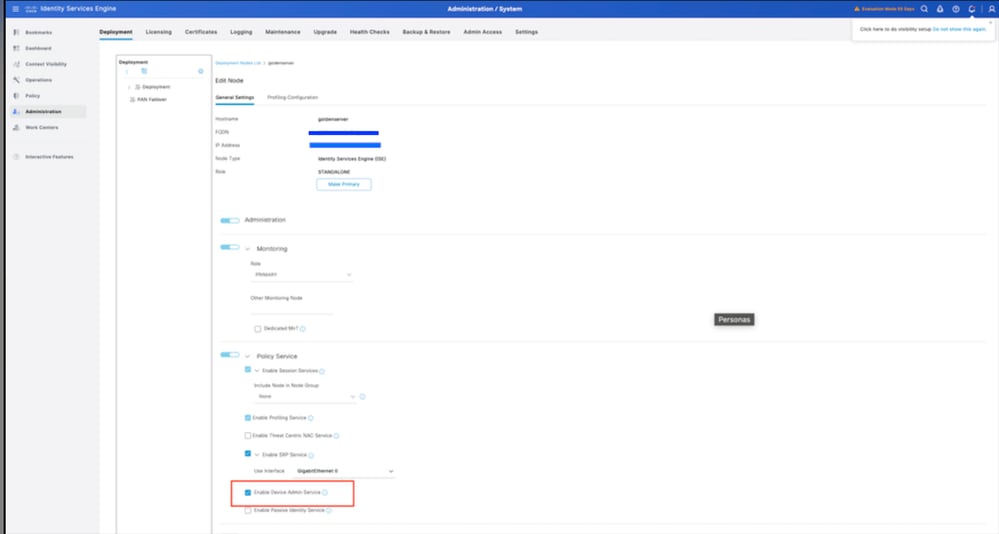

ステップ 2:下にスクロールして、Device Administration Service機能を見つけます。この機能を有効にするには、ポリシーサービスのペルソナがノード上でアクティブであり、展開内で使用可能なTACACS+ライセンスが存在している必要があります。チェックボックスをオンにして機能を有効にし、設定を保存します。

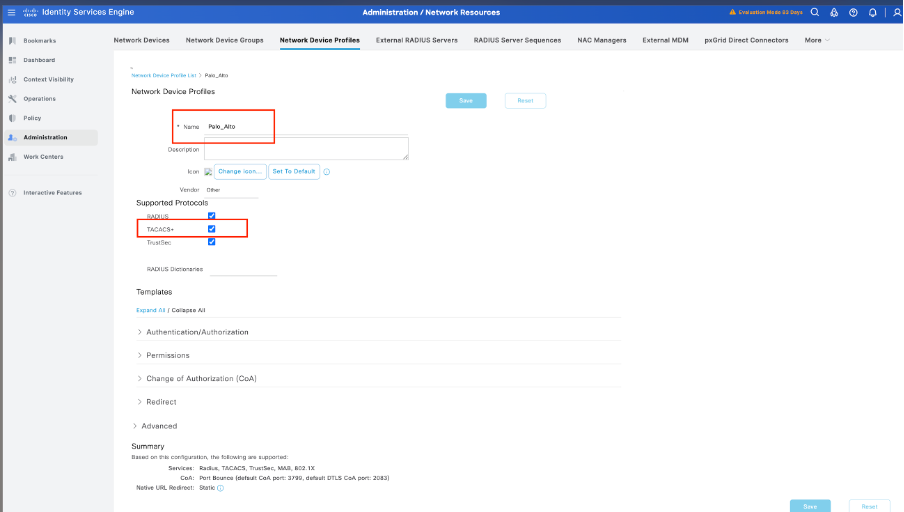

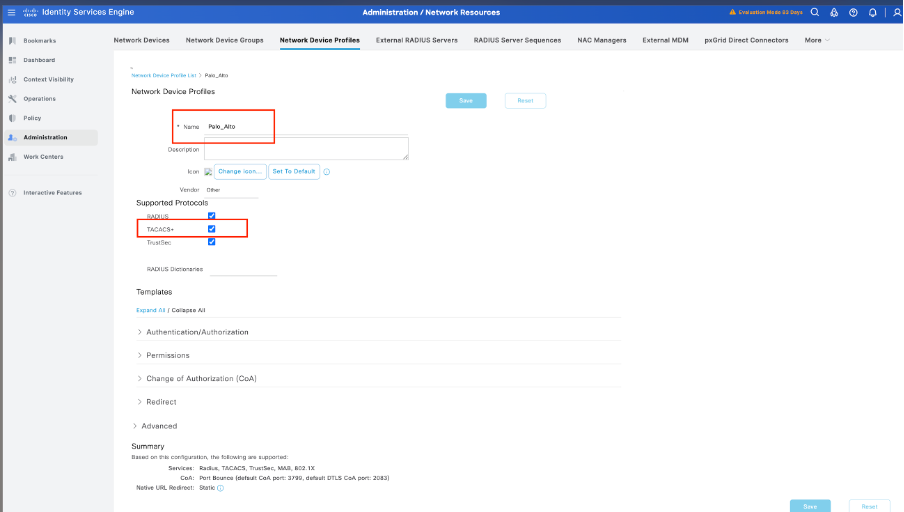

ステップ 3:Cisco ISEのPalo Altoネットワークデバイスプロファイルを設定します。

Administration > Network Resources > Network device profileの順に移動します。Addをクリックし、名前(Palo Alto)を指定して、supported protocolsの下でTACACS+をイネーブルにします。

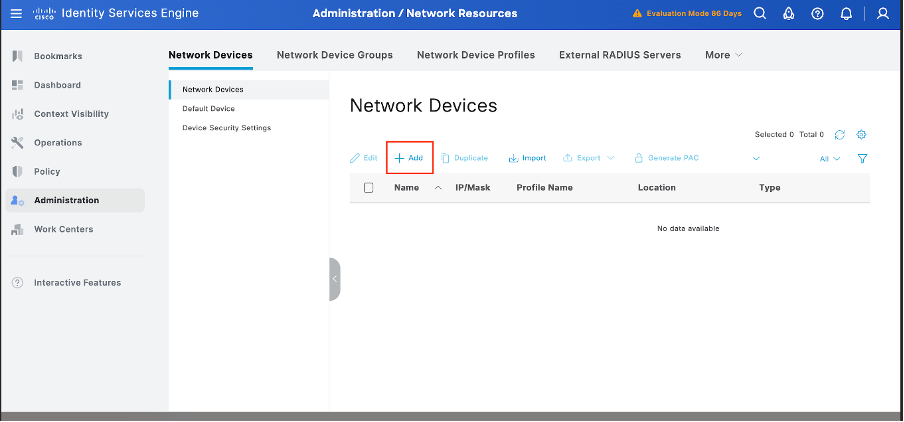

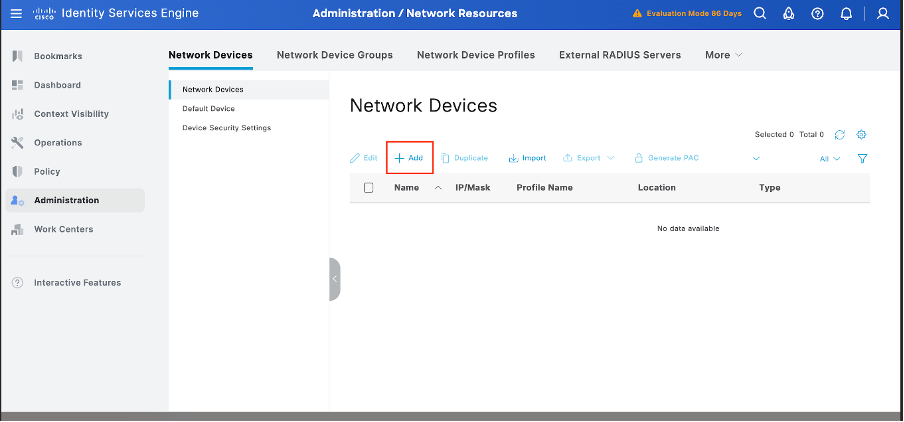

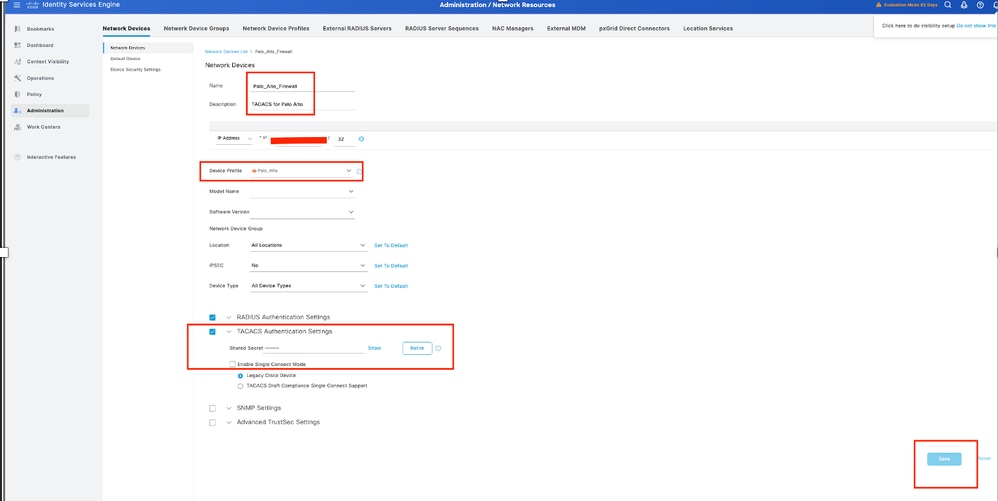

ステップ 4:Palo Altoをネットワークデバイスとして追加します。

- Administration > Network Resources > Network Devices > +Addの順に選択します。

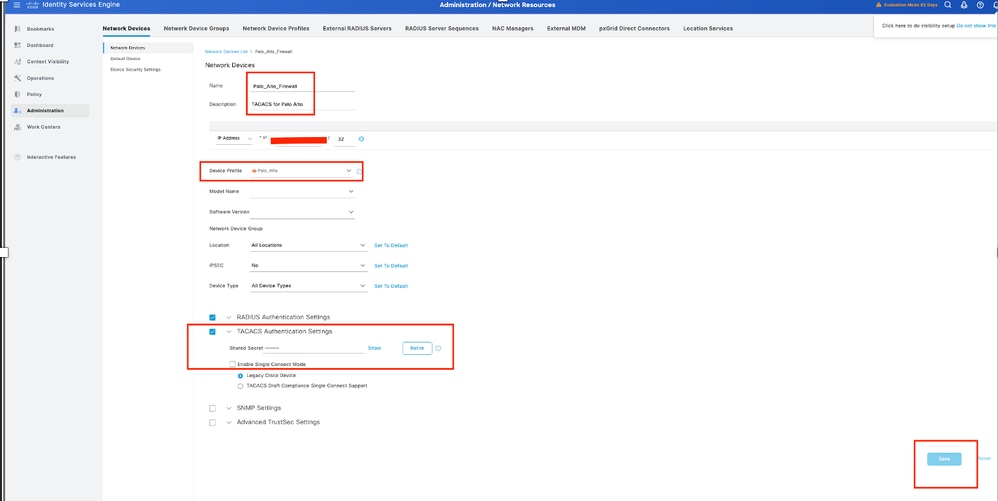

2. Addをクリックして、次の詳細情報を入力します。

名前:Palo-Alto

IPアドレス:<Palo-Alto IP>

ネットワークデバイスプロファイル:Palo Altoを選択

TACACS認証設定:

TACACS+認証の有効化

共有秘密鍵を入力します(Palo Altoの設定と一致している必要があります)。

[Save] をクリックします。

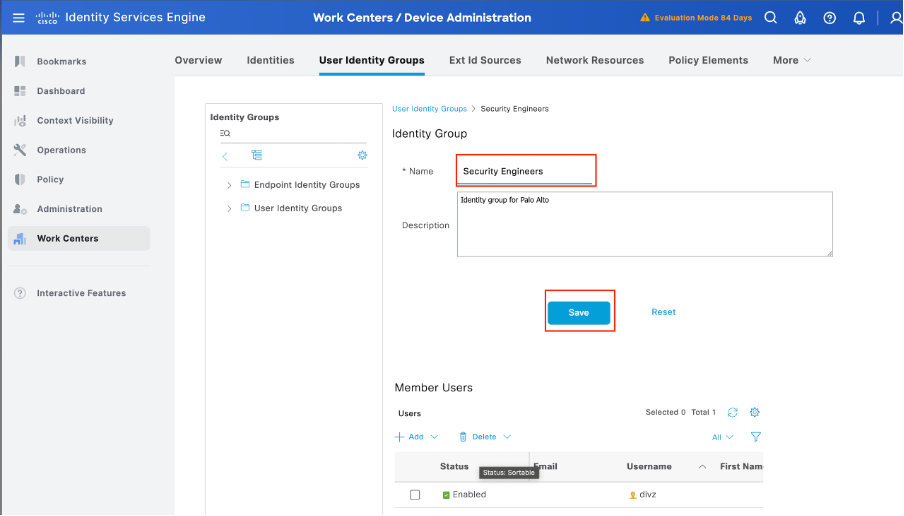

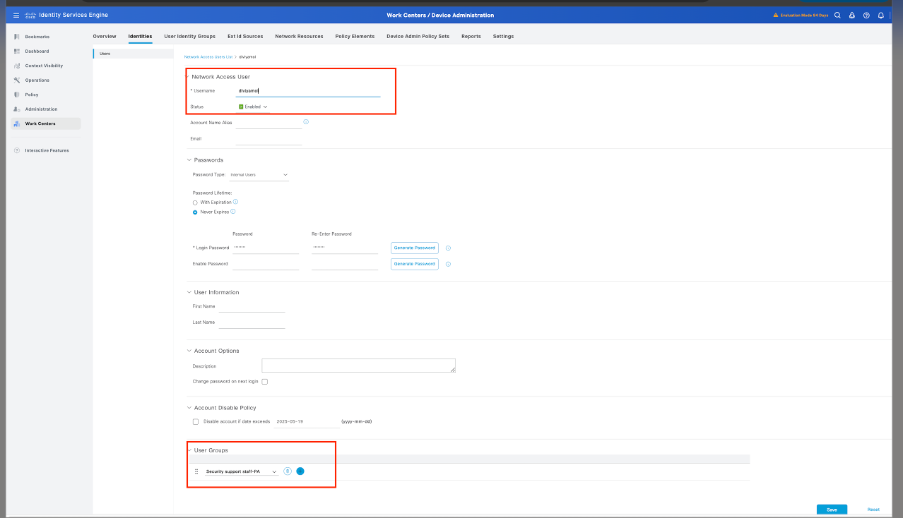

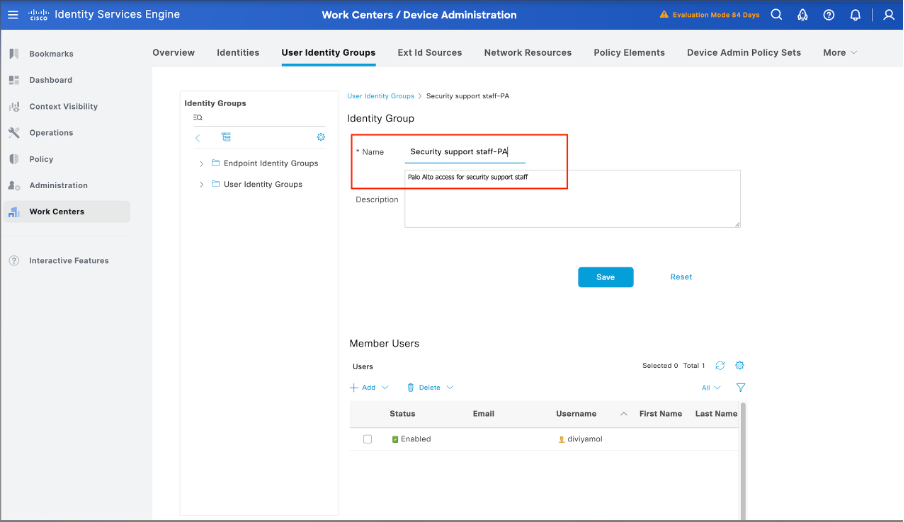

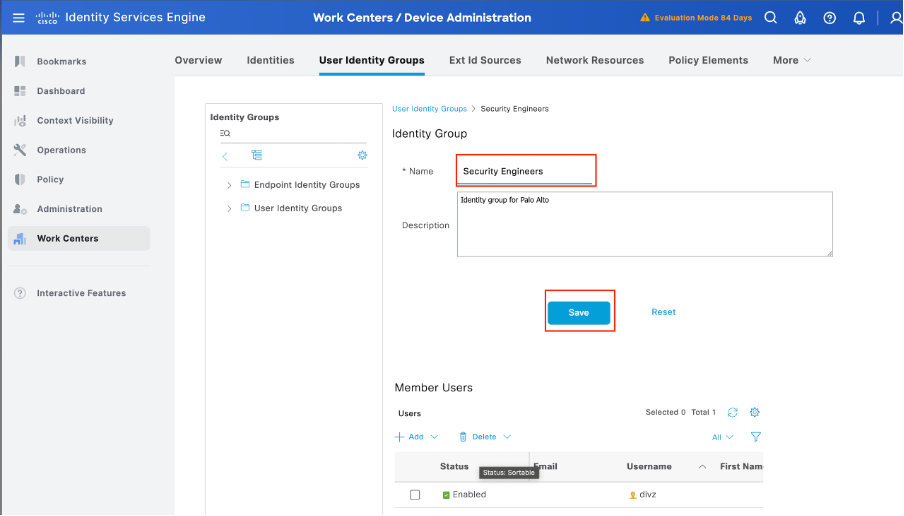

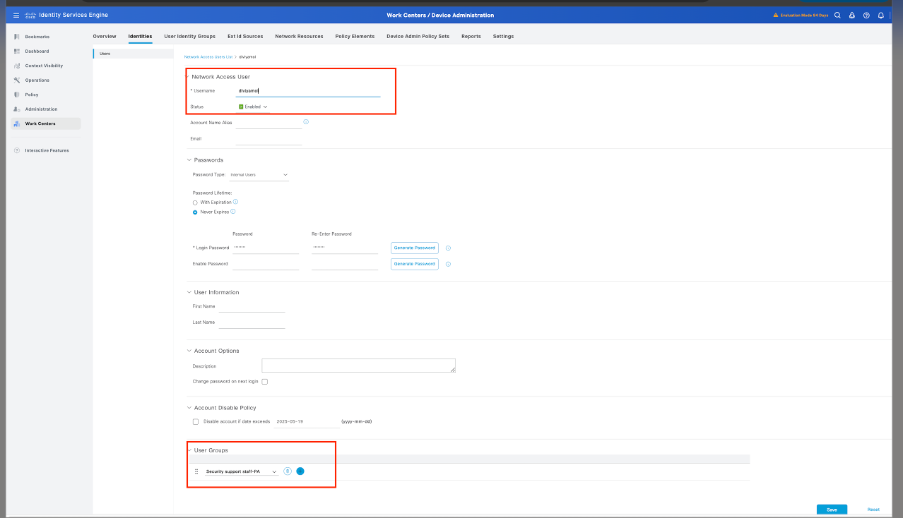

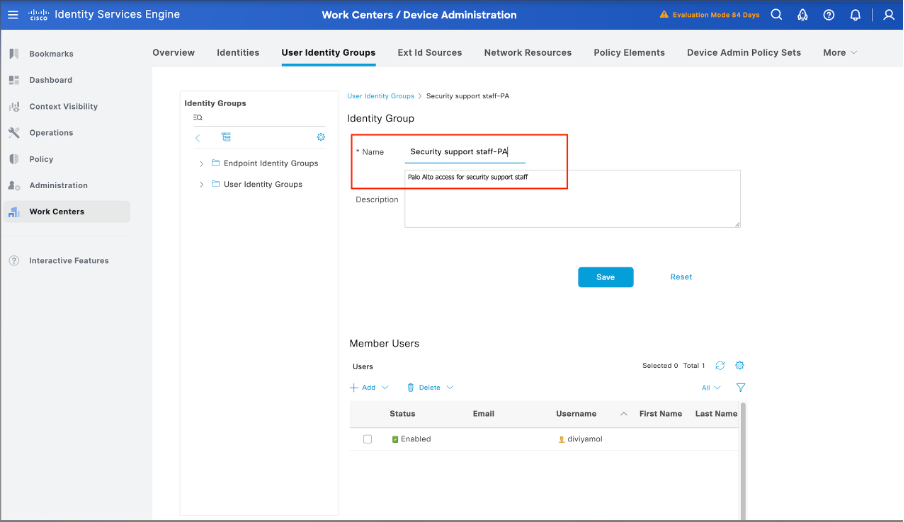

ステップ 5:ユーザIDグループを作成します。

Work Centers > Device Administration > User Identity Groupsの順に移動し、Addをクリックして、ユーザグループの名前を指定します。

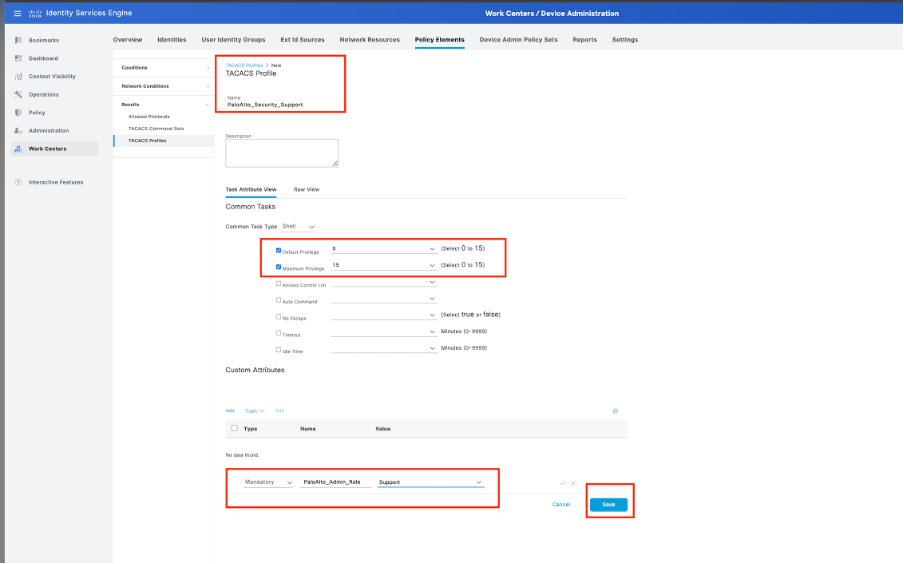

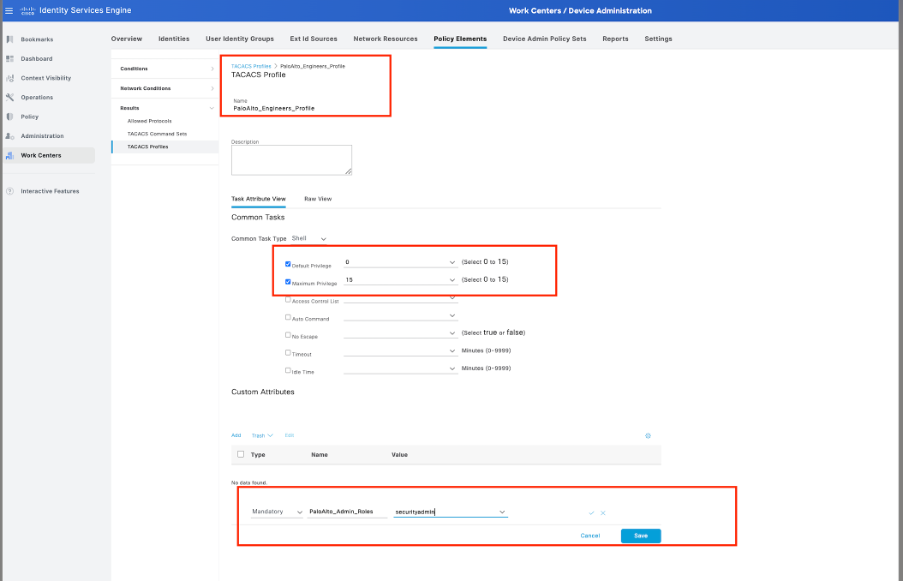

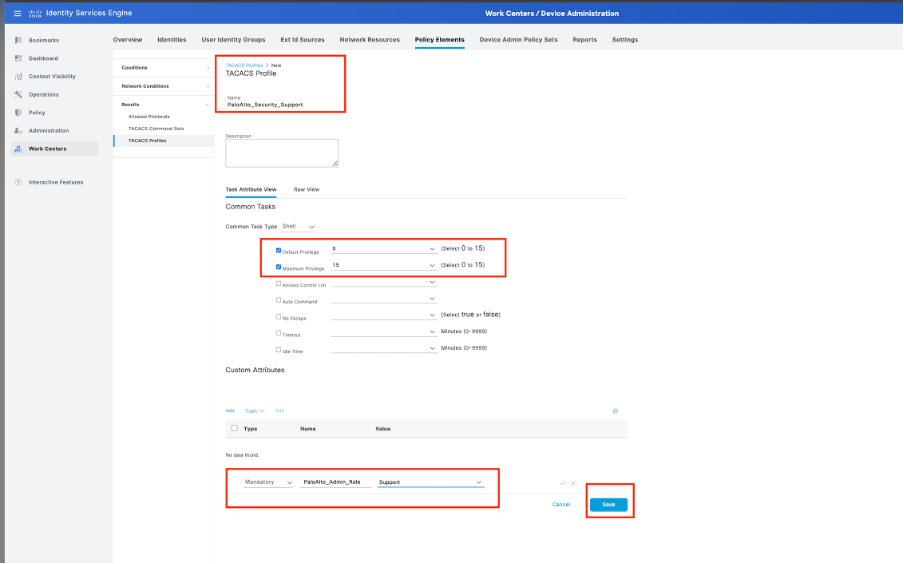

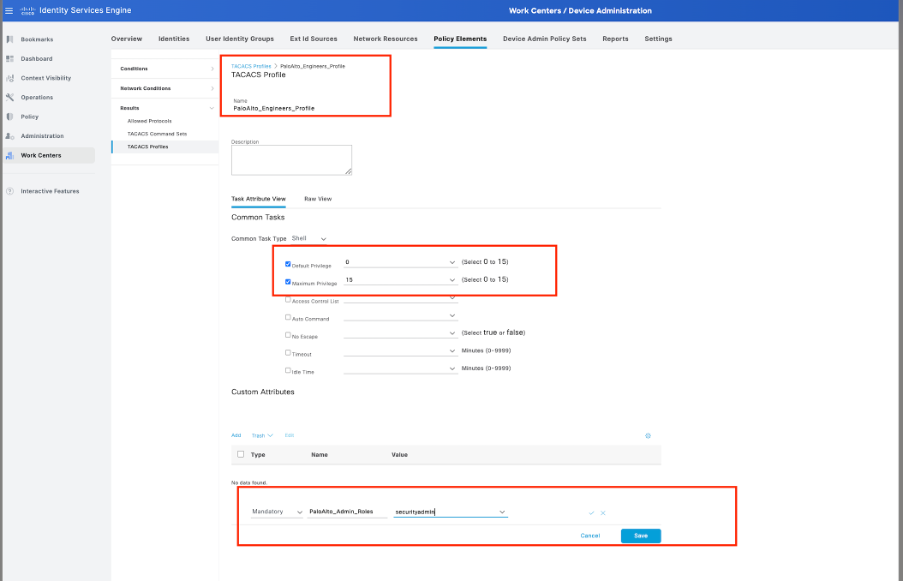

手順 6:TACACSプロファイルを設定します。

次は、特権レベルやタイムアウトの設定などの設定を行うことができるTACACSプロファイルの設定です。Work Centers > Device Administration -> Policy Elements -> Results -> TACACS Profilesの順に移動します。

Addをクリックして、新しいTACACS Profileを作成します。プロファイルに適切な名前を付けます。

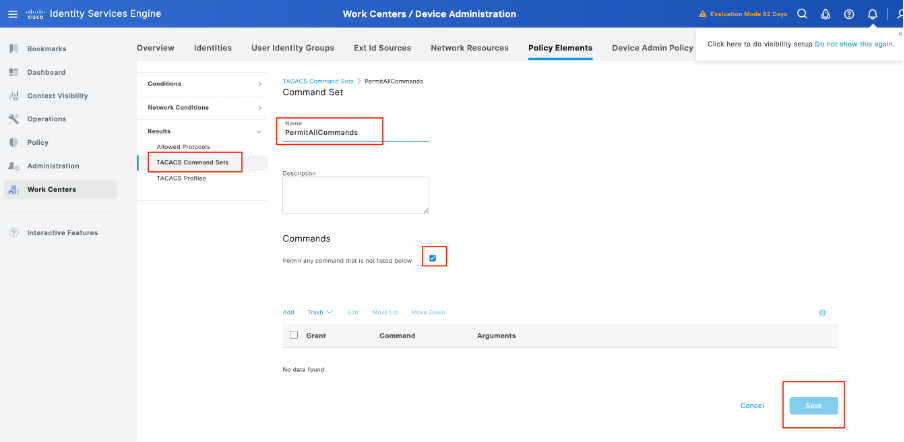

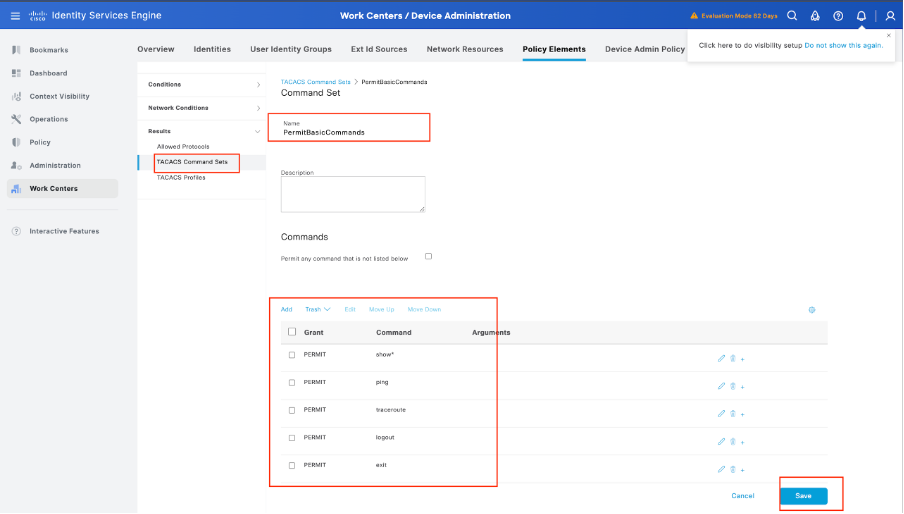

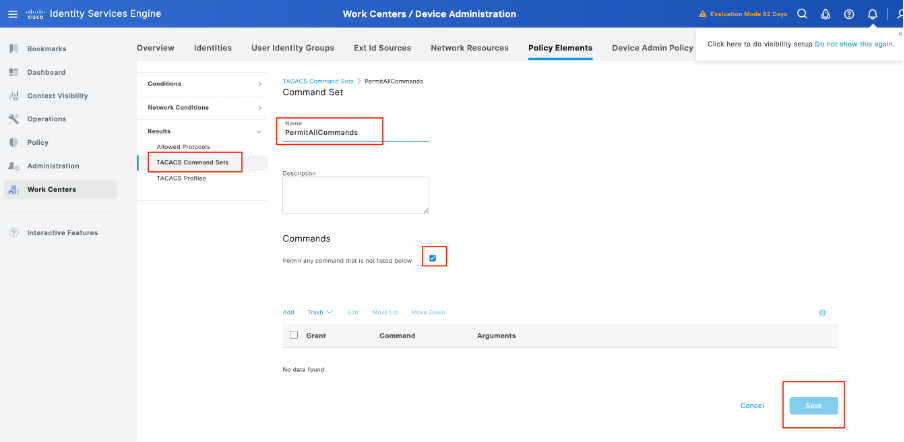

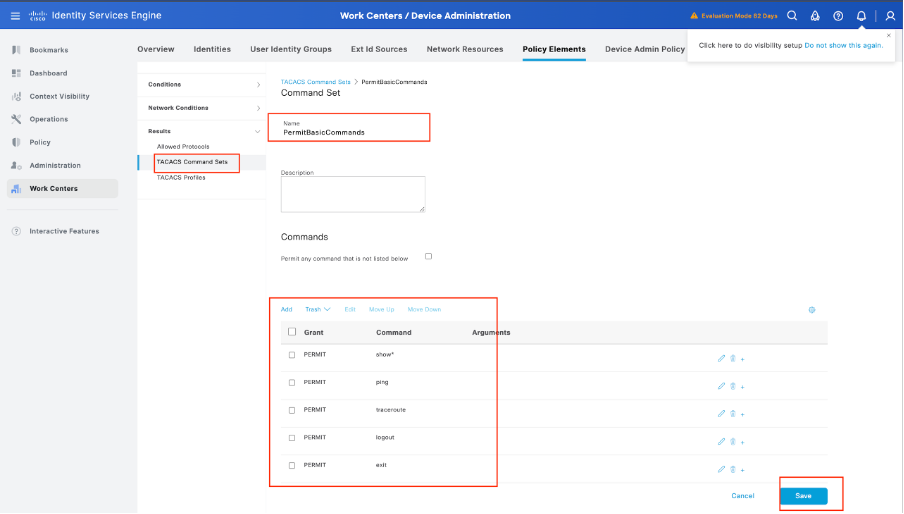

手順 6:TACACSコマンドセットを設定します。

次に、ユーザが使用できるコマンドを設定します。両方の使用例に特権レベル15を付与して、利用可能なすべてのコマンドにアクセスできるようにすることができるため、TACACSコマンドセットを使用して、使用できるコマンドを制限してください。

Work Centers > Device Administration > Policy Elements >Results -> TACACS Command Setsの順に移動します。Addをクリックして新しいTACACSコマンドセットを作成し、PermitAllCommandsという名前を付けます。このTACACSコマンドセットをセキュリティサポートに適用します。

このTACACSコマンドセットで設定する必要があるのは、次にリストされていないコマンドをすべて許可するチェックボックスをオンにすることです。

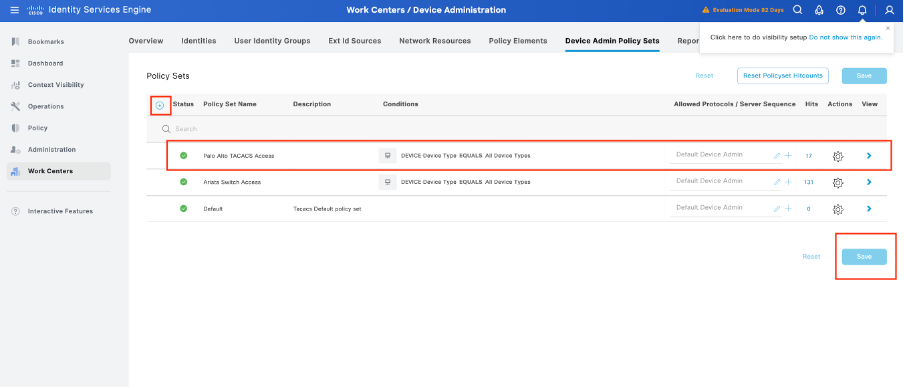

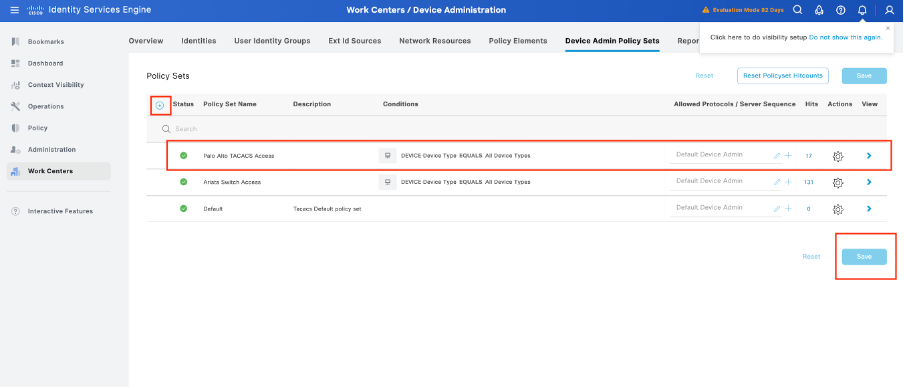

手順 7:Palo Altoで使用するデバイス管理ポリシーセットを作成し、ワークセンター>デバイス管理>デバイス管理ポリシーセットの順に選択し、追加 +アイコンをクリックします。

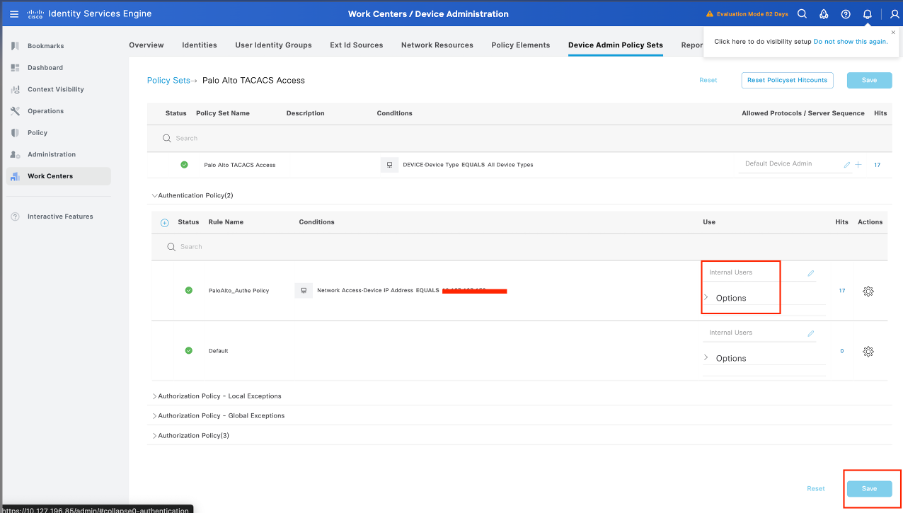

ステップ 8:この新しいポリシーセットに名前を付け、Palo Alto Firewallで実行中のTACACS+認証の特性に応じて条件を追加し、Allowed Protocols > Default Device Adminの順に選択します。設定を保存します。

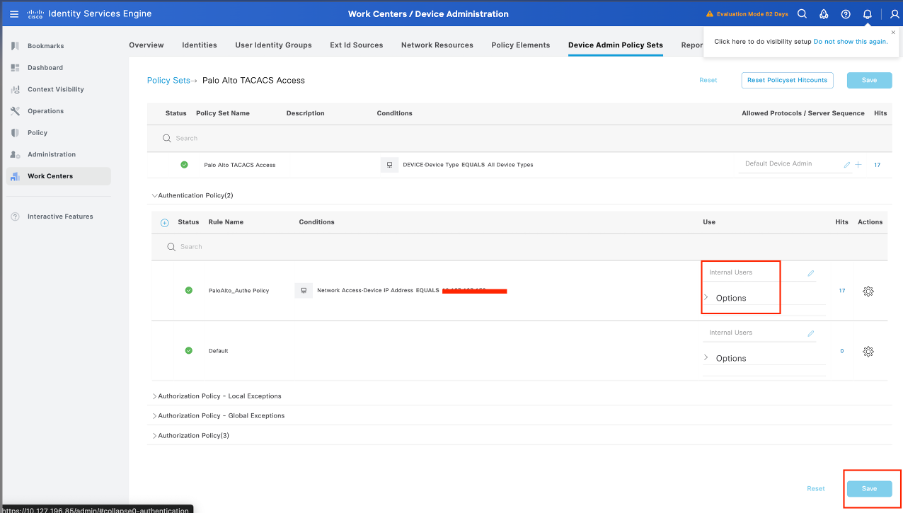

ステップ 9:> viewオプションを選択してから、Authentication Policyセクションで、Palo Alto Firewallでの認証用のユーザ名とクレデンシャルを照会するためにCisco ISEが使用する外部アイデンティティソースを選択します。この例では、クレデンシャルはISE内に保存された内部ユーザに対応します。

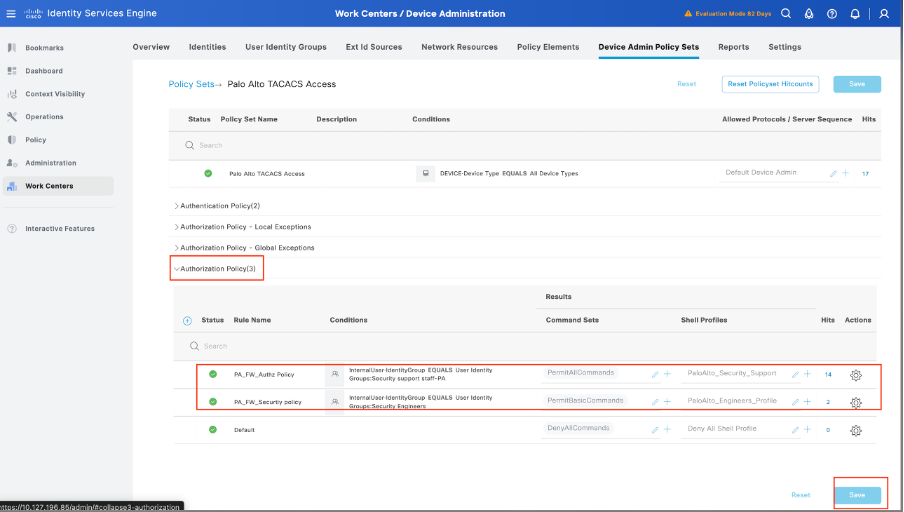

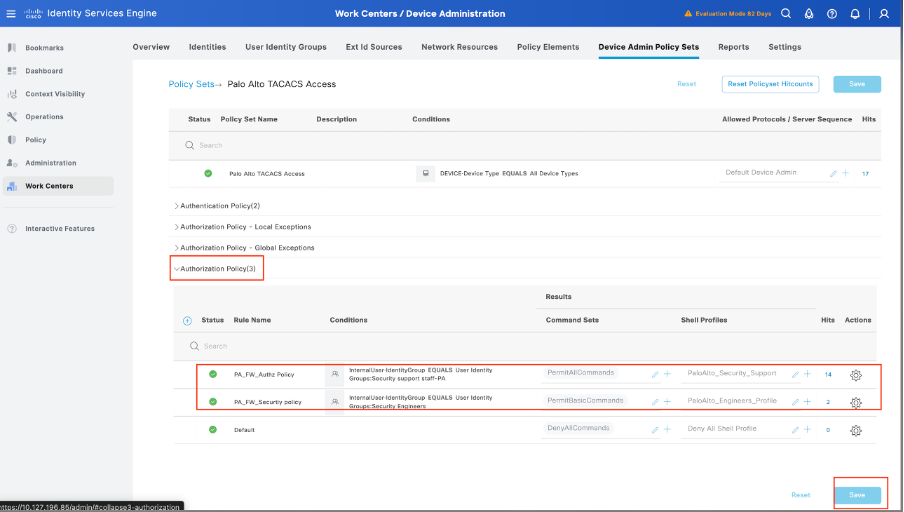

ステップ 10: DefaultポリシーまでAuthorization Policyというセクションまで下にスクロールし、gearアイコンを選択して、上にルールを1つ挿入します。

ステップ 11 新しい認可ルールに名前を付け、グループメンバーシップとして認証済みのユーザに関する条件を追加します。次に、Shell Profilesセクションで、以前に設定したTACACSプロファイルを追加し、設定を保存します。

確認

ISEのレビュー

ステップ 1:TACACS+サービスアビリティが実行されているかどうかを確認します。これは次のようにチェックインできます。

- GUI:Administration -> System -> Deploymentで、サービスDEVICE ADMINとともにノードがリストされているかどうかを確認します。

- CLI:コマンドshow ports | include 49を実行して、TACACS+に属するTCPポートに接続があることを確認します

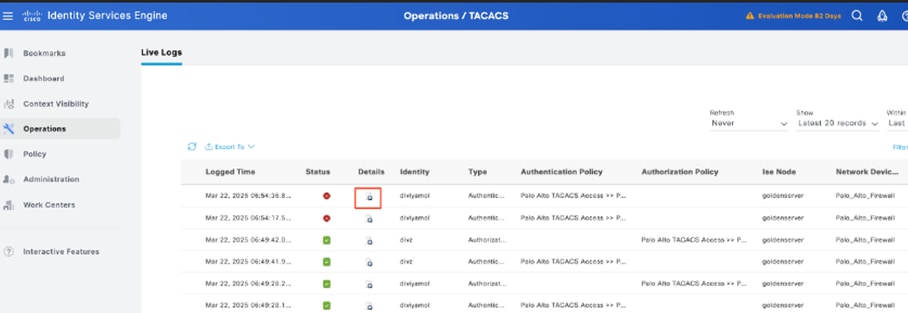

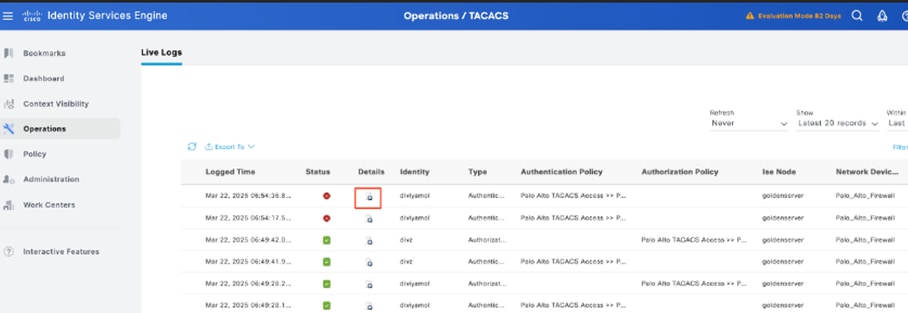

ステップ 2:TACACS+認証試行に関するライブログがあるかどうかを確認します(これは、「Operations -> TACACS -> Live logs」メニューで確認できます)。

障害の原因に応じて、設定を調整したり、障害の原因に対処したりできます。

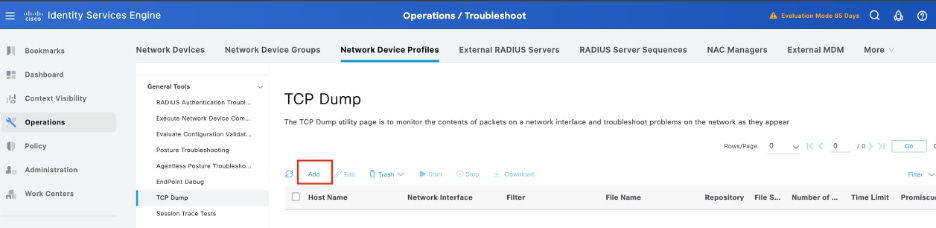

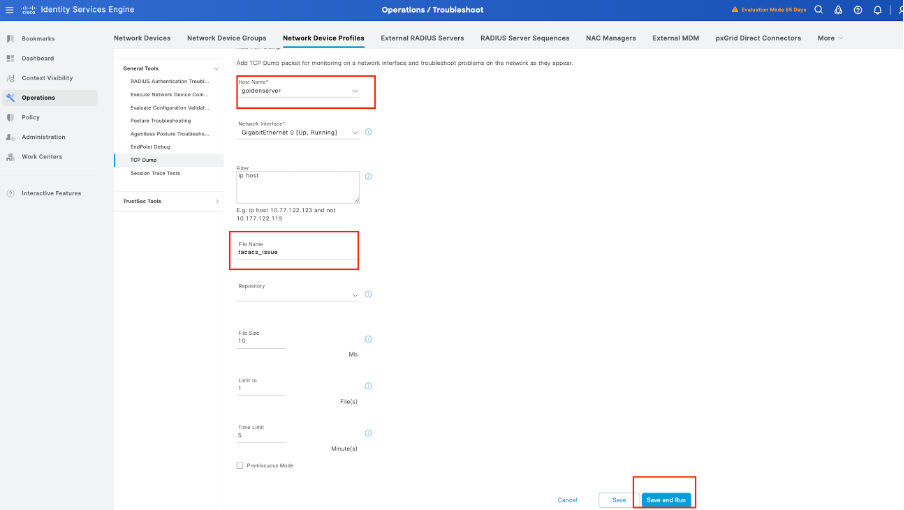

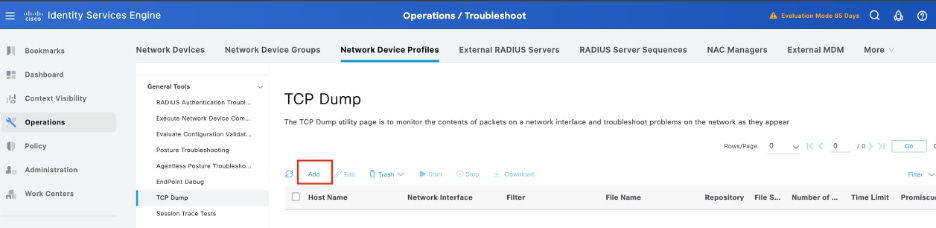

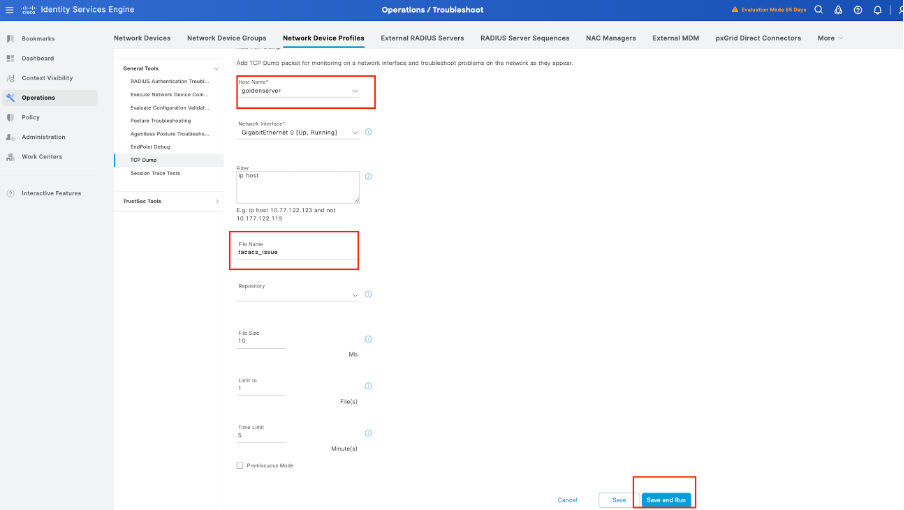

手順 3: ライブログが表示されない場合は、パケットキャプチャの実行に進み、Operations > Troubleshoot > Diagnostic Tools > General Tools > TCP Dumpの順にメニューに移動し、Addを選択します。

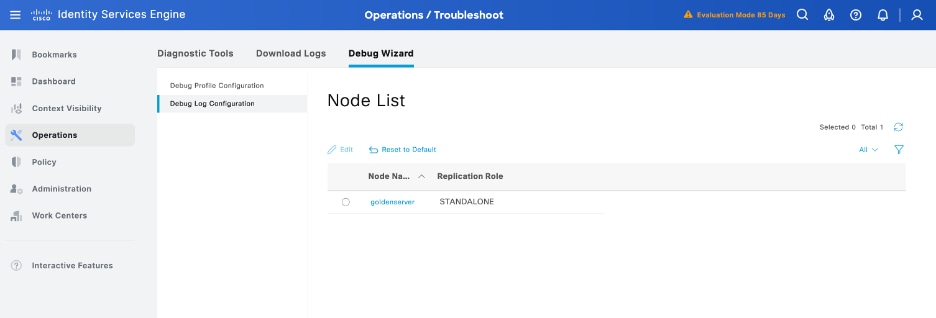

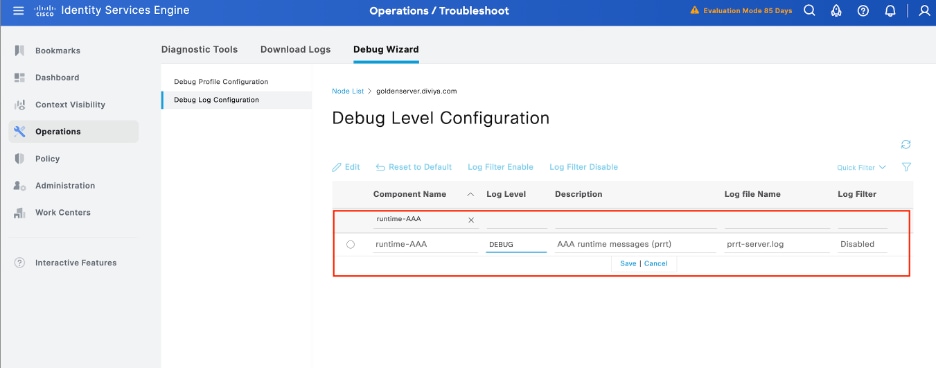

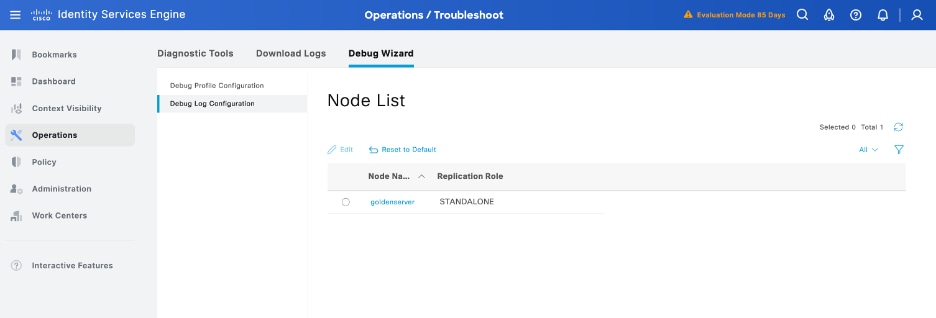

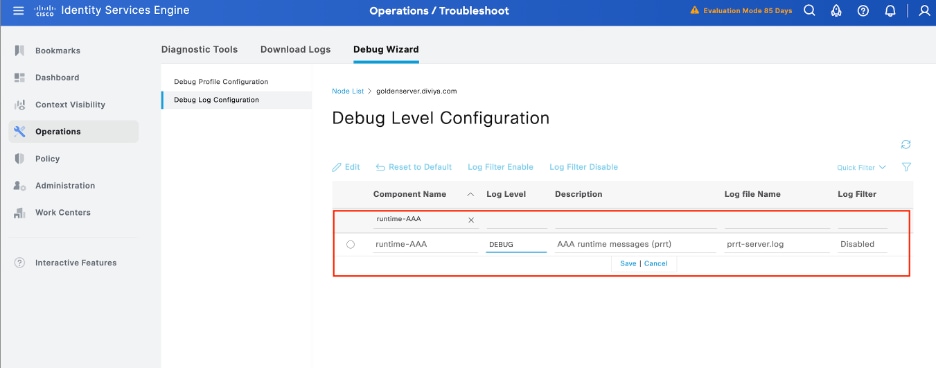

ステップ 4:認証が実行されるPSN内のデバッグのコンポーネントruntime-AAAを、Operations > Troubleshoot > Debug Wizard > Debug log configurationで有効にし、PSNノード(ノードID)を選択してから、editボタンでnextを選択します。

runtime-AAAコンポーネントを特定し、そのログレベルをdebugに設定し、問題を再現し、さらに調査するためにログを分析します。

トラブルシューティング

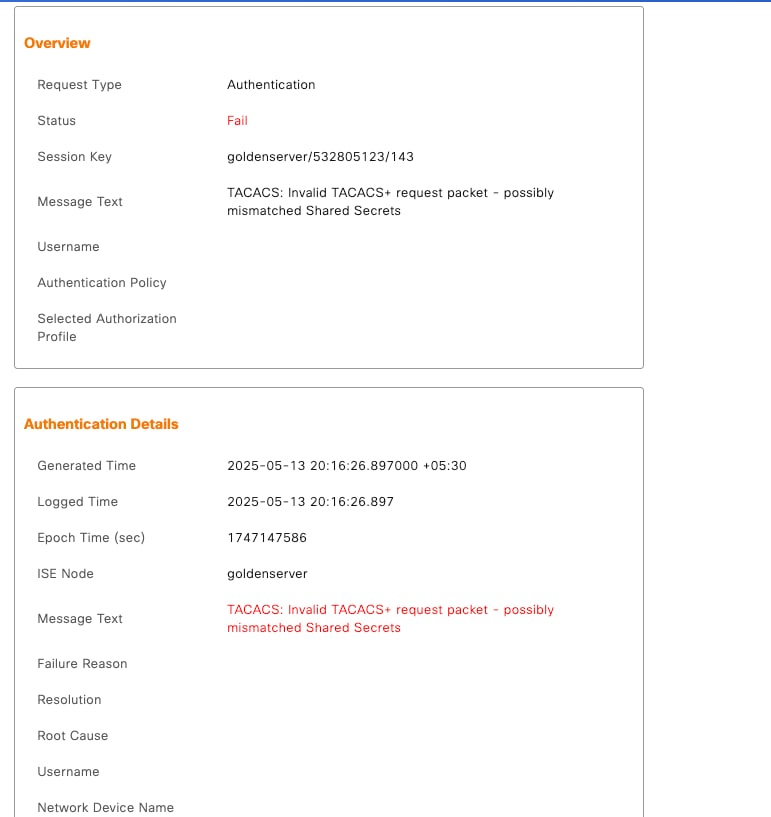

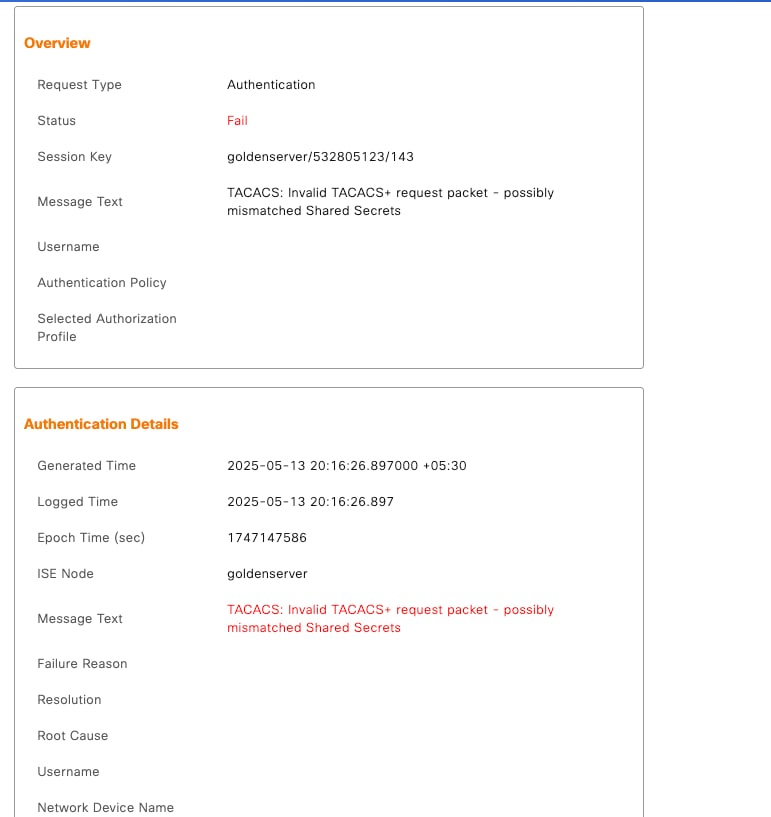

TACACS:無効なTACACS+要求パケット – 共有秘密の不一致の可能性

問題

Cisco ISEとPalo Altoファイアウォール(または任意のネットワークデバイス)の間のTACACS+認証が失敗し、次のエラーメッセージが表示されます。

「Invalid TACACS+ request packet - possibly mismatched Shared Secrets」(無効なTACACS+要求パケット – 共有秘密が一致しない可能性があります)

これにより、管理ログインの成功が防止され、中央集中型の認証を通じてデバイスアクセス制御に影響を与える可能性があります。

考えられる原因

解決方法

この問題には、次のようないくつかの解決策があります。

1. 共有秘密を確認します。

2. TACACS+サーバ設定を確認します。

フィードバック

フィードバック