はじめに

このドキュメントでは、既存の設定グループを使用してSD-WANリモートアクセス(SDRA)を設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco Software-Defined Wide Area Network(SD-WAN)

- 公開キーインフラストラクチャ(PKI)

- FlexVPN

- RADIUS サーバ

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- C8000Vバージョン17.12.03a

- vManageバージョン20.12.03a

- Simple Certificate Enrollment Protocol(SCEP)を使用する認証局(CA)サーバ

- AnyConnectセキュアモビリティクライアントバージョン4.10.04071

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

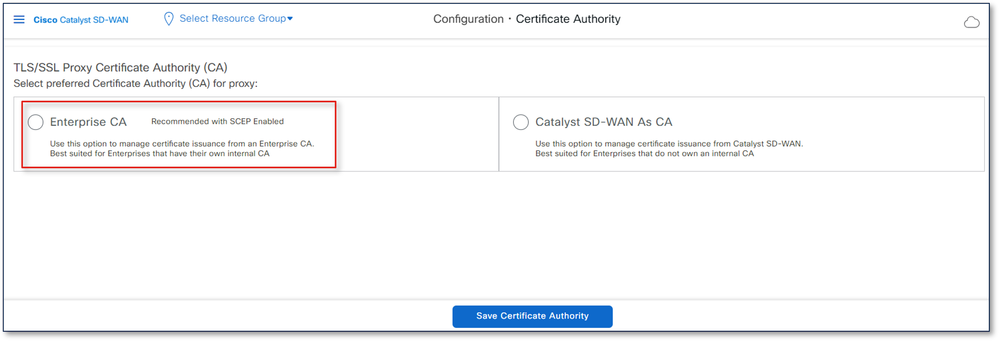

Managerでの認証局(CA)の設定

このセクションでは、SD-WAN Managerを使用したSCEPベースの自動登録用に認証局(CA)サーバを設定する方法について説明します。

注:リモートアクセスが有効なデバイスは、この認証局から証明書を受信します。デバイスは、証明書を使用してリモートアクセスクライアントを認証します。

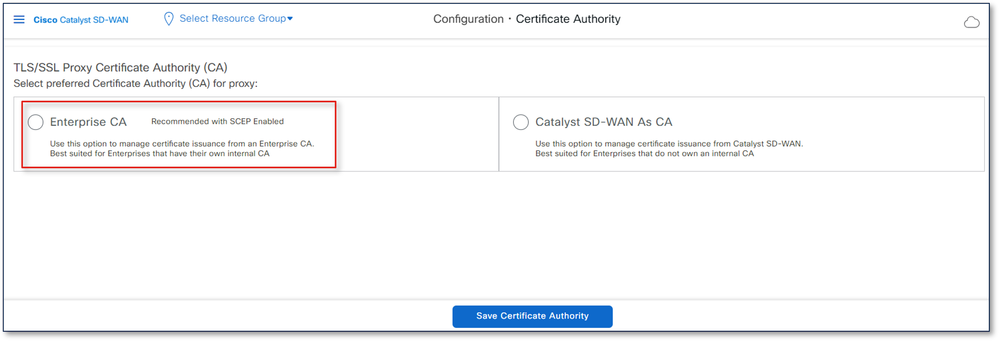

ステップ 1:vManageを使用してCA証明書を設定するため、エンタープライズCAに移動します。vManage GUIから:

Configuration -> Certificate Authority -> Enterprise CA(オプション)

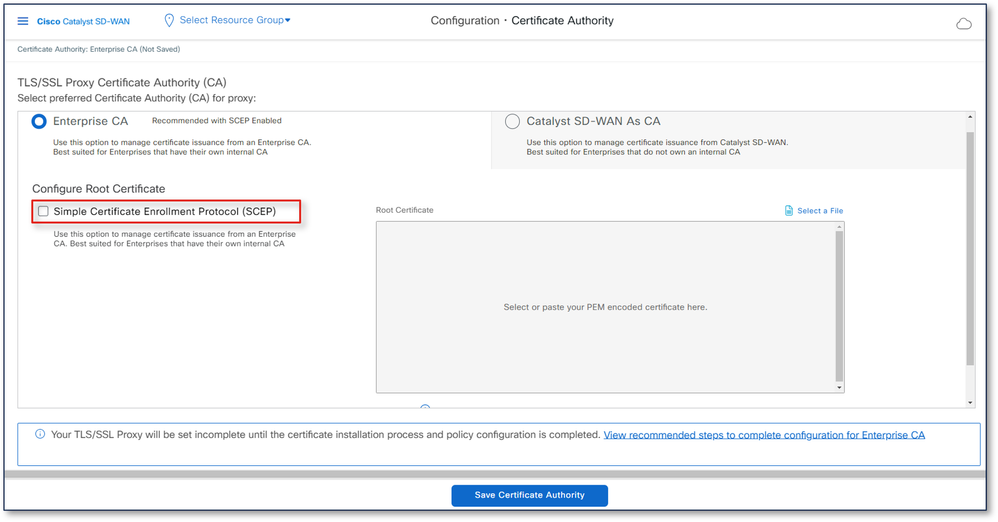

注:SCEPを使用しないエンタープライズCA、CAとしてCisco vManage、中間CAとしてCisco vManageなどの他のCAオプションは、SD-WAN RA機能ではサポートされていません

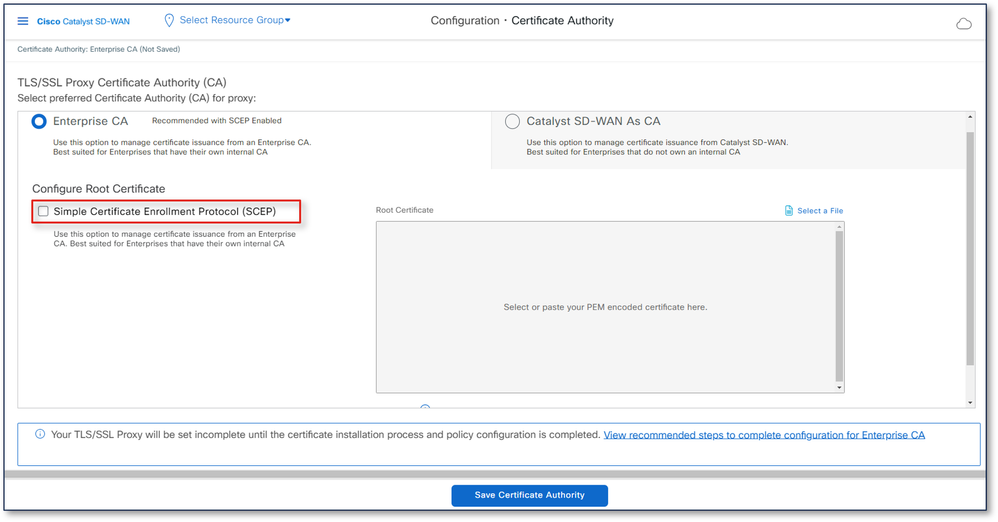

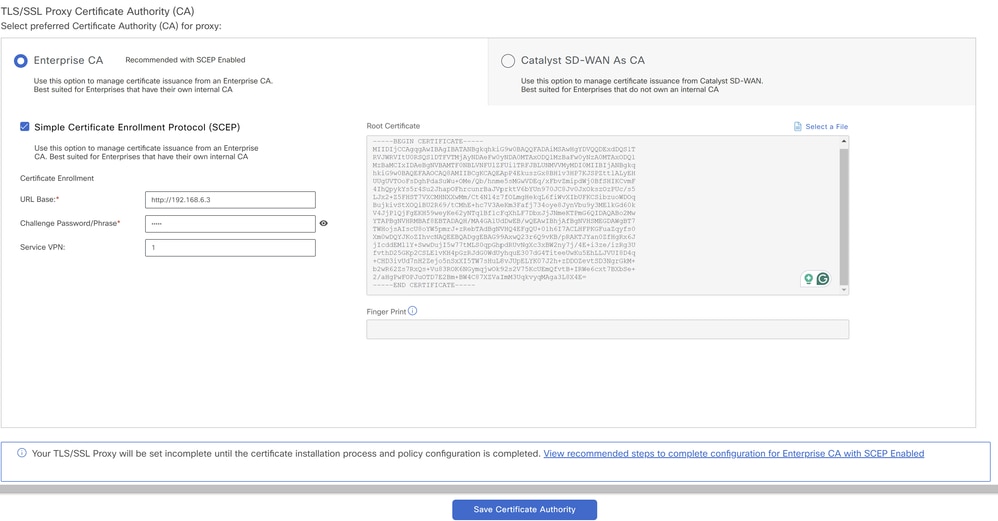

ステップ 2:エンタープライズCAが表示されたら、SCEPオプションを選択します。

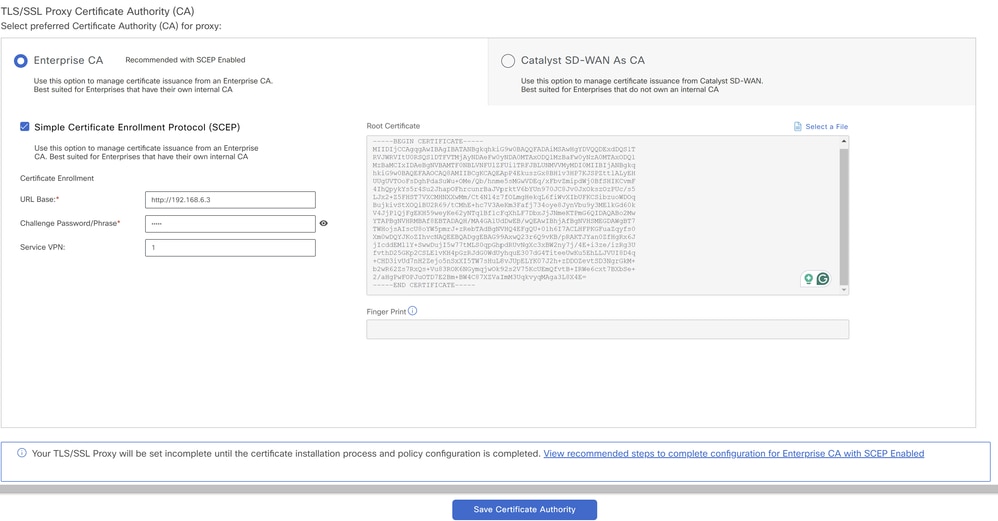

ステップ 3: CA証明書をルート証明書ボックスにコピーアンドペーストします。

ステップ 4:CAサーバ情報を入力します。

注:CAサーバはサービスVRF 1に配置されています。CAサーバには、すべてのSD-WAN RAヘッドエンドのサービスVRFを介して到達できる必要があります。

ステップ 5:Save Certificate Authorityをクリックして、設定を保存します。

注:関連するCA設定は、リモートアクセス設定が完了してデバイスに実装されると適用されます。

リモートアクセス機能プロファイルを既存の設定グループに追加します。

既存の構成グループを変更して、リモートアクセスを設定します。

注:SDRAは、CLIアドオンテンプレートまたは設定グループを使用して設定できます。ただし、機能テンプレートの使用はサポートしていません。

サービスVPNでのリモートアクセスの有効化

警告:サービスVPNでのリモートアクセスの有効化は必須の手順です。これがないと、リモートアクセスパラメータ(プロファイル/機能)の後続の設定がデバイスに伝搬されません。

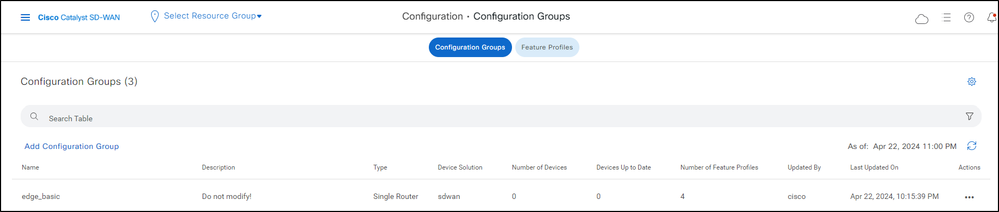

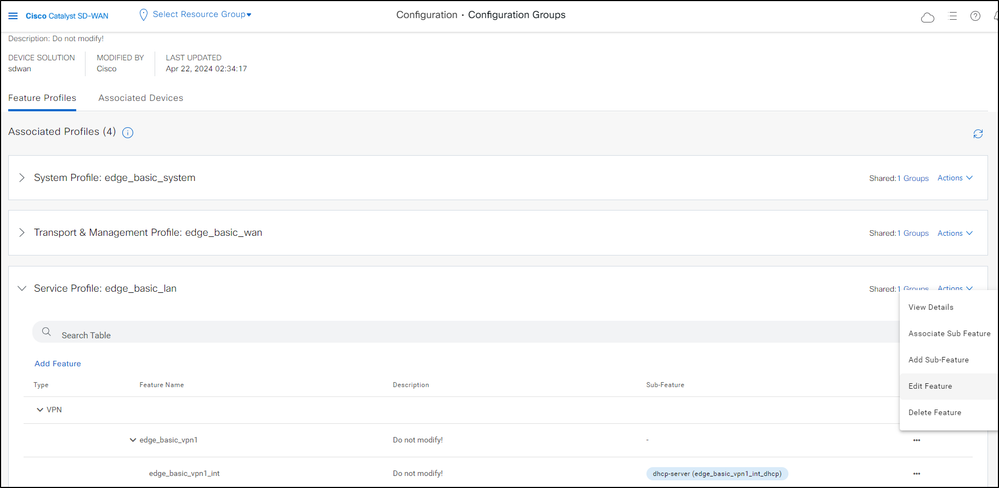

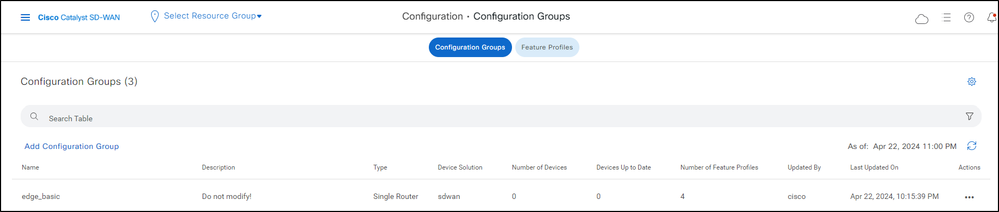

ステップ 1:vManage GUIから、Configuration -> Configuration Groupsの順に移動します。既存の設定グループの右側にある3つのドット(...)をクリックし、Editをクリックします。

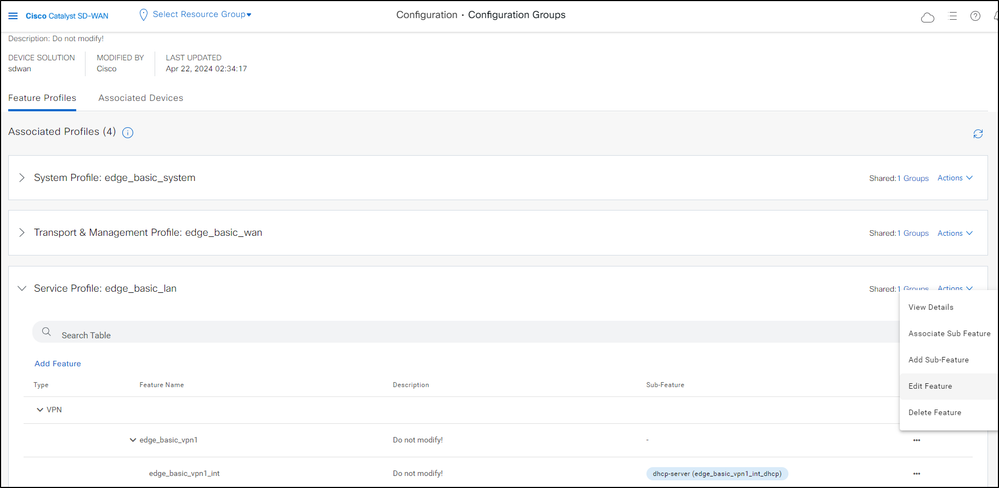

ステップ 2: Service Profile:<name>までスクロールダウンして、セクションを展開します。目的のVPNプロファイルの右側にある3つのドット(...)をクリックし、Edit Featureをクリックします。

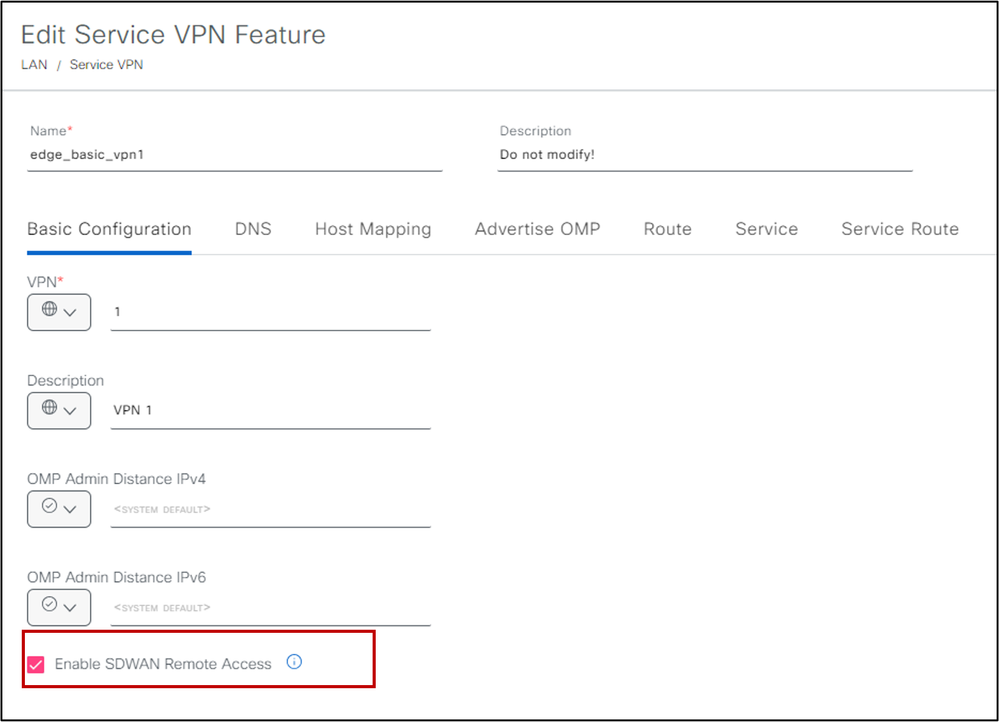

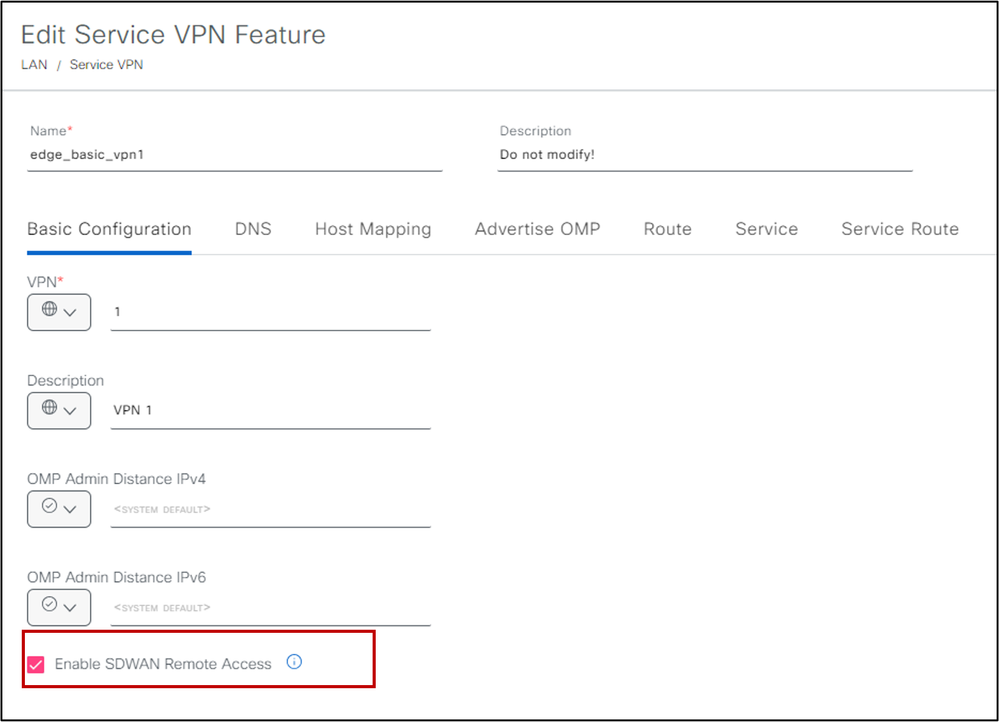

ステップ 3:

Enable SD-WAN Remote Accessチェックボックスをオンにします

ステップ 4: [Save] をクリックします。

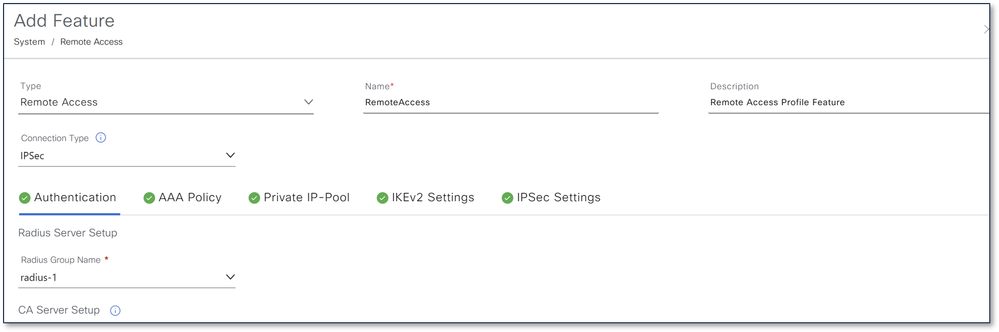

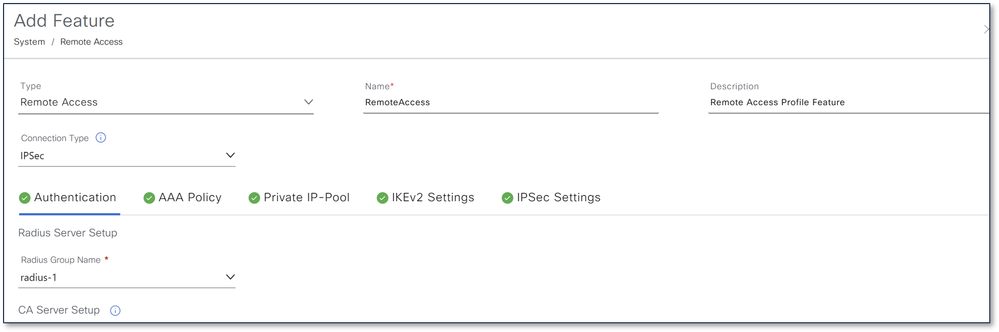

リモートアクセス機能の設定

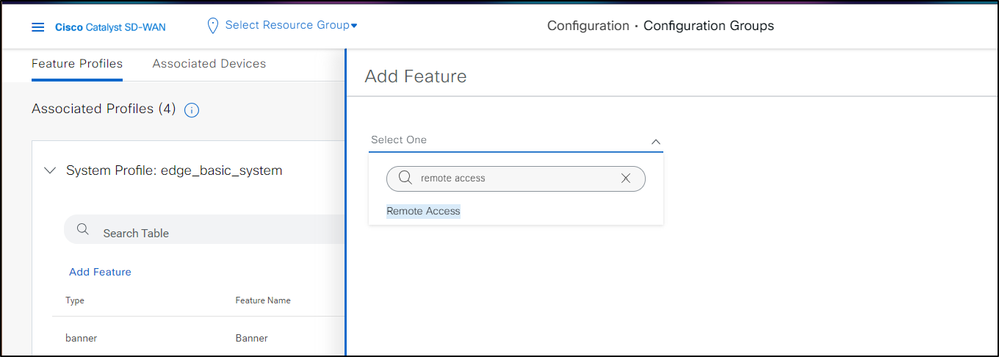

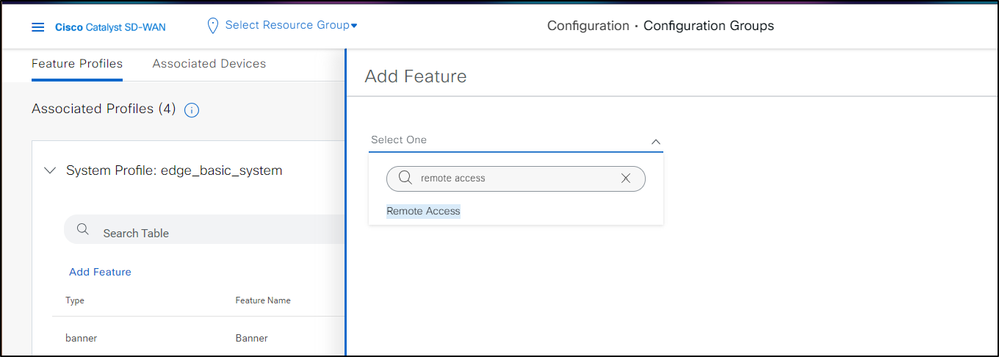

ステップ 1:vManage GUIから、Configuration->Configuration Groups-> <Config Group Name>の順に移動します。右側の3つのドット(...)をクリックし、Editをクリックします。

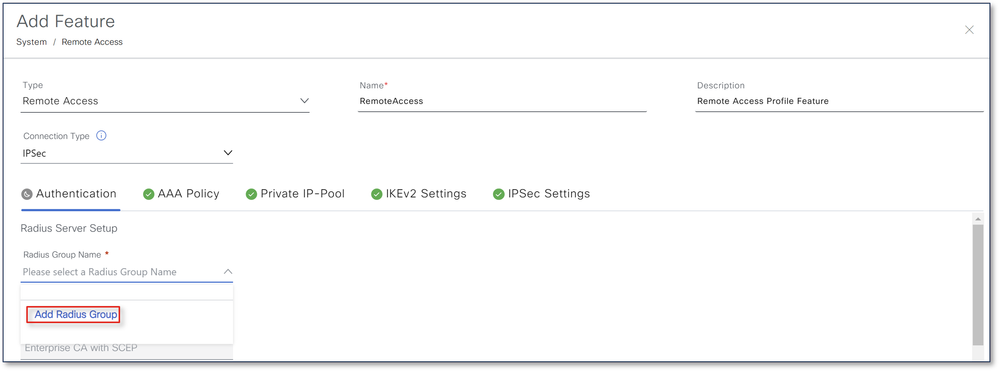

System Profile:<Name>セクションを展開します。機能の追加をクリックし、リモートアクセスを検索します。

SDAプロトコル

注:SDRAはIPSecとSSLの両方をサポートしますが、このガイドではIPSecの使用をこのラボで指定していますが、SSL設定はオプションであり、ほぼ同じ手順に従うことに注意してください。

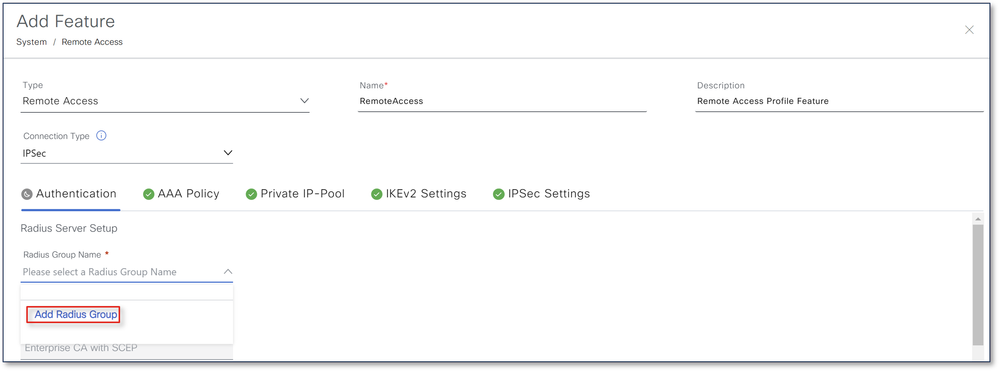

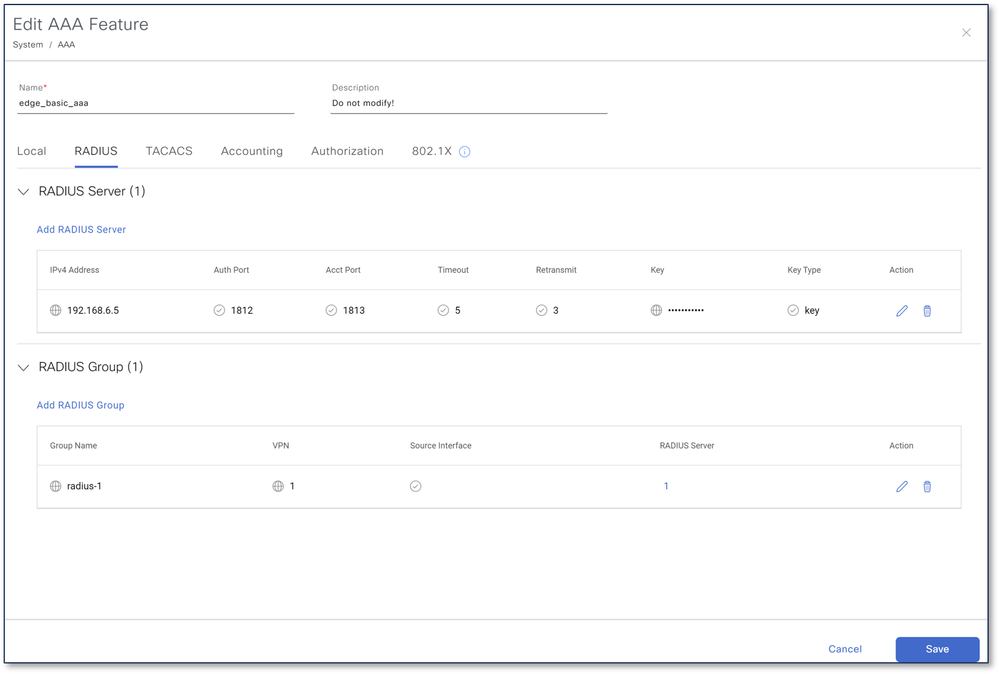

RADIUS サーバの設定

設定の最初の部分は、リモートアクセス設定時のRADIUSサーバの設定です。Add Radius Groupをクリックして展開し、Add Radius Groupをクリックします。

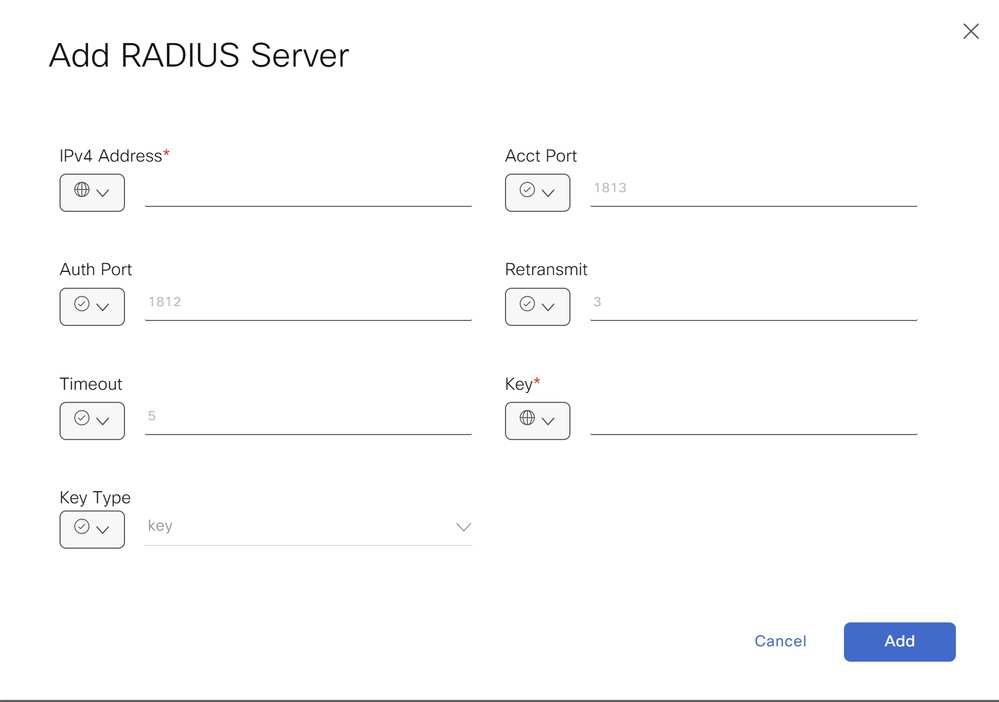

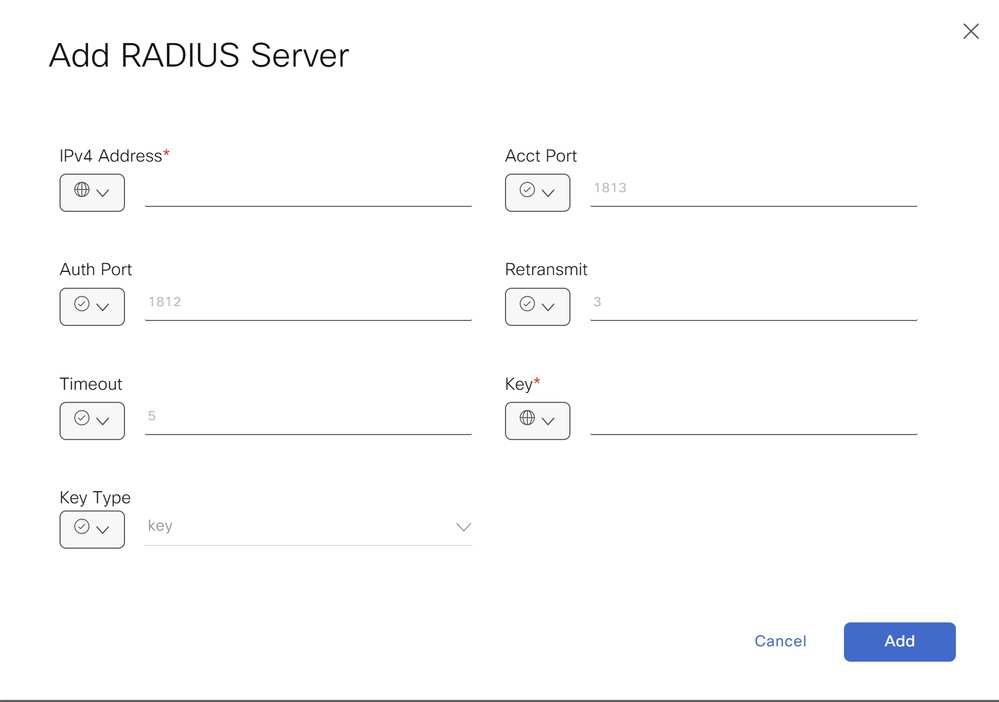

RADIUS Serverセクションを展開し、Add RADIUS Serverをクリックします。

RADIUSサーバの設定にRADIUS IPv4アドレスとキーを入力し、例に示すようにAddをクリックします。

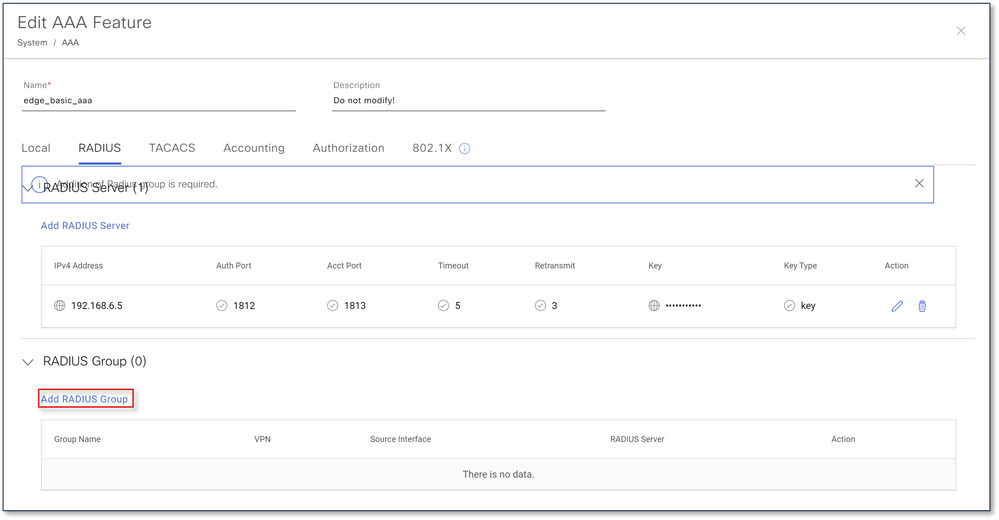

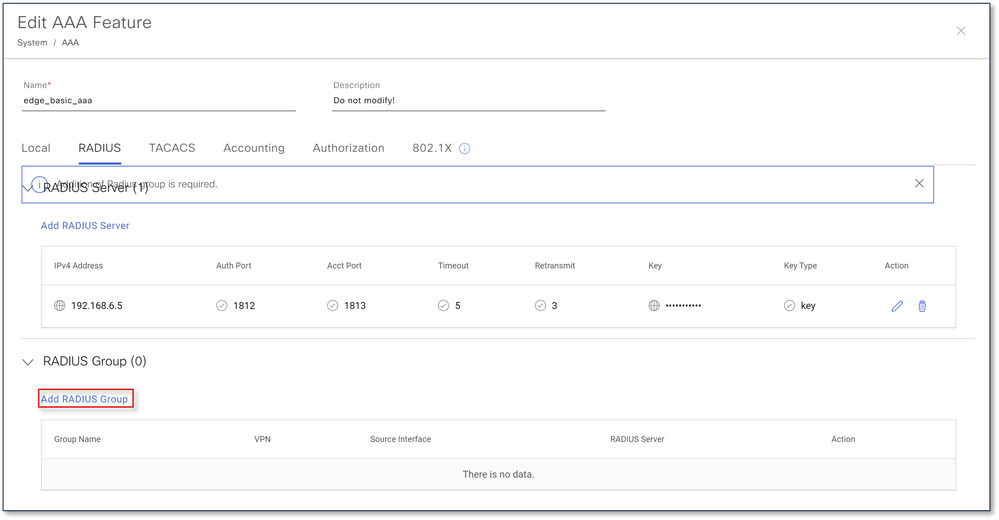

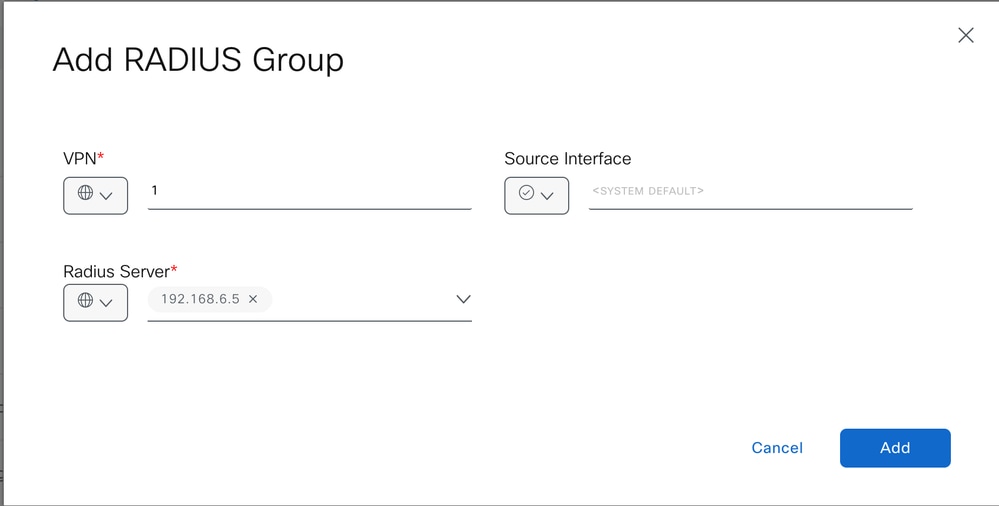

RADIUS Groupセクションを展開し、Add RADIUS Groupをクリックします。

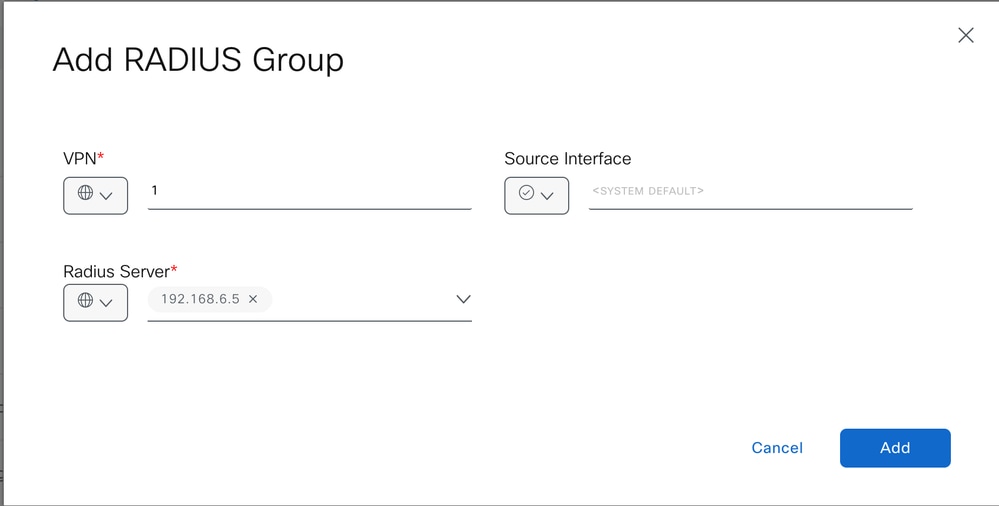

VPNの左にあるドロップダウンを選択し、Globalを選択します。

以前に設定したRADIUSサーバを追加します。

図に示すようにRADIUSグループを設定したら、AddをクリックしてRADIUSグループを保存します。

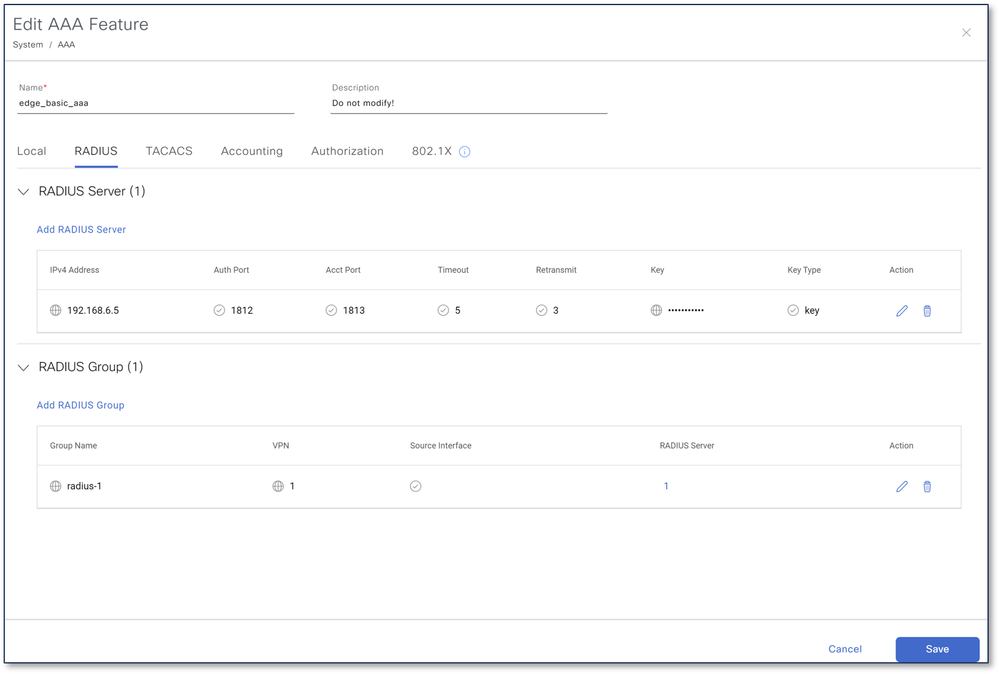

完了したRADIUS設定の例を次に示します。[Save] をクリックします。

注:SD-WAN RAヘッドエンドは、リモートアクセスクライアントの認証およびユーザごとのポリシーの管理にRADIUS/EAPサーバを使用します。RADIUS/EAPサーバは、サービスVPN内のすべてのSD-WAN RAヘッドエンドから到達可能である必要があります。

CAサーバセットアップ

次のセクションはCAサーバのセットアップですが、このCAは前のタスクで設定されていたので、自動的にプルします。ここでは必要な設定はありません。

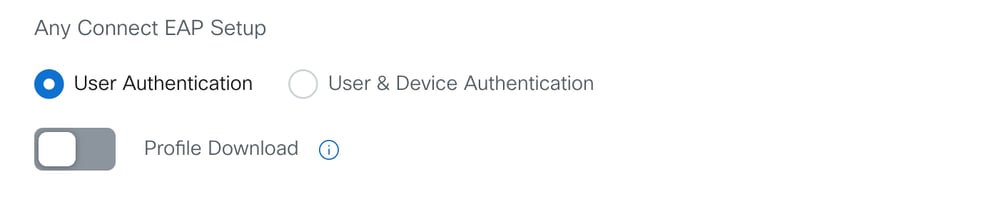

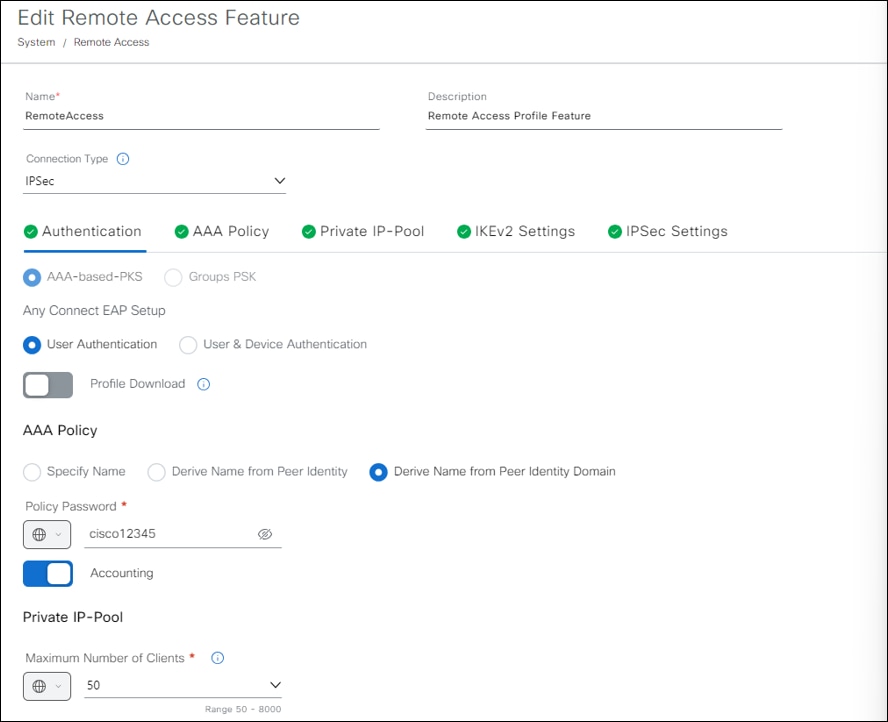

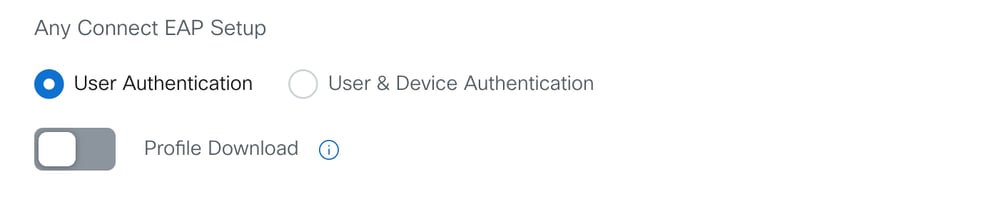

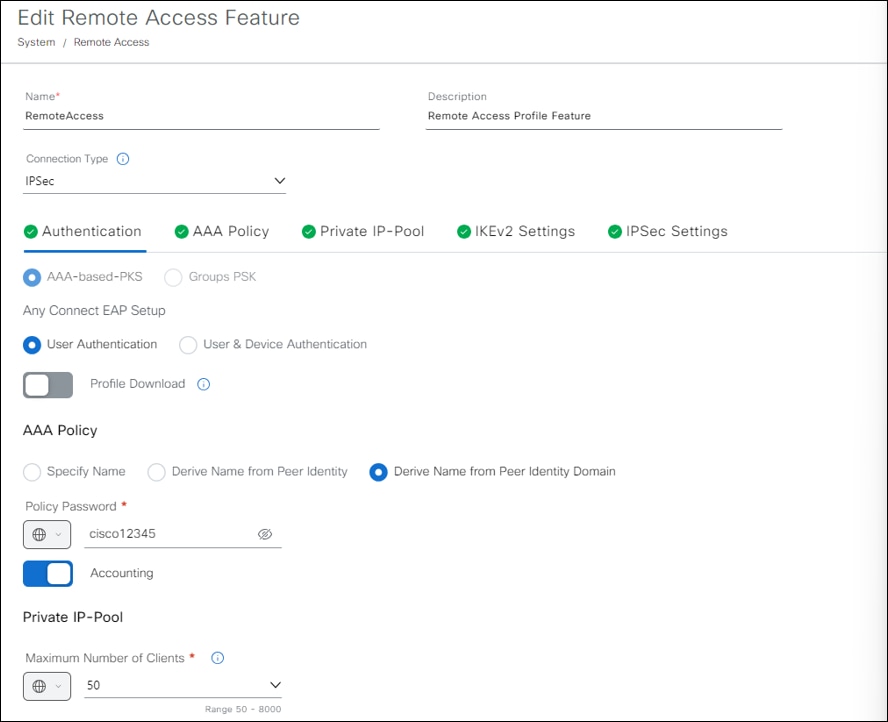

AnyConnect EAPセットアップの設定

次のセクションはAnyConnect EAP Setupです。このシナリオではユーザは認証されるため、User Authenticationcheck boxは選択されたオプションです(デフォルト)。

注:ユーザ/パスワードとクライアント証明書の両方にデュアル認証が必要な場合は、User & Device Authenticationオプションを選択します。この設定は、CLIコマンドauthentication remote anyconnect-eap aggregate cert-requestに対応します。

AAA ポリシーの設定

このSDRAガイドでは、リモートユーザにはsdra-user@test.comなどの電子メールドメインが含まれています。そのため、これを行うには、Derive Name from Peer Identity Domainオプションを選択します。

Policy Passwordfield:cisco12345

IKEv2とIPSecの設定

これらすべての設定をデフォルトのままにして、onSaveをクリックできます。

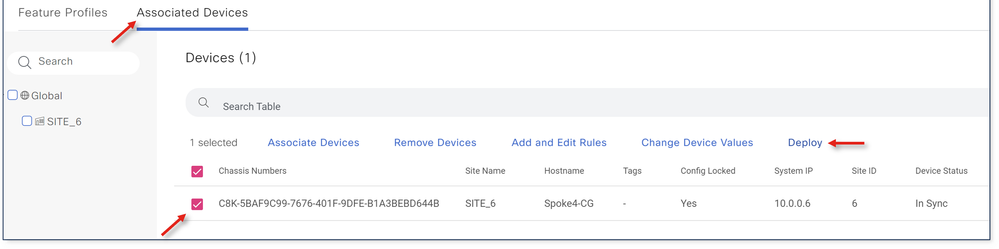

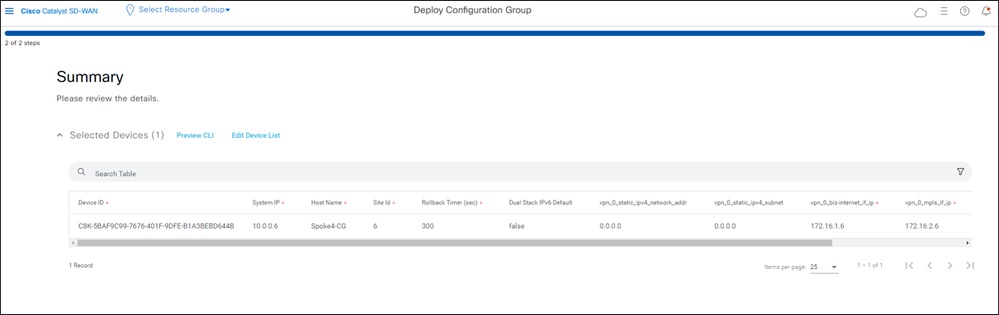

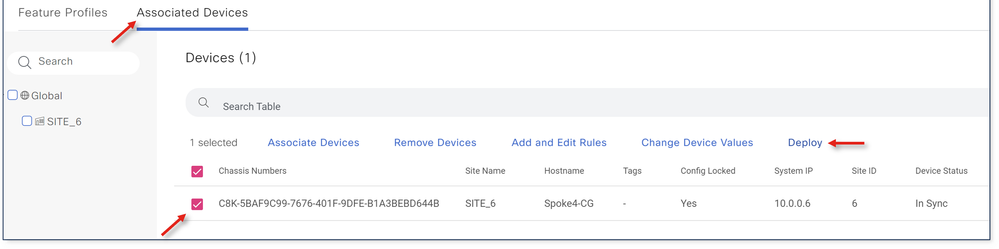

デバイスの関連付けと導入

リモートアクセスを設定したら、Associated Devicesタブから設定の導入に進みます。

目的のデバイスのチェックボックスをオンにして、導入します。

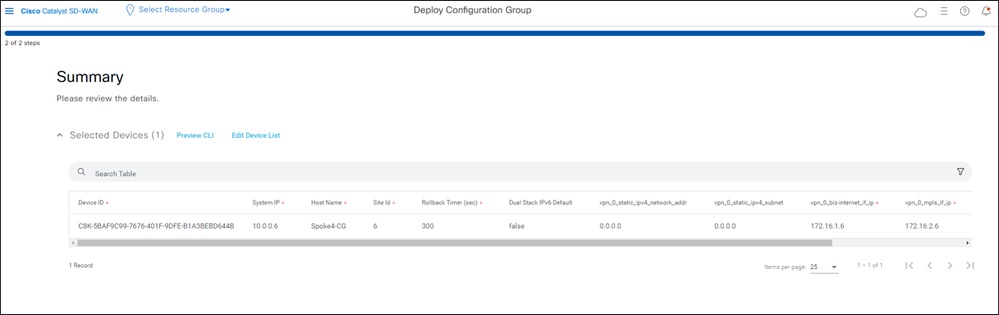

次をクリック

プレビューCLIを選択

次の画面で、Deployをもう一度選択します。

確認

PKI証明書の要求

導入が完了したら、CLIを使用してRAヘッドエンドのID証明書を要求する必要があります。

1. CLI RAヘッドエンドにログインします。

2.show run | sec crypto pki trustpointコマンドを使用して、トラストポイント設定が正常に導入されたことを確認します。

crypto pki trustpoint sdra_trustpoint

enrollment url http://192.168.6.3:80

fingerprint 8F0B275AA454891B706AC5F27610157C4BE4C277

subject-name CN=SDRA-6-10.0.0.6-Spoke4-CG

vrf 1

revocation-check none

rsakeypair sdra_trustpoint 2048

auto-enroll 80

hash sha256

3. CA証明書(ルート証明書)がsdra_trustpointにインストールされているかどうかを確認する

show crypto pki cert sdra_trustpoint

4. CA証明書が関連付けられていない場合、CAサーバへの認証に進みます

crypto pki authenticate sdra_trustpoint

5. リモートアクセス(RA)接続に使用されるエッジデバイスのID証明書を要求します

注:リモートアクセスが意図したとおりに機能するように、リストされている2つの証明書がインストールされており、sdra_trustpointに正しく関連付けられていることを確認してください。

crypto pki enroll sdra_trustpoint

Spoke4-CG#show crypto pki cert sdra_trustpoint

Certificate

Status: Available

Certificate Serial Number (hex): 03

Certificate Usage: General Purpose

Issuer:

cn=CA-SERVER-SDRA-CLUS2024

Subject:

Name: Spoke4-CG

hostname=Spoke4-CG

cn=SDRA-6-10.0.0.6-Spoke4-CG

Validity Date:

start date: 21:22:15 UTC Apr 26 2024

end date: 21:22:15 UTC Apr 26 2025

renew date: 21:22:14 UTC Feb 12 2025

Associated Trustpoints: sdra_trustpoint

Storage: nvram:CA-SERVER-SD#3.cer

CA Certificate

Status: Available

Certificate Serial Number (hex): 01

Certificate Usage: Signature

Issuer:

cn=CA-SERVER-SDRA-CLUS2024

Subject:

cn=CA-SERVER-SDRA-CLUS2024

Validity Date:

start date: 22:37:07 UTC Apr 22 2024

end date: 22:37:07 UTC Apr 22 2027

Associated Trustpoints: sdra_trustpoint

Storage: nvram:CA-SERVER-SD#1CA.cer

Crypto PKIのデバッグ

証明書の要求中に問題が発生した場合、トラブルシューティングに役立てるためにdebugコマンドを有効にしてください。

debug crypto pki messages

debug crypto pki scep

debug crypto transactions

参照:RADIUS属性

RADIUSサーバには、リモートアクセスユーザに対応するCisco attribute-value(AV)Pair属性を設定する必要があります。

これは、FreeRADIUSユーザ設定の例です。

IPSec Cisco AV Pair属性:

test.com Cleartext-Password := "cisco12345"

Cisco-AVPair = "ip:interface-config=vrf forwarding 1",

Cisco-AVPair += "ip:interface-config=ip unnumbered GigabitEthernet1",

Cisco-AVPair += "ipsec:addr-pool=sdra_ip_pool",

Cisco-AVPair += "ipsec:route-set=prefix 192.168.6.0/24"

SSL Cisco AVペア属性:

sdra_sslvpn_policy Cleartext-Password := "cisco"

Cisco-AVPair = "ip:interface-config=vrf forwarding 1",

Cisco-AVPair += "ip:interface-config=ip unnumbered GigabitEthernet1",

Cisco-AVPair += "webvpn:addr-pool=sdra_ip_pool"

関連情報

フィードバック

フィードバック