はじめに

このドキュメントでは、Secure Firewall Management Center(FMC)およびファイアウォール脅威対策の外部認証設定の例について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- GUIまたはシェルを使用したCisco Secure Firewall Management Centerの初期設定

- ISE 上での認証ポリシーおよび認可ポリシーの設定.

- RADIUS の基礎知識.

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- vFMC 7.4.2

- vFTD 7.4.2

- ISE 3.3

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

セキュアファイアウォールシステムの管理および管理ユーザの外部認証を有効にすると、デバイスは外部認証オブジェクトで指定されているLightweight Directory Access Protocol(LDAP)またはRADIUSサーバを使用してユーザクレデンシャルを確認します。

外部認証オブジェクトは、FMCおよびFTDデバイスで使用できます。異なるアプライアンス/デバイスタイプ間で同じオブジェクトを共有することも、個別のオブジェクトを作成することもできます。

FMCの外部認証

Webインターフェイスアクセス用に複数の外部認証オブジェクトを設定できます。CLIまたはシェルアクセスに使用できる外部認証オブジェクトは1つだけです。

FTDの外部認証

FTDでは、1つの外部認証オブジェクトしかアクティブにできません。

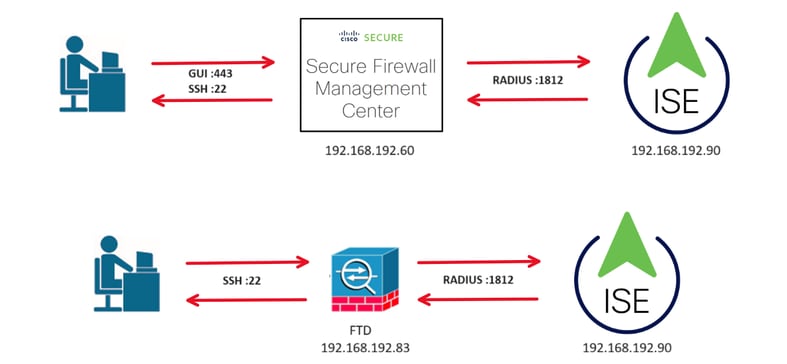

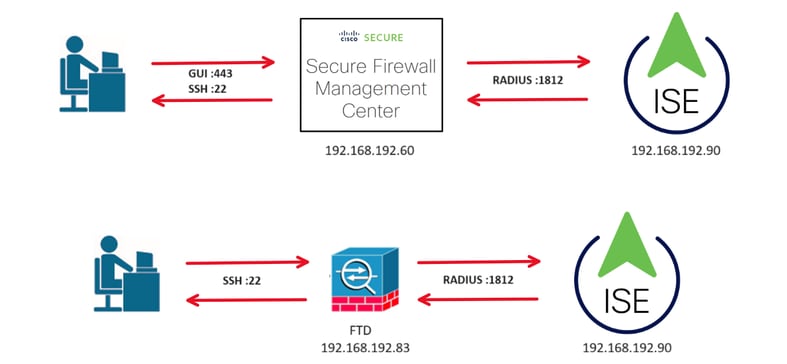

Network Topology

設定

ISE 設定

注:FMCなどのネットワークアクセスデバイス(NAD)のISE認証および認可ポリシーを設定するには、複数の方法があります。このドキュメントで説明されている例は、2つのプロファイル(一方は管理者権限を持ち、もう一方は読み取り専用)を作成し、ネットワークにアクセスするベースラインを満たすように調整できる参照点です。RADIUS属性値をFMCに返して、FMCシステムポリシー設定で定義されたローカルユーザグループにマッピングする1つ以上の認可ポリシーをISEで定義できます。

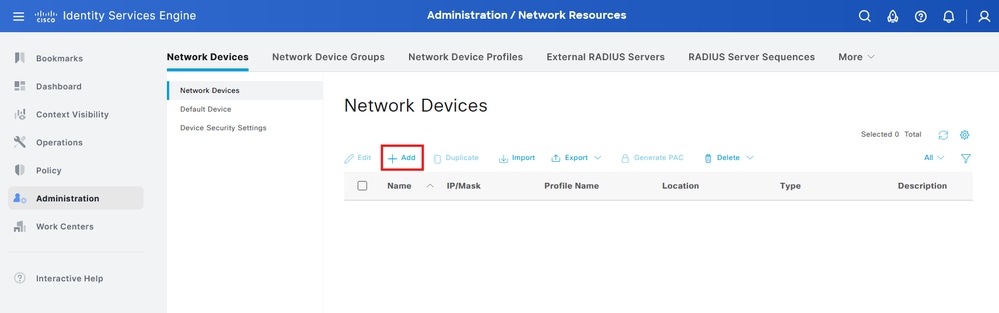

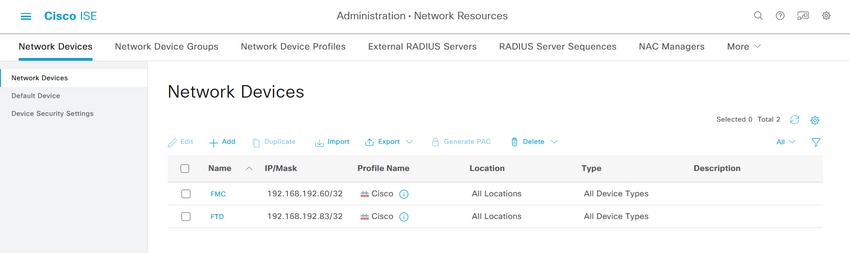

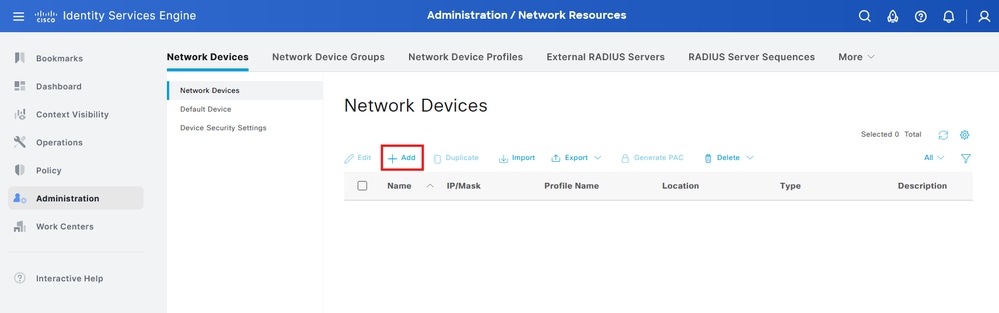

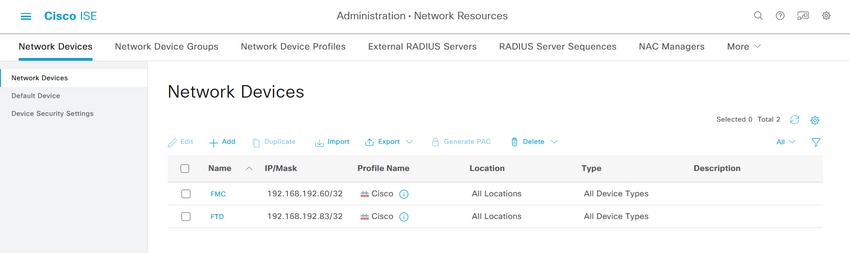

ネットワークデバイスの追加

ステップ 1:バーガーアイコンに移動します  左上隅にある>Administration > Network Resources > Network Devices > +Add。

左上隅にある>Administration > Network Resources > Network Devices > +Add。

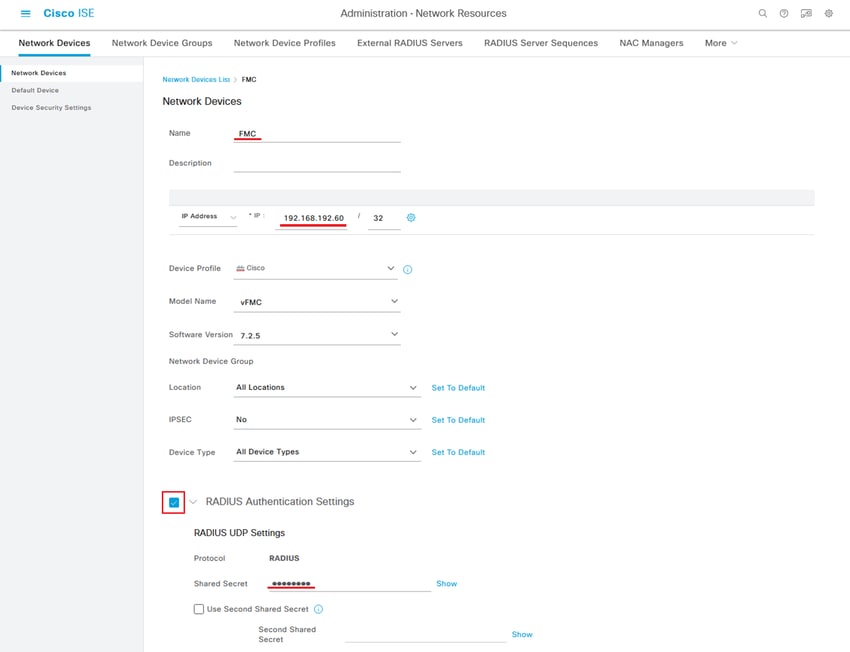

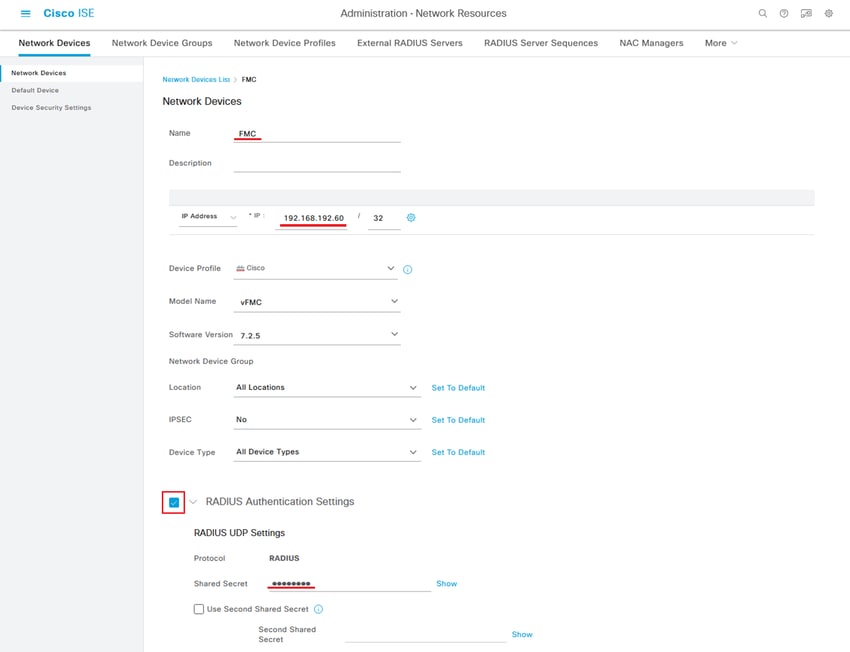

ステップ 2:ネットワークデバイスオブジェクトに名前を割り当て、FMCのIPアドレスを挿入します。

RADIUSのチェックボックスをオンにして、共有秘密を定義します。

後で同じキーを使用してFMCを設定する必要があります。

完了したら、Saveをクリックします。

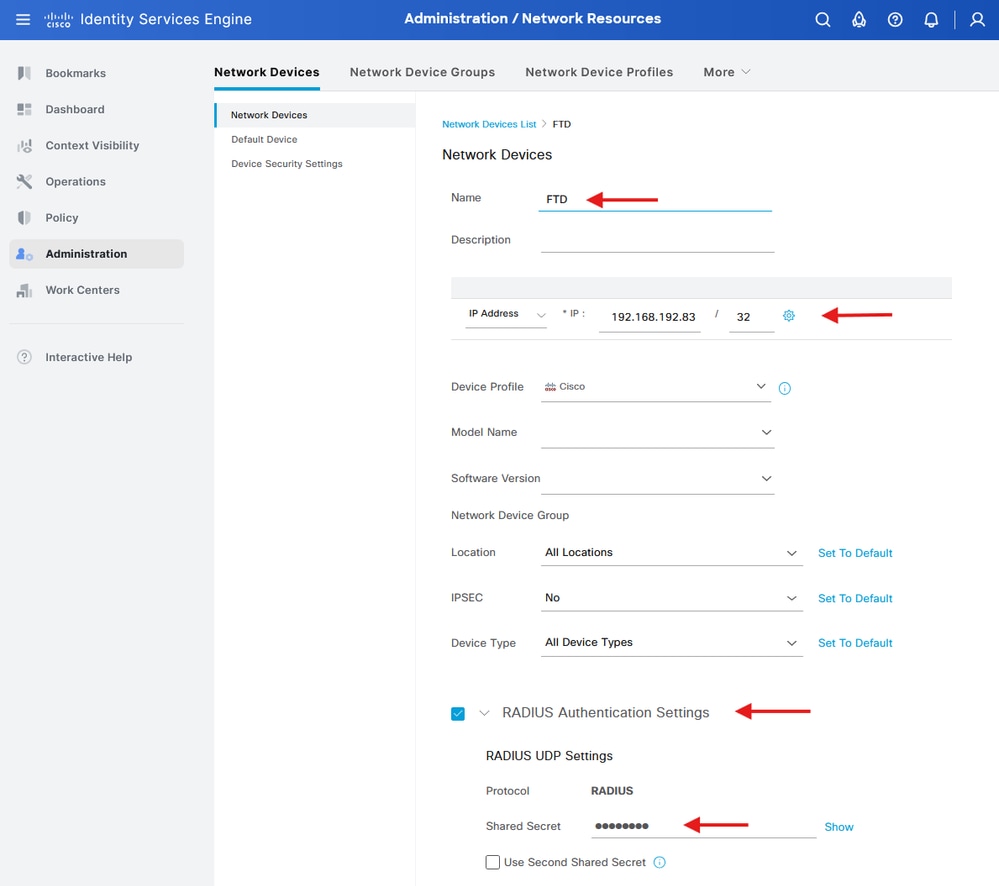

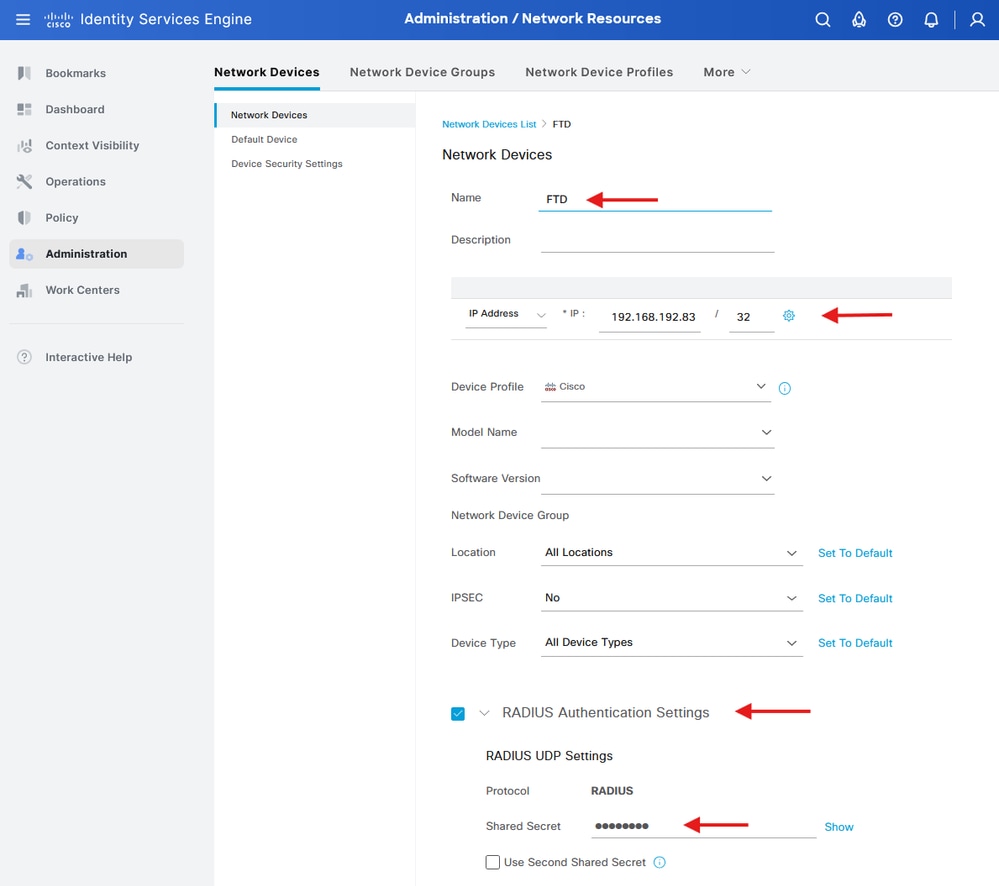

ステップ 2.1:同じ操作を繰り返してFTDを追加します。

ネットワークデバイスオブジェクトにNameを割り当て、FTD IPアドレスを挿入します。

RADIUSのチェックボックスをオンにして、共有秘密を定義します。

完了したら、Saveをクリックします。

ステップ 2.3:両方のデバイスがNetwork Devicesの下に表示されていることを確認します。

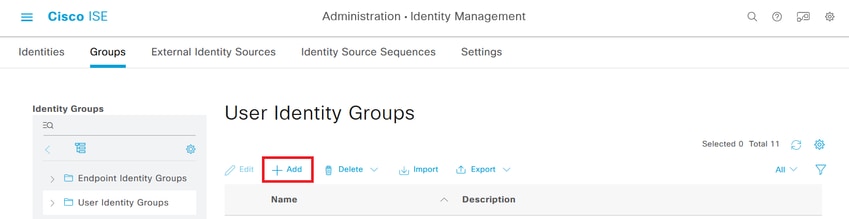

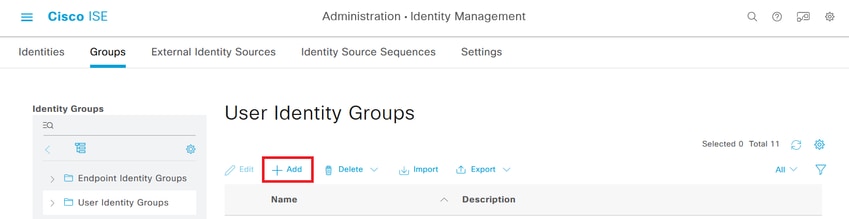

ローカルユーザIDグループとユーザの作成

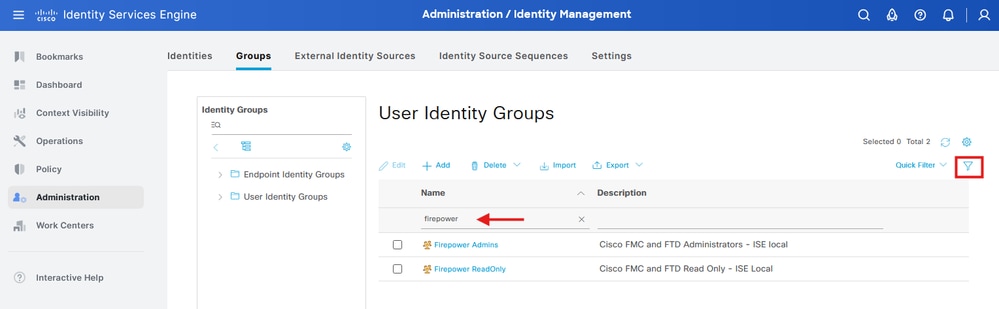

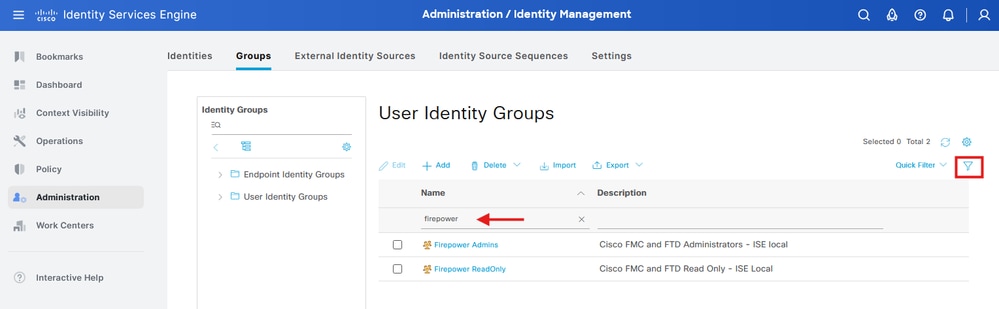

ステップ 3: 必要なユーザIDグループを作成します。バーガーアイコンに移動します  左上隅にある> Administration > Identity Management > Groups > User Identity Groups > + Add

左上隅にある> Administration > Identity Management > Groups > User Identity Groups > + Add

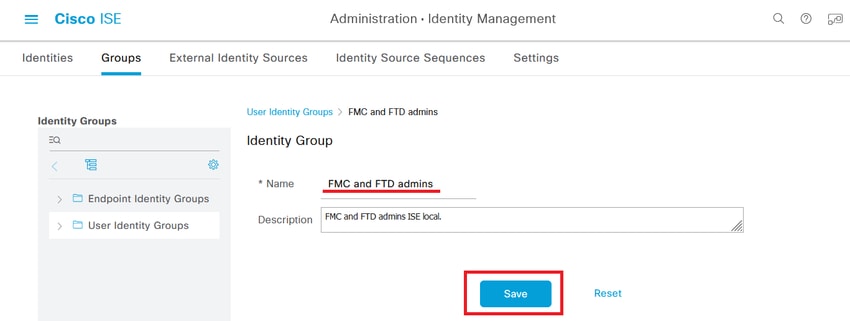

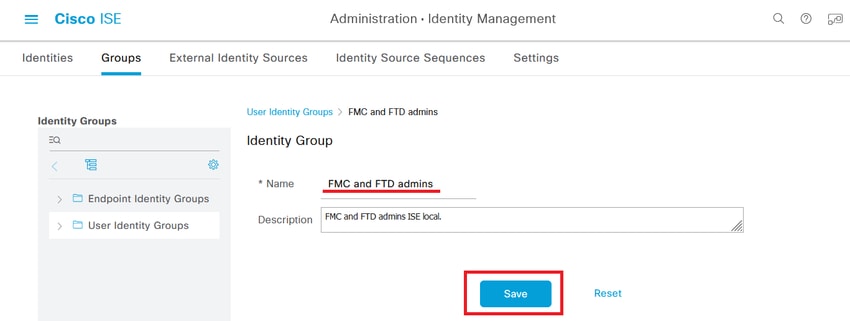

ステップ 4:各グループに名前を付けて、個別に保存します。この例では、管理者ユーザ用のグループと読み取り専用ユーザ用のグループを作成します。最初に、管理者権限を持つユーザのグループを作成します。

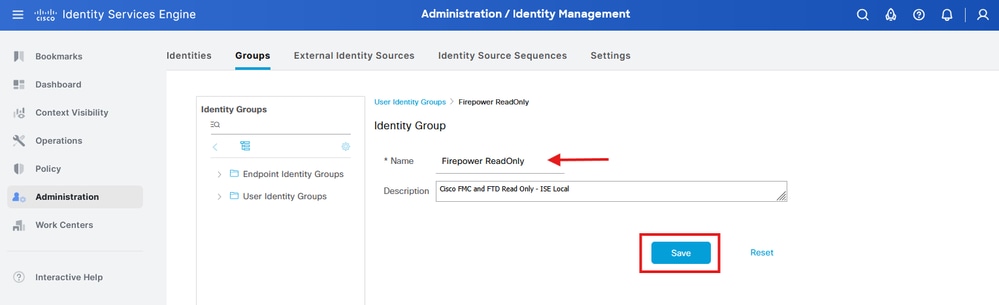

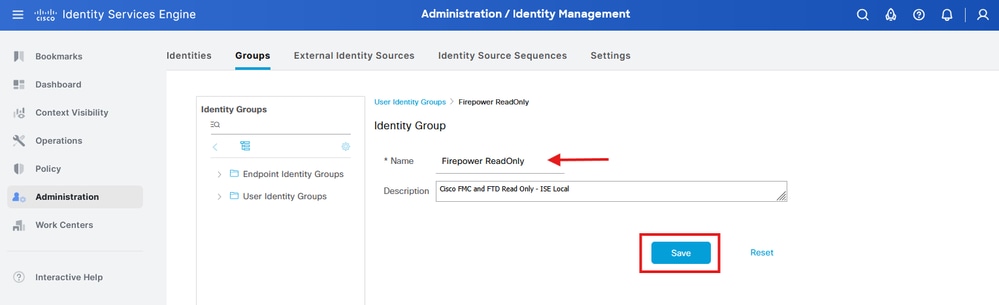

ステップ 4.1:ReadOnlyユーザの2番目のグループを作成します。

ステップ 4.2:両方のグループがUser Identity Groups Listの下に表示されていることを確認します。フィルタを使用すると、簡単に見つけることができます。

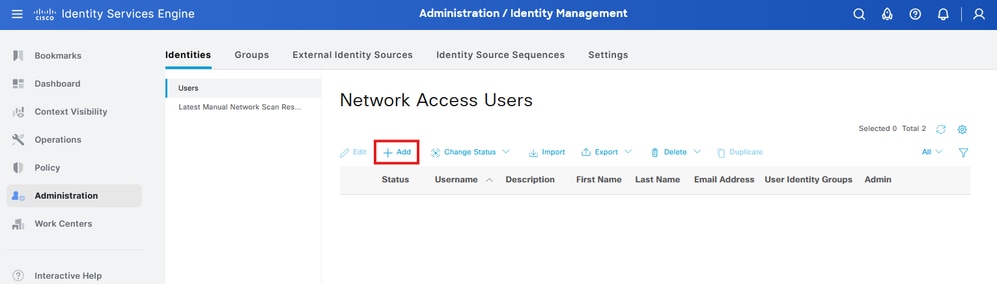

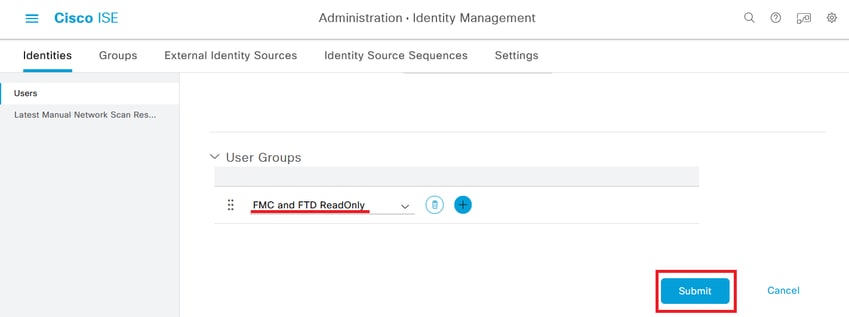

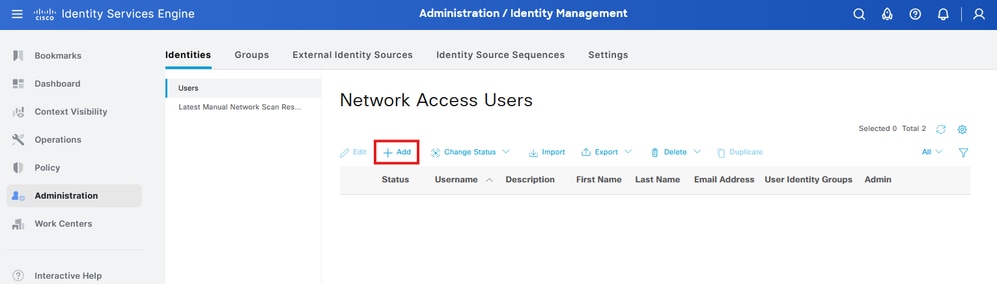

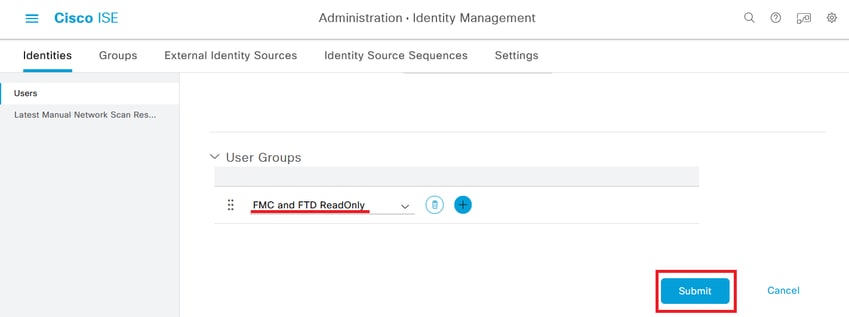

ステップ 5: ローカルユーザを作成し、対応するグループに追加します。移動先:  > Administration > Identity Management > Identities > + Add.

> Administration > Identity Management > Identities > + Add.

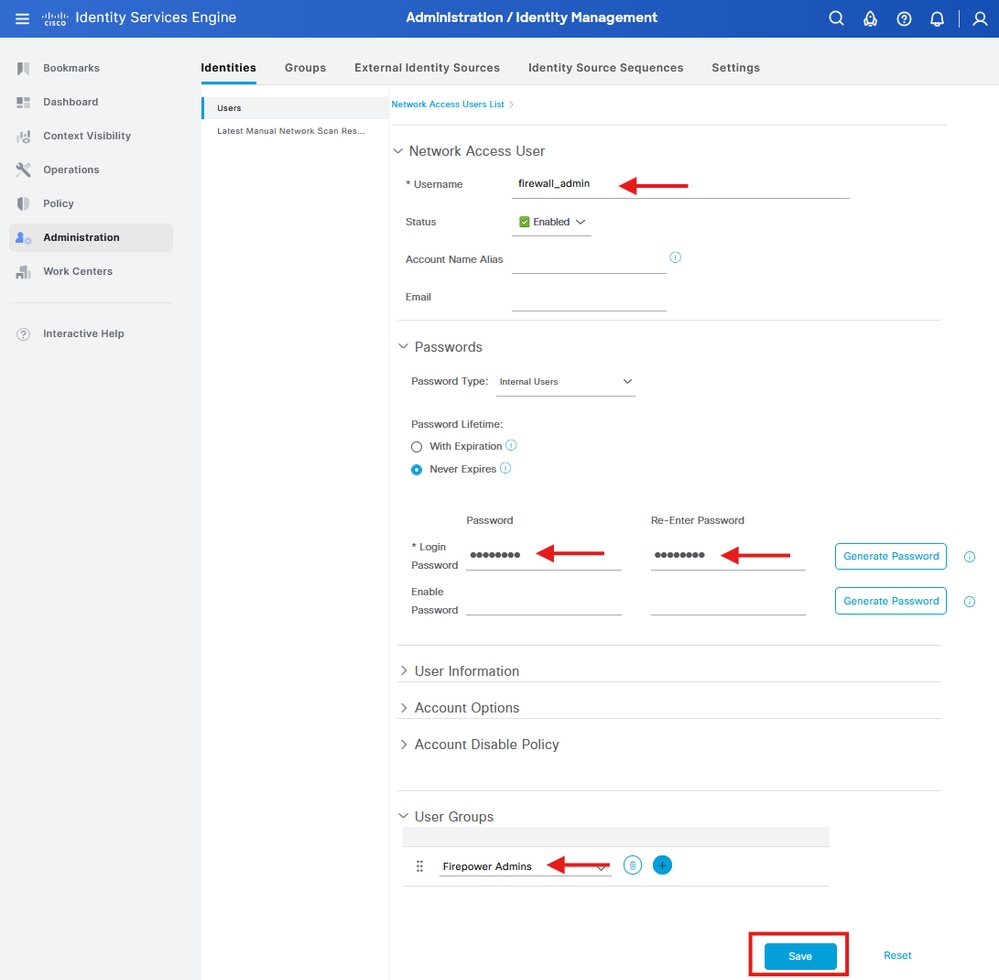

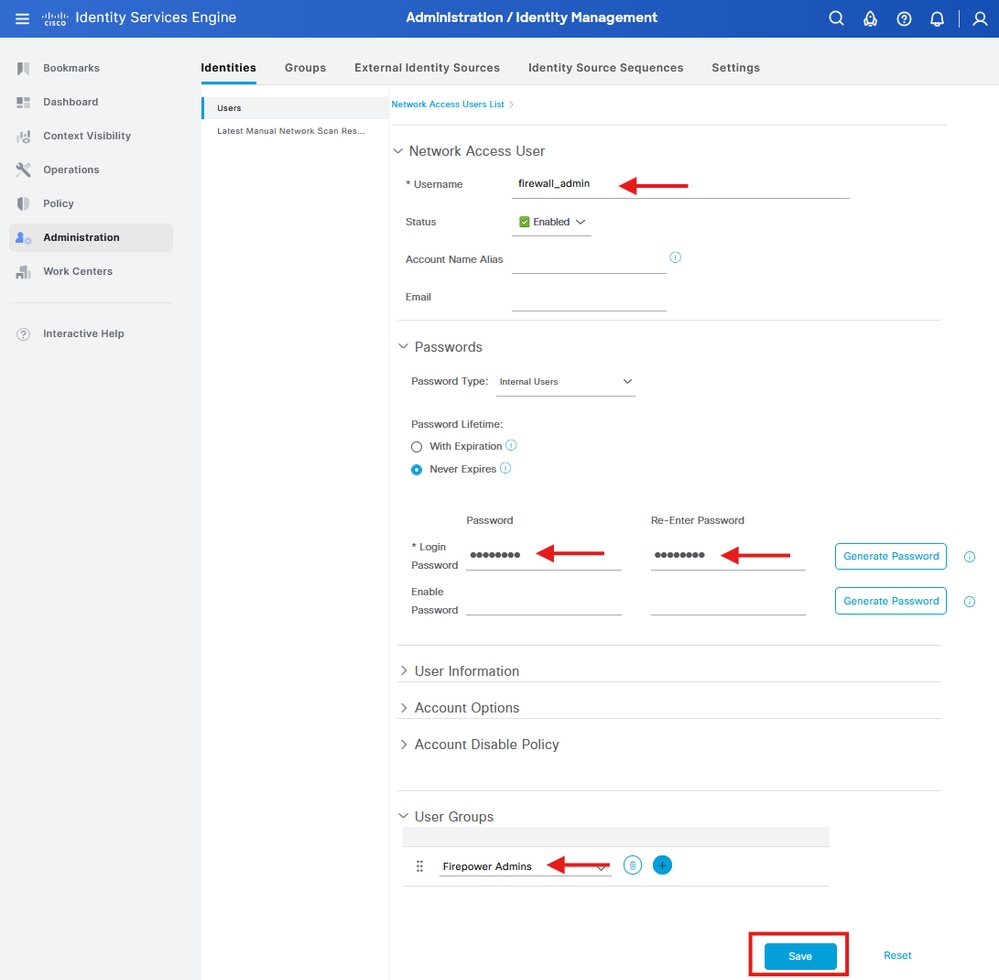

ステップ 5.1:まず、管理者権限を持つユーザを作成します。名前、パスワード、およびグループFirepower Adminsを割り当てます。

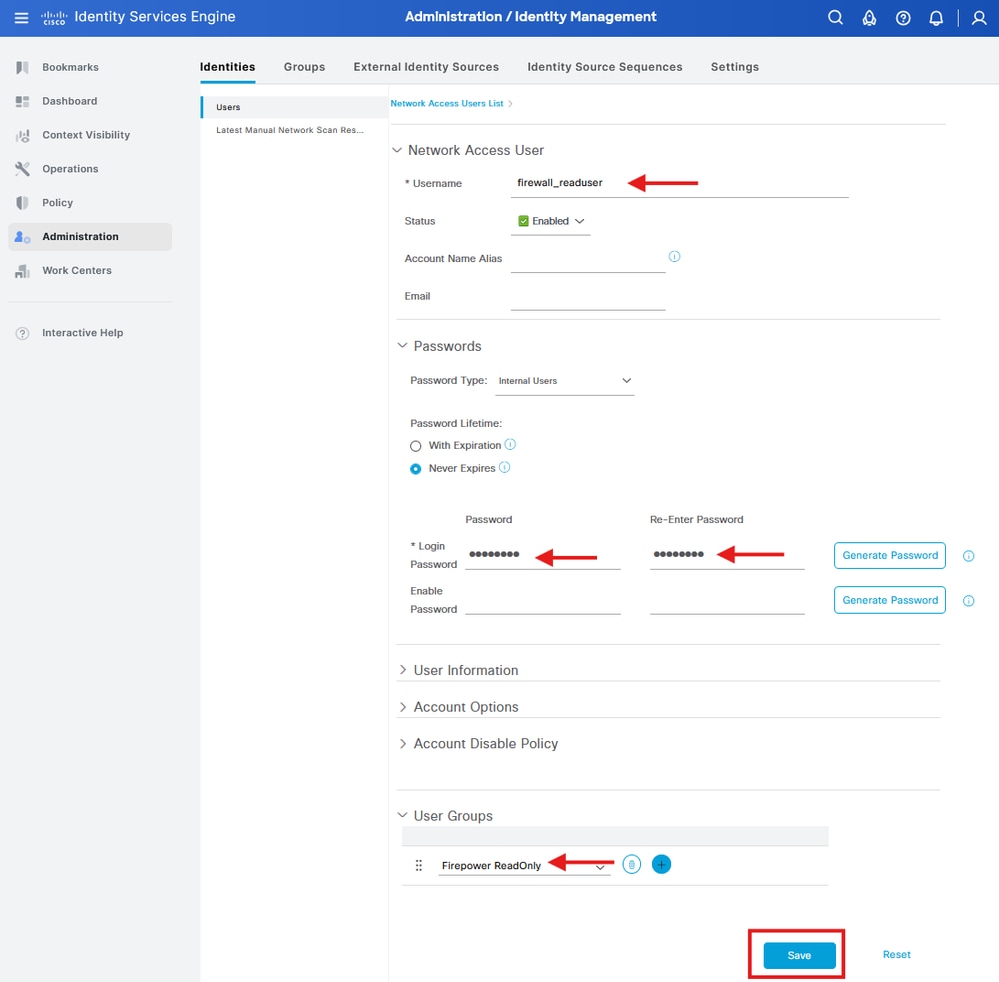

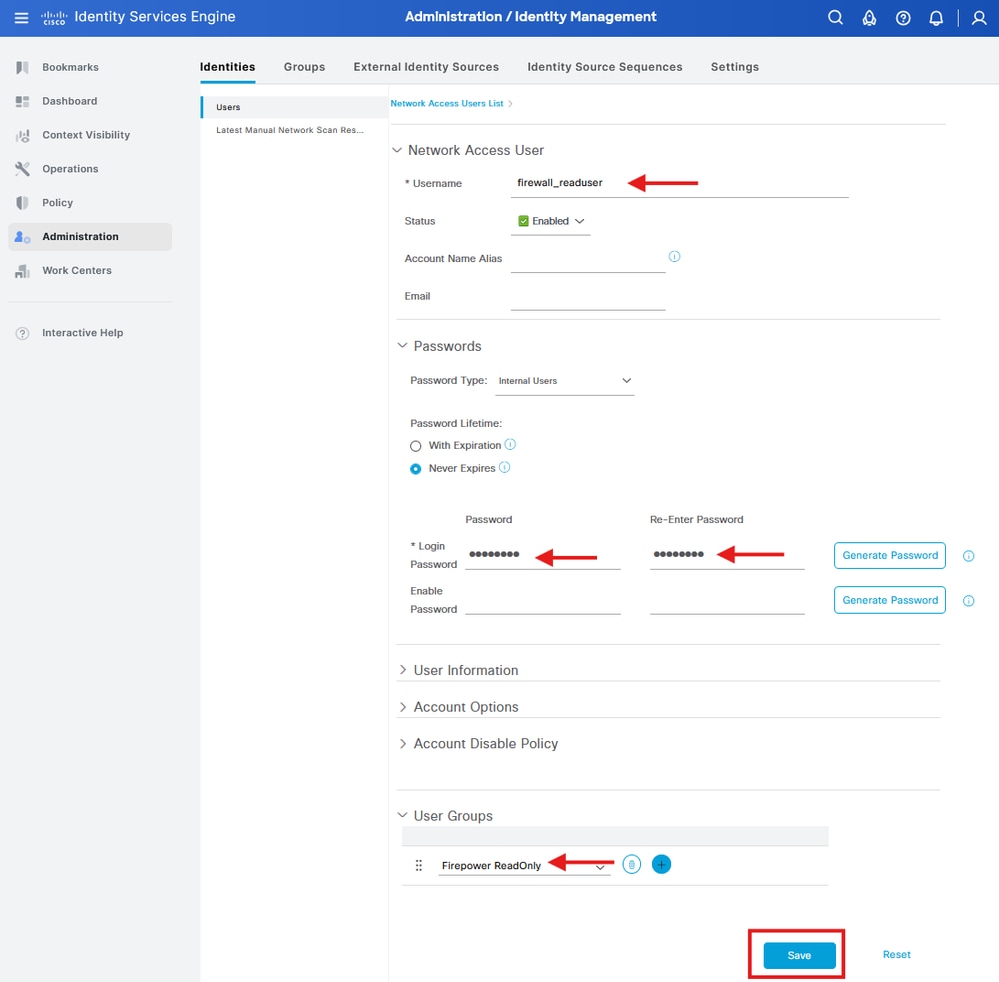

ステップ 5.2:読み取り専用権限を持つユーザを追加します。名前、パスワード、グループFirepower ReadOnlyを割り当てます。

認可プロファイルの作成

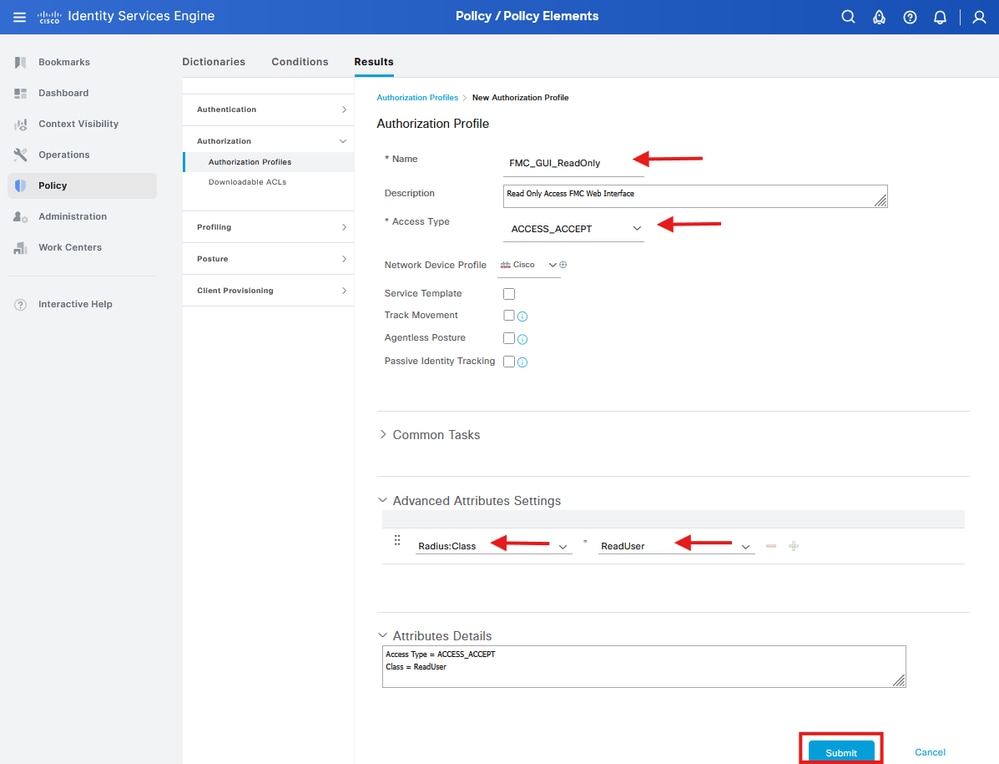

手順 6:FMC Web Interface Adminユーザの認可プロファイルを作成します。

移動先:  >ポリシー>ポリシー要素>結果>認可>認可プロファイル>+追加。

>ポリシー>ポリシー要素>結果>認可>認可プロファイル>+追加。

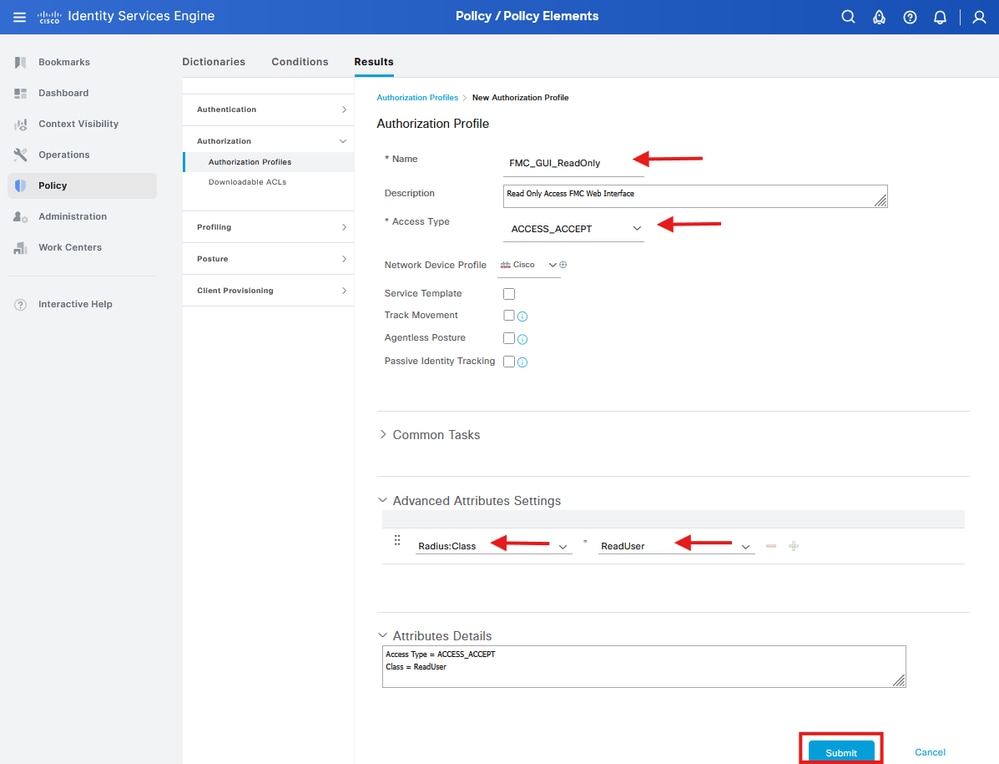

許可プロファイルの名前を定義し、アクセスタイプはACCESS_ACCEPTのままにします。

Advanced Attributes Settingsで、Radius > Class—[25]を値Administrator で追加し、Submitをクリックします。

ステップ 6.1:前の手順を繰り返して、FMC WebインターフェイスのReadOnlyユーザの許可プロファイルを作成します。今回はAdministratorではなく、ReadUser値を使用してRadiusクラスを作成します。

注:FMC(すべてのバージョン)およびFTD(6.2.3および6.3)では、FMC外部認証オブジェクトでコマンドラインインターフェイス(CLI)アクセスのユーザを定義する必要があります。これは、FMC設定手順のステップ4で示します。FTD 6.4以降では、次の手順で示すようにRADIUSサーバでユーザを定義することを推奨します。

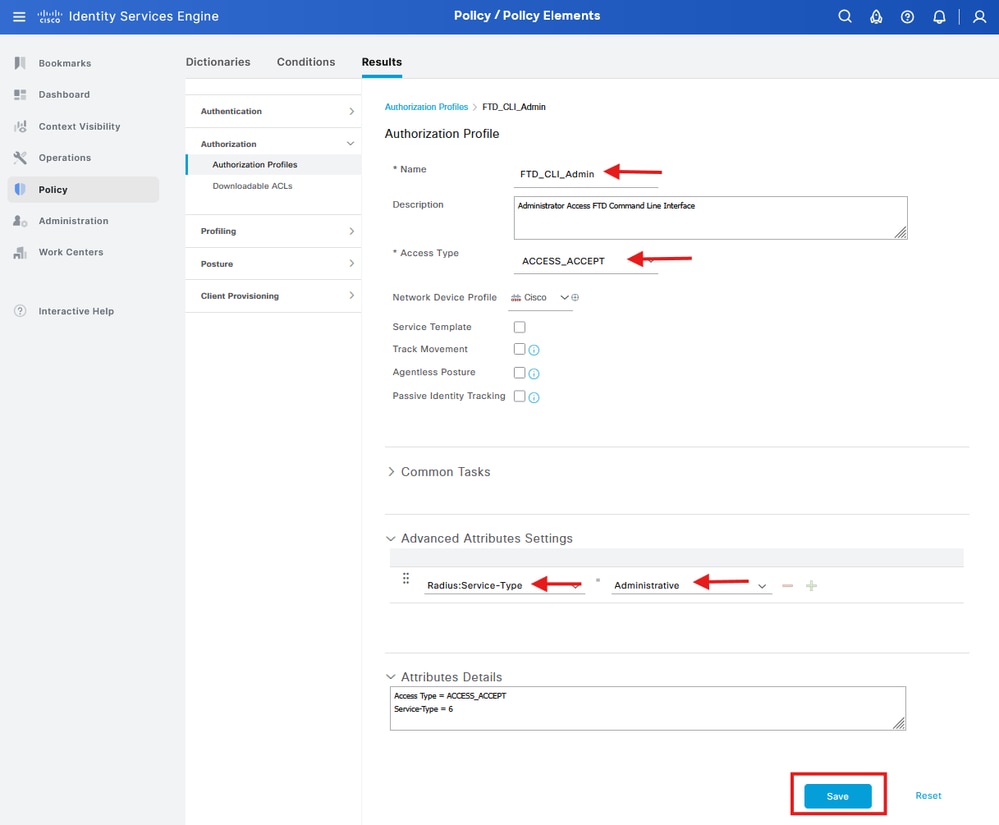

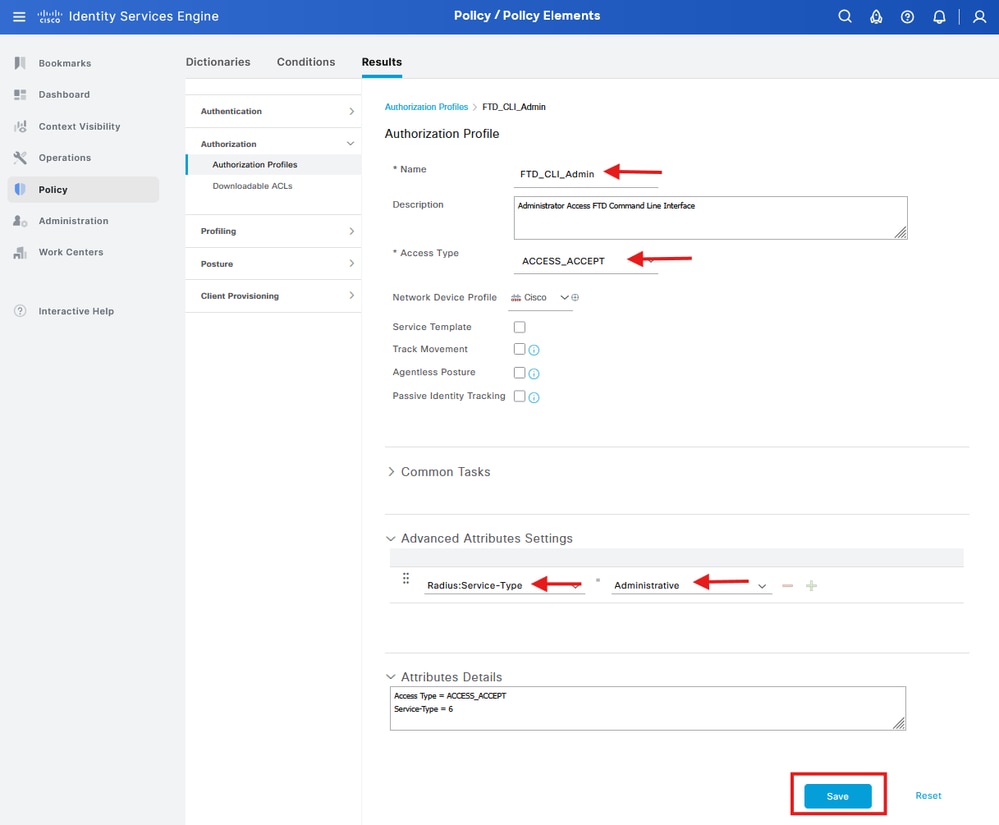

手順 7:管理者権限を持つFTD CLIユーザの認可プロファイルを作成します。

移動先:  >ポリシー>ポリシー要素>結果>認可>認可プロファイル>+追加。

>ポリシー>ポリシー要素>結果>認可>認可プロファイル>+追加。

許可プロファイルの名前を定義し、アクセスタイプはACCESS_ACCEPTのままにします。

Advanced Attributes Settingsで、Radius > Service-Type—[6]の値をAdministrative に追加して、Submitをクリックします。

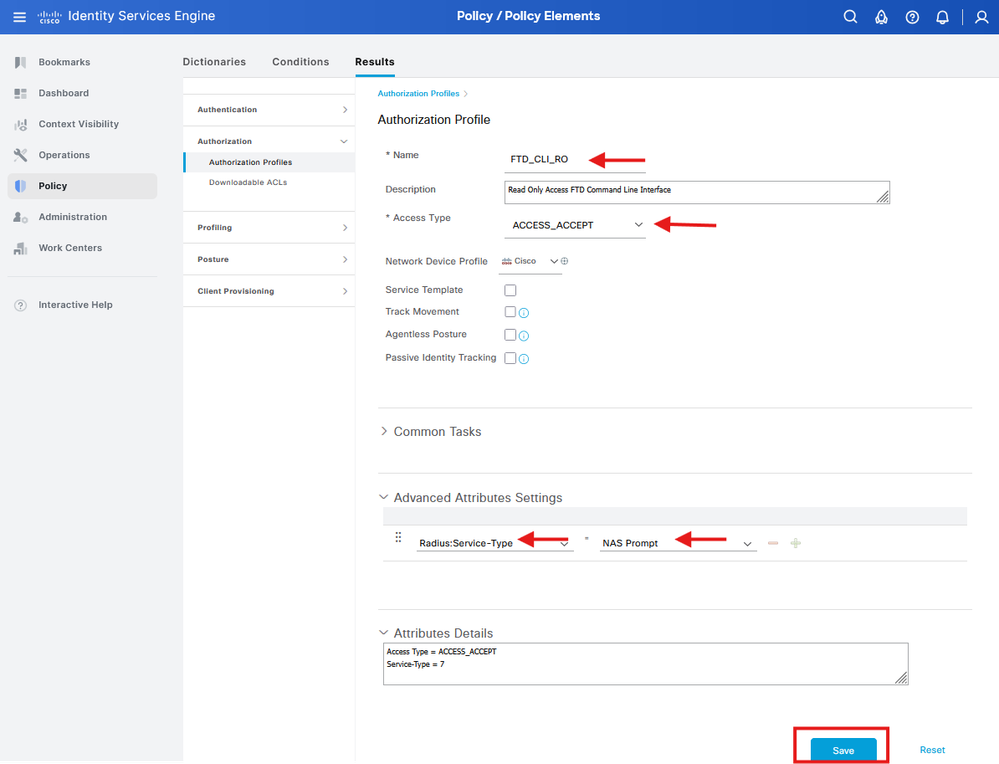

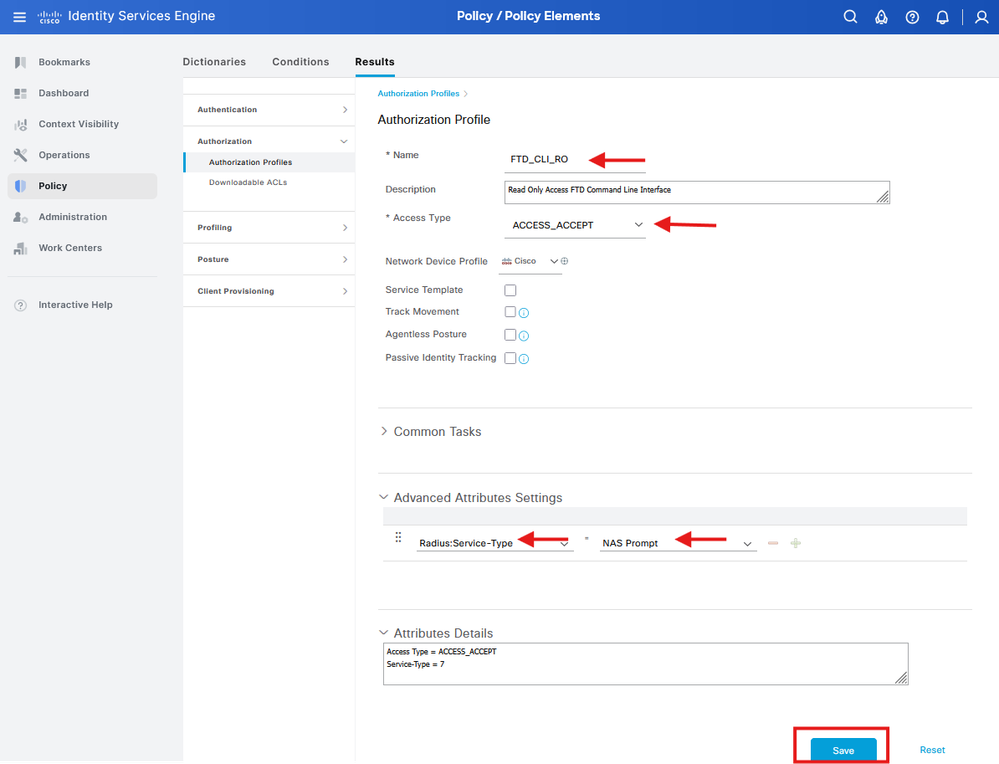

ステップ 7.1:前の手順を繰り返して、FTD CLI ReadOnlyユーザの許可プロファイルを作成します。今回は、代わりに値がNAS PromptのRadius > Service-Type—[6]を作成します。

新しいポリシーセットの追加

ステップ 8:FMCのIPアドレスに一致するポリシーセットを作成します。これは、他のデバイスがユーザにアクセス権を付与するのを防ぐためです。

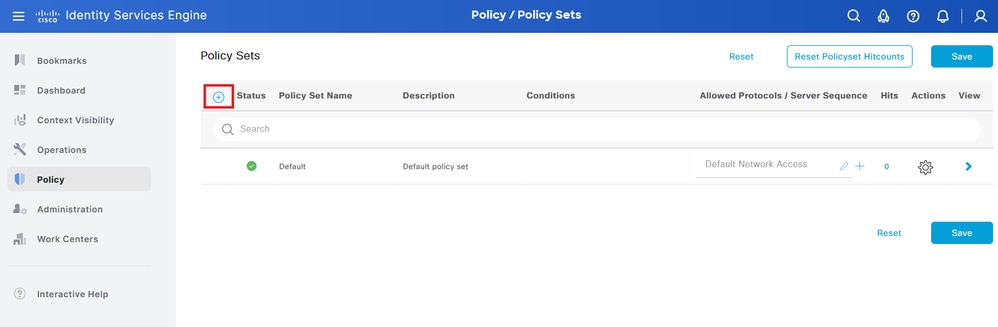

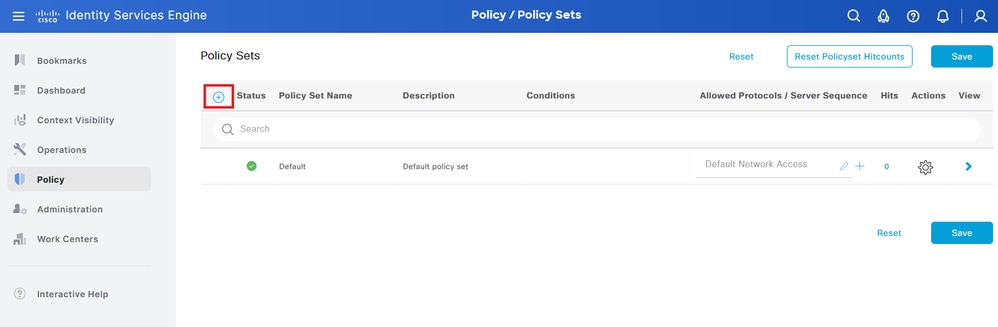

移動先:  >ポリシー>ポリシーセット>

>ポリシー>ポリシーセット>  アイコンが左上隅に配置されます。

アイコンが左上隅に配置されます。

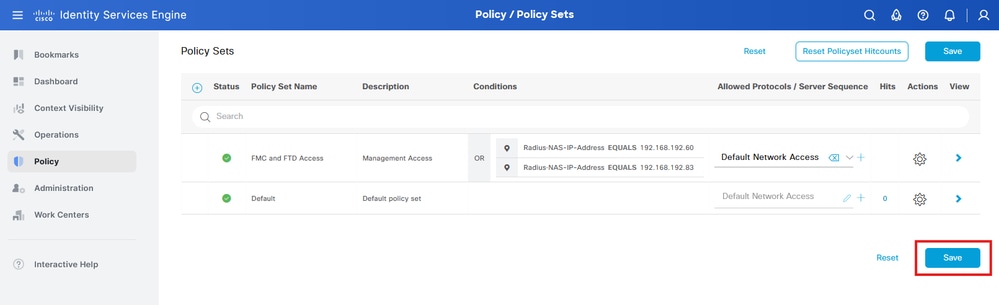

ステップ 8.1:新しい品目がポリシーセットの一番上に配置されます。

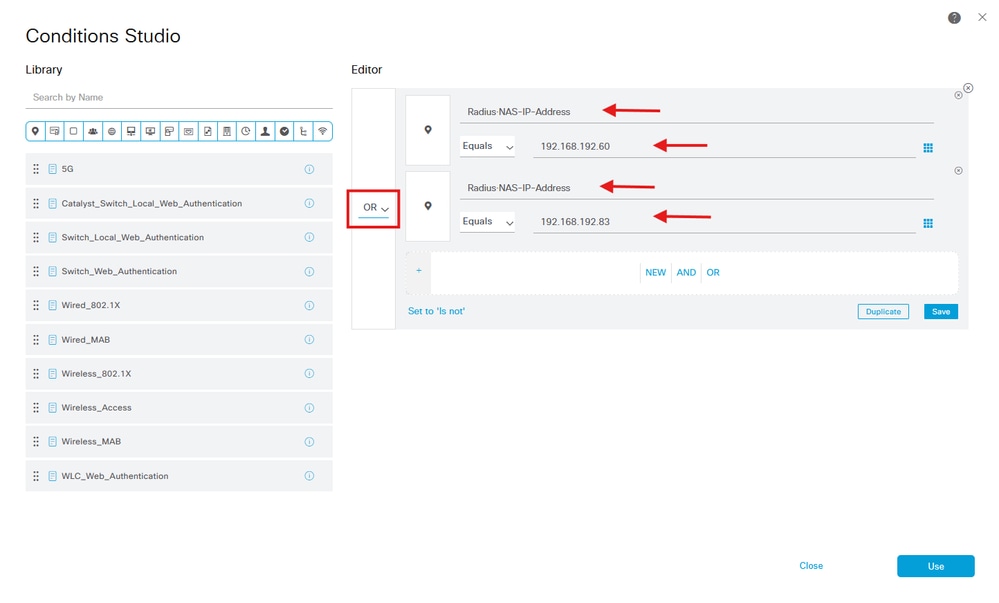

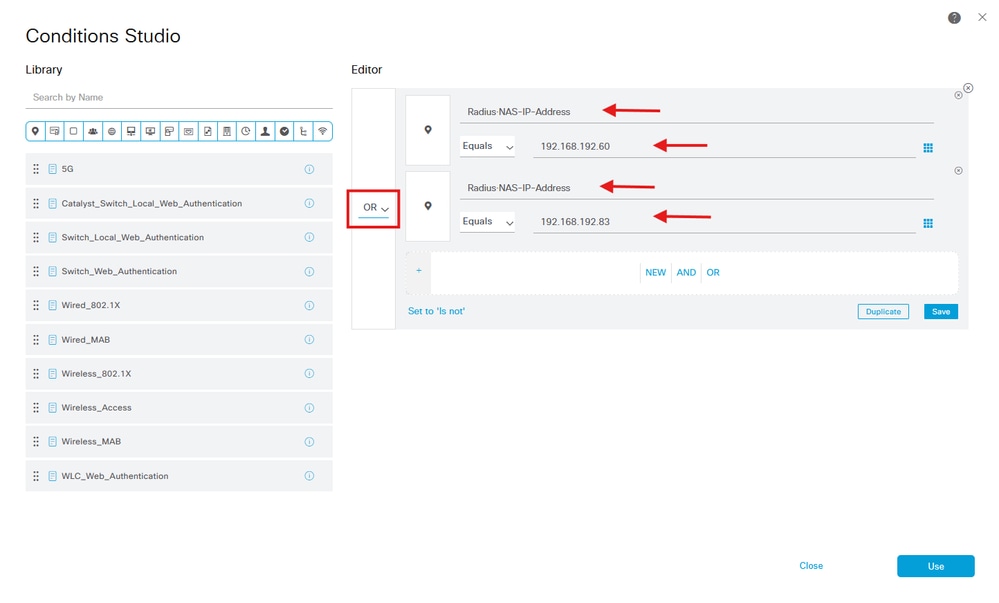

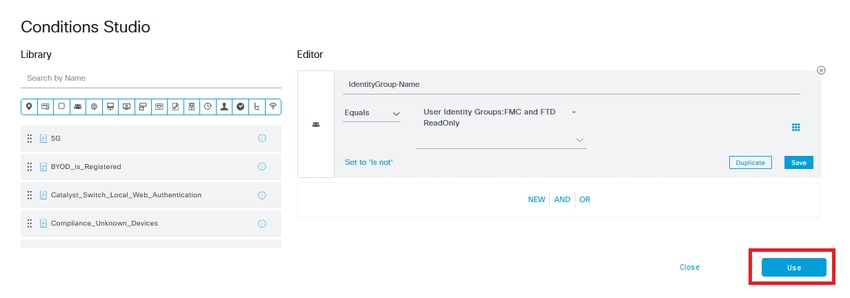

新しいポリシーに名前を付け、FMCのIPアドレスと一致するRADIUS NAS-IP-Address属性に上位条件を追加します。

FTDのIPアドレスを含めるために、ORを組み合わせた2番目の条件を追加します。

Useをクリックし、変更を保存してエディタを終了します。

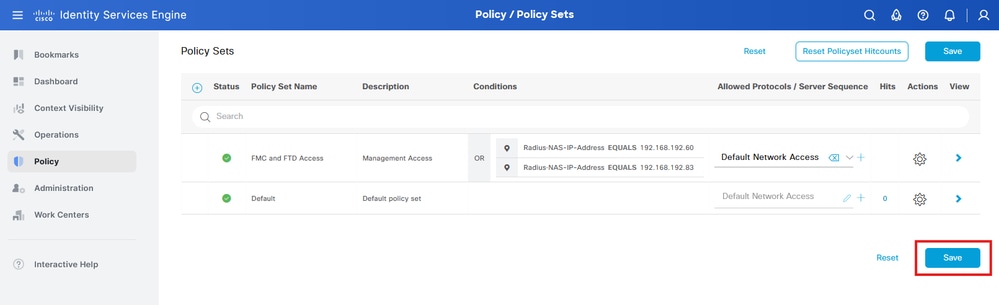

ステップ 8.2:完了したら、Saveを押します。

ヒント:この演習では、デフォルトのNetwork Access Protocolsリストを許可しています。新しいリストを作成し、必要に応じて絞り込むことができます。

ステップ 9:新しいポリシーセットを表示するには、  アイコンが行の最後に配置されます。

アイコンが行の最後に配置されます。

Authorization Policyメニューを展開し、  アイコンをクリックして、管理者権限を持つユーザにアクセスを許可する新しいルールを追加します。

アイコンをクリックして、管理者権限を持つユーザにアクセスを許可する新しいルールを追加します。

名前を指定します。

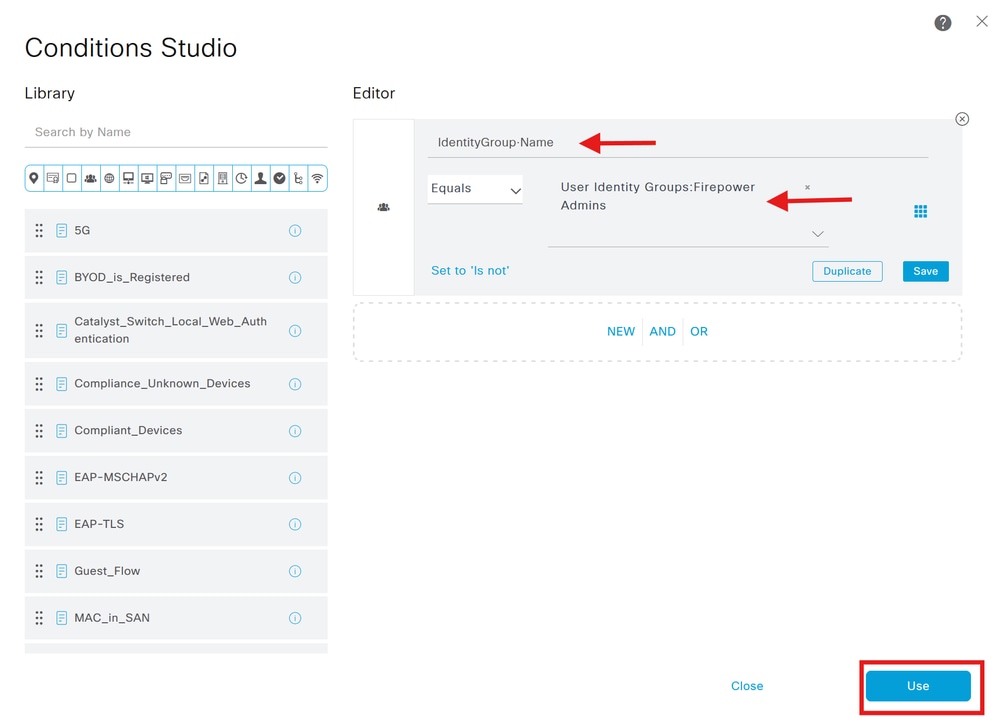

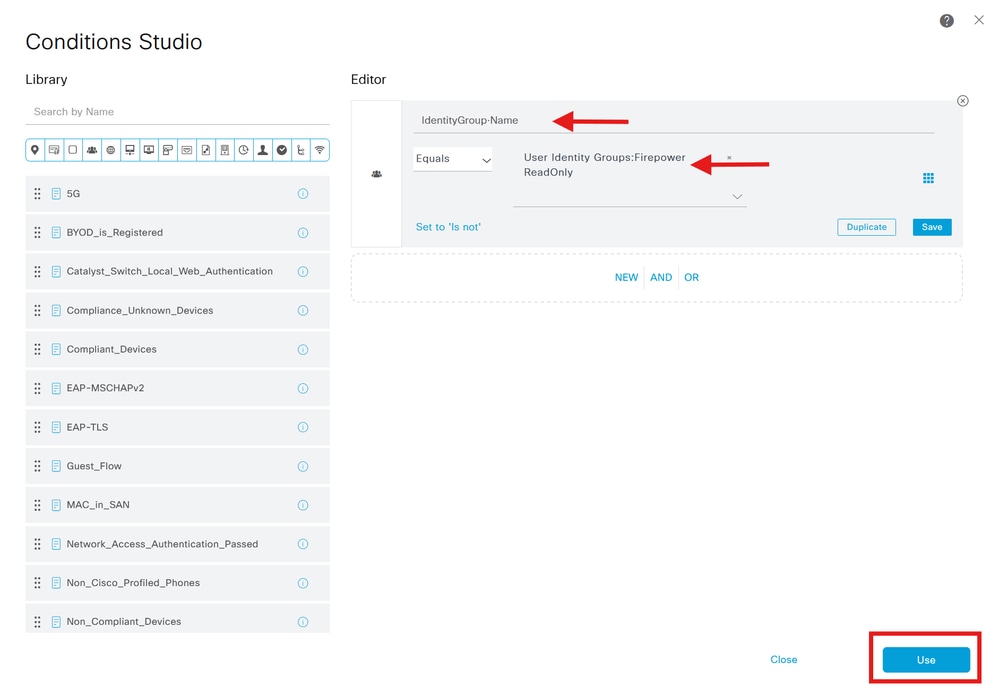

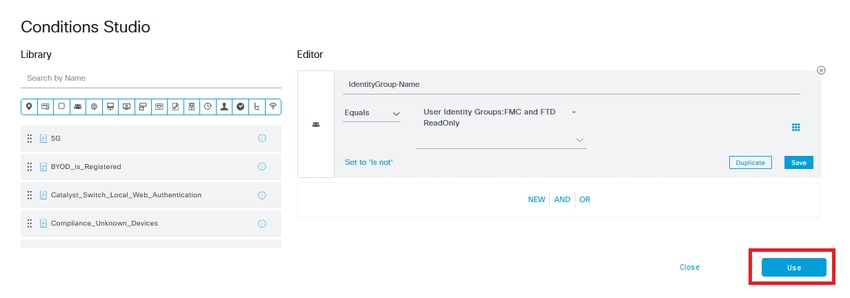

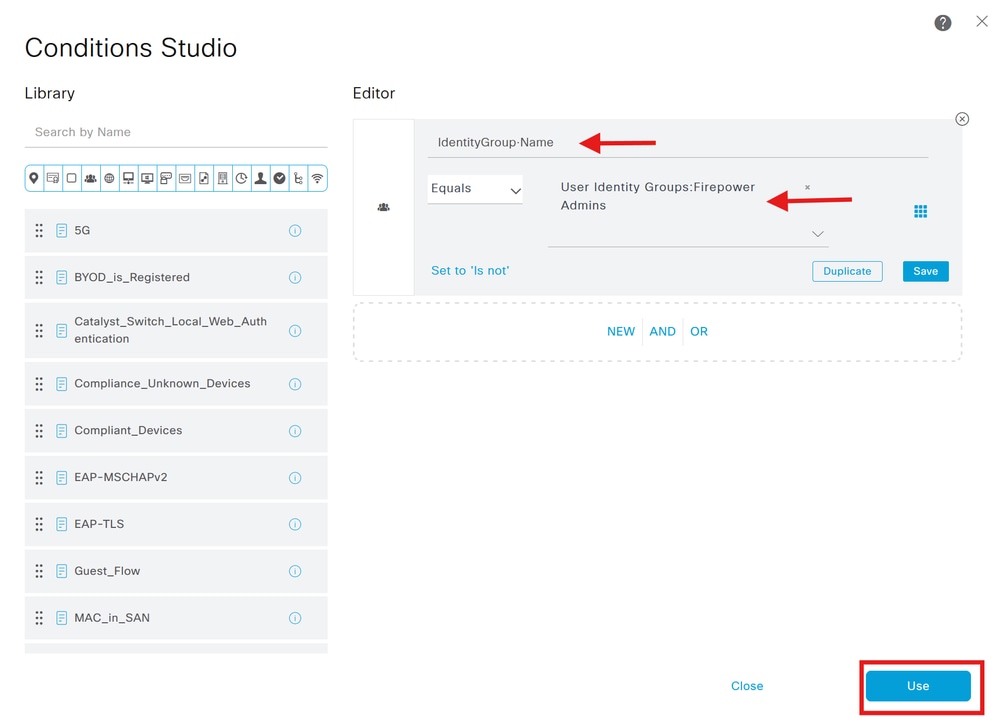

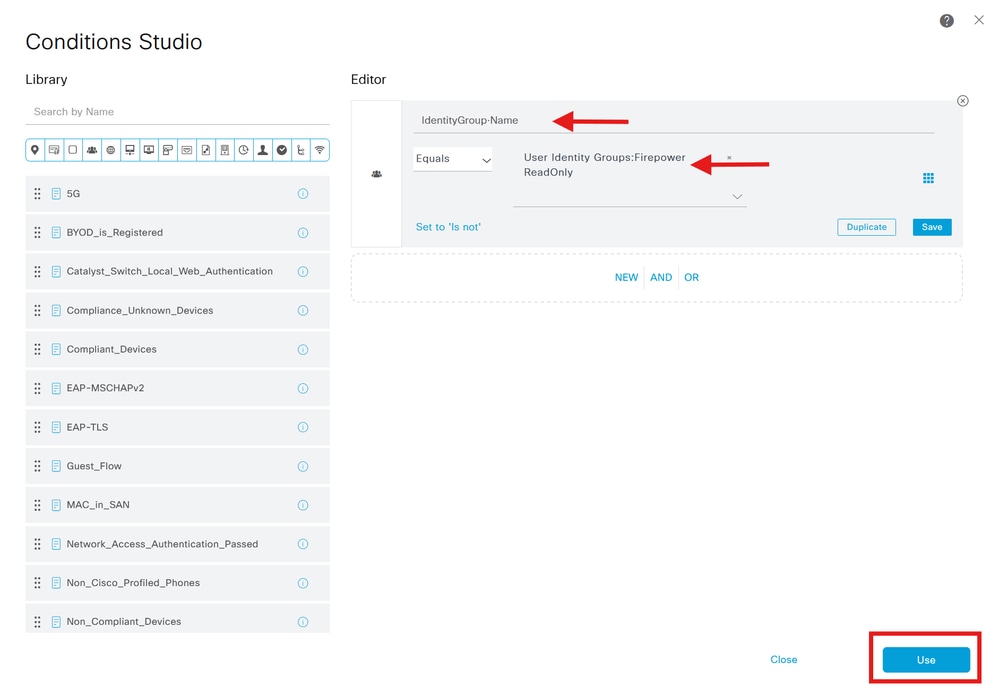

条件を設定して、Identity Group(ディクショナリIDグループ)のName Equals 属性に一致させ、User Identity Groups: Firepower Admins(ステップ4で作成したグループ名)を選択し、Useをクリックします。

ステップ 10:ポリシーの横の [レポート(Report)]  アイコンをクリックして、読み取り専用権限を持つユーザにアクセスを許可する2番目のルールを追加します。

アイコンをクリックして、読み取り専用権限を持つユーザにアクセスを許可する2番目のルールを追加します。

名前を指定します。

条件を設定して、Identity Group(ディクショナリIDグループ)とName Equals User Identity Groups: Firepower ReadOnly(ステップ4.1で作成したグループ名)を照合し、Useをクリックします。

ステップ 11各ルールの認可プロファイルをそれぞれ設定し、Saveをクリックします。

FMCの設定

FMC認証用のISE RADIUSサーバの追加

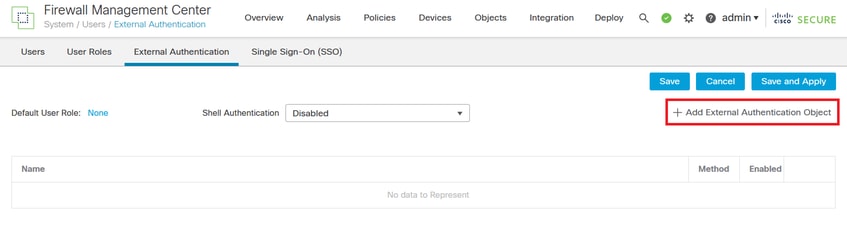

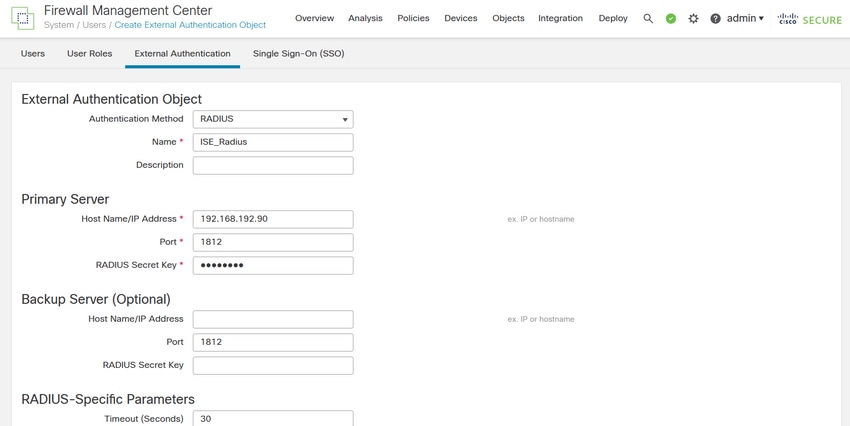

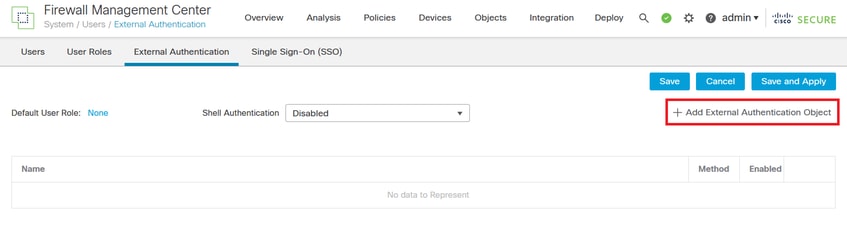

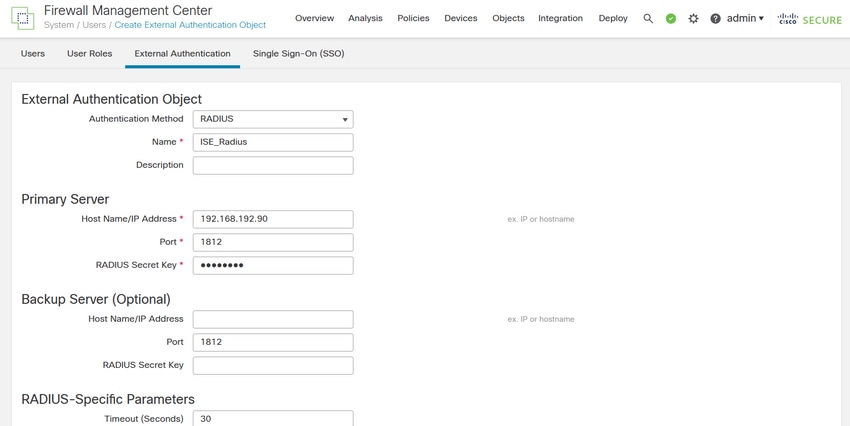

ステップ 1:System > Users > External Authentication > + Add External Authentication Objectの順に選択し、外部認証オブジェクトを作成します。

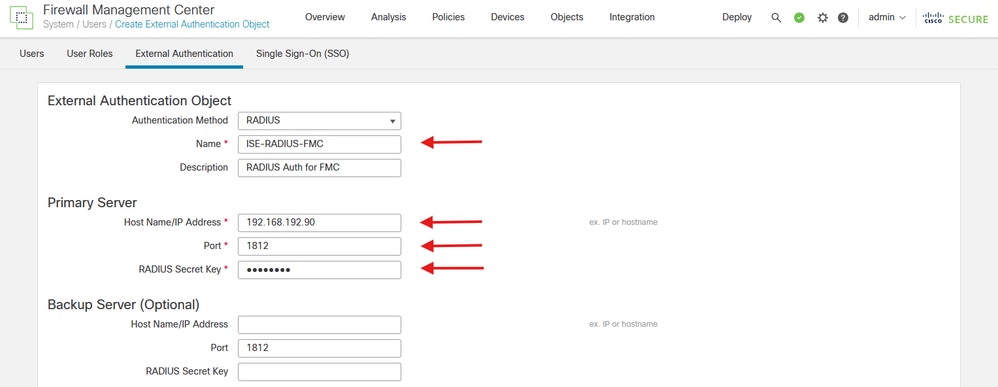

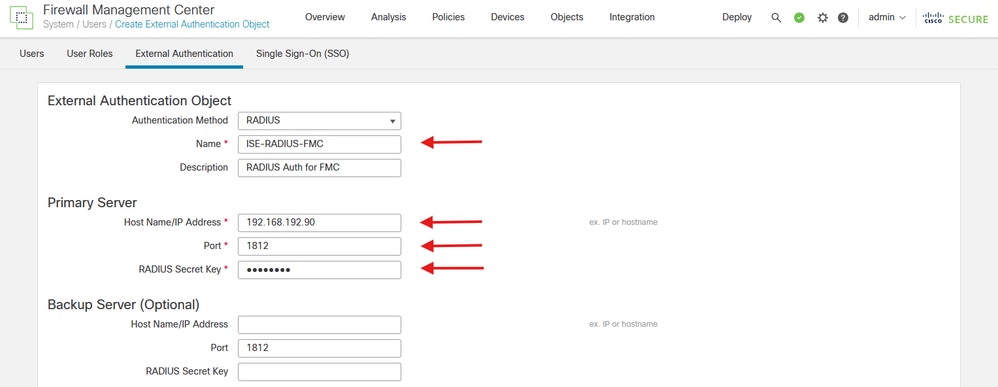

ステップ 2:認証方式としてRADIUSを選択します。

External Authentication Objectの下で、新しいオブジェクトにNameを指定します。

次に、Primary Server設定で、ISE IPアドレスと、ISE設定のステップ2で使用したものと同じRADIUS秘密鍵を挿入します。

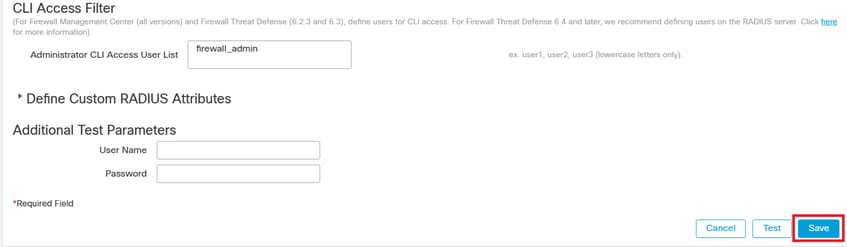

ステップ 3:ISE設定のステップ6と7で設定した、それぞれfirewall_adminとfirewall_readuserに対するAdministratorとReadUserのRADIUS Class属性値を挿入します。

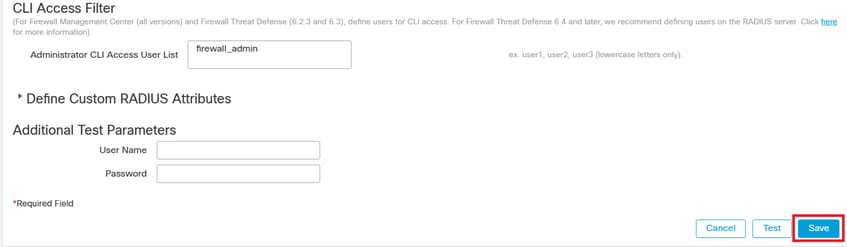

ステップ 4:CLI Access Filterの下にあるAdministrator CLI Access User Listに、FMCへのCLIアクセスを必要とするユーザ名を入力します。

完了したら、Saveをクリックします。

注:この手順では、Service-Type属性を使用してRADIUSサーバでユーザを定義し、ReadOnlyユーザがエキスパート権限でFTDにCLIアクセスできないようにします。

FMC CLIアクセスの場合は、このユーザリストを使用する必要があります。

注意:FMCへのCLIアクセス権を持つユーザは、expertコマンドを使用してLinuxシェルにアクセスできます。Linuxシェルユーザはroot権限を取得できるため、セキュリティリスクが生じる可能性があります。CLIまたはLinuxシェルアクセスを使用して、ユーザのリストを制限してください。

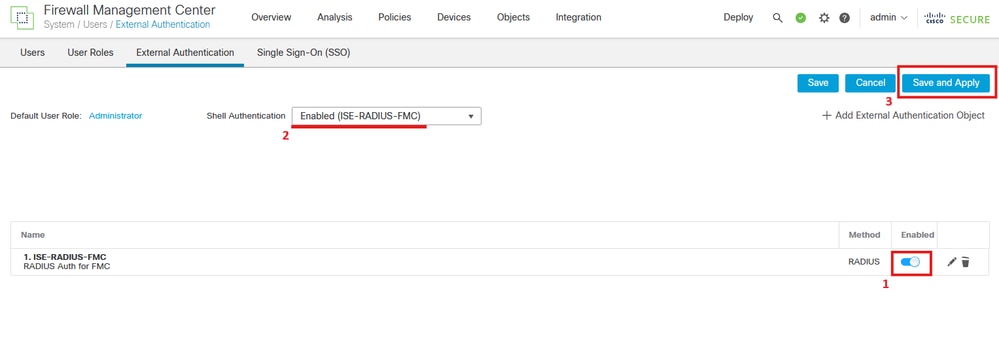

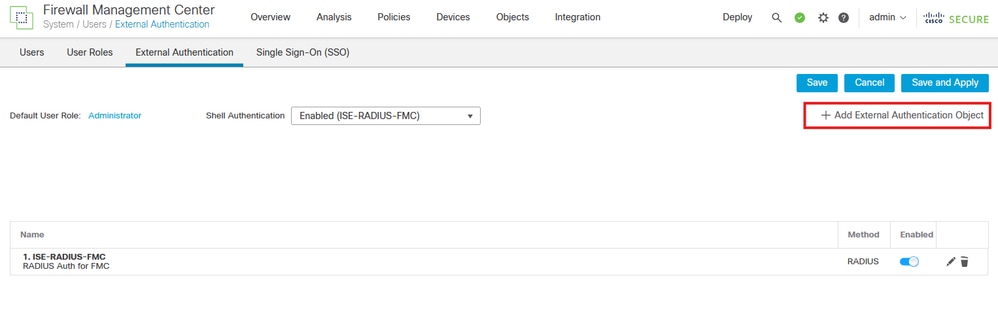

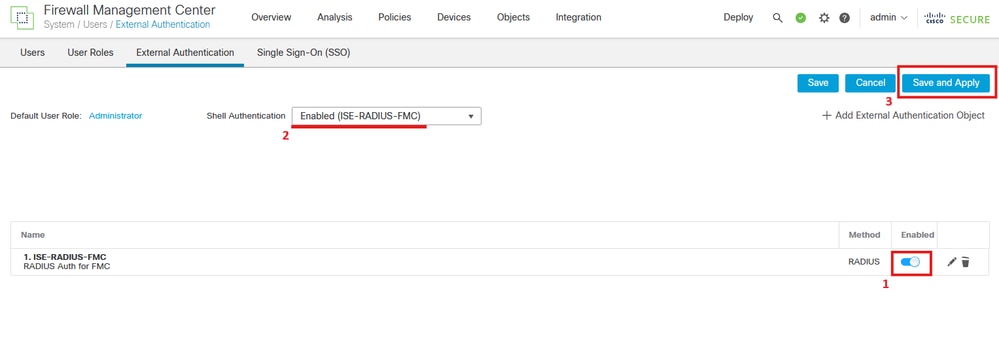

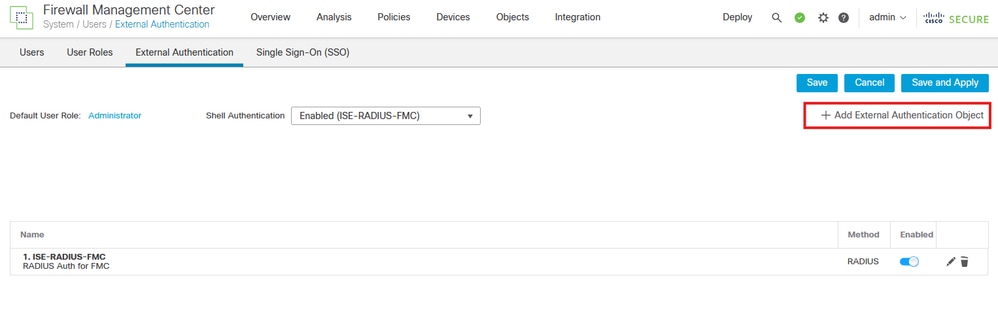

ステップ 5:新規オブジェクトを有効にします。これをFMCのShell Authentication methodとして設定し、Save and Applyをクリックします。

FTD の設定

FTD認証用のISE RADIUSサーバの追加

注:Management Centerとデバイスの間で同じオブジェクトを共有するか、またはユーザをどこに定義するか、およびユーザに必要な許可レベルに応じて個別のオブジェクトを作成できます。このシナリオでは、RADIUSサーバでユーザを定義しているため、脅威対策と管理センター用に個別のオブジェクトを作成する必要があります。

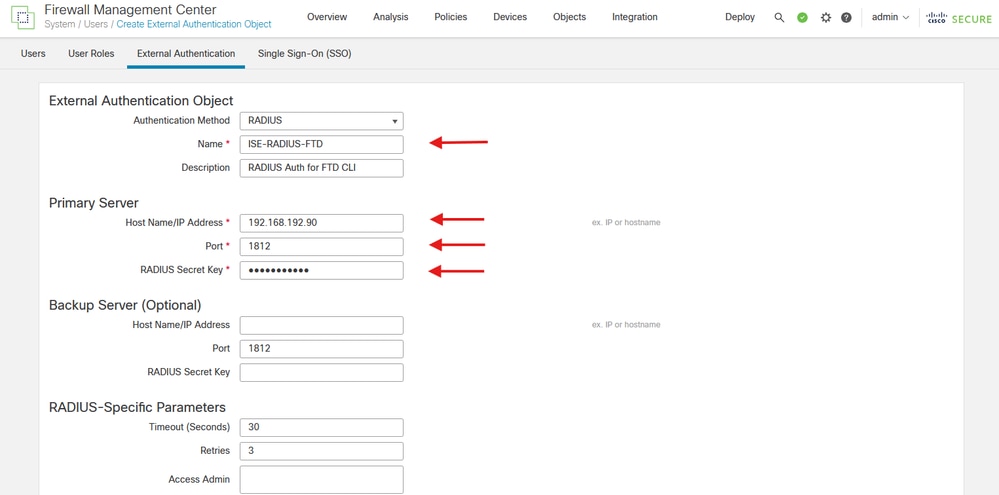

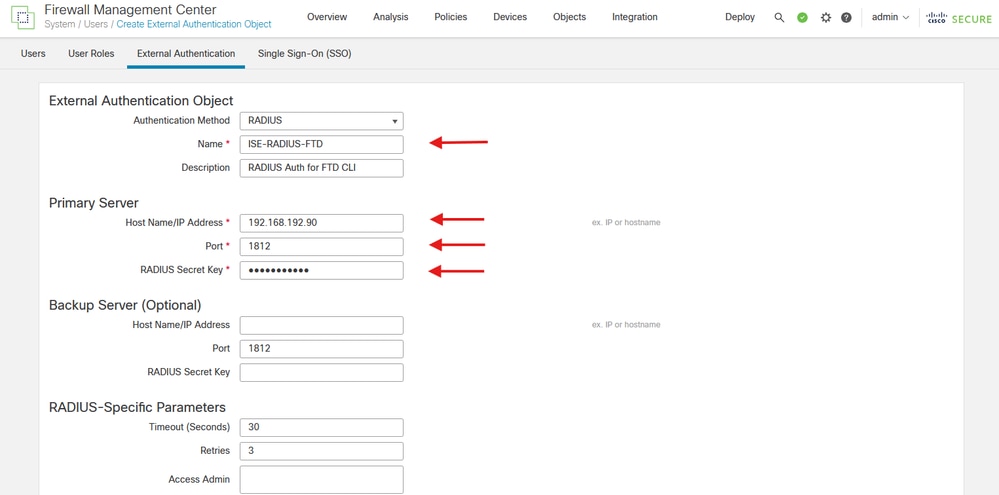

ステップ 1:FMCで行ったのと同じように、System > Users > External Authentication > + Add External Authentication Objectの下に外部認証オブジェクトを作成します。

ステップ 2:認証方式としてRADIUSを選択します。

External Authentication Objectの下で、新しいオブジェクトにNameを指定します。

次に、Primary Server設定で、ISE IPアドレスと、ISE設定のステップ2.1で使用したものと同じRADIUS秘密鍵を挿入します。[Save] をクリックします。

警告:タイムアウトの範囲はFTDとFMCとで異なります。そのため、オブジェクトを共有する場合にデフォルト値の30秒を変更するときは、FTDデバイスのタイムアウトの範囲を小さく(1 ~ 300秒)超えないようにしてください。タイムアウトを大きい値に設定すると、脅威対策のRADIUS設定が機能しません。

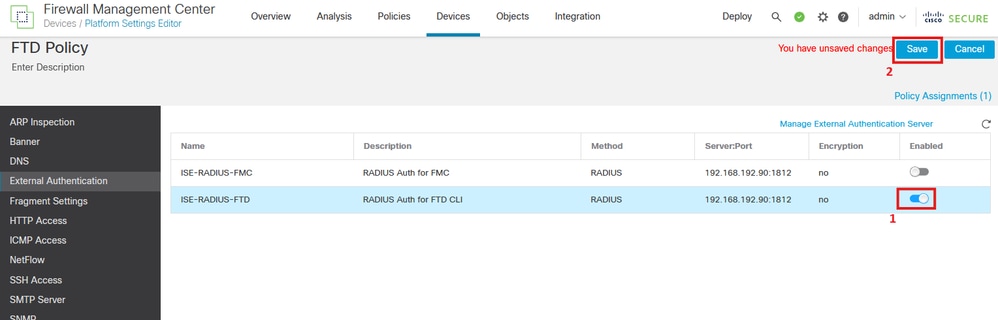

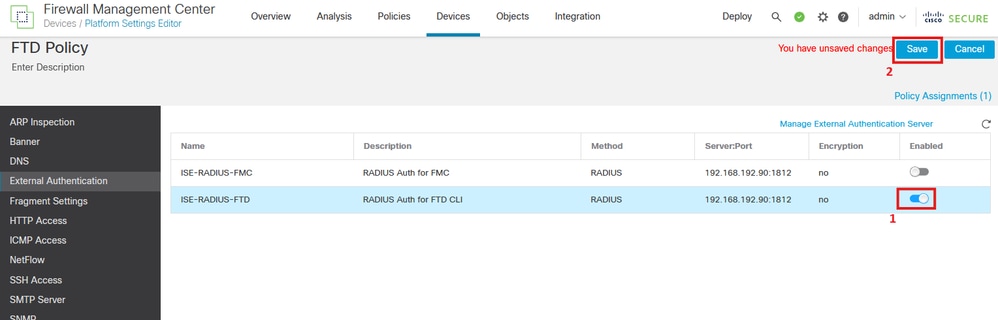

RADIUSサーバの有効化

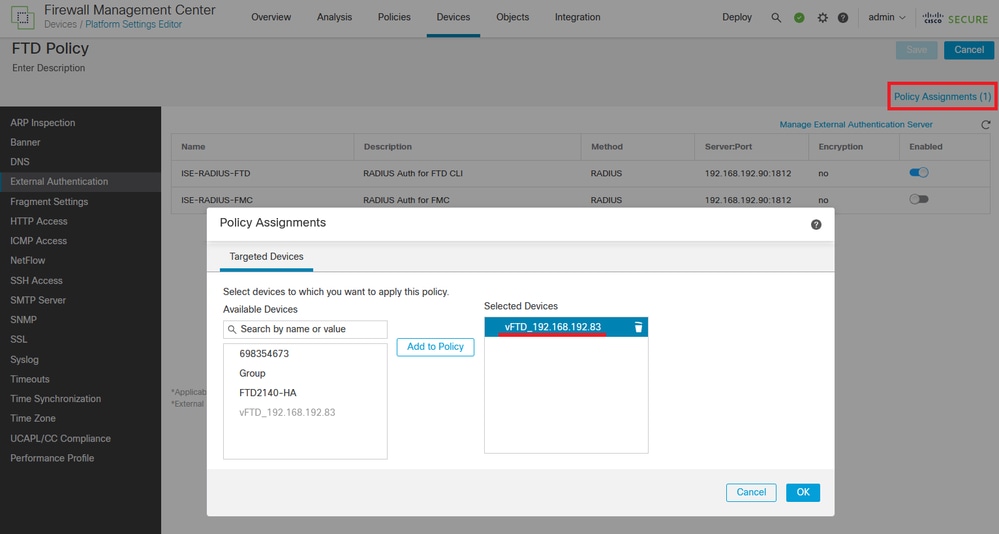

ステップ 1:FMC GUIで、Devices > Platform Settingsの順に移動します。アクセスする必要のあるFTDに割り当てられていない場合は、現在のポリシーを編集するか、新しいポリシーを作成します。External Authenticationの下のRADIUSサーバをイネーブルにし、Saveをクリックします。

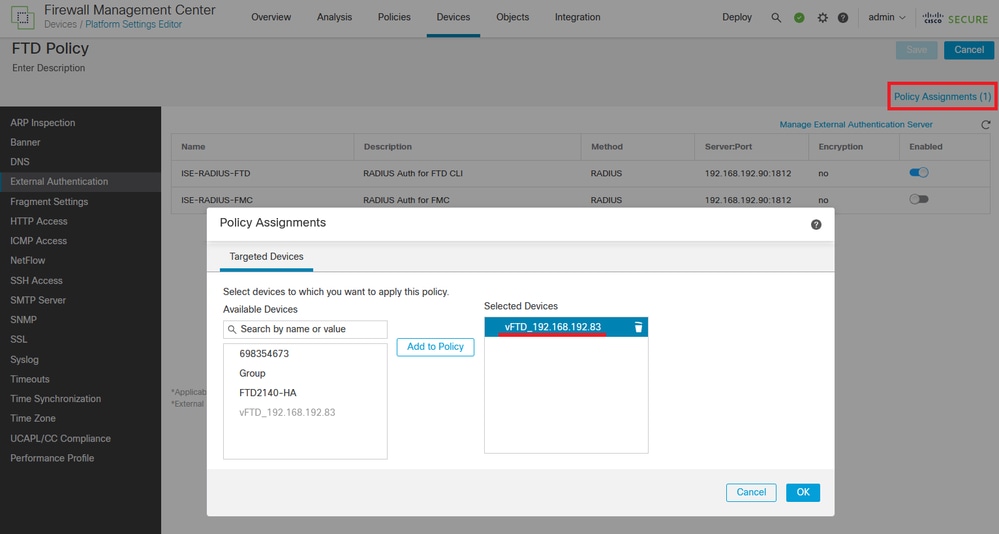

ステップ 2:アクセスする必要があるFTDがPolicy Assignments as a Selected Deviceの下に表示されていることを確認します。

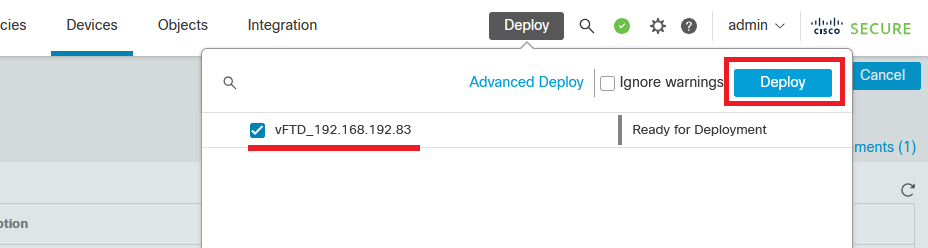

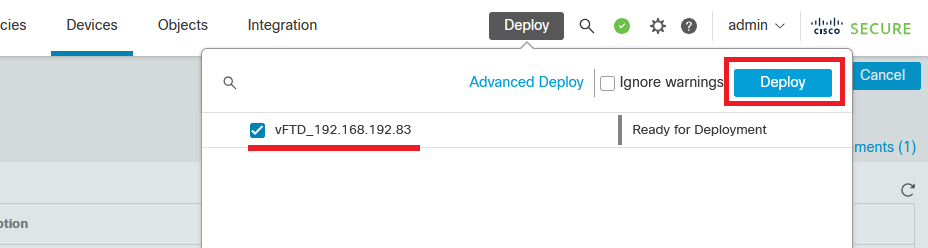

ステップ 3:変更を展開します。

注:以前にconfigure user addコマンドを使用して既存の外部ユーザ名を内部ユーザとして設定している場合、脅威対策は最初に内部ユーザに対してパスワードをチェックし、失敗した場合はRADIUSサーバをチェックします。この導入は失敗するため、後で外部ユーザと同じ名前の内部ユーザを追加できないことに注意してください。サポートされるのは、既存の内部ユーザだけです。

確認

- 新しい導入が正常に動作していることをテストします。

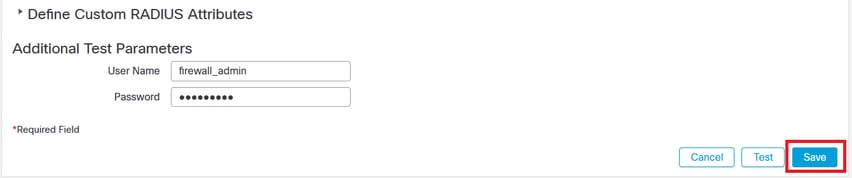

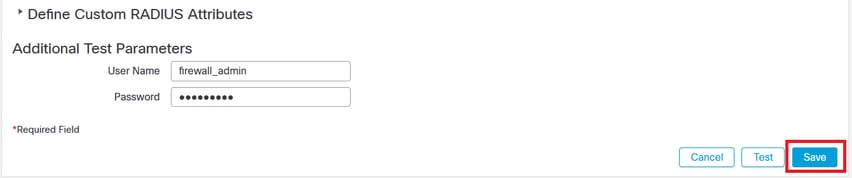

- FMCのGUIで、RADIUSサーバの設定に移動し、Additional Test Parametersセクションまでスクロールダウンします。

- ISEユーザのユーザ名とパスワードを入力し、Testをクリックします。

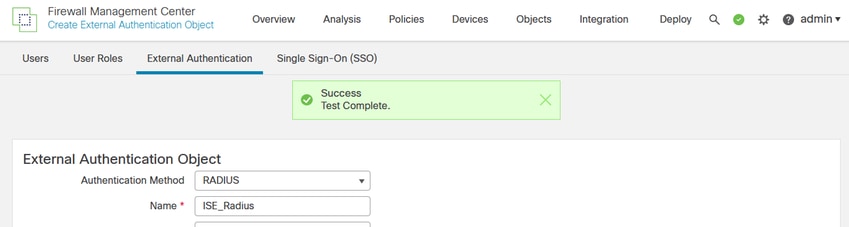

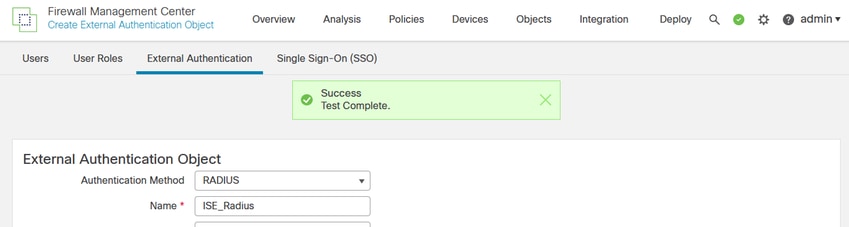

- テストに成功すると、ブラウザウィンドウの上部に緑色のSuccess Test Completeメッセージが表示されます。

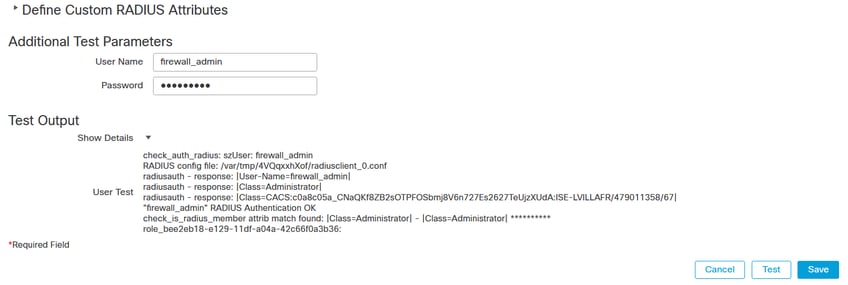

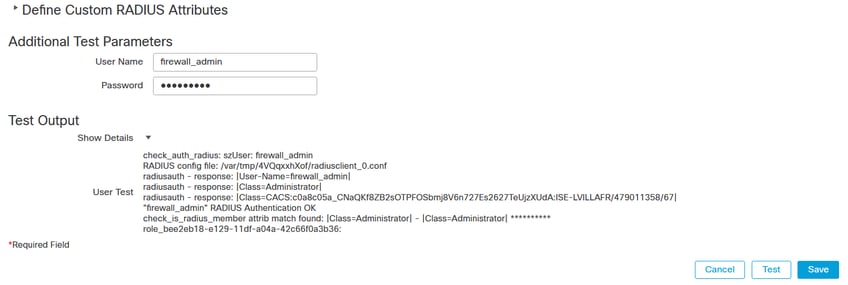

- 詳細については、テスト出力の下の詳細を展開してください。

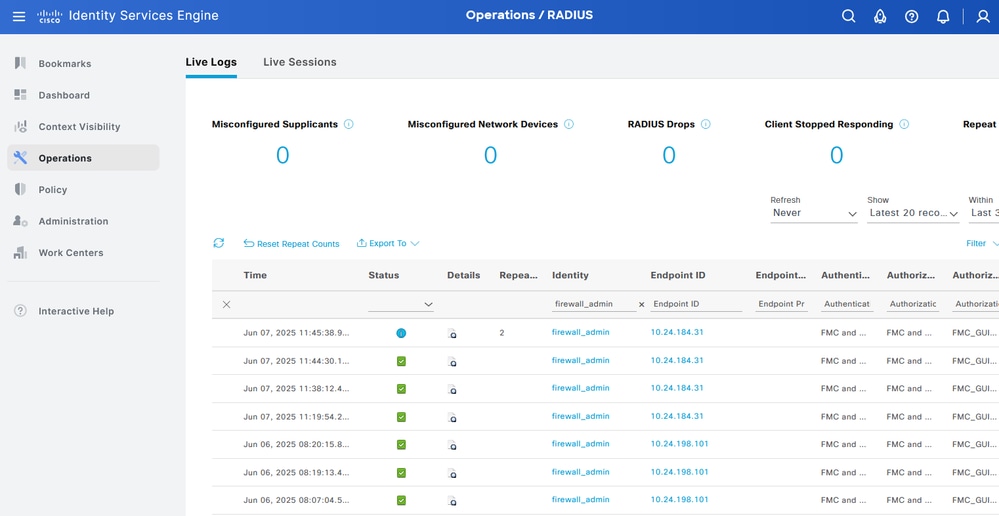

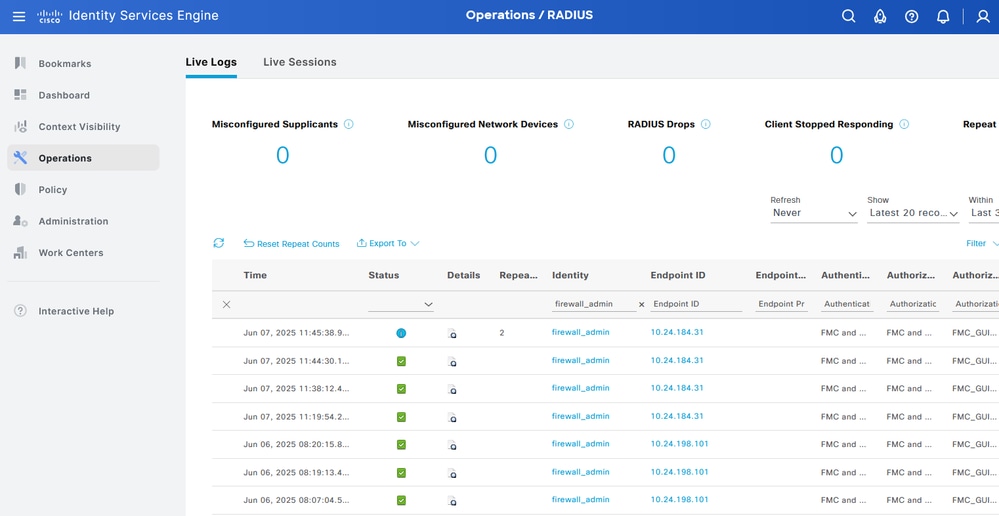

- ISE RADIUSでOperations > RADIUS > Live Logsの順に選択し、認証要求と応答を確認します。

フィードバック

フィードバック