はじめに

このドキュメントでは、自己署名証明書または署名証明書を使用するために Cisco Unified Contact Center Express(UCCX)を設定する方法について説明します。

前提条件

要件

このドキュメントで説明する設定手順に進む前に、次のアプリケーションのオペレーティング システム(OS)管理ページにアクセスできることを確認してください。

- Unified CCX

- SocialMiner/CCP

管理者は、エージェントおよびスーパーバイザクライアントPC上の証明書ストアにアクセスすることもできます。

FQDN、DNS、およびドメイン

UCCX設定のすべてのサーバは、ドメインネームシステム(DNS)サーバとドメイン名を使用してインストールする必要があります。また、エージェント、スーパーバイザ、および管理者は、完全修飾ドメイン名(FQDN)を介してUCCX設定アプリケーションにアクセスする必要があります。

ドメインが変更されるか、最初に入力された場合は、証明書を再生成できます。ドメイン名をサーバ設定に追加した後、他のアプリケーションやクライアントブラウザにインストールする前、または署名用の証明書署名要求(CSR)の生成時にTomcat証明書をすべて再生成します。

使用するコンポーネント

このドキュメントで説明する情報は、次のハードウェアとソフトウェアのコンポーネントに基づいています。

- UCCX Webサービス

- UCCX通知サービス

- UCCXプラットフォームTomcat

- Cisco FinesseのTomcat

- Cisco Unified Intelligence Center(CUIC)Tomcat

- SocialMiner/CCP Tomcat

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

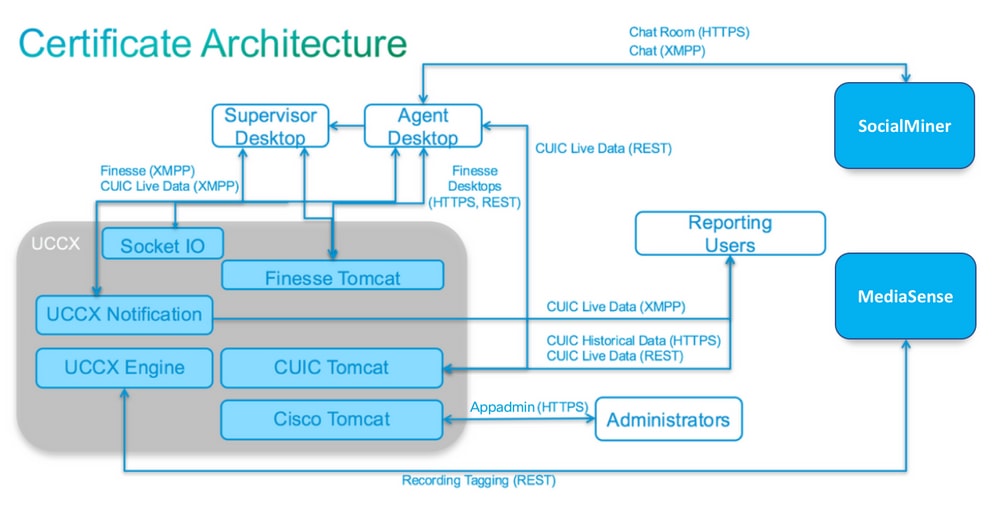

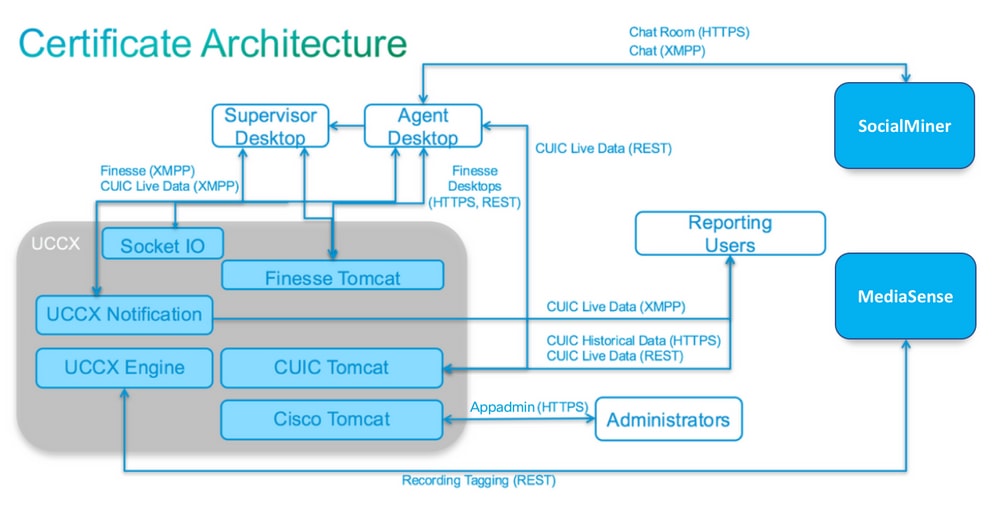

背景説明

共存するFinesseとCUICの導入、電子メールやチャットのためのUCCXとSocialMinerの統合、Finesseを使用した証明書の記録、理解、インストールのためのMediaSenseの使用により、証明書の問題をトラブルシューティングする機能は現在非常に重要です。

このドキュメントでは、UCCX設定環境での自己署名証明書と署名付き証明書の両方の使用について説明します。この環境では、次の内容を扱います。

- UCCX通知サービス

- UCCX Webサービス

- UCCXスクリプト

- 共存Finesse

- 共存CUIC(ライブデータおよび履歴レポート)

- SocialMiner(チャット)

証明書は、署名付きまたは自己署名のいずれかで、UCCX設定のアプリケーション(サーバ)と、エージェントおよびスーパーバイザクライアントデスクトップの両方にインストールする必要があります。

マルチSANのサポートは、バージョン11.6.2以降のUCCXで追加されました。

インターネット上で外部チャットを機能させるには、SomicalMiner/CCPの公開署名されたCA証明書が必要です。

設定

このセクションでは、自己署名証明書および署名付き証明書を使用するようにUCCXを設定する方法について説明します。

構成図

署名証明書

UCCX設定の証明書管理に推奨される方法は、署名付き証明書を利用することです。これらの証明書は、内部の認証局(CA)または既知のサードパーティCAによって署名できます。

Mozilla FirefoxやMicrosoft Edgeなどの主要なブラウザでは、既知のサードパーティCAのルート証明書がデフォルトでインストールされます。これらのCAによって署名されたUCCX設定アプリケーションの証明書は、ブラウザにすでにインストールされているルート証明書で証明書チェーンが終了するため、デフォルトで信頼されます。

内部CAのルート証明書は、グループポリシーまたはその他の現在の設定を通じてクライアントブラウザにプレインストールすることもできます。

クライアントブラウザでCAのルート証明書の可用性とプレインストール状況に基づいて、UCCX設定アプリケーションの証明書を既知のサードパーティCAで署名するか、内部CAで署名するかを選択できます。

署名付きTomcatアプリケーション証明書のインストール

UCCXパブリッシャおよびサブスクライバ、SocialMiner、MediaSenseパブリッシャおよびサブスクライバ管理アプリケーションの各ノードに対して、次の手順を実行します。

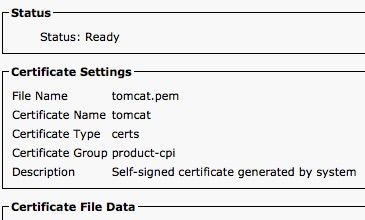

- [OS Administration] ページを選択し、[Security] > [Certificate Management] を選択します。

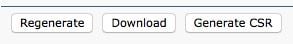

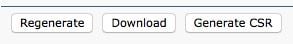

- [Generate CSR] をクリックします。

- Certificate Listドロップダウンリストから、証明書名としてtomcatを選択し、Generate CSRをクリックします。

- [Security] > [Certificate Management] を選択し、[Download CSR] を選択します。

- ポップアップウィンドウで、ドロップダウンリストからtomcatを選択し、Download CSRをクリックします。

前述のように、新しいCSRをサードパーティCAに送信するか、内部CAで署名します。このプロセスでは、次の署名付き証明書を生成できます。

- CAのルート証明書

- UCCXパブリッシャアプリケーション証明書

- UCCXサブスクライバアプリケーション証明書

- SocialMiner/CCPアプリケーション証明書

注:CSRのDistributionフィールドは、サーバのFQDNのままにしておきます。

注:マルチサーバ(SAN)証明書は、11.6リリース以降のUCCXでサポートされています。ただし、SANにはUCCXノード1とノード2のみを含めることができます。SocialMinerなどのその他のサーバは、UCCXのSANに含めることはできません。UCCXにも有効なCUCM SANの例については、ページ下部を参照してください。

注:UCCXは、1024ビットと2048ビットの証明書キー長のみをサポートしています。

ノードにルート証明書とアプリケーション証明書をアップロードするには、各アプリケーションサーバで次の手順を実行します。

注:ルート証明書と中間証明書をパブリッシャ(UCCXまたはMediaSense)にアップロードすると、サブスクライバに自動的に複製できます。すべてのアプリケーション証明書が同じ証明書チェーンで署名される場合は、コンフィギュレーション内の他の非パブリッシャ サーバにルート証明書や中間証明書をアップロードする必要はありません。

- [OS Administration] ページを選択し、[Security] > [Certificate Management] を選択します。

- [Upload Certificate] をクリックします。

- ルート証明書をアップロードし、証明書タイプとして [tomcat-trust] を選択します。

- [Upload File] をクリックします。

- [Upload Certificate] をクリックします。

- アプリケーション証明書をアップロードし、証明書タイプとしてtomcatを選択します。

- [Upload File] をクリックします。

注:下位CAが証明書に署名する場合は、ルート証明書ではなくtomcat-trust証明書として下位CAのルート証明書をアップロードします。中間証明書が発行される場合、アプリケーション証明書に加えて、この証明書を tomcat-trust ストアにアップロードします。

- 完了したら、次のアプリケーションを再起動します。

- Cisco MediaSenseパブリッシャおよびサブスクライバ

- Cisco SocialMiner

- Cisco UCCX パブリッシャとサブスクライバ

注:UCCXおよびSocialMiner 11.5を使用する場合、tomcat-ECDSAという新しい証明書が存在します。署名付きtomcat-ECDSA証明書をサーバにアップロードする場合は、アプリケーション証明書をtomcat証明書ではなくtomcat-ECDSA証明書としてアップロードします。ECDSAの詳細については、ECDSA証明書を理解して設定するためのリンクの「関連情報」セクションを参照してください。11.6以降では、ECDSA証明書の使用はUCCXソリューションから完全に削除されました。これには、UCCX、SM/CCP、CUIC、およびFinesseが含まれます。

自己署名証明書

ペリフェラルサーバへのインストール

UCCX設定で使用されるすべての証明書は、設定アプリケーションにプリインストールされ、自己署名されます。これらの自己署名証明書は、クライアントブラウザまたは別の設定アプリケーションに提示される際に暗黙的に信頼されません。UCCX設定のすべての証明書に署名することを推奨しますが、プリインストールされた自己署名証明書を使用できます。

アプリケーションの関係ごとに、適切な証明書をダウンロードしてアプリケーションにアップロードする必要があります。証明書を取得してアップロードするには、次の手順を実行します。

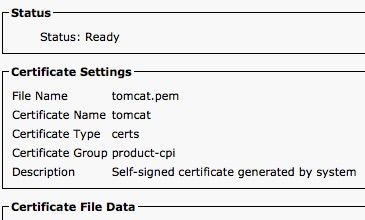

- アプリケーションOS Administrationページにアクセスし、Security > Certificate Managementの順に選択します。

- 該当するcertificate .pemファイルをクリックし、Downloadを選択します。

- 適切なアプリケーションで証明書をアップロードするには、OS Administrationページに移動し、Security > Certificate Managementの順に選択します。

- Upload Certificate / Certificate Chain:

- 完了したら、次のサーバを再起動します。

- Cisco SocialMiner

- Cisco UCCX パブリッシャとサブスクライバ

クライアント マシンに自己署名証明書をインストールするには、グループ ポリシーまたはパッケージ マネージャを使用するか、各エージェント PC のブラウザで個別に証明書をインストールします。

Microsoft Edgeの場合、クライアント側の自己署名証明書を信頼されたルート証明機関ストアにインストールします。

Mozilla Firefox の場合は、次の手順を実行します:

- [Tools] > [Options] に移動します。

- [Advanced] タブをクリックします。

- [View Certificate] をクリックします。

- [Servers] タブを選択します。

- [Add Exception] をクリックします。

自己署名証明書の再生成

自己署名証明書が期限切れになった場合は、証明書を再生成する必要があります。また、「ペリフェラルサーバへのインストール」の設定手順を再度実行する必要があります。

- アプリケーションOS Administrationページにアクセスし、Security > Certificate Managementの順に選択します。

- 該当する証明書をクリックし、Regenerateを選択します。

- 証明書が再生成されたサーバを再起動する必要があります。

- アプリケーションの関係ごとに、適切な証明書をダウンロードし、「ペリフェラルサーバへのインストール」の設定手順でアプリケーションにアップロードする必要があります。

統合とクライアントの設定

UCCXとSocialMiner間

UCCXは、電子メールの連絡先と設定を管理するためにSocialMiner RESTおよび通知APIを消費します。両方のUCCXノードでSocialMiner REST APIを使用し、SocialMiner通知サービスによって通知される必要があるため、両方のUCCXノードにSocialMiner Tomcat証明書をインストールします。

SocialMinerサーバの署名付きまたは自己署名証明書チェーンをUCCX tomcat-trustキーストアにアップロードします。

パブリッシャおよびサブスクライバノードからSocialMinerサーバにtomcat-trustキーストアとしてUCCX tomcat証明書をアップロードします。

UCCX AppAdminクライアント証明書

UCCX AppAdminクライアント証明書は、UCCXシステムの管理に使用されます。UCCX管理者用のUCCX AppAdmin証明書をインストールするには、クライアントPCで各UCCXノードのhttps://<UCCX FQDN>/appadmin/mainに移動し、ブラウザから証明書をインストールします。

UCCXプラットフォームクライアント証明書

UCCX Webサービスは、チャットの連絡先をクライアントブラウザに配信するために使用されます。UCCXエージェントおよびスーパーバイザのUCCXプラットフォーム証明書をインストールするには、クライアントPCで、各UCCXノードのhttps://<UCCX FQDN>/appadmin/mainに移動し、ブラウザから証明書をインストールします。

Notification Serviceクライアント証明書

CCX通知サービスは、Extensible Messaging and Presence Protocol(XMPP)を介してクライアントデスクトップにリアルタイム情報を送信するためにFinesse、UCCX、およびCUICで使用されます。 これは、リアルタイムのFinesse通信とCUICライブデータに使用されます。

ライブデータを使用するエージェント、スーパーバイザ、またはレポートユーザのPCにNotification Service(TMS)クライアント証明書をインストールするには、各UCCXノードのhttps://<UCCX FQDN>:7443/ に移動し、ブラウザを介して証明書をインストールします。

Finesseクライアント証明書

Finesseクライアント証明書は、デスクトップと共存するFinesseサーバ間のREST API通信の目的でFinesse Tomcatインスタンスに接続するために、Finesseデスクトップによって使用されます。

のFinesse証明書をインストールするには、次の手順を実行します。

- エージェントとスーパーバイザは、クライアントPCで、各UCCXノードについてhttps://<UCCX FQDN>:8445/に移動し、ブラウザプロンプトから証明書をインストールします。

- Finesse管理者がクライアントPCで、各UCCXノードについてhttps://<UCCX FQDN>:8445/cfadminに移動し、ブラウザプロンプトから証明書をインストールします。

SocialMiner/CCPクライアント証明書

SocialMiner Tomcat証明書がクライアントマシンにインストールされている必要があります。エージェントがチャット要求を受け入れると、チャットガジェットはチャットルームを表すURLにリダイレクトされます。このチャットルームはSocialMinerサーバによってホストされ、ユーザまたはチャットの連絡先が含まれています。

SocialMiner証明書をブラウザにインストールするため、クライアントPCでhttps://<SocialMiner FQDN>/に移動し、ブラウザプロンプトから証明書をインストールします。

CUICクライアント証明書

CUIC Tomcat証明書は、CUIC Webページ内、またはデスクトップのガジェット内で履歴レポートまたはライブデータレポートにCUIC Webインターフェイスを使用するエージェント、スーパーバイザ、およびレポートユーザのクライアントマシンにインストールできます。

CUIC Tomcat証明書をブラウザにインストールするには、クライアントPCでhttps://<UCCX FQDN>:8444/に移動し、ブラウザのプロンプトで証明書をインストールします。

CUICライブデータ証明書(11.x以降)

CUICは、バックエンドのライブデータにソケットIOサービスを使用します。この証明書は、ライブデータ用のCUIC Webインターフェイスを使用するエージェント、スーパーバイザ、およびレポートユーザ、またはFinesse内のライブデータガジェットを使用するユーザのクライアントマシンにインストールできます。

ブラウザにソケットIO証明書をインストールするには、クライアントPCでhttps://<UCCX FQDN>:12015/に移動し、ブラウザプロンプトから証明書をインストールします。

スクリプトからアクセス可能なサードパーティ製アプリケーション

サードパーティサーバ上の安全な場所にアクセスするためにUCCXスクリプトを設計する場合(たとえば、Get URL Document step to an HTTPS URLまたはMake Rest Call to an HTTPS REST URL)、サードパーティサービスの署名付きまたは自己署名証明書チェーンをUCCX tomcat-trustキーストアにアップロードします。この証明書を取得するには、UCCX OS Administrationページにアクセスし、Upload Certificateを選択します。

UCCXエンジンは、スクリプト手順を介して安全な場所にアクセスするサードパーティアプリケーションからプラットフォームのTomcatキーストアにサードパーティ証明書チェーンが提示されたときに、これらの証明書チェーンを検索するように設定されます。

デフォルトではTomcatキーストアにはルート証明書が含まれていないため、OS AdministrationページからアクセスできるプラットフォームのTomcatキーストアに証明書チェーン全体をアップロードする必要があります。

これらの操作が完了したら、Cisco UCCXエンジンを再起動します。

確認

すべての証明書が正しくインストールされていることを確認するために、このセクションで説明する機能をテストできます。証明書エラーが表示されず、すべての機能が正しく機能する場合、証明書は正しくインストールされます。

- SocialMiner/CCPを使用してAgent Web Chatを設定します。Webフォームからチャットコンタクトを挿入します。エージェントがチャットの連絡先を受け入れるためのバナーを受信していること、およびチャットの連絡先が受け入れられると、チャットフォームが正しくロードされて、エージェントがチャットメッセージの受信と送信の両方を実行できることを確認します。

- Finesse経由でエージェントへのログインを試みます。証明書の警告が表示されず、Webページでブラウザに証明書のインストールを求めるメッセージが表示されないことを確認します。エージェントが状態を正しく変更でき、UCCXへの新しいコールがエージェントに正しく表示されることを確認します。

- エージェントおよびスーパーバイザFinesseデスクトップレイアウトでライブデータガジェットを設定した後、エージェント、スーパーバイザ、およびレポートユーザにログインします。ライブデータガジェットが正しく読み込まれること、初期データがガジェットに入力されていること、および基になるデータが変更されたときにデータが更新されることを確認します。

- ブラウザから両方のUCCXノードのAppAdmin URLへの接続を試みます。ログインページでプロンプトが表示されたときに証明書の警告が表示されないことを確認します。

トラブルシュート

問題:無効なユーザIDとパスワード

UCCX Finesseエージェントがエラー「Invalid User ID/Password」でログインできない

原因

Unified CCXは例外「SSLHandshakeException」をスローし、Unified CMとの接続の確立に失敗します。

解決方法

- Unified CM Tomcat証明書が期限切れでないことを確認します。

- Unified CMでアップロードした証明書に、次のいずれかの拡張がクリティカルとしてマークされていることを確認します。

X509v3キー使用法(OID - 2.5.29.15)

X509v3の基本制約(OID - 2.5.29.19)

その他の内線番号をクリティカルとしてマークすると、Unified CM証明書の検証に失敗するため、Unified CCXとUnified CM間の通信が失敗します。

問題:CSR SANと証明書SANが一致しない

CA署名付き証明書をアップロードすると、エラー「CSR SAN and Certificate SAN does not match」が表示されます。

原因

CAは、Certificate Subject Alternative Names(SAN)フィールドに別の親ドメインを追加できます。デフォルトでは、CSRは次のSANを持つことができます。

サブジェクト代替名[

example.com(dNSName)

hostname.example.com(dNSName)

]

CAは、証明書に別のSANが追加された証明書(ホスト名の例)を返すことができます。この場合、証明書には追加のSANを含めることができます。

サブジェクト代替名[

example.com(dNSName)

hostname.example.com(dNSName)

www.hostname.example.com(dNSName)

]

これにより、SANミスマッチエラーが発生します。

解決方法

UCCX Generate Certificate Signing RequestページのSubject Alternate Name(SANs)セクションで、親ドメインフィールドが空のCSRを生成します。この方法では、SAN属性を使用してCSRが生成されず、CAがSANをフォーマットでき、証明書をUCCXにアップロードするときにSAN属性の不一致が発生することはありません。Parent DomainフィールドのデフォルトはUCCXサーバのドメインであるため、CSRの設定時にこの値を明示的に削除する必要があります。

問題:NET::ERR_CERT_COMMON_NAME_INVALID

UCCX、MediaSense、またはSocialMinerのいずれかのWebページにアクセスすると、エラーメッセージが表示されます。

「お客様の接続はプライベートではありません。 攻撃者は、<Server_FQDN>から情報を盗もうとすることがあります(パスワード、メッセージ、クレジットカードなど)。 NET::ERR_CERT_COMMON_NAME_INVALIDです。 このサーバーは<Server_FQDN>であることを証明できませんでした。このサーバーのセキュリティ証明書は[missing_subjectAltName]からのものです。これは、設定ミスまたは攻撃者が接続を傍受したことが原因で発生する可能性があります。」

原因

Chromeバージョン58では新しいセキュリティ機能が導入されました。この機能では、Webサイトの共通名(CN)がSANとしても含まれていない場合、そのWebサイトの証明書は安全ではないことが報告されます。

解決方法

- Advanced > Proceed to <Server_FQDN> (unsafe)の順に移動すると、サイトの表示に進み、証明書エラーを受け入れることができます。

- CA署名付き証明書を使用すると、このエラーを完全に回避できます。CSRを生成すると、サーバのFQDNがSANとして含まれます。CAはCSRに署名できます。署名付き証明書をサーバにアップロードし直すと、サーバ証明書のSANフィールドにFQDNが入るため、エラーを表示できません。

その他の情報

「Chrome 58での廃止と削除」の「証明書でのcommonName照合のサポートの削除」セクションを参照してください。

証明書不具合

- Cisco Bug ID CSCvb46250 - UCCX:Tomcat ECDSA証明書のFinesse Live Dataへの影響

- Cisco Bug ID CSCvb58580:RSA CAによって署名されたtomcatとtomcat-ECDSAの両方でSocialMinerにログインできない

- Cisco Bug ID CSCvd56174 - UCCX:SSLHandshakeExceptionによるFinesseエージェントログイン障害

- Cisco Bug ID CSCuv89545 - Finesse Logjamの脆弱性

関連情報

フィードバック

フィードバック