はじめに

このドキュメントでは、Finesse、Cisco Unified Intelligence Center(CUIC)、およびライブデータ(LD)サーバ間でHTTPS接続を確立するためにサードパーティベンダーから生成された認証局(CA)証明書を取得してインストールする手順の詳細について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco Unified Contact Center Enterprise(UCCE)

- シスコライブデータ(LD)

- Cisco Unified Intelligence Center(CUIC)

- Cisco Finesse

- 認証済みCA

使用するコンポーネント

このドキュメントで使用する情報は、UCCEソリューション11.0(1)バージョンに基づいています。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。ネットワークが稼働中の場合は、各手順が及ぼす潜在的な影響を十分に理解しておく必要があります。

背景説明

Finesse、CUIC、およびライブデータサーバ間のセキュア通信にHTTPSを使用するには、セキュリティ証明書の設定が必要です。デフォルトでは、これらのサーバは使用される自己署名証明書を提供します。または、ユーザが認証局(CA)署名付き証明書を調達してインストールすることもできます。これらの CA 証明書は、VeriSign、Thawte、GeoTrust などのサードパーティ ベンダーから取得するか、または内部で調達できます。

設定

Finesse、CUIC、およびライブデータサーバでHTTPS通信用の証明書を設定するには、次の手順を実行する必要があります。

- 証明書署名要求(CSR)の生成とダウンロード。

- CSR を使用して、認証局からのルート、中間(該当する場合)、およびアプリケーション証明書を取得します。

- サーバへの証明書のアップロード。

ステップ 1:証明書署名要求(CSR)の生成とダウンロード。

- ここで説明するCSRの生成とダウンロードの手順は、Finesse、CUIC、およびライブデータサーバの場合と同じです。

- 指定されたURLを使用してCisco Unified Communications Operating System Administrationページを開き、インストールプロセス中に作成されたOSの管理者アカウントでサインインします

https://FQDN:8443/cmplatform

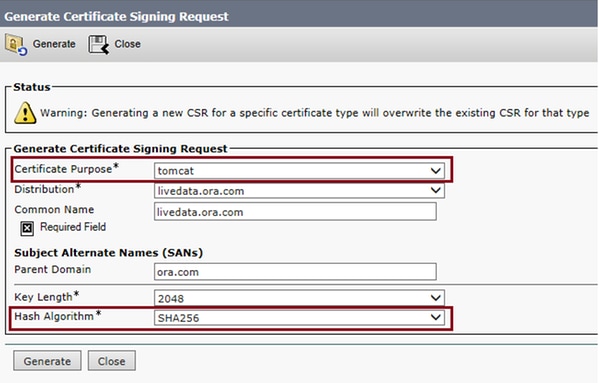

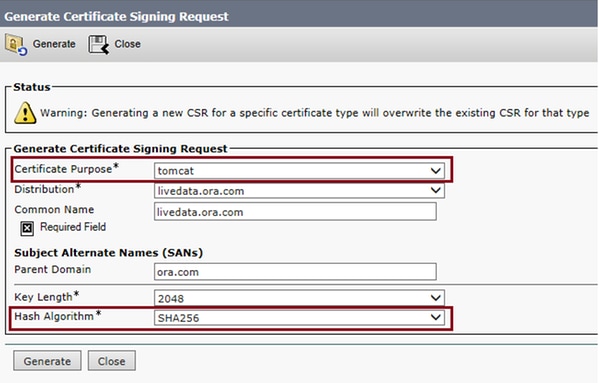

- 図に示すように、証明書署名要求(CSR)を生成します。

ステップ 1:Security > Certificate Management > Generate CSRの順に移動します。

ステップ 2:[Certificate Purpose Name] ドロップダウン リストから、[tomcat] を選択します。

ステップ 3:ビジネスニーズに応じて、ハッシュアルゴリズムとキーの長さを選択します。

– キー長: 2048 \ハッシュアルゴリズム: SHA256を推奨

ステップ 4:[Generate CSR] をクリックします。

注:ビジネス上、サブジェクト代替名(SANs)の親ドメインフィールドにドメイン名を入力する必要がある場合は、「Finesseでサードパーティの署名証明書を使用したSANの発行」に記載されている問題のアドレスに注意してください。

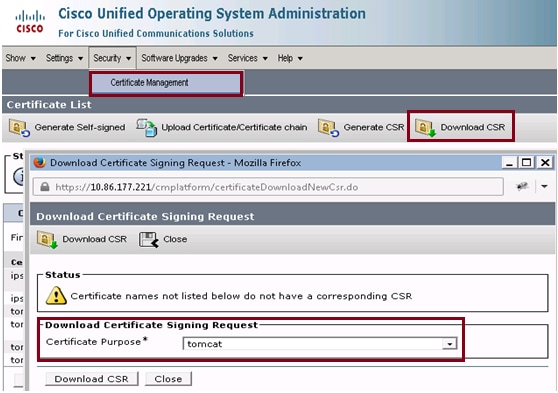

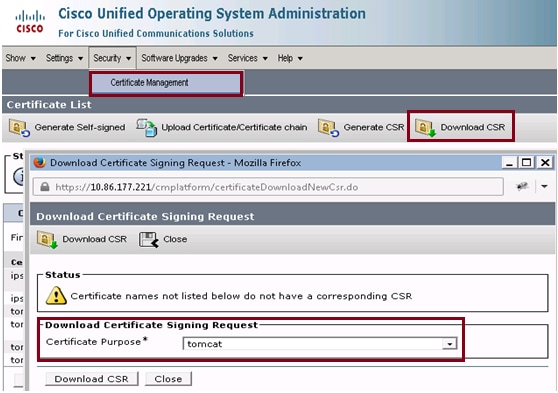

- 図に示すように、証明書署名要求(CSR)をダウンロードします。

ステップ 1:Security > Certificate Management > Download CSRの順に移動します。

ステップ 2:[Certificate Name] ドロップダウン リストから、[tomcat] を選択します。

ステップ 3:[Download CSR] をクリックします。

注:

注:URL https://FQDN:8443/cmplatformを使用してセカンダリサーバで上記の手順を実行し、認証局のCSRを取得します

ステップ 2:認証局からルート、中間(該当する場合はステップ5)、およびアプリケーション証明書を取得します。

- プライマリおよびセカンダリサーバの証明書署名要求(CSR)情報を、VeriSign、Thawte、GeoTrustなどのサードパーティ認証局(CA)に提供します。

- 認証局(CA)から、プライマリおよびセカンダリサーバに関する次の証明書チェーンを受信します。

- Finesseサーバ:ルート、中間(オプション)およびアプリケーション証明書

- CUICサーバ:ルート、中間(オプション)およびアプリケーション証明書

- ライブデータサービス:ルート、中間(オプション)およびアプリケーション証明書

ステップ 3:サーバへの証明書のアップロード。

このセクションでは、Finesse、CUIC、およびライブデータサーバに証明書チェーンを正しくアップロードする方法について説明します。

Finesseサーバ

- 次の手順を使用して、プライマリFinesseサーバにルート証明書をアップロードします。

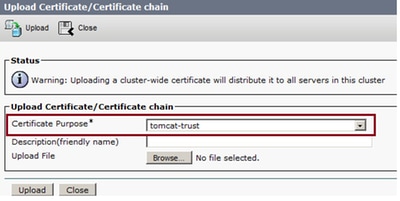

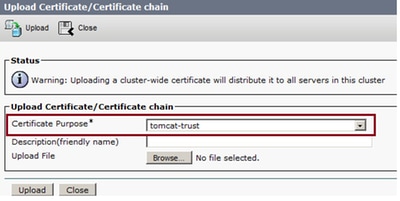

ステップ 1:プライマリサーバのCisco Unified Communications Operating System Administrationページで、 [Security] > [Certificate Management] > [Upload Certificate] を選択します。

ステップ 2:[Certificate Name] ドロップダウン リストから、[tomcat-trust] を選択します。

ステップ 3:[Upload File] フィールドで、[browse] をクリックし、ルート証明書ファイルを参照します。

ステップ 4:[Upload File] をクリックします。

- 次の手順を使用して、プライマリFineseサーバに中間証明書をアップロードします。

ステップ 1:中間証明書をアップロードする手順は、ステップ1で示したルート証明書と同じです。

ステップ 2:プライマリサーバのCisco Unified Communications Operating System Administrationページで、Security > Certificate Management > Upload Certificateの順に移動します。

ステップ 3:[Certificate Name] ドロップダウン リストから、[tomcat-trust] を選択します。

ステップ 4:[Upload File] フィールドで [Browse] をクリックし、中間証明書ファイルを参照します。

ステップ 5:[Upload] をクリックします。

注:tomcat-trustストアはプライマリサーバとセカンダリサーバ間で複製されるので、セカンダリFinesseサーバにルート証明書または中間証明書をアップロードする必要はありません。

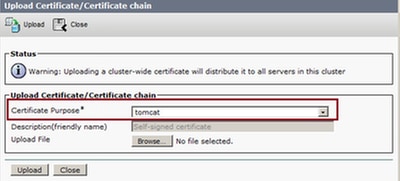

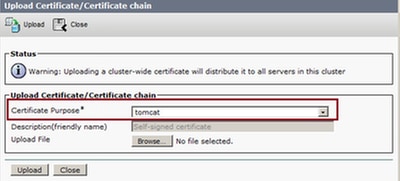

- 図に示すように、プライマリFinesseサーバアプリケーション証明書をアップロードします。

ステップ 1:[Certificate Name] ドロップダウン リストから、[tomcat] を選択します。

ステップ 2:Upload Fileフィールドで、Browseをクリックし、アプリケーション証明書ファイルを参照します。

ステップ 3:Uploadをクリックして、ファイルをアップロードします。

- セカンダリFineseサーバのアプリケーション証明書をアップロードします。

このステップでは、fセカンダリサーバで、自身のアプリケーション証明書について、ステップ3で説明したプロセスと同じプロセスを実行します。

- これでサーバを再起動できます。

プライマリおよびセカンダリFinesseサーバのCLIにアクセスし、コマンドutils system restartを入力してサーバを再起動します。

CUICサーバ(証明書チェーンに中間証明書が存在しないと仮定)

- プライマリCUICサーバにルート証明書をアップロードします。

ステップ 1:プライマリサーバのCisco Unified Communications Operating System Administrationページで、Security > Certificate Management > Upload Certificate/Certificate chainに移動します。

ステップ 2:[Certificate Name] ドロップダウン リストから、[tomcat-trust] を選択します。

ステップ 3:[Upload File] フィールドで、[browse] をクリックし、ルート証明書ファイルを参照します。

ステップ 4:[Upload File] をクリックします。

注:tomcat-trustストアはプライマリおよびセカンダリサーバ間で複製されるので、ルート証明書をセカンダリCUICサーバにアップロードする必要はありません。

- プライマリCUICサーバアプリケーション証明書をアップロードします。

ステップ 1:[Certificate Name] ドロップダウン リストから、[tomcat] を選択します。

ステップ 2:Upload FileフィールドでBrowseをクリックし、アプリケーション証明書ファイルを参照します。

ステップ 3:[Upload File] をクリックします。

- セカンダリCUICサーバアプリケーション証明書をアップロードします。

セカンダリサーバで、自身のアプリケーション証明書についてステップ(2)と同じ手順に従います

- サーバの再起動

プライマリおよびセカンダリCUICサーバのCLIにアクセスし、コマンド「utils system restart」を入力してサーバを再起動します。

注:CA機関が中間証明書を含む証明書チェーンを提供する場合、「Finesseサーバ」セクションで説明する手順はCUICサーバにも適用されます。

ライブデータサーバ

- ライブデータサーバで証明書をアップロードする手順は、証明書チェーンに応じて、FinesseサーバまたはCUICサーバと同じです。

- プライマリライブデータサーバにルート証明書をアップロードします。

ステップ 1:プライマリサーバのCisco Unified Communications Operating System Administrationページで、Security > Certificate Management > Upload Certificateの順に選択します。

ステップ 2:[Certificate Name] ドロップダウン リストから、[tomcat-trust] を選択します。

ステップ 3:[Upload File] フィールドで、[browse] をクリックし、ルート証明書ファイルを参照します。

ステップ 4:[Upload] をクリックします。

- プライマリLive-Dataサーバに中間証明書をアップロードします。

ステップ 1:中間証明書をアップロードする手順は、ステップ1で示したルート証明書と同じです。

ステップ 2:プライマリサーバのCisco Unified Communications Operating System Administrationページで、Security > Certificate Management > Upload Certificateの順に選択します。

ステップ 3:[Certificate Name] ドロップダウン リストから、[tomcat-trust] を選択します。

ステップ 4:[Upload File] フィールドで [Browse] をクリックし、中間証明書ファイルを参照します。

ステップ 5:[Upload] をクリックします。

注:tomcat-trustストアはプライマリおよびセカンダリサーバ間で複製されるので、ルート証明書または中間証明書をセカンダリLive-Dataサーバにアップロードする必要はありません。

- プライマリLive-Dataサーバーアプリケーション証明書のアップロード.

ステップ 1:[Certificate Name] ドロップダウン リストから、[tomcat] を選択します。

ステップ 2:Upload Fileフィールドで、Browseをクリックし、アプリケーション証明書ファイルを参照します。

ステップ 3:[Upload] をクリックします。

- セカンダリライブデータサーバーアプリケーション証明書のアップロード。

セカンダリサーバで、自身のアプリケーション証明書について、上記の(4)と同じ手順を実行します。

- サーバの再起動

プライマリおよびセカンダリFinesseサーバのCLIにアクセスし、コマンド「utils system restart」を入力してサーバを再起動します。

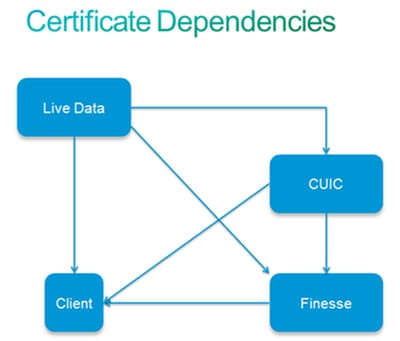

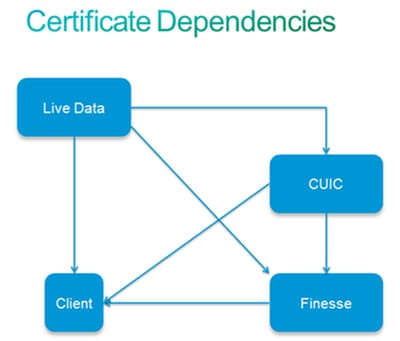

ライブデータサーバの証明書の依存関係

ライブデータサーバがCUICサーバおよびFinesseサーバと通信する際、図に示すように、これらのサーバ間には証明書の依存関係があります。

サードパーティCA証明書チェーンに関しては、ルート証明書と中間証明書は組織内のすべてのサーバで同じです。ライブデータサーバが正常に動作するためには、FinesseサーバとCUICサーバのルート証明書と中間証明書がTomcat-Trustコンテナに正しくロードされていることを確認する必要があります。

確認

現在、この設定に使用できる確認手順はありません。

トラブルシュート

現在、この設定に関する特定のトラブルシューティング情報はありません。

フィードバック

フィードバック