概要

このドキュメントでは、Security Assertion Markup Language(SAML)とCisco Identity Service(IDS)を使用したUnified Contact Center Enterprise(UCCE)でのシングルサインオン(SSO)用のIdentity Provider(IdP)としてのMicrosoft Azureの設定について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- SAML 2.0

- Cisco UCCEおよびPackaged Contact Center Enterprise(PCCE)

- SSO

- IDS

- IdP

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Azure IdP

- UCCE 12.0.1、12.5.1、12.5.2、12.6.1、および12.6.2

- Cisco IdS 12.0.1、12.5.1、12.52、12.6.1、および12.6.2

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

1. UCCEメタデータファイルのエクスポート

Cisco IDSは、IdPとアプリケーション間の認証を提供します。

Cisco IDSを設定すると、Cisco IDSとIdPの間でメタデータ交換が設定されます。この交換により、アプリケーションがSSOにCisco IDSを使用できる信頼関係が確立されます。信頼関係は、メタデータファイルがCisco IDSからダウンロードされ、IdPにアップロードされるときに確立されます。

1.1.手順

- Unified CCE Administrationで、

Features > Single Sign-On を参照。

- クリック

Identity Service Management Cisco Identity Service Managementウィンドウが開きます

- 次を入力します。

User Name をクリックし、 Nextを参照。

- 次を入力します。

password をクリックし、 Sign Inを参照。

- Cisco Identity Service Managementページが開き、左側のペインにノード、設定、およびクライアントのアイコンが表示されます。

- クリック

Nodesを参照。

- 「ノード」ページが開き、ノードレベルのビュー全体が表示されます。このページで、どのノードがサービス中であるかを確認できます。このページには、証明書の有効期限が切れる時期を示す、各ノードのSAML証明書の有効期限の詳細も表示されます。ノードのステータスオプションには、Not Configured、In Service、Partial Service、およびOut Of Serviceがあります。ステータスをクリックすると、詳細が表示されます。いずれかのノード名の右側にある星は、プライマリパブリッシャであるノードを示します。

- クリック

Settingsを参照。

- クリック

IdS Trustを参照。

- Cisco IdSの信頼関係を開始するには、Cisco IdSとIdPの間を設定し、

Download Metadata File Cisco IdSサーバからファイルをダウンロードします。

2. Azure応答の証明書署名の生成

OpenSSLがインストールされている場合は、Azureの証明書を生成し、Azureアプリケーションでプロビジョニングします。Azureは、この証明書をIdPメタデータエクスポートに含め、それを使用してUCCEに送信するSAMLアサーションに署名します。

OpenSSLがない場合は、エンタープライズCAを使用して証明書を生成します。

2.1手順(OpenSSL)

OpenSSLを使用して証明書を作成する手順は次のとおりです

openssl req -newkey rsa:2048 -nodes -keyout key.pem -x509 -days 1095 -out certificate.pem

- 証明書とキーを組み合わせて、パスワードで保護されたPFXファイルを作成します。このファイルはAzureで必要です。パスワードを書き留めておいてください。

openssl pkcs12 -export -out certificate.pfx -inkey key.pem -in certificate.pem

- UCCE用の証明書を1つ生成します。

- 証明書をAzure IdPにアップロードします。

3. Azureカスタムアプリケーションの構成

Azureを構成する前に、UCCE IDS PublisherからUCCEメタデータをエクスポートする必要があります。 Azureでこれらの手順を開始する前に、UCCEメタデータXMLファイルとIdP接続用の証明書の両方を取得できます。

3.1.手順

- Microsoft Azureで、

Enterprise Applications を選択し、 All Applicationsを参照。

- 新しいアプリケーションを追加するには、

New application .

-

Add an Applicationウィンドウで、次の手順を実行します。

1.クリック Create your own application (ギャラリー以外)。

2.新しいアプリケーションの名前(UCCEなど)を入力し、 Createを参照。

3.新規アプリケーションの左側のナビゲーション・バーで、 Single sign-on を参照。

4.クリック SAML を参照。

5. Set up Single Sign-On with SAML ウィンドウが表示されます。

- クリック

Upload metadata ファイルを開き、 UCCE metadata XML 出力を提供してください。

- ファイルを選択して開いた後、

Add を参照。

- 「

Basic SAML Configuration は、UCCEサーバのID(EntityID)と応答URL(アサーションコンシューマサービスURL)を設定します。

- クリック

Save を参照。

- 内

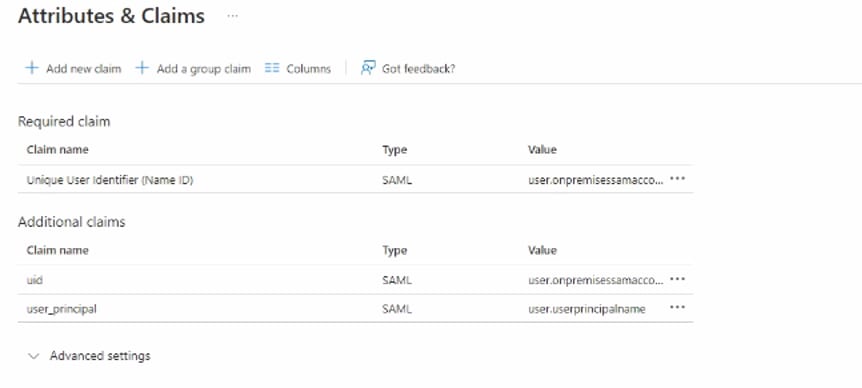

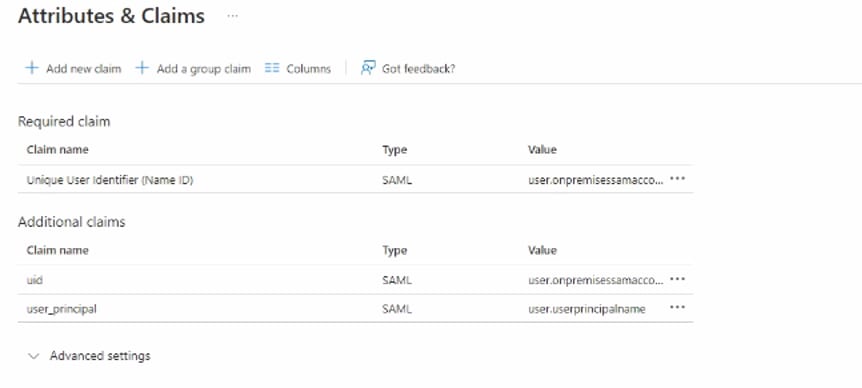

User Attributes & Claims セクションをクリックします。 Edit :を入力します。

- 必要な請求の下で、

Unique User Identifier (名前ID)。

- 名前IDの形式を選択するには、

Defaultを参照。

- 「ソース」属性で、を選択します。

user.onpremisessamaccountname を参照。

- クリック

Saveを参照。

- [追加の請求]で、既存のすべての請求を削除します。各請求について、 (...)をクリックし、[削除]を選択します。OK をクリックして確定します。

- [新しい請求の追加]をクリックして、

uid 請求

- [名前]に、

uidを参照。

- 「名前空間」フィールドは空白のままにします。

- Sourceでは、Attributeオプションボタンをオンにします。

- 「ソース属性」ドロップダウンから、を選択します

user.givenname (または user.onpremisessamaccountname)。

- クリック

Saveを参照。

- 新しい請求を追加して、

user_principal 請求。

- [名前]に、

user_principalを参照。

- 「名前空間」フィールドは空白のままにします。

- Sourceでは、Attributeオプションボタンをオンにします。

- 「ソース属性」ドロップダウンから、を選択します

user.userprincipalname

- クリック

Saveを参照。

設定する参照用スナップショット:

- クリック

SAML-based Sign-on samlサマリーに戻ります。

- 内

SAML Signing Certificate セクションをクリックします。 Edit:を入力します。

- 署名オプションをに設定します

Sign SAML Response and Assertionを参照。

- 署名アルゴリズムを適切なSHAアルゴリズムに設定します。たとえば、SHA-256などです。

- クリック

Import Certificateを参照。

- 内

Certificate フィールドで、先ほど作成したcertificate.pfxファイルを参照して開きます。

- 証明書のパスワードを入力し、

Add を参照。

これはリスト内の唯一の証明書で、アクティブである必要があります。

- この証明書がアクティブでない場合は、隣接するドット(...)をクリックし、[証明書をアクティブにする]を選択して、[はい]をクリックします。

- 一覧に他の証明書がある場合は、それらの証明書の横のドット(...)をクリックし、[証明書の削除]を選択して[はい]をクリックすると、それらの証明書が削除されます。

- クリック

Saveを参照。

- ダウンロード

Federation Metadata XML 出力を提供してください。

- Azureでアプリケーションを有効にしてユーザーを割り当てる:

Azureでは、Azureを使用したSSOに対して個々のユーザーを割り当てるか、すべてのユーザーを割り当てることができます。 DUですべてのユーザに対してSSOが有効になっているとします。

- 左側のナビゲーションバーで、

Enterprise Applications > UCCE (または指定したアプリケーション名)。

- 選択

Manage > Properties を参照。

- ユーザーがサインインできるように有効にする

Yesを参照。

- ユーザーに対して表示を設定しますか?

Noを参照。

- クリック

Saveを参照。

最後のチェックとして、IdPメタデータファイルを確認し、以前に作成した証明書がIdPメタデータファイルの署名証明書として<X509Certificate>フィールドに存在することを確認します。形式は次のとおりです。

<KeyDescriptor use="signing">

<KeyInfo>

<X509Data>

<X509Certificate>

--actual X.509 certificate--

</X509Certificate>

</X509Data>

</KeyInfo>

</KeyDescriptor>

4. UCCEでのAzureメタデータファイルのアップロード

UCCE IDSに戻る前に、 Federation Metadata XML ファイルがAzureからダウンロードされました。

4.1手順

- Unified CCE Administrationで、

Features > Single Sign-Onを参照。

- クリック

Identity Service Management Cisco Identity Service Managementウィンドウが開きます

- 次を入力します。

user nameをクリックし、 Next を参照。

- 次を入力します。

password をクリックし、 Sign In を参照。

- Cisco Identity Service Managementページが開き、左側のペインにノード、設定、およびクライアントのアイコンが表示されます。

- クリック

Nodes を参照。

- 「ノード」ページが開き、ノードレベルのビュー全体が表示されます。このページで、どのノードがサービス中であるかを確認できます。このページには、証明書の有効期限が切れる時期を示す、各ノードのSAML証明書の有効期限の詳細も表示されます。ノードのステータスオプションには、Not Configured、In Service、Partial Service、およびOut Of Serviceがあります。ステータスをクリックすると、詳細が表示されます。いずれかのノード名の右側にある星は、プライマリパブリッシャであるノードを示します。

- をアップロードするには、

Federation Metadata XML azureから、ファイルを参照して見つけます。

- を参照します。

Upload IdP Metadata ページに移動し、 Federation Metadata XML 出力を提供してください。

- ファイルのアップロードが完了すると、通知メッセージが受信されます。メタデータの交換が完了し、信頼関係が確立されました。

- ブラウザ キャッシュのクリア.

- ページがIdPにリダイレクトされるときに、有効な資格情報を入力します。

- クリック

Nextを参照。

- 「

Test SSO Setup ページが開きます。

- クリック

Test SSO Setup を参照。

- Cisco IdSの設定が成功したことを示すメッセージが表示されます。

- クリック

Settings を参照。

- クリック

Securityを参照。

- クリック

Tokensを参照。

- 次の設定の期間を入力します。

- Refresh Token Expiry:デフォルト値は10時間です。最小値は2時間です。最大値は24時間です。

- Authorization Code Expiry:デフォルト値は1分で、最小値でもあります。最大値は10分です。

- Access Token Expiry:デフォルト値は60分です。最小値は5分です。最大値は120分です。

- 設定する

Encrypt Token (オプション)。デフォルト設定は Onを参照。

- クリック

Save を参照。

- クリック

Keys and Certificates を参照。

- 「キーおよびSAML証明書の生成」ページが開きます。これにより、次のことが可能になります。

- Regenerateをクリックし、Encryption/Signatureキーを再生成します。トークンの登録が成功したことを示すメッセージが表示され、システムを再起動して設定を完了するように指示されます。

- クリック

Regenerate SAML証明書を再生成します。SAML証明書が正常に再生成されたことを示すメッセージが表示されます。

- クリック

Save を参照。

- クリック

Clientsを参照。

- このページでは、すでに存在するCisco IdSクライアントを特定し、クライアント名、クライアントID、およびリダイレクトURLを指定します。特定のクライアントを検索するには、

Search アイコンをクリックして、クライアントの名前を入力します。

- クライアントを追加するには、次の手順に従います。

- クリック

New を参照。

- クライアントの名前を入力します。

- リダイレクトURLを入力します。複数のURLを追加するには、プラス(+)アイコンをクリックします。

- クリック

Add (または、 Clear 次に、 X をクリックしてページを閉じ、クライアントは追加しません)。

- クライアントを編集または削除するには、クライアント行をハイライト表示し、[アクション]の下の省略記号をクリックします。

- 次に実行するコマンド

- クリック

Edit クライアントの名前、ID、またはリダイレクトURLを編集します。[クライアントの編集]ページで、変更を行い、 Save (または、[クリア]をクリックし、 X ページを閉じて、編集内容は保存しません)。

- クリック

Delete クライアントを削除します。

注:証明書はSHA-256セキュアハッシュアルゴリズムを使用する必要があります。

フィードバック

フィードバック