はじめに

このドキュメントでは、スマートトランスポートを使用したSupport Smart Licensingに関する考察を説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Call Homeを使用したスマートライセンス

- 適応型セキュリティ アプライアンス(ASA)

- Firepower eXtensible Operating System(FXOS)

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Firepower 1000/3100/4200/4112/41x5/9300

- 適応型セキュリティアプライアンス仮想(ASA 9.20からサポート)

- 適応型セキュリティアプライアンスバージョン9.22およびASDM 7.22.1

- Firepower eXtensibleオペレーティングシステムバージョン2.16

- Cisco Security Manager 4.29

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

問題

Call Homeは、Cisco Smart Software Manager(CSSM)サーバと通信するためのスマートライセンスの現在のデフォルトタイプです。Call Homeには次の問題があります。

- Call Home as a transportはサポート終了(EOL)に移行中です。

- Call Homeでは、通信に追加のホップが導入されます。これにより、障害ポイントが増加します。

情報

スマートトランスポートの概要:

- Smart Transportは、Cisco Smart Software Manager(CSSM)サーバとの通信時にCall Homeへの依存を排除するのに役立ちます。

- スマートトランスポートは、以前のリリースからASAvですでにサポートされていました。ハードウェアプラットフォーム用に追加されました。

- スマートトランスポートは既定の種類です:

- Smart Agentは、Call HomeとSmart Transportの両方のタイプの登録をサポートします。

- Call Homeに戻すには、次の手順を実行します。

設定

ASA CLIによるスマートトランスポートの設定

「ライセンス」ページに示すように、スマートトークンを登録します。

ciscoasa(config)# license smart register idtoken ?

execモードのコマンド/オプション:

WORD < 256文字IDトークンを入力

スマートトランスポートの種類を構成します。

ciscoasa(config)# license smart

ciscoasa(config-smart-lic)# transport type smart

ciscoasa(config-smart-lic)# transport url [default|utility]

ciscoasa(config-smart-lic)# transport proxy <proxy server url>

Firepower 9300/4100 FXOSのCLI

FXOSを2.16にアップグレードすると、スマートトランスポートがデフォルトになります。必要に応じて、CLIを使用してCall Homeに切り替えます。同じCLIで、トランスポートの種類もスマートに設定できます。

tb-05 /license/transport # set transport

callhomeコールホーム

スマートスマート

tb-05 /license/transport # set transport smart

tb-05 /license/transport # set transport-url https://smartreceiver.cisco.com/licservice/license

プロキシ設定の構成

tb-05 /license/transport# set http-proxy-server-url <url>

tb-05 /license/transport# set http-proxy-server-port <ポート>

tb-05 /license/transport# set http-proxy-server-enable {on | off}

確認

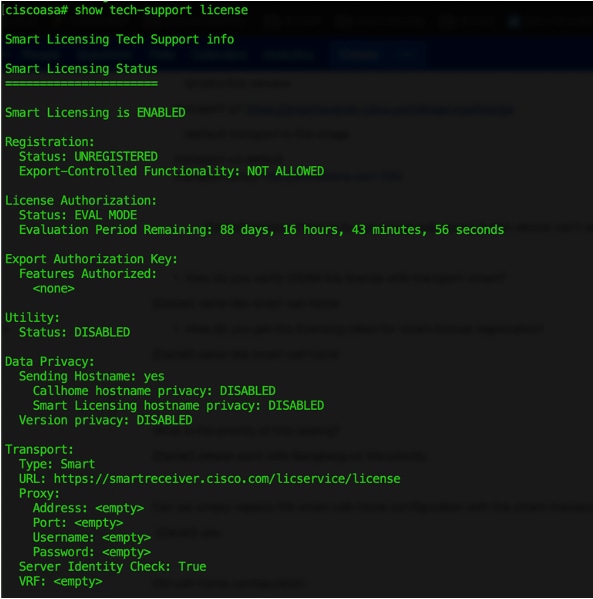

ASA CLIおよびASDMを使用したトランスポートタイプの確認

ciscoasa# show tech-support license

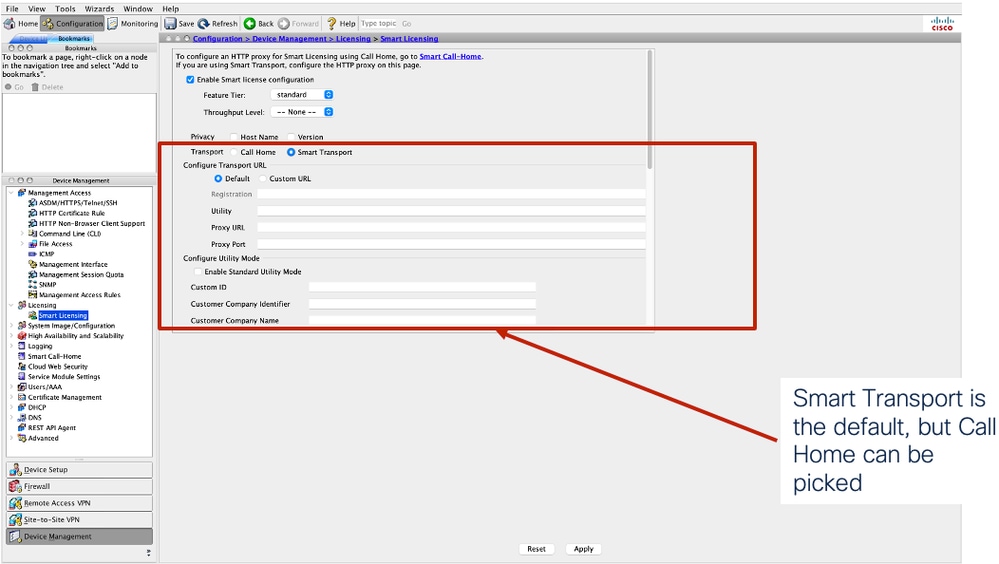

ASDM

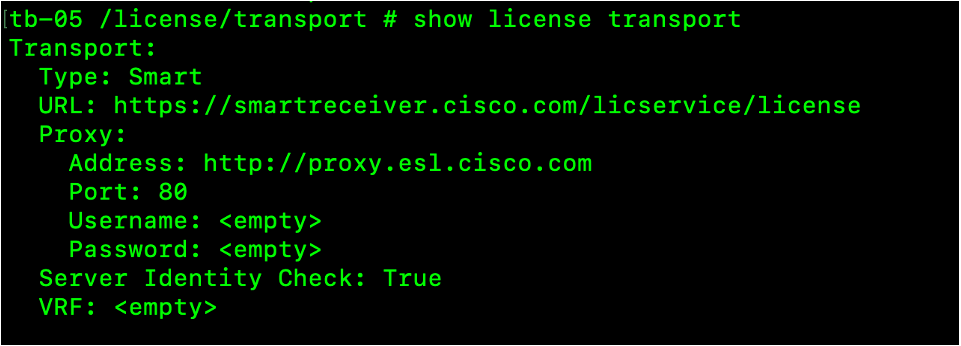

FXOS CLIによる設定のチェック

トラブルシュート

-

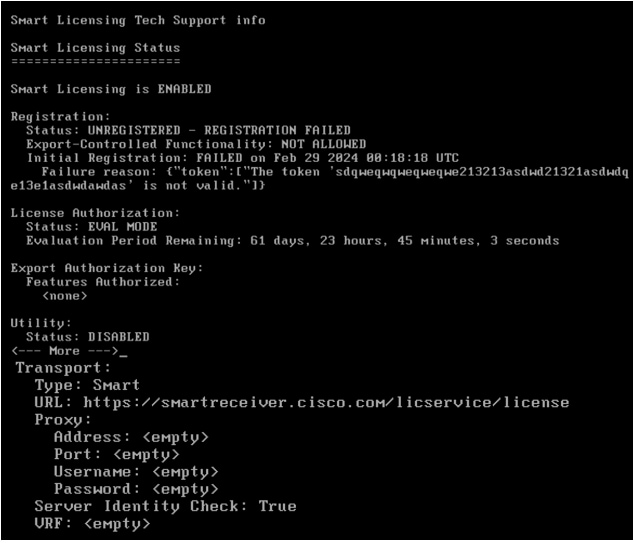

スマートライセンスの設定を確認する

トラブルシューティングの手順は、他のスマートライセンスのトラブルシューティングの手順と同じです。トークンが無効であるか、または他の理由で登録に失敗する可能性があります。失敗の原因は、CLI出力の登録セクションで確認できます。 トランスポートの設定は、Transportセクションからも確認できます。

ciscoasa# show tech-support license

2. 接続の確認

ルート、DNS、およびその他の設定が正しくないと、設定済みのCisco Smart Software Manager(CSSM)への接続が失敗する可能性があります。 たとえば、デフォルトURLが設定されている場合は、接続を確認します。このスクリーンショットは肯定的なケースを示しています。

# ping smartreceiver.cisco.com

プロキシサーバは、デバイスが外部CSSMに直接接続されていない場合に必要です。エンドユーザは、デバッグの目的でログを有効にすることができます。

ciscoasa(config)# debug http 1

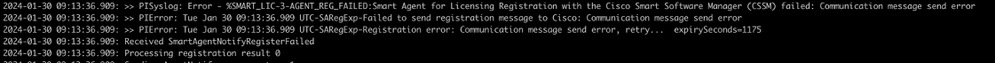

3. CSSM通信エラー

PISyslog:エラー – %SMART_LIC-3-AGENT_REG_FAILED:Smart Agent for Licensing(SCA)をCisco Smart Software Manager(CSSM)に登録できませんでした:通信メッセージ送信エラー

agentlogのエラーは、CSSM通信エラーを示します。その他のログを確認する方法については、次のスライドを参照してください。

4. デバッグの有効化とログの確認

ciscoasa# debug license agent all(任意)

ciscoasa(config)# debug license 10

ciscoasa(config)# debug http 1

エージェントログの確認

ciscoasa # more disk0:/smart-log/agentlog

詳細な調査のためにログファイルを収集します。

5. Firepower 9300/4100のトラブルシューティング

CLIの出力からトランスポート設定を確認します。

4125-06 /license # show license techsupport

デバッグをイネーブルにする

/license/licdebug # debug enable all

デバッグを有効にした後で、テクニカルサポートを収集します。

4125-06# connect local-mgmt

4125-06(local-mgmt)# show tech-support chassis 1 detail

関連情報

CLIブック1:Cisco Secure Firewall ASA一般操作CLIコンフィギュレーションガイド9.20

FXOS Firepower アプライアンスの ASA スマートライセンスのトラブルシューティング