はじめに

このドキュメントでは、マルチクラウドの自動化にIAMアカウントを使用しようとしたときに発生する信頼の問題を解決する方法について説明します。

背景

AWS TGWと会社のAWSアカウントでシスコのマルチクラウド機能を使用すると、信頼の問題が発生します。これは、一意の会社Account IDはAWSのvManage EC2インスタンスとは異なるためです。

問題

マルチクラウドの自動化にIAMアカウントを使用すると、信頼に関する問題が発生します。

解決方法

この問題を解決するには:

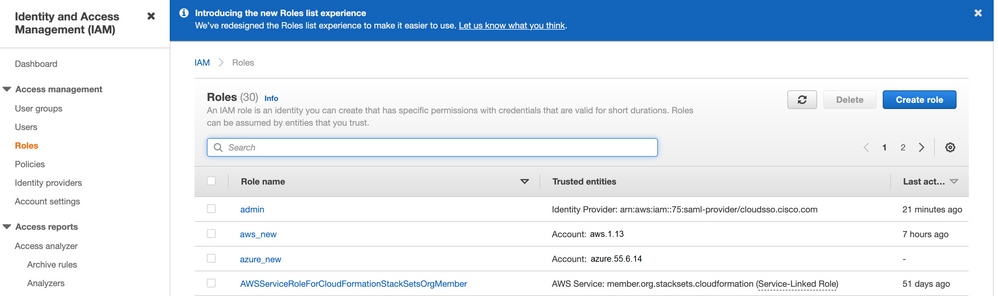

AWS > Identity and Access Management (IAM)に移動し、新しいROLEまたは別のリストを作成します ROLE.- ポータルの検索バーに「

AWS IAM」と入力します。 「IAM」が開きます。

- 側面パネルから、

Rolesに移動し、Create Newを選択します。

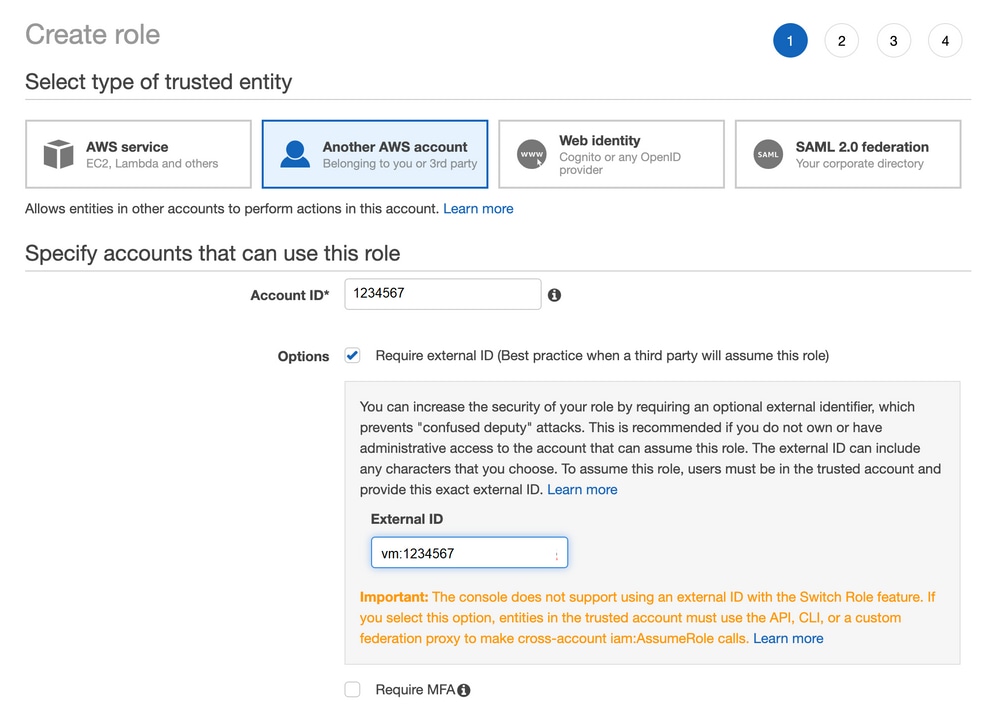

4. オプションとして「Another AWS Account」を選択します。

5. 「Account ID」は「AWS Account」で、vManage EC2インスタンスが構築されています。Cisco Hostedアカウントの場合、アカウントIDは「2002388880647」です。 (これは独自のAWS Account IDではありません)。この記事の最後の「参考資料」を参照してください。

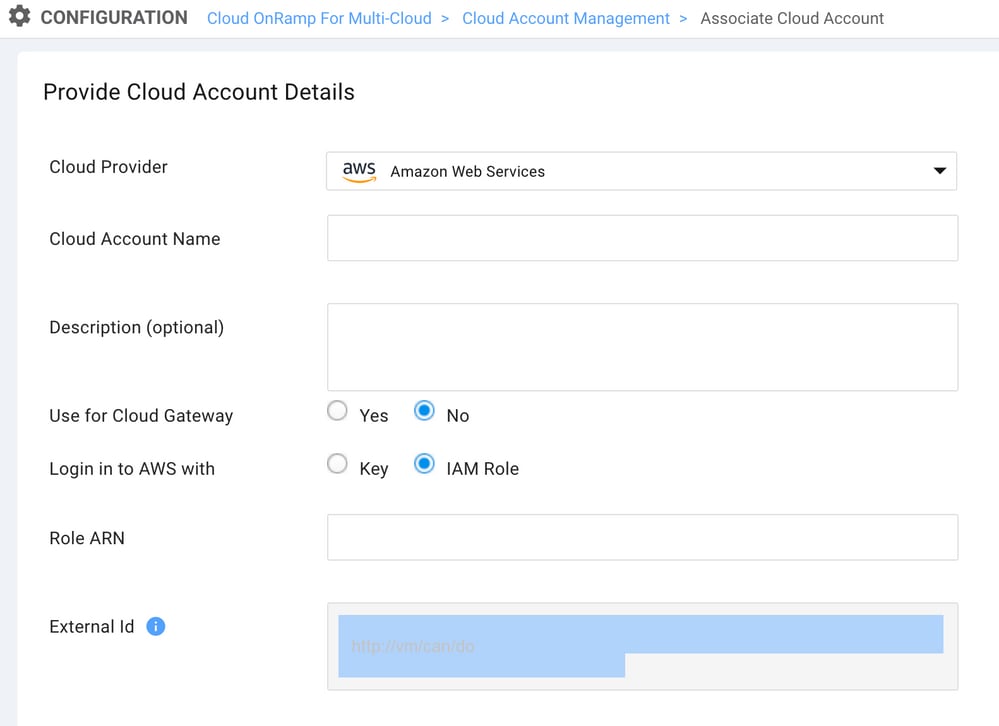

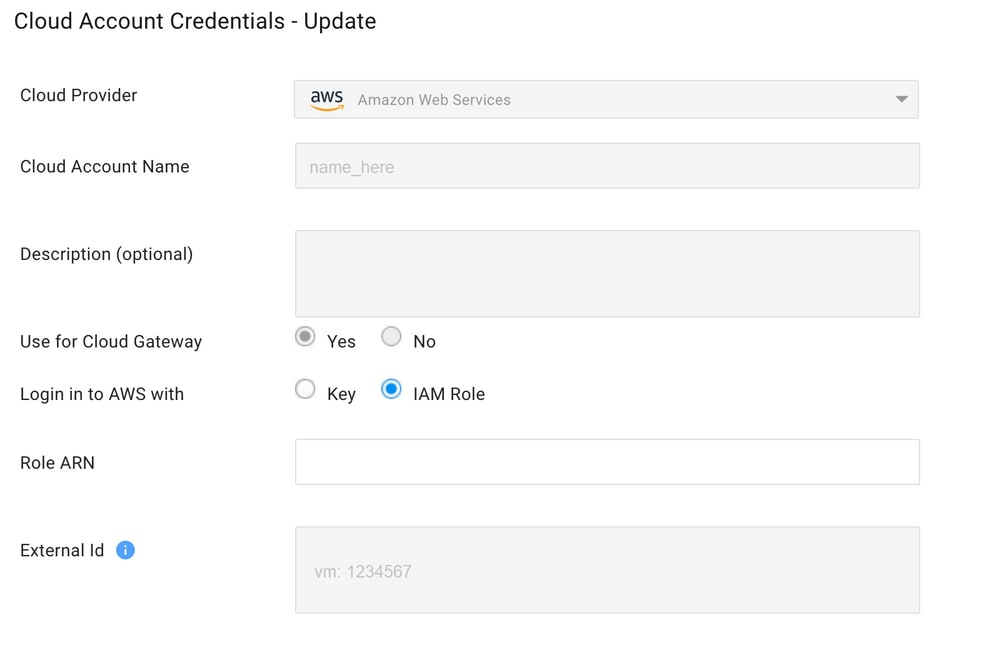

6. "External ID"のボックスをオンにして、 vManage > Cloud onRamp for multi-cloud > Account Management > Add AWS Account.

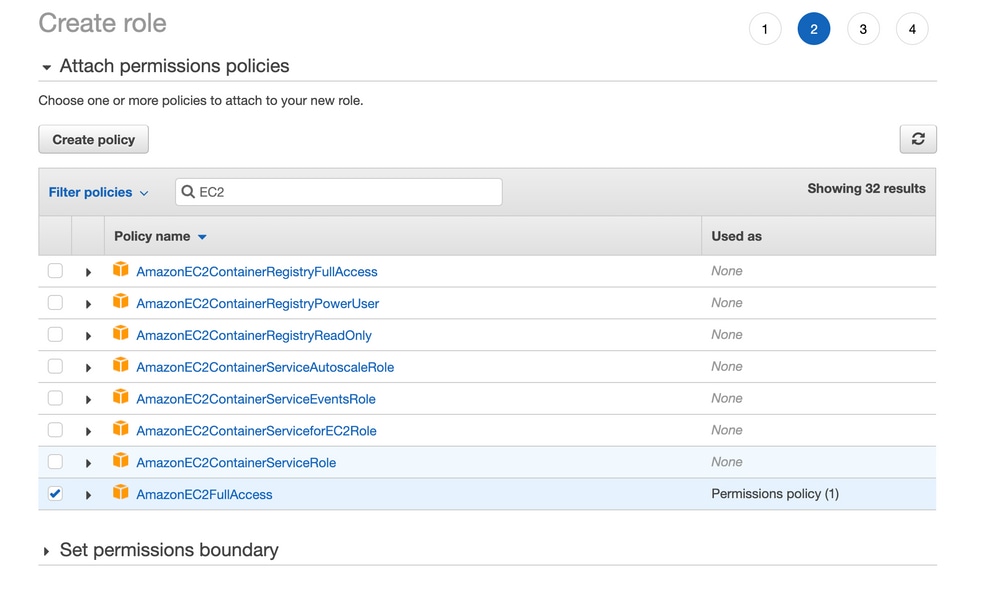

7. 権限を設定します。

- タグをスキップします。

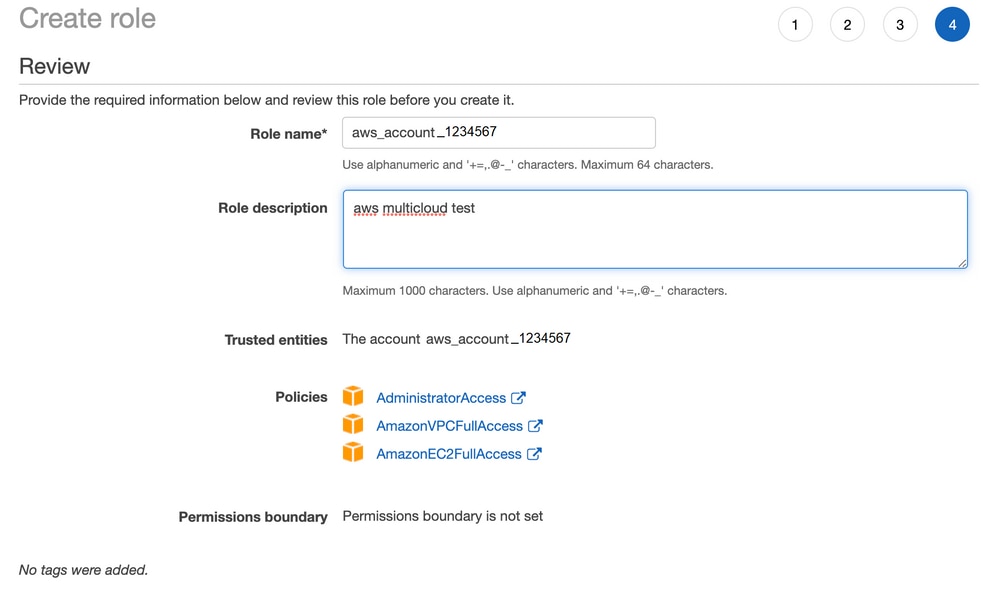

- 最後のページを確認し、ロールに名前を付けます。

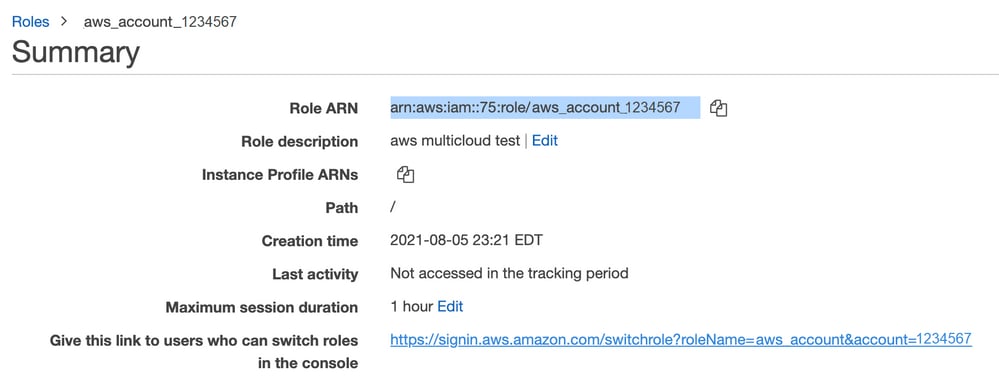

ROLEの作成を投稿し、AWSポータルからARNをコピーします。

"Trust Relationship > Edit Relationship"の下の構文が次のJSONの例(設定した値を使用)と一致することを確認します。

{

"Version": "2022-05-04",

"Statement": [

{

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::account_number:root"

},

"Action": "sts:AssumeRole",

"Condition": {

"StringEquals": {

"sts:ExternalId": "vm:site_address"

}

}

}

]

}

ARNを「AWS」からコピーし、vManage マルチクラウドページの詳細を入力します。

「/var/log/nms/containers/cloudagent-v2/cloudagent-v2.log"」ファイルには、設定した値を含む重要なメッセージが含まれています。

[2021-08-06T02:47:07UTC+0000:140360670770944:INFO:ca-v2:grpc_service.py:432] Returning ValidateAccountInfo Response: {

"mcCtxt": {

"tenantId": "VTAC5 - 19335",

"ctxId": "ebd23ec1-95fa-4e27-8f6a-e3b10c086f95"

},

"accountInfo": {

"cloudType": "AWS",

"accountName": "aws_accountname",

"orgName": "VTAC5 - 19335",

"description": "",

"billingId": "",

"awsAccountInfo": {

"accountSpecificInfo": {

"authType": "IAM",

"iamBasedAuth": {

"arn": "HUIZ82ywKt+EfSdKS8kaMpWCFE7W3vLjqaJCPgmSP1D61Rsd1yrIldmQsf9bW7OFNhUKH5LQg+2Gkdey0IyTUg==",

参考

Cisco_Cloud_onRamp_for_IaaS_AWS_Version2.html