はじめに

このドキュメントでは、Cisco Identity Services Engine(ISE)をCatalyst Centerと統合してTACACS+認証を有効にするために必要な手順について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

-

Cisco ISEとCisco Catalyst Centerの両方への管理者アクセス

-

AAA(認証、認可、アカウンティング)の概念の基本的な知識。

-

TACACS+プロトコルに関する実務知識

-

Catalyst CenterとISEサーバ間のネットワーク接続。

使用するコンポーネント

このドキュメントの情報は、次のハードウェアとソフトウェアのバージョンに基づくものです。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

この統合により、外部ユーザはCatalyst Centerにログインして、管理アクセスと管理を行うことができます。

設定

Cisco Identity Services Engine(ISE)

TACACS+サービスのライセンスと有効化

ISEでTACACS+の設定を開始する前に、正しいライセンスがインストールされ、機能が有効になっていることを確認する必要があります。

-

Cisco Smart Software ManageポータルまたはCisco License Centralポータルで、PIDライセンスL-ISE-TACACS-ND=があることを確認します。

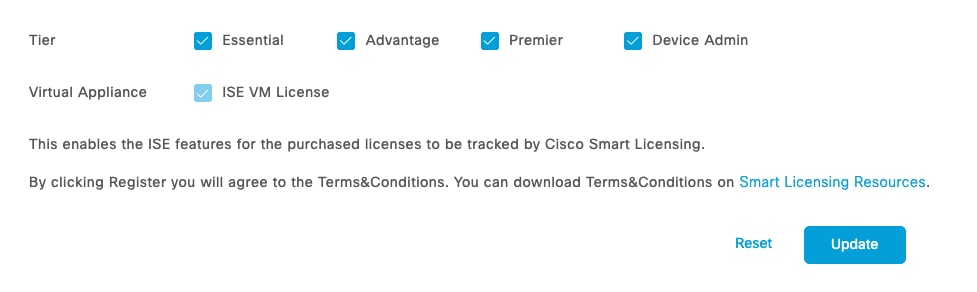

ISEライセンシングポータルでデバイス管理を有効にします。

- デバイス管理者ライセンス(PID:L-ISE-TACACS-ND=)により、ポリシーサービスノード(PSN)でTACACS+サービスが有効になります。

-

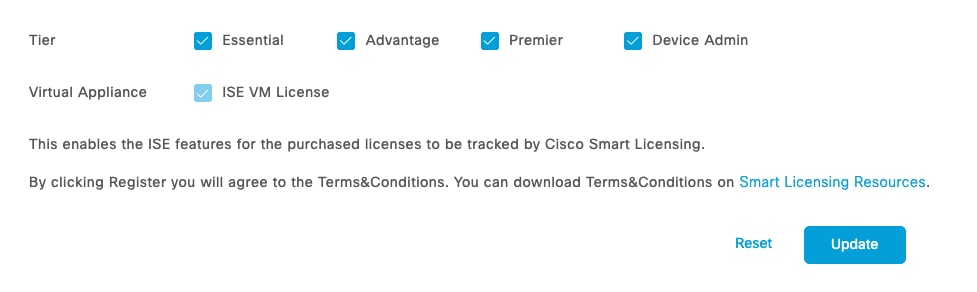

次のとおりに移動します。

Administration > System > Licensing

- TierオプションでDevice Adminのボックスをオンにします。

デバイス管理者

デバイス管理者

ライセンスデバイス管理者

ライセンスデバイス管理者

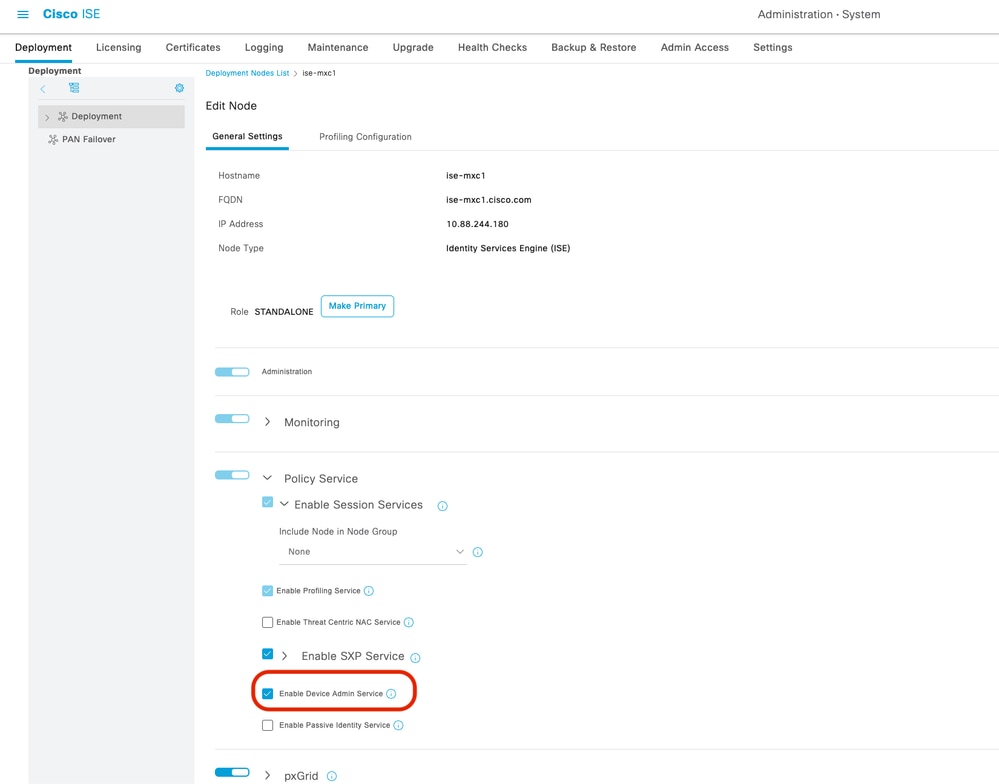

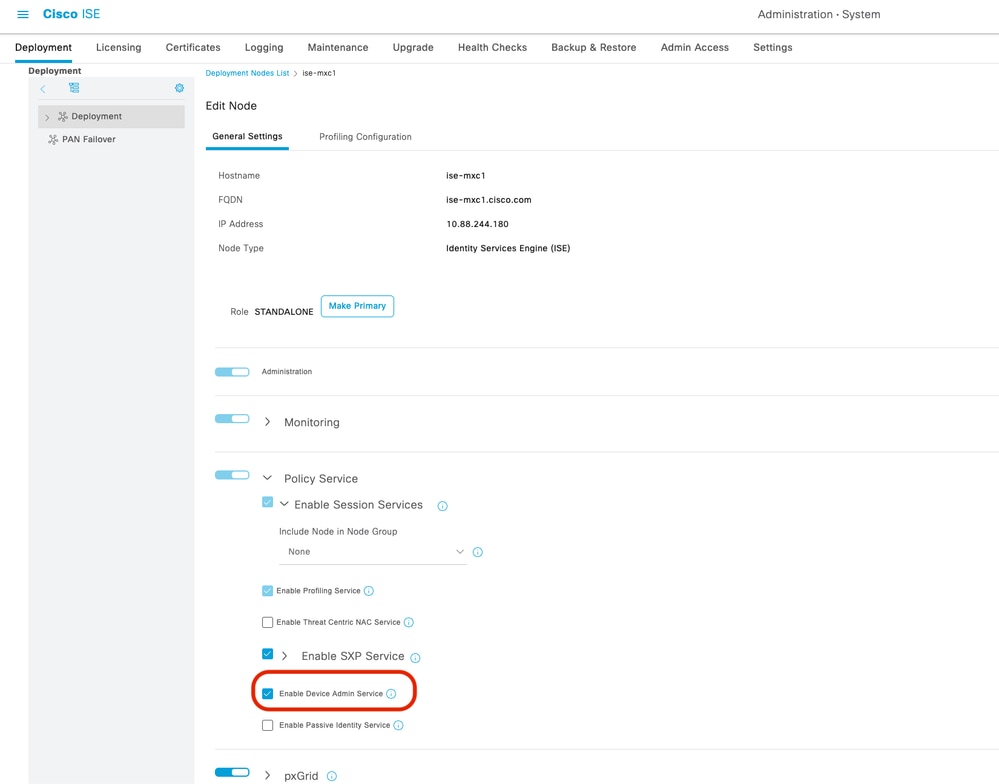

3. TACACS+サービスを実行するISEノードでDevice Admin Serviceを有効にします。

Administration > System > Deployment >ノードの選択

[デバイス管理サービスを有効にする(Enable Device Admin Service)]

[デバイス管理サービスを有効にする(Enable Device Admin Service)]

管理者ユーザの作成とネットワークデバイスの追加

1. 管理者ユーザを作成します。

Work Centers > Network Access > Identity > Network Access User

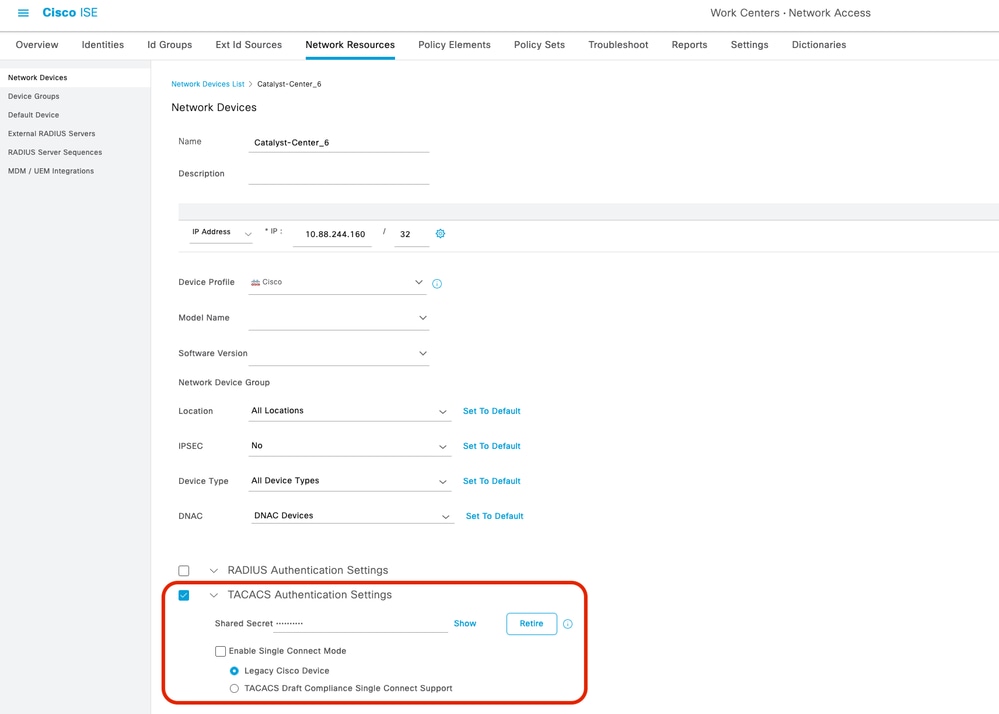

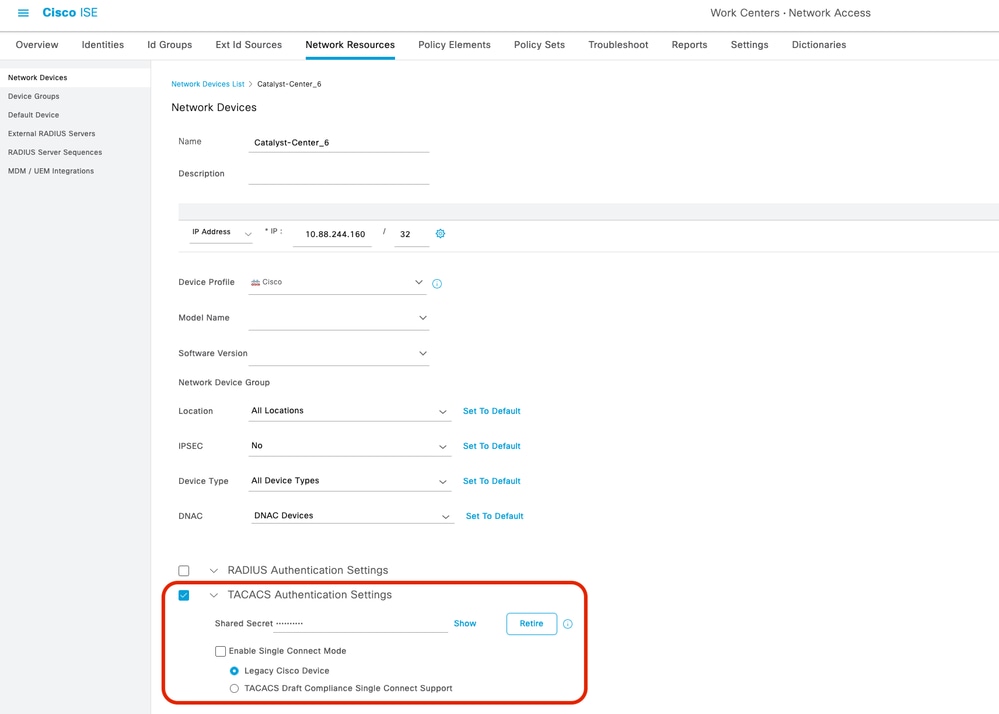

2. ネットワークデバイスを作成します。

ワークセンター>ネットワークアクセス>アイデンティティ>ネットワークリソース

TACACS認証設定

TACACS認証設定

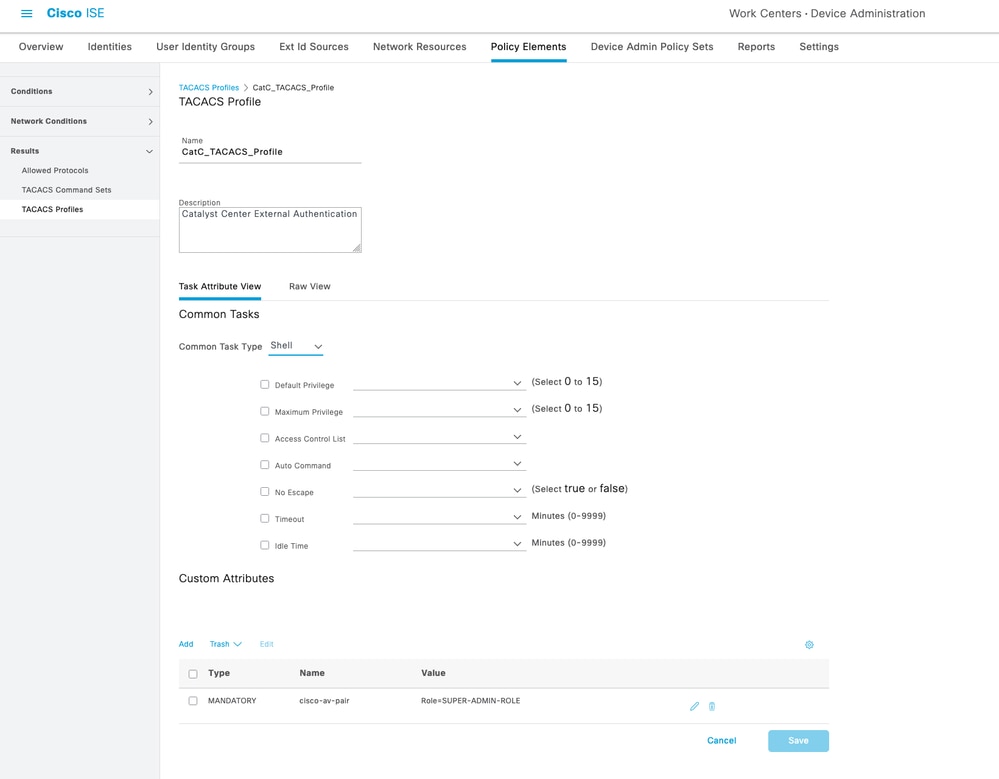

TACACS+プロファイルの設定

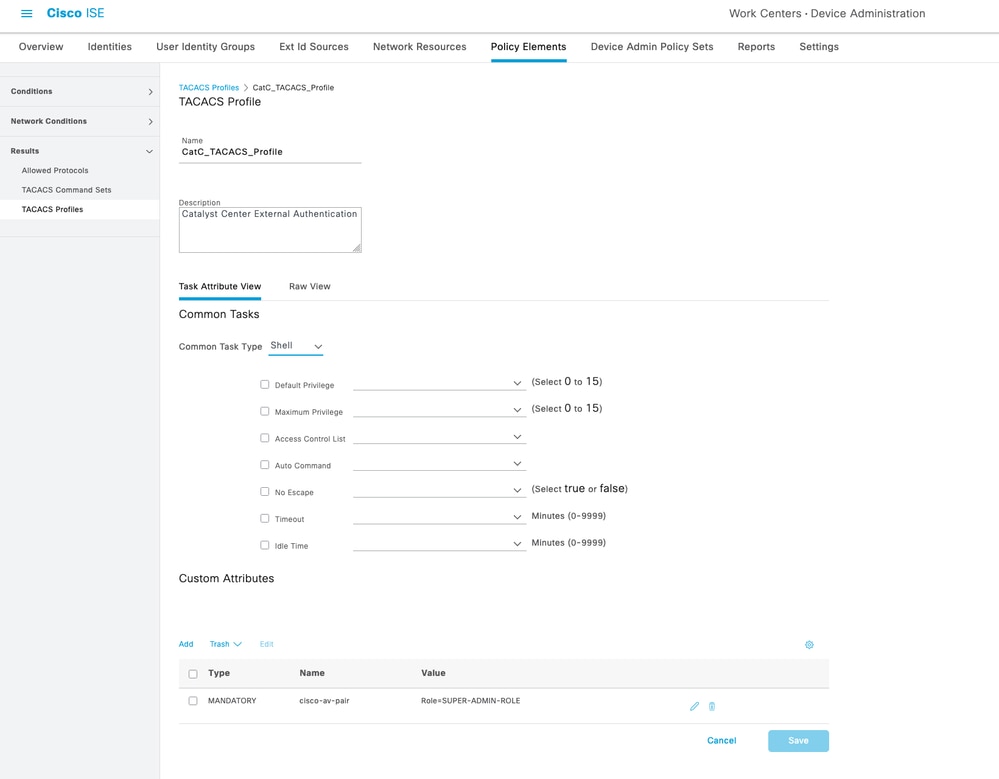

1. 新しいTACACS+プロファイルを作成します。

ワークセンター>デバイス管理>ポリシー要素>結果> TACACSプロファイル

-

プロファイル名を追加します。

-

次の手順で、カスタム属性を追加します。

-

タイプ:必須

-

名前:cisco-av-pair

-

値: Role=SUPER-ADMIN-ROLE

-

プロファイルを保存します。

TACACS+ プロファイル

TACACS+ プロファイル

注:Cisco Catalyst Centerは、アクセスコントロールのために外部の認証、許可、アカウンティング(AAA)サーバをサポートします。外部ユーザの認証と許可に外部サーバを使用している場合は、Cisco Catalyst Centerで外部認証を有効にできます。デフォルトのAAA属性設定は、デフォルトのユーザプロファイル属性と一致します。

TACACSプロトコルのデフォルトAAA属性値はcisco-av-pairです。

RADIUSプロトコルのデフォルトのAAA属性値はCisco-AVPairです。

変更が必要なのは、AAAサーバのユーザプロファイルにカスタム属性がある場合だけです。AAAサーバでは、AAA属性値の形式はRole=role1です。Cisco Identity Services Engine(Cisco ISE)サーバで、RADIUSまたはTACACSプロファイルを設定するときに、ユーザはAAA属性としてcisco av-pairを選択または入力できます。

たとえば、AAA属性を手動で選択して、cisco-av-pair=Role=SUPER-ADMIN-ROLEまたはCisco-AVPair=Role=SUPER-ADMIN-ROLEとして設定できます。

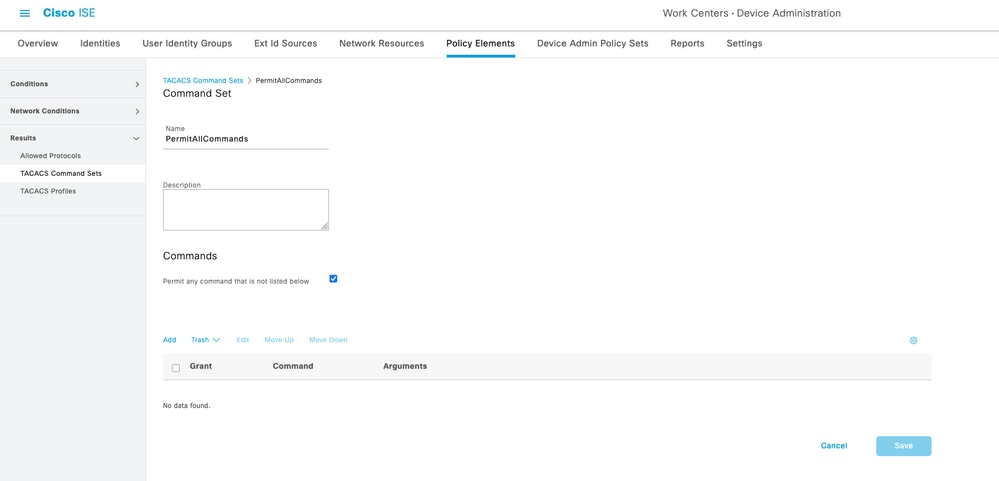

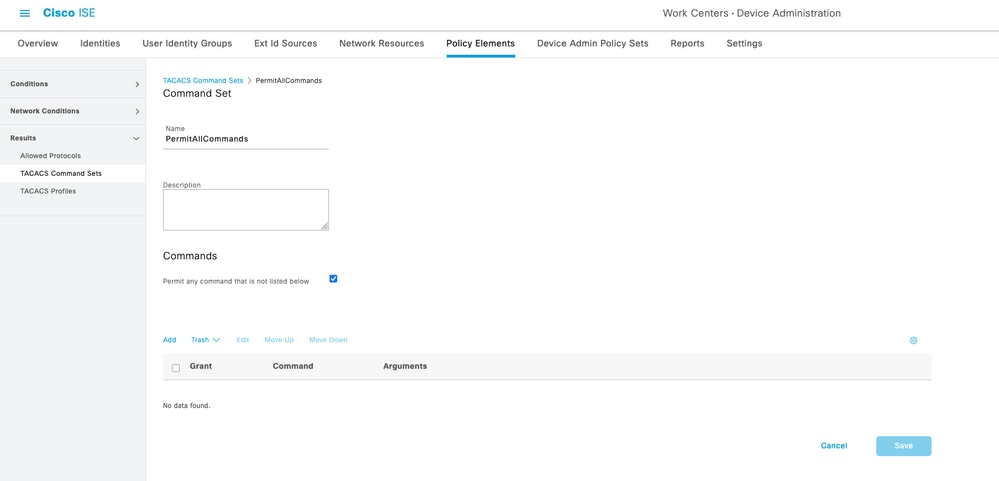

2. TACACS+コマンドセットを作成します。

ワークセンター>デバイス管理>ポリシー要素>結果> TACACSコマンドセット

TACACSコマンドセット

TACACSコマンドセット

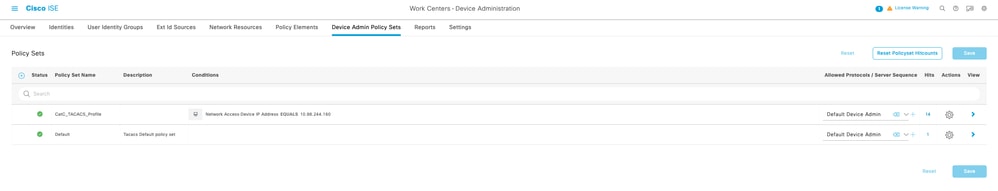

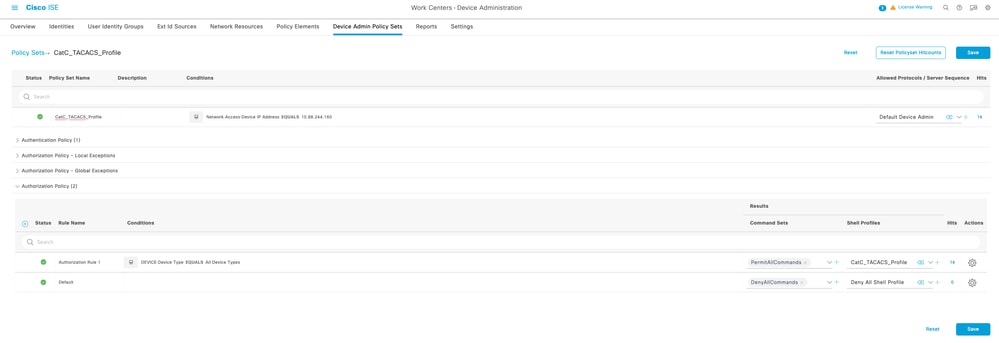

TACACS+ポリシーの設定

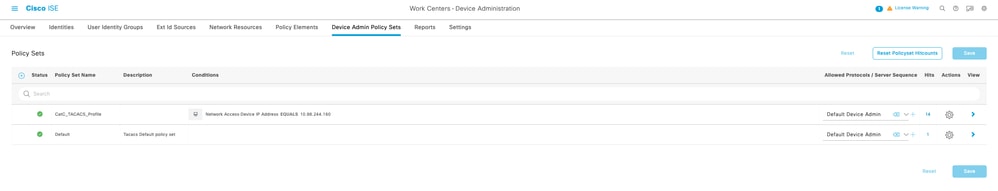

1. 新しいTACACS+ポリシーセットを作成します。

ワークセンター>デバイス管理>デバイス管理ポリシーセット

-

ポリシーセットの名前を追加します。

-

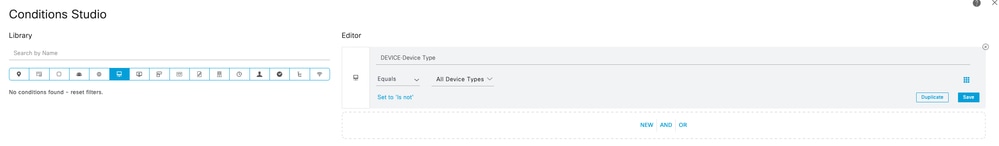

条件を設定します。

Catalyst CenterのIPアドレス

Catalyst CenterのIPアドレス

1.3 Allowed Protocols / Server SequenceでDefault Device Adminを選択します。

Default Device Adminの選択

Default Device Adminの選択

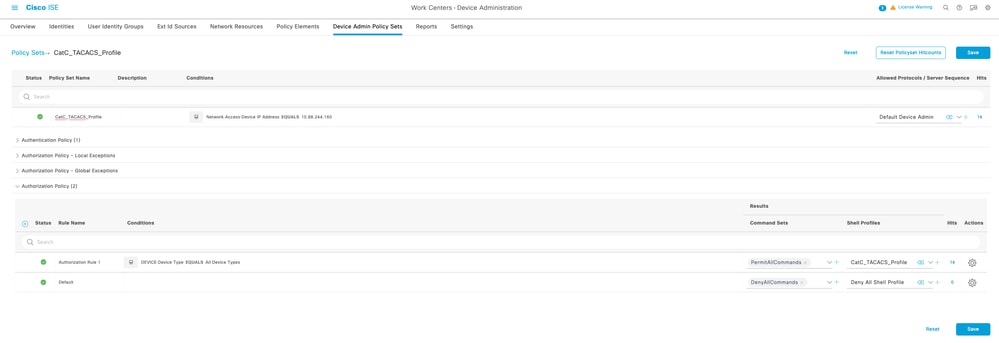

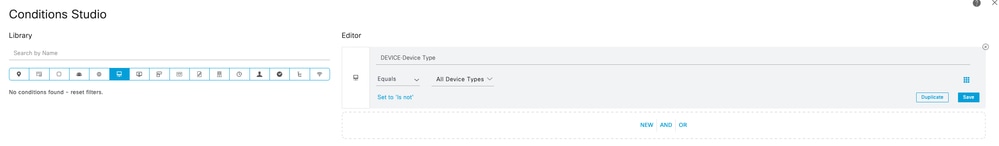

2. ポリシーセットを設定します。

すべてのデバイスタイプ

すべてのデバイスタイプ

TACACS+コマンドセット

TACACS+コマンドセット

Cisco Catalystセンター

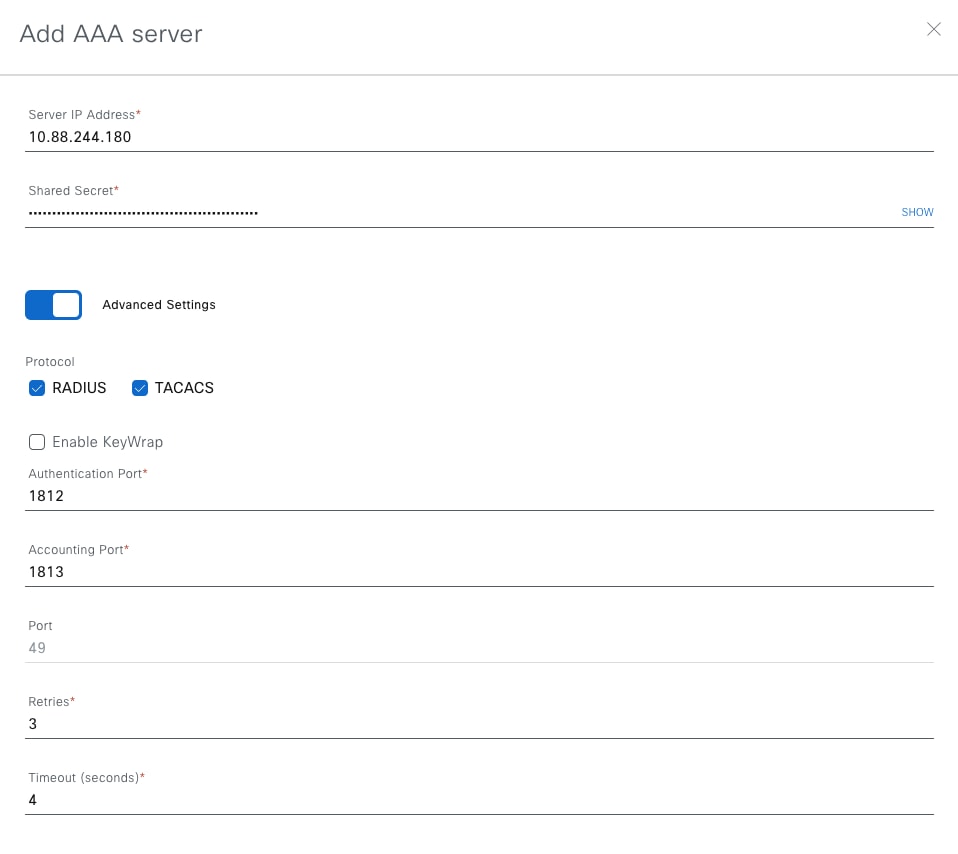

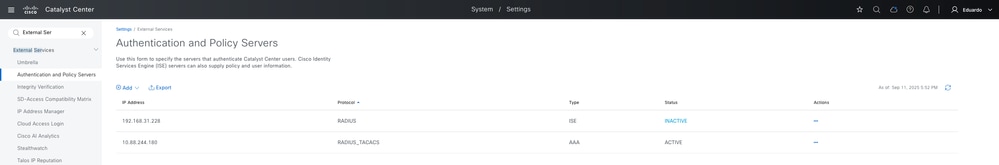

ISE/AAAサーバの設定

1. Catalyst Center Webインターフェイスにログインします。

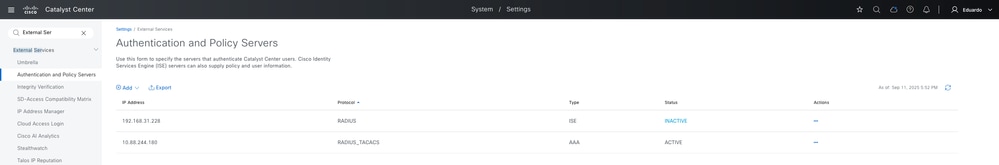

メインメニュー>システム>設定>外部サービス>認証およびポリシーサーバ

2. 新しいサーバを追加します。ISEまたはAAAのいずれかを選択できます。

- このデモでは、AAA serverオプションを使用します。

注:Catalyst Centerクラスタには、ISEクラスタを1つだけ設定できます。

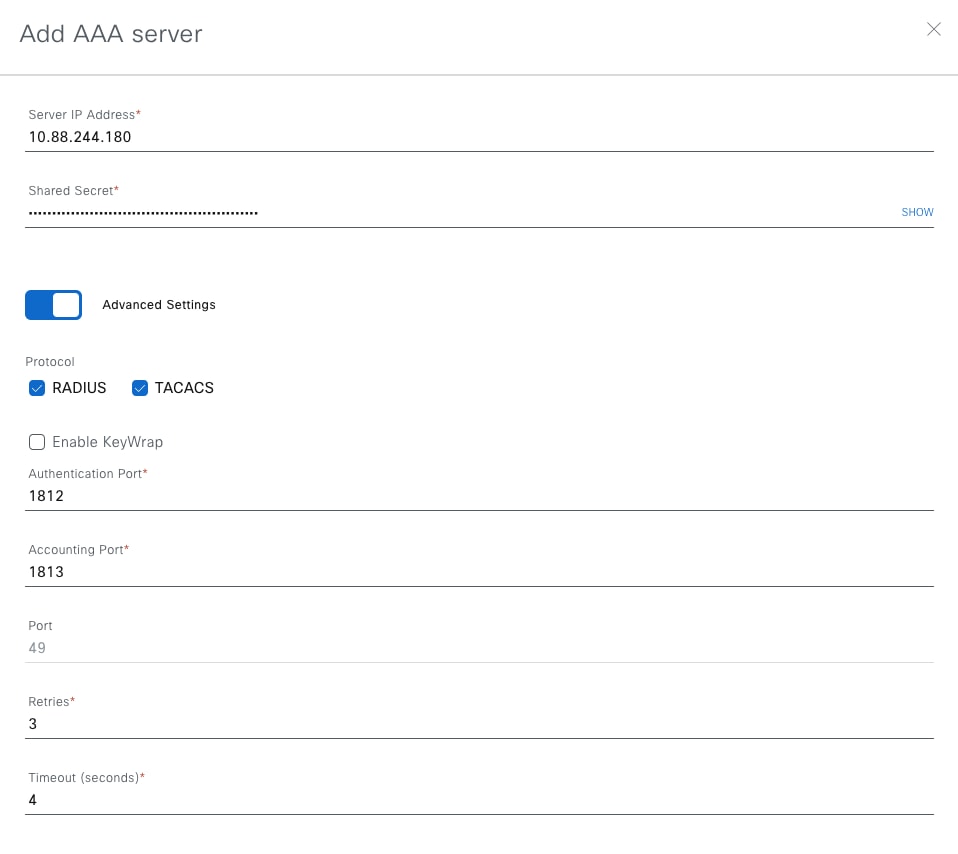

3. 次のオプションを設定して保存します。

認証サーバとポリシーサーバ

認証サーバとポリシーサーバ

高度な設定

高度な設定

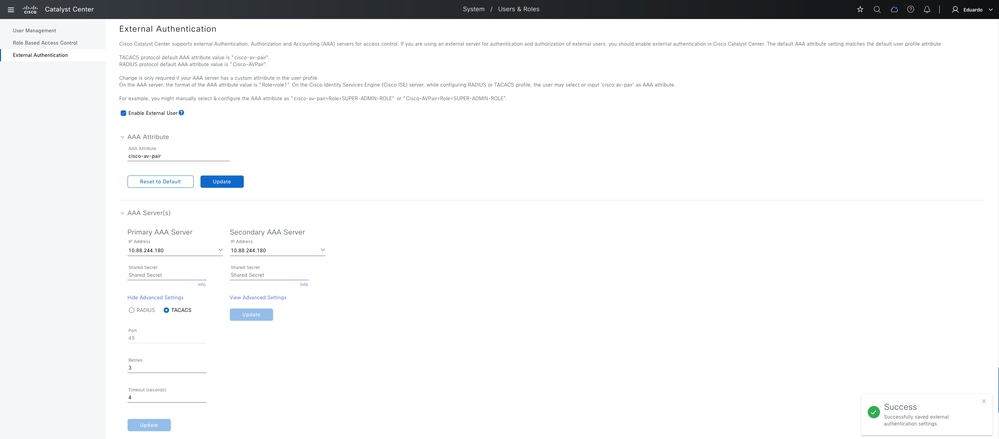

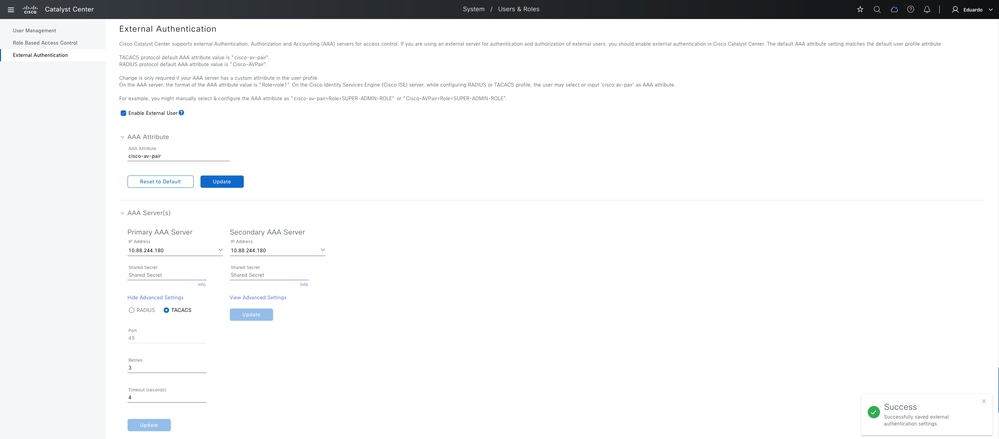

外部認証をイネーブルにして設定します。

1. 外部認証ページに移動します。

メインメニュー>システム>ユーザとロール>外部認証

2. AAA属性cisco-av-pairを追加し、Updateをクリックして変更を保存します。

注:TACACS+のデフォルト属性はすでにcisco-av-pairであるため、この手順は必須ではありませんが、明示的に設定することがベストプラクティスであると考えられます。

3. Primary AAA Serverの下で、以前に設定したAAA serverを選択します。

4. 「外部ユーザー」チェックボックスを有効にします。

外部認証

外部認証

確認

-

新しいブラウザセッションを開くか、Incognitoモードを使用して、Cisco ISEで設定したユーザアカウントでCatalyst Center Webページにログインします。

-

Catalyst Centerから、ログインが成功したことを確認します。

ログインISEを使用したCatalyst Center外部認証TACACSの設定

ログインISEを使用したCatalyst Center外部認証TACACSの設定

-

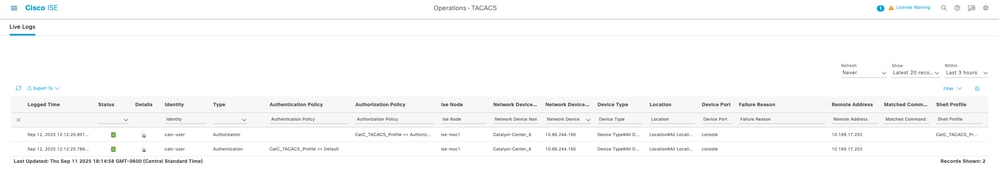

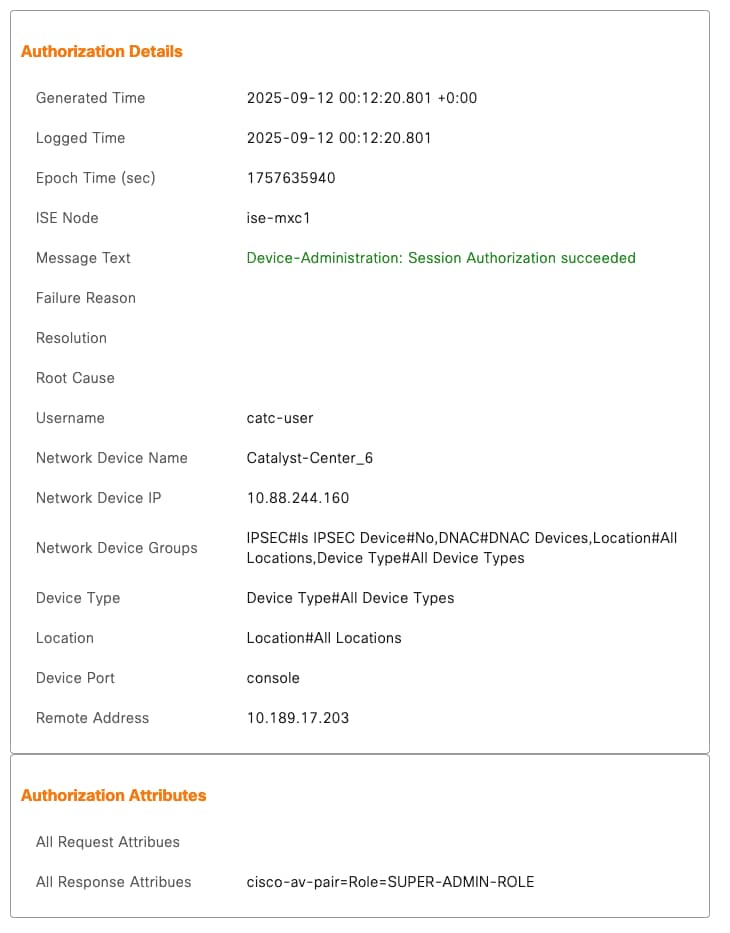

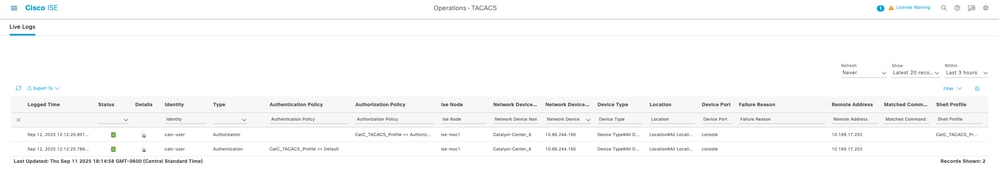

Cisco ISEで、ログを検証します。

Operations > TACACS > Live Logs

ライブログ

ライブログ

-

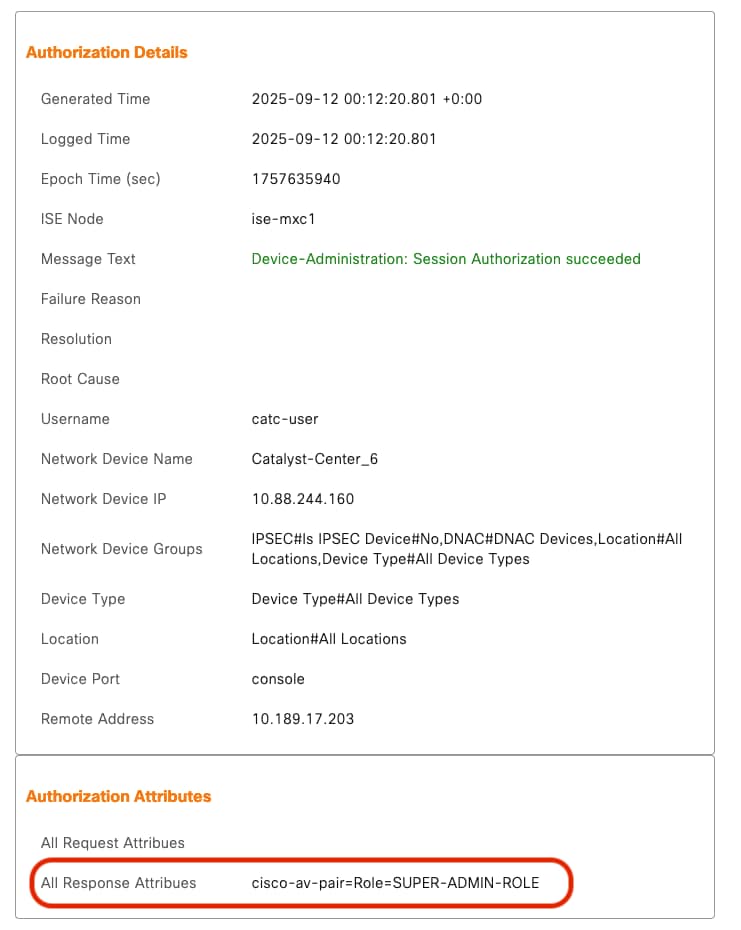

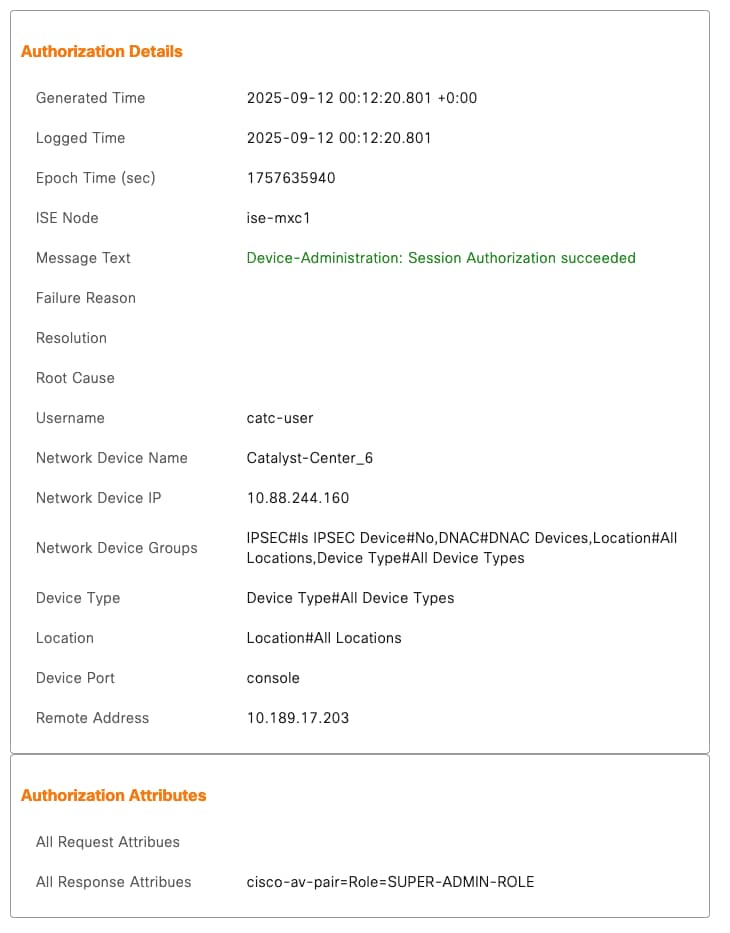

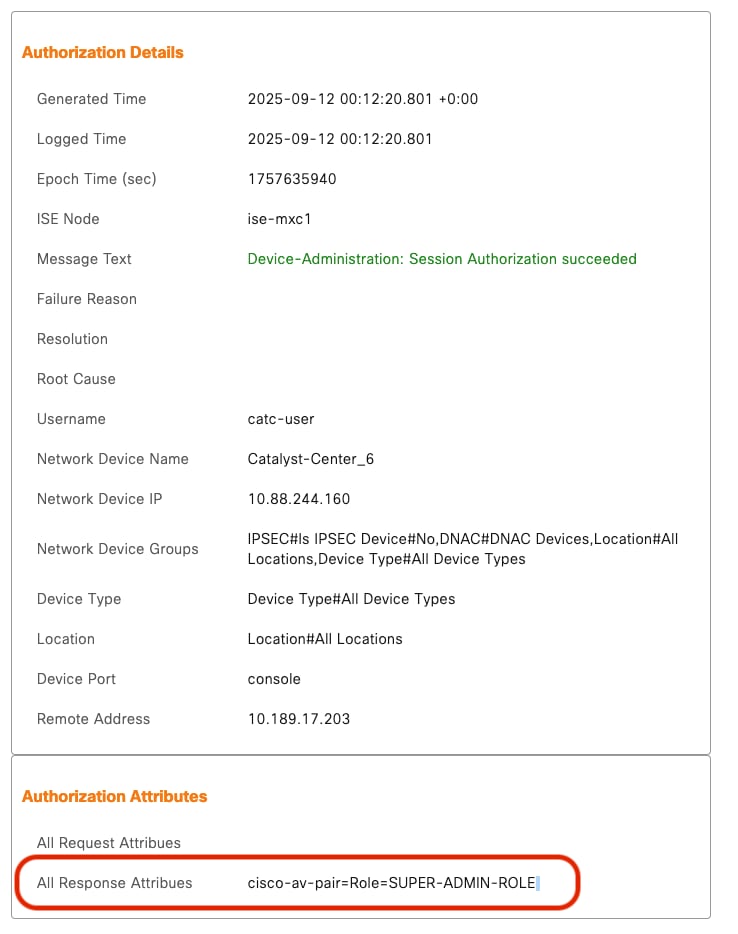

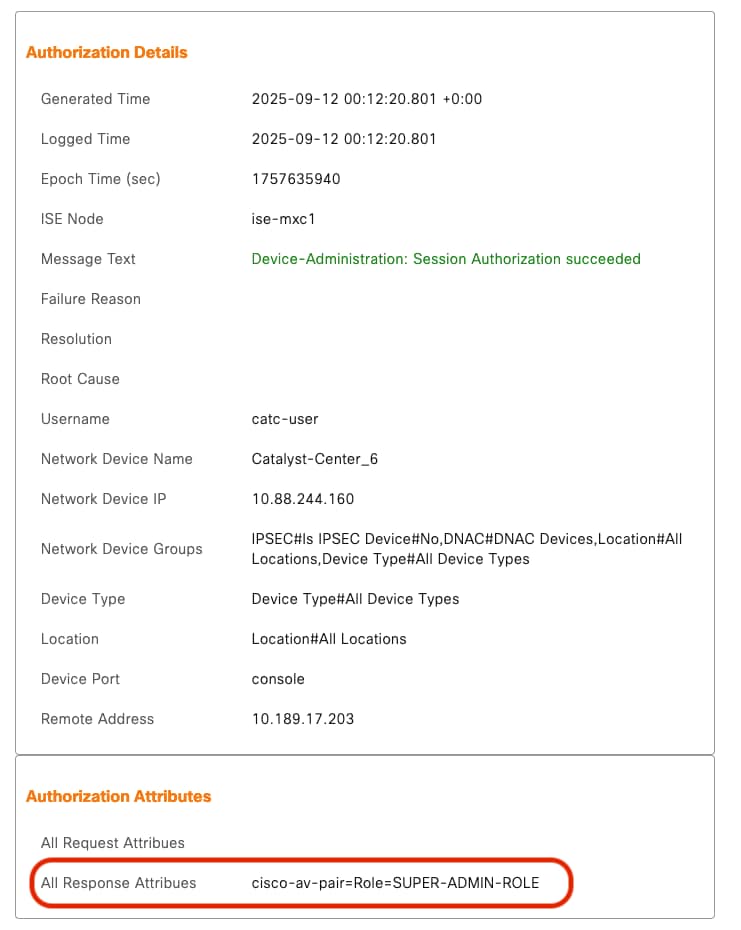

Authorization Detailsで、次の出力と比較します。

cisco-av-pair=Role=SUPER-ADMIN-ROLE

cisco-av-pair=Role=SUPER-ADMIN-ROLE

トラブルシュート

統合中に発生する可能性のある一般的な問題と、その特定方法を次に示します。

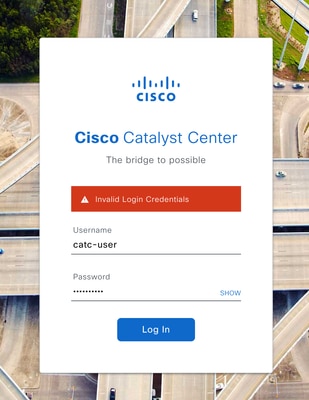

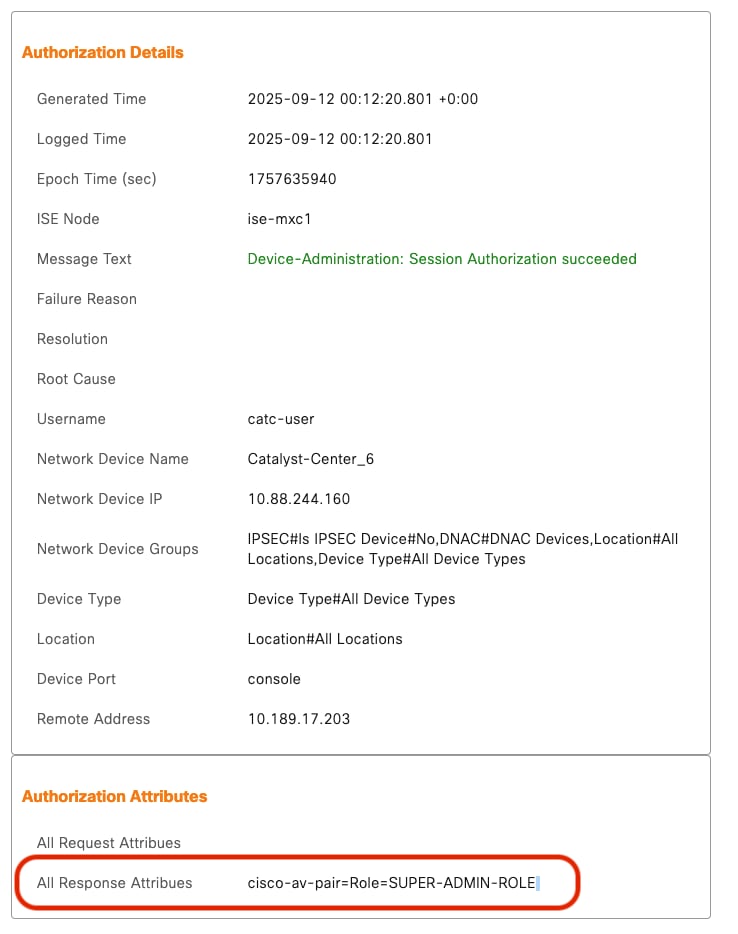

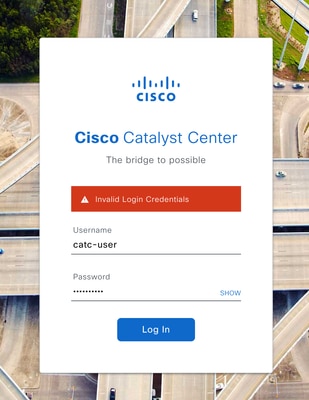

1. 属性の設定ミス

Catalyst Centerでの症状:無効なログインクレデンシャル

属性の設定ミス

属性の設定ミス

属性の設定ミス

属性の設定ミス

例:

属性の設定ミス

属性の設定ミス

属性の設定ミス

属性の設定ミス

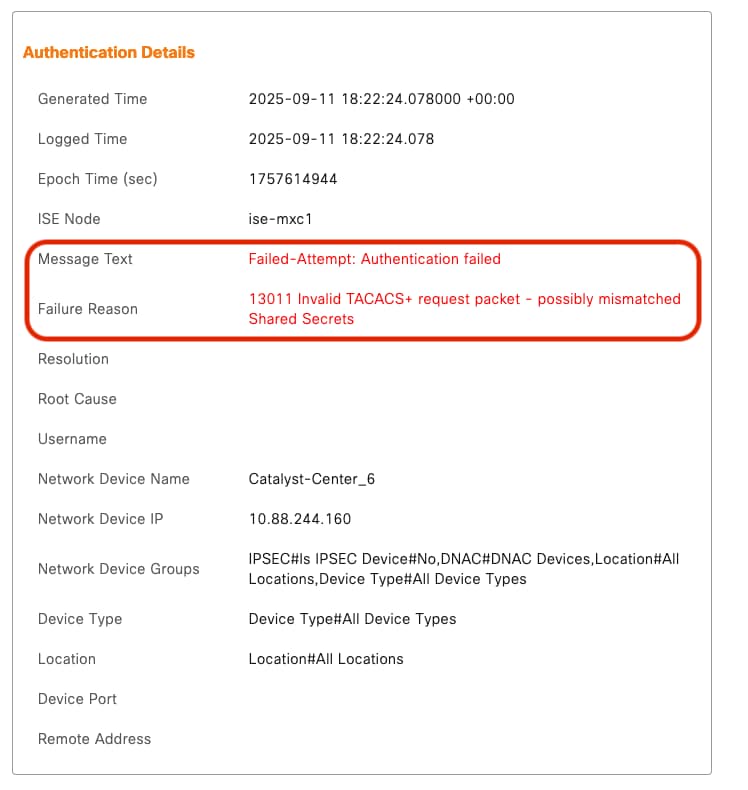

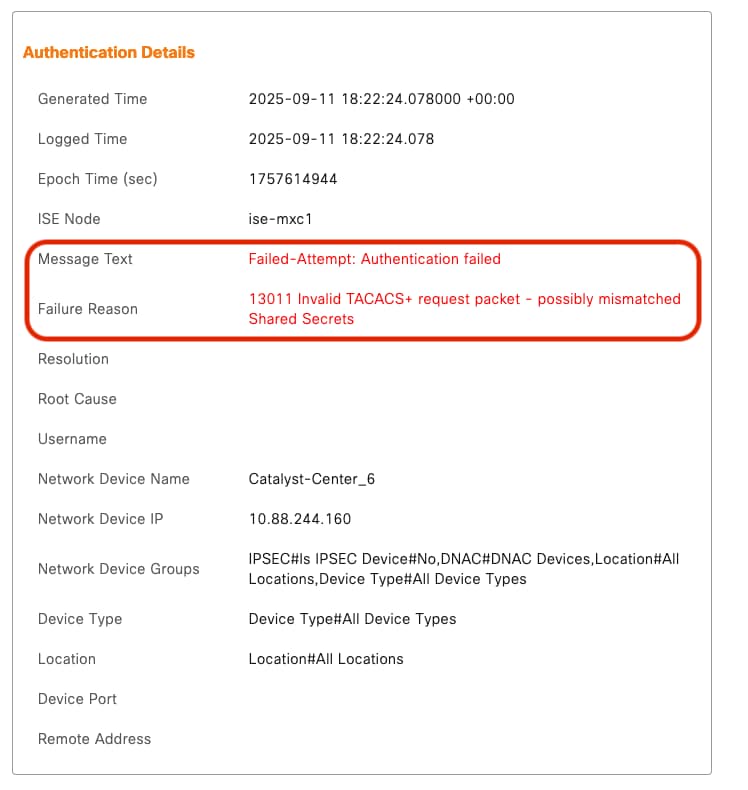

2. 共有秘密の不一致

検証方法:

例:

共有秘密の不一致

共有秘密の不一致

フィードバック

フィードバック