Progetta una rete che ti lasci dormire sonni tranquilli

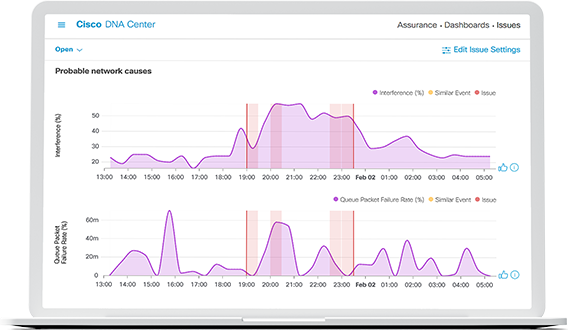

Supera le aspettative degli utenti e garantisci il corretto funzionamento dei processi con soluzioni software e hardware che si completano e integrano a vicenda. Le funzioni di automazione, analisi e sicurezza lavorano al posto tuo, così tu puoi dedicarti ad altre attività.

Trova la soluzione più adatta a te

Piattaforme di controllo della rete