À propos des politiques d'analyse de réseau et de prévention des intrusions

Les politiques d'analyse de réseau et de prévention des intrusions fonctionnent ensemble dans le cadre de la fonction de détection et de prévention des intrusions.

-

L’expression détection des intrusions fait généralement référence au processus de surveillance et d’analyse passives du trafic réseau à la recherche des intrusions potentielles et de stockage des données d’attaque pour l’analyse de la sécurité. C’est ce que l’on appelle parfois « IDS ».

-

Le terme prévention des intrusions comprend le concept de détection des intrusions, mais ajoute la possibilité de bloquer ou de modifier le trafic malveillant lorsqu’il traverse votre réseau. C’est ce que l’on appelle parfois « IPS ».

Dans un déploiement de prévention des intrusions, lorsque le système examine les paquets :

-

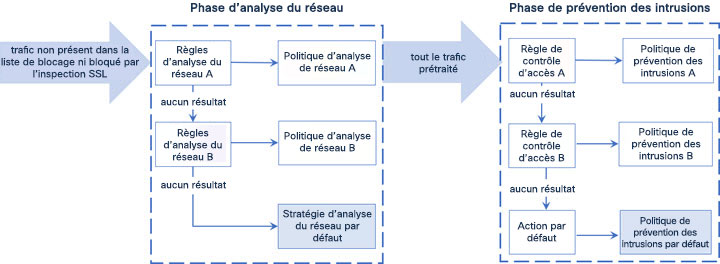

Une politique d’analyse de réseau régit la façon dont le trafic est décodé et prétraité afin qu'il puisse être évalué de manière plus approfondie, en particulier pour détecter un trafic anormal qui pourrait signaler une tentative d'intrusion.

-

Une politique de prévention des intrusions utilise des règles d’intrusion et de préprocesseur (parfois appelées collectivement règles de prévention des intrusions) pour examiner les paquets décodés à la recherche d’attaques basées sur des modèles. Les politiques de prévention des intrusions sont associées à des ensembles de variables, ce qui vous permet d’utiliser des valeurs nommées pour refléter avec précision votre environnement réseau.

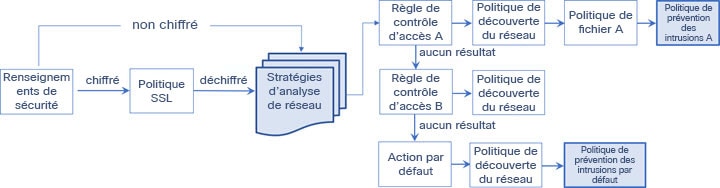

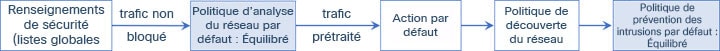

Les politiques d’analyse de réseau et de prévention des intrusions sont toutes deux appelées par une politique de contrôle d’accès parente, mais à des moments différents. Pendant que le système analyse le trafic, la phase d’analyse de réseau (décodage et prétraitement) se produit avant et séparément de la phase de prévention des intrusions (prétraitement et règles de prévention des intrusions supplémentaires). Ensemble, les politiques d’analyse de réseau et de prévention des intrusions permettent une inspection large et approfondie des paquets. Elles peuvent vous aider à détecter le trafic réseau, à vous alerter et à vous protéger contre le trafic réseau qui pourrait menacer la disponibilité, l’intégrité et la confidentialité des hôtes et de leurs données.

Le système est livré avec plusieurs politiques d’analyse de réseau et de prévention des intrusions du même nom (par exemple, Sécurité et connectivité équilibrées) qui se complètent et fonctionnent ensemble. En utilisant des politiques fournies par le système, vous pouvez profiter de l’expérience de Cisco Talos Intelligence Group (Talos). Pour ces politiques, Talos définit les états des règles de prévention des intrusions et des inspecteurs, et fournit les configurations initiales pour les inspecteurs et d’autres paramètres avancés.

Vous pouvez également créer des politiques personnalisées d'analyse de réseau et de prévention des intrusions. Vous pouvez ajuster les paramètres des politiques personnalisées pour inspecter le trafic de la manière qui vous semble la plus importante, afin d'améliorer à la fois les performances de vos périphériques gérés et votre capacité à répondre efficacement aux événements qu'ils génèrent.

Vous créez, modifiez, enregistrez et gérez les politiques d’analyse de réseau et de prévention des intrusions à l’aide d’éditeurs de politiques similaires dans l’interface Web. Lorsque vous modifiez l'un ou l'autre de ces types de politique, un panneau de navigation s'affiche sur le côté gauche de l'interface Web; le côté droit affiche diverses pages de configuration.

Reportez-vous aux vidéos pour obtenir de l’aide et des renseignements supplémentaires :

Commentaires

Commentaires