Versions recommandées de Cisco IOS XE pour les contrôleurs LAN sans fil Catalyst 9800

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

40.0 |

22-Jan-2026

|

Recommandation déplacée vers 17.15.4d |

39.0 |

14-Jan-2026

|

17.18.2 Aucune modification de recommandation |

38.0 |

10-Dec-2025

|

Ajout d'une note relative aux mises à niveau ISSU |

37.0 |

20-Nov-2025

|

Versions recommandées modifiées |

36.0 |

23-Sep-2025

|

17.12.6a et 17.15.4b ajoutés |

35.0 |

08-Sep-2025

|

17.12.6 et 17.15.4 supprimés |

34.0 |

28-Aug-2025

|

Mise à jour avec 17.15.4 et 17.18.1.Pas de changement à la recommandation |

33.0 |

07-Jul-2025

|

Recommandation mise à jour vers 17.15.3 |

32.0 |

09-May-2025

|

Mise à jour des recommandations |

31.0 |

04-Apr-2025

|

ajout d'une mention de version plus récente, mais aucun changement de recommandation jusqu'à présent. |

30.0 |

21-Jan-2025

|

Ajout de la version recommandée pour la gamme CW9800 |

29.0 |

20-Dec-2024

|

Ajout de la mention 17.16.1 |

28.0 |

12-Dec-2024

|

Recommandation mise à jour aux sections 17.9.6 et 17.12.4 + SMU + APSP ou 17.12.4 ES |

27.0 |

11-Dec-2024

|

Versions recommandées mises à jour |

26.0 |

06-Aug-2024

|

Mis à jour pour 17.15 |

25.0 |

09-Jul-2024

|

Ajout de 17.6.7 dans les mentions. |

24.0 |

22-Jun-2024

|

Ajout de la recommandation 17.12.3 |

23.0 |

08-Apr-2024

|

Ajout de la recommandation 17.9.5 |

22.0 |

27-Feb-2024

|

Ajouté 17,13 |

21.0 |

20-Feb-2024

|

Ajout des sections 17.9.5 et 17.6.6 |

20.0 |

28-Nov-2023

|

Recommandation mise à jour vers 17.9.4 + SMU_CSCwh87343 + APSP (si nécessaire) OU 17.9.4a + APSP (si nécessaire) |

19.0 |

31-Oct-2023

|

Recommandation mise à jour vers 17.9.4 + APSP2 + SMU_CSCwh87343 |

18.0 |

24-Oct-2023

|

Mise à jour des fonctionnalités SMU 17.9.4a et 17.9.4 pour interface utilisateur Web du logiciel Cisco IOS XE décrites dans CVE-2023-20198 CVE-2023-20273 |

17.0 |

05-Oct-2023

|

Recommandation mise à jour vers 17.9.4 + APSP2 (17.9.4 SMU applicable uniquement pour un sous-ensemble de déploiements) |

16.0 |

29-Sep-2023

|

Recommandation mise à jour vers 17.9.4 + SMU + APSP2 |

15.0 |

01-Sep-2023

|

Ajouté 17,12 |

14.0 |

12-May-2023

|

Recommandation mise à jour en 17.9.3 |

13.0 |

20-Mar-2023

|

Recommandation mise à jour en 17.6.5 |

12.0 |

23-Jan-2023

|

Ajouté 17.10/17.9.2 |

11.0 |

23-Sep-2022

|

Recommandation mise à jour à l'article 17.6.4 et ajout de détails sur les articles 17.9.1 et FN72424 |

10.0 |

31-Mar-2022

|

Recommandation mise à jour vers 17.3.5a+SMU avec prudence pour toutes les versions affectées par CSCwb13784 |

9.0 |

14-Feb-2022

|

Tapo fixe. |

8.0 |

05-Dec-2021

|

recommandation mise à jour vers 17.3.4c et 17.6.2Ajout de notes de fin de vieAjout d'une note sur ISSU et la mise à niveau du micrologiciel |

7.0 |

04-Nov-2021

|

mise à jour du correctif ES |

6.0 |

14-Oct-2021

|

a ajouté une note sur l'APSP/SMU + a détaillé la recommandation un peu plus |

5.0 |

27-Sep-2021

|

Ajouter un lien d'applications pour 9105/9115/9120 |

4.0 |

19-Sep-2021

|

note CSCvz56650 ajoutée |

3.0 |

18-Sep-2021

|

ajout de liens vers APSP/SMU |

2.0 |

01-Sep-2021

|

Ajout de la version 17.6.1Recommandation mise à jour vers la version 17.3.3ES10Bogues répertoriés affectant la version 17.3.4 |

1.0 |

16-Aug-2019

|

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

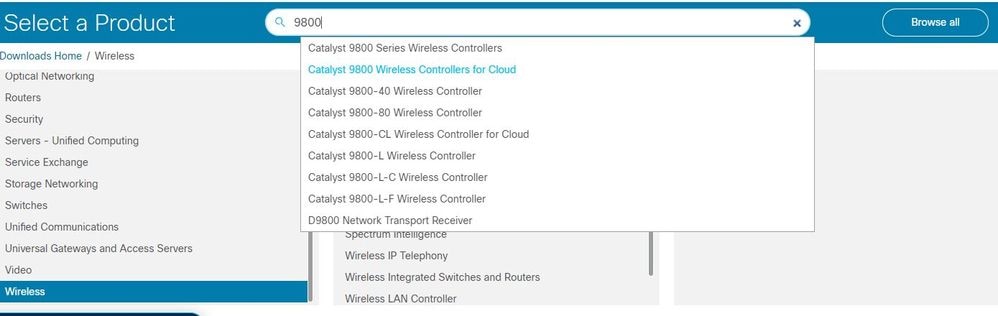

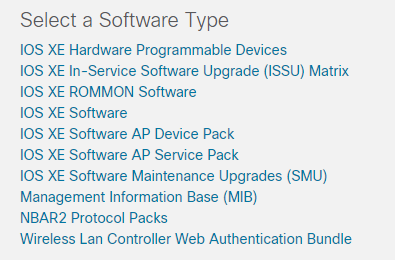

Ce document s’applique à ces produits

Unleash the Power of TAC's Virtual Assistance

Commentaires

Commentaires