Introduction

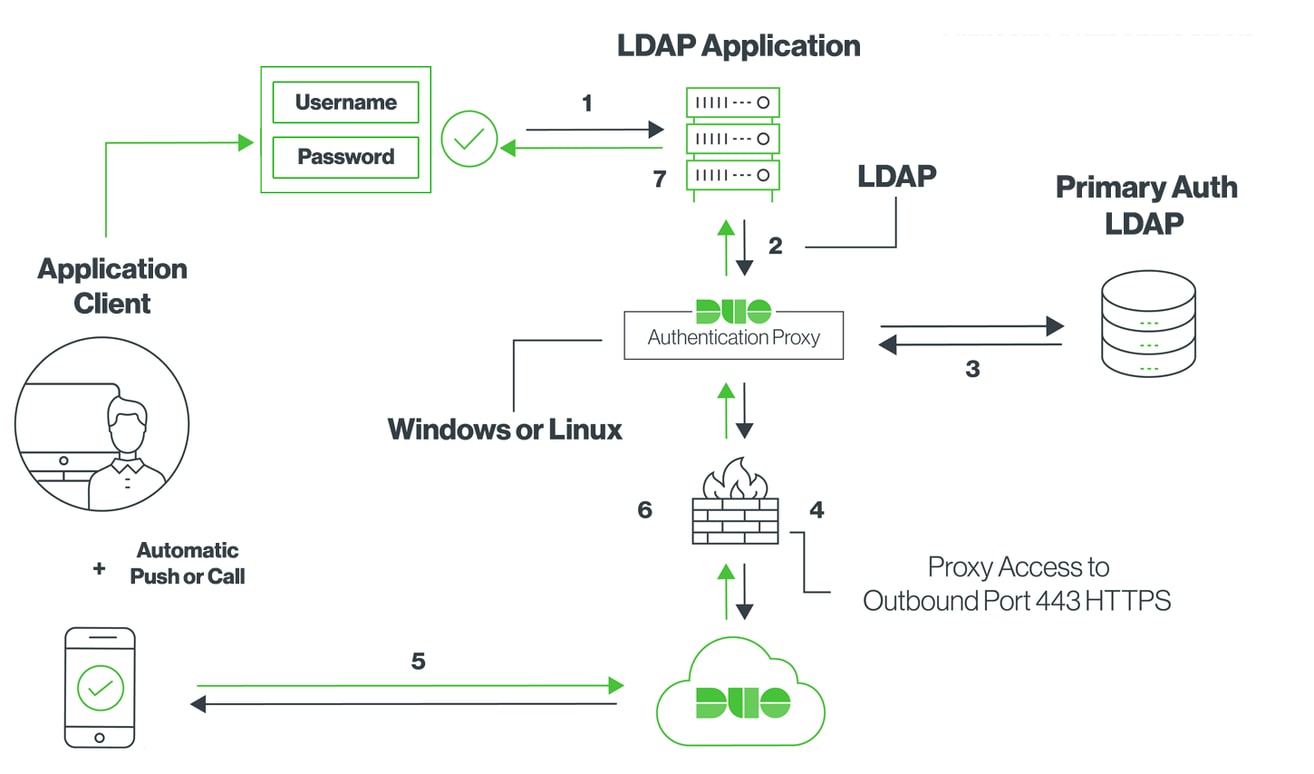

Ce document décrit comment configurer l'authentification multifacteur sur la console de périphérique IMM à l'aide de LDAP et du proxy d'authentification Duo.

Conditions préalables

Exigences

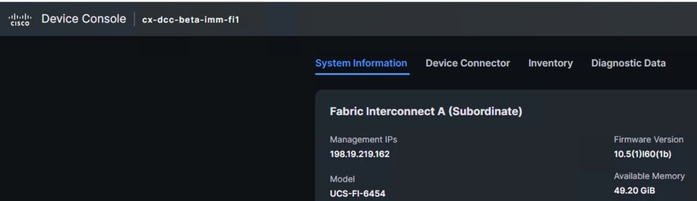

Interconnexions de fabric UCS en mode géré Intersight (IMM).

Abonnement Duo avec un utilisateur inscrit.

Configurer

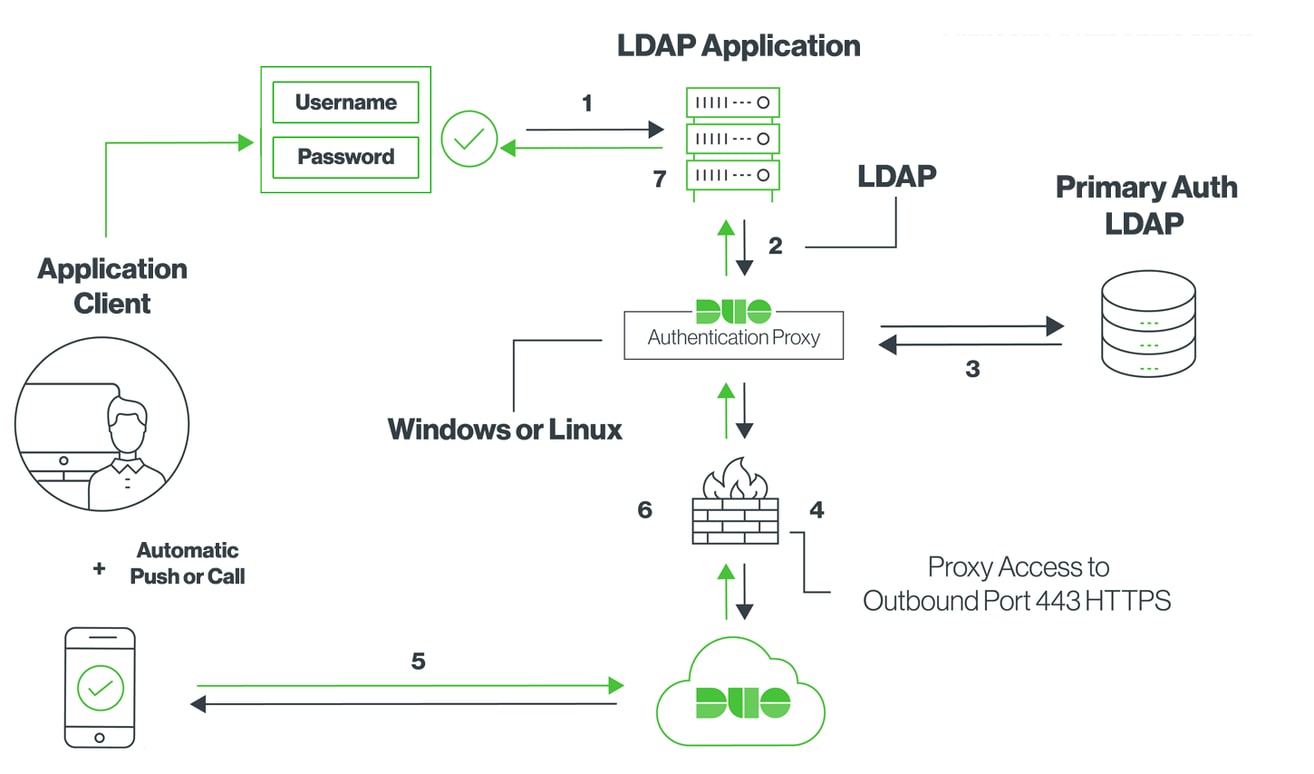

Diagramme du réseau

Étape 1.

Installez le proxy d'authentification duo sur un serveur Windows accessible à la fois à Active Directory et à la console du périphérique IMM.

Le proxy d'authentification Duo est disponible ici.

Étape 2.

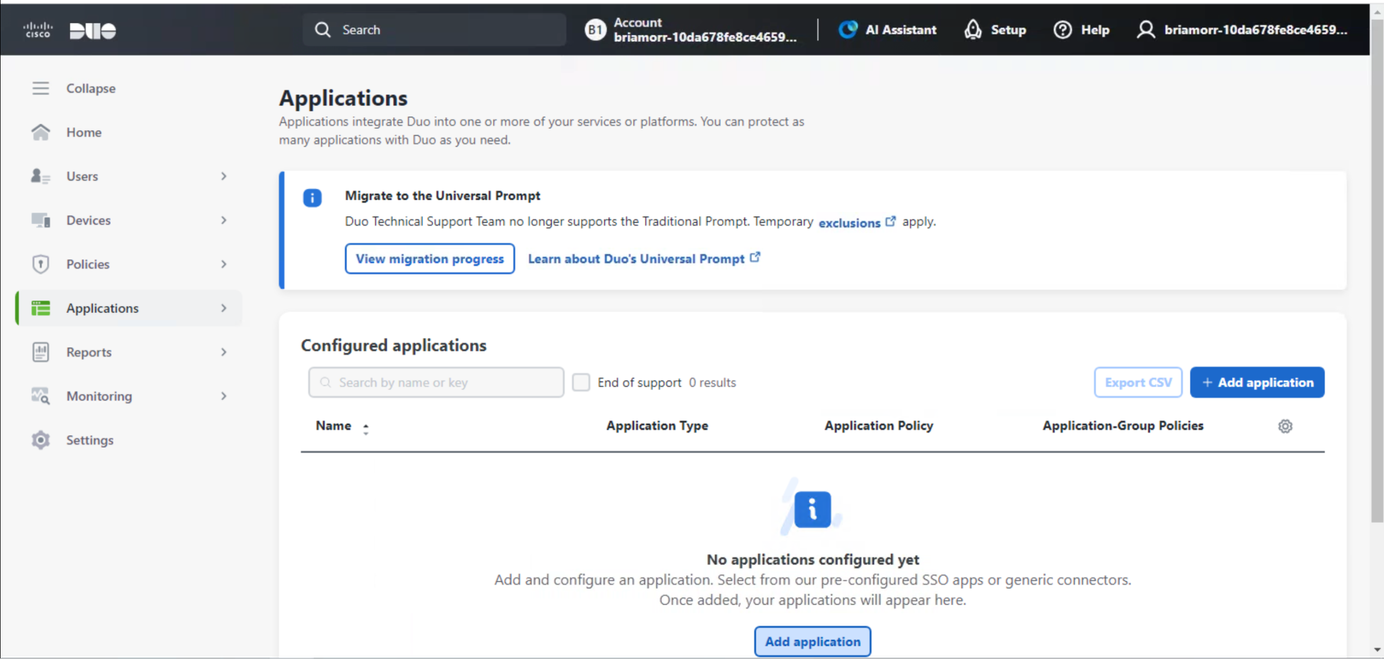

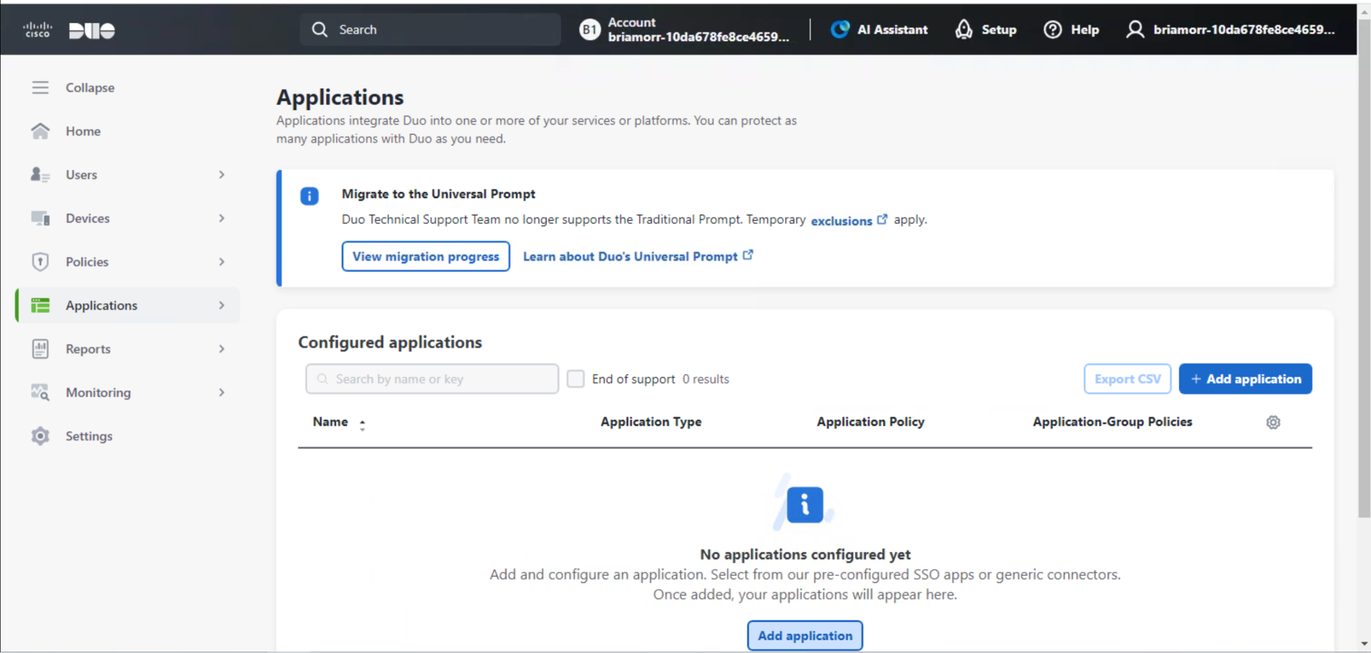

Dans notre instance Duo , vous pouvez ajouter une nouvelle application.

Recherchez ldap et ajoutez le proxy LDAP pour continuer.

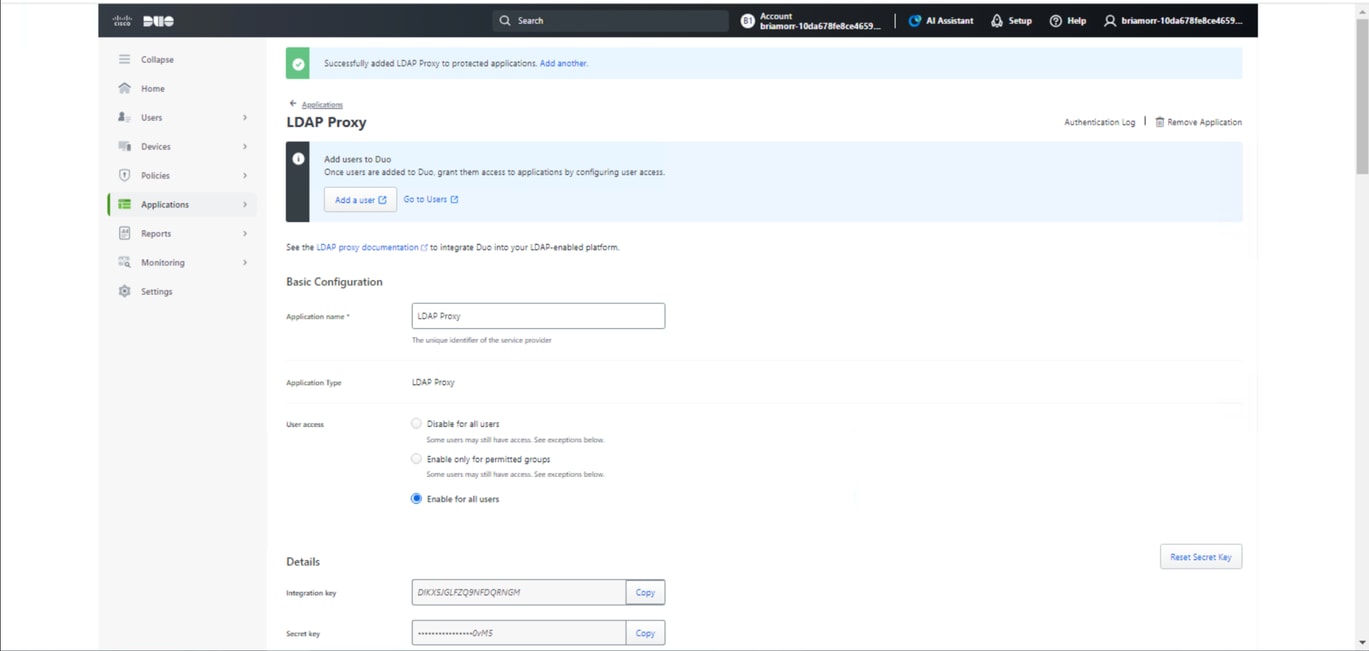

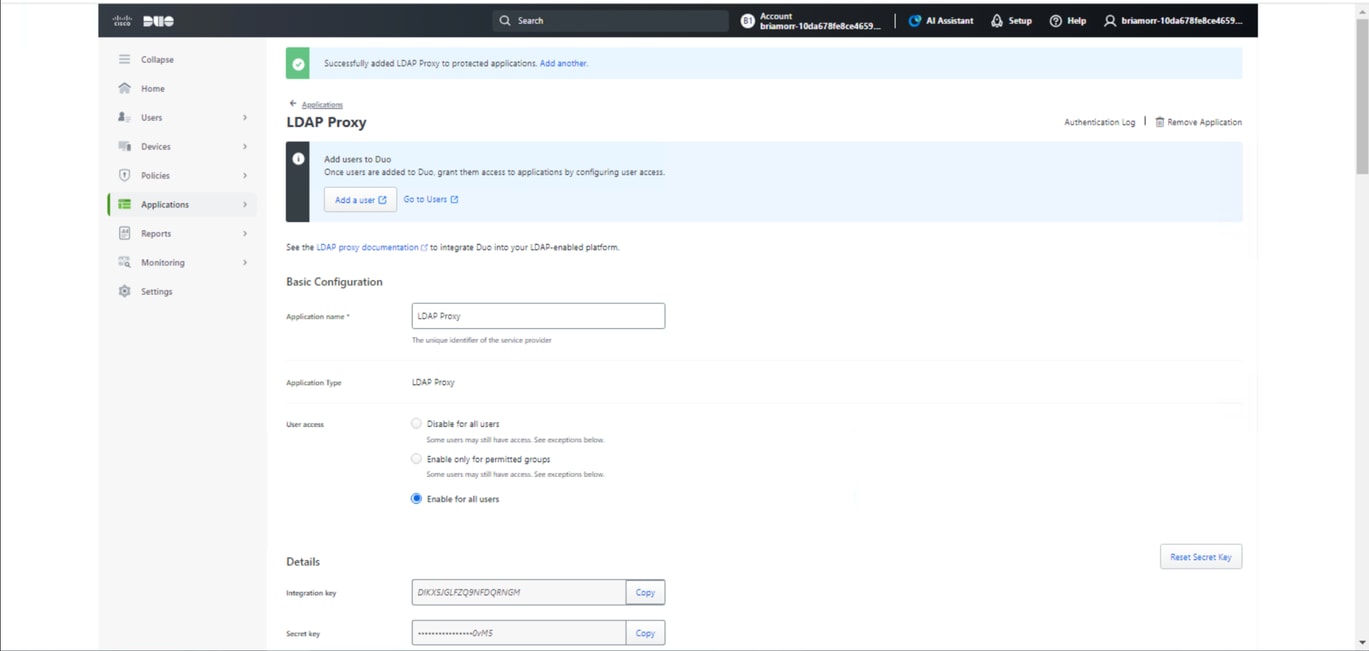

Sous l'application Proxy LDAP, vous pouvez configurer un nom d'application, activer pour tous les utilisateurs et copier la clé d'intégration, la clé secrète et le nom d'hôte de l'API pour une utilisation ultérieure.

Étape 3.

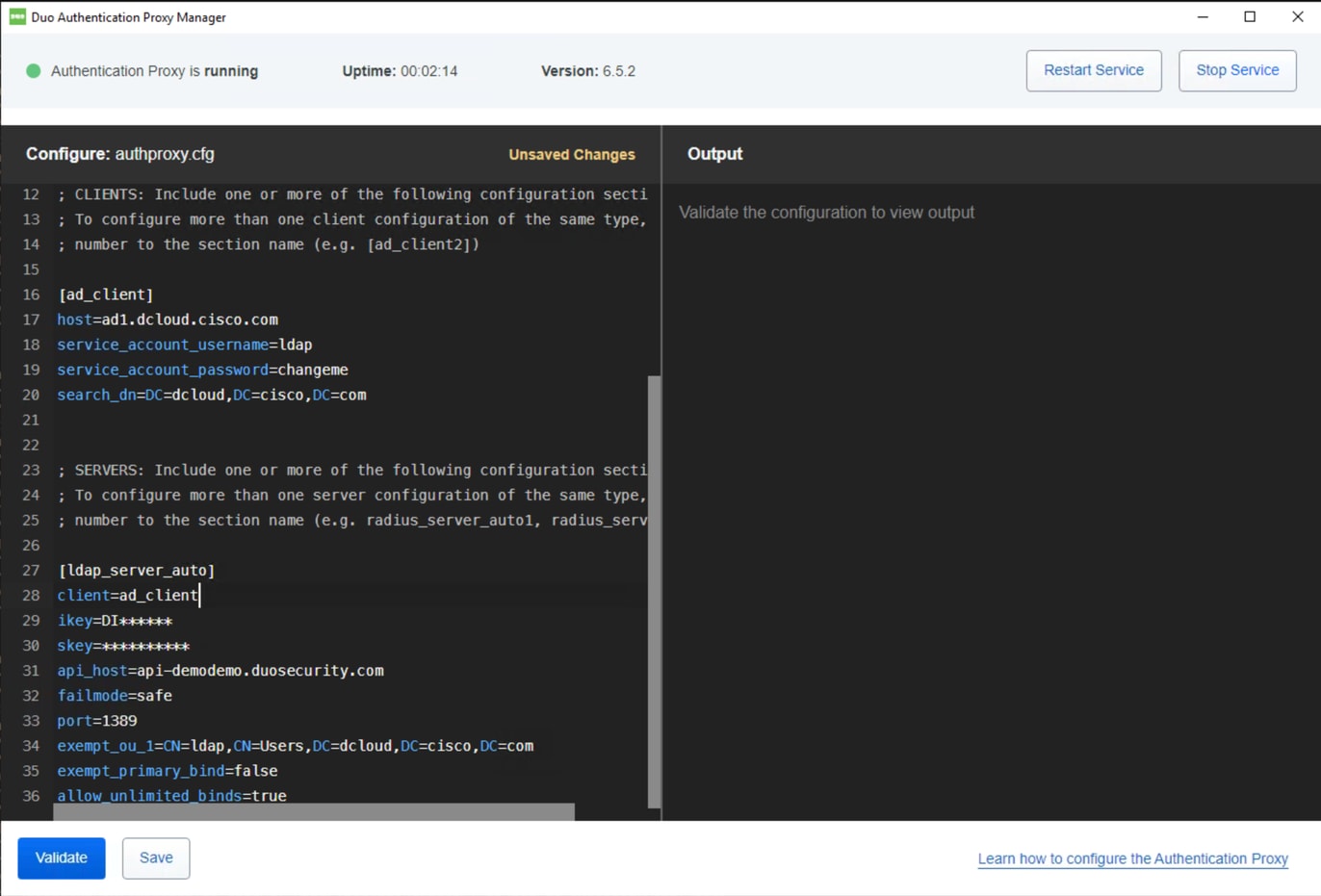

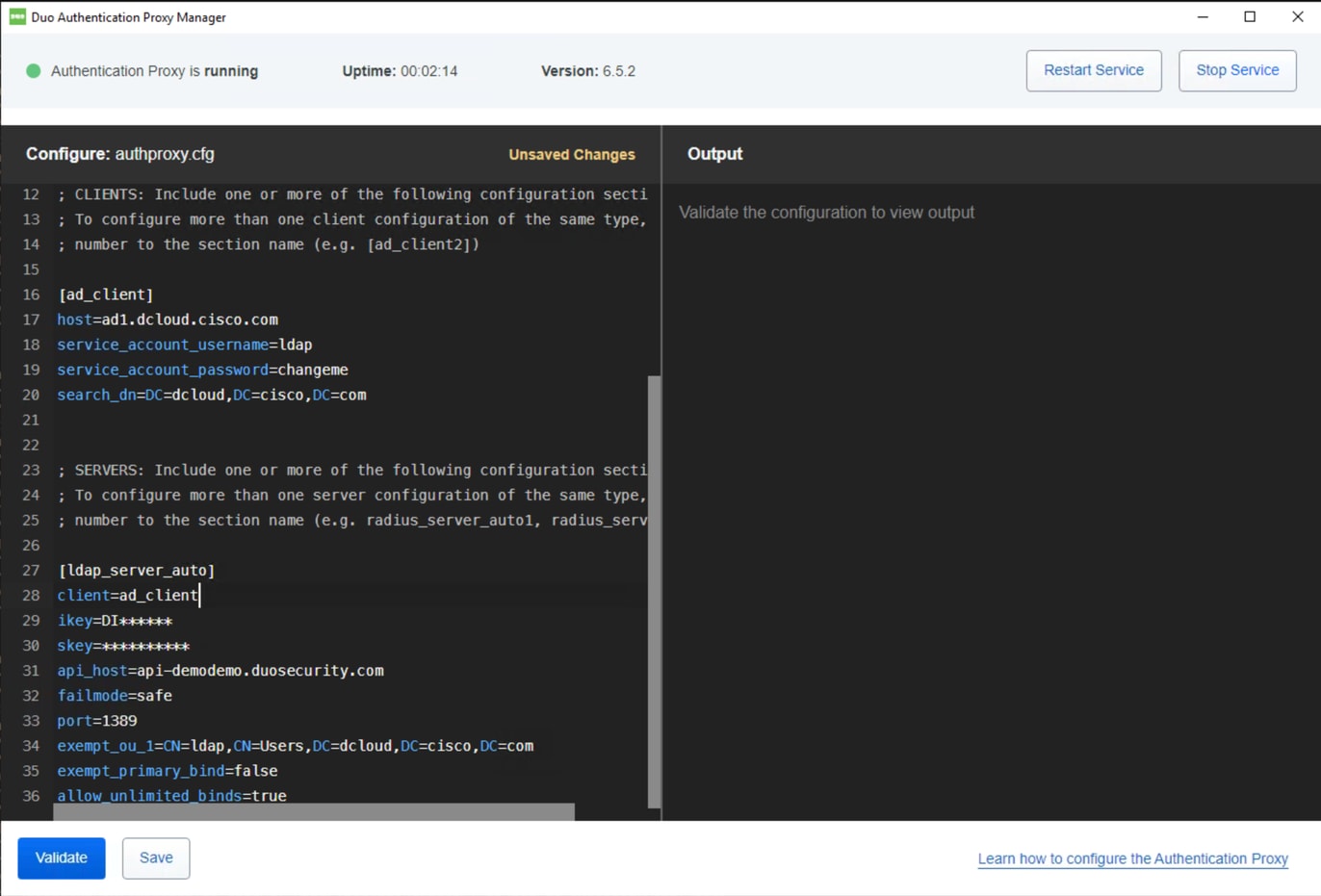

De retour sur le serveur sur lequel nous avons installé le proxy d'authentification Duo, vous pouvez configurer le gestionnaire de proxy d'authentification Duo.

Exemple de configuration du proxy d'authentification duo :

Remarque : # commentaires ajoutés pour plus de lisibilité.

[ad_client]

host=ad1.dcloud.cisco.com # Our Domain Controller

service_account_username=ldap # Our BIND Service Account in AD

service_account_password=changeme # Service Accounts BIND password

search_dn=DC=dcloud,DC=cisco,DC=com # LDAP Search DN

[ldap_server_auto]

client=ad_client

ikey=DI****** # Copy from Duo LDAP Proxy App Page

skey=********** # Copy from Duo LDAP Proxy App Page

api_host=api-demodemo.duosecurity.com # Copy from Duo LDAP Proxy App Page

failmode=safe # If proxy cant communicate with Duo cloud, allow auth with credentials only

port=1389 # Port the LDAP Proxy listen on

exempt_ou_1=CN=ldap,CN=Users,DC=dcloud,DC=cisco,DC=com # Exempt the Service Account from MFA

exempt_primary_bind=false # Exempt the Service Account from MFA on initial bind

allow_unlimited_binds=true # Allow multiple binds, needed to prevent “Attempt to bindRequest multiple times in the same LDAP connection. Disconnecting.” In Duo logs

Étape 4.

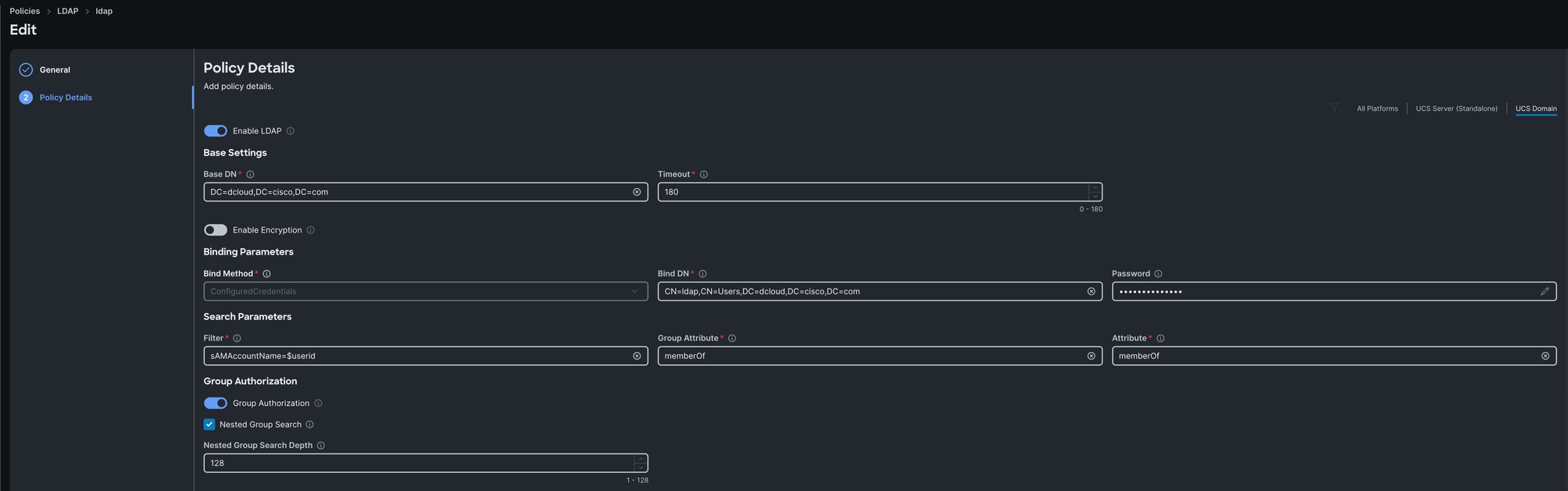

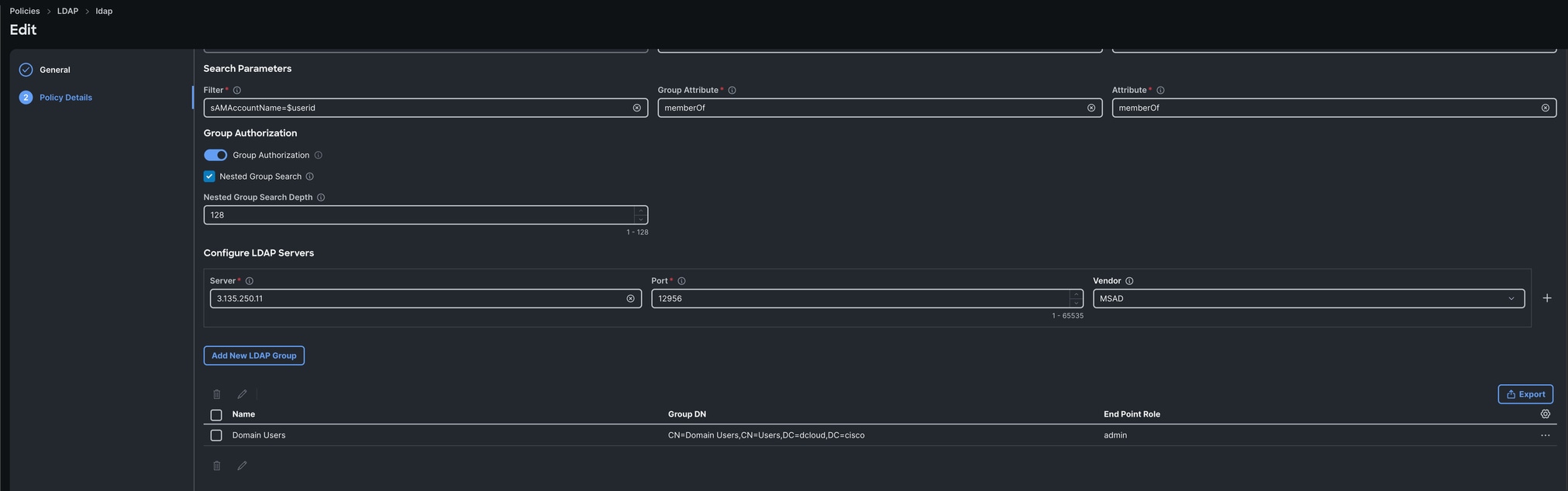

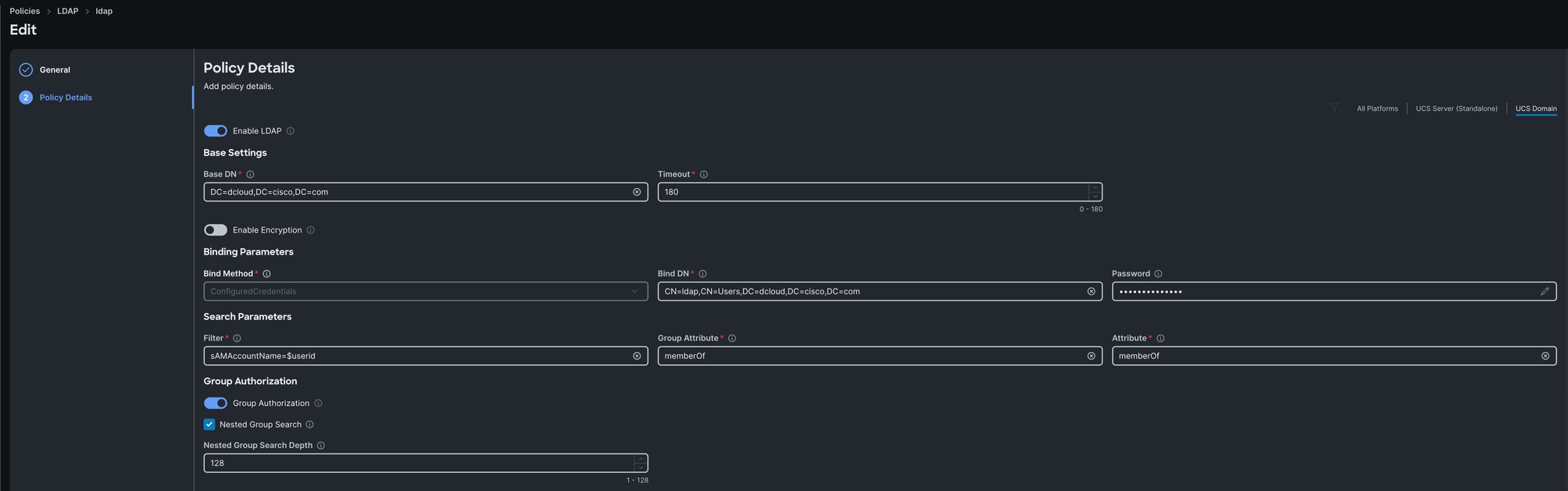

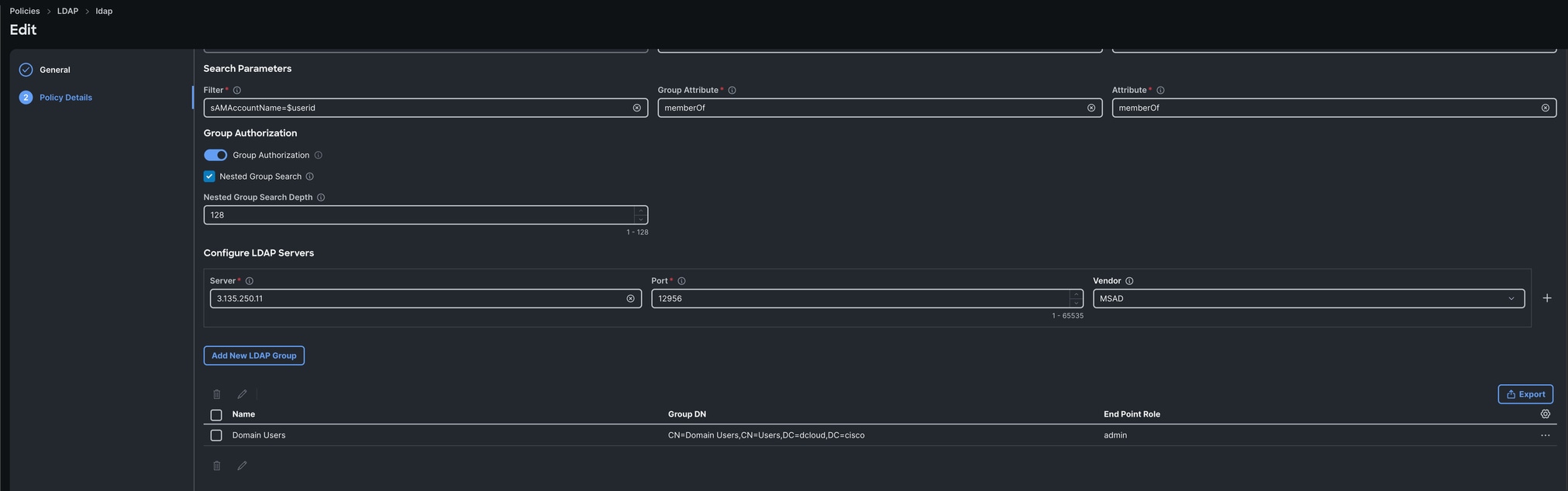

Dans Intersight, vous pouvez ensuite créer une stratégie LDAP qui pointe vers votre proxy LDAP Duo avec les paramètres Active Directory nécessaires tels que base dn, bind dn, LDAP server ip, password, etc. Il est recommandé de pointer d'abord directement vers Active Directory et de s'assurer que fonctionne correctement avant de remplacer le serveur LDAP par le proxy LDAP Duo pour faciliter le dépannage.

Vérifier

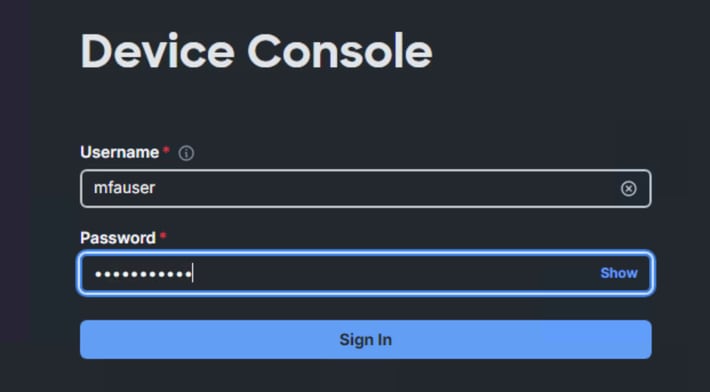

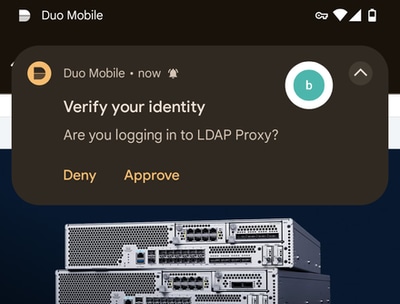

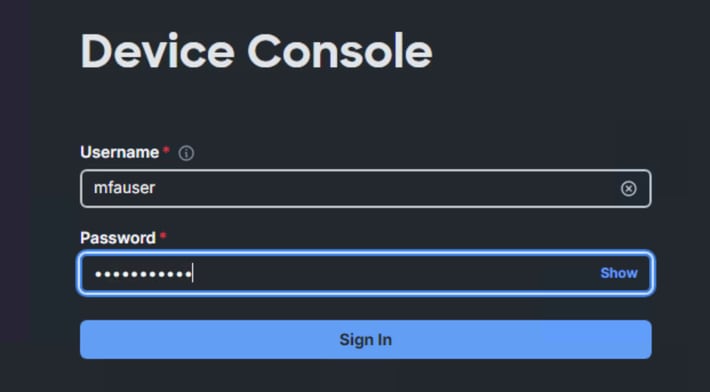

Sur la console du périphérique, ouvrez une session en tant qu'utilisateur LDAP précédemment inscrit dans Duo.

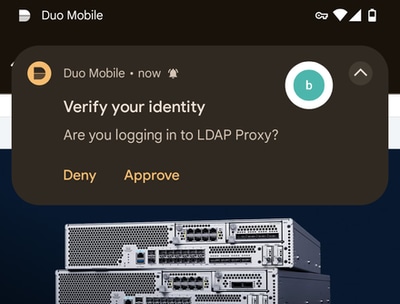

L'utilisateur inscrit peut alors obtenir une invite sur son périphérique pour se connecter :

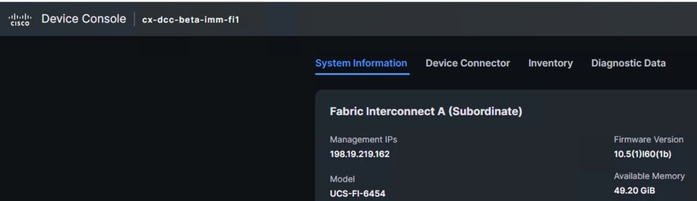

Une fois la demande vérifiée, vous pouvez vous connecter à la console du périphérique à l'aide de l'authentification à deux facteurs et du protocole LDAP.

Dépannage

Les journaux de proxy LDAP duo se trouvent à l'adresse :

C:\Program Files\Duo Security Authentication Proxy\log\authproxy.log

Sur Interconnexion de fabric en mode géré Intersight :

connect nxos

debug ldap

Informations connexes

Commentaires

Commentaires