Introduction

Ce document décrit comment configurer le Cisco Secure FTD pour envoyer des événements de sécurité au Security Cloud Control (SCC) à l'aide du Secure Event Connector (SEC).

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Cisco Secure Firewall Threat Defense (FTD)

- Interface de ligne de commande (CLI) Linux

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco Secure FTD 7.6

- Serveur Ubuntu version 24.04

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

Étape 1. Connexion au portail cloud SCC :

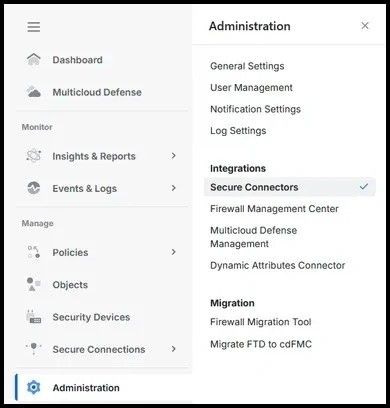

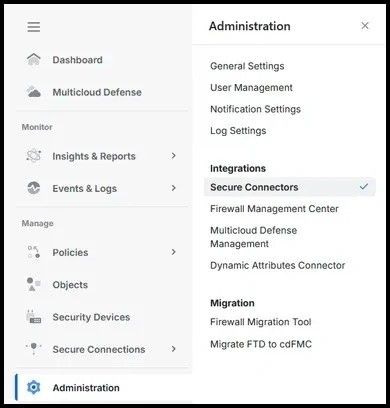

Étape 2. Dans le menu de gauche, sélectionnez Administration and Secure Connecteurs (Administration et connecteurs sécurisés) :

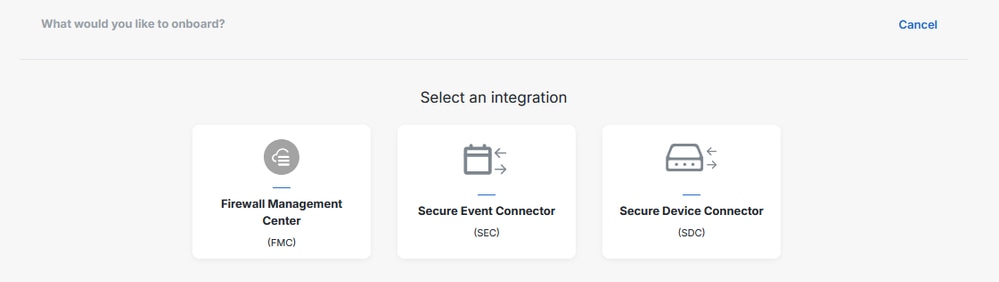

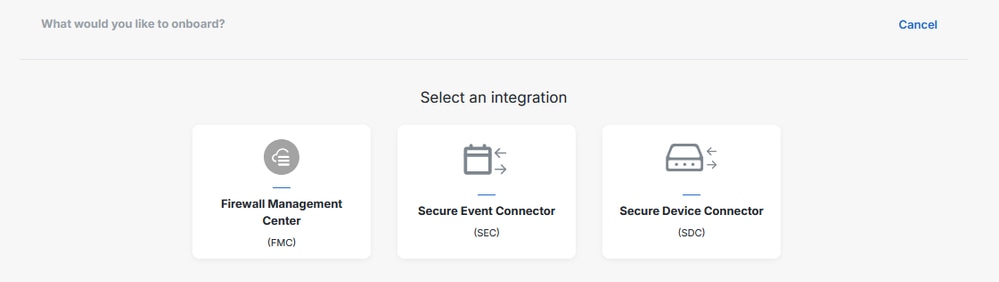

Étape 3. En haut à droite, cliquez sur l’icône plus pour intégrer un nouveau connecteur et choisir Secure Event Connector :

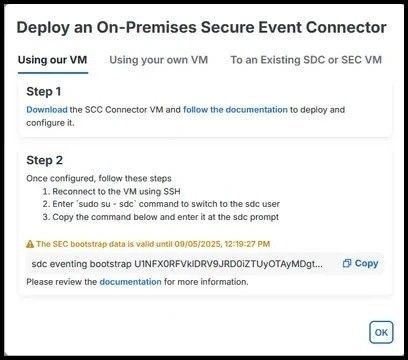

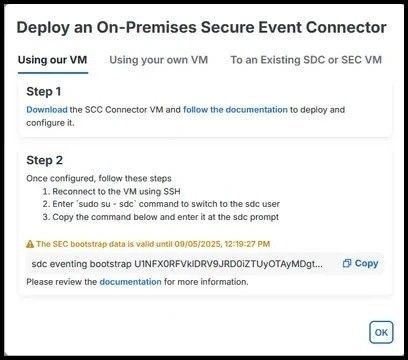

Étape 4. Suivez les étapes d'installation et d'amorçage du connecteur selon l'option souhaitée entre « Utilisation de votre machine virtuelle », « Utilisation de votre propre machine virtuelle » ou « Vers un SDC existant ou une machine virtuelle de sécurité » :

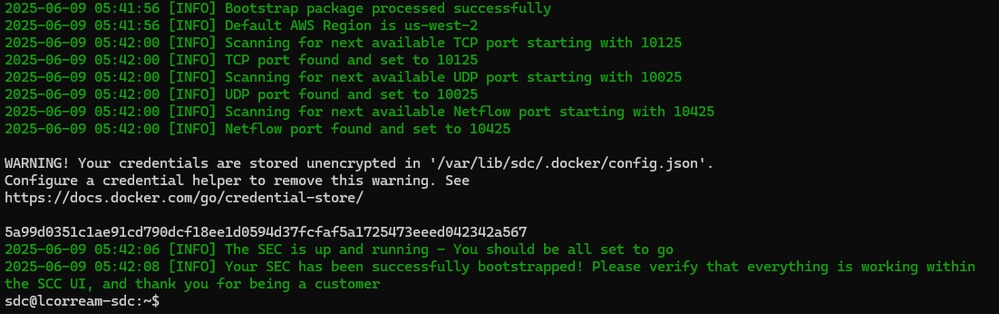

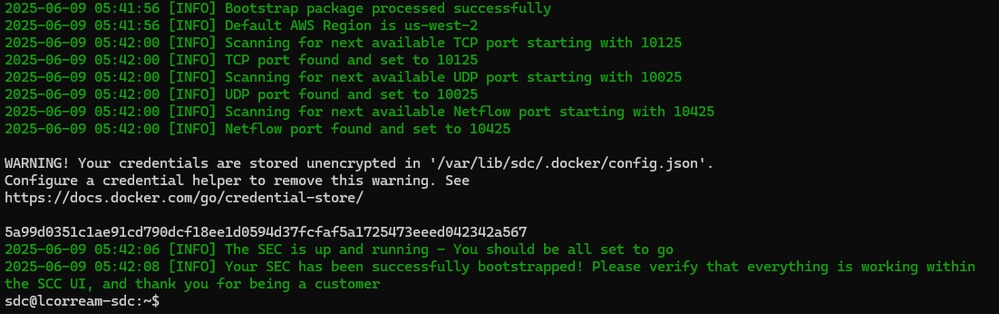

Étape 5. Un message similaire s’affiche lorsque le bootstrap est exécuté avec succès :

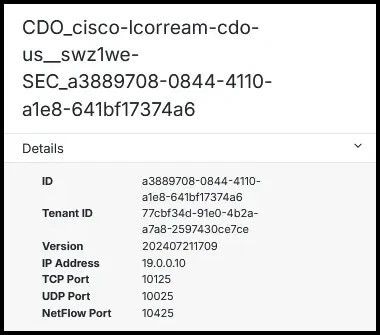

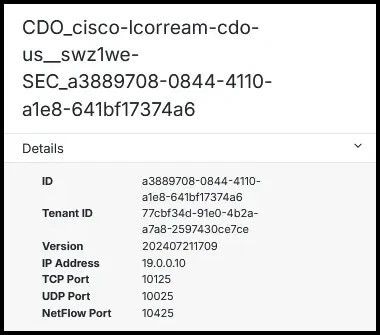

Étape 6. Une fois le connecteur déployé et amorcé, les informations de port sont visibles dans le portail SCC :

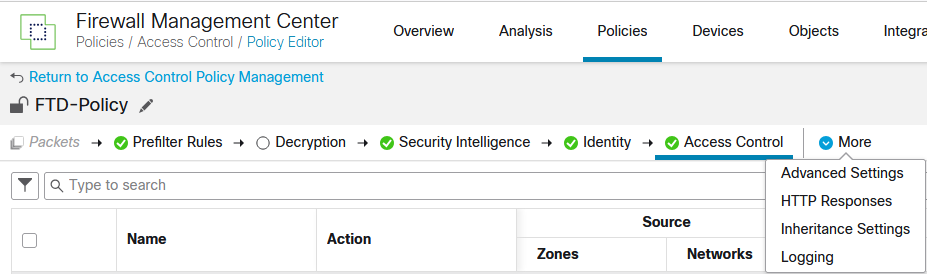

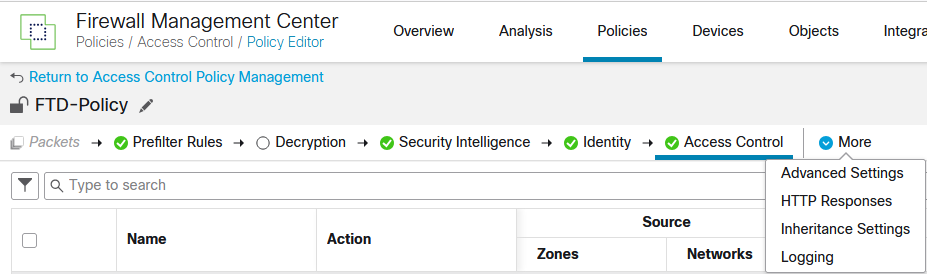

Étape 7. Sur le Cisco Secure Firewall Management Center (FMC), accédez à Policies, puis à Access Control. Sélectionnez la politique correspondant au(x) périphérique(s) à intégrer.

Étape 8. Choisissez More, puis Logging :

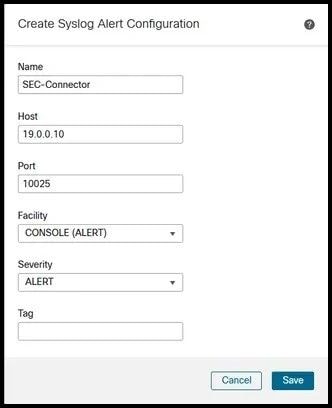

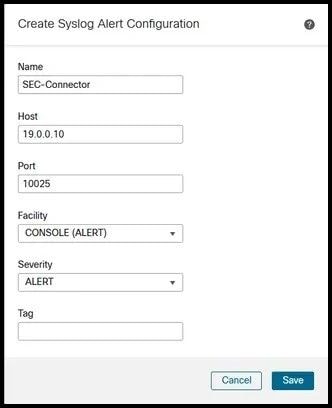

Étape 9. Activez l'option Send using specific syslog alert et ajoutez une nouvelle alerte Syslog. Utilisez l'adresse IP (Internet Protocol) et les informations de port obtenues à partir du connecteur SEC dans le portail SCC :

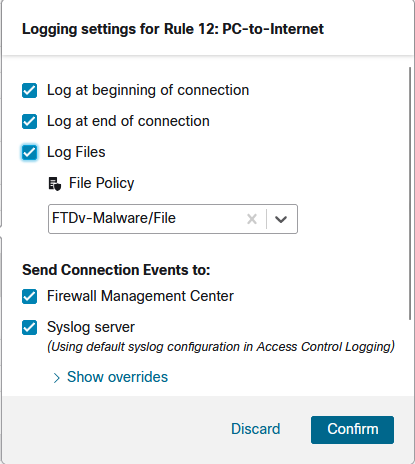

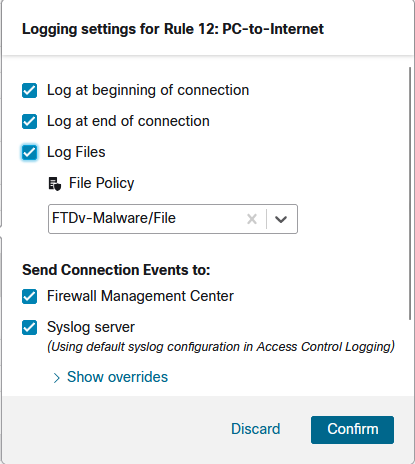

Étape 10. Revenez à la politique de contrôle d’accès, modifiez les règles individuelles afin d’envoyer les événements au serveur Syslog :

Étape 11. Déployez les modifications apportées au FTD afin de permettre au pare-feu de commencer à consigner les événements.

Vérifier

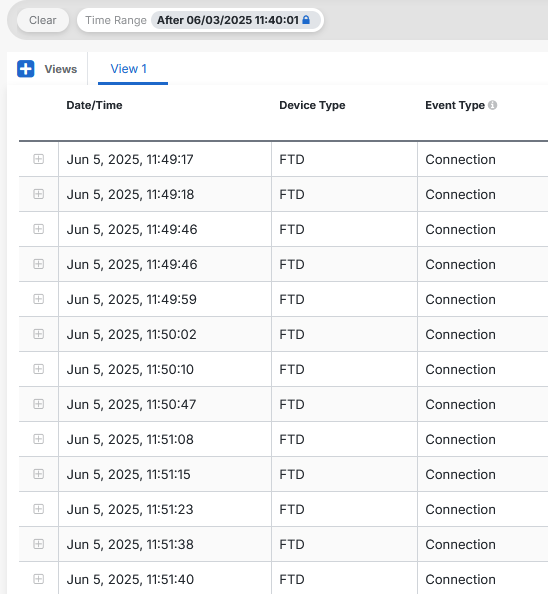

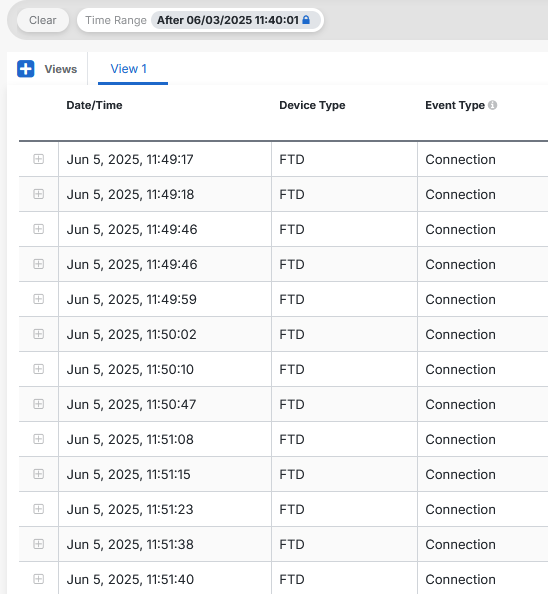

Afin de vérifier que les modifications ont été exécutées avec succès et que la journalisation des événements a lieu, accédez à Events & Logs et Event Logging dans le portail SCC et vérifiez que les événements sont visibles :

Dépannage

Sur FTD, exécutez une capture de paquets sur le périphérique à l'aide de l'interface de gestion correspondant au trafic naviguant vers la SEC afin de capturer le trafic syslog :

> capture-traffic

Please choose domain to capture traffic from:

0 - eth0

1 - Global

Selection? 0

Warning: Blanket capture may cause high CPU usage and reduced throughput, use selective filtering to reduce the impact.

Please specify tcpdump options desired.

(or enter '?' for a list of supported options)

Options: host 19.0.0.10 port 10025

Starting traffic capture, press ctrl + c to exit (Maximum 1,000,000 packets will be captured)

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: can't parse filter expression: syntax error

Exiting.

> capture-traffic

Please choose domain to capture traffic from:

0 - eth0

1 - Global

Selection? 0

Warning: Blanket capture may cause high CPU usage and reduced throughput, use selective filtering to reduce the impact.

Please specify tcpdump options desired.

(or enter '?' for a list of supported options)

Options: host 19.0.0.10 and port 10025

Starting traffic capture, press ctrl + c to exit (Maximum 1,000,000 packets will be captured)

HS_PACKET_BUFFER_SIZE is set to 4.

10:43:00.191655 IP firepower.56533 > 19.0.0.10.10025: UDP, length 876

10:43:01.195318 IP firepower.56533 > 19.0.0.10.10025: UDP, length 1192

10:43:03.206738 IP firepower.56533 > 19.0.0.10.10025: UDP, length 809

10:43:08.242948 IP firepower.56533 > 19.0.0.10.10025: UDP, length 1170

À partir de l'ordinateur virtuel SEC, assurez-vous que l'ordinateur virtuel dispose d'une connectivité Internet. Exécutez la commande sdc troubleshoot, afin de générer un bundle de dépannage qui peut être utilisé pour vérifier le fichier lar.log pour un diagnostic plus approfondi.

Commentaires

Commentaires