Configuration de l'accès sécurisé pour RA-VPNaaS avec Duo SSO et évaluation de la position avec ISE

Options de téléchargement

-

ePub (10.1 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (7.5 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

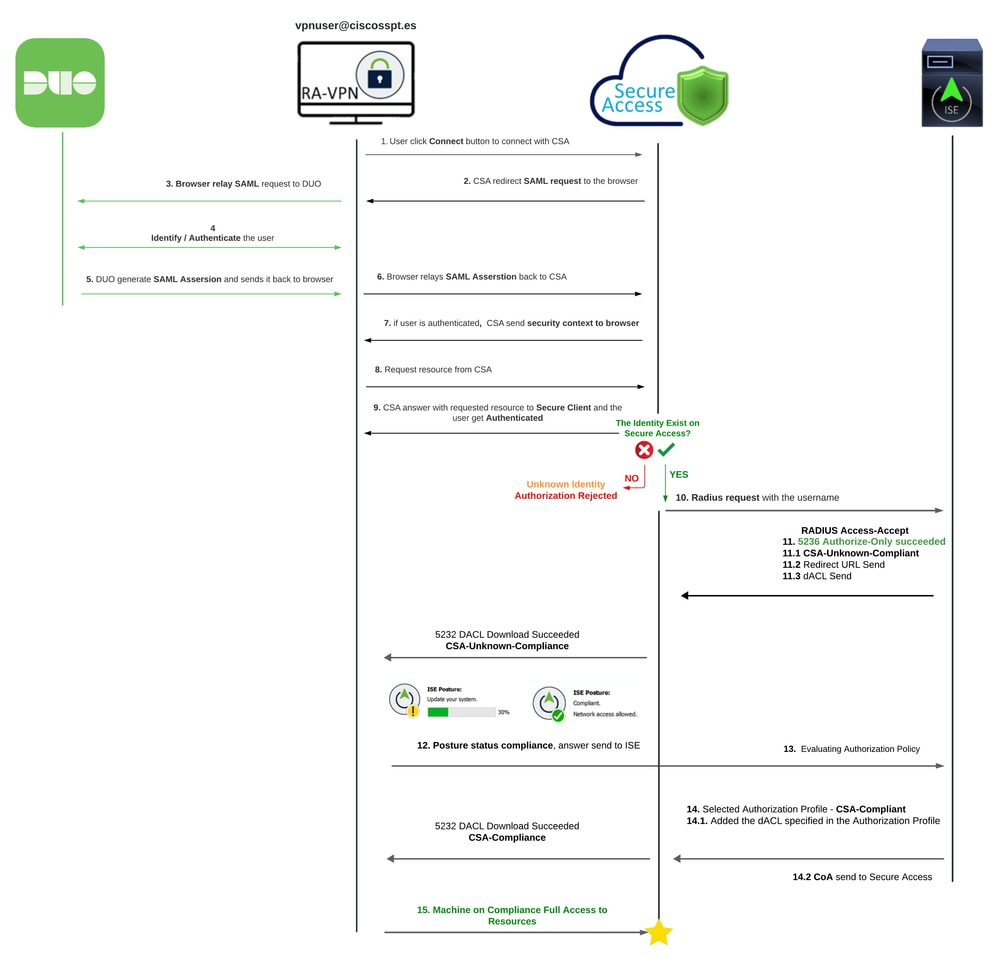

Ce document décrit comment configurer l'évaluation de position pour les utilisateurs VPN d'accès à distance avec Identity Service Engine (ISE) et l'accès sécurisé avec Duo.

Conditions préalables

- Configurer le provisionnement utilisateur sur un accès sécurisé

- Configuration de Duo SSO avec le proxy d'authentification ou le IDP tiers

- Cisco ISE connecté à Secure Access via le tunnel

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Identity Service Engine

- Accès sécurisé

- Client sécurisé Cisco

- Guide d'authentification à deux facteurs - Duo Security

- Posture ISE

- Authentification, autorisation et administration (AAA)

Composants utilisés

Les informations contenues dans ce document sont basées sur :

- Identity Service Engine (ISE) version 3.3, correctif 1

- Accès sécurisé

- Client sécurisé Cisco - Anyconnect VPN Version 5.1.2.42

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

L'intégration de Duo SAML avec Cisco Identity Services Engine (ISE) améliore le processus d'authentification, ajoutant une couche de sécurité supplémentaire aux solutions Cisco Secure Access. Duo SAML fournit une fonctionnalité SSO (Single Sign-On) qui simplifie le processus de connexion des utilisateurs tout en garantissant des normes de sécurité élevées.

Une fois authentifié via Duo SAML, le processus d'autorisation est géré par Cisco ISE. Cela permet des décisions de contrôle d'accès dynamiques basées sur l'identité de l'utilisateur et la position du périphérique. ISE peut appliquer des politiques détaillées qui dictent quelles ressources un utilisateur peut accéder, quand et à partir de quels périphériques.

Remarque : Pour configurer l'intégration RADIUS, vous devez vous assurer que vous avez une communication entre les deux plates-formes.

Diagramme du réseau

Configurer

Remarque : avant de commencer le processus de configuration, vous devez effectuer les premières étapes avec Secure Access et l'intégration ISE.

Configuration Duo

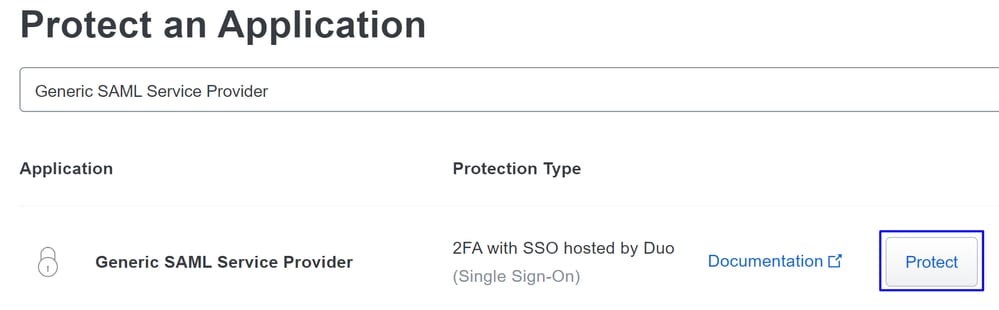

Pour configurer l'application RA-VPN, procédez comme suit :

Accédez à votre panneau d'administration Duo

- Naviguez jusqu'à

Applications > Protect an Application - Rechercher des

Generic SAML Service Provider - Cliquer

Protect

L'application doit être affichée à l'écran ; mémorisez le nom de l'application pour la configuration VPN.

Dans ce cas, est Generic SAML Service Provider.

Configuration d'accès sécurisé

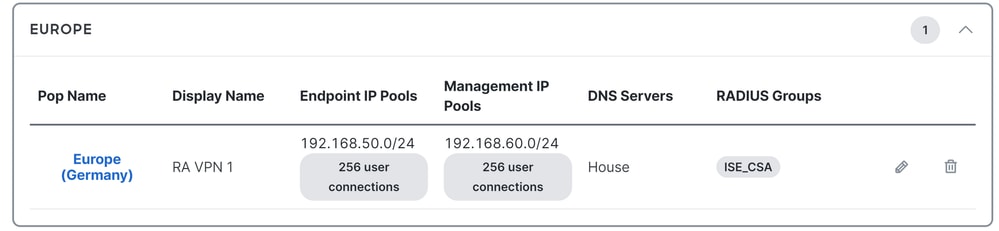

Configurer le groupe Radius sur les pools IP

Pour configurer le profil VPN à l'aide de Radius, procédez comme suit :

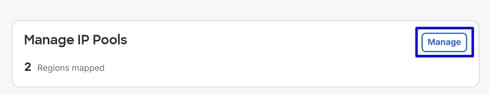

Accédez à votre tableau de bord d'accès sécurisé.

- Cliquez sur

Connect > Enduser Connectivity > Virtual Private Network - Sous votre configuration de pool (

Manage IP Pools), cliquez surManage

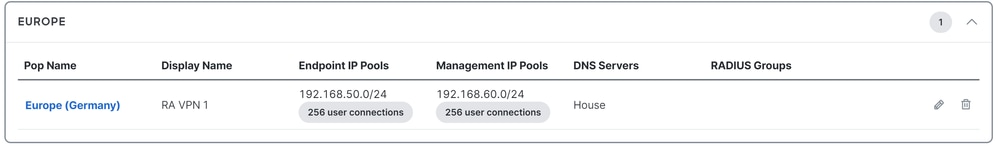

- Cliquez sur le crayon pour le modifier

- À présent, dans la liste déroulante de configuration de la section IP Pool, sous

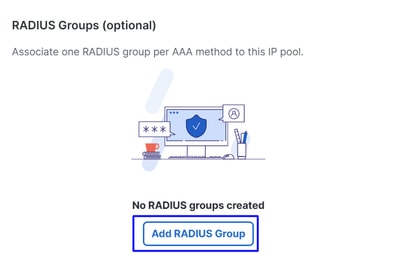

Radius Group (Optional) - Cliquer

Add RADIUS Group

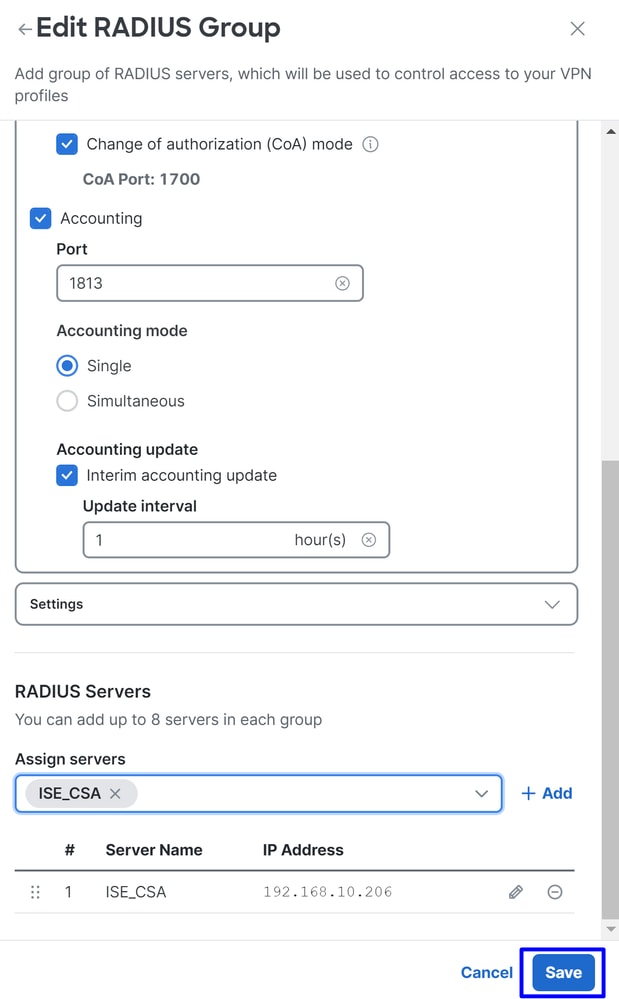

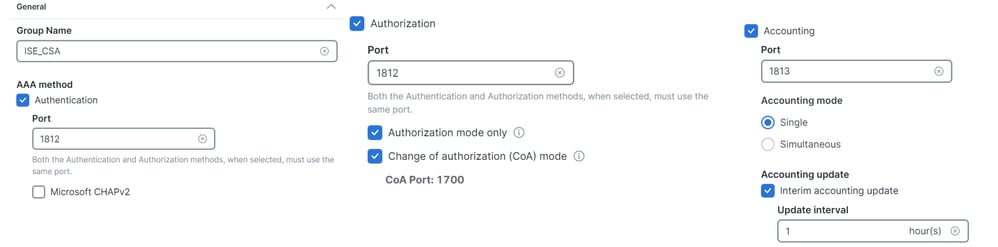

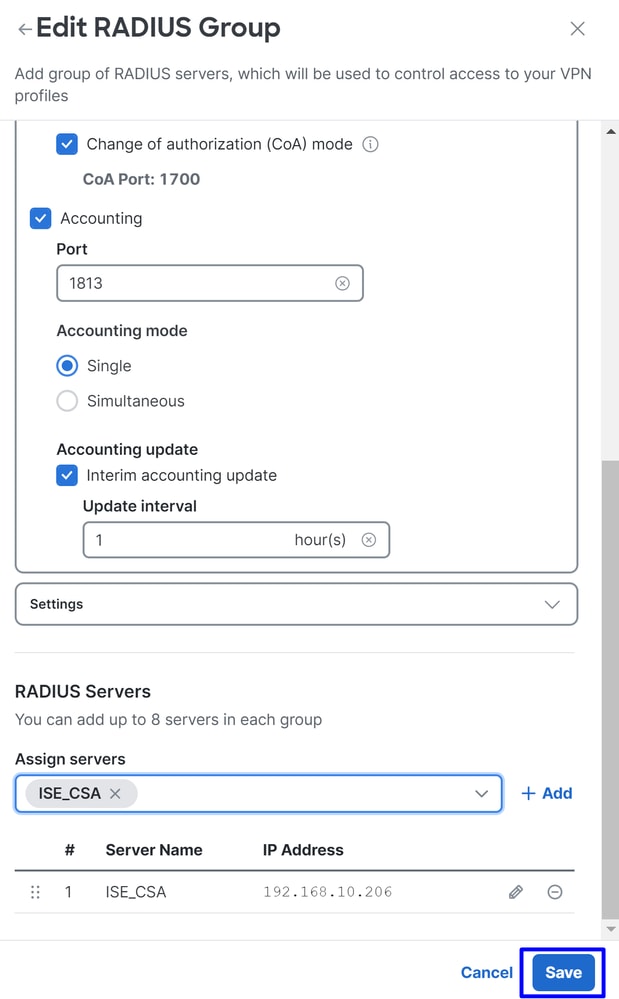

- Sous Général, configurez les options suivantes :

Group Name: Configurez un nom pour votre intégration ISE dans Secure AccessAAA method

Authentication: Cochez la case pourAuthenticationet sélectionnez le port, par défaut, 1812- Si votre authentification nécessite une case à cocher,

Microsoft Challenge Handshake Authentication Protocol Version 2 (MCHAPv2)cochez-la

- Si votre authentification nécessite une case à cocher,

Authorization: Cochez la case pourAuthorizationet sélectionnez le port 1812 par défaut- Cochez la case pour

Authorization mode Onlyet pour autoriser lesChange of Authorization (CoA) modechangements de position et d'ISE

- Cochez la case pour

Accounting: cochez la case Autorisation et sélectionnez le port 1813 par défaut- Choisir

Single or Simultaneous(En mode unique, les données de comptabilité sont envoyées à un seul serveur. En mode simultané, les données de gestion des comptes à tous les serveurs du groupe) - Cochez la case pour

Accounting updateactiver la génération périodique de messages RADIUS Interim-accounting-update.

- Choisir

Mise en garde : Les méthodesAuthenticationet Authorization doivent, lorsqu'elles sont sélectionnées, utiliser le même port.

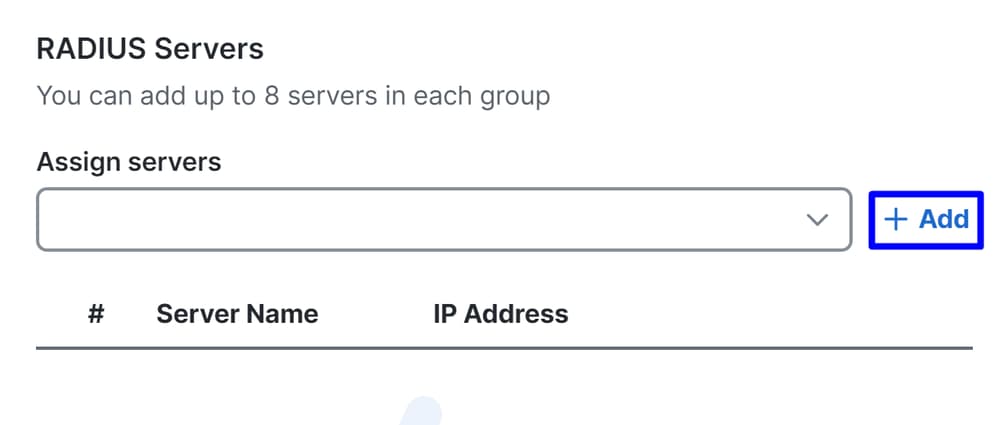

- Ensuite, vous devez configurer le

RADIUS Servers(ISE) utilisé pour l'authentification via AAA dans la sectionRADIUS Servers: - Cliquez sur

+ Add

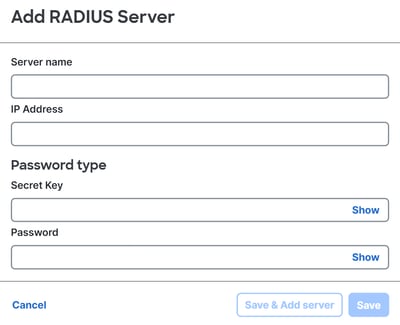

- Configurez ensuite les options suivantes :

Server Name: Configurez un nom pour identifier votre serveur ISE.IP Address: Configurez l'adresse IP de votre périphérique Cisco ISE accessible via l'accès sécuriséSecret Key: Configurez votre clé secrète RADIUSPassword: Configurez votre mot de passe Radius

- Cliquez sur

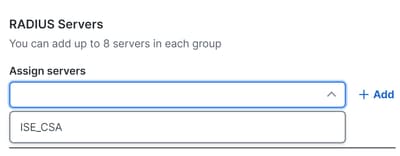

Saveet attribuez votre serveur Radius sous l'Assign Serveroption et sélectionnez votre serveur ISE :

- Cliquez

Saveà nouveau pour enregistrer toute la configuration effectuée

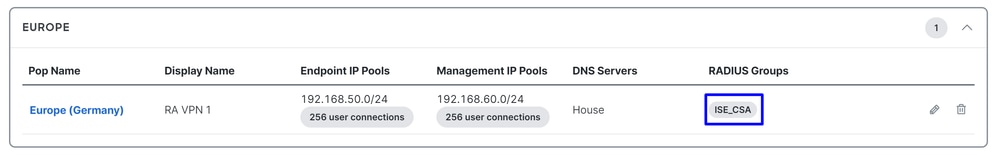

Maintenant que vous avez configuré votre serveur ISE sous le pool d'adresses IP, vous devez le configurer sous votre VPN Profiles.

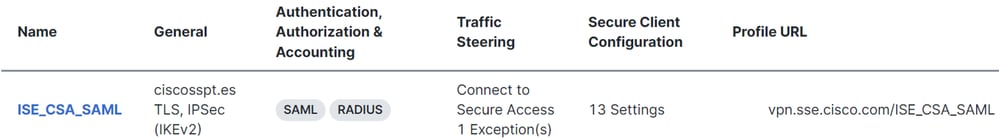

Configurez votre profil VPN pour utiliser ISE

Pour configurer le profil VPN, accédez à votre tableau de bord d'accès sécurisé.

- Cliquez sur

Connect > Enduser Connectivity > Virtual Private Network - Sous

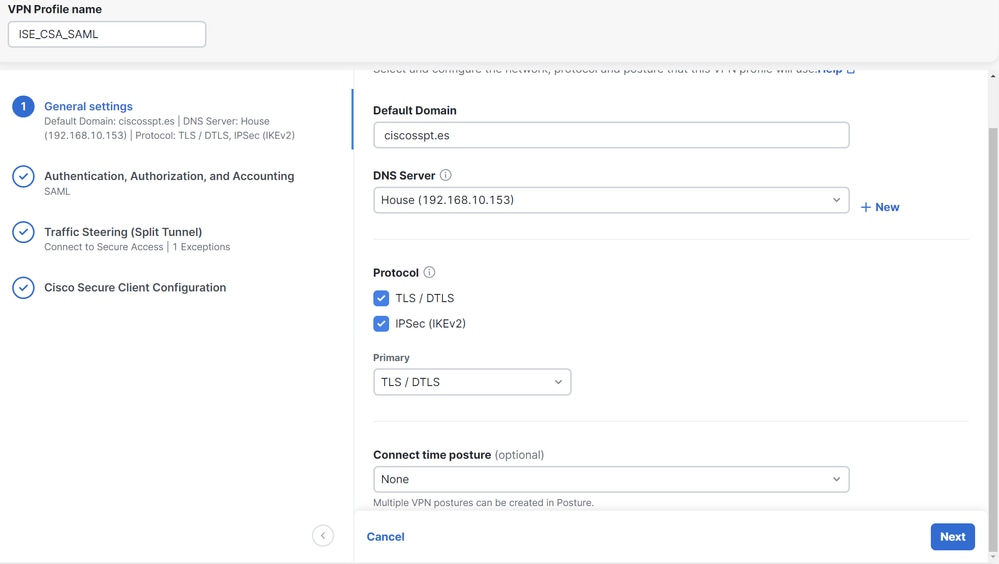

VPN Profilesclic+ Add - Configurez ensuite les options suivantes :

Paramètres généraux

VPN Profile name: Configurez un nom pour votre nom de profilDefault Domain: Configurez votre domaine.DNS Server: Sélectionnez le serveur DNS (Domain Name Server) que vous avez configuréProtocol: Configurez les protocoles que vous devez autoriser sous le VPNConnect Time posture: Choisissez une posture ou laissez-la définie sur Aucun

- Après cela, cliquez sur

Next

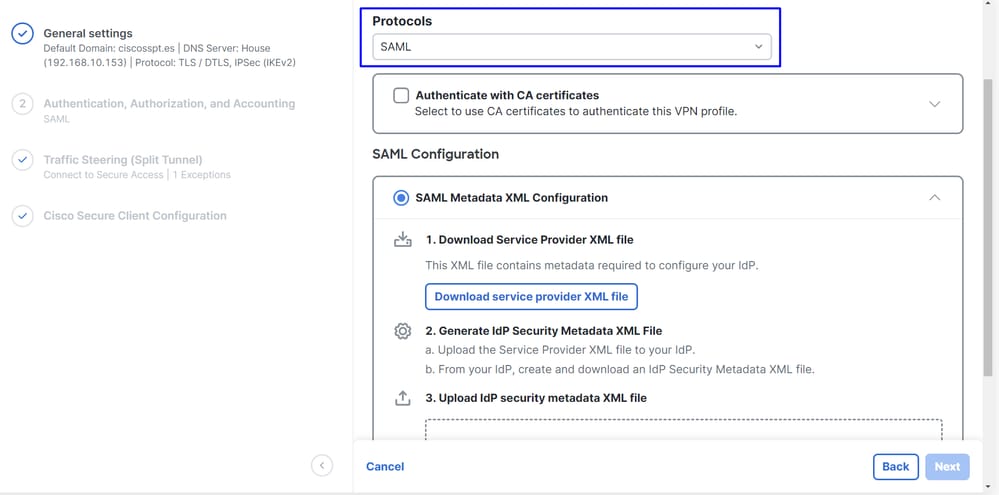

Authentification, autorisation et administration (AAA)

Authentification

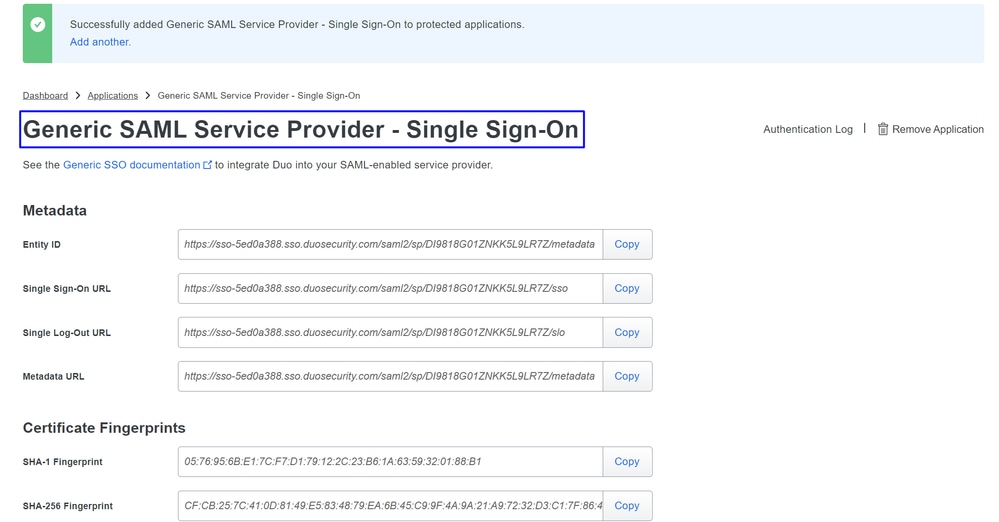

Authentication

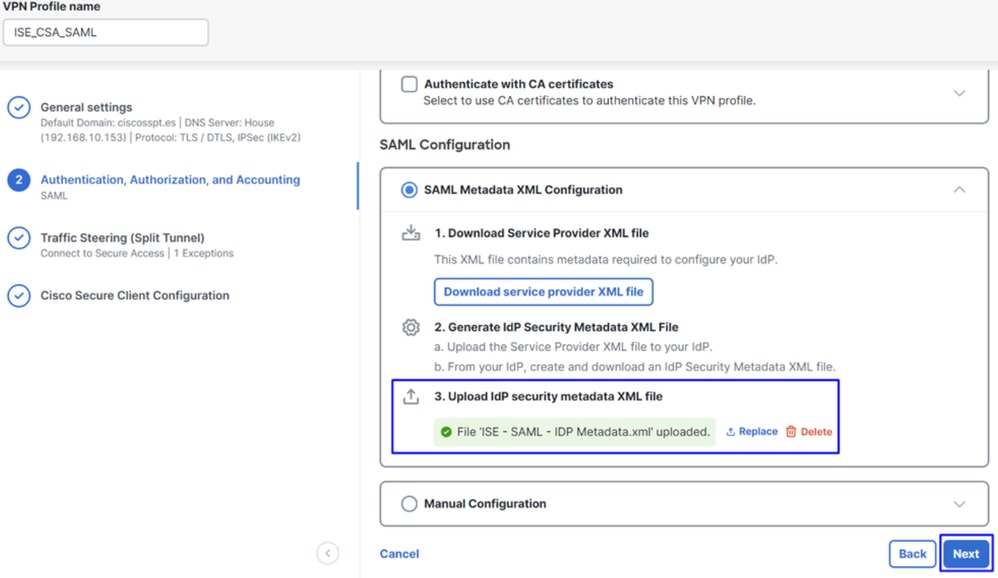

Protocols: ChoisirSAML

- Cliquer

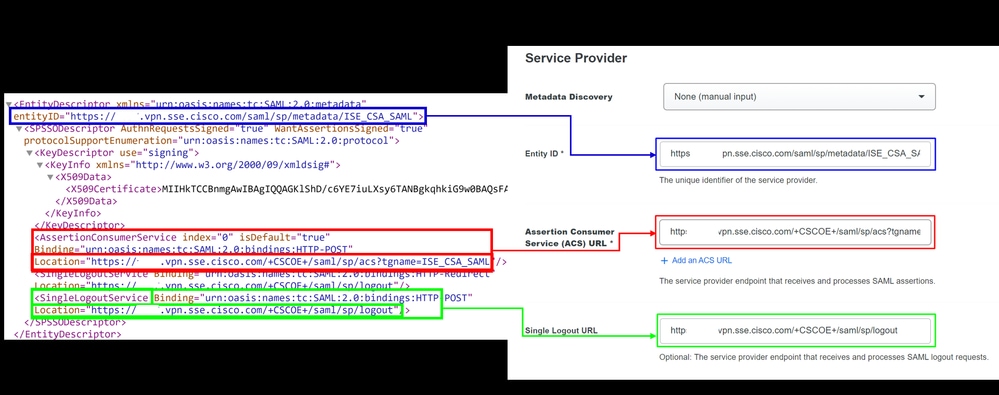

Download Service Provider XML file - Remplacez les informations dans l'application configurée dans l'étape, Duo Configuration

- Une fois ces informations configurées, remplacez le nom du duo par un nom lié à l'intégration que vous effectuez

- Cliquez

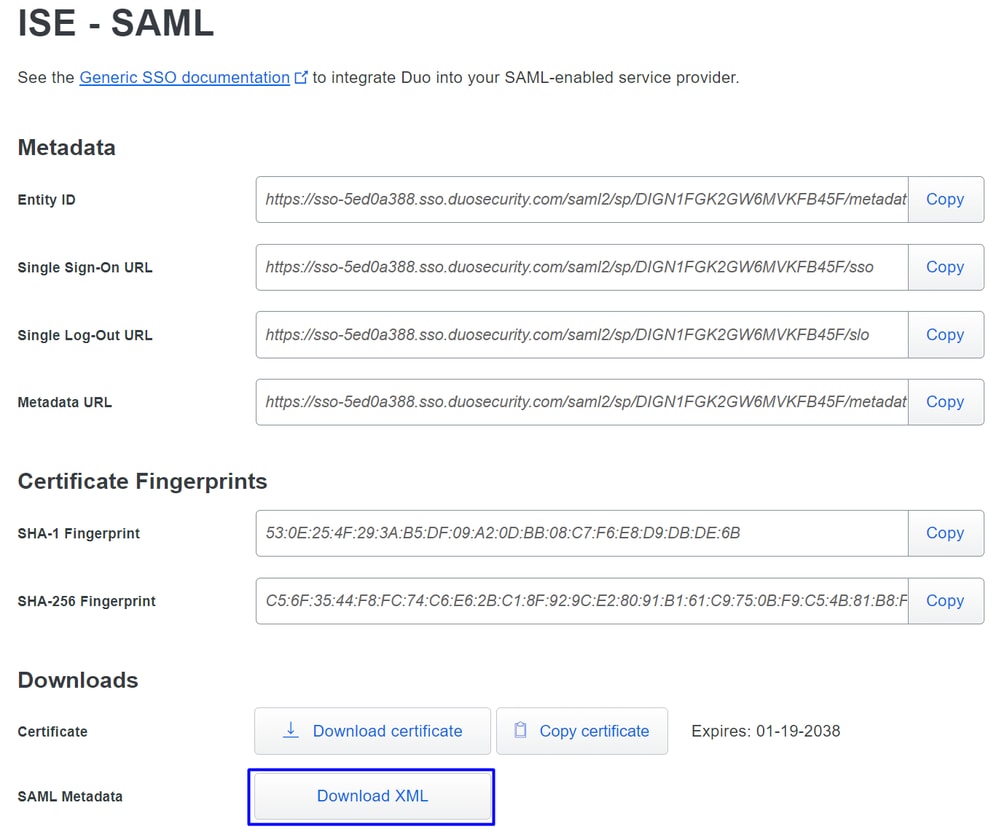

Savesur votre application sur Duo. - Une fois que vous avez cliqué sur Enregistrer, vous devez télécharger le

SAML Metadataen cliquant sur le boutonDownload XML

- Téléchargez le

SAML Metadatasur Secure Access sous l'option,3. Upload IdP security metadata XML filepuis cliquez surNext

Passez à l'autorisation.

Remarque : Une fois que vous avez configuré l'authentification avec SAML, vous l'autorisez via ISE, ce qui signifie que le paquet radius envoyé par Secure Access contiendra uniquement le nom d'utilisateur. Le champ de mot de passe n'existe pas ici.

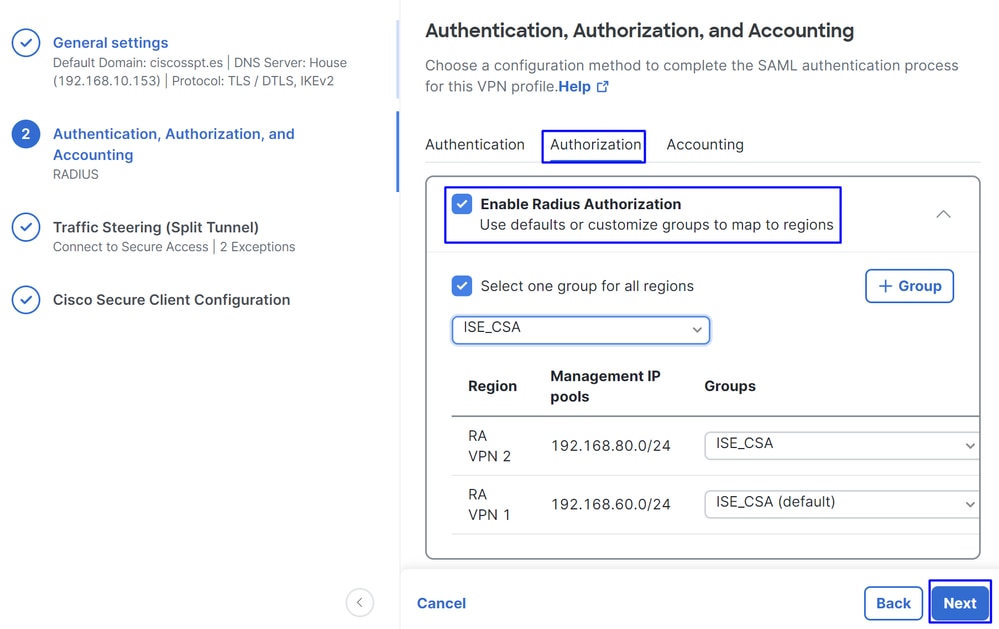

Autorisation

AuthorizationEnable Radius Authorization: Cochez la case pour activer le rayon Autorisation- Sélectionnez un groupe pour toutes les régions : Cochez cette case pour utiliser un serveur RADIUS spécifique pour tous les pools d'accès à distance - réseau privé virtuel (RA-VPN) ou définissez-le séparément pour chaque pool

- Cliquer

Next

Après avoir configuré l'ensemble de la Authorization pièce, passez à l' Accounting.

Remarque : Si vous n'activez pas Radio Authorization, la posture ne peut pas fonctionner.

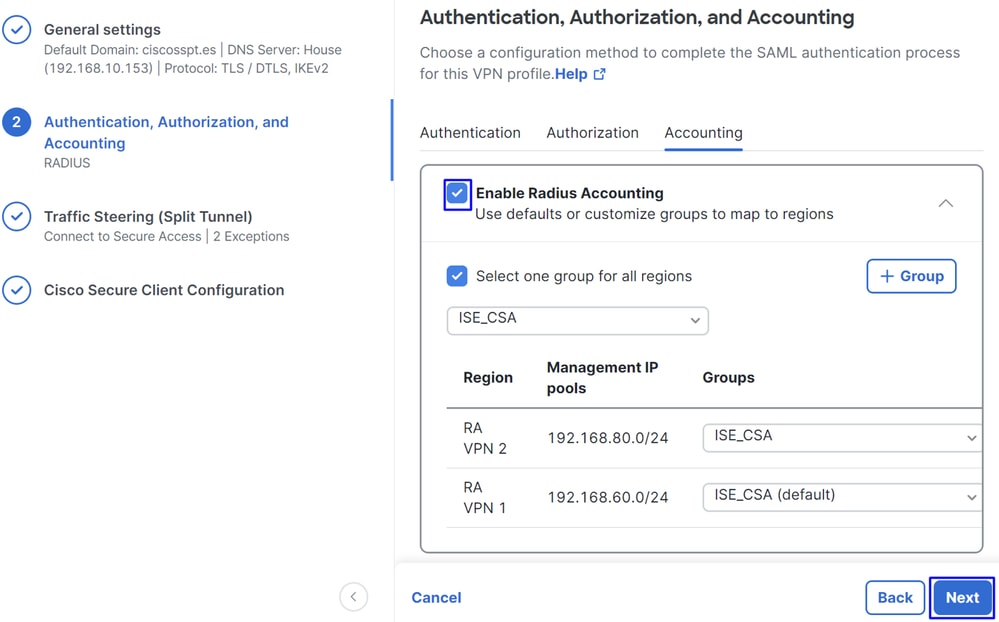

Gestion de comptes

AccountingMap Authorization groups to regions: Choisissez les régions et choisissez votreRadius Groups

- Cliquer

Next

After you have done configured the Authentication, Authorization and Accounting please continue withTraffic Steering.

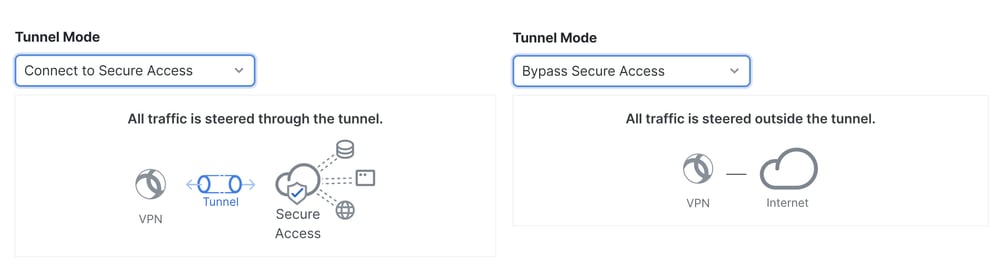

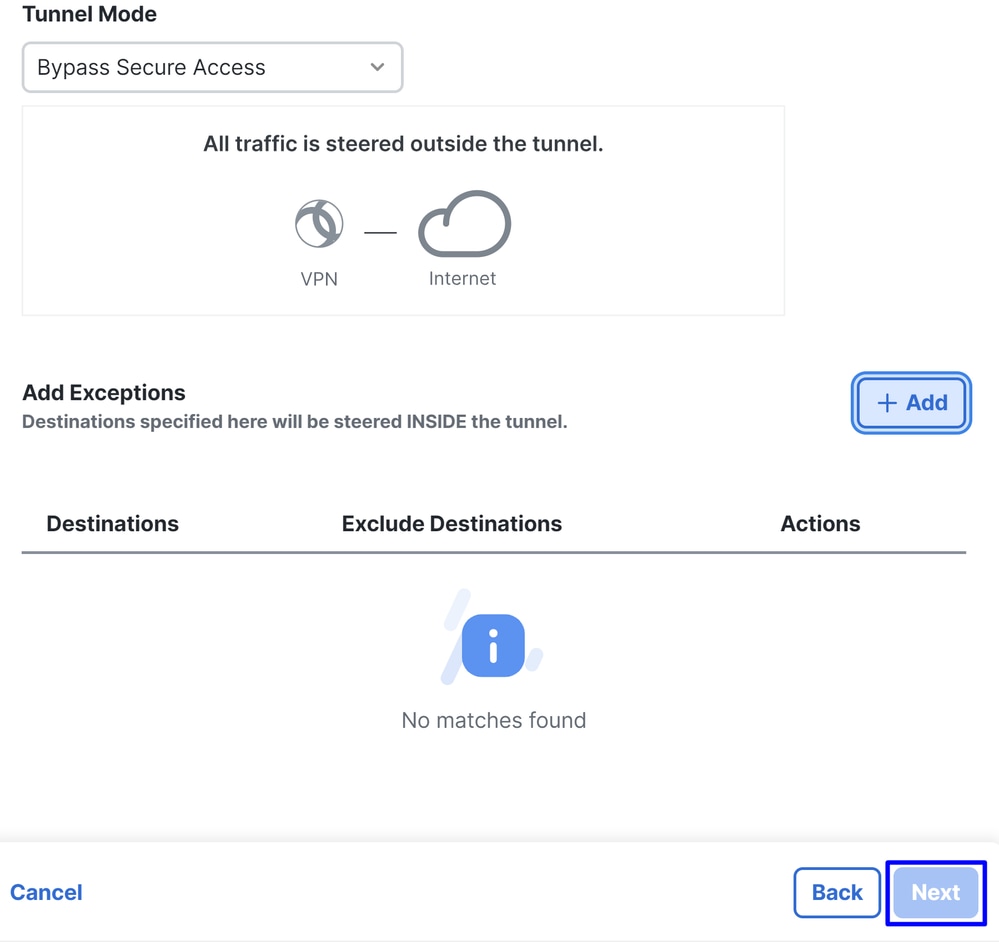

Orientation Du Trafic

Sous l'orientation du trafic, vous devez configurer le type de communication via l'accès sécurisé.

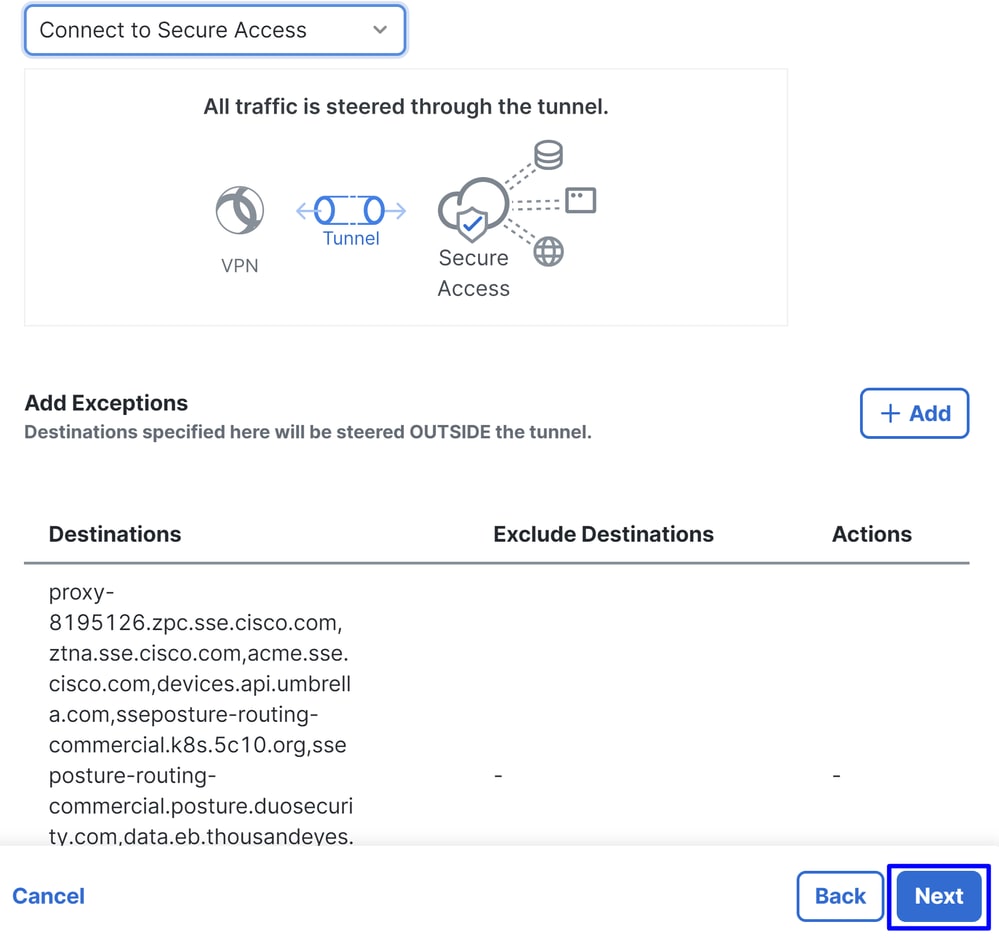

- Si vous le souhaitez

Connect to Secure Access, tous vos trafics Internet passent parSecure Access

Si vous souhaitez ajouter des exclusions pour les domaines Internet ou les adresses IP, cliquez sur le + Add bouton, puis cliquez sur Next.

- Si vous le souhaitez

Bypass Secure Access, tout votre trafic Internet passe par votre fournisseur d'accès Internet, et non parSecure Access(Pas de protection Internet)

Remarque : Veuillez ajouter enroll.cisco.com pour la position ISE lorsque vous choisissez Bypass Secure Access.

Au cours de cette étape, vous sélectionnez toutes les ressources réseau privées auxquelles vous souhaitez accéder via le VPN. Pour ce faire, cliquez sur + Add, puis cliquez sur Next lorsque vous avez ajouté toutes les ressources.

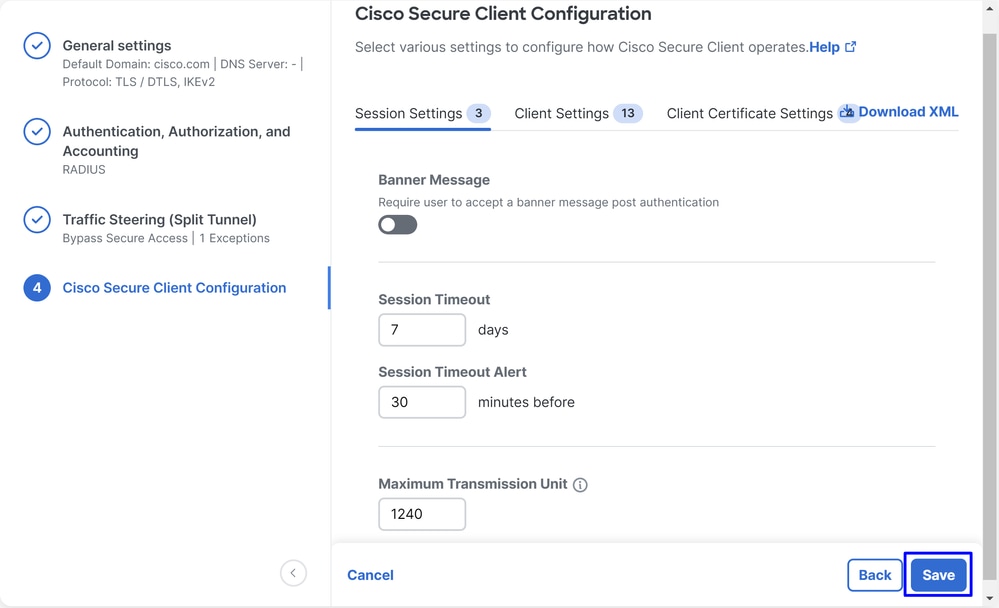

Configuration du client sécurisé Cisco

Dans cette étape, vous pouvez tout conserver par défaut et cliquer sur Save, mais si vous souhaitez personnaliser davantage votre configuration, consultez le Guide de l'administrateur du client sécurisé Cisco.

Configurations ISE

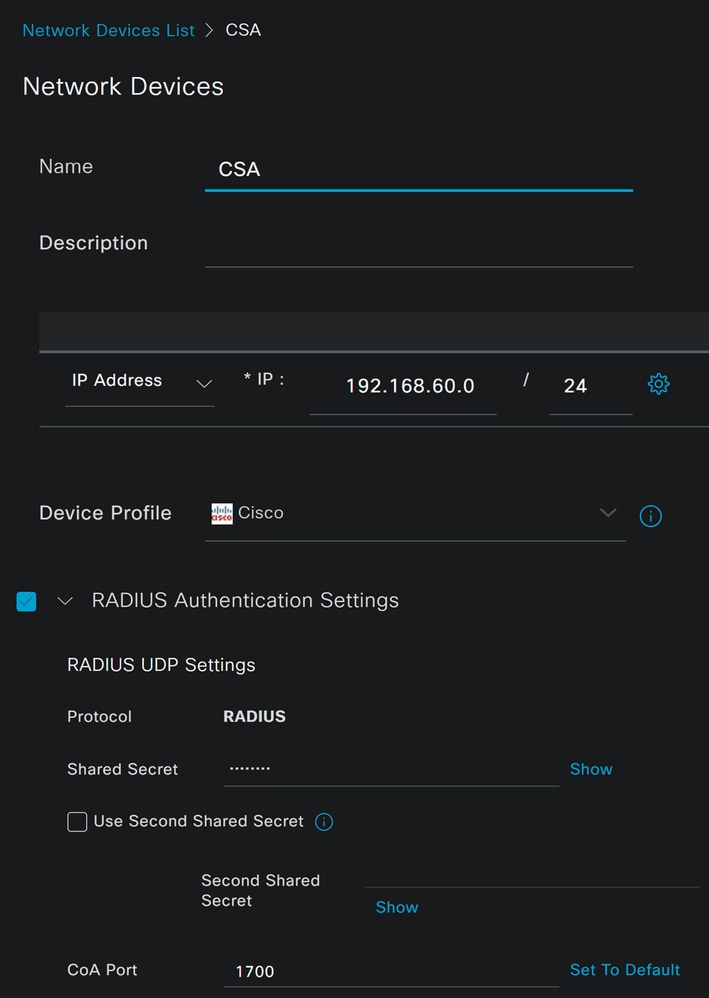

Configurer la liste des périphériques réseau

Pour configurer l'authentification via Cisco ISE, vous devez configurer les périphériques autorisés qui peuvent émettre des requêtes vers votre Cisco ISE :

- Naviguez jusqu'à

Administration > Network Devices - Cliquez sur

+ Add

Name: Utiliser un nom pour identifier l'accès sécuriséIP Address: Configurez le nomManagement Interfacede l'étape, IP Pool RegionDevice Profile: Choisir CiscoRadius Authentication Settings

Shared Secret: Configurez le même secret partagé configuré à l'étape, Clé secrèteCoA Port: Laissez-le par défaut ; 1700 est également utilisé dans Secure Access

Après ce clic Save, pour vérifier si l'intégration fonctionne correctement, créez un utilisateur local pour la vérification de l'intégration.

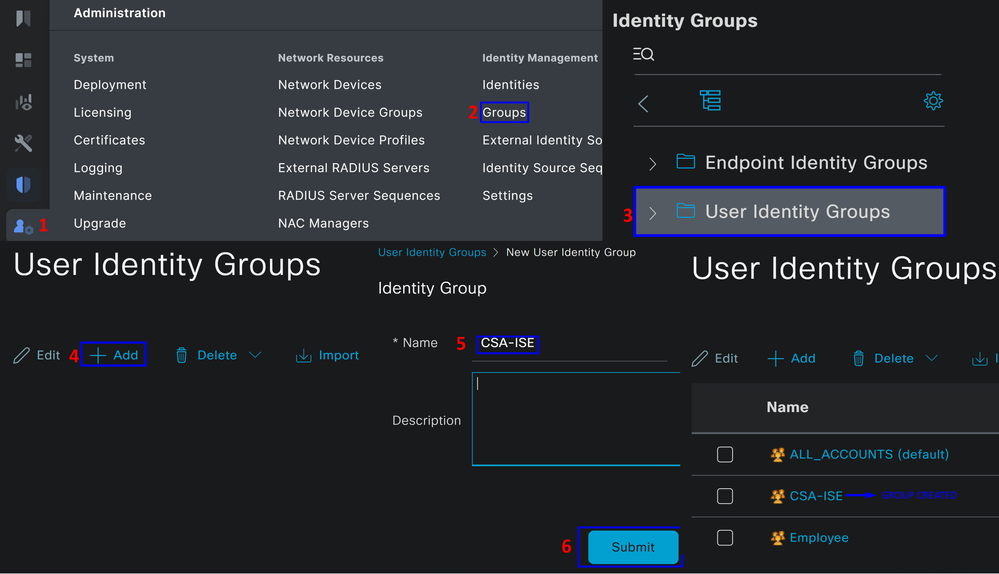

Configurer un groupe

Pour configurer un groupe à utiliser avec des utilisateurs locaux, procédez comme suit :

- Cliquez dans

Administration > Groups - Cliquer

User Identity Groups - Cliquer

+ Add - Créez un

Namepour le groupe et cliquez surSubmit

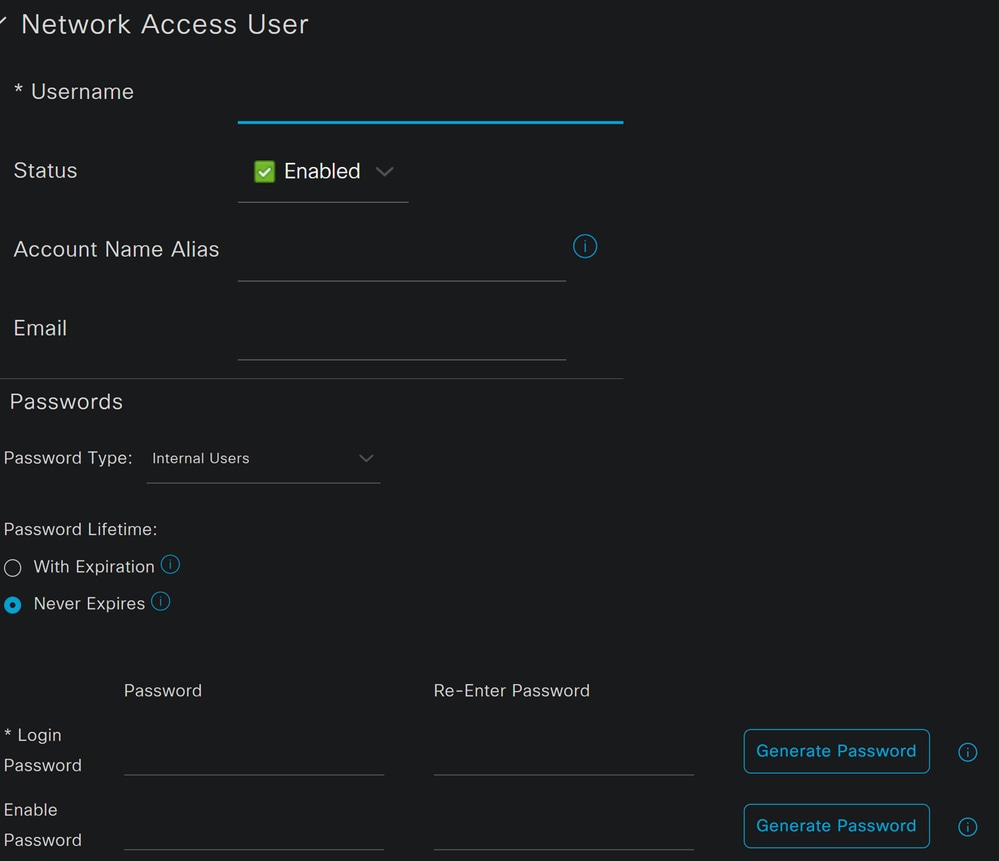

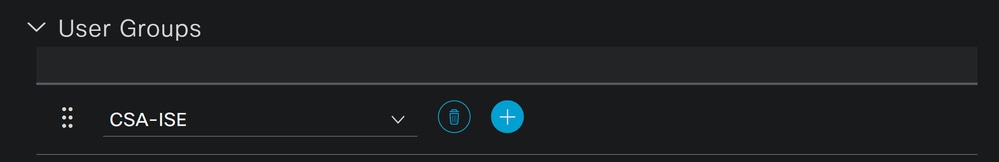

Configurer l'utilisateur local

Pour configurer un utilisateur local afin de vérifier votre intégration :

- Naviguez jusqu'à

Administration > Identities - Cliquez sur

Add +

Username: Configurez le nom d'utilisateur avec un approvisionnement UPN connu dans Secure Access ; cela est basé sur l'étape, PrérequisStatus: ActifPassword Lifetime: Vous pouvez le configurerWith ExpirationouNever Expires, selon vos besoinsLogin Password: Créer un mot de passe pour l'utilisateurUser Groups: Sélectionnez le groupe créé à l'étape Configurer un groupe

Remarque : L'authentification basée sur UPN est configurée pour changer dans les prochaines versions de Secure Access.

Après cela, vous pouvez Save modifier la configuration et poursuivre l'étape, Configure Policy Set.

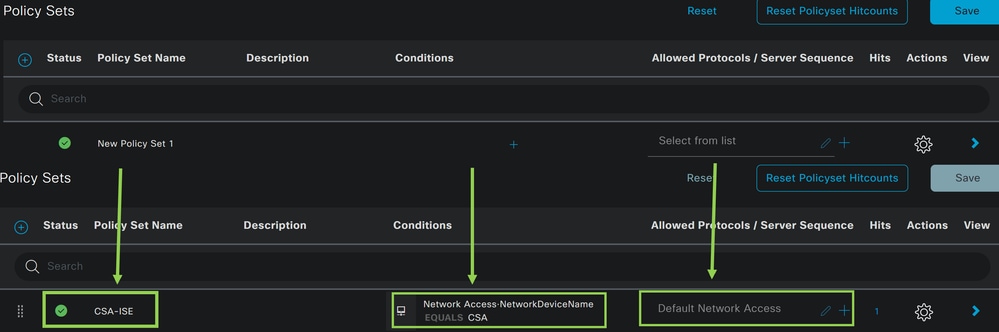

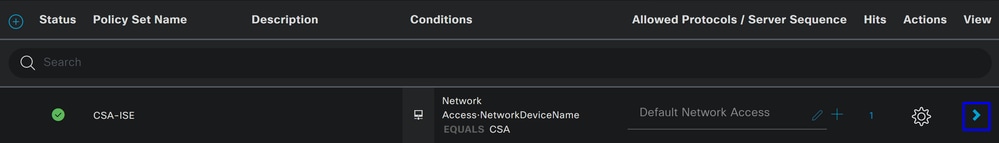

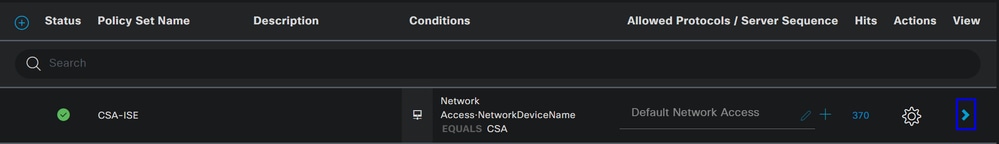

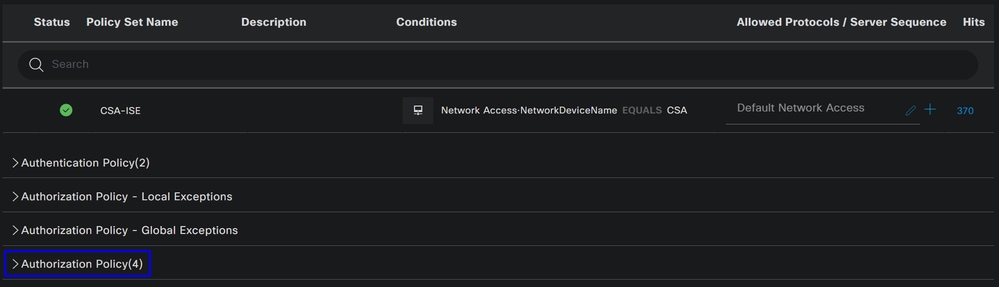

Configurer le jeu de stratégies

Dans l'ensemble de stratégies, configurez l'action qu'ISE effectue pendant l'authentification et l'autorisation. Ce scénario illustre l'exemple d'utilisation de la configuration d'une stratégie simple pour fournir un accès utilisateur. Tout d'abord, ISE vérifie l'origine des authentifications RADIUS et vérifie si les identités existent dans la base de données utilisateur ISE pour fournir l'accès

Pour configurer cette stratégie, accédez à votre tableau de bord Cisco ISE :

- Cliquez sur

Policy > Policy Sets - Cliquez sur

+pour ajouter un nouvel ensemble de stratégies

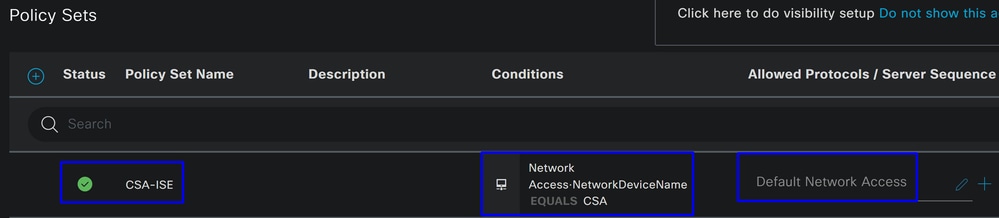

Dans ce cas, créez un nouvel ensemble de stratégies au lieu de travailler avec celui par défaut. Configurez ensuite l'authentification et l'autorisation en fonction de cet ensemble de stratégies. La stratégie configurée autorise l'accès au périphérique réseau défini à l'étape Configurer la liste des périphériques réseau pour vérifier que ces authentifications proviennent deCSA Network Device Listpuis entrent dans la stratégie en tant que Conditions. Et enfin, les protocoles autorisés, comme Default Network Access.

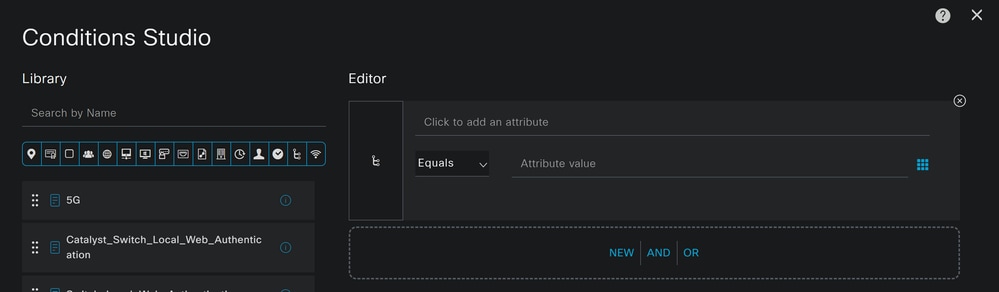

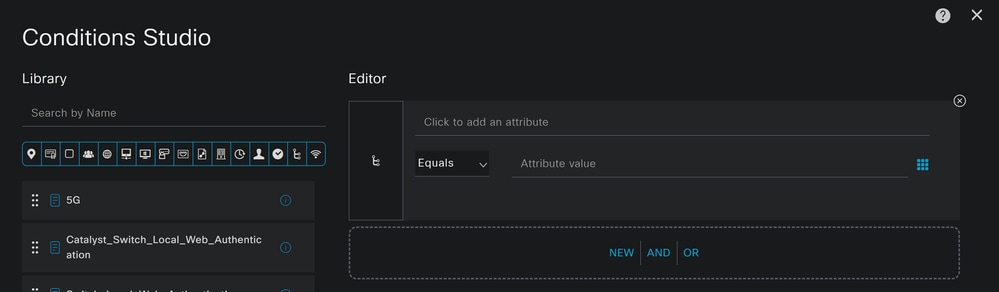

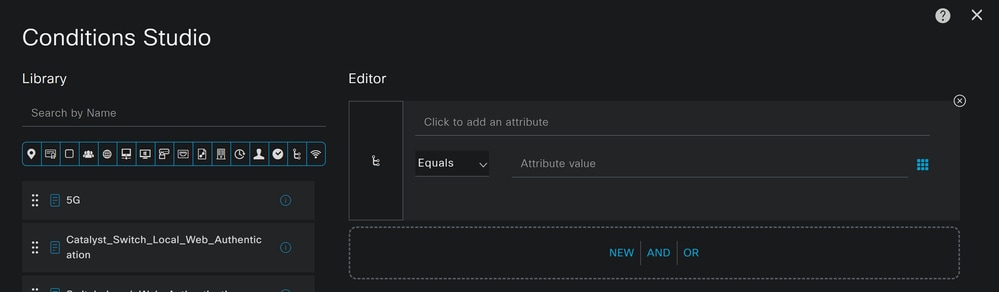

Pour créer le condition qui correspond au jeu de stratégies, procédez comme suit :

- Cliquez sur

+ - Sous

Condition Studio, les informations disponibles incluent :

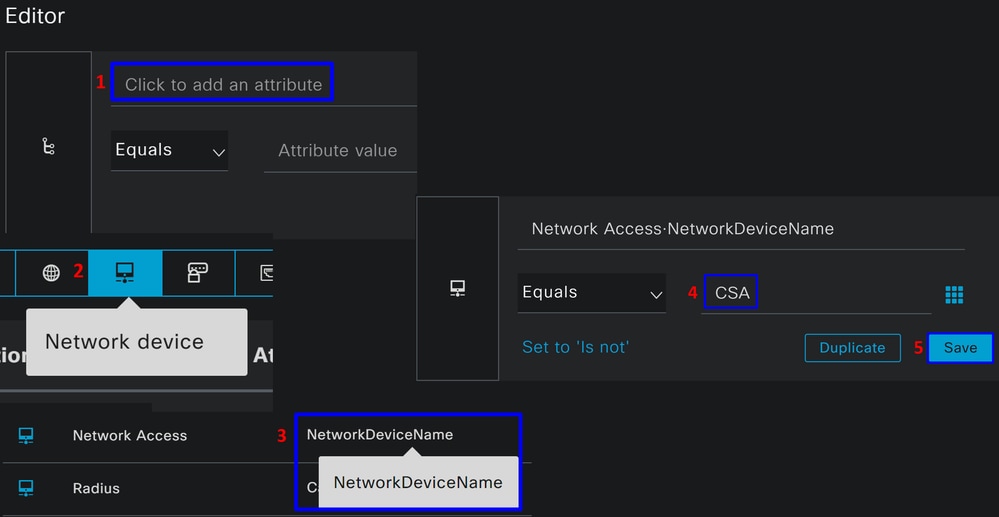

- Pour créer les conditions, cliquez sur

Click to add an attribute - Cliquez sur le

Network Devicebouton - Sous les options qui se trouvent derrière, cliquez sur

Network Access-Network Device Nameoption - Sous l'option Est égal à, écrivez le nom du

Network Devicesous l'étape Configurer la liste des périphériques réseau - Cliquer

Save

Cette stratégie approuve uniquement la demande de la sourceCSAde poursuivre l'Authenticationinstallation et la configuration, Authorization sous l'ensemble de stratégies CSA-ISE, et vérifie également les protocoles autorisés en fonction de l' Default Network Access pour les protocoles autorisés.

Le résultat de la stratégie définie doit être :

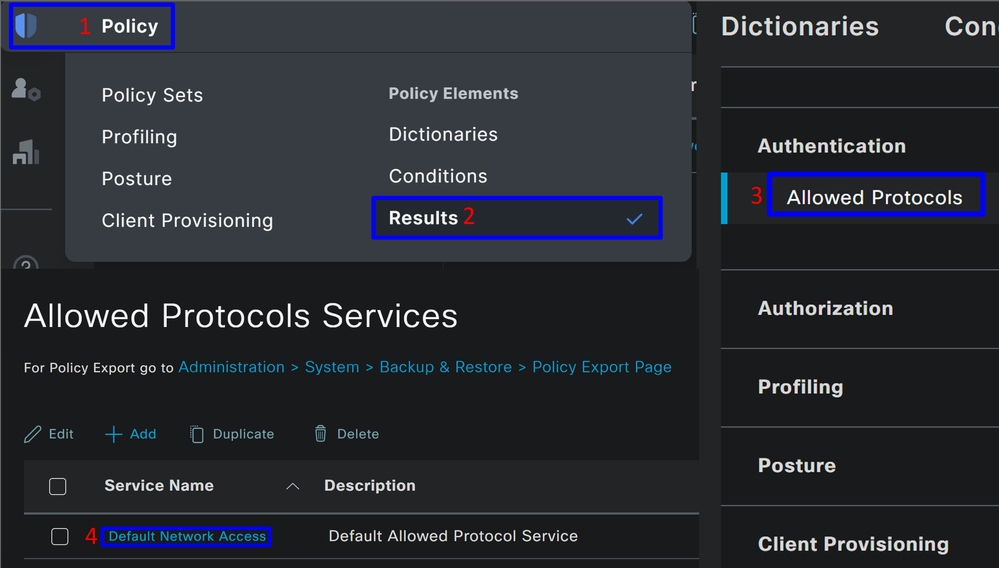

- Pour vérifier l'

Default Network Access Protocolsautorisation, procédez comme suit :- Cliquez sur

Policy > Results - Cliquez sur

Allowed Protocols - Cliquez sur

Default Network Access

- Cliquez sur

- Ensuite, vous voyez tous les protocoles autorisés sur

Default Network Access

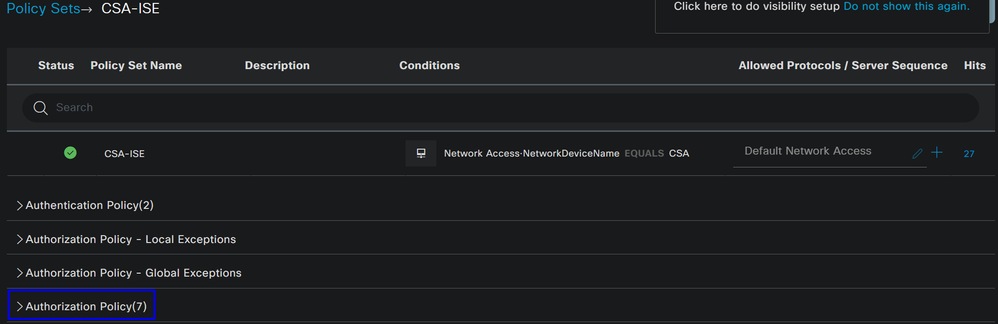

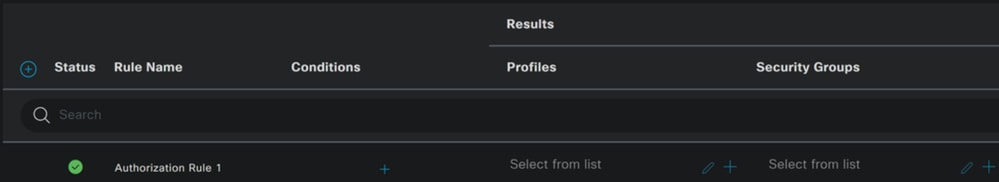

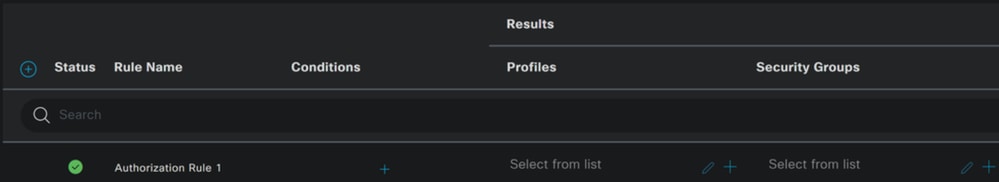

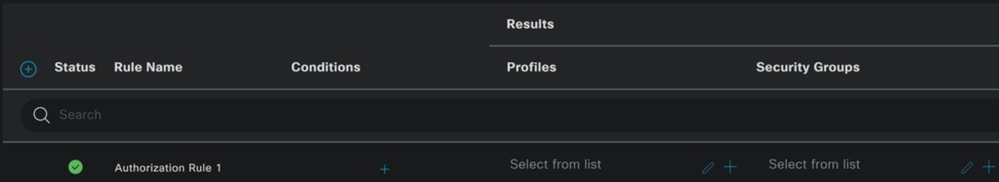

Configurer l'autorisation du jeu de stratégies

Pour créer la stratégie Authorization sous le Policy Set, procédez comme suit :

- Cliquez sur

>

- Après cela, vous voyez les

Authorizationstratégies affichées :

La stratégie est la même que celle définie à l'étape Configure Policy Set.

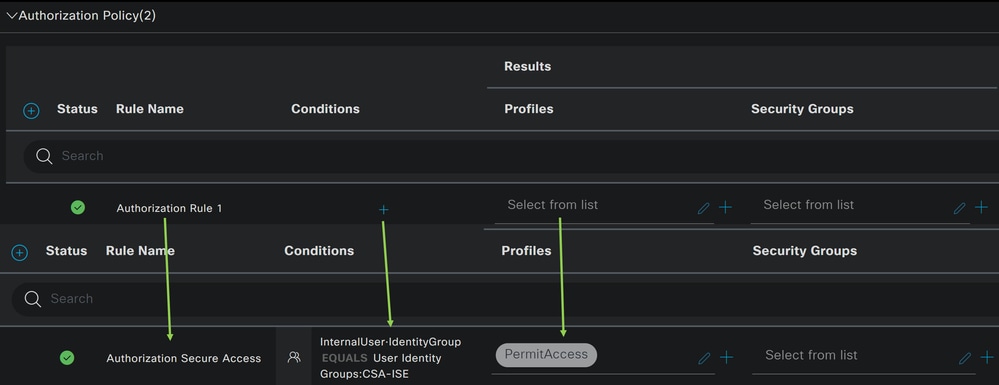

Politique d'autorisation

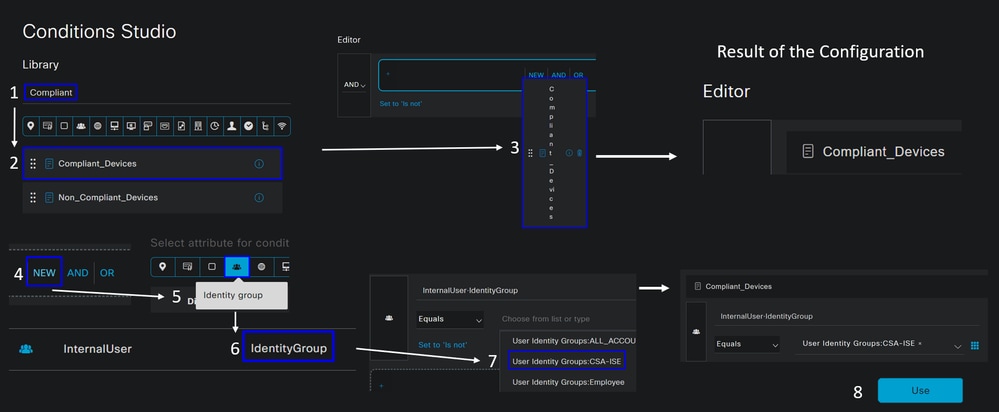

Vous pouvez configurer la stratégie d’autorisation de différentes manières. Dans ce cas, autorisez uniquement les utilisateurs du groupe défini à l'étape Configurer un groupe.Consultez l'exemple suivant pour configurer votre stratégie d'autorisation :

- Cliquez sur

Authorization Policy - Cliquez sur

+pour définir la politique d'autorisation comme suit :

- Pour l'étape suivante, modifiez les

Rule Name,ConditionsetProfiles - Lors de la configuration de la

Name, configurez un nom pour identifier facilement la stratégie d’autorisation - Pour configurer le

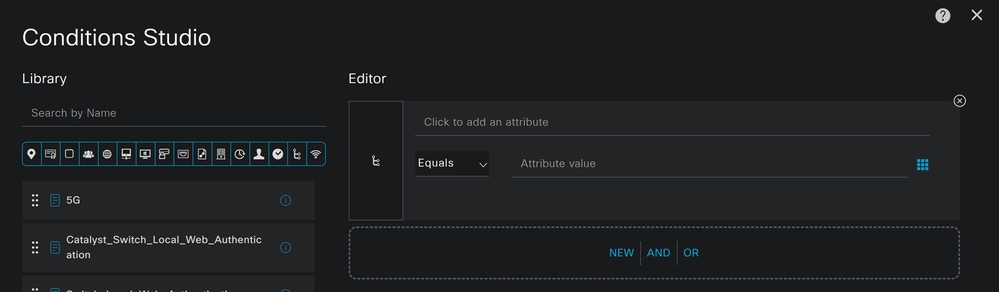

Condition, cliquez sur le bouton+ - Sous

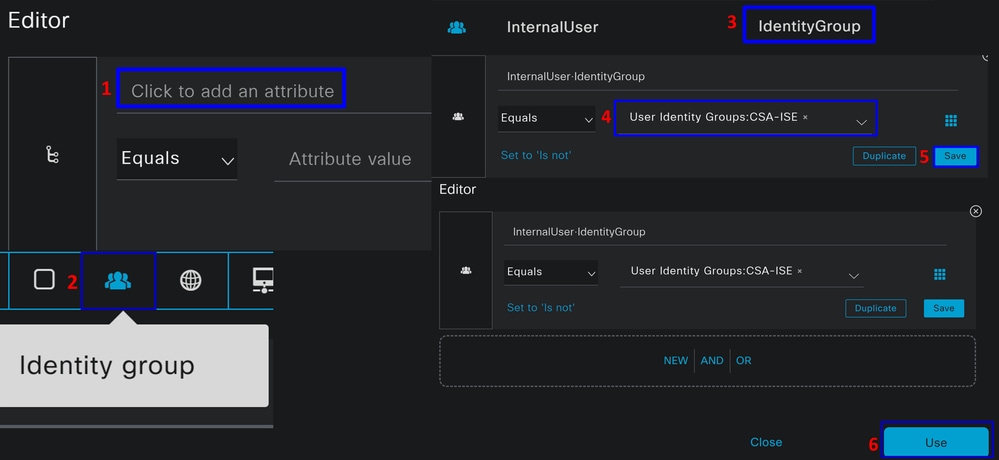

Condition Studio, vous trouverez les informations suivantes :

- Pour créer les conditions, cliquez sur

Click to add an attribute - Cliquez sur le

Identity Groupbouton - Sous les options derrière, cliquez sur Internal User -

IdentityGroupoption - Sous l'

Equalsoption, utilisez la liste déroulante pour trouver leGroupapprouvé pour l'authentification à l'étape, Configurer un groupe - Cliquer

Save - Cliquer

Use

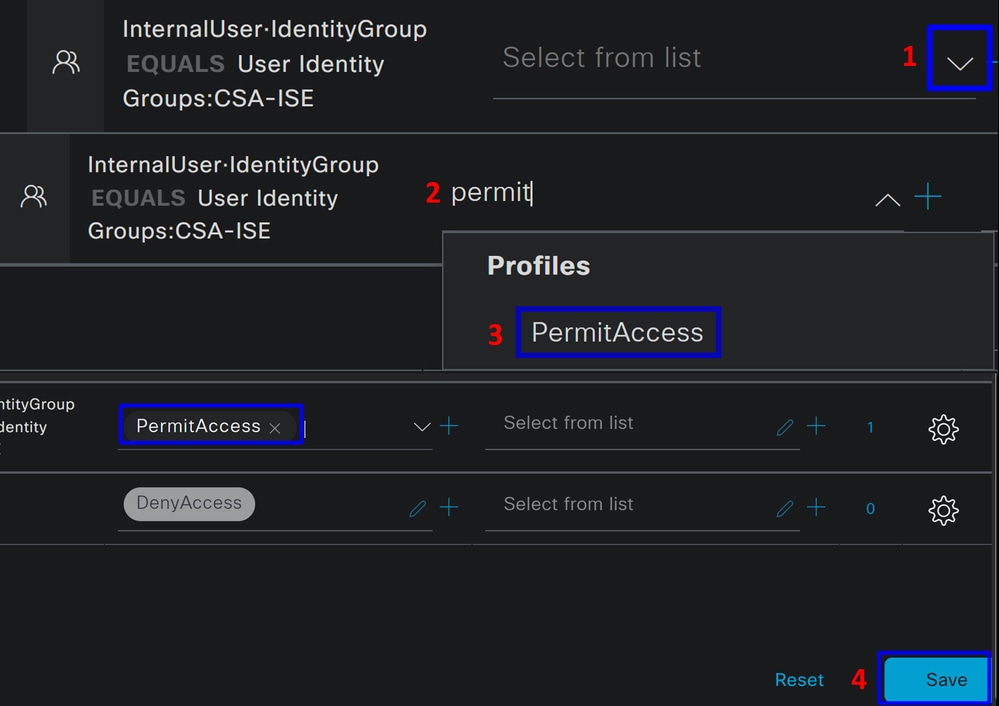

Après cela, vous devez définir le Profiles, which help approve user access under the authorization policy once the user authentication matches the group selected on the policy.

- Sous le

Authorization Policy, cliquez sur le bouton déroulant surProfiles - Rechercher un permis

- Sélectionner

PermitAccess - Cliquer

Save

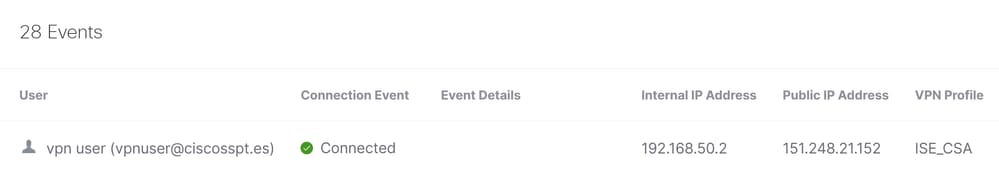

Après cela, vous avez défini votre Authorization stratégie. Authentifiez-vous pour vérifier si l'utilisateur se connecte sans problème et si vous pouvez voir les journaux sur Secure Access et ISE.

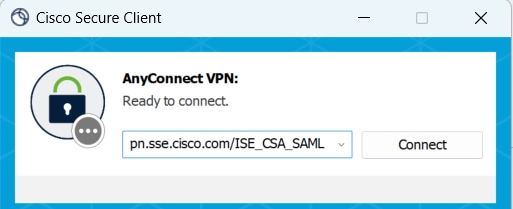

Pour vous connecter au VPN, vous pouvez utiliser le profil créé sur Secure Access et vous connecter via Secure Client avec le profil ISE.

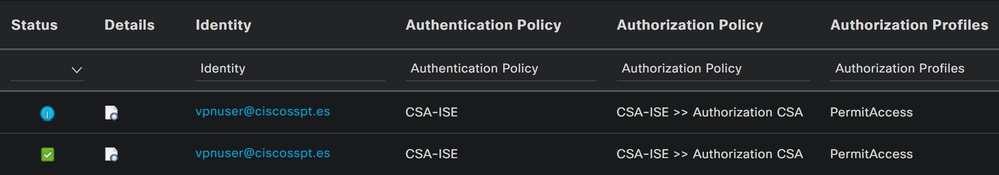

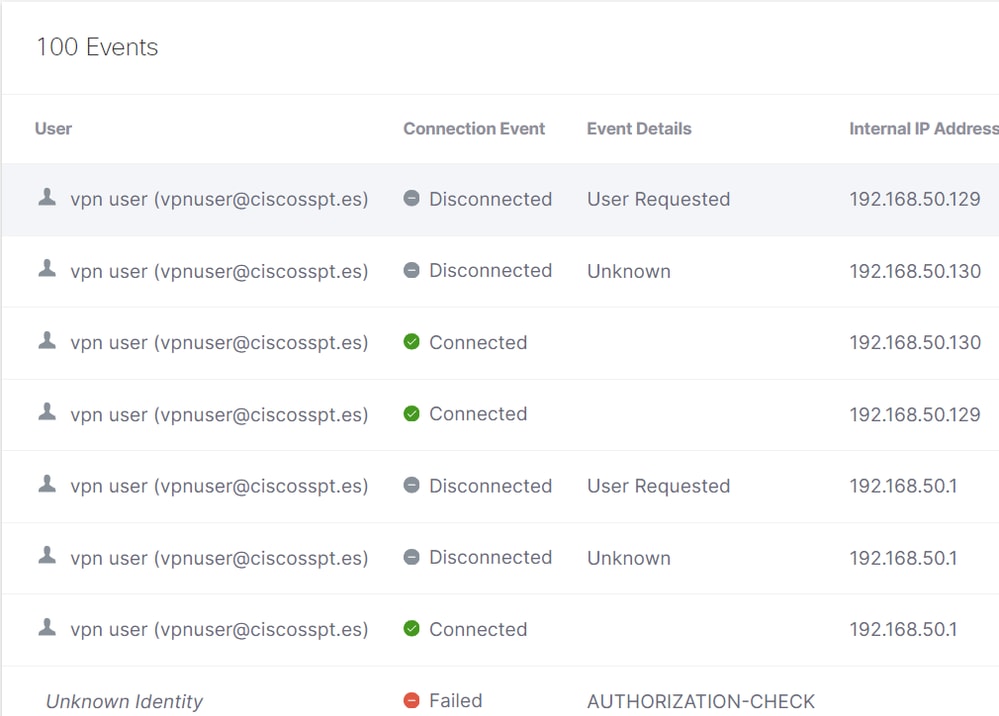

- Comment le journal s'affiche-t-il dans Secure Access lorsque l'authentification est approuvée ?

- Accédez au tableau de bord Secure Access

- Cliquez sur

Monitor > Remote Access Log

- Comment le journal s'affiche-t-il dans ISE lorsque l'authentification est approuvée ?

- Accédez à la page

Cisco ISE Dashboard - Cliquez sur

Operations > Live Logs

- Accédez à la page

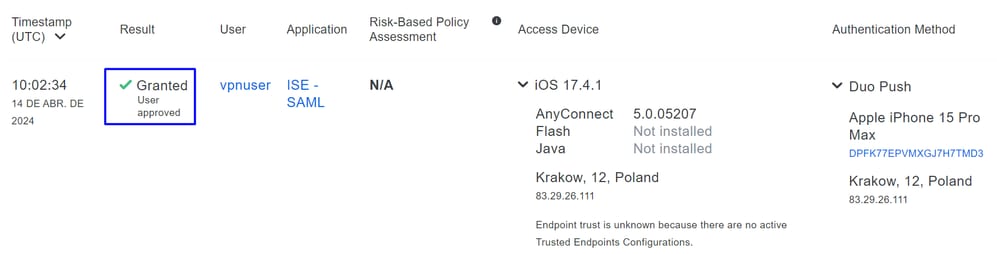

Comment le journal s'affiche-t-il dans Duo lorsque l'authentification est approuvée ?

- Accédez au panneau d'administration Duo

- Cliquez sur

Reports > Authentication Log

Configuration des utilisateurs de Radius Local ou Active Directory

Configuration de la position ISE

Dans ce scénario, créez la configuration pour vérifier la conformité des terminaux avant d'accorder ou de refuser l'accès aux ressources internes.

Pour le configurer, passez aux étapes suivantes :

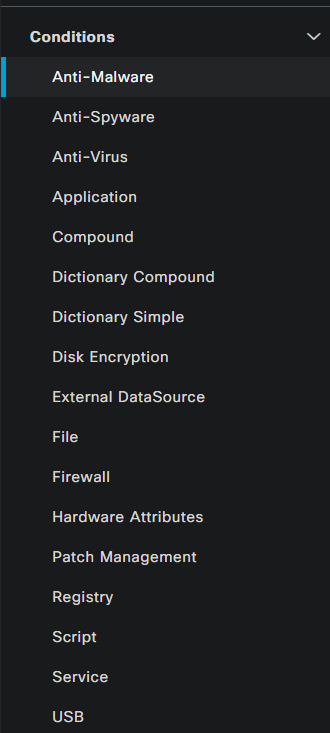

Configuration des conditions de posture

- Accédez à votre tableau de bord ISE

- Cliquez sur

Work Center > Policy Elements > Conditions - Cliquez sur

Anti-Malware

Remarque : Vous y trouverez de nombreuses options pour vérifier la position de vos périphériques et effectuer l'évaluation correcte en fonction de vos politiques internes.

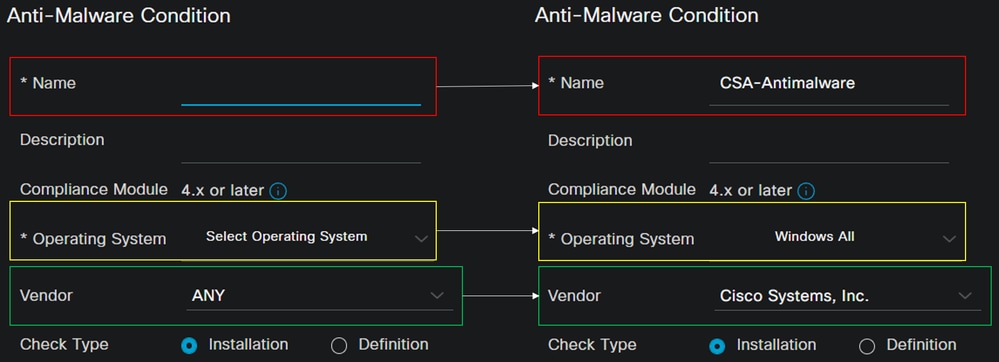

- Sous

Anti-Malware Conditions, cliquez sur+ Add

- Vous configurez le

Anti-Malware Conditionpour détecter l'installation de l'antivirus sur le système ; vous pouvez également choisir la version du système d'exploitation si nécessaire.

Name: Utiliser un nom pour reconnaître la condition anti-programme malveillantOperating System: Choisissez le système d'exploitation que vous souhaitez mettre sous la conditionVendor: Choisissez un fournisseur ou ANYCheck Type: Vous pouvez vérifier si l'agent est installé ou la version de définition de cette option.

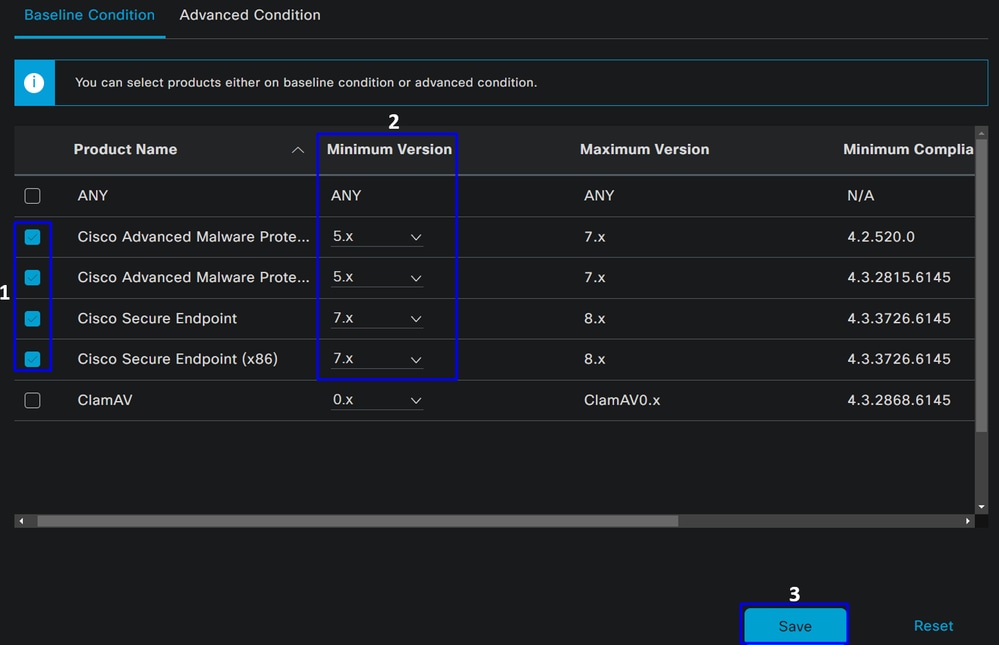

- Pour

Products for Selected Vendor, vous configurez ce que vous souhaitez vérifier à propos du logiciel anti-programme malveillant sur le périphérique.

- Cochez la case correspondant aux conditions que vous souhaitez évaluer

- Configurez la version minimale à vérifier

- Cliquez sur Enregistrer pour passer à l'étape suivante

Une fois que vous l'avez configuré, vous pouvez passer à l'étape Configure Posture Requirements.

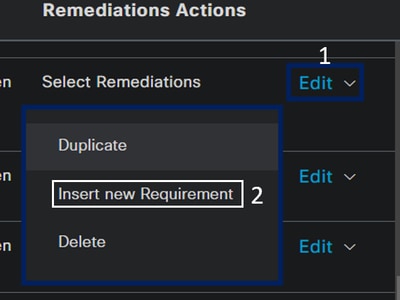

Configuration des exigences de posture

- Accédez à votre tableau de bord ISE

- Cliquez sur

Work Center > Policy Elements > Requeriments - Cliquez sur

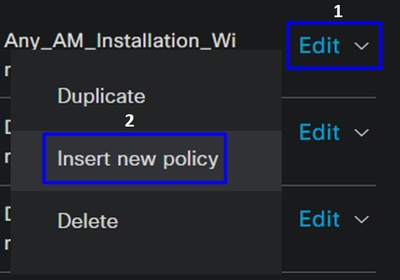

Editl'une des conditions requises, puis surInsert new Requirement

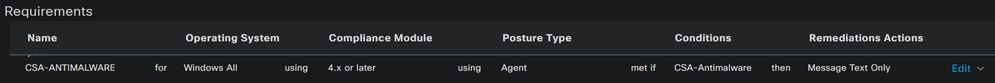

- Sous la nouvelle condition, configurez les paramètres suivants :

Name: Configurer un nom pour reconnaître la condition requise pour la protection contre les programmes malveillantsOperating System: Choisissez le système d'exploitation que vous choisissez dans l'étape de condition, Système d'exploitationCompliance Module: Vous devez vous assurer de sélectionner le même module de conformité que vous avez sous l'étape de condition, Condition anti-programme malveillantPosture Type: Choisir un agentConditions: Choisissez la ou les conditions que vous avez créées à l'étape Configurer les conditions de postureRemediations Actions: ChoisissezMessage Text Onlypour cet exemple, ou si vous avez une autre action corrective, utilisez-la- Cliquer

Save

Une fois la configuration effectuée, vous pouvez passer à l'étape suivante : Configure Posture Policy

Configurer la politique de posture

- Accédez à votre tableau de bord ISE

- Cliquez sur

Work Center > Posture Policy - Cliquez sur

Editl'une des stratégies, puis surInsert new Policy

- Dans la nouvelle stratégie, configurez les paramètres suivants :

Status: Cochez la case no enable the policyRule Name: configurez un nom pour reconnaître la stratégie configuréeIdentity Groups: Choisissez les identités que vous souhaitez évaluerOperating Systems: Sélectionnez le système d'exploitation en fonction de la condition et de la condition configurées avantCompliance Module: Sélectionnez le module de conformité en fonction de la condition et de la condition configurées avantPosture Type: Choisir un agentRequeriments: Choisissez les exigences configurées à l'étape, Configurer les exigences de posture- Cliquer

Save

Configurer le provisionnement client

Pour fournir aux utilisateurs le module ISE, configurez le provisionnement client pour équiper les machines du module de posture ISE. Cela vous permet de vérifier la position des machines une fois l'agent installé. Pour poursuivre ce processus, voici les étapes suivantes :

Accédez à votre tableau de bord ISE.

- Cliquez sur

Work Center > Client Provisioning - Choisir

Resources

Vous devez configurer trois éléments dans le cadre du provisionnement du client :

|

Ressources à configurer |

Description |

|

1. |

Package d'approvisionnement Web du client sécurisé. |

|

2. |

Module de conformité Cisco ISE |

|

3. |

Contrôle du profil d'approvisionnement. |

|

3. |

Définissez les modules à provisionner en configurant le portail de provisionnement, à l'aide du profil d'agent et des ressources d'agent. |

Step 1 Télécharger et charger les ressources de l'agent

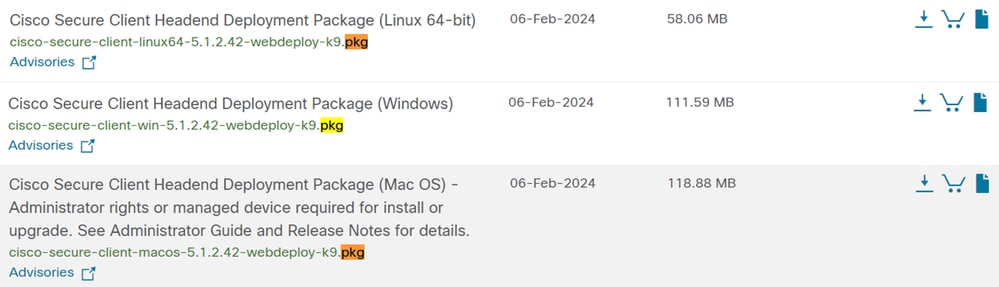

- Pour ajouter une nouvelle ressource d'agent, accédez au portail de téléchargement Cisco et téléchargez le package de déploiement Web ; le fichier web deploy doit être au format .pkg.

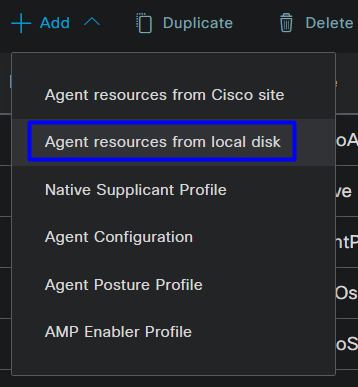

- Cliquez sur

+ Add > Agent resources from local disket téléchargez les packages

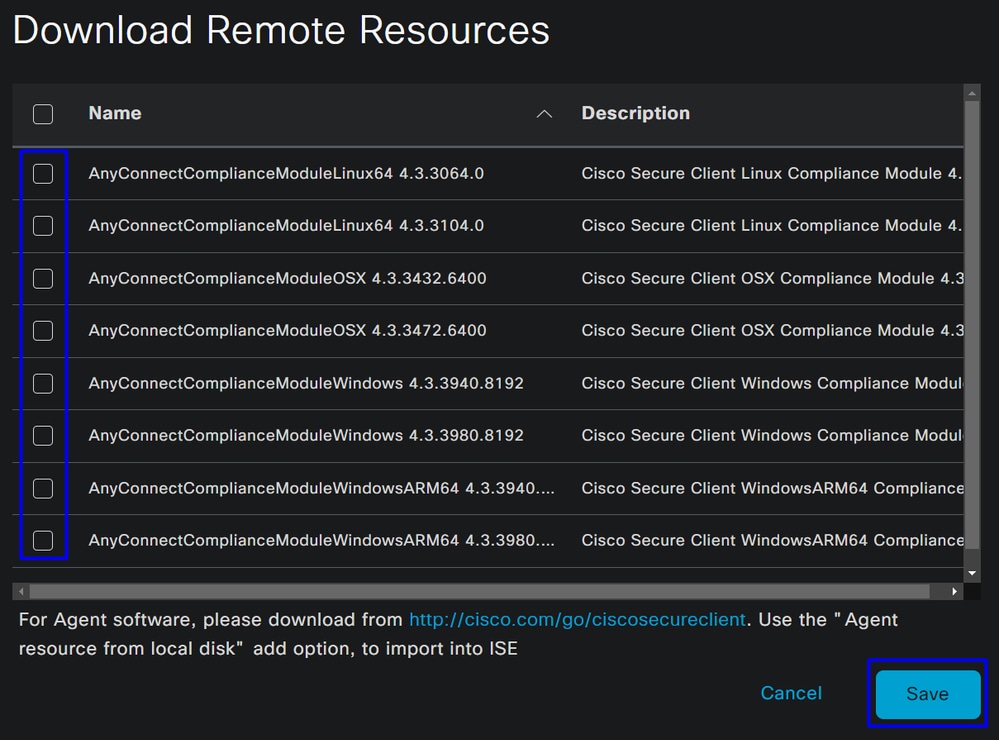

Step 2Télécharger le module de conformité

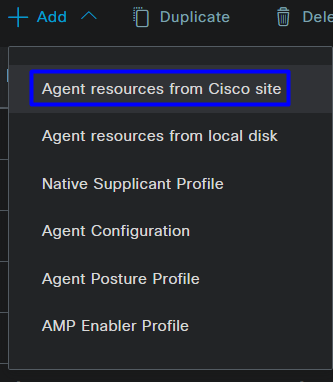

- Cliquez sur

+ Add > Agent resources from Cisco Site

- Cochez la case correspondant à chaque module de conformité requis et cliquez sur

Save

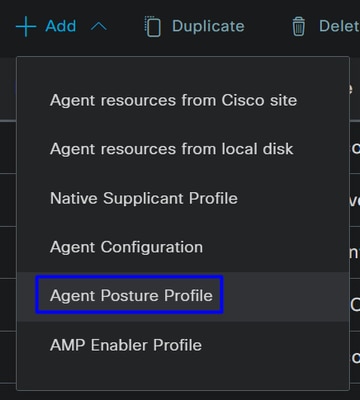

Step 3

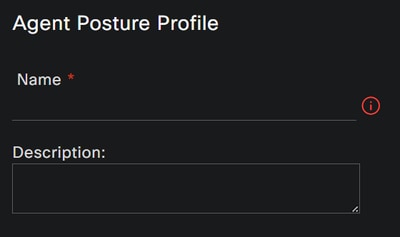

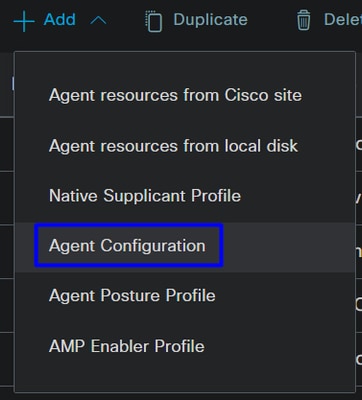

- Cliquez sur

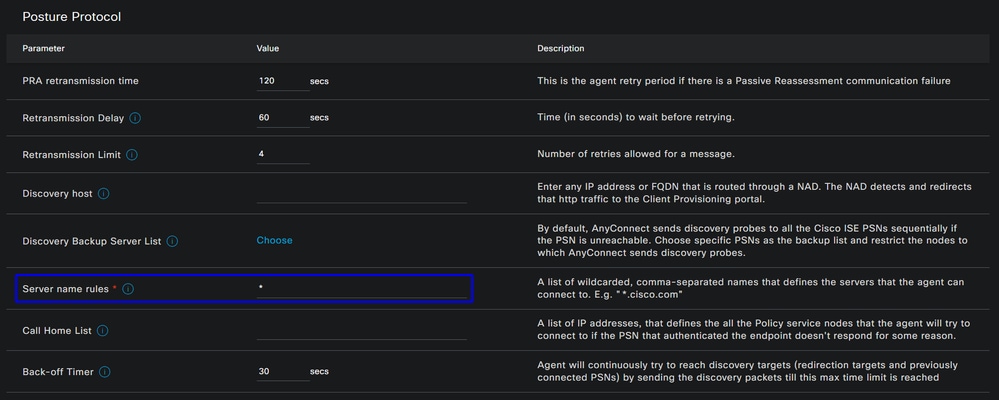

+ Add > Agent Posture Profile

- Créez un

Namepour lePosture Profile

- Sous Règles de nom de serveur, placez un

*et cliquez surSaveensuite

Step 4 Configuration de l'agent

- Cliquez sur

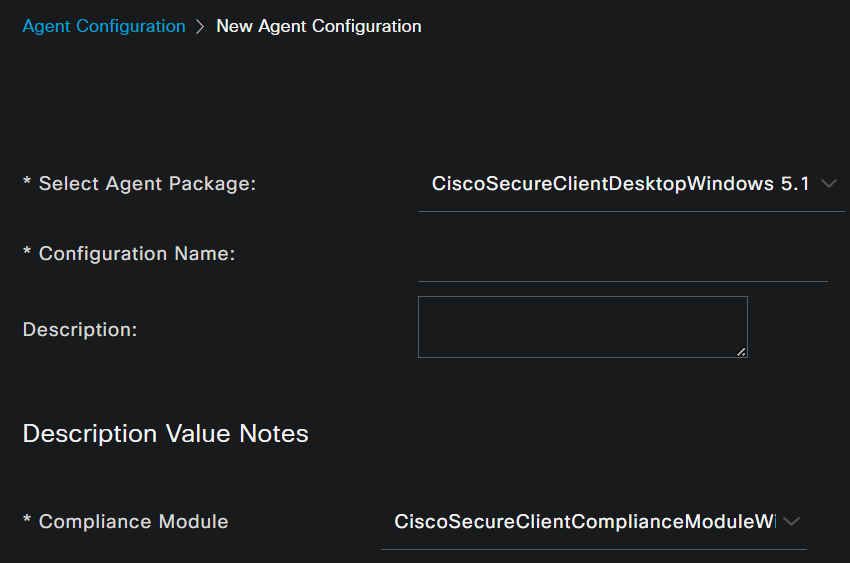

+ Add > Agent Configuration

- Ensuite, configurez les paramètres suivants :

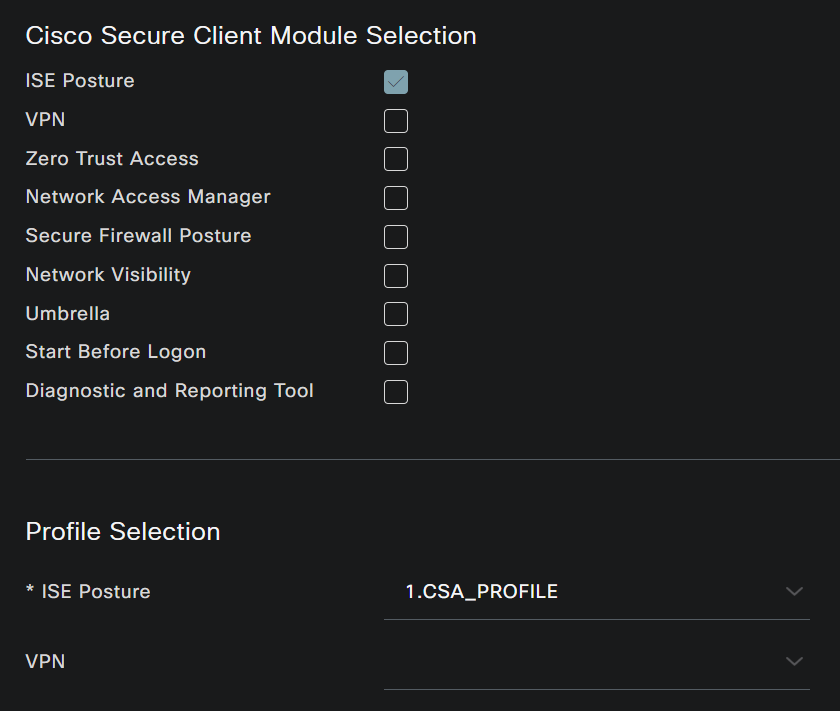

Select Agent Package: Sélectionnez le package téléchargé à l'étape 1 Télécharger et télécharger les ressources de l'agentConfiguration Name: Choisissez un nom pour reconnaître leAgent ConfigurationCompliance Module: Sélectionnez le module de conformité téléchargé à l'étape 2 Télécharger le module de conformitéCisco Secure Client Module Selection

ISE Posture: Cochez la case

Profile Selection

ISE Posture: Sélectionnez le profil ISE configuré à l'étape 3 Configuration du profil d'agent

- Cliquer

Save

Remarque : Il est recommandé que chaque système d'exploitation, Windows, Mac OS ou Linux, dispose d'une configuration client indépendante.

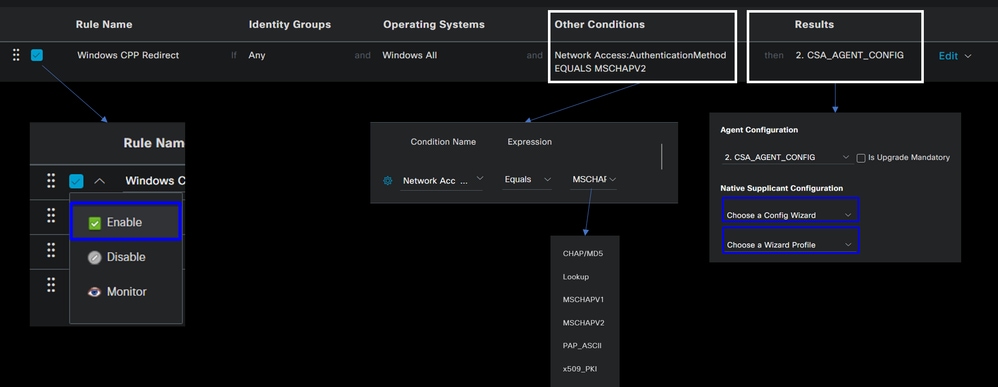

Configurer la politique de provisionnement client

Pour activer le provisionnement de la position ISE et des modules configurés à la dernière étape, vous devez configurer une stratégie pour effectuer le provisionnement.

- Accédez à votre tableau de bord ISE

- Cliquez sur

Work Center > Client Provisioning

Remarque : Il est recommandé que chaque système d'exploitation, Windows, Mac OS ou Linux, dispose d'une stratégie de configuration client.

Rule Name: Configurez le nom de la stratégie en fonction du type de périphérique et du groupe d'identités sélectionnés afin d'identifier facilement chaque stratégieIdentity Groups: Sélectionnez les identités que vous souhaitez évaluer dans la stratégieOperating Systems: Choisissez le système d'exploitation en fonction du package d'agent sélectionné à l'étape Sélectionner un package d'agentOther Condition: ChoisissezNetwork Accessen fonction de la méthodeAuthentication MethodEQUALSconfigurée à l'étape, Ajouter un groupe RADIUS ou laissez videResult: Sélectionnez la configuration de l'agent configurée à l'étape 4. Configurez la configuration de l'agentNative Supplicant Configuration: ChoisissezConfig WizardetWizard Profile

- Marquez la stratégie comme étant activée si elle n'est pas répertoriée comme étant activée dans la case à cocher.

Créer les profils d'autorisation

Le profil d'autorisation limite l'accès aux ressources en fonction de la position des utilisateurs après le passage de l'authentification. L'autorisation doit être vérifiée pour déterminer les ressources auxquelles l'utilisateur peut accéder en fonction de la position.

|

Profil d'autorisation |

Description |

|

Compatible utilisateur - Agent installé - Posture vérifiée |

|

|

User Uknown Compliant - Rediriger pour installer l'agent - Position en attente à vérifier |

|

|

Utilisateur non conforme - Refuser l'accès |

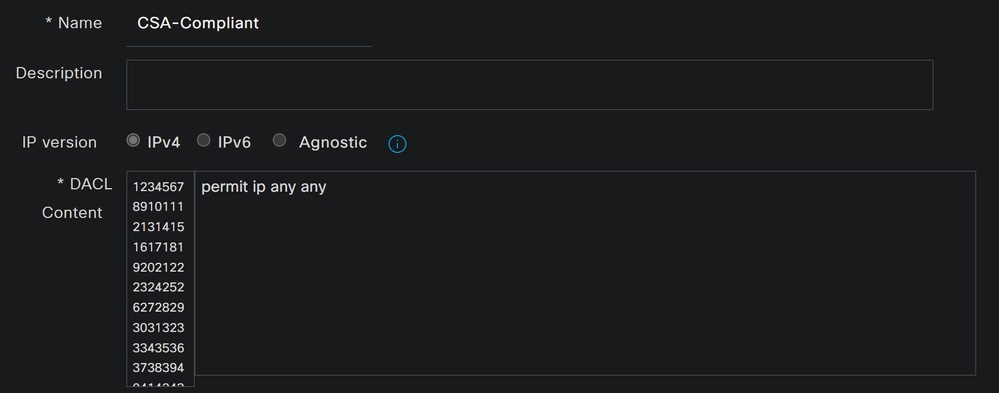

Pour configurer la liste de contrôle d'accès, accédez au tableau de bord ISE :

- Cliquez sur

Work Centers > Policy Elements > Downloadable ACLs - Cliquez sur

+Add - Créez le

Compliant DACL

Name: Ajoutez un nom faisant référence à la liste de contrôle d'accès DACLIP version: ChoisirIPv4DACL Content:

permit ip any anyCliquez sur Save et créez la DACL de conformité inconnue

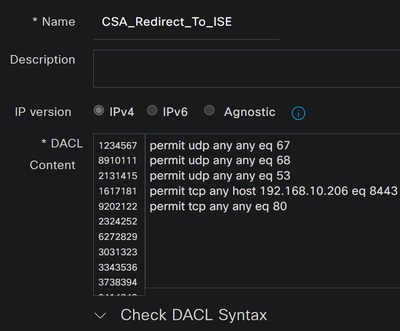

- Cliquez sur

Work Centers > Policy Elements > Downloadable ACLs - Cliquez sur

+Add - Créez le

Unknown Compliant DACL

Name: Ajoutez un nom faisant référence à la liste de contrôle d'accès DACL-Unknown-CompliantIP version: ChoisirIPv4DACL Content:Créez une liste de contrôle d'accès DACL qui donne un accès limité au réseau, DHCP, DNS, HTTP et au portail d'approvisionnement sur le port 8443

permit udp any any eq 67

permit udp any any eq 68

permit udp any any eq 53

permit tcp any any eq 80

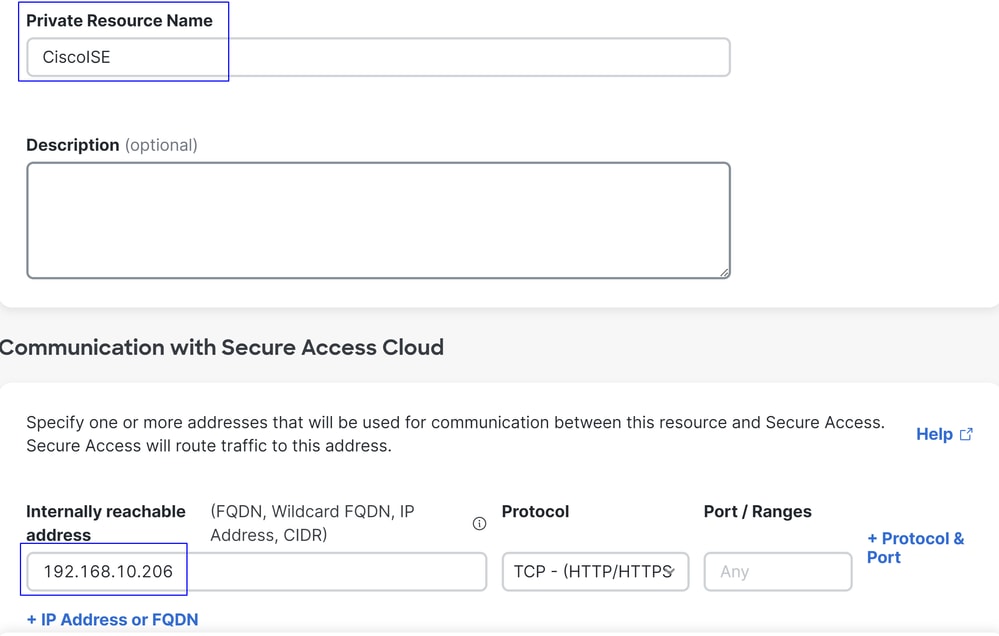

permit tcp any host 192.168.10.206 eq 8443

Remarque : Dans ce scénario, l'adresse IP 192.168.10.206 correspond au serveur Cisco Identity Services Engine (ISE) et le port 8443 est désigné pour le portail d'approvisionnement. Cela signifie que le trafic TCP vers l'adresse IP 192.168.10.206 via le port 8443 est autorisé, ce qui facilite l'accès au portail d'approvisionnement.

À ce stade, vous disposez de la liste de contrôle d’accès requise pour créer les profils d’autorisation.

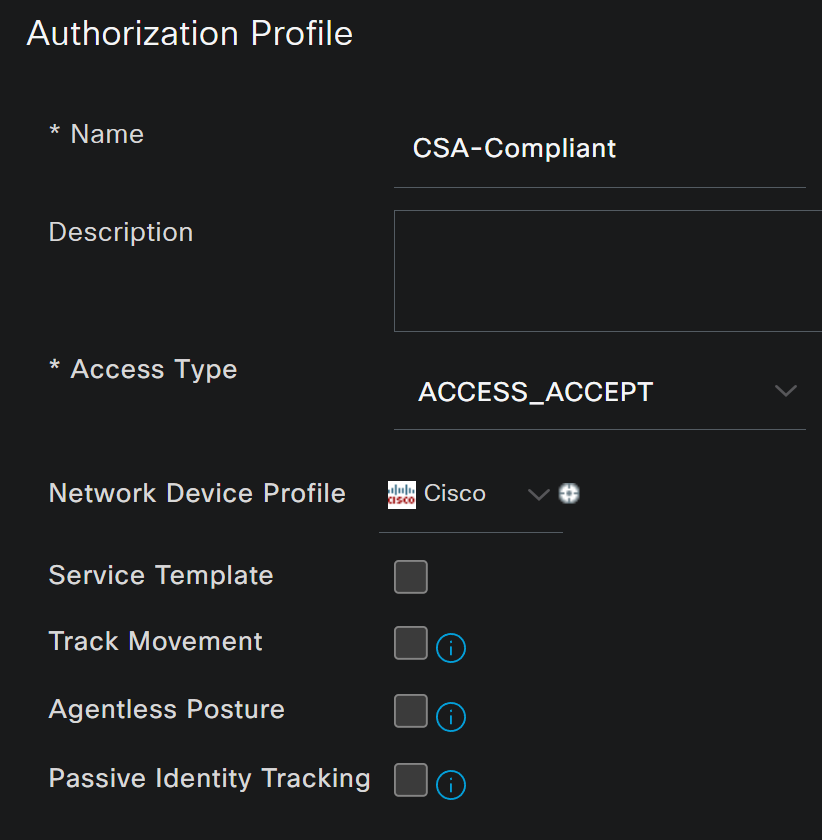

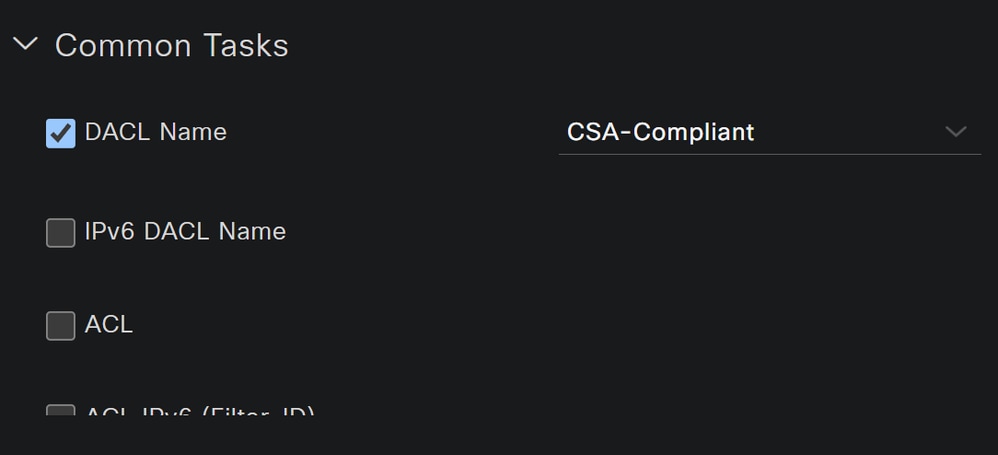

Pour configurer les profils d'autorisation, accédez au tableau de bord ISE :

- Cliquez sur

Work Centers > Policy Elements > Authorization Profiles - Cliquez sur

+Add - Créez le

Compliant Authorization Profile

Name: Créez un nom faisant référence au profil d'autorisation conformeAccess Type: ChoisirACCESS_ACCEPT

Common TasksDACL NAME: Sélectionnez la DACL configurée à l'étape DACL conforme

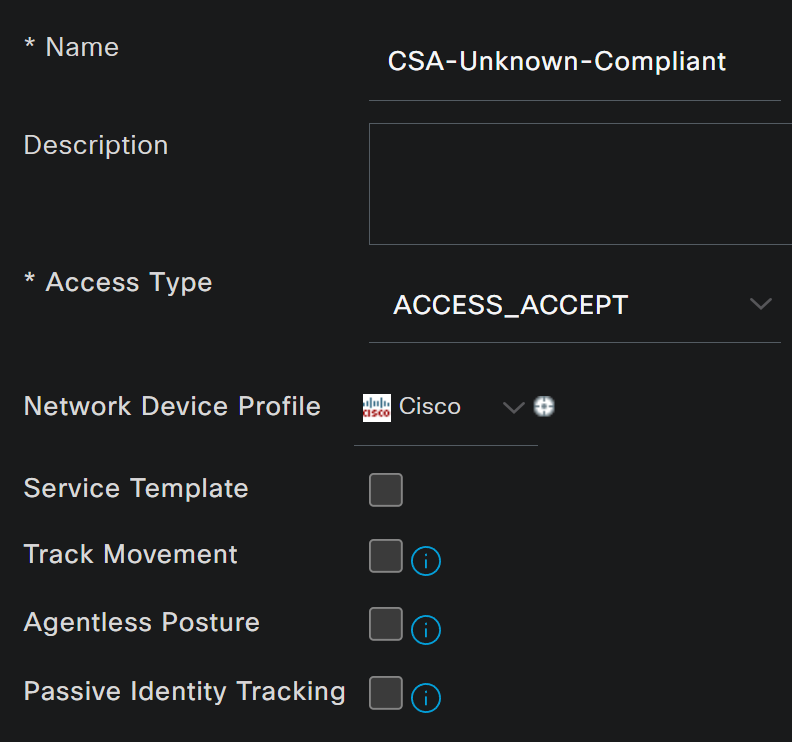

Cliquez sur Save et créez le Unknown Authorization Profile

- Cliquez sur

Work Centers > Policy Elements > Authorization Profiles - Cliquez sur

+Add - Créez le

Uknown Compliant Authorization Profile

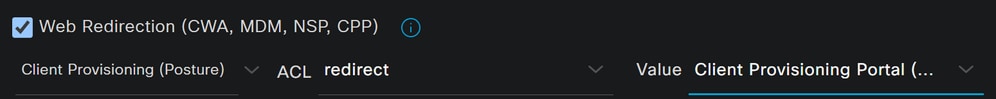

Name: Créez un nom faisant référence au profil d'autorisation conforme inconnuAccess Type: ChoisirACCESS_ACCEPT

Common TasksDACL NAME: Choisissez la DACL configurée à l'étape DACL conforme inconnuWeb Redirection (CWA,MDM,NSP,CPP)- Choisir

Client Provisioning (Posture) ACL: Doit êtreredirectValue: choisissez le portail de mise en service par défaut ou, si vous en avez défini un autre, choisissez-le

- Choisir

Remarque : Le nom de la liste de contrôle d’accès de redirection sur l’accès sécurisé pour tous les déploiements est redirect.

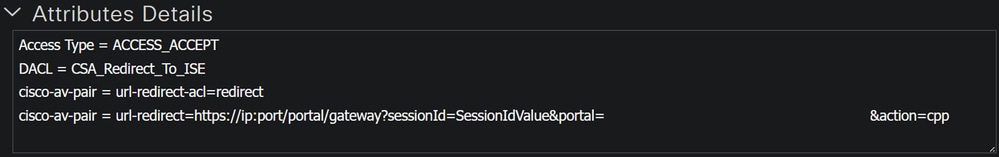

Une fois que vous avez défini toutes ces valeurs, vous devez avoir quelque chose de similaire sousAttributes Details.

Cliquez Save sur ce bouton pour terminer la configuration et passer à l'étape suivante.

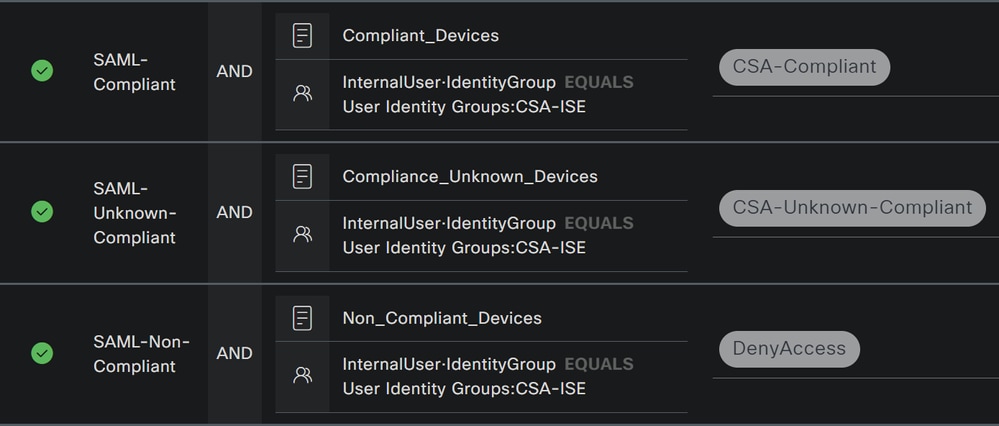

Configurer le jeu de stratégies de position

Ces trois stratégies que vous créez sont basées sur les profils d'autorisation que vous avez configurés ; pour DenyAccess, vous n'avez pas besoin d'en créer un autre.

|

Ensemble de stratégies - Autorisation |

Profil d'autorisation |

|

Conforme |

|

|

Conformité inconnue |

|

|

Non Conforme |

Accédez à votre tableau de bord ISE

- Cliquez sur

Work Center > Policy Sets - Cliquez sur

>pour accéder à la stratégie que vous avez créée

- Cliquez sur le bouton

Authorization Policy

- Créez les trois stratégies suivantes dans l'ordre suivant :

- Cliquez sur

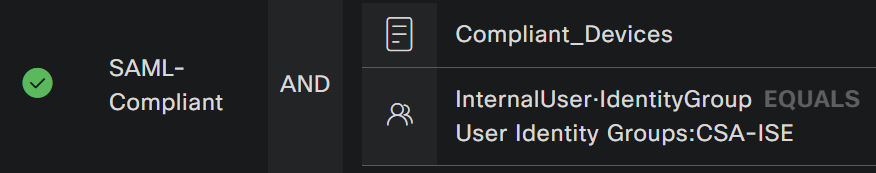

+pour définir laCSA-Compliancepolitique :

- Pour l'étape suivante, modifiez les

Rule Name,ConditionsetProfiles - Lors de la définition du paramètre

Nameconfigure a name toCSA-Compliance - Pour configurer le

Condition, cliquez sur le bouton+ - Sous

Condition Studio, vous trouverez les informations suivantes :

- Pour créer la condition, recherchez

compliant - Vous devez avoir affiché

Compliant_Devices - Glisser-déplacer sous le

Editor - Cliquez sous la

EditordansNew - Cliquez sur l'

Identity Groupicône - Choisir

Internal User Identity Group - Sous

Equals, choisissez leUser Identity Groupque vous souhaitez faire correspondre - Cliquer

Use

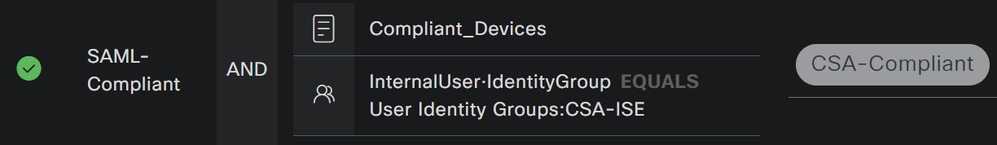

- Par conséquent, vous obtenez l'image suivante

- Sous,

Profilecliquez sur le bouton déroulant et sélectionnez le profil d'autorisation de réclamation configuré à l'étape Profil d'autorisation de conformité

Vous venez de configurer le Compliance Policy Set.

- Pour l'étape suivante, modifiez les

Rule Name,ConditionsetProfiles - Lors de la définition du paramètre

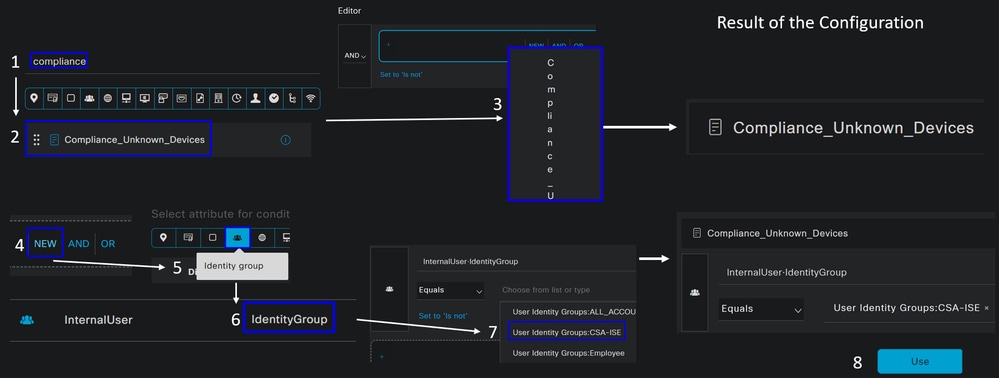

Nameconfigure a name toCSA-Unknown-Compliance - Pour configurer le

Condition, cliquez sur le bouton+ - Sous

Condition Studio, vous trouverez les informations suivantes :

- Pour créer la condition, recherchez

compliance - Vous devez avoir affiché

Compliant_Unknown_Devices - Glisser-déplacer sous le

Editor - Cliquez sous la

EditordansNew - Cliquez sur l'

Identity Groupicône - Choisir

Internal User Identity Group - Sous

Equals, choisissez leUser Identity Groupque vous souhaitez faire correspondre - Cliquer

Use

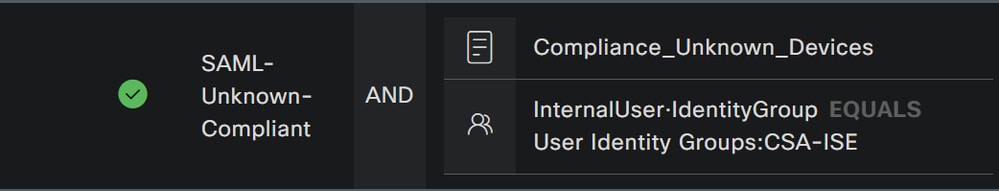

- Par conséquent, vous obtenez l'image suivante

- Sous,

Profilecliquez sous le bouton déroulant et sélectionnez le profil d'autorisation de réclamation configuré à l'étape, Profil d'autorisation de conformité inconnu

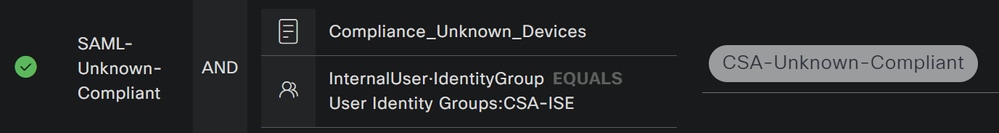

Vous venez de configurer le Unknown Compliance Policy Set.

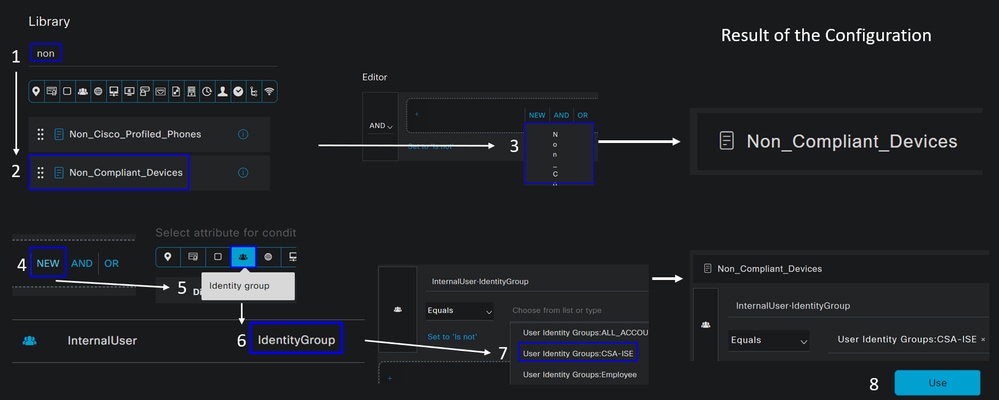

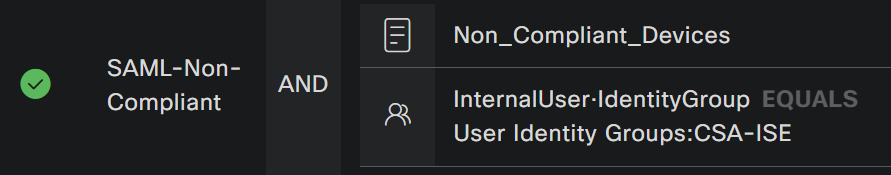

- Cliquez sur

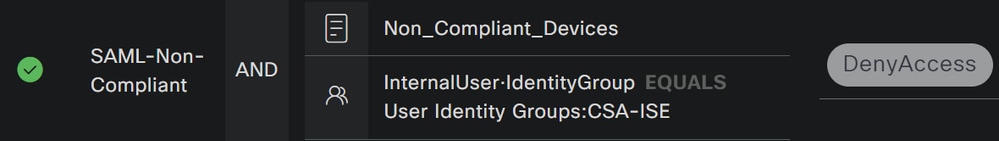

+pour définir laCSA- Non-Compliantpolitique :

- Pour l'étape suivante, modifiez les

Rule Name,ConditionsetProfiles - Lors de la définition du paramètre

Nameconfigure a name toCSA-Non-Compliance - Pour configurer le

Condition, cliquez sur le bouton+ - Sous

Condition Studio, vous trouverez les informations suivantes :

- Pour créer la condition, recherchez

non - Vous devez avoir affiché

Non_Compliant_Devices - Glisser-déplacer sous le

Editor - Cliquez sous la

EditordansNew - Cliquez sur l'

Identity Groupicône - Choisir

Internal User Identity Group - Sous

Equals, choisissez leUser Identity Groupque vous souhaitez faire correspondre - Cliquer

Use

- Par conséquent, vous obtenez l'image suivante

- Sous

Profilecliquez sur le bouton déroulant et sélectionnez le profil d'autorisation de réclamationDenyAccess

Une fois que vous avez terminé la configuration des trois profils, vous êtes prêt à tester votre intégration avec posture.

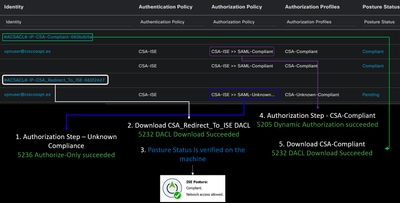

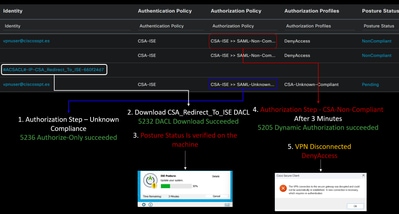

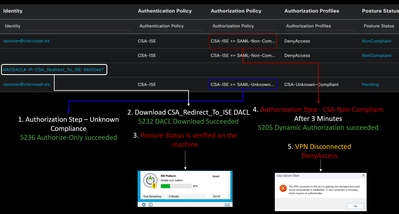

Vérifier

Validation de posture

Connexion sur l'ordinateur

Connectez-vous à votre domaine FQDN RA-VPN fourni sur Secure Access via Secure Client.

Remarque : Aucun module ISE ne doit être installé pour cette étape.

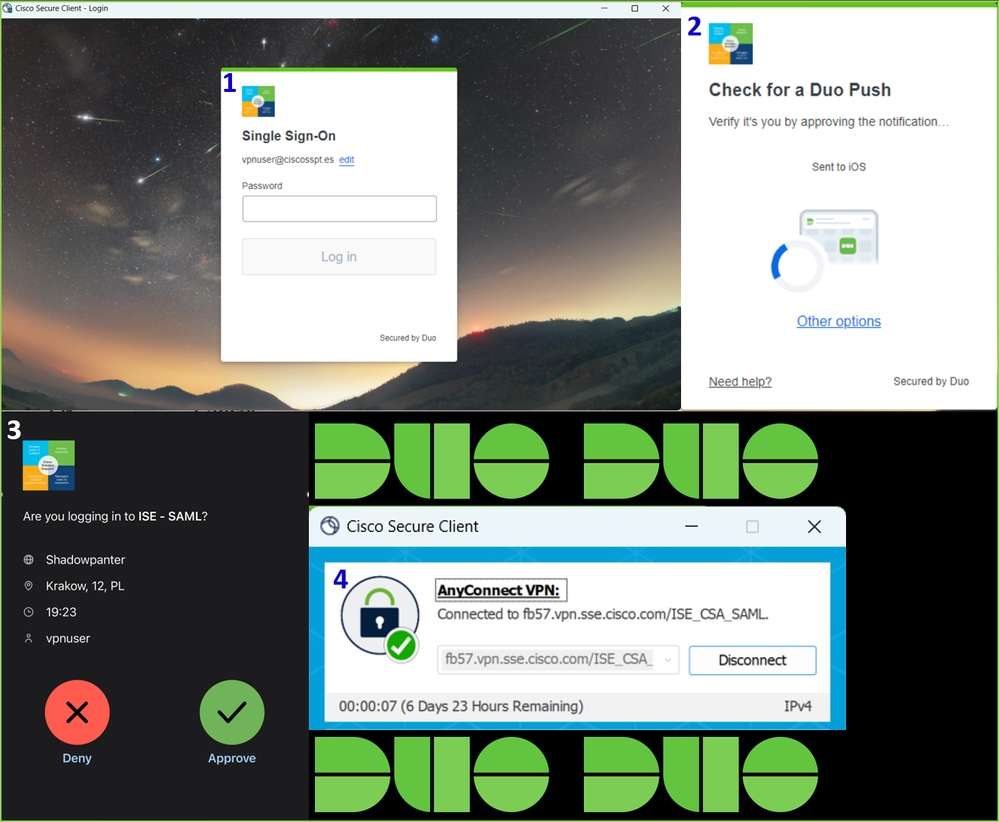

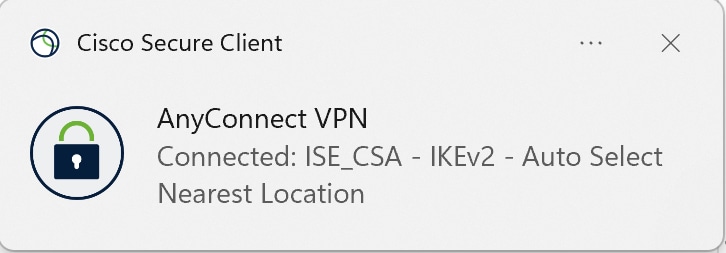

1. Connectez-vous à l'aide du client sécurisé.

2. Fournissez les informations d'identification pour l'authentification via Duo.

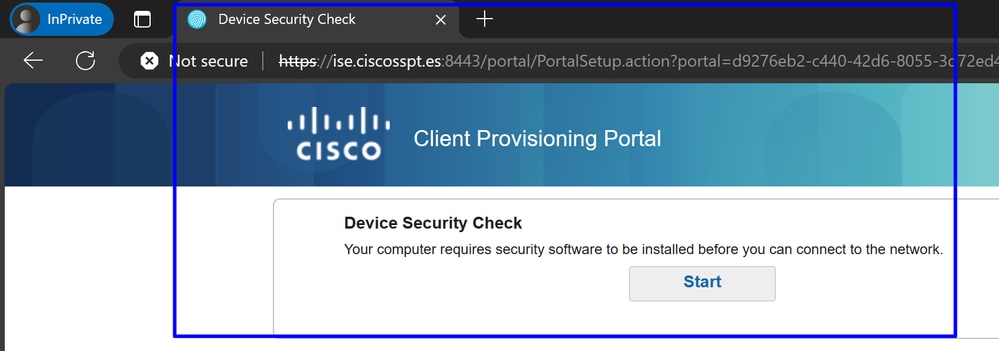

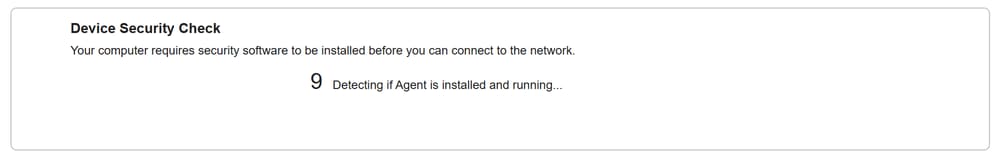

3. À ce stade, vous vous connectez au VPN, et la plupart du temps, vous êtes probablement redirigé vers ISE ; si ce n'est pas le cas, essayez d'accéder à http:1.1.1.1.

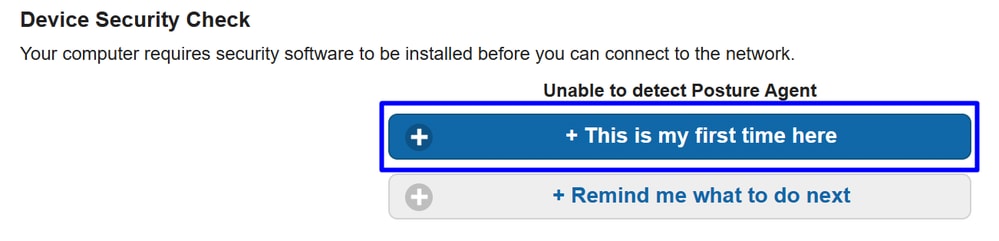

Remarque : À ce stade, vous tombez sous l'autorisation - ensemble de stratégies CSA-Unknown-Compliance parce que vous n'avez pas installé l'agent de posture ISE sur la machine et vous êtes redirigé vers le portail d'approvisionnement ISE pour installer l'agent.

4. Cliquez sur Démarrer pour poursuivre le provisionnement de l'agent.

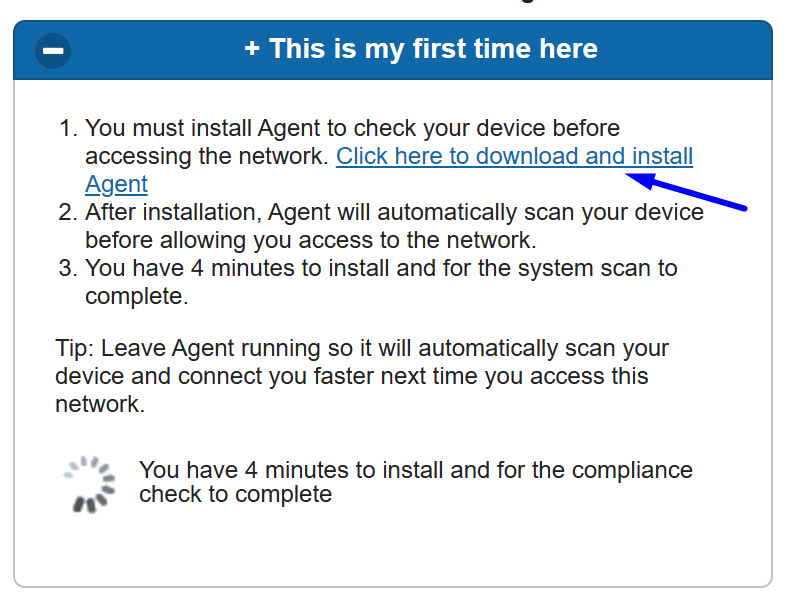

5. Cliquez sur + This is my first time here.

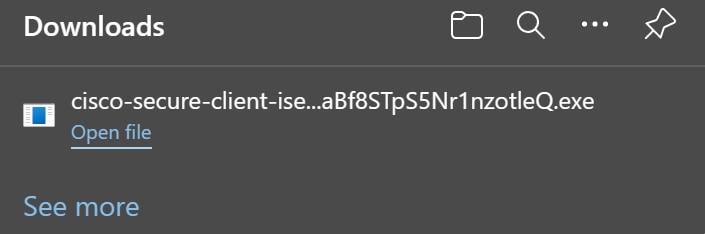

6. Cliquez sur Click here to download and install agent

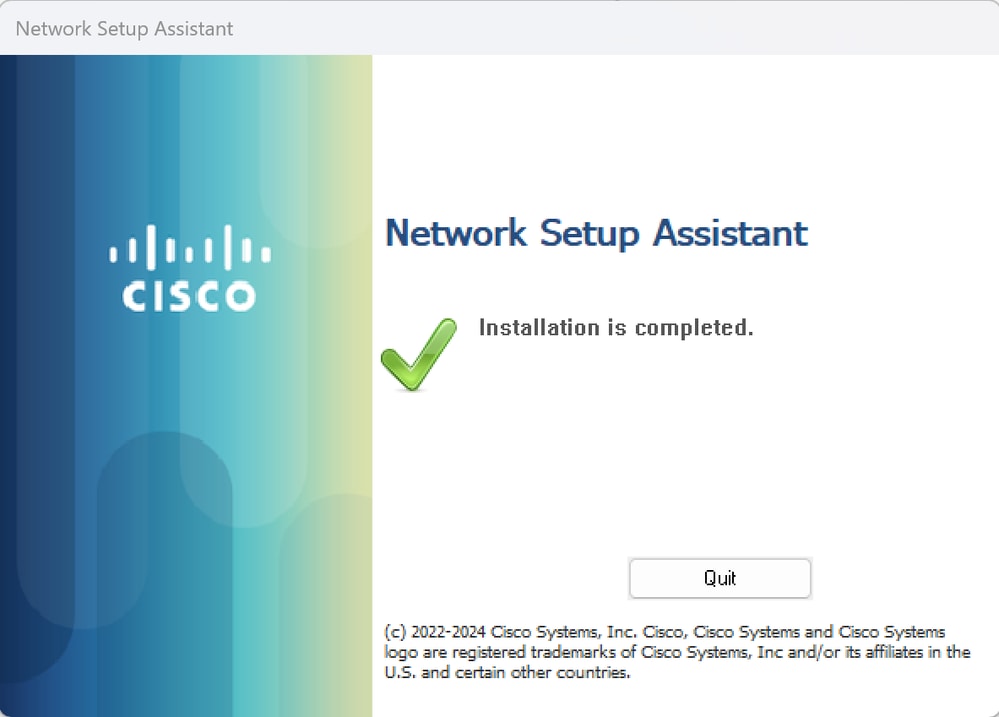

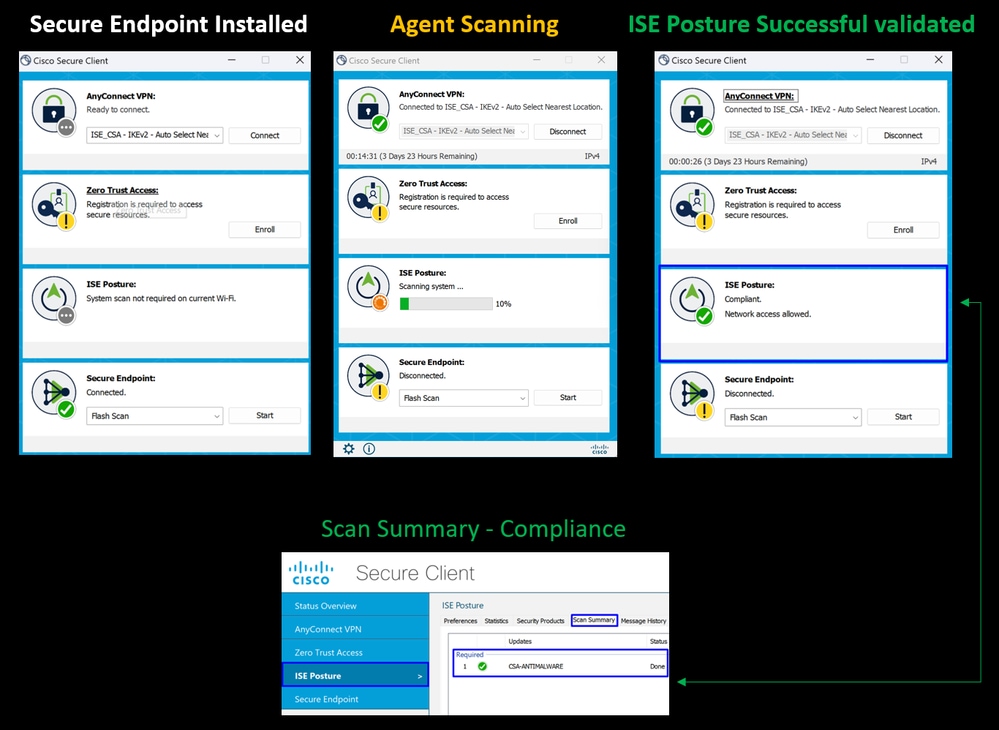

7. Installer l'agent

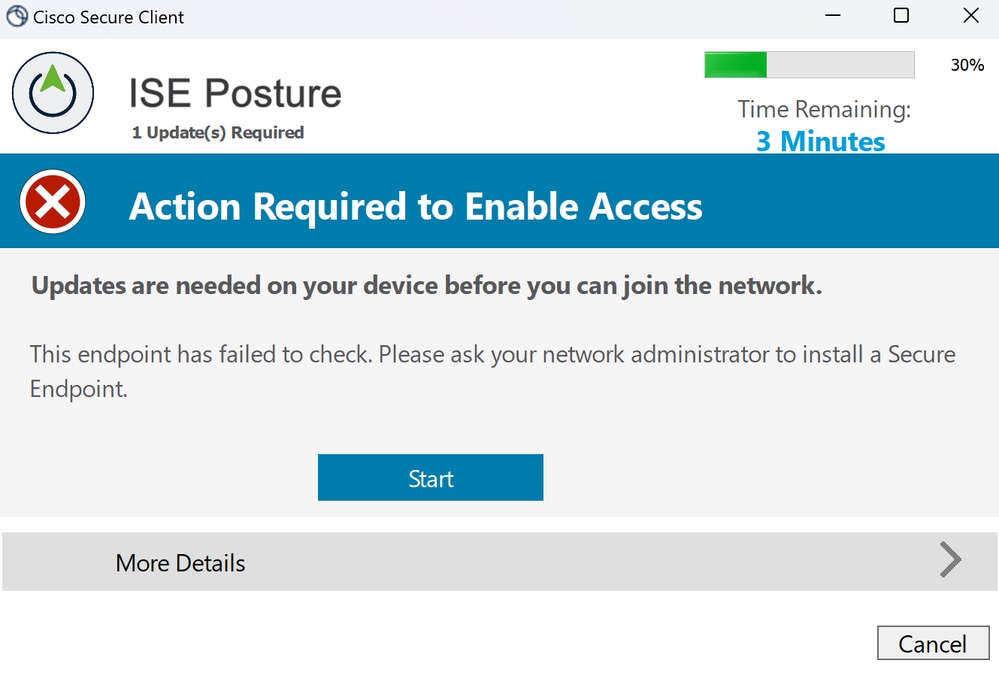

8. Une fois l'agent installé, la posture ISE commence à vérifier la posture actuelle des machines. Si les conditions de la stratégie ne sont pas remplies, une fenêtre contextuelle apparaît pour vous guider vers la conformité.

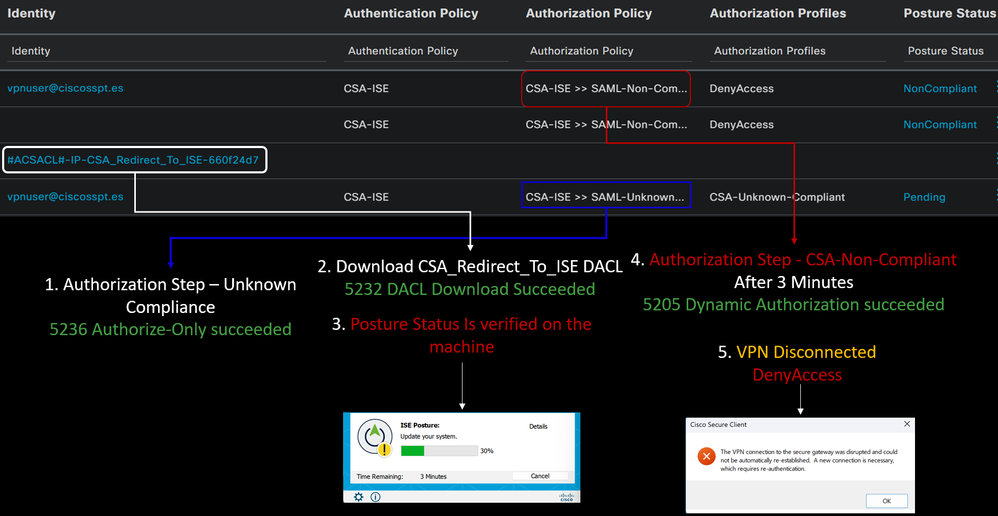

Remarque : Si vousCancelou le temps restant se termine, vous devenez automatiquement non conforme, tombez sous le jeu de stratégies d'autorisation CSA-Non-Compliance, et vous êtes immédiatement déconnecté du VPN.

9. Installez Secure Endpoint Agent et reconnectez-vous au VPN.

10. Une fois que l'agent a vérifié que la machine est conforme, votre position change pour être sur plainte et donner accès à toutes les ressources sur le réseau.

Remarque : Une fois que vous êtes conforme, vous tombez sous le jeu de stratégies d'autorisation CSA-Compliance, et vous avez immédiatement accès à toutes vos ressources réseau.

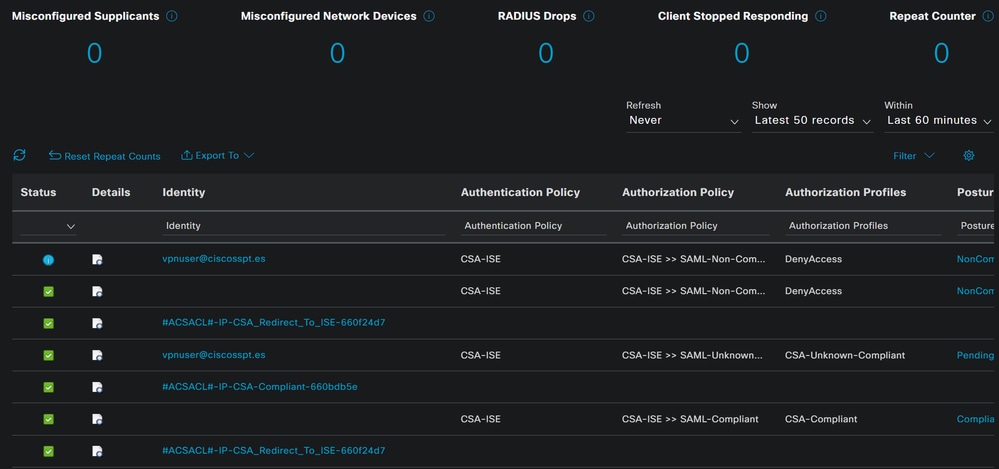

Vérification des journaux dans ISE

Pour vérifier le résultat de l'authentification d'un utilisateur, vous disposez de deux exemples de conformité et de non-conformité. Pour le consulter dans ISE, suivez les instructions suivantes :

- Accédez à votre tableau de bord ISE

- Cliquez sur

Operations > Live Logs

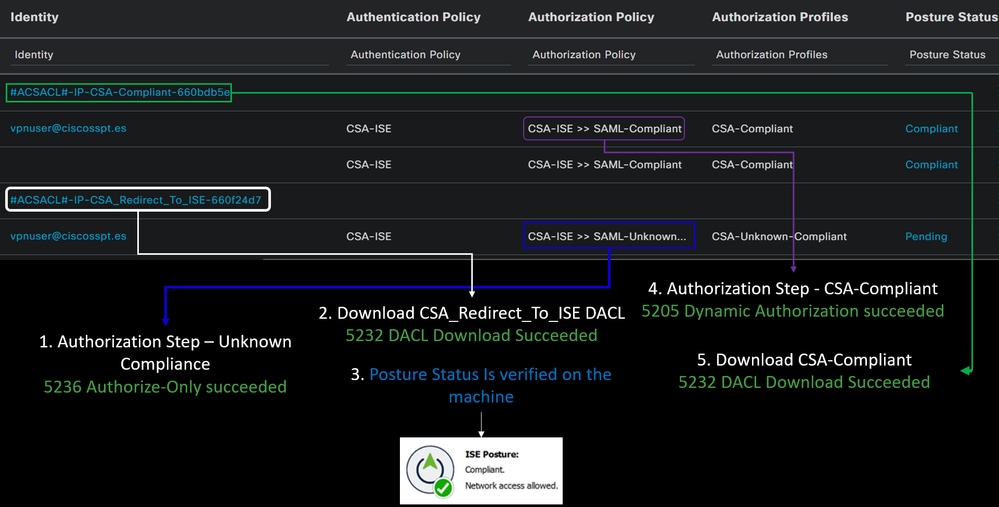

Le scénario suivant illustre l'affichage des événements de conformité et de non-conformité sous Live Logs:

Conformité

Non-conformité

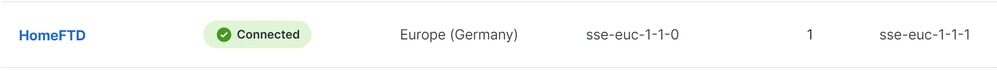

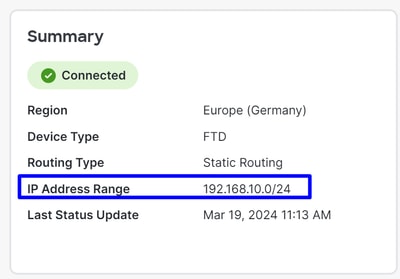

Premiers pas vers l'accès sécurisé et l'intégration ISE

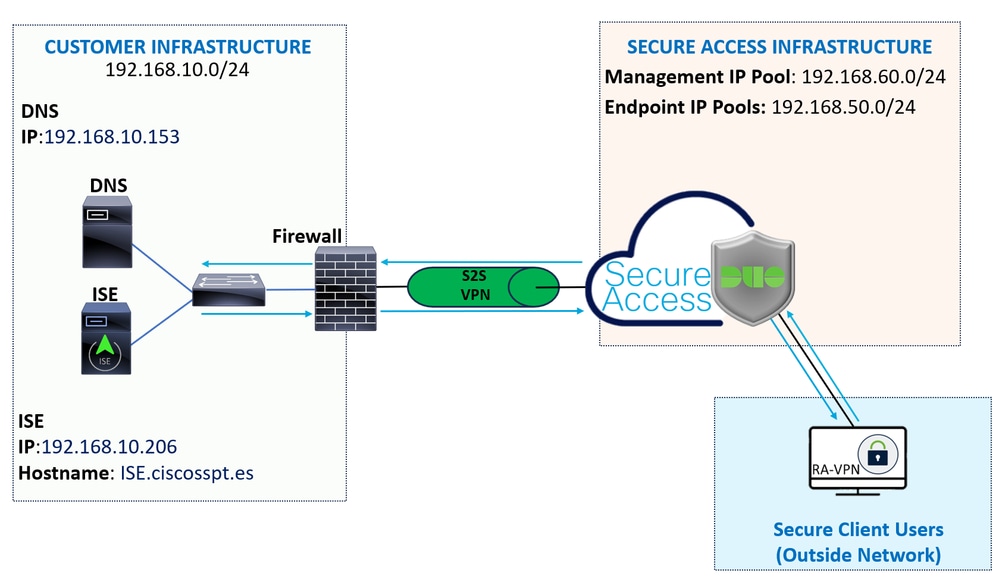

Dans l'exemple suivant, Cisco ISE se trouve sous le réseau 192.168.10.0/24 et la configuration des réseaux accessibles via le tunnel doit être ajoutée sous la configuration du tunnel.

Step 1: Vérifiez votre configuration de tunnel :

Pour le vérifier, accédez à votre tableau de bord d'accès sécurisé.

- Cliquez sur

Connect > Network Connections - Cliquez sur

Network Tunnel Groups> Votre tunnel

- Sous summary, vérifiez que le tunnel a configuré l'espace d'adressage où se trouve votre Cisco ISE :

Step 2: Autorisez le trafic sur votre pare-feu.

Pour permettre à Secure Access d'utiliser votre périphérique ISE pour l'authentification Radius, vous devez avoir configuré une règle d'accès sécurisé à votre réseau avec les ports Radius requis :

|

Règle |

Source |

Destination |

Port de destination |

|

ISE pour un accès sécurisé Pool de gestion |

Serveur_ISE |

Pool IP de gestion (RA-VPN) |

ACO UDP 1700 (port par défaut) |

|

Pool IP de gestion d'accès sécurisé vers ISE |

Pool IP de gestion |

Serveur_ISE |

Authentification, autorisation UDP 1812 (port par défaut) Gestion de comptes UDP 1813 (port par défaut) |

|

Pool IP de terminaux d'accès sécurisé vers ISE |

Pool d'adresses IP |

Serveur_ISE |

Provisioning Portal TCP 8443 (port par défaut) |

|

Pool d'adresses IP de point d'accès sécurisé vers SERVEUR DNS |

Pool d'adresses IP |

Serveur DNS |

DNS UDP et TCP 53 |

Remarque : Si vous voulez en savoir plus sur les ports liés à ISE, consultez le Guide de l'utilisateur - Référence des ports.

Remarque : Une règle DNS est nécessaire si vous avez configuré votre ISE pour qu'il soit détecté par un nom, tel que ise.ciscosspt.es

Pool de gestion et pools IP de terminaux

Pour vérifier votre pool d'adresses IP de gestion et de terminaux, accédez à votre tableau de bord d'accès sécurisé :

- Cliquez sur

Connect > End User Connectivity - Cliquez sur

Virtual Private Network - Sous

Manage IP Pools Cliquez surManage

Étape 3 : Vérifiez que votre ISE est configuré sous Ressources privées

Pour permettre aux utilisateurs connectés via le VPN de naviguer vers ISE Provisioning Portal, vous devez vous assurer que vous avez configuré votre périphérique en tant que ressource privée pour fournir l'accès, qui est utilisé pour permettre le provisionnement automatique duISE Posture Modulevia le VPN.

Pour vérifier que vous avez configuré ISE correctement, accédez à votre tableau de bord d'accès sécurisé :

- Cliquez sur

Resources > Private Resources - Cliquez sur la ressource ISE

Si nécessaire, vous pouvez limiter la règle au port du portail d'approvisionnement (8443).

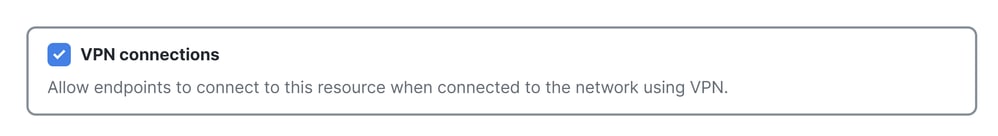

Remarque : Assurez-vous d'avoir coché la case pour les connexions VPN.

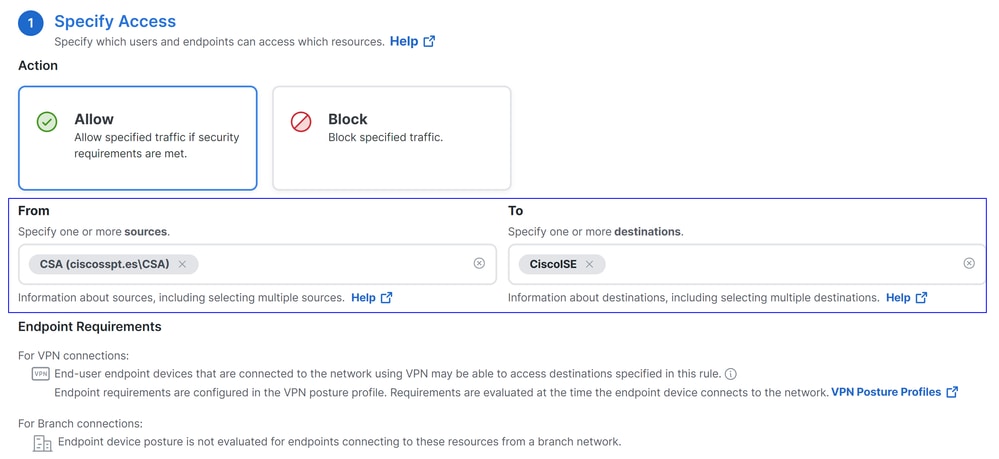

Étape 4 : Autoriser l'accès ISE dans la politique d'accès

Pour permettre aux utilisateurs connectés via le VPN de naviguer vers ISE Provisioning Portal, vous devez être sûr d'avoir configuré et Access Policy de permettre aux utilisateurs configurés sous cette règle d'accéder à la ressource privée configurée dansStep3.

Pour vérifier que vous avez configuré ISE correctement, accédez à votre tableau de bord d'accès sécurisé :

- Cliquez sur

Secure > Access Policy - Cliquez sur la règle configurée pour autoriser l'accès des utilisateurs VPN à ISE

Dépannage

Téléchargement des journaux de débogage de la position ISE

Pour télécharger les journaux ISE afin de vérifier un problème lié à la position, procédez comme suit :

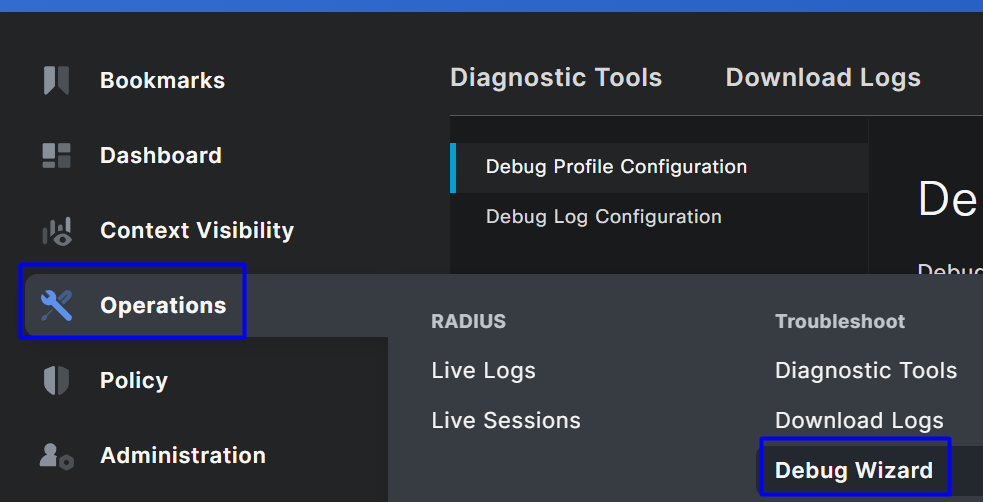

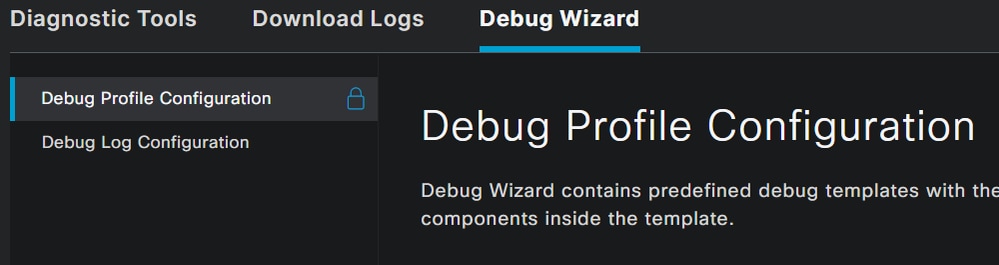

- Accédez à votre tableau de bord ISE

- Cliquez sur

Operations > Troubleshoot > Debug Wizard

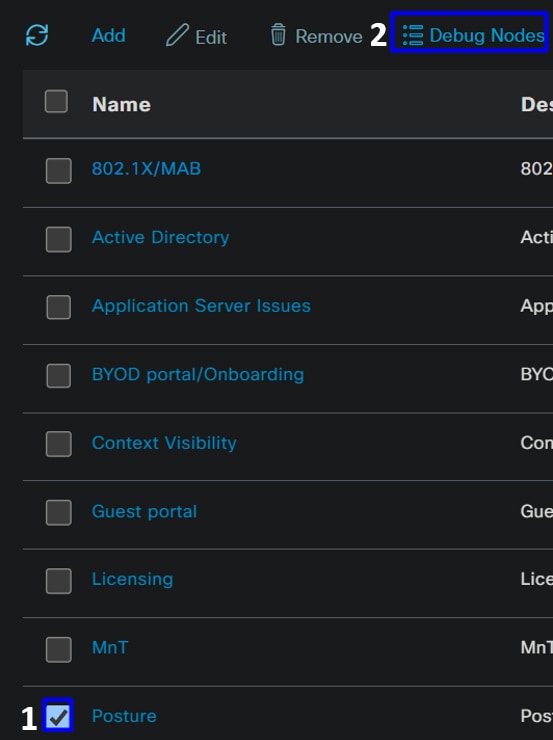

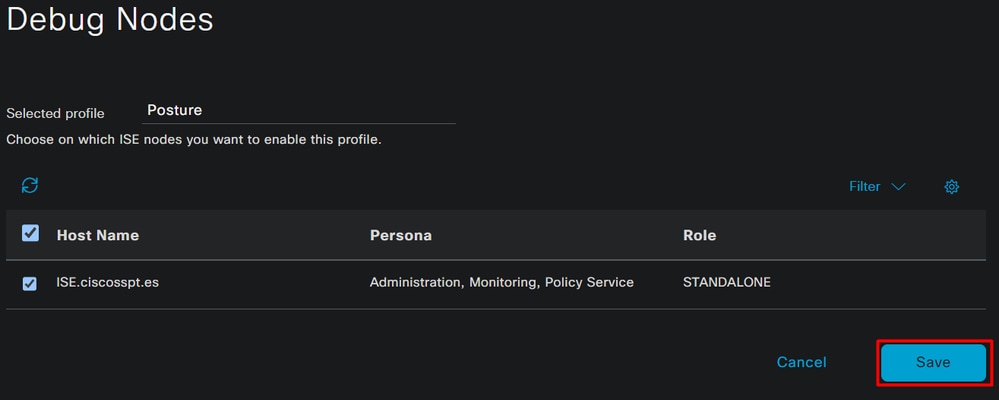

- Cochez la case correspondant à

Posture > Debug Nodes

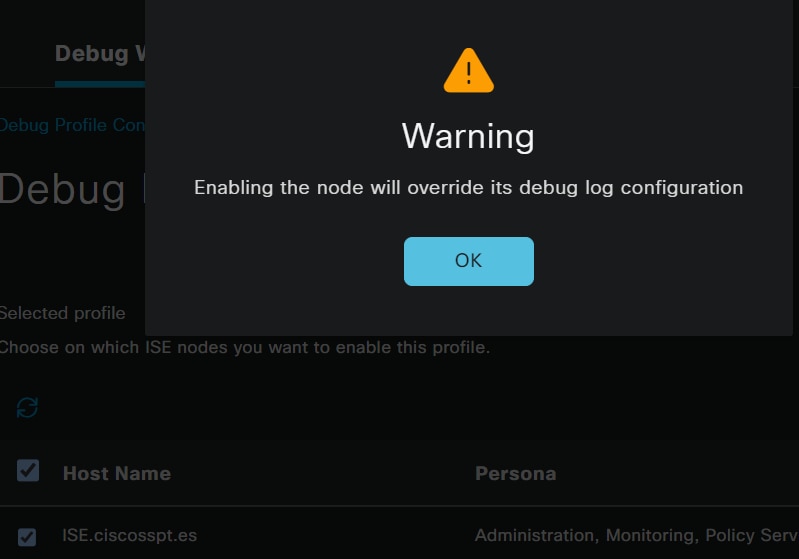

- Cochez la case des noeuds ISE sur lesquels vous devez activer le mode de débogage pour résoudre votre problème

- Cliquer

Save

Mise en garde : Après ce point, vous devez commencer à reproduire votre numéro ; the debug logs can affect the performance of your device.

Une fois le problème reproduit, passez aux étapes suivantes :

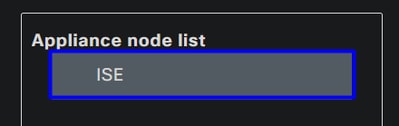

- Cliquez sur

Operations > Download Logs - Sélectionnez le noeud à partir duquel vous voulez prendre les journaux

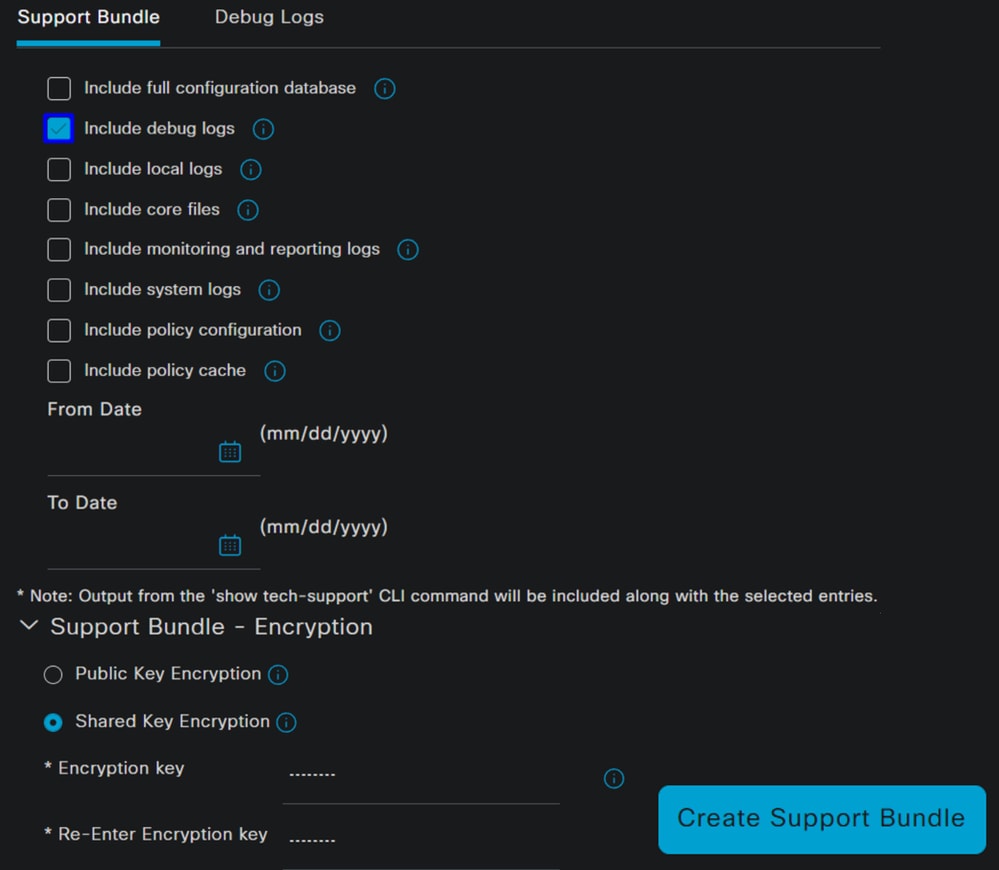

- Sous

Support Bundle, choisissez les options suivantes :

Include debug logs- Sous

Support Bundle EncryptionShared Key Encryption- Remplir

Encryption keyetRe-Enter Encryption key

- Remplir

- Cliquer

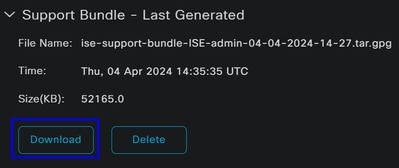

Create Support Bundle - Cliquer

Download

Avertissement : Désactivez le mode de débogage activé à l'étape Configuration du profil de débogage

Vérification des journaux d'accès à distance Secure Access

Accédez à votre tableau de bord Secure Access :

- Cliquez sur

Monitor > Remote Access Logs

Générer un bundle DART sur le client sécurisé

Pour générer un bundle DART sur votre machine, vérifiez l'article suivant :

Outil Cisco Secure Client Diagnostic and Reporting Tool (DART)

Remarque : Une fois que vous avez collecté les journaux indiqués dans la section de dépannage, ouvrez un dossier avec TAC pour poursuivre l'analyse des informations.

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

14-Apr-2024

|

Première publication |

Contribution d’experts de Cisco

- Jairo MorenoIngénieur-conseil technique

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires