Introduction

Ce document explique comment installer et enregistrer le logiciel Cisco Secure Firewall Threat Defense (FTD) sur les appliances de sécurité Firepower 4100.

Conditions préalables

Exigences

Aucune exigence spécifique n'est associée à ce document.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Appareil de sécurité Cisco Firepower 4125, qui exécute FXOS 2.16(0.128) et FTD 7.6.0

- Cisco Secure Firewall Management Center, qui exécute 7.6.0

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

FTD est une image logicielle unifiée qui peut être installée sur les plates-formes suivantes :

-

Périphériques pare-feu sécurisés Cisco (FPR1xxx, FPR12xx, FPR21xx, FPR31xx, FPR42xx)

-

Appliances de sécurité Firepower (FPR41xx et FPR9300)

- Appareils de sécurité industrielle (ISA) de la gamme 3000

- Module ISR (Integrated Service Router)

- Cloud privé :

- VMware (ESXi)

- Machine virtuelle basée sur le noyau (KVM)

- OpenStack

- Cisco HyperFlex

- Cloud public :

- Services Web Amazon (AWS)

- Microsoft Azure

- Plateforme cloud Google

- Infrastructure cloud Oracle

- Nuage De Nutanix

- équinoxe

Configurer

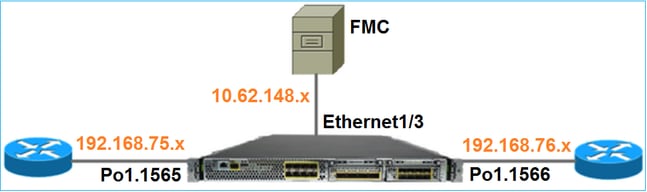

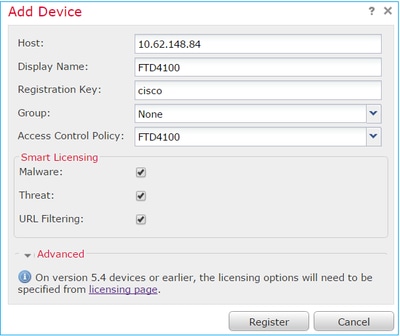

Diagramme du réseau

Tâche 1. Téléchargement du logiciel FTD

Accédez à Security > Firewalls > Next-Generation Firewalls (NGFW) > Firepower 4100 Series > Firepower 4125 Security Appliance et choisissez Firepower Threat Defense Software comme indiqué dans cette image :

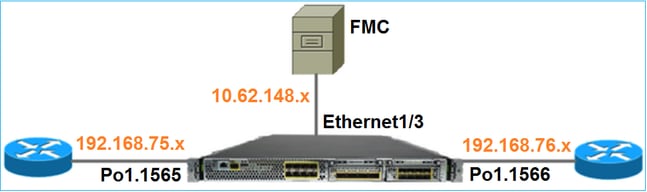

Tâche 2 : vérification de la compatibilité FXOS-FTD

Exigence de la tâche

Vérifiez que la version de FXOS qui s'exécute sur le châssis est compatible avec la version FTD que vous souhaitez installer dans le module de sécurité.

Solution

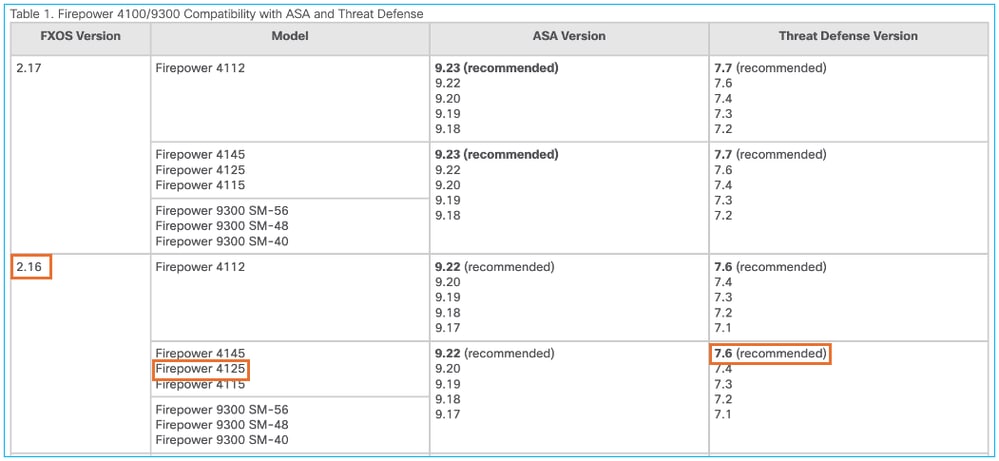

Étape 1 : vérification de la compatibilité FXOS-FTD

Avant d'installer une image FTD dans le module/serveur lame, assurez-vous que le châssis Firepower exécute un logiciel FXOS compatible. Dans le Guide de compatibilité FXOS, vérifiez le tableau de compatibilité des périphériques logiques. La version minimale requise de FXOS pour exécuter FTD 7.6.0 est 2.16, comme indiqué dans le tableau 1 :

Si l'image FXOS n'est pas compatible avec l'image FTD cible, mettez d'abord à niveau le logiciel FXOS.

Vérification de l'image FXOS

Méthode 1. À partir de la page Aperçu de l'interface utilisateur du Gestionnaire de châssis Firepower (FCM), comme illustré dans cette image :

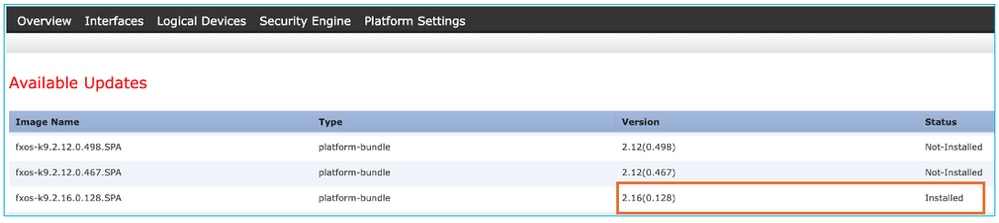

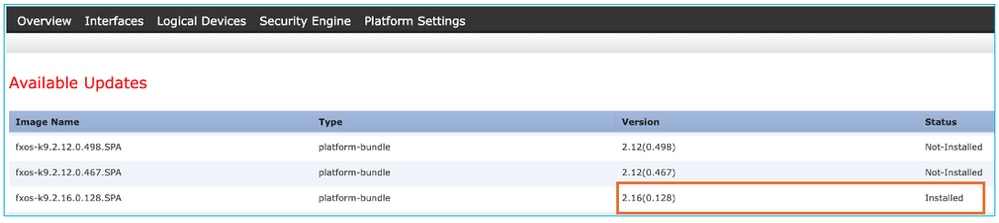

Méthode 2. Accédez à la page Système FCM > Mettre à jour, comme indiqué dans cette image :

Méthode 3. À partir de FXOS CLI :

FPR4125# show fabric-interconnect firmware

Fabric Interconnect A:

Running-Kern-Vers: 5.0(3)N2(4.160.555)

Running-Sys-Vers: 5.0(3)N2(4.160.555)

Package-Vers: 2.16(0.128)

Startup-Kern-Vers: 5.0(3)N2(4.160.555)

Startup-Sys-Vers: 5.0(3)N2(4.160.555)

Act-Kern-Status: Ready

Act-Sys-Status: Ready

Bootloader-Vers:

Tâche 3. Télécharger l’image FTD dans l’appliance Firepower

Exigence de la tâche

Téléchargez l'image FTD dans le châssis FPR4100.

Solution

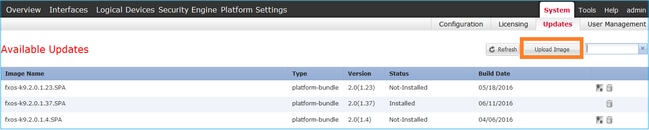

Méthode 1. Téléchargez l’image FTD à partir de l’interface utilisateur FCM.

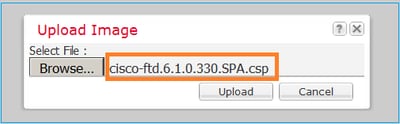

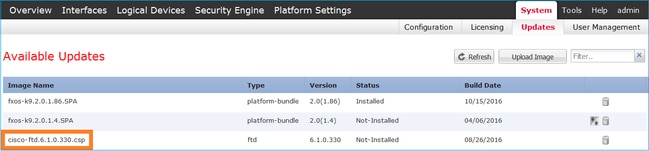

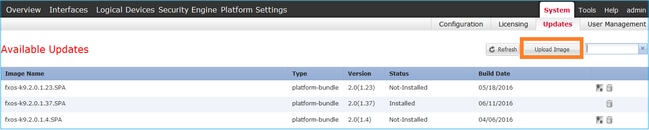

Connectez-vous au Gestionnaire de châssis FPR4100 et accédez à l'onglet Système > Mises à jour. Choisissez Upload Image pour télécharger le fichier, comme illustré dans cette image :

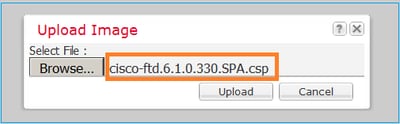

Recherchez le fichier image FTD et cliquez sur Upload, comme indiqué dans cette image :

Acceptez le Contrat de licence de l'utilisateur final (CLUF).

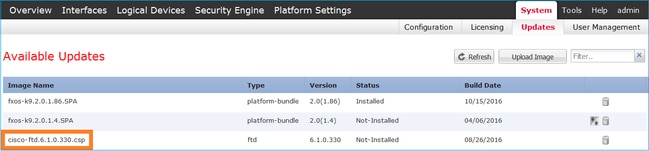

La vérification est comme illustré dans cette image :

Méthode 2. Télécharger l’image FTD à partir de l’interface de ligne de commande FXOS.

Vous pouvez télécharger l'image FTD à partir d'un FTP, HTTP, HTTPS, Secure Copy (SCP), Secure FTP (SFTP), TFTP ou via USB. (Dans cet exemple, FTP est utilisé) :

FPR4100# scope ssa

FPR4100 /ssa # scope app-software

FPR4100 /ssa/app-software # download image ?

ftp: Location of the image file

http: Location of the image file

https: Location of the image file

scp: Location of the image file

sftp: Location of the image file

tftp: Location of the image file

usbA: Location of the image file

Avant de commencer le transfert d'image, vérifiez la connectivité entre l'interface de gestion du châssis et le serveur distant :

FPR4100# connect local-mgmt

FPR4100(local-mgmt)# ping 10.229.24.22

PING 10.229.24.22 (10.229.24.22) from 10.62.148.88 eth0: 56(84) bytes of data.

64 bytes from 10.229.24.22: icmp_seq=1 ttl=124 time=0.385 ms

64 bytes from 10.229.24.22: icmp_seq=2 ttl=124 time=0.577 ms

64 bytes from 10.229.24.22: icmp_seq=3 ttl=124 time=0.347 ms

Pour télécharger l'image FTD, accédez à cette étendue et utilisez la commande download image :

FPR4100# scope ssa

FPR4100 /ssa # scope app-software

FPR4100 /ssa/app-software # download image ftp://ftp_username@10.229.24.22/cisco-ftd.7.6.0.113.SPA.csp

Password:

Pour surveiller la progression du téléchargement de l'image :

FPR4100 /ssa/app-software # show download-task detail

Downloads for Application Software:

File Name: cisco-ftd.7.6.0.113.SPA.csp

Protocol: Ftp

Server: 10.229.24.22

Port: 0

Userid: ftp

Path:

Downloaded Image Size (KB): 95040

Time stamp: 2016-12-11T20:27:47.856

State: Downloading

Transfer Rate (KB/s): 47520.000000

Current Task: downloading image cisco-ftd.7.6.0.113.SPA.csp from 10.229.24.22(FSM-STAGE:sam:dme:ApplicationDownloaderDownload:Local)Utilisez cette commande pour vérifier que le téléchargement a réussi :

FPR4100 /ssa/app-software # show download-task

Downloads for Application Software:

File Name Protocol Server Port Userid State

------------------------------ ---------- ------------- ---------- --------- -----

cisco-ftd.7.6.0.113.SPA.csp Ftp 10.229.24.22 0 ftp Downloaded

Pour plus de détails :

KSEC-FPR4100 /ssa/app-software # show download-task fsm status expand

File Name: cisco-ftd.7.6.0.113.SPA.csp

FSM Status:

Affected Object: sys/app-catalogue/dnld-cisco-ftd.7.6.0.113.SPA.csp/fsm

Current FSM: Download

Status: Success

Completion Time: 2016-12-11T20:28:12.889

Progress (%): 100

FSM Stage:

Order Stage Name Status Try

------ ---------------------------------------- ------------ ---

1 DownloadLocal Success 1

2 DownloadUnpackLocal Success 1

File Name: Cisco_FTD_SSP_Upgrade-7.6.0-113.shL'image est affichée dans le référentiel du châssis :

KSEC-FPR4100 /ssa/app-software # exit

KSEC-FPR4100 /ssa # show app

Application:

Name Version Description Author Deploy Type CSP Type Is Default App

---------- ---------- ----------- ---------- ----------- ----------- --------------

asa 9.6.2.3 N/A cisco Native Application No

ftd 7.6.0.113 N/A cisco Native Application No

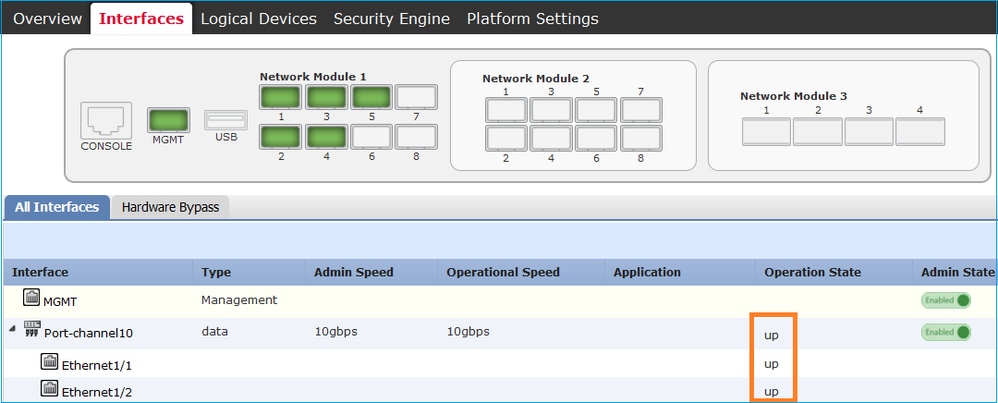

Tâche 4. Configuration des interfaces de gestion et de données FTD

Exigence de la tâche

Configurez et activez les interfaces de gestion et de données pour FTD sur l'appliance Firepower.

Solution

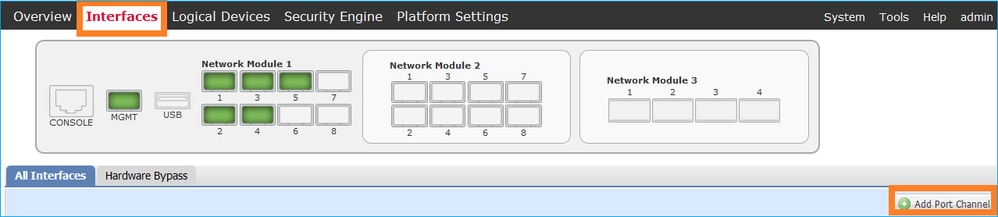

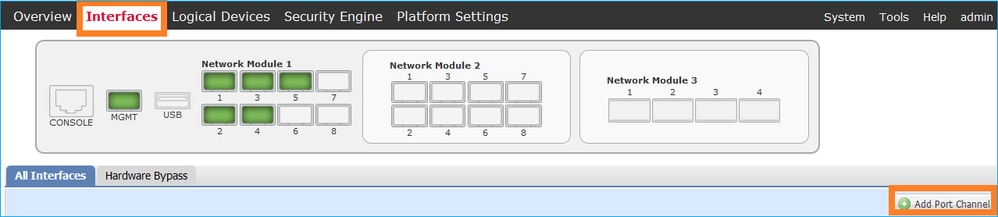

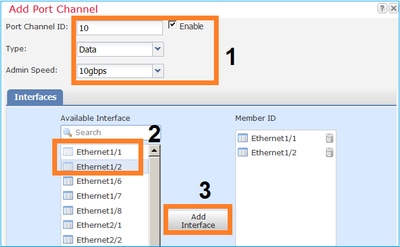

Pour créer une nouvelle interface, connectez-vous à FCM et accédez à l'onglet Interfaces. Les interfaces actuelles sont visibles. Pour créer une nouvelle interface Port Channel, choisissez le bouton Add New > Port Channel, comme illustré dans l'image :

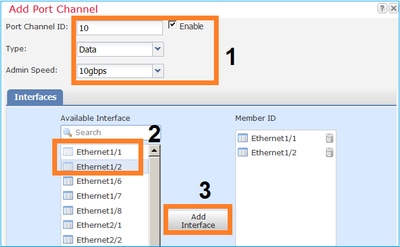

Étape 1 : création d’une interface de données de canal de port

Créez une nouvelle interface Port Channel, comme illustré dans cette image :

|

ID canal de port

|

1

|

|

Type

|

Données

|

|

Activer

|

Oui

|

|

ID de membre

|

Ethernet 1/2, Ethernet 1/3

|

Pour l'ID de canal de port, une valeur comprise entre 1 et 47.

Remarque : PortChannel 48 est utilisé pour les clusters.

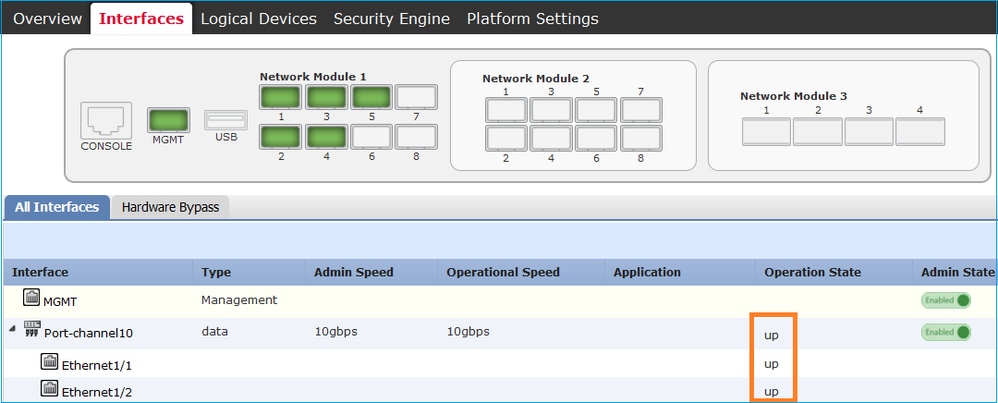

La vérification est comme illustré dans cette image :

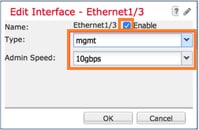

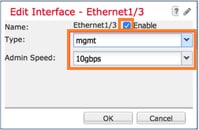

Étape 2 : création d’une interface de gestion

Dans l'onglet Interfaces, choisissez l'interface, sélectionnez Edit, et configurez l'interface Management, comme illustré dans cette image :

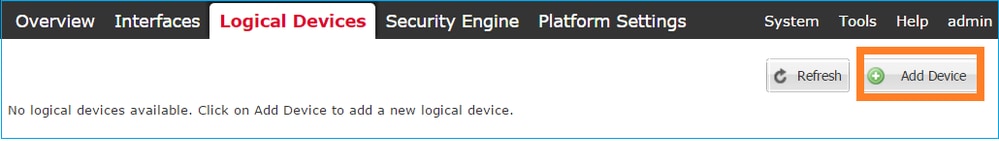

Tâche 5. Création et configuration d’un nouveau périphérique logique

Exigence de la tâche

Créez un FTD en tant que périphérique logique autonome et déployez-le.

Solution

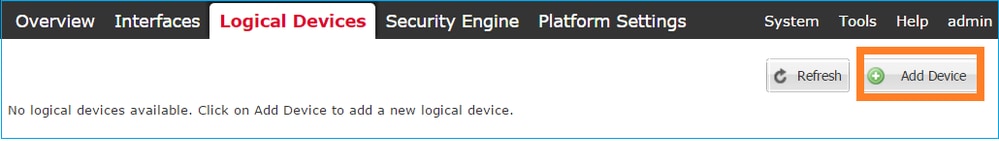

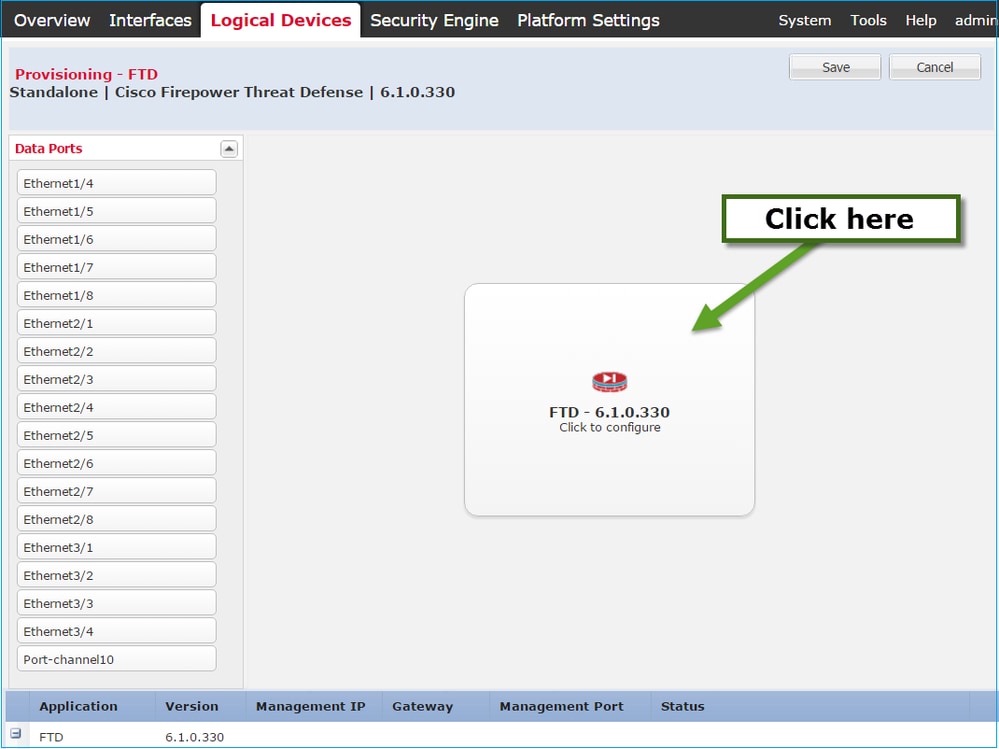

Étape 1 : ajout d’un périphérique logique

Accédez à l'onglet Logical Devices et choisissez le bouton Add Device pour créer un nouveau périphérique logique, comme illustré dans cette image :

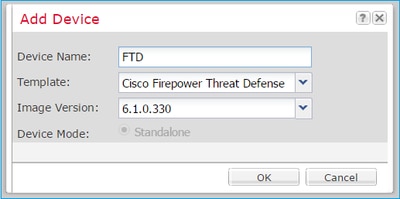

Configurez un périphérique FTD avec les paramètres affichés dans cette image :

|

Nom du périphérique

|

FPR4125-1

|

|

Modèle

|

Cisco Secure Firewall Threat Defense

|

|

Version de l'image

|

7.6.0.113

|

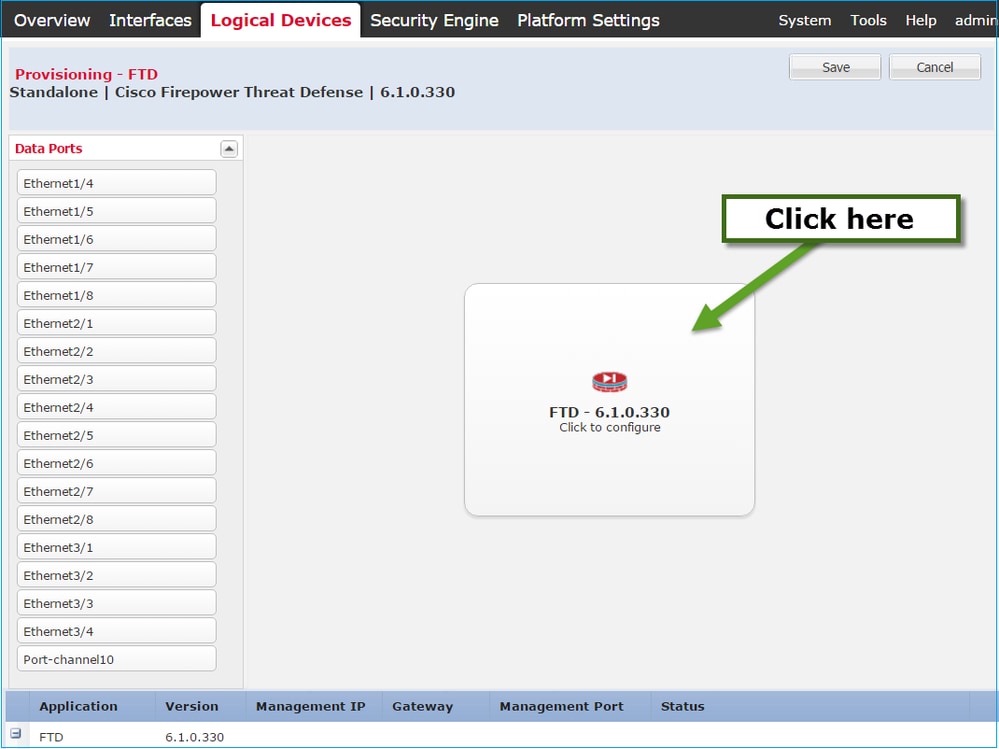

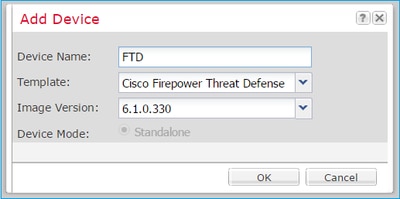

Étape 2. Amorçage du périphérique logique

Une fois le périphérique logique créé, la fenêtre Provisioning - device_name s'affiche. Choisissez l'icône du périphérique pour démarrer la configuration, comme illustré dans cette image :

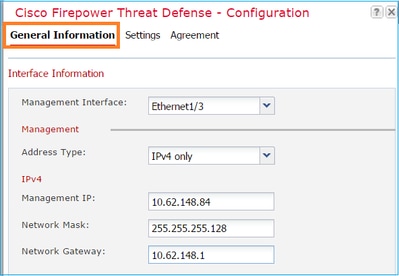

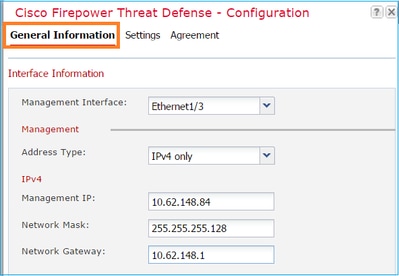

Configurez l'onglet Informations générales FTD, comme illustré dans cette image :

|

Interface de gestion

|

Ethernet1/1

|

|

Type d'adresse

|

IPv4 uniquement

|

|

IP de gestion

|

10.62.148.226

|

|

Masque de réseau

|

255.255.255.128

|

|

Passerelle réseau

|

10.62.148.129

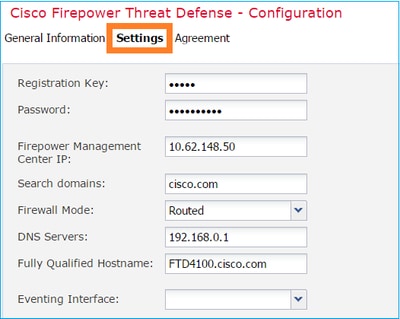

|

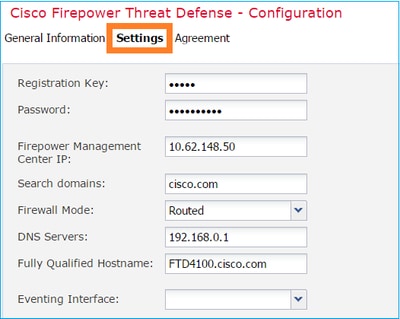

Configurez l'onglet Paramètres FTD, comme illustré dans cette image :

|

Clé d'enregistrement

|

cisco

|

|

Mot de passe

|

Pa$$w0rd |

|

Cisco Secure Firewall Management Center IP

|

10.62.148.43

|

|

Domaines de recherche

|

cisco.com

|

|

Mode pare-feu

|

Routés

|

|

Serveurs DNS

|

192.168.0.2

|

|

Nom d'hôte complet

|

FPR4125-1.cisco.com

|

|

Interface D'Événement

|

-

|

Assurez-vous que l'accord est accepté et sélectionnez OK.

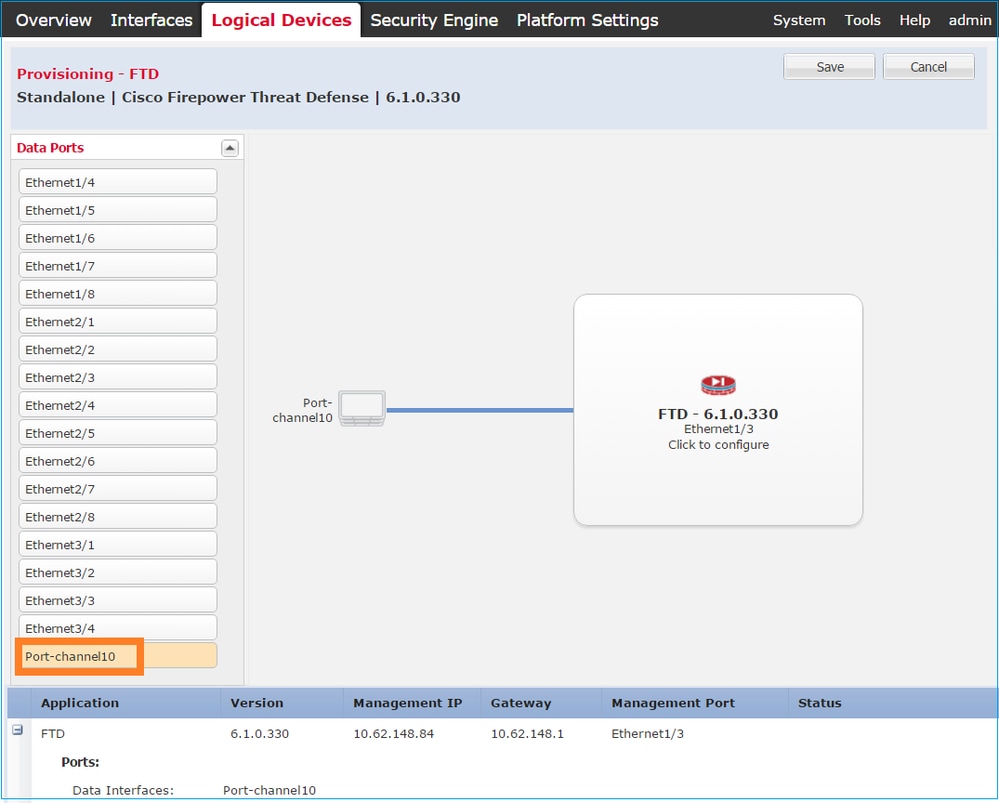

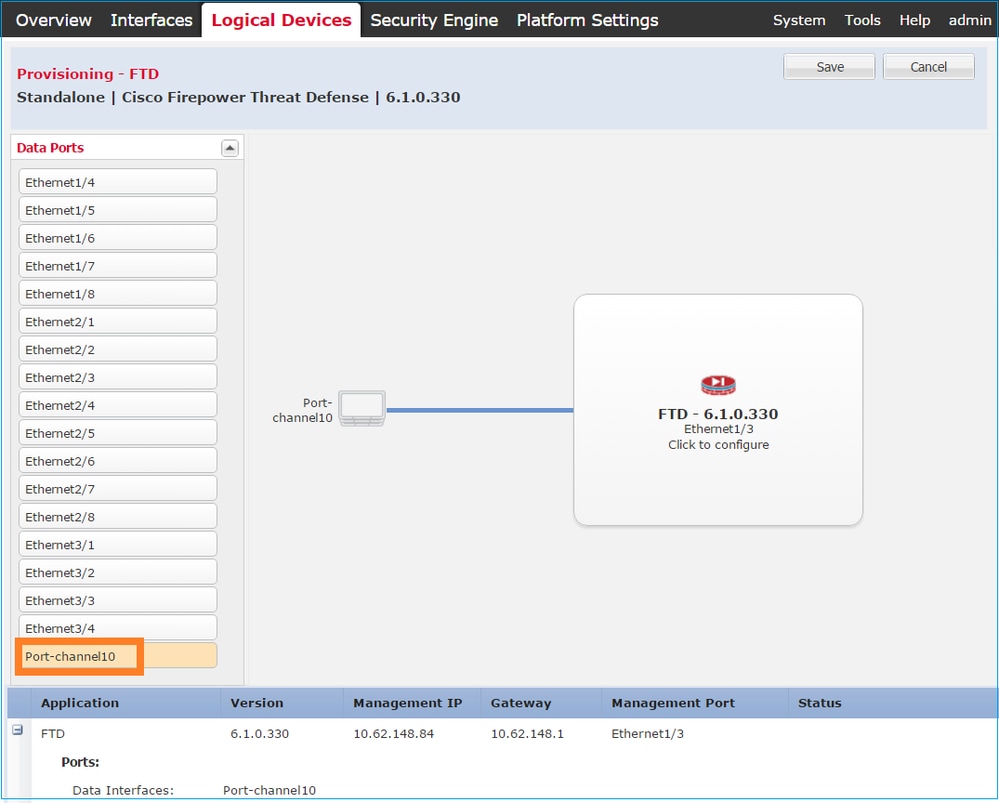

Étape 3. Attribution des interfaces de données

Développez la zone Ports de données et choisissez chaque interface à affecter à FTD. Dans ce scénario, une interface (Port-channel1) a été attribuée, comme illustré dans cette image :

Choisissez Save pour terminer la configuration.

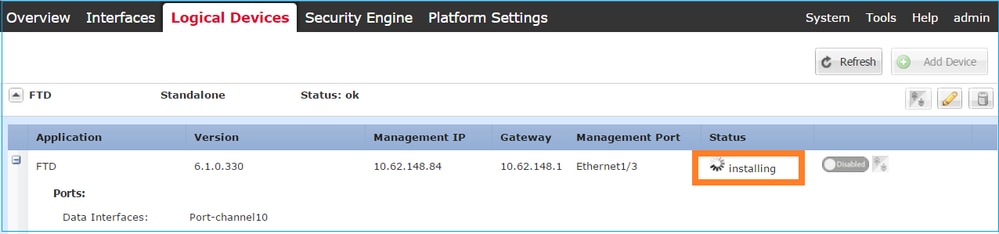

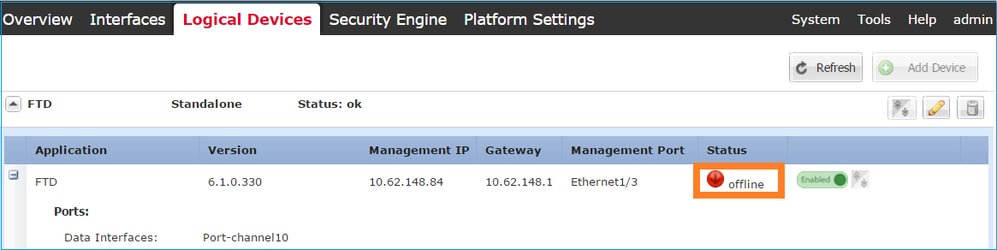

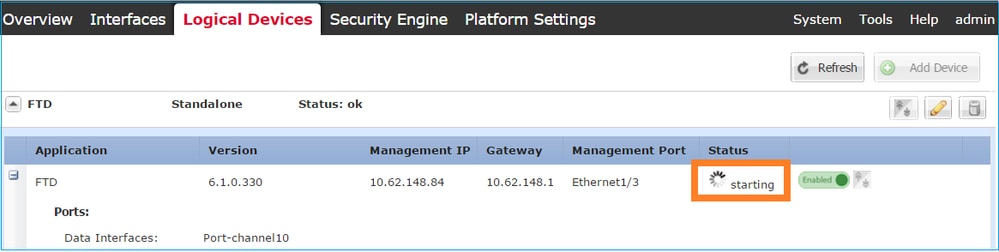

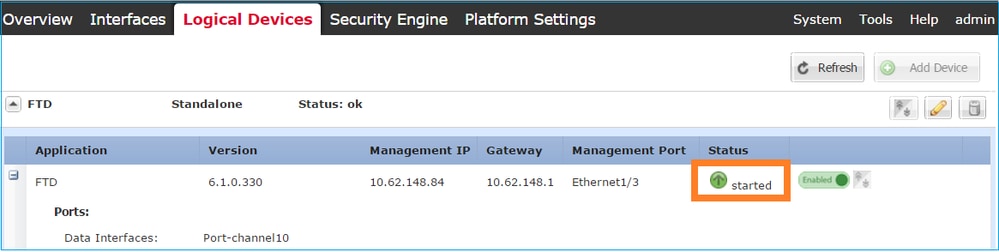

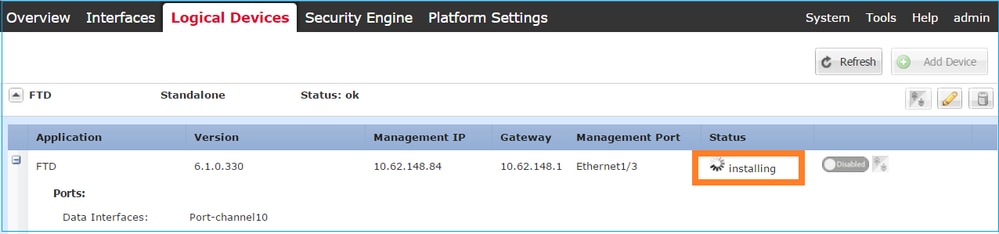

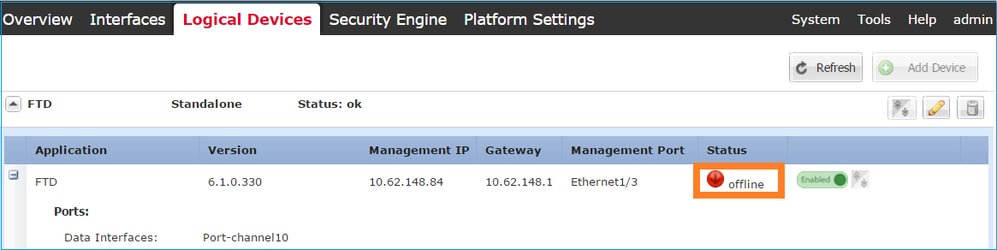

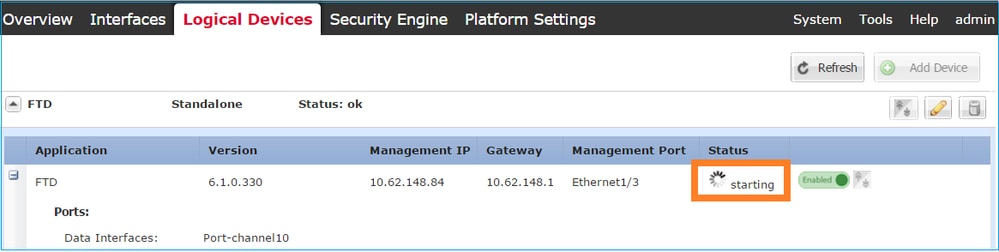

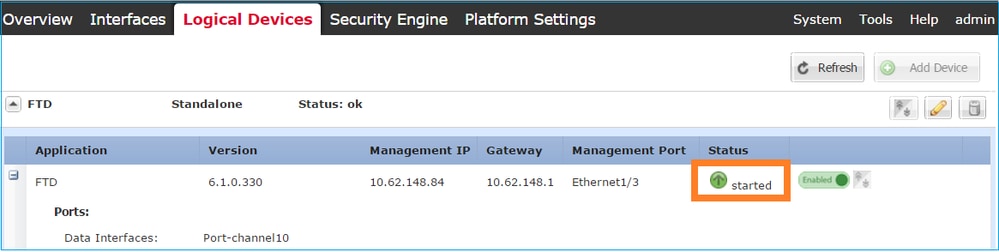

Étape 4. Surveillance du processus d’installation

Voici comment l'installation de FTD progresse lorsqu'elle est surveillée à partir de l'interface utilisateur de FCM, comme illustré dans ces images :

Surveillez le processus d'installation à partir de l'interface de ligne de commande Firepower :

FPR4100# connect module 1 console

Telnet escape character is '~'.

Trying 127.5.1.1...

Connected to 127.5.1.1.

Escape character is '~'.

Firepower-module1>show services status all

Services currently running:

Application Type | Identifier | Oper State | Up Since | Instance ID

---------------- | ---------- | ---------- | -------- | -----------

ftd (native) | FPR4125-1 | RUNNING | 00:01:56 | ftd_001_JAD22360004VWC84030

Tâche 6. Enregistrement du FTD dans Cisco Secure Firewall Management Center (FMC)

Exigence de la tâche

Enregistrez le FTD dans le FMC.

Solution

Étape 1 : vérification de la connectivité de base entre le FTD et le FMC

Avant d'enregistrer le FTD auprès du FMC, vérifiez la connectivité de base entre le FTD et le FMC :

Firepower-module1>connect ftd

Connecting to ftd(FPR4125-1) console... enter exit to return to bootCLI

> ping system 10.62.148.43

PING 10.62.148.43 (10.62.148.43) 56(84) bytes of data.

64 bytes from 10.62.148.43: icmp_seq=1 ttl=63 time=0.254 ms

64 bytes from 10.62.148.43: icmp_seq=2 ttl=63 time=0.283 ms

64 bytes from 10.62.148.43: icmp_seq=3 ttl=63 time=0.217 ms

En raison de la configuration du bootstrap, le FTD a déjà configuré le gestionnaire FMC :

> show managers

Type : Manager

Host : 10.62.148.43

Display name : 10.62.148.43

Identifier : 10.62.148.43

Registration : Pending

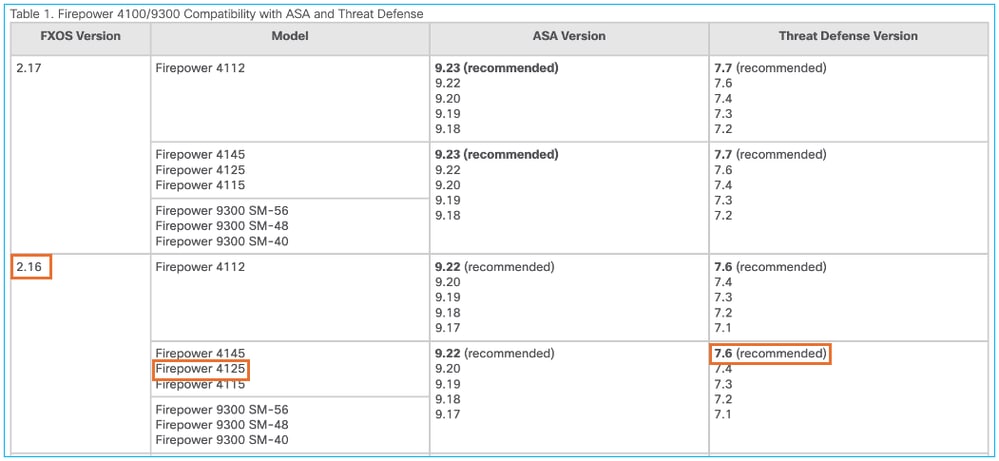

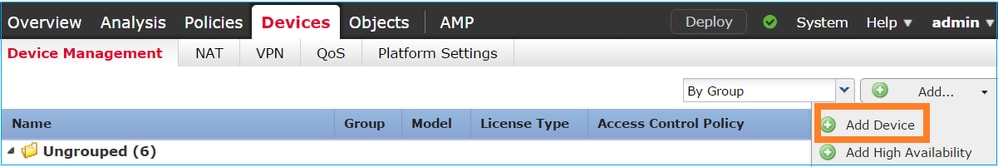

Étape 2 : ajout du FTD dans le FMC

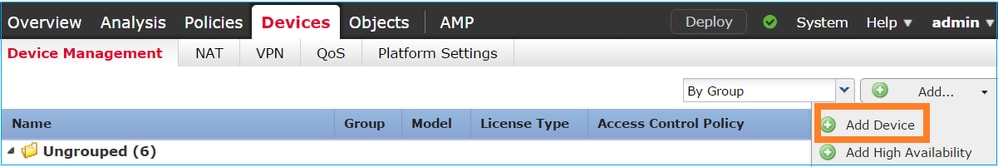

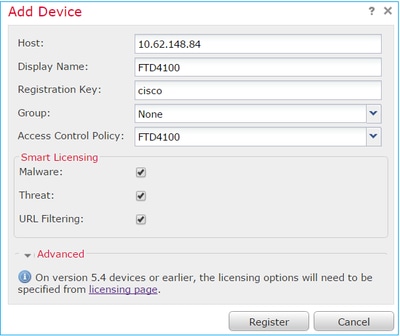

Sur le FMC, accédez à l'onglet Devices> Device Management et accédez à Add... > Add Device, comme illustré dans cette image :

Configurez les paramètres du périphérique FTD, comme illustré dans cette image :

Cliquez sur le bouton Register.

Sur le FMC, vérifiez les tâches pour voir la progression de l'enregistrement. En plus de l'enregistrement, le CSP :

- Détecte le périphérique FTD (récupère la configuration d'interface actuelle).

- Déploie la stratégie initiale.

L'enregistrement a réussi comme illustré dans cette image :

Si vous rencontrez des problèmes lors de l'inscription, veuillez consulter le document suivant :

Informations connexes

Commentaires

Commentaires