Introduction

Ce document décrit la méthode de propagation de balise de groupe de sécurité (SGT) en ligne dans les réseaux étendus définis par logiciel (SD-WAN).

Conditions préalables

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Réseau étendu défini par logiciel (SD-WAN) Cisco Catalyst

- Fabric d'accès défini par logiciel (SD-Access)

- Cisco Identity Service Engine (ISE)

Composants utilisés

Les informations contenues dans ce document sont basées sur :

- Cisco IOS® XE Catalyst SD-WAN Edge version 17.9.5a

- Cisco Catalyst SD-WAN Manager version 20.12.4.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

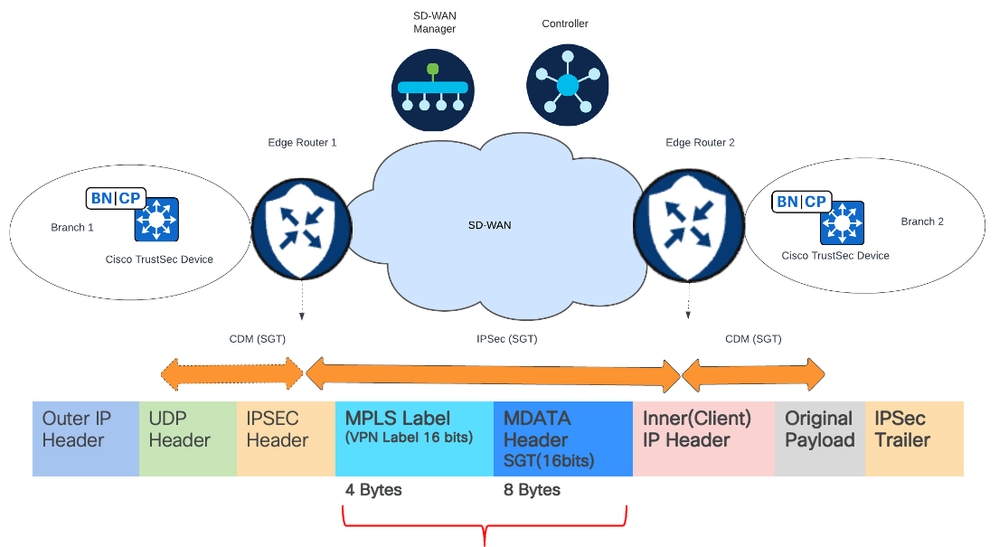

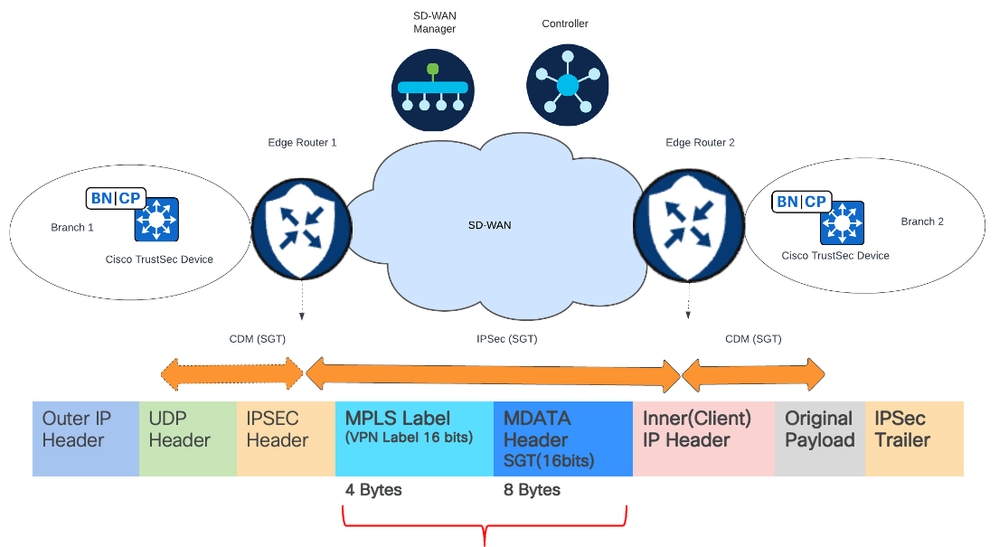

Intégration de Cisco TrustSec

La propagation SGT avec l'intégration Cisco TrustSec est prise en charge par le commutateur Cisco IOS® XE Catalyst SD-WAN version 17.3.1a. Cette fonctionnalité permet aux périphériques de périphérie SD-WAN Cisco IOS® XE Catalyst de propager les balises SGT (Security Group Tag) en ligne générées par les commutateurs Cisco TrustSec dans les filiales vers d'autres périphériques de périphérie du réseau SD-WAN Cisco Catalyst. Alors que les commutateurs Cisco TrustSec effectuent la classification et l'application sur les filiales, les périphériques SD-WAN Cisco IOS® XE Catalyst transportent les étiquettes en ligne sur les périphériques de périphérie.

Concepts de base de Cisco Trustsec :

- Liaisons SGT : Association entre IP et SGT, toutes les liaisons sont généralement configurées et apprises directement à partir de Cisco ISE.

- Propagation SGT : Les méthodes de propagation sont utilisées pour propager ces balises SGT entre les sauts de réseau

- Politiques SGTACLs : Ensemble de règles qui spécifient les privilèges d'une source de trafic au sein d'un réseau approuvé.

- Application SGT : Lorsque les politiques sont appliquées en fonction de la politique SGT.

Méthodes de propagation SGT

Les méthodes de propagation SGT sont les suivantes :

- Propagation SGT Étiquetage en ligne.

- Protocole SXP (SGT Propagation Security Group Tag Exchange Protocol)

Propagation SGT avec marquage en ligne

Avec l’étiquetage en ligne, une trame Ethernet spéciale est utilisée pour propager ces balises SGT entre les sauts de réseau. Pour la propagation de l'étiquetage en ligne, les filiales doivent être équipées de commutateurs compatibles Cisco TrustSec capables de gérer l'étiquetage en ligne SGT (périphériques Cisco TrustSec).

Exemple :

- Branch1 et Branch2 sont équipés de commutateurs Cisco TrustSec et ces filiales sont connectées aux périphériques Cisco IOS XE Catalyst SD-WAN.

- Les performances du commutateur Cisco TrustSec dans les filiales sont les performances, la liaison, la propagation et l'application.

- Le commutateur Cisco TrustSec de la succursale 1 effectue l'étiquetage en ligne SGT dans la trame CMD Ethernet vers le routeur de périphérie 1.

- Le routeur de périphérie 1 désencapsule ensuite la trame CMD, extrait le SGT et le propage sur les tunnels Cisco Catalyst SD-WAN IPSec ou GRE.

- Le routeur de périphérie 2 sur Cisco Catalyst SD-WAN extrait le SGT du Cisco Catalyst SD-WAN, génère la trame CMD Ethernet et copie le SGT reçu.

- Le commutateur Cisco TrustSec de Branch2 inspecte le SGT et le compare au SGT de destination pour déterminer si le trafic doit être autorisé ou refusé (mise en oeuvre).

Champ SGT transporté à l'intérieur du paquet qui traverse le paquet SD-WAN de Cisco Catalyst et huit octets de données supplémentaires y sont ajoutés.

Champ SGT transporté à l'intérieur du paquet qui traverse le paquet SD-WAN de Cisco Catalyst et huit octets de données supplémentaires y sont ajoutés.

Activer la propagation du balisage en ligne SGT dans les tunnels IPSEC SD-WAN

Diagramme de réseau pour la propagation de l'étiquetage en ligne SGT dans les tunnels IPSEC SD-WAN

Diagramme de réseau pour la propagation de l'étiquetage en ligne SGT dans les tunnels IPSEC SD-WAN

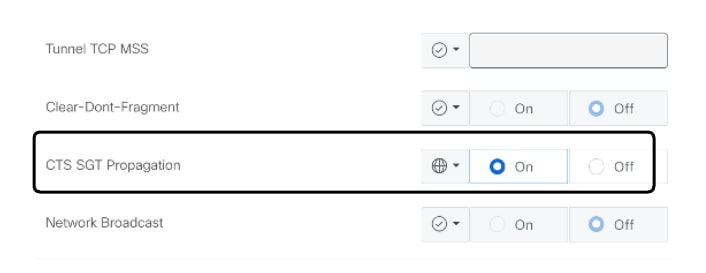

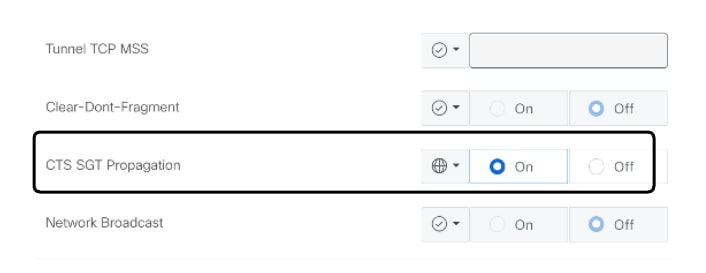

Étape 1 : activation de la propagation de l’étiquetage en ligne SGT sur l’interface WAN (Transport Tunnel Interface)

- Pour activer la propagation du balisage en ligne SGT via les tunnels ipsec SD-WAN, la propagation doit être activée uniquement dans le tunnel SD-WAN.

- Connectez-vous à l'interface utilisateur graphique de Cisco Catalyst SD-WAN Manager.

- Accédez à Configuration > Templates > Feature Template > Cisco VPN Interface Ethernet (VPN0) > Cliquez sur Tunnel.

Section tunnel

Section tunnel

- Identifier la propagation CTS SGT > Sélectionner ACTIVÉ

Configuration du tunnel

Configuration du tunnel

Équivalent de commande CLI :

interface Tunnel0

ip unnumbered GigabitEthernet0/0/0

no ip redirects

ipv6 unnumbered GigabitEthernet0/0/0

no ipv6 redirects

cts manual

tunnel source GigabitEthernet0/0/0

tunnel mode sdwan

Remarque : À partir de la version 20.6 / 17.6.1, la propagation SGT (Inline Tagging) est désactivée par défaut sur les tunnels SD-WAN.

Remarque : Lorsque la propagation des balises SGT CTS est activée, elle provoque momentanément le basculement de l'interface.

Remarque : Lorsque la propagation des SGT CTS est activée, elle dans l'interface WAN physique pourrait causer des problèmes de connectivité tels que des pertes de paquets si le saut suivant n'est pas en mesure de désencapsuler la trame CMD qui inclut le SGT.

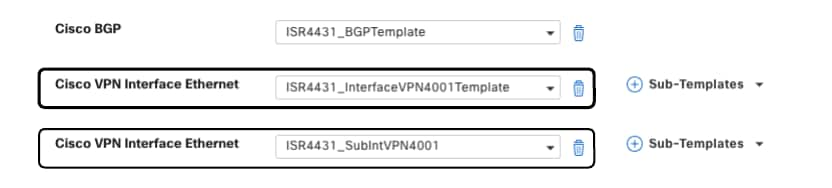

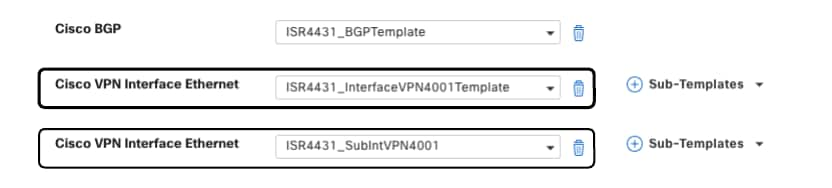

Étape 2 : activation de la propagation du balisage en ligne SGT sur l’interface de services (LAN)

- Accédez à Configuration > Templates > Device Template > VPN de service

- Identifier les modèles de fonctionnalités des interfaces LAN pour l'interface et les sous-interfaces physiques > Cisco VPN Interface Ethernet (Service VPN)

Modèle de fonctionnalité d'interface VPN Cisco (LAN)

Modèle de fonctionnalité d'interface VPN Cisco (LAN)

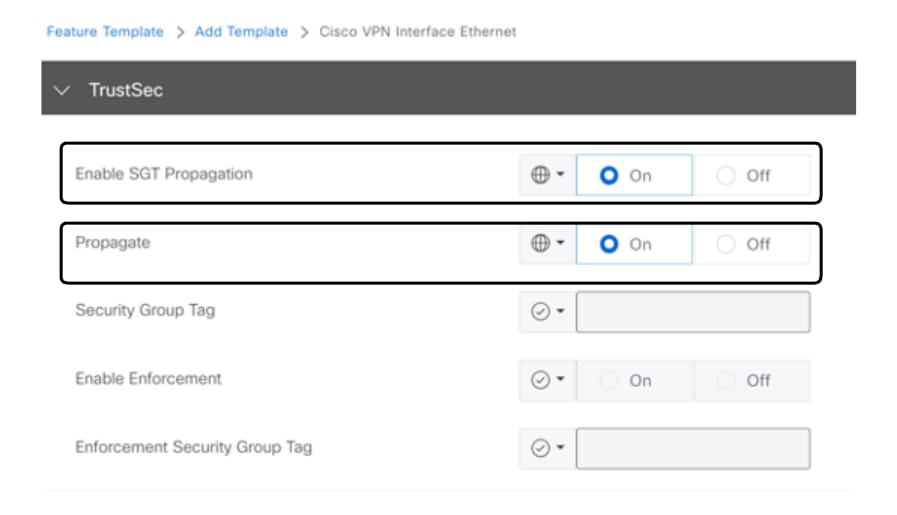

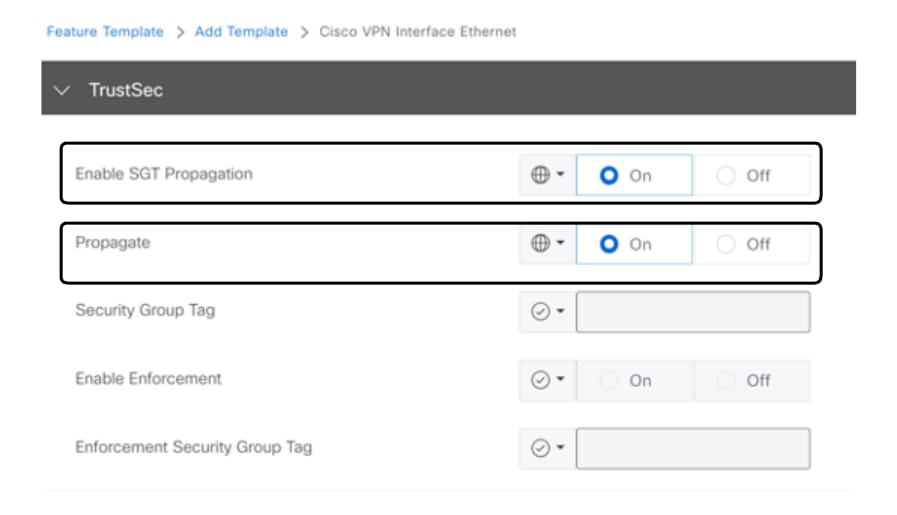

- Accédez au modèle de fonctionnalité Cisco VPN Interface Ethernet (Service VPN), cliquez sur TrustSec

Section TrustSec

Section TrustSec

- Identifier Activer la propagation SGT > Sélectionner ON

- Identifier la propagation > Sélectionner ON

Configuration TrustSec

Configuration TrustSec

Équivalent de commande CLI :

interface GigabitEthernet0/0/3 <<< Physical Interface

vrf forwarding 4001

no ip address

no ip redirects

ip mtu 1500

load-interval 30

negotiation auto

cts manual

arp timeout 1200

interface GigabitEthernet0/0/3.3 <<< Sub-Interface

encapsulation dot1Q 3

vrf forwarding 4001

ip address 192.168.253.2 255.255.255.252

no ip redirects

ip mtu 1500

cts manual

policy static sgt 999 trusted

arp timeout 1200

Remarque : Sur un périphérique SD-WAN Cisco IOS® XE Catalyst, Cisco TrustSec doit être activé sur l'interface physique et sur toutes les sous-interfaces.

Remarque : Ce laboratoire se concentre uniquement sur la propagation des balises SGT, les liaisons SGT et l'application des balises SGT sont réalisées dans un réseau de fabric SD-Access.

Vérifier

Exécutez la commandeshow cts interface

pour afficher les informations Cisco TrustSec pour les interfaces.

Interface de tunnel SD-WAN.

#show cts interface Tunnel0

Global Dot1x feature is Disabled

Interface Tunnel0:

CTS is enabled, mode: MANUAL

IFC state: OPEN

Interface Active for 1d22h

Authentication Status: NOT APPLICABLE

Peer identity: "unknown"

Peer's advertised capabilities: ""

Authorization Status: NOT APPLICABLE

SAP Status: NOT APPLICABLE

Propagate SGT: Enabled

Interface LAN du service SD-WAN.

#show cts interface GigabitEthernet0/0/3.3

Global Dot1x feature is Disabled

Interface GigabitEthernet0/0/3.3:

CTS is enabled, mode: MANUAL

IFC state: OPEN

Interface Active for 6d14h

Authentication Status: NOT APPLICABLE

Peer identity: "unknown"

Peer's advertised capabilities: ""

Authorization Status: SUCCEEDED

Peer SGT: 999

Peer SGT assignment: Trusted

SAP Status: NOT APPLICABLE

Propagate SGT: Enabled

Sous-interface de configuration d'une trace FIA dans un réseau local de service

Pour identifier le SGT pour les paquets, il peut valider via le FIA Trace.

Configurez la condition FIA Trace sur l'interface LAN (GigabitEthernet0/0/3) où la propagation de l'étiquetage en ligne SGT est activée.

clear platform condition all

debug platform packet-trace packet 2048 fia-trace data-size 2048

debug platform condition interface GigabitEthernet0/0/3.3 both

Exécutez la commande debug platform condition start pour démarrer le suivi FIA.

Exécutez la commande debug platform condition stop pour arrêter la trace FIA.

Exécutez la commandeshow platform packet-trace summarypour afficher les paquets de trace FIA.

#show platform packet-trace summ

Pkt Input Output State Reason

0 Gi0/0/3.3 internal0/0/rp:0 PUNT 3 (Layer2 control and legacy)

1 Gi0/0/3.3 internal0/0/rp:0 PUNT 55 (For-us control)

2 Gi0/0/3.3 Gi0/0/0 FWD

3 Gi0/0/3.3 Gi0/0/0 FWD

4 Gi0/0/3.3 Gi0/0/0 FWD

5 Gi0/0/3.3 Gi0/0/0 FWD

6 Gi0/0/3.3 Gi0/0/0 FWD

7 Gi0/0/3.3 Gi0/0/0 FWD

Exécutez la commande show platform packet-trace packet

decode

pour décoder un paquet.

Dans le paquet, identifiez Feature: Transfert SDWAN

#show platform packet-trace packet 2 decode

Packet: 2 CBUG ID: 254

Summary

Input : GigabitEthernet0/0/3.3

Output : GigabitEthernet0/0/0

State : FWD

!... Output is suppressed

Feature: SDWAN Forwarding

SDWAN adj OCE:

Output : GigabitEthernet0/0/0

Hash Value : 0x2c

Encap : ipsec

SLA : 0

SDWAN VPN : 4001

SDWAN Proto : MDATA

Out Label : 1003

Local Color : bronze

Remote Color : gold

FTM Tun ID : 2

!... Output is suppressed

MDATA ver : 0x2

MDATA next proto : IPV4(0x1)

MDATA num : 1

MDATA type : SGT_TYPE(0x1)

MDATA SGT : 5 <<<< Packet incoming with SGT 5 and forwarded by Edge router

Informations connexes

Commentaires

Commentaires