Introduction

Ce document décrit la procédure et la configuration requise pour effectuer des vérifications automatiques de l'intégrité et de la configuration pour les plates-formes MDS 9000.

Conditions préalables

Exigences

Le contrôle automatique de l'état et de la configuration est pris en charge uniquement pour les plates-formes MDS qui exécutent une version prise en charge du logiciel NX-OS®.

Les plates-formes matérielles suivantes sont prises en charge :

- Tous les commutateurs de la gamme MDS 9000 qui n'ont pas encore atteint la date de fin d'assistance : HW. Reportez-vous aux avis de fin de vie et de fin de commercialisation de MDS ici :

Avis de fin de vie et de fin de commercialisation

Remarque : Le matériel doit faire l'objet d'un contrat Cisco valide et le CCOID qui soumet la vérification de l'état et de la configuration doit être associé au même contrat.

Composants utilisés

Ce document n'est pas limité à des versions de matériel et de logiciel spécifiques.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Conventions

Pour plus d'informations sur les conventions utilisées dans ce document, reportez-vous à Conventions relatives aux conseils techniques Cisco.

Procédure de vérification du fonctionnement et de la configuration

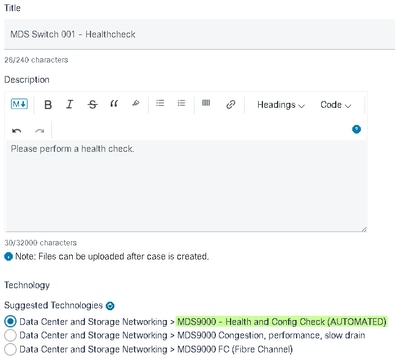

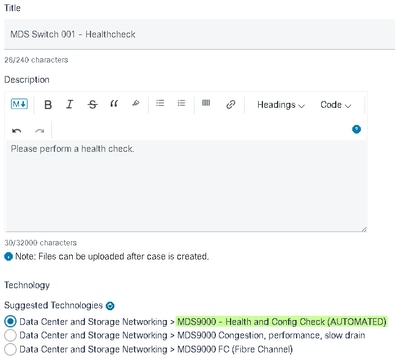

Pour effectuer une vérification automatisée de l'état et de la configuration sur les commutateurs MDS, ouvrez une demande de service TAC régulière dans Cisco Support Case Manager avec les mots clés suivants :

Tech : Data center et réseau de stockage

Sub-Tech : MDS9000 - Contrôle de l'état et de la configuration (AUTOMATISÉ)

Code du problème : Contrôle de l'intégrité et de la configuration

Sélection du contrôle d'intégrité et de configuration

Sélection du contrôle d'intégrité et de configuration

Domaine problématique - Vérification de l'intégrité et de la configuration

Domaine problématique - Vérification de l'intégrité et de la configuration

Pour le TAC SR ouvert, téléchargez la sortie de la commande show tech-support details capturée à partir du commutateur, soit au format .txt ou .gz/.tar. Actuellement, le fichier de détails show tech-support capturé aux formats de texte ASCII et UTF-8 est pris en charge. Pour les instructions de téléchargement, référez-vous à Téléchargements de fichiers client TAC.

À partir de NX-OS 8.4(2d) et 9.2(1), la commande MDS tac-pac a été améliorée pour créer rapidement un fichier sur bootflash qui contient des détails de show tech-support avec une commande show logging ajoutée. Il s'agit de la méthode préférée de création du fichier d'entrée pour toute demande de service TAC nécessitant une commande show tech-support details, y compris un cas de vérification automatique de l'état et de la configuration.

Une fois le résultat requis joint à la demande de service, Cisco Automation analyse les journaux et fournit un rapport (au format PDF) joint à un e-mail qui vous a été envoyé. Le rapport contient une liste des problèmes détectés, les étapes appropriées pour résoudre les problèmes et un plan d'action recommandé.

Si vous avez des questions concernant les échecs de vérification de l'intégrité signalés, nous vous conseillons d'ouvrir une ou plusieurs demandes de service séparées avec les mots-clés appropriés pour obtenir de l'aide. Il est vivement recommandé de se reporter au numéro de demande de service (SR) ouvert pour la vérification automatisée de l'intégrité et de la configuration, ainsi qu'au rapport généré pour accélérer l'enquête.

Niveaux de gravité

Le tableau présente les niveaux de gravité suivants de NX-OS standard et leurs définitions.

|

Niveau de gravité

|

Description

|

|

Urgence(0)

|

Le système est inutilisable.

|

|

Alerte(1)

|

Conditions critiques, attention immédiate requise.

|

|

Critique(2)

|

Conditions majeures.

|

|

Erreur(3)

|

Conditions mineures.

|

|

Avertissement(4)

|

Conditions d'avertissement.

|

|

Avis(5)

|

Messages de notification et d'information de base. Peut-être indépendamment insignifiant.

|

|

Informations(6)

|

Les événements normaux signifient le retour à l'état normal.

|

Modules de vérification de l'intégrité et de configuration

La version 1 de la vérification automatique de l'intégrité et de la configuration de MDS, publiée en mai 2023, effectue les vérifications répertoriées dans le tableau 1.

Tableau 1 : Modules de vérification du fonctionnement et CLI associées utilisés par les modules

|

Indice

|

Module de contrôle de santé

|

Brève description du module

|

CLI(s) utilisée(s) pour effectuer la vérification du fonctionnement

|

|

1

|

Vérification de la version de NX-OS

|

Vérifiez si le périphérique exécute une version du logiciel NX-OS recommandée par Cisco.

|

show version

|

|

2

|

Vérification de l'émetteur MDS pour EOL/EOS

|

Vérifiez si un émetteur-récepteur est en fin de vie (EOL) ou en fin de commercialisation (EOS).

|

show version

show clock

show hardware

|

|

3

|

Utilisation du débit de données pour les interfaces FC sur le commutateur MDS

|

Vérifie les débits d’entrée et de sortie des interfaces. Répertorie les 10 principales interfaces et les alertes sur les interfaces dont l'utilisation est supérieure à 80 %.

|

show version

show interface brief

show interface

|

|

4

|

Informations détaillées sur l'émetteur-récepteur pour le commutateur MDS

|

Vérifie les valeurs nominales de la température, de la tension, du courant, de la puissance x ou de la puissance x de l'interface. Suggère les étapes suivantes en cas de détection de pannes.

|

show version

show hardware

show interface transceiver details

|

|

5

|

Vérifier les défauts PSIRT en fonction de la version de NX-OS exécutée

|

Correspond à une variété de PSIRT selon le matériel/logiciel et la configuration. Ce n'est pas exhaustif.

|

show version

show running-config

|

|

6

|

Vérification MDS des informations d'horloge

|

Vérifie la configuration d'horloge recommandée et fournit des exemples de configurations d'horloge recommandées.

|

show running-config

show clock

|

|

7

|

Vérification du matériel MDS pour EOL/EOS

|

Identifie les dates de fin de vie (EOL) et de fin de support (EOS) des modules et châssis MDS.

|

show version

show module

show hardware

afficher l'inventaire

|

|

8

|

Vérification du logiciel MDS pour EOL/EOS

|

Indique les dates de fin de vie (EOL) et de fin de support (EOS) des versions de MDS NX-OS.

|

show version

show module

|

|

9

|

Vérification de cohérence des bases de données MDS FCNS et FLOGI

|

Vérifiez la cohérence entre les sorties « show fcns database » et « show flogi database ».

|

show version

show hardware

show flogi database

show fcns database local vsan 1-4093

|

|

10

|

Vérification MDS pour tous les VSAN actifs et actifs sur tous les ports TF

|

Assurez-vous que tous les ports TF disposent de tous les VSAN autorisés à l'état actif, aucun VSAN à l'état isolé ou en cours d'initialisation.

|

show version

show hardware

show interface

show interface brief

show port-channel database

|

|

11

|

Vérification MDS pour tous les VSAN actifs et actifs sur tous les ports TE

|

Vérifiez que tous les ports TE ont des VSAN autorisés à l'état actif, aucun VSAN à l'état isolé ou en cours d'initialisation.

|

show version

show module

show interface

show interface brief

show port-channel database

|

|

12

|

MDS OUI Vérifier les périphériques distants

|

Assurez-vous que MDS reconnaît l'OUI des connexions via des liaisons et des connexions de port-channel.

|

show flogi internal event-history errors

show port internal event-history errors

show system internal fcfwd idxmap interface show flogi internal event-history debugs

show accounting log

|

|

13

|

Contrôle de verrouillage MDS CFS

|

Vérifier la présence de verrous d'horloge et suggérer des étapes pour les effacer.

|

show version

show module

show hardware

show cfs lock

show logging log

show cfs internal session-history

show cfs peers

show fcdomain domain-list

show cfs internal event-history errors

show clock

|

|

14

|

MDS Vérifier la liaison mgmt0 du superviseur actif

|

Vérifiez si l'état de la liaison mgmt0 du superviseur actif ou unique s'affiche.

|

show version

show interface mgmt0

|

|

15

|

MDS 9700 Vérifier la liaison mgmt0 du superviseur de secours

|

Vérifiez si l'état de la liaison mgmt0 du superviseur de secours s'affiche. Valable uniquement pour les directeurs MDS 9700 exécutant NX-OS 9.2(1) et versions ultérieures.

|

show version

show interface mgmt0 standby

|

|

16

|

Contrôle d'allocation de membres PC sous-optimaux MDS

|

Les canaux de port sont importants pour la résilience dans les réseaux SAN Fibre Channel à commutateurs multiples. La configuration des canaux de port pour une tolérance de panne maximale et l'utilisation des ressources matérielles contribuent à la résilience du SAN. Ce module vérifie chaque canal de port Fibre Channel trouvé pour s'assurer que ses interfaces membres sont distribuées aussi uniformément que possible entre les modules et les moteurs fwd disponibles dans le commutateur.

|

show version

show interface brief

|

|

17

|

Contrôle de cohérence MDS FSPF

|

Vérifie les coûts FSPF sur chaque ISL pour s'assurer que les commutateurs adjacents ont les mêmes coûts/les mêmes coûts. Si les coûts sont différents de chaque côté de l’ISL, un routage inattendu ou asymétrique peut se produire. Cette vérification ne s'applique pas aux commutateurs en mode NPV car il n'y a pas de base de données FSPF dans ces commutateurs.

|

show switchname

show fspf database

show fcs ie

show npv internal info

|

|

18

|

Contrôle d'utilisation CPU élevée MDS

|

Vérifiez que l'utilisation actuelle du processeur se situe dans la limite prédéterminée en vérifiant plusieurs sorties de commande. Avertir l'utilisateur si l'utilisation dépasse 60 %, l'informer si l'utilisation dépasse 80 % et l'avertir si l'utilisation dépasse 90 %.

|

show processes cpu

show processes cpu history

show logging log

|

|

19

|

Contrôle d'utilisation de mémoire haute MDS

|

Vérifiez quelques sorties de commande pour déterminer si l'utilisation actuelle de la mémoire est inférieure aux seuils configurés ou si des processus s'exécutent dans la limite de mémoire allouée. Si l'utilisation dépasse 90 %, avertissez les utilisateurs.

|

show version

show processes memory

show running-config

|

| 20

|

MDS Vérifie la configuration de Port-Monitor Tx-Datarate pour détecter la surutilisation

|

Vérifiez la ou les stratégies de surveillance de port actives pour déterminer si les compteurs tx-datarate et/ou tx-datarate-burst sont configurés pour détecter correctement la surutilisation.

|

show version

show interface brief

show running-config

|

| 21 |

MDS Recherchez les erreurs de suppression de route FSPF causées par un superviseur incorrect

|

Recherchez les erreurs de suppression de route FSPF au cours des 20 derniers jours, indiquez-les et vérifiez ensuite si des compteurs d'erreurs non nuls sont enregistrés sur la liaison inband sup-fc0.

|

show version

show logging log

show hardware internal sup-fc0 interface-stats (MDS 9700s)

show hardware internal sup-fc0 errstats (commutateurs de fabric MDS)

|

| 22 |

MDS Vérifier les erreurs non nulles sur la liaison sup-fc0

|

Recherchez les compteurs d’erreurs non nuls enregistrés sur l’interface intrabande sup-fc0.

|

show version

show hardware internal sup-fc0 interface-stats (MDS 9700s)

show hardware internal sup-fc0 errstats (commutateurs de fabric MDS)

|

Rapports et avertissements

- La vérification de l'intégrité et de la configuration est automatisée et gérée par l'ingénieur du centre d'assistance technique virtuel.

- Le rapport (en format PDF) est généralement généré dans les 24 heures ouvrables suivant l'ajout de tous les journaux nécessaires à la demande de service.

- Le rapport est automatiquement partagé par e-mail (provenant des e-mails automatisés Cisco TAC <no-reply@cisco.com>) avec tous les contacts (principaux et secondaires) associés à la demande de service.

- Le rapport est également joint à la demande de service pour permettre sa disponibilité à tout moment ultérieur.

- Veuillez noter que les problèmes énumérés dans le rapport sont basés sur les journaux fournis et entrent dans le cadre des modules de vérification de l'état de santé énumérés dans le Tableau 1 (montré précédemment).

- La liste des contrôles d'intégrité et de configuration effectués n'est pas exhaustive et il est conseillé aux utilisateurs d'effectuer d'autres contrôles d'intégrité si nécessaire.

- De nouvelles vérifications de l'intégrité et de la configuration peuvent être ajoutées au fil du temps.

FAQ

T1 : Puis-je télécharger les détails de show tech-support pour plusieurs commutateurs dans le même SR pour obtenir le rapport de vérification de l'état de tous les commutateurs ?

A1 : Il s'agit d'un traitement automatisé des dossiers, et les contrôles d'intégrité sont effectués par l'ingénieur du centre d'assistance technique virtuel. La vérification de l'état de santé est effectuée uniquement pour les premiers « détails de l'assistance technique » téléchargés.

T2 : Puis-je télécharger plus d'un détail show tech-support pour le même appareil, par exemple, capturé à quelques heures d'intervalle, pour obtenir un bilan de santé fait pour les deux ?

A2 : Il s'agit d'un traitement de cas automatisé et sans état effectué par l'ingénieur du centre d'assistance technique virtuel. La vérification de l'état et de la configuration est effectuée pour le premier fichier show tech-support details téléchargé sur le routeur de service, que les fichiers téléchargés proviennent du même commutateur ou de commutateurs différents.

T3 : Puis-je effectuer des contrôles d'intégrité pour les commutateurs qui affichent des fichiers de détails du support technique compressés en un seul fichier rar/gz et chargés dans le SR ?

A3 : Non. Si plusieurs détails de show tech support sont téléchargés sous la forme d'un seul fichier rar/zip/gz, seul le premier fichier de l'archive est traité pour les vérifications d'intégrité.

T4 : Que puis-je faire si j'ai des questions sur l'un des échecs de vérification de l'intégrité signalés ?

A4 : Veuillez ouvrir une demande de service TAC distincte pour obtenir de l'aide sur le résultat spécifique du bilan de santé. Il est vivement recommandé de joindre le rapport de vérification de l'intégrité et de se reporter au numéro de dossier de la demande de service (SR) ouvert pour la vérification automatisée de l'intégrité et de la configuration.

Q5 : Puis-je utiliser la même demande de service ouverte pour la vérification automatisée de l'intégrité et de la configuration afin de résoudre les problèmes détectés ?

R5 : Non. La vérification proactive de l'intégrité étant automatisée, ouvrez une nouvelle demande de service pour résoudre les problèmes signalés. Veuillez noter que le SR ouvert pour vérification de fonctionnement est fermé dans les 24 heures suivant la publication du rapport de fonctionnement.

Q6 : La vérification automatique de l'intégrité et de la configuration s'exécute-t-elle avec le fichier show tech-support details pour le commutateur qui exécute des versions antérieures à celle mentionnée précédemment ?

R6 : La vérification automatisée de l'intégrité et de la configuration est conçue pour les plates-formes et les versions logicielles mentionnées précédemment. Pour les périphériques qui exécutent des versions plus anciennes, c'est le meilleur effort, et il n'y a aucune garantie de l'exactitude du rapport.

Q7: Comment fermer la demande de service ouverte pour le contrôle d'intégrité ?

R7 : La demande de service est fermée dans les 24 heures suivant l'envoi du premier rapport de vérification de fonctionnement. Aucune action n'est requise de la part de l'utilisateur pour la fermeture du SR.

T8 : Comment puis-je partager des commentaires ou des commentaires sur le bilan de santé proactif et la vérification de la configuration ?

R8 : Partagez-les par e-mail à l'adresse MDS-HealthCheck-Feedback@cisco.com

Q9. Quelle est la méthode recommandée pour capturer les informations show tech-support ou show tech-support à partir d’un commutateur ?

R9 : Comme mentionné précédemment dans ce document, à partir de NX-OS 8.4(2d) et 9.2(1), la commande MDS tac-pac a été améliorée pour créer rapidement un fichier sur bootflash qui contient un « show tech-support details » avec un « show logging onboard » ajouté. Il s'agit de la méthode préférée de création du fichier d'entrée pour toute demande de service TAC nécessitant une commande « show tech-support details », y compris une vérification automatisée de l'état et de la configuration. La sortie CLI capturée dans un fichier journal dans l'application du terminal (par exemple, SecureCRT, PuTTY) peut être au format UTF-8-BOM (ou similaire), qui n'est PAS pris en charge par le contrôle d'intégrité automatisé. Le contrôle d'intégrité et de configuration automatisé prend uniquement en charge les fichiers au format ASCII ou UTF-8.

Q10. Le vérificateur d’intégrité MDS peut-il être utilisé avec des commutateurs configurés pour le protocole FICON ?

R10 : Oui, c'est possible, mais à l'heure actuelle, il n'y a pas de contrôles spécifiques pour les VSAN FICON.

Vérification de l'intégrité et de la configuration Nexus

Référez-vous à Vérifier l'intégrité et la configuration de Nexus .

Commentaires

Nous vous remercions de nous faire part de vos commentaires sur le fonctionnement de ces outils. Si vous avez des observations ou des suggestions (par exemple, sur la facilité d'utilisation, la portée, la qualité des rapports générés, etc.), partagez-les ici MDS-HealthCheck-Feedback@cisco.com.

Commentaires

Commentaires