Introduction

Ce document décrit le processus de configuration sur la façon d'installer le certificat signé par l'autorité de certification pour l'outil Portique du cadre de diagnostic Unified Contact Center Enterprise (UCCE).

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Active Directory

- Serveur DNS (Domain Name System)

- Infrastructure CA déployée et fonctionnant pour tous les serveurs et clients

- Portique de cadre de diagnostic

L'accès à l'outil Diagnostic Framework Portico en tapant l'adresse IP dans le navigateur sans recevoir d'avertissement de certificat sort du cadre de cet article.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco UCCE 11.0.1

- Microsoft Windows Server 2012 R2

- Autorité de certification Microsoft Windows Server 2012 R2

- Système d'exploitation Microsoft Windows 7 SP1

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Configurer

Générer une demande de certificat signé

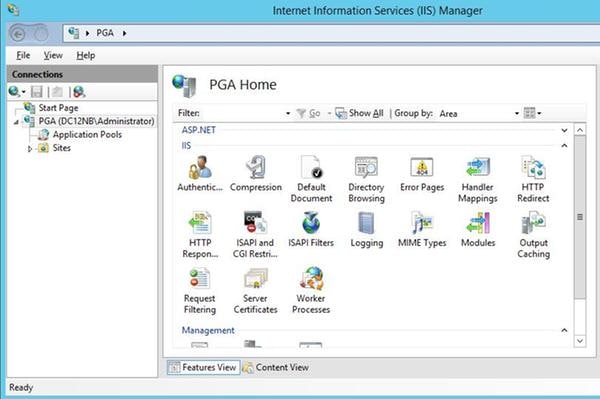

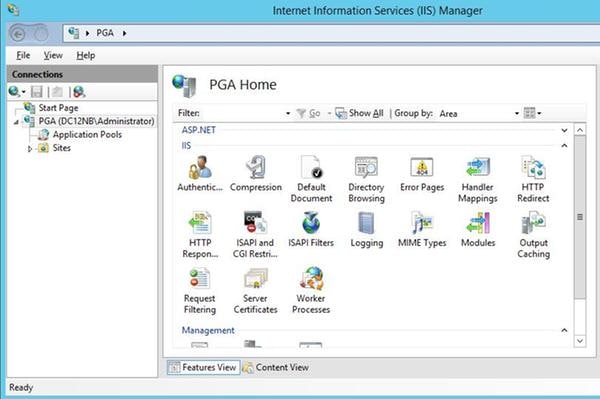

Ouvrez le Gestionnaire des services Internet (IIS), sélectionnez votre site, PGA (Peripheral Gateway A) dans l'exemple et Certificats de serveur.

Sélectionnez Créer une demande de certificat dans le panneau Actions.

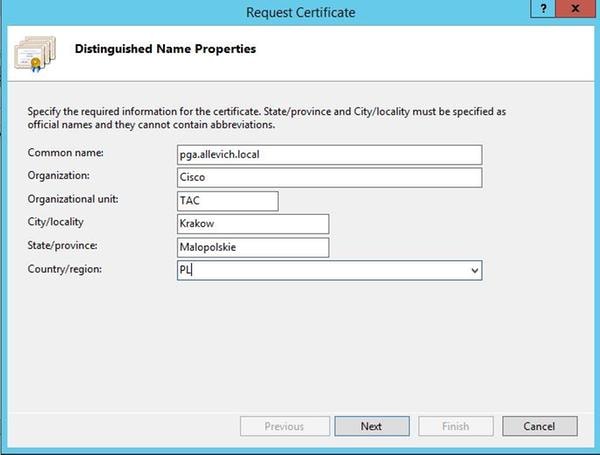

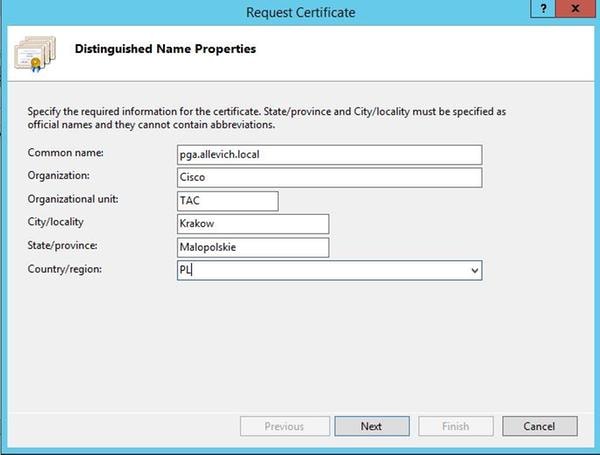

Renseignez les champs Nom commun (CN), Organisation (O), Unité d'organisation (OU), Localité (L), État (ST), Pays (C). Le nom commun doit être identique au nom d'hôte et au nom de domaine complet (FQDN).

Conservez les paramètres par défaut du fournisseur de services de chiffrement et spécifiez la longueur en bits : 2048.

Sélectionnez le chemin d'accès à stocker. Par exemple sur le bureau avec le nom pga.csr.

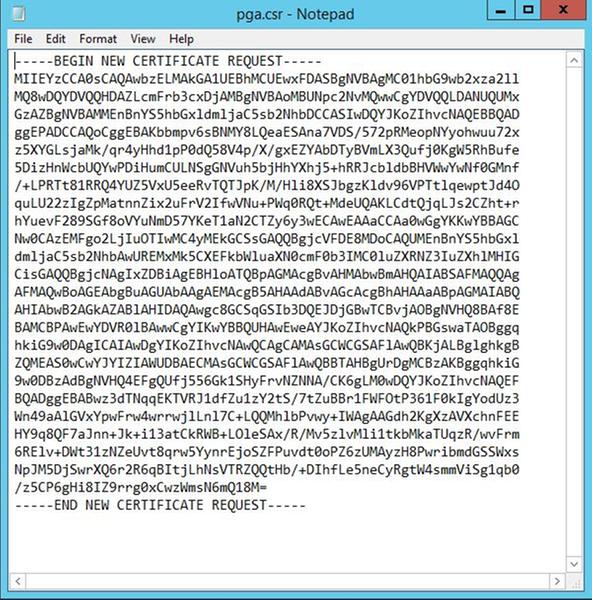

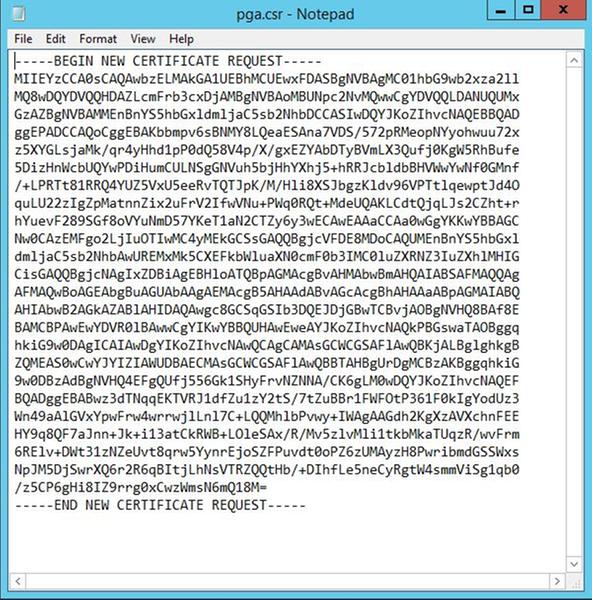

Ouvrez la demande nouvellement créée dans le bloc-notes.

Copiez le certificat dans la mémoire tampon à l'aide des touches CTRL+C.

Signer le certificat sur l'autorité de certification

Remarque : Si vous utilisez une autorité de certification externe (comme GoDaddy), vous devez les contacter après avoir généré un fichier CSR.

Connectez-vous à votre page d'inscription au certificat du serveur AC.

https://<adresse_serveur_AC>/certsrv

Sélectionnez Request Certificate, Advanced Certificate Request et collez le contenu de Certificate Signing Request (CSR) dans la mémoire tampon. Sélectionnez ensuite Modèle de certificat comme serveur Web.

Téléchargez le certificat codé en Base 64.

Ouvrez le certificat et copiez le contenu du champ d'empreinte numérique pour une utilisation ultérieure. Supprimer les espaces de l'empreinte numérique.

Installer le certificat

Copier le certificat

Copiez le fichier de certificat nouvellement généré dans la machine virtuelle UCCE où se trouve l'outil Portico.

Importer le certificat dans le magasin de l'ordinateur local

Sur le même serveur UCCE, lancez la console MMC (Microsoft Management Console) en sélectionnant le menu Démarrer, tapez run et mmc .

Cliquez sur

Ajouter/Supprimer un composant logiciel enfichable et, dans la boîte de dialogue, cliquez sur

Ajouter.

Sélectionnez ensuite le menu Certificats et ajoutez.

Dans la boîte de dialogue du composant logiciel enfichable Certificats, cliquez sur Compte d'ordinateur > Ordinateur local > Terminer.

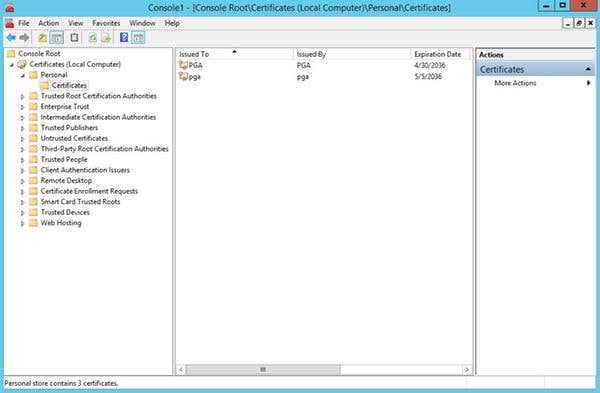

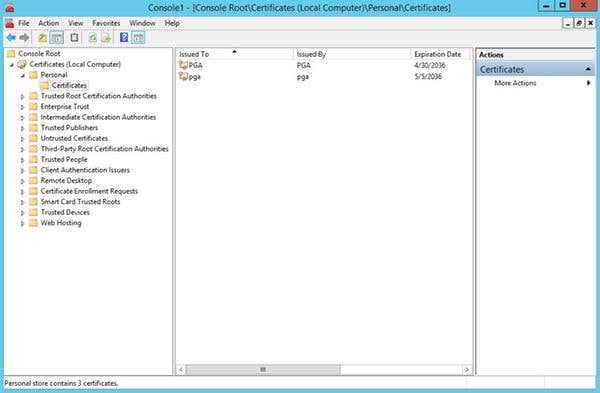

Accédez au dossier des certificats personnels.

Dans le volet Actions, sélectionnez Autres actions > Toutes les tâches > Importer.

Cliquez sur Next, Browse et sélectionnez le certificat qui a été généré précédemment. Dans le menu suivant, assurez-vous que le magasin de certificats a été défini sur personal. Sur le dernier écran, vérifiez le magasin de certificats et le fichier de certificats sélectionnés, puis cliquez sur Terminer.

Lier un certificat IIS

Ouvrez l'application CMD.

Accédez au dossier d'accueil de Diagnostic Portico.

cd c:\icm\serviceability\diagnostics\bin

Supprimez la liaison de certificat actuelle pour l'outil Portico.

DiagFwCertMgr /task:UnbindCert

Lier le certificat signé par CA.

Conseil : Utilisez un éditeur de texte (Bloc-notes++) pour supprimer les espaces dans le hachage.

Utilisez le hachage enregistré précédemment avec les espaces supprimés.

DiagFwCertMgr /task:BindCertFromStore /certhash:bc6bbe23b8b3a26d8446c252400f9264c5c30a29

Si le certificat est lié avec succès, vous devriez voir la ligne similaire dans le résultat.

Assurez-vous que la liaison du certificat a réussi à l'aide de cette commande.

DiagFwCertMgr /task:ValidateCertBinding

Là encore, un message similaire doit être affiché dans le résultat.

"La liaison du certificat est VALIDE"

Remarque : DiagFwCertMgr utilise par défaut le port 7890.

Redémarrez le service Diagnostic Framework.

sc stop "diagfwsvc"

sc start "diagfwsvc"

Commentaires

Commentaires