Introduction

Ce document vise à expliquer en détail les étapes impliquées pour obtenir et installer un certificat d'autorité de certification (CA), généré par un fournisseur tiers pour établir une connexion HTTPS entre Finesse, Cisco Unified Intelligence Center (CUIC) et les serveurs Live Data (LD).

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Cisco Unified Contact Center Enterprise (UCCE)

- Données en direct Cisco (LD)

- Cisco Unified Intelligence Center (CUIC)

- Cisco Finesse

- Certification CA

Composants utilisés

Les informations utilisées dans le document sont basées sur la version 11.0(1) de la solution UCCE.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est actif, assurez-vous de comprendre l'impact potentiel de chaque étape.

Informations générales

Afin d'utiliser HTTPS pour une communication sécurisée entre les serveurs Finesse, CUIC et Live Data, la configuration des certificats de sécurité est nécessaire. Par défaut, ces serveurs fournissent des certificats auto-signés qui sont utilisés pour que les clients puissent se procurer et installer des certificats signés par une autorité de certification (CA). Ces certificats CA peuvent être obtenus auprès d'un fournisseur tiers tel que VeriSign, Thawte, GeoTrust ou peuvent être produits en interne.

Configurer

La configuration du certificat pour la communication HTTPS dans les serveurs Finesse, CUIC et Live Data nécessite les étapes suivantes :

- Générez et téléchargez la demande de signature de certificat (CSR).

- Obtenez un certificat racine, intermédiaire (le cas échéant) et d'application auprès de l'autorité de certification en utilisant CSR.

- Téléchargez des certificats sur les serveurs.

Étape 1 : génération et téléchargement de la demande de signature de certificat (CSR)

- Les étapes décrites ici pour la génération et le téléchargement de CSR sont identiques pour les serveurs de données Finesse, CUIC et Live.

- Ouvrez la page Cisco Unified Communications Operating System Administration à l'aide de l'URL indiquée et connectez-vous avec le compte d'administrateur du système d'exploitation créé pendant le processus d'installation

https://FQDN:8443/cmplatform

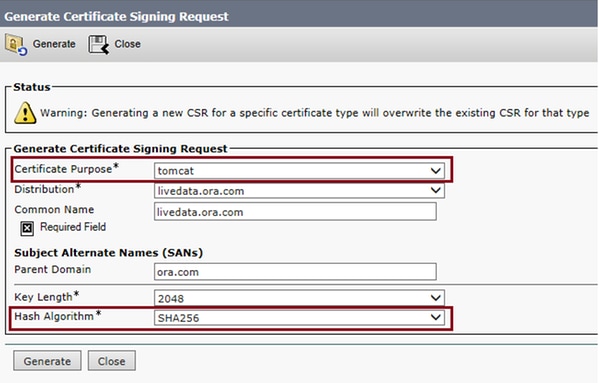

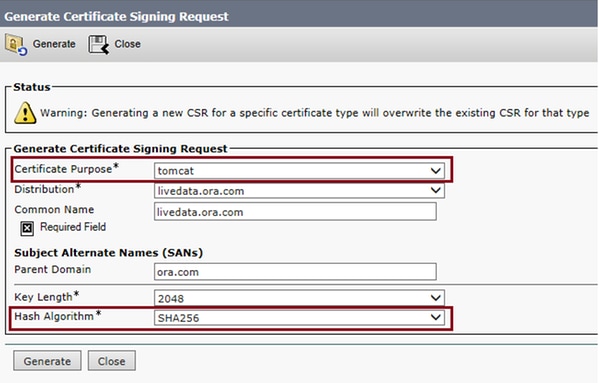

- Générez la demande de signature de certificat (CSR) comme indiqué dans l'image :

Étape 1. Accédez à Security > Certificate Management > Generate CSR.

Étape 2. Dans la liste déroulante Certificate Purpose Name, sélectionnez tomcat.

Étape 3. Sélectionnez l’algorithme de hachage et la longueur de clé en fonction des besoins de l’entreprise.

- Longueur de clé : 2048 \ Algorithme de hachage : SHA256 est recommandé

Étape 4. Cliquez sur Generate CSR.

Remarque : si l'entreprise exige que le champ de domaine parent Noms secondaires des sujets (SAN) soit rempli avec le nom de domaine, veuillez prendre connaissance des adresses des problèmes dans le document « Problème de SAN avec un certificat signé par un tiers dans Finesse ».

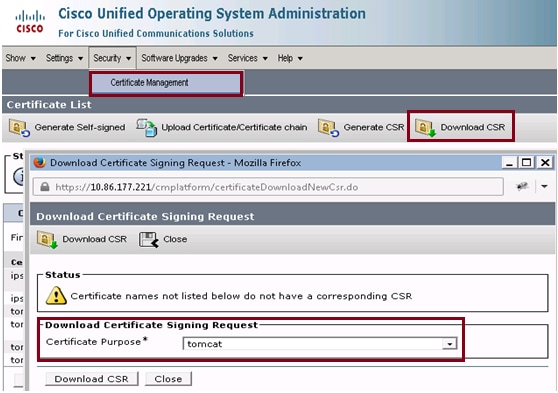

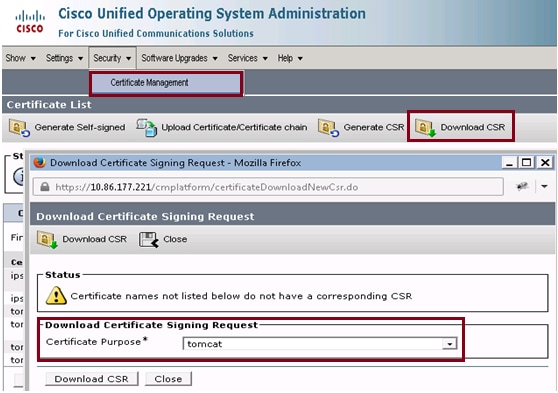

- Téléchargez la demande de signature de certificat (CSR) comme illustré dans l'image :

Étape 1. Accédez à Security > Certificate Management > Download CSR.

Étape 2. Dans la liste déroulante Certificate Name, sélectionnez tomcat.

Étape 3. Cliquez sur Download CSR.

Remarque :

Remarque : Exécutez les étapes mentionnées ci-dessus sur le serveur secondaire en utilisant l'URL https://FQDN:8443/cmplatform pour obtenir des CSR pour l'autorité de certification

Étape 2. Obtenez le certificat racine, intermédiaire (le cas échéant), étape 5. et d’application auprès de l’autorité de certification.

- Fournir les informations CSR (Certificate Signing Request) des serveurs principal et secondaire à l'autorité de certification tierce comme VeriSign, Thawte, GeoTrust, etc.

- De l'autorité de certification, vous devez recevoir la chaîne de certificats suivante pour les serveurs principal et secondaire.

- Serveurs Finesse : Racine, intermédiaire (facultatif) et certificat d'application

- Serveurs CUIC : Racine, intermédiaire (facultatif) et certificat d'application

- Serveurs de données en direct : Racine, intermédiaire (facultatif) et certificat d'application

Étape 3 : chargement des certificats sur les serveurs

Cette section décrit comment télécharger la chaîne de certificats correctement sur les serveurs Finesse, CUIC et Live.

Serveurs Finesse

- Téléchargez le certificat racine sur le serveur Finesse principal à l'aide des étapes suivantes :

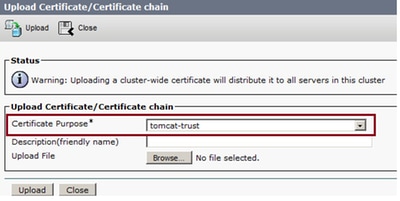

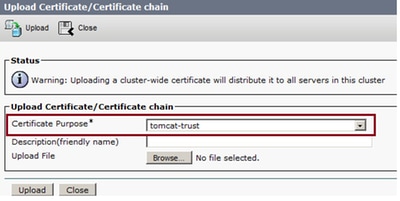

Étape 1. Sur la page d’administration du système d’exploitation Cisco Unified Communications du serveur principal, accédez à Sécurité > Gestion des certificats > Télécharger le certificat.

Étape 2. Dans la liste déroulante Certificate Name, sélectionnez tomcat-trust.

Étape 3. Dans le champ Upload File, cliquez sur Browse et accédez au fichier de certificat racine.

Étape 4. Cliquez sur Upload File.

- Téléchargez le certificat intermédiaire sur le serveur Fineese principal à l'aide des étapes suivantes :

Étape 1. Les étapes de téléchargement du certificat intermédiaire sont identiques au certificat racine, comme indiqué à l’étape 1.

Étape 2. Sur la page d’administration du système d’exploitation du serveur principal Cisco Unified Communications, accédez à Security > Certificate Management > Upload Certificate.

Étape 3. Dans la liste déroulante Certificate Name, sélectionnez tomcat-trust.

Étape 4. Dans le champ Upload File, cliquez sur Browse et accédez au fichier de certificat Intermediate.

Étape 5. Cliquez sur Upload.

Remarque : Comme le magasin Tomcat-trust est répliqué entre les serveurs principal et secondaire, il n'est pas nécessaire de télécharger le certificat racine ou intermédiaire vers le serveur secondaire Finesse.

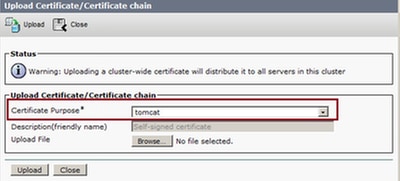

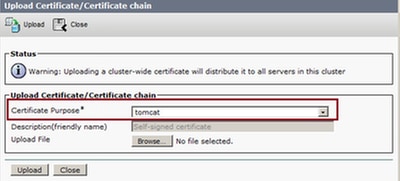

- Téléchargez le certificat d'application du serveur Finesse principal comme indiqué dans l'image :

Étape 1. Dans la liste déroulante Certificate Name, sélectionnez tomcat.

Étape 2. Dans le champ Upload File, cliquez sur Browse et recherchez le fichier de certificat d'application.

Étape 3. Cliquez sur Upload pour télécharger le fichier.

- Téléchargez le certificat d'application du serveur Fineese secondaire.

Dans cette étape fSuivez le même processus que celui mentionné à l'étape 3 sur le serveur secondaire pour son propre certificat d'application.

- Vous pouvez maintenant redémarrer les serveurs.

Accédez à l'interface de ligne de commande sur les serveurs Finesse principal et secondaire et entrez la commande utils system restart pour redémarrer les serveurs.

Serveurs CUIC (en supposant qu'aucun certificat intermédiaire n'est présent dans la chaîne de certificats)

- Télécharger le certificat racine sur le serveur CUIC principal.

Étape 1. Sur la page d’administration du système d’exploitation du serveur principal Cisco Unified Communications, accédez à Security > Certificate Management > Upload Certificate/Certificate chain .

Étape 2. Dans la liste déroulante Certificate Name, sélectionnez tomcat-trust.

Étape 3. Dans le champ Upload File, cliquez sur Browse et accédez au fichier de certificat racine.

Étape 4. Cliquez sur Upload File.

Remarque : Étant donné que le magasin tomcat-trust est répliqué entre les serveurs principal et secondaire, il n'est pas nécessaire de télécharger le certificat racine sur le serveur CUIC secondaire.

- Téléchargez le certificat d'application du serveur CUIC principal.

Étape 1. Dans la liste déroulante Certificate Name, sélectionnez tomcat.

Étape 2. Dans le champ Upload File, cliquez sur Browse et recherchez le fichier de certificat d'application.

Étape 3. Cliquez sur Upload File.

- Téléchargez le certificat d'application du serveur CUIC secondaire.

Suivez le même processus que celui indiqué à l'étape (2) sur le serveur secondaire pour son propre certificat d'application

- Redémarrer les serveurs

Accédez à l'interface de ligne de commande sur les serveurs CUIC principal et secondaire et entrez la commande "utils system restart" pour redémarrer les serveurs.

Remarque : Si l'autorité de certification fournit la chaîne de certificats qui inclut les certificats intermédiaires, les étapes mentionnées dans la section Serveurs Finesse s'appliquent également aux serveurs CUIC.

Serveurs Live Data

- Les étapes impliquées sur les serveurs Live-Data pour télécharger les certificats sont identiques aux serveurs Finesse ou CUIC, selon la chaîne de certificats.

- Téléchargez le certificat racine sur le serveur Live-Data principal.

Étape 1. Sur la page d’administration du système d’exploitation du serveur principal Cisco Unified Communications, accédez à Security > Certificate Management > Upload Certificate.

Étape 2. Dans la liste déroulante Certificate Name, sélectionnez tomcat-trust.

Étape 3. Dans le champ Upload File, cliquez sur browse et accédez au fichier de certificat racine.

Étape 4. Cliquez sur Upload.

- Téléchargez le certificat intermédiaire sur le serveur Live-Data principal.

Étape 1. Les étapes de téléchargement du certificat intermédiaire sont identiques au certificat racine, comme indiqué à l’étape 1.

Étape 2. Sur la page d’administration du système d’exploitation du serveur principal Cisco Unified Communications, accédez à Security > Certificate Management > Upload Certificate.

Étape 3. Dans la liste déroulante Certificate Name, sélectionnez tomcat-trust.

Étape 4. Dans le champ Upload File, cliquez sur browse et accédez au fichier de certificat intermédiaire.

Étape 5. Cliquez sur Upload.

Remarque : Comme le magasin Tomcat-trust est répliqué entre les serveurs principal et secondaire, il n'est pas nécessaire de télécharger le certificat racine ou intermédiaire vers le serveur secondaire Live-Data.

- Télécharger le certificat d'application du serveur Live-Data principal.

Étape 1. Dans la liste déroulante Certificate Name, sélectionnez tomcat.

Étape 2. Dans le champ Upload File, cliquez sur Browse et recherchez le fichier de certificat d'application.

Étape 3. Cliquez sur Upload.

- Téléchargez le certificat d'application du serveur de données en direct secondaire.

Suivez les mêmes étapes que celles mentionnées ci-dessus dans (4) sur le serveur secondaire pour son propre certificat d'application.

- Redémarrer les serveurs

Accédez à l'interface de ligne de commande sur les serveurs Finesse principal et secondaire et entrez la commande "utils system restart" pour redémarrer les serveurs.

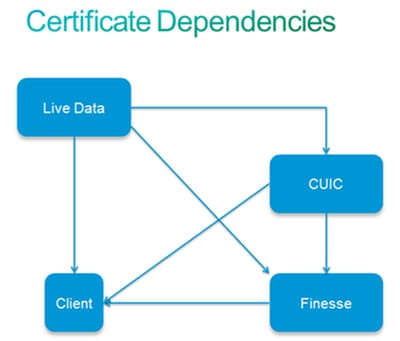

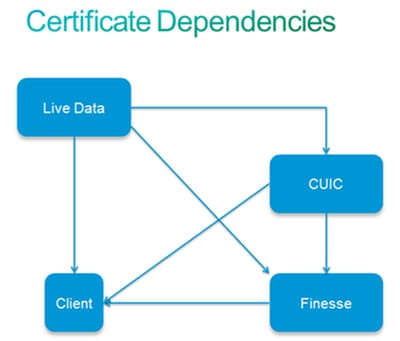

Dépendances de certificat des serveurs Live Data

Comme les serveurs de données en direct interagissent avec les serveurs CUIC et Finesse, il existe des dépendances de certificat entre ces serveurs, comme l'illustre l'image :

En ce qui concerne la chaîne de certificats de l'autorité de certification tierce, les certificats racine et intermédiaire sont identiques pour tous les serveurs de l'organisation. Par conséquent, pour que le serveur de données en direct fonctionne correctement, vous devez vous assurer que les serveurs Finesse et CUIC ont les certificats racine et intermédiaires correctement chargés dans leurs conteneurs Tomcat-Trust.

Vérifier

Aucune procédure de vérification n'est disponible pour cette configuration.

Dépannage

Il n'existe actuellement aucune information de dépannage spécifique pour cette configuration.

Commentaires

Commentaires