Introduction

Ce document décrit le problème où le certificat du serveur d'applications ne se charge pas avec le message d'erreur « CSR SAN and Certificate SAN does not match ».

Contribution d'Anuj Bhatia, ingénieur du centre d'assistance technique Cisco.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes

- Processus de génération de demande de certificat signé (CSR) sur la plate-forme VOS (Voice Operating System)

- Processus de téléchargement du certificat signé par l'autorité de certification sur la plate-forme VOS

Composants utilisés

Les informations contenues dans ce document sont basées sur Cisco Finesse 11.0(1) et versions ultérieures.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Problème : Problème de SAN avec un certificat tiers signé dans Finesse

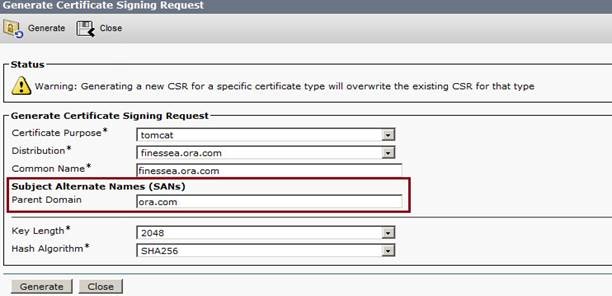

Pour que le serveur utilise des certificats signés par une autorité de certification, la première étape consiste à générer un CSR. Il est créé à partir de la page Générer un CSR, dans laquelle le champ Noms secondaires des sujets (SAN) est renseigné par défaut avec le nom de domaine du serveur.

Après la génération CSR, les SAN dans CSR sont présentés dans ce format

DNS Name=ora.com (dNSName)

DNS Name=finessea.ora.com (dNSName)

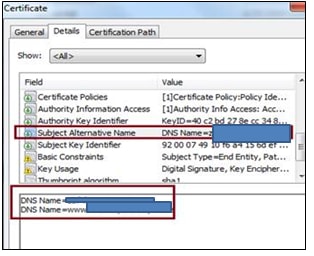

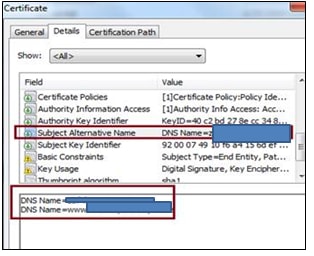

Lorsque l'autorité de certification tierce crée une chaîne de certificats à partir de ce CSR, car elle inclut généralement le nom de ces SAN dans le certificat d'application qui ne correspond pas au CSR.

Nom DNS= finessea.ora.com

DNS Name=www. finessea.ora.com

Le certificat d'application fourni par GoDaddy CA est affiché dans l'image :

Cette non-correspondance des SAN empêche le chargement du certificat d'application dans le magasin de confiance Tomcat et génère l'erreur « CSR SAN and Certificate SAN does not match »

Remarque : Le problème se situe sur la plate-forme VOS et s'applique à tous les produits Contact Center exécutés sur ce système d'exploitation, tels que Cisco Live Data, Cisco Unified Intelligence Center (CUIC), etc.

Solution

Il y a deux façons d'aborder la question :

- Le client peut consulter l'autorité de certification et demander à obtenir la chaîne de certificats avec les SAN tels qu'ils sont présents dans le CSR.

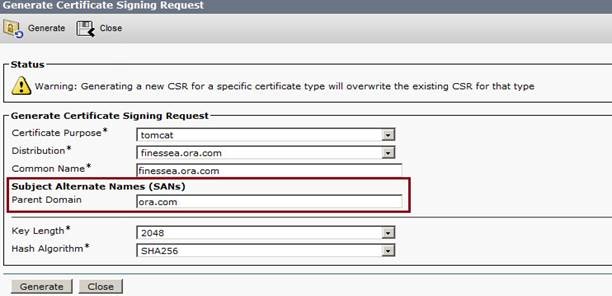

- L'option la plus simple consiste à laisser le champ SAN vide lors de la génération du CSR.

Il ne contient aucune donnée dans les informations SAN de CSR. Lorsque l'autorité de certification fournit la chaîne de certificats, elle remplit les informations, mais pendant le téléchargement, le système ignore le champ qui permet d'installer le certificat.

Commentaires

Commentaires