Configuration et vérification du PBR L1 actif/actif dans l'ACI

Options de téléchargement

-

ePub (2.0 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.4 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment configurer et vérifier le graphique des services L1 actifs/actifs dans l'infrastructure axée sur les applications (ACI).

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Compréhension du fonctionnement du graphique des services de couche 3 dans l'ACI

- Compréhension de la configuration du groupe de stratégies de terminaux, des domaines de pont et du contrat dans l'ACI

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Version APIC : 5.3(2a)

- Feuille H/W : N9K-C93180YC-FX, N9K-C93180YC-EX

- Logiciel leaf : n9000-15.3(2a)

- Noeud leaf 101, 102, 103, 104

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes

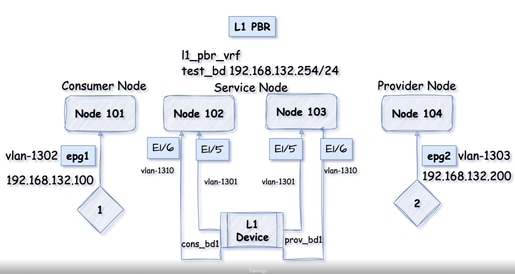

Topologie

La configuration EPG1 et EPG2 n'est pas présentée dans ce document. Elle doit être configurée avant que la main et le point d'extrémité ne soient appris.

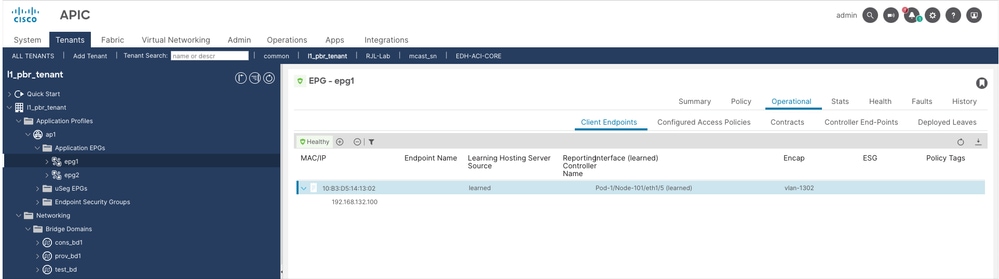

1. Validez le point de terminaison EPG1 haș 192.168.132.100 appris (noeud 101).

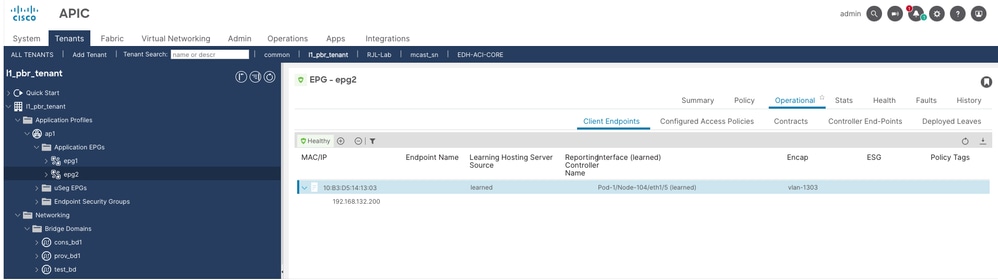

2. Le point de terminaison 192.168.132.200 a été appris pour la validation EPG2 (noeud 104).

Pourquoi le graphique des services L1 est-il nécessaire dans l'ACI ?

Dans Cisco ACI, vous pouvez insérer un périphérique de service de couches 4 à 7 en tant que couche 3/couche 2/couche 1. La couche 3 signifie que le périphérique externe est capable d'effectuer une décision de routage pour transférer le trafic, tandis que la couche 2 signifie que le trafic doit être transféré uniquement sur la base de l'adresse MAC. Dans l'ACI, vous pouvez insérer un périphérique de couche 2 tel qu'un système de prévention des intrusions (IPS)/pare-feu transparent. Imaginez maintenant un scénario dans lequel le périphérique que vous allez rediriger le trafic ne peut pas prendre de décision de transfert. Dans ces cas, vous pouvez donc déployer le routage PBR (Policy-Based Routing) de couche 1.

Le transfert de trafic est identique pour les cas de PBR de couche 3 et de couche 2, la seule différence est que le trafic PBR de couche 3 est redirigé vers une adresse IP, comme pour le trafic PBR de couche 1/2 est redirigé vers une adresse MAC. Ces adresses MAC sont liées de manière statique à l’interface leaf à des fins de transmission. Vous allez en voir plus à ce sujet.

Pour plus d'informations sur les cas d'utilisation de PBR L1/L2 actif/en veille ou actif/actif, consultez le lien ; Livre blanc PBR.

À propos du périphérique L1

Dans ce modèle de déploiement, aucune traduction VLAN n'est effectuée sur le périphérique de service et ses deux interfaces fonctionnent sur le même VLAN. Cette approche est généralement appelée mode en ligne ou mode filaire et est généralement utilisée pour les pare-feu et les systèmes de prévention des intrusions (IPS). Il est idéal lorsque le périphérique de service est censé exécuter des fonctions de sécurité sans participer au transfert de couche 2 ou 3.

PBR L1 actif/actif

À partir de la version 5.0 de l'ACI, le déploiement d'un graphique de services avec des périphériques de couches 4 à 7 en mode actif/actif est pris en charge. Pour ce faire, il attribue un encapsulage unique à chaque interface de périphérique L4-L7 (interface concrète) et exploite la configuration automatique de l'ACI de « Flood in encap » sur le service caché EPG. Cet EPG de service masqué est créé par l'ACI afin d'associer l'interface de périphérique L4-L7 au domaine de pont de service.

Les administrateurs n'ont pas besoin de configurer manuellement l'EPG de service masqué, car l'ACI active automatiquement « Flood in encap » pendant le processus de rendu du graphique de service.

Pour les déploiements actifs-actifs PBR de couche 1, l'étendue locale du port doit être configurée. Cela nécessite de placer les interfaces de cluster (connecteurs) du consommateur et du fournisseur du périphérique L4-L7 dans des domaines physiques distincts, chacun avec son propre pool de VLAN, tout en conservant la même plage de VLAN sur les deux domaines.

Référence : PBR White Paper.

Graphique de configuration du service L1

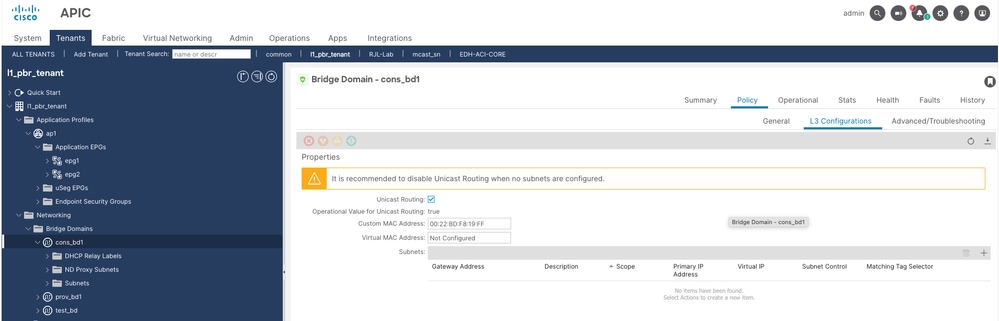

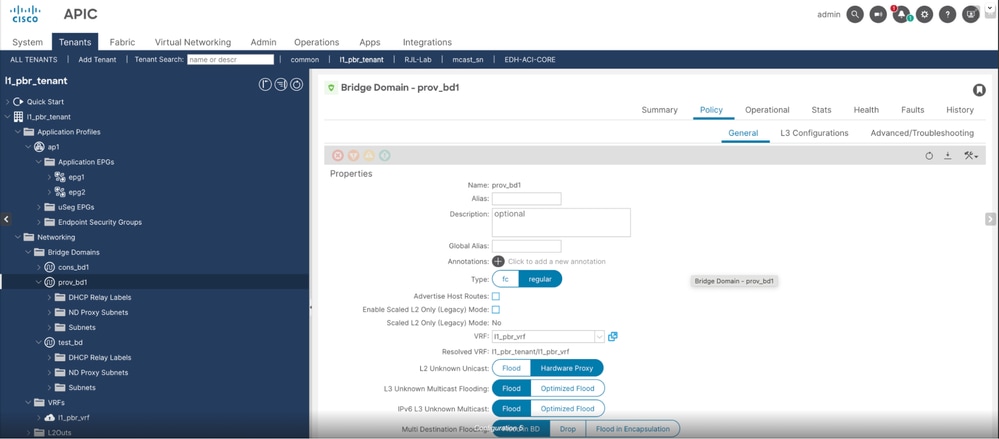

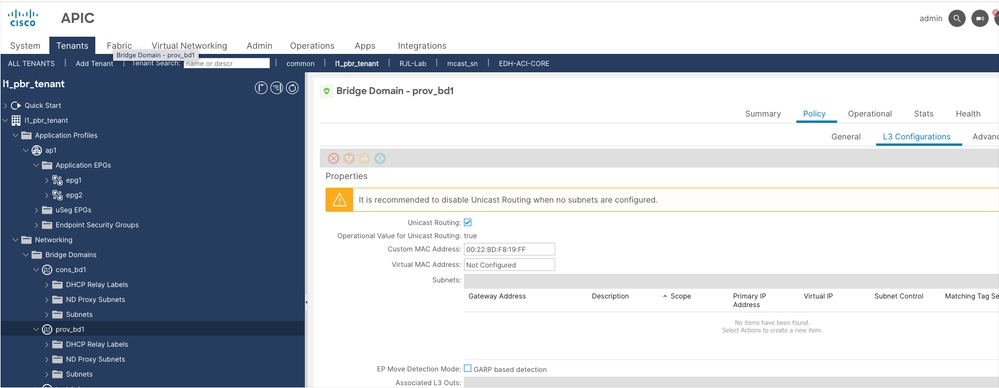

Le routage de monodiffusion doit être activé, la monodiffusion inconnue de couche 2 doit être définie sur le proxy matériel et aucun sous-réseau n'est requis pour les domaines de pontage cons et prov.

Étape 1 : configuration du domaine du pont consommateur nommé cons_bd1.

Étape 2 : configurez le domaine du pont du fournisseur nommé prov-bd1.

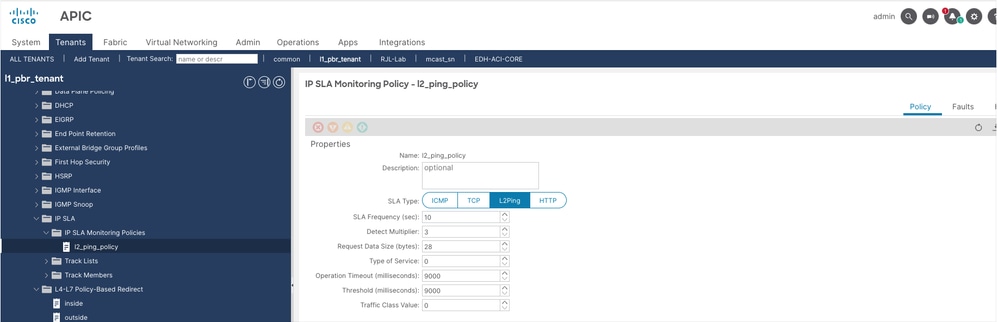

Étape 3 : configuration de la politique de contrat de niveau de service IP avec le type de contrat L2Ping

Accédez à Tenant > Policies > Protocol > IP SLA > IP SLA Monitoring Policies, puis cliquez avec le bouton droit et créez une stratégie.

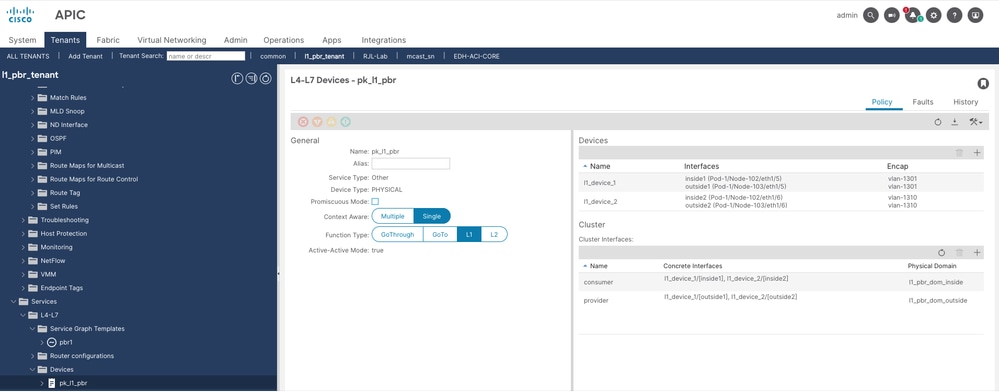

Étape 4 : configuration du périphérique L4/L7

Accédez à Tenant > Services > Devices, puis cliquez avec le bouton droit et créez un périphérique L4-L7.

Remarque : Pour le périphérique L1, chaque interface de cluster doit se trouver dans des domaines physiques différents pour l'étendue locale du port.

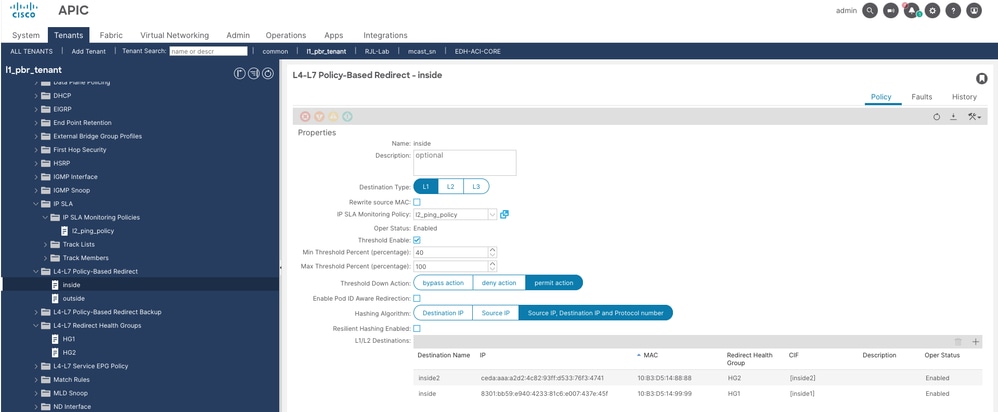

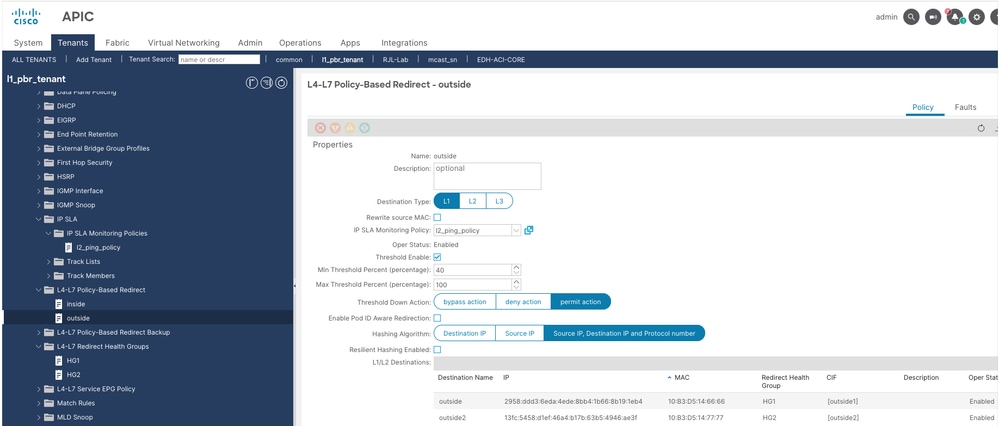

Étape 5 : configuration de la redirection basée sur les stratégies L4-L7 pour les interfaces interne et externe

Accédez à Tenant > Stratégies > Protocole > Redirection basée sur les stratégies C4-C7, puis cliquez avec le bouton droit et créez une stratégie.

++ Le nom de la stratégie est interne

++ Nous avons deux destinations L1, une pour chaque périphérique L1

++ Le nom de la stratégie est externe

++ Nous avons deux destinations L1, une pour chaque périphérique L1

Remarque : L'action de seuil bas doit être identique pour les deux stratégies de redirection L4-L7.

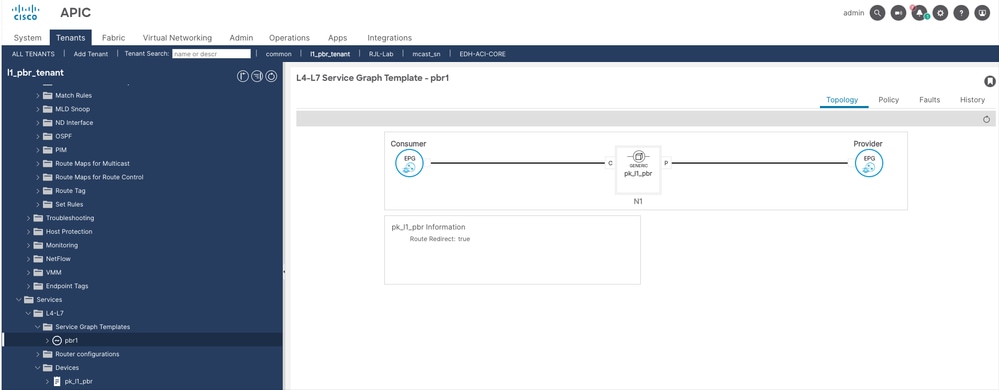

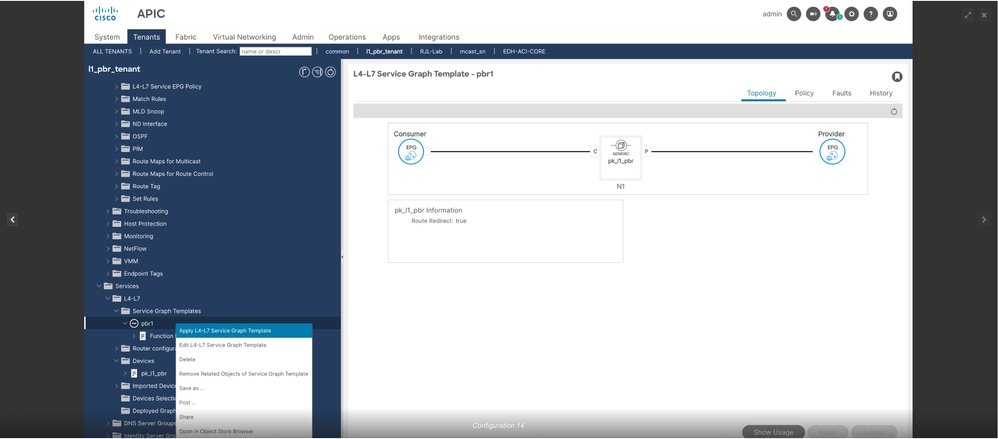

Étape 6 : configuration du modèle de graphique de service

Accédez à Locataire > Services > Modèle de graphique de service, puis cliquez avec le bouton droit et créez un modèle de graphique de service de couches 4 à 7.

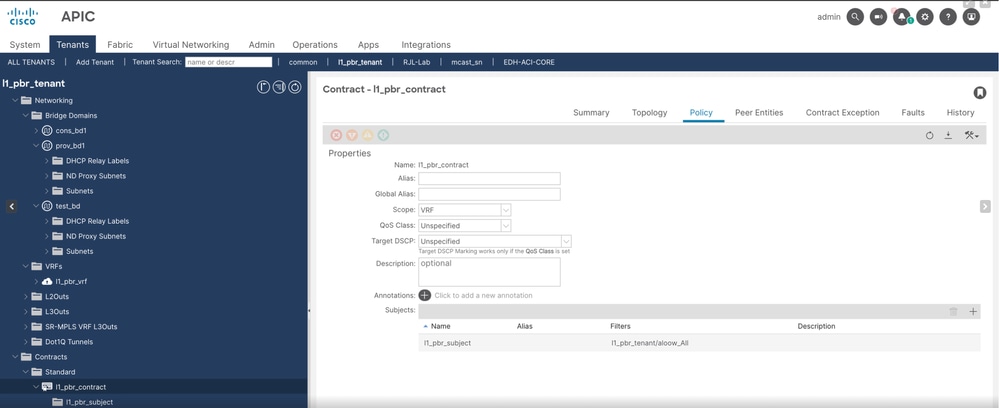

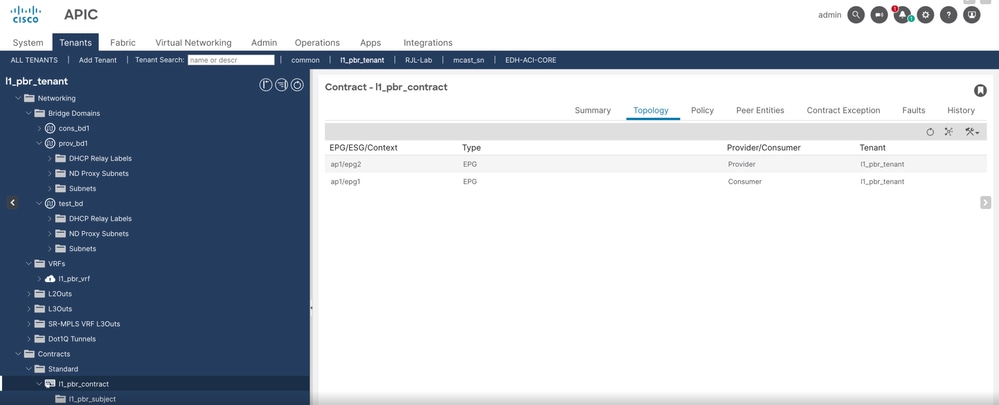

Étape 7. Créez un contrat.

Accédez à Locataire > Contrat > Standard, puis cliquez avec le bouton droit et créez un contrat.

Étape 8. Appliquer le contrat en tant que consommateur et fournisseur à EPG1 et EPG2 respectivement.

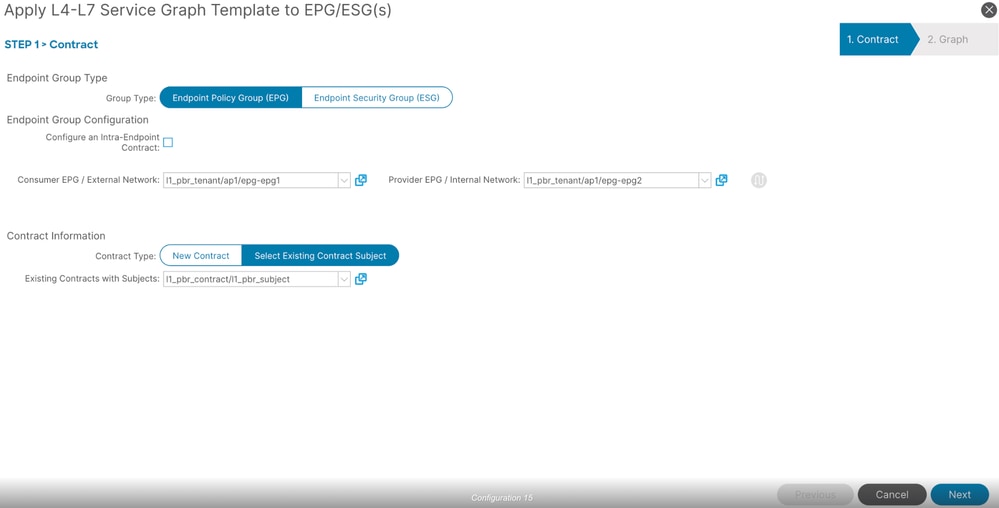

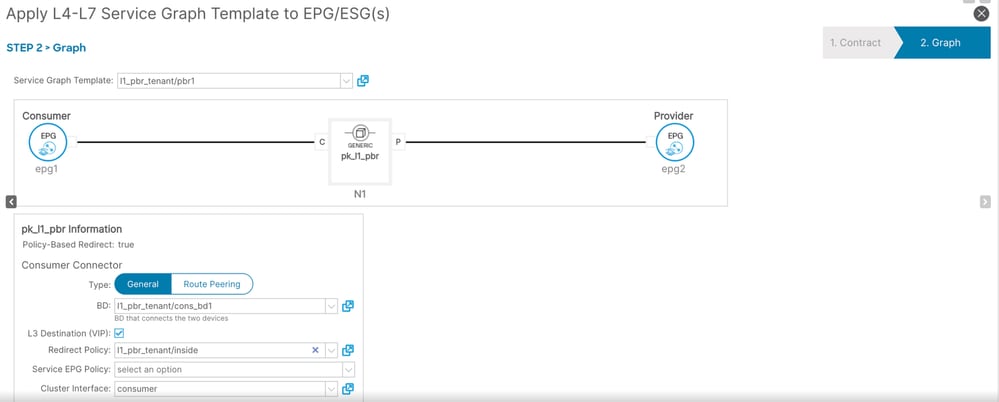

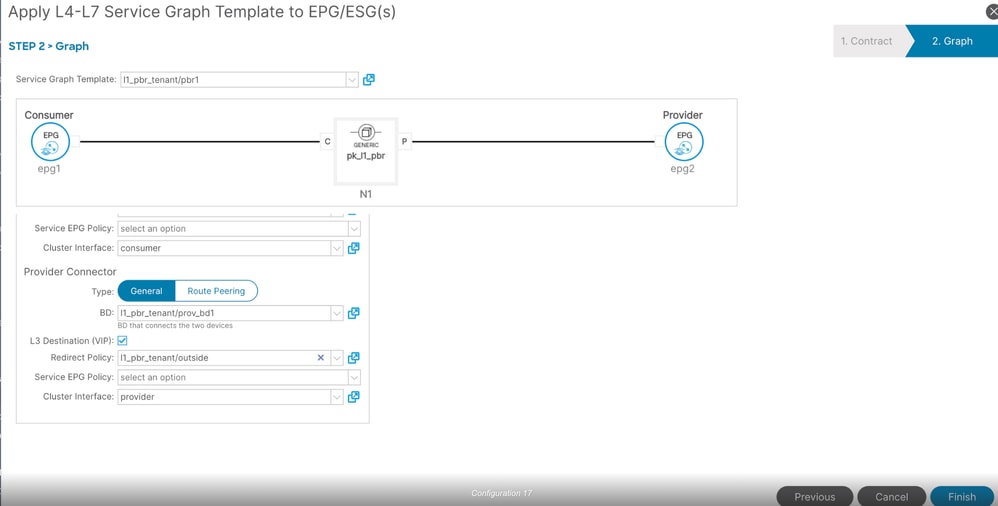

Étape 9. Application du modèle de graphique de services de couches 4 à 7

Accédez à Locataire > Services > Modèle de graphique de service, puis cliquez avec le bouton droit sur PBR1 et appliquez le modèle de graphique de service L4-L7.

++ Ajouter un EPG client et fournisseur

++ Spécifier le contrat

++ cliquez sur Suivant

++ Spécifier les détails du connecteur client

++ Spécifier les détails du connecteur fournisseur

++ Cliquez sur Terminer

Vérification du graphique de service L1 sur l'interface graphique APIC

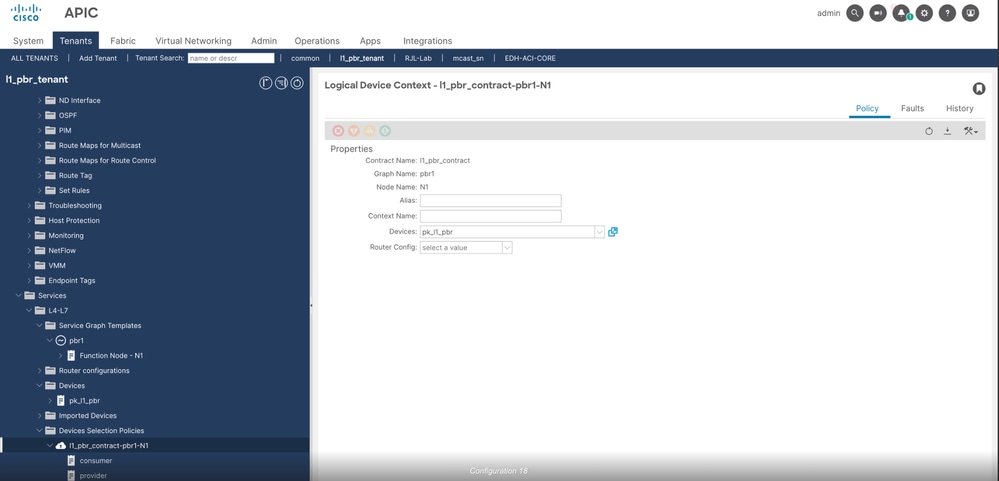

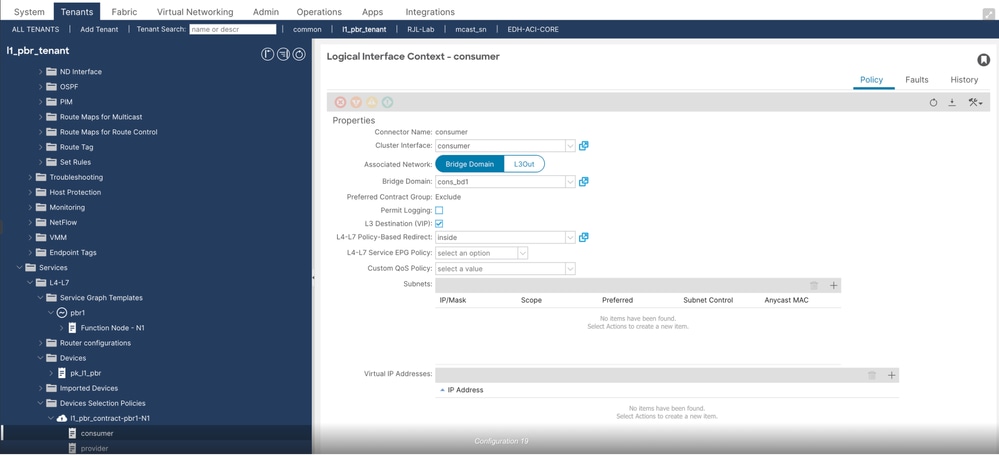

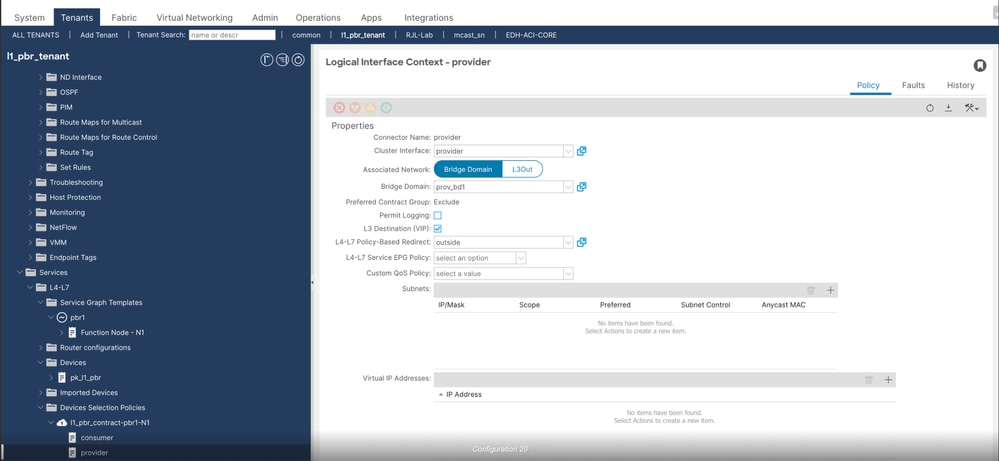

Étape 1 : vérification de la stratégie de sélection de périphériques créée après l'application du modèle de graphique de services

++ Vérifier le connecteur client

++ Configurer le connecteur du fournisseur

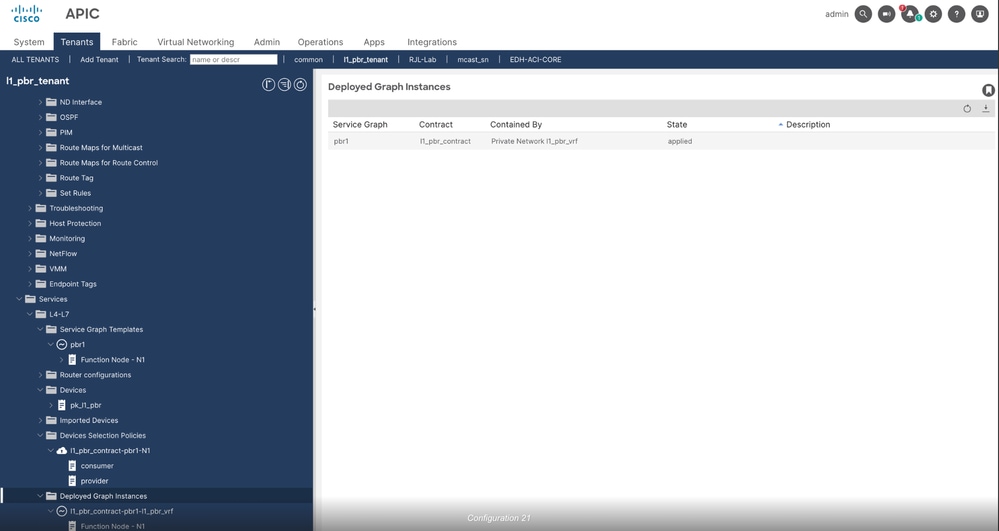

Étape 2 : vérification des instances de graphique déployées. Une instance s'affiche alors. Elle doit être à l'état appliqué.

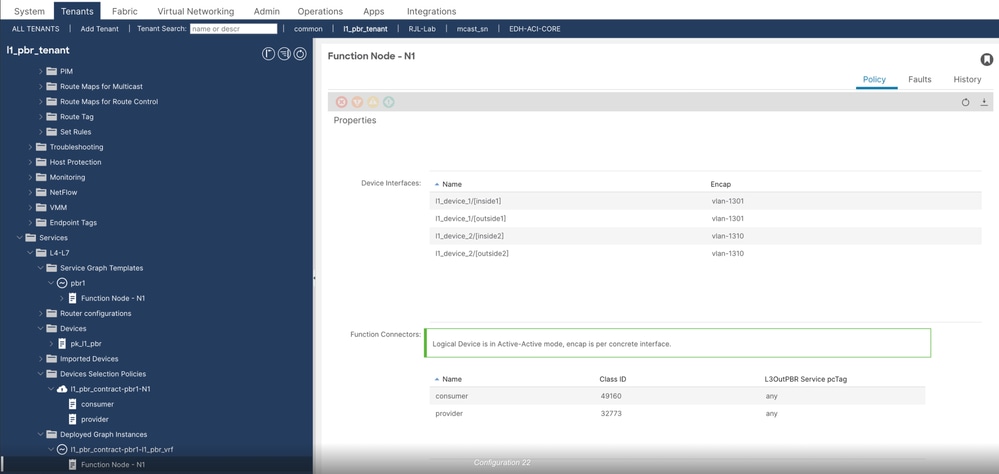

++ Recherchez les interfaces de périphérique et les connecteurs de fonction où vous verrez PCTAG associé aux EPG de service

Vérification du graphique de services de couche 1 sur l'interface CLI APIC

Étape 1 : vérification de l'application du graphique de services sur le noeud consommateur et fournisseur, ainsi que de l'état du groupe de contrôle d'intégrité

apic01# fabric 101,104 show service redir info

----------------------------------------------------------------

Node 101

----------------------------------------------------------------

=======================================================================================================================================

LEGEND

TL: Threshold(Low) | TH: Threshold(High) | HP: HashProfile | HG: HealthGrp | BAC: Backup-Dest | TRA: Tracking | RES: Resiliency

=======================================================================================================================================

List of Dest Groups

GrpID Name destination HG-name BAC operSt operStQual TL TH HP TRAC RES

===== ==== =========== ============== === ======= ============ === === === === ===

10 destgrp-10 dest-[476f:9be9:5aab:4454:a5d6:8c9e:7017:61eb]-[vxlan-2490369] l1_pbr_tenant::HG2 N enabled no-oper-grp 51 100 sym yes no

dest-[8301:bb59:e940:4233:81c6:e007:437e:45f]-[vxlan-2490369] l1_pbr_tenant::HG1 N

2 destgrp-2 dest-[2958:ddd3:6eda:4ede:8bb4:1b66:8b19:1eb4]-[vxlan-2490369] l1_pbr_tenant::HG1 N enabled no-oper-grp 51 100 sym yes no

dest-[d438:790d:6fdb:4485:bab7:197d:ef61:9a59]-[vxlan-2490369] l1_pbr_tenant::HG2 N

List of destinations

Name bdVnid vMac vrf operSt operStQual HG-name

==== ====== ==== ==== ===== ========= =======

dest-[8301:bb59:e940:4233:81c6:e007:437e:45f]-[vxlan-2490369] vxlan-16252846 10:B3:D5:14:99:99 l1_pbr_tenant:l1_pbr_vrf enabled no-oper-dest l1_pbr_tenant::HG1

dest-[476f:9be9:5aab:4454:a5d6:8c9e:7017:61eb]-[vxlan-2490369] vxlan-16252846 10:B3:D5:14:77:77 l1_pbr_tenant:l1_pbr_vrf enabled no-oper-dest l1_pbr_tenant::HG2

dest-[2958:ddd3:6eda:4ede:8bb4:1b66:8b19:1eb4]-[vxlan-2490369] vxlan-15794150 10:B3:D5:14:66:66 l1_pbr_tenant:l1_pbr_vrf enabled no-oper-dest l1_pbr_tenant::HG1

dest-[d438:790d:6fdb:4485:bab7:197d:ef61:9a59]-[vxlan-2490369] vxlan-15794150 10:B3:D5:14:77:77 l1_pbr_tenant:l1_pbr_vrf enabled no-oper-dest l1_pbr_tenant::HG2

List of Health Groups

HG-Name HG-OperSt HG-Dest HG-Dest-OperSt

======= ========= ======= ==============

l1_pbr_tenant::HG1 enabled dest-[2958:ddd3:6eda:4ede:8bb4:1b66:8b19:1eb4]-[vxlan-2490369]] up

dest-[8301:bb59:e940:4233:81c6:e007:437e:45f]-[vxlan-2490369]] up

l1_pbr_tenant::HG2 enabled dest-[d438:790d:6fdb:4485:bab7:197d:ef61:9a59]-[vxlan-2490369]] up

dest-[476f:9be9:5aab:4454:a5d6:8c9e:7017:61eb]-[vxlan-2490369]] up

----------------------------------------------------------------

Node 104

----------------------------------------------------------------

=======================================================================================================================================

LEGEND

TL: Threshold(Low) | TH: Threshold(High) | HP: HashProfile | HG: HealthGrp | BAC: Backup-Dest | TRA: Tracking | RES: Resiliency

=======================================================================================================================================

List of Dest Groups

GrpID Name destination HG-name BAC operSt operStQual TL TH HP TRAC RES

===== ==== =========== ============== === ======= ============ === === === === ===

3 destgrp-3 dest-[d438:790d:6fdb:4485:bab7:197d:ef61:9a59]-[vxlan-2490369] l1_pbr_tenant::HG2 N enabled no-oper-grp 51 100 sym yes no

dest-[2958:ddd3:6eda:4ede:8bb4:1b66:8b19:1eb4]-[vxlan-2490369] l1_pbr_tenant::HG1 N

4 destgrp-4 dest-[476f:9be9:5aab:4454:a5d6:8c9e:7017:61eb]-[vxlan-2490369] l1_pbr_tenant::HG2 N enabled no-oper-grp 51 100 sym yes no

dest-[8301:bb59:e940:4233:81c6:e007:437e:45f]-[vxlan-2490369] l1_pbr_tenant::HG1 N

List of destinations

Name bdVnid vMac vrf operSt operStQual HG-name

==== ====== ==== ==== ===== ========= =======

dest-[2958:ddd3:6eda:4ede:8bb4:1b66:8b19:1eb4]-[vxlan-2490369] vxlan-15794150 10:B3:D5:14:66:66 l1_pbr_tenant:l1_pbr_vrf enabled no-oper-dest l1_pbr_tenant::HG1

dest-[d438:790d:6fdb:4485:bab7:197d:ef61:9a59]-[vxlan-2490369] vxlan-15794150 10:B3:D5:14:77:77 l1_pbr_tenant:l1_pbr_vrf enabled no-oper-dest l1_pbr_tenant::HG2

dest-[476f:9be9:5aab:4454:a5d6:8c9e:7017:61eb]-[vxlan-2490369] vxlan-16252846 10:B3:D5:14:77:77 l1_pbr_tenant:l1_pbr_vrf enabled no-oper-dest l1_pbr_tenant::HG2

dest-[8301:bb59:e940:4233:81c6:e007:437e:45f]-[vxlan-2490369] vxlan-16252846 10:B3:D5:14:99:99 l1_pbr_tenant:l1_pbr_vrf enabled no-oper-dest l1_pbr_tenant::HG1

List of Health Groups

HG-Name HG-OperSt HG-Dest HG-Dest-OperSt

======= ========= ======= ==============

l1_pbr_tenant::HG1 enabled dest-[2958:ddd3:6eda:4ede:8bb4:1b66:8b19:1eb4]-[vxlan-2490369]] up

dest-[8301:bb59:e940:4233:81c6:e007:437e:45f]-[vxlan-2490369]] up

l1_pbr_tenant::HG2 enabled dest-[476f:9be9:5aab:4454:a5d6:8c9e:7017:61eb]-[vxlan-2490369]] up

dest-[d438:790d:6fdb:4485:bab7:197d:ef61:9a59]-[vxlan-2490369]] up

Étape 2 : vérification de la création de la liaison MAC statique sur les noeuds de service (102 et 103)

apic01# fabric 102-103 show endpoint vrf l1_pbr_tenant:l1_pbr_vrf

----------------------------------------------------------------

Node 102

----------------------------------------------------------------

Legend:

S - static s - arp L - local O - peer-attached

V - vpc-attached a - local-aged p - peer-aged M - span

B - bounce H - vtep R - peer-attached-rl D - bounce-to-proxy

E - shared-service m - svc-mgr

+-----------------------------------+---------------+-----------------+--------------+-------------+

VLAN/ Encap MAC Address MAC Info/ Interface

Domain VLAN IP Address IP Info

+-----------------------------------+---------------+-----------------+--------------+-------------+

23/l1_pbr_tenant:l1_pbr_vrf vlan-1310 10b3.d514.7777 LS eth1/6

24/l1_pbr_tenant:l1_pbr_vrf vlan-1301 10b3.d514.9999 LS eth1/5

----------------------------------------------------------------

Node 103

----------------------------------------------------------------

Legend:

S - static s - arp L - local O - peer-attached

V - vpc-attached a - local-aged p - peer-aged M - span

B - bounce H - vtep R - peer-attached-rl D - bounce-to-proxy

E - shared-service m - svc-mgr

+-----------------------------------+---------------+-----------------+--------------+-------------+

VLAN/ Encap MAC Address MAC Info/ Interface

Domain VLAN IP Address IP Info

+-----------------------------------+---------------+-----------------+--------------+-------------+

40/l1_pbr_tenant:l1_pbr_vrf vlan-1310 10b3.d514.7777 LS eth1/6

1/l1_pbr_tenant:l1_pbr_vrf vlan-1301 10b3.d514.6666 LS eth1/5

Validation du trafic

1. 2000 paquets ping ICMP sont générés de EP1 vers EP2 qui vont être redirigés vers le périphérique L1.

switch1# ping 192.168.132.200 vrf l1_pbr1 count 2000 >>>>> sending 2000 packets

64 bytes from 192.168.132.200: icmp_seq=464 ttl=251 time=0.859 ms

64 bytes from 192.168.132.200: icmp_seq=465 ttl=251 time=0.872 ms

64 bytes from 192.168.132.200: icmp_seq=466 ttl=251 time=0.844 ms

64 bytes from 192.168.132.200: icmp_seq=467 ttl=251 time=0.821 ms

64 bytes from 192.168.132.200: icmp_seq=468 ttl=251 time=0.814 ms

64 bytes from 192.168.132.200: icmp_seq=469 ttl=251 time=0.846 ms

64 bytes from 192.168.132.200: icmp_seq=470 ttl=251 time=0.863 ms

64 bytes from 192.168.132.200: icmp_seq=471 ttl=251 time=0.819 ms

64 bytes from 192.168.132.200: icmp_seq=472 ttl=251 time=0.802 ms

64 bytes from 192.168.132.200: icmp_seq=473 ttl=251 time=0.851 ms

64 bytes from 192.168.132.200: icmp_seq=474 ttl=251 time=0.815 ms

2. Validez les compteurs d’interfaces sur les noeuds 102 et 103 qui sont connectés au périphérique L1.

apic01# fabric 102-103 show interface ethernet 1/5-6 | grep "Node\|Ethernet\|RX\|packets\|TX"

Node 102

Ethernet1/5 is up

Hardware: 100/1000/10000/25000/auto Ethernet, address: 10b3.d5c5.8f25 (bia 10b3.d5c5.8f25)

30 seconds input rate 0 bits/sec, 0 packets/sec

30 seconds output rate 64 bits/sec, 0 packets/sec

RX

2008 unicast packets 2 multicast packets 0 broadcast packets >>>>>2000 packets recieved from L1 device

2010 input packets 213180 bytes

0 jumbo packets 0 storm suppression bytes

TX

2009 unicast packets 1 multicast packets 0 broadcast packets >>>>> 2000 packets transmitted towards L1 device

2010 output packets 213003 bytes

0 jumbo packets

Ethernet1/6 is up

Hardware: 100/1000/10000/25000/auto Ethernet, address: 10b3.d5c5.8f26 (bia 10b3.d5c5.8f26)

30 seconds input rate 0 bits/sec, 0 packets/sec

30 seconds output rate 64 bits/sec, 0 packets/sec

RX

9 unicast packets 2 multicast packets 0 broadcast packets

11 input packets 1286 bytes

0 jumbo packets 0 storm suppression bytes

TX

9 unicast packets 1 multicast packets 0 broadcast packets

10 output packets 1003 bytes

0 jumbo packets

Node 103

Ethernet1/5 is up

Hardware: 100/1000/10000/25000/auto Ethernet, address: a453.0e75.9a85 (bia a453.0e75.9a85)

30 seconds input rate 0 bits/sec, 0 packets/sec

30 seconds output rate 64 bits/sec, 0 packets/sec

RX

2009 unicast packets 1 multicast packets 0 broadcast packets >>>>> 2000 packets recieved from L1 device

2010 input packets 213003 bytes

0 jumbo packets 0 storm suppression bytes

TX

2008 unicast packets 1 multicast packets 0 broadcast packets >>> 2000 packets transmitted towards L1 device

2009 output packets 212897 bytes

0 jumbo packets

Ethernet1/6 is up

Hardware: 100/1000/10000/25000/auto Ethernet, address: a453.0e75.9a86 (bia a453.0e75.9a86)

30 seconds input rate 0 bits/sec, 0 packets/sec

30 seconds output rate 64 bits/sec, 0 packets/sec

RX

9 unicast packets 1 multicast packets 0 broadcast packets

10 input packets 1003 bytes

0 jumbo packets 0 storm suppression bytes

TX

9 unicast packets 1 multicast packets 0 broadcast packets

10 output packets 1003 bytes

0 jumbo packets

Remarque : Les compteurs d’interface ont été effacés sur les noeuds 102 et 103 avant le test du trafic.

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

25-Mar-2025

|

Première publication |

Contribution d’experts de Cisco

- Piyush KatariaIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires