Introducción

Este documento describe cómo configurar el routing basado en políticas (PBR) basado en aplicaciones de Firewall Threat Defence (FTD) para Umbrella SIG.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Acceso al panel de Umbrella

- Acceso de administrador al FMC que ejecuta 7.1.0+ para implementar la configuración en el FTD versión 7.1.0+. PBR basado en aplicaciones solo es compatible con la versión 7.1.0 y posteriores

- (Preferido) Conocimientos sobre la configuración de FMC/FTD y Umbrella SIG

- (Opcional, pero muy recomendado): Umbrella Root Certificate instalado, es utilizado por SIG cuando el tráfico es proxy o bloqueado. Para obtener más información sobre la instalación del certificado raíz, consulte la documentación de Umbrella.

Componentes Utilizados

La información de este documento se basa en Cisco Umbrella Secure Internet Gateway (SIG).

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Overview

La información de este documento pretende cubrir los pasos de configuración sobre cómo implementar PBR basado en aplicaciones en el FTD al establecer un túnel SIG IPsec VTI a Umbrella, para que pueda excluir o incluir tráfico en una VPN basada en aplicaciones que utilizan PBR.

El ejemplo de configuración descrito en este artículo se centra en cómo excluir ciertas aplicaciones de la VPN IPsec mientras se envía todo lo demás a través de la VPN.

Puede encontrar información completa sobre PBR en FMC en la documentación de Cisco.

Limitaciones

PBR basada en aplicaciones

1. Comience configurando el túnel IPsec en el FMC, así como en el panel de Umbrella. Las instrucciones sobre cómo realizar esta configuración se pueden encontrar en la documentación de Umbrella.

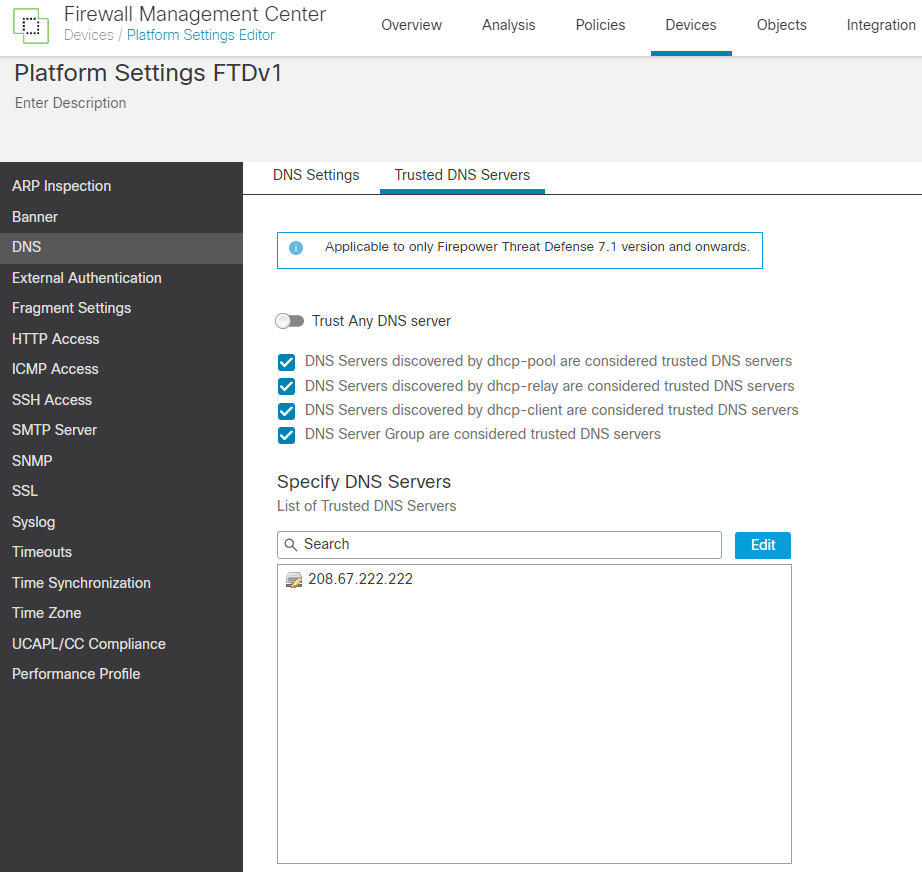

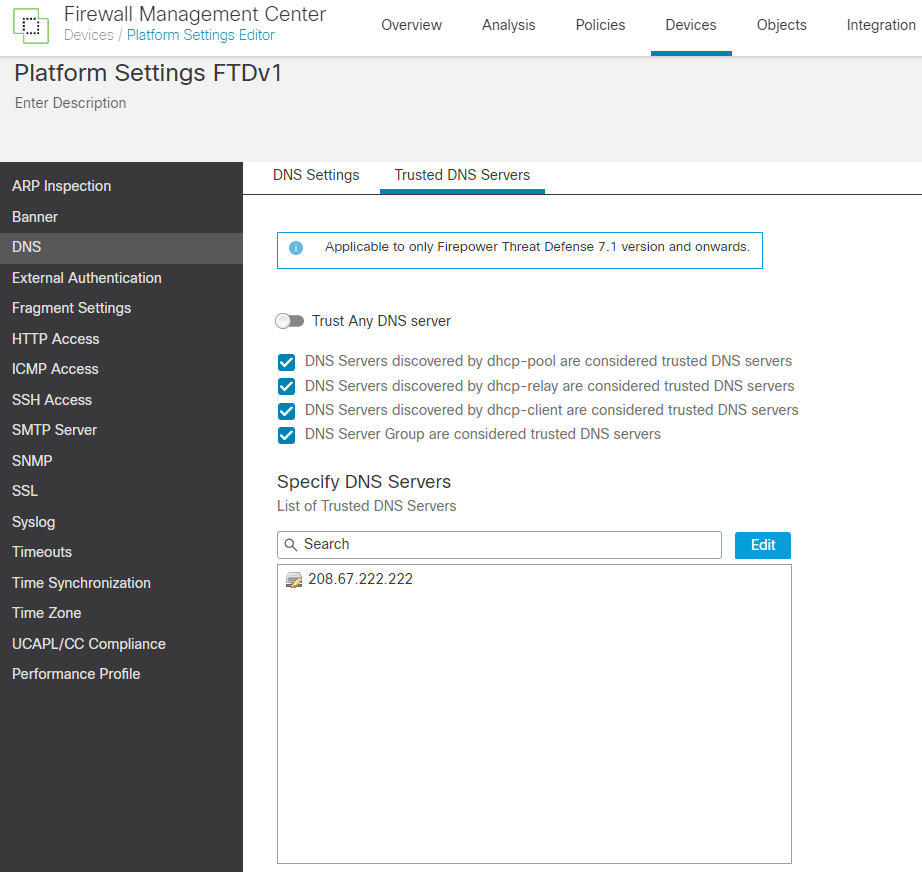

2. Asegúrese de que el servidor DNS que utiliza el dispositivo del usuario final detrás del FTD aparezca como servidor DNS de confianza en Dispositivos > Configuración de la plataforma > DNS > Servidores DNS de confianza.

Si los dispositivos utilizan un servidor DNS que no aparece en la lista, la indagación de DNS puede fallar y, por lo tanto, el PBR basado en aplicaciones no puede funcionar. Opcionalmente (pero no se recomienda por motivos de seguridad), puede activar Trust Any DNS server para que sea necesario agregar los servidores DNS.

Nota: Si los VA se utilizan como resolvers DNS internos, deben agregarse como servidores DNS de confianza.

15669097907860

15669097907860

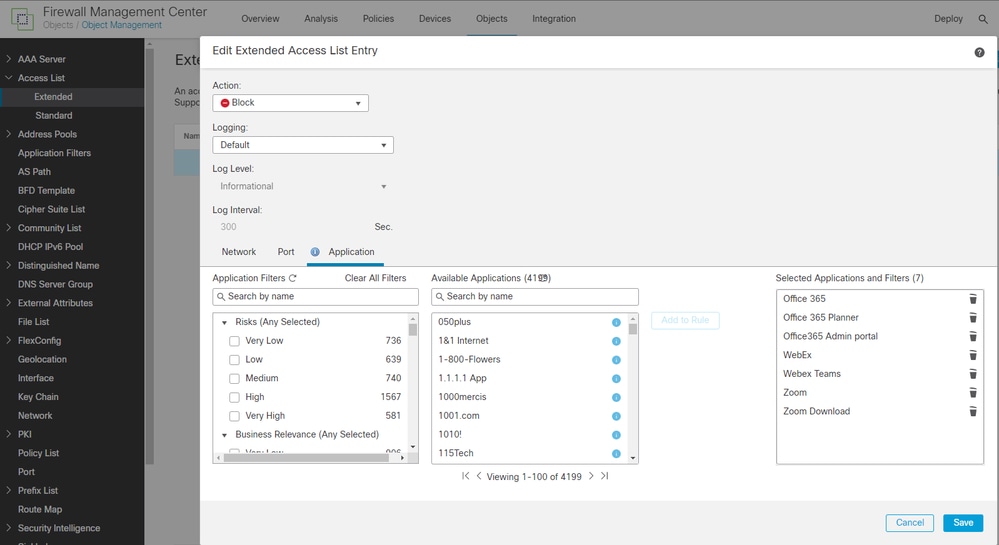

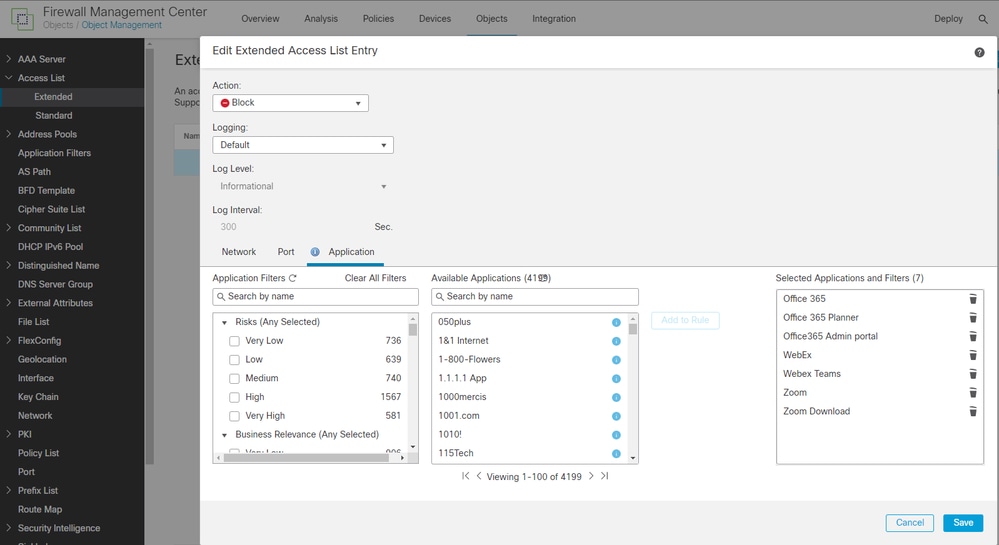

3. Cree una ACL extendida que pueda ser utilizada por el FTD para el proceso PBR para decidir si el tráfico se envía a Umbrella para SIG o si se excluye del IPSec y no se envía a Umbrella en absoluto.

- Una ACE de negación en la ACL significa que el tráfico se excluye de SIG.

- Una ACE de permiso en la ACL significa que el tráfico se envía a través del IPSec y puede aplicar una política SIG (CDFW, SWG, etc.).

En este ejemplo se excluyen las aplicaciones "Office365", "Zoom" y "Cisco Webex" con una ACE de denegación. El resto del tráfico se envía a Umbrella para una inspección adicional.

- Vaya a Object > Object Management > Access List > Extended.

- Defina la red y los puertos de origen como lo haría normalmente y, a continuación, agregue las aplicaciones que participarán en el PBR.

15669947000852

15669947000852

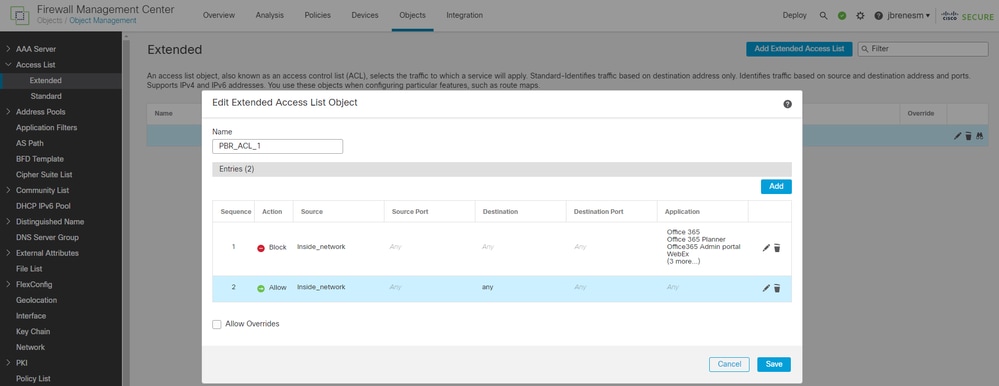

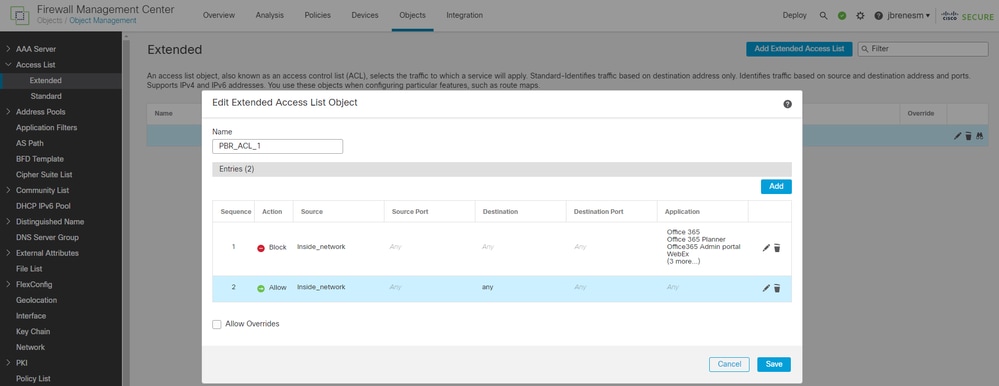

La primera ACE puede "denegar" para las aplicaciones mencionadas anteriormente y la segunda ACE es un permiso para enviar el resto del tráfico a través de IPsec.

15670006987156

15670006987156

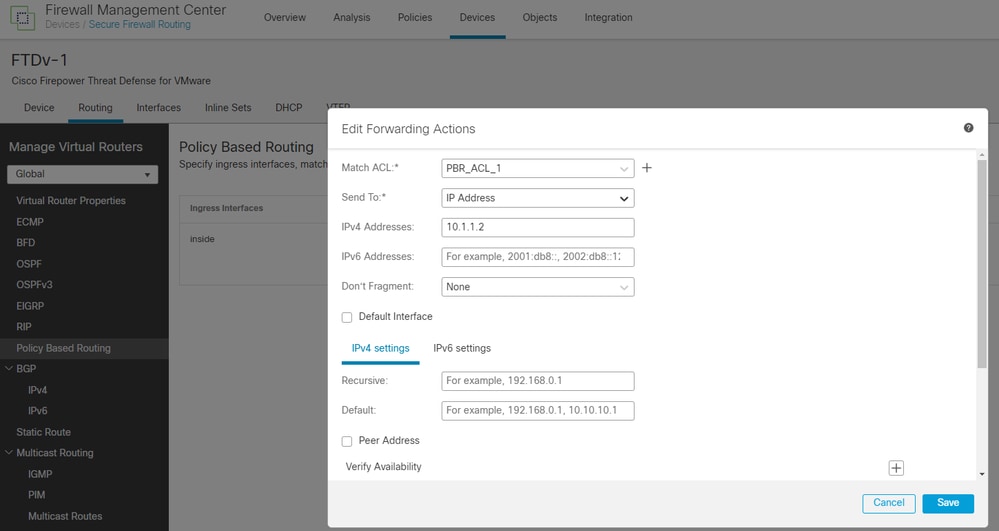

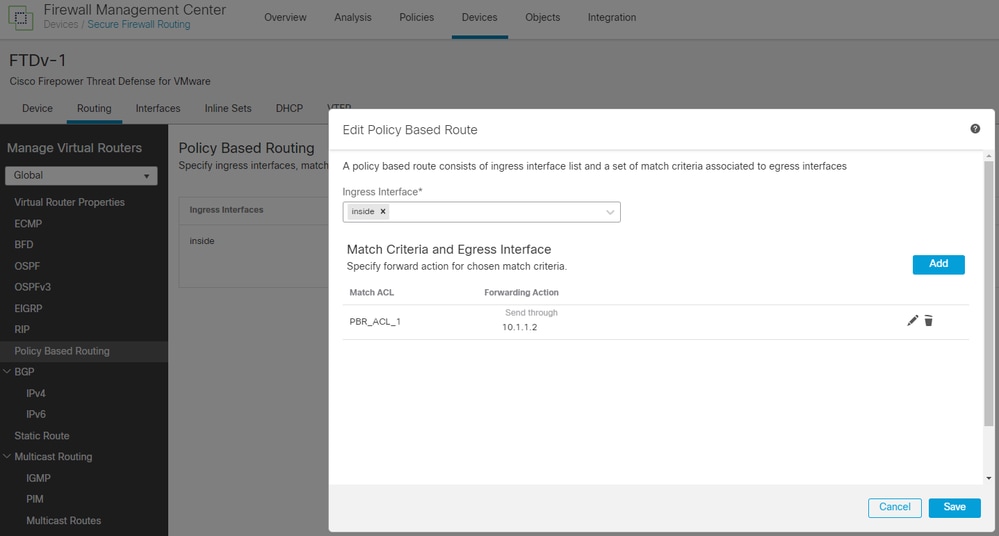

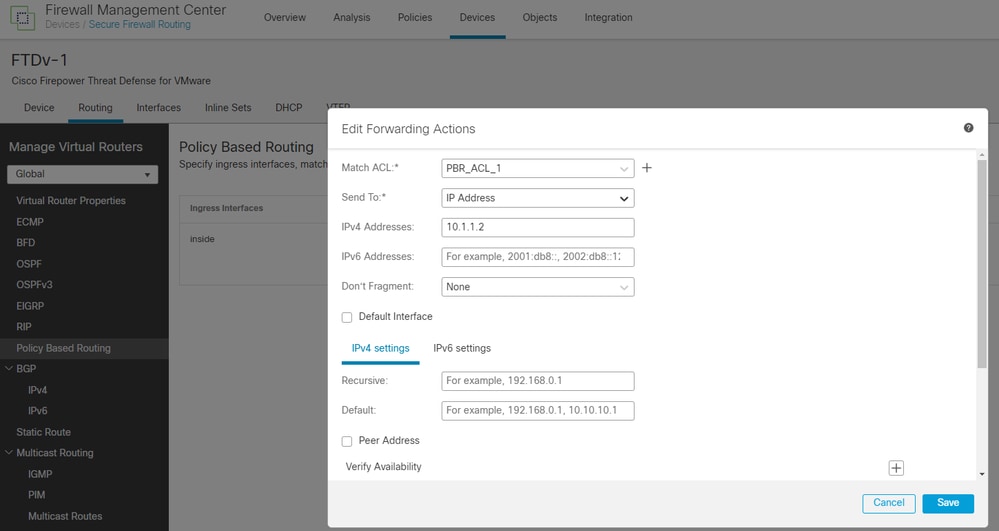

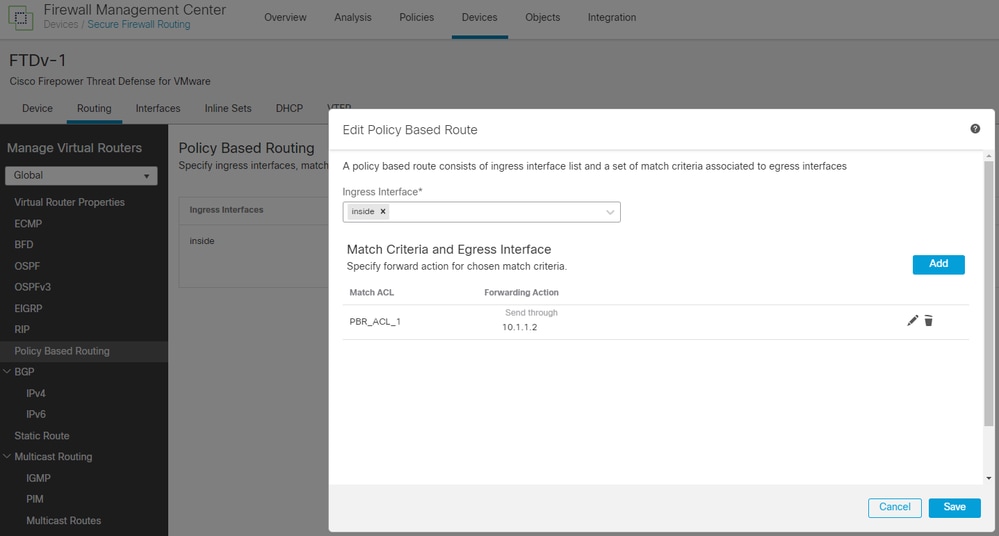

4. Cree el PBR en Devices > Device Management > [select the FTD Device] > Routing > Policy Based Routing.

- Interfaz de entrada: La interfaz de donde proviene el tráfico local.

- ACL coincidente: ACL ampliada creada en el paso anterior, ACL "PBR_ACL_1".

- Enviar a: IP Address

- Direcciones IPv4: Next-hop cuando PBR encuentra una sentencia permit, por lo que el tráfico se rutea a la IP que agregue aquí. En este ejemplo, se trata de IPsec de Umbrella. Si la IP de su VPN VTI es 10.1.1.1, entonces la IP IPsec de Umbrella sería cualquier cosa dentro de la misma red (10.1.1.2 por ejemplo).

15670209158036

15670209158036

15670247521556

15670247521556

5. Implemente los cambios en el CSP.

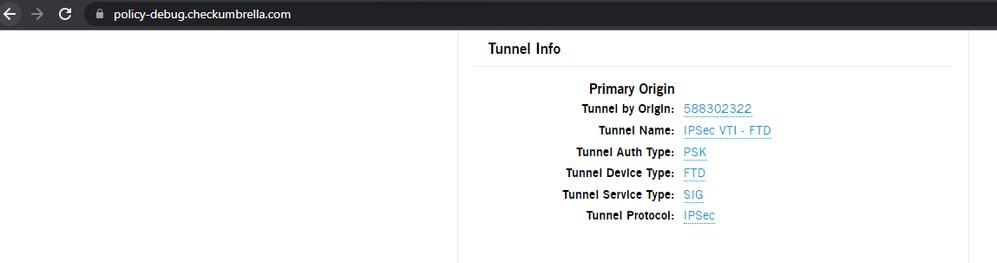

Verificación

En el equipo de prueba situado detrás del FTD, compruebe:

- En la CLI del FTD, puede ejecutar algunos comandos para confirmar que la configuración se ha insertado y funciona correctamente:

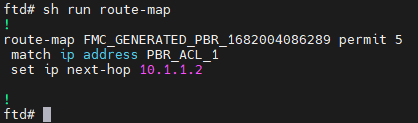

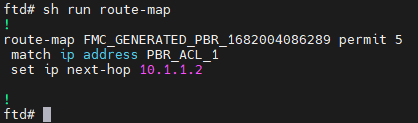

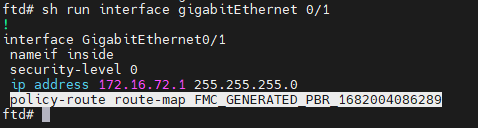

show run route-map (verifica la configuración PBR):

15670322054036

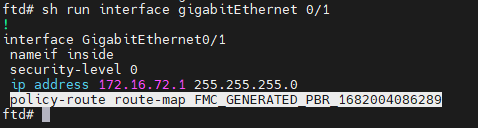

15670322054036show run interface gigabitEthernet 0/1 (verifica que PBR se aplique a la interfaz adecuada)

15678344219540

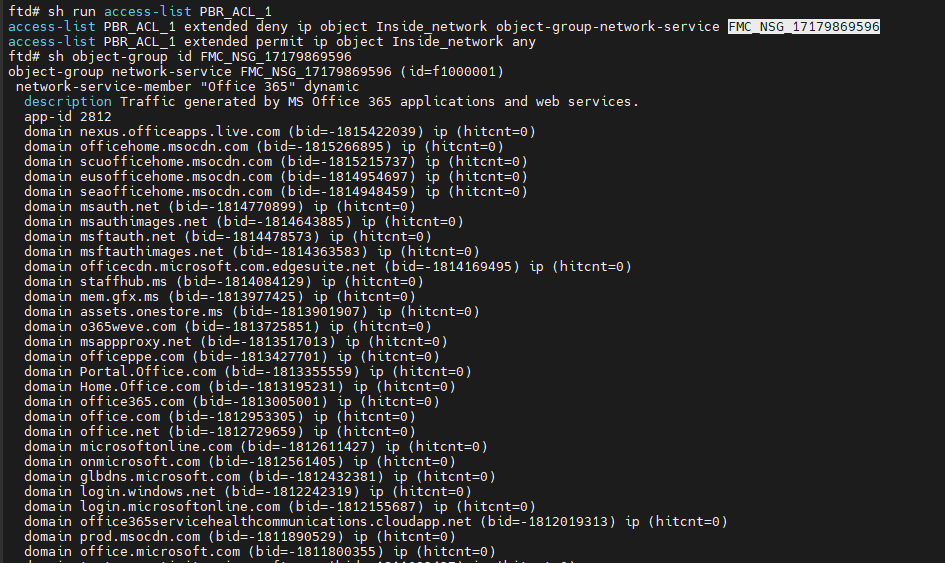

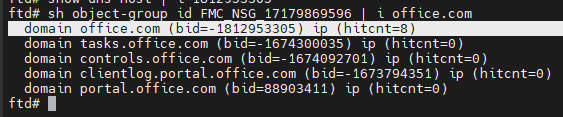

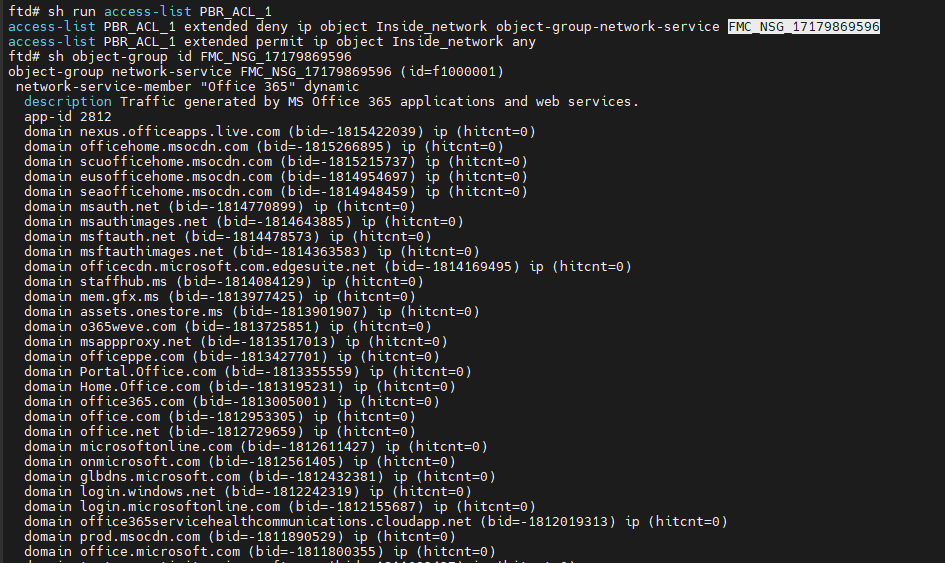

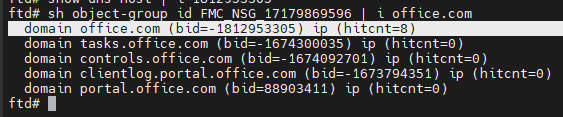

15678344219540show run access-list PBR_ACL_1, show object-group id FMC_NSG_17179869596 (confirma los dominios agregados a la ACL para su exclusión)

15670420887316

15670420887316

15670635784852

15670635784852packet-tracer input inside tcp 172.16.72.10 1234 fqdn office.com 443 detailed (verifica que la interfaz externa se utiliza como salida y no la VTI one)

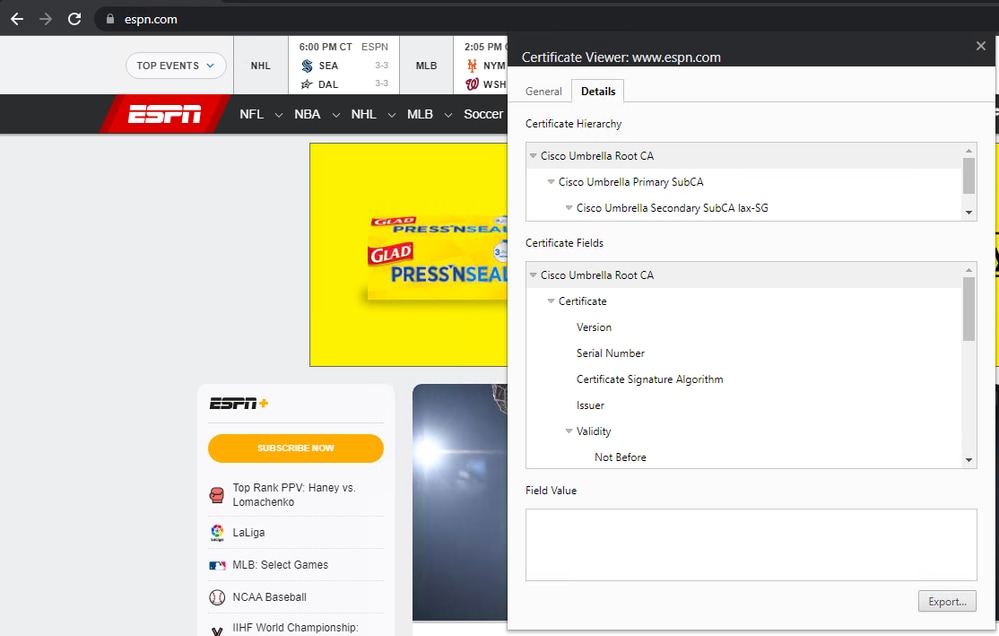

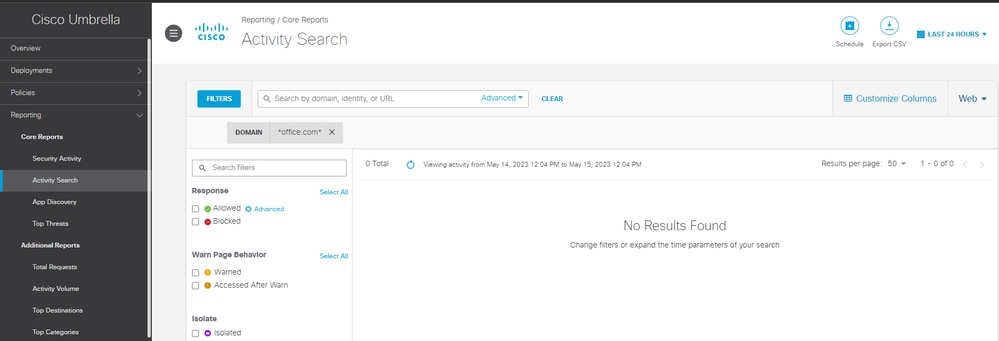

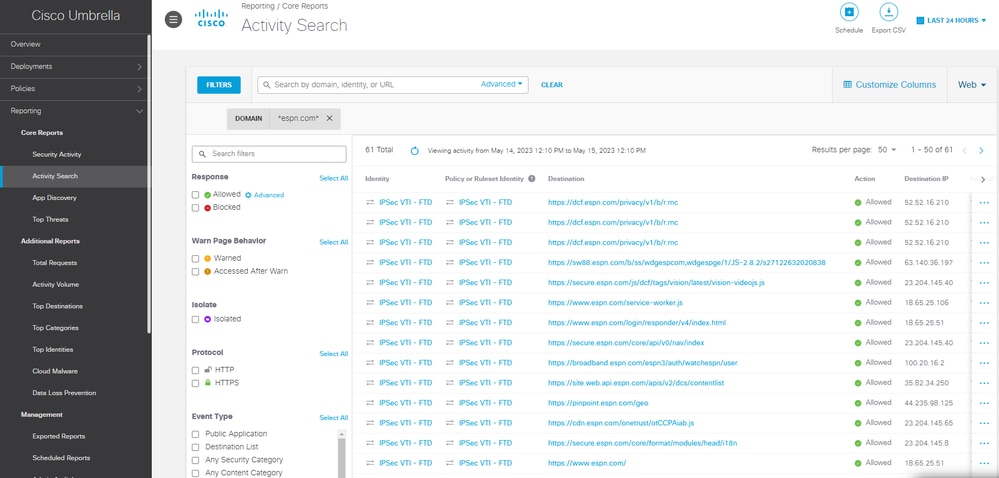

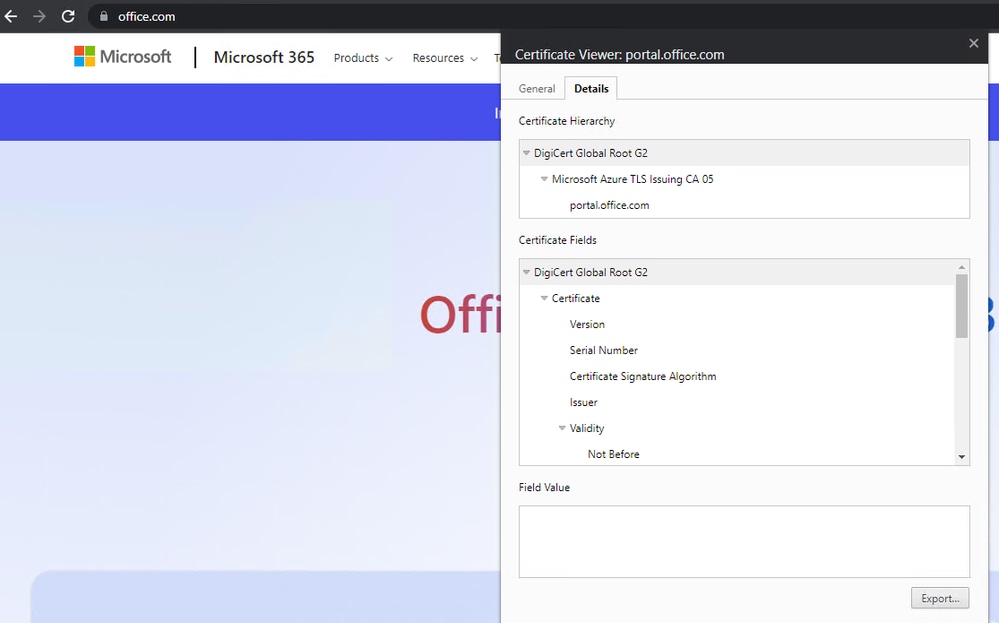

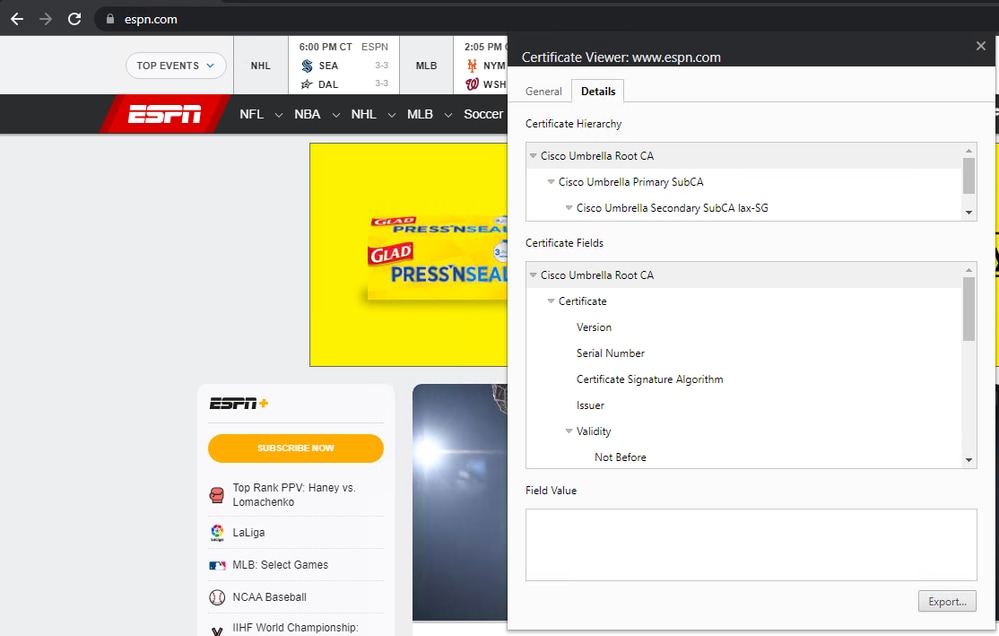

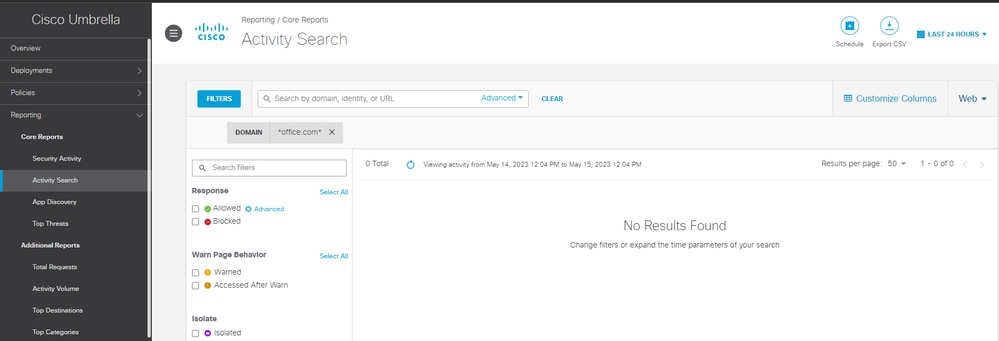

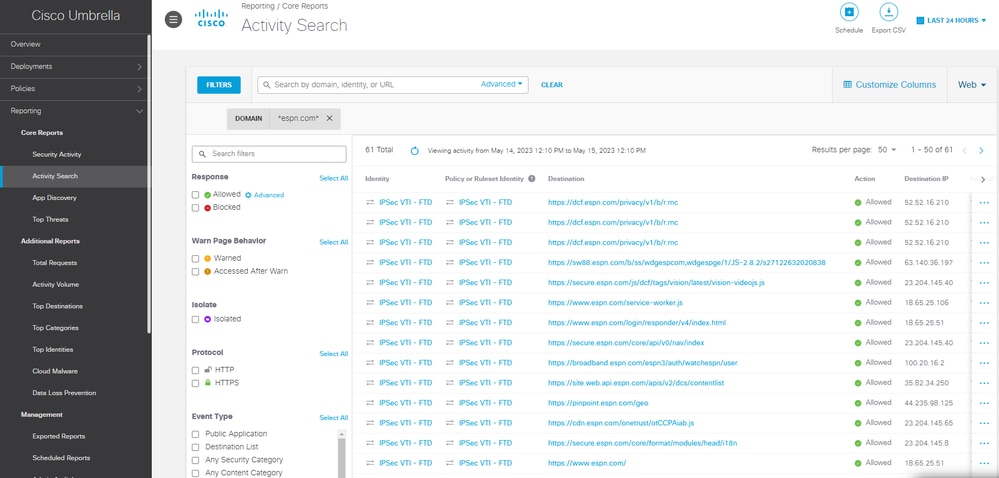

- En Umbrella Dashboard, en búsqueda de actividad, puede ver que el tráfico web que va a office.com nunca se envió a Umbrella, mientras que el tráfico que va a espn.com sí se envió.

15671098042516

15671098042516

15671302832788

15671302832788

Comentarios

Comentarios