ASA: Ejemplo de Configuración de Túnel Inteligente Usando ASDM

Opciones de descarga

-

ePub (201.8 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (432.6 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Un túnel inteligente es una conexión entre una aplicación basada en TCP y un sitio privado que utiliza una sesión VPN SSL sin cliente (basada en navegador) con el dispositivo de seguridad como ruta y el dispositivo de seguridad como servidor proxy. Puede identificar las aplicaciones a las que desea conceder acceso de túnel inteligente y especificar la ruta de acceso local a cada aplicación. Para las aplicaciones que se ejecutan en Microsoft Windows, también puede requerir una coincidencia del hash SHA-1 de la suma de comprobación como condición para conceder acceso de túnel inteligente.

Lotus SameTime y Microsoft Outlook Express son ejemplos de aplicaciones a las que quizá desee conceder acceso de túnel inteligente.

En función de si la aplicación es un cliente o una aplicación habilitada para Web, la configuración del túnel inteligente requiere uno de estos procedimientos:

-

Cree una o varias listas de túneles inteligentes de las aplicaciones cliente y, a continuación, asígnelas a las directivas de grupo o de usuario local a las que desee proporcionar acceso de túnel inteligente.

-

Cree una o más entradas de la lista de marcadores que especifiquen las direcciones URL de las aplicaciones habilitadas para Web que pueden optar al acceso de túnel inteligente y, a continuación, asigne la lista a los DAP, las directivas de grupo o las directivas de usuario local para los que desea proporcionar acceso de túnel inteligente.

También puede enumerar aplicaciones habilitadas para Web para las que automatizar el envío de credenciales de inicio de sesión en conexiones de túnel inteligente a través de sesiones VPN SSL sin cliente.

Este documento asume que la configuración de Cisco AnyConnect SSL VPN Client ya está hecha y funciona correctamente para que la función de túnel inteligente se pueda configurar en la configuración existente. Para obtener más información sobre cómo configurar el cliente Cisco AnyConnect SSL VPN, consulte ASA 8.x: Ejemplo de configuración para permitir la tunelización dividida del cliente VPN de AnyConnect en ASA.

Nota: Asegúrese de que los pasos 4.b a 4.l descritos en la sección Configuración de ASA con ASDM 6.0(2) de ASA 8.x : No se realiza la tunelización dividida para AnyConnect VPN Client en el ejemplo de configuración de ASA para configurar la función de túnel inteligente.

Este documento describe cómo configurar el túnel inteligente en Cisco ASA 5500 Series Adaptive Security Appliances.

Prerequisites

Requirements

No hay requisitos específicos para este documento.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

Cisco ASA 5500 Series Adaptive Security Appliances que ejecuta la versión de software 8.0(2)

-

PC que ejecuta Microsoft Vista, Windows XP SP2 o Windows 2000 Professional SP4 con Microsoft Installer versión 3.1

-

Cisco Adaptive Security Device Manager (ASDM) versión 6.0(2)

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Convenciones

Consulte Convenciones de Consejos Técnicos de Cisco para obtener más información sobre las convenciones sobre documentos.

Antecedentes

Configuración de acceso de túnel inteligente

La tabla de túneles inteligentes muestra las listas de túneles inteligentes, cada una de las cuales identifica una o más aplicaciones elegibles para el acceso de túnel inteligente y su sistema operativo (SO) asociado. Dado que cada directiva de grupo o directiva de usuario local admite una lista de túnel inteligente, debe agrupar las aplicaciones que no estén basadas en explorador para que sean compatibles en una lista de túnel inteligente. Tras la configuración de una lista, puede asignarla a una o varias directivas de grupo o de usuario local.

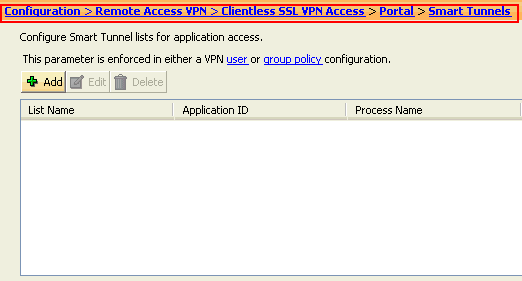

La ventana túneles inteligentes (Configuration > Remote Access VPN > Clientless SSL VPN Access > Portal > Smart Tunnels) le permite completar estos procedimientos:

-

Agregar una lista de túneles inteligentes y Agregar aplicaciones a la lista

Complete estos pasos para agregar una lista de túnel inteligente y agregar aplicaciones a la lista:

-

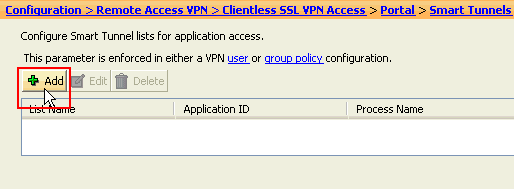

Haga clic en Add (Agregar).

Aparecerá el cuadro de diálogo Agregar lista de túneles inteligentes.

-

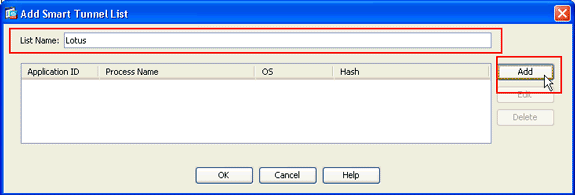

Ingrese un nombre para la lista, y haga clic en Add

ASDM abre el cuadro de diálogo Add Smart Tunnel Entry (Agregar entrada de túnel inteligente), que permite asignar los atributos de un túnel inteligente a la lista.

-

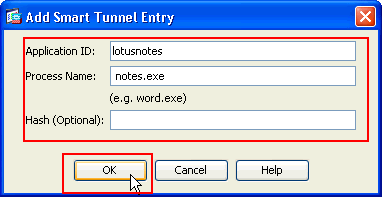

Después de asignar los atributos deseados para el túnel inteligente, haga clic en Aceptar.

ASDM muestra esos atributos en la lista.

-

Repita estos pasos según sea necesario para completar la lista y, a continuación, haga clic en Aceptar en el cuadro de diálogo Agregar lista de túneles inteligentes.

-

-

Cambio de una lista de túneles inteligentes

Complete estos pasos para cambiar una lista de túnel inteligente:

-

Haga doble clic en la lista o elija la lista de la tabla y haga clic en Editar.

-

Haga clic en Agregar para insertar un nuevo conjunto de atributos de túnel inteligente en la lista o elija una entrada de la lista y haga clic en Editar o Eliminar.

-

-

Quitar una lista

Para quitar una lista, elija la lista en la tabla y haga clic en Eliminar.

-

Agregar un marcador

Después de la configuración y asignación de una lista de túneles inteligentes, puede hacer que un túnel inteligente sea fácil de usar agregando un marcador para el servicio y haciendo clic en la opción Habilitar túnel inteligente en el cuadro de diálogo Agregar o editar marcador.

El acceso de túnel inteligente permite que una aplicación cliente basada en TCP utilice una conexión VPN basada en navegador para conectarse a un servicio. Ofrece las siguientes ventajas a los usuarios, en comparación con los complementos y la tecnología antigua, el reenvío de puertos:

-

El túnel inteligente ofrece un mejor rendimiento que los complementos.

-

A diferencia del reenvío de puertos, el túnel inteligente simplifica la experiencia del usuario ya que no requiere la conexión de la aplicación local al puerto local.

-

A diferencia del reenvío de puertos, el túnel inteligente no requiere que los usuarios tengan privilegios de administrador.

Requisitos, restricciones y limitaciones del túnel inteligente

Requisitos y limitaciones generales

El túnel inteligente tiene los siguientes requisitos y limitaciones generales:

-

El host remoto que origina el túnel inteligente debe ejecutar una versión de 32 bits de Microsoft Windows Vista, Windows XP o Windows 2000; o Mac OS 10.4 o 10.5.

-

El inicio de sesión automático del túnel inteligente sólo admite Microsoft Internet Explorer en Windows.

-

El navegador debe estar habilitado con Java, Microsoft ActiveX o ambos.

-

El túnel inteligente sólo admite proxies colocados entre equipos que ejecutan Microsoft Windows y el dispositivo de seguridad. El túnel inteligente utiliza la configuración de Internet Explorer (es decir, la que está prevista para su uso en todo el sistema en Windows). Si el equipo remoto requiere un servidor proxy para alcanzar el dispositivo de seguridad, la dirección URL del extremo de terminación de la conexión debe estar en la lista de direcciones URL excluidas de los servicios proxy. Si la configuración del proxy especifica que el tráfico destinado al ASA pasa a través de un proxy, todo el tráfico del túnel inteligente pasa a través del proxy.

En un escenario de acceso remoto basado en HTTP, a veces una subred no proporciona acceso de usuario al gateway VPN. En este caso, un proxy colocado delante del ASA para rutear el tráfico entre la web y la ubicación del usuario final proporciona el acceso web. Sin embargo, sólo los usuarios de VPN pueden configurar proxies colocados delante del ASA. Al hacerlo, deben asegurarse de que estos proxies admitan el método CONNECT. Para los proxies que requieren autenticación, el túnel inteligente sólo admite el tipo de autenticación implícita básica.

-

Cuando se inicia el túnel inteligente, el dispositivo de seguridad dirige todo el tráfico desde el proceso del navegador que el usuario utilizó para iniciar la sesión sin cliente. Si el usuario inicia otra instancia del proceso del explorador, pasa todo el tráfico al túnel. Si el proceso del navegador es el mismo y el dispositivo de seguridad no proporciona acceso a una URL determinada, el usuario no podrá abrirla. Como solución alternativa, el usuario puede utilizar un navegador diferente del utilizado para establecer la sesión sin cliente.

-

Una conmutación por fallo stateful no conserva las conexiones de túnel inteligente. Los usuarios deben volver a conectarse después de una conmutación por error.

Requisitos y limitaciones de Windows

Los siguientes requisitos y limitaciones se aplican únicamente a Windows:

-

Solo las aplicaciones basadas en TCP de Winsock 2 pueden acceder al túnel inteligente.

-

El dispositivo de seguridad no admite el proxy de Microsoft Outlook Exchange (MAPI). Ni el reenvío de puertos ni el túnel inteligente admiten MAPI. Para las comunicaciones de Microsoft Outlook Exchange mediante el protocolo MAPI, los usuarios remotos deben utilizar AnyConnect.

-

Los usuarios de Microsoft Windows Vista que utilicen el reenvío de puertos o túneles inteligentes deben agregar la URL del ASA a la zona de sitio de confianza. Para acceder a la zona Sitio de confianza, inicie Internet Explorer, elija Herramientas > Opciones de Internet y haga clic en la pestaña Seguridad. Los usuarios de Vista también pueden inhabilitar el modo protegido para facilitar el acceso al túnel inteligente; sin embargo, Cisco recomienda no utilizar este método porque aumenta la vulnerabilidad al ataque.

Requisitos y limitaciones de Mac OS

Estos requisitos y limitaciones se aplican solo a Mac OS:

-

Safari 3.1.1 o posterior o Firefox 3.0 o posterior

-

Sun JRE 1.5 o posterior

-

Sólo las aplicaciones iniciadas desde la página del portal pueden establecer conexiones de túnel inteligente. Este requisito incluye soporte de túnel inteligente para Firefox. El uso de Firefox para iniciar otra instancia de Firefox durante el primer uso de un túnel inteligente requiere el perfil de usuario denominado cisco_st. Si este perfil de usuario no está presente, la sesión solicita al usuario que cree uno.

-

Las aplicaciones que utilizan TCP y que están vinculadas dinámicamente a la biblioteca SSL pueden funcionar a través de un túnel inteligente.

-

El túnel inteligente no admite estas funciones y aplicaciones en Mac OS:

-

Servicios de proxy

-

Inicio de sesión automático

-

Aplicaciones que utilizan espacios de nombres de dos niveles

-

Aplicaciones basadas en consola, como Telnet, SSH y cURL

-

Aplicaciones que utilizan dlopen o dlsym para localizar llamadas libsocket

-

Aplicaciones enlazadas estáticamente para localizar llamadas libsocket

-

Configurar

En esta sección encontrará la información para configurar las funciones descritas en este documento.

Agregar o editar lista de túneles inteligentes

El cuadro de diálogo Add Smart Tunnel List (Agregar lista de túneles inteligentes) le permite agregar una lista de entradas de túnel inteligente a la configuración del dispositivo de seguridad. El cuadro de diálogo Editar lista de túneles inteligentes permite modificar el contenido de la lista.

Campo

Nombre de lista: introduzca un nombre único para la lista de aplicaciones o programas. No hay restricciones en cuanto al número de caracteres del nombre. No utilice espacios. Tras la configuración de la lista de túneles inteligentes, el nombre de la lista aparece junto al atributo Lista de túneles inteligentes en las políticas de grupo de VPN SSL sin cliente y las políticas de usuario local. Asigne un nombre que le ayude a distinguir su contenido o propósito de otras listas que es probable que configure.

Agregar o editar entrada de túnel inteligente

El cuadro de diálogo Agregar o editar entrada de túnel inteligente permite especificar los atributos de una aplicación en una lista de túnel inteligente.

-

ID de aplicación: introduzca una cadena para asignar un nombre a la entrada en la lista de túneles inteligentes. La cadena es única para el sistema operativo. Normalmente, asigna un nombre a la aplicación a la que se va a conceder acceso de túnel inteligente. Para admitir varias versiones de una aplicación para la que elija especificar rutas de acceso o valores hash diferentes, puede utilizar este atributo para diferenciar las entradas, especificando el sistema operativo y el nombre y la versión de la aplicación que admite cada entrada de lista. La cadena puede tener hasta 64 caracteres.

-

Nombre de proceso: introduzca el nombre de archivo o la ruta de acceso a la aplicación. La cadena puede tener hasta 128 caracteres

Windows requiere una coincidencia exacta de este valor con el lado derecho de la ruta de acceso de la aplicación en el host remoto para calificar la aplicación para el acceso de túnel inteligente. Si especifica sólo el nombre de archivo para Windows, SSL VPN no aplica una restricción de ubicación en el host remoto para calificar la aplicación para el acceso de túnel inteligente.

Si especifica una ruta de acceso y el usuario ha instalado la aplicación en otra ubicación, esa aplicación no cumple los requisitos. La aplicación puede residir en cualquier ruta de acceso, siempre que el lado derecho de la cadena coincida con el valor especificado.

Para autorizar una aplicación para el acceso de túnel inteligente si está presente en una de varias trayectorias en el host remoto, especifique solamente el nombre y la extensión de la aplicación en este campo o cree una entrada de túnel inteligente única para cada trayectoria.

Para Windows, si desea agregar acceso de túnel inteligente a una aplicación iniciada desde el símbolo del sistema, debe especificar "cmd.exe" en el nombre de proceso de una entrada de la lista de túnel inteligente y especificar la ruta de acceso a la propia aplicación en otra entrada porque "cmd.exe" es el elemento primario de la aplicación.

Mac OS requiere la ruta completa del proceso y distingue entre mayúsculas y minúsculas. Para evitar especificar una ruta para cada nombre de usuario, inserte una tilde (~) antes de la ruta parcial (por ejemplo, ~/bin/vnc).

-

OS: Haga clic en Windows o Mac para especificar el sistema operativo host de la aplicación.

-

Hash: (opcional y aplicable sólo para Windows) Para obtener este valor, introduzca la suma de comprobación del archivo ejecutable en una utilidad que calcule un hash mediante el algoritmo SHA-1. Un ejemplo de esta utilidad es el Comprobador de integridad de suma de comprobación de archivos de Microsoft (FCIV), que está disponible en Disponibilidad y descripción de la utilidad Comprobador de integridad de suma de comprobación de archivos. Después de instalar FCIV, coloque una copia temporal de la aplicación para el hash en una ruta que no contenga espacios (por ejemplo, c:/fciv.exe), luego ingrese la aplicación fciv.exe -sha1 en la línea de comandos (por ejemplo, fciv.exe -sha1 c:\msimn.exe) para mostrar el hash SHA-1.

El hash SHA-1 siempre tiene 40 caracteres hexadecimales.

Antes de autorizar una aplicación para el acceso de túnel inteligente, la VPN SSL sin cliente calcula el hash de la aplicación que coincide con el ID de aplicación. Califica la aplicación para el acceso de túnel inteligente si el resultado coincide con el valor de hash.

La introducción de un hash proporciona una garantía razonable de que SSL VPN no califica un archivo ilegítimo que coincida con la cadena especificada en el ID de aplicación. Debido a que la suma de comprobación varía con cada versión o parche de una aplicación, el hash que introduzca sólo puede coincidir con una versión o parche en el host remoto. Para especificar un hash para más de una versión de una aplicación, cree una entrada de túnel inteligente única para cada valor de hash.

Nota: Debe actualizar la lista de túneles inteligentes en el futuro si introduce valores hash y desea admitir versiones o parches futuros de una aplicación con acceso de túnel inteligente. Un problema repentino con el acceso al túnel inteligente podría indicar que la aplicación que contiene valores hash no está actualizada con una actualización de la aplicación. Puede evitar este problema si no introduce un hash.

-

Una vez configurada la lista de túneles inteligentes, debe asignarla a una directiva de grupo o de usuario local para que se active de la siguiente manera:

-

Para asignar la lista a una política de grupo, elija Config > Remote Access VPN > Clientless SSL VPN Access > Group Policies > Add or Edit > Portal, y elija el nombre de túnel inteligente de la lista desplegable junto al atributo Smart Tunnel List.

-

Para asignar la lista a una política de usuario local, elija Config > Remote Access VPN > AAA Setup > Local Users > Add or Edit > VPN Policy > Clientless SSL VPN, y elija el nombre de túnel inteligente de la lista desplegable junto al atributo Smart Tunnel List.

-

Configuración de ASA Smart Tunnel (ejemplo de Lotus) con ASDM 6.0(2)

Este documento asume que la configuración básica, tal como la configuración de la interfaz, está completa y funciona correctamente.

Complete estos pasos para configurar un túnel inteligente:

Nota: En este ejemplo de configuración, el túnel inteligente se configura para la aplicación Lotus.

-

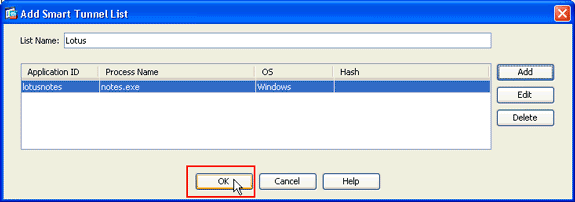

Elija Configuration > Remote Access VPN > Clientless SSL VPN Access > Portal > Smart Tunnels para iniciar la configuración de Smart Tunnel.

-

Haga clic en Add (Agregar).

Aparecerá el cuadro de diálogo Agregar lista de túneles inteligentes.

-

En el cuadro de diálogo Agregar lista de túneles inteligentes, haga clic en Agregar.

Aparecerá el cuadro de diálogo Agregar entrada de túnel inteligente.

-

En el campo Application ID (ID de aplicación), introduzca una cadena para identificar la entrada de la lista de túneles inteligentes.

-

Introduzca un nombre de archivo y una extensión para la aplicación y haga clic en Aceptar.

-

En el cuadro de diálogo Agregar lista de túneles inteligentes, haga clic en Aceptar.

Nota: Este es el comando de configuración CLI equivalente:

Cisco ASA 8.0(2) ciscoasa(config)#smart-tunnel list lotus LotusSametime connect.exe

-

Asigne la lista a las directivas de grupo y las directivas de usuario local a las que desea proporcionar acceso de túnel inteligente a las aplicaciones asociadas de la siguiente manera:

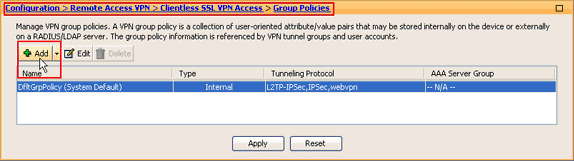

Para asignar la lista a una política de grupo, elija Configuration > Remote Access VPN> Clientless SSL VPN Access > Group Policies, y haga clic en Add o Edit.

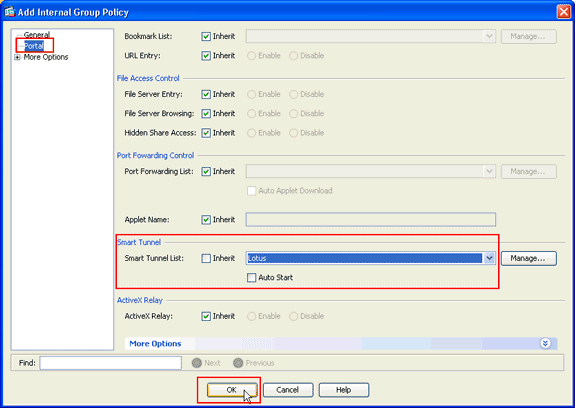

Aparecerá el cuadro de diálogo Agregar directiva de grupo interna.

-

En el cuadro de diálogo Agregar directiva de grupo interna, haga clic en Portal, elija el nombre del túnel inteligente en la lista desplegable Lista de túneles inteligentes y haga clic en Aceptar.

Nota: En este ejemplo se utiliza Lotus como nombre de la lista de túneles inteligentes.

-

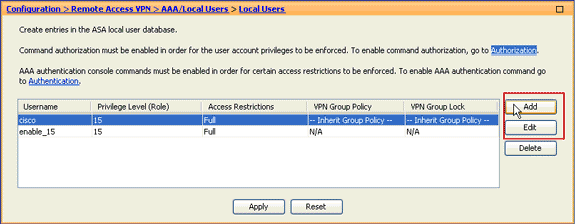

Para asignar la lista a una política de usuario local, elija Configuration > Remote Access VPN > AAA Setup > Local Users, y haga clic en Add para configurar un nuevo usuario o haga clic en Edit para editar un usuario existente.

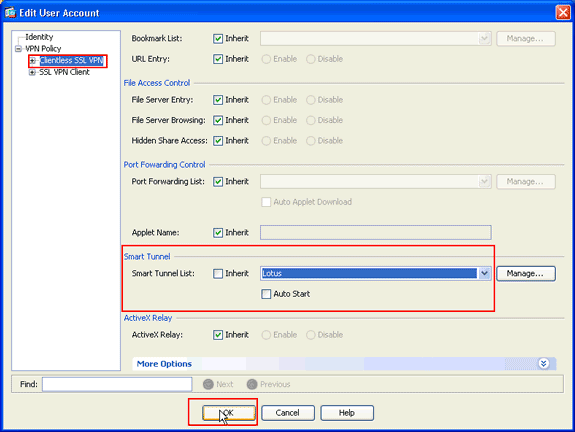

Aparecerá el cuadro de diálogo Editar cuenta de usuario.

-

En el cuadro de diálogo Editar cuenta de usuario, haga clic en Clientless SSL VPN, elija el nombre del túnel inteligente de la lista desplegable Smart Tunnel List y haga clic en Aceptar.

Nota: En este ejemplo se utiliza Lotus como nombre de la lista de túneles inteligentes.

La configuración del túnel inteligente ha finalizado.

Troubleshoot

No puedo conectarme mediante una URL de túnel inteligente guardada como favorito en el portal sin cliente. ¿Por qué se produce este problema y cómo puedo resolverlo?

Este problema ocurre debido al problema descrito en el ID de bug de Cisco CSCsx05766 (sólo para clientes registrados) . Para resolver este problema, actualice el plugin Java Runtime a una versión anterior.

¿Puedo incomodar la URL de un enlace de túnel inteligente configurado en WebVPN?

Cuando se utiliza el túnel inteligente en el ASA, no puede ocultar la URL ni la barra de direcciones del navegador. Los usuarios pueden ver las URL de los enlaces configurados en WebVPN que utilizan el túnel inteligente. Como resultado, pueden cambiar el puerto y acceder al servidor para algún otro servicio.

Para resolver este problema, utilice las ACL WebType. Consulte Listas de Control de Acceso WebType para obtener más información.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

22-Oct-2009

|

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios