Introducción

Este documento describe un ejemplo de migración de Adaptive Security Appliance (ASA) a Firepower Threat Defence (FTD) en FPR4145.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimientos básicos de ASA

- Conocimiento de Firepower Management Center (FMC) y FTD

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

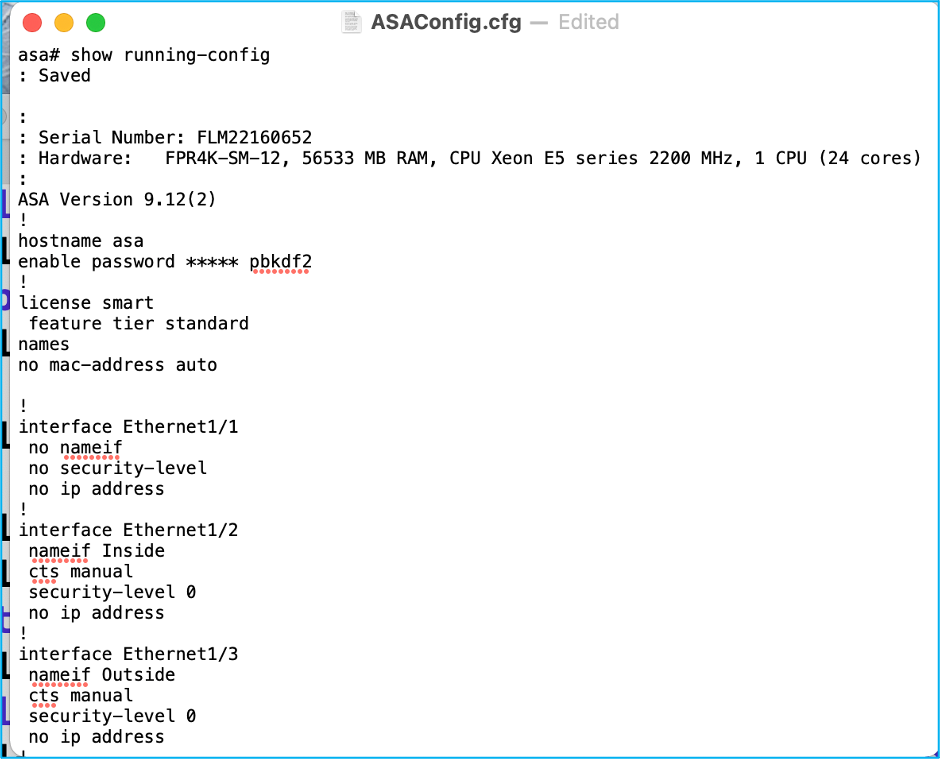

- ASA versión 9.12(2)

- FTD versión 6.7.0

- FMC Versión 6.7.0

- Firepower Migration Tool versión 2.5.0

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

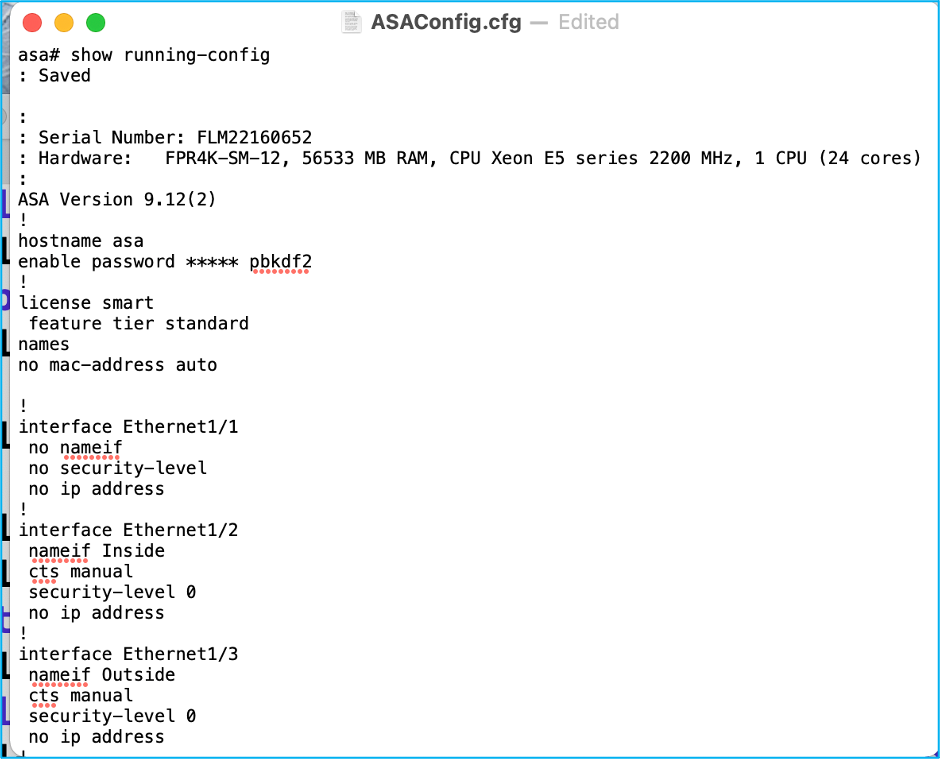

Exporte el archivo de configuración de ASA en.cfgo.txtformato. El CSP debe desplegarse con un FTD registrado en virtud del mismo.

Configurar

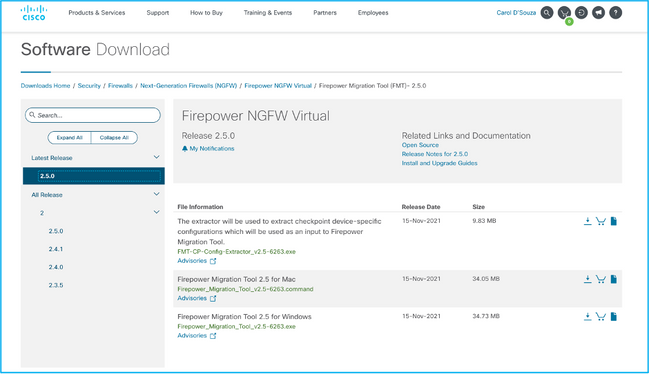

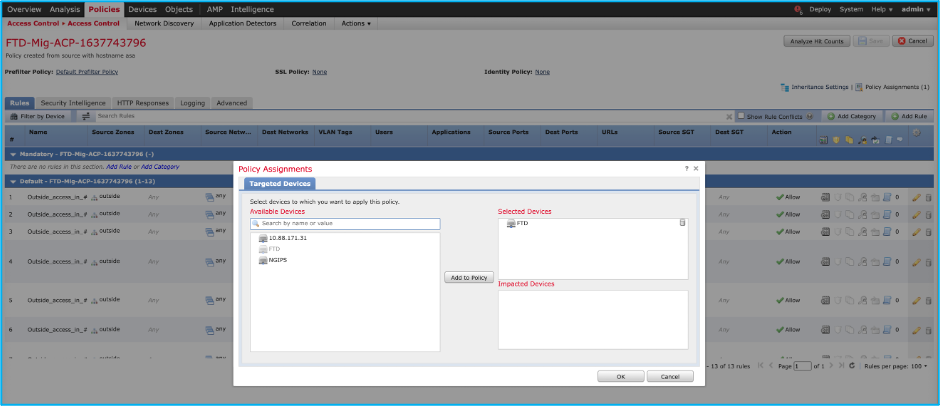

1. Descargue la herramienta de migración de Firepower desde software.cisco.com como se muestra en la imagen.

2. Revise y verifique los requisitos de la sección Herramienta de migración de Firepower.

3. Si tiene previsto migrar un archivo de configuración de gran tamaño, configure los ajustes de suspensión para que el sistema no pase a la suspensión durante una migración.

3.1. Para Windows, navegue hasta Opciones de energía en el Panel de control. Haga clic en Cambiar la configuración del plan junto al plan de energía actual y, a continuación, active Poner el equipo en suspensión en Nunca. Haga clic en Guardar cambios.

3.2. Para MAC, navegue hasta Preferencias del sistema > Ahorro de energía. Marque la casilla que aparece junto a Evitar que el equipo se duerma automáticamente cuando la pantalla está apagada y arrastre el Desactivar pantalla después del control deslizante a Nunca.

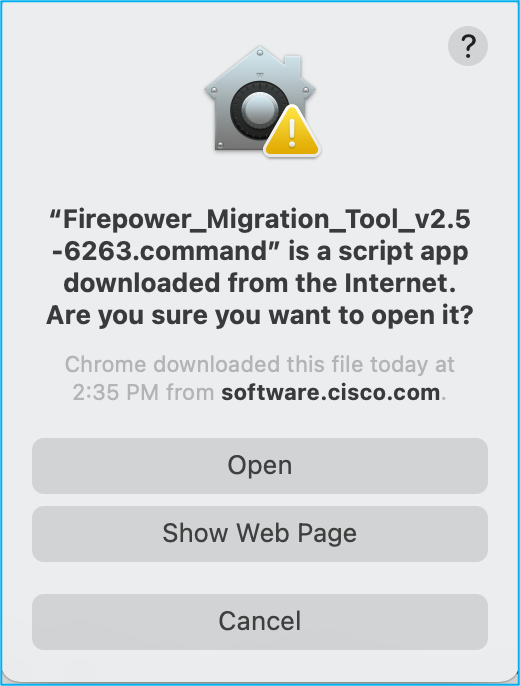

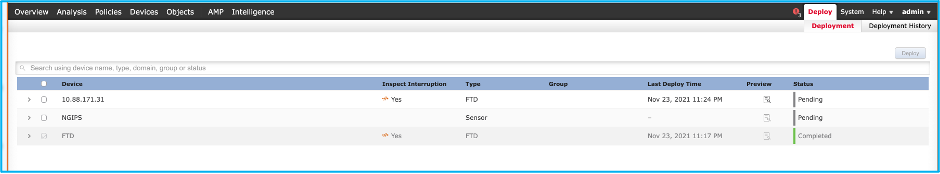

Nota: Este cuadro de diálogo de advertencia aparece cuando los usuarios de MAC intentan abrir el archivo descargado. Ignore esto y siga el paso 4.1.

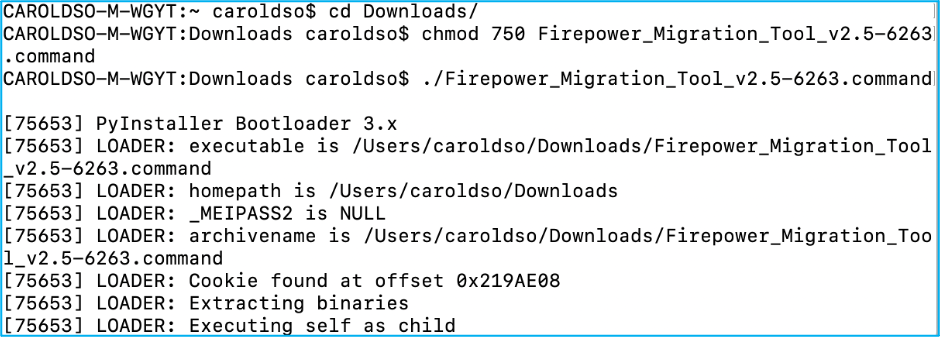

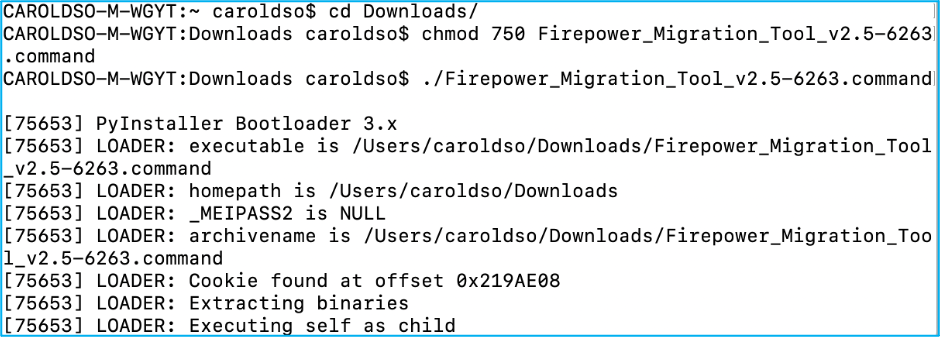

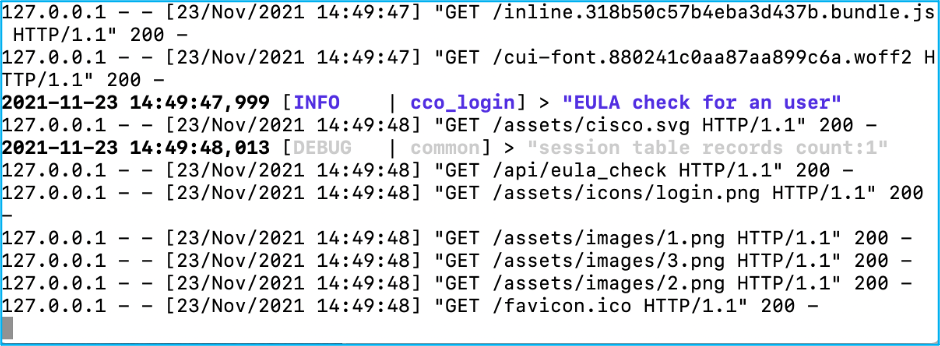

4.1. Para MAC - Utilice el terminal y ejecute estos comandos:

4.2. Para Windows, haga doble clic en la herramienta de migración de Firepower para iniciarla en un navegador de Google Chrome.

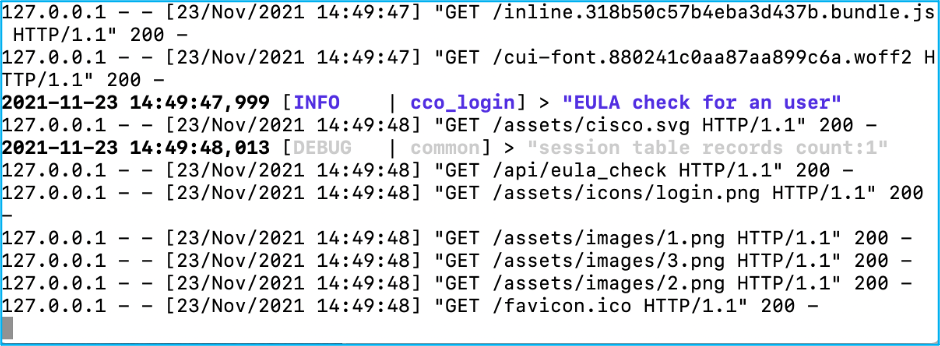

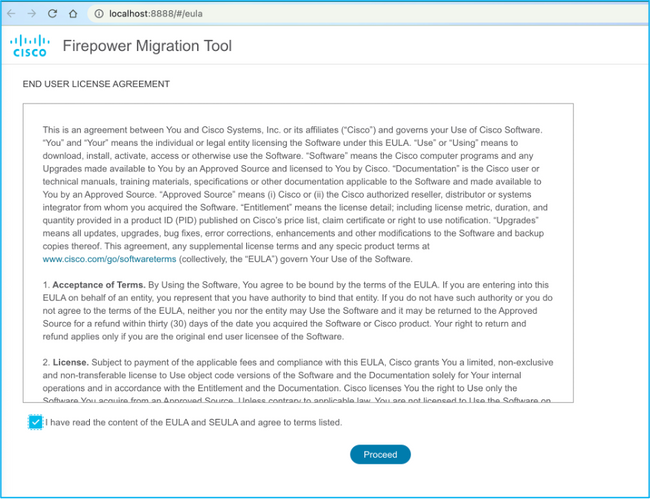

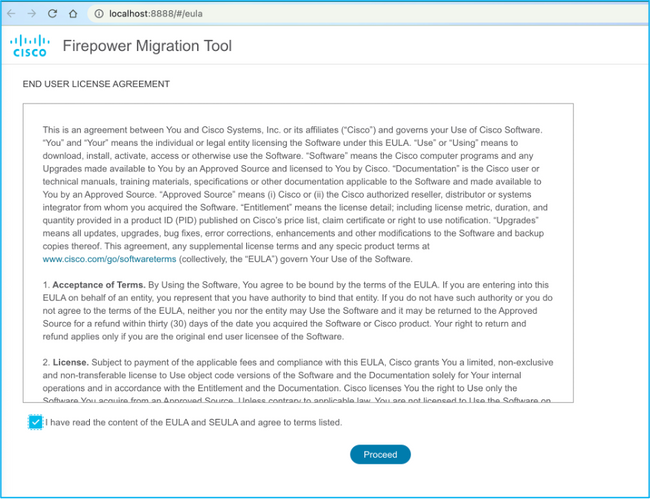

5. Acepte la licencia como se muestra en la imagen:

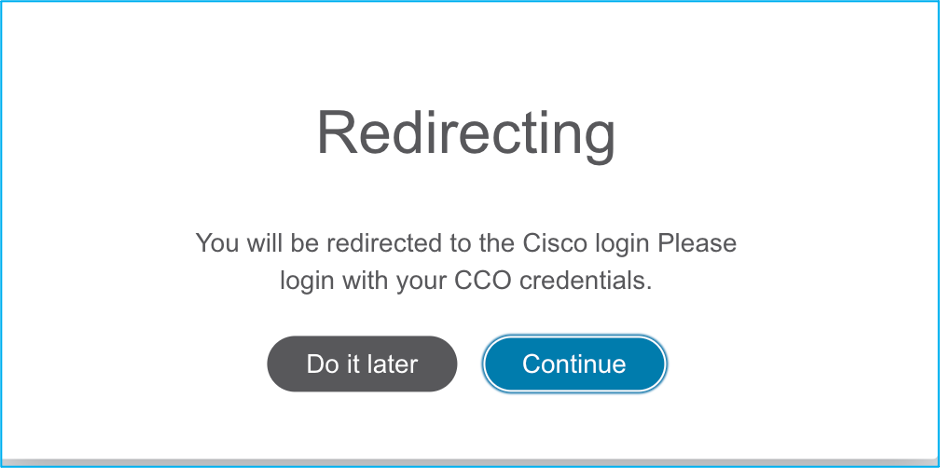

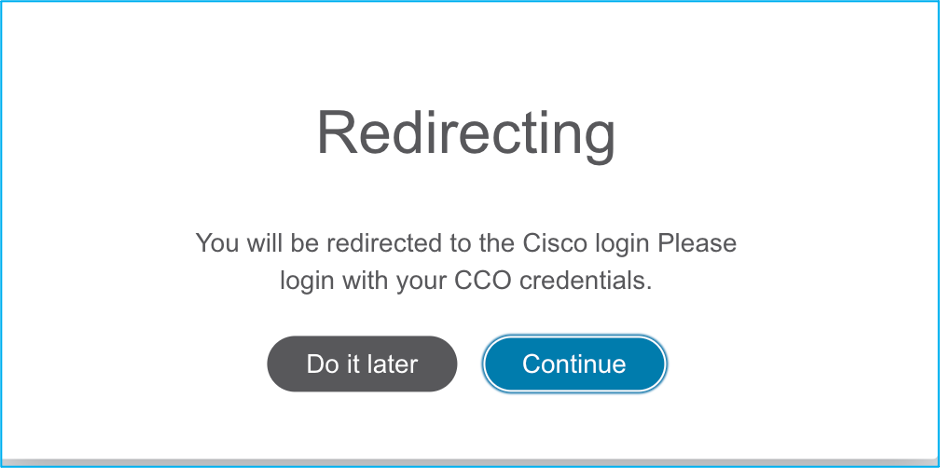

6. En la página de inicio de sesión de la herramienta de migración de Firepower, haga clic en el enlace Iniciar sesión con Cisco Connection Online (CCO) para iniciar sesión en su cuenta de Cisco.com con sus credenciales de inicio de sesión único.

Nota: si no dispone de una cuenta de Cisco.com, créela en la página de inicio de sesión de Cisco.com. Inicie sesión con estas credenciales predeterminadas: Username—admin y Password—Admin123.

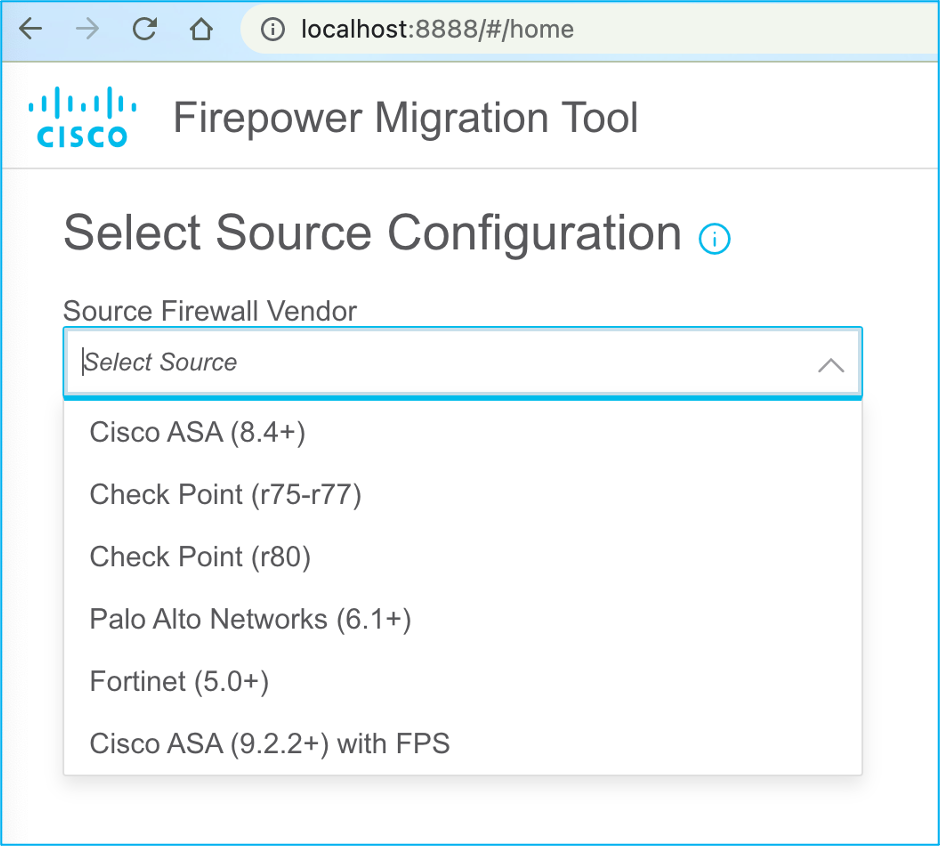

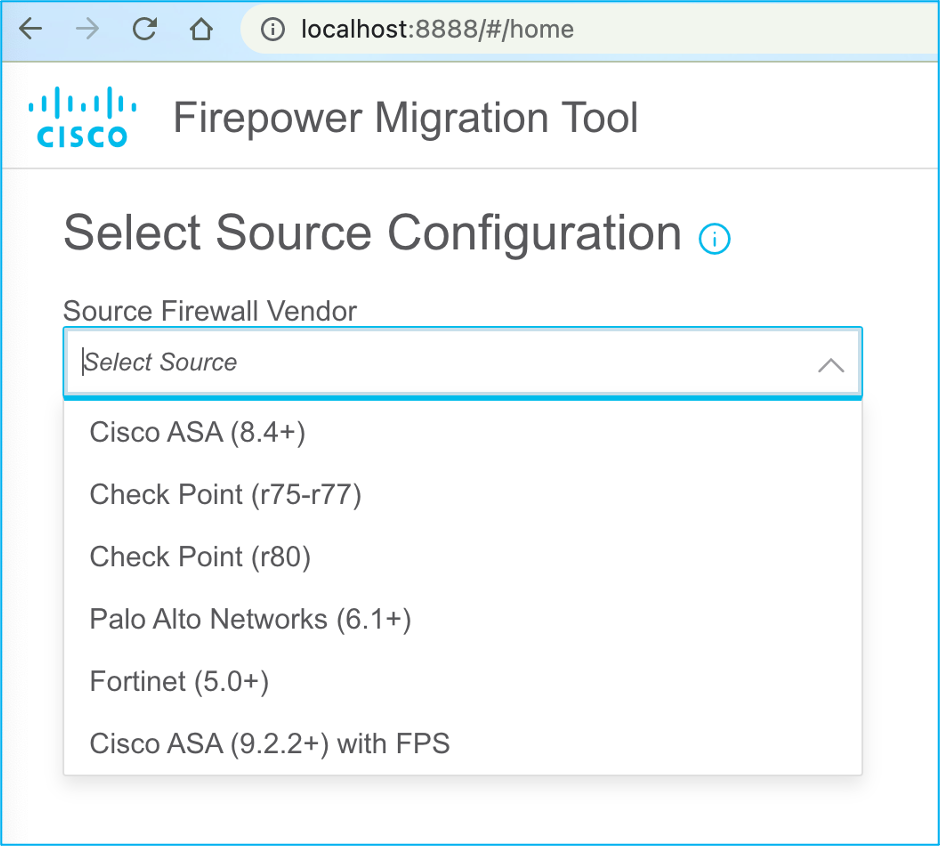

7. Seleccione la configuración de origen. En esta situación, se trata de Cisco ASA (8.4+).

8. Seleccione Carga Manual si no tiene conectividad con el ASA. De lo contrario, puede recuperar la configuración en ejecución del ASA e ingresar la IP de administración y los detalles de inicio de sesión. En esta situación, se realizó una carga manual.

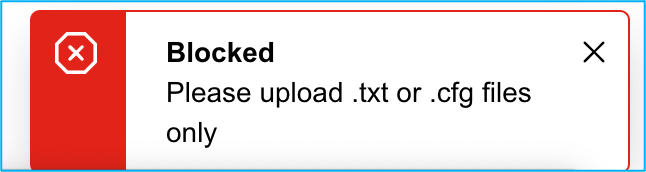

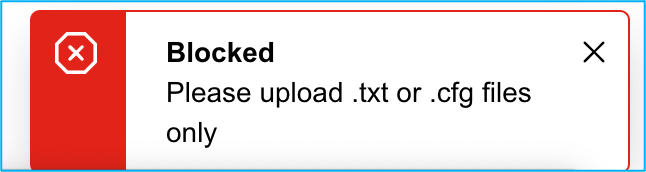

Nota: Este error aparece si el archivo no es compatible. Asegúrese de cambiar el formato a texto sin formato. (Se observa un error a pesar de tener una extensión.cfg.)

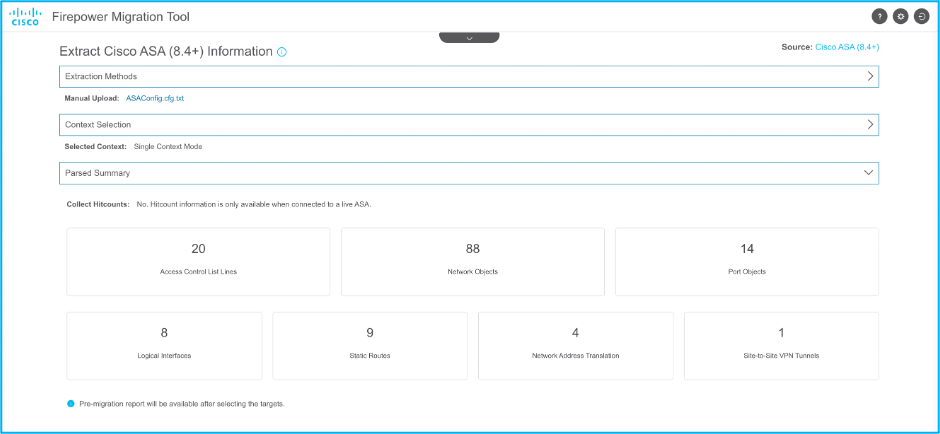

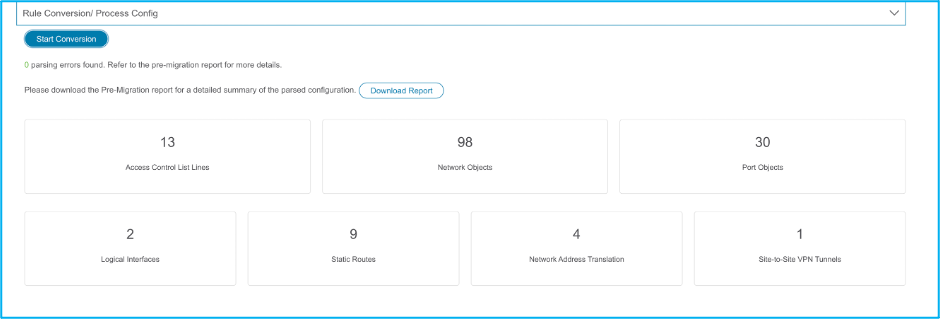

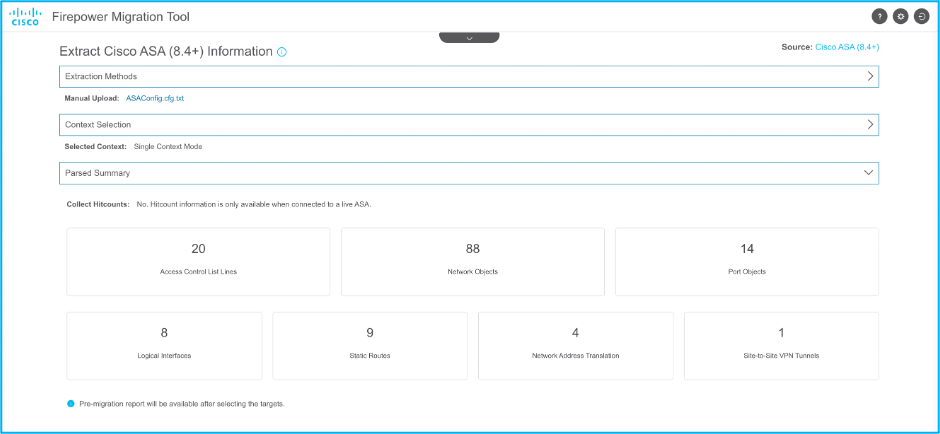

9. Después de cargar el archivo, los elementos se analizan proporcionando un resumen como se muestra en la imagen:

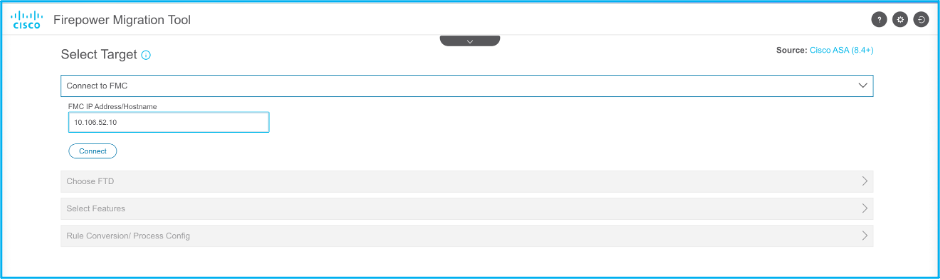

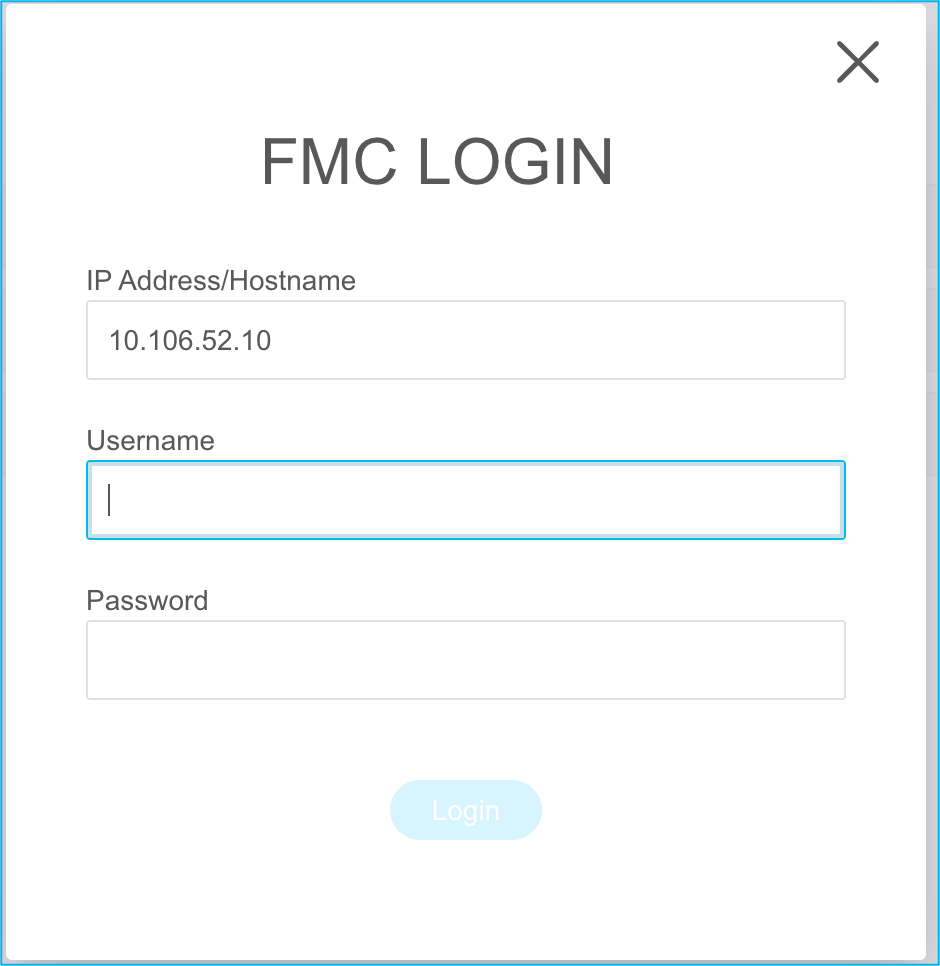

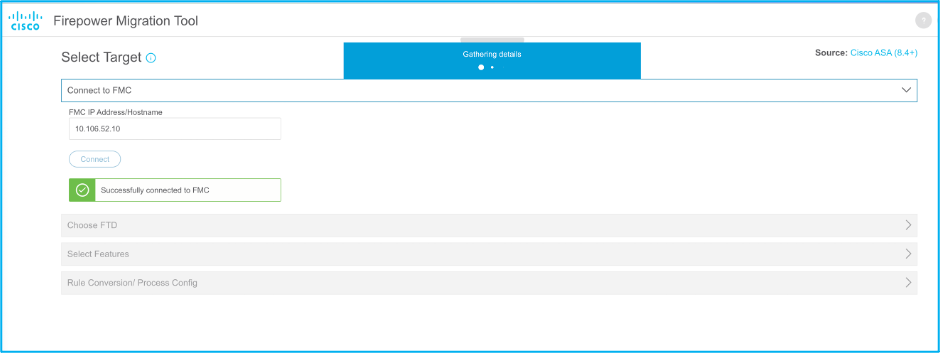

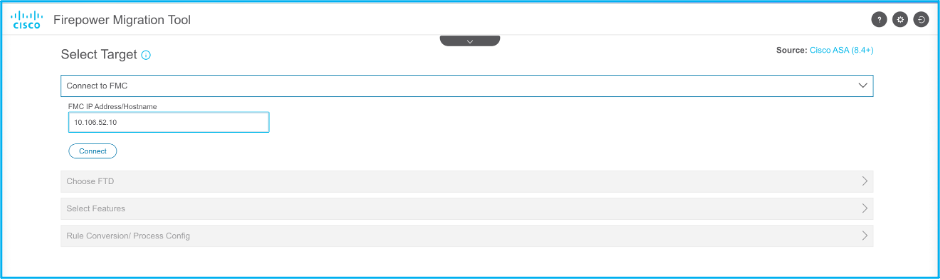

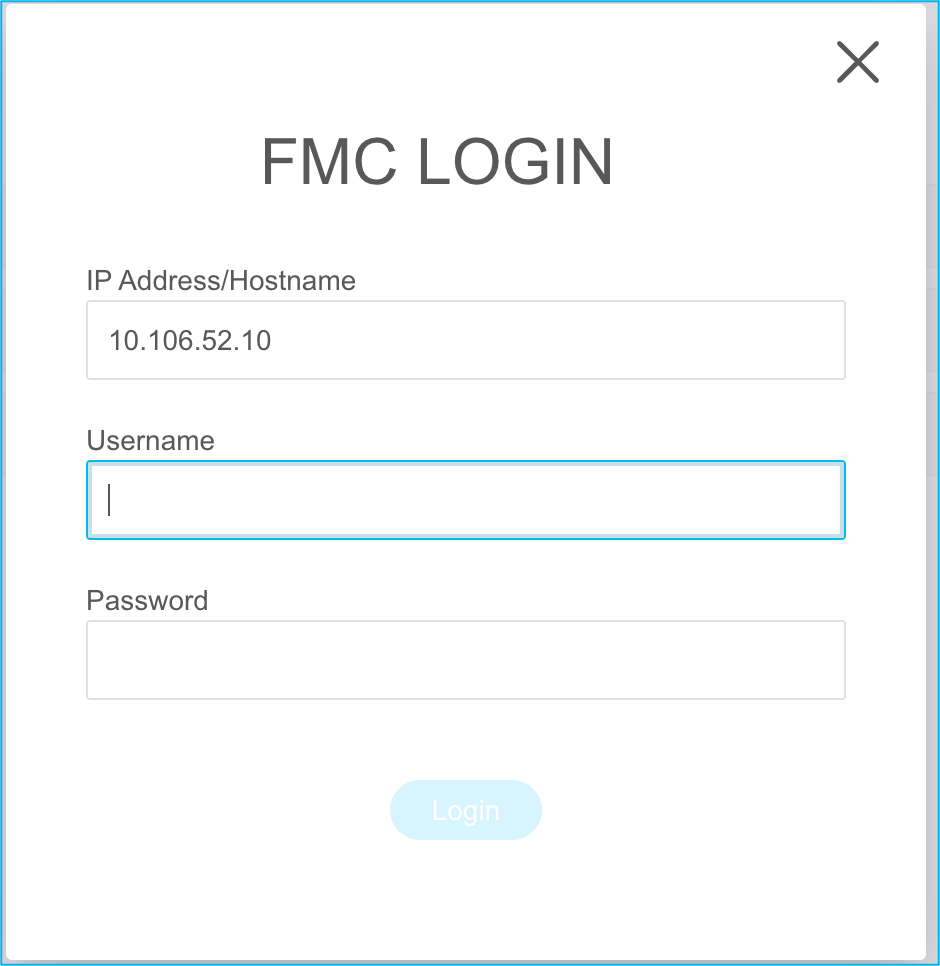

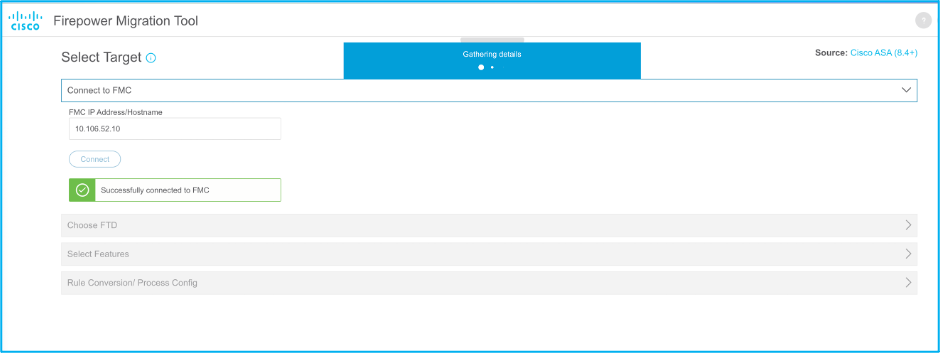

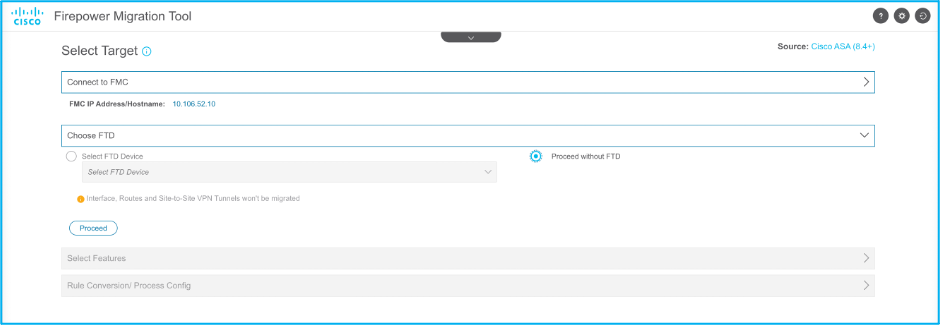

10. Introduzca la IP de FMC y las credenciales de conexión a las que se migrará la configuración de ASA. Asegúrese de que el FMC IP es accesible desde su estación de trabajo.

11. Una vez conectado el CSP, se muestran los FTD gestionados que se encuentran en su parte inferior.

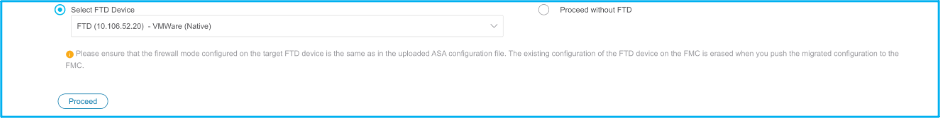

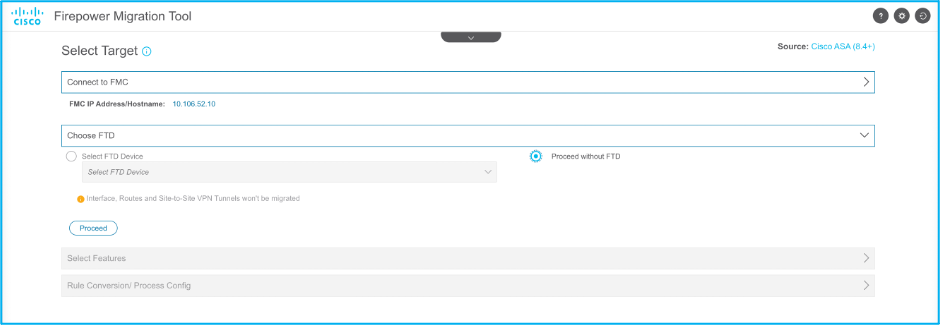

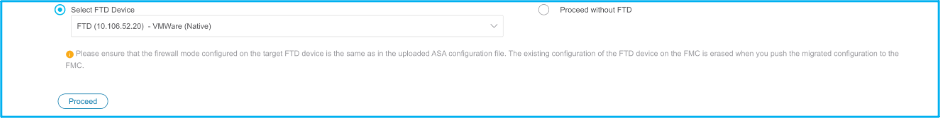

12. Seleccione el FTD al que desea realizar la migración de la configuración de ASA.

Nota: se recomienda elegir el dispositivo FTD; de lo contrario, las interfaces, las rutas y la configuración VPN de sitio a sitio se deben realizar manualmente.

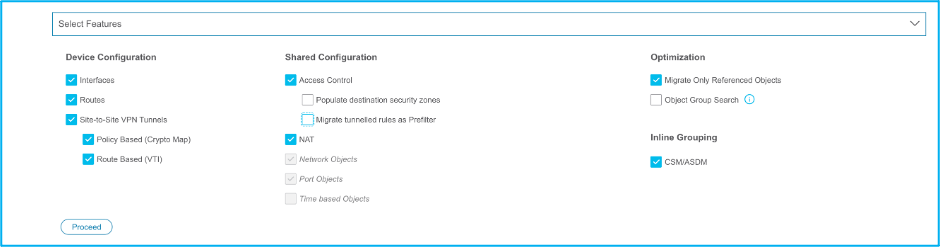

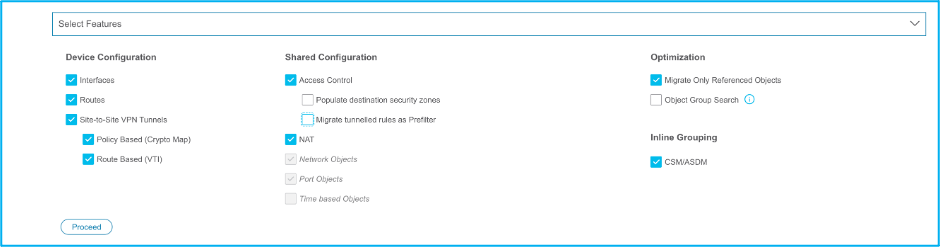

13. Seleccione las funciones que se deben migrar, como se muestra en la imagen:

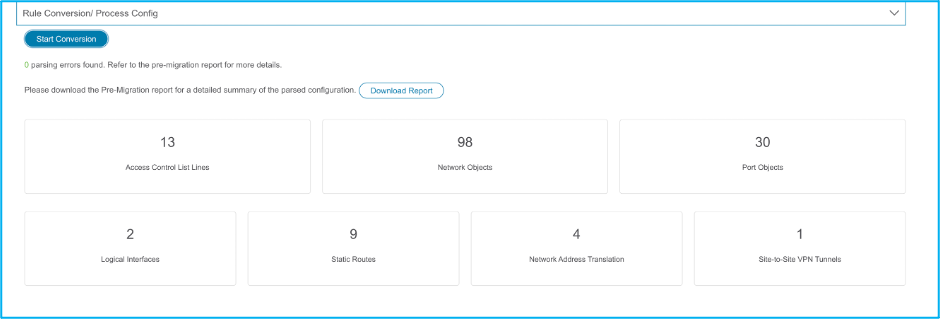

14. Seleccione Iniciar Conversión para iniciar la premigración que rellena los elementos pertenecientes a la configuración de FTD.

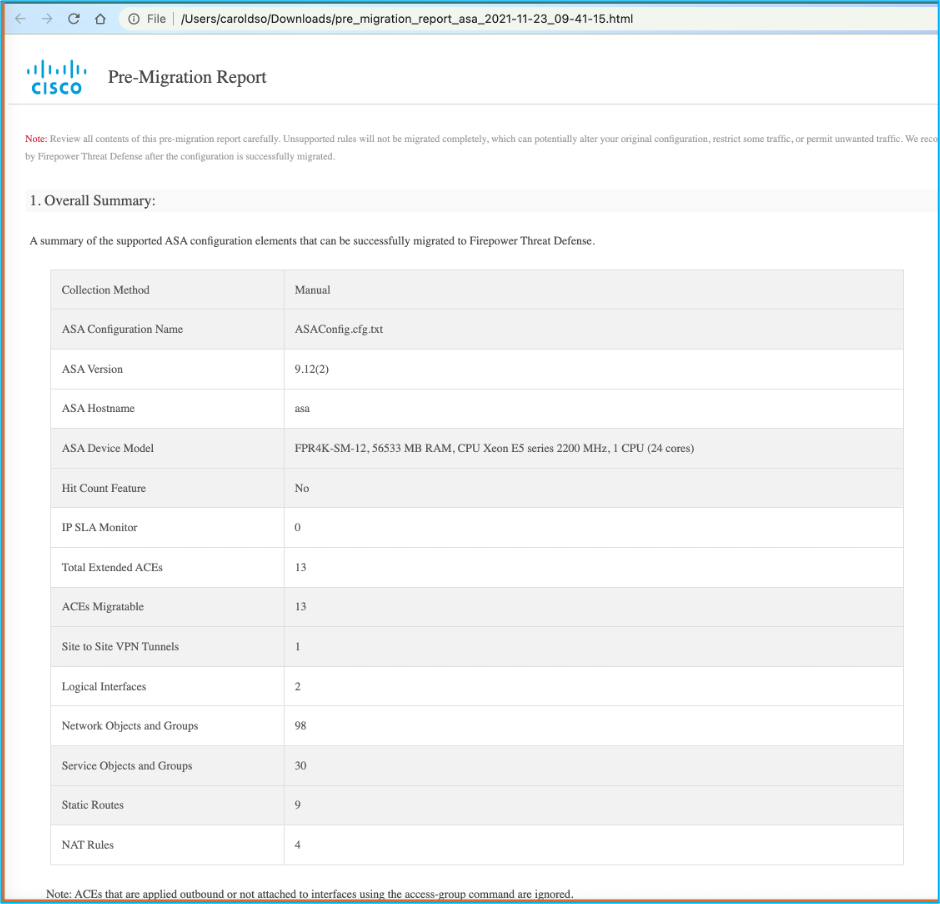

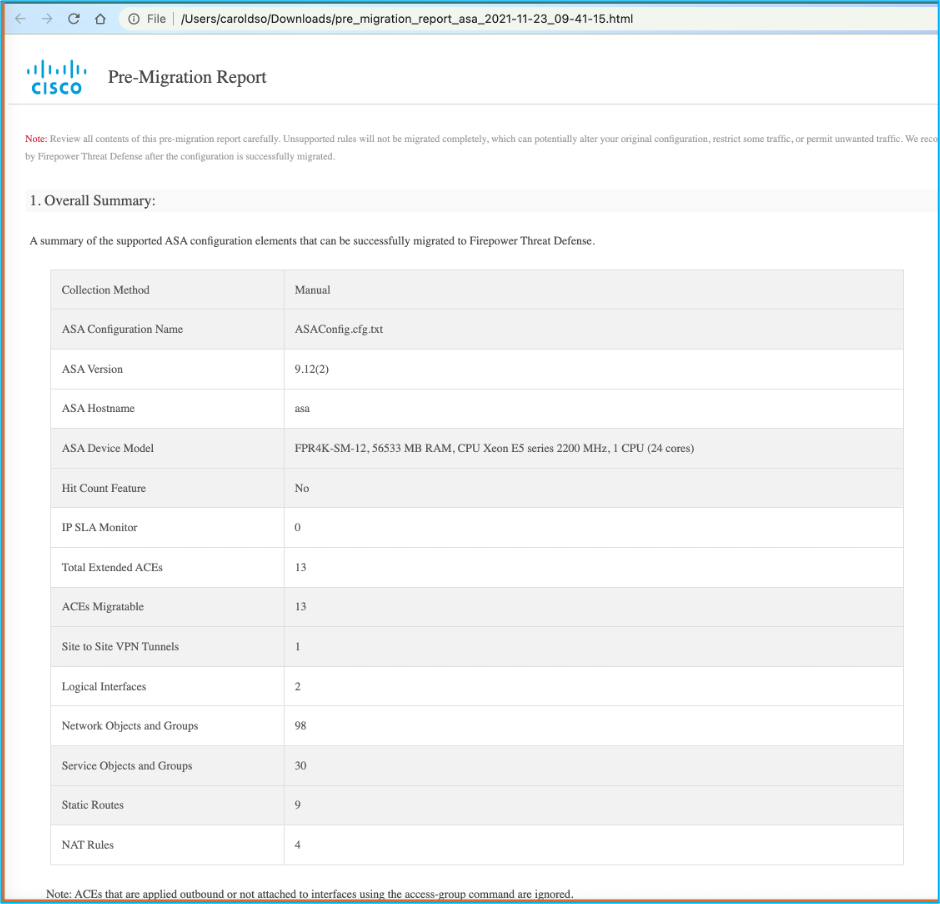

15. Haga clic en Descargar informe visto anteriormente para ver el informe previo a la migración, que es como se muestra en la imagen:

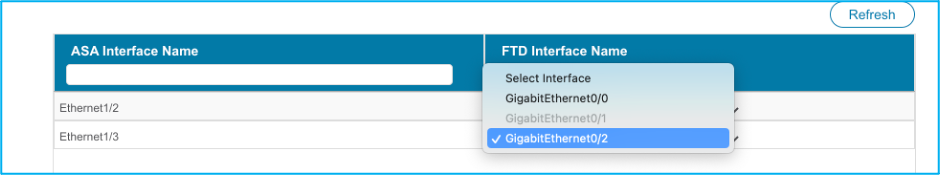

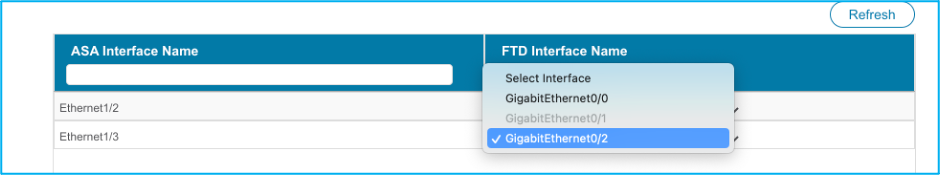

16. Asigne las interfaces ASA a las interfaces FTD como se indica en la imagen:

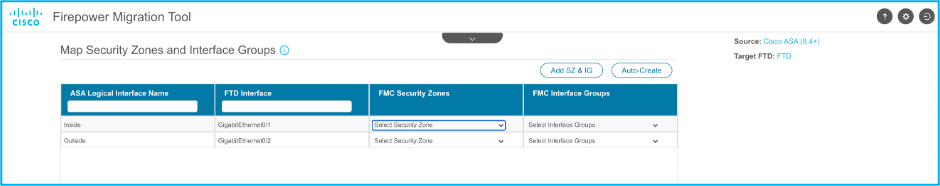

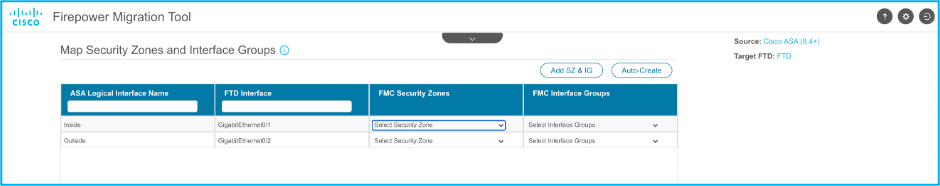

17. Asigne zonas de seguridad y grupos de interfaces a las interfaces FTD.

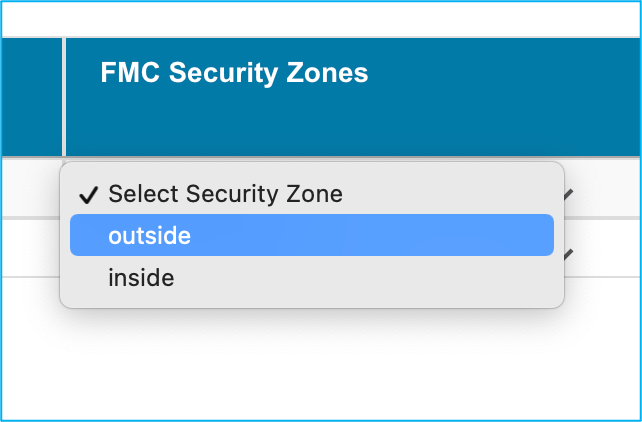

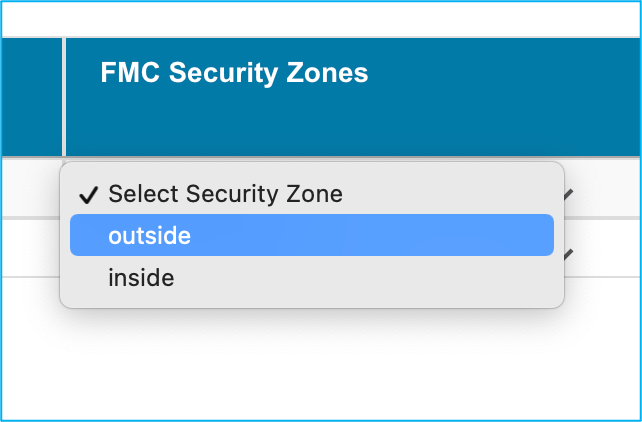

17.1. Si el CSP tiene zonas de seguridad y grupos de interfaces ya creados, puede seleccionarlos según sea necesario:

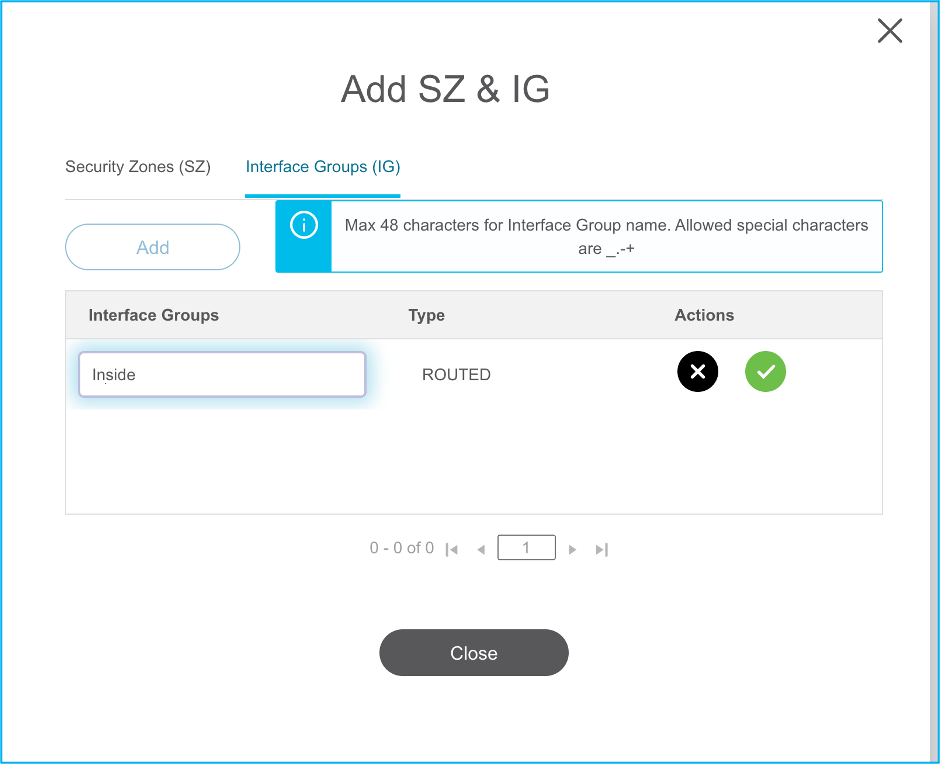

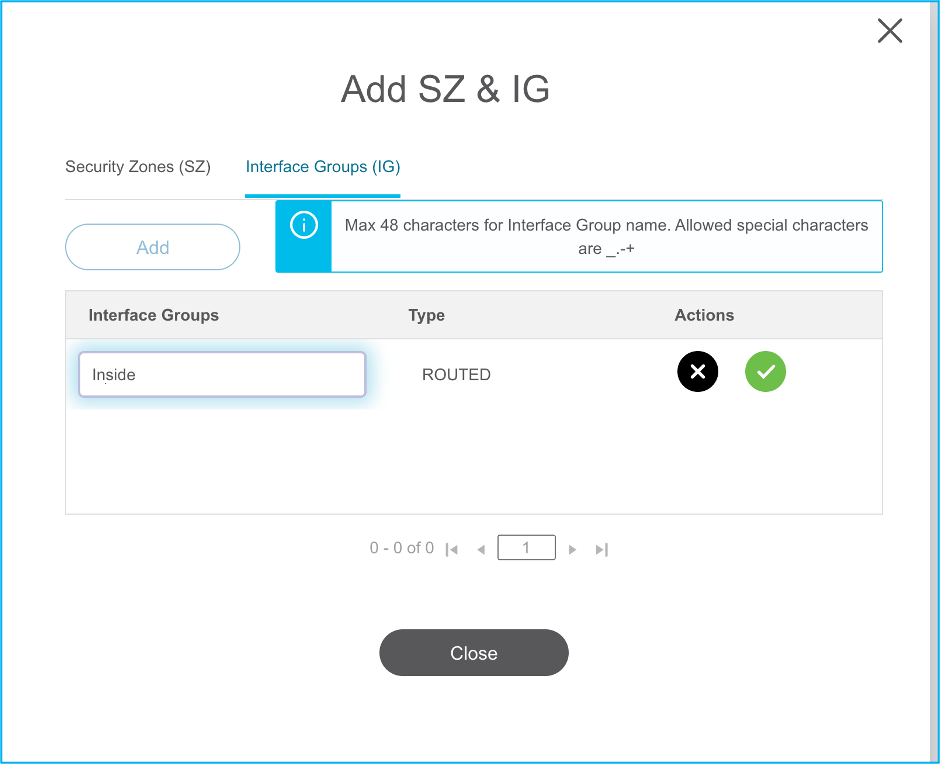

17.2. Si es necesario crear zonas de seguridad y un grupo de interfaz, haga clic en Add SZ & IG como se muestra en la imagen:

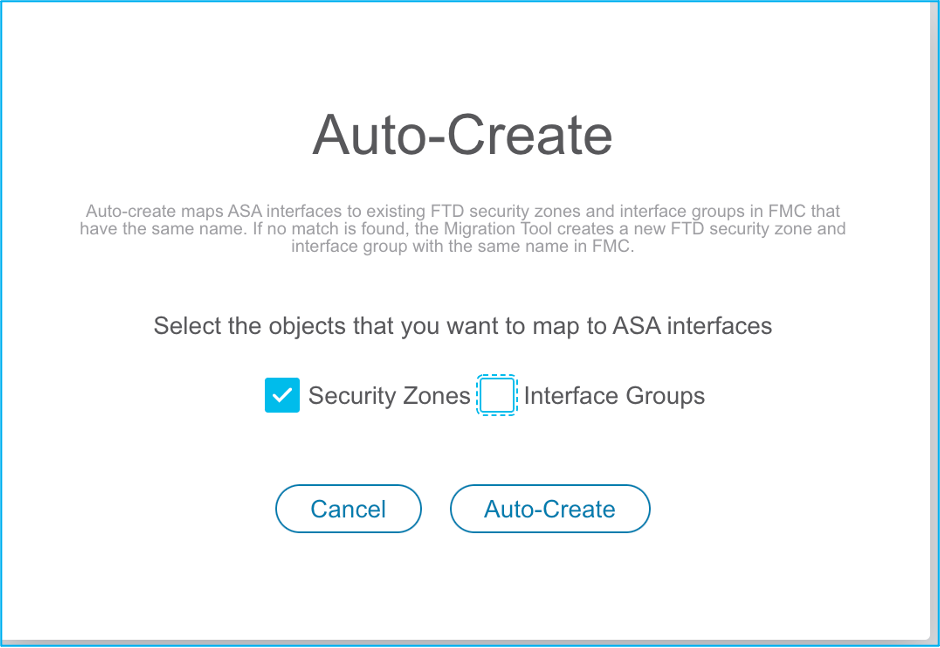

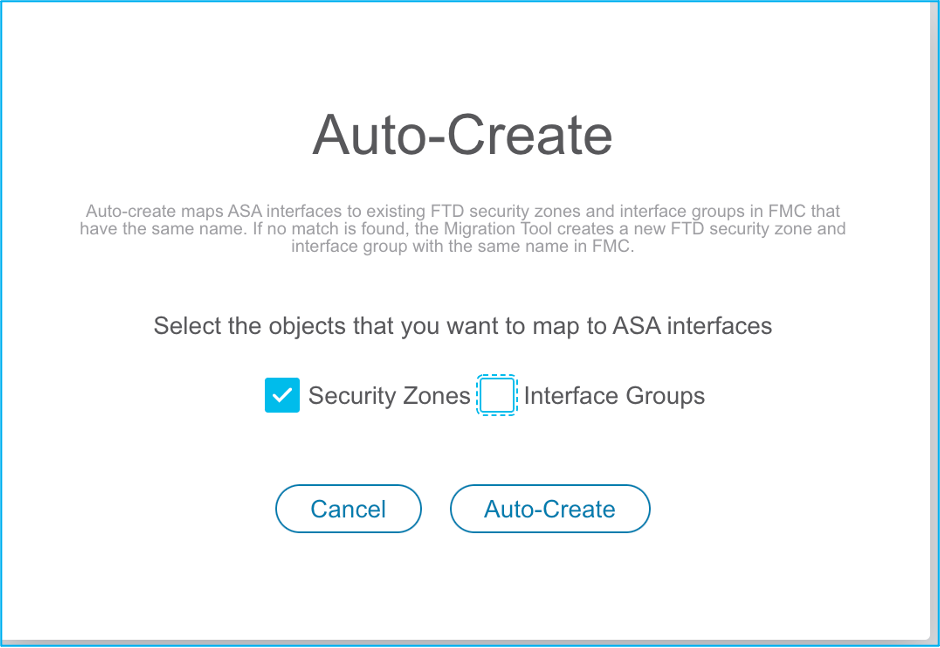

17.3. De lo contrario, puede continuar con la opción Auto-Create, que crea zonas de seguridad y grupos de interfaz con el nombre ASA Logical interface_sz y ASA Logical Interface_ig respectivamente.

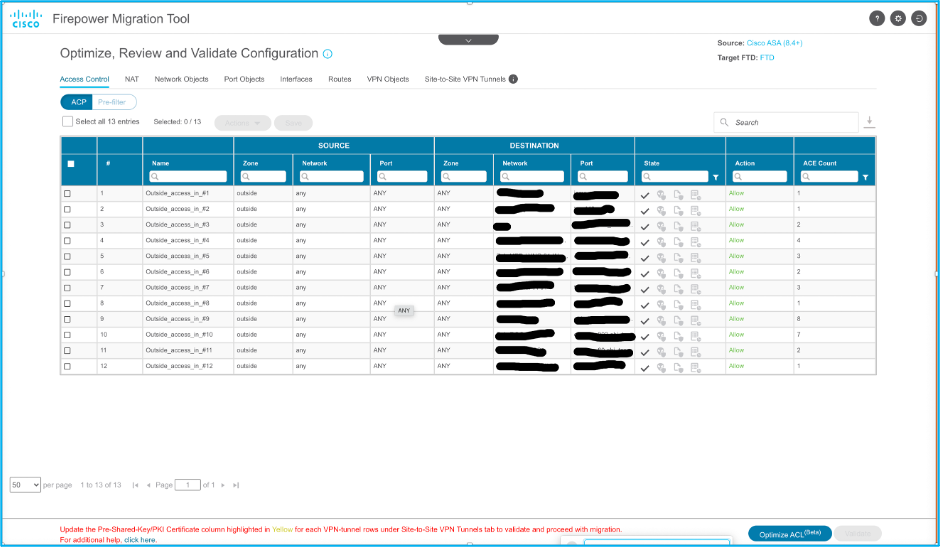

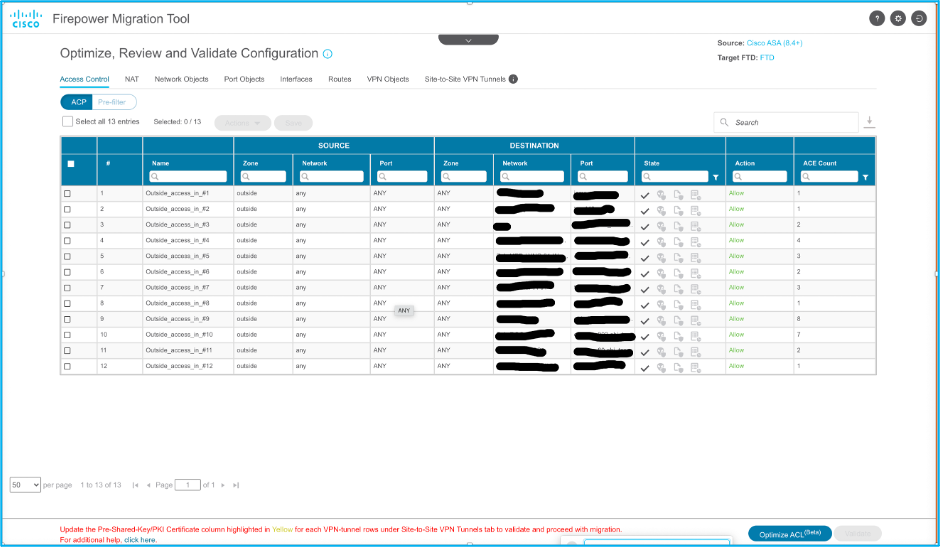

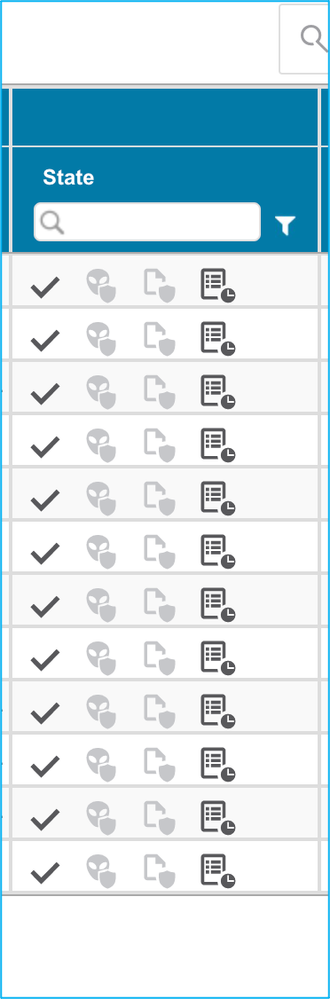

18. Revise y valide cada uno de los elementos del FTD creados. Las alertas se ven en rojo, como se muestra en la imagen:

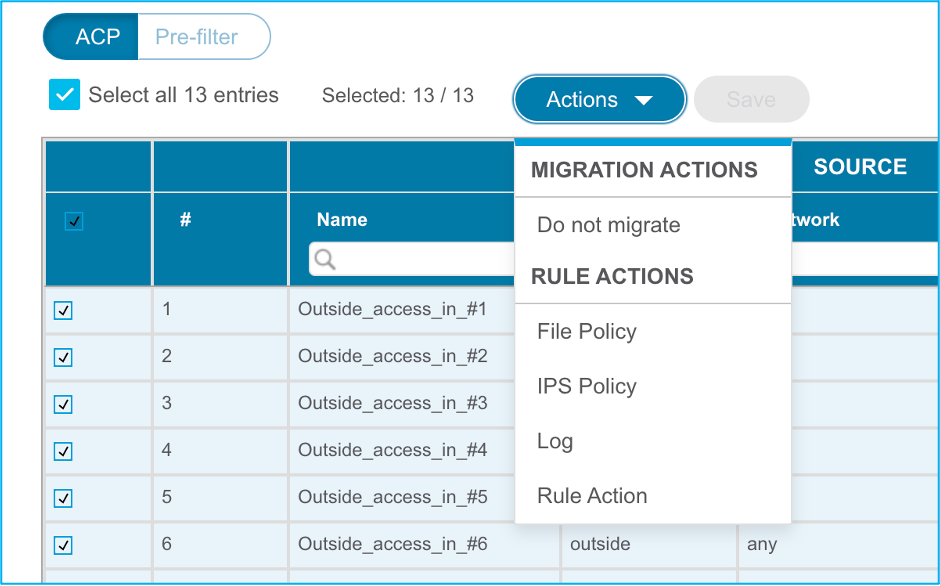

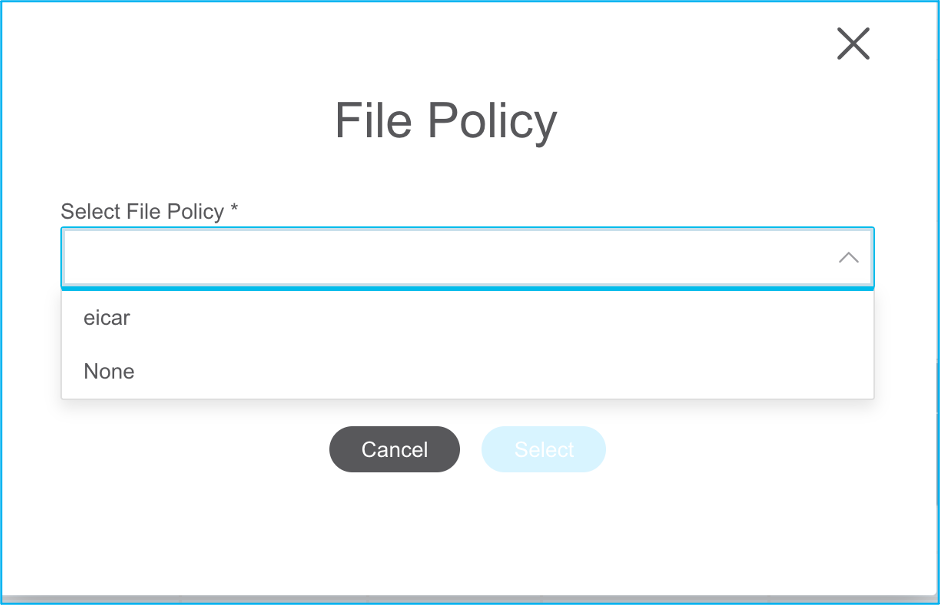

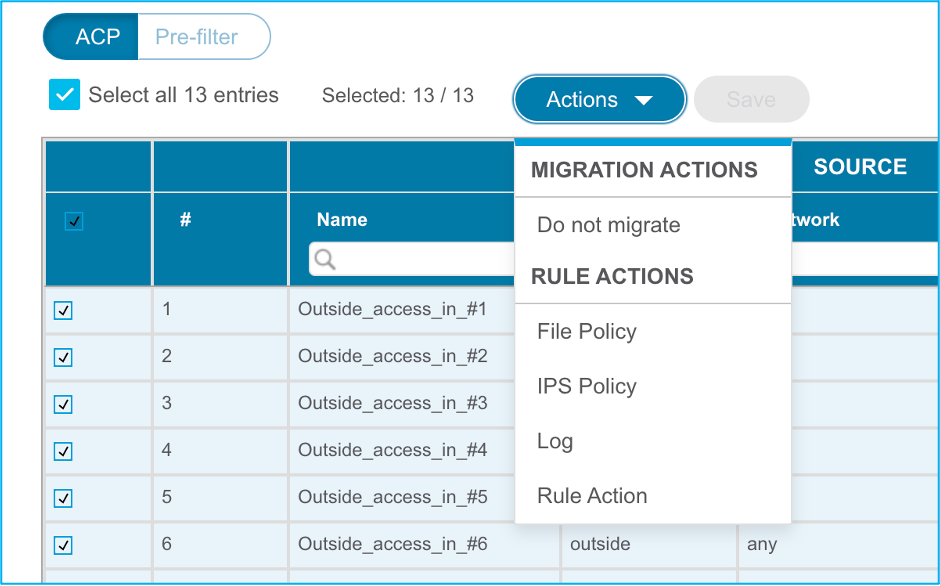

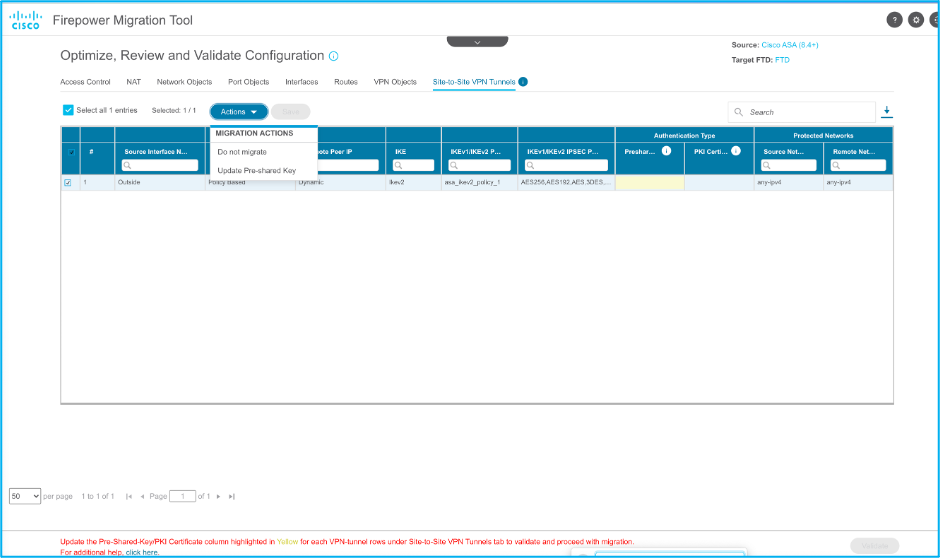

19. Las acciones de migración se pueden elegir como se muestra en la imagen si desea editar cualquier regla. Las funciones de FTD de adición de archivos y política IPS se pueden realizar en este paso.

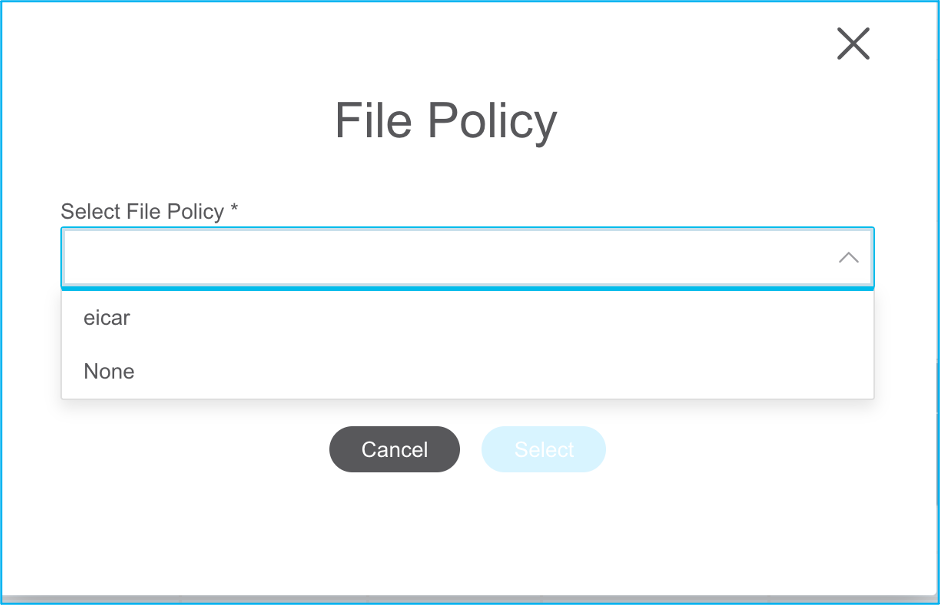

Nota: Si ya existen políticas de archivos en el FMC, se rellenan como se muestra en la imagen. Lo mismo puede decirse de las políticas IPS junto con las políticas predeterminadas.

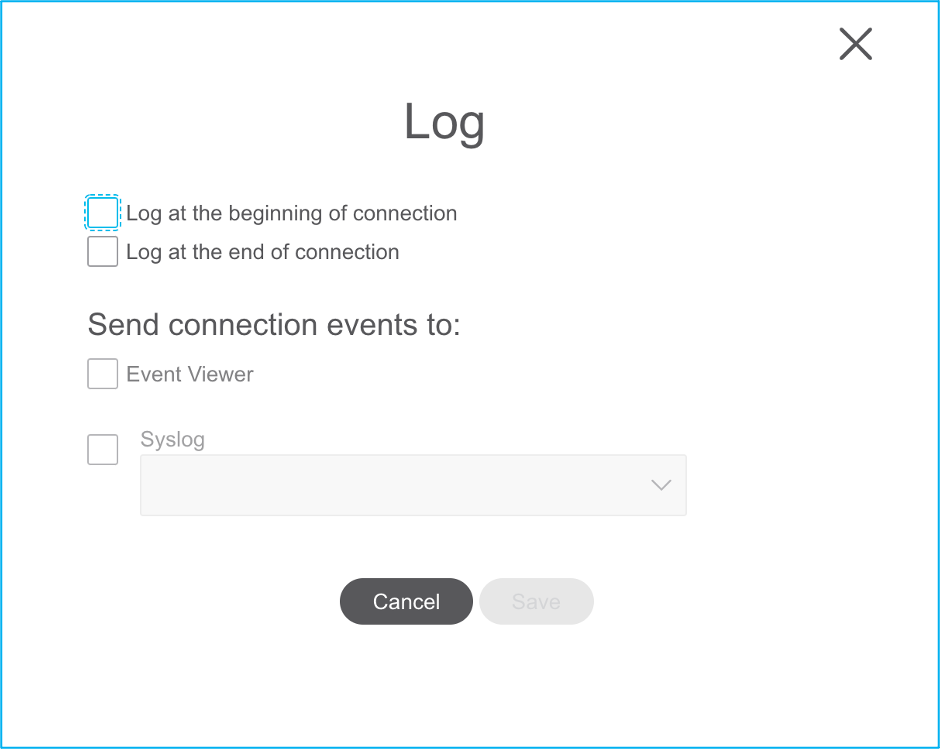

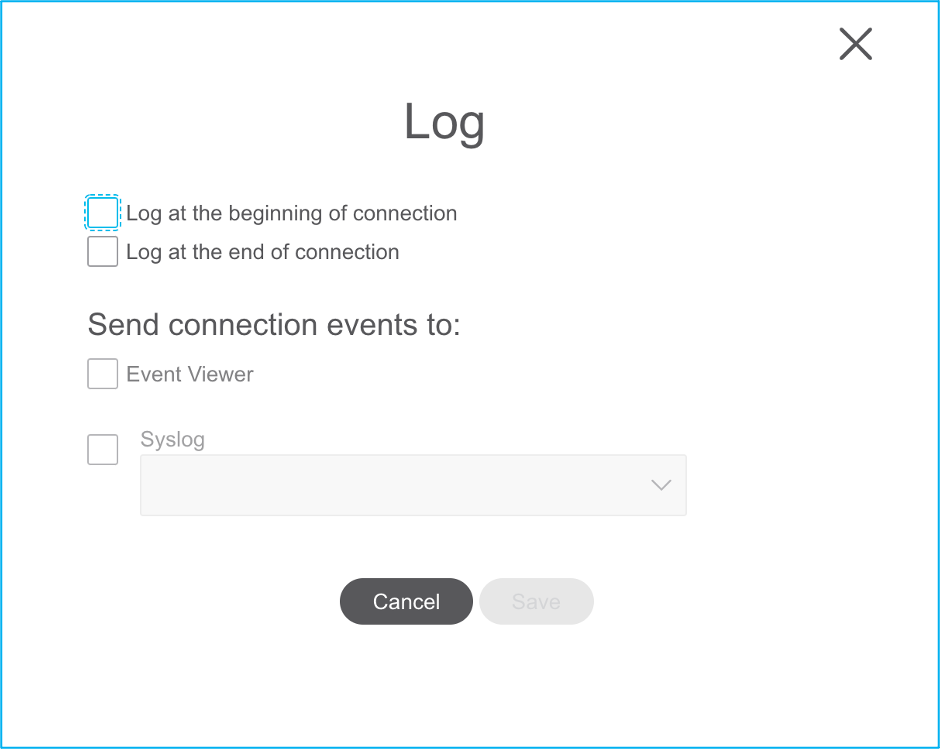

La configuración del registro se puede realizar para las reglas requeridas. La configuración del servidor Syslog existente en el FMC se puede elegir en esta etapa.

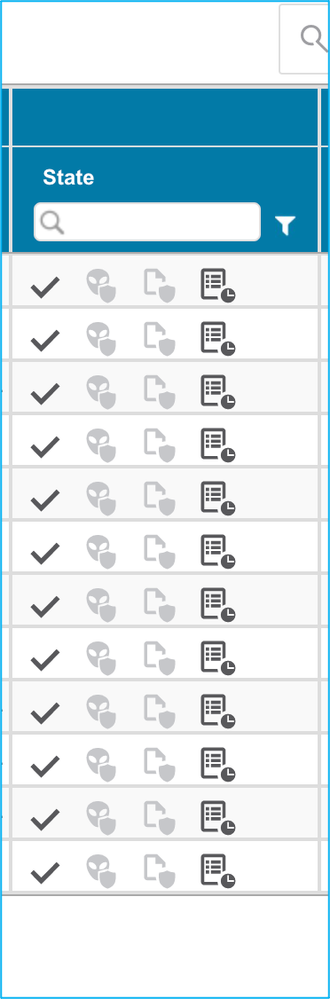

Las acciones de regla elegidas se resaltan en consecuencia para cada regla.

20. Del mismo modo, la traducción de direcciones de red (NAT), los objetos de red, los objetos de puerto, las interfaces, las rutas, los objetos VPN, los túneles VPN de sitio a sitio y otros elementos según su configuración se pueden revisar paso a paso.

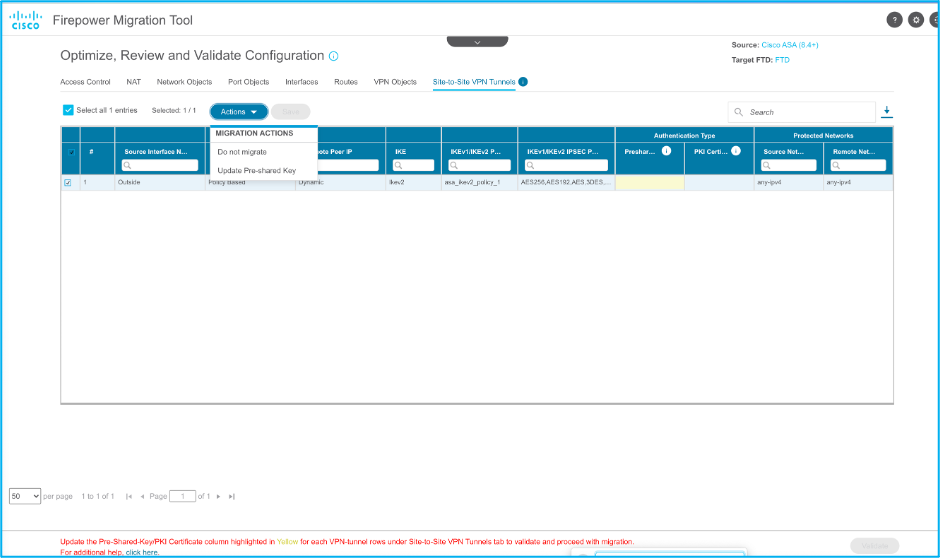

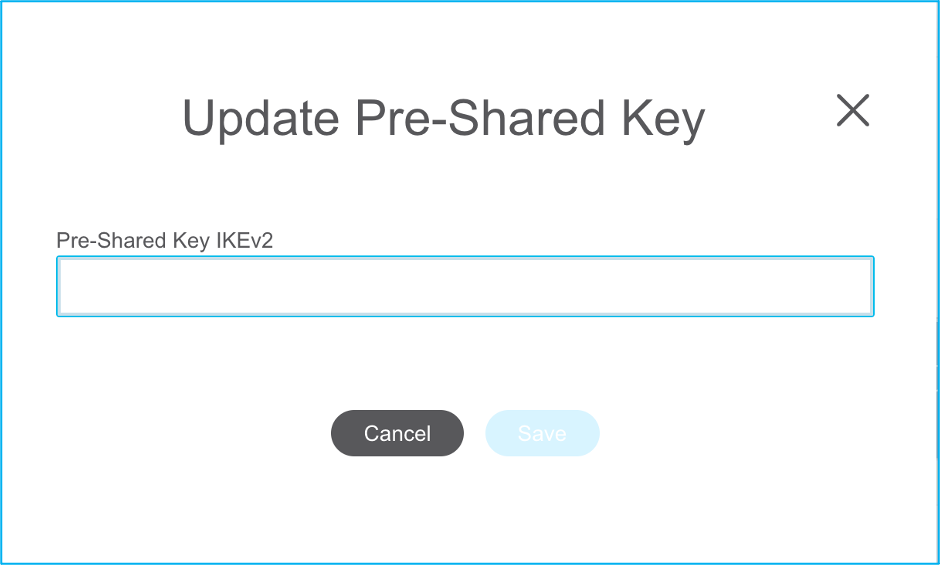

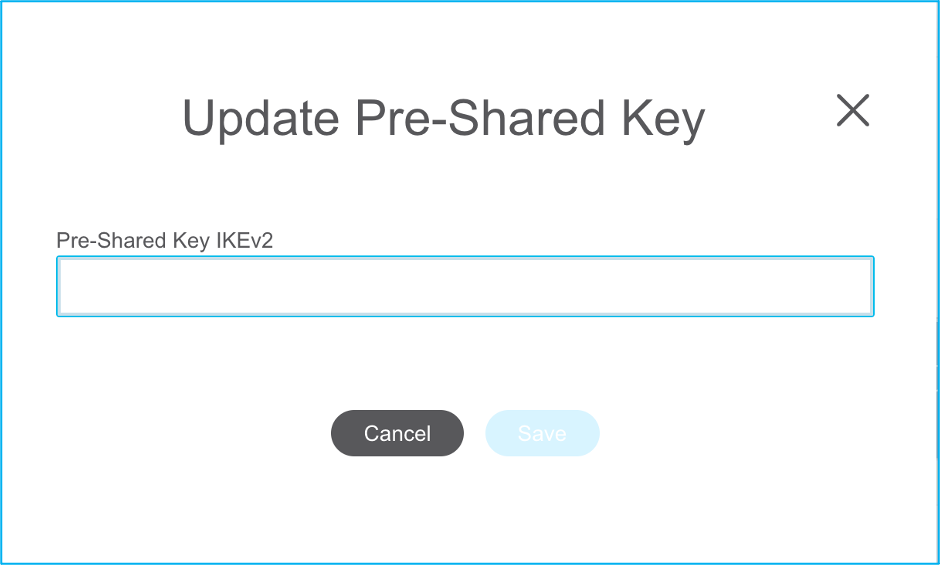

Nota: La alerta se notifica como se muestra en la imagen para actualizar la clave previamente compartida ya que no se copia en el archivo de configuración ASA. Navegue hasta Acciones > Actualizar clave previamente compartida para ingresar el valor.

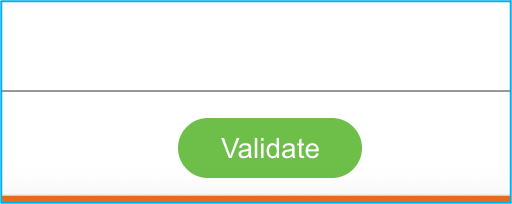

21. Finalmente, haga clic en el icono Validar en la parte inferior derecha de la pantalla como se muestra en la imagen:

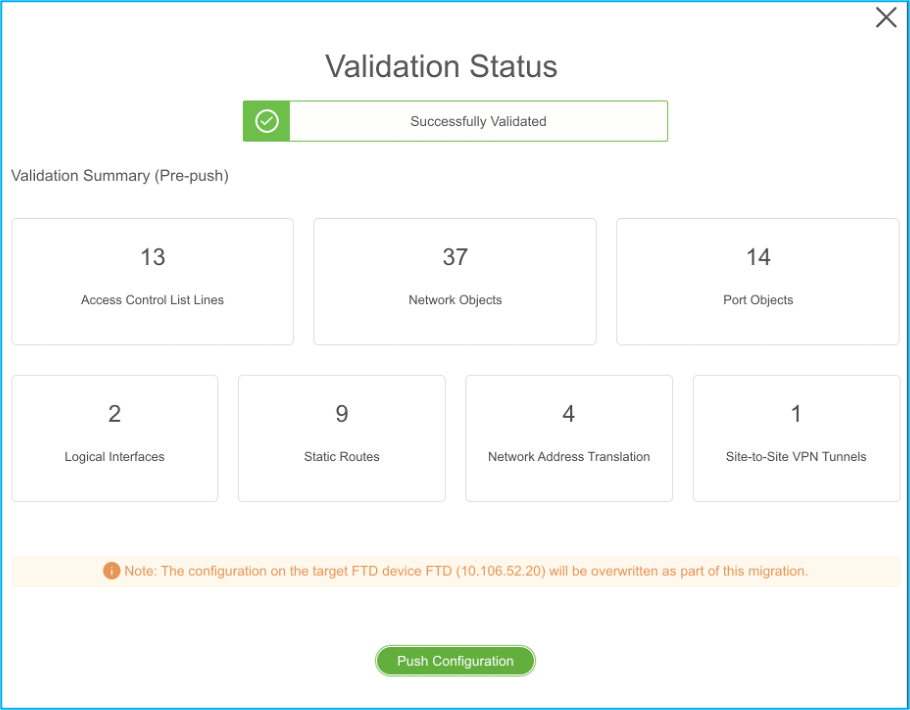

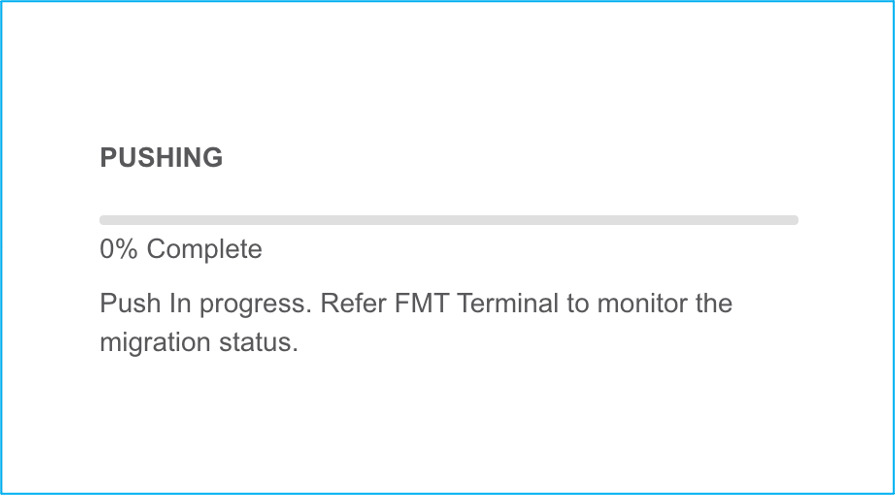

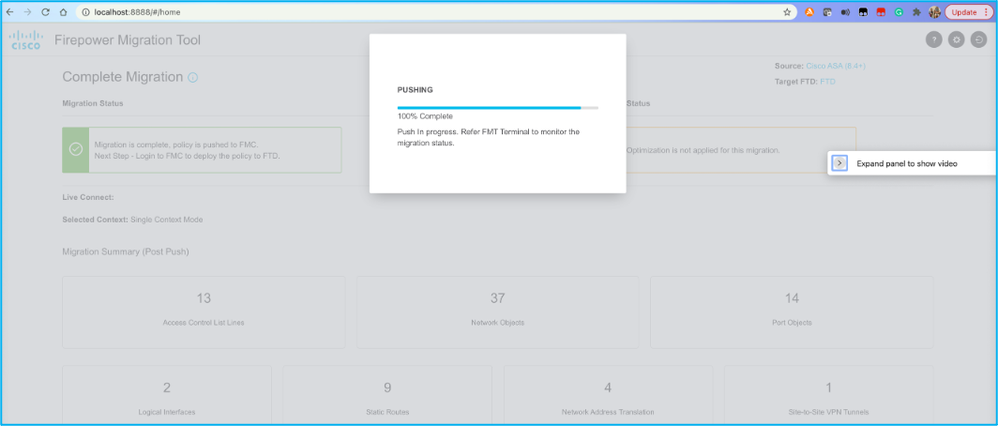

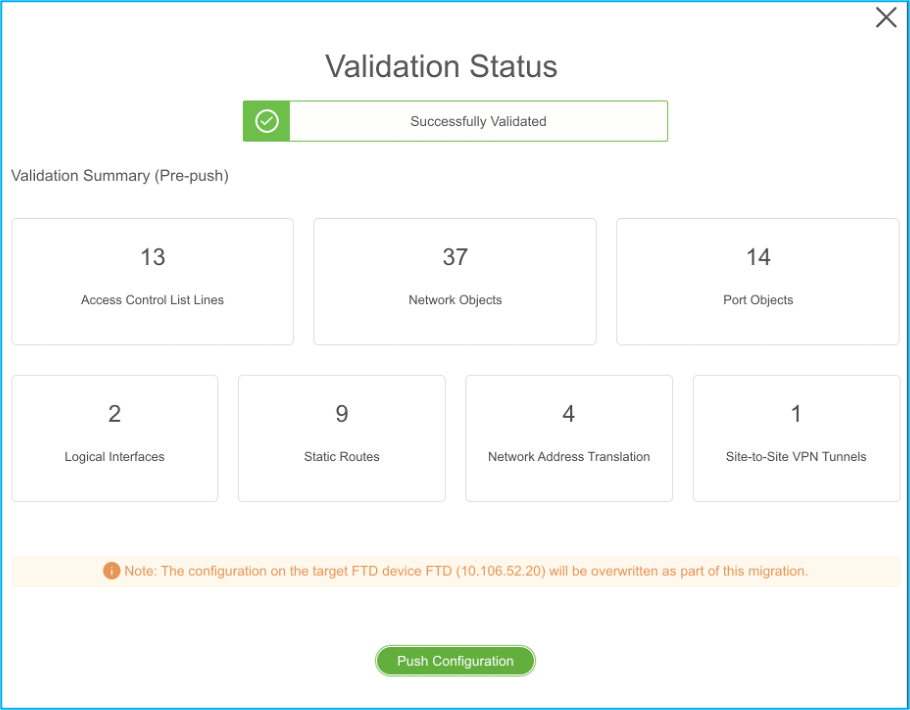

22. Una vez que la validación sea exitosa, haga clic en Push Configuration como se muestra en la imagen:

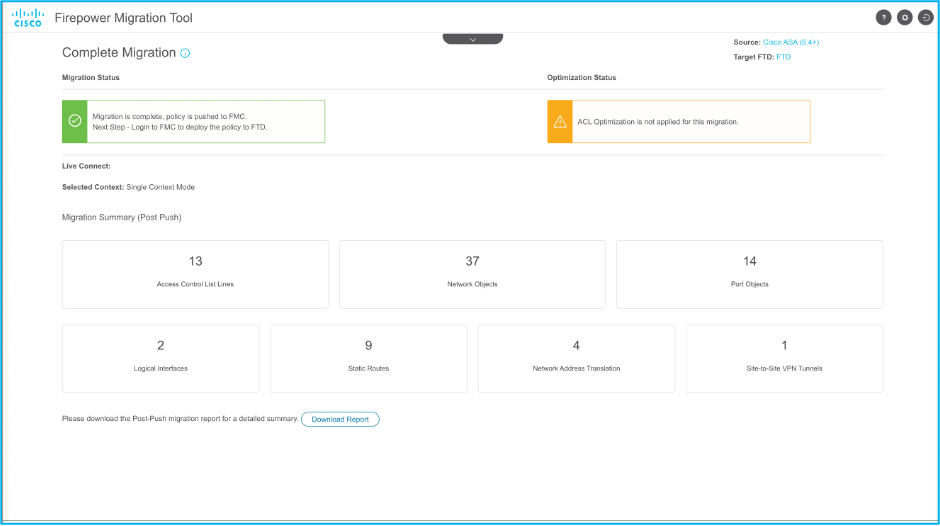

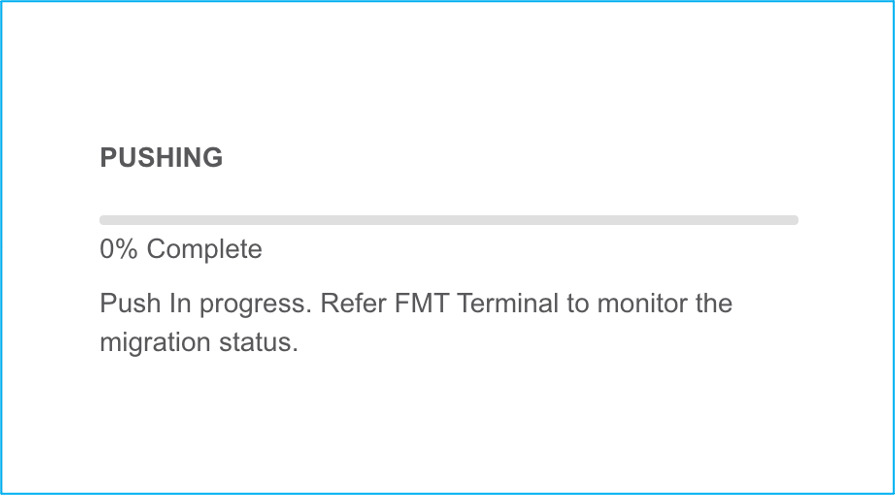

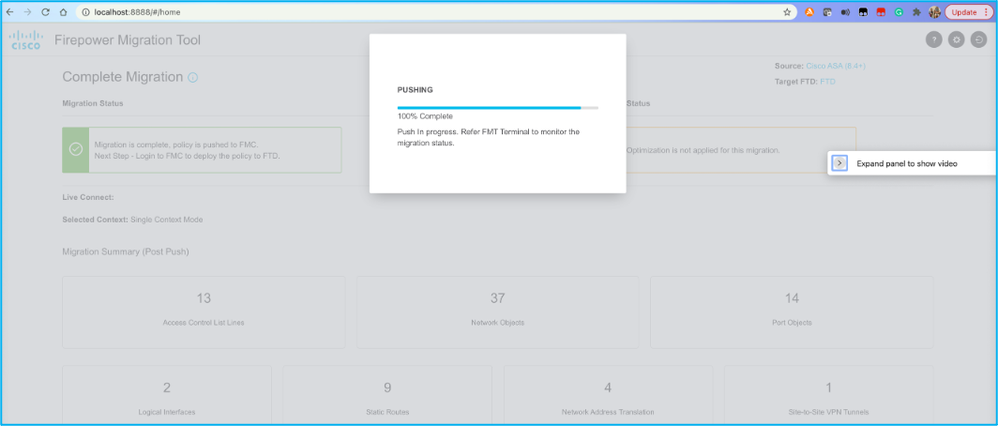

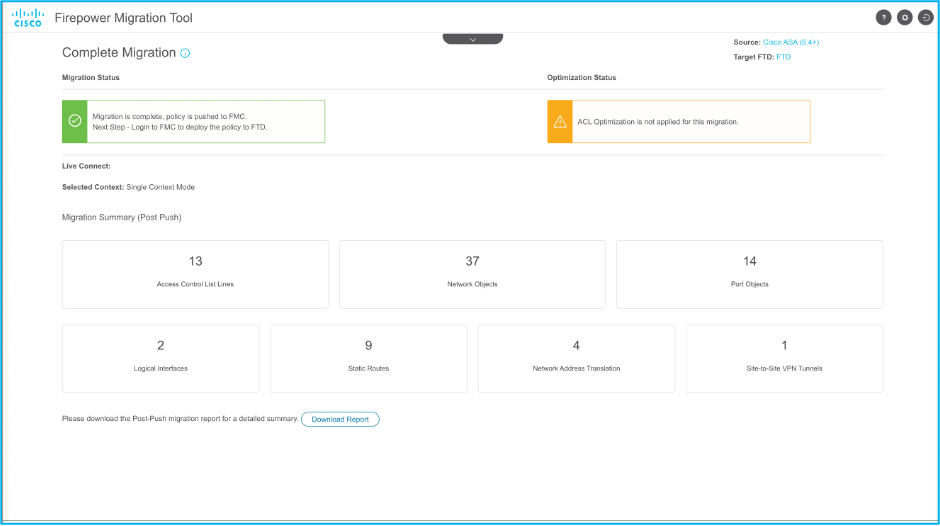

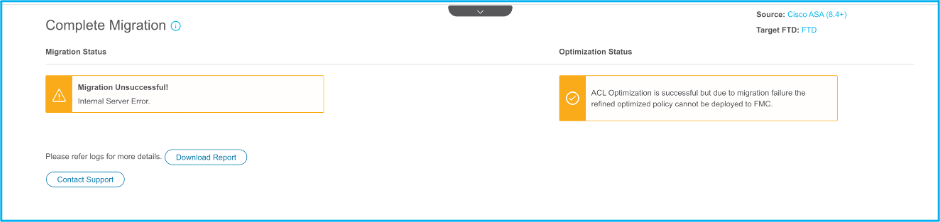

23. Una vez que la migración es exitosa, el mensaje que se muestra se muestra en la imagen.

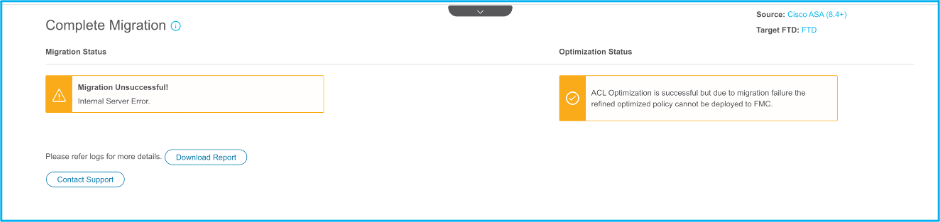

Nota: Si la migración no se realiza correctamente, haga clic en Descargar informe para ver el informe posterior a la migración.

Verificación

Utilize esta sección para confirmar que su configuración funcione correctamente.

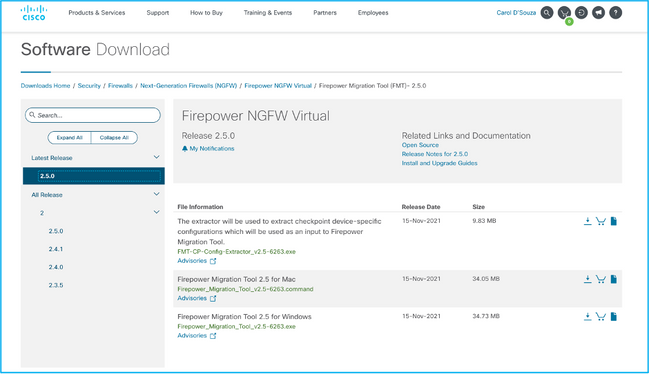

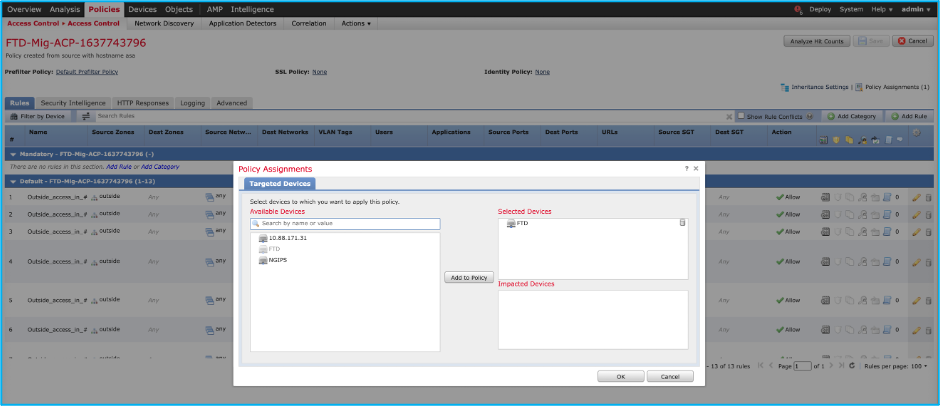

Validación en el CSP:

- Navegue hasta

Policies > Access Control > Access Control Policy > Policy Assignmentpara confirmar que el FTD seleccionado se ha rellenado.

Nota: La política de control de acceso a la migración tiene un nombre con el prefijoFTD-Mig-ACP. Si anteriormente no se ha seleccionado ningún FTD, este debe seleccionarse en el FMC.

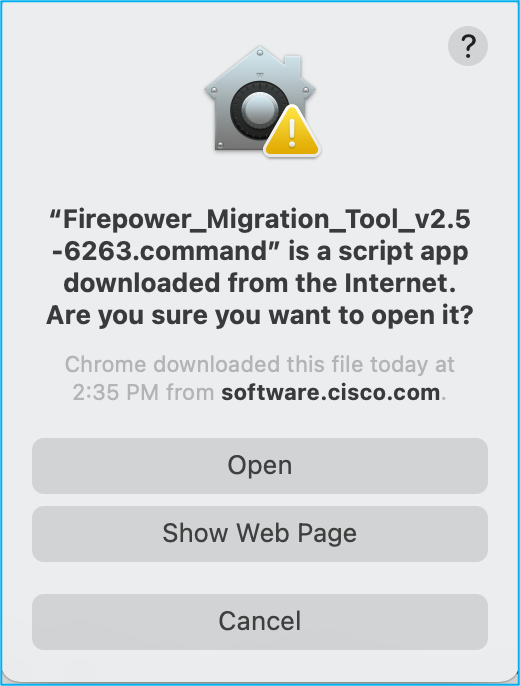

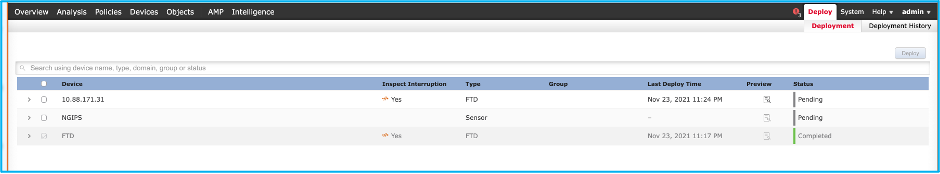

2. Introduzca la política en el FTD. Desplácese hastaDeploy > Deployment > FTD Name > Deploycomo se muestra en la imagen:

Errores conocidos relacionados con la herramienta de migración de Firepower

- Id. de error de Cisco CSCwa56374: la herramienta FMT se cuelga en la página de asignación de zonas con un error con una alta utilización de la memoria

- Id. de error de Cisco CSCvz88730: error de inserción de interfaz para el tipo de interfaz de administración de canal de puerto FTD

- ID de bug de Cisco CSCvx21986 - Migración de Port-Channel a la plataforma de destino - FTD virtual no es compatible

- Cisco bug ID CSCvy63003 - La herramienta de migración debe inhabilitar la función de interfaz si FTD ya es parte del clúster

- Cisco bug ID CSCvx08199 - ACL necesita dividirse cuando la referencia de la aplicación es más de 50

Información Relacionada

Comentarios

Comentarios