Introducción

En este documento se describen los pasos de configuración para cargar un certificado firmado por una autoridad de certificación (CA) de terceros en cualquier servidor de colaboración basado en Cisco Voice Operating System (VOS) mediante la interfaz de línea de comandos (CLI).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimientos básicos de la infraestructura de clave pública (PKI) y su implementación en servidores Cisco VOS y Microsoft CA

- La infraestructura DNS está preconfigurada

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Servidor VOS: Cisco Unified Communications Manager (CUCM) versión 9.1.2

- CA: Windows 2012 Server

- Navegador del cliente: Mozilla Firefox versión 47.0.1

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Antecedentes

En todos los productos VOS de Cisco Unified Communications hay al menos dos tipos de credenciales: aplicaciones como (ccmadmin, ccmservice, cuadmin, cfadmin, cuic) y la plataforma VOS (cmplatform, drf, cli).

En algunos escenarios específicos es muy conveniente administrar aplicaciones a través de la página web y realizar actividades relacionadas con la plataforma a través de la línea de comandos. A continuación, encontrará un procedimiento para importar un certificado firmado de 3terceros únicamente a través de CLI. En este ejemplo se carga el certificado Tomcat. Para CallManager o cualquier otra aplicación se ve igual.

Generar certificado firmado de CA

Resumen de comandos

Una lista de los comandos utilizados en el artículo.

show cert list own

show cert own tomcat

set csr gen CallManager

show csr list own

show csr own CallManager

show cert list trust

set cert import trust CallManager

set cert import own CallManager CallManager-trust/allevich-DC12-CA.pem

Comprobar la información correcta del certificado

Enumera todos los certificados de confianza cargados.

admin:show cert list own

tomcat/tomcat.pem: Self-signed certificate generated by system

ipsec/ipsec.pem: Self-signed certificate generated by system

CallManager/CallManager.pem: Certificate Signed by allevich-DC12-CA

CAPF/CAPF.pem: Self-signed certificate generated by system

TVS/TVS.pem: Self-signed certificate generated by system

Compruebe quién emitió el certificado para el servicio Tomcat.

admin:show cert own tomcat

[

Version: V3

Serial Number: 85997832470554521102366324519859436690

SignatureAlgorithm: SHA1withRSA (1.2.840.113549.1.1.5)

Issuer Name: L=Krakow, ST=Malopolskie, CN=ucm1-1.allevich.local, OU=TAC, O=Cisco, C=PL

Validity From: Sun Jul 31 11:37:17 CEST 2016

To: Fri Jul 30 11:37:16 CEST 2021

Subject Name: L=Krakow, ST=Malopolskie, CN=ucm1-1.allevich.local, OU=TAC, O=Cisco, C=PL

Key: RSA (1.2.840.113549.1.1.1)

Key value: 3082010a0282010100a2

<output omited>

Se trata de un certificado autofirmado, ya que el emisor coincide con el sujeto.

Generar solicitud de firma de certificado (CSR)

Generar CSR.

admin:set csr gen tomcat

Successfully Generated CSR for tomcat

Compruebe que la solicitud de firma de certificado se generó correctamente.

admin:show csr list own

tomcat/tomcat.csr

Ábralo y copie el contenido en el archivo de texto. Guárdelo como archivo tac_tomcat.csr.

admin:show csr own tomcat

-----BEGIN CERTIFICATE REQUEST-----

MIIDSjCCAjICAQAwgb0xCzAJBgNVBAYTAlBMMRQwEgYDVQQIEwtNYWxvcG9sc2tp

ZTEPMA0GA1UEBxMGS3Jha293MQ4wDAYDVQQKEwVDaXNjbzEMMAoGA1UECxMDVEFD

MR4wHAYDVQQDExV1Y20xLTEuYWxsZXZpY2gubG9jYWwxSTBHBgNVBAUTQDlhMWJk

NDA5M2VjOGYxNjljODhmNGUyZTYwZTYzM2RjNjlhZmFkNDY1YTgzMDhkNjRhNGU1

MzExOGQ0YjZkZjcwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQCVo5jh

lMqTUnYbHQUnYPt00PTflWbj7hi6PSYI7pVCbGUZBpIZ5PKwTD56OZ8SgpjYX5Pf

l9D09H2gtQJTMVv1Gm1eGdlJsbuABRKn6lWkO6b706MiGSgqel+41vnItjn3Y3kU

7h51nruJye3HpPQzvXXpOKJ/JeJc8InEvQcC/UQmFMKn0ulO0veFBHnG7TLDwDaQ

W1Al1rwrezN9Lwn2a/XZQR1P65sjmnkFFF2/FON4BmooeiiNJD0G+F4bKig1ymlR

84faF27plwHjcw8WAn2HwJT6O7TaE6EOJd0sgLU+HFAI3txKycS0NvLuMZYQH81s

/C74CIRWibEWT2qLAgMBAAGgRzBFBgkqhkiG9w0BCQ4xODA2MCcGA1UdJQQgMB4G

CCsGAQUFBwMBBggrBgEFBQcDAgYIKwYBBQUHAwUwCwYDVR0PBAQDAgO4MA0GCSqG

SIb3DQEBBQUAA4IBAQBUu1FhKuyQ1X58A6+7KPkYsWtioS0PoycltuQsVo0aav82

PiJkCvzWTeEo6v9qG0nnaI53e15+RPpWxpEgAIPPhtt6asDuW30SqSx4eClfgmKH

ak/tTuWmZbfyk2iqNFy0YgYTeBkG3AqPwWUCNoduPZ0/fo41QoJPwjE184U64WXB

gCzhIHfsV5DzYp3IR5C13hEa5fDgpD2ubQWja2LId85NGHEiqyiWqwmt07pTkBc+

7ZKa6fKnpACehrtVqEn02jOi+sanfQKGQqH8VYMFsW2uYFj9pf/Wn4aDGuJoqdOH

StV2Eh0afxPEq/1rQP3/rzq4NMYlJ7glyNFGPUVP

-----END CERTIFICATE REQUEST-----

Generar certificado de servidor Tomcat

Genere un certificado para el servicio Tomcat en la CA.

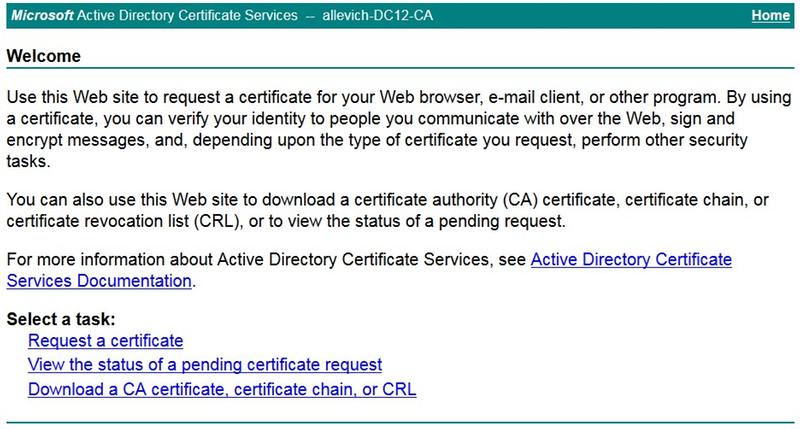

Abra la página web de la Autoridad de certificación en un navegador. Coloque las credenciales correctas en la solicitud de autenticación.

http://dc12.allevich.local/certsrv/

Descargue el certificado raíz de la CA. Seleccione el menú Descargar un certificado de CA, cadena de certificados o CRL. En el siguiente menú, elija la CA adecuada de la lista. El método de codificación debe ser Base 64. Descargue el certificado de la CA y guárdelo en el sistema operativo con el nombre ca.cer.

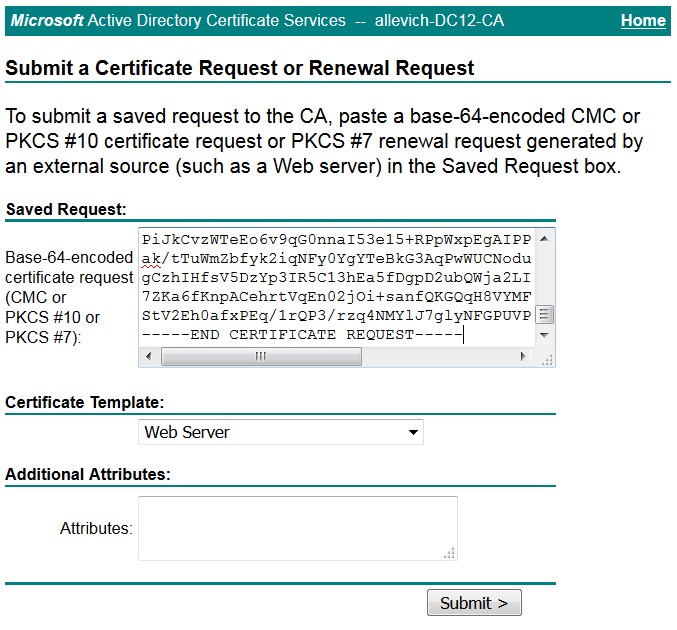

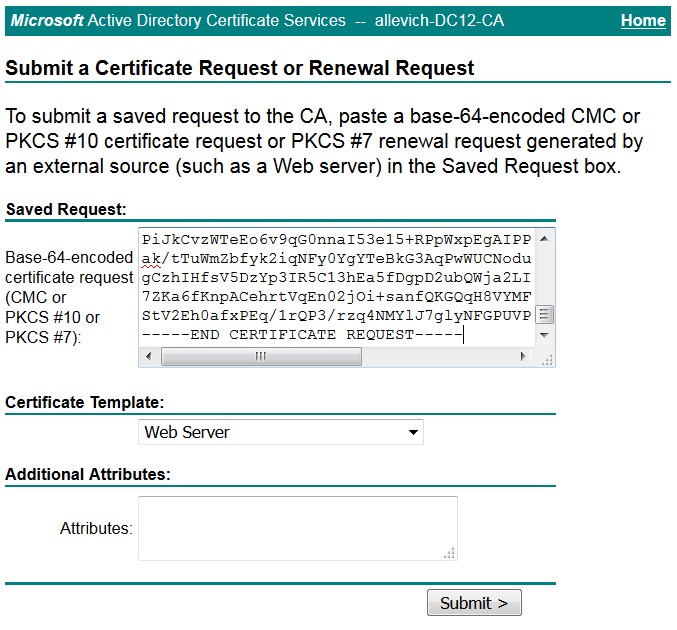

Pulse Solicitar un certificado y, a continuación, Solicitud de certificado avanzada. Establezca Plantilla de certificado en servidor web y pegue el contenido CSR del archivo de texto tac_tomcat.csr como se muestra.

Consejo: Si la operación se realiza en el laboratorio (o en el servidor Cisco VOS y la CA se encuentra en el mismo dominio administrativo) para ahorrar tiempo, copie y pegue el CSR del búfer de memoria.

Pulse Enviar. Seleccione la opción Base 64 codificada y descargue el certificado para el servicio Tomcat.

Nota: Si la generación de certificados se realiza de forma masiva, asegúrese de cambiar el nombre del certificado por uno significativo.

Importar certificado Tomcat al servidor Cisco VOS

Importar certificado de CA

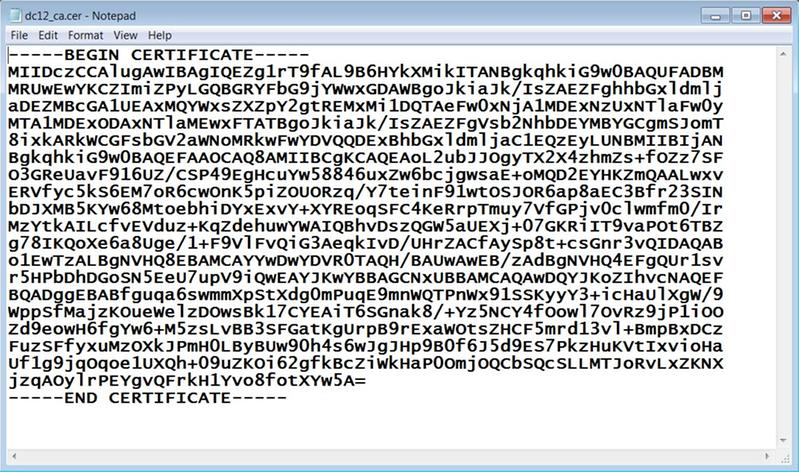

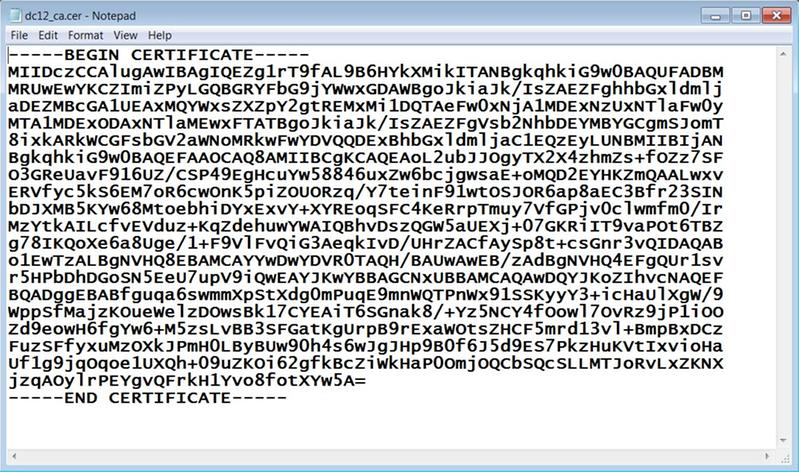

Abra el certificado de la CA que se almacenó con el nombre ca.cer. Se debe importar primero.

Copie su contenido en el búfer y escriba el siguiente comando en la CLI de CUCM:

admin:set cert import trust tomcat

Paste the Certificate and Hit Enter

Se mostrará un mensaje para pegar el certificado de la CA. Pégalo como se muestra a continuación.

-----BEGIN CERTIFICATE-----

MIIDczCCAlugAwIBAgIQEZg1rT9fAL9B6HYkXMikITANBgkqhkiG9w0BAQUFADBM

MRUwEwYKCZImiZPyLGQBGRYFbG9jYWwxGDAWBgoJkiaJk/IsZAEZFghhbGxldmlj

aDEZMBcGA1UEAxMQYWxsZXZpY2gtREMxMi1DQTAeFw0xNjA1MDExNzUxNTlaFw0y

MTA1MDExODAxNTlaMEwxFTATBgoJkiaJk/IsZAEZFgVsb2NhbDEYMBYGCgmSJomT

8ixkARkWCGFsbGV2aWNoMRkwFwYDVQQDExBhbGxldmljaC1EQzEyLUNBMIIBIjAN

BgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAoL2ubJJOgyTX2X4zhmZs+fOZz7SF

O3GReUavF916UZ/CSP49EgHcuYw58846uxZw6bcjgwsaE+oMQD2EYHKZmQAALwxv

ERVfyc5kS6EM7oR6cwOnK5piZOUORzq/Y7teinF91wtOSJOR6ap8aEC3Bfr23SIN

bDJXMB5KYw68MtoebhiDYxExvY+XYREoqSFC4KeRrpTmuy7VfGPjv0clwmfm0/Ir

MzYtkAILcfvEVduz+KqZdehuwYWAIQBhvDszQGW5aUEXj+07GKRiIT9vaPOt6TBZ

g78IKQoXe6a8Uge/1+F9VlFvQiG3AeqkIvD/UHrZACfAySp8t+csGnr3vQIDAQAB

o1EwTzALBgNVHQ8EBAMCAYYwDwYDVR0TAQH/BAUwAwEB/zAdBgNVHQ4EFgQUr1sv

r5HPbDhDGoSN5EeU7upV9iQwEAYJKwYBBAGCNxUBBAMCAQAwDQYJKoZIhvcNAQEF

BQADggEBABfguqa6swmmXpStXdg0mPuqE9mnWQTPnWx91SSKyyY3+icHaUlXgW/9

WppSfMajzKOueWelzDOwsBk17CYEAiT6SGnak8/+Yz5NCY4fOowl7OvRz9jP1iOO

Zd9eowH6fgYw6+M5zsLvBB3SFGatKgUrpB9rExaWOtsZHCF5mrd13vl+BmpBxDCz

FuzSFfyxuMzOXkJPmH0LByBUw90h4s6wJgJHp9B0f6J5d9ES7PkzHuKVtIxvioHa

Uf1g9jqOqoe1UXQh+09uZKOi62gfkBcZiWkHaP0OmjOQCbSQcSLLMTJoRvLxZKNX

jzqAOylrPEYgvQFrkH1Yvo8fotXYw5A=

-----END CERTIFICATE-----

En caso de que la carga del certificado de confianza se realice correctamente, se mostrará este resultado.

Import of trust certificate is successful

Verifique que el certificado de la CA se importe correctamente como Tomcat-trust one.

admin:show cert list trust

tomcat-trust/ucm1-1.pem: Trust Certificate

tomcat-trust/allevich-win-CA.pem: w2008r2 139

<output omited for brevity>

Importar certificado Tomcat

El siguiente paso es importar el certificado firmado por la CA Tomcat. La operación se ve igual que con tomcat-trust cert, solo que el comando es diferente.

set cert import own tomcat tomcat-trust/allevich-DC12-CA.pem

Reiniciar el servicio

Por último, reinicie el servicio Tomcat.

utils service restart Cisco Tomcat

Precaución: Tenga en cuenta que interrumpe el funcionamiento de los servicios dependientes del servidor web, como Extension Mobility, Missed Calls, Corporate Directory y otros.

Verificación

Verifique el certificado que se generó.

admin:show cert own tomcat

[

Version: V3

Serial Number: 2765292404730765620225406600715421425487314965

SignatureAlgorithm: SHA1withRSA (1.2.840.113549.1.1.5)

Issuer Name: CN=allevich-DC12-CA, DC=allevich, DC=local

Validity From: Sun Jul 31 12:17:46 CEST 2016

To: Tue Jul 31 12:17:46 CEST 2018

Subject Name: CN=ucm1-1.allevich.local, OU=TAC, O=Cisco, L=Krakow, ST=Malopolskie, C=PL

Key: RSA (1.2.840.113549.1.1.1)

Key value: 3082010a028201010095a

Asegúrese de que el nombre del emisor pertenece a la CA que construyó el certificado.

Inicie sesión en la página web escribiendo FQDN del servidor en un navegador y no se mostrará ninguna advertencia de certificado.

Troubleshoot

El objetivo de este artículo es proporcionar un procedimiento con sintaxis de comandos sobre cómo cargar el certificado a través de CLI, no resaltar la lógica de Public Key Infrastructure (PKI). No cubre el certificado SAN, la CA subordinada, la longitud de la clave del certificado 4096 y muchos otros escenarios.

En algunos casos excepcionales, cuando se carga un certificado de servidor web a través de la CLI, la operación falla con un mensaje de error "No se puede leer el certificado de la CA". Una solución alternativa para esto es instalar el certificado mediante la página web.

Una configuración de autoridad de certificación no estándar puede provocar el problema con la instalación del certificado. Intente generar e instalar el certificado desde otra CA con una configuración predeterminada básica.

Plan de retroceso

En caso de que sea necesario generar un certificado autofirmado, también se puede hacer en la CLI.

Escriba el siguiente comando y el certificado Tomcat se volverá a generar en el certificado autofirmado.

admin:set cert regen tomcat

WARNING: This operation will overwrite any CA signed certificate previously imported for tomcat

Proceed with regeneration (yes|no)? yes

Successfully Regenerated Certificate for tomcat.

You must restart services related to tomcat for the regenerated certificates to become active.

Para aplicar un nuevo certificado, debe reiniciarse el servicio Tomcat.

admin:utils service restart Cisco Tomcat

Don't press Ctrl-c while the service is getting RESTARTED.If Service has not Restarted Properly, execute the same Command Again

Service Manager is running

Cisco Tomcat[STOPPING]

Cisco Tomcat[STOPPING]

Commanded Out of Service

Cisco Tomcat[NOTRUNNING]

Service Manager is running

Cisco Tomcat[STARTING]

Cisco Tomcat[STARTING]

Cisco Tomcat[STARTED]

Artículos relacionados

Cargar certificado a través de la página web

Procedimiento para obtener y cargar una entidad de certificación (CA) o firma automática de Windows Server...

Comentarios

Comentarios