Configuración de SD-WAN para VPN de sitio a sitio a través de firewall seguro

Opciones de descarga

-

ePub (3.7 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (2.9 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe escenarios de implementación de VPN basada en rutas con ruteo de superposición BGP mediante la función SD-WAN en Secure Firewall.

Prerequisites

Todos los hubs y spokes ejecutan el software FTD 7.6 o posterior y se gestionan a través del mismo FMC, que también ejecuta el software 7.6 o posterior.

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- IKEv2

- VPN basada en ruta

- Interfaces de túnel virtual (VTI)

- IPsec

- BGP

Componentes Utilizados

La información de este documento se basa en:

- Cisco Secure Firewall Threat Defence 7.7.10

- Cisco Secure Firewall Management Center 7.7.10

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Información sobre la Función

Management Center simplifica la configuración de túneles VPN y el routing entre la sede central (hubs) y las sucursales remotas (spokes) mediante el nuevo asistente para SD-WAN.

· Automatiza la configuración de VPN aprovechando el DVTI (Dynamic Virtual Tunnel Interface) en los hubs y el SVTI (Static Virtual Tunnel Interface) en los spokes, con el ruteo superpuesto habilitado a través de BGP.

· Asigna automáticamente direcciones IP SVTI para radios e introduce la configuración VTI completa, incluidos los parámetros criptográficos.

· Proporciona una configuración de ruteo sencilla de un paso dentro del mismo asistente para habilitar BGP para el ruteo superpuesto.

· Habilita el ruteo escalable y óptimo aprovechando el atributo de reflector de ruta para BGP.

· Permite agregar varios radios simultáneamente con la mínima intervención del usuario.

Topologías cubiertas

En este artículo, se tratan varias topologías para garantizar que los usuarios conocen los diversos escenarios de implementación.

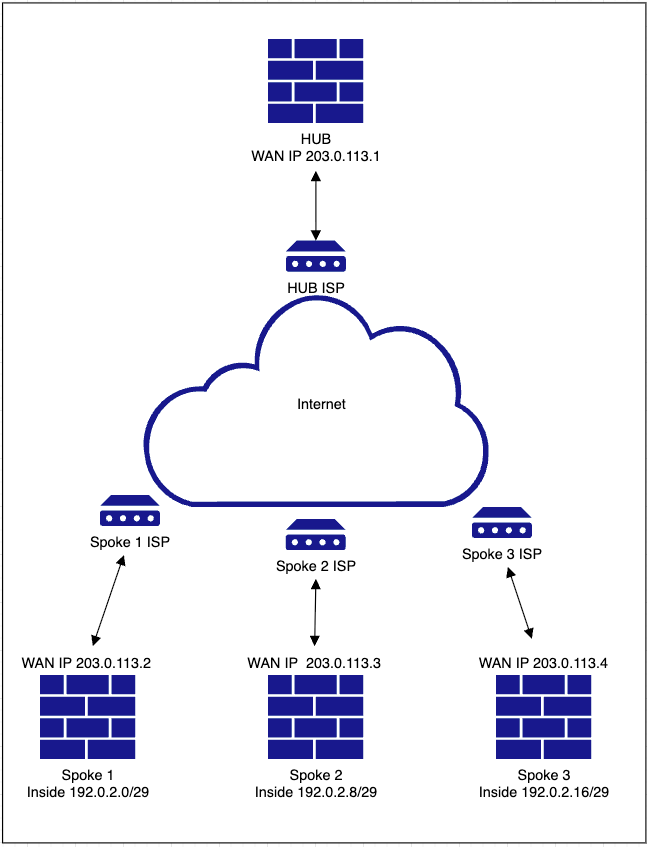

HUB y radio (ISP único)

Diagrama de la red

Configuraciones

-

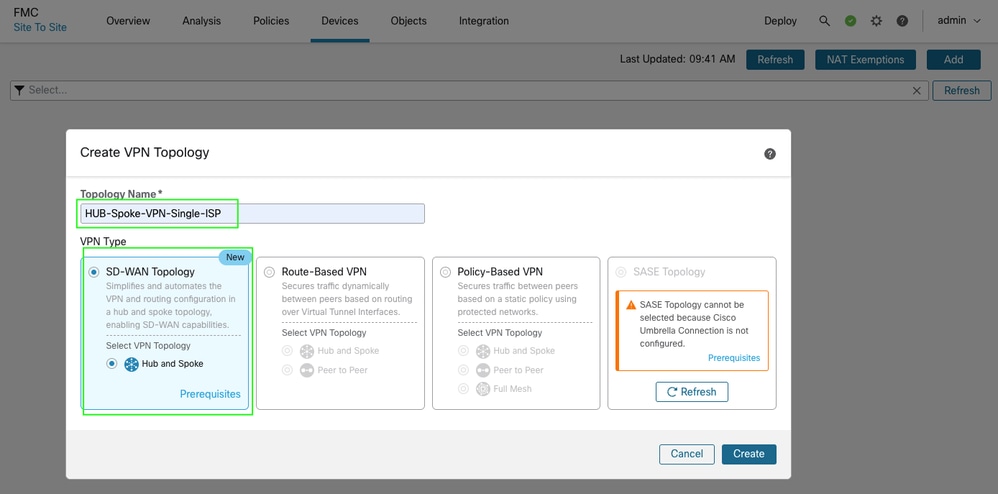

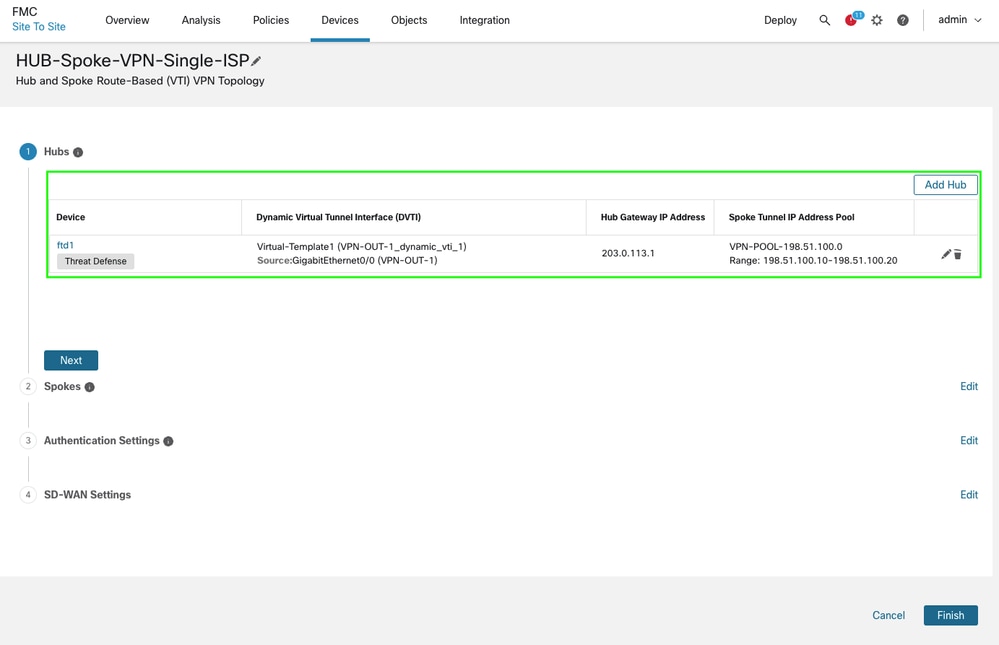

Vaya a Devices > VPN > Site to Site > Add > SD-WAN Topology > Create.

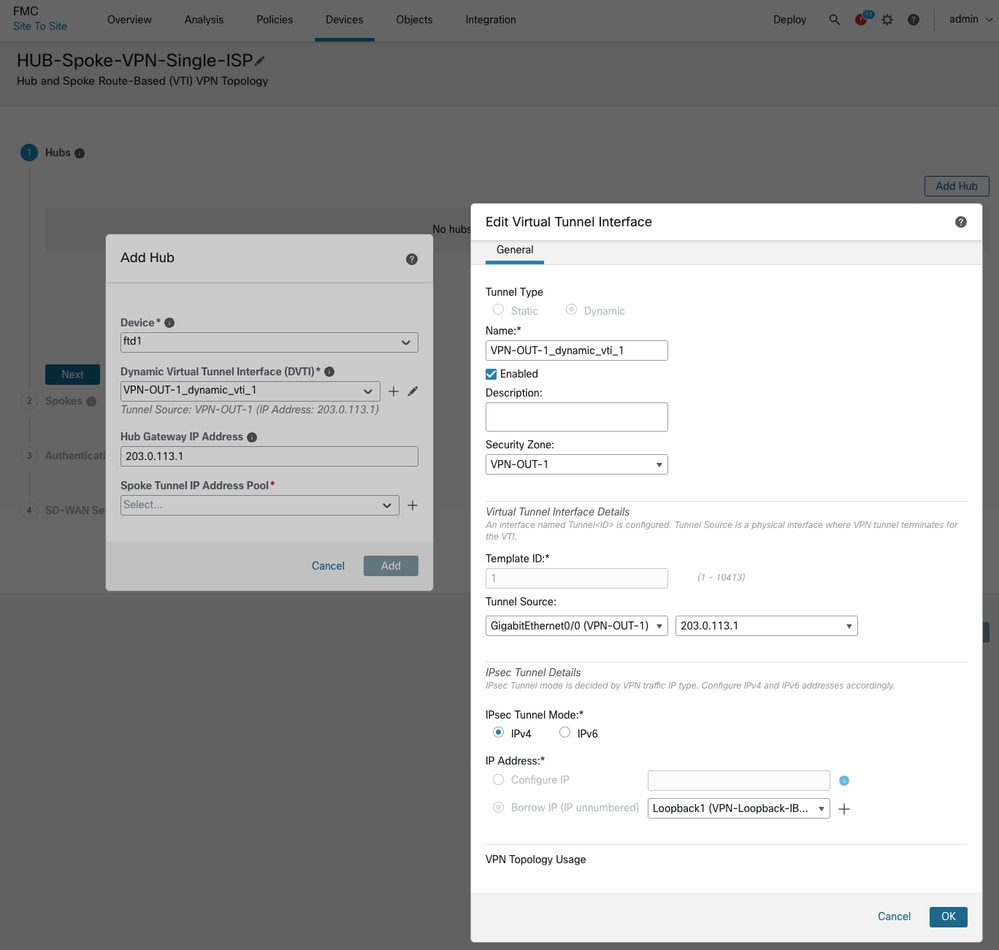

· Agregue un concentrador y cree un DVTI en el extremo del concentrador. Como parte de la configuración DVTI, asegúrese de seleccionar la interfaz de origen de túnel correcta según la topología.

-

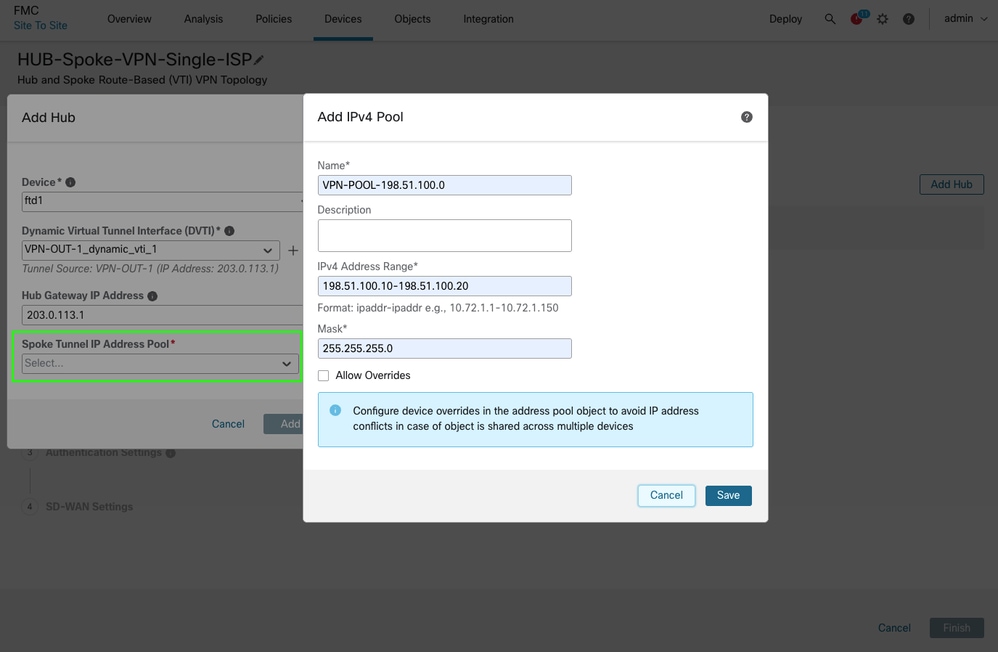

Cree un conjunto de direcciones IP de túnel radial y haga clic en Guardar y luego en Agregar. El conjunto de direcciones IP se utiliza para asignar direcciones IP de túnel VTI a los radios.

-

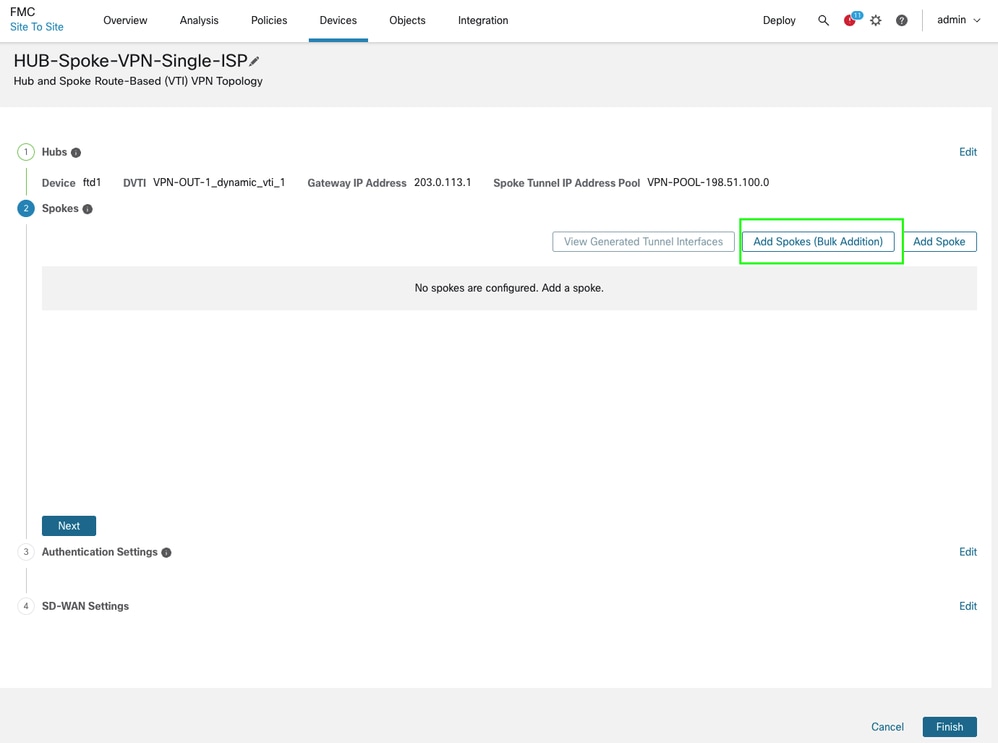

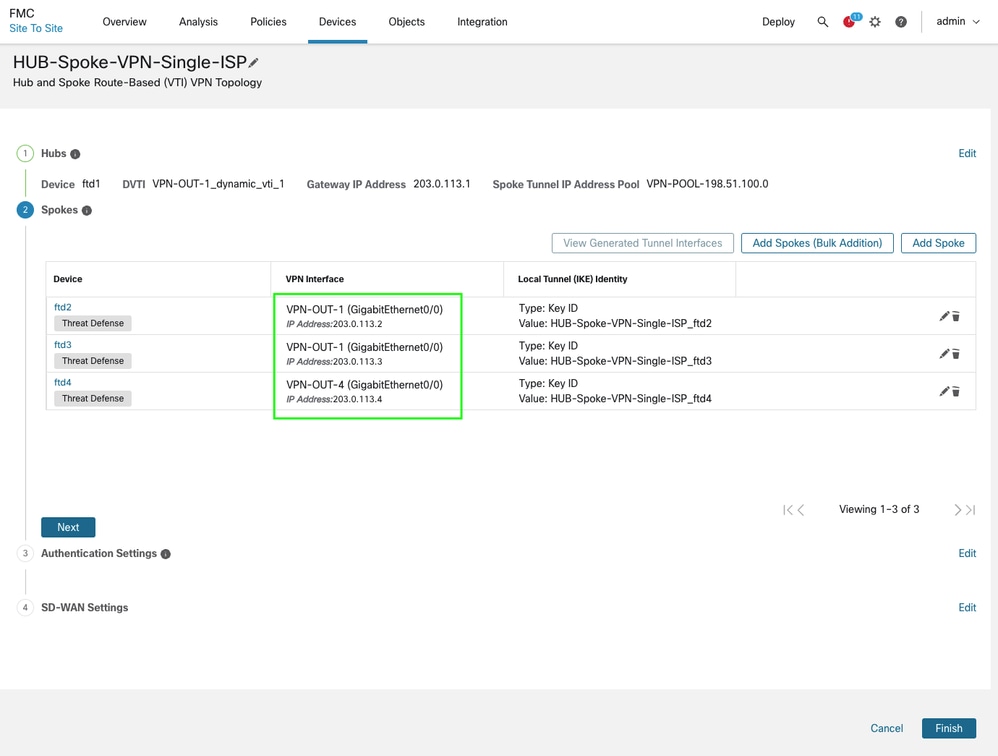

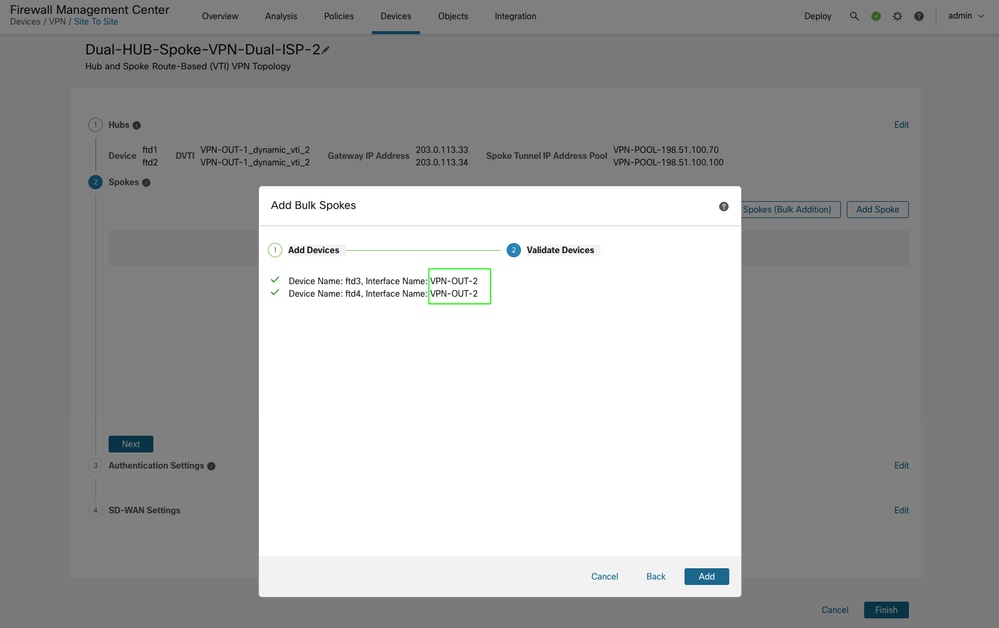

Haga clic en Next para continuar y agregar los radios. Puede aprovechar cualquiera de las opciones de adición masiva si tiene nombres comunes de interfaz/zona o agrega radios individualmente.

-

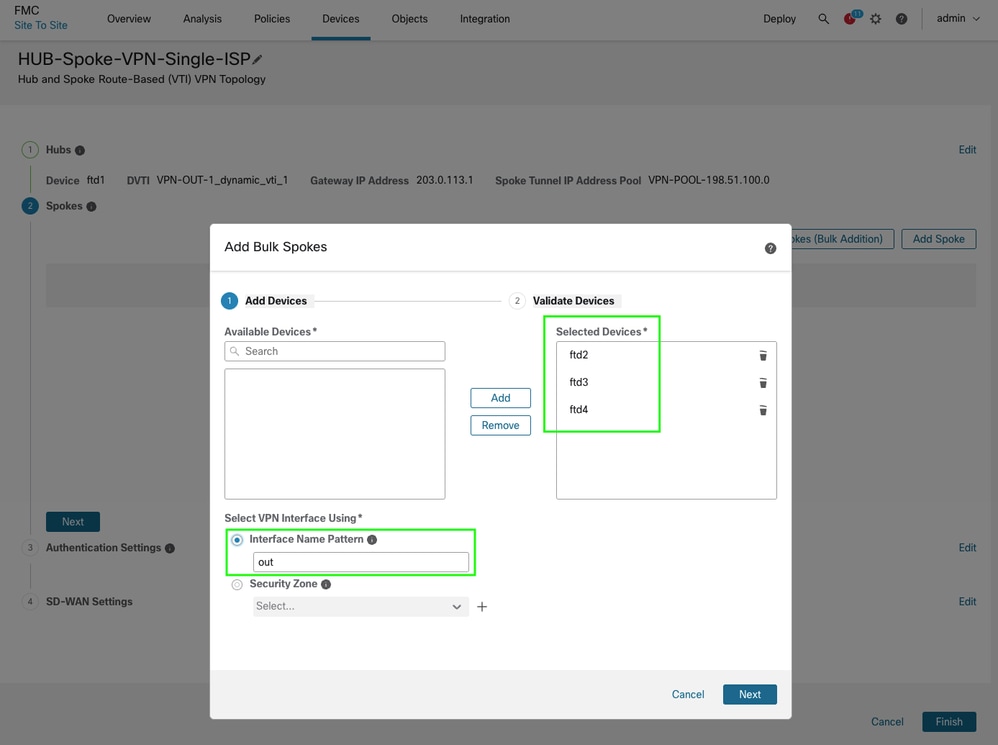

Seleccione los dispositivos y especifique un patrón de nomenclatura para la interfaz WAN/externa. Si los dispositivos comparten el mismo nombre de interfaz, basta con utilizar las iniciales. Haga clic en Next y, si la validación se realiza correctamente, haga clic en Add. Para las adiciones masivas, también puede utilizar el nombre de zona del mismo modo.

-

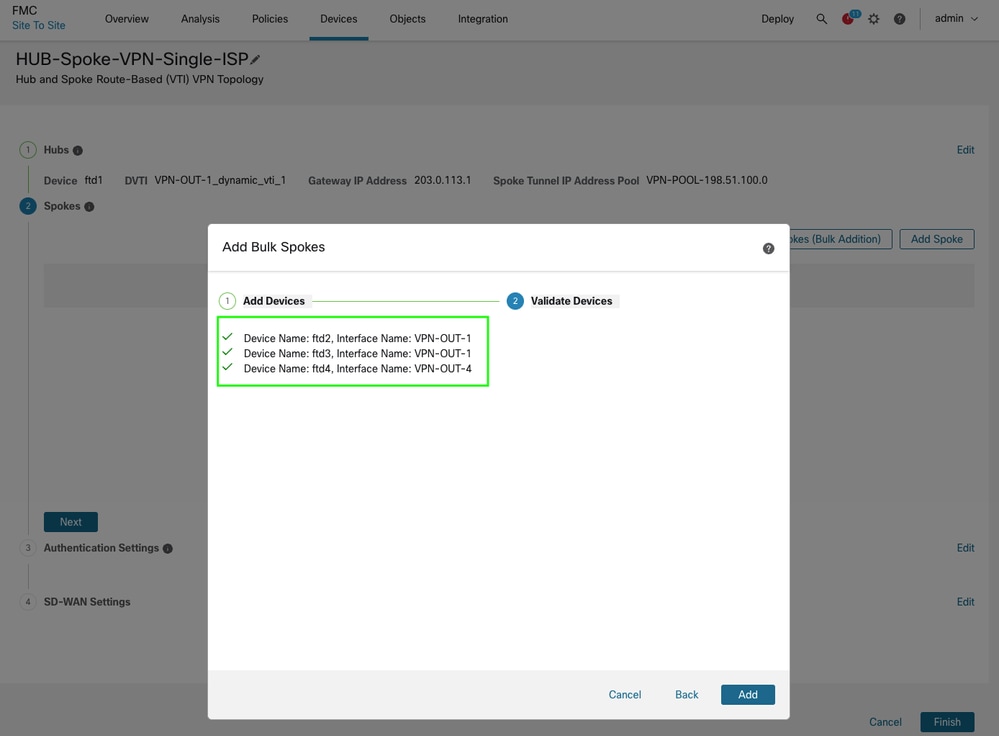

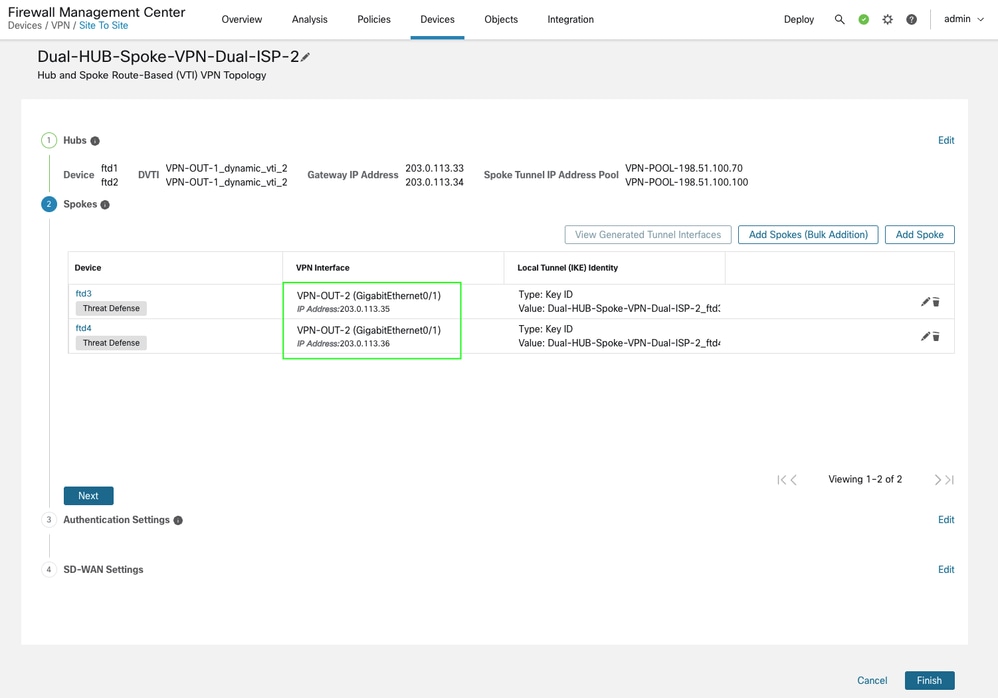

Verifique los spokes y los detalles de la interfaz de superposición para asegurarse de que se seleccionen las interfaces correctas y, a continuación, haga clic en Next.

-

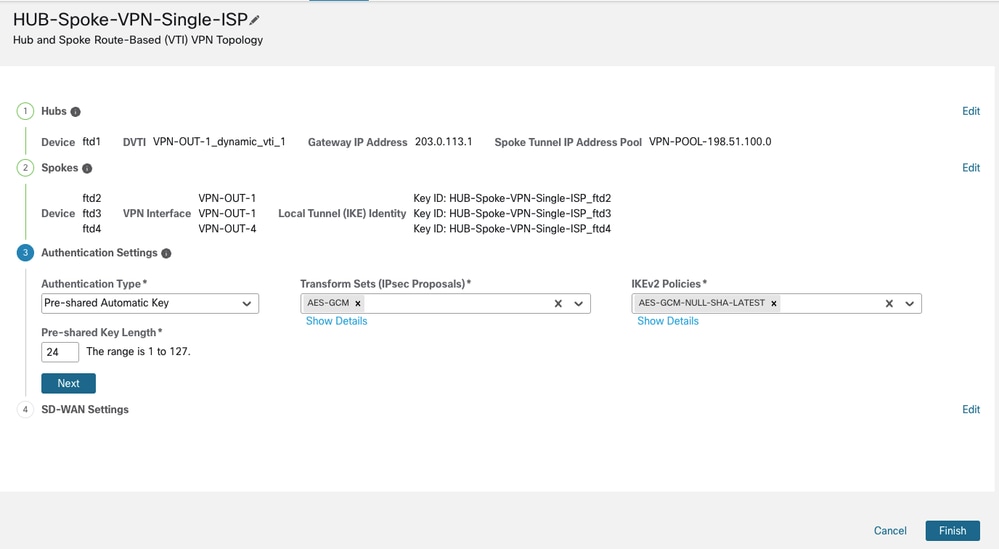

Puede conservar los parámetros predeterminados para la configuración de IPSec o especificar cifrados personalizados según sea necesario. Para continuar, haga clic en Next (Siguiente). En este documento, está utilizando los parámetros predeterminados.

-

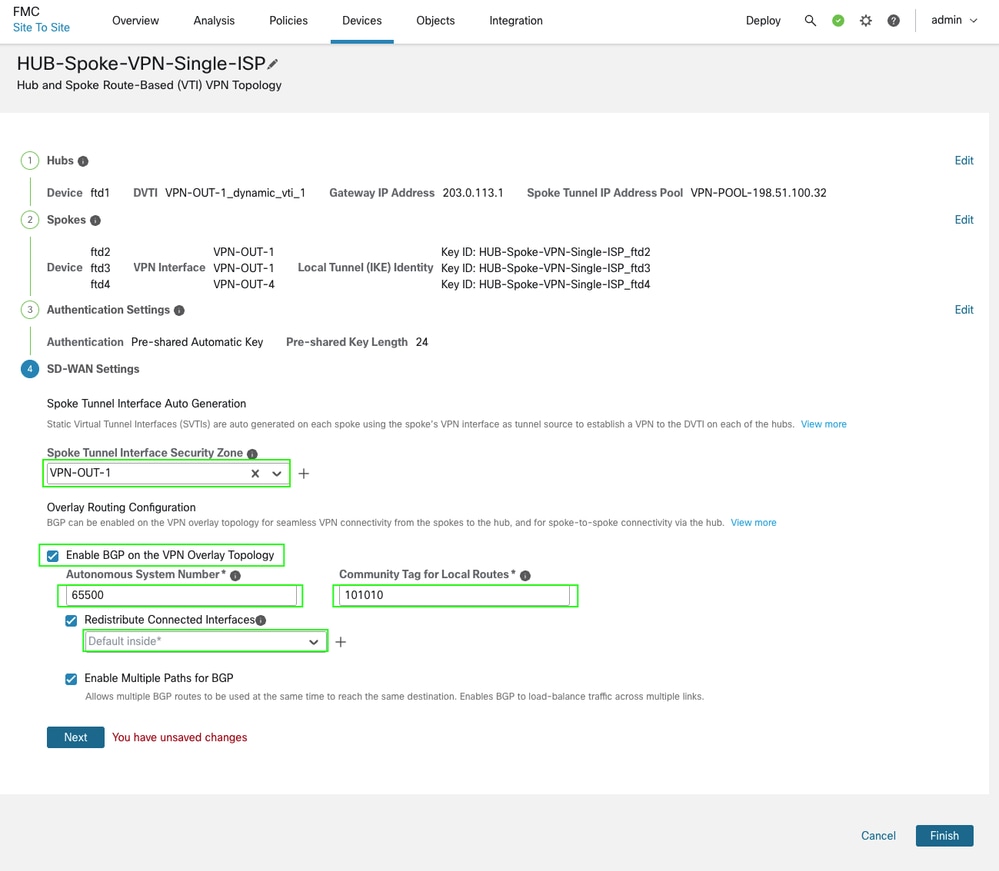

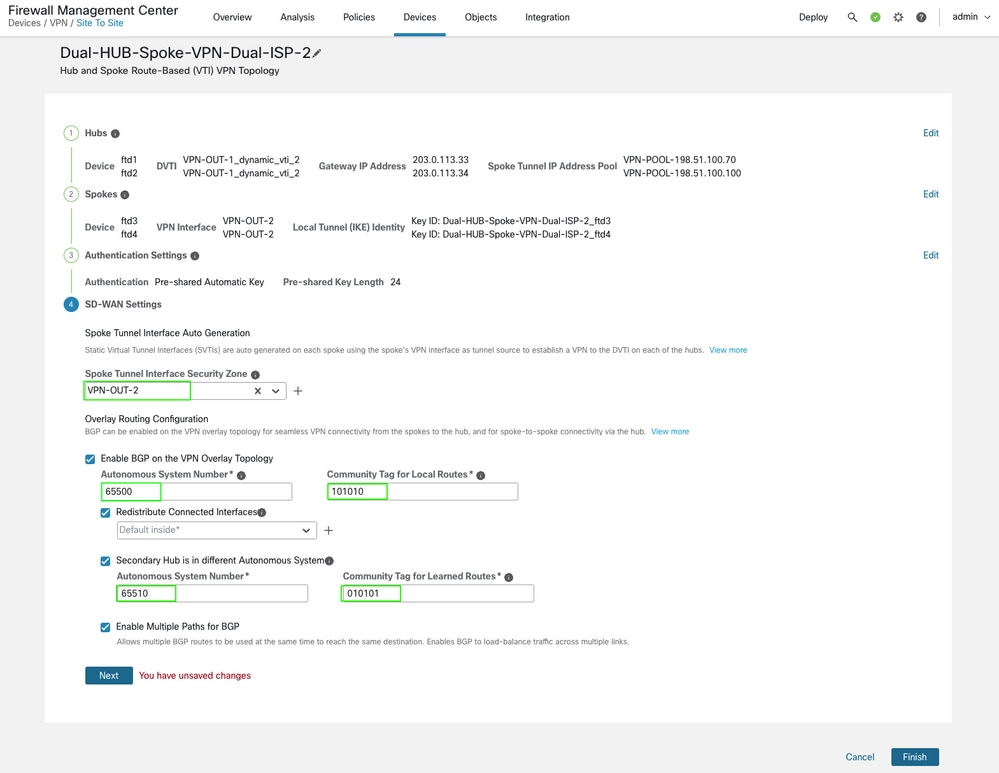

Finalmente, puede configurar el ruteo superpuesto dentro del mismo asistente para esta topología especificando los parámetros BGP apropiados, como el número AS, el anuncio de interfaz interna y las etiquetas de comunidad para el filtrado de prefijos. La zona de seguridad puede ayudar en el filtrado del tráfico a través de las políticas de control de acceso, mientras que también puede crear un objeto para las interfaces y utilizarlas en la redistribución de interfaces conectadas si el nombre es diferente del interno o no es simétrico entre los dispositivos de la topología.

-

Haga clic en Next, luego en Finish y, por último, en Deploy para completar el proceso.

Verificación

-

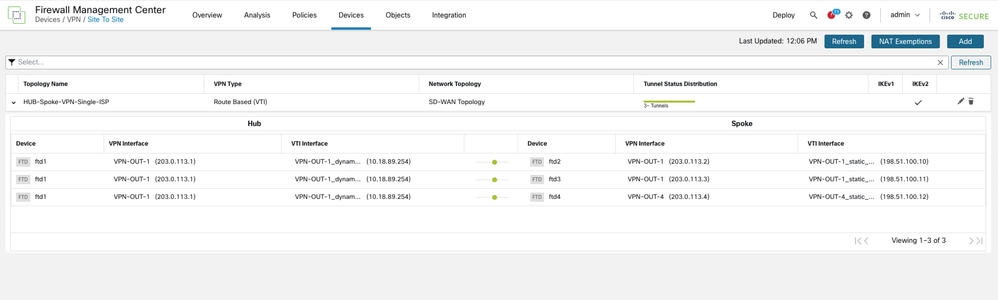

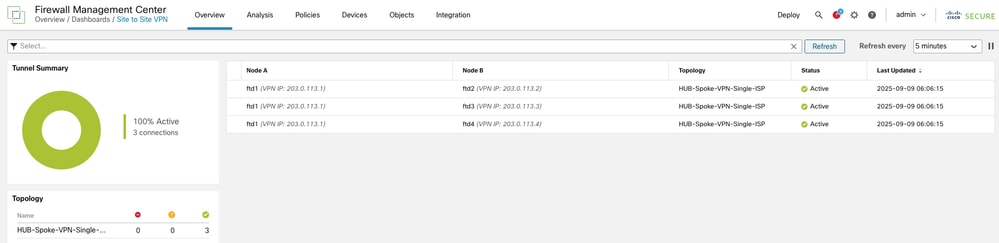

Puede verificar el estado del túnel navegando hasta Devices > VPN > Site to Site.

-

Para verificar detalles adicionales, acceda a Descripción general > Paneles > VPN de sitio a sitio.

-

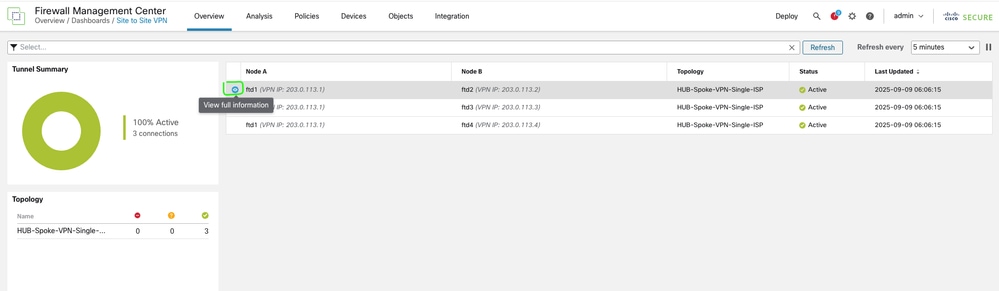

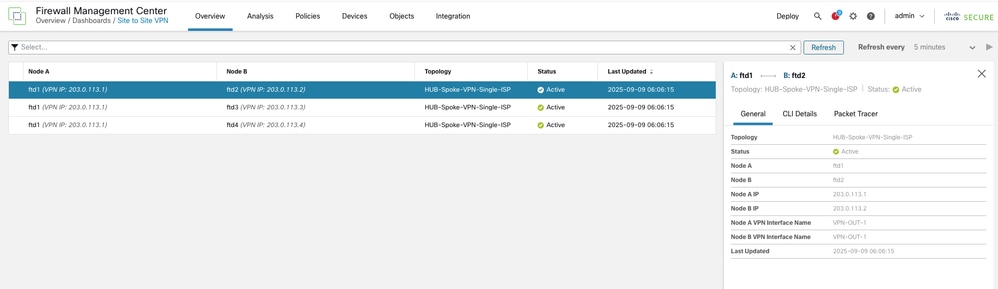

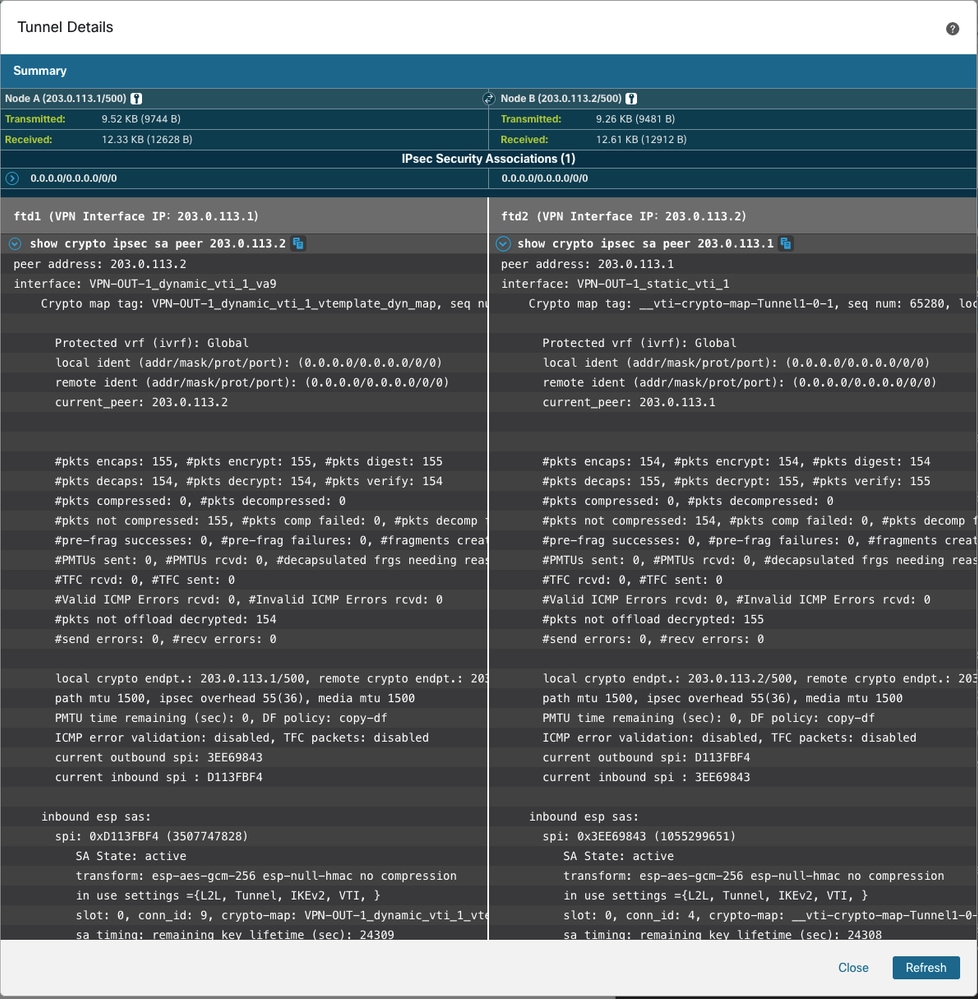

Para obtener más información, seleccione el túnel y haga clic en Ver información completa.

-

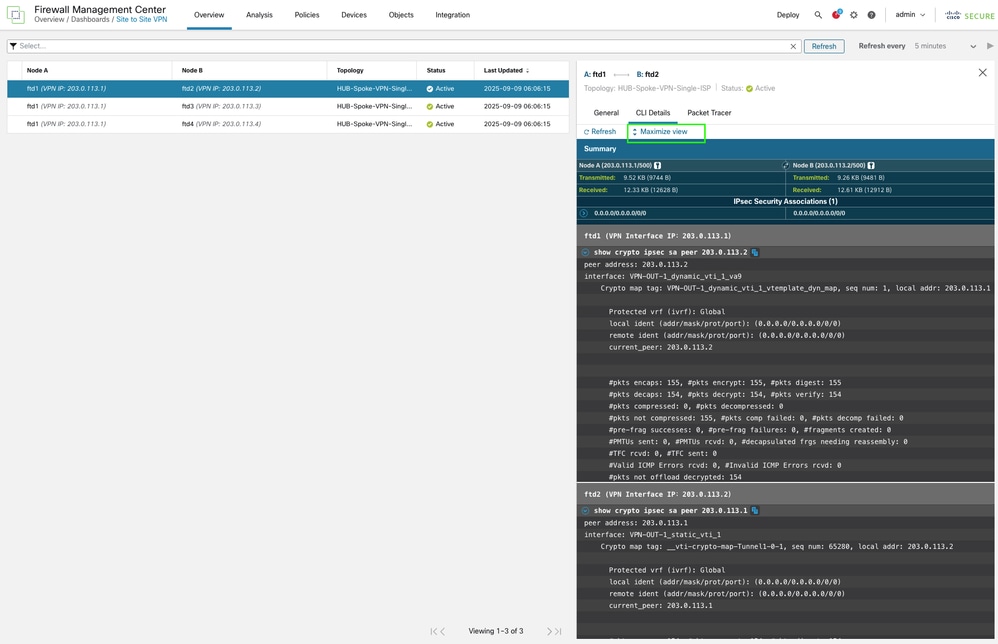

El resultado se muestra directamente desde la CLI de FTD y se puede actualizar para mostrar contadores actualizados e información importante, como los detalles del índice de parámetros de seguridad (SPI).

-

La CLI de FTD también se puede utilizar para verificar la información de ruteo y el estado de peering de BGP.

En el lado del HUB

HUB1# show bgp summary BGP router identifier 198.51.100.3, local AS number 65500 BGP table version is 7, main routing table version 7 2 network entries using 400 bytes of memory 2 path entries using 160 bytes of memory 1/1 BGP path/bestpath attribute entries using 208 bytes of memory 1 BGP community entries using 24 bytes of memory 1 BGP route-map cache entries using 64 bytes of memory 0 BGP filter-list cache entries using 0 bytes of memory BGP using 856 total bytes of memory BGP activity 2/0 prefixes, 4/2 paths, scan interval 60 secs Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 198.51.100.10 4 65500 4 6 7 0 0 00:00:45 0 <<<<< spoke 1 bgp peering 198.51.100.11 4 65500 5 5 7 0 0 00:00:44 1 <<<<< spoke 2 bgp peering 198.51.100.12 4 65500 5 5 7 0 0 00:00:52 1 <<<<< spoke 3 bgp peering

HUB1# show route bgp

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is not set

B 192.0.2.0 255.255.255.248 [200/1] via 198.51.100.10, 00:00:18 <<<<<<<< spoke 1 inside network

B 192.0.2.8 255.255.255.248 [200/1] via 198.51.100.11, 00:08:08 <<<<<<<< spoke 2 inside network

B 192.0.2.16 255.255.255.248 [200/1] via 198.51.100.12, 00:08:16 <<<<<<<< spoke 3 inside networkHUB1#show bgp ipv4 unicast neighbors 198.51.100.10 routes <<<<< to check only prefix receieved from specific peer

BGP table version is 14, local router ID is 198.51.100.3

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Metric LocPrf Weight Path

*>i192.0.2.0/29 198.51.100.10 1 100 0 ? <<<<<<<<<< routes received from spoke 1

Total number of prefixes 1HUB1#show bgp ipv4 unicast neighbors 198.51.100.11 routes <<<<< to check only prefix receieved from specific peer

BGP table version is 14, local router ID is 198.51.100.3 Status codes: s suppressed, d damped, h history, * valid, > best, i - internal, r RIB-failure, S Stale, m multipath Origin codes: i - IGP, e - EGP, ? - incomplete Network Next Hop Metric LocPrf Weight Path *>i192.0.2.8/29 198.51.100.11 1 100 0 ? <<<<<<<<<< routes received from spoke 2 Total number of prefixes 1

HUB1#show bgp ipv4 unicast neighbors 198.51.100.12 routes <<<<< to check only prefix receieved from specific peer

BGP table version is 14, local router ID is 198.51.100.3 Status codes: s suppressed, d damped, h history, * valid, > best, i - internal, r RIB-failure, S Stale, m multipath Origin codes: i - IGP, e - EGP, ? - incomplete Network Next Hop Metric LocPrf Weight Path *>i192.0.2.16/29 198.51.100.12 1 100 0 ? <<<<<<<<<< routes received from spoke 3 Total number of prefixes 1

Lado de radio

La misma verificación se puede realizar también en los dispositivos spoke. Aquí hay un ejemplo de uno de los spokes.

Spoke1# show bgp summary BGP router identifier 198.51.100.4, local AS number 65500 BGP table version is 12, main routing table version 12 3 network entries using 600 bytes of memory 3 path entries using 240 bytes of memory 2/2 BGP path/bestpath attribute entries using 416 bytes of memory 2 BGP rrinfo entries using 80 bytes of memory 1 BGP community entries using 24 bytes of memory 0 BGP route-map cache entries using 0 bytes of memory 0 BGP filter-list cache entries using 0 bytes of memory BGP using 1360 total bytes of memory BGP activity 5/2 prefixes, 7/4 paths, scan interval 60 secs Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 198.51.100.1 4 65500 12 11 12 0 0 00:07:11 2 <<<<<<<<< BGP peering with HUB

Spoke1# show bgp ipv4 unicast neighbors 198.51.100.1 routes

BGP table version is 12, local router ID is 198.51.100.4

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Metric LocPrf Weight Path

*>i192.0.2.8/29 198.51.100.1 1 100 0 ? <<<<<<< route received from HUB for spoke 2

*>i192.0.2.16/29 198.51.100.1 1 100 0 ? <<<<<<< route received from HUB for spoke 3

Total number of prefixes 2 Spoke1# show bgp ipv4 unicast neighbors 198.51.100.1 advertised-routes

BGP table version is 12, local router ID is 198.51.100.4

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Metric LocPrf Weight Path

*> 192.0.2.0/29 0.0.0.0 0 32768 ? <<<<<<<< route advertised by this spoke into BGP

Total number of prefixes 1 Spoke1# show route bgp

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is not set

B 192.0.2.8 255.255.255.248 [200/1] via 198.51.100.1, 00:13:42 <<<<<< spoke 2 inside network

B 192.0.2.16 255.255.255.248 [200/1] via 198.51.100.1, 00:13:42 <<<<<< spoke 3 inside networkHUB y radio duales (ISP único para HUB redundante a través de EBGP entre HUB y radios secundarios)

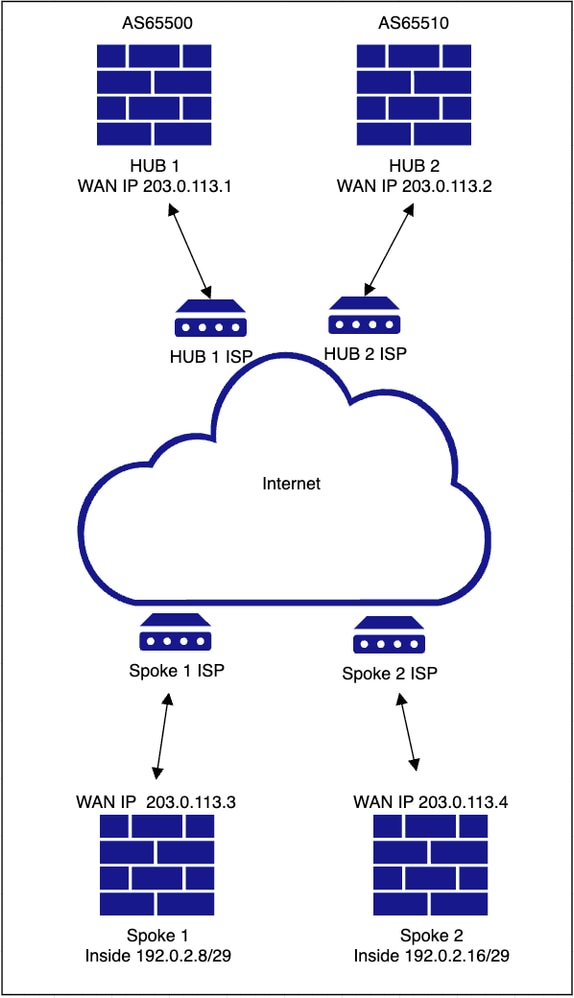

Diagrama de la red

Configuraciones

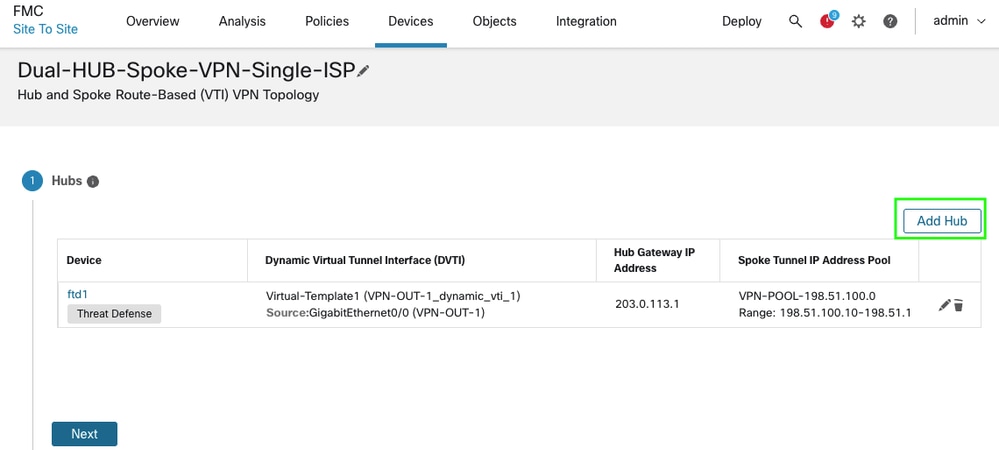

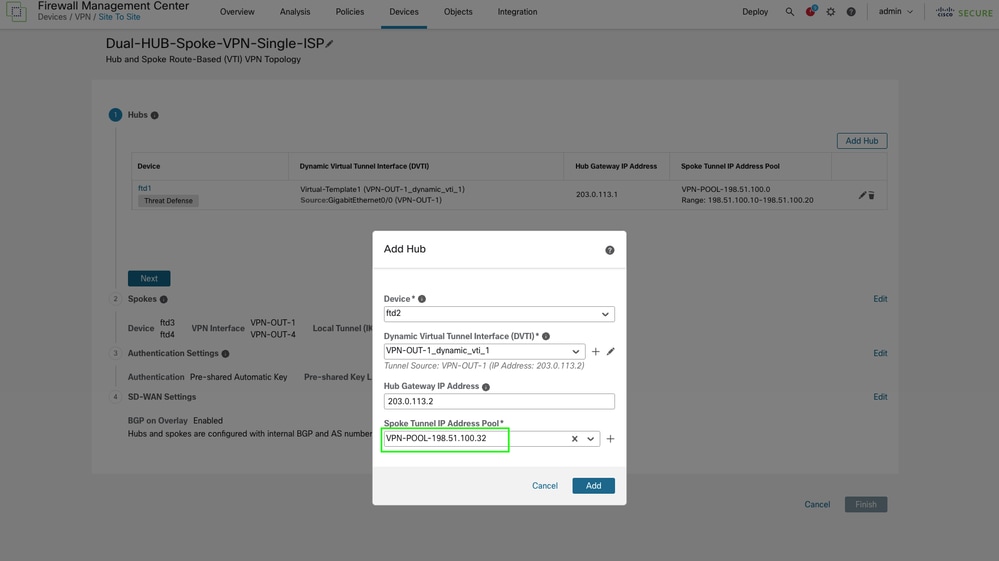

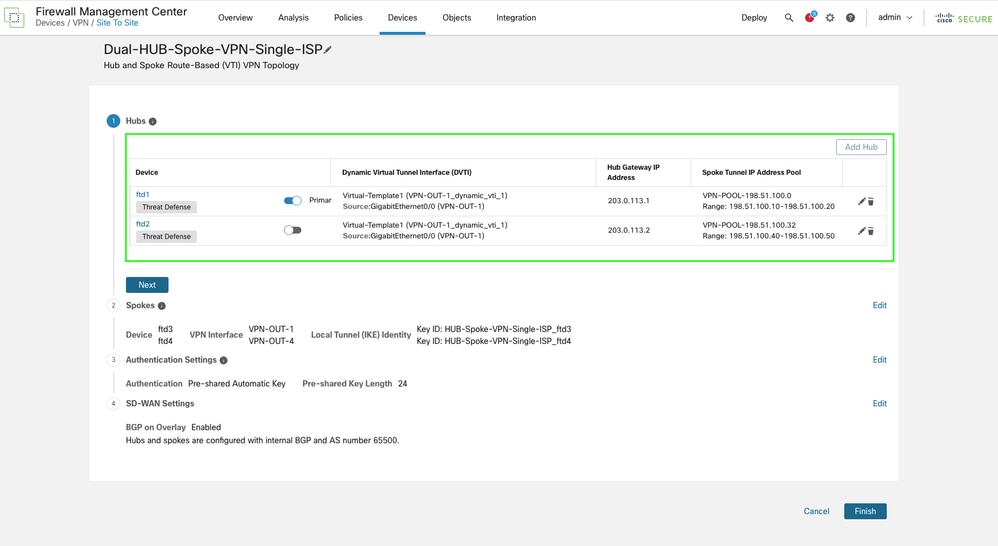

Se necesita el mismo asistente, con pequeñas modificaciones en la ventana de adición de HUB. Puede avanzar rápidamente en el proceso centrándose únicamente en los cambios necesarios.

· Después de agregar el primer HUB, continúe agregando el segundo HUB siguiendo los mismos pasos utilizados anteriormente para HUB1.

-

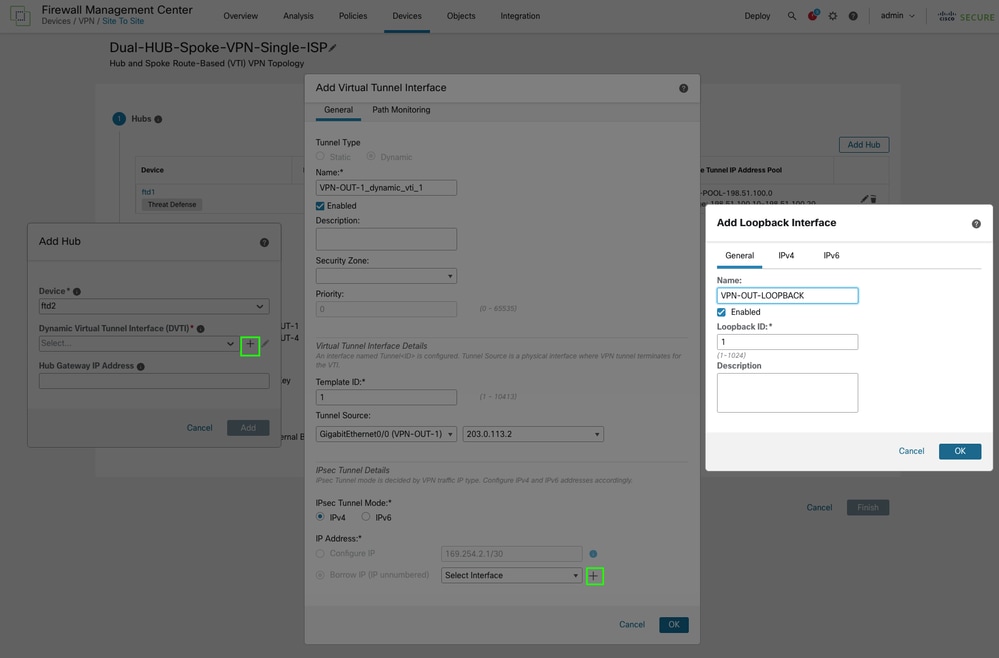

Proceda a crear la interfaz de túnel virtual dinámico (DVTI).

-

Se requiere un nuevo conjunto de direcciones IP para los túneles VTI HUB 2 en el lado spoke. Cree y configure el nuevo grupo y guarde los cambios.

-

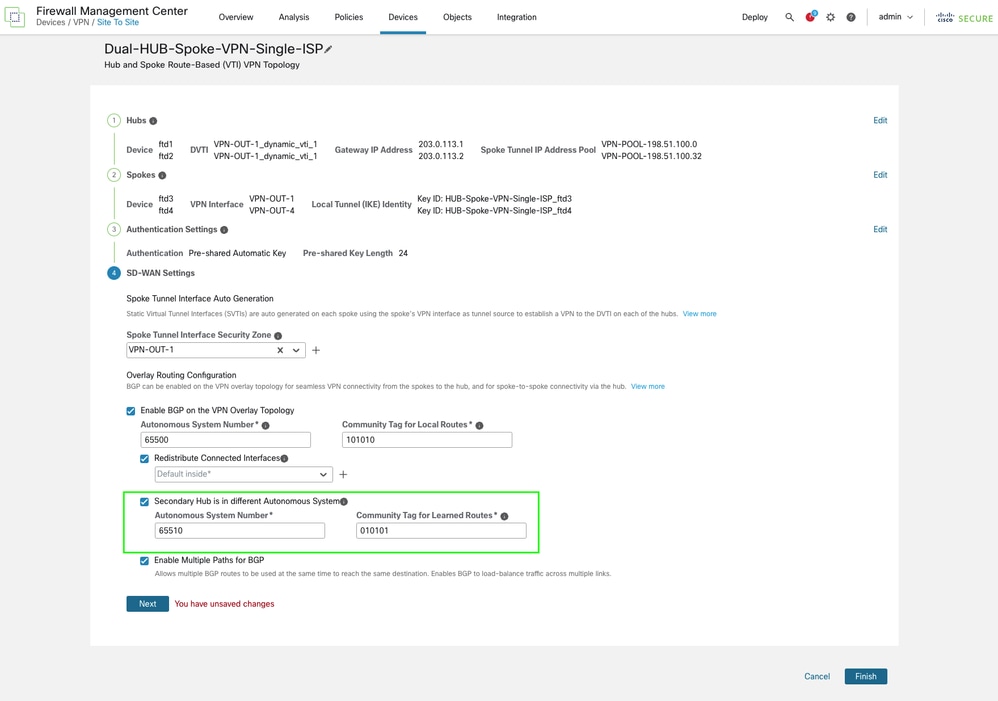

Para configurar el peering eBGP entre el segundo HUB y los radios, modifique la configuración de SD-WAN en el paso final. Habilite la opción Secondary HUB is in a different Autonomous System y especifique el número de sistema autónomo (AS) para el HUB secundario. IBGP también se puede utilizar si no existe ninguna limitación de uso de números AS diferentes en su entorno dejando la opción Secondary HUB is in a different Autonomous System sin marcar. Esto también envía la misma etiqueta de comunidad y el mismo número AS para el HUB secundario. El artículo se centra en eBGP para la configuración actual.

Asegúrese de que el número del sistema autónomo (AS) y la etiqueta de comunidad sean únicos en esta configuración.

Verificación

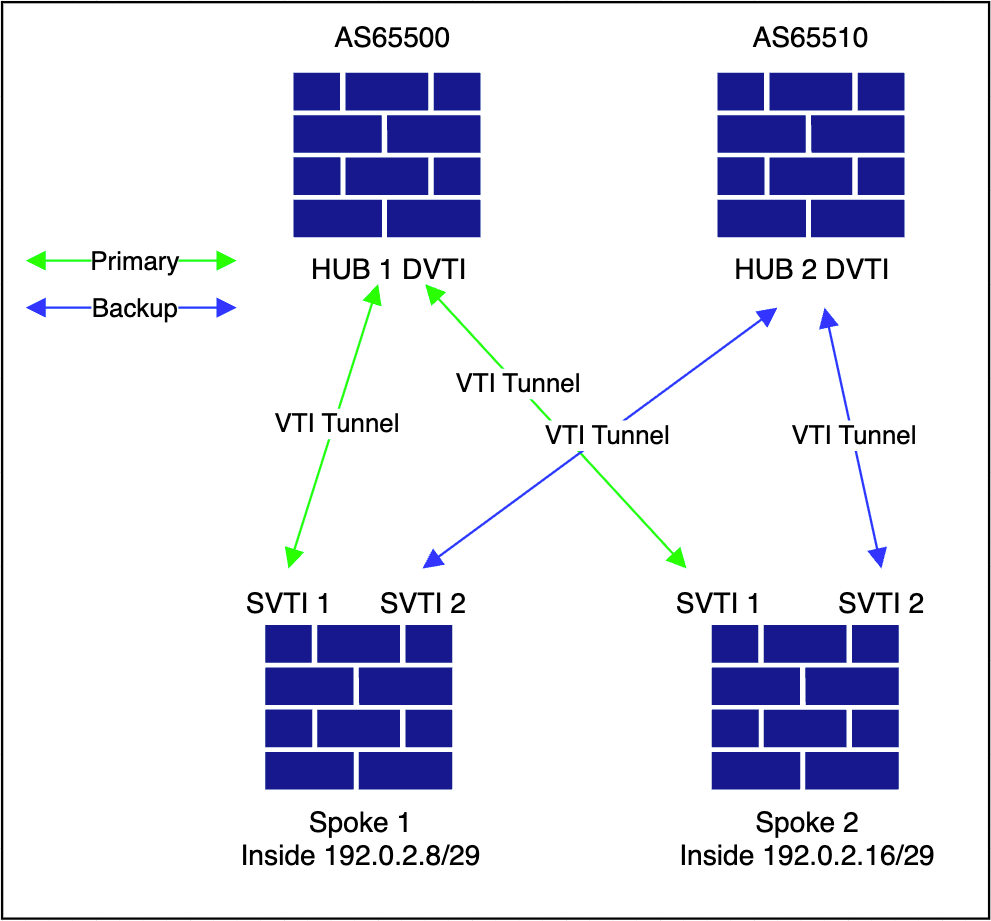

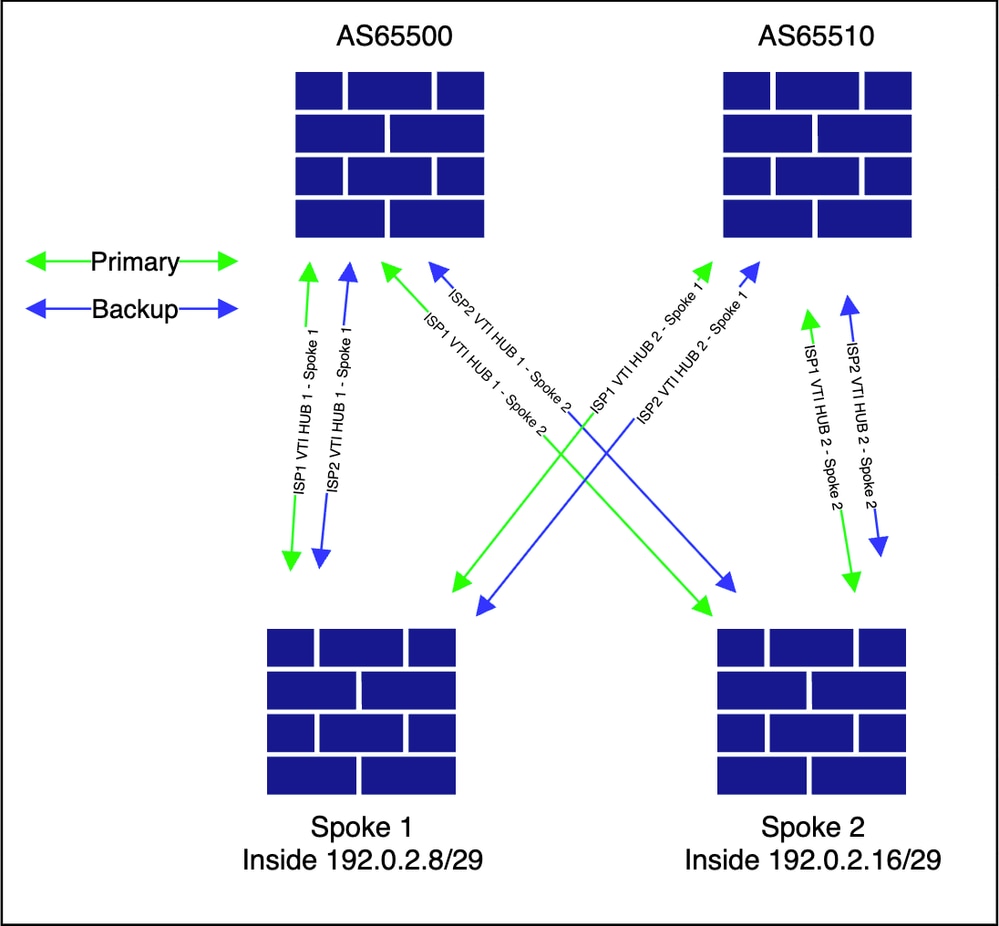

Este diagrama ilustra la topología de superposición.

-

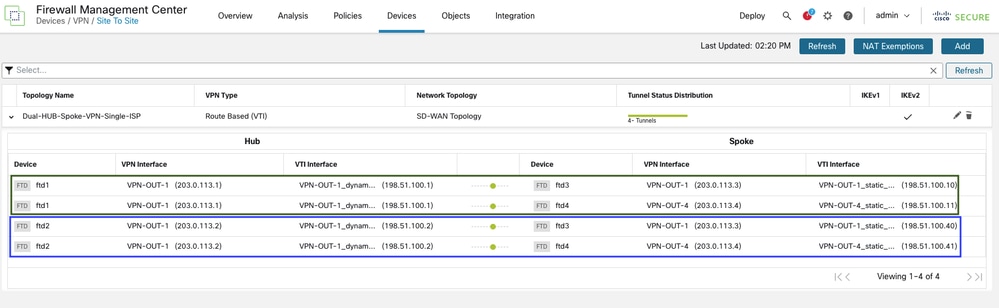

En el FMC, navegue hasta Devices > VPN > Site to Site.

-

Los demás pasos no se modifican.

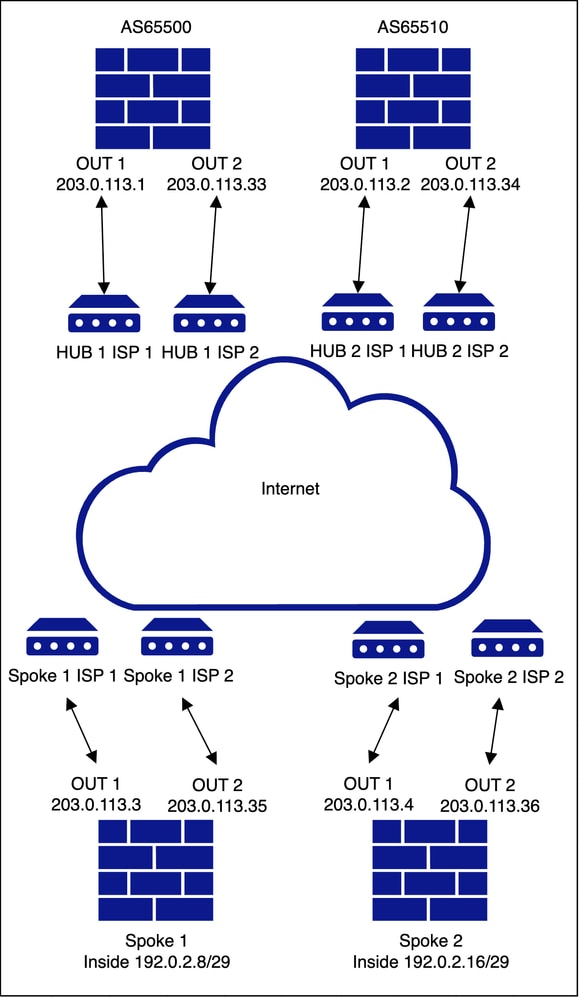

HUB y radio duales (ISP duales para HUB redundante e ISP a través de EBGP entre HUB y radios secundarios)

Diagrama de la red

Configuración

La única diferencia en este escenario es que se configuran dos topologías SD-WAN independientes, cada una de las cuales utiliza su respectiva interfaz ISP como base.

· La implementación de esta topología se omite utilizando el primer ISP, ya que está cubierto en la topología anterior.

-

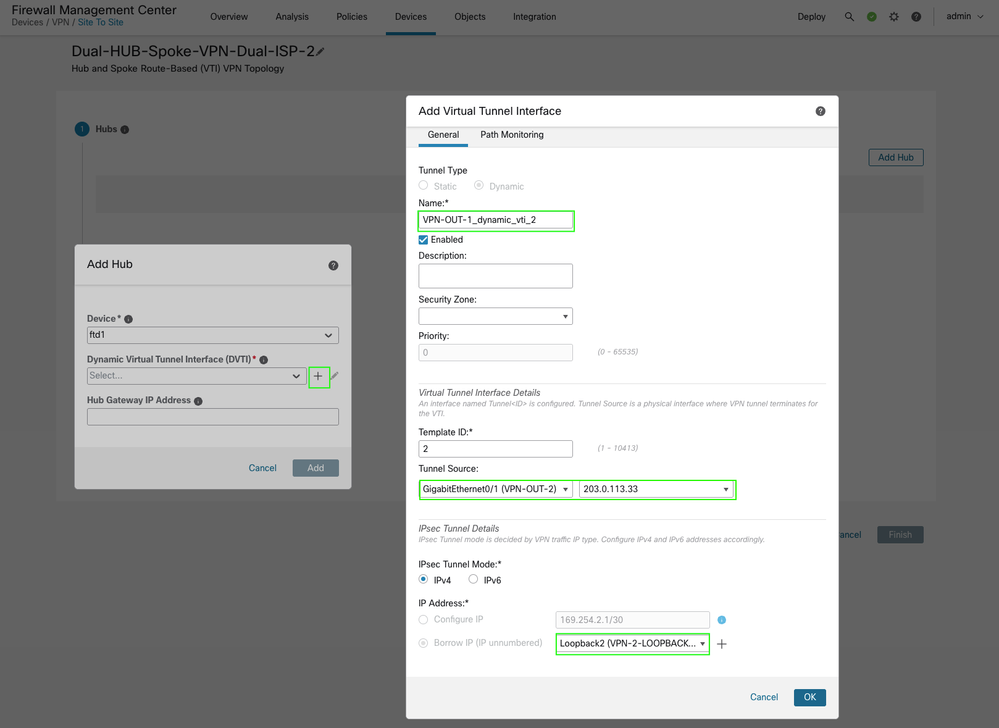

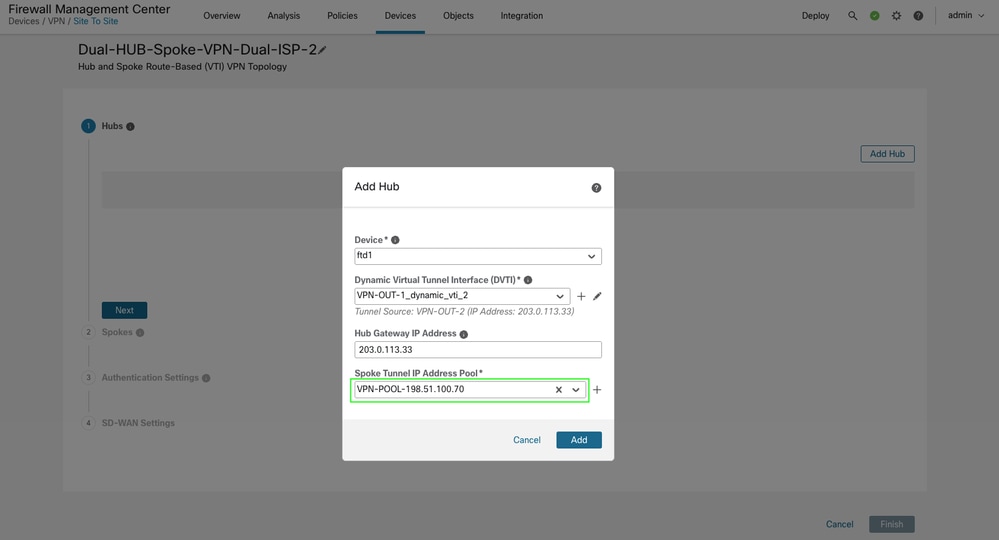

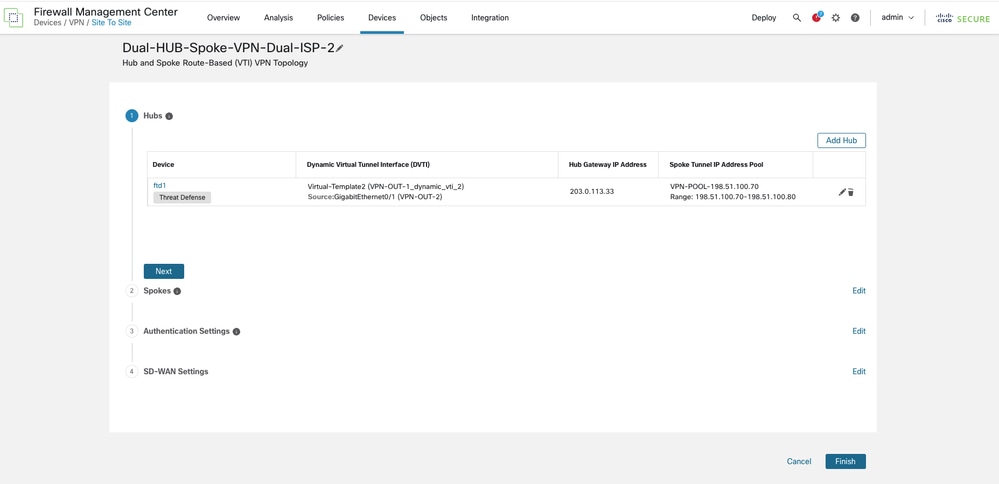

A continuación, agregue la segunda topología creando dos interfaces DVTI adicionales por HUB, cada una de las cuales utiliza la interfaz subyacente para ISP 2 (VPN-OUT-2).

-

Se proporciona un grupo de direcciones IP VPN adicional específicamente para las direcciones de la interfaz de túnel virtual (VTI) spoke.

-

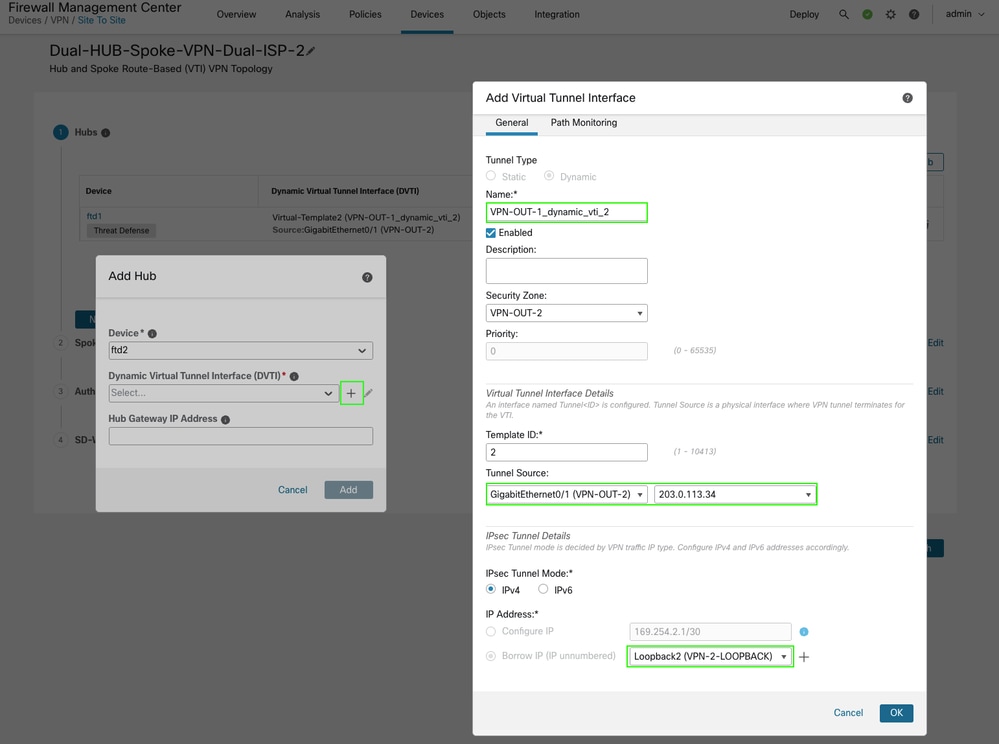

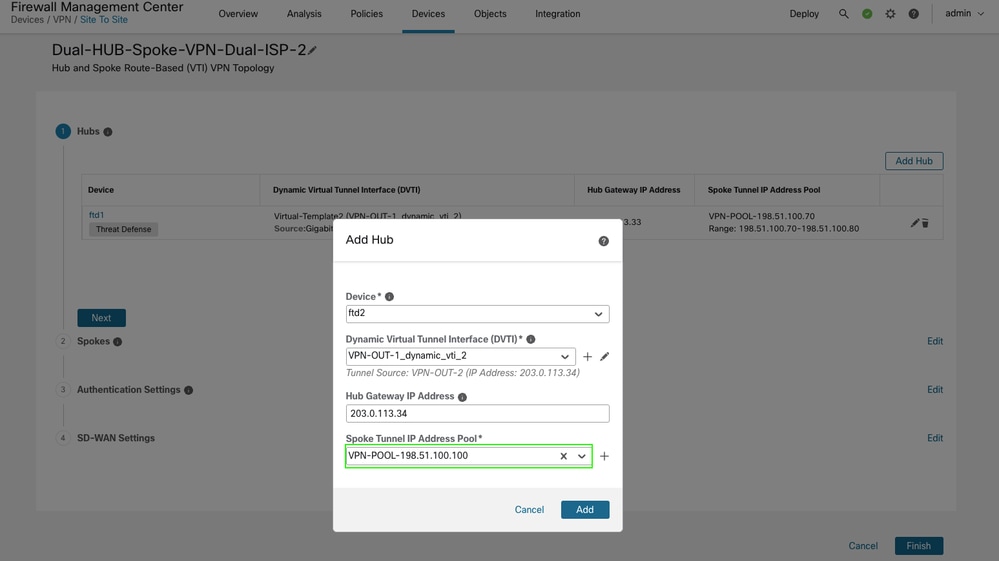

Para agregar un hub secundario, repita el proceso creando DVTI 2 mediante la interfaz ISP secundaria (VPN-OUT-2) y configure un grupo de IP adicional para direcciones VTI de extremo de radio.

-

Al agregar un spoke, asegúrese de que se especifica la interfaz subyacente/WAN correcta para los túneles VTI. Esta topología utiliza la interfaz ISP secundaria VPN-OUT-2.

-

Al configurar el ruteo, asegúrese de que las etiquetas de comunidad y los números AS para ambos HUB en esta topología sean consistentes con los utilizados en la topología ISP1 anterior. La topología utiliza diferentes zonas de seguridad, pero las configuraciones restantes, como los números AS para los HUB principales y secundarios, junto con las etiquetas de comunidad, son las mismas. Esto es obligatorio para que la interfaz de usuario complete la validación de la topología.

-

El resto de la configuración permanece sin cambios. Finalice el asistente y continúe con la implementación.

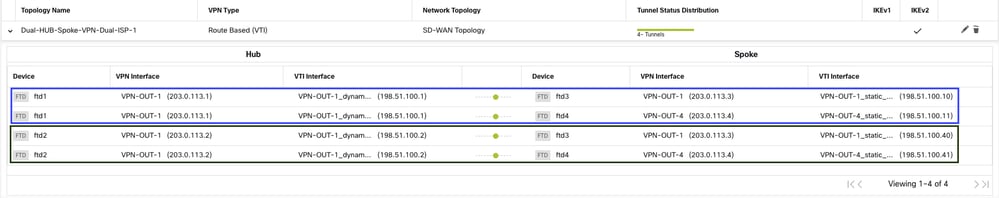

Verificación

-

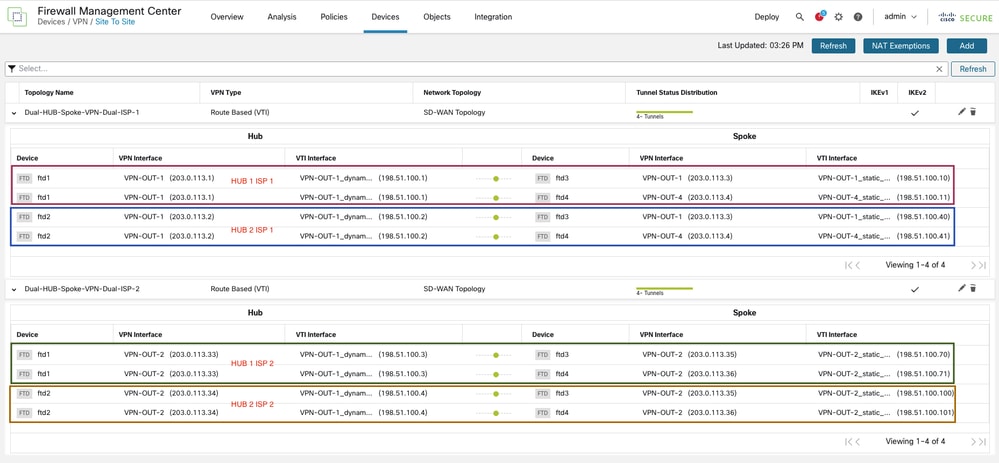

La topología aparece como se muestra.

-

Navegue hasta Devices > VPN > Site to Site para ver la topología.

Esta configuración da como resultado cuatro pares BGP por dispositivo, y cada radio tiene las rutas apropiadas para alcanzar otros radios. Por ejemplo, puede recuperar la salida de uno de los radios.

Para radio 1

Spoke1#show bgp summary BGP router identifier 203.0.113.35, local AS number 65500 BGP table version is 4, main routing table version 4 2 network entries using 400 bytes of memory 7 path entries using 560 bytes of memory 1 multipath network entries and 2 multipath paths 3/2 BGP path/bestpath attribute entries using 624 bytes of memory 1 BGP rrinfo entries using 40 bytes of memory 1 BGP AS-PATH entries using 40 bytes of memory 2 BGP community entries using 48 bytes of memory 0 BGP route-map cache entries using 0 bytes of memory 0 BGP filter-list cache entries using 0 bytes of memory BGP using 1712 total bytes of memory BGP activity 2/0 prefixes, 7/0 paths, scan interval 60 secs Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 198.51.100.1 4 65500 229 226 4 0 0 04:07:22 1 <<<<<<<<<< HUB 1 ISP 1 VTI 198.51.100.2 4 65510 226 230 4 0 0 04:06:36 2 <<<<<<<<<< HUB 2 ISP 1 VTI 198.51.100.3 4 65500 182 183 4 0 0 03:16:45 1 <<<<<<<<<< HUB 1 ISP 2 VTI 198.51.100.4 4 65510 183 183 4 0 0 03:16:30 2 <<<<<<<<<< HUB 2 ISP 2 VTI

Spoke1#show bgp ipv4 unicast neighbors 198.51.100.1 routes <<<< check for specific prefixes received via HUB1 ISP1

BGP table version is 4, local router ID is 203.0.113.35

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Metric LocPrf Weight Path

*>i192.0.2.16/29 198.51.100.1 1 100 0 ? <<<<<<<< spoke 2 network received via HUB 1 ISP 1 tunnel

Total number of prefixes 1 Spoke1#show bgp ipv4 unicast neighbors 198.51.100.3 routes <<<< check for specific prefixes received via HUB1 ISP2

BGP table version is 4, local router ID is 203.0.113.35

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Metric LocPrf Weight Path

*mi192.0.2.16/29 198.51.100.3 1 100 0 ? <<<<<<<< spoke 2 network received via HUB 1 ISP 2 tunnel

Total number of prefixes 1 Spoke1# show bgp ipv4 unicast neighbors 198.51.100.2 routes <<<< check for specific prefixes received via HUB2 ISP1

BGP table version is 4, local router ID is 203.0.113.35 Status codes: s suppressed, d damped, h history, * valid, > best, i - internal, r RIB-failure, S Stale, m multipath Origin codes: i - IGP, e - EGP, ? - incomplete Network Next Hop Metric LocPrf Weight Path * 192.0.2.8/29 198.51.100.2 100 0 65510 65510 ? <<<<<<< inside network receieved cause we advertised it to HUB 1 from ISP 2 topology * 192.0.2.16/29 198.51.100.2 100 0 65510 65510 ? <<<<<<<< spoke 2 network received via HUB 2 ISP 1 tunnel but not preferred Total number of prefixes 2

Spoke1# show bgp ipv4 unicast neighbors 198.51.100.4 routes <<<< check for specific prefixes received via HUB2 ISP1

BGP table version is 4, local router ID is 203.0.113.35 Status codes: s suppressed, d damped, h history, * valid, > best, i - internal, r RIB-failure, S Stale, m multipath Origin codes: i - IGP, e - EGP, ? - incomplete Network Next Hop Metric LocPrf Weight Path * 192.0.2.8/29 198.51.100.4 100 0 65510 65510 ? <<<<<<< inside network receieved cause we advertised it to HUB 2 from ISP 1 topology * 192.0.2.16/29 198.51.100.4 100 0 65510 65510 ? <<<<<<<< spoke 2 network received via HUB 2 ISP 2 tunnel but not preferred Total number of prefixes 2

La tabla de ruteo aparece como se muestra, lo que confirma que el tráfico está balanceado por carga entre ambos links en el lado spoke.

Spoke1#show route bgp

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is not set

B 192.0.2.16 255.255.255.248 [200/1] via 198.51.100.3, 03:23:53 <<<<< multipath for spoke 2 inside network

[200/1] via 198.51.100.1, 03:23:53 <<<<< multipath for spoke 2 inside networkSpoke1#show bgp 192.0.2.16

BGP routing table entry for 192.0.2.16/29, version 4

Paths: (4 available, best #4, table default)

Multipath: eBGP iBGP

Advertised to update-groups:

2 4

65510 65510

198.51.100.4 from 198.51.100.4 (198.51.100.4) <<<< HUB2 ISP2 next-hop

Origin incomplete, metric 100, localpref 100, valid, external

Community: 10101

Local

198.51.100.3 from 198.51.100.3 (198.51.100.3) <<<< HUB1 ISP2 next-hop

Origin incomplete, metric 1, localpref 100, valid, internal, multipath

Community: 10101

Originator: 203.0.113.36, Cluster list: 198.51.100.3

65510 65510

198.51.100.2 from 198.51.100.2 (198.51.100.4) <<<< HUB2 ISP1 next-hop

Origin incomplete, metric 100, localpref 100, valid, external

Community: 10101

Local

198.51.100.1 from 198.51.100.1 (198.51.100.3) <<<< HUB1 ISP1 next-hop

Origin incomplete, metric 1, localpref 100, valid, internal, multipath, best

Community: 10101

Originator: 203.0.113.36, Cluster list: 198.51.100.3Conclusión

El objetivo de este artículo es explicar diversos escenarios de implementación que se pueden implementar fácilmente mediante un único asistente de configuración.

Información Relacionada

- Para obtener ayuda adicional, póngase en contacto con el TAC. Se necesita un contrato de asistencia válido:Contactos de asistencia globales de Cisco.

- También puede visitar la Comunidad VPN de Cisco aquí.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

01-Oct-2025

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Daniyal AkhtarIngeniero de consultoría técnica

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios