Comprender los certificados ECDSA en una solución UCCX

Opciones de descarga

-

ePub (466.7 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (456.6 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar la solución Cisco Unified Contact Center Express (UCCX) para el uso de certificados de algoritmo de firma digital de curva elíptica (ECDSA).

Prerequisites

Requirements

Antes de continuar con los pasos de configuración descritos en este documento, asegúrese de que tiene acceso a la página de administración del sistema operativo (SO) para estas aplicaciones:

- UCCX

- SocialMiner

- Cisco Unified Communications Manager (CUCM)

- Configuración del certificado de la solución UCCX: http://www.cisco.com/c/en/us/support/docs/customer-collaboration/unified-contact-center-express/118855-configure-uccx-00.html

Un administrador también debe tener acceso al almacén de certificados en los equipos cliente agente y supervisor.

Componentes Utilizados

Este documento no tiene restricciones específicas en cuanto a versiones de software y de hardware.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Como parte de la certificación Common Criteria (CC), Cisco Unified Communications Manager ha añadido certificados ECDSA en la versión 11.0. Esto afecta a todos los productos de sistemas operativos de voz (VOS), como UCCX, SocialMiner, MediaSense, etc. de la versión 11.5.

Más detalles sobre el algoritmo de firma digital de curva elíptica se pueden encontrar aquí: https://www.maximintegrated.com/en/app-notes/index.mvp/id/5767

Con respecto a la solución UCCX, al actualizar a la versión 11.5, se le ofrece un certificado adicional que no estaba presente anteriormente. Este es el certificado Tomcat-ECDSA.

Esto también se ha documentado en la comunicación previa al lanzamiento: https://www.cisco.com/c/en/us/support/docs/customer-collaboration/unified-contact-center-express/200651-UCCX-Version-11-5-Prerelease-Field-Commu.html?cachemode=refresh

Experiencia del agente

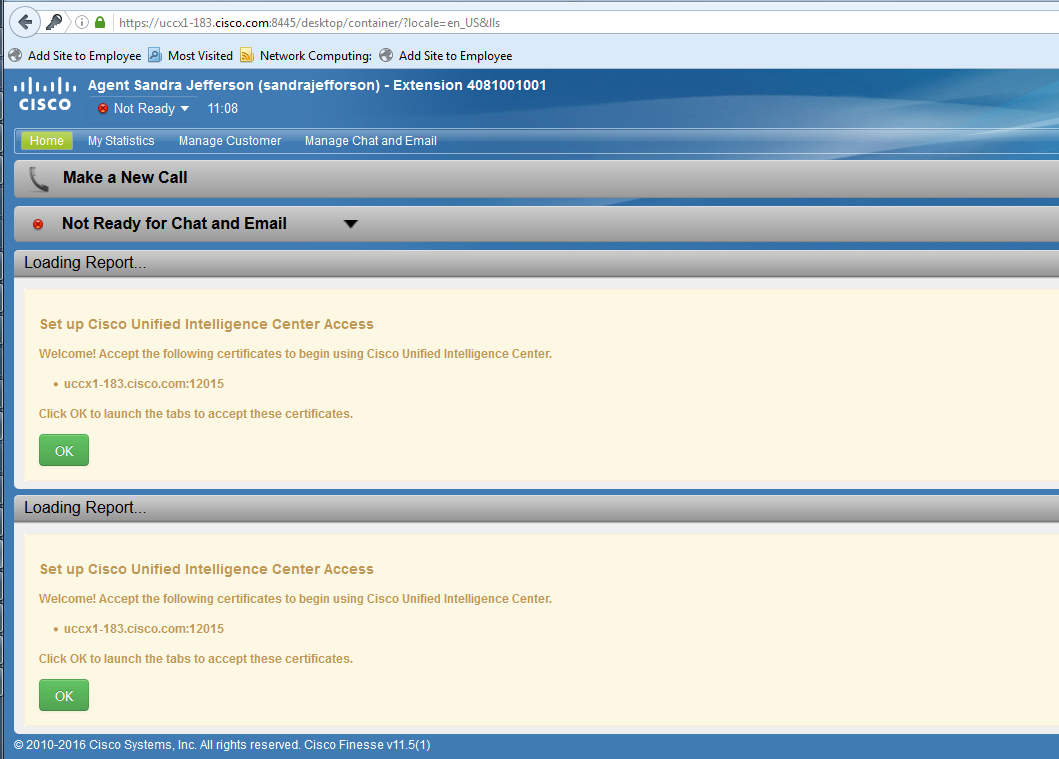

Después de una actualización a 11.5, se le podría pedir al agente que acepte certificados en el escritorio Finesse en función de si el certificado está firmado por sí mismo o por la Autoridad de certificación (CA).

Experiencia del usuario tras la actualización a 11.5

Esto se debe a que el escritorio Finesse ahora se ofrece un certificado ECDSA que no se ofreció anteriormente.

Procedimiento

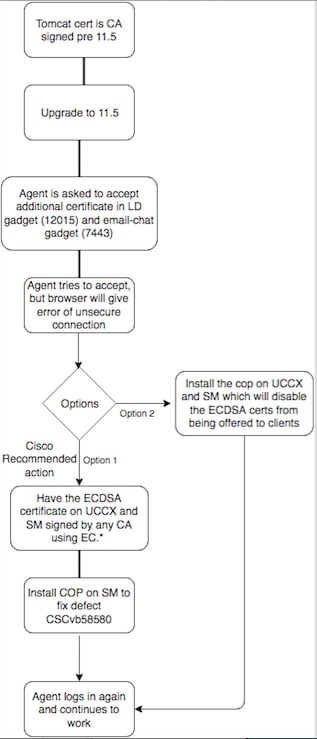

Certificados firmados por la CA antes de la actualización

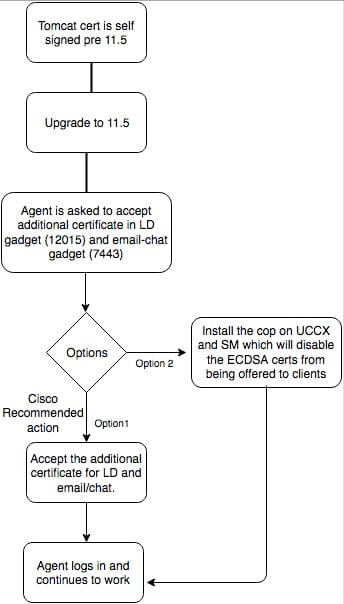

Certificados autofirmados antes de la actualización

Configurar

Práctica recomendada para este certificado

Certificados firmados para UCCX y SocialMiner

Si utiliza certificados firmados por CA, este certificado ECDSA debe estar firmado por una autoridad de certificación (CA) junto con otros certificados

Nota: Si la CA firma este certificado ECDSA con RSA, este certificado no se presentará al cliente. Para una mayor seguridad, la mejor práctica recomendada es la de los certificados ECDSA que se ofrecen al cliente.

Nota: si el certificado ECDSA de SocialMiner está firmado por una CA con RSA, se producen problemas con el correo electrónico y el chat. Esto se documenta en el defecto CSCvb58580 y hay un archivo cop disponible. Este COP garantiza que los certificados ECDSA no se ofrecen a los clientes. Si tiene una CA que puede firmar certificados ECDSA sólo con RSA, no utilice este certificado.Utilice la copia para que no se ofrezca el certificado ECDSA y tenga un entorno solo RSA.

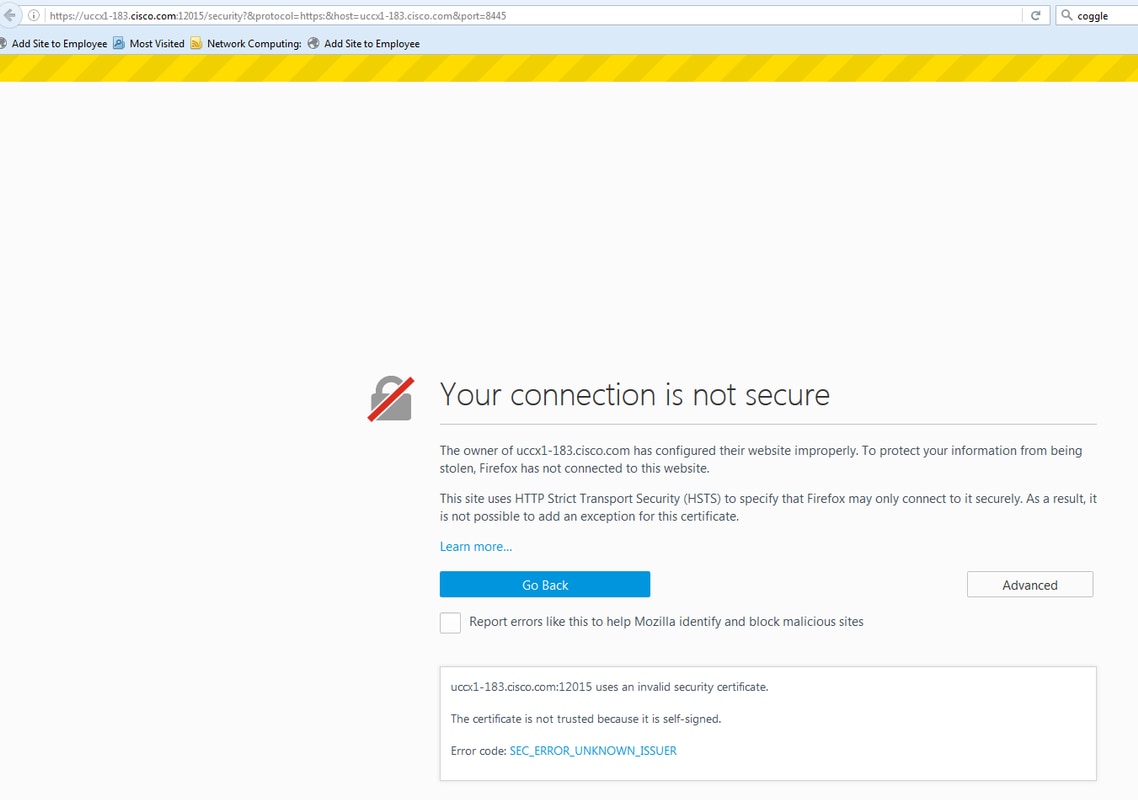

Si utiliza certificados firmados por la CA y después de la actualización no tiene el certificado ECDSA firmado y cargado, los agentes reciben un mensaje para aceptar el certificado adicional. Al hacer clic en Aceptar, se redirigen al sitio web. Sin embargo, este error se debe a la aplicación de la seguridad desde el navegador, ya que el certificado ECDSA está firmado automáticamente y los demás certificados web están firmados por CA. Esta comunicación se percibe como un riesgo para la seguridad.

Complete estos pasos en cada nodo del publicador y suscriptor de UCCX y SocialMiner, después de una actualización a UCCX y SocialMiner en la versión 11.5:

- Navegue hasta la página Administración del SO y elija Seguridad > Administración de certificados.

- Haga clic en Generar CSR.

- En la lista desplegable Lista de certificados, elija tomcat-ECDSA como nombre del certificado y haga clic en Generar CSR.

- Navegue hasta Seguridad > Administración de certificados y elija Descargar CSR.

- En la ventana emergente, elija tomcat-ECDSA en la lista desplegable y haga clic en Descargar CSR.

Envíe la nueva CSR a la CA de terceros o fírmela con una CA interna que firme certificados CE. Esto produciría estos certificados firmados:

- Certificado raíz para la CA (si utiliza la misma CA para los certificados de aplicación y certificados EC, puede omitir este paso)

- Certificado firmado ECDSA del editor UCCX

- Certificado firmado ECDSA de suscriptor UCCX

- Certificado firmado por ECDSA de SocialMiner

Nota: Si carga los certificados raíz e intermedios en un editor (UCCX), se replicará automáticamente en el suscriptor. No es necesario cargar los certificados raíz o intermedios en los otros servidores que no son editores de la configuración si todos los certificados de aplicación están firmados a través de la misma cadena de certificados. También puede omitir esta carga de certificado raíz si la misma CA firma el certificado EC y ya lo hizo cuando configuró los certificados de aplicación UCCX.

Complete estos pasos en cada servidor de aplicaciones para cargar el certificado raíz y el certificado EC en los nodos:

- Navegue hasta la página Administración del SO y elija Seguridad > Administración de certificados.

- Haga clic en Cargar certificado.

- Cargue el certificado raíz y elija tomcat-trust como tipo de certificado.

- Haga clic en Cargar archivo.

- Haga clic en Cargar certificado.

- Cargue el certificado de aplicación y elija tomcat-ECDSA como tipo de certificado.

- Haga clic en Cargar archivo.

Nota: Si una CA subordinada firma el certificado, cargue el certificado raíz de la CA subordinada como el certificado tomcat-trust en lugar del certificado raíz. Si se emite un certificado intermedio, cargue este certificado en el almacén tomcat-trust además del certificado de aplicación. También puede omitir esta carga de certificado raíz si la misma CA firma el certificado EC y ya lo ha hecho al configurar certificados de aplicación UCCX.

- Una vez completadas, reinicie estas aplicaciones:

- Cisco SocialMiner

- Publicador y suscriptor de Cisco UCCX

Certificados autofirmados para UCCX y SocialMiner

Si UCCX o SocialMiner utilizan certificados autofirmados, se debe advertir a los agentes que acepten la advertencia de certificado que se les ofrece en el gadget de correo electrónico de chat y en los gadgets de datos en directo.

Para instalar certificados autofirmados en el equipo cliente, utilice una directiva de grupo o un administrador de paquetes, o instálelos individualmente en el explorador de cada equipo agente.

Para Internet Explorer, instale los certificados autofirmados del lado del cliente en el almacén Entidades de certificación raíz de confianza.

Para Mozilla Firefox, siga estos pasos:

- Vaya a Herramientas > Opciones.

- Haga clic en la ficha Advanced (Opciones avanzadas).

- Haga clic en Ver certificados.

- Vaya a la pestaña Servidores.

- Haga clic en Agregue excepción.

-

Nota: También puede agregar la excepción de seguridad para instalar el certificado, que es equivalente al proceso anterior. Esta es una configuración única en el cliente.

Preguntas frecuentes

Tenemos certificados firmados por CA y queremos utilizar el certificado ECDSA que debe estar firmado por una CA EC. Mientras esperamos a que el certificado firmado por la CA esté disponible, necesitamos tener Live Data activo. ¿Qué puedo hacer?

No deseamos firmar este certificado adicional o hacer que los agentes acepten este certificado adicional. ¿Qué puedo hacer?

Aunque se recomienda que los certificados ECDSA se presenten en los navegadores, existe una opción para desactivarlos. Puede instalar un archivo cop en UCCX y SocialMiner, lo que garantiza que sólo se presenten al cliente los certificados RSA. El certificado ECDSA aún permanece en el almacén de claves, pero no se ofrecería a los clientes.

Si utilizo esta copia para inhabilitar los certificados ECDSA ofrecidos a los clientes, ¿puedo volver a habilitarla?

Sí, se proporciona una copia de seguridad. Una vez aplicado, puede firmar y cargar este certificado en el servidor o servidores.

¿Todos los certificados se harían ECDSA?

Actualmente no, pero se incluirán más actualizaciones de seguridad en la plataforma VOS en el futuro.

¿Cuándo se instala la COP de UCCX?

- Cuando utiliza certificados autofirmados y no desea que los agentes acepten certificados adicionales

- Cuando no puede obtener un certificado adicional firmado por CA

¿Cuándo se instala el SM COP?

- Cuando utiliza certificados autofirmados y no desea que los agentes acepten certificados adicionales

- Cuando no puede obtener un certificado adicional firmado por CA

- Cuando tiene una CA capaz de firmar certificados ECDSA sólo con RSA

¿Cuáles son los certificados que ofrecen las distintas instancias de servidor Web de forma predeterminada?

| Combinación de certificados/servidor web | Experiencia predeterminada del agente tras la actualización a 11.5 (sin copia) | Tomcat de UCCX | UCCX Openfire (servicio de notificación de Cisco Unified CCX) | SocketIO de UCCX | Tomcat de SocialMiner | OpenFire de SocialMiner | |

| Tomcat con firma automática, Tomcat con firma automática-ECDSA | Se solicitaría a los agentes que aceptaran el certificado en el gadget Datos en directo y en el gadget Correo electrónico de chat | Autofirmado | Autofirmado | Autofirmado | Autofirmado | Autofirmado | |

| RSA CA firmado Tomcat, RSA CA firmado Tomcat-ECDSA | Los agentes pueden utilizar Finesse y datos en directo, pero el gadget de chat de correo electrónico no se cargará y la página web de SocialMiner no se cargará.* | RSA | RSA | RSA | RSA | RSA (necesita instalar cop - CSCvb58580) | |

| RSA CA firmado Tomcat, EC CA firmado Tomcat-ECDSA | Los agentes pueden utilizar Finesse tanto con datos en directo como con chat-correo electrónico* | RSA | RSA | ECDSA | RSA | ECDSA | |

| RSA CA firmado Tomcat, firmado automáticamente Tomcat-ECDSA | Se solicitaría a los agentes que aceptaran certificados adicionales en Live Data y gadgets de chat de correo electrónico. Error al aceptar el certificado del gadget Datos en directo. El gadget Aceptar certificado del gadget de chat de correo electrónico se realizará correctamente.* |

RSA | RSA | Autofirmado (los agentes no pueden aceptar debido a una medida de seguridad exigida por el explorador. Consulte la captura de pantalla anterior. Debe obtener el certificado firmado por una CA EC o instalar la copia en UCCX para deshabilitar los certificados ECDSA ofrecidos a los clientes.) |

RSA | Autofirmado |

Información Relacionada

- UCCX ECDSA COP: https://software.cisco.com/download/release.html?mdfid=286309734&softwareid=280840578&release=11.5(1)&flowid=80822

- COP de ECDSA de SocialMiner: https://software.cisco.com/download/release.html?mdfid=283613136&flowid=73189&release=11.5(1)&softwareid=283812550&sortparam=

- Información del certificado UCCX: http://www.cisco.com/c/en/us/support/docs/customer-collaboration/unified-contact-center-express/118855-configure-uccx-00.html

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

04-Apr-2017

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Abhiram KramadhatiCisco Engineering

- Arundeep NagarajCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios