Integrar ECE con PCCE en la versión 12.0 y superior

Opciones de descarga

-

ePub (189.3 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (261.9 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe los pasos para integrar Enterprise Chat and Email (ECE) con Packaged Contact Center Enterprise (PCCE) en las versiones 12.0 y posteriores

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Chat empresarial y correo electrónico (ECE) 12.x

- Packaged Contact Center Enterprise (PCCE) 12.x

Componentes Utilizados

La información que contiene este documento se basa en estas versiones de software:

- CEPE 12.5(1)

- PCCE 12.5(1)

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

La versión 12.0 de PCCE introdujo una nueva interfaz de gestión conocida como Single Pane of Glass (SPOG). Casi toda la gestión del Contact Center y las aplicaciones relacionadas se realiza ahora en esta interfaz. Para integrar correctamente tanto ECE como PCCE, debe completar varios pasos que son exclusivos de esta integración. Este documento lo guiará a través de este proceso.

Terminology

En este documento, se utilizan estos términos.

- Enterprise Chat and Email (ECE): ECE es un producto que permite que las solicitudes de correo electrónico y chat se enruten a los agentes del centro de contactos de la misma forma que las llamadas de voz.

- Panel único de acceso (SPOG): SPOG es la forma en que se lleva a cabo la administración de PCCE en la versión 12.0 y posteriores. SPOG es una reescritura completa de la herramienta de administración de CCE que se utilizaba en versiones anteriores a la 12.0.

- Autoridad de certificación (CA): entidad que emite certificados digitales de acuerdo con un modelo de infraestructura de clave pública (PKI).

Existen dos tipos de CA que puede encontrar.

- CA pública: una CA pública es aquella que incluye sus certificados raíz e intermedios en la mayoría de los navegadores y sistemas operativos. Algunas CA públicas comunes incluyen IdenTrust, DigiCert, GoDaddy y GlobalSign.

- CA privada: una CA privada es aquella que existe dentro de una empresa. Algunas CA privadas están firmadas por CA públicas, pero la mayoría de las veces son CA independientes y los certificados que emiten sólo son de confianza para los equipos de la organización.

En cualquiera de los dos tipos de CA, hay dos tipos de servidores de CA.

- Servidor de CA raíz: el servidor de CA raíz firma su propio certificado. En la implementación PKI estándar de varios niveles, la CA raíz está fuera de línea y es inaccesible. La CA raíz de este modelo también sólo emite certificados a otro servidor de CA conocido como CA intermedia. Algunas empresas eligen utilizar solo una entidad emisora de certificados de nivel único. En este modelo, la CA raíz emite certificados destinados a ser utilizados por una entidad distinta de otro servidor de la CA.

- Servidor de CA intermedio: el servidor de CA intermedio o emisor emite certificados destinados a ser utilizados por una entidad distinta de otro servidor de CA.

- Microsoft Management Console (MMC): aplicación incluida con Microsoft Windows que permite cargar varios complementos. Puede utilizar los complementos para crear una consola personalizada para la administración del servidor. Hay muchos complementos diferentes incluidos con Windows. Una breve lista de ejemplos incluye Certificados, Administrador de dispositivos, Administración de discos, Visor de eventos y Servicios.

- Equilibrador de carga de red (NLB): dispositivo o aplicación que presenta varios recursos físicos a usuarios finales con un nombre físico común. Los NLB son muy comunes con las aplicaciones y servicios web. Los NLB se pueden implementar de muchas maneras. Cuando se utiliza con ECE, el NLB se debe configurar de forma que garantice que las sesiones de usuario vuelvan al mismo servidor web back-end físico mediante el uso de la inserción de cookies o un método equivalente. Esto se denomina una sesión fija con inserción de cookie. Sticky session se refiere simplemente a la capacidad de un balanceador de carga de devolver la sesión de un usuario al mismo servidor físico back-end para todas las interacciones.

- Paso a través de Secure Sockets Layer (SSL): El paso a través de SSL es un método en el que existe la sesión SSL entre el dispositivo del usuario final y el servidor web físico donde se asignó la sesión del usuario. El paso a través de SSL no permite la inserción de cookies, ya que la sesión HTTP está cifrada físicamente en todo momento. La mayoría de los NLB admiten la sesión fija con el paso a través de SSL mediante el uso de tablas de stick que supervisan la parte de saludo del servidor y de saludo del cliente de la configuración de la sesión y almacenan los valores únicos en una tabla. Cuando la siguiente solicitud que coincide con estos valores se presenta al NLB, la tabla de stick se puede utilizar para devolver la sesión al mismo servidor back-end.

- Descarga SSL: Cuando se configura un NLB para la descarga SSL, existen dos sesiones o túneles SSL para cualquier sesión de usuario final determinada. La primera es entre el dispositivo del usuario final y la IP virtual (VIP) configurada en el NLB para el sitio web. El segundo es entre la IP de back-end del NLB y el servidor web físico donde se asigna la sesión del usuario. La descarga de SSL admite la inserción de cookies, ya que la secuencia HTTP se descifra por completo mientras está en el NLB, donde se pueden insertar cookies HTTP adicionales y se puede realizar la inspección de sesión. La descarga de SSL se utiliza a menudo cuando la aplicación web no requiere SSL, sino que se realiza por seguridad. Las versiones actuales de la CEPE no admiten el acceso a la aplicación en una sesión no SSL.

Pasos previos

Hay varios requisitos previos que deben cumplirse antes de empezar a integrar los dos sistemas.

- Nivel mínimo de parche de PCCE

- Versión 12.0(1) - ES37

- Versión 12.5(1): sin mínimo actual para la funcionalidad base

- Nivel mínimo de parche de ECE

Se recomienda que ECE ejecute la última oferta especial de ingeniería (ES) disponible.

- Versión 12.0(1) - ES3 + ES3_ET1a

- Versión 12.5(1): sin mínimo actual para la funcionalidad base

- Elementos de configuración

Asegúrese de asociar los dominios de enrutamiento de medios (MRD) ECE_Email, ECE_Chat y ECE_Outbound a la instancia de aplicación correcta.

- Para el modelo de implementación de agente de PCCE 2000, la instancia de aplicación es multicanal y está preconfigurada cuando se implementa PCCE.

- Para el modelo de implementación del agente PCCE 4000/12000, la instancia de aplicación puede ser cualquier nombre y debe crearla quien realice la integración. La práctica recomendada es utilizar el formulario de {site}_{perifal_set}_{application_instance}.

Si ha instalado PCCE con el nombre del sitio como Principal, el periférico configurado como PS1 y la instancia de la aplicación como Multicanal, el nombre de la instancia de la aplicación es Main_PS1_Multichannel.

Nota: El nombre de la instancia de aplicación distingue entre mayúsculas y minúsculas. Asegúrese de escribir el nombre correctamente al agregar el servidor web ECE al inventario.

Pasos de integración

Los detalles de todos los pasos de este documento se tratan en la documentación de la CEPE y la CEPE, pero no se muestran en una lista ni se encuentran en el mismo documento. Consulte los enlaces incluidos al final de este documento para obtener más información.

Paso 1. Configurar certificados SSL

Debe generar un certificado para que lo utilice el servidor web de ECE. Puede utilizar un certificado autofirmado, pero a menudo es más fácil utilizar un certificado firmado por una CA. Los certificados autofirmados no son menos seguros que los certificados firmados por CA, hay menos pasos para crear inicialmente el certificado, pero cuando es necesario reemplazar el certificado, debe recordar cargar el nuevo certificado en los almacenes de claves Java de todos los servidores de datos de administración de PCCE. Si utiliza un certificado firmado por CA, sólo necesita cargar los certificados raíz y, si los hay, los certificados intermedios en los almacenes de claves.

Si dispone de varios servidores Web en la implementación, debe revisar estas directrices. Los pasos específicos requeridos para configurar un equilibrador de carga de red están fuera del alcance de este documento. Póngase en contacto con el proveedor del equilibrador de carga para obtener ayuda si es necesario.

- Si bien no es necesario, un equilibrador de carga simplifica en gran medida la implementación

- El acceso a la aplicación ECE en cada servidor web debe utilizar SSL, independientemente del método de equilibrio de carga utilizado

- El equilibrador de carga se puede configurar como paso a través de SSL o descarga de SSL

- Si se elige el paso a través de SSL:

- Debe realizar todas las operaciones de certificado desde un servidor

- Una vez configurado correctamente el certificado, debe exportarlo y asegurarse de que la clave privada se incluye en un archivo de intercambio de información personal (PFX)

- Debe copiar el archivo PFX en todos los demás servidores Web de la implementación y, a continuación, importar el certificado en IIS

- Si se elige la descarga de SSL, cada servidor web se puede configurar con su propio certificado SSL individual

Nota: Si tiene varios servidores Web y elige el paso a través de SSL en su servidor Web, o si desea tener un certificado común en todos los servidores, debe elegir un servidor Web para realizar el paso 1 en e importar el certificado a todos los demás servidores Web.

Si elige la descarga SSL, debe realizar estos pasos en todos los servidores web. También debe generar un certificado para utilizarlo en el equilibrador de carga.

Paso 1.1. Generar un certificado

Puede omitir esta sección si ya ha creado u obtenido un certificado; de lo contrario, elija una de las dos opciones.

Opción 1. Utilizar un certificado autofirmado

- Vaya a Administración de IIS.

- Seleccione el nombre del servidor en el árbol Conexiones de la izquierda.

- Busque Server Certificates en el panel central y haga doble clic para abrirlo.

- Seleccione Create Self-Signed Certificate... en el panel Acciones de la derecha.

- En la ventana Create Self-Signed Certificate, elija e ingrese un nombre en el cuadro Specify a friendly name for the certificate:. Este nombre es el que aparece el certificado en el proceso de selección en el siguiente paso principal. No es necesario que este nombre coincida con el nombre común del certificado y no afecta a la forma en que el certificado aparece para el usuario final.

- Asegúrese de que Personal esté seleccionado en el cuadro desplegable Select a certificate store for the new certificate:.

- Seleccione Aceptar para crear el certificado.

- Continúe con el siguiente paso principal, Enlazar certificado al sitio web.

Opción 2. Utilizar un certificado firmado por CA

Los certificados firmados por la CA requieren que se genere una solicitud de firma de certificado (CSR). El CSR es un archivo de texto que se envía a la CA donde se firma y, a continuación, se devuelve el certificado firmado junto con los certificados de CA requeridos y se cumplimenta el CSR. Puede optar por hacerlo a través de la Administración de IIS o de Microsoft Management Console (MMC). El método de administración de IIS es mucho más sencillo sin necesidad de conocimientos especiales, pero sólo le permite configurar los campos incluidos en el atributo Subject del certificado y cambiar la longitud del bit. MMC requiere pasos adicionales y que tenga un conocimiento profundo de todos los campos requeridos en una CSR válida. Se recomienda encarecidamente utilizar MMC sólo si tiene experiencia moderada o experta en la creación y administración de certificados. Si la implementación requiere que se tenga acceso a ECE con más de un nombre completo o si se requiere cambiar cualquier parte del certificado excepto el asunto y la longitud de bits, debe utilizar el método MMC.

- Mediante la administración de IIS

Utilice estos pasos para generar una Solicitud de firma de certificado (CSR) a través del Administrador IIS.

- Vaya a Administración de IIS.

- Seleccione el nombre del servidor en el árbol Conexiones de la izquierda.

- Busque Server Certificates en el panel central y haga doble clic para abrirlo.

- Seleccione Create Certificate Request... en el panel Acciones de la derecha. Aparece el asistente Request Certificate.

- En la página Propiedades de nombre distinguido, introduzca los valores en el formulario del sistema. Deben introducirse todos los campos. Seleccione Siguiente para continuar.

- En la página Cryptographic Service Provider Properties, deje la selección predeterminada para Cryptographic service provider:. Cambie la lista desplegable Bit length: a un mínimo de 2048. Seleccione Siguiente para continuar.

- En la página Nombre de archivo, seleccione el lugar donde desea guardar el archivo CSR.

- Proporcione el archivo a la CA. Cuando haya recibido el certificado firmado, cópielo en el servidor web y continúe con el siguiente paso.

- En la misma ubicación en el Administrador de IIS, seleccione Complete Certificate Request en el panel Acciones. Aparecerá el asistente.

- En la página Especificar respuesta de autoridad certificadora, elija el certificado proporcionado por la CA. Escriba un nombre en el cuadro Nombre descriptivo. Este nombre es el que aparece el certificado en el proceso de selección en el siguiente paso principal. Asegúrese de que la lista desplegable Select a certificate store for the new certificate: esté configurada en Personal.

- Seleccione Aceptar para completar la carga del certificado.

- Continúe con el siguiente paso principal, Enlazar certificado al sitio web.

- Mediante Microsoft Management Console (MMC)

Utilice estos pasos para generar un CSR a través de MMC. Este método permite personalizar todos los aspectos de la CSR.

- Haga clic con el botón derecho del ratón en el botón Inicio y seleccione Ejecutar.

- Escriba mmc en el cuadro run y seleccione OK.

- Agregue el complemento Certificado a la ventana MMC.

- Seleccione Archivo, Agregar o quitar complemento... Aparecerá el cuadro Agregar o quitar complementos.

- En la lista de la izquierda, localice Certificados y seleccione Agregar >. Aparecerá el cuadro de diálogo Certificados.

- Seleccione la opción Computer account y luego seleccione Next >.

- Asegúrese de que Equipo local: (el equipo en el que está la consola) esté seleccionado en la página Seleccionar equipo y, a continuación, seleccione Finalizar.

- Seleccione Aceptar para cerrar el cuadro Agregar o quitar complementos.

- Generar el CSR

- En el panel izquierdo, expanda Certificados (Equipo local), Personal y seleccione la carpeta Certificados.

- Haga clic con el botón derecho en la carpeta Certificados y navegue hasta Todas las tareas > Operaciones avanzadas > y, a continuación, seleccione Crear solicitud personalizada.... Aparece el asistente Certificate Enrollment.

- Seleccione Next en la pantalla de introducción.

- En la página Select Certificate Enrollment Policy, seleccione Proceed without enrollment policy, que aparece bajo Custom Request, y luego seleccione Next.

- En la página Solicitud personalizada, asegúrese de que la plantilla seleccionada es la clave CNG (sin plantilla) y que el formato de solicitud es el apropiado para su CA. PKCS n.º 10 funciona con la CA de Microsoft. Seleccione Next para continuar con la página siguiente.

- En la página Información de certificado, seleccione el menú desplegable junto a la palabra Detalles y, a continuación, seleccione el botón Propiedades. Aparece el formulario Propiedades del certificado.

- Este documento no incluye todas las opciones para el formulario Propiedades de certificado. Consulte la documentación de Microsoft para obtener más información. A continuación, se incluyen algunas notas y sugerencias sobre este formulario.

- Asegúrese de rellenar todos los valores necesarios en la sección Nombre del asunto: de la pestaña Asunto:

- Asegúrese de que el valor proporcionado para Nombre común también se proporciona en la sección Nombre alternativo:

- Establezca el Tipo: en DNS, escriba la URL en el cuadro Valor:, luego seleccione el botón Agregar >

- Si desea utilizar varias URL para acceder a ECE, proporcione cada nombre alternativo en este mismo campo y seleccione Agregar > después de cada

- Asegúrese de establecer el tamaño de clave en la ficha Clave privada en un valor superior a 1024.

- Si tiene pensado exportar el certificado para utilizarlo en varios servidores web, como suele hacerse en una instalación de alta disponibilidad, asegúrese de seleccionar Make private key exportable. Si no lo hace, no podrá exportar el certificado más adelante

- Los valores introducidos y las selecciones realizadas no se validan. Debe asegurarse de que proporciona toda la información necesaria para que la CA no pueda completar la CSR

- Una vez que haya hecho todas las selecciones, seleccione Aceptar para volver al asistente. Seleccione Next para continuar con la página siguiente.

- En la página ¿Dónde desea guardar la solicitud sin conexión?, seleccione un nombre de archivo en una ubicación a la que pueda acceder. Para la mayoría de las CA, debe seleccionar Base 64 como formato.

- Proporcione el archivo a su CA. Cuando lo hayan firmado y le hayan devuelto el certificado, cópielo en el servidor web y continúe con los últimos pasos.

- En el complemento Administración de certificados para MMC, desplácese hasta Certificados (equipo local) > Personal, haga clic con el botón secundario en Certificados y elija Todas las tareas > Importar.... Aparece el Asistente para importación de certificados.

- Seleccione Next en la pantalla de introducción.

- En la pantalla Archivo para importar, seleccione el certificado que ha firmado la CA y, a continuación, seleccione Siguiente.

- Asegúrese de seleccionar Colocar todos los certificados en el siguiente almacén.

- Asegúrese de que Personal esté seleccionado en el Almacén de certificados: casilla, luego seleccione Siguiente.

- Revise la pantalla final y, a continuación, seleccione Finish para completar la importación.

- Cierre la consola MMC. Si se le solicita que guarde la configuración de la consola, seleccione No. Esto no afecta a la importación del certificado.

- Continúe con el siguiente paso principal, Enlazar certificado al sitio web.

Paso 1.2. Enlazar certificado a sitio web

Precaución: debe asegurarse de que el campo de nombre de host se deja en blanco y de que la opción Requerir indicación de nombre de servidor no está seleccionada en el cuadro Editar enlace de sitio. Si se configura alguna de estas opciones, SPOG falla cuando intenta comunicarse con ECE.

- Abra el Administrador de Internet Information Services (IIS) si no lo ha hecho anteriormente.

- En el panel Conexiones de la izquierda, navegue hasta Sitios y seleccione Sitio web predeterminado.

Asegúrese de seleccionar el nombre de sitio correcto si elige utilizar un nombre de sitio distinto de Sitio Web predeterminado.

- Seleccione Enlaces... en el panel Acciones situado a la derecha. Aparecerá el cuadro Enlaces de sitios.

- Si no hay ninguna fila con el Tipo, https y el Puerto, 443, complete lo siguiente. De lo contrario, continúe con el siguiente paso principal.

- Seleccione el botón Agregar..., aparecerá el cuadro Agregar enlace de sitio.

- Seleccione https en el menú desplegable Type:.

- Asegúrese de que la lista desplegable IP address: muestre All Unassign y que el campo Port: sea 443.

- Asegúrese de dejar el campo Host name: en blanco y la opción Require Server Name Indication sin seleccionar.

- En el menú desplegable SSL certificate:, seleccione el nombre del certificado que corresponda al que creó anteriormente.

- Si no está seguro de qué certificado debe elegir, utilice el botón Select... para ver y buscar los certificados presentes en el servidor

- Utilice el botón View... para ver el certificado seleccionado y verificar que los detalles son correctos

- Seleccione Aceptar para guardar la selección.

- Seleccione la fila que muestra https en la columna Tipo y, a continuación, seleccione el botón Editar.... Aparece el cuadro Editar enlace de sitio.

- Asegúrese de que la lista desplegable IP address: muestre All Unassign y que el campo Port: sea 443.

- Asegúrese de que el campo Host name: se haya dejado en blanco y de que la opción Require Server Name Indication no esté seleccionada.

- En el menú desplegable SSL certificate:, seleccione el nombre del certificado que corresponda al que creó anteriormente.

- Si no está seguro de qué certificado debe elegir, utilice el botón Select... para ver y buscar los certificados presentes en el servidor

- Utilice el botón View... para ver el certificado seleccionado y verificar que los detalles son correctos

- Seleccione Aceptar para guardar la selección.

- Seleccione Cerrar para volver al Administrador de IIS.

- Si no hay ninguna fila con el Tipo, https y el Puerto, 443, complete lo siguiente. De lo contrario, continúe con el siguiente paso principal.

- Cierre el Administrador de IIS.

Paso 2. Configurar SSO de administrador de particiones

La configuración SSO del administrador de particiones permite que ECE cree automáticamente una cuenta de usuario de nivel de partición para cualquier administrador que abra el gadget ECE en SPOG.

Nota: Debe configurar SSO de administrador de particiones aunque no tenga pensado activar SSO de agente o supervisor.

Paso 2.1. Obtener certificado de Active Directory (AD) y crear almacén de claves.

Este paso puede ser necesario para hacer frente a los cambios de seguridad recientes que anunció Microsoft. Si la actualización no se aplica y los cambios no se realizan en el dominio, se puede omitir.

Para obtener más información, consulte detalles de Microsoft KB4520412.

- Obtenga el certificado SSL, en formato Base 64, del servidor AD que proporcione en el formulario Configuración del administrador de particiones. Se muestra un método.

- Utilice una estación de trabajo para descargar e instalar una copia de OpenSSL para Windows desde, OpenSSL. La edición Light es adecuada.

- Inicie el símbolo del sistema de OpenSSL.

- Ejecute este comando. Sustituya el nombre del servidor por el nombre completo del controlador de dominio del catálogo global.

openssl s_client -connect gcdcsrv01.example.local:3269 - En el resultado, busque la línea de certificado de servidor.

C:openssl s_client -connect 14.10.162.6:3269

CONNECTED(00000003)

depth=1 DC = com, DC = massivedynamic, CN = MassiveDynamic Enterprise CA

verify error:num=20:unable to get local issuer certificate

verify return:0

---

Certificate chain

0 s:

i:/DC=com/DC=massivedynamic/CN=MassiveDynamic Enterprise CA

1 s:/DC=com/DC=massivedynamic/CN=MassiveDynamic Enterprise CA

i:/C=US/OU=pki.uclabservices.com/O=Cisco Systems Inc/CN=UCLAB Services Root

---

Server certificate

-----BEGIN CERTIFICATE-----

MIIH1DCCBbygAwIBAgITJwAAAAbAAn/HKFuWCQAAAAAABjANBgkqhkiG9w0BAQsF

ADBcMRMwEQYKCZImiZPyLGQBGRYDY29tMR4wHAYKCZImiZPyLGQBGRYObWFzc2l2

ZWR5bmFtaWMxJTAjBgNVBAMTHE1hc3NpdmVEeW5hbWljIEVudGVycHJpc2UgQ0Ew

HhcNMjAwNDE1MDAxNDM0WhcNMjEwNDE1MDAxNDM0WjAAMIIBIjANBgkqhkiG9w0B

AQEFAAOCAQ8AMIIBCgKCAQEAxFajhqjrWqQHfqTXg+SXP5pzvNVrTHIigrAam8D0 - Copie el resultado desde el inicio de, "-----BEGIN CERTIFICATE-----" hasta "-----END CERTIFICATE-----". Asegúrese de que se incluyen las líneas BEGIN CERTIFICATE y END CERTIFICATE.

- Pegue la información que ha copiado en un nuevo archivo de texto y guárdelo en el equipo con una extensión crt.

- Copie el archivo de certificado en uno de los servidores de aplicaciones.

- Abra una sesión RDP en el servidor de aplicaciones donde copió el certificado.

- Cree un nuevo almacén de claves Java.

- Abra un símbolo del sistema en el servidor de aplicaciones.

- Cambie al directorio bin del Kit de desarrollo Java (JDK) de ECE.

- Ejecute este comando. Sustituya los valores según corresponda.

keytool -import -trustcacerts -alias mydomaincontroller -file C:\temp\domainctl.crt -keystore c:\ece\pcce\mydomain.jks -storepass MyP@ssword

- En las versiones anteriores a la 12.6, copie el almacén de claves en la misma ruta en todos los demás servidores de aplicaciones de su entorno. Con la versión 12.6, copie el almacén de claves en una ubicación accesible desde la estación de trabajo donde configure ECE.

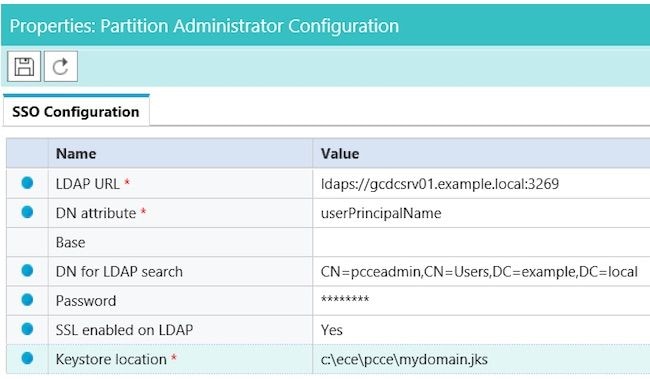

Paso 2.2. Configuración de ECE con información de acceso del protocolo ligero de acceso a directorios (LDAP) de AD.

- Desde una estación de trabajo o un equipo con Internet Explorer 11, vaya a la URL de la partición de la empresa.

Sugerencia: la partición Business también se conoce como partición 1. Para la mayoría de las instalaciones, se puede acceder a la partición empresarial a través de una URL similar a https://ece.example.com/default.

- Inicie sesión como pa y proporcione la contraseña para su sistema.

- Una vez que haya iniciado sesión correctamente, seleccione el enlace Administration en la consola inicial.

- Vaya a la carpeta SSO Configuration, Administration > Partition: default > Security > SSO and Provisioning.

- En el panel superior de la derecha, seleccione la entrada Partition Administration Configuration.

- En el panel inferior de la derecha, introduzca los valores para el protocolo ligero de acceso a directorios (LDAP) y AD.

- URL LDAP: como práctica recomendada, utilice el nombre de un controlador de dominio de catálogo global (GC).

Si no utiliza un GC, puede ver un error en los registros de ApplicationServer de la siguiente manera.

Excepción en la autenticación LDAP <@>

javax.aming.PartialResultException: referencias de continuación sin procesar; nombre restante 'DC=ejemplo,DC=com'- El puerto del catálogo global no seguro es 3268

- El puerto del catálogo global seguro es 3269

- Atributo DN: debe ser userPrincipalName.

- Base: no es necesario si utiliza un GC; de lo contrario, debe proporcionar el formato LDAP básico adecuado.

- DN para búsqueda LDAP: a menos que su dominio permita el enlace anónimo, debe proporcionar el nombre distinguido de un usuario con la capacidad de enlazar a LDAP y buscar en el árbol de directorios.

Sugerencia: la forma más sencilla de encontrar el valor correcto para el usuario es utilizar la herramienta Usuarios y equipos de Active Directory. Estos pasos muestran cómo encontrar este valor.

- En el menú Ver, seleccione la opción Funciones avanzadas.

- Desplácese hasta el objeto de usuario, haga clic con el botón secundario y seleccione Propiedades.

- Seleccione la pestaña Attributes.

- Seleccione el botón Filter y, a continuación, seleccione Only show attributes with values.

- Busque distinguishedName en la lista y, a continuación, haga doble clic para ver el valor.

- Resalte el valor mostrado y, a continuación, cópielo y péguelo en un editor de texto.

- Copie y pegue el valor del archivo de texto en el campo de búsqueda DN para LDAP.

El valor debe ser similar a, CN=pcceadmin, CN=Users, DC=ejemplo, DC=local

- Password (Contraseña): Introduzca la contraseña del usuario especificado.

- SSL habilitado en LDAP: este campo puede considerarse obligatorio para la mayoría de los clientes.

- Ubicación del almacén de claves: debe ser la ubicación del almacén de claves donde importó el certificado SSL de AD. En el ejemplo, esto es c:\ece\pcce\mydomain.jks, como se muestra en la imagen:

- URL LDAP: como práctica recomendada, utilice el nombre de un controlador de dominio de catálogo global (GC).

- Seleccione el icono del disquete para guardar los cambios.

Paso 3. Validar archivo de configuración

La cumplimentación de esta sección es obligatoria para todas las instalaciones 12.0. Para cualquier versión que no sea 12.0, puede saltarse esta sección.

Hay dos escenarios adicionales con todas las versiones en los que este paso puede ser necesario. La primera es cuando se ha instalado ECE en una configuración de alta disponibilidad. La segunda, y más común, es cuando el nombre de host del servidor web no coincide con el nombre que utiliza para acceder a ECE. Por ejemplo, si instala el servidor Web de ECE en un servidor con el nombre de host, UCSVRECEWEB.example.com, pero los usuarios acceden a las páginas Web de ECE con la dirección URL chat.example.com, debe completar esta sección. Si el nombre de host del servidor y la URL con la que accede a ECE son iguales y si ha instalado la versión 12.5 o superior, puede omitir este paso y completar la sección.

Reemplace {ECE_HOME} por la ubicación física en la que ha instalado ECE. Por ejemplo, si ha instalado ECE en C:\Cisco, sustituya {ECE_HOME} por C:\Cisco en cada ubicación.

Sugerencia: utilice un editor de texto como Notepad++ en lugar de Notepad o Wordpad, ya que estos no interpretan los finales de línea correctamente.

- Abra una sesión de escritorio remoto en todos los servidores web ECE de su implementación.

- Vaya a esta ruta, {ECE_HOME}\eService\templates\finesse\gadget\spog.

- Localice el archivo spog_config.jsfile y haga una copia de seguridad en una ubicación segura.

- Abra el archivo spog_config.jsactual en un editor de texto.

- Busque estas dos líneas y actualícelas para que coincidan con su implementación.

El protocolo web_server_protocol debe ser https, actualizar si es necesario.

Actualice web_server_name para que coincida con el nombre completo que ha asignado para utilizar para acceder a ECE. Ejemplo: ece.example.com- var web_server_protocol = "https";

- var web_server_name = "ece.example.com";

- Guarde los cambios.

- Repita este procedimiento en todos los demás servidores Web de la implementación.

Paso 4. Añadir ECE al inventario de PCCE

A partir de la versión 12.0, PCCE tiene 3 opciones de implementación diferentes: 2000 Agente (agente 2K), 4000 Agente (agente 4K) y 12000 Agente (agente 12K). Estas tres opciones de implementación se pueden dividir en dos grupos: el agente 2K y el agente 4K/12K. Se separan de esta manera ya que hay varias diferencias fundamentales en cómo se ven en SPOG. A continuación de este párrafo se hace una comparación de muy alto nivel entre los dos métodos. Este documento no proporciona pasos específicos para agregar un componente al inventario. Consulte los enlaces que aparecen al final de este documento para obtener información detallada sobre este proceso. En esta sección se tratan detalles específicos que deben verificarse al agregar ECE a PCCE. En este documento también se presupone que la instalación de PCCE ha finalizado y que puede acceder a otros aspectos de la solución y configurarlos.

- Implementación de agentes 2K

- La configuración inicial de los componentes de PCCE se realiza completamente a través de CCE Administration y se automatiza

- Los nuevos componentes se agregan en la página Inventario mediante un cuadro emergente en el que se introducen los detalles, como la dirección IP o el nombre de host, así como las credenciales necesarias o la configuración específica del componente

- Implementación de agentes de 4000 y 12 000

- Gran parte de la configuración inicial refleja los pasos utilizados para UCCE

- Los componentes se agregan mediante un archivo de valores separados por comas (CSV) que se descarga de Administración de CCE, se rellena según la instalación específica y, a continuación, se carga

- La implementación inicial requiere que se incluyan algunos componentes específicos en el primer archivo CSV

- Los componentes que no se agregaron cuando se configuró inicialmente el sistema se agregan mediante archivos CSV que contienen la información necesaria

Paso 4.1. Cargar certificado de servidor web ECE en el almacén de claves Java

- Si se utilizan certificados autofirmados

- Abra una conexión de escritorio remoto al servidor de datos de administración (ADS) principal del lado A.

- Abra Internet Explorer 11 como administrador y navegue hasta la partición empresarial ECE.

- Seleccione el icono de un candado en el lado derecho de la barra de URL y luego elija View Certificates.

- En el cuadro Certificate, seleccione la pestaña Details.

- Seleccione Copy to File... cerca de la parte inferior de la ficha.

- En el Asistente para exportación de certificados, seleccione Siguiente hasta que llegue a la página Formato de archivo de exportación. Asegúrese de seleccionar el formato X.509 (.CER)codificado en Base-64.

- Guarde el certificado en una ubicación como c:\Temp\certificates en el servidor de ADS para completar la exportación.

- Copie el certificado en todos los demás servidores ADS.

- Abra un símbolo del sistema administrativo.

- Cambie al directorio de inicio de Java y, a continuación, al directorio bin. Se puede acceder al directorio principal de Java de la siguiente manera. cd %JAVA_HOME%\bin

- Haga una copia de seguridad del archivo cacerts actual. Copie el archivo cacerts desde %JAVA_HOME%\lib\security a otra ubicación.

- Ejecute este comando para importar el certificado que guardó anteriormente. Si la contraseña del almacén de claves no es 'changeit', actualice el comando para que coincida con su instalación.

keytool -keystore ../lib/security/cacerts -storepass changeit -import -alias <FQDN of ECE server> -file <Ubicación donde guardó el certificado> - Reinicie el servidor ADS.

- Repita los pasos 8-12 en los otros servidores de ADS.

- Si se utilizan certificados firmados por CA

- Obtenga el certificado raíz e intermedio en formato DER/PEM y cópielos en una ubicación como C:\Temp\certificates en todos los servidores ADS.

Nota: Póngase en contacto con el administrador de la CA para obtener estos certificados.

- Abra una conexión de escritorio remoto al ADS principal del lado A.

- Abra un símbolo del sistema administrativo.

- Cambie al directorio de inicio de Java y, a continuación, al directorio bin. Se puede acceder al directorio principal de Java de la siguiente manera. cd %JAVA_HOME%\bin

- Haga una copia de seguridad del archivo cacerts actual. Copie el archivo cacerts desde %JAVA_HOME%\lib\security a otra ubicación.

- Ejecute este comando para importar el certificado que guardó anteriormente. Si la contraseña del almacén de claves no es 'changeit', actualice el comando para que coincida con su instalación.

keytool -keystore ../lib/security/cacerts -storepass changeit -trustcacerts -import -alias <Nombre de la raíz de la CA> -file <Ubicación donde guardó el certificado raíz> - Repita el paso 6 e importe el certificado intermedio, si lo hubiera.

- Reinicie el servidor ADS.

- Repita los pasos 2-12 en todos los demás servidores ADS.

- Obtenga el certificado raíz e intermedio en formato DER/PEM y cópielos en una ubicación como C:\Temp\certificates en todos los servidores ADS.

Paso 4.2. Agregar el servidor de datos ECE al inventario

- Aunque el servidor de datos debe existir en el inventario del sistema, no se realiza ninguna comunicación directa entre PCCE ADS y el servidor de datos

- Cuando se implementa ECE en la implementación de 1500 agentes, el servidor de datos es el servidor de servicios

- Cuando se instala ECE en una configuración de HA, agregue solo el servidor de servicios de lado A

Paso 4.3. Agregar el servidor web ECE al inventario

- Asegúrese de agregar el servidor Web con el nombre completo

- Este nombre debe coincidir con el nombre común del certificado ECE o debe aparecer como uno de los nombres alternativos del sujeto (SAN)

- No debe utilizar sólo el nombre de host o la dirección IP

- El nombre de usuario y la contraseña de ECE deben ser las credenciales de inicio de sesión de PA

- Asegúrese de que la instancia de aplicación es correcta

- El nombre de instancia de aplicación distingue entre mayúsculas y minúsculas

- Para las implementaciones de 2000 Agent PCCE, la instancia de aplicación es multicanal

- Para las implementaciones de 4000/12000 Agent PCCE, la instancia de aplicación contiene el sitio y el conjunto de periféricos como parte del nombre

- Cuando ECE se instala con más de un servidor web, por ejemplo, en la implementación de 1500 Agent o en una implementación de 400 Agent HA, puede utilizar la URL que señala al equilibrador de carga o la URL que señala a cada servidor web individual como el nombre completo del servidor web. La práctica recomendada es utilizar un equilibrador de carga.

- Si tiene más de una implementación ECE o si decide agregar cada servidor Web individual en la implementación con más de uno, debe elegir el servidor Web correcto al abrir el gadget ECE en SPOG.

Paso 5. Integrar ECE con PCCE

- Inicie sesión en CCE Administration como administrador.

- Seleccione la tarjeta de correo electrónico y chat y, a continuación, el enlace Correo electrónico y chat como se muestra en la imagen.

- Revise el servidor seleccionado actual en el menú desplegable Nombre de dispositivo. Si ha agregado ambos servidores Web en una instalación de HA, puede elegir cualquiera de ellos. Si agrega una segunda implementación ECE al sistema más adelante, asegúrese de seleccionar el servidor adecuado antes de continuar.

- En el menú desplegable junto a Chat and Email, seleccione Partition o Global como se muestra en la imagen.

- En el menú superior, seleccione Integration, luego seleccione la flecha junto a Unified CCE y seleccione el segundo Unified CCE como se muestra en la imagen.

- Rellene los valores de la ficha Detalles de AWDB para la instalación y, a continuación, seleccione el botón Guardar.

- Seleccione la pestaña Configuration y complete esto de la siguiente manera.

- Seleccione la lista desplegable junto a Instancia de aplicación y seleccione la instancia de aplicación creada para ECE.

Nota: no debe ser la instancia de aplicación que comienza con UQ.

- Seleccione el círculo verde con el botón de signo más blanco

y seleccione el PG de agente.

y seleccione el PG de agente.

- Seleccione el PG de agente (o PG de agente si hay más de uno).

- Seleccione Guardar una vez que haya agregado todos los PG de agente.

Advertencia: Una vez que haya seleccionado Guardar, el sistema estará conectado permanentemente a PCCE y no podrá deshacerse. Si se producen errores en esta sección, debe desinstalar ECE completamente y descartar todas las bases de datos, a continuación, instale ECE como si se tratara de una instalación nueva.

- Seleccione la lista desplegable junto a Instancia de aplicación y seleccione la instancia de aplicación creada para ECE.

Paso 6. Validar integración ECE

- En Administración de CCE, compruebe que no se muestre ninguna alerta en la barra de estado superior. Si hay alertas, seleccione la palabra Alertas y revise la página Inventario para asegurarse de que ninguna de las alertas sea para los servidores ECE.

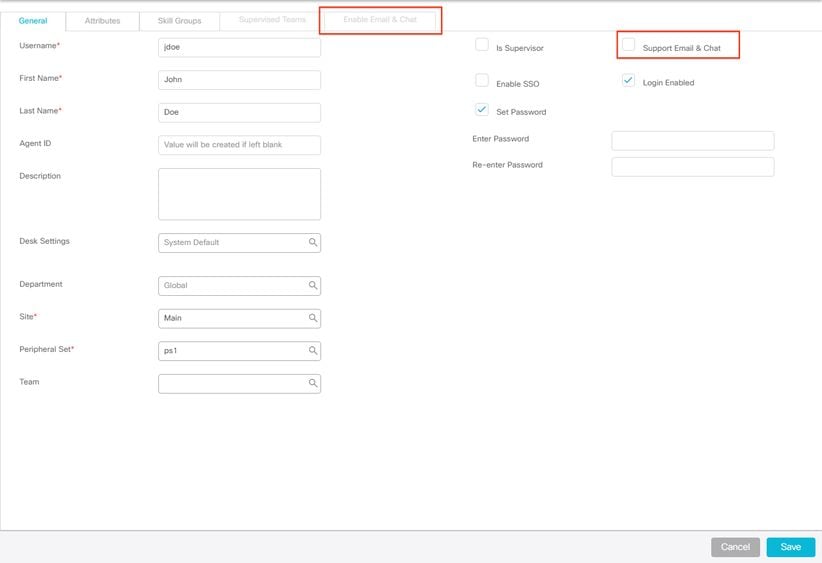

- Seleccione Users y luego Agents en la barra de navegación de la izquierda.

- Seleccione un agente de la lista y compruébelo.

- Ahora verá una nueva casilla de verificación para Correo electrónico de soporte y chat en la pestaña General.

- Ahora verá una nueva pestaña denominada Habilitar correo electrónico y chat como se muestra en la imagen.

- Habilitar un agente de prueba para ECE.

- Seleccione la casilla de verificación Support Email & Chat y observe que la pestaña Enable Email & Chat ahora puede ser seleccionada.

- Seleccione la pestaña Enable Email & Chat y proporcione un valor en el campo Screen Name.

- Seleccione Guardar para actualizar el usuario.

- Recibe un mensaje de confirmación.

- Verifique que ECE se ha actualizado.

- Seleccione el botón de navegación Descripción general y, a continuación, seleccione la tarjeta de correo electrónico y chat y el enlace.

- En el menú desplegable junto a Chat and Email, seleccione el nombre que corresponde al departamento del agente.

Nota: El departamento de servicio de ECE contiene todos los objetos que pertenecen al departamento global de PCCE. El servicio de nombre de departamento es, por lo tanto, un valor reservado.

- En el menú superior, seleccione Administración de usuarios y, a continuación, seleccione Usuarios en el menú de Chat and Email.

- Compruebe que ve el nuevo agente en la lista.

Troubleshoot

Se recomienda descargar varias herramientas y conservarlas en los servidores ECE. Esto facilita enormemente la solución de problemas y el mantenimiento de la solución a lo largo del tiempo.

- Un editor de texto como Notepad++

- Una herramienta de archivo como 7-Zip

- Uno de los muchos programas de cola para Windows

Algunos ejemplos son:

Para solucionar problemas de integración, primero debe conocer algunos archivos de registro de claves y la ubicación de cada uno.

-

Nombres de archivos y ubicaciones en ECE

Hay muchos registros en el sistema ECE, estos son solo los que son más útiles cuando intenta resolver un problema con la integración.

Archivo de registro Servidor Convención de nombres Descripción Servidor de aplicaciones C/A eg_log_HOSTNAME_ApplicationServer.log Registros del servidor Wildfly Asignación de agente externo C/S eg_log_{HOSTNAME}_EAAS-process.log Interacción con MR PG Mensajería de agente externo C/S eg_log_HOSTNAME_EAMS-process.log Interacción con el servidor CTI Registros raíz C/A/M/S egpl_root_{HOSTNAME}.log Registros entre procesos, HazelCast, errores generales Estado del componente C/A/M/S eg_log_HOSTNAME_component-status.log Inicio del proceso y finalización de la copia del archivo Iniciador de procesos C/A/M/S eg_log_HOSTNAME_ProcessLauncher.log Registros generales para el inicio de servicios y procesos Administrador de servicios distribuidos C/S eg_log_HOSTNAME_DSMController.log Registros que muestran el inicio y la detención del proceso en el servidor de servicios

Clave del servidor:- C = Servidor ubicado en el mismo lugar

- A = Servidor de aplicaciones

- S = Servidor de servicios

- M = Servidor de mensajería

La mayoría de los archivos de registro también tienen otros dos registros asociados.

-

eg_log_{SERVERNAME}_{PROCESS}.log - Registro de proceso principal

-

eg_log_dal_connpool_{SERVERNAME}_{PROCESS}.log - Uso del conjunto de conexiones

-

eg_log_query_timeout_{SERVERNAME}_{PROCESS}.log: se actualiza cuando una consulta falla debido a un tiempo de espera agotado

-

Nombres de archivos y ubicaciones en PCCE

Todos los registros de PCCE para problemas de integración se encuentran en los anuncios de Side-A. Estos son los registros que son más importantes a la hora de solucionar problemas de integración. Cada uno de ellos se encuentra en C:\icm\tomcat\logs.

Archivo de registro Convención de nombres Descripción CCBU CCBU.{AAAA}-{MM}-{DD}T{hh}-{mm}-{ss}.{msec}.startup.log Registro principal para CCE Admin y todas las aplicaciones web relacionadas Error de CCBU Error.{AAAA}-{MM}-{DD}T{hh}-{mm}-{ss}.{msec}.startup.log Errores detectados por el administrador de CCE y las aplicaciones web relacionadas Catalina catalina.{AAAA}-{MM}-{DD}.log Registro nativo de Tomcat, muestra errores de certificado Tomcat stdout tomcat9-stdout.{AAAA}-{MM}-{DD}.log Mensajes de registro de salida estándar de Tomcat Tomcat stderr tomcat9-stderr.{AAAA}-{MM}-{DD}.log Mensajes de registro de errores estándar de Tomcat

De estos registros, los tres primeros son los que se solicitan y revisan con mayor frecuencia.Utilice estos pasos para establecer los niveles de seguimiento y recopilar los registros necesarios.

-

Configuración de nivel de seguimiento

Esta sección sólo se aplica a la CEPE. Los registros que se requieren de PCCE tienen su nivel de seguimiento establecido por Cisco y no se pueden cambiar.- Desde una estación de trabajo o un equipo con Internet Explorer 11, vaya a la URL de partición del sistema.

Sugerencia: la partición del sistema también se conoce como partición 0. Para la mayoría de las instalaciones, se puede acceder a la partición del sistema a través de una URL similar a, https://ece.example.com/system

- Inicie sesión como sa y proporcione la contraseña para su sistema.

- Una vez que haya iniciado sesión correctamente, seleccione el enlace System en la consola inicial.

- En la página Sistema, expanda Sistema > Recursos compartidos > Registrador > Procesos.

- En el panel superior derecho, busque el proceso que desee para cambiar el nivel de seguimiento y selecciónelo.

Nota: En un sistema HA y en un sistema con más de un servidor de aplicaciones, los procesos se muestran más de una vez. Para asegurarse de que captura los datos, establezca el nivel de seguimiento para todos los servidores que contienen el proceso. - En el panel inferior derecho, seleccione el menú desplegable Maximum trace level y seleccione el valor adecuado.

Hay 8 niveles de traza definidos en la ECE. Los 4 de esta lista son los que se utilizan con más frecuencia.- 2 - Error - Nivel de seguimiento predeterminado para los procesos

- 4 - Información: nivel de seguimiento generalmente utilizado para la resolución de problemas

- 6 - Dbquery - A menudo es útil para diagnosticar problemas al principio de la configuración o problemas más complejos

- 7 - Depuración: resultado muy detallado, sólo necesario en los problemas más complejos

Nota: No deje ningún proceso a 6 - Dbquery o superior por un período de tiempo prolongado, y generalmente sólo con la guía del TAC.

Mantenga el nivel de seguimiento de la mayoría de los procesos, 2-Error. Si selecciona el nivel 7 u 8, también debe seleccionar una duración máxima. Cuando se alcanza el tiempo de duración máximo, el nivel de seguimiento vuelve al último nivel establecido.

Una vez configurado el sistema, cambie estos cuatro procesos para realizar un seguimiento del nivel 4.- proceso EAAS

- EAMS-process

- dx-process

- rx-process

- Seleccione el icono de guardar para establecer el nuevo nivel de seguimiento.

- Desde una estación de trabajo o un equipo con Internet Explorer 11, vaya a la URL de partición del sistema.

-

Recopilación de archivos de registro

- Abra una sesión de Escritorio remoto en el servidor donde se necesiten los registros de proceso.

- Desplácese hasta la ubicación del archivo de registro.

- Servidores ECE

Los registros se escriben de la siguiente manera.

- De forma predeterminada, los registros son archivos escritos con un tamaño máximo de 5MB

- Cuando un archivo de registro alcanza el máximo configurado, se le cambia el nombre en el formato {LOGNAME}.log.{#}

- ECE mantiene los 49 archivos de registro anteriores más el archivo actual

- El registro actual siempre termina con .log y sin número después de

- Los registros no están archivados ni comprimidos

- La mayoría de los registros tienen una estructura común

- Los archivos de registro utilizan <@> para separar las secciones

- Los registros siempre se escriben en GMT+0000

Los registros ECE se encuentran en diferentes lugares en función de la instalación específica.

- 400 implementaciones de agentes

- De Un Solo Lado

- Servidor: Servidor ubicado en el mismo lugar

- Ubicación: {ECE_HOME}\eService_RT\logs

- Alta disponibilidad

- Servidores: Ambos servidores colocados

- Ubicación: {ECE_HOME}\eService\logs

- El directorio creado para el recurso compartido del Sistema de archivos distribuido (DFS) sólo contiene registros para la instalación y las actualizaciones.

- Sólo el servidor que posee el rol Administrador de sistemas distribuidos (DSM) escribe registros para los componentes que forman parte del rol Servicios

- El propietario del rol DSM se encuentra en la ficha Procesos del Administrador de tareas de Windows. Hay entre 10 y 15 procesos Java en este servidor que no están en el servidor secundario.

- Los componentes de DSM incluyen EAAS, EAMS, Retriever, Dispatcher, Workflow, etc.

- De Un Solo Lado

- 1500 implementaciones de agentes

- Registros ubicados en el servidor que aloja el rol

- Ubicación: {ECE_HOME}\eService\logs

- Con la excepción del servidor de servicios, todos los servidores funcionan y escriben registros para todos los procesos asociados con el componente

- En una implementación de alta disponibilidad, el servidor de servicios funciona en una configuración Activo/En espera

- Sólo el servidor que posee el rol Administrador de sistemas distribuidos (DSM) escribe registros

- El propietario del rol DSM se puede identificar por el número de procesos vistos en el Administrador de tareas de Windows. Hay entre 10 y 15 procesos Java que se ejecutan en el servidor principal y sólo 4 procesos Java en el servidor secundario

- Servidores PCCE

- Los registros necesarios de PCCE se encuentran en C:\icm\tomcat\logs

- Los registros de Tomcat no se renuevan ni se archivan

- Los registros se escriben en la hora local del servidor

- Servidores ECE

- Recopile todos los registros que se crearon o modificaron después de que se observó el problema.

Una explicación completa de los registros y los problemas que se ven está más allá del alcance de este documento. Algunos problemas comunes, qué revisar y algunas posibles soluciones son las siguientes.- Problemas relacionados con certificados

- Certificado no importado

- Comportamiento: cuando intenta abrir el gadget ECE en SPOG, aparece el error "Se ha producido un error al cargar la página. Póngase en contacto con el administrador."

- Verifique: El registro de Catalina en PCCE para errores similares a estos

javax.net.ssl.SSLHandshakeException: sun.security.validator.ValidatorException: error al crear la ruta de acceso PKIX: sun.security.provider.certpath.SunCertPathBuilderException: no se puede encontrar una ruta de certificación válida para el destino solicitado - Resolución: asegúrese de que ha importado el certificado de servidor web ECE o los certificados de CA adecuados en el almacén de claves de ADS

- Discordancia de certificado

- Comportamiento: cuando intenta abrir el gadget ECE en SPOG, aparece un error que indica que el nombre común del certificado o el nombre alternativo del asunto no coincide con el nombre configurado.

- Comprobación: Validar el certificado SSL

- Resolución: asegúrese de que el campo Nombre común del asunto o uno de los campos DNS del nombre alternativo del asunto contiene el nombre completo que ha introducido en SPOG como nombre del servidor web.

- Certificado no importado

- Problemas del sistema

- Servicio no iniciado

- Comportamiento: al intentar abrir el gadget ECE en SPOG, aparece el error "Es posible que la página web de https://{url} esté fuera de servicio temporalmente o que se haya movido permanentemente a una nueva dirección".

- Comprobar: valide que el servicio Windows - Servicio Cisco se ha iniciado en todos los servidores ECE con la excepción del servidor web. Revise los registros raíz del servidor de aplicaciones para ver si hay errores

- Resolución: Inicie el servicio de Cisco en todos los servicios de ECE.

- Servicio no iniciado

- Problema de configuración

- Configuración de LDAP

- Comportamiento: cuando intenta abrir el gadget ECE en SPOG, aparece el error "Se ha producido un error al cargar la página. Póngase en contacto con el administrador."

- Comprobar: Aumente el nivel de seguimiento del servidor de aplicaciones al nivel 7- Depurar, vuelva a intentar el inicio de sesión y revise el registro del servidor de aplicaciones. Busque la palabra LDAP.

- Resolución: Valide la configuración LDAP para SSO de administrador de particiones para asegurarse de que sea correcta.

- Configuración de LDAP

- Problemas relacionados con certificados

Información Relacionada

Estos son los documentos clave que debe revisar a fondo antes de iniciar cualquier instalación o integración de ECE. No se trata de una lista completa de documentos de la CEPE.

Precaución: la mayoría de los documentos ECE tienen dos versiones. Asegúrese de descargar y utilizar las versiones correspondientes a PCCE. El título del documento es para Packaged Contact Center Enterprise o (para PCCE) o (para UCCE y PCCE) después del número de versión.

Asegúrese de consultar la página de inicio de la documentación de Cisco Enterprise Chat y Email para ver si hay alguna actualización antes de realizar cualquier instalación, actualización o integración.

https://www.cisco.com/c/en/us/support/customer-collaboration/cisco-enterprise-chat-email/series.html

- 12.0

- 12.5

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

29-Jul-2020 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Robert W RogierCisco TAC

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios