Solucionar problemas de calendario híbrido con error de conector de Exchange "Activación pendiente por parte del administrador"

Opciones de descarga

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo identificar y reparar errores mientras se habilita la Programación con Hybrid Calendar con usuarios de Exchange para Webex en Control Hub.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Una Organización Webex.

- Calendario híbrido de Webex.

- Consola de administración de Microsoft Exchange.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Concentrador de control Webex, versión 20240919-84b27c9

- Microsoft Exchange 15.2 (versión 529.5)

- Navegador Chrome 129.0.668.58 (Official Build) (arm64)

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Background

Al habilitar Hybrid Calendar con Exchange para usuarios de Webex en Control Hub, el estado no cambia a Activado y se bloquea en error: "Activación pendiente por parte del administrador..."

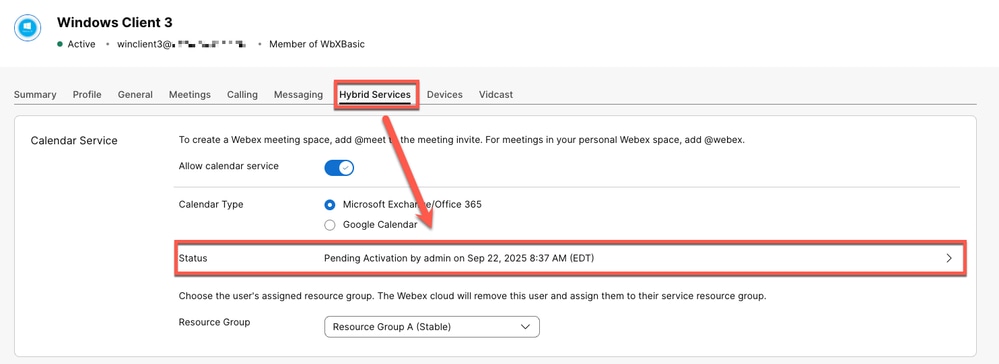

Error del concentrador de control

En Centro de control > Administración > Usuarios > Usuarios afectados > Servicios híbridos > Servicio de calendario, el estado se bloquea en "Activación pendiente por el administrador ..."

Error del concentrador de control

Error del concentrador de control

Recopilando registros

Concentrador de control

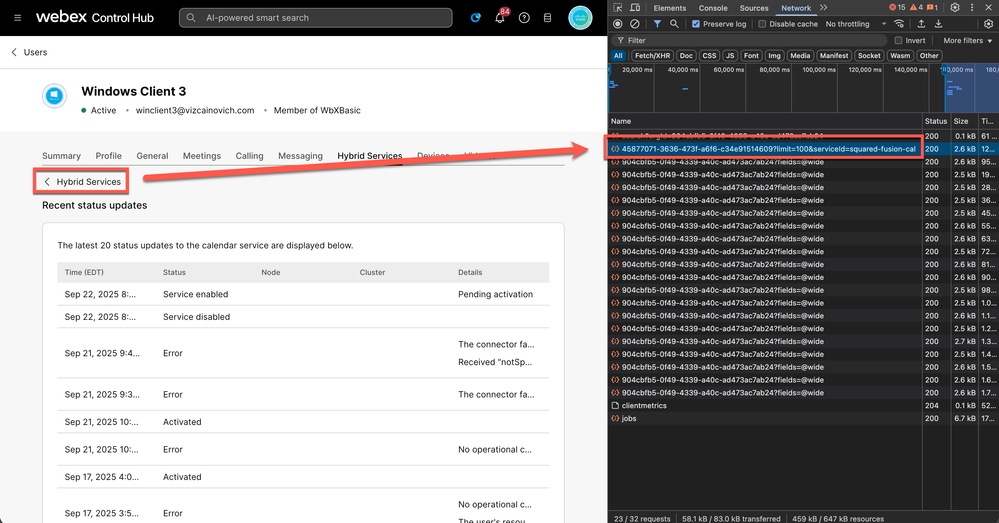

Desde tu navegador (preferiblemente en modo incógnito):

Cromado: Abra DevTools > Network

FireFox: Abra Web Developer Tools > Network.

Navegue hasta admin.webex.com > Management > Users > User involved > Hybrid Services > Calendar Service.

Haga clic en Status y localice la URL de solicitud que termina con &serviceId=squared-fusion-cal.

Solicitar URL

Solicitar URL

Solicitar URL

https://uss-a.wbx2.com/uss/api/v1/orgs/904cbfb5-0f49-4339-a40c-ad473ac7ab24/userJournal/45877071-3636-473f-a6f6-c34e91514609?limit=100&serviceId=squared-fusion-calEl userId aparece después de /userJournal/ y antes del parámetro ?limit. Este identificador es necesario para buscar dentro de los registros de Expressway.

45877071-3636-473f-a6f6-c34e91514609

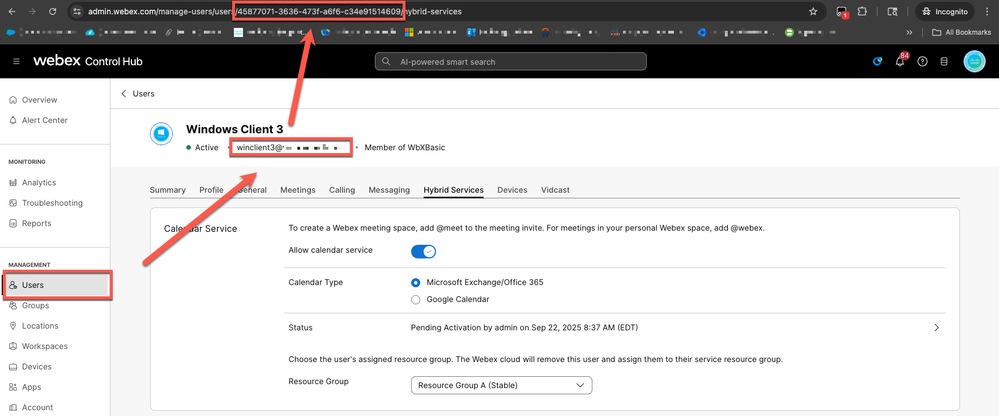

Consejo: La forma más rápida de encontrar la ID de usuario es comprobar la URL en la barra de direcciones.

Barra de direcciones

Barra de direcciones

Conector de Expressway

Con el userId de Control Hub, continúe para habilitar el registro de diagnóstico, desactive y reactive al usuario, espere aproximadamente cinco (5) minutos y, a continuación, recopile los registros.

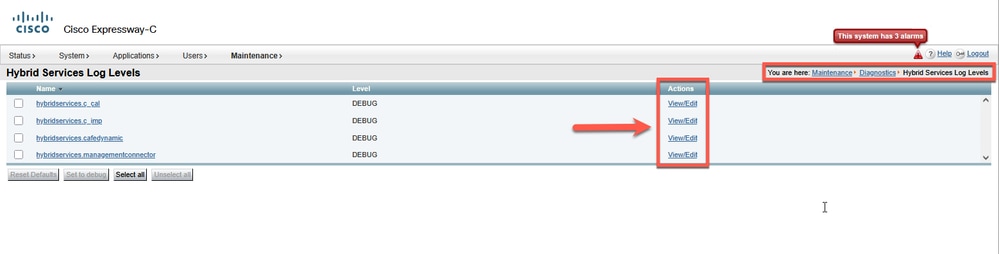

Vaya a Mantenimiento > Diagnóstico > Registro de diagnóstico.

Precaución: Asegúrese de establecer los niveles de registro en DEBUG o WARNING para interceptar los registros necesarios. Vaya a Mantenimiento > Diagnóstico > Niveles de registro de servicios híbridos.

Niveles de registro de servicios híbridos

Niveles de registro de servicios híbridos

Comprensión de los niveles de registro

| DEPURAR | Información detallada para diagnosticar problemas |

| INFO | Mensajes operativos generales |

| ADVERTENCIA | Situaciones potencialmente dañinas |

| ERROR | Eventos de error que aún permiten que la aplicación siga ejecutándose |

| MORTAL | Eventos de error muy graves que llevan a la finalización de la aplicación |

| RASTREAR | El nivel más detallado, que ofrece las diagnósticas más detalladas para la resolución de problemas en profundidad |

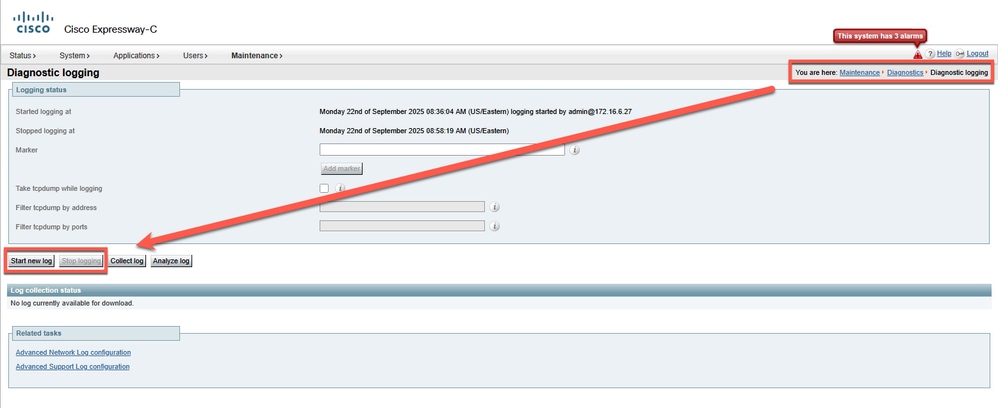

Navegue hasta Mantenimiento > Diagnóstico > Registro de diagnóstico y haga clic en el botón Iniciar nuevo registro para iniciar el registro. Si Expressway forma parte de un clúster, habilítelo en el nodo principal.

Registros de diagnóstico

Registros de diagnóstico

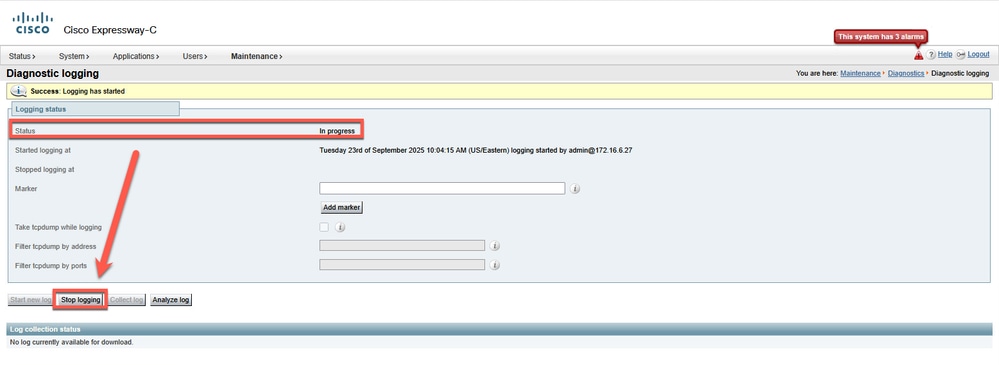

Desactive el usuario afectado del concentrador de control y espere 4-7 minutos, luego haga clic en el botón Detener registro.

Detener registro

Detener registro

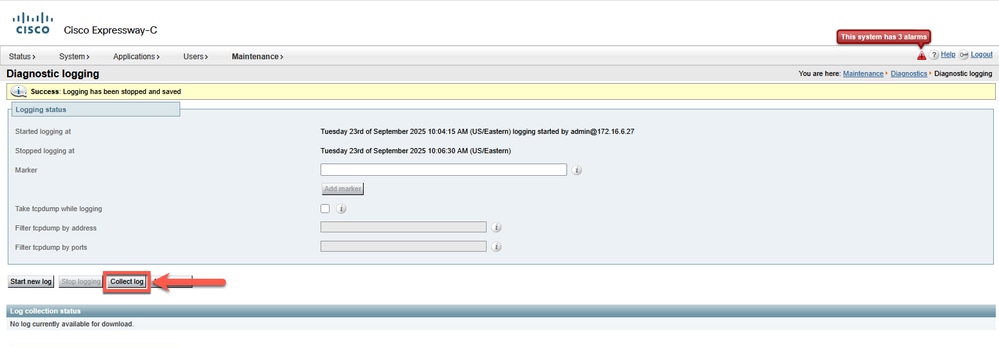

Haga clic en Collect log para iniciar el proceso de recolección y compilación de información de diagnóstico en un archivo descargable.

Recopilar registro

Recopilar registro

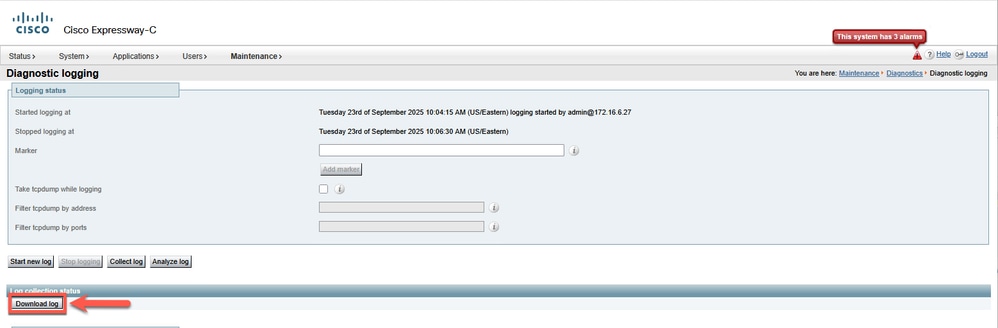

Una vez creado el archivo, aparece el botón Download log, que permite al administrador guardar el archivo en su equipo local. Este archivo se carga normalmente en un caso del Cisco TAC (Technical Assistance Center) para su análisis.

Descargar registro

Descargar registro

Análisis de registro del conector de Expressway

Con la ID de usuario del usuario afectado recopilada de Control Hub:

Extraiga los registros de Expressway localmente y busque y abra el archivo logging snapshot_<Expressway-HostName>_<Date>.txt

diagnostic_log_ccnp-expressway-hybrid1_2025-09-22_12/58/19 > loggingsnapshot_ccnp-expressway-hybrid1_2025-09-22_12/58/19.txtFiltre userId y busque la solicitud EWServices.bindToCalendar justo después del evento de detección que contiene el userId.

2025-09-22T08:38:08.654-04:00 localhost UTCTime="2025-09-22 12:38:08,654" Module="hybridservices.c_cal" Level="ERROR" Thread="pool-4474-thread-1" TrackingId="" Detail="EWSServices.bindToCalendar(00000000-0000-0000-0000-000000000000, https://srv-xchge.vizcainovich.com/ews/exchange.asmx) threw ServiceRequest exception.The request failed. microsoft.exchange.webservices.data.ServiceResponseException: The account does not have permission to impersonate the requested user."

2025-09-22T08:38:08.657-04:00 localhost UTCTime="2025-09-22 12:38:08,656" Module="hybridservices.c_cal" Level="DEBUG" Thread="DiscoveryExecutor-1" TrackingId="ATLAS_91cf6741-7fb2-4687-8fcb-f5d07def961d_t:b2efac54_82" Detail="Sending 14 discover events for e34d8673-d937-4d0a-b5f3-ea5b83c7600bDiscoverEvent{userId=fd7a4d33-baae-4051-9f6e-afafa06460f8, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=313b303a-607e-41cb-bdd5-a8142b5e304a, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=b2d5da40-9457-4a05-8cfc-b0659df7cce2, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=c71fb15e-e1dd-4de1-8217-0747afeb7484, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=45877071-3636-473f-a6f6-c34e91514609, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=005cc3e4-2c55-466a-8350-8a9dba37effb, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=7235db5d-102b-4e77-b0a8-8b6dc0a6d554, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=9df909c1-e737-49f6-ba75-f6c5e2e6e668, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=fc74df95-8a56-45b2-83b7-c4bb0b561ec9, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=6e0ae1de-463c-44fa-97cf-02ec70888d0c, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=c6df9679-ef9f-49b2-8ca9-19167b4ef2e0, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=34b0ebf5-000c-48ee-944f-e0c04318c8c3, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=63e5774b-8c8e-4232-bba2-c2ca67f7575c, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}DiscoverEvent{userId=022f9f11-6590-4f43-83ab-5789bc62d11b, serviceType=squared-fusion-cal, clusterId=bd300d7d-40f2-4b68-91df-22e516074d59, score=-1, isOperational=false}"Los fragmentos de registro muestran varios intentos, incluido el id. usado 45877071-3636-473f-a6f6-c34e91514609, que señala la cuenta de suplantación utilizada para comunicarse entre Expressway Connector y el servidor Exchange, y muestra este error:

The account does not have permission to impersonate the requested user.Validación

servidor Exchange

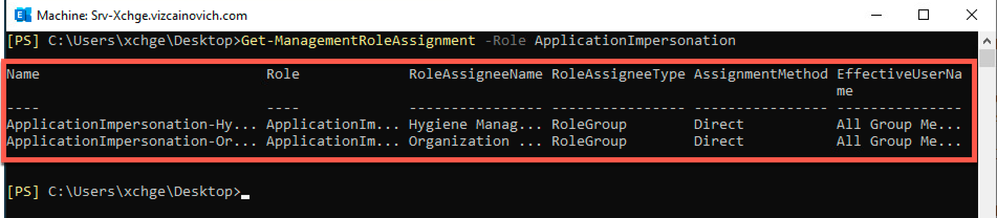

Valide la cuenta de suplantación del servidor de Exchange que ejecuta este comando de PowerShell de Exchange Server para mostrar todas las asignaciones de funciones de ApplicationImpersonation :

Get -ManagementRoleAssignment -Role ApplicationImpersonation Asignación de rol de administración

Asignación de rol de administración

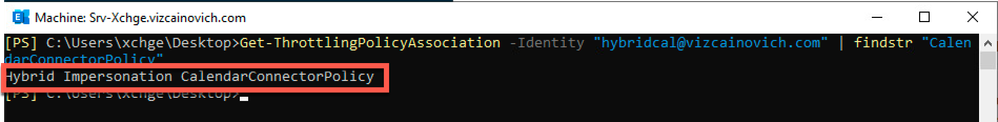

Confirme que el buzón de suplantación esté utilizando la directiva de aceleración para el calendario híbrido del servidor Exchange que ejecuta este comando de PowerShell de Exchange Server:

Get -ThrottlingPolicyAssociation -Identity "impersonation account" | findstr "ThrottlingPolicy" Asociación de políticas de aceleración

Asociación de políticas de aceleración

Consulte los registros de implementación de Calendario híbrido para identificar la asignación de función asignada a la cuenta de suplantación durante la configuración inicial. En este escenario, RoleAssignment es:

CalendarConnectorAcctRegistros del Visor de sucesos de MSExchange

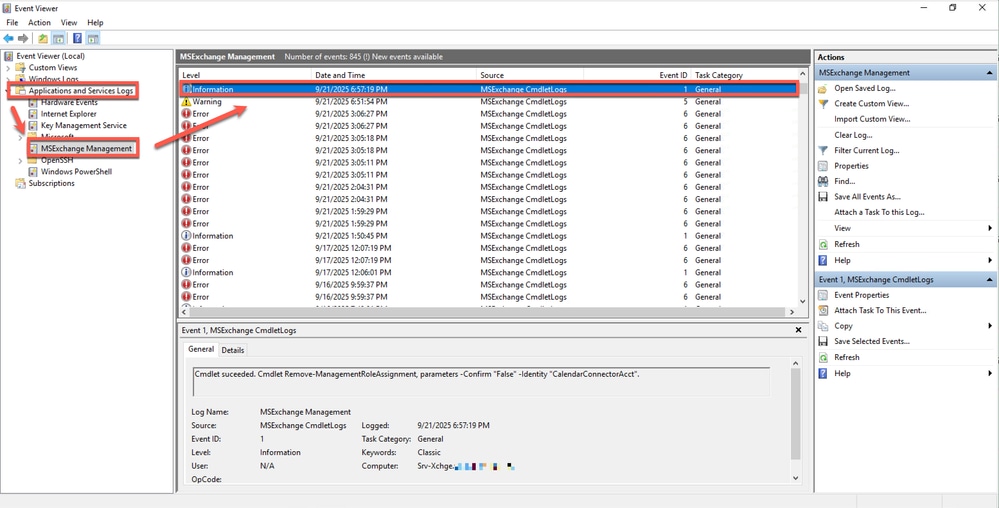

En el servidor de Exchange, vaya a Visor de eventos > Registros de aplicaciones y servicios > Administración de MSExchange y filtre los eventos de nivel de información que contengan "Registros de cmdlet" o el nombre de la asignación de rol "CalendarConnectorAcct", si existe.

Registros del Visor de eventos

Registros del Visor de eventos

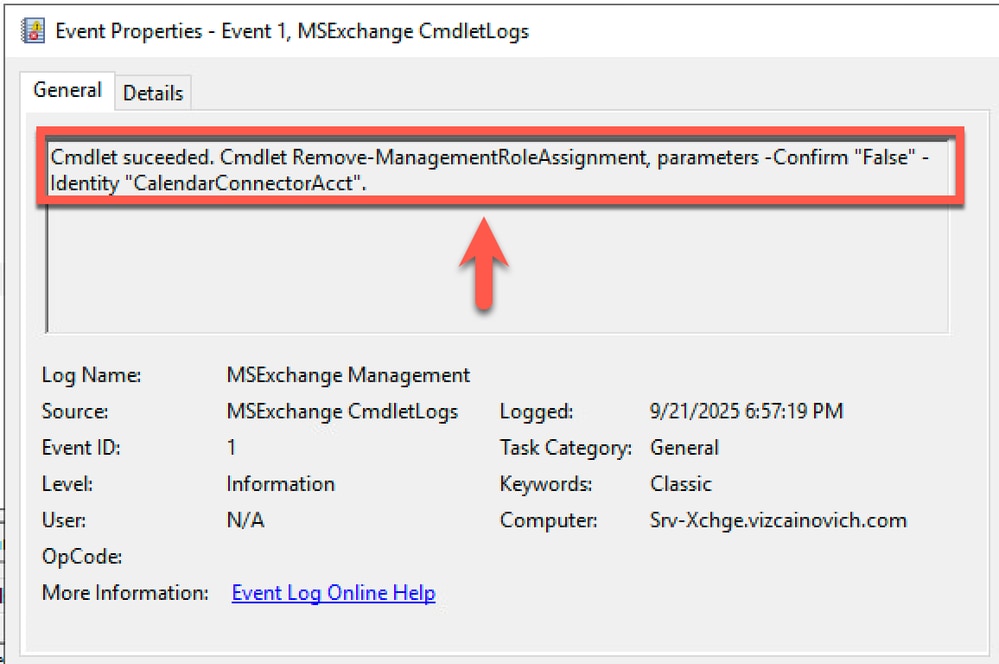

Haga doble clic en el evento para abrir sus propiedades.

Propiedades de evento

Propiedades de evento

Shell de administración de Exchange

Mediante el historial de sesiones integrado de Exchange Server PowerShell, se puede realizar un seguimiento de los comandos utilizados en la sesión actual.

El historial no está disponible para otras sesiones y se elimina al finalizar la sesión.

El historial de PSReadLine realiza un seguimiento de los comandos utilizados en todas las sesiones de PowerShell.

El historial se escribe en un archivo central por host. Ese archivo de historial está disponible para todas las sesiones y contiene todo el historial. El historial no se elimina al finalizar la sesión.

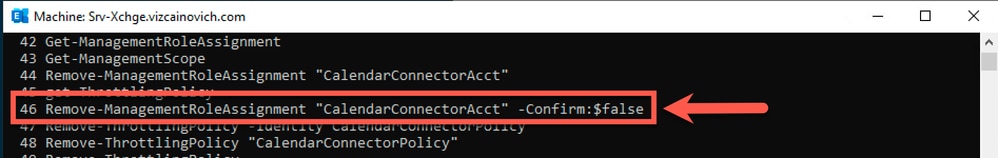

En este escenario, la sesión integrada muestra este resultado después de ejecutar este comando:

Get-History Get-History

Get-History

Causa raíz

El administrador de Exchange eliminó RoleAssignment de la cuenta de suplantación mediante este comando de Exchange Server PowerShell:

Remove-ManagementRoleAssignment "CalendarConnectorAcct" -Confirm:$falseEsta acción interrumpe el rol de cuenta de suplantación que no puede suscribir usuarios en el servidor Exchange y provoca un error en la activación de usuarios y espacios de trabajo.

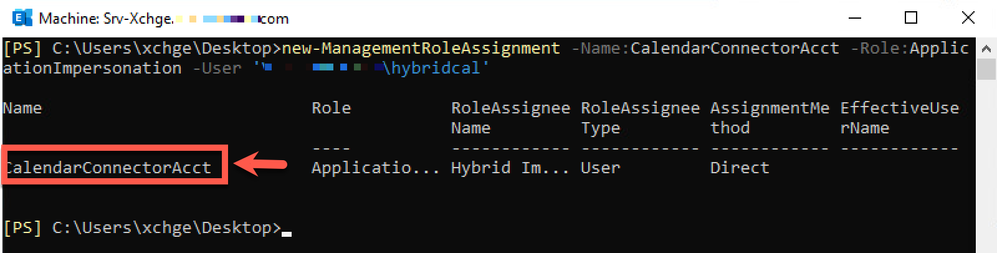

Solución

Desde Exchange Server PowerShell, ejecute este comando para crear un nuevo ManagementRomeAssignment con el nombre "CalendarConnectorAcct" y asignarlo al híbrido de cuentas de suplantación.

new-ManagementRoleAssignment -Name:CalendarConnectorAcct -Role:ApplicationImpersonation -User 'VIZCAINOVICH\hybridcal' new-ManagementRoleAssignment

new-ManagementRoleAssignment

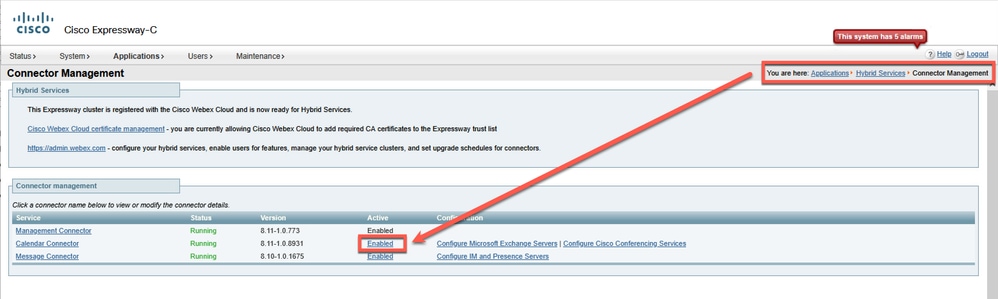

En el servidor de Expressway, reinicie el conector de Calendar para acelerar el proceso de activación de los usuarios o espacios de trabajo afectados.

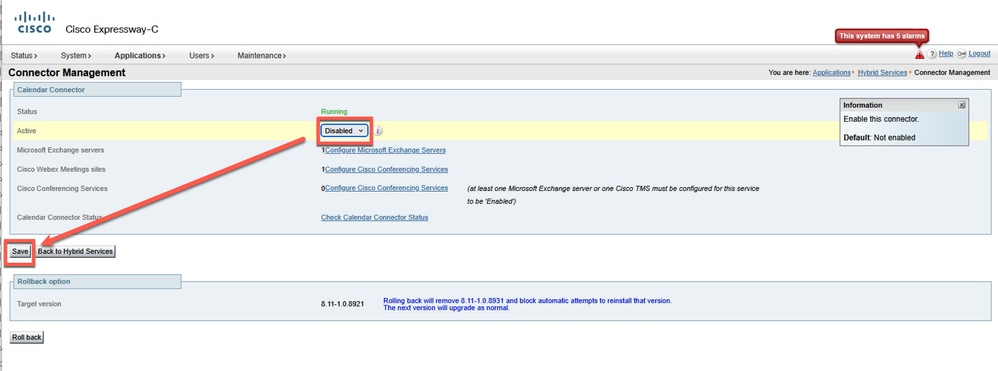

Vaya a Aplicaciones > Servicios híbridos > Administración de conectores > Conector de calendario > Hipervínculo habilitado.

Gestión de conectores

Gestión de conectores

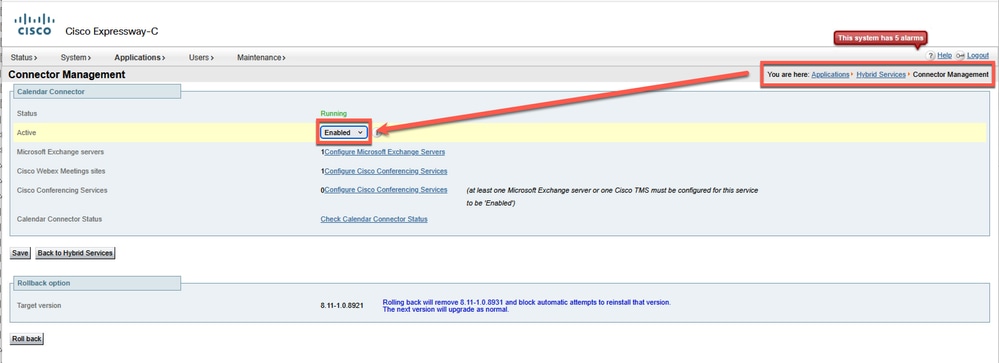

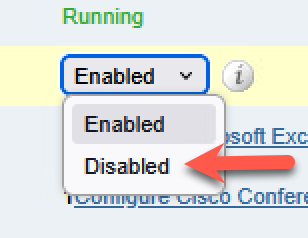

Dentro de Calendar Connector, haga clic en Enable para abrir el menú desplegable.

Botón Activado

Botón Activado

Seleccione Disabled en el menú desplegable.

menú desplegable

menú desplegable

Haga clic en el botón Save para aplicar los cambios en el conector de calendario.

Guardar

Guardar

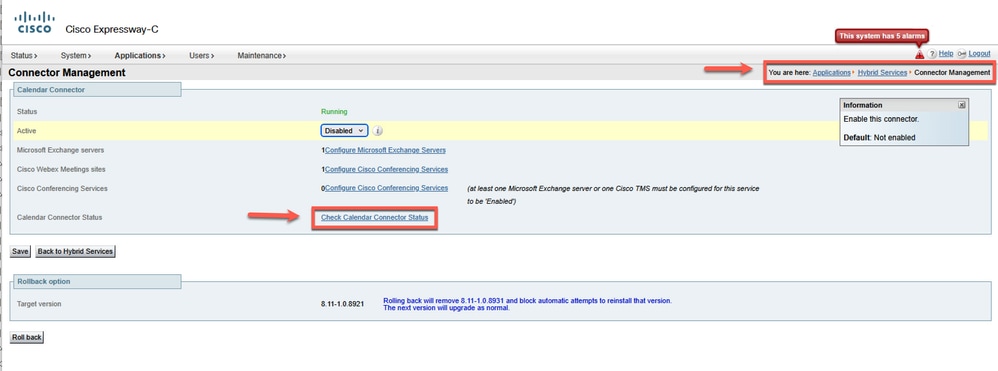

Una vez guardados los cambios, finaliza en Administración de conectores. Haga clic en Verificar el estado del conector del calendario en la parte inferior del servicio del conector del calendario.

Estado del conector del calendario

Estado del conector del calendario

Espere unos minutos hasta que se inicialice Calendar Connector.

Reiniciado

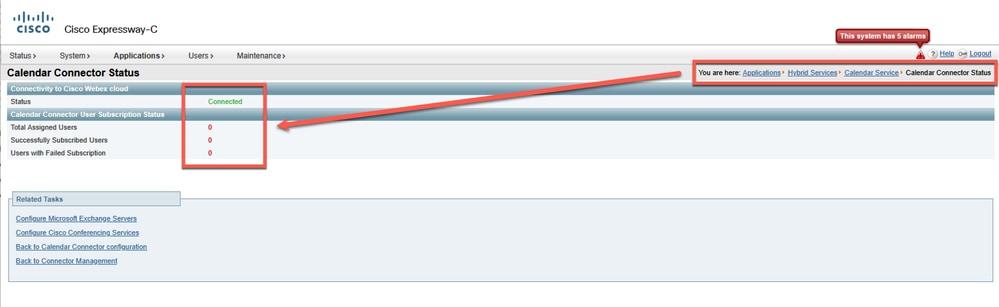

Reiniciado

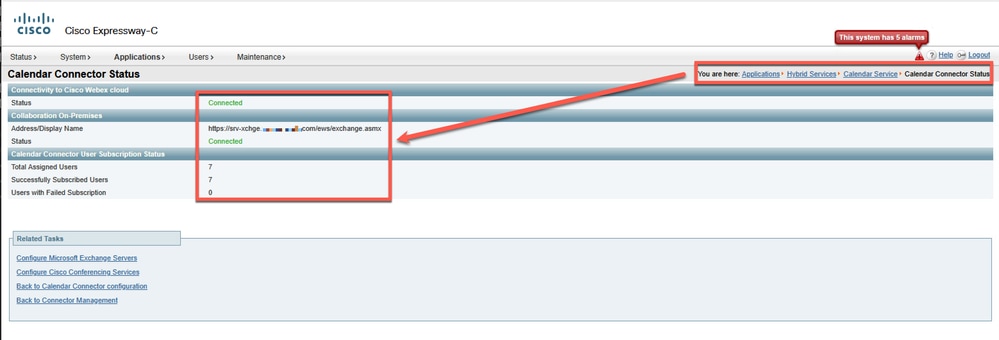

Una vez que se inicializa Calendar Connector, la conectividad de Expressway muestra la dirección de Exchange y los usuarios suscritos correctamente.

Conectado

Conectado

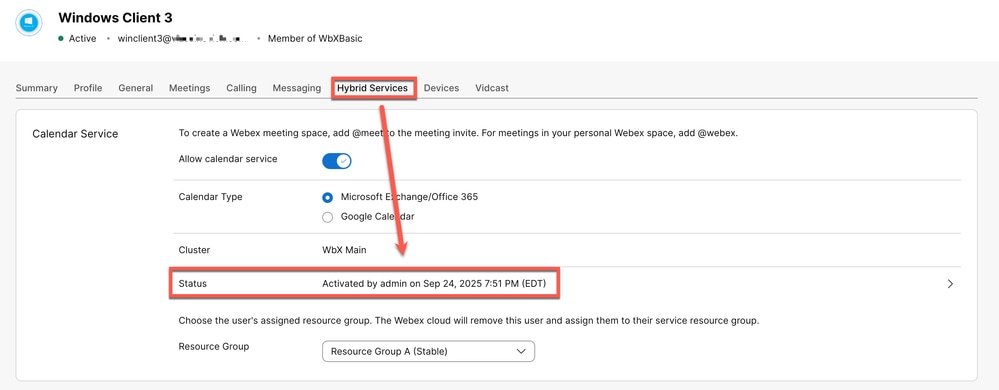

Vuelva a Control Hub > Management > Users > Affected user para que se muestre el servicio Calendar completamente activado.

Activado

Activado

Registros de Expressway que muestran el Id de usuario afectado 45877071-3636-473f-a6f6-c34e91514609 obteniendo una suscripción válida del servidor Exchange:

2025-09-24T20:03:55.984-04:00 localhost UTCTime="2025-09-25 00:03:55,984" Module="hybridservices.c_cal" Level="DEBUG" Thread="ews-subscription-0" TrackingId="EXP_d5913454-640d-495e-b132-60ac0C76050F_t:5718eca5" Detail="Creating subscription for user 45877071-3636-473f-a6f6-c34e91514609 in group com.cisco.wx2.calendar.connector.ews.EWSServices$EWSSubscriptionConnection@4fce863b"

2025-09-24T20:03:55.984-04:00 localhost UTCTime="2025-09-25 00:03:55,984" Module="hybridservices.c_cal" Level="DEBUG" Thread="ews-subscription-0" TrackingId="EXP_d5913454-640d-495e-b132-60ac0C76050F_t:5718eca5" Detail="Binding user 45877071-3636-473f-a6f6-c34e91514609"

2025-09-24T20:03:56.049-04:00 localhost UTCTime="2025-09-25 00:03:56,049" Module="hybridservices.c_cal" Level="DEBUG" Thread="ews-subscription-0" TrackingId="EXP_d5913454-640d-495e-b132-60ac0C76050F_t:5718eca5" Detail="DAS.core: activateUser: 45877071-3636-473f-a6f6-c34e91514609"

Nota: La alarma ‘La cuenta no tiene permiso para hacerse pasar por el usuario solicitado’ puede tener múltiples causas; sin embargo, todos ellos están relacionados con la configuración de la cuenta de suplantación o el servidor de Exchange.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

25-Sep-2025

|

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Josue Jonathan Vizcaino HuapeIngeniero de consultoría técnica

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios