Una mayor cantidad de usuarios y dispositivos conectados agrava la complejidad. Cisco Security Cloud simplifica la seguridad para el personal de TI y la refuerza para todos en cualquier área donde la seguridad converge con la red.

Brinde seguridad más inteligente y potente

Proteja su organización en un entorno multinube a la vez que simplifica las operaciones de seguridad, mejora la escalabilidad y obtiene resultados basados en datos con la tecnología de Cisco Talos.

Desbloquee mejores experiencias del usuario

Cree una experiencia sin inconvenientes que frustra a los atacantes, en vez de a los usuarios, al otorgar acceso desde cualquier dispositivo, en cualquier lugar, y agregar controles de seguridad más proactivos.

Proporcione defensas rentables

Mejore el retorno de la inversión (ROI) al consolidar los proveedores, reducir la complejidad e integrar su seguridad.

Refuerce la ciberresiliencia

La protección unificada de extremo a extremo maximiza el valor, minimiza el riesgo y elimina todas las brechas de seguridad para defenderse contra las amenazas en constante evolución. Proteja los accesos, las aplicaciones y la innovación en toda su red para asegurar su futuro.

Paquetes de seguridad de Cisco Security Cloud

Cisco User Protection Suite

Obtenga acceso seguro a cualquier aplicación, en cualquier dispositivo y en cualquier lugar. Defienda a los usuarios de amenazas y ofrezca acceso sin dificultades para el trabajo híbrido.

Cisco Cloud Protection Suite

Proteja sus aplicaciones y datos con un marco potente y flexible para un mundo híbrido y multinube.

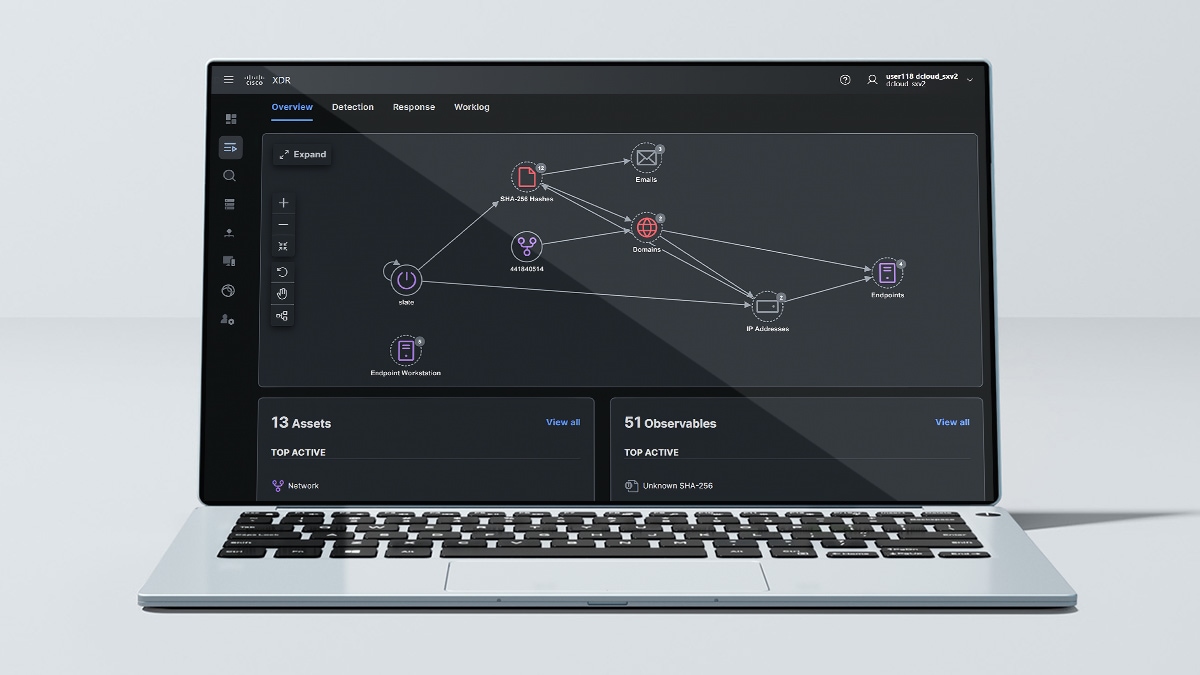

Cisco Breach Protection Suite

Proteja su negocio al investigar, priorizar y resolver los incidentes a través de una defensa unificada e información contextual a partir de la seguridad basada en datos e impulsada por IA.

Información e historias de clientes

Agregue valor a sus soluciones de seguridad

Acuerdo empresarial de seguridad de Cisco

Ahorro instantáneo

Experimente la flexibilidad en la compra de software de seguridad a través de un acuerdo fácil de gestionar.

Servicios para seguridad

Deje que los expertos protejan su negocio

Obtenga más de sus inversiones y habilite la vigilancia constante para proteger su organización.