Best Practices für Catalyst Switches der Serien 4500/4000, 5500/5000 und 6500/6000 mit CatOS-Konfiguration und -Verwaltung

Inhalt

Einleitung

In diesem Dokument wird die Implementierung von Switches der Cisco Catalyst Serie in Ihrem Netzwerk, insbesondere der Plattformen Catalyst 4500/4000, 5500/5000 und 6500/6000, erläutert. Konfigurationen und Befehle werden unter der Annahme besprochen, dass Sie Catalyst OS (CatOS) General Deployment Software 6.4(3) oder höher ausführen. Obwohl einige Überlegungen zum Design vorgestellt werden, wird in diesem Dokument nicht das Campus-Design insgesamt behandelt.

Voraussetzungen

Anforderungen

In diesem Dokument wird davon ausgegangen, dass Sie mit der Catalyst 6500 Befehlsreferenz 7.6 vertraut sind.

Obwohl Verweise auf öffentliches Online-Material für die weitere Lektüre im gesamten Dokument enthalten sind, handelt es sich hierbei um andere grundlegende und informative Verweise:

-

Cisco ISP Essentials: Essenzielle IOS-Funktionen, die jeder ISP berücksichtigen sollte.

-

Cisco Richtlinien für die Netzwerküberwachung und Ereigniskorrelation

Verwendete Komponenten

Dieses Dokument ist nicht auf bestimmte Software- und Hardware-Versionen beschränkt.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Hintergrundinformationen

Diese Lösungen zeichnen sich durch jahrelange praktische Erfahrung von Cisco Technikern aus, die mit vielen unserer größten Kunden und komplexen Netzwerken zusammenarbeiten. Daher werden in diesem Dokument reale Konfigurationen hervorgehoben, die Netzwerke erfolgreich machen. Dieses Whitepaper bietet folgende Lösungen:

-

Lösungen, die statistisch gesehen die größte Feldbelastung und damit das geringste Risiko aufweisen.

-

Einfache Lösungen, die Flexibilität gegen deterministische Ergebnisse eintauschen.

-

Lösungen, die von den Netzwerkbetriebsteams einfach verwaltet und konfiguriert werden können

-

Lösungen, die hohe Verfügbarkeit und hohe Stabilität fördern.

Dieses Dokument ist in die folgenden vier Abschnitte unterteilt:

-

Basiskonfiguration - Funktionen, die von den meisten Netzwerken wie Spanning Tree Protocol (STP) und Trunking verwendet werden.

-

Managementkonfiguration - Designüberlegungen sowie System- und Ereignisüberwachung mithilfe von Simple Network Management Protocol (SNMP), Remote Monitoring (RMON), Syslog, Cisco Discovery Protocol (CDP) und Network Time Protocol (NTP).

-

Sicherheitskonfiguration - Kennwörter, Port-Sicherheit, physische Sicherheit und Authentifizierung mit TACACS+.

-

Konfigurations-Checkliste: Zusammenfassung der vorgeschlagenen Konfigurationsvorlagen

Basiskonfiguration

In diesem Abschnitt werden die Funktionen erläutert, die mit den meisten Catalyst-Netzwerken bereitgestellt werden.

Catalyst-Protokolle der Kontrollebene

In diesem Abschnitt werden die Protokolle vorgestellt, die im normalen Betrieb zwischen Switches ausgeführt werden. Ein grundlegendes Verständnis dieser Protokolle ist bei der Behandlung jedes Abschnitts hilfreich.

Supervisor-Datenverkehr

Die meisten in einem Catalyst-Netzwerk aktivierten Funktionen erfordern zwei oder mehr Switches zur Zusammenarbeit. Daher muss ein kontrollierter Austausch von Keepalive-Nachrichten, Konfigurationsparametern und Managementänderungen möglich sein. Unabhängig davon, ob es sich bei diesen Protokollen um proprietäre Protokolle von Cisco wie CDP oder standardbasierte Protokolle wie IEEE 802.1d (STP) handelt, alle Protokolle weisen bei Implementierung auf der Catalyst-Serie gewisse Gemeinsamkeiten auf.

Bei der grundlegenden Frame-Weiterleitung stammen Benutzerdaten-Frames von Endsystemen, und ihre Quell- und Zieladresse werden nicht in allen Layer-2 (L2)-Switched-Domänen geändert. Die Lookup-Tabellen für den Content Addressable Memory (CAM) auf jeder Supervisor Engine des Switches werden durch einen Lernprozess für die Quelladresse ausgefüllt und geben an, welcher Ausgangsport jeden empfangenen Frame weiterleiten muss. Wenn der Adressenlernprozess unvollständig ist (das Ziel unbekannt ist oder der Frame für eine Broadcast- oder Multicast-Adresse bestimmt ist), wird er über alle Ports in diesem VLAN weitergeleitet (geflutet).

Der Switch muss auch erkennen, welche Frames durch das System geschaltet werden sollen und welche an die Switch-CPU selbst (auch als Network Management Processor [NMP] bezeichnet) weitergeleitet werden müssen.

Die Catalyst-Kontrollebene wird mithilfe spezieller Einträge in der CAM-Tabelle erstellt, die als Systemeinträge bezeichnet werden, um Datenverkehr an den NMP auf einem internen Switch-Port zu empfangen und zu leiten. Durch die Verwendung von Protokollen mit bekannten MAC-Zieladressen kann der Steuerungsebenen-Datenverkehr somit vom Datenverkehr getrennt werden. Führen Sie den Befehl show CAM system (CAM-System anzeigen) auf einem Switch aus, um dies zu bestätigen, wie dargestellt:

>show cam system * = Static Entry. + = Permanent Entry. # = System Entry. R = Router Entry. X = Port Security Entry VLAN Dest MAC/Route Des [CoS] Destination Ports or VCs / [Protocol Type] ---- ------------------ ----- ------------------------------------------- 1 00-d0-ff-88-cb-ff # 1/3 !--- NMP internal port. 1 01-00-0c-cc-cc-cc # 1/3 !--- CDP and so on. 1 01-00-0c-cc-cc-cd # 1/3 !--- Cisco STP. 1 01-80-c2-00-00-00 # 1/3 !--- IEEE STP. 1 01-80-c2-00-00-01 # 1/3 !--- IEEE flow control. 1 00-03-6b-51-e1-82 R# 15/1 !--- Multilayer Switch Feature Card (MSFC) router. ...

Cisco verfügt wie dargestellt über einen reservierten Bereich von Ethernet-MAC- und Protokolladressen. Jede dieser Komponenten wird später in diesem Dokument behandelt. Aus Gründen der Übersichtlichkeit wird in dieser Tabelle jedoch eine Zusammenfassung dargestellt.

| Funktion | SNAP HDLC-Protokolltyp | Ziel-Multicast-MAC |

|---|---|---|

| Port Aggregation Protocol (PAgP) | 0 x 1004 | 01-00-0c-cc-cc-cc |

| Spanning Tree PVSTP+ | 0 x 100 B | 01-00-0c-cc-cc-cd |

| VLAN-Bridge | 0 x 100 cm | 01-00-0c-cd-cd-ce |

| Unidirectional Link Detection (UDLD) | 0 x 1011 | 01-00-0c-cc-cc-cc |

| Cisco Discovery Protocol | 0x2000 | 01-00-0c-cc-cc-cc |

| Dynamic Trunking (DTP) | 0 x 2004 | 01-00-0c-cc-cc-cc |

| Schneller STP-Uplink | 0x200a | 01-00-0c-cd-cd-cd |

| IEEE Spanning Tree 802.1d | K/A - DSAP 42 SSAP 42 | 01-80-c2-00-00-00 |

| Inter Switch Link (ISL) | – | 01-00-0c-00-00-00 |

| VLAN-Trunking (VTP) | 0 x 2003 | 01-00-0c-cc-cc-cc |

| IEEE-Pause, 802.3x | K/A - DSAP 81 SSAP 80 | 01-80-C2-00-00-00>0F |

Die meisten Cisco Steuerungsprotokolle verwenden eine IEEE 802.3 SNAP-Kapselung, einschließlich LLC 0xAAAA03, OUI 0x00000C, die in einem LAN-Analyzer-Trace zu sehen ist. Weitere allgemeine Eigenschaften dieser Protokolle sind:

-

Diese Protokolle setzen Punkt-zu-Punkt-Verbindungen voraus. Beachten Sie, dass die bewusste Verwendung von Multicast-Zieladressen es zwei CatalystInnen ermöglicht, transparent über Switches von anderen Anbietern zu kommunizieren, da Geräte, die die Frames nicht verstehen und abfangen, diese einfach überfluten. Point-to-Multipoint-Verbindungen über heterogene Umgebungen können jedoch zu inkonsistentem Verhalten führen und müssen generell vermieden werden.

-

Diese Protokolle enden auf Layer-3-Routern (L3-Routern). funktionieren sie nur innerhalb einer Switch-Domäne.

-

Diese Protokolle erhalten durch die ASIC-Verarbeitung (Application-Specific Integrated Circuit) und -Planung eine Priorisierung von Benutzerdaten.

Nach der Einführung der Steuerprotokoll-Zieladressen muss der Vollständigkeit halber auch die Quelladresse beschrieben werden. Switch-Protokolle verwenden eine MAC-Adresse, die aus einer Reihe von verfügbaren Adressen stammt, die von einem EPROM auf dem Chassis bereitgestellt werden. Führen Sie den Befehl show module aus, um die für die einzelnen Module verfügbaren Adressbereiche anzuzeigen, wenn Datenverkehr wie STP Bridge Protocol Data Units (BPDUs) oder ISL-Frames generiert wird.

>show module

...

Mod MAC-Address(es) Hw Fw Sw

--- -------------------------------------- ------ ---------- -----------------

1 00-01-c9-da-0c-1e to 00-01-c9-da-0c-1f 2.2 6.1(3) 6.1(1d)

00-01-c9-da-0c-1c to 00-01-c9-da-0c-1

00-d0-ff-88-c8-00 to 00-d0-ff-88-cb-ff

!--- MACs for sourcing traffic.

...

VLAN 1

VLAN 1

VLAN 1 hat eine besondere Bedeutung in Catalyst-Netzwerken.

Die Catalyst Supervisor Engine verwendet immer das Standard-VLAN, VLAN 1, um beim Trunking eine Reihe von Steuerungs- und Managementprotokollen zu kennzeichnen, z. B. CDP, VTP und PAgP. Alle Ports, einschließlich der internen sc0-Schnittstelle, sind standardmäßig als Mitglieder von VLAN 1 konfiguriert. Alle Trunks übertragen standardmäßig VLAN 1, und in CatOS-Softwareversionen vor 5.4 war es nicht möglich, Benutzerdaten in VLAN 1 zu blockieren.

Diese Definitionen werden benötigt, um einige häufig verwendete Begriffe in Catalyst-Netzwerken zu verdeutlichen:

-

Das Management-VLAN befindet sich an der Position sc0. kann dieses VLAN geändert werden.

-

Das native VLAN ist das VLAN, zu dem ein Port zurückkehrt, wenn kein Trunking erfolgt, und ist das nicht markierte VLAN auf einem 802.1Q-Trunk. Standardmäßig ist VLAN 1 das native VLAN.

-

Um das native VLAN zu ändern, geben Sie den Befehl set vlan vlan-id mod/port ein.

Hinweis: Erstellen Sie das VLAN, bevor Sie es als natives VLAN des Trunks festlegen.

Es gibt eine Reihe guter Gründe, ein Netzwerk zu optimieren und das Verhalten der Ports in VLAN 1 zu ändern:

-

Wenn der Durchmesser von VLAN 1 wie bei allen anderen VLANs groß genug wird, um ein Risiko für die Stabilität darzustellen (insbesondere aus STP-Sicht), muss das VLAN zurückgenommen werden. Dies wird im Abschnitt In-Band-Management dieses Dokuments genauer beschrieben.

-

Die Daten auf der Kontrollebene von VLAN 1 müssen von den Benutzerdaten getrennt gehalten werden, um die Fehlerbehebung zu vereinfachen und die verfügbaren CPU-Zyklen zu maximieren.

-

L2-Schleifen in VLAN 1 müssen vermieden werden, wenn Multilayer-Campus-Netzwerke ohne STP konzipiert wurden und Trunking zum Access Layer weiterhin erforderlich ist, wenn mehrere VLANs und IP-Subnetze vorhanden sind. Deaktivieren Sie dazu VLAN 1 manuell von den Trunk-Ports.

Beachten Sie zusammenfassend die folgenden Informationen zu Trunks:

-

CDP-, VTP- und PAgP-Updates werden immer auf Trunks mit einem VLAN 1-Tag weitergeleitet. Dies ist auch dann der Fall, wenn VLAN 1 von den Trunks gelöscht wird und nicht das native VLAN ist. Wenn VLAN 1 für Benutzerdaten gelöscht wird, hat dies keine Auswirkungen auf den Steuerungsebenen-Datenverkehr, der weiterhin über VLAN 1 gesendet wird.

-

Auf einem ISL-Trunk werden DTP-Pakete über VLAN1 gesendet. Dies ist auch dann der Fall, wenn VLAN 1 vom Trunk gelöscht wird und nicht mehr das native VLAN ist. Auf einem 802.1Q-Trunk werden DTP-Pakete über das native VLAN gesendet. Dies ist auch dann der Fall, wenn das native VLAN vom Trunk gelöscht wird.

-

In PVST+ werden die 802.1Q IEEE-BPDUs für die Interoperabilität mit anderen Anbietern ohne Tagging an das gemeinsame Spanning Tree-VLAN 1 weitergeleitet, es sei denn, VLAN 1 wird vom Trunk gelöscht. Dies gilt unabhängig von der nativen VLAN-Konfiguration. Cisco PVST+-BPDUs werden für alle anderen VLANs gesendet und gekennzeichnet. Weitere Informationen finden Sie im Abschnitt Spanning Tree Protocol in diesem Dokument.

-

802.1s MST-BPDUs (Multiple Spanning Tree) werden immer im VLAN 1 sowohl auf ISL- als auch auf 802.1Q-Trunks gesendet. Dies gilt auch dann, wenn VLAN 1 von den Trunks gelöscht wird.

-

Deaktivieren oder deaktivieren Sie VLAN 1 nicht auf Trunks zwischen MST Bridges und PVST+ Bridges. Falls VLAN 1 deaktiviert ist, muss die MST-Bridge jedoch Root werden, damit alle VLANs vermeiden, dass die MST-Bridge ihre Boundary-Ports in den Root-inkonsistenten Zustand versetzt. Weitere Informationen finden Sie unter Understanding Multiple Spanning Tree Protocol (802.1s).

Empfehlungen

Damit ein VLAN im Betriebs-/Aktivierungszustand bleibt, ohne dass Clients oder Hosts mit diesem VLAN verbunden sind, muss mindestens ein physisches Gerät mit diesem VLAN verbunden sein. Andernfalls hat das VLAN den Status "up/down". Derzeit gibt es keinen Befehl zum Einrichten einer VLAN-Schnittstelle bzw. zum Hochfahren, wenn der Switch keine aktiven Ports für dieses VLAN enthält.

Wenn Sie kein Gerät anschließen möchten, schließen Sie einen Loopback-Stecker an einem beliebigen Port für dieses VLAN an. Alternativ können Sie ein Crossover-Kabel verwenden, das zwei Ports in diesem VLAN auf demselben Switch verbindet. Diese Methode erzwingt die Aktivierung des Ports. Weitere Informationen finden Sie im Abschnitt zu Loopback-Steckern im Abschnitt zu Loopback-Tests für T1/56K-Leitungen.

Wenn ein Netzwerk für mehrere Dienstanbieter bestimmt ist, fungiert es als Transit-Netzwerk zwischen zwei Dienstanbietern. Wenn die in einem Paket empfangene VLAN-Nummer übersetzt oder geändert werden muss, wenn sie von einem Service Provider an einen anderen Service Provider übergeben wird, ist es ratsam, die QinQ-Funktion zu verwenden, um die VLAN-Nummer zu übersetzen.

VLAN-Trunking-Protokoll

Bevor Sie VLANs erstellen, müssen Sie den VTP-Modus für das Netzwerk festlegen. VTP ermöglicht die zentrale Durchführung von VLAN-Konfigurationsänderungen auf einem oder mehreren Switches. Diese Änderungen werden automatisch an alle anderen Switches in der Domäne weitergeleitet.

Betriebsübersicht

VTP ist ein L2-Messaging-Protokoll, das die Konsistenz der VLAN-Konfiguration aufrechterhält. VTP verwaltet das Hinzufügen, Löschen und Umbenennen von VLANs auf netzwerkweiter Basis. VTP minimiert Fehlkonfigurationen und Konfigurationsinkonsistenzen, die zu einer Reihe von Problemen führen können, z. B. doppelte VLAN-Namen, falsche VLAN-Spezifikationen und Sicherheitsverletzungen. Die VLAN-Datenbank ist eine Binärdatei, die separat von der Konfigurationsdatei im NVRAM auf VTP-Servern gespeichert wird.

Das VTP-Protokoll kommuniziert zwischen Switches über eine Ethernet-Multicast-MAC-Zieladresse (01-00-0c-cc-cc-cc) und den SNAP HDLC-Protokolltyp Ox2003. Es funktioniert nicht über Nicht-Trunk-Ports (VTP ist eine Nutzlast von ISL oder 802.1Q), daher können Nachrichten nicht gesendet, bis der Trunk über DTP online ist.

Die Nachrichtentypen umfassen alle fünf Minuten zusammenfassende Meldungen, Teilwerbesendungen und Anforderungsmeldungen bei Änderungen sowie Joins bei aktivierter VTP-Bereinigung. Die VTP-Konfigurationsrevisionsnummer wird bei jeder Änderung auf einem Server um eins erhöht, wodurch die neue Tabelle über die Domäne verteilt wird.

Wenn ein VLAN gelöscht wird, werden Ports, die zuvor zu diesem VLAN gehörten, in den inaktiven Status versetzt. Wenn ein Switch im Client-Modus beim Start die VTP-VLAN-Tabelle nicht empfangen kann (entweder von einem VTP-Server oder einem anderen VTP-Client), werden alle Ports in VLANs außer dem Standard-VLAN 1 deaktiviert.

Diese Tabelle enthält eine Zusammenfassung des Funktionsvergleichs für verschiedene VTP-Modi:

| Funktion | Server | Kunde | Transparent | Aus1 |

|---|---|---|---|---|

| Quell-VTP-Nachrichten | Ja | Ja | Nein | Nein |

| Abhören von VTP-Nachrichten | Ja | Ja | Nein | Nein |

| VTP-Nachrichten weiterleiten | Ja | Ja | Ja | Nein |

| VLANs erstellen | Ja | Nein | Ja (nur lokal bedeutsam) | Ja (nur lokal bedeutsam) |

| Speichern von VLANs | Ja | Nein | Ja (nur lokal bedeutsam) | Ja (nur lokal bedeutsam) |

Im VTP-transparenten Modus werden VTP-Updates ignoriert (die VTP-Multicast-MAC-Adresse wird aus dem System-CAM entfernt, der normalerweise zur Übernahme von Steuerungs-Frames und deren Weiterleitung an die Supervisor Engine verwendet wird). Wenn das Protokoll eine Multicast-Adresse verwendet, flutet ein Switch im transparenten Modus (oder ein Switch eines anderen Anbieters) einfach den Frame zu anderen Cisco Switches in der Domäne.

1 In CatOS Softwareversion 7.1 wird die Option zur Deaktivierung von VTP über den Aus-Modus eingeführt. Im VTP-Aus-Modus verhält sich der Switch ähnlich wie im VTP-Transparent-Modus. Der Aus-Modus unterdrückt jedoch auch die Weiterleitung von VTP-Updates.

Diese Tabelle bietet eine Zusammenfassung der Erstkonfiguration:

| Funktion | Standardwert |

|---|---|

| VTP-Domänenname | Null |

| VTP-Modus | Server |

| VTP-Version | Version 1 ist aktiviert. |

| VTP-Kennwort | None |

| VTP-Bereinigung | Deaktiviert |

VTP-Version 2 (VTPv2) bietet diese flexible Funktion. Es ist jedoch nicht mit VTP-Version 1 (VTPv1) kompatibel:

-

Token-Ring-Unterstützung

-

Unterstützung nicht erkannter VTP-Informationen; -Schalter propagieren jetzt Werte, die sie nicht parsen können.

-

Versionsabhängiger transparenter Modus; Der transparente Modus überprüft den Domänennamen nicht mehr. Dies ermöglicht die Unterstützung von mehr als einer Domäne in einer transparenten Domäne.

-

Verbreitung der Versionsnummer; Wenn VTPv2 auf allen Switches möglich ist, können alle Switches über die Konfiguration eines einzelnen Switches aktiviert werden.

Weitere Informationen finden Sie unter Understanding and Configuring VLAN Trunk Protocol (VTP).

VTP-Version 3

Mit der CatOS Softwareversion 8.1 wird die Unterstützung von VTP Version 3 (VTPv3) eingeführt. VTPv3 bietet gegenüber den vorhandenen Versionen Verbesserungen. Diese Verbesserungen ermöglichen:

-

Unterstützung erweiterter VLANs

-

Unterstützung für die Erstellung und Ankündigung privater VLANs

-

Unterstützung für VLAN-Instanzen und MST-Zuordnungs-Propagierungs-Instanzen (die in CatOS 8.3 unterstützt werden)

-

Verbesserte Serverauthentifizierung

-

Schutz vor versehentlichem Einfügen der "falschen" Datenbank in eine VTP-Domäne

-

Interaktion mit VTPv1 und VTPv2

-

Die Möglichkeit zur Konfiguration auf Port-Basis

Einer der Hauptunterschiede zwischen der VTPv3-Implementierung und der früheren Version ist die Einführung eines primären VTP-Servers. Im Idealfall darf es in einer VTPv3-Domäne nur einen primären Server geben, wenn die Domäne nicht partitioniert ist. Alle Änderungen, die Sie an der VTP-Domäne vornehmen, müssen auf dem primären VTP-Server ausgeführt werden, damit sie an die VTP-Domäne propagiert werden. In einer VTPv3-Domäne können mehrere Server vorhanden sein, die auch als sekundäre Server bezeichnet werden. Wenn ein Switch als Server konfiguriert ist, wird er standardmäßig zum sekundären Server. Der sekundäre Server kann die Konfiguration der Domäne speichern, jedoch nicht ändern. Ein sekundärer Server kann mit einer erfolgreichen Übernahme vom Switch zum primären Server werden.

Switches, auf denen VTPv3 ausgeführt wird, akzeptieren nur VTP-Datenbanken mit einer höheren Revisionsnummer als der aktuelle primäre Server. Dieser Prozess unterscheidet sich erheblich von VTPv1 und VTPv2, bei denen ein Switch immer eine überlegene Konfiguration von einem Nachbarn in derselben Domäne akzeptiert. Diese Änderung bei VTPv3 bietet Schutz. Ein neuer Switch, der mit einer höheren VTP-Revisionsnummer in das Netzwerk eingeführt wird, kann die VLAN-Konfiguration der gesamten Domäne nicht überschreiben.

Mit VTPv3 wird auch die Art und Weise, wie VTP mit Passwörtern umgeht, optimiert. Wenn Sie die Konfigurationsoption für ausgeblendete Passwörter verwenden, um ein Passwort als "ausgeblendet" zu konfigurieren, treten die folgenden Elemente auf:

-

Das Kennwort wird in der Konfiguration nicht im Nur-Text-Format angezeigt. Das geheime Hexadezimalformat des Kennworts wird in der Konfiguration gespeichert.

-

Wenn Sie versuchen, den Switch als primären Server zu konfigurieren, werden Sie zur Eingabe des Kennworts aufgefordert. Wenn Ihr Kennwort mit dem geheimen Kennwort übereinstimmt, wird der Switch zum primären Server, auf dem Sie die Domäne konfigurieren können.

Hinweis: Beachten Sie, dass der primäre Server nur erforderlich ist, wenn Sie die VTP-Konfiguration für eine Instanz ändern müssen. Eine VTP-Domäne kann ohne aktiven primären Server betrieben werden, da die sekundären Server die Persistenz der Konfiguration über Neuladevorgänge sicherstellen. Der Status des primären Servers wird aus den folgenden Gründen beendet:

-

Ein Switch wird neu geladen

-

Hochverfügbarkeits-Switchover zwischen der aktiven und der redundanten Supervisor Engine

-

Übernahme von einem anderen Server

-

Eine Änderung der Moduskonfiguration

-

Alle Konfigurationsänderungen der VTP-Domäne, z. B.:

-

Version

-

Domänenname

-

Domänenkennwort

-

VTPv3 ermöglicht den Switches außerdem die Teilnahme an mehreren VTP-Instanzen. In diesem Fall kann derselbe Switch der VTP-Server für eine Instanz und ein Client für eine andere Instanz sein, da die VTP-Modi für verschiedene VTP-Instanzen spezifisch sind. Beispielsweise kann ein Switch im transparenten Modus für eine MST-Instanz betrieben werden, während der Switch im Servermodus für eine VLAN-Instanz konfiguriert wird.

Was die Interaktion mit VTPv1 und VTPv2 angeht, ist das Standardverhalten bei allen VTP-Versionen, dass die früheren VTP-Versionen die neuen Versionsupdates einfach verwerfen. Wenn sich die Switches VTPv1 und VTPv2 nicht im transparenten Modus befinden, werden alle VTPv3-Updates verworfen. Nachdem VTPv3-Switches jedoch einen Legacy-VTPv1- oder VTPv2-Frame auf einem Trunk empfangen haben, übergeben sie eine verkleinerte Version ihrer Datenbankaktualisierung an die VTPv1- und VTPv2-Switches. Dieser Informationsaustausch ist jedoch unidirektional, da die VTPv3-Switches keine Updates von VTPv1- und VTPv2-Switches akzeptieren. Bei Trunk-Verbindungen senden VTPv3-Switches weiterhin skalierte Updates sowie umfassende VTPv3-Updates, um das Vorhandensein von VTPv2- und VTPv3-Nachbarn auf den Trunk-Ports zu gewährleisten.

Um VTPv3 für erweiterte VLANs zu unterstützen, wird das Format der VLAN-Datenbank geändert, in der das VTP 70 Byte pro VLAN zuweist. Die Änderung ermöglicht nur die Codierung von Nicht-Standardwerten, anstatt unveränderte Felder für die Legacy-Protokolle zu übertragen. Aufgrund dieser Änderung entspricht die VLAN-Unterstützung für 4.000 der Größe der resultierenden VLAN-Datenbank.

Empfehlung

Es gibt keine spezifische Empfehlung zur Verwendung des VTP-Client/Server-Modus oder des VTP-transparenten Modus. Einige Kunden bevorzugen die einfache Verwaltung des VTP-Client-/Server-Modus, auch wenn dies später noch erwähnt wurde. Aus Redundanzgründen wird in jeder Domäne die Verwendung von zwei Servermodus-Switches empfohlen, in der Regel die beiden Distribution-Layer-Switches. Für die übrigen Switches in der Domäne muss der Client-Modus festgelegt werden. Wenn Sie den Client/Server-Modus mit VTPv2 implementieren, achten Sie darauf, dass eine höhere Revisionsnummer immer in derselben VTP-Domäne akzeptiert wird. Wenn ein Switch, der entweder im VTP-Client- oder im Server-Modus konfiguriert ist, in die VTP-Domäne eingeführt wird und eine höhere Revisionsnummer als die vorhandenen VTP-Server hat, wird die VLAN-Datenbank in der VTP-Domäne überschrieben. Wenn die Konfigurationsänderung nicht beabsichtigt ist und VLANs gelöscht werden, kann das Überschreiben zu einem schwerwiegenden Netzwerkausfall führen. Um sicherzustellen, dass Client- oder Server-Switches immer eine Konfigurationsrevisionsnummer haben, die niedriger ist als die des Servers, ändern Sie den Client-VTP-Domänennamen in einen anderen Namen als den Standardnamen. Kehren Sie dann zum Standard zurück. Mit dieser Aktion wird die Konfigurationsrevision auf dem Client auf 0 gesetzt.

Die VTP-Fähigkeit, Änderungen in einem Netzwerk einfach durchzuführen, hat Vor- und Nachteile. Viele Unternehmen bevorzugen aus folgenden Gründen den vorsichtigen Ansatz des VTP-transparenten Modus:

-

Dies fördert eine gute Änderungskontrolle, da die Anforderung zum Ändern eines VLAN auf einem Switch oder Trunk-Port jeweils als ein Switch betrachtet werden muss.

-

Sie begrenzt das Risiko eines Administratorfehlers, der sich auf die gesamte Domäne auswirkt, z. B. das zufällige Löschen eines VLAN.

-

Es besteht kein Risiko, dass ein neuer Switch mit einer höheren VTP-Revisionsnummer die gesamte VLAN-Konfiguration der Domäne überschreiben kann.

-

Er fordert dazu auf, VLANs von Trunks zu trennen, die zu Switches führen, die keine Ports in diesem VLAN haben. Dadurch wird Frame-Flooding bandbreiteneffizienter. Das manuelle Bereinigen ist ebenfalls von Vorteil, da es den Spanning Tree-Durchmesser reduziert (siehe DTP-Abschnitt dieses Dokuments). Bevor Sie nicht verwendete VLANs auf Port-Channel-Trunks entfernen, stellen Sie sicher, dass alle mit IP-Telefonen verbundenen Ports als Zugriffsports mit Sprach-VLAN konfiguriert werden.

-

Der erweiterte VLAN-Bereich in CatOS 6.x und CatOS 7.x, Nummern 1025 bis 4094, kann nur auf diese Weise konfiguriert werden. Weitere Informationen finden Sie im Abschnitt zur Reduzierung erweiterter VLAN- und MAC-Adressen in diesem Dokument.

-

Der transparente VTP-Modus wird in Campus Manager 3.1, einer Komponente von Cisco Works 2000, unterstützt. Die alte Einschränkung, die mindestens einen Server in einer VTP-Domäne erforderte, wurde entfernt.

| Beispiele für VTP-Befehle | Kommentare |

|---|---|

| vtp-Domänenname festlegen Kennwort x | CDP überprüft Namen, um Fehlkabelungen zwischen den Domänen festzustellen. Ein einfaches Passwort ist eine hilfreiche Vorsichtsmaßnahme gegen unbeabsichtigte Änderungen. Achten Sie beim Einfügen auf die Groß- und Kleinschreibung. |

| VTP-Modus transparent festlegen | |

| set vlan vlan nummer name name | Pro Switch mit Ports im VLAN. |

| Trunk-Modus/Port-VLAN-Bereich festlegen | Ermöglicht, dass Trunks bei Bedarf VLANs übertragen - der Standard ist "all VLANs". |

| Klären des Trunk-Modus/Port-VLAN-Bereichs | Beschränkt den STP-Durchmesser durch manuelles Abschneiden, z. B. auf Trunks vom Distribution Layer zum Access Layer, auf denen das VLAN nicht vorhanden ist. |

Hinweis: Bei Angabe von VLANs mit dem Befehl set werden nur VLANs hinzugefügt und nicht gelöscht. Mit dem Befehl set trunk x/y 1-10 wird beispielsweise die zulässige Liste nicht auf die VLANs 1-10 festgelegt. Geben Sie den Befehl clear trunk x/y 11-1005 ein, um das gewünschte Ergebnis zu erzielen.

Obwohl das Token-Ring-Switching nicht in diesem Dokument behandelt wird, wird für TR-ISL-Netzwerke kein transparenter VTP-Modus empfohlen. Die Grundlage für Token-Ring-Switching ist, dass die gesamte Domäne eine einzelne verteilte Multi-Port-Bridge bildet, sodass jeder Switch über die gleichen VLAN-Informationen verfügen muss.

Weitere Optionen

VTPv2 ist eine Anforderung in Token-Ring-Umgebungen, in denen der Client-/Server-Modus dringend empfohlen wird.

VTPv3 ermöglicht die Implementierung einer strengeren Authentifizierung und Konfigurationsrevisionskontrolle. VTPv3 bietet im Wesentlichen den gleichen Funktionsumfang, jedoch mit verbesserter Sicherheit, wie er im VTPv1/VTPv2-transparenten Modus verfügbar ist. Darüber hinaus ist VTPv3 teilweise mit den älteren VTP-Versionen kompatibel.

In diesem Dokument werden die Vorteile einer Bereinigung von VLANs empfohlen, um unnötiges Frame-Flooding zu reduzieren. Mit dem Befehl set vtp pruning enable werden VLANs automatisch bereinigt, wodurch das ineffiziente Flooding von Frames dort gestoppt wird, wo sie nicht benötigt werden. Im Gegensatz zum manuellen VLAN-Pruning schränkt das automatische Pruning den Spanning Tree-Durchmesser nicht ein.

Ab CatOS 5.1 können die Catalyst Switches ISL-VLAN-Nummern 802.1Q VLAN-Nummern größer als 1000 zuordnen. In CatOS 6.x unterstützen Catalyst 6500/6000-Switches 4096 VLANs gemäß dem IEEE 802.1Q-Standard. Diese VLANs sind in drei Bereiche unterteilt, von denen nur einige mithilfe von VTP auf andere Switches im Netzwerk verteilt werden:

-

VLANs mit normaler Reichweite: 1–1001

-

VLANs mit erweiterten Bereichen: 1025-4094 (kann nur von VTPv3 propagiert werden)

-

VLANs mit reserviertem Bereich: 0, 1002-1024, 4095

Das IEEE hat eine standardbasierte Architektur erstellt, um ähnliche Ergebnisse wie VTP zu erzielen. Als Mitglied des 802.1Q Generic Attribute Registration Protocol (GARP) ermöglicht das Generic VLAN Registration Protocol (GVRP) die VLAN-Management-Interoperabilität zwischen Anbietern, wird jedoch nicht in diesem Dokument behandelt.

Hinweis: CatOS 7.x führt die Option ein, VTP in den Aus-Modus zu versetzen, ein Modus, der transparent sehr ähnlich ist. Der Switch leitet jedoch keine VTP-Frames weiter. Dies kann in einigen Designs nützlich sein, wenn Sie das Trunking zu Switches außerhalb Ihrer administrativen Kontrolle durchführen.

Erweiterte Reduzierung von VLAN- und MAC-Adressen

Die Funktion zur Reduzierung der MAC-Adressen ermöglicht die Identifizierung von VLANs mit erweiterten Bereichen. Durch die Aktivierung der MAC-Adressreduzierung wird der Pool der MAC-Adressen deaktiviert, die für den VLAN Spanning Tree verwendet werden. Es verbleibt nur eine MAC-Adresse. Diese MAC-Adresse identifiziert den Switch. Mit der CatOS Softwareversion 6.1(1) wird die Unterstützung von MAC-Adressreduktion für Catalyst 6500/6000- und Catalyst 4500/4000-Switches eingeführt, um 4096 VLANs gemäß IEEE 802.1Q-Standard zu unterstützen.

Übersicht über den Betrieb

Switch-Protokolle verwenden eine MAC-Adresse, die aus einer Reihe verfügbarer Adressen entnommen wird, die ein EPROM im Chassis als Teil der Bridge-IDs für VLANs bereitstellt, die unter PVST+ ausgeführt werden. Catalyst Switches der Serien 6500/6000 und 4500/4000 unterstützen je nach Chassis-Typ entweder 1024- oder 64-MAC-Adressen.

Catalyst Switches mit 1024 MAC-Adressen ermöglichen standardmäßig keine Reduzierung der MAC-Adressen. MAC-Adressen werden sequenziell zugewiesen. Die erste MAC-Adresse des Bereichs wird VLAN 1 zugewiesen. Die zweite MAC-Adresse des Bereichs wird VLAN 2 zugewiesen usw. Dadurch können die Switches 1.024 VLANs unterstützen, wobei jedes VLAN eine eindeutige Bridge-ID verwendet.

| Chassis-Typ | Chassis-Adresse |

|---|---|

| WS-C4003-S1, WS-C4006-S2 | 1024 |

| WS-C4503, WS-C4506 | 641 |

| WS-C6509-E, WS-C6509, WS-C6509-NEB, WS-C6506-E, WS-C6506, WS-C6009, WS-C6006, OSR-7600 9-AC, OSR-7609-DC | 1024 |

| WS-C6513, WS-C6509-NEB-A, WS-C6504-E, WS-C6503-E, WS-C6503, CISCO 7603, CISCO 7606, CISCO 76 09, CISCO 7613 | 641 |

1 Die Reduzierung der MAC-Adressen ist für Switches mit 64 MAC-Adressen standardmäßig aktiviert und kann nicht deaktiviert werden.

Bei Switches der Catalyst-Serie mit 1024 MAC-Adressen können durch die Aktivierung der MAC-Adressenreduzierung 4.096 VLANs mit PVST+- oder 16 MISTP-Instanzen (Multiple Instance STP) mit eindeutigen IDs unterstützt werden, ohne dass die Anzahl der für den Switch erforderlichen MAC-Adressen steigt. Durch die Reduzierung der MAC-Adressen wird die Anzahl der vom STP benötigten MAC-Adressen von einer pro VLAN- oder MISTP-Instanz auf eine pro Switch reduziert.

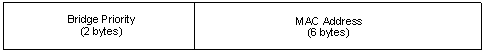

Die Abbildung zeigt, dass die Reduzierung der Bridge-ID-MAC-Adresse nicht aktiviert ist. Die Bridge-ID besteht aus einer 2-Byte-Bridge-Priorität und einer 6-Byte-MAC-Adresse:

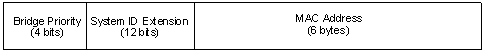

Durch die Reduzierung der MAC-Adresse wird der Teil der STP-Bridge-ID der BPDU geändert. Das ursprüngliche 2-Byte-Prioritätsfeld wird in zwei Felder unterteilt. Diese Aufteilung ergibt ein 4-Bit-Bridge-Prioritätsfeld und eine 12-Bit-System-ID-Erweiterung, die eine VLAN-Nummerierung von 0 bis 4095 ermöglicht.

Wenn Sie die Reduzierung der MAC-Adressen auf Catalyst-Switches aktiviert haben, um VLANs mit erweiterten Bereichen zu nutzen, aktivieren Sie die Reduzierung der MAC-Adressen auf allen Switches innerhalb derselben STP-Domäne. Dieser Schritt ist erforderlich, damit die STP-Root-Berechnungen auf allen Switches konsistent bleiben. Wenn Sie die Reduzierung der MAC-Adressen aktiviert haben, erhält die Root-Bridge-Priorität ein Vielfaches von 4096 plus der VLAN-ID. Die Switches ohne MAC-Adressenreduzierung können ungewollt Root beanspruchen, da diese Switches eine feinere Granularität bei der Auswahl der Bridge-ID aufweisen.

Konfigurationsrichtlinien

Beim Konfigurieren des erweiterten VLAN-Bereichs müssen Sie bestimmte Richtlinien befolgen. Der Switch kann einen VLAN-Block aus dem erweiterten Bereich für interne Zwecke zuweisen. Beispielsweise kann der Switch die VLANs für die gerouteten Ports oder Flex-WAN-Module zuweisen. Die Zuweisung des VLAN-Blocks beginnt immer mit VLAN 1006 und nimmt zu. Wenn VLANs innerhalb des für das FlexWAN-Modul erforderlichen Bereichs vorhanden sind, werden nicht alle erforderlichen VLANs zugewiesen, da die VLANs nie aus dem VLAN-Bereich des Benutzers zugewiesen werden. Führen Sie den Befehl show vlan oder den Befehl show vlan summary auf einem Switch aus, um die vom Benutzer zugewiesenen und internen VLANs anzuzeigen.

>show vlan summary Current Internal Vlan Allocation Policy - Ascending Vlan status Count Vlans ------------- ----- ------------------------------------------ VTP Active 7 1,17,174,1002-1005 Internal 7 1006-1011,1016 !--- These are internal VLANs. >show vlan ---- -------------------------------- --------- ------- -------- 1 default active 7 4/1-48 !--- Output suppressed. 1006 Online Diagnostic Vlan1 active 0 internal 1007 Online Diagnostic Vlan2 active 0 internal 1008 Online Diagnostic Vlan3 active 0 internal 1009 Voice Internal Vlan active 0 internal 1010 Dtp Vlan active 0 internal 1011 Private Vlan Internal Vlan suspend 0 internal 1016 Online SP-RP Ping Vlan active 0 internal !--- These are internal VLANs.

Außerdem müssen Sie vor der Verwendung der VLANs mit erweiterten Bereichen alle vorhandenen 802.1Q-zu-ISL-Zuordnungen löschen. Außerdem müssen Sie in früheren Versionen als VTPv3 das erweiterte VLAN auf jedem Switch statisch konfigurieren und den VTP-transparenten Modus verwenden. Weitere Informationen finden Sie im Abschnitt Richtlinien zur Konfiguration von VLANs mit erweiterten Bereichen.

Hinweis: Bei Software, die älter als die Softwareversion 8.1(1) ist, können Sie den VLAN-Namen nicht für VLANs mit erweiterten Bereichen konfigurieren. Diese Funktion ist unabhängig von jeder VTP-Version oder jedem VTP-Modus.

Empfehlung

Versuchen Sie, eine konsistente MAC-Adressreduktionskonfiguration innerhalb derselben STP-Domäne aufrechtzuerhalten. Die Durchsetzung einer Reduzierung der MAC-Adressen auf allen Netzwerkgeräten kann jedoch unpraktisch sein, wenn neue Chassis mit 64 MAC-Adressen in die STP-Domäne eingeführt werden. Die Reduzierung der MAC-Adressen ist für Switches mit 64 MAC-Adressen standardmäßig aktiviert und kann nicht deaktiviert werden. Wenn zwei Systeme mit derselben Spanning-Tree-Priorität konfiguriert werden, hat das System ohne Reduzierung der MAC-Adressen eine bessere Spanning-Tree-Priorität. Führen Sie diesen Befehl aus, um die Reduzierung der MAC-Adressen zu aktivieren oder zu deaktivieren:

set spantree macreduction enable | disable

Die Zuweisung der internen VLANs erfolgt in aufsteigender Reihenfolge und beginnt bei VLAN 1006. Weisen Sie die Benutzer-VLANs so nahe wie möglich an VLAN 4094 zu, um Konflikte zwischen den Benutzer-VLANs und den internen VLANs zu vermeiden. Auf Catalyst Switches der Serie 6500, auf denen die Cisco IOS®-Systemsoftware ausgeführt wird, können Sie die interne VLAN-Zuweisung in absteigender Reihenfolge konfigurieren. Die Befehlszeilenschnittstellen-Entsprechung (CLI, Command Line Interface) für CatOS-Software wird offiziell nicht unterstützt.

Autonegotiation

Ethernet/Fast-Ethernet

Autonegotiation ist eine optionale Funktion des IEEE Fast Ethernet (FE)-Standards (802.3u), mit der Geräte automatisch Informationen über Geschwindigkeit und Duplex-Fähigkeiten über eine Verbindung austauschen können. Die Autonegotiation wird auf Layer 1 (L1) ausgeführt und zielt auf Access Layer-Ports ab, an denen vorübergehende Benutzer wie PCs eine Verbindung mit dem Netzwerk herstellen.

Betriebsübersicht

Die häufigste Ursache für Leistungsprobleme bei 10/100-Mbit/s-Ethernet-Verbindungen tritt auf, wenn ein Port der Verbindung mit Halbduplex und der andere mit Vollduplex arbeitet. Dies tritt gelegentlich auf, wenn ein oder beide Ports einer Verbindung zurückgesetzt werden und der Autoübertragung-Prozess nicht dazu führt, dass beide Verbindungspartner die gleiche Konfiguration haben. Dies geschieht auch, wenn Administratoren eine Seite eines Links neu konfigurieren und die andere Seite nicht neu konfigurieren. Die typischen Symptome hierfür sind zunehmende FCS (Frame Check Sequence), CRC (Cyclic Redundancy Check), Alignment oder Laufzähler auf dem Switch.

Die Autonegotiation wird in diesen Dokumenten ausführlich behandelt. Diese Dokumente enthalten Erläuterungen zur Funktionsweise der Autoübertragung sowie Konfigurationsoptionen.

-

Konfiguration und Fehlerbehebung bei Ethernet 10/100Mb Halb-/Vollduplex-Auto-Negotiation

-

Behebung von Kompatibilitätsproblemen zwischen Cisco Catalyst Switches und NICs

Ein weit verbreitetes Missverständnis bei der Autoübertragung ist, dass es möglich ist, einen Verbindungspartner manuell für 100-Mbit/s-Vollduplex zu konfigurieren und mit dem anderen Verbindungspartner automatisch auf Vollduplex zu verhandeln. Ein Versuch, dies zu tun, führt zu einer Duplexungleichheit. Dies ist darauf zurückzuführen, dass ein Verbindungspartner Autoübertragung durchführt, keine Autoübertragung vom anderen Verbindungspartner erkennt und standardmäßig auf Halbduplex umschaltet.

Die meisten Catalyst Ethernet-Module unterstützen 10/100 Mbit/s und Halb-/Vollduplex. Der Befehl show port abilities mod/port bestätigt dies jedoch.

FEFI

Far-End-Fehleranzeige (FEFI) schützt 100BASE-FX- (Glasfaser) und Gigabit-Schnittstellen, während Autoübertragung 100BASE-TX (Kupfer) vor Störungen schützt, die durch die physische Schicht oder Signalisierung verursacht werden.

Ein Fernfehler ist ein Fehler in der Verbindung, den eine Station erkennen kann, während die andere nicht erkennen kann, z. B. eine abgetrennte TX-Leitung. In diesem Beispiel könnte die sendende Station weiterhin gültige Daten empfangen und anhand des Link-Integritäts-Monitors feststellen, dass die Verbindung einwandfrei ist. Er erkennt nicht, dass seine Übertragung nicht von der anderen Station empfangen wird. Eine 100BASE-FX-Station, die einen solchen Fernfehler erkennt, kann ihren übertragenen IDLE-Stream so modifizieren, dass er ein spezielles Bitmuster (das so genannte FEFI-IDLE-Muster) sendet, um den Nachbarn über den Fernfehler zu informieren. Das FEFI-IDLE-Muster löst anschließend ein Herunterfahren des Remote-Ports aus (errdisable). Weitere Informationen zum Fehlerschutz finden Sie im Abschnitt UDLD dieses Dokuments.

FEFI wird von dieser Hardware und den folgenden Modulen unterstützt:

-

Catalyst 5500/5000: WS-X5201R, WS-X5305, WS-X5236, WS-X5237, WS-U5538 und WS-U5539

-

Catalyst 6500/6000 und 4500/4000: Alle 100BASE-FX-Module und GE-Module

Empfehlung

Ob die Autoübertragung auf 10/100-Verbindungen oder auf Hard-Code-Geschwindigkeit und Duplex konfiguriert werden soll, hängt letztlich vom Verbindungspartner- oder Endgerätetyp ab, den Sie mit einem Catalyst Switch-Port verbunden haben. Die automatische Aushandlung zwischen Endgeräten und Catalyst Switches funktioniert im Allgemeinen gut, und Catalyst Switches entsprechen der IEEE 802.3u-Spezifikation. Probleme können jedoch auftreten, wenn NICs oder Switches anderer Anbieter nicht exakt übereinstimmen. Hardwareinkompatibilität und andere Probleme können auch das Ergebnis anbieterspezifischer erweiterter Funktionen sein, wie z. B. automatische Polarität oder Kabelintegrität, die in der IEEE 802.3u-Spezifikation für 10/100-Mbit/s-Autoübertragung nicht beschrieben werden. Siehe Problemhinweis: Leistungsproblem bei Intel Pro/1000T NICs, die mit CAT4K/6K verbunden sind, um ein Beispiel dafür zu geben.

Gehen Sie davon aus, dass in bestimmten Situationen die Einstellung von Host, Portgeschwindigkeit und Duplex erforderlich sein wird. Im Allgemeinen befolgen Sie die folgenden grundlegenden Schritte zur Fehlerbehebung:

-

Stellen Sie sicher, dass entweder die Autoübertragung auf beiden Seiten der Verbindung oder die feste Codierung auf beiden Seiten konfiguriert ist.

-

Informationen zu gängigen Vorbehalten finden Sie in den Versionshinweisen von CatOS.

-

Überprüfen Sie die derzeit ausgeführte Version des Netzwerkkartentreibers oder Betriebssystems, da häufig der neueste Treiber oder Patch benötigt wird.

Versuchen Sie in der Regel zuerst, Autoübertragung für jeden Verbindungspartner zu verwenden. Die Konfiguration der Autoübertragung für Übergangsgeräte wie Laptops bietet offensichtliche Vorteile. Im Idealfall funktioniert die Autoübertragung auch mit Geräten, die keine vorübergehenden Vorgänge unterstützen, wie z. B. Server und feste Workstations, oder von Switch zu Switch und Switch zu Router. Aus einigen der genannten Gründe können sich Verhandlungsfragen ergeben. Befolgen Sie in diesen Fällen die grundlegenden Schritte zur Fehlerbehebung, die in den bereitgestellten TAC-Links beschrieben sind.

Wenn die Portgeschwindigkeit auf einem 10/100 Mbit/s Ethernet-Port auf Auto eingestellt ist, werden sowohl Geschwindigkeit als auch Duplex automatisch ausgehandelt. Führen Sie diesen Befehl aus, um den Port auf "auto" zu setzen:

set port speed port range auto

!--- This is the default.

Wenn Sie den Port fest codieren, geben Sie die folgenden Konfigurationsbefehle ein:

set port speed port range 10 | 100 set port duplex port range full | half

In CatOS 8.3 und höher hat Cisco das optionale Schlüsselwort auto-10-100 eingeführt. Verwenden Sie das Schlüsselwort auto-10-100 für Ports, die Geschwindigkeiten von 10/100/1000 Mbit/s unterstützen, aber eine automatische Aushandlung auf 1000 Mbit/s unerwünscht ist. Bei Verwendung des Schlüsselworts auto-10-100 verhält sich der Port genauso wie ein 10/100-Mbit/s-Port, dessen Geschwindigkeit auf auto festgelegt ist. Über Geschwindigkeit und Duplex wird nur für Ports mit 10/100 Mbit/s verhandelt, und die Geschwindigkeit von 1000 Mbit/s wird nicht verhandelt.

set port speed port_range auto-10-100

Weitere Optionen

Wenn keine Autoübertragung zwischen Switches verwendet wird, kann die L1-Fehleranzeige bei bestimmten Problemen ebenfalls verloren gehen. Es ist hilfreich, L2-Protokolle zu verwenden, um die Ausfallerkennung zu verbessern, z. B. aggressives UDLD.

Gigabit Ethernet

Gigabit Ethernet (GE) verfügt über ein Autoübertragung-Verfahren (IEEE 802.3z), das umfassender ist als das für 10/100 Mbit/s Ethernet und zum Austausch von Flusssteuerungsparametern, Remote-Fehlerinformationen und Duplexinformationen verwendet wird (obwohl GE-Ports der Catalyst-Serie nur den Vollduplex-Modus unterstützen).

Hinweis: 802.3z wurde durch IEEE 802.3:2000-Spezifikationen ersetzt. Weitere Informationen finden Sie unter IEEE Standards On Line LAN/MAN Standards Subscription: Archiv für weitere Informationen.

Betriebsübersicht

GE-Port-Negotiation ist standardmäßig aktiviert, und die Ports an beiden Enden einer GE-Verbindung müssen die gleiche Einstellung haben. Anders als bei FE wird die GE-Verbindung nicht aktiviert, wenn sich die Einstellungen für die Autoübertragung an den Ports an den einzelnen Enden der Verbindung unterscheiden. Die einzige Bedingung, die für eine Verbindung eines Ports, der die Autoübertragung deaktiviert hat, erfüllt sein muss, ist ein gültiges Gigabit-Signal vom anderen Ende. Dieses Verhalten ist unabhängig von der Auto-Negotiation-Konfiguration der Gegenstelle. Angenommen, es gibt zwei Geräte, A und B. Für jedes Gerät kann die Autoübertragung aktiviert oder deaktiviert sein. Diese Tabelle enthält eine Liste möglicher Konfigurationen und der jeweiligen Verbindungsstatus:

| Verhandlung | B aktiviert | B deaktiviert |

|---|---|---|

| A Aktiviert | oben auf beiden Seiten | A unten, B oben |

| Eine deaktivierte | A oben, B unten | oben auf beiden Seiten |

In GE werden Synchronisierung und Autoübertragung (wenn sie aktiviert sind) beim Verbindungsstart mithilfe einer speziellen Sequenz von reservierten Verbindungscodewörtern durchgeführt.

Hinweis: Es gibt ein Wörterbuch mit gültigen Wörtern, und nicht alle möglichen Wörter sind in GE gültig.

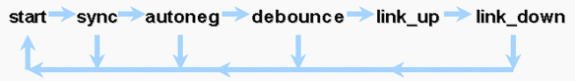

Die Lebensdauer einer GE-Verbindung kann wie folgt charakterisiert werden:

Ein Verlust der Synchronisierung bedeutet, dass die MAC einen Verbindungsausfall erkennt. Der Synchronisierungsverlust tritt ein, wenn die Autoübertragung aktiviert oder deaktiviert ist. Die Synchronisierung geht unter bestimmten fehlerhaften Bedingungen verloren, z. B. wenn drei ungültige Wörter nacheinander empfangen werden. Wenn diese Bedingung 10 ms lang andauert, wird die Bedingung "sync fail" bestätigt, und die Verbindung wird in den Zustand "link_down" geändert. Nach dem Verlust der Synchronisation sind weitere drei aufeinander folgende gültige Inaktivitäten erforderlich, um die Synchronisation erneut durchzuführen. Andere katastrophale Ereignisse, wie ein Verlust des Empfangssignals (Rx), verursachen einen Verbindungsabbruch.

Die Autonegotiation ist Teil des Linkup-Prozesses. Wenn die Verbindung aktiv ist, ist die Autoübertragung vorbei. Der Switch überwacht jedoch weiterhin den Status der Verbindung. Wenn Autoübertragung auf einem Port deaktiviert ist, ist die "Autoübertragung"-Phase keine Option mehr.

Die GE-Kupferspezifikation (1000BASE-T) unterstützt die automatische Aushandlung über einen Next Page Exchange. Next Page Exchange ermöglicht die automatische Aushandlung für Geschwindigkeiten von 10/100/1000 Mbit/s an Kupferports.

Hinweis: Die GE-Glasfaserspezifikation enthält nur Bestimmungen für die Aushandlung von Duplex, Flusssteuerung und Remote-Fehlererkennung. GE-Glasfaserports handeln die Portgeschwindigkeit nicht aus. Weitere Informationen zur Autoübertragung finden Sie in den Abschnitten 28 und 37 der IEEE 802.3-2002-Spezifikation.

Die Synchronisierungsneustartverzögerung ist eine Softwarefunktion, die die Gesamtdauer der Autoübertragung steuert. Wenn die Autoübertragung innerhalb dieser Zeit nicht erfolgreich ist, startet die Firmware die Autoübertragung erneut, falls ein Deadlock auftritt. Der Befehl set port sync-restart-delay wirkt sich nur aus, wenn AutoNegotiation auf enable gesetzt ist.

Empfehlung

In einer GE-Umgebung ist die Aktivierung der Autoübertragung wesentlich wichtiger als in einer 10/100-Umgebung. Die Autoübertragung darf nur an Switch-Ports deaktiviert werden, die mit Geräten verbunden sind, die die Aushandlung nicht unterstützen, oder wenn aufgrund von Interoperabilitätsproblemen Verbindungsprobleme auftreten. Cisco empfiehlt, dass die Gigabit-Aushandlung auf allen Switch-to-Switch-Verbindungen und generell auf allen GE-Geräten aktiviert ist (Standard). Führen Sie diesen Befehl aus, um die Autoübertragung zu aktivieren:

set port negotiation port range enable

!--- This is the default.

Eine bekannte Ausnahme ist, wenn eine Verbindung zu einem Gigabit Switch Router (GSR) besteht, auf dem Cisco IOS-Software vor Version 12.0(10)S ausgeführt wird, der Version, die Flusssteuerung und Autoübertragung hinzugefügt hat. Deaktivieren Sie in diesem Fall diese beiden Funktionen, oder der Switch-Port meldet keine Verbindung, und der GSR meldet Fehler. Dies ist eine Beispiel-Befehlssequenz:

set port flowcontrol receive port range off set port flowcontrol send port range off set port negotiation port range disable

Switch-to-Server-Verbindungen müssen von Fall zu Fall geprüft werden. Cisco Kunden stießen bei Sun-, HP- und IBM-Servern auf Probleme mit Gigabit-Aushandlungen.

Weitere Optionen

Die Flusssteuerung ist optionaler Bestandteil der 802.3x-Spezifikation und muss bei Verwendung ausgehandelt werden. Geräte können PAUSE-Frames (bekannte MAC-Adresse 01-80-C2-00-00-00 0F) senden und/oder darauf reagieren. Außerdem können sie der Flusskontrollanforderung des entfernten Nachbarn nicht zustimmen. Ein Port mit einem Eingangspuffer, der sich füllt, sendet einen PAUSE-Frame an seinen Verbindungspartner, der die Übertragung stoppt, und hält alle zusätzlichen Frames in den Ausgangspuffern des Verbindungspartners auf. Dies löst kein Problem mit Überbelegung im Steady-State, vergrößert den Eingangspuffer jedoch effektiv um einen Bruchteil des Ausgangspuffers des Partners bei Bursts.

Diese Funktion eignet sich am besten für Verbindungen zwischen Access-Ports und End-Hosts, bei denen der Host-Ausgabepuffer potenziell so groß ist wie der virtuelle Arbeitsspeicher. Die Vorteile einer Switch-to-Switch-Implementierung sind begrenzt.

Führen Sie die folgenden Befehle aus, um dies an den Switch-Ports zu steuern:

set port flowcontrol mod/port receive | send off |on | desired

>show port flowcontrol

Port Send FlowControl Receive FlowControl RxPause TxPause

admin oper admin oper

----- -------- -------- -------- -------- ------- -------

6/1 off off on on 0 0

6/2 off off on on 0 0

6/3 off off on on 0 0

Hinweis: Alle Catalyst-Module reagieren auf einen PAUSE-Frame, wenn dieser ausgehandelt wird. Einige Module (z. B. WS-X5410, WS-X4306) senden niemals PAUSE-Frames, selbst wenn sie dies aushandeln, da sie nicht blockieren.

Dynamic Trunking Protocol

Kapselungstyp

Trunks erweitern VLANs zwischen Geräten, indem sie die ursprünglichen Ethernet-Frames vorübergehend identifizieren und (verbindungslokal) mit Tags versehen. So können sie über eine einzige Verbindung gemultiplext werden. Dadurch wird auch sichergestellt, dass die separaten VLAN-Broadcast- und Sicherheitsdomänen zwischen den Switches beibehalten werden. In den CAM-Tabellen wird die Frame-zu-VLAN-Zuordnung innerhalb der Switches beibehalten.

Trunking wird auf verschiedenen L2-Medien unterstützt, darunter ATM LANE, FDDI 802.10 und Ethernet, obwohl hier nur Letzteres dargestellt wird.

ISL - Betriebsübersicht

Das proprietäre Identifizierungs- oder Tagging-Schema von Cisco, ISL, wird seit vielen Jahren verwendet. Der IEEE-Standard 802.1Q ist ebenfalls verfügbar.

Durch die vollständige Kapselung des ursprünglichen Frames in einem zweistufigen Tagging-Schema ist ISL im Grunde ein Tunneling-Protokoll und hat den zusätzlichen Vorteil, dass Nicht-Ethernet-Frames transportiert werden. Es fügt einen 26-Byte-Header und einen 4-Byte-FCS zum Standard-Ethernet-Frame hinzu. Die größeren Ethernet-Frames werden von Ports erwartet und verarbeitet, die als Trunks konfiguriert sind. ISL unterstützt 1024 VLANs.

ISL-Frame-Format

| 40 Bit | 4 Bit | 4 Bit | 48 Bit | 16 Bit | 24 Bit | 24 Bit | 15 Bit | Bit | 16 Bit | 16 Bit | Variable Länge | 32 Bit |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Ziel Adr | Typ | BENUTZER | SA | LEN | SNAP LLC | HSA | VLAN | BPDU | INDEX | Rücklage | Gekapselter Rahmen | FCS |

| 01-00-0c-00-00 | AAAA03 | 00000C |

Weitere Informationen finden Sie unter InterSwitch Link und IEEE 802.1Q Frame Format.

802.1Q - Betriebsübersicht

Der IEEE 802.1Q-Standard definiert weitaus mehr als nur Kapselungstypen, einschließlich Spanning Tree-Erweiterungen, GARP (siehe VTP-Abschnitt dieses Dokuments) und 802.1p Quality of Service (QoS)-Tagging.

Das 802.1Q-Frame-Format behält die ursprüngliche Ethernet-Quelladresse und Zieladresse bei, aber Switches müssen jetzt auch mit Babygigant-Frames rechnen, selbst auf Access-Ports, auf denen Hosts Tagging verwenden können, um die 802.1p-Benutzerpriorität für die QoS-Signalisierung auszudrücken. Der Tag ist 4 Byte, also sind 802.1Q Ethernet v2-Frames 1522 Byte, eine Leistung der IEEE 802.3ac-Arbeitsgruppe. 802.1Q unterstützt außerdem den Nummernraum für 4096 VLANs.

Alle übertragenen und empfangenen Daten-Frames sind mit 802.1Q gekennzeichnet, mit Ausnahme der Frames im nativen VLAN (es gibt ein implizites Tag, das auf der Konfiguration des Eingangs-Switch-Ports basiert). Frames auf dem nativen VLAN werden immer unmarkiert übertragen und erhalten in der Regel unmarkiert. Sie können jedoch auch getaggt empfangen werden.

Weitere Informationen finden Sie unter VLAN Standardization via IEEE 802.10 und Get IEEE 802 (VLAN-Standardisierung über IEEE 802.10).

802.1Q/801.1p-Frame-Format

| Tag-Header | ||||||||

|---|---|---|---|---|---|---|---|---|

| TPID | TCI | |||||||

| 48 Bit | 48 Bit | 16 Bit | 3 Bit | 1 Bit | 12 Bit | 16 Bit | Variable Länge | 32 Bit |

| DA | SA | TPID | Priorität | CFI | VLAN-ID | Länge/Typ | Daten mit PAD | FCS |

| 0 x 8100 | 0-7 | 0-1 | 0-4095 | |||||

Empfehlung

Da alle neueren Hardwarekomponenten 802.1Q unterstützen (einige davon nur 802.1Q, z. B. die Catalyst 4500/4000-Serie und CSS 11000), empfiehlt Cisco, dass alle neuen Implementierungen dem IEEE 802.1Q-Standard folgen und ältere Netzwerke schrittweise von ISL migrieren.

Der IEEE-Standard ermöglicht Anbieterinteroperabilität. Dies ist in allen Cisco Umgebungen von Vorteil, da neue Host 802.1p-fähige NICs und Geräte verfügbar werden. Obwohl sowohl ISL- als auch 802.1Q-Implementierungen ausgereift sind, wird der IEEE-Standard letztendlich eine höhere Feldbelastung und eine bessere Unterstützung durch Drittanbieter aufweisen, wie z. B. die Unterstützung für Netzwerkanalysen. Der im Vergleich zu ISL geringere Overhead durch die Kapselung von 802.1Q ist ebenfalls ein kleiner Vorteil von 802.1Q.

Da der Kapselungstyp zwischen Switches mithilfe von DTP ausgehandelt wird, wobei ISL standardmäßig als Gewinner ausgewählt wird, wenn beide Seiten ihn unterstützen, muss dieser Befehl ausgeführt werden, um dot1q anzugeben:

set trunk mod/port mode dot1q

Wenn VLAN 1 von einem Trunk gelöscht wird, wie im Abschnitt In-Band-Management dieses Dokuments beschrieben, obwohl keine Benutzerdaten übertragen oder empfangen werden, übergibt der NMP weiterhin Steuerungsprotokolle wie CDP und VTP an VLAN 1.

Wie im Abschnitt zu VLAN 1 dieses Dokuments beschrieben, werden CDP-, VTP- und PAgP-Pakete beim Trunking immer über VLAN 1 gesendet. Bei Verwendung der dot1q-Kapselung werden diese Steuerungs-Frames mit VLAN 1 gekennzeichnet, wenn das native VLAN des Switches geändert wird. Wenn das dot1q-Trunking zu einem Router aktiviert ist und das native VLAN auf dem Switch geändert wird, ist eine Subschnittstelle in VLAN 1 erforderlich, um die getaggten CDP-Frames zu empfangen und CDP-Nachbartransparenz auf dem Router bereitzustellen.

Hinweis: Bei dot1q besteht ein potenzielles Sicherheitsrisiko, das durch das implizite Tagging des nativen VLANs verursacht wird, da Frames von einem VLAN auf ein anderes ohne Router gesendet werden können. Siehe Gibt es Schwachstellen in VLAN-Implementierungen? für weitere Informationen. Die Problemumgehung besteht darin, eine VLAN-ID für das native VLAN des Trunks zu verwenden, das nicht für den Endbenutzerzugriff verwendet wird. Die Mehrheit der Cisco Kunden belässt VLAN 1 als natives VLAN auf einem Trunk und weist zu diesem Zweck Zugriffsports zu anderen VLANs als VLAN 1 zu.

Trunking-Modus

DTP ist die zweite Generation von Dynamic ISL (DISL) und wird eingesetzt, um sicherzustellen, dass die verschiedenen Parameter für das Senden von ISL- oder 802.1Q-Frames, wie der konfigurierte Kapselungstyp, das native VLAN und die Hardwarefunktionen, von den Switches an beiden Enden eines Trunks vereinbart werden. Dies trägt auch zum Schutz vor Nicht-Trunk-Ports bei, die markierte Frames überfluten - ein potenziell schwerwiegendes Sicherheitsrisiko -, indem sichergestellt wird, dass sich die Ports und ihre Nachbarn in einem konsistenten Zustand befinden.

Betriebsübersicht

DTP ist ein L2-Protokoll, das Konfigurationsparameter zwischen einem Switch-Port und seinem Nachbarn aushandelt. Es wird eine andere Multicast-MAC-Adresse (01-00-0c-cc-cc-cc) und der SNAP-Protokolltyp 0x2004 verwendet. Diese Tabelle enthält eine Zusammenfassung der Konfigurationsmodi:

| Modus | Funktion | DTP-Frames übertragen | Endgültiger Status (lokaler Port) |

|---|---|---|---|

| auto (Standard) | Macht den Port bereit, den Link in einen Trunk zu konvertieren. Der Port wird zum Trunk-Port, wenn der benachbarte Port eingeschaltet oder in den gewünschten Modus versetzt wird. | Ja, periodisch. | Trunking |

| On | Stellt den Port in den permanenten Trunk-Modus und versucht über Aushandlungen, den Link in einen Trunk umzuwandeln. Der Port wird selbst dann zu einem Trunk-Port, wenn der benachbarte Port der Änderung nicht zustimmt. | Ja, periodisch. | Trunking, bedingungslos. |

| nonegotiate (Keine Aushandlung) | Stellt den Port in den permanenten Trunking-Modus, verhindert jedoch, dass DTP-Frames vom Port generiert werden. Sie müssen den benachbarten Port manuell als Trunk-Port konfigurieren, um eine Trunk-Verbindung herzustellen. Dies ist nützlich für Geräte, die DTP nicht unterstützen. | Nein | Trunking, bedingungslos. |

| Desirable (gewünscht) | Der Port versucht aktiv, den Link in einen Trunk-Link umzuwandeln. Der Port wird zum Trunk-Port, wenn der benachbarte Port auf "Ein", "Erwünscht" oder "Auto" eingestellt ist. | Ja, periodisch. | Er befindet sich nur dann im Trunking-Zustand, wenn der Remote-Modus aktiviert, automatisch oder erwünscht ist. |

| Aus | Stellt den Port in den permanenten Nicht-Trunk-Modus um und versucht über Aushandlungen, den Link in einen Nicht-Trunk-Link umzuwandeln. Der Port wird selbst dann zu einem Nicht-Trunk-Port, wenn der benachbarte Port der Änderung nicht zustimmt. | Nein im eingeschwungenen Zustand, wird aber übertragen, um die Remote-End-Erkennung nach dem Wechsel von vorne zu beschleunigen. | Nicht-Trunking |

Hier einige der wichtigsten Punkte des Protokolls:

-

DTP setzt eine Punkt-zu-Punkt-Verbindung voraus, und Cisco Geräte unterstützen nur 802.1Q-Trunk-Ports, die Punkt-zu-Punkt sind.

-

Während der DTP-Aushandlung nehmen die Ports nicht am STP teil. Erst wenn der Port zu einem der drei DTP-Typen (Zugriff, ISL oder 802.1Q) wird, wird er zu STP hinzugefügt. Andernfalls wird PAgP (sofern konfiguriert) als nächster Prozess ausgeführt, bevor der Port am STP teilnimmt.

-

Wenn sich der Port im ISL-Modus befindet, werden DTP-Pakete über VLAN 1 gesendet. Andernfalls (für 802.1Q-Trunking- oder Nicht-Trunking-Ports) werden sie über das native VLAN gesendet.

-

Im erwünschten Modus übertragen DTP-Pakete den VTP-Domänennamen (der übereinstimmen muss, damit ein ausgehandelter Trunk verfügbar ist) sowie die Trunk-Konfiguration und den Admin-Status.

-

Nachrichten werden jede Sekunde während der Verhandlung gesendet, und danach alle 30 Sekunden.

-

Achten Sie darauf, dass die Modi Ein, Nicht verhandeln und Aus explizit angeben, in welchem Zustand der Port endet. Eine fehlerhafte Konfiguration kann zu einem gefährlichen/inkonsistenten Zustand führen, in dem eine Seite Trunking verwendet, die andere nicht.

-

Ein Port im Ein-, Auto- oder Erwünscht-Modus sendet DTP-Frames regelmäßig. Wenn ein Port im automatischen oder erwünschten Modus in fünf Minuten kein DTP-Paket erkennt, wird es auf "non-trunk" (Nicht-Trunk) gesetzt.

Weitere Informationen zu ISL finden Sie unter Configuring ISL Trunking on Catalyst 5500/5000 and 6500/6000 Family Switches (Konfigurieren von ISL-Trunking auf Catalyst 5500/5000-Switches). Weitere Details zu 802.1Q finden Sie unter Trunking zwischen Catalyst Switches der Serien 4500/4000, 5500/5000 und 6500/6000 mit 802.1Q-Kapselung mit Cisco CatOS-Systemsoftware.

Empfehlung

Cisco empfiehlt eine explizite Trunk-Konfiguration von wünschenswert an beiden Enden. In diesem Modus können Netzwerkbetreiber Syslog- und Befehlszeilenstatusmeldungen als vertrauenswürdig einstufen, wenn ein Port aktiv ist und Trunking ausführt. Im Gegensatz zum On-Modus, bei dem ein Port angezeigt wird, obwohl der Nachbar falsch konfiguriert ist. Darüber hinaus bietet ein wünschenswerter Modus-Trunk Stabilität in Situationen, in denen eine Seite des Links nicht zu einem Trunk werden kann oder den Trunk-Status verwirft. Führen Sie diesen Befehl aus, um den gewünschten Modus festzulegen:

set trunk mod/port desirable ISL | dot1q

Hinweis: Deaktivieren Sie den Trunk für alle Nicht-Trunk-Ports. Dadurch entfällt die verschwendete Verhandlungszeit beim Hochfahren der Host-Ports. Dieser Befehl wird auch ausgeführt, wenn der Befehl set port host verwendet wird. Weitere Informationen finden Sie im Abschnitt zu STP. Führen Sie diesen Befehl aus, um einen Trunk auf verschiedenen Ports zu deaktivieren:

set trunk port range off

!--- Ports are not trunking; part of the set port host command.

Weitere Optionen

Eine andere gängige Kundenkonfiguration verwendet den erwünschten Modus nur auf dem Distribution Layer und die einfachste Standardkonfiguration (Auto-Modus) auf dem Access Layer.

Einige Switches, z. B. ein Catalyst 2900XL, Cisco IOS-Router oder Geräte anderer Anbieter, unterstützen derzeit keine Trunk-Aushandlung über DTP. Sie können den Non-Negotiate-Modus auf Catalyst Switches der Serien 4500/4000, 5500/5000 und 6500/6000 verwenden, um einen Port für den uneingeschränkten Zugriff auf diese Geräte einzurichten. Dies trägt zur Standardisierung einer einheitlichen Einstellung auf dem gesamten Campus bei. Außerdem können Sie den Nicht-Verhandlungsmodus implementieren, um die "gesamte" Verbindungsinitialisierungszeit zu reduzieren.

Hinweis: Faktoren wie der Channel-Modus und die STP-Konfiguration können sich ebenfalls auf die Initialisierungszeit auswirken.

Führen Sie diesen Befehl aus, um den Nicht-Verhandlungsmodus festzulegen:

set trunk mod/port nonegotiate ISL | dot1q

Cisco empfiehlt, nicht zu verhandeln, wenn eine Verbindung zu einem Cisco IOS-Router besteht, da beim Bridging einige DTP-Frames, die aus dem On-Modus empfangen werden, wieder in den Trunk-Port gelangen können. Beim Empfang des DTP-Frames versucht der Switch-Port, unnötigerweise eine Neuverhandlung durchzuführen (bzw. den Trunk herunter- und herzufahren). Wenn die Option "Nicht verhandeln" aktiviert ist, sendet der Switch keine DTP-Frames.

Spanning Tree Protocol

Grundlegende Überlegungen

Spanning Tree Protocol (STP) hält eine schleifenfreie L2-Umgebung in redundanten Switching- und Bridge-Netzwerken aufrecht. Ohne STP werden Frames auf unbestimmte Zeit geschleift und/oder multipliziert, was zu einem Netzwerkzusammenbruch führt, da alle Geräte in der Broadcast-Domäne ständig durch hohen Datenverkehr unterbrochen werden.

Obwohl STP in mancher Hinsicht ein ausgereiftes Protokoll ist, das ursprünglich für langsame softwarebasierte Bridge-Spezifikationen (IEEE 802.1d) entwickelt wurde, kann es komplex sein, es in großen Switch-Netzwerken mit vielen VLANs, vielen Switches in einer Domäne, Unterstützung mehrerer Anbieter und neueren IEEE-Erweiterungen gut zu implementieren.

Als zukünftige Referenz übernimmt CatOS 6.x weiterhin die neue STP-Entwicklung, wie MISTP, Loop-Guard, Root-Guards und BPDU-Erkennung von Verzerrungen bei der Ankunftszeit. Darüber hinaus sind in CatOS 7.x weitere standardisierte Protokolle verfügbar, wie z. B. IEEE 802.1s Shared Spanning Tree und IEEE 802.1w Rapid Convergence Spanning Tree.

Betriebsübersicht

Die Root-Bridge-Auswahl pro VLAN wird vom Switch mit der niedrigsten Root-Bridge-ID (BID) gewonnen. Die BID ist die Bridge-Priorität in Kombination mit der Switch-MAC-Adresse.

Zunächst werden BPDUs von allen Switches gesendet. Sie enthalten die BID jedes Switches und die Pfadkosten zum Erreichen dieses Switches. Dadurch können die Root-Bridge und der kostengünstigste Pfad zum Root bestimmt werden. Zusätzliche Konfigurationsparameter, die in BPDUs vom Root übertragen werden, setzen diejenigen außer Kraft, die lokal konfiguriert sind, sodass das gesamte Netzwerk konsistente Timer verwendet.

Anschließend wird die Topologie mithilfe der folgenden Schritte konvergiert:

-

Für die gesamte Spanning Tree-Domäne wird eine einzelne Root-Bridge ausgewählt.

-

Für jede Nicht-Root-Bridge wird ein Root-Port (zur Root-Bridge hin) ausgewählt.

-

Für die BPDU-Weiterleitung in jedem Segment wird ein designierter Port ausgewählt.

-

Nicht designierte Ports werden blockiert.

Weitere Informationen finden Sie unter Configuring Spanning Tree (Konfigurieren von Spanning Tree).

| Grundlegende Timer-Standardwerte (Sekunden) | Name | Funktion |

|---|---|---|

| 2 | Hello | Steuert das Senden von BPDUs. |

| 15 | Weiterleitungsverzögerung (Fwddelay) | Steuert, wie lange ein Port im Überwachungs- und Lernstatus verbringt und beeinflusst den Topologieänderungsprozess (siehe nächster Abschnitt). |

| 20 | Maxage | Steuert, wie lange der Switch die aktuelle Topologie aufrechterhält, bevor er nach einem alternativen Pfad sucht. Nach den Maxage-Sekunden gilt eine BPDU als veraltet, und der Switch sucht aus dem Pool der blockierenden Ports nach einem neuen Root-Port. Wenn kein blockierter Port verfügbar ist, behauptet er, der Root selbst an den designierten Ports zu sein. |

| Port-Status | Bedeutung | Standardzeit für den nächsten Status |

|---|---|---|

| Deaktiviert | Verwaltungstechnisch nicht verfügbar. | – |

| Blocking | Empfangen von BPDUs und Beenden von Benutzerdaten. | Überwachung des Empfangs von BPDUs Warten Sie 20 Sekunden auf den Ablauf der Maxima oder die sofortige Änderung, wenn ein direkter/lokaler Verbindungsausfall erkannt wurde. |

| Listening | Senden oder Empfangen von BPDUs, um zu prüfen, ob eine Rückkehr zur Blockierung erforderlich ist | Fwddelay timer (15 Sekunden warten) |

| Learning | Gebäudetopologie/CAM-Tabelle. | Fwddelay timer (15 Sekunden warten) |

| Forwarding | Daten senden/empfangen. | |

| Vollständige grundlegende Topologieänderung: | 20 + 2 (15) = 50 Sekunden, wenn auf das Ablaufen von Max. gewartet wird, oder 30 Sekunden, wenn die direkte Verbindung ausfällt |

Die beiden Arten von BPDUs in STP sind Konfigurations-BPDUs und TCN-BPDUs (Topology Change Notification).

Konfiguration des BPDU-Flusses

Die Konfigurations-BPDUs werden in jedem Hello-Intervall von jedem Port der Root-Bridge bezogen und fließen anschließend zu allen Leaf-Switches, um den Status des Spanning Tree aufrecht zu erhalten. Im eingeschwungenen Zustand verläuft der BPDU-Fluss unidirektional: Root-Ports und blockierende Ports empfangen nur Konfigurations-BPDUs, während designierte Ports nur Konfigurations-BPDUs senden.

Für jede BPDU, die ein Switch vom Root empfängt, wird vom zentralen Catalyst NMP ein neues BPDU verarbeitet und mit den Root-Informationen versendet. Mit anderen Worten: Wenn die Root-Bridge verloren geht oder alle Pfade zur Root-Bridge verloren gehen, werden keine BPDUs mehr empfangen (bis der maximale Timer erneut ausgewählt wird).

TCN-BPDU-Fluss

TCN-BPDUs stammen von Leaf-Switches und fließen zur Root-Bridge, wenn im Spanning Tree eine Topologieänderung erkannt wird. Root-Ports senden nur TCNs, und designierte Ports empfangen nur TCNs.

Die TCN-BPDU wird in Richtung der Root-Bridge übertragen und bei jedem Schritt bestätigt. Dies ist ein zuverlässiger Mechanismus. Sobald die Root-Bridge bei der Root-Bridge eintrifft, benachrichtigt sie die gesamte Domäne, dass eine Änderung aufgetreten ist, indem Konfigurations-BPDUs mit dem TCN-Flag für die MAXAGE + FWD-Verzögerungszeit (standardmäßig 35 Sekunden) bezogen werden. Dadurch ändern alle Switches ihre normale CAM-Alterungszeit von fünf Minuten (standardmäßig) in das Intervall, das mit fwddelay (standardmäßig 15 Sekunden) festgelegt wurde. Weitere Informationen finden Sie unter Understanding Spanning Tree Protocol Topology Changes.

Spanning-Tree-Modi

Es gibt drei verschiedene Möglichkeiten, VLANs mit Spanning Tree zu korrelieren:

-

Ein einzelner Spanning Tree für alle VLANs oder ein Spanning Tree Protocol wie IEEE 802.1Q

-

Spanning Tree pro VLAN oder Shared Spanning Tree wie Cisco PVST

-

Ein Spanning Tree pro VLAN-Satz oder mehrere Spanning Tree, z. B. Cisco MISTP und IEEE 802.1s

Ein Mono-Spanning-Tree für alle VLANs ermöglicht nur eine aktive Topologie und somit keinen Lastenausgleich. Ein STP blockiert einen Port für alle VLANs und überträgt keine Daten.

Ein Spanning Tree pro VLAN ermöglicht den Lastenausgleich, erfordert jedoch mit zunehmender Anzahl von VLANs eine höhere BPDU-CPU-Verarbeitung. Die CatOS-Versionshinweise enthalten Anleitungen zur Anzahl der für jeden Switch im Spanning Tree empfohlenen logischen Ports. Die Formel für die Catalyst 6500/6000 Supervisor Engine 1 lautet beispielsweise wie folgt:

Anzahl der Ports + (Anzahl der Trunks * Anzahl der VLANs auf Trunks) < 4000

Cisco MISTP und der neue 802.1s-Standard ermöglichen die Definition von nur zwei aktiven STP-Instanzen/Topologien und die Zuordnung aller VLANs zu einem dieser beiden Trees. Mit dieser Technik kann STP auf Tausende von VLANs skaliert werden, während der Lastenausgleich aktiviert ist.

BPDU-Formate

Um den IEEE 802.1Q-Standard zu unterstützen, wurde die vorhandene Cisco STP-Implementierung um PVST+ erweitert, indem Tunneling über eine IEEE 802.1Q mono Spanning Tree-Region unterstützt wurde. PVST+ ist daher sowohl mit dem IEEE 802.1Q MST- als auch dem Cisco PVST-Protokoll kompatibel und erfordert keine zusätzlichen Befehle oder Konfigurationen. Darüber hinaus fügt PVST+ Überprüfungsmechanismen hinzu, um sicherzustellen, dass es bei der Konfiguration von Port-Trunking und VLAN-IDs auf den Switches keine Inkonsistenz gibt.

Nachfolgend sind einige betriebliche Highlights des PVST+-Protokolls aufgeführt:

-

PVST+ arbeitet mit dem 802.1Q-Mono-Spanning-Tree über den so genannten Common Spanning Tree (CST) über einen 802.1Q-Trunk zusammen. Der CST ist immer in VLAN 1, daher muss dieses VLAN auf dem Trunk aktiviert werden, um mit anderen Anbietern kompatibel zu sein. CST-BPDUs werden stets unmarkiert an die IEEE Standard Bridge-Gruppe (MAC-Adresse 01-80-c2-00-00-00, DSAP 42, SSAP 42) übertragen. Der Vollständigkeit halber wird ein paralleler Satz von BPDUs auch an die von Cisco gemeinsam genutzte Spanning Tree-MAC-Adresse für VLAN 1 übertragen.

-

PVST+ tunnelt PVST-BPDUs in 802.1Q-VLAN-Regionen als Multicast-Daten. Cisco Shared Spanning Tree-BPDUs werden an die MAC-Adresse 01-00-0c-cc-cd (SNAP HDLC-Protokolltyp 0x010b) für jedes VLAN auf einem Trunk übertragen. BPDUs sind im nativen VLAN nicht markiert und für alle anderen VLANs markiert.

-

PVST+ überprüft Port- und VLAN-Inkonsistenzen. PVST+ blockiert Ports, die inkonsistente BPDUs empfangen, um Weiterleitungsschleifen zu verhindern. Außerdem werden Benutzer über Syslog-Meldungen über Konfigurationsdiskrepanzen benachrichtigt.

-

PVST+ ist abwärtskompatibel mit bestehenden Cisco Switches, auf denen PVST auf ISL-Trunks ausgeführt wird. ISL-gekapselte BPDUs werden weiterhin mithilfe der IEEE-MAC-Adresse gesendet oder empfangen. Mit anderen Worten: Jeder BPDU-Typ ist Link-Local. Es gibt keine Übersetzungsprobleme.

Empfehlung

Bei allen Catalyst Switches ist STP standardmäßig aktiviert. Dies wird auch dann empfohlen, wenn ein Design ohne L2-Schleifen gewählt wird, sodass STP nicht in dem Sinne aktiviert wird, als es aktiv einen blockierten Port aufrechterhält.

set spantree enable all !--- This is the default.

Cisco empfiehlt, STP aus den folgenden Gründen aktiviert zu lassen:

-

Wenn eine Schleife vorhanden ist (verursacht durch falsche Patches, fehlerhafte Kabel usw.), verhindert STP schädliche Auswirkungen auf das Netzwerk, die durch Multicast- und Broadcast-Daten verursacht werden.

-

Schutz vor dem Ausfall eines EtherChannels.

-

Die meisten Netzwerke sind mit STP konfiguriert, wodurch die maximale Feldeinstrahlung erreicht wird. Eine höhere Belichtung entspricht im Allgemeinen einem stabilen Code.

-

Schutz vor Fehlverhalten von doppelt angeschlossenen NICs (oder Bridging auf Servern aktiviert).

-

Die Software für zahlreiche Protokolle (z. B. PAgP, IGMP-Snooping und Trunking) ist eng mit STP verknüpft. Eine Ausführung ohne STP kann zu unerwünschten Ergebnissen führen.

Ändern Sie die Timer nicht, da dies die Stabilität beeinträchtigen kann. Die meisten der bereitgestellten Netzwerke sind nicht optimiert. Die einfachen STP-Timer, auf die über die Befehlszeile zugegriffen werden kann, wie hello-interval und Maxage, setzen sich ihrerseits aus einer komplexen Reihe anderer angenommener und intrinsischer Timer zusammen. Daher ist es schwierig, Timer abzustimmen und alle Auswirkungen zu berücksichtigen. Außerdem besteht die Gefahr, den UDLD-Schutz zu untergraben.

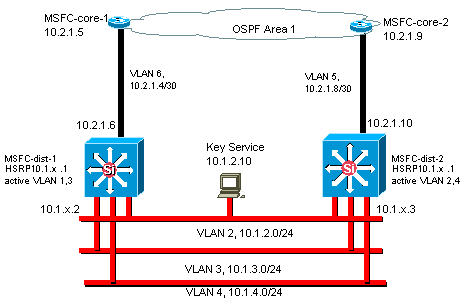

Im Idealfall sollte der Benutzerdatenverkehr vom Management-VLAN ferngehalten werden. Insbesondere bei älteren Catalyst Switch-Prozessoren ist es am besten, STP-Probleme zu vermeiden, indem das Management-VLAN von den Benutzerdaten getrennt gehalten wird. Bei einer Endstation, die sich daneben benimmt, kann der Supervisor Engine-Prozessor möglicherweise so mit Broadcast-Paketen beschäftigt sein, dass ihm eine oder mehrere BPDUs entgehen können. Neuere Switches mit leistungsfähigeren CPUs und Drosselungssteuerungen entlasten diese Überlegung. Weitere Informationen finden Sie im Abschnitt In-Band-Management in diesem Dokument.

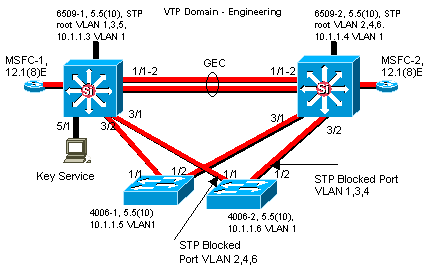

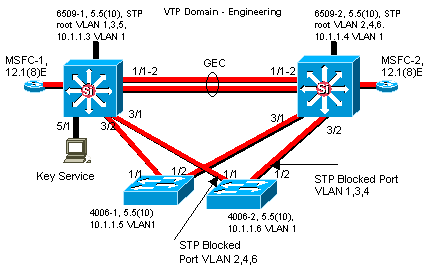

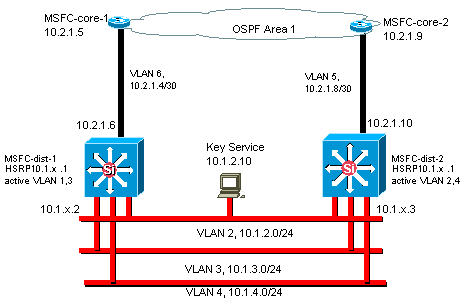

Vermeiden Sie übermäßige Designredundanz. Dies kann zu einem Albtraum bei der Fehlerbehebung führen: Zu viele blockierende Ports beeinträchtigen die langfristige Stabilität. Behalten Sie den gesamten SPT-Durchmesser unter sieben Hops. Versuchen Sie, ein Design nach dem Cisco Multilayer-Modell mit kleineren Switch-Domänen, STP-Dreiecken und deterministischen blockierten Ports (wie im Gigabit Campus Network Design - Principles and Architecture erläutert) zu erstellen.

Sie können Einfluss ausüben und wissen, wo Root-Funktionen und blockierte Ports vorhanden sind, und diese im Topologiediagramm dokumentieren. Die blockierten Ports sind der Ort, an dem die STP-Fehlerbehebung beginnt. Sie wurden daher vom Blockieren zum Weiterleiten umgeschaltet und sind häufig der Hauptbestandteil der Ursachenanalyse. Wählen Sie den Distribution- und Core-Layer als Speicherort des Root-/sekundären Root-Layers, da diese als die stabilsten Teile des Netzwerks gelten. Suchen Sie nach dem optimalen L3- und HSRP-Overlay mit L2-Datenweiterleitungspfaden. Dieser Befehl ist ein Makro, das die Bridge-Priorität konfiguriert. root setzt ihn viel niedriger als der Standard (32768), während root sekundär ihn einigermaßen niedriger als der Standard setzt:

set spantree root secondary vlan range

Hinweis: Dieses Makro setzt die Root-Priorität entweder auf 8192 (standardmäßig), die aktuelle Root-Priorität minus 1 (wenn eine andere Root-Bridge bekannt ist) oder die aktuelle Root-Priorität (wenn die MAC-Adresse niedriger als die des aktuellen Roots ist).

Entfernen Sie nicht benötigte VLANs von den Trunk-Ports (eine bidirektionale Übung). Dadurch wird der STP- und NMP-Verarbeitungsaufwand in Teilen des Netzwerks begrenzt, in denen bestimmte VLANs nicht erforderlich sind. Durch die automatische VTP-Bereinigung wird STP nicht aus einem Trunk entfernt. Weitere Informationen finden Sie im Abschnitt zum VTP in diesem Dokument. Das Standard-VLAN 1 kann mit CatOS 5.4 und höher auch aus Trunks entfernt werden.

Weitere Informationen finden Sie unter Probleme mit dem Spanning Tree Protocol und in den entsprechenden Designüberlegungen.

Weitere Optionen

Cisco hat eine weitere STP, die als VLAN-Bridge bekannt ist. Dieses Protokoll verwendet die MAC-Zieladresse 01-00-0c-cd-cd-ce und den Protokolltyp 0x010c.

Dies ist besonders nützlich, wenn nicht routbare oder ältere Protokolle zwischen VLANs überbrückt werden müssen, ohne die auf diesen VLANs ausgeführten IEEE Spanning Tree-Instanzen zu stören. Wenn VLAN-Schnittstellen für nicht überbrückten Datenverkehr für L2-Datenverkehr blockiert werden (was leicht passieren kann, wenn sie am selben STP teilnehmen wie IP-VLANs), wird der überlagernde L3-Datenverkehr versehentlich ebenfalls abgeschnitten - ein unerwünschter Nebeneffekt. VLAN-Bridge ist daher eine separate STP-Instanz für überbrückte Protokolle, die eine separate Topologie bereitstellt, die geändert werden kann, ohne den IP-Datenverkehr zu beeinträchtigen.

Cisco empfiehlt die Ausführung von VLAN-Bridge, wenn Bridging zwischen VLANs auf Cisco Routern wie MSFC erforderlich ist.

PortFast

PortFast wird verwendet, um den normalen Spanning Tree-Betrieb an Access-Ports zu umgehen, um die Verbindung zwischen Endgeräten und den Diensten zu beschleunigen, mit denen sie nach der Verbindungsinitialisierung eine Verbindung herstellen müssen. Bei einigen Protokollen, wie IPX/SPX, ist es wichtig, den Zugangsport unmittelbar nach dem Erhöhen des Verbindungsstatus im Weiterleitungsmodus anzuzeigen, um GNS-Probleme zu vermeiden.

Weitere Informationen finden Sie unter Verwenden von Portfast und anderen Befehlen zum Beheben von Verbindungsverzögerungen beim Start von Workstations.

Betriebsübersicht

PortFast überspringt den normalen Überwachungs- und Lernstatus von STP, indem ein Port direkt vom Blockierungs- in den Weiterleitungsmodus verschoben wird, nachdem bekannt ist, dass die Verbindung ausgeführt wird. Wenn diese Funktion nicht aktiviert ist, verwirft STP alle Benutzerdaten, bis entschieden wird, dass der Port in den Weiterleitungsmodus versetzt werden kann. Dies kann bis zu doppelt so lange wie die ForwardDelay-Zeit dauern (standardmäßig insgesamt 30 Sekunden).

Der PortFast-Modus verhindert außerdem, dass eine STP-TCN generiert wird, wenn sich der Port-Status vom Lernen zur Weiterleitung ändert. TCNs sind kein Problem für sich allein, aber wenn eine Welle von TCNs die Root Bridge erreicht (in der Regel morgens, wenn die Leute ihre PCs einschalten), kann dies die Konvergenzzeit unnötig verlängern.

STP PortFast ist sowohl in Multicast-CGMP- als auch in Catalyst 5500/5000 MLS-Netzwerken von besonderer Bedeutung. TCNs in diesen Umgebungen können dazu führen, dass die statischen CGMP CAM-Tabelleneinträge veraltet sind, was bis zum nächsten IGMP-Bericht zu Multicast-Paketverlusten führt, und/oder MLS-Cache-Einträge leeren, die dann neu erstellt werden müssen und je nach Größe des Caches zu einem Spitzenwert bei der Router-CPU führen können. (Catalyst 6500/6000 MLS-Implementierungen und Multicast-Einträge, die durch IGMP-Snooping erfasst wurden, sind nicht betroffen.)