Einleitung

In diesem Dokument werden die erforderlichen Schritte zur Konfiguration der ZTNA Trusted Network Detection beschrieben.

Voraussetzungen

- Secure Client, Mindestversion 5.1.10

- Unterstützte Plattform - Windows und MacOS

- Trusted Platform Module (TPM) für Windows

- Secure Enclave Coprozessor für Apple Geräte

- 'Trusted Servers', die in einem Trusted Network-Profil konfiguriert sind, werden implizit vom ZTA-Abfangen ausgeschlossen. Diese Server können nicht auch als private ZTA-Ressourcen zugänglich sein.

- Die TND-Konfiguration betrifft alle registrierten Clients in der Organisation.

- Administratoren können die nächsten Schritte verwenden, um einen 'Hash öffentlicher Zertifikatschlüssel' für vertrauenswürdige Server zu generieren

- Öffentliches Zertifikat für vertrauenswürdige Server herunterladen

- Führen Sie diesen Shell-Befehl aus, um

generate the hash:

openssl x509 -in -pubkey -noout | openssl pkey -pubin -outform DER | openssl dgst –sha256

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Sicherer Zugriff von Cisco

- Registrieren Sie Geräte mithilfe von SAML oder CERT-basierter Authentifizierung für den Zugriff ohne Vertrauenswürdigkeit.

Verwendete Komponenten

- Version 5.1.13 des sicheren Clients

- TPM

- Tenant für sicheren Zugriff

- Windows-Gerät

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

- TND ermöglicht Administratoren die Konfiguration von Secure Client, um die Steuerung und Durchsetzung des ZTA-Datenverkehrs in Trusted Networks vorübergehend anzuhalten.

- Secure Client setzt die ZTA-Durchsetzung fort, wenn das Endgerät das vertrauenswürdige Netzwerk verlässt.

- Für diese Funktion ist keine Interaktion mit dem Endbenutzer erforderlich.

- ZTA TND-Konfigurationen können unabhängig für private und Internet-ZTA-Ziele verwaltet werden.

Wichtigste Vorteile

- Eine verbesserte Netzwerkleistung und geringere Latenz sorgen für ein optimiertes Anwendererlebnis.

- Die lokale Durchsetzung von Sicherheitsrichtlinien im vertrauenswürdigen Netzwerk bietet eine flexible und optimierte Ressourcennutzung.

- Endbenutzer können die Vorteile ohne Eingabeaufforderungen oder Maßnahmen nutzen.

- Unabhängige Kontrolle über TND für privaten Zugriff und Internetzugang bietet Administratoren Flexibilität bei der Bewältigung verschiedener betrieblicher und sicherheitstechnischer Herausforderungen

Konfigurieren

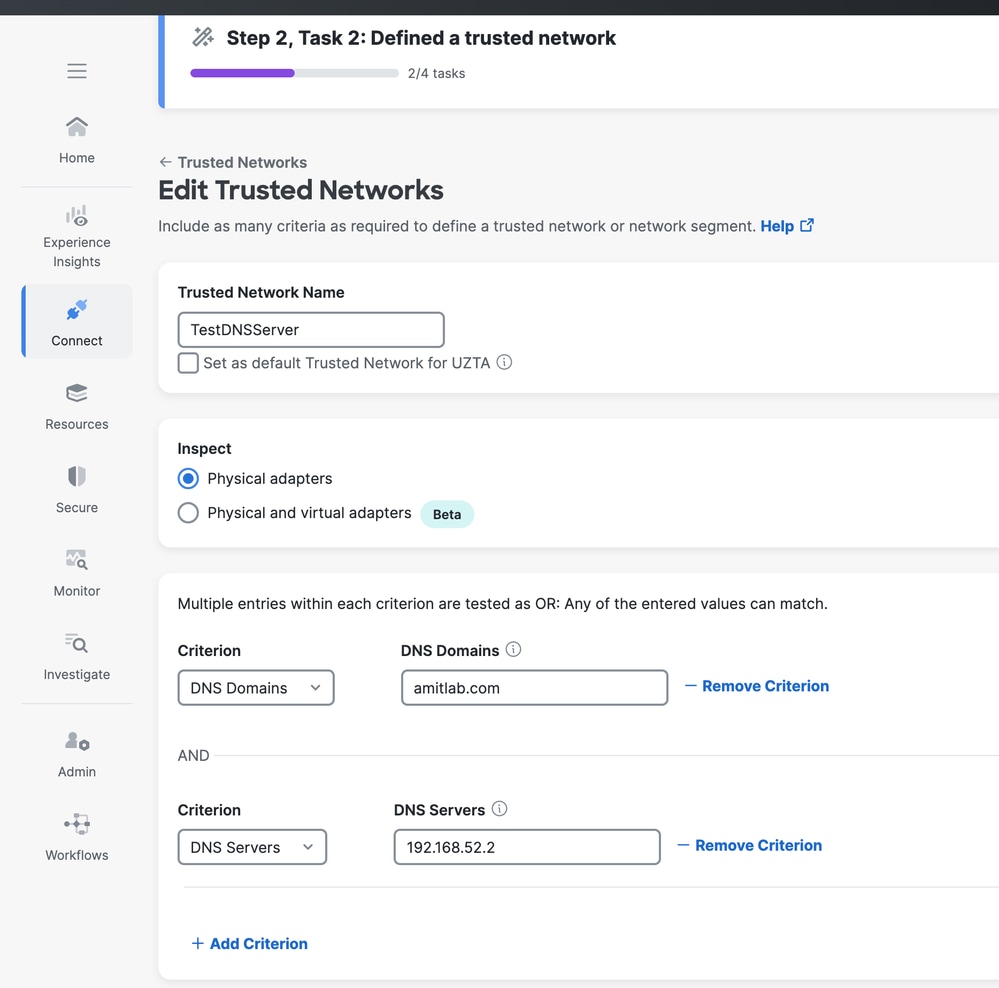

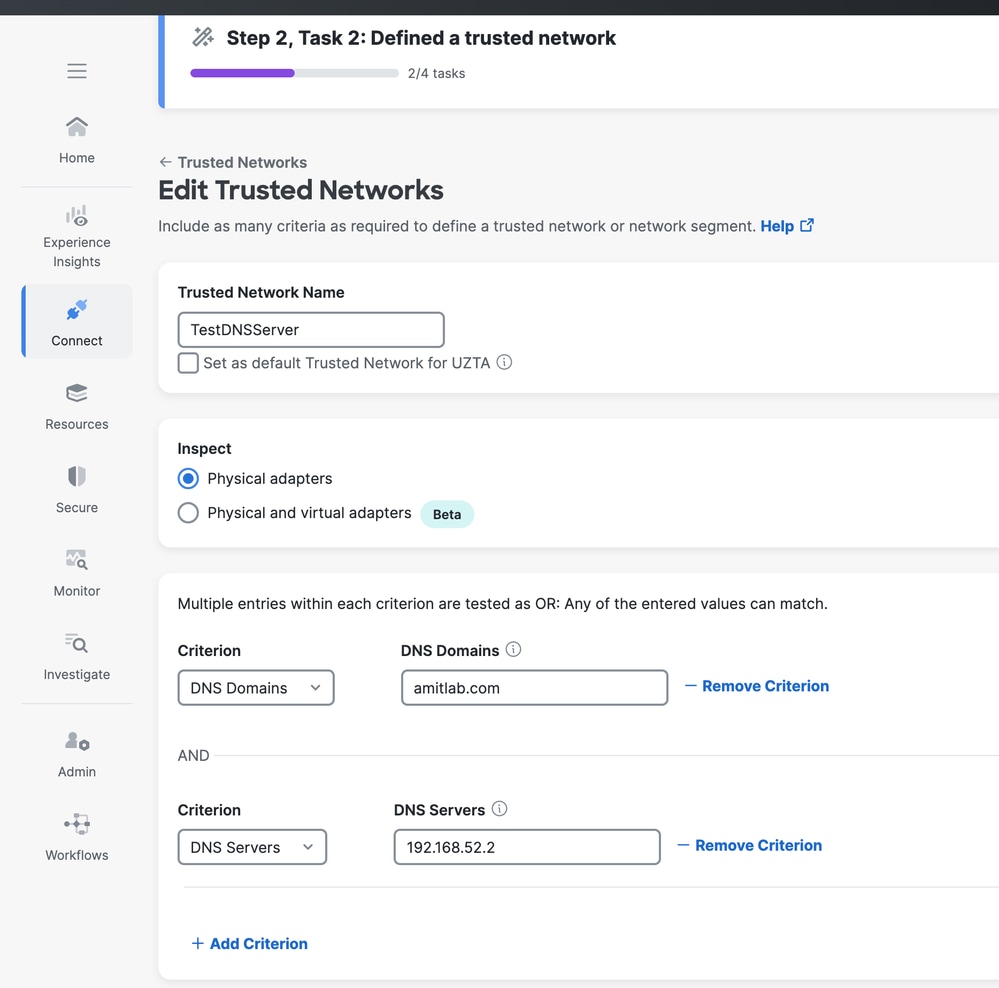

Schritt 1: Erstellen eines vertrauenswürdigen Netzwerkprofils - DNS-Server und Domäne

Navigieren Sie zum Dashboard für sicheren Zugriff:

- Klicken Sie auf

Connect > End User Connectivity > Manage Trusted Networks > +Add

- Geben Sie einen Namen für das Profil für vertrauenswürdige Netzwerke an, und konfigurieren Sie mindestens eines der folgenden Kriterien:

DNS Servers - Kommagetrennte Werte aller DNS-Serveradressen, über die eine Netzwerkschnittstelle verfügen muss, wenn sich der Client im vertrauenswürdigen Netzwerk befindet. Jeder eingegebene Server kann für die Zuordnung zu diesem Profil verwendet werden. Damit der TND übereinstimmt, muss eine der DNS-Serveradressen mit der lokalen Schnittstelle übereinstimmen.DNS Domains - Kommagetrennte Werte von DNS-Suffixen, die eine Netzwerkschnittstelle aufweisen muss, wenn sich der Client im vertrauenswürdigen Netzwerk befindet.Trusted Server- Fügen Sie einen oder mehrere Server im Netzwerk hinzu, die ein TLS-Zertifikat mit einem Hash darstellen, der mit dem von Ihnen bereitgestellten Hash übereinstimmt. Um einen anderen Port als 443 anzugeben, fügen Sie den Port in der Standardschreibweise an. Sie können bis zu 10 vertrauenswürdige Server hinzufügen, von denen nur einer validiert werden muss.

Wiederholen Sie die Schritte, um weitere vertrauenswürdige Netzwerkprofile hinzuzufügen.

Anmerkung: Mehrere Optionen innerhalb desselben Kriteriums ist ein ODER-Operator. Unterschiedliche Kriterien definiert ist ein AND-Operator.

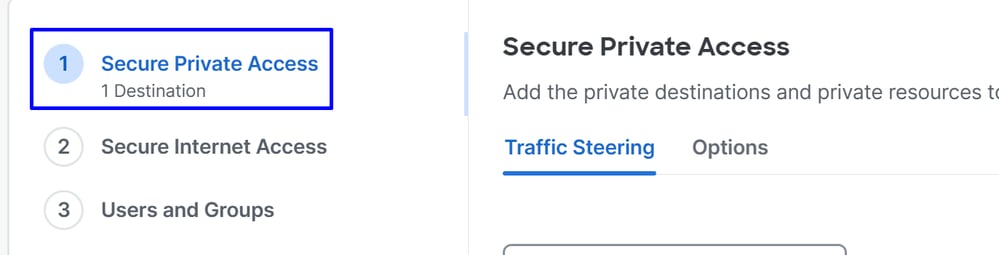

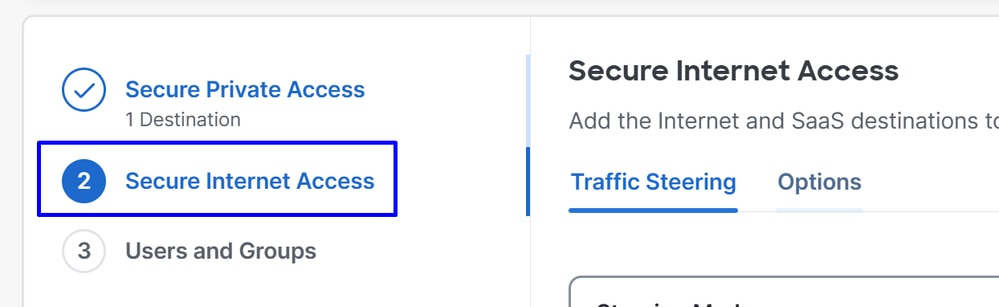

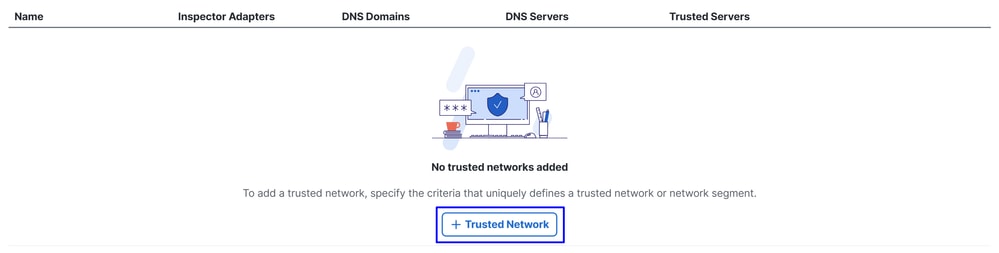

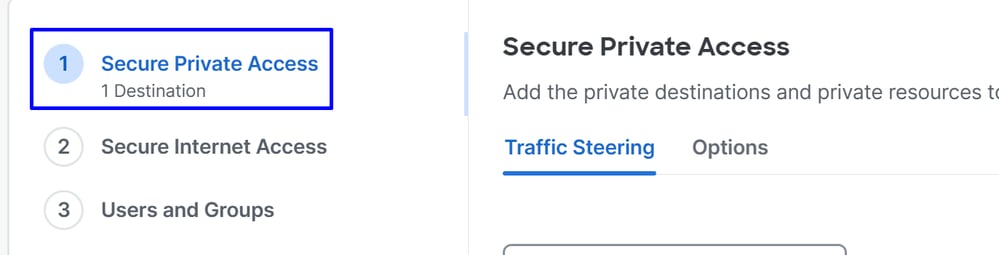

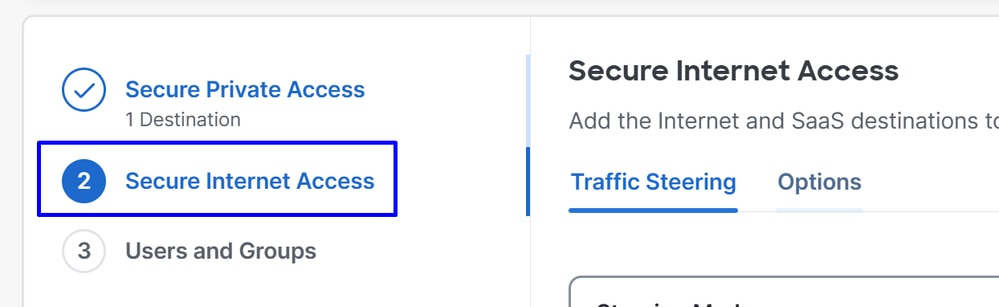

Phase 2: TND für privaten oder Internetzugriff aktivieren

- Navigieren Sie zu

Connect > End User Connectivity

- ZTA-Profil bearbeiten

- Für entweder

Secure Private Destinationsoder Secure Internet Access

Sicherer privater Zugriff

Sicherer Internetzugriff

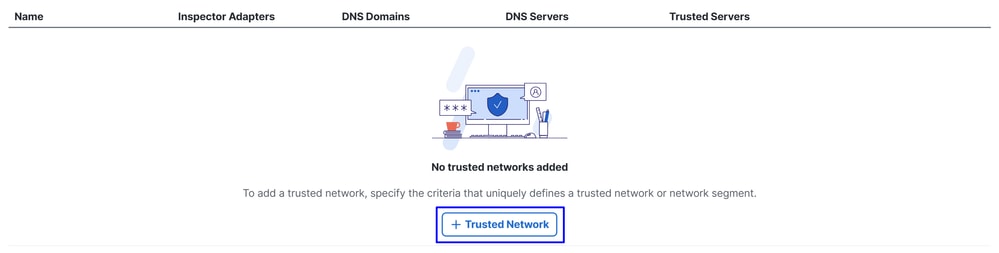

- Klicken Sie

Options

- Klicken Sie auf

Use trusted networks to secure private destinations oder Use trusted networks to secure internet destinationshängt von der zuvor gewählten Option ab

- Klicken Sie

+ Trusted Network

- Wählen Sie die Trusted Network-Profile aus, die Sie auf der vorherigen Seite konfiguriert haben, und klicken Sie auf

Save

Sicherer privater Zugriff

Sicherer Internetzugriff

- Weisen Sie die

Users/Groups zu ZTA-Profil und klicken Sie auf Close.

Schritt 3: Clientseitige Konfiguration

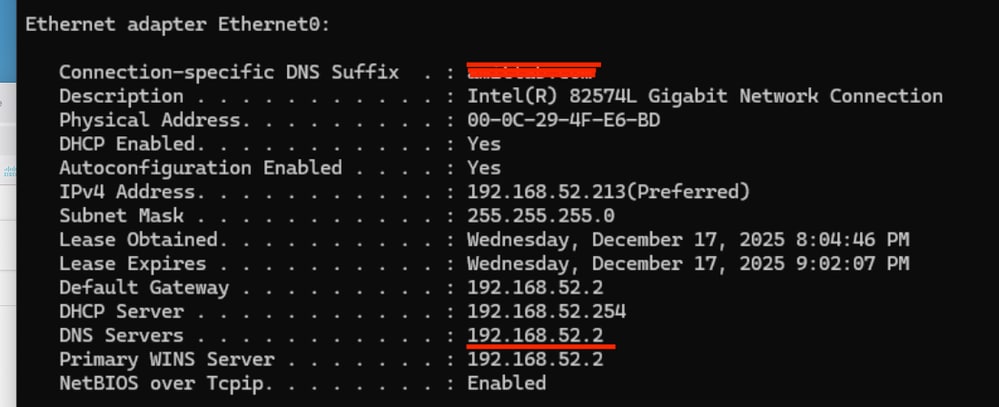

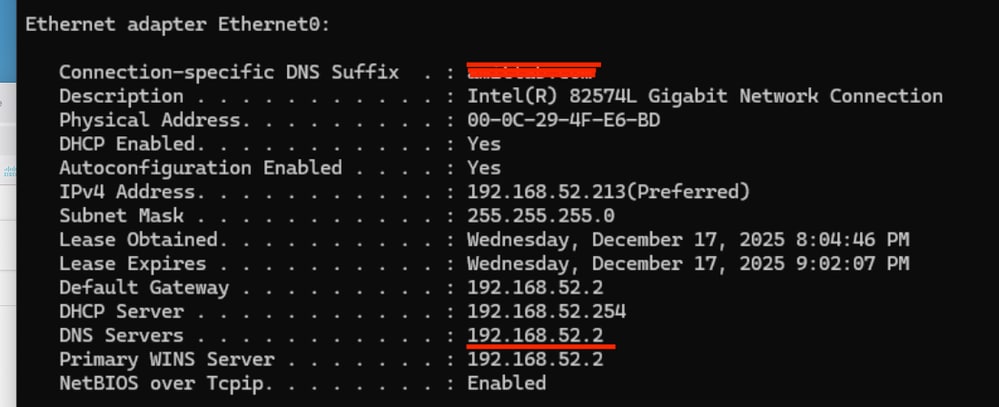

1. Stellen Sie sicher, dass Sie unter "Ethernet-Adapter" den richtigen DNS-Server definiert haben, da wir als Kriterium "Physischer Adapter" gewählt haben.

2. Stellen Sie sicher, dass das verbindungsspezifische DNS-Suffix definiert ist.

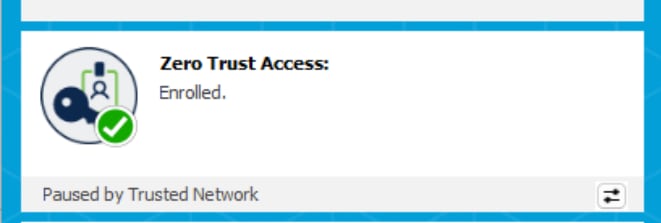

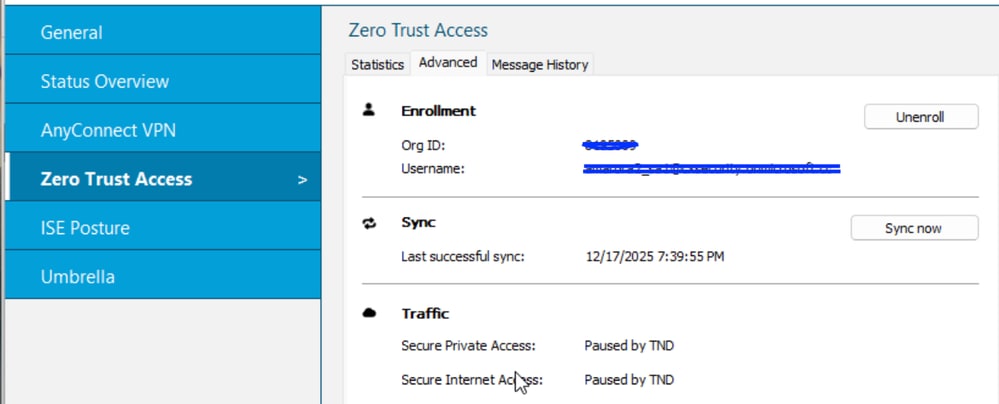

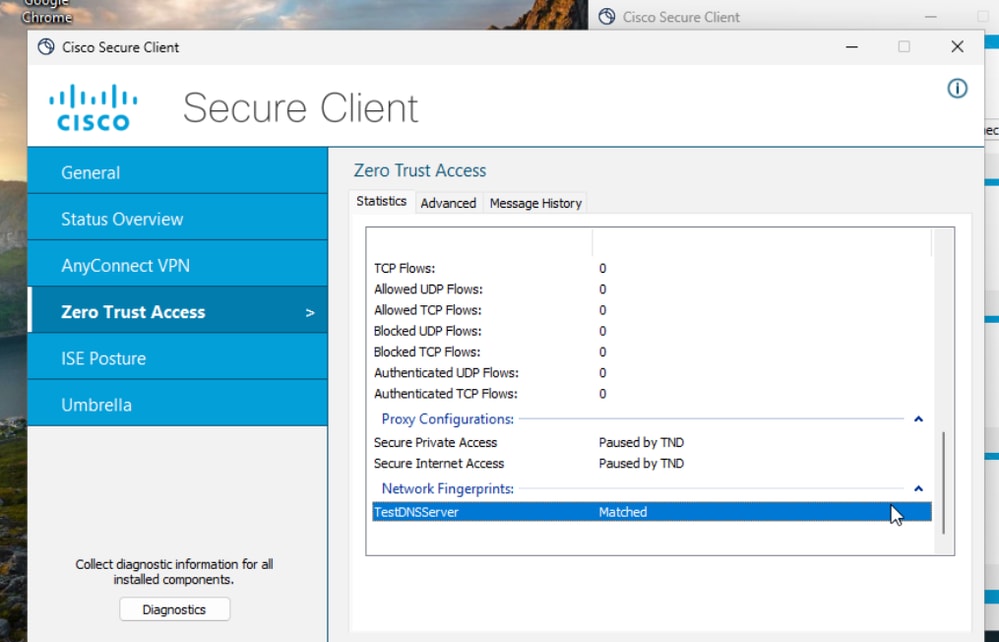

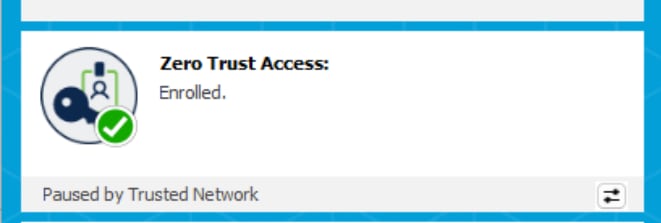

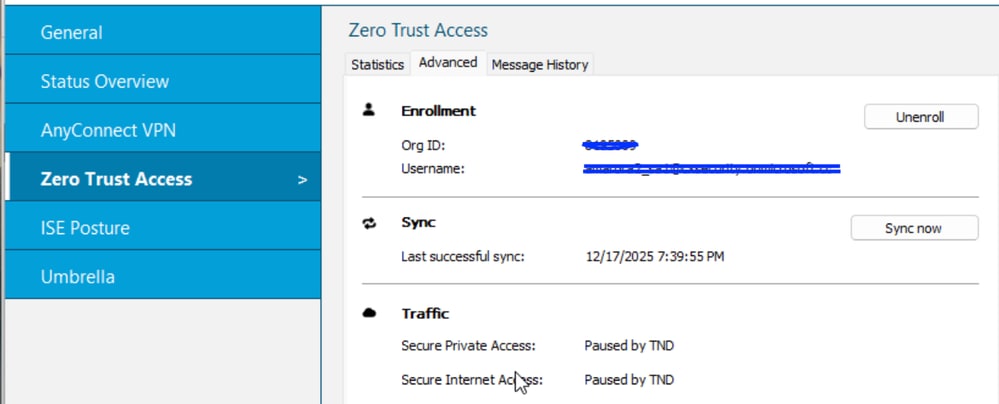

Mit der nächsten ZTA-Konfiguration, die in wenigen Minuten mit Secure Client synchronisiert wird, hält das ZTA-Modul automatisch an, wenn es erkennt, dass es sich in einem der konfigurierten Trusted Networks befindet.

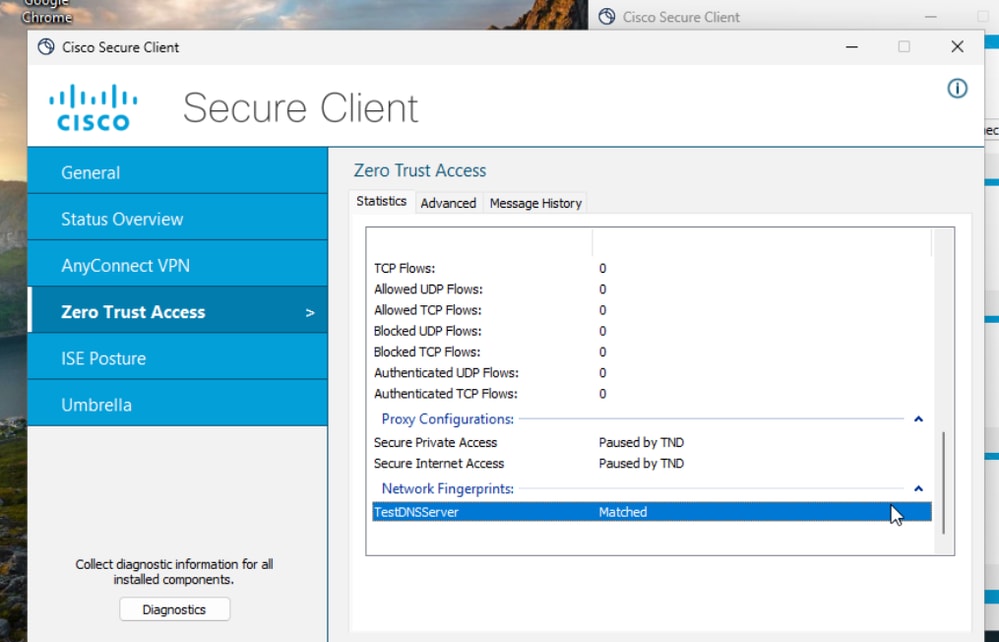

Überprüfung

-

Aus DART-Paket - ZTA-Protokolle

Keine TND-Regeln konfiguriert.

17.12.2025 17:53:40.711938 csc_zta_agent[0x0000206c/config_enforcer, 0x0000343c] I/ ActiveSteeringPolicy.cpp:316 ActiveSteeringPolicy::collectProxyConfigPauseReasons() TND verbindet ProxyConfig 'default_spa_config' (keine Regeln)

17.12.2025 17:53:40.711938 csc_zta_agent[0x0000206c/config_enforcer, 0x0000343c] I/ ActiveSteeringPolicy.cpp:316 ActiveSteeringPolicy::collectProxyConfigPauseReasons() TND verbindet ProxyConfig 'default_tia_config' (keine Regeln)

Konfigurierte TND-Regel - DNS-Server - Vom Client empfangene Konfiguration

25-12-17 20:33:15.987956 csc_zta_agent[0x00000f80, 0x00000ed4] W/ CaptivePortalDetectionService.cpp:308 CaptivePortalDetectionService::getProbeUrl() no last network snapshot, using first probe url

17.12.2025 20:33:15.992042 csc_zta_agent[0x00000f80, 0x00000ed4] I/NetworkChangeService.cpp:144 NetworkChangeService::Start() Anfänglicher Netzwerk-Snapshot:

Ethernet0: subnets=192.168.52.213/24 dns_servers=192.168.52.2 dns_domain=amitlab.com dns_suffixes=amitlab.com isPhysical=true default_gateways=192.168.52.2

captivePortalState=Unbekannt

condition_actions":[{"action":"disconnect" teilt TND mit, dass es im ZTA-Profil konfiguriert ist.

17.12.2025 17:55:36.430233 csc_zta_agent[0x00000c90/config_service, 0x0000343c] I/ConfigSync.cpp:309 ConfigSync::HandleRequestComplete() hat die neue config:

{"ztnaConfig":{"global_settings":{"exclude_local_lan":true},"network_fingerprints":[{"id":"28f629ee-7618-44cd-852d-6ae1674e3cac","label": "TestDNSServer","match_dns_domains":["amitlab.com"],"match_dns_servers":

["192.168.52.2"],"retry_interval":300}],"proxy_configs":[{"Conditional_actions":[{"action":"disconnect","check_type":"on_network","match_network_fingerprints":["28f6 29ee-7618-44cd-852d-6ae1674e3cac"]},{"Aktion":"verbinden"}],"id":"default_spa_config","label":"Sichere private Access","match_resource_configs":["spa_steering_config"],"proxy_server":"spa_proxy_server"},{"bedingte_aktionen":[{"Aktion":"disconnect","check_type":"on_network","match_network_fingerprints":["28f629ee-7618-42cd-82d-6ae1 4e3cac"]},{"Aktion":"Verbinden"}],"ID":

17.12.2025 17:55:36.472435 csc_zta_agent[0x000039a8/main, 0x0000343c] I/ NetworkFingerprintService.cpp:196 NetworkFingerprintService::handleStatusUpdate() Broadcasting network fingerprint status: Fingerabdruck: 28f629ee-7618-44cd-852d-6ae1674e3cac Schnittstellen: Ethernet0

TND-Verbindungstrennung unter einer DNS-Bedingung

2025-12-17 17:55:36.729130 csc_zta_agent[0x0000206c/config_enforcer, 0x0000343c] I/ ActiveSteeringPolicy.cpp:378 ActiveSteeringPolicy::UpdateActiveProxyConfigs() ActiveSteering-Konfiguration aktualisieren

17.12.2025, 17:55:36.729130 csc_zta_agent[0x0000206c/config_enforcer, 0x0000343c] I/ActiveSteeringPolicy.cpp:287 ActiveSteeringPolicy::collectProxyConfigPauseReasons() TND trennt die Verbindung. ProxyConfig "Sicherer Internetzugriff" aufgrund von Bedingung: on_network: 28f629ee-7618-44cd-852d-6ae1674e3cac action=Verbindung trennen

2025-12-17 17:55:36.729130 csc_zta_agent[0x0000206c/config_enforcer, 0x0000343c] I/ ActiveSteeringPolicy.cpp:366 ActiveSteeringPolicy::updateProxyConfigStatus() ProxyConfig 'Sicherer privater Zugriff' ist Trennung aufgrund von: InaktivEnde

2025-12-17 17:55:36.729130 csc_zta_agent[0x0000206c/config_enforcer, 0x0000343c] I/ ActiveSteeringPolicy.cpp:366 ActiveSteeringPolicy::updateProxyConfigStatus() ProxyConfig 'Sicherer Internetzugriff' ist Trennung aufgrund von: InaktivEnde

Übereinstimmung mit Regeltyp-DNS

17.12.2025 17:55:36.731286 csc_zta_agent[0x000039a8/main, 0x0000343c] I/ ZtnaTransportManager.cpp:1251 ZtnaTransportManager::closeObsoleteAppFlows() App-Fluss schließen erzwingen aufgrund veralteter ProxyConfig-RegistrierungId=7b35249c-64e1-4f55-b12b-58875a806969 proxyConfigId=default_tia_config TCP-Ziel [safebrowsing.googleapis.com]:443 srcPort=61049 realDestIpAddr=172.253.122.95 process=<chrome.exe|PID 11904|user amit\amita> parentProcess=<chrome.exe|PID 5220|user amit\amita> matchRuleType=DNS

Zugehörige Informationen

Feedback

Feedback