Einleitung

In diesem Dokument wird beschrieben, wie Sie sicheren Zugriff mit der Palo Alto Firewall konfigurieren.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Palo Alto 11.x Version Firewall

- Sicherer Zugriff

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

- Clientless-ZTNA

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf:

- Palo Alto 11.x Version Firewall

- Sicherer Zugriff

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Sicherer Zugriff - Palo Alto

Sicherer Zugriff - Palo Alto

Cisco hat Secure Access entwickelt, um den Zugriff auf private Anwendungen vor Ort und in der Cloud zu schützen. Außerdem wird die Verbindung vom Netzwerk zum Internet gesichert. Dies wird durch die Implementierung mehrerer Sicherheitsmethoden und -ebenen erreicht, die alle darauf abzielen, die Informationen beim Zugriff über die Cloud zu erhalten.

Konfigurieren

Konfigurieren des VPN für sicheren Zugriff

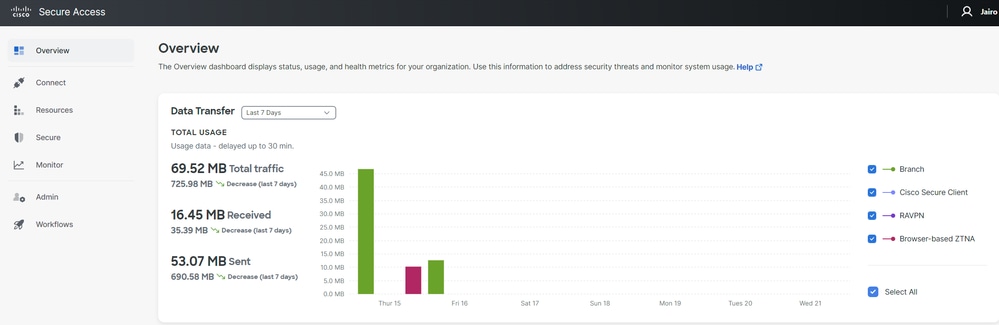

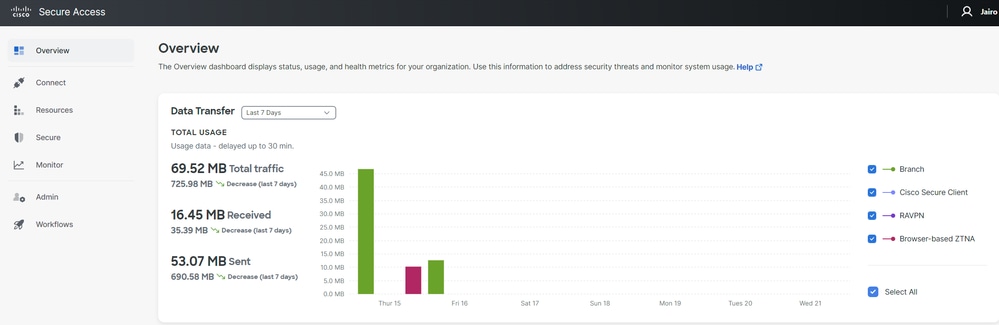

Navigieren Sie zum Admin-Bereich von Secure Access.

Sicherer Zugriff - Hauptseite

Sicherer Zugriff - Hauptseite

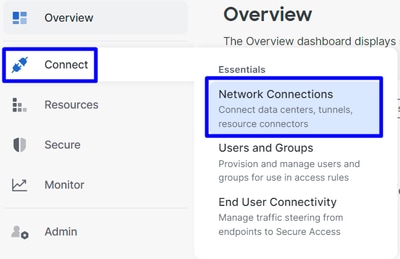

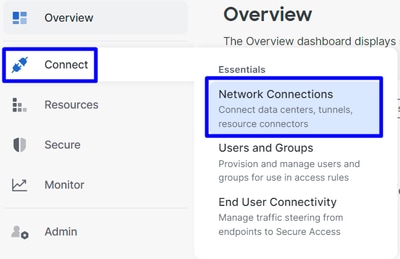

- Klicken Sie

Connect > Network Connections

Sicherer Zugriff - Netzwerkverbindungen

Sicherer Zugriff - Netzwerkverbindungen

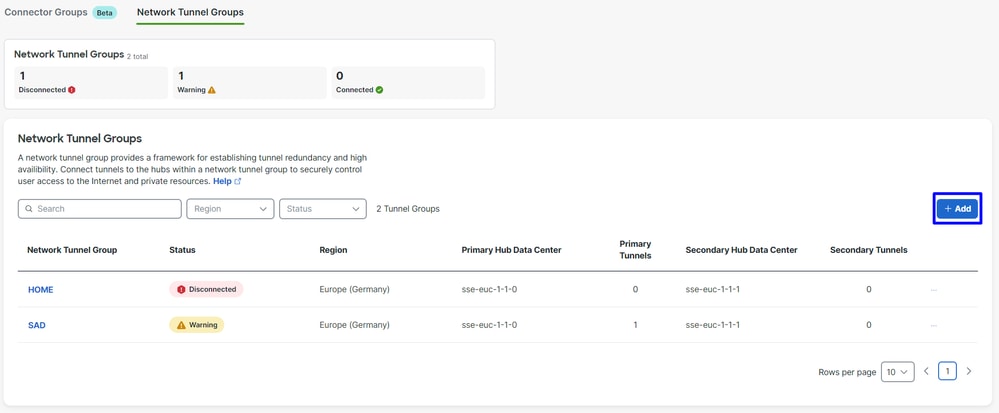

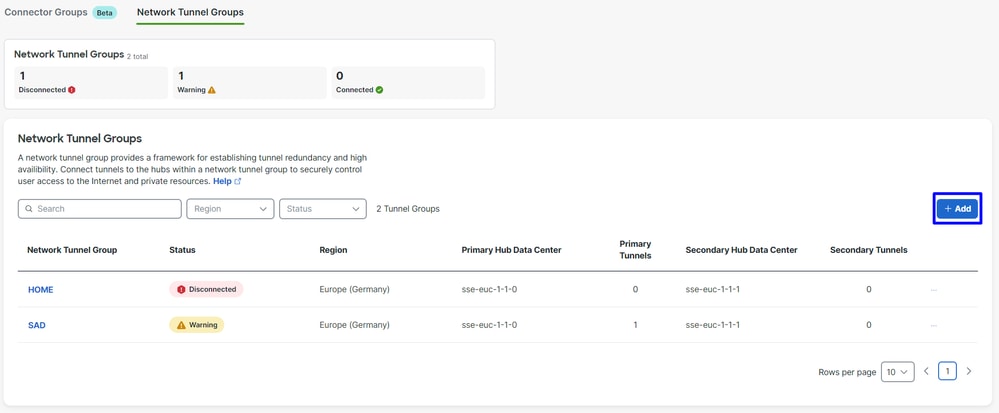

- Klicken Sie unter

Network Tunnel Groups auf + Add

Sicherer Zugriff - Netzwerk-Tunnelgruppen

Sicherer Zugriff - Netzwerk-Tunnelgruppen

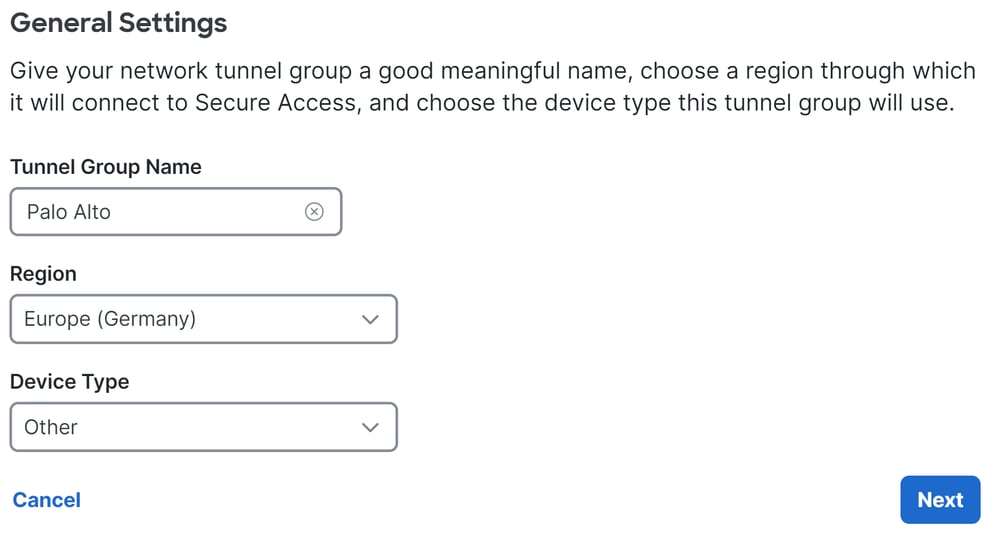

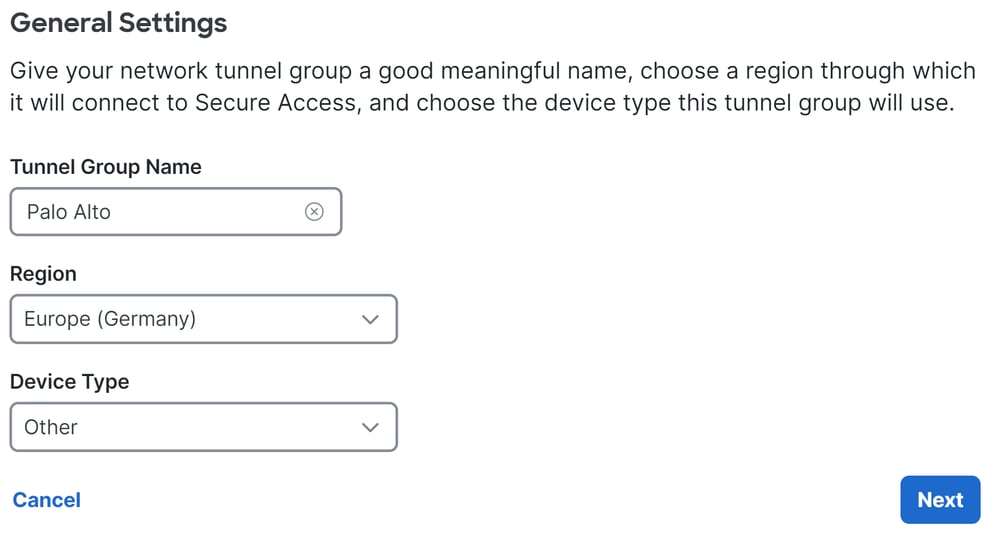

- Konfiguration

Tunnel Group Name Region und

- Klicken Sie auf

Next

Anmerkung: Wählen Sie die Region aus, die dem Standort Ihrer Firewall am nächsten liegt.

- Konfigurieren Sie die

Tunnel ID Format und Passphrase

- Klicken Sie auf

Next

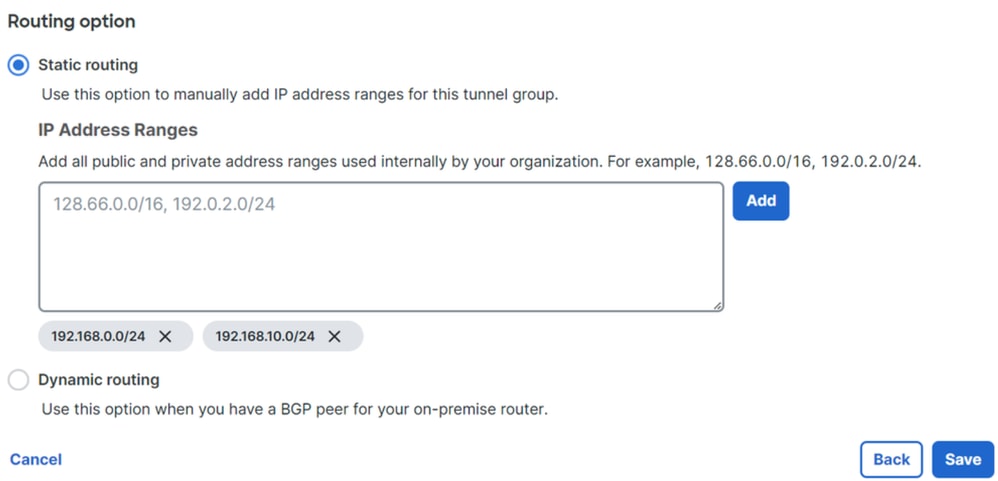

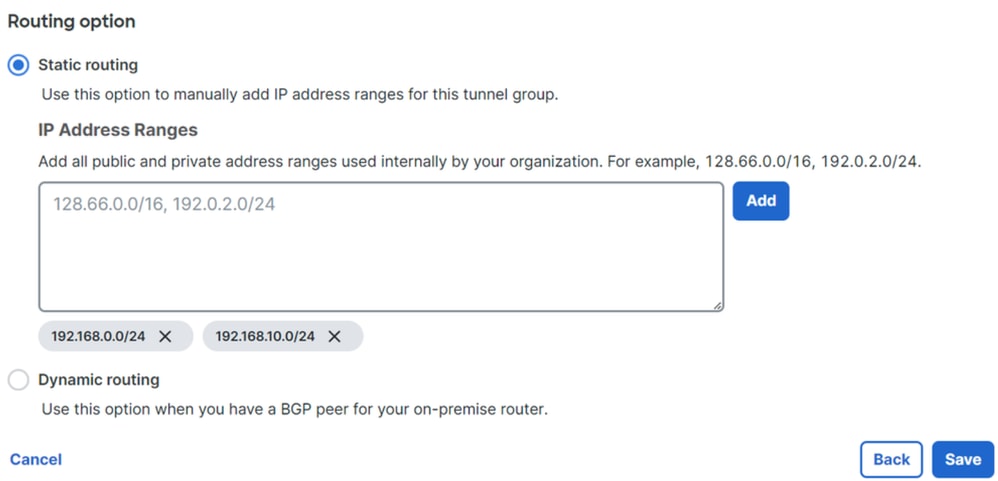

- Konfigurieren Sie die IP-Adressbereiche oder Hosts, die Sie in Ihrem Netzwerk konfiguriert haben, und leiten Sie den Datenverkehr über sicheren Zugriff weiter.

- Klicken Sie auf

Save

Sicherer Zugriff - Tunnelgruppen - Routing-Optionen

Sicherer Zugriff - Tunnelgruppen - Routing-Optionen

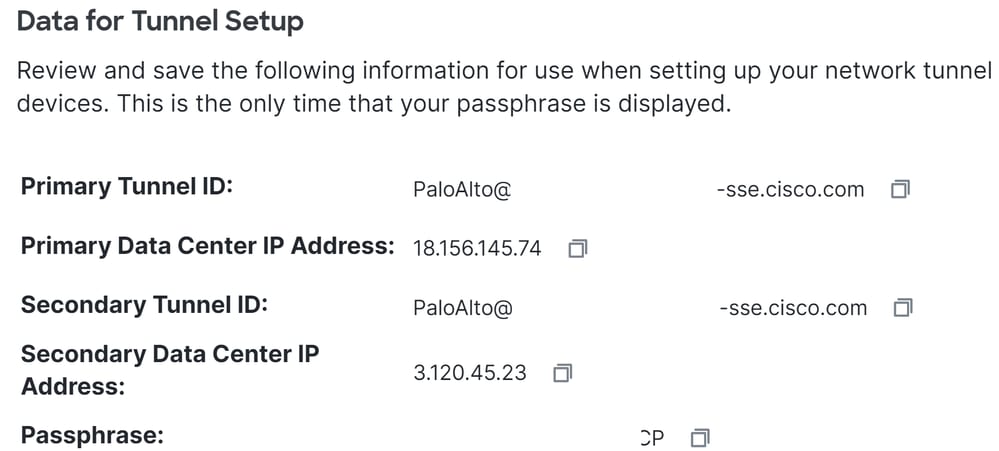

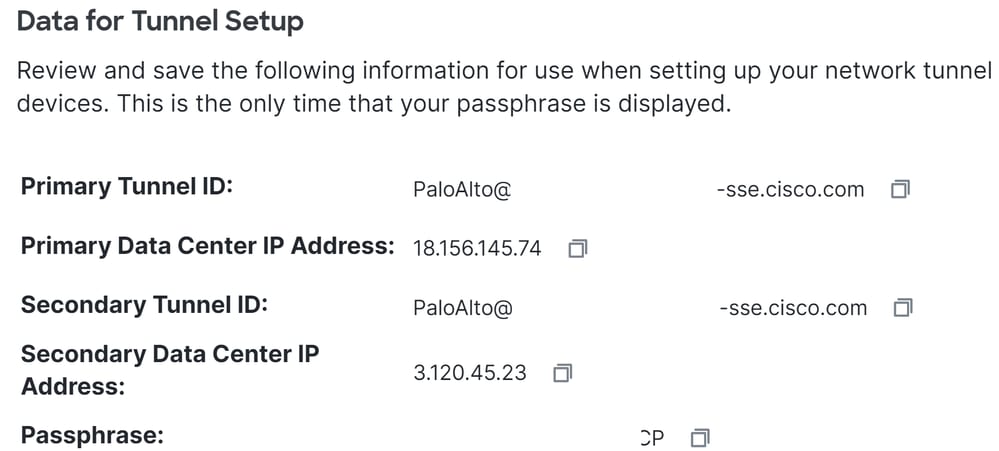

Nachdem Sie auf Save die Informationen über den Tunnel wird angezeigt, speichern Sie diese Informationen für den nächsten Schritt, Configure the tunnel on Palo Alto.

Tunneldaten

Konfigurieren Sie den Tunnel auf Palo Alto

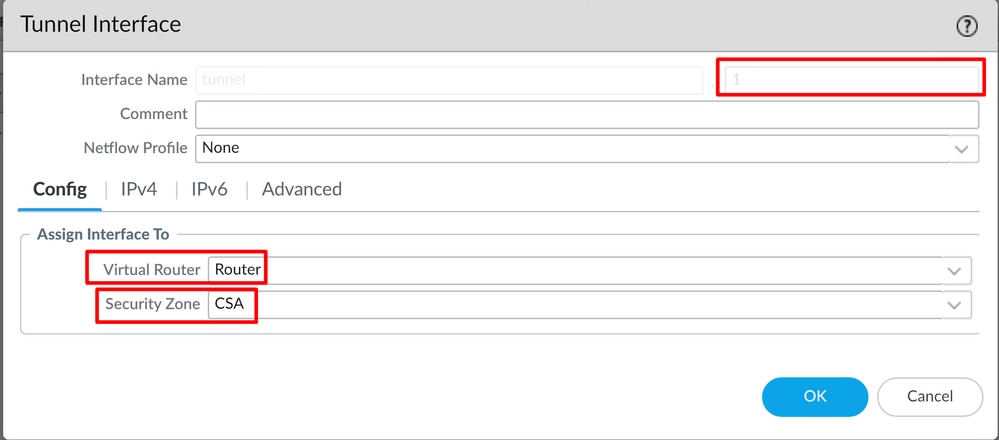

Konfigurieren der Tunnelschnittstelle

Navigieren Sie zum Palo Alto Dashboard.

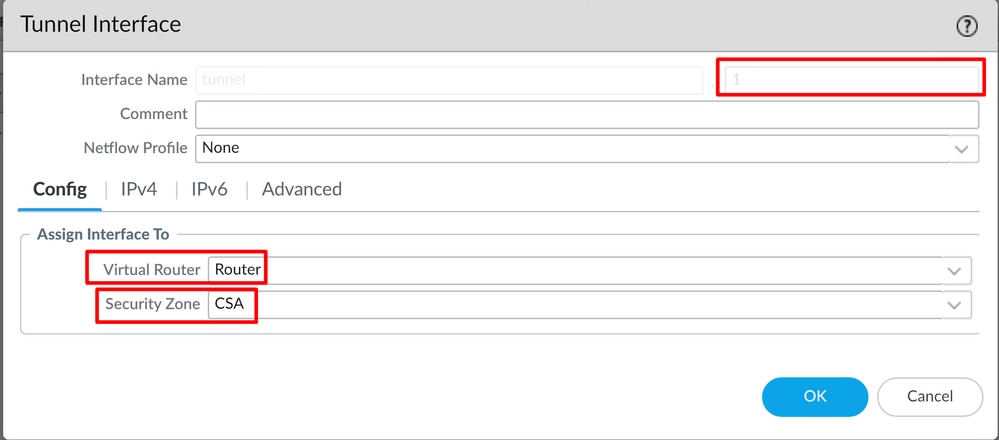

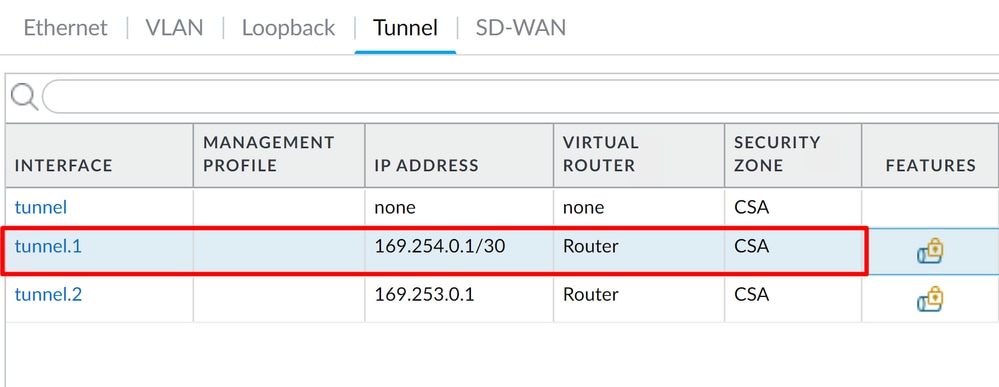

Network > Interfaces > TunnelClick Add

- Konfigurieren Sie

Config im Menü dieVirtual Router, Security Zoneund weisen SieSuffix Number

- Konfigurieren Sie unter

IPv4eine nicht routbare IP-Adresse. Sie können z. B. 169.254.0.1/30

- Klicken Sie auf

OK

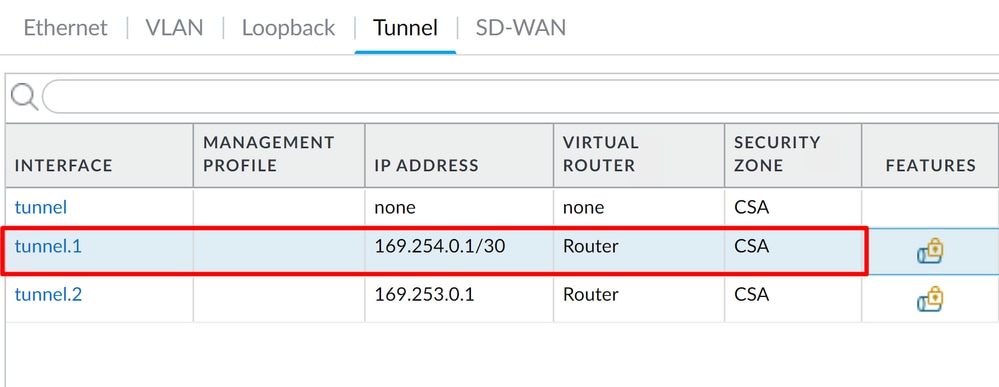

Danach können Sie etwas wie das hier konfigurieren lassen:

Wenn Sie die Konfiguration auf diese Weise konfiguriert haben, können Sie auf klicken, Commit um die Konfiguration zu speichern, und mit dem nächsten Schritt fortfahren Configure IKE Crypto Profile.

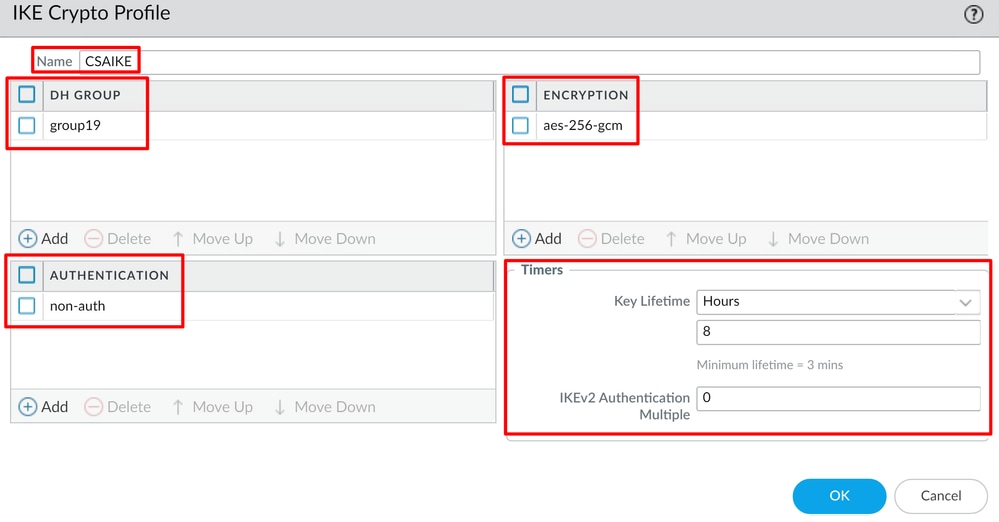

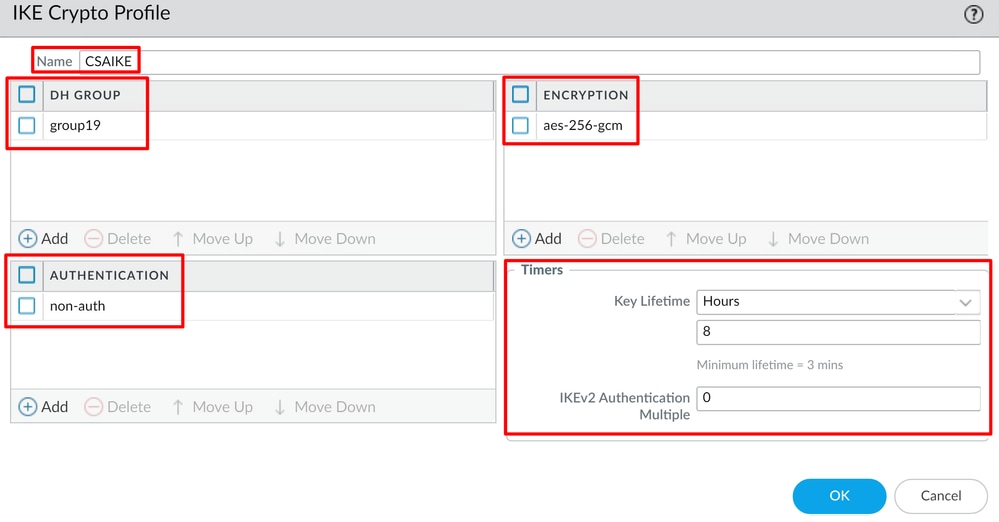

IKE-Verschlüsselungsprofil konfigurieren

Um das Kryptografieprofil zu konfigurieren, navigieren Sie zu:

Network > Network Profile > IKE Crypto - Klicken Sie auf

Add

- Konfigurieren Sie die folgenden Parameter:

Name: Konfigurieren Sie einen Namen zur Identifizierung des Profils.DH GROUP: Gruppe19AUTHENTICATION: nicht authentischENCRYPTION: aes-256-gcmTimers

Key Lifetime: 8 StundenIKEv2 Authentication: 0

- Nachdem Sie alle Einstellungen konfiguriert haben, klicken Sie auf

OK

Wenn Sie die Konfiguration auf diese Weise konfiguriert haben, können Sie auf klicken, Commit um die Konfiguration zu speichern, und mit dem nächsten Schritt fortfahren. Configure IKE Gateways.

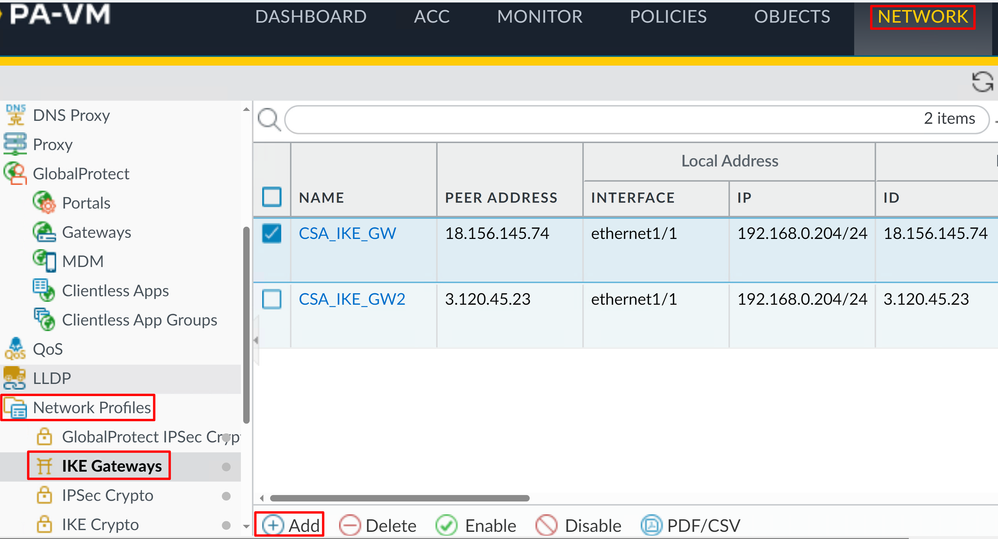

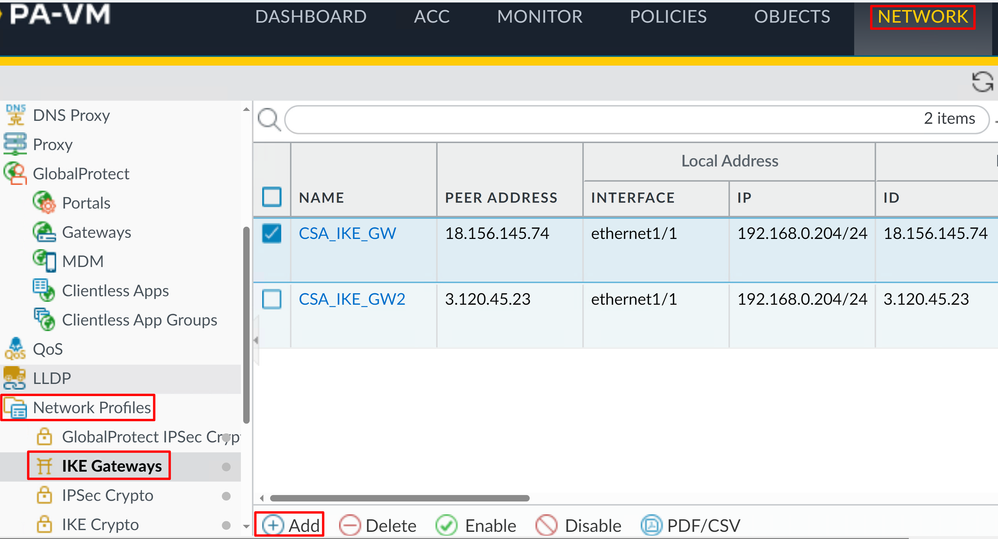

Konfigurieren von IKE-Gateways

IKE-Gateways konfigurieren

Network > Network Profile > IKE Gateways- Klicken Sie auf

Add

- Konfigurieren Sie die folgenden Parameter:

Name: Konfigurieren Sie einen Namen, um die IKE-Gateways zu identifizieren.Version : Nur IKEv2-ModusAddress Type : IPv4Interface : Wählen Sie Ihre Internet-WAN-Schnittstelle aus.Local IP Address: Wählen Sie die IP-Adresse Ihrer Internet-WAN-Schnittstelle aus.Peer IP Address Type : IPPeer Address: Verwenden Sie die IP-Adresse von Primary IP Datacenter IP Address, die im Schritt Tunneldaten angegeben ist.Authentication: Vorläufiger gemeinsamer SchlüsselPre-shared Key : Verwenden Sie die passphrase Angaben im Schritt Tunneldaten.Confirm Pre-shared Key : Verwenden Sie die passphrase Angaben im Schritt Tunneldaten.Local Identification : Wählen Sie User FQDN (Email address) die im Schritt Primary Tunnel ID angegebene Option "Tunneldaten" aus.Peer Identification : IP AddressWählen und verwenden Sie die Primary IP Datacenter IP Address.

- Klicken Sie auf

Advanced Options

Wenn Sie die Konfiguration auf diese Weise konfiguriert haben, können Sie auf klicken, Commit um die Konfiguration zu speichern, und mit dem nächsten Schritt fortfahren. Configure IPSEC Crypto.

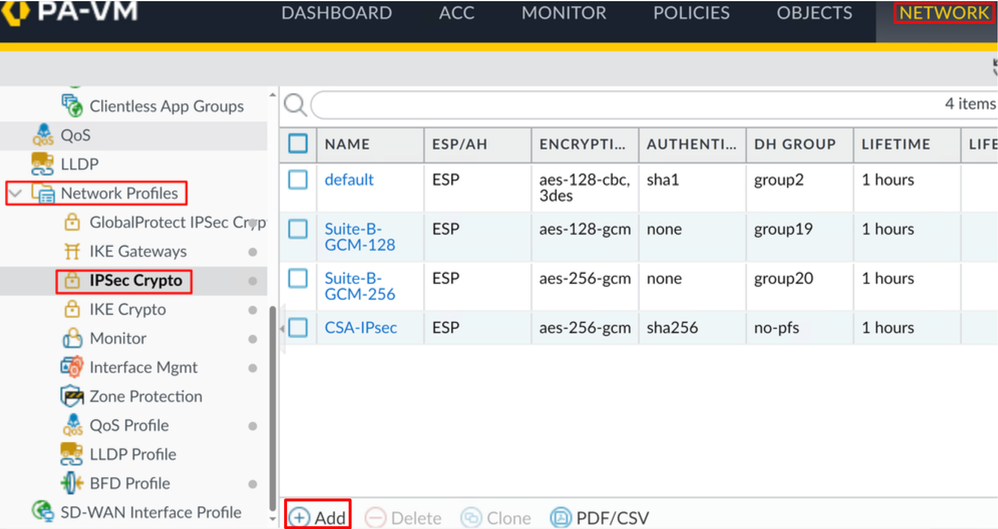

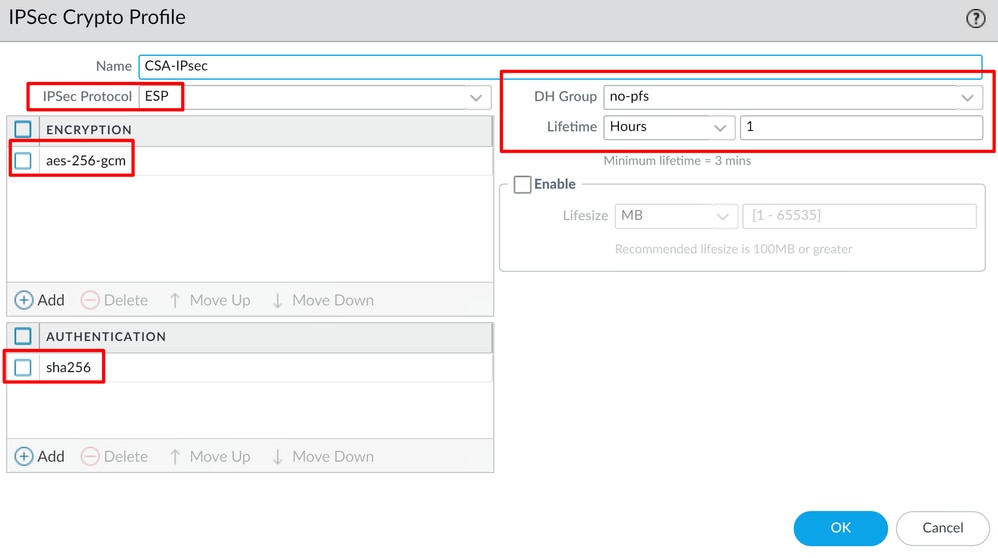

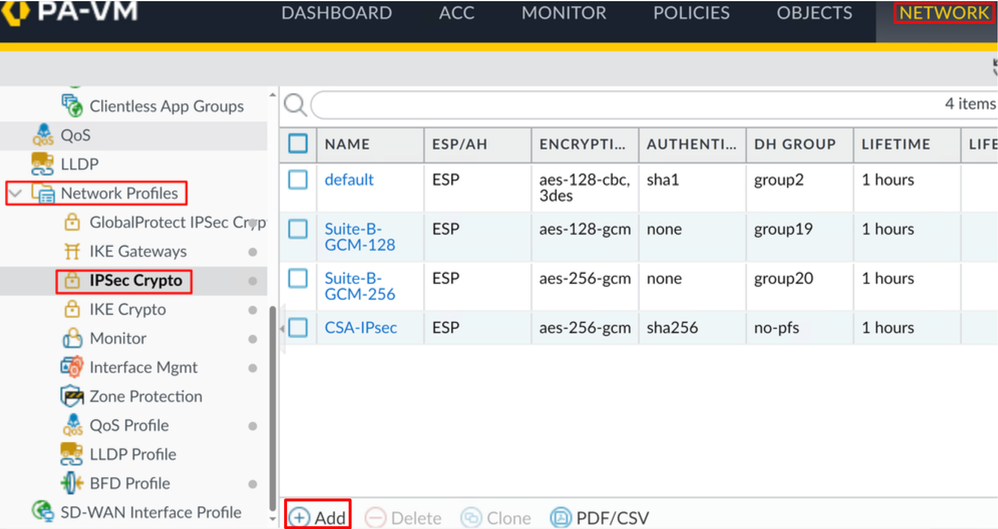

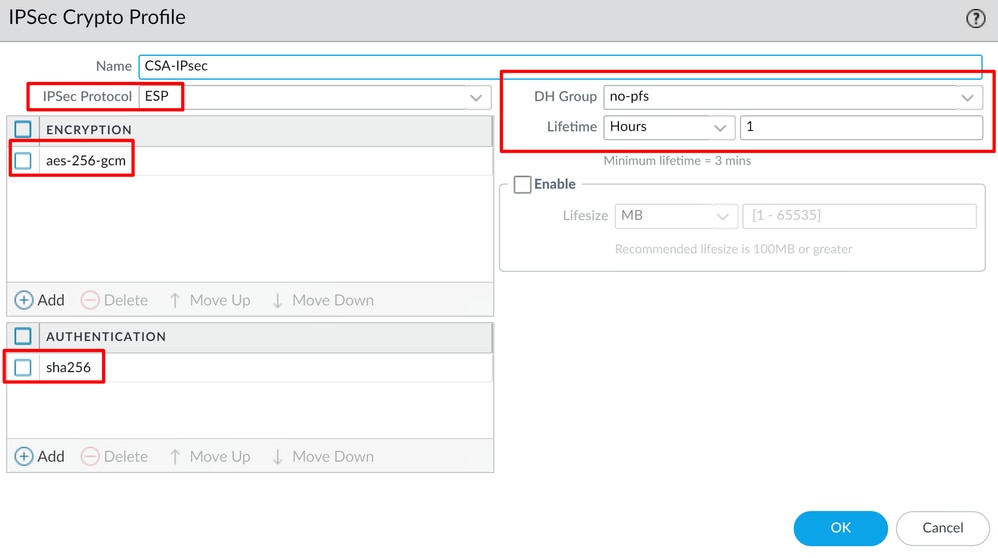

IPSEC-Verschlüsselungsprofil konfigurieren

Zum Konfigurieren von IKE-Gateways navigieren Sie zu Network > Network Profile > IPSEC Crypto

- Konfigurieren Sie die folgenden Parameter:

Name: Identifizieren des IPsec-Profils für sicheren Zugriff mit einem NamenIPSec Protocol: ESPENCRYPTION: aes-256-gcmDH Group: kein PFS, 1 Stunde

- Klicken Sie auf

OK

Wenn Sie die Konfiguration auf diese Weise konfiguriert haben, können Sie auf klicken, Commit um die Konfiguration zu speichern, und mit dem nächsten Schritt fortfahren. Configure IPSec Tunnels.

Konfigurieren von IPSec-Tunneln

Navigieren Sie zum Konfigurieren IPSec Tunnelszu Network > IPSec Tunnels.

- Konfigurieren Sie die folgenden Parameter:

Name: Verwenden Sie einen Namen, um den Secure Access-Tunnel zu identifizieren.Tunnel Interface: Wählen Sie die im Schritt konfigurierte Tunnelschnittstelle aus, und konfigurieren Sie die TunnelschnittstelleType: Automatische TasteAddress Type: IPv4IKE Gateways: Wählen Sie die IKE-Gateways aus, die im Schritt IKE-Gateways konfigurieren konfiguriert wurden.IPsec Crypto Profile: Wählen Sie die IKE-Gateways aus, die im Schritt IPSEC-Kryptoprofil konfigurieren konfiguriert wurden.- Aktivieren Sie das Kontrollkästchen für

Advanced Options

IPSec Mode Tunnel: Wählen Sie Tunnel aus.

- Klicken Sie auf

OK

Vorsicht: Die Proxy-ID wird nicht unterstützt. Vermeiden Sie jegliche Konfiguration mit der Proxy-ID in Palo Alto IPSEC Tunnels mit sicherem Zugriff.

Nachdem Ihr VPN erfolgreich erstellt wurde, können Sie mit dem Schritt fortfahren Configure Policy Based Forwarding.

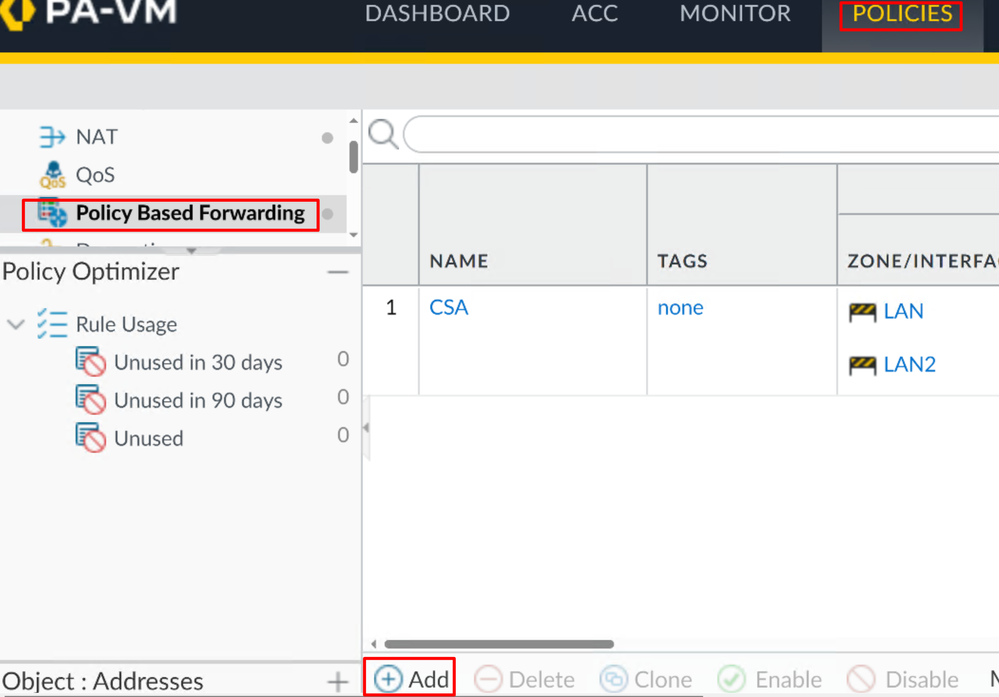

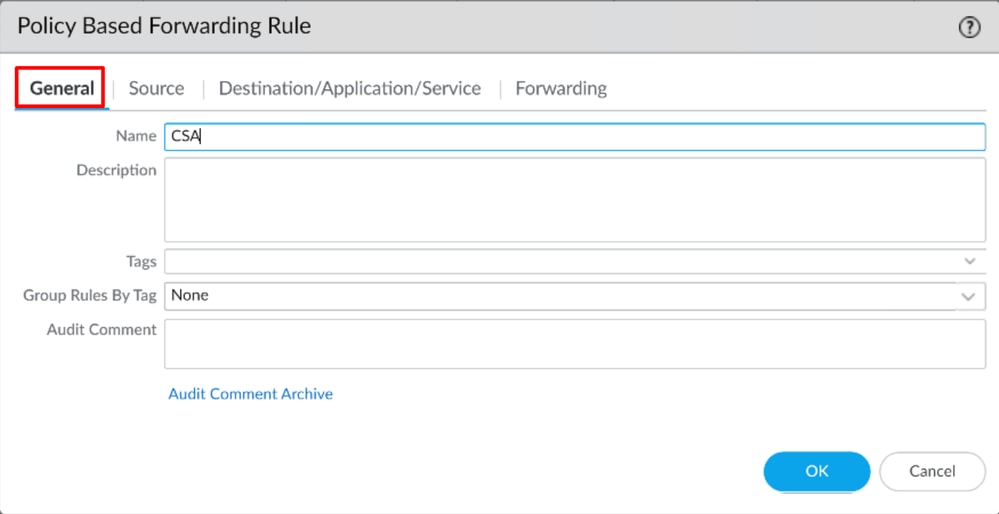

Richtlinienbasierte Weiterleitung konfigurieren

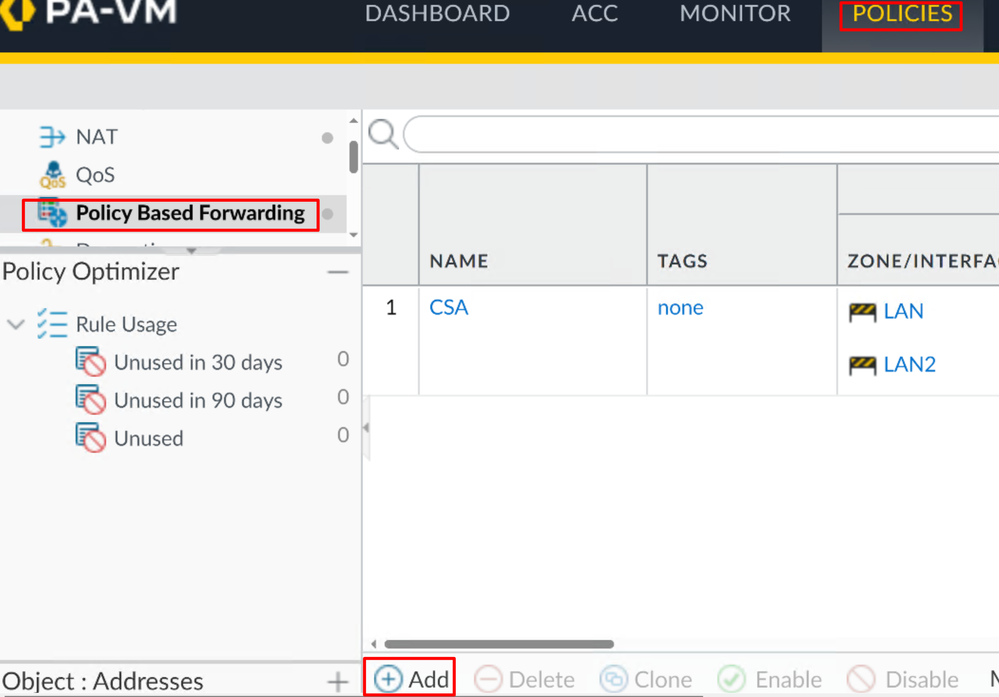

Navigieren Sie zum Konfigurieren Policy Based Forwardingzu Policies > Policy Based Forwarding.

- Konfigurieren Sie die folgenden Parameter:

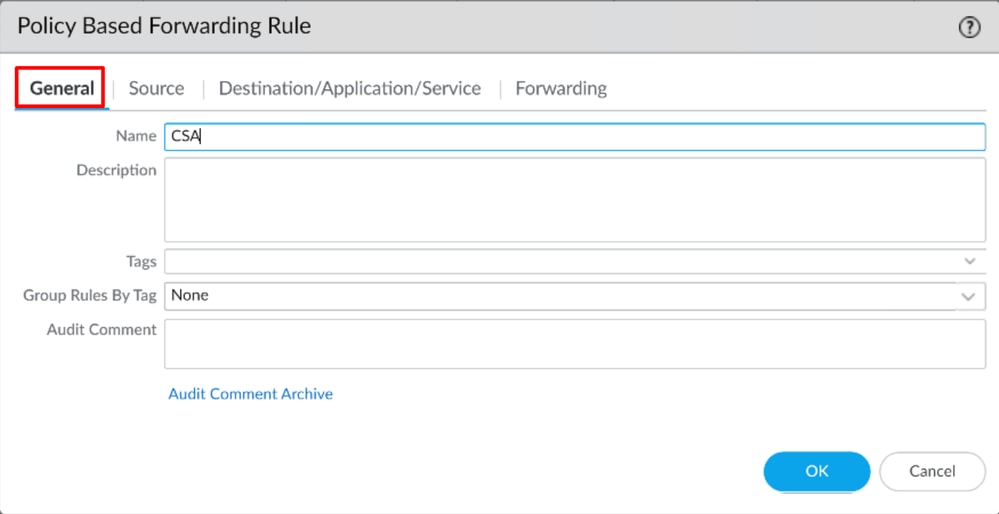

General

Name: Verwenden Sie einen Namen, um den sicheren Zugriff zu identifizieren. Richtlinienbasierte Weiterleitung (Routing nach Ursprung)

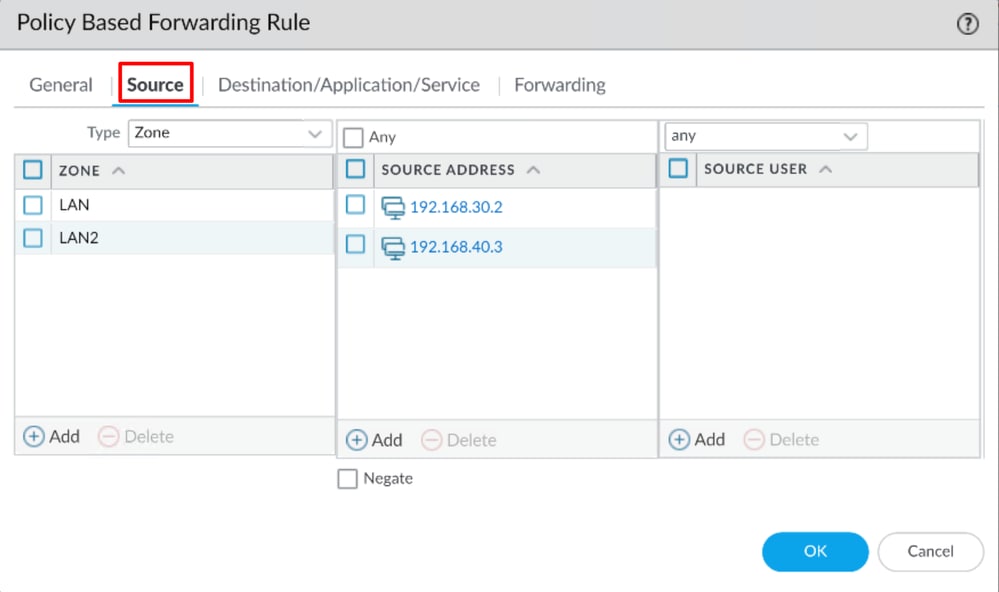

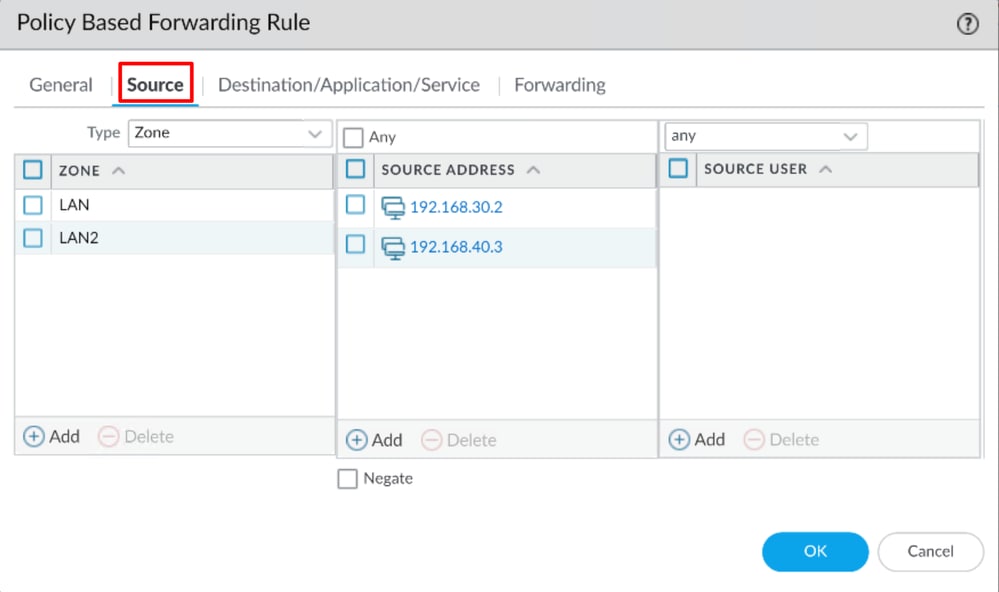

Source

Zone: Wählen Sie die Zonen aus, für die Sie eine Route für den Datenverkehr basierend auf dem Ursprung planen.Source Address: Konfigurieren Sie den Host oder die Netzwerke, die Sie als Quelle verwenden möchten.Source Users: Konfigurieren Sie die Benutzer, die den Datenverkehr weiterleiten sollen (nur falls zutreffend).

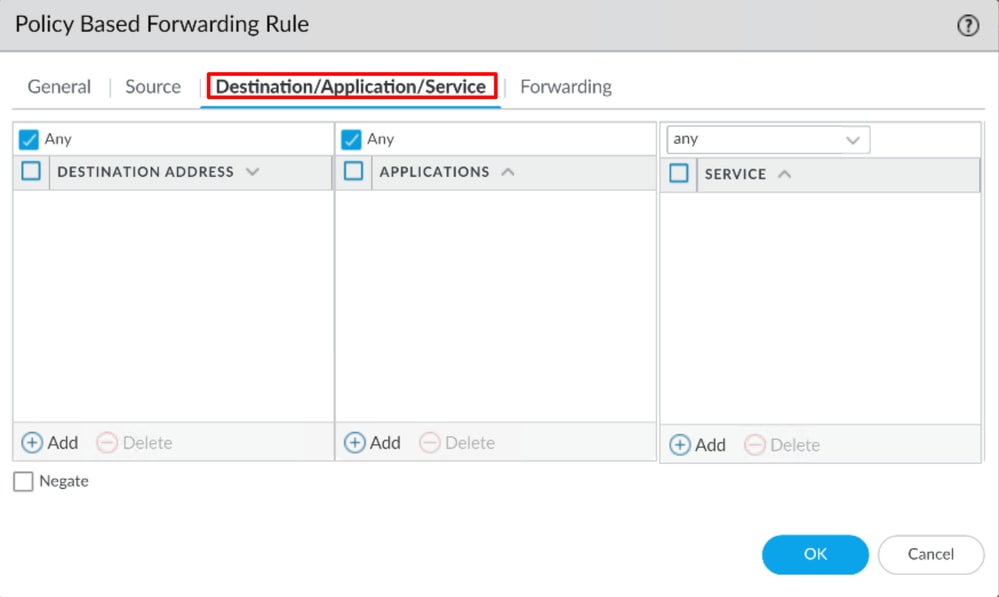

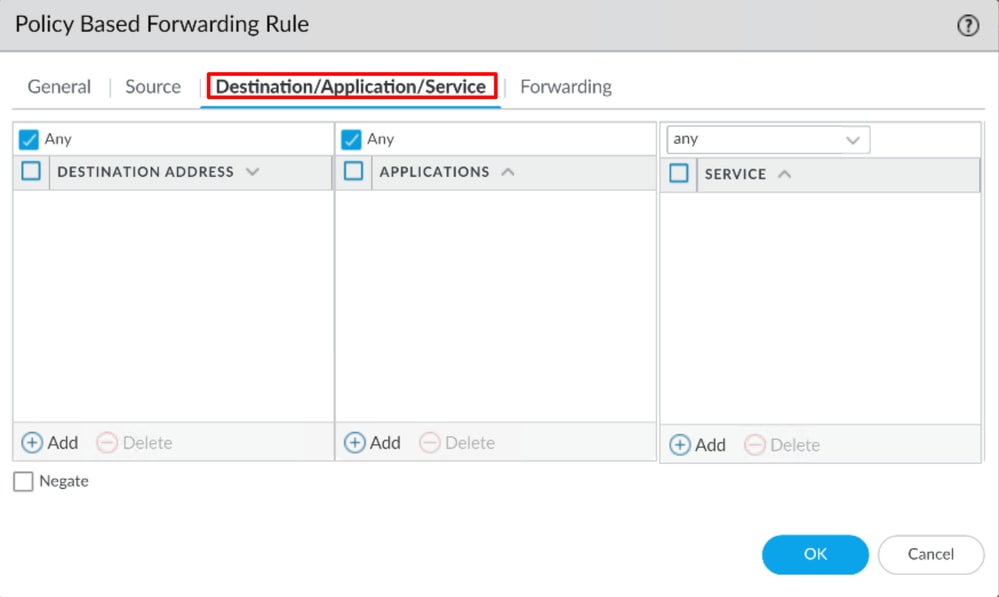

Destination/Application/Service

Destination Address: Sie können entweder Any (Beliebig) belassen oder die Adressbereiche von Secure Access (100.64.0.0/10) angeben.

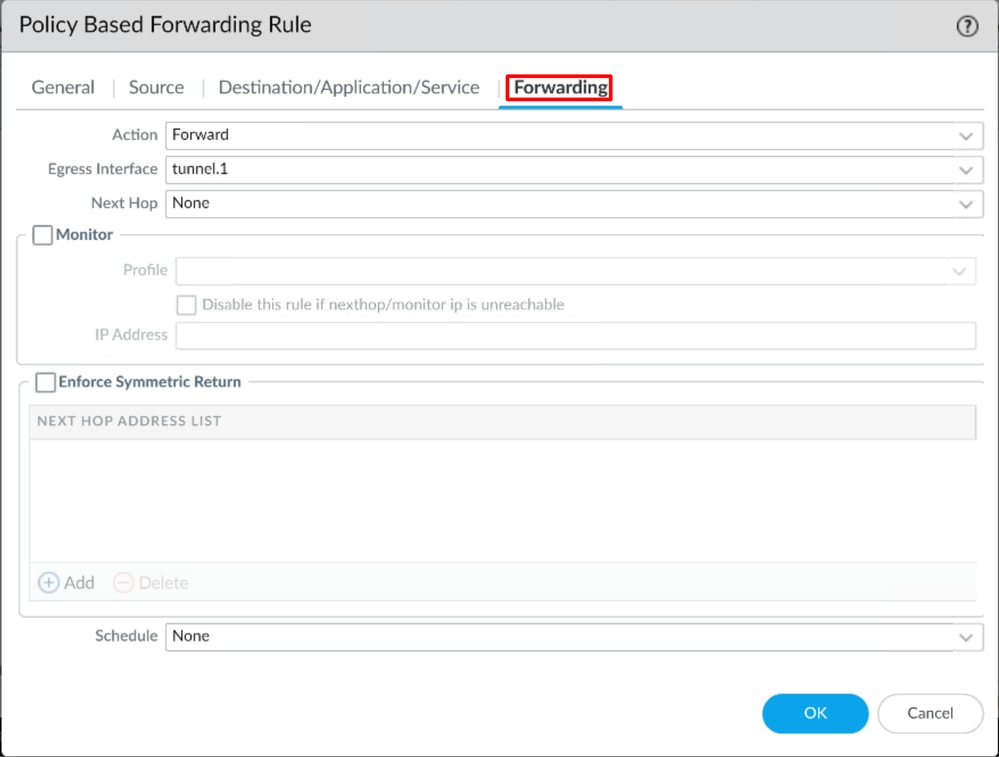

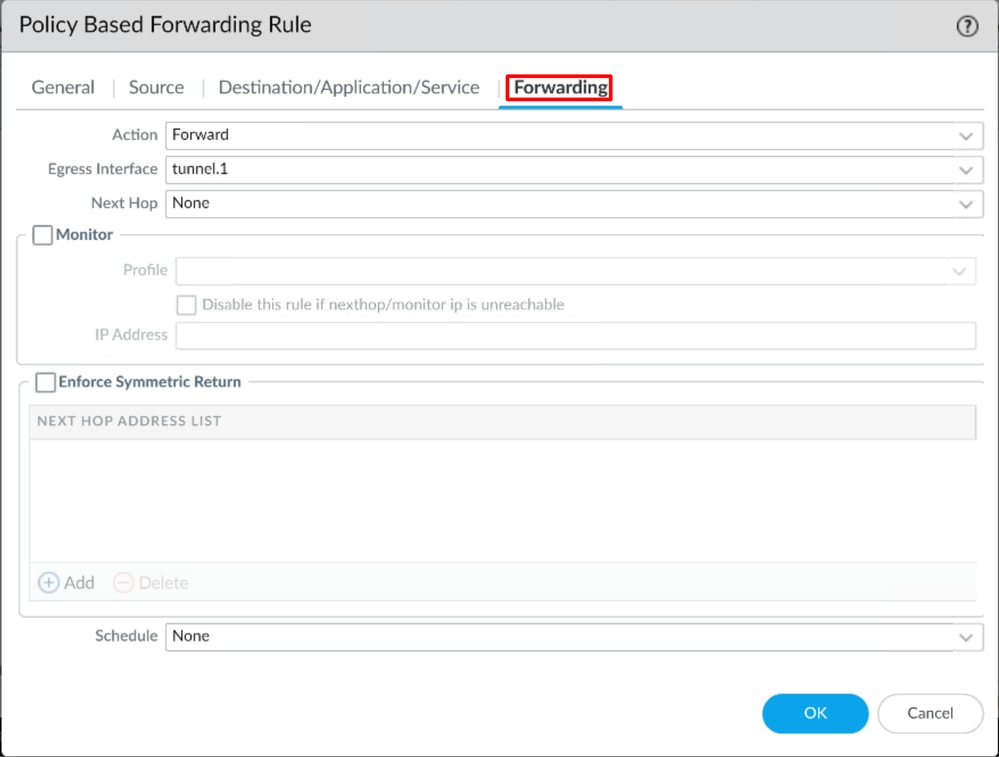

Forwarding

- Klicken

OK und Commit

Jetzt haben Sie alles auf Palo Alto konfiguriert; Nachdem Sie die Route konfiguriert haben, kann der Tunnel eingerichtet werden, und Sie müssen die Konfiguration des RA-VPN, der browserbasierten ZTA oder der Client Base ZTA auf dem Secure Access Dashboard fortsetzen.

Feedback

Feedback