Einführung in ServiceNow-Integration mit Catalyst Center

Download-Optionen

-

ePub (6.3 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument werden die Schritte zur Vorbereitung und Konfiguration von Catalyst Center, ServiceNow und eines zu integrierenden MID-Servers beschrieben.

Voraussetzungen

Stellen Sie sicher, dass die folgenden Voraussetzungen erfüllt sind:

- Administratorzugriff auf ServiceNow.

- Administratorzugriff auf Cisco Catalyst Center

- Ein VM-Server, auf dem Ubuntu, RHEL, Windows oder CentOS ausgeführt wird, um den MID-Server zu hosten.

- Der TCP-Port 443 muss zwischen Cisco Catalyst Center, ServiceNow und dem MID-Server zugelassen werden.

Verwendete Komponenten

Folgende Komponenten wurden für diesen Leitfaden verwendet:

- Cisco Catalyst Center-Version: 2.3.7.9

- ServiceNow-Version Yokohama

- Ubuntu VM-Version: 22.04

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Abkürzungen

- CatC = Cisco Catalyst Center

Abschnitt 1: Einrichten von Cisco Catalyst Center

- Melden Sie sich bei der grafischen Benutzeroberfläche (GUI) von Cisco Catalyst Center an.

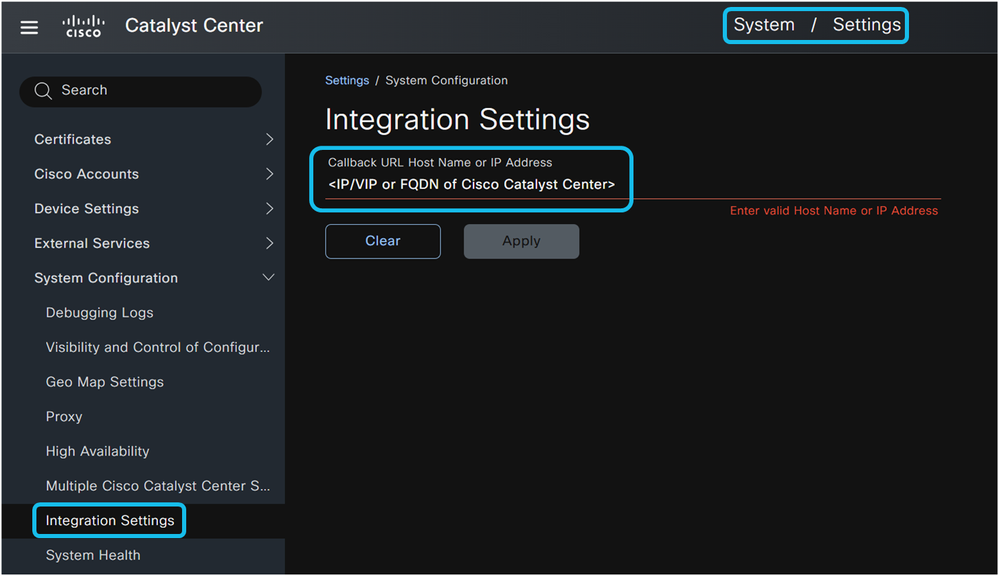

- Navigieren Sie zu System > Settings > System Configurations > Integration Settings.

Die Seite "Integration Settings" (Integrationseinstellungen) ist für die Aktivierung von Ereignisbenachrichtigungen von entscheidender Bedeutung. Wenn Sie eine IP-Adresse, eine virtuelle IP-Adresse (VIP) oder einen vollqualifizierten Domänennamen (FQDN) für Cisco Catalyst Center auf dieser Seite eingeben, wird die Rückruf-URL festgelegt, die Cisco Catalyst Center beim Senden von Ereignisbenachrichtigungen an externe Systeme wie ServiceNow, Webhook-Server oder SMTP-Server verwendet. Diese Konfiguration ist erforderlich, damit Cisco Catalyst Center erfolgreich Ereignisbenachrichtigungen senden und automatisch Änderungs- und Incident-Tickets in ServiceNow erstellen kann. Durch die ordnungsgemäße Konfiguration der IP-Adresse auf der Seite "Integration Settings" (Integrationseinstellungen) wird sichergestellt, dass ServiceNow API-Aufrufe (für Ticketdetails, Genehmigungsdetails, Ticketschließungsdetails und CMDB-Synchronisierungsdetails) an die richtige Cisco Catalyst Center-Instanz weiterleiten kann, insbesondere wenn mehrere Cisco Catalyst Center-Instanzen mit derselben ServiceNow-Instanz verbunden sind.

Anmerkung: Die IP-Adresse, die VIP-Adresse oder der FQDN, die auf der Seite "Integration Settings" (Integrationseinstellungen) konfiguriert wurden, müssen für Endbenutzer erreichbar sein, die auf Links zugreifen, die von ServiceNow bei einem Vorfall gesendet wurden, und Tickets ändern.

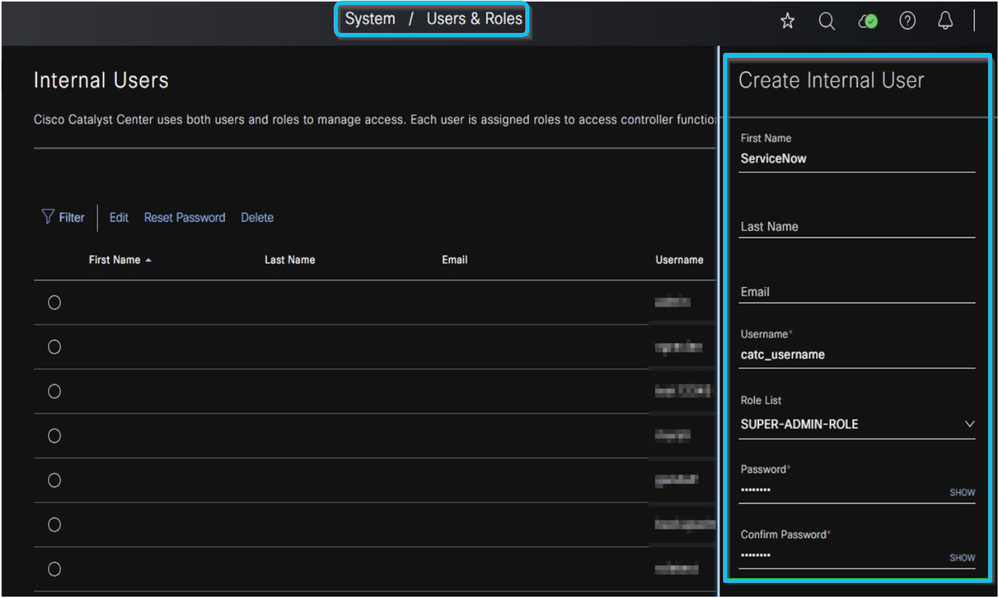

Erstellen Sie anschließend einen Benutzernamen und ein Kennwort mit Administratorberechtigungen. Dieses Konto ermöglicht der Cisco Catalyst Center-Anwendung in ServiceNow, über HTTPS- und ITSM-APIs über den MID-Server eine Verbindung zur Cisco Catalyst Center-Plattform herzustellen.

Abschnitt 2: Erstellen und Einrichten eines ServiceNow-Benutzers

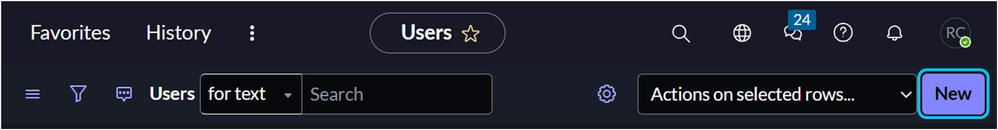

- Melden Sie sich mit Administratoranmeldeinformationen bei der ServiceNow-Benutzeroberfläche an.

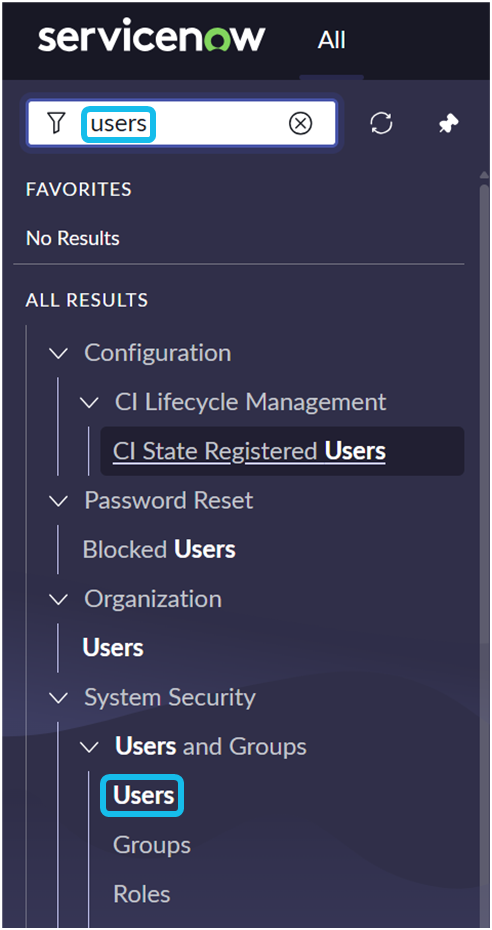

2. Geben Sie im Suchfeld Benutzer ein, und klicken Sie unter Benutzer und Gruppen auf Benutzer.

3. Klicken Sie auf die Schaltfläche Neu.

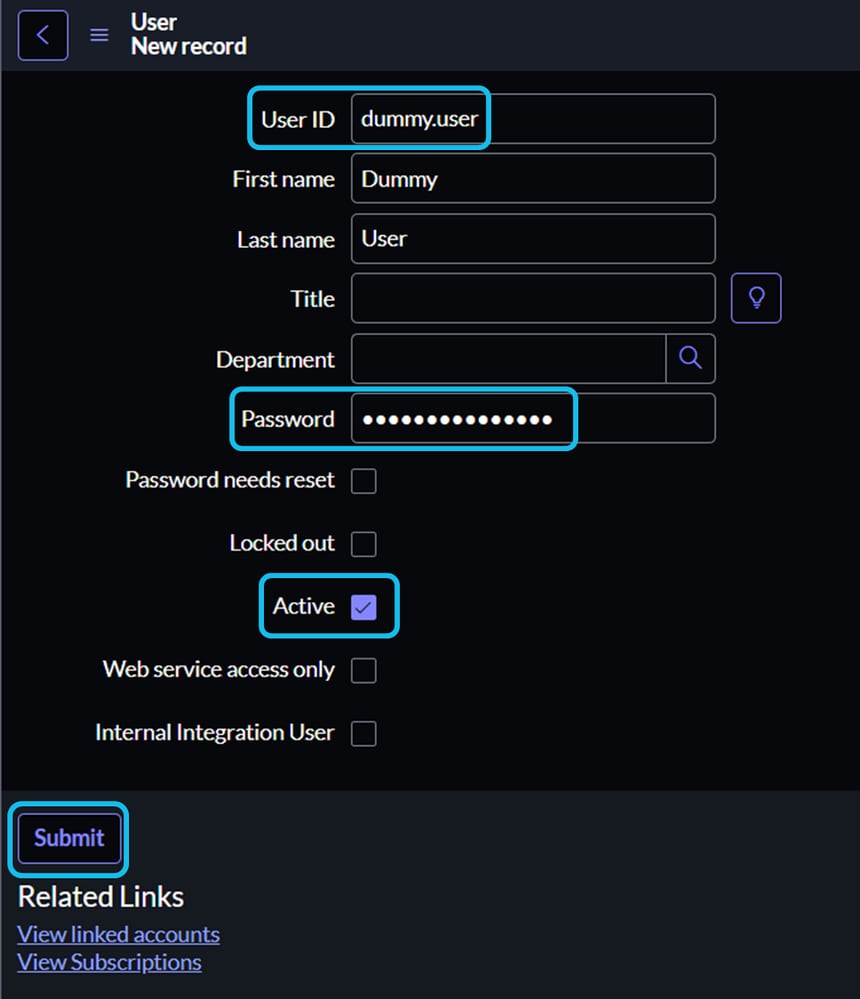

4. Geben Sie die Benutzerinformationen ein. Füllen Sie mindestens die Felder Benutzer-ID und Kennwort aus, und stellen Sie sicher, dass das Kontrollkästchen Aktiv aktiviert ist.

・ Wenn Sie das Passwort direkt in das Passwortfeld eingeben, ist die blaue Meldungsaufforderung ein redundanter Schritt und kann ignoriert werden.

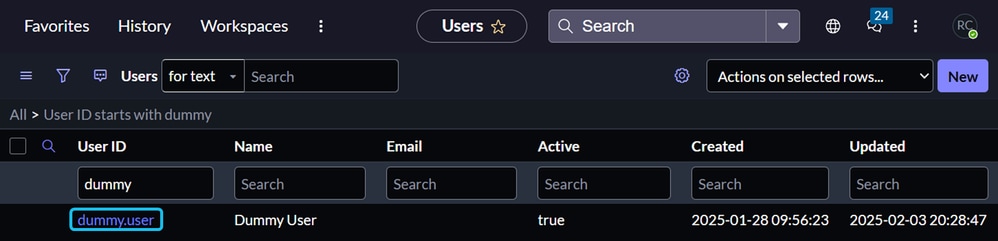

5. Wenn Sie sich noch im Abschnitt Benutzer befinden, suchen Sie nach dem neu erstellten Benutzer und klicken Sie auf dessen Eintrag.

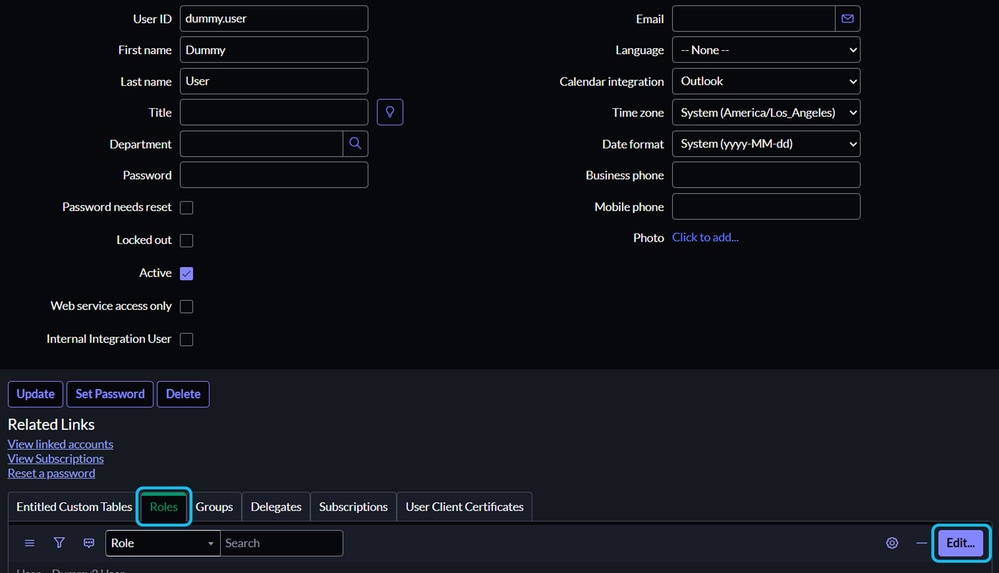

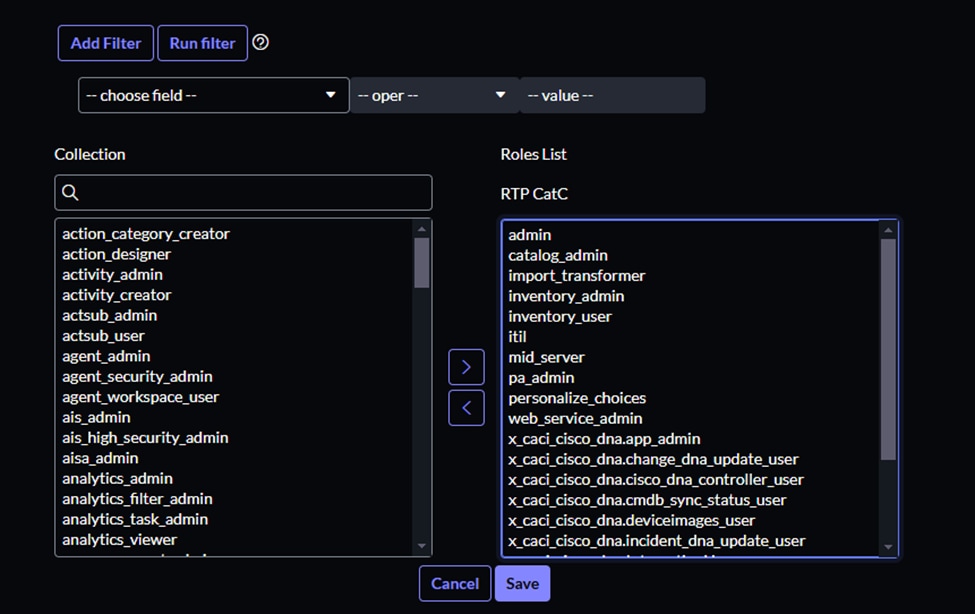

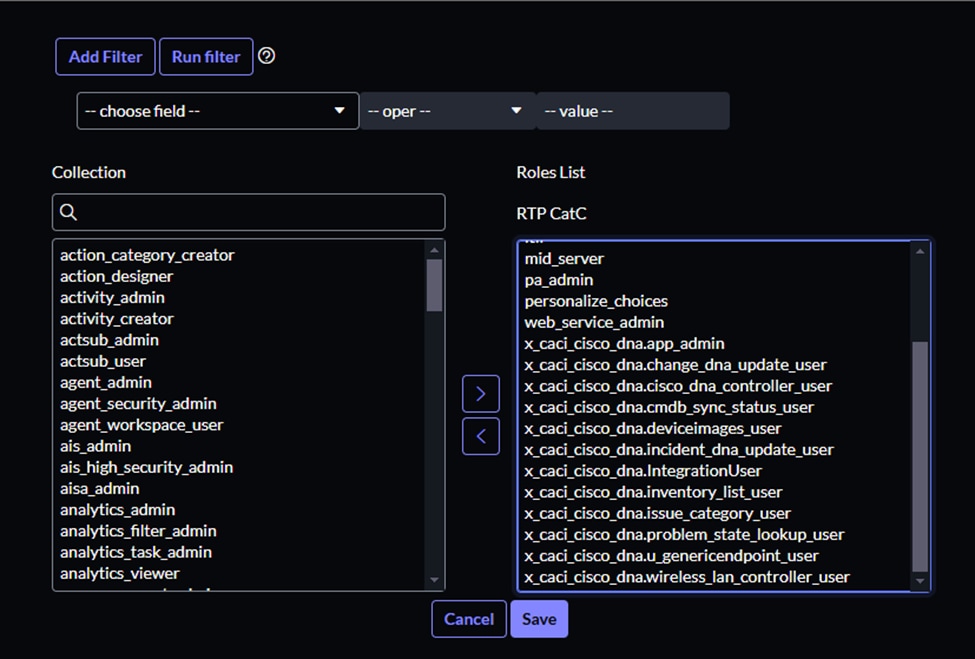

6. Klicken Sie auf die Registerkarte Rollen und dann auf Bearbeiten.

7. Fügen Sie die folgenden erforderlichen Rollen für eine erfolgreiche Integration hinzu:

- Administrator

- Catalog_admin

- Transformator importieren

- Bestands-Admin

- Inventar_Benutzer

- Itil

- Mittlerer Server

- PA_admin

- Personalisierte_Auswahl

- Web_service_admin

- Alle Rollen, die mit x_caci beginnen.

8. Klicken Sie auf die Schaltfläche Speichern.

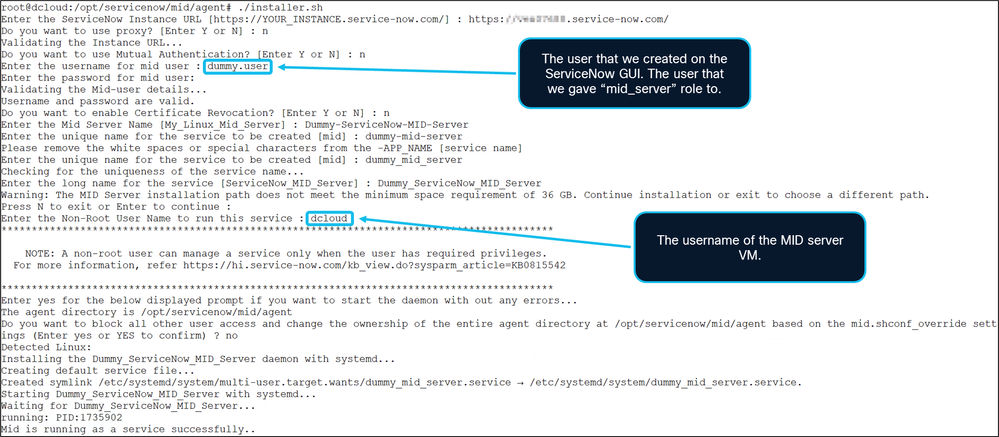

・ Durch die Zuweisung der mid_server-Rolle zu diesem Benutzer ist es nicht mehr erforderlich, in einem nachfolgenden Schritt einen separaten Benutzer speziell für den MID-Server zu erstellen.

9. Melden Sie sich von ServiceNow ab, und überprüfen Sie die Anmeldeinformationen des neuen Benutzers.

Abschnitt 3: Einrichten des MID-Servers

Wählen Sie vor dem Herunterladen und Bereitstellen des MID-Serverpakets eines der folgenden kompatiblen Betriebssysteme für die virtuelle Maschine (VM) aus:

Ubuntu

・ CentOS

・ RedHat

•Windows

Bereitstellung des virtuellen Systems Das virtuelle System muss über Internet- und HTTPS-Zugriff auf ServiceNow und Cisco Catalyst Center verfügen.

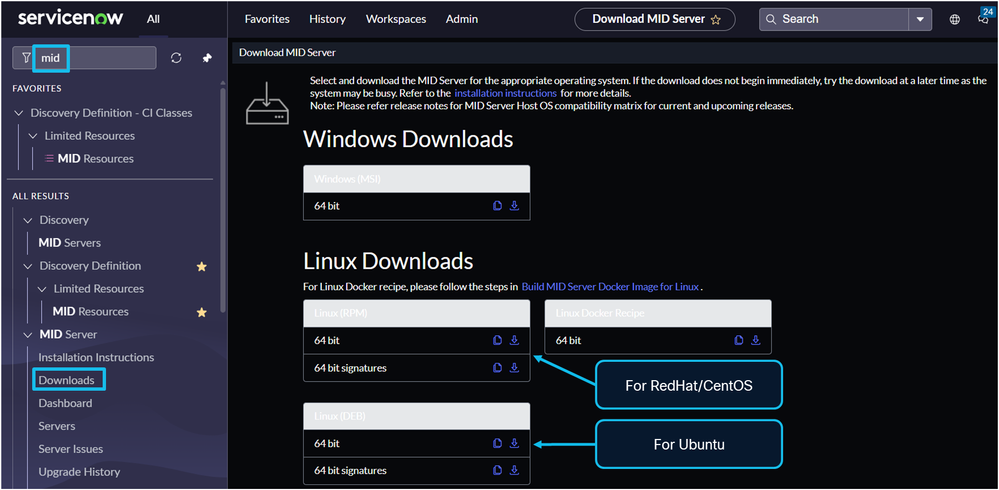

1. Geben Sie in das Suchfeld ServiceNow GUI den Befehl mid ein, und wählen Sie Downloads aus.

2. Laden Sie das Installationspaket für den MID-Server herunter. Sie haben folgende Möglichkeiten:

・ Laden Sie es auf einen lokalen Computer herunter und übertragen Sie es dann auf den VM-Server.

・ Greifen Sie auf das Terminal des virtuellen Systems zu und verwenden Sie den Befehl wget mit der URL des Pakets, um es direkt auf den VM-Server herunterzuladen.

・ Klicken Sie auf das Symbol Kopieren neben dem Symbol Herunterladen, um die URL des Pakets zu kopieren.

Anmerkung: In diesem Abschnitt finden Sie Beispiele für die Verwendung der Ubuntu-Befehlszeilenschnittstelle (CLI). Die Schritte zur Bereitstellung des MID-Serverpakets sind für VMs von CentOS, RedHat oder Windows unterschiedlich. Weitere Informationen finden Sie in der externen ServiceNow-Dokumentation, "Install a MID Server on Linux" (Einen MID-Server unter Linux installieren) und "Install a MID Server on Windows" (Einen MID-Server unter Windows installieren) auf der ServiceNow-Website.

3. Verwenden Sie den Leitfaden "Installation eines MID-Servers unter Linux", um das MID-Serverpaket auf dem virtuellen System herunterzuladen und bereitzustellen.

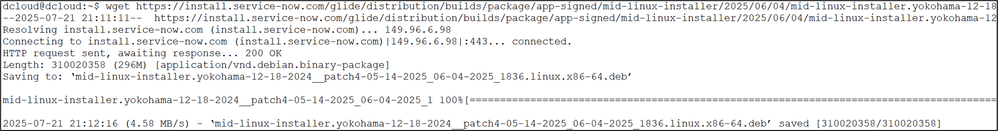

Verwenden Sie den Befehl wget mit der URL des MID-Server-Installationspakets, um das Paket herunterzuladen.

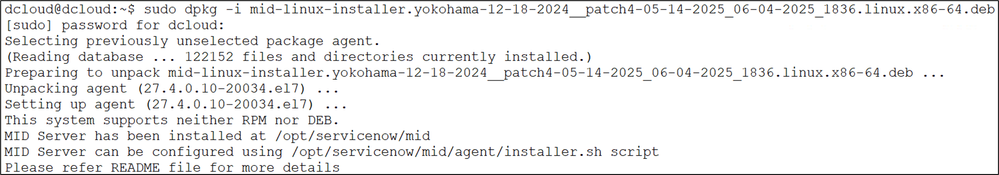

Installieren Sie das DEB-Paket.

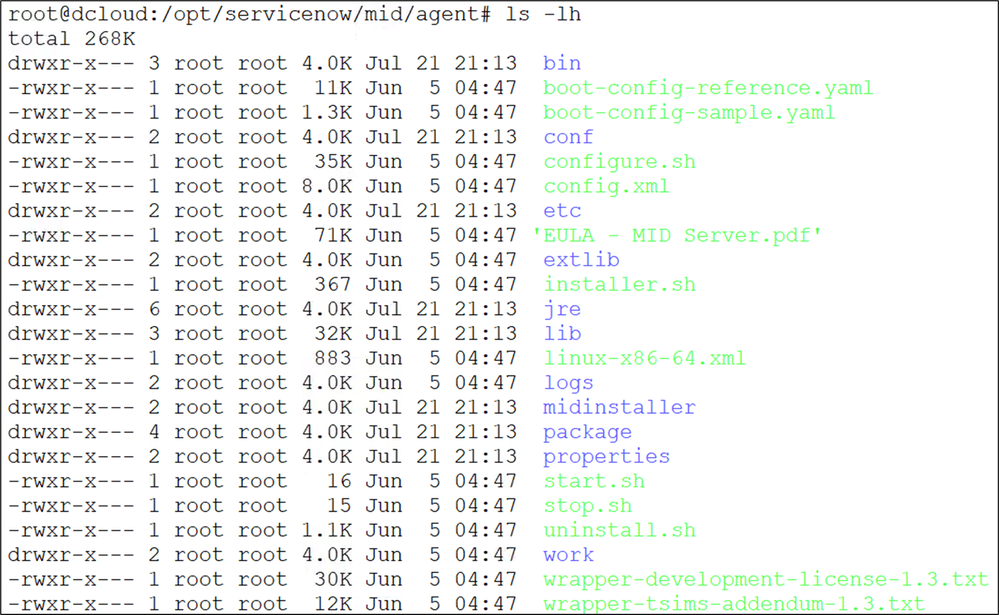

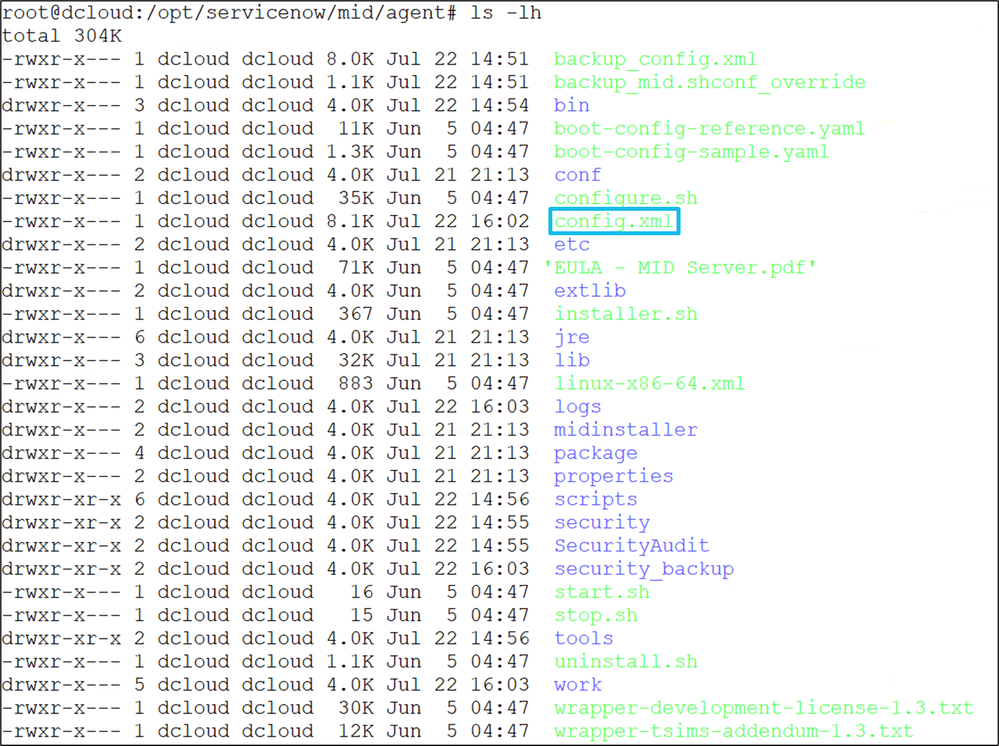

Erhalten Sie Root-Privilegien mit sudo -i und wechseln Sie in das Verzeichnis /opt/servicenow/mid/agent.

4. Konfigurieren Sie den MID-Server, indem Sie das Skript installer.sh bash (./installer.sh) ausführen und die Eingabeaufforderungen abschließen.

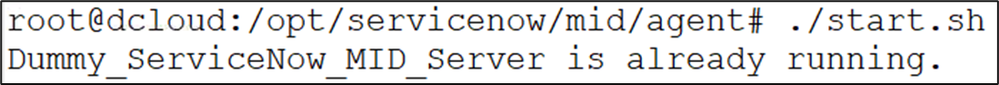

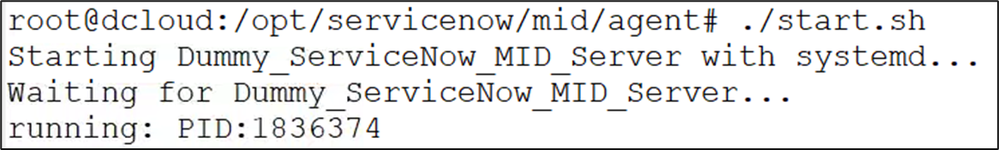

5. Um zu überprüfen, ob der MID-Server gestartet wurde, führen Sie das bash-Skript start.sh aus.

Wenn der MID-Server nach der Konfiguration nicht gestartet wurde, verwenden Sie start.sh, um die Dienste zu starten. Um den MID-Server zu stoppen, führen Sie stop.sh aus. Um den MID-Serverdienst zu deinstallieren, führen Sie uninstall.sh aus.

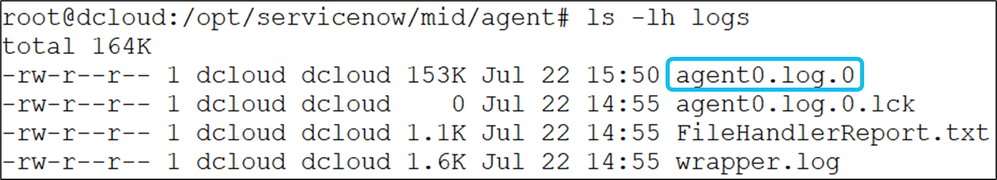

Aktuelle Protokolle mit Details zu den Interaktionen zwischen Cisco Catalyst Center und ServiceNow finden Sie in der Datei logs/agent0.log.0

6. MID-Server vorübergehend anhalten: ./stop.sh

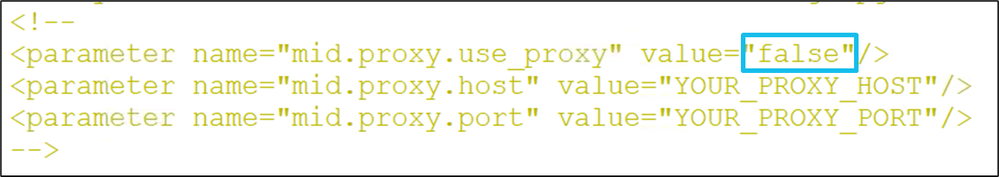

7. Bearbeiten Sie die Datei config.xml (z. B. mit nano)

・ Setzen Sie mid.proxy.use_proxy auf false, wenn zwischen dem MID-Server und ServiceNow kein Proxyserver vorhanden ist.

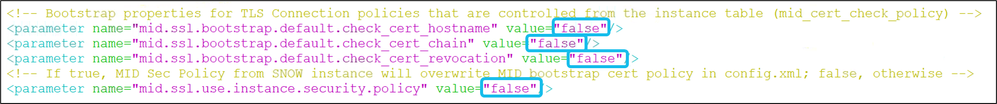

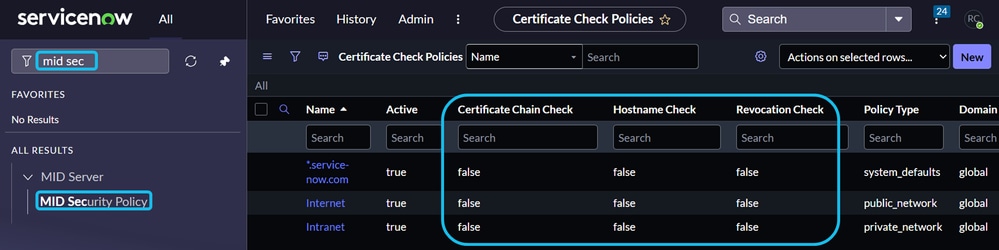

・ Legen Sie die TLS-Werte von true auf false fest. Diese Aktion deaktiviert Prüfungen für Zertifikate, Zertifikatsketten und Zertifikatsperrlisten und verhindert, dass Werte auf der ServiceNow-Seite "MID-Sicherheitsrichtlinie" die config.xml-Einstellungen überschreiben.

・ Speichern der Änderungen

Navigieren Sie in der ServiceNow-GUI zur Seite MID Security Policy (MID-Sicherheitsrichtlinie). Stellen Sie sicher, dass die Werte auf dieser Seite mit den Änderungen in der Datei config.xml des MID-Servers übereinstimmen. Richtige Konfiguration und übereinstimmende Werte ermöglichen eine erfolgreiche Vertrauenswürdigkeit und Verbindung während des Validierungsprozesses zwischen ServiceNow und dem MID-Server.

Anmerkung: Wenn Ihre Unternehmensrichtlinie die Verwendung von Zertifikaten vorschreibt, aktualisieren Sie die relevanten Einstellungen auf ServiceNow und dem MID-Server, um eine ordnungsgemäße Zertifikatimplementierung für eine erfolgreiche Verbindung sicherzustellen.

8. MID-Server starten: ./start.sh

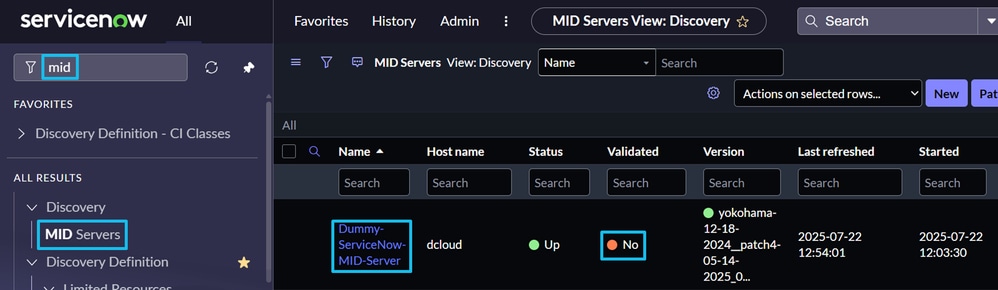

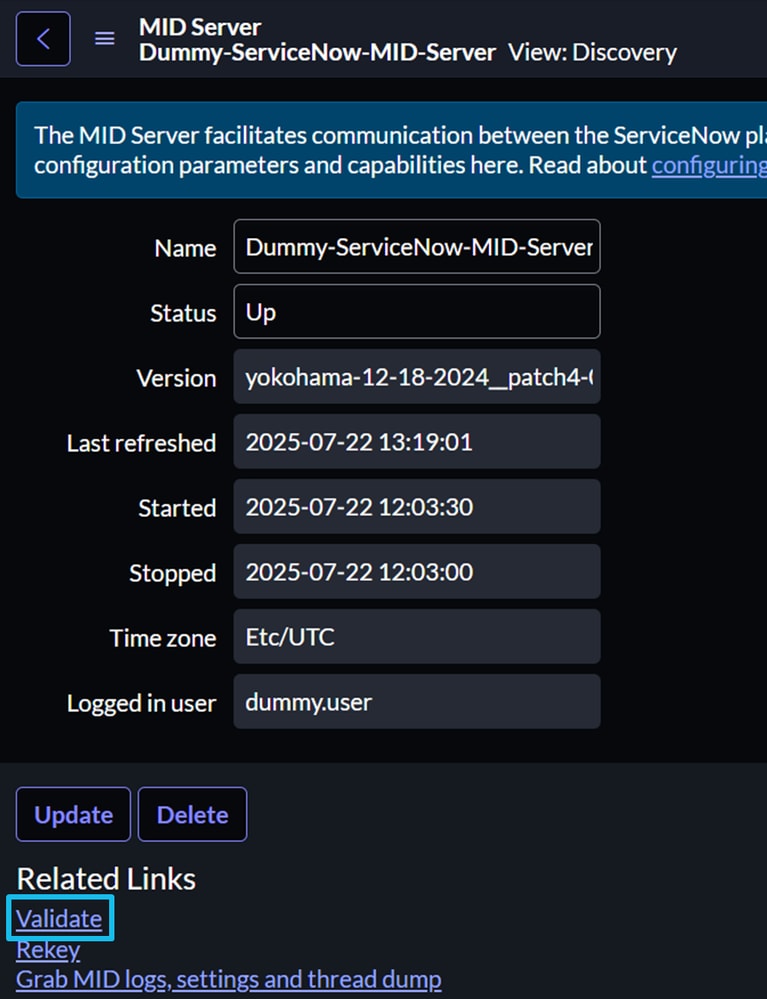

9. Geben Sie in der ServiceNow-GUI mid in das Suchfeld ein, und wählen Sie MID Servers aus.

・ Suchen Sie den neu erstellten MID-Servereintrag (z.B. "Dummy-ServiceNow-MID-Server").

10. Klicken Sie auf den MID-Servereintrag und dann auf Validieren.

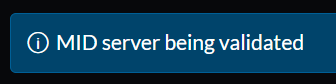

11. ServiceNow initiiert einen Validierungsprozess, um die Verbindung, die Konfiguration und die zugewiesenen Rollen zu bestätigen.

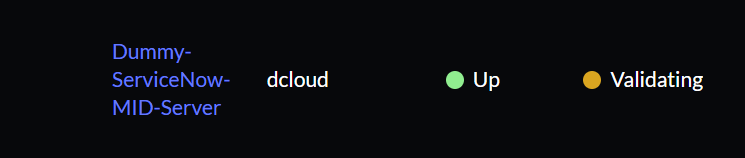

12. Der Validierungsprozess wird in der Regel innerhalb von 5 Minuten abgeschlossen. Wenn der Status länger als 10 Minuten "Validieren" lautet, führen Sie folgende Prüfungen durch:

・ Überprüfen Sie die Konfigurationseinstellungen sowohl auf ServiceNow als auch auf dem MID-Server erneut.

・ Überprüfen der HTTPS-Verbindung zwischen ServiceNow und dem MID-Server

・ Wenn diese Prüfungen erfolgreich sind, überprüfen Sie die Datei agent0.log.0 auf dem MID-Server auf Zertifikat oder andere Probleme.

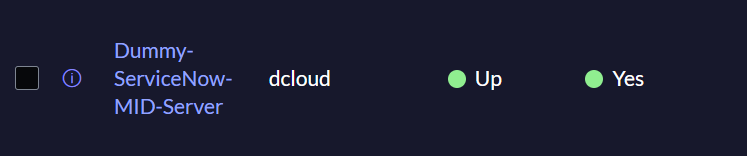

Eine erfolgreiche Validierung mit korrekter Konfiguration und HTTPS-Verbindung zeigt den erwarteten Status auf der ServiceNow-Seite "MID-Server" an.

Abschnitt 4: Erstellen eines CatC-Eintrags auf ServiceNow

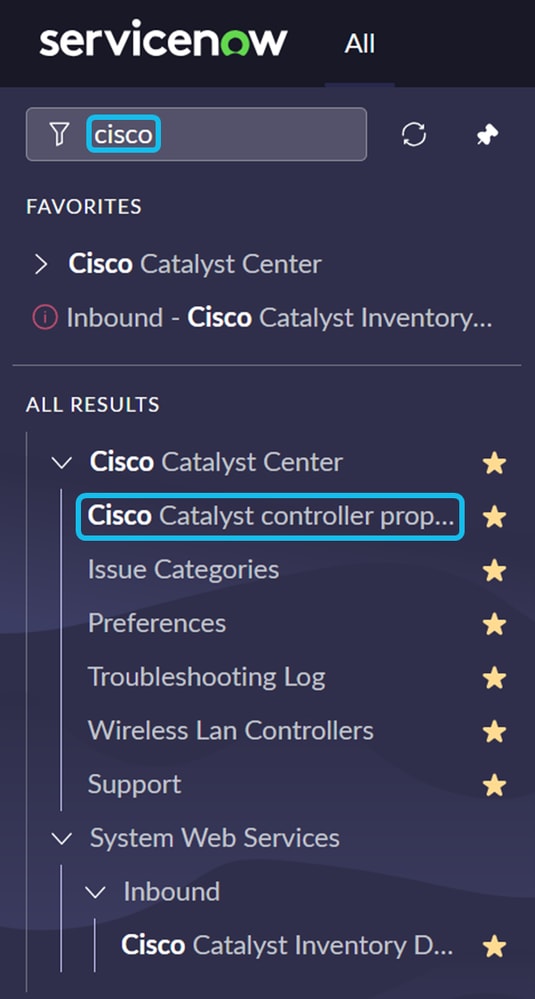

1. Öffnen Sie die ServiceNow-Benutzeroberfläche, und geben Sie in der Suchleiste "cisco" ein. Wählen Sie Cisco Catalyst Controller-Eigenschaften aus.

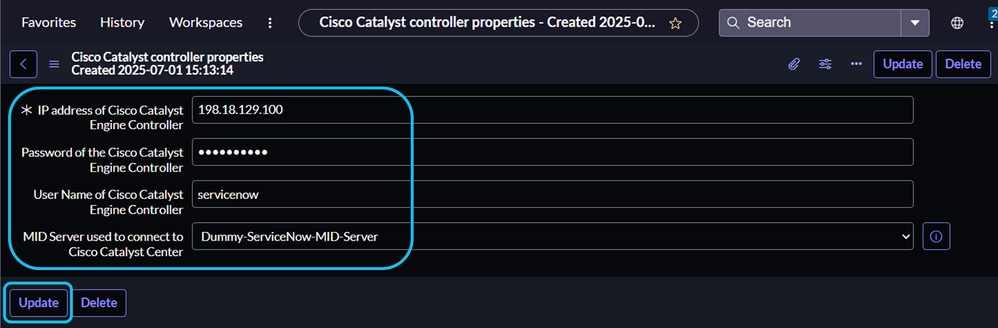

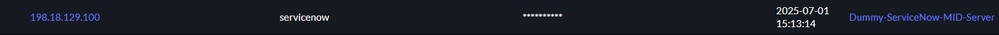

Klicken Sie auf Neu, füllen Sie die erforderlichen Felder aus, und klicken Sie dann auf Senden.

Kennwörter werden verschlüsselt und sicher gespeichert. Wenn die Eigenschaft zum Generieren des x-auth-tokens für CatC-Verbindungen verwendet wird, wird das Kennwort bei Bedarf entschlüsselt.

Im Dropdown-Menü MID Server werden alle verfügbaren MID-Server in der ServiceNow-Instanz aufgelistet. Wählen Sie den MID-Server aus, den Sie für die Kommunikation mit CatC verwenden möchten.

Abschnitt 5: Starten der Integration in der CatC-GUI

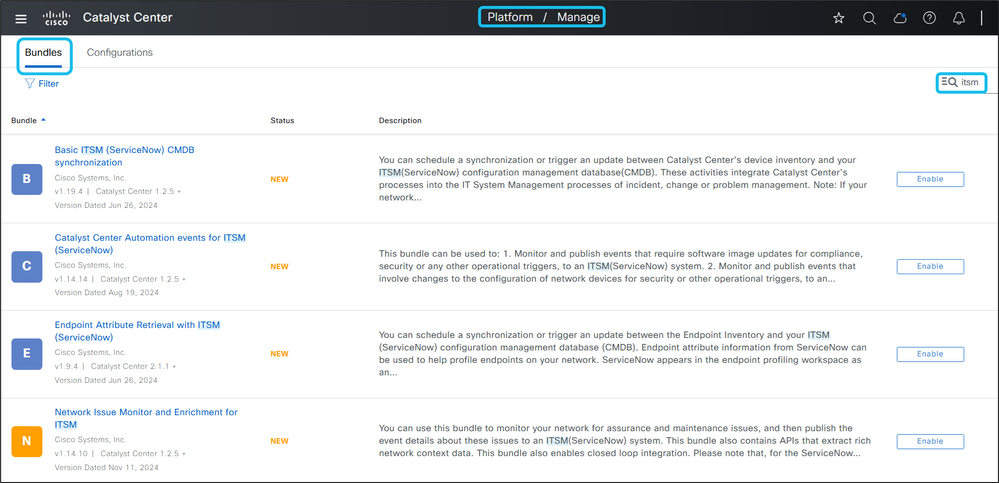

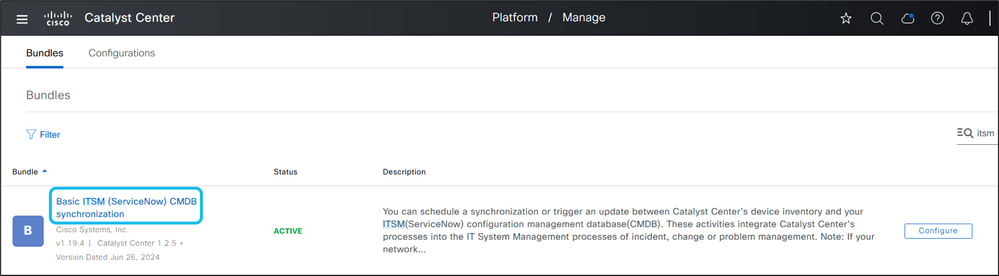

1. Öffnen Sie die Benutzeroberfläche von Cisco Catalyst Center. Navigieren Sie zu Plattform > Verwalten > Pakete. Geben Sie itsm in das Suchfeld ein.

2. Klicken Sie auf Aktivieren für das Paket Basic ITSM (ServiceNow) CMDB Synchronization. Klicken Sie im Bestätigungs-Popup-Fenster erneut auf Aktivieren.

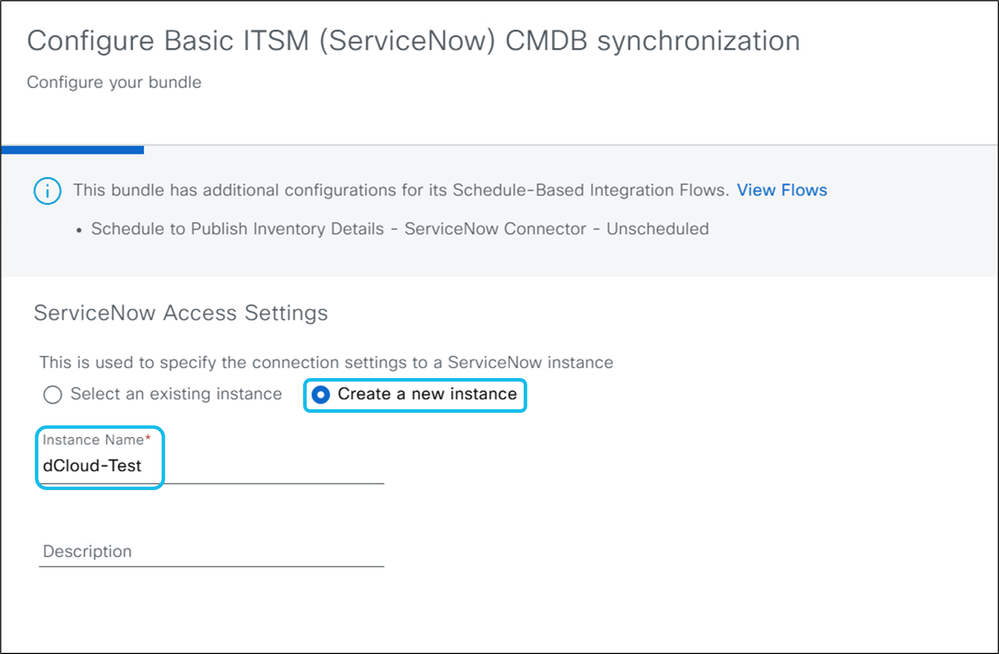

3. Klicken Sie auf Konfigurieren, und füllen Sie die erforderlichen Felder aus:

- Instanzname: Geben Sie einen beschreibenden Namen für die ServiceNow-Instanz ein.

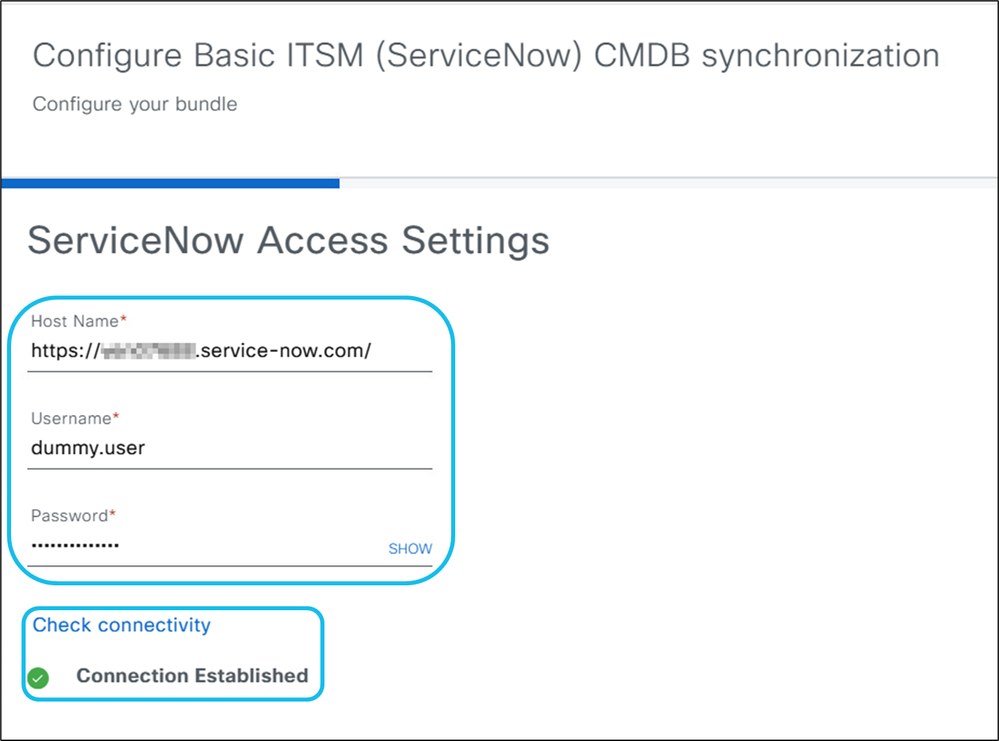

- URL, Benutzername und Passwort: Geben Sie die Anmeldeinformationen für die ServiceNow-Instanz ein, und testen Sie die Verbindung. Kommunikation von CatC an ServiceVerwendet nun den TCP-Port 443.

Anmerkung: Deaktivieren Sie MFA (Multi-Factor Authentication) in der ServiceNow-Benutzeroberfläche, um eine erfolgreiche Integration zu ermöglichen. Wenn MFA aktiviert ist, wird anstelle der Meldung "Verbindung hergestellt" ein Fehler zurückgegeben.

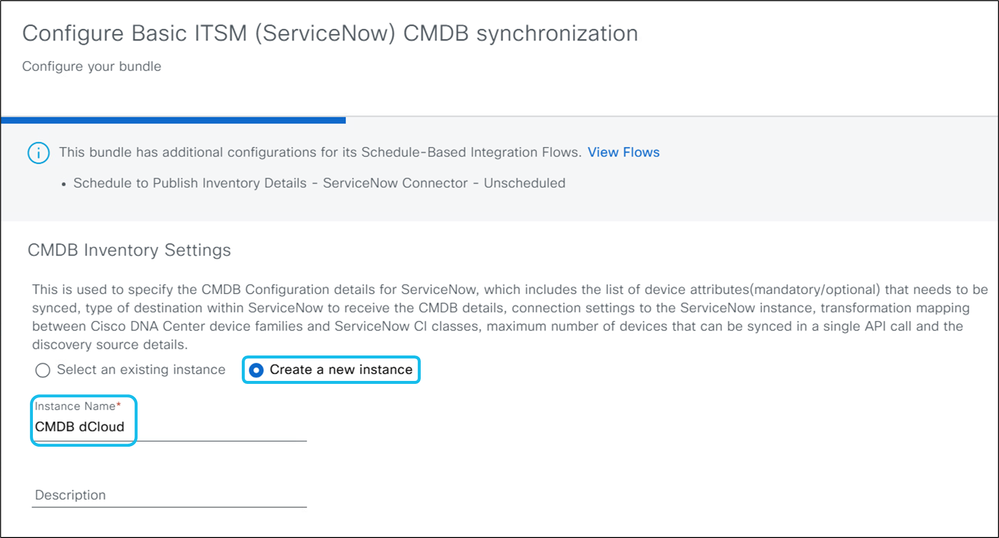

4. Geben Sie einen Namen für die CMDB-Instanz ein.

- Geben Sie die Konfigurationsdetails der CMDB an, einschließlich der zu synchronisierenden Geräteattribute, des ServiceNow-Ziels für CMDB-Details, der Verbindungseinstellungen, der Transformationszuordnung zwischen Catalyst Center-Gerätefamilien und ServiceNow Cl-Klassen, der maximalen Anzahl von Geräten pro API-Aufruf und der Erkennungsquellinformationen.

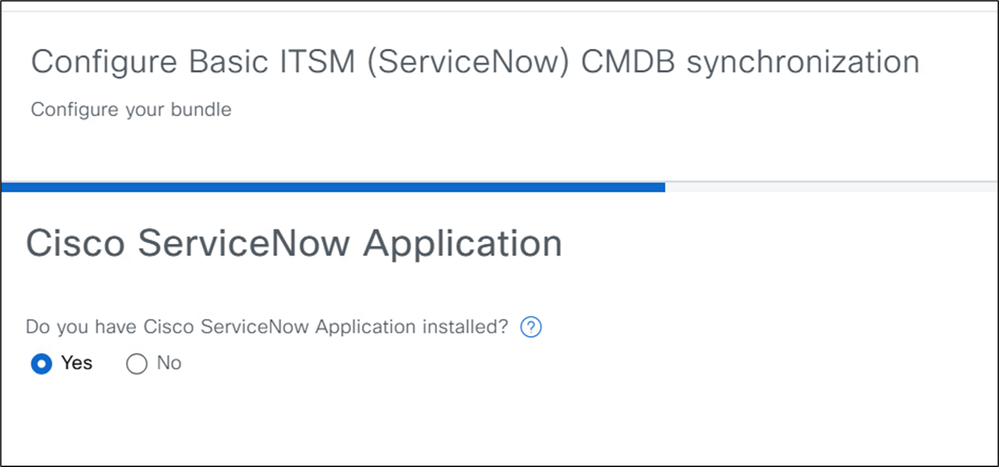

5. Wählen Sie Ja, wenn die CatC App auf ServiceNow installiert ist.

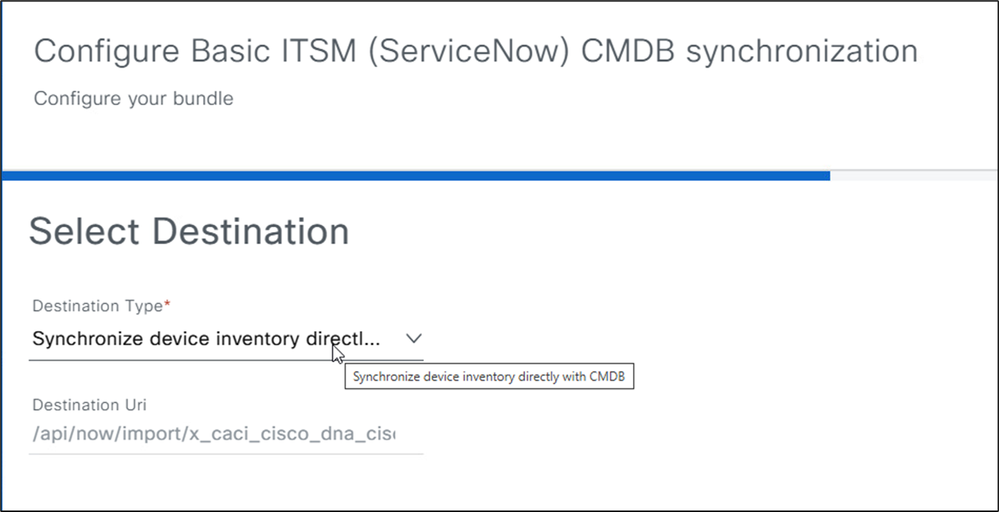

6. Wählen Sie Gerätebestand direkt mit CMDB synchronisieren. Diese Option sendet Daten an einen REST-API-Endpunkt in der CatC-App auf ServiceNow.

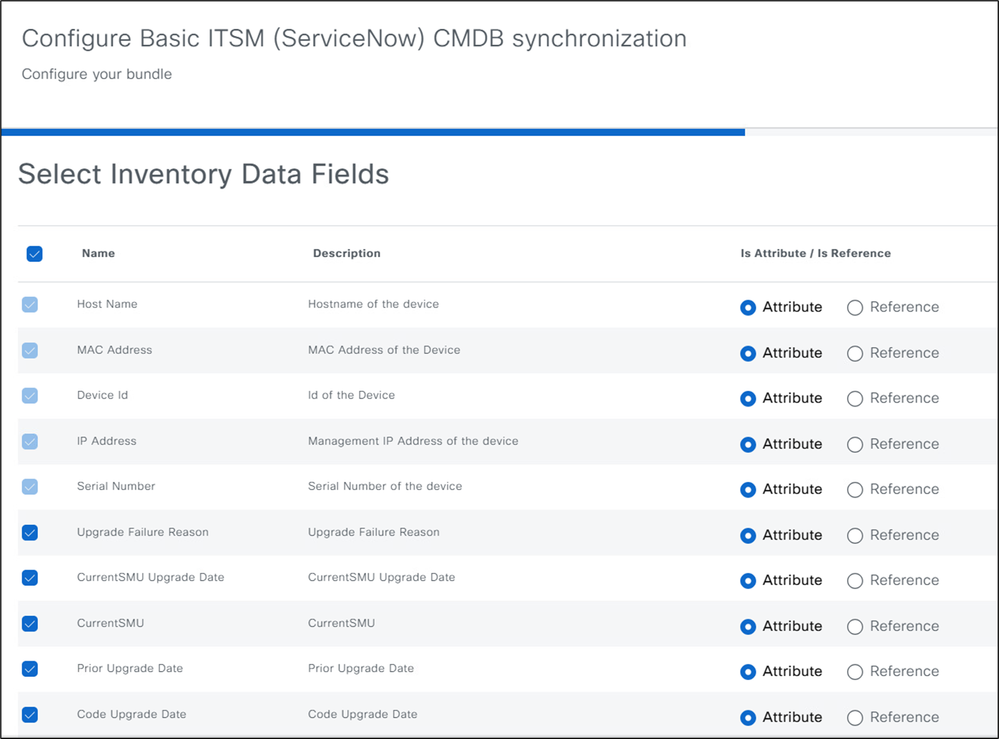

7. Verwenden Sie die standardmäßigen Bestandsdatenfelder, oder fügen Sie nach Bedarf weitere Felder hinzu. Klicken Sie auf der Seite Transformationen aktualisieren auf Weiter.

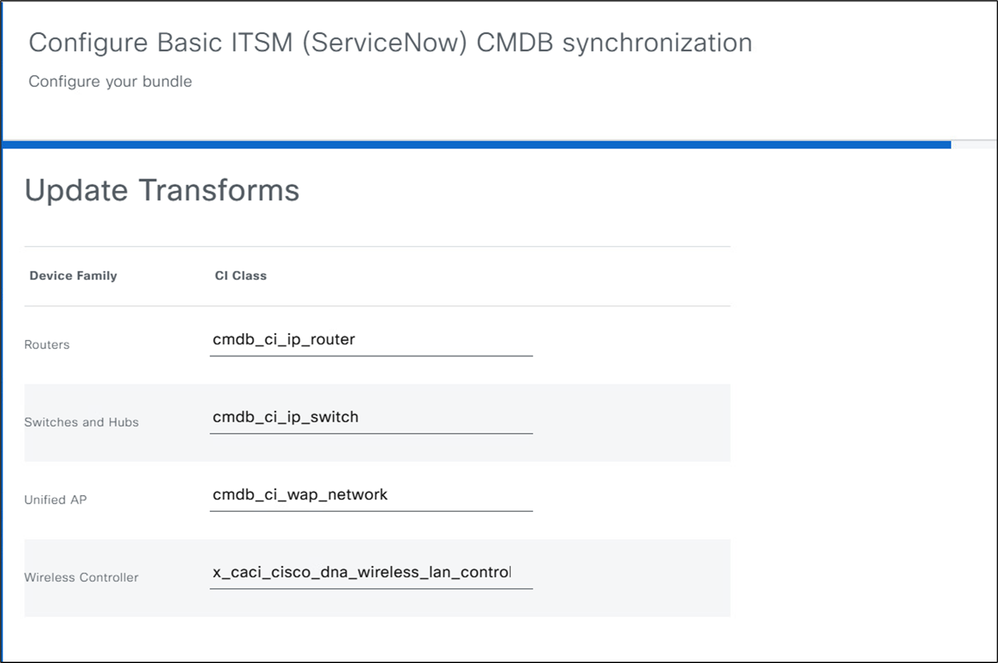

7. In diesem Abschnitt werden Gerätefamilien den Cl-Klassen in ServiceNow zugeordnet. Die meisten Gerätefamilien sind zugeordnet, Sie können die Zuordnungen jedoch bearbeiten. Es können nur gültige Cl-Klassen unter der übergeordneten Klasse "Network Gear" ausgewählt werden. Beim Konfigurieren des Basic ITSM (ServiceNow) CMDB-Synchronisierungspakets werden im Abschnitt "Transformationen aktualisieren" gültige Klassen angezeigt.

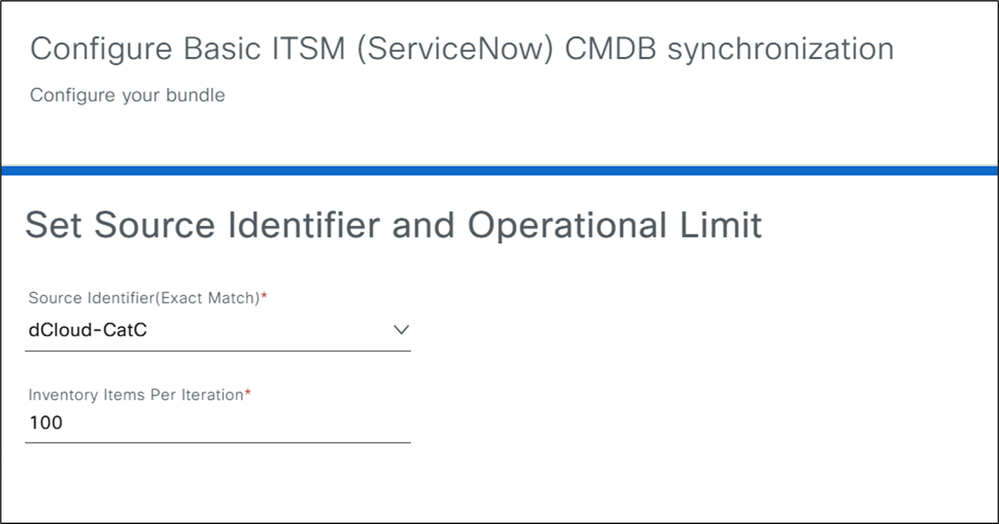

8. Wählen Sie im Dropdown-Menü "Source Identifier (Exact Match)" Cisco Catalyst Inventory, Other Automated oder eine in ServiceNow erstellte benutzerdefinierte ID aus. Der CatC ruft die Cl-Liste über die API ab. Dieses Feld dient zur Aufbewahrung von Aufzeichnungen und hat keine Auswirkungen auf das Systemverhalten. Geben Sie in das Feld Lagerartikel pro Iteration einen niedrigen Wert ein (z. B. 25 oder 100). Dadurch hat ServiceNow genügend Zeit, um jeden Stapel zu verarbeiten, bevor der nächste gesendet wird.

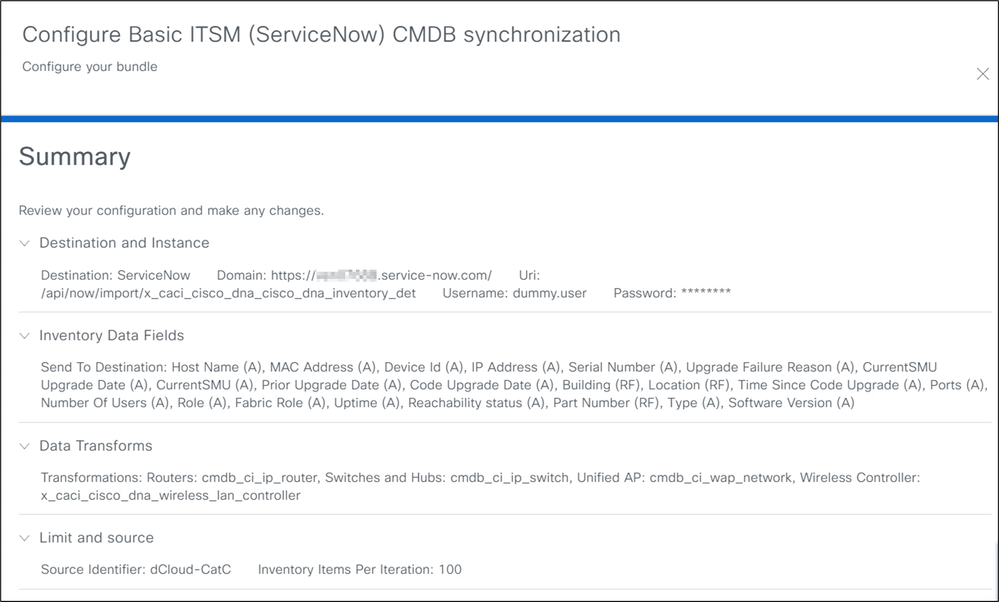

9. Überprüfen Sie die Zusammenfassungsseite für das Basic ITSM (ServiceNow) CMDB Synchronization-Paket. Klicken Sie auf Konfigurieren, um die Einrichtung abzuschließen.

Das Paket wurde konfiguriert!

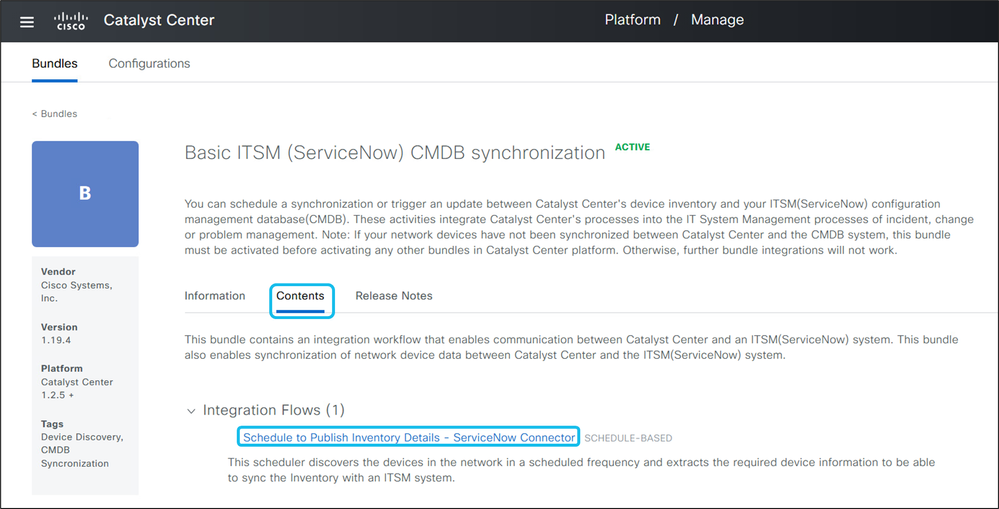

10. Kehren Sie zur Seite Pakete zurück, und wählen Sie Basic ITSM (ServiceNow) CMDB Synchronization aus.

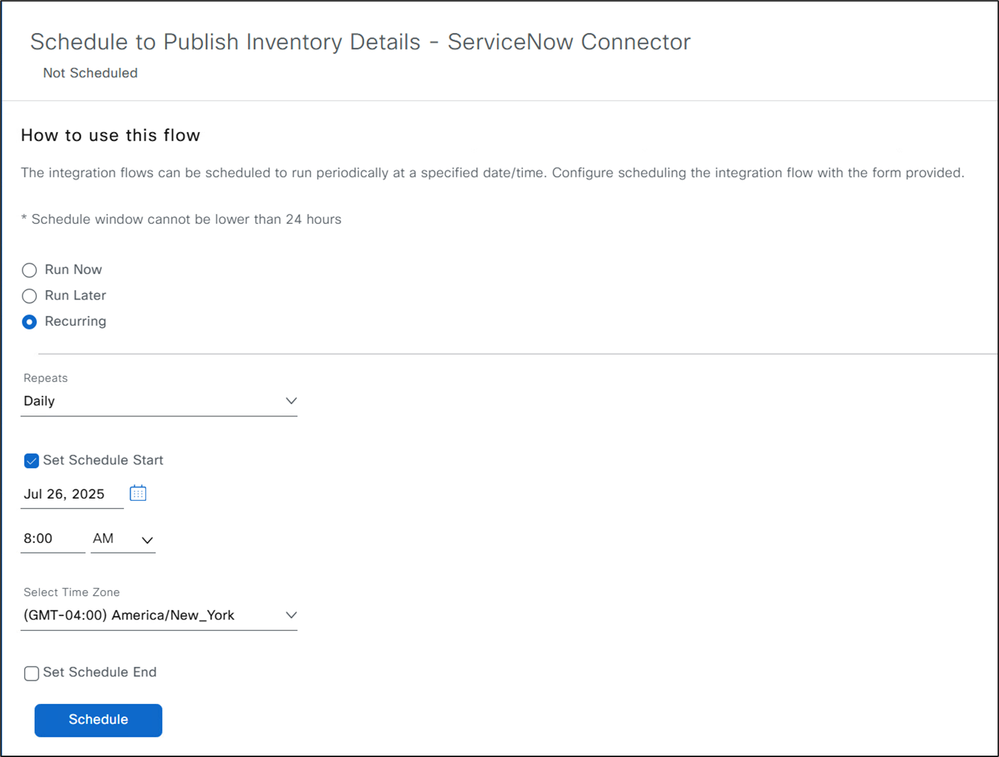

11. Öffnen Sie die Registerkarte Inhalt, erweitern Sie Integrationsflüsse, und wählen Sie Schedule to Publish Inventory Details - ServiceNow Connector aus.

12. Legen Sie einen Tages- oder Wochenplan fest, oder führen Sie die Synchronisierung sofort aus, um verwaltete Gerätedaten von CatC an ServiceNow zu senden.

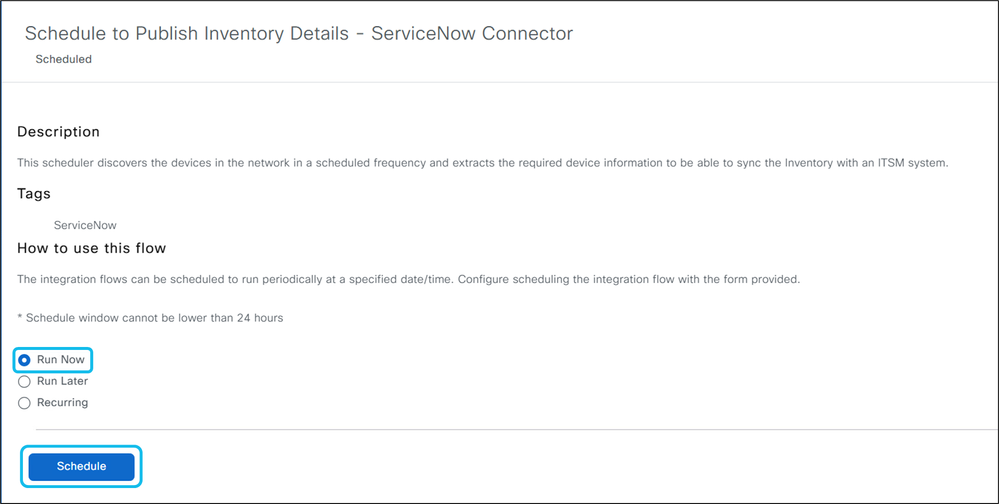

13. Wir können den Synchronisierungsprozess auch sofort ausführen, um verwaltete Geräte von der CatC-Inventarseite in der ServiceNow CMDB CI-Geräteliste anzuzeigen.

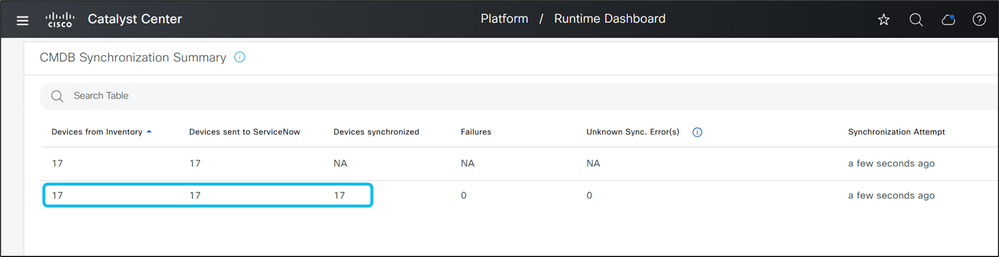

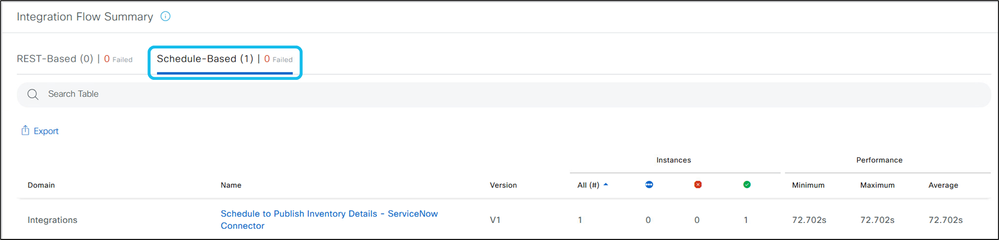

14. Navigieren Sie zu Platform > Runtime Dashboard, um den Status und den Erfolg der CMDB-Bestandssynchronisierung anzuzeigen.

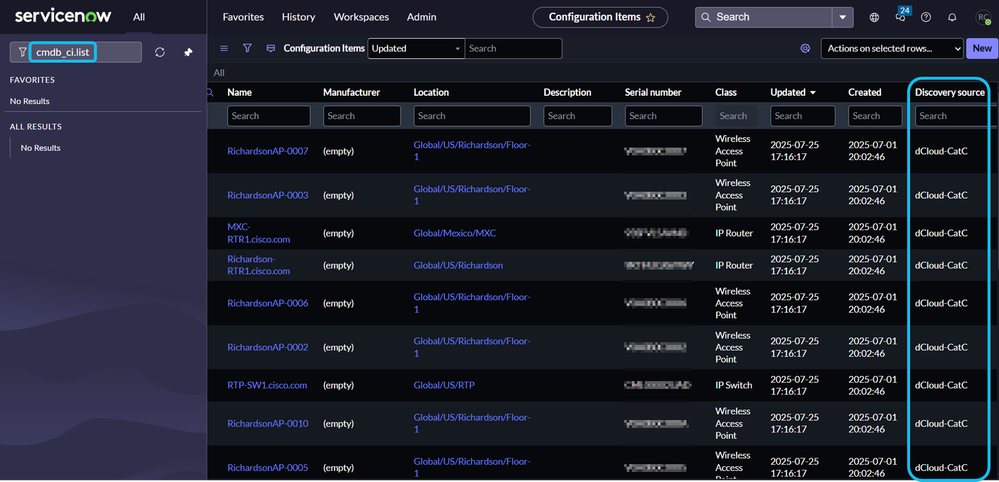

15. Geben Sie in der ServiceNow-Benutzeroberfläche cmdb_ci.list in die Suchleiste ein, und drücken Sie die Eingabetaste. Vergewissern Sie sich, dass verwaltete Geräte aus dem CatC-Bestand in der CMDB Cl-Geräteliste angezeigt werden und der richtigen Quell-ID zugeordnet sind.

Ich hoffe, dieser Workflow hat sich als hilfreich erwiesen!

Referenzen

Cisco Catalyst Center ITSM Integrationsleitfaden, Version 2.3.7.x

Externe Dokumentation zu der Funktion, mit der Cisco Catalyst Center in ServiceNow integriert wird:

Grundlegende Konzepte für die Integration von Catalyst Center und ITSM

Synchronisierung des Catalyst Center-Bestands mit dem ServiceNow CMDB-System

Problemüberwachung und -anreicherung im Catalyst Center-Netzwerk für ITSM

Überwachen von Catalyst Center Automation (SWIM)-Ereignissen für ITSM

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

17-Nov-2025

|

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Joshua SpragueTechnische Beratung für die Kundenbereitstellung

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback