المقدمة

يوضح هذا المستند إرشادات التصميم والتكوين لتحسين أداء شبكة Wi-Fi 7 وشبكة WiFi التي تستفيد من الطيف بتردد 6 جيجاهرتز.

دليل تصميم CX

تتم كتابة أدلة تصميم CX بواسطة أخصائيين من Cisco CX بالتعاون مع مهندسين من أقسام أخرى، ويتم مراجعتها من قبل خبراء من Cisco؛ تستند الأدلة إلى ممارسات Cisco الرائدة بالإضافة إلى المعرفة والخبرة المكتسبة من عمليات تنفيذ لا تحصى للعملاء على مدى سنوات عديدة. تساعد الشبكات التي تم تصميمها وتكوينها بما يتماشى مع التوصيات الواردة في هذا المستند على تجنب المزالق الشائعة وتحسين تشغيل الشبكة.

لماذا 6 جيجاهرتز و Wi-Fi 7

أصبحت مدى موجات 6 جيجاهيرتز متاحة لعمليات الشبكة المحلية اللاسلكية (WLAN) في عام 2020 وكانت مطلوبة لاعتماد Wi-Fi 6E. بينما تعمل Wi-Fi 6 في مدى موجات 2. 4 جيجاهيرتز و 5 جيجاهيرتز، تستخدم Wi-Fi 6E نفس معيار IEEE 802. 11ax لكنها توسع نطاق عملها إلى مدى 6 جيجاهيرتز، شرط تلبية متطلبات محددة.

يعتمد اعتماد Wi-Fi 7 الجديد على معيار IEEE 802. 11be ويدعم العمليات في النطاقات التي تبلغ سرعتها 2. 4 جيجاهرتز و 5 جيجاهرتز و 6 جيجاهرتز. كما يقدم Wi-Fi 7 ميزات وتحسينات جديدة مقارنة بالشهادات السابقة.

ويصاحب دعم مدى موجات 6 جيجاهيرتز و/أو Wi-Fi 7 متطلبات خاصة، وغالبا ما يتطلب ذلك مواصفات جديدة وتصاميم تردد الراديو، خاصة عند مقارنته بالممارسات المتبعة للنطاقات الترددية 2. 4 جيجاهيرتز و 5 جيجاهيرتز مع Wi-Fi 6.

وعلى سبيل المثال، مثلما يمنع إستخدام معايير أمان WEP القديمة من اعتماد معايير 802.11 التي تتجاوز المعايير 802.11a/b/g، تفرض المعايير الأحدث شروطا أمنية أكثر صرامة لتشجيع نشر شبكات أكثر أمانا.

وعلى العكس، فإن إدخال الحزمة 6 غيغاهرتز يوفر الوصول إلى ترددات أنظف، وأداء محسن، ودعم لحالات الاستخدام الجديدة. كما أنه يتيح إمكانية تنفيذ التطبيقات الموجودة بشكل أكثر سلاسة، مثل مؤتمرات الصوت والفيديو.

المتطلبات الأساسية لعمليات 6 جيجاهرتز و Wi-Fi 7

هذه هي متطلبات الأمان المكتوبة في اعتمادات عمليات Wi-Fi 7 بسرعة 6 جيجاهرتز.

متطلبات النطاق بسرعة 6 جيجاهرتز

تتيح الحزمة 6 جيجاهيرتز WPA3 أو شبكات WLAN المحسنة المفتوحة، ما يعني أحد خيارات التأمين التالية:

- WPA3-مؤسسي مع مصادقة 802.1X

- WPA3 المصادقة المتزامنة للمساويين (SAE) (a.k.a.WPA3-شخصي) مع عبارة المرور. يعتبر SAE-FT (SAE with Fast Transition) آخر من AKM المحتملة وهو مستحسن بالفعل للاستخدام نظرا لأن مصافحة SAE ليست تافهة، ولأن FT تسمح بالتخطي في هذا التبادل الطويل.

- مفتوح محسن مع تشفير لاسلكي انتهازي (OWE)

بينما، وفقا لمواصفات WPA3 v3.4 (القسم 11.2)، لا يتم دعم الوضع Enhanced Open Transition بتردد 6 جيجاهرتز، فإن الكثير من الموردين (بما في ذلك Cisco حتى IOS® XE 17.18) لا يقومون بفرض ذلك بعد. لذلك، من الممكن من الناحية التقنية أن تقوم، على سبيل المثال، بتكوين SSID مفتوح على تردد 5 جيجاهيرتز، SSID مفتوح محسن مقابل 5 و 6 جيجاهيرتز، مع تمكين وضع الانتقال، وكل ذلك دون الالتزام بمواصفات المعايير. ومع ذلك، في مثل هذا السيناريو، يجب أن نتوقع تكوين SSID مفتوح محسن بدون وضع الانتقال ويكون متوفرا على 6 جيجاهرتز فقط (العملاء الذين يدعمون 6 جيجاهرتز يدعمون عادة تقنية Enhanced Open أيضا)، مع الحفاظ على SSID المفتوحة العادية على 5 جيجاهرتز، أيضا بدون وضع الانتقال.

لا توجد متطلبات تشفير أو خوارزمية جديدة محددة ل WPA3-Enterprise، بخلاف تنفيذ إطار الإدارة المحمي (PMF) 802.11w. يعتبر العديد من الموردين، بما في ذلك Cisco، 802.1X-SHA256 أو "FT + 802.1X" (الذي هو في الواقع 802.1X مع SHA256 والانتقال السريع في الأعلى) متوافقا مع WPA3 وعادي 802.1X (الذي يستخدم SHA1) جزءا من WPA2، وبالتالي غير مناسب/مدعوم ل 6 جيجاهرتز.

متطلبات Wi-Fi 7

مع اعتماد Wi-Fi 7 لمعيار 802.11be، زاد تحالف Wi-Fi من متطلبات التأمين. يسمح بعضها باستخدام معدلات البيانات من شبكة 802.11BE وتحسينات البروتوكولات، في حين أن بعضها الآخر مخصص لدعم عمليات الربط المتعدد (MLO)، مما يسمح للأجهزة المتوافقة (العملاء و/أو نقاط الوصول) باستخدام نطاقات تردد متعددة مع الحفاظ على نفس الاقتران.

بصفة عامة، تقوم شبكة Wi-Fi 7 بتوكيل أحد أنواع الأمان التالية:

- WPA3-Enterprise مع AES(CCMP128) و 802.1X-SHA256 أو FT + 802.1X (الذي لا يزال يستخدم SHA256، حتى وإن لم يكن واضحا في تسميته). تنقل مواصفات WPA3 الأحدث المتطلب إلى خوارزمية GCMP256. وهذا يخلق بعض التفاوت في السلوكيات بين العملاء حيث يحاول البعض إستخدام Wi-Fi 7 Enterprise مع AES128 بينما يتوقع آخرون إستخدام GCMP256 بالفعل.

- WPA3-شخصي مع GCMP256 و SAE-Ext-key و/أو FT + SAE-Ext-key (AKM 24 أو 25). تفوض Wi-Fi 6E WPA3 SAE و/أو FT + SAE مع AES العادي (CCMP128) ولا توجد إستخدامات إضافية ممتدة للمفتاح؛ وهذا يعني أن شفرة جديدة تم تقديمها خصيصا لشبكة Wi-Fi 7.

- لا يزال بالإمكان تكوين AES(CCMP128) على نفس SSID، إلا أن العملاء الذين يستخدمون AES 128 لا يدعمون Wi-Fi 7. قبل Wi-Fi 7، كان معظم العملاء الذين يدعمون Enhanced Open يستخدمون AES 128 فقط، لذلك يعتبر هذا متطلبا جديدا أقوى. بالنسبة لدعم 6 غيغاهرتز، لا يسمح بوضع الانتقال.

بغض النظر عن نوع الأمان المحدد، يلزم توفر إطارات الإدارة المحمية (PMF) وحماية المنصات لدعم Wi-Fi 7 على الشبكة المحلية اللاسلكية (WLAN).

ولأن Wi-Fi 7 لا يزال شهادة حديثة في وقت كتابة هذه السطور، مع إطلاق سراحه في أقرب وقت ممكن، لم ينفذ العديد من البائعين جميع متطلبات الأمان هذه منذ البداية.

ومؤخرا، قامت Cisco بفرض خيارات التكوين تدريجيا لكي تكون متوافقة مع اعتماد Wi-Fi 7. هنا التصرفات الخاصة بالإصدار:

IOS XE 17.15.3 والإصدارات الأحدث 17.15.x

في هذا الفرع، يتم بث جميع شبكات WLAN على هيئة Wi-Fi 7 SSIDs، على أن يكون Wi-Fi 7 متاحا بشكل عام وبغض النظر عن إعدادات التأمين.

يمكن للعميل الاقتران بقدرة Wi-Fi 7 وتحقيق معدلات بيانات Wi-Fi 7 بغض النظر عن طريقة التأمين التي يستخدمها، شريطة أن يكون مدعوما من قبل شبكة WLAN. ومع ذلك، لا يمكن للعميل الاقتران بقدرات MLO (على نطاق أو أكثر) إلا إذا احترم المتطلبات الصارمة لتأمين Wi-Fi 7، وإلا فقد رفض.

قد يتسبب ذلك في حدوث مشاكل عندما يحاول بعض عملاء Wi-Fi 7 مبكرا غير قادرين على دعم شفرات أكثر أمانا، مثل GCMP256، الاقتران ب Wi-Fi 7 MLO قادر على شبكة WLAN، والتي لا تتطابق إعدادات تأمينها مع متطلبات Wi-Fi 7. في مثل هذه الحالة، يتم رفض العميل بسبب إعدادات الأمان غير الصحيحة (ما زال مسموحا بتكوينه ضمن الشبكة المحلية اللاسلكية (WLAN)).

IOS XE 17.18.1 والإصدارات الأحدث

يتم تمكين حماية المنصات تلقائيا إذا كانت الشبكة المحلية اللاسلكية (WLAN) الخاصة بك متوافقة مع Wi-Fi7، مع مراعاة ما إذا قمت بتمكين خانة الاختيار أم لا.

17.18.1 والإصدارات الأحدث من Cisco IOS XE يعلن فقط عن شبكة WLAN ك Wi-Fi 7 و MLO قادر إذا تم تمكين متطلبات الأمان المناسبة على إعدادات WLAN. على سبيل المثال، يتم بث WLAN فقط Advertising SAE ولا SAE-Ext على أنه غير قادر على إستخدام MLO.

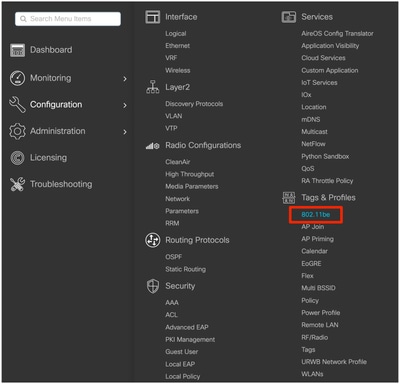

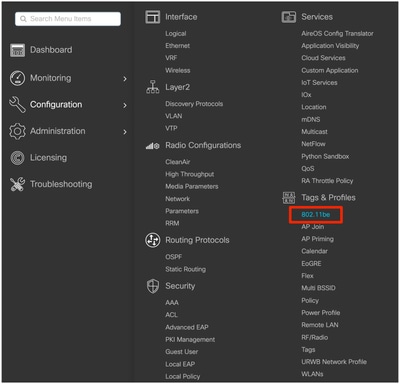

يقدم فرع 17.18 ميزة لملف تعريف 802.11be، والذي يتم توصيله بملف تعريف الشبكة المحلية اللاسلكية (WLAN)، للتحكم في تنشيط شبكة Wi-Fi 7 على أساس كل SSID وحتى لكل جهاز لاسلكي.

تضاف قائمة مخصصة جديدة تحت تشكيل > علامات وملفات تخصيص > 802.11be، حيث يكون ملف تخصيص 802.11be مهيأ مسبقا موجود بالفعل افتراضيا، تحت اسم "التقصير-dot11be-profile".

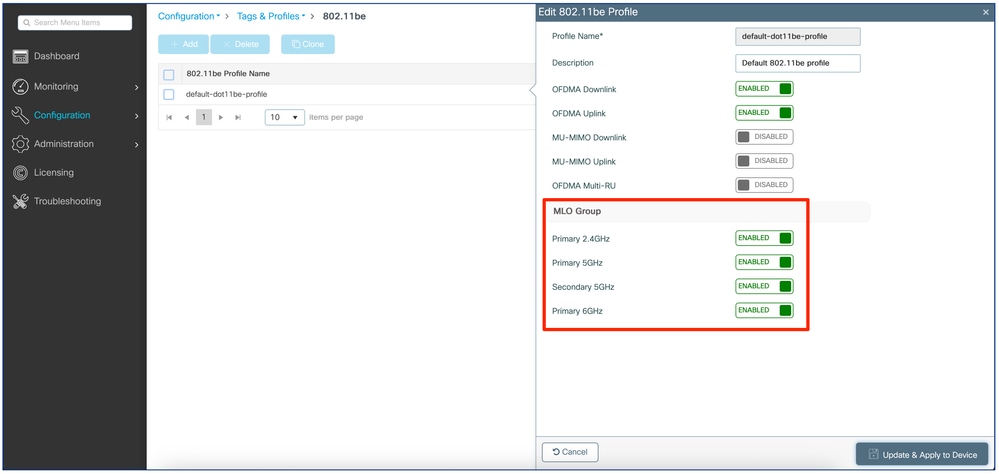

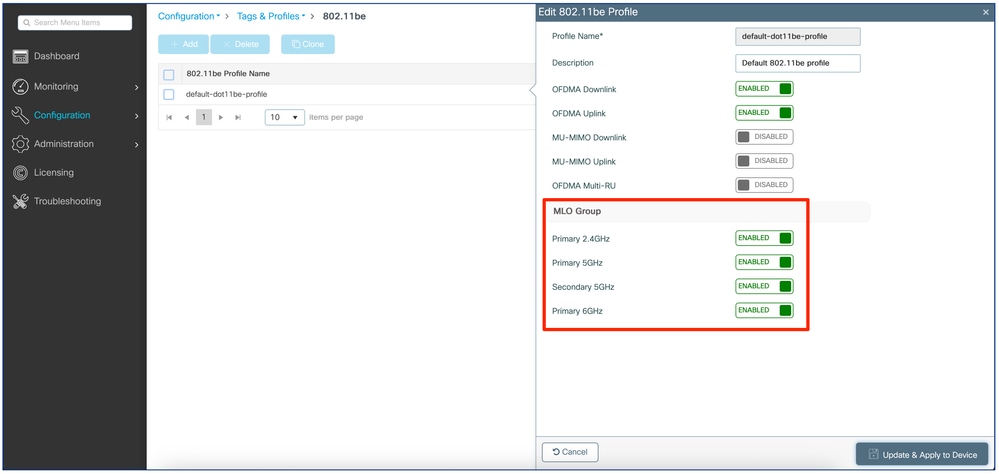

تقع الإعدادات الأربعة الرئيسية لتمكين Wi-Fi 7 أو تعطيله تحت قسم "مجموعة MLO". بتعطيل كل هذه العناصر الأربعة، نعطل Wi-Fi 7 لكل نطاقات ملف تعريف الشبكة المحلية اللاسلكية (WLAN)، والذي نرفق به ملف تعريف 802.11be. بتمكين بعض منها فقط أو كلها، نمكن Wi-Fi 7 على النطاقات/الأجهزة اللاسلكية المقابلة في ملف تعريف الشبكة المحلية اللاسلكية (WLAN)، والذي نرفق به ملف تعريف 802.11BE.

يتيح "التقصير-dot11be-profile" MLO و Wi-Fi 7 على كل الأجهزة اللاسلكية، ويتم توصيله افتراضيا بأي ملف تعريف WLAN.

بإنشاء توصيف 802.11be جديد مع تعطيل كل إعدادات "مجموعة MLO" وإلحاقه ببعض توصيفات WLAN المحددة، يمكننا على سبيل المثال تعطيل Wi-Fi 7 انتقائيا لبعض من توصيفات SSID لدينا.

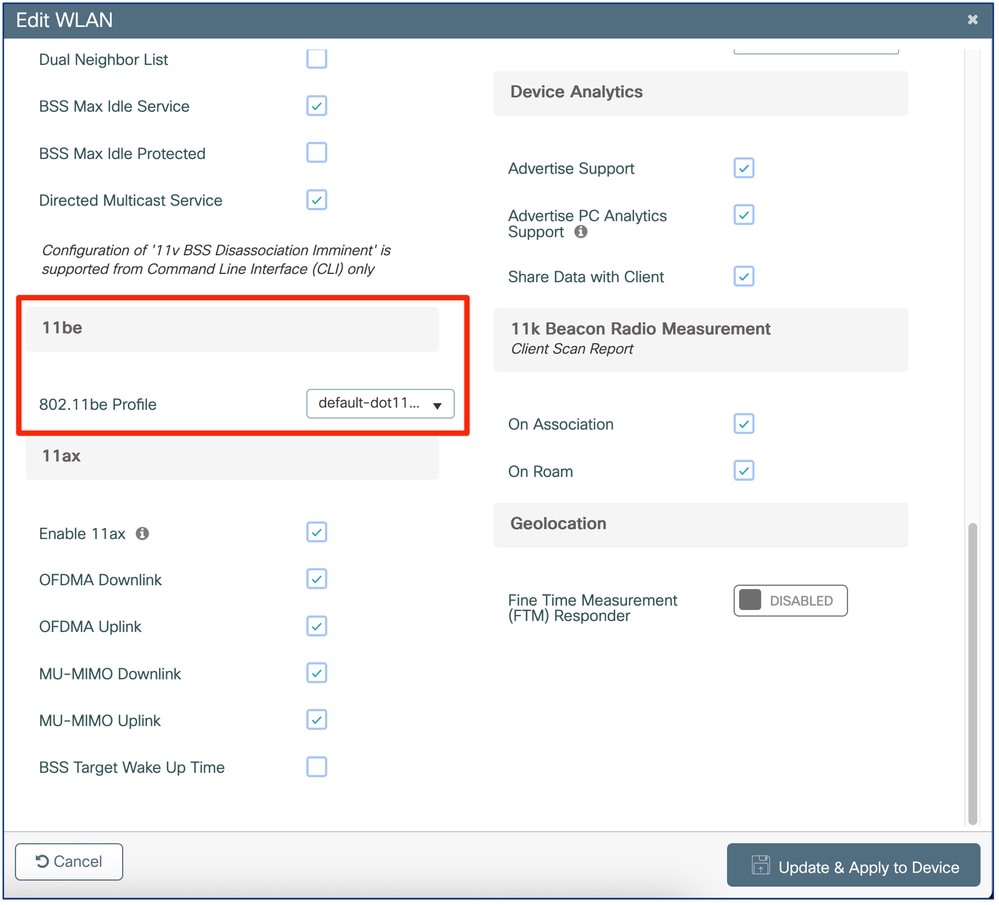

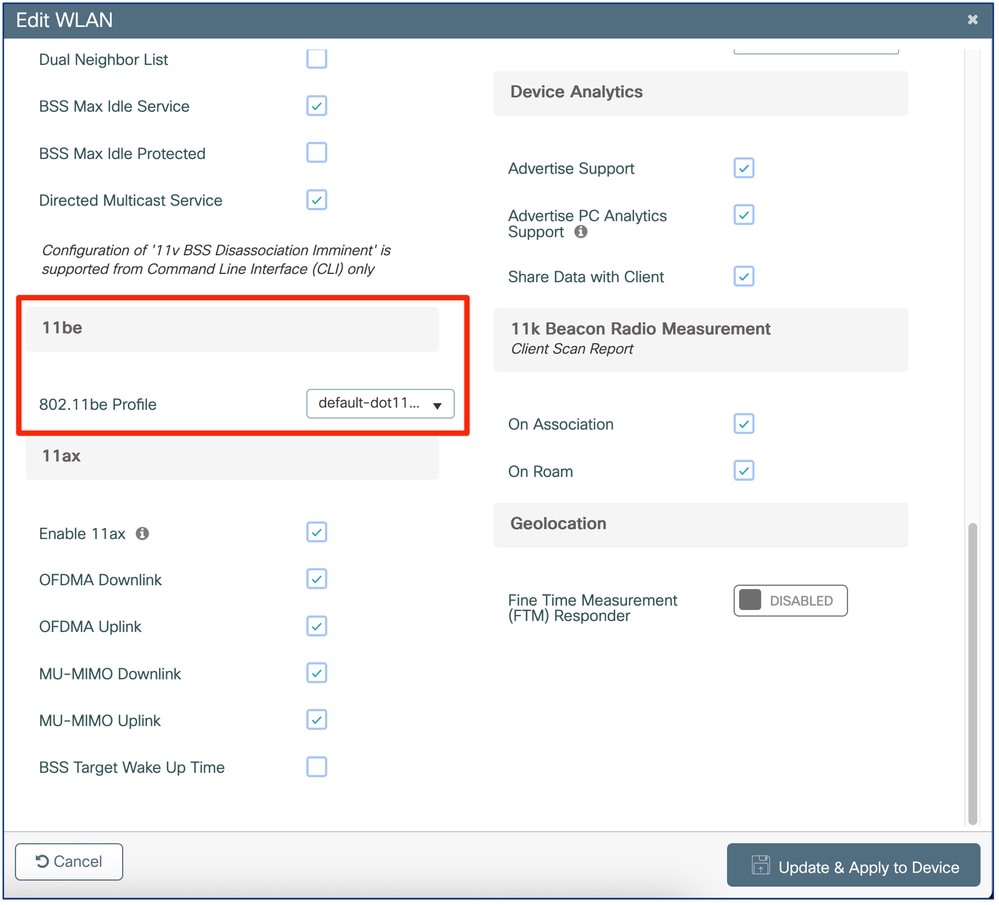

تحت علامة التبويب إعدادات متقدمة لكل توصيف WLAN يتم إرفاق توصيف 802.11be مطابق:

كما يمكننا أن نرى في المثال، فإن "default-dot11be-profile" يتم ربطه بشكل افتراضي بأي ملف تخصيص WLAN.

ملاحظة: في حالة عدم تمكين Wi-Fi 7 بشكل عام على جهاز التحكم على النحو المبين لاحقا، يعطل Wi-Fi 7 لجميع توصيفات WLAN ولا يطبق توصيفات 802.11be.

يقدم 17. 18. 2 معالجا صغيرا في صفحة تحرير الشبكة المحلية اللاسلكية (WLAN) يساعدك على تخيل ما إذا كانت الشبكة المحلية اللاسلكية (WLAN) متوافقة مع Wi-Fi7 أم لا، ويظهر لك ما هو مفقود :

معالج الأمان 17.18.2

معالج الأمان 17.18.2

اعتبارات تصميم الأجهزة اللاسلكية لتغطية 6 جيجاهيرتز

دون أن يعني هذا أن يصبح دليلا إرشاديا كاملا لاستطلاعات الموقع، يصف هذا القسم بإيجاز بعض الاعتبارات الأساسية عند التصميم لتغطية 6 جيجاهيرتز، خاصة إذا كان هناك تركيب موجود بالفعل 2. 4/5 جيجاهيرتز نود ترحيله إلى Wi-Fi 6E أو 7.

بالنسبة لأي عملية نشر Wi-Fi جديدة كنا معتادين عليها بتردد 2. 4 و/أو 5 جيجاهيرتز، يجب أن يتضمن المشروع اللاسلكي الجديد بتردد 6 جيجاهيرتز استبيان موقع متخصص بتردد 6 جيجاهيرتز أيضا.

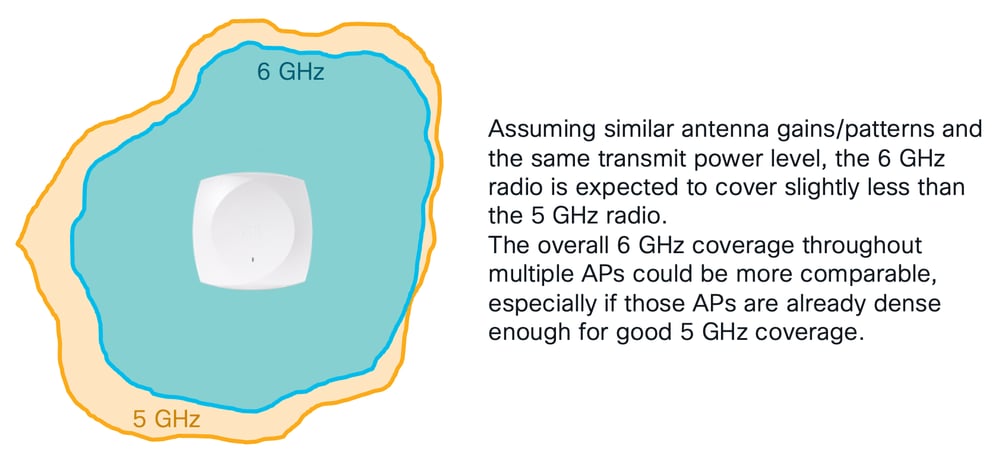

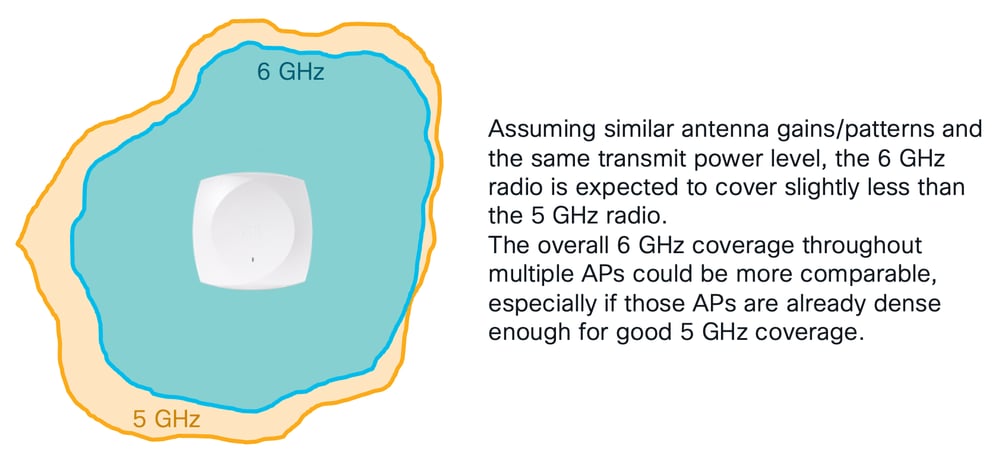

عندما تكون نقاط الوصول 6 E/7 قبل Wi-Fi موضوعة بالفعل لتغطية واحتياجات معينة بسرعة 5 جيجاهرتز، في بعض الحالات، يمكننا أن نتوقع أن يكون بوسعنا إستبدالها بنقاط الوصول ذات قدرة 6 جيجاهرتز على شبكة Wi-Fi/7، مع الاستمرار في الحصول على تغطية جيدة على 6 جيجاهرتز. لكي تنجح هذه النظرية، يجب أن توفر نقاط الوصول (AP) الموجودة تغطية صحيحة بسرعة 5 جيجاهرتز للاحتياجات المطلوبة (البيانات فقط، والصوت، والتطبيقات المحددة، وما إلى ذلك) بينما تكون حاليا على الأقل مستويات طاقة إرسال من 3 إلى 4 مستويات تحت الحد الأقصى المسموح به. تحتوي نقاط الوصول (AP) عادة على ما بين 7 إلى 8 مستويات طاقة، ويقسم كل مستوى طاقة طاقة طاقة طاقة طاقة طاقة الإرسال إلى النصف. هذا يعني أن المكان المريح هو عندما تستخدم نقاط الوصول الوسط الخاص بنطاق طاقة الإرسال المسموح بها.

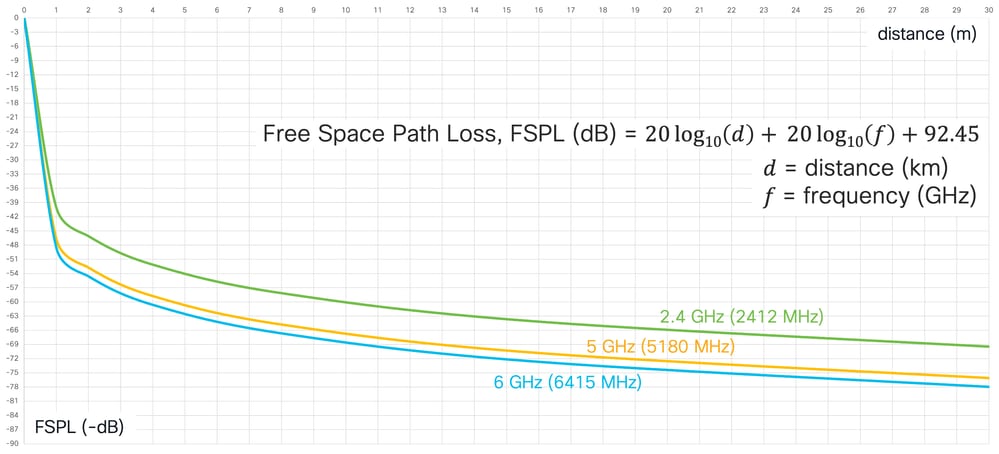

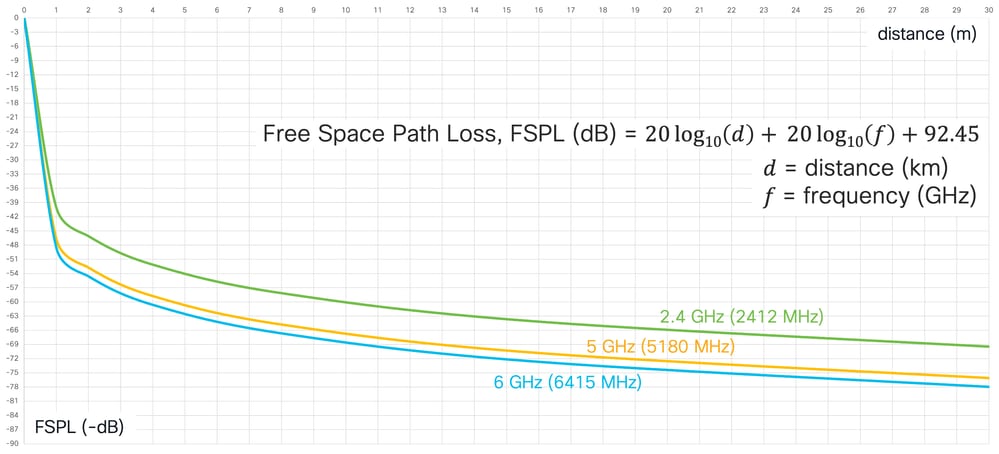

طبقا لحسابات المساحة الخالية المفقودة، فإن الإشارات التي تعمل بتردد 6 جيجاهيرتز تكون أقل بمعدل 2 ديسيبل أكثر من 5 جيجاهيرتز. وعلاوة على ذلك، يمكن أيضا أن تتأثر الإشارات التي تعمل بتردد 6 جيجاهرتز بالعقبات مقارنة بما يعادلها بتردد 5 جيجاهرتز.

عندما تزيد/تقلل نقطة الوصول من Cisco من قوة الإرسال الخاصة بها بمقدار مستوى واحد، فإنها تفعل ذلك ب "قفز" مقداره 3 ديسيبل. إن نقطة الوصول التي تنتقل من مستوى طاقة يبلغ 4 مع قوة إرسال تبلغ 11 ديسيبل لكل ميللي وات، على سبيل المثال، إلى مستوى طاقة يبلغ 3 ديسيبل لكل ميللي وات، تزيد من قوة الإرسال إلى 14 ديسيبل لكل ميللي وات (11 ديسيبل لكل ميللي وات لمستوى الطاقة 4 و 14 ديسيبل لكل ميللي وات لمستوى الطاقة 3 هي مجرد مثال عام، حيث أن الطرز/الأجيال المختلفة لنقاط الوصول قد يكون لها قيم طاقة إرسال مختلفة قليلا في dBM لنفس رقم مستوى الطاقة).

إذا كانت نقطة وصول من نوع ما قبل Wi-Fi 6E/7 توفر تغطية جيدة بالفعل عند 5 جيجاهرتز على مستوى الطاقة 4، على سبيل المثال، نقطة وصول من نوع Wi-Fi 6E/7 أحدث مزودة بأنماط راديو مماثلة بسرعة 5 جيجاهرتز يمكن أن تحل محل نقطة الوصول السابقة دون أي تأثير يذكر على الشبكة الحالية بسرعة 5 جيجاهرتز.

كما يمكن للنقطة الوصول الجديدة عبر شبكة Wi-Fi 6E/7 التي تعمل بتردد 6 جيجاهرتز أن توفر تغطية مماثلة عبر تردد 6 جيجاهرتز للنقطة الواحدة بسرعة 5 جيجاهرتز بمجرد أن تكون عند مستوى طاقة إرسال واحد (3 ديسيبل) أعلى.

إذا كانت 5 جيجاهيرتز مغطاة بالفعل بشكل صحيح بجهاز الراديو AP بتردد 5 جيجاهيرتز عند مستويات طاقة 3-4 دون حده الأقصى، يمكن بالتالي تعيين جهاز الراديو المناظر بتردد 6 جيجاهيرتز على مستويات طاقة 2-3 تحت الحد الأقصى للتغطية المقارنة. يعمل هذا الافتراض تحت شرط أن تكون اللوائح القطرية، حيث يتم نشر تقنيتي 5 و 6 جيجاهيرتز، تسمح باستخدام أجهزة راديو 6 جيجاهيرتز و EIRP في مستويات طاقة أعلى من 5 جيجاهيرتز (ربما مع مراعاة تجميعات القنوات ونموذج AP المحدد أيضا: يرجى الرجوع إلى كل جدول لإعدادات الطاقة لطراز AP للحصول على معلومات خاصة بكل دولة).

كذلك، إذا كان جهاز الإرسال اللاسلكي الذي يعمل بتردد 6 جيجاهرتز يوفر بالفعل تغطية صحيحة عند مستويات طاقة تتراوح من 2 إلى 3 مستويات طاقة أقل من الحد الأقصى، فقد يزيد بدرجة أستثنائية عن مستويين آخرين، على سبيل المثال، عند محاولة التعامل مع فتحات تغطية غير متوقعة مؤقتة (فشل نقطة وصول مجاورة، وعقبات غير معلنة، واحتياجات تردد لاسلكي جديدة وما إلى ذلك).

سلوكيات التجوال بين نقاط الوصول 6 E/7 و Wi-Fi 6E/7

ولم يكن دائما نشر نقاط الوصول التي تدعم معايير مختلفة و/أو نطاقات ترددات مختلفة في منطقة التغطية نفسها ممارسة موصى بها، ولا سيما إذا كانت تلك الأجيال المختلفة من نقاط الوصول قد ركبت على طريقة "الملح والفلفل" (أي أنها مختلطة في نفس المنطقة).

بينما يمكن لوحدة التحكم اللاسلكية معالجة العمليات (على سبيل المثال، تعيين القناة الديناميكية والتحكم في طاقة الإرسال وتوزيع ذاكرة التخزين المؤقت ل PMK وما إلى ذلك) من مجموعة من نماذج نقاط الوصول العديدة، فإن العملاء الذين يتنقلون بين مقاييس مختلفة وحتى نطاقات ترددات مختلفة لا يكونون قادرين دائما على معالجة ذلك بشكل صحيح ومن المحتمل أن تواجههم مشكلات تجوال على سبيل المثال.

وفوق ذلك، وبسبب المعايير الأحدث، تدعم نقاط الوصول Wi-Fi 6E/7 شفرات GCMP256 ل WPA3. غير أن الأمر نفسه لا ينطبق دائما على بعض نقاط الوصول Wi-Fi 6 والطرز السابقة. بالنسبة إلى عبارة المرور/WPA3-Personal و Enhanced Open/OWE SSIDs، التي تتطلب تكوين كل من شفرات AES (CCMP128) و GCMP256، لا تدعم بعض شفرات Wi-Fi 6 (مثل السلسلة 9105 و 9115 و 9120) بروتوكول GCMP256 ويمكنها توفير شفرات AES (CCMP128) فقط للعملاء المشاركين، بما في ذلك الشبكات ذات إمكانات Wi-Fi 6E/7. إذا كان عملاء Wi-Fi 6E/7 هؤلاء يحتاجون إلى التجوال من/إلى شبكة Wi-Fi 6E/7 APs المجاورة التي تدعم بروتوكول GCMP256، فسيتعين عليهم المرور برابطة جديدة تماما، حيث أن إعادة التفاوض على الشفرات بين AES(CCMP128) و GCMP256 غير مدعومة للتجوال الشفاف. علاوة على ذلك، ليس من الأفضل بشكل عام أن توفر نقاط وصول (AP) إمكانات مختلفة في نفس المجال: ولا يسمح هذا النشر للعملاء باستخدام هذه الإمكانات بشكل موثوق به أثناء التنقل، كما يمكن أن يؤدي إلى وجود ملصقات أو قطع اتصال.

بينما يجب أن يمثل هذا السيناريو حالة زاوية، نريد أن نضع في اعتبارنا أنه، مع تشفير GCMP256 المكون تحت الشبكة المحلية اللاسلكية، فإن التجوال من عملاء Wi-Fi 6E/7 بين 9105/9115/9120 APs و 9130/9124/916x/917x APs لا يمكن أن يكون ممكنا، حيث أن تدعم هذه السلسلة الأخيرة GCMP256 ولا تدعم الأولى.

كما يمكن أن يؤدي عرض القناة الذي يبلغ 40 ميجاهرتز أو أكثر على تردد 6 جيجاهرتز إلى ملصق العملاء الذين يستطيعون إستخدام 6 جيجاهرتز، والذين يمكنهم رفض إعادة الربط مع النطاقات الأخرى. يجب أن يكون هذا سببا آخر لعدم مزج نقاط الوصول (AP) المزودة بتردد 6 جيجاهرتز ونقاط الوصول (AP) غير المزودة بتردد 6 جيجاهرتز في نفس منطقة التجوال.

تمكين Wi-Fi 7 عالميا

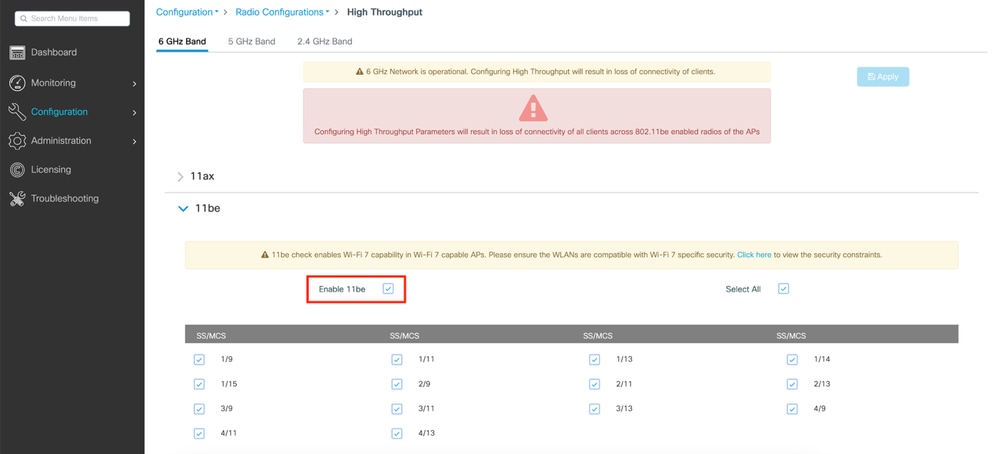

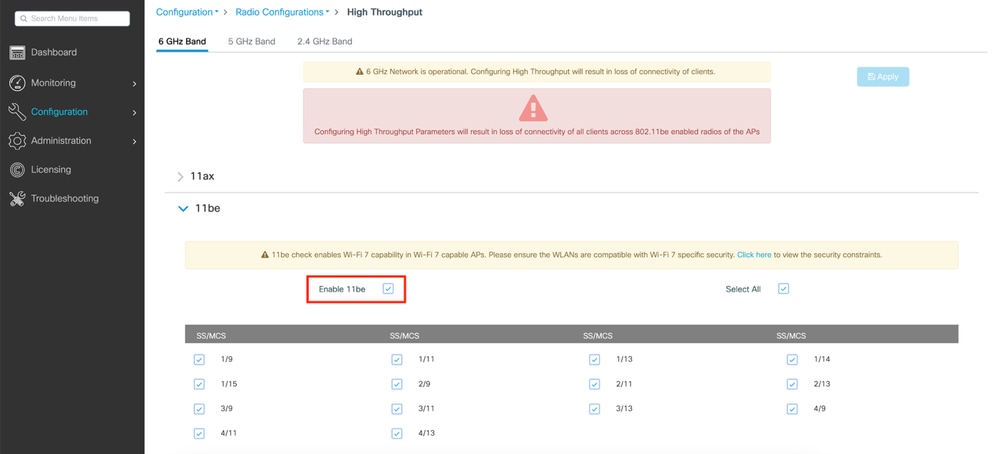

تمكين Wi-Fi 7 عالميا على IOS XE

عند التثبيت أو الترقية إلى إصدار IOS XE يدعم Wi-Fi 7، يكون دعم Wi-Fi 7 معطلا بشكل عام بشكل افتراضي.

لتنشيطه، يلزمنا التنقل تحت قائمة تكوين الخرج العالي لكل نطاق 2.4/5/6 جيجاهيرتز وحدد المربع لتمكين 11be.

وقد يكون هناك خيار آخر هو تشغيل خطوط الأوامر الثلاثة هذه عبر SSH/وحدة التحكم، في وضع تكوين الوحدة الطرفية:

ap dot11 24ghz dot11be

ap dot11 5ghz dot11be

ap dot11 6ghz dot11be

كما هو مذكور في ملاحظة التحذير، ينتج عن تغيير حالة دعم 802.11be أثناء محاولة تعديل هذه الإعدادات انقطاع قصير في الاتصال لجميع العملاء عبر أجهزة الراديو لنقاط الوصول Wi-Fi 7. إذا كنت تريد إجراء MLO، مما يعني أن العملاء يتصلون بعدة نطاقات في نفس الوقت، فيلزمك تمكين 11Be على كافة النطاقات التي تريد من العميل الاتصال بها. ليس من الضروري تمكين كافة النطاقات، ولكن ينصح بها ببساطة للأداء.

تمكين Wi-Fi 7 بشكل عام على لوحة معلومات Cisco Meraki

عند إضافة نقاط وصول (AP) قادرة على دعم Wi-Fi 7 (على سبيل المثال CW9178I، CW9176I/D1) إلى شبكة لوحة معلومات Cisco Meraki لأول مرة، يكون دعم عملية 802.11be على ملف تعريف التردد اللاسلكي الافتراضي الخاص بها.

لتنشيطه، يلزمنا التنقل تحت لاسلكي > إعدادات الراديو، انقر على علامة التبويب توصيف التردد اللاسلكي وحدد التوصيف المعين لنقطة الوصول (الافتراضي: 'ملف التعريف الداخلي الأساسي' لنقاط الوصول (AP) الداخلية).

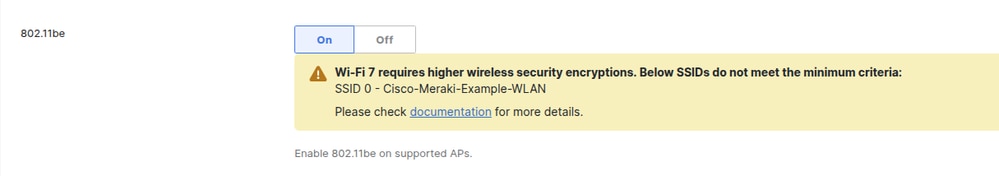

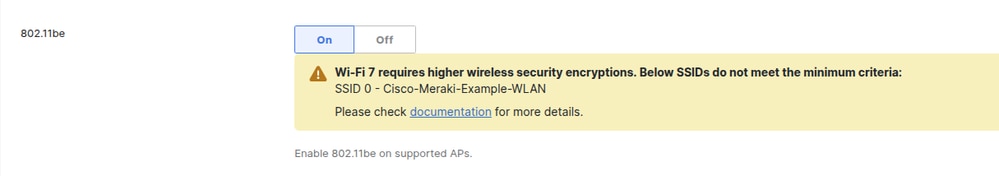

في قسم عام ، قم بتمكين 802.11be (قيد التشغيل) كما هو موضح في لقطة الشاشة هذه:

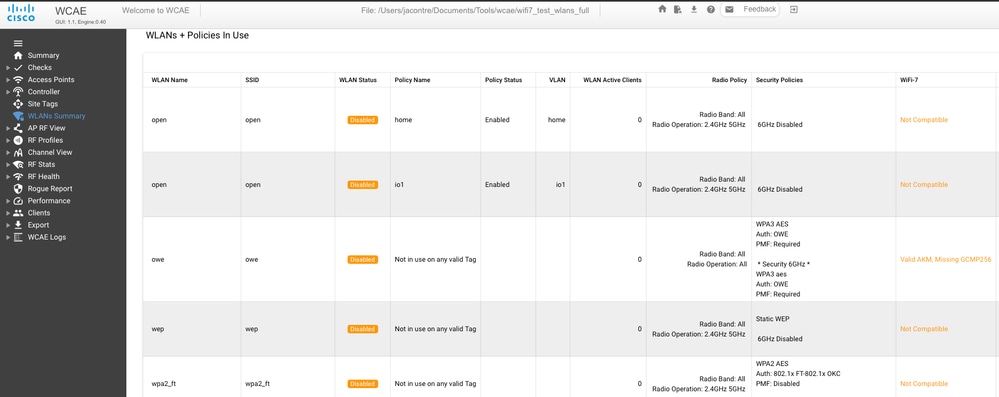

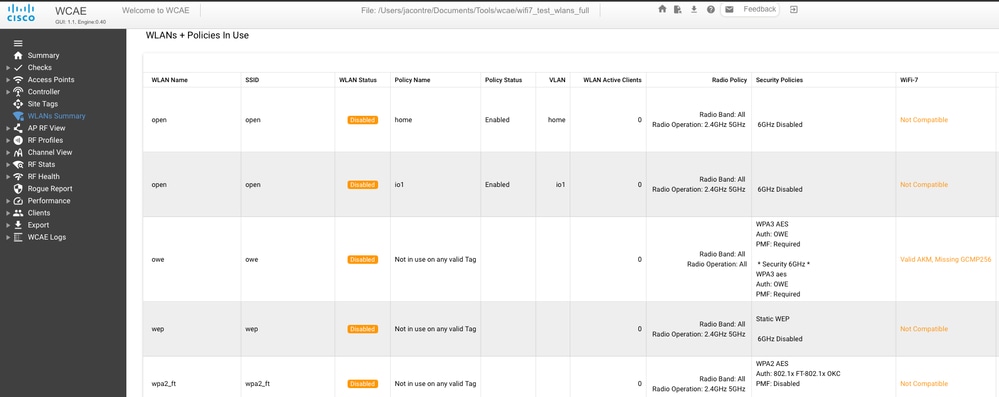

إذا تم تكوين شبكة محلية لاسلكية (WLAN) واحدة أو أكثر بإعدادات تأمين أضعف من تلك التي تتطلبها مواصفات Wi-Fi 7، تعرض لوحة المعلومات شعار تنبيه المستخدمين كما هو موضح فيما يلي.

بينما تسمح لوحة المعلومات بحفظ التكوين، لا يتم تمكين Wi-Fi 7 على SSIDs التي عليها علامة حتى يتم ضمان التوافق مع متطلبات Wi-Fi 7.

اعتبارا من هذه الكتابة، يجب أن تستوفي جميع شبكات WLAN الممكنة في الشبكة متطلبات مواصفات Wi-Fi 7 التي سيتم تمكينها في إصدار البرنامج الثابت MR 31.1.x والإصدارات الأحدث (يتغير هذا السلوك في إصدار مستقبلي من البرنامج الثابت MR32.1.x).

بمجرد أن يتوافق تكوين SSID مع الحد الأدنى لمعايير Wi-Fi 7، يختفي الشعار.

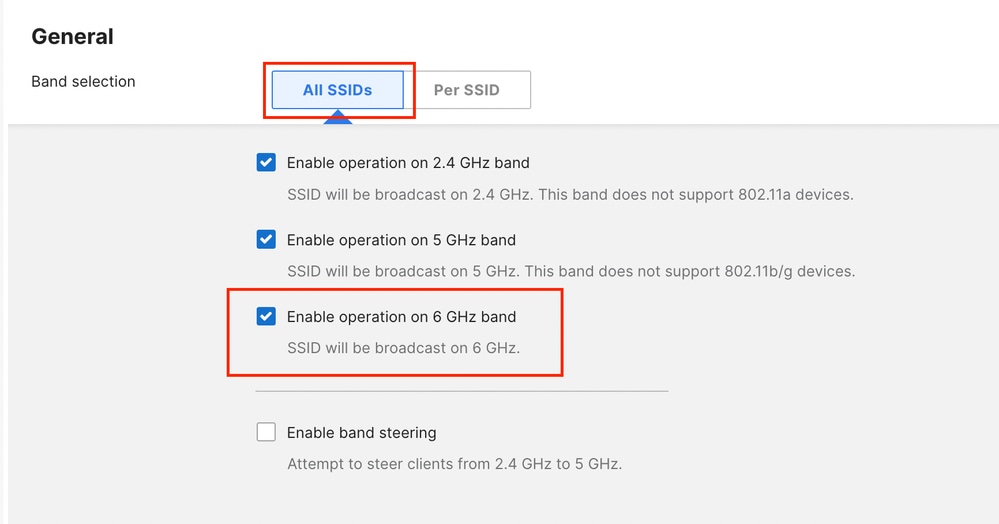

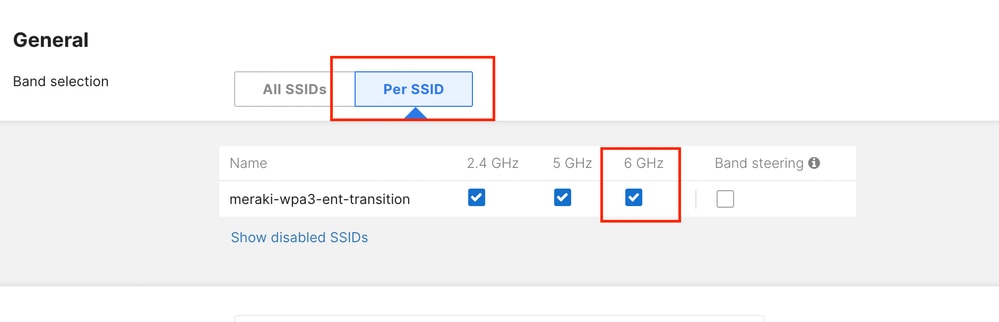

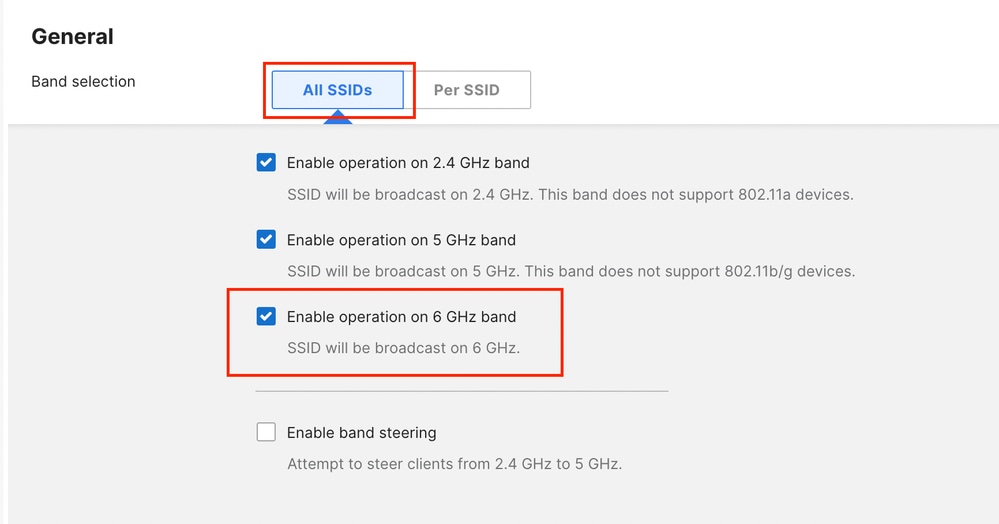

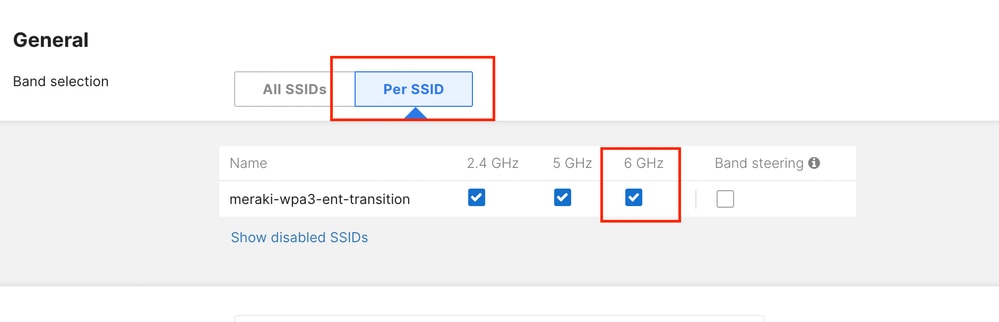

في نفس ملف تعريف التردد اللاسلكي، تأكد من تمكين العملية بسرعة 6 جيجاهرتز على نقاط الوصول (APs).

ويمكن القيام بذلك إما بالنسبة لكافة SSID بالجملة أو لكل SSID فردي.

لاحظ أن توجيه النطاق الترددي متاح بين 2. 4 و 5 جيجاهرتز فقط.

مثال على تمكين 6 جيجاهيرتز لجميع SSIDs.

مثال على تمكين 6 جيجاهيرتز لمعرف SSID واحد.

حالات الاستخدام

شبكات 802.1X / WPA3-Enterprise

تكوين WPA3-Enterprise على IOS XE

تعتبر شبكات WLAN الخاصة بالمؤسسات القائمة على WPA2/3 مع مصادقة 802.1X هي الأسهل للترحيل إلى 6 جيجاهرتز.

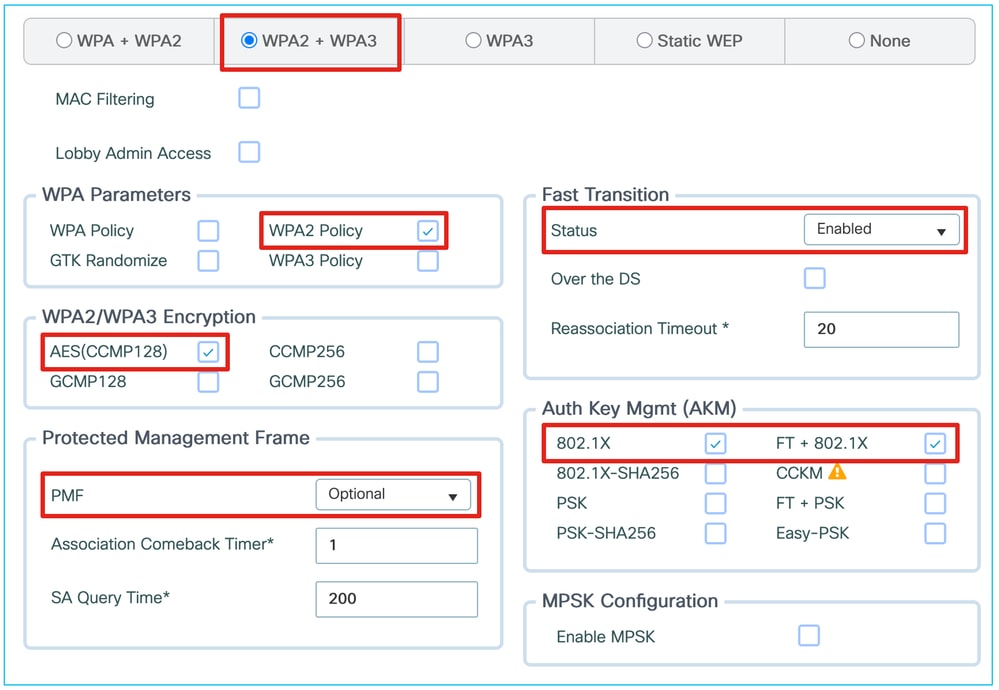

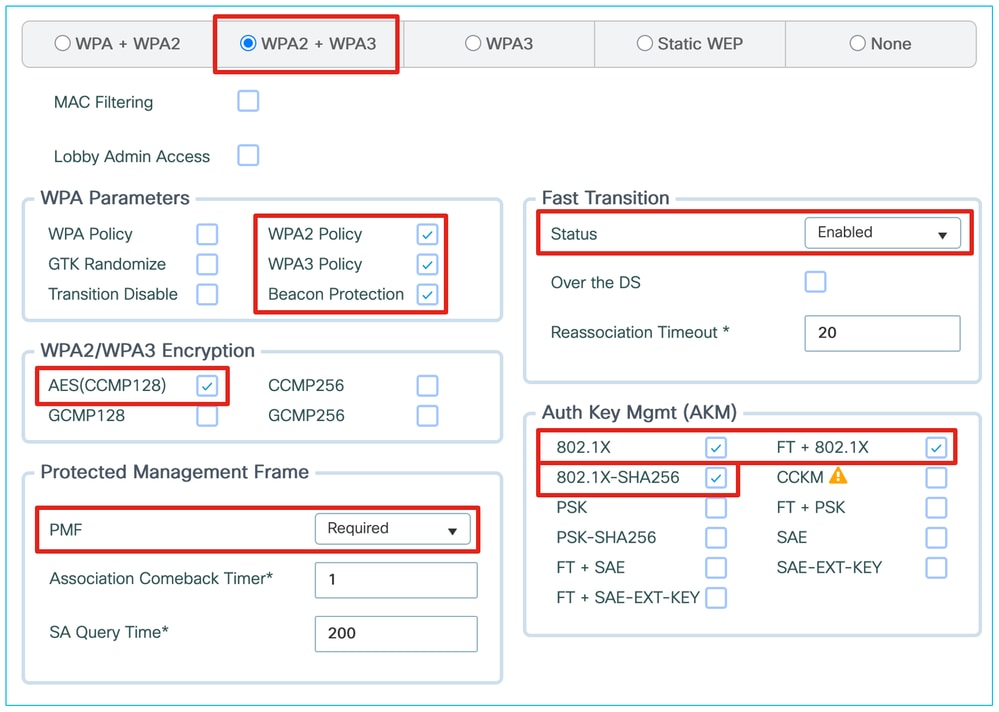

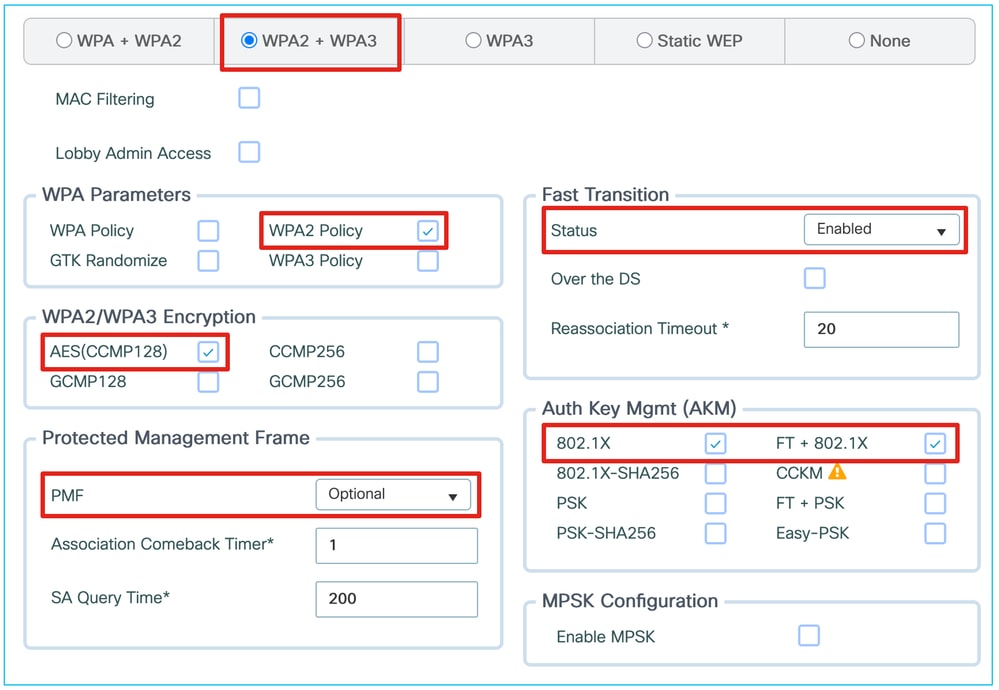

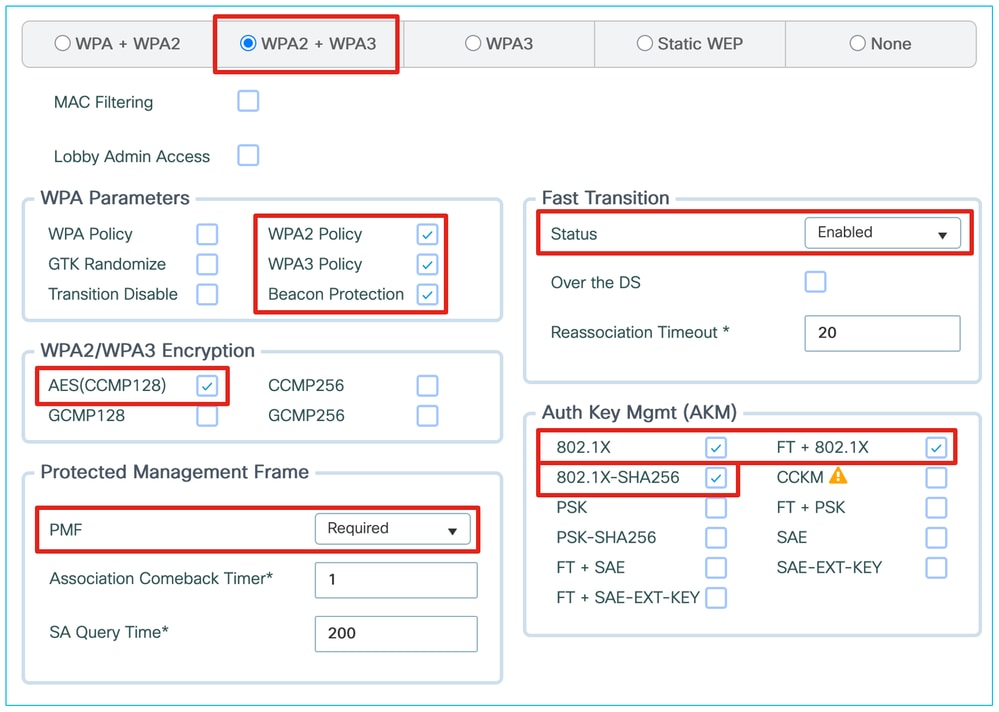

إن تمكين SSID الخاص بك بمعالج 802.1X بسرعة 6 جيجاهرتز يتطلب فقط تمكين دعم PMF، حتى لو كان ذلك إختياريا، بالإضافة إلى 802.1X-SHA256 و/أو FT + 802.1X AKM، وكلاهما متوافق مع WPA3.

يمكننا الاستمرار في تقديم WPA2 مع معيار 802.1X (SHA1) على نفس شبكة WLAN ويتم الإعلان عن ذلك على نطاق الترددات 5 جيجاهرتز فقط. يتطلب دعم Wi-Fi 7 تمكين حماية Beacon؛ يمكن أن يبقى WPA2 802.1X (SHA1) موجودا على الشبكة المحلية اللاسلكية (WLAN) كخيار توافقية تراجعي.

في حين أنه من المحتمل أن تبقي الباب مفتوحا أمام العديد من الأجهزة "للتوافق" من خلال تمكين AES128 و GCMP256، من خلال جعل PMF إختياري ومتساهل مع WPA2 AKM مثل العادي 802.1X، فإن ذلك يخلق وضعا يواجه فيه العملاء العديد من الاحتمالات وإذا أعلنوا عن دعم Wi-Fi7 ولكنهم بطريقة ما يختارون مجموعة إعدادات الأمان غير المتوافقة مع Wi-Fi7، فإن نقطة الوصول (AP) تضطر إلى رفض العميل، الأمر الذي يمكن أن يتسبب في مشاكل توافق.

ومع ذلك، لا يدعم برنامج IOS XE 17.18.2 والإصدارات الأقل برنامج GCMP256 لمعرف فئة الخدمة (SSID) من فئة المؤسسات، ويتمثل الإجراء الرئيسي في الحفاظ على حالة إستخدام كهذه لبيئات المؤسسات التي تعمل بشكل رئيسي بأجهزة الكمبيوتر المحمولة التي تعمل بنظام التشغيل Windows11.

وبمجرد تشغيل الإصدار 17.18.3 أو إصدار أحدث، يمكنك تمكين بروتوكول GCMP256 ودعم فئات الأجهزة المحمولة الأوسع بشكل صحيح (يرفض بعض العملاء الاتصال إذا كانت SSID تدعي أنها شبكة Wi-Fi7 ولكنها تدعم فقط AES128).

تدعم لوحة معلومات السحابة Meraki GCMP256 وتتطلب ذلك لتمكين Wi-Fi7 على SSID. لا بأس لعميل Wi-Fi7 أن يدعم AES128 فقط، لكن يجب على نقطة وصول معتمدة Wi-Fi 7 أن توفر كلا من AES128 و GCMP256.

من WPA2 SSID نموذجي مع إعدادات تأمين L2 هذه:

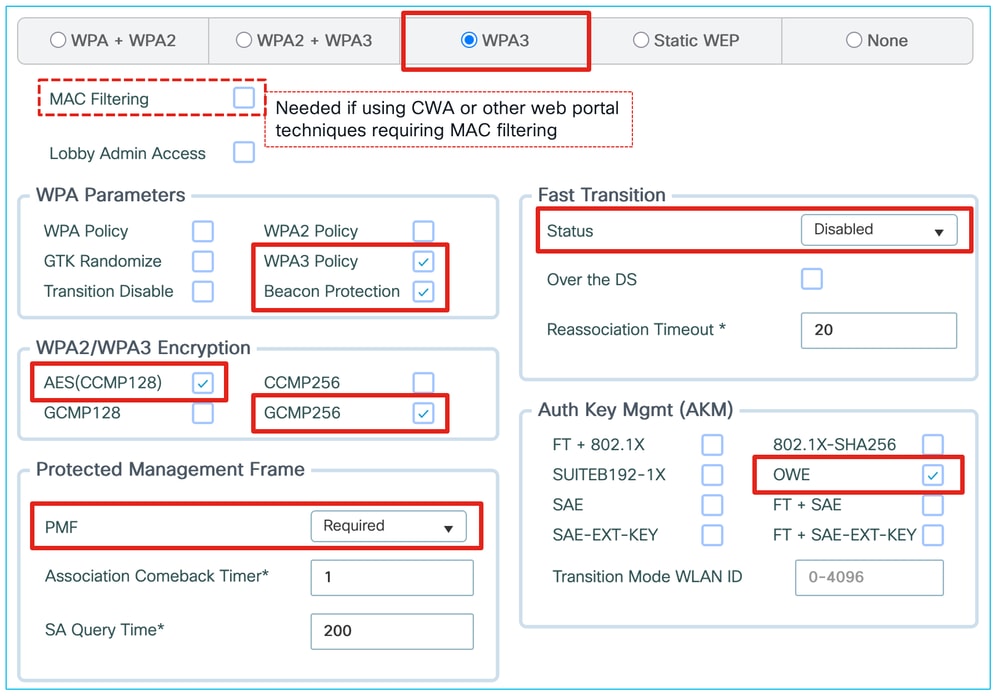

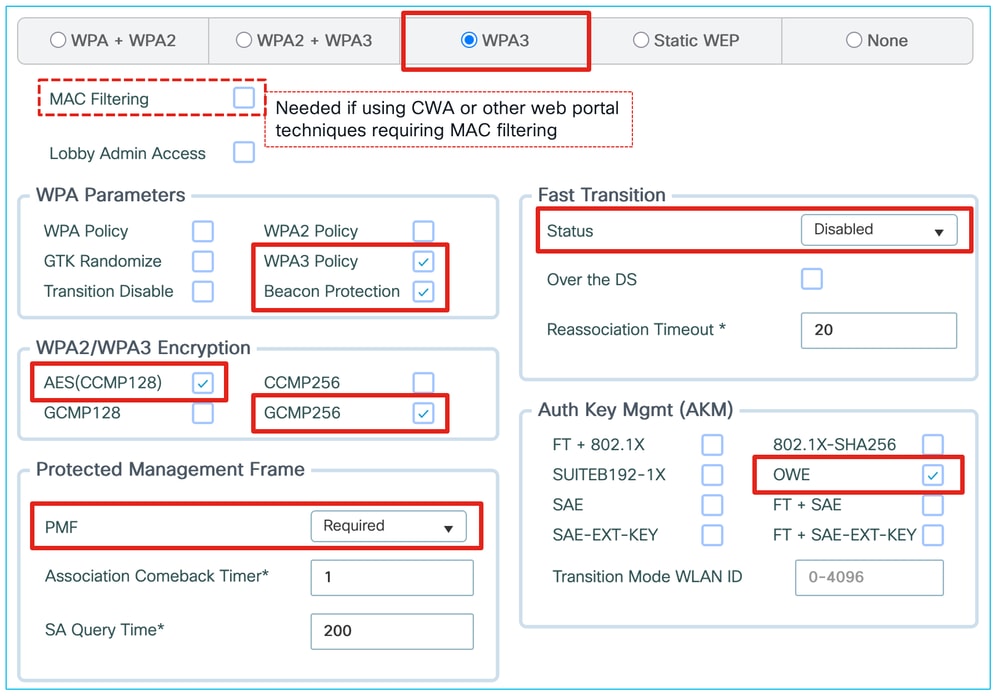

يمكننا ترحيل تكوين دعم WPA3 و 6 جيجاهرتز و Wi-Fi 7 الجزئي كما هو موضح هنا:

هذا الالتقاط الأخير للشاشة يفتقد GCMP256 لدعم Wi-Fi7 مناسب. كما أنه من المحتمل أن تكون هناك مشكلات لدى العملاء فيما يتعلق بتوفير هذا الكم من الشفرات المختلفة والتحرك في أقرب وقت ممكن إلى شبكة محلية لاسلكية (WPA3) كاملة مع AES128+GCMP256 التي يتعين أخذها في الاعتبار.

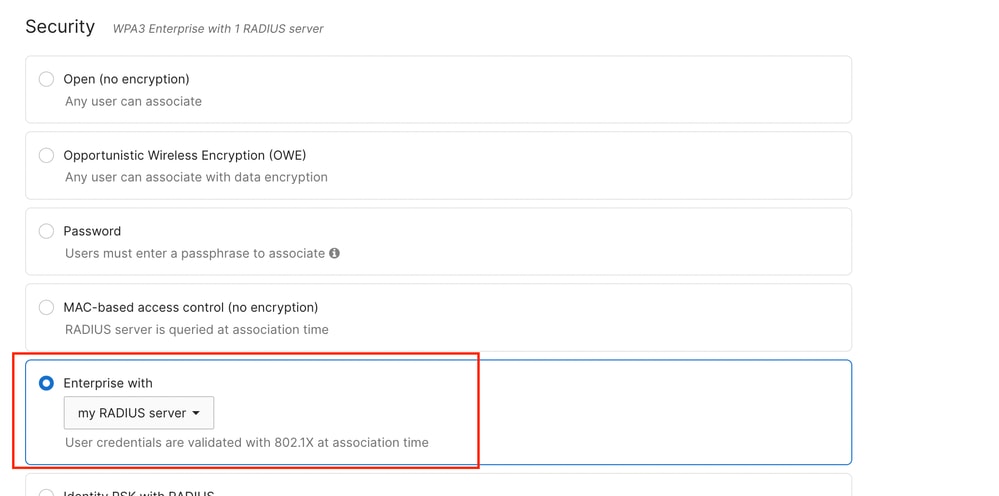

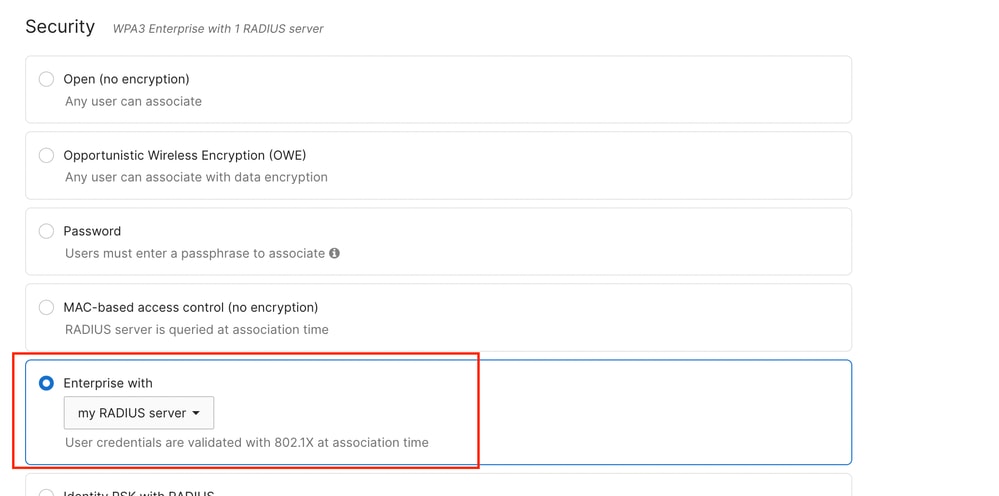

تكوين WPA3-مؤسسي على لوحة معلومات Cisco Meraki

في وقت كتابة هذا التقرير، تكون عملية WPA3-Enterprise متاحة فقط مع خادم RADIUS خارجي (المعروف أيضا باسم "خادم RADIUS الخاص بي").

لا يتوفر WPA3-Enterprise مع مصادقة سحابة Meraki.

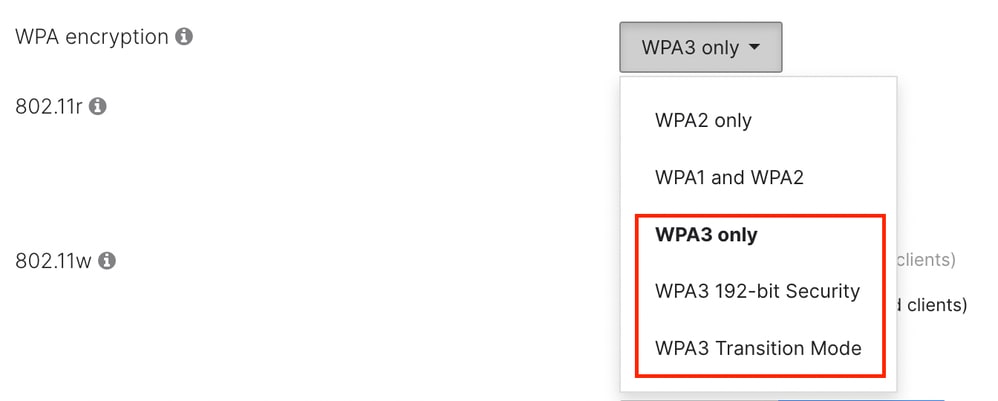

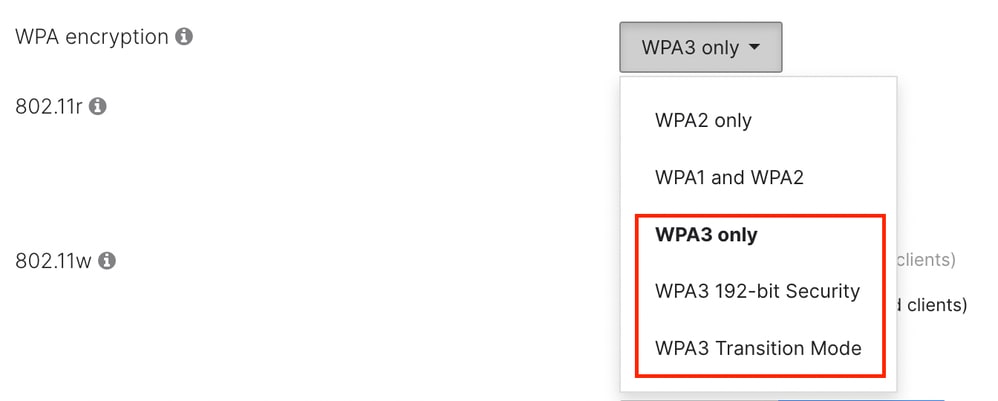

بداية من MR31.x، أنواع WPA هي:

- 'WPA3 فقط'، الذي يستخدم نفس شفرات WPA2، ولكنه يتطلب 802.11w (PMF).

- 'WPA3 192-bit'، الذي يسمح فقط بطريقة EAP-TLS مع الشرائح TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384، TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384، أو TLS_DHE_RSA_WITH_AES_256GCM_SHA 384. يتطلب هذا الوضع تكوين نفس الشرائح على خادم RADIUS لتمكين هذا الوضع.

- 'WPA3 Transition Mode' (غالبا Mixed mode)، والذي يسمح بوجود عملاء WPA2 على نفس شبكة WLAN المستخدمة ل WPA3.

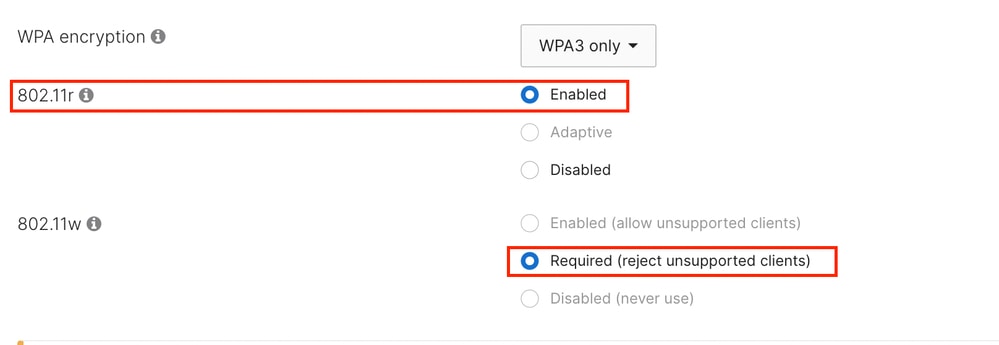

عند إستخدام "تأمين WPA3 فقط" أو "تأمين WPA3 192-بت"، يكون PMF إلزاميا لجميع العملاء.

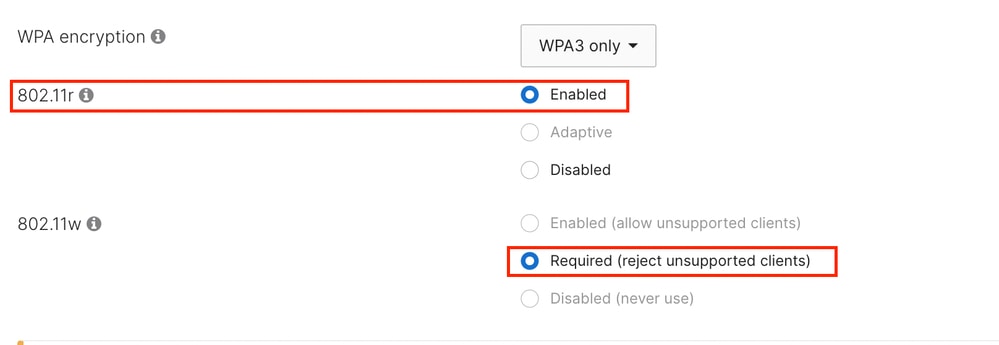

في معظم التطبيقات، يجب تمكين FT (802.11r) بشكل أفضل، رغم كونه غير إلزامي، للحد من تأثير زمن الوصول للتجوال وإعادة المصادقة أثناء إستخدام خادم RADIUS خارجي.

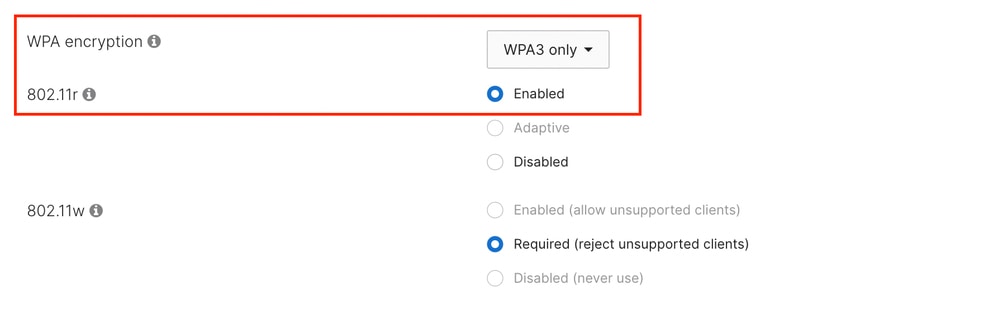

تتطلب العملية بسرعة 6 جيجاهرتز تمكين PMF (بقدرة 802. 11w).

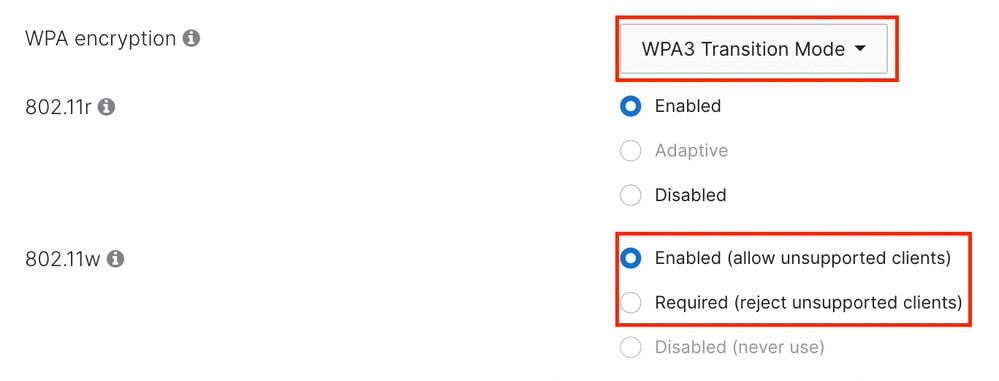

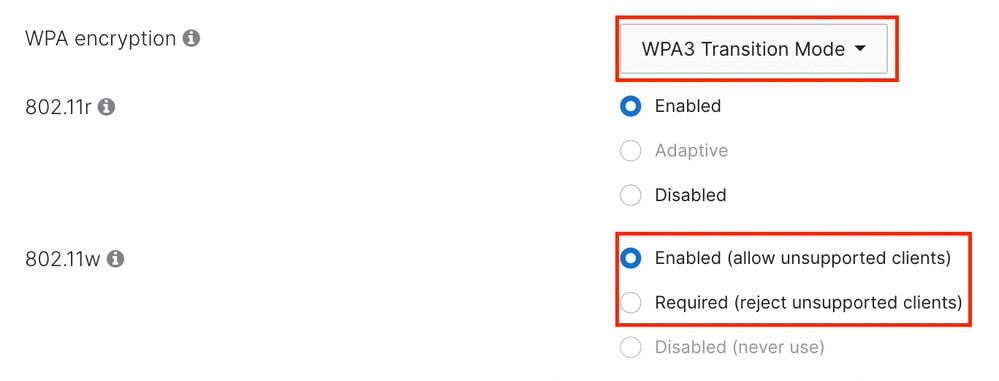

عند تحديد وضع الانتقال WPA3، فإن جميع العملاء القادرين على إستخدام افتراضي WPA3 لاستخدام PMF. يستخدم جميع العملاء الذين يعملون بسرعة 6 جيجاهرتز WPA3.

في هذا الوضع، يمكنك تحديد ما إذا كان يجب على العميل القديم الذي يستخدم WPA2 إستخدام PMF (مطلوب 802.11w) أو ما إذا كانت هذه الميزة إختيارية (تمكين 802.11w).

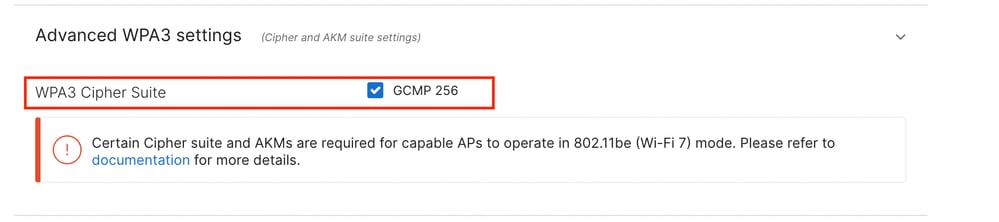

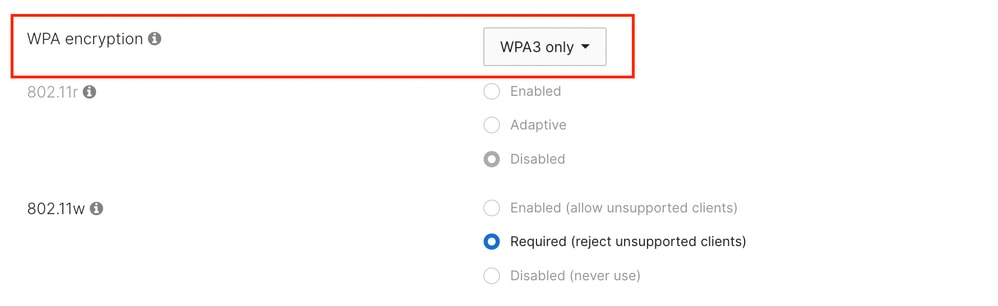

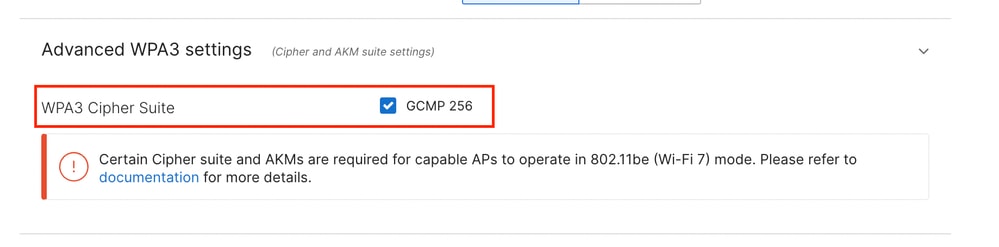

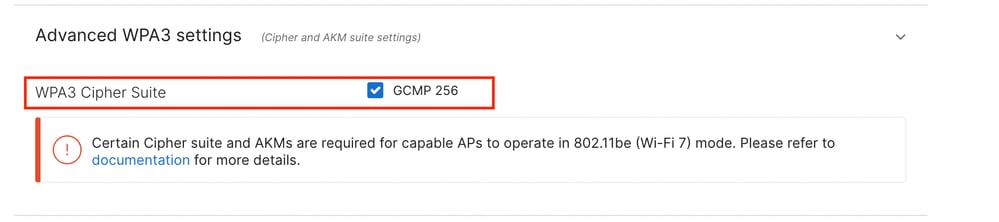

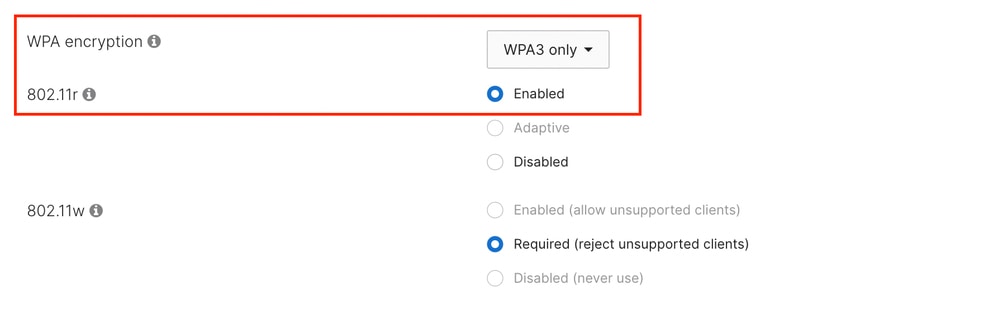

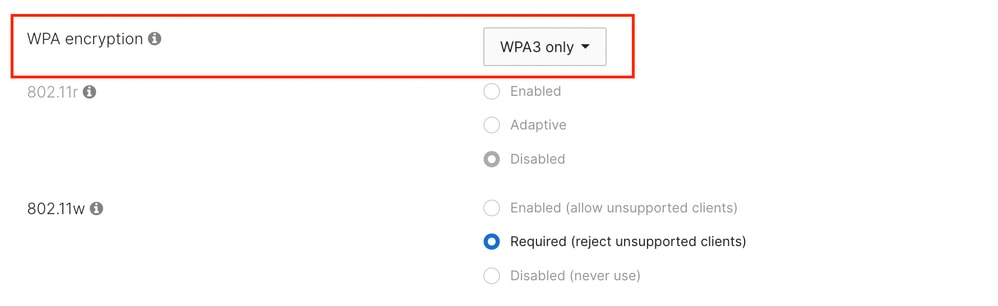

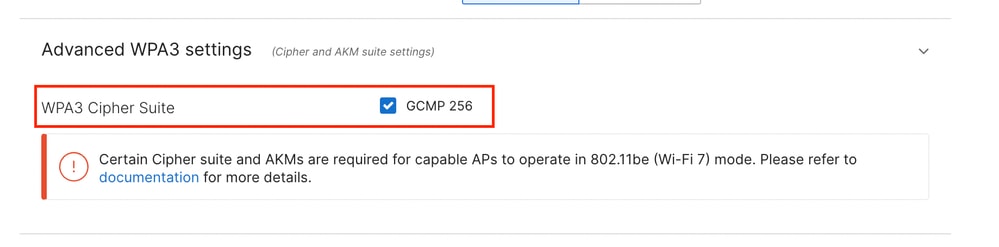

بغض النظر عن تحديد WPA3، تتطلب نقاط الوصول Cisco Meraki مجموعة تشفير GCMP 256 ليتم تمكينها للعمل في وضع Wi-Fi 7.

علاوة على ذلك، يتم تمكين حماية المنصات بشكل افتراضي على 2.4 و 5 و 6 جيجاهيرتز عندما تكون نقاط الوصول قيد التشغيل في وضع Wi-Fi 7.

عبارة المرور / شبكات WPA3-شخصي / ioT

يتسم تمكين عبارة المرور SSID بسرعة 6 جيجاهرتز، وما يصل إلى دعم Wi-Fi 6E، بالبساطة ويتطلب SAE و/أو FT + SAE، بالإضافة إلى وحدات WPA2 PSK الأخرى إذا لزم الأمر. ومع ذلك، فبالنسبة لدعم شبكة Wi-Fi 7، فإن إصدار الشهادات يتطلب إضافة SAE-Ext-KEY و/أو FT + SAE-EXT-KEY، إلى جانب تشفير GCMP256.

يسمح لك Cisco IOS XE 17.18.1 والإصدارات الأحدث بمواصلة تكوين WPA2-PSK على قمة SAE AKMs الأربعة المذكورة. ومع ذلك، فإن هذا يثير المخاوف من وجود عدد كبير للغاية (من منظور برنامج تشغيل عميل سيئ فقط، لأن هذا مدعوم في المعيار) من AKM على نفس SSID. ينصح بالتحقق عمليا من قدرة عملاء WPA2 على التعامل مع كل AKM الممكنة على الشبكة المحلية اللاسلكية. في هذه الحالة، لا يسمح للعملاء الذين يقررون الاتصال ك WPA2 بإجراء MLO أو Wi-Fi7 ولكن يسمح للعملاء الذين يتصلون ب SAE-EXT بإجراء MLO و Wi-Fi7. ولا تزال الشبكة المحلية اللاسلكية تعلن عن إمكانيات Wi-Fi 7 و MLO.

وفي مثل هذه الحالات، يمكننا تكوين SSID مخصص ل WPA3 فقط مع SAE و FT + SAE و SAE-EXT-KEY و FT + SAE-EXT-KEY، مما يوفر شفرة AES(CCMP128) وشفرة GCMP256، للحصول على أحدث عملاء Wi-Fi 6E و Wi-Fi 7.

في جميع هذه السيناريوهات، نوصي بشدة بتمكين FT عند إستخدام SAE. إن تبادل إطار SAE مكلف من حيث الموارد وأطول من المصافحة 4 WPA2 PSK.

تتوقع بعض شركات تصنيع الأجهزة مثل Apple إستخدام SAE فقط عند تمكين FT ويمكنها رفض الاتصال إذا لم يكن متوفرا.

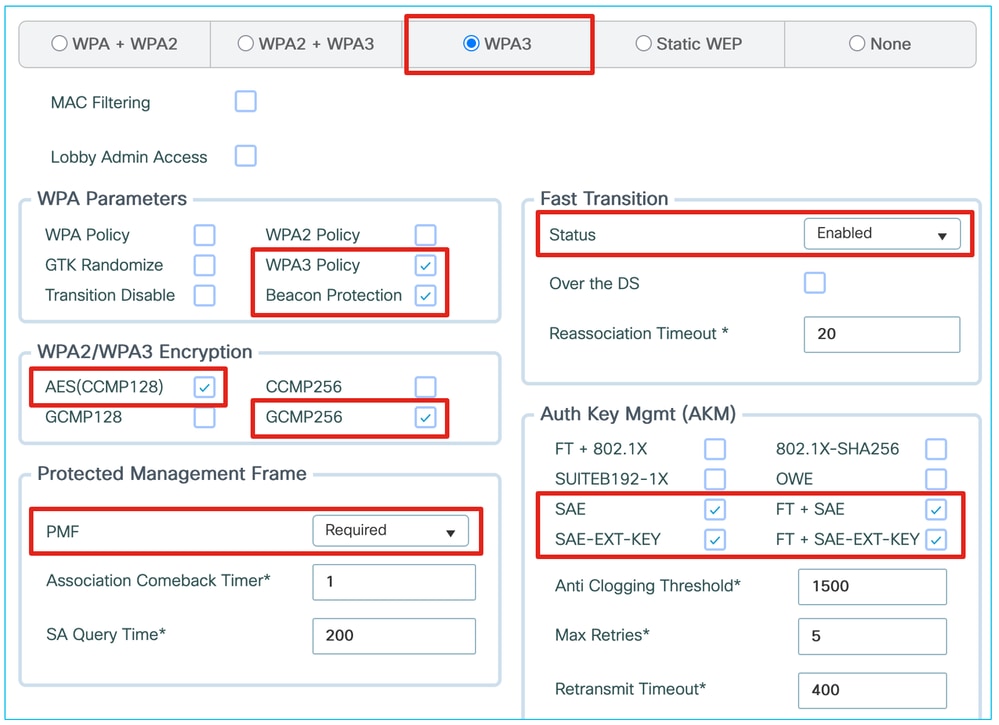

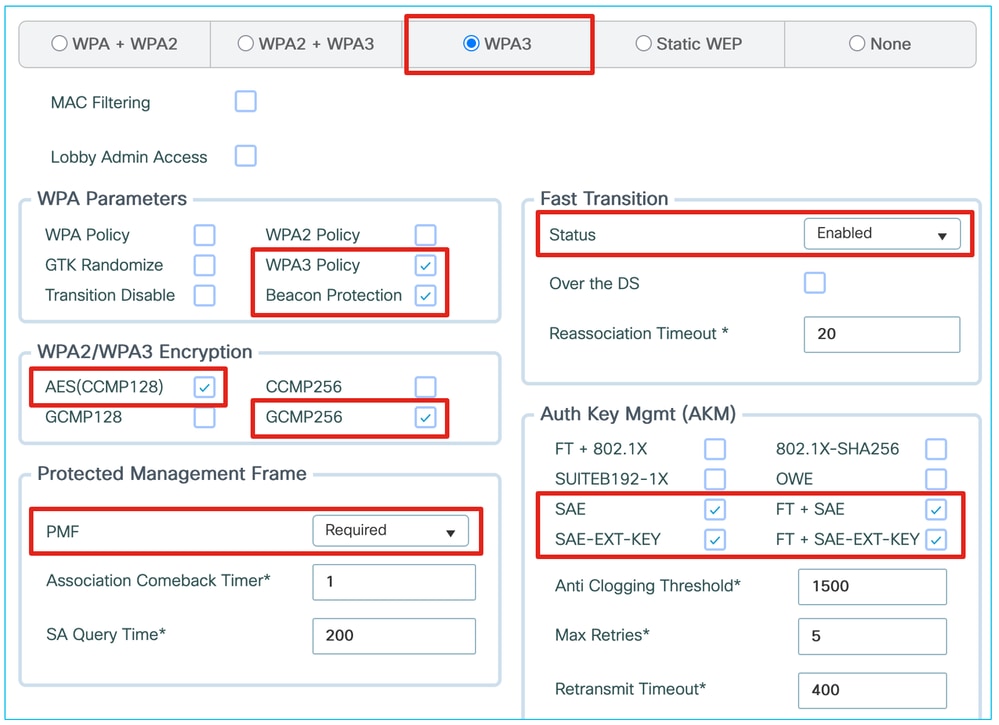

تكوين WPA3-SAE على IOS XE

ملاحظة: إذا تم تمكين (FT +) SAE على الشبكة المحلية اللاسلكية (WLAN) وحاول عميل Wi-Fi 7 الاقتران بها بدلا من (FT+) SAE-EXT-KEY، يتم رفضها. ما دام (FT+) SAE-EXT-KEY متاحا أيضا، يجب على عملاء Wi-Fi 7 على أي حال إستخدام AKM الأخير هذا، ويجب ألا تحدث هذه المشكلة.

على الرغم من أن إستخدام شبكة محلية لاسلكية (WLAN) قديمة مع وجود PSK فقط فوق WPA-3 يزيد من مقدار إجمالي عدد SSID، إلا أنها تسمح بالحفاظ على الحد الأقصى من التوافق على أحد SSID، حيث يمكننا أيضا تعطيل الميزات المتقدمة الأخرى التي قد تؤثر على التوافق والتي قد تكون مفيدة للعديد من سيناريوهات IoT، مع توفير الحد الأقصى من الميزات والأداء للأجهزة الحديثة من خلال SSID الأخرى. يمكن أن يكون هذا سيناريو سابقا إذا كانت لديك أجهزة "ioT" أقدم أو أكثر حساسية في الصورة. إذا لم تكن لديك أجهزة "الإنترنت لكل الأشياء"، فإن الانتقال إلى شبكة محلية لاسلكية (WLAN) ذات وضع انتقال واحد يمكن أن يكون أكثر فعالية حيث أنك تعلن عن معرف SSID واحد فقط.

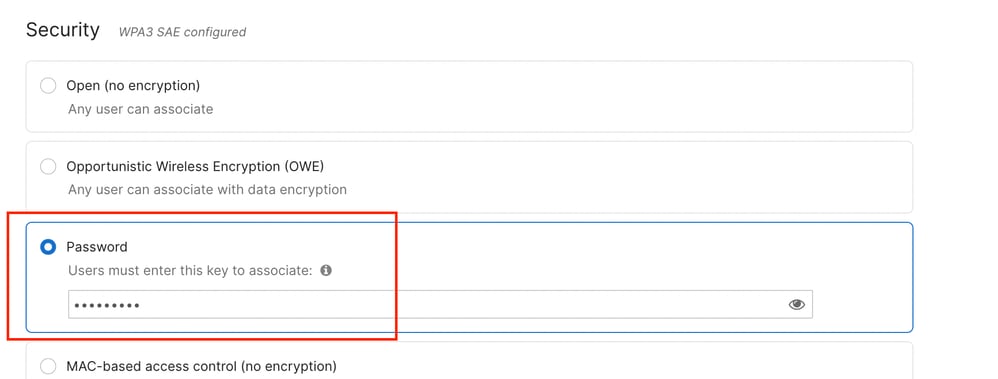

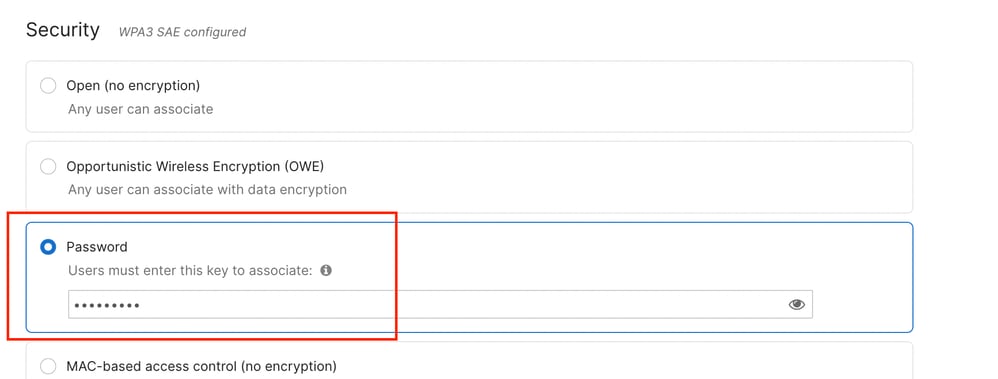

تكوين WPA3-SAE على لوحة معلومات Cisco Meraki

حتى البرنامج الثابت MR 30.x، نوع WPA الوحيد المعتمد هو "WPA3 فقط"، ولا تسمح لك لوحة المعلومات بتحديد طريقة أخرى.

يعد PMF إلزاميا في هذا التكوين، بينما يوصى بتمكين FT (802.11r) عند إستخدام SAE.

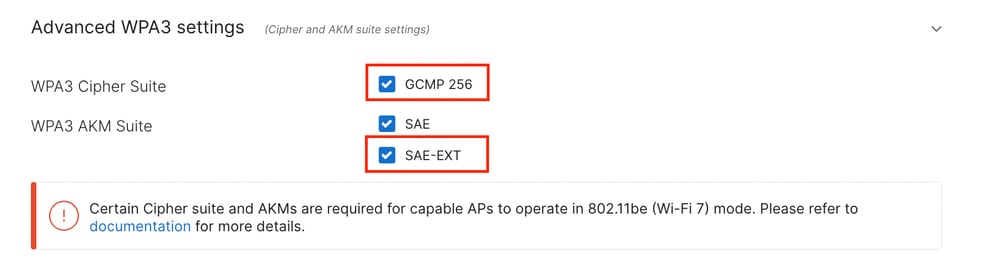

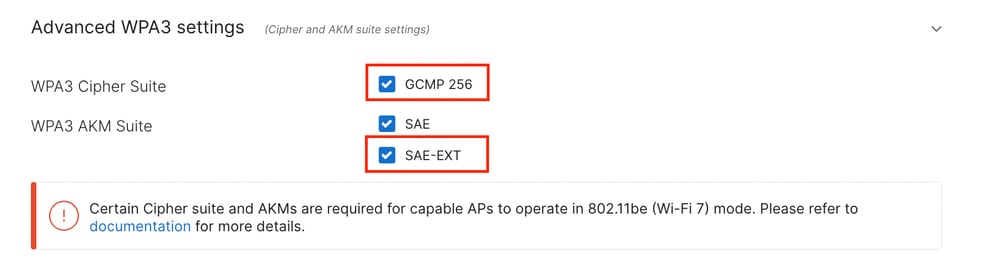

للسماح بعملية Wi-Fi 7، يجب تمكين مجموعة شرائح GCMP 256 ومجموعة SAE-EXT AKM عند تهيئة SSID.

يتم تعطيلها بشكل افتراضي، ويمكن تمكينها تحت إعدادات 'WPA3 المتقدمة.'

اعتبارا من هذه الكتابة، يجب أن تستوفي جميع شبكات WLAN الممكنة في الشبكة متطلبات مواصفات Wi-Fi 7 التي سيتم تمكينها في إصدار البرنامج الثابت MR 31.1.x والإصدارات اللاحقة.

وهذا يعني أن Wi-Fi 7 SSID المكون على النحو المبين سابقا لا يمكن أن يتواجد مع SSID آخر باستخدام وضع انتقال WPA2-شخصي أو WPA3-SAE.

في حالة تكوين WPA2-شخصي SSID في شبكة لوحة المعلومات، ترجع كل نقاط الوصول Wi-Fi 7 إلى عملية Wi-Fi 6e.

يتغير هذا السلوك في الإصدار المستقبلي من البرنامج الثابت MR 32.1.x.

شبكات مفتوحة / محسنة مفتوحة / تدين / ضيف

تأتي شبكات الضيوف وبها العديد من النكهات. في العادة، لا تتطلب أية بيانات اعتماد أو عبارة مرور 802.1X للاتصال، وربما تعني وجود صفحة بداية أو مدخل، مما قد يتطلب بيانات اعتماد أو تعليمات برمجية. ويتم التعامل مع هذا الأمر بشكل تقليدي باستخدام SSID مفتوح وحلول مدخل الضيف المحلي أو الخارجي. ومع ذلك، لا يسمح باستخدام SSID ذات التأمين المفتوح (لا يوجد تشفير) على تردد 6 جيجاهيرتز أو لدعم Wi-Fi 7.

قد يكون من المنهج المحافظ جدا الأول تخصيص شبكات الضيوف إلى مدى 5 جيجاهيرتز و Wi-Fi 6 في أحسن الأحوال. وهذا يترك مدى موجات 6 جيجاهيرتز محجوز للأجهزة المؤسسية، ويحل مشكلة التعقيد، ويجلب الحد الأقصى من التوافق، على الرغم من أنه لا يصل إلى أداء Wi-Fi 6E/7.

إذا كان أحد الجوانب أسلوب Enhanced Open طريقة أمان رائعة توفر الخصوصية مع الحفاظ على تجربة "مفتوحة" (لا يحتاج المستخدمون النهائيون إلى إدخال أي بيانات اعتماد أو عبارة مرور 802.1X)، فإنه لا يزال حتى يومنا هذا يتمتع بدعم محدود بين نقاط النهاية. لا يزال بعض العملاء لا يدعمونه، وحتى في حالة وجودهم، لا يتم التعامل مع هذه التقنية بشكل سلس دائما (يمكن للجهاز إظهار الاتصال كغير آمن، بينما يكون في الواقع آمنا، أو يمكنه عرضه كعبارة مرور محمية، حتى إذا لم تكن هناك حاجة إلى عبارة مرور مع OWE). نظرا لأنه من المتوقع أن تعمل شبكة ضيف على جميع الأجهزة التي لا يتم التحكم بها بواسطة الضيوف، فقد يكون من المبكر للغاية توفير معرف SSID محسن مفتوح، ومن المستحسن توفير كلا الخيارين من خلال عناوين SSID منفصلة: مفتوح على تردد 5 جيجاهيرتز و OWE يمكن واحد على تردد 5 و 6 جيجاهيرتز، كلاهما معه نفس المدخل الأسير في الخلف إذا كان هذا متطلبا أيضا. ومن المهم ملاحظة أنه يجب عليهم إستخدام اسم SSID مختلف لأنه وفقا للتعريف القياسي ل SSID Name المستخدم لتحديد جميع BSS حيث يمكن للعميل التجوال بسلاسة، فمن غير القانوني ومن الخطورة إستخدام SSIDs ذات إعدادات تأمين مختلفة لها نفس اسم SSID. وضع الانتقال غير مدعوم على Wi-Fi 6E بسرعة 6 جيجاهرتز (مع أنه ما يزال مسموحا به على البرنامج) أو Wi-Fi 7، لذا فهو ليس حلا حكيما. لا تزال جميع تقنيات إعادة توجيه البوابة (مصادقة الويب الداخلية أو الخارجية، والمصادقة المركزية للويب، ...) مدعومة ب OWE.

OWE تشكيل على IOS XE

إذا أردنا تقديم خدمة بسرعة 6 جيجاهيرتز للضيوف، فالتوصية هي إنشاء SSID منفصل مع Enhanced Open / OWE (تشفير لاسلكي انتهازي). ويمكن أن توفر كلا شفرة AES(CCMP128) لتحقيق أقصى قدر من التوافق حتى عملاء Wi-Fi 6E، وكذلك وحدات بت GCMP256 للأجهزة العميلة ذات إمكانات Wi-Fi 7.

وفي هذا الوقت، يقدم العديد من العملاء كثيري التنقل دعما جزئيا أو غير سهل الاستخدام إلى حد ما لخط OWE/Enhanced Open. قم بالاختبار مع عملائك لقياس الدعم.

قد يبدو وجود شبكتي WLAN ضيفتين منفصلتين (واحدة مفتوحة وواحدة OWE/Enhanced Open) كحل (خاصة إذا كنت تبقي الضيف الآمن ل OWE على تردد 6 جيجاهرتز فقط وتحتفظ بالعرض الكامل على تردد 5 جيجاهرتز فقط) غير أن هذا يتطلب منك فصل شبكتي WLAN الضيفتين هاتين عن شبكات فرعية مختلفة، وإلا فإن شبكة WLAN المفتوحة تبطل ميزة الأمان من شبكة WLAN الآمنة الأخرى من خلال عدم تشفيرها في الشبكة الفرعية نفسها.

OWE تشكيل على لوحة معلومات Cisco Meraki

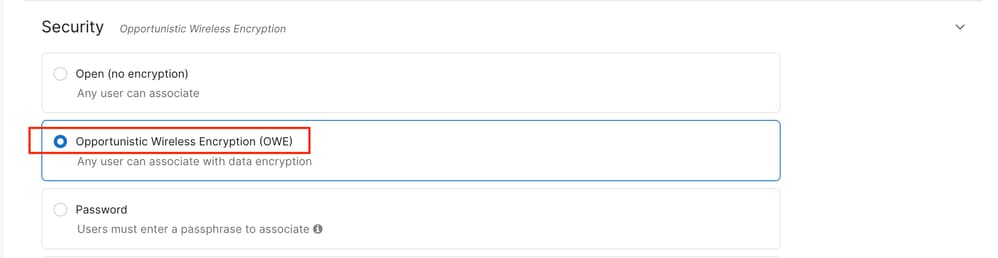

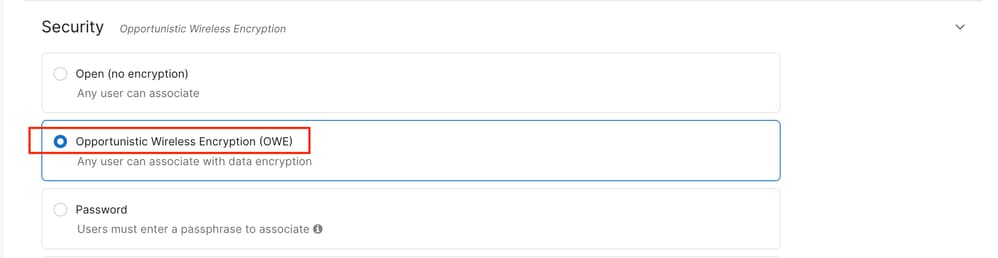

وعلى غرار ما تم القيام به مع IOS XE، تتمثل التوصية في إنشاء SSID ضيف منفصل مع خدمة Enhanced Open / OWE التي تعمل على تردد 6 جيجاهرتز على لوحة معلومات Cisco Meraki.

يمكن تكوين هذا مرة أخرى في لاسلكي > التحكم في الوصول، وتحديد "التشفير اللاسلكي الانتهازي (OWE)" كطريقة تأمين.

عند تشغيل البرنامج الثابت حتى MR 31، يكون نوع WPA الوحيد المعتمد هو 'WPA3 فقط'، ولا تسمح لك لوحة المعلومات بتحديد طريقة أخرى.

PMF إلزامي في هذا التكوين، بينما لا يمكن تمكين FT (802.11r).

لاحظ أن وضع العلامة 'WPA3 فقط' محملا بشكل زائد لأن OWE ليس جزءا من معيار WPA3؛ ومع ذلك، يشير هذا التكوين إلى OWE بدون وضع الانتقال.

وضع انتقال OWE متوفر كجزء من إصدار MR 32.1.x في المستقبل.

يتم تمكين تشفير AES(CCMP128) بشكل افتراضي لتحقيق الحد الأقصى من التوافق حتى عملاء Wi-Fi 6E.

يمكن تمكين وحدات بت GCMP256 بجانب CCMP128 للتوافق مع متطلبات Wi-Fi 7.

WPA3 الإضافية والخيارات ذات الصلة

على الرغم من أن أفضل وصف لخيارات WPA3 وتغطيتها هو دليل نشر WPA3، يغطي هذا القسم بعض التوصيات الإضافية لدعم WPA3 خاصة فيما يتعلق بدعم 6 جيجاهيرتز و Wi-Fi 7.

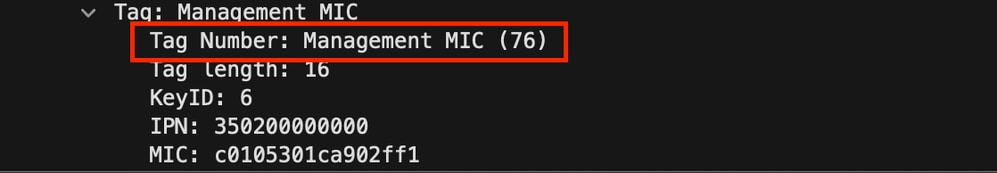

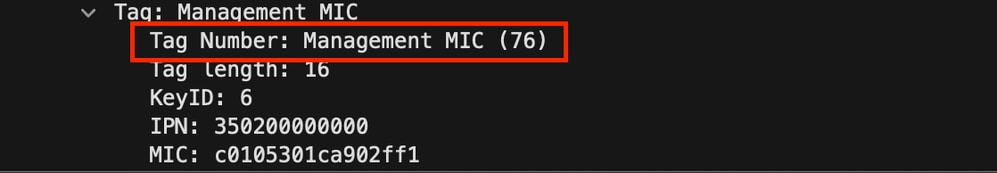

حماية المنارة

هذه ميزة تعمل على حل الثغرات الأمنية، حيث يمكن للمهاجم الضار إرسال أجهزة الإرشاد بدلا من نقطة الوصول الشرعية، أثناء تعديل بعض الحقول لتغيير إعدادات الأمان أو غيرها من إعدادات العملاء المقترنة بالفعل. تعد حماية المنارة عنصرا إضافيا من عناصر المعلومات (ميكروفون الإدارة) في المنارة التي تعمل كتوقيع للمنارة نفسها، ولتثبت أنها أرسلت عن طريق نقطة الوصول الشرعية وأنها لم يتم التلاعب بها. يمكن فقط للعملاء المرتبطين بمفتاح تشفير WPA3 التحقق من شرعية المنارة؛ لا توجد وسيلة للتحقق من العملاء للتحقق من ذلك. يجب ببساطة تجاهل عنصر المعلومات الإضافي في المنارة من قبل العملاء الذين لا يدعمونها (وهذا يشير إلى عملاء غير Wi-Fi 7)، ولا يتسبب عادة في مشاكل توافق (إلا مع برنامج تشغيل عميل غير مبرمج بشكل جيد).

بعد 17.18، يتم تمكين عناصر حماية المنارة تلقائيا إذا كانت الشبكة المحلية اللاسلكية (WLAN) الخاصة بك متوافقة مع Wi-Fi7 بغض النظر عما إذا قمت بتمكين خانة إختيار حماية المنارة أم لا

توضح لقطة الشاشة هذه مثالا لمحتوى عنصر معلومات ميكروفون الإدارة:

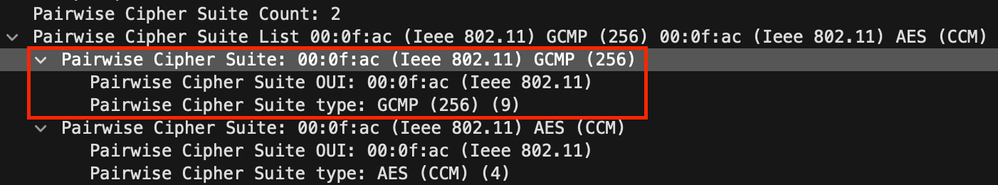

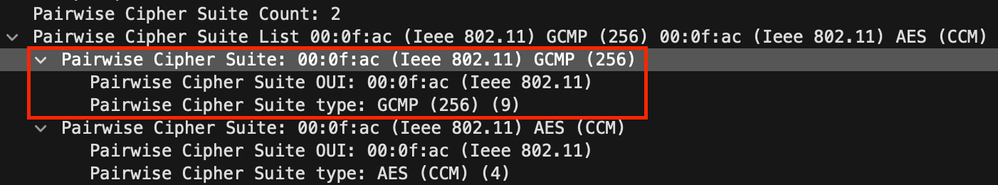

GCMP256

إلى أن تم اعتماد Wi-Fi 7، قام معظم العملاء بتطبيق تشفير تشفير AES(CCMP128). CCMP256 و GCMP256 هي متغيرات محددة جدا تتعلق ب Suite-B 802. 1X AKM. على الرغم من أن بعض الأجيال الأولى من عملاء Wi-Fi 7 في السوق تدعي دعم Wi-Fi 7، إلا أنهم في بعض الأحيان لا ينفذون تشفير GCMP256، والذي يمكن أن يصبح مشكلة إذا قامت نقاط وصول Wi-Fi 7 بتطبيق المعيار كما هو متوقع بمنع هؤلاء العملاء من الاتصال دون دعم GCMP256 مناسب.

عند تمكين GCMP256، يقوم عنصر شبكة الأمان القوي (RSNE) في إطارات المنارة للشبكة المحلية اللاسلكية (WLAN) بالإعلان عن الإمكانية في قائمة مجموعة شرائح Pairwise كما هو موضح هنا.

أستكشاف الأخطاء وإصلاحها والتحقق من الصحة

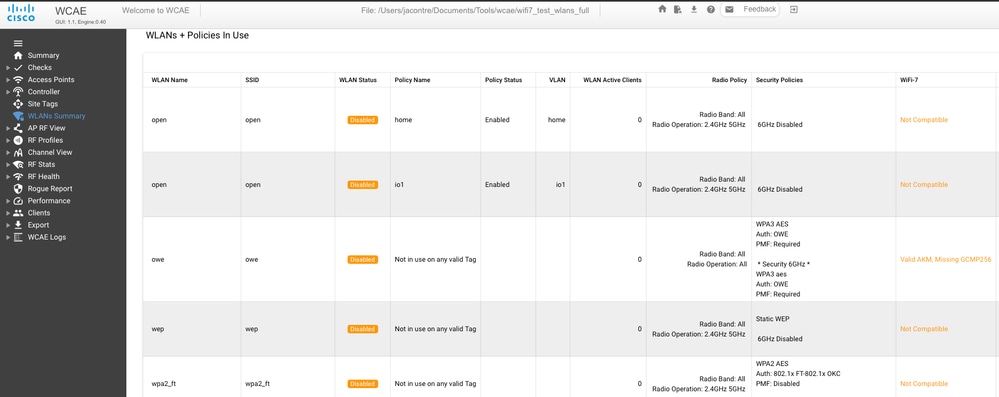

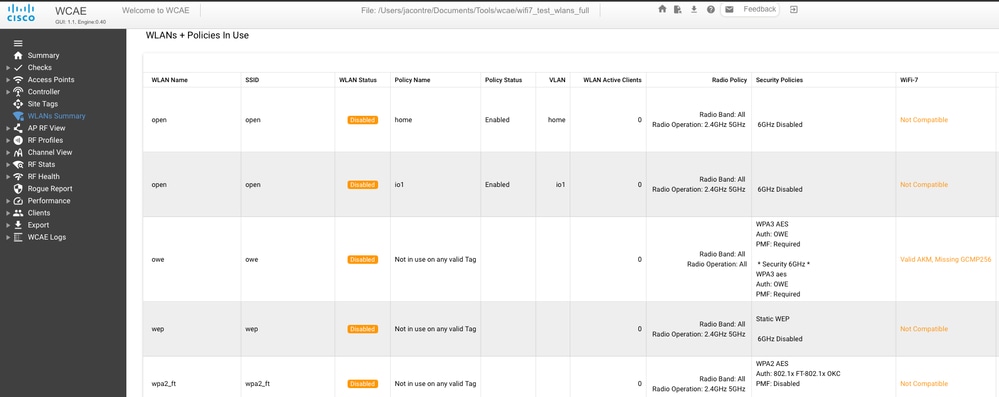

يحتوي الإصدار الأحدث من محلل التكوين اللاسلكي Wireless Configuration Analyzer (https://developer.cisco.com/docs/wireless-troubleshooting-tools/wireless-config-analyzer-express-gui/) على فحص جاهزية Wi-Fi 7 الذي يقيم تكوين 9800 الخاص بك لجميع متطلبات Wi-Fi 7 المذكورة سابقا.

إذا كانت لا تزال لديك شكوك حول ما إذا كان التكوين الخاص بك مجهزا لتقنية Wi-Fi 7، فإن تقنية WCAE تتيح لك إمكانية التعرف على الأخطاء.

قائمة إختيار أستكشاف الأخطاء وإصلاحها

- تخبرك واجهة مستخدم الويب (في R32 أو 17.18.2 والإصدارات الأحدث) عما إذا كانت شبكة WLAN الخاصة بك متوافقة مع معيار Wi-Fi 7. تأكد من أن إعدادات التأمين متوافقة مع تعليمات هذا المستند.

- تأكد من أن العميل يدعم Wi-Fi7. في حالة وجود كمبيوتر محمول يعمل بنظام التشغيل Windows، فإنه يتطلب نظام التشغيل Windows 11 24h2 على أقل تقدير. تأكد من تحديث برامج تشغيل المهايئ اللاسلكي.

- يكون الأمر "netsh wlan show drivers" في Windows مفيدا جدا لسرد إمكانيات المهايئ اللاسلكي والتحقق من حالته.

- في حالة الكمبيوتر المحمول، انتقل إلى إعدادات المحول وتحقق من تمكين وضع 11be. لتحقيق التوافق تعطيل العديد من المهايئات 11 في الأيام الأولى وتشغيلها على 11ax.

- في حالة الشك، قم بالتقاط حزمة عبر الهواء للتحقق من ذلك :

- تقوم نقطة الوصول ببث عنصر معلومات EHT في المنارة. ويمكن التقاط هذا مع أي sniffer لا يحتاج حتى إلى دعم Wi-Fi 7 حيث أن المنارة يتم إرسالها بمعدلات قديمة.

- إذا كانت نقطة الوصول تبث EHT بشكل صحيح، فيجب على العميل إرسال عنصر EHT في طلب الاقتران الخاص به. وإذا لم تكن كذلك، فإنها تشير إما إلى أن العميل لا يجد إعدادات تأمين نقطة الوصول متوافقة مع Wi-Fi 7 أو أن العميل لديه إعداد 802.11be معطل في خصائص المحول

المراجع

- سيسكو سيستمز. "دليل التكوين والتشفير WPA3".

- دليل Meraki WPA3

التعليقات

التعليقات