المقدمة

يوضح هذا المستند كيفية تكوين التوجيه المستند إلى السياسة (PBR) الخاص بتهديد جدار الحماية (FTD) ل Umbrella SIG.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- الوصول إلى لوحة معلومات المظلة

- وصول المسؤول إلى FMC الذي يشغل الإصدار 7.1.0+ لنشر التكوين إلى الإصدار 7.1.0+ من FTD. يتم دعم PBR المستند إلى التطبيقات فقط على الإصدار 7.1.0 والإصدارات الأعلى

- (مفضل) معرفة بتكوين FMC/FTD و Umbrella SIG

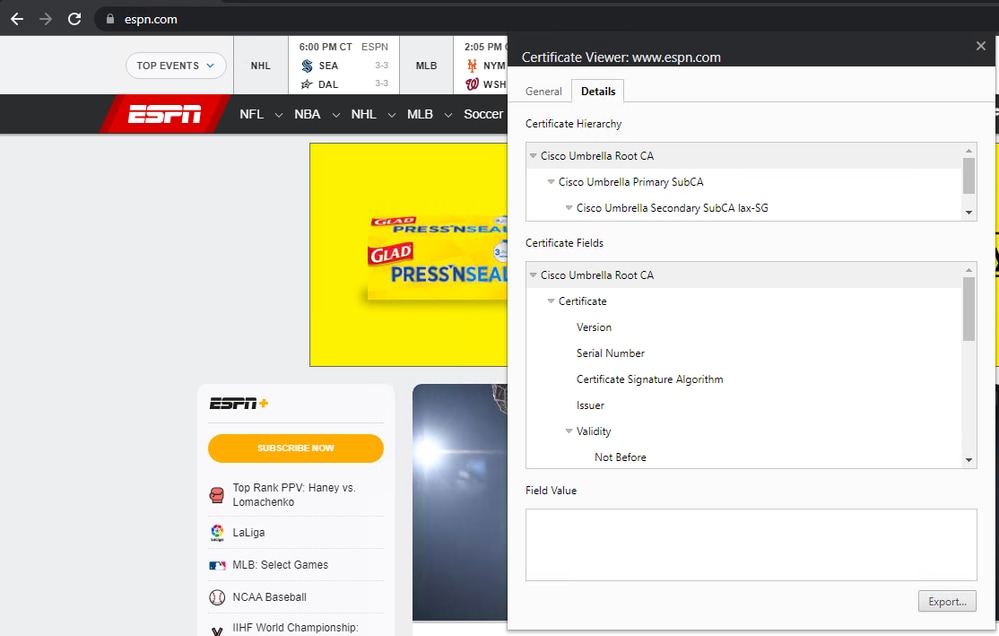

- (إختياري ولكن موصى به بشدة): يتم تثبيت "شهادة جذر المظلة"، ويتم إستخدام هذه الشهادة من قبل SIG عندما تكون حركة المرور بروكسال أو محظورة. لمزيد من التفاصيل حول تثبيت الشهادة الجذر، اقرأ المزيد في وثائق Umbrella.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى عبارة الإنترنت الآمنة (SIG) من Cisco Umbrella.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

نظرة عامة

تهدف المعلومات الواردة في هذا المستند إلى تغطية خطوات التكوين الخاصة بكيفية نشر PBR المستندة إلى التطبيق على FTD عند إنشاء نفق SIG IPsec VTI إلى Umbrella، حتى يمكنك إستبعاد حركة مرور البيانات على VPN استنادا إلى التطبيقات التي تستخدم PBR أو تضمينها.

يركز مثال التكوين الموضح في هذه المقالة على كيفية إستبعاد تطبيقات معينة من الشبكة الخاصة الظاهرية (VPN) ل IPsec أثناء إرسال كل شيء آخر عبر الشبكة الخاصة الظاهرية (VPN).

يمكن العثور على المعلومات الكاملة حول PBR على FMC في وثائق Cisco.

القيود

PBR المستند إلى التطبيق

1. ابدأ بتكوين نفق IPsec على FMC وكذلك على لوحة معلومات Umbrella. يمكن العثور على إرشادات كيفية تنفيذ هذا التكوين في وثائق Umbrella.

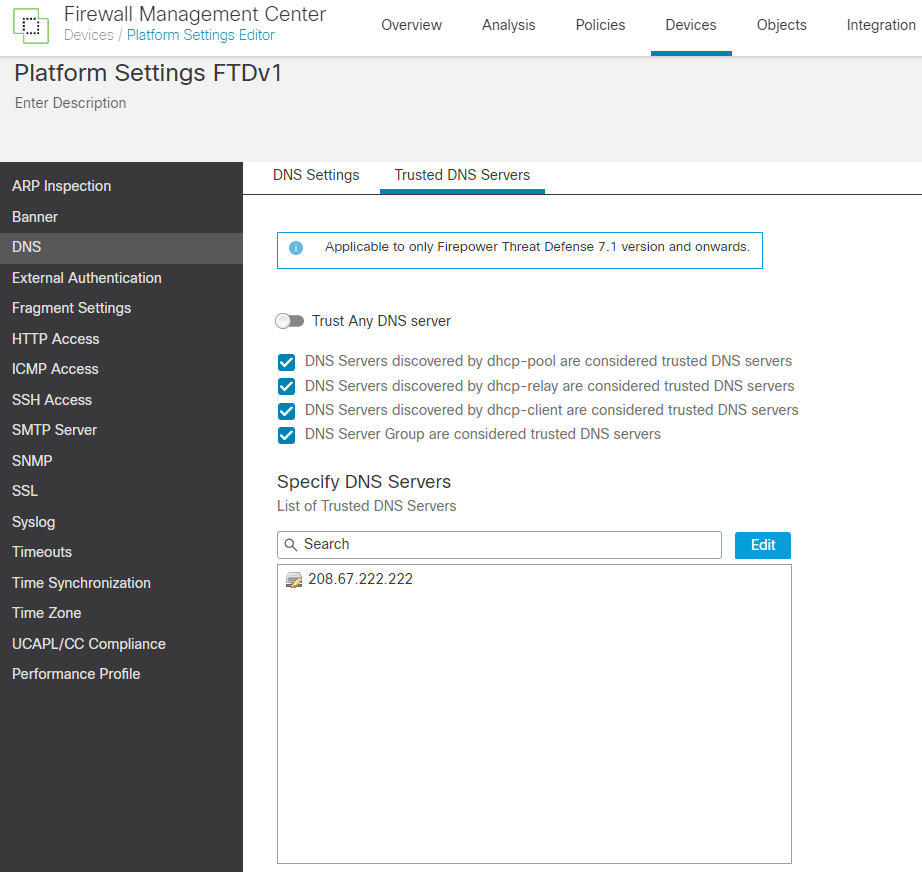

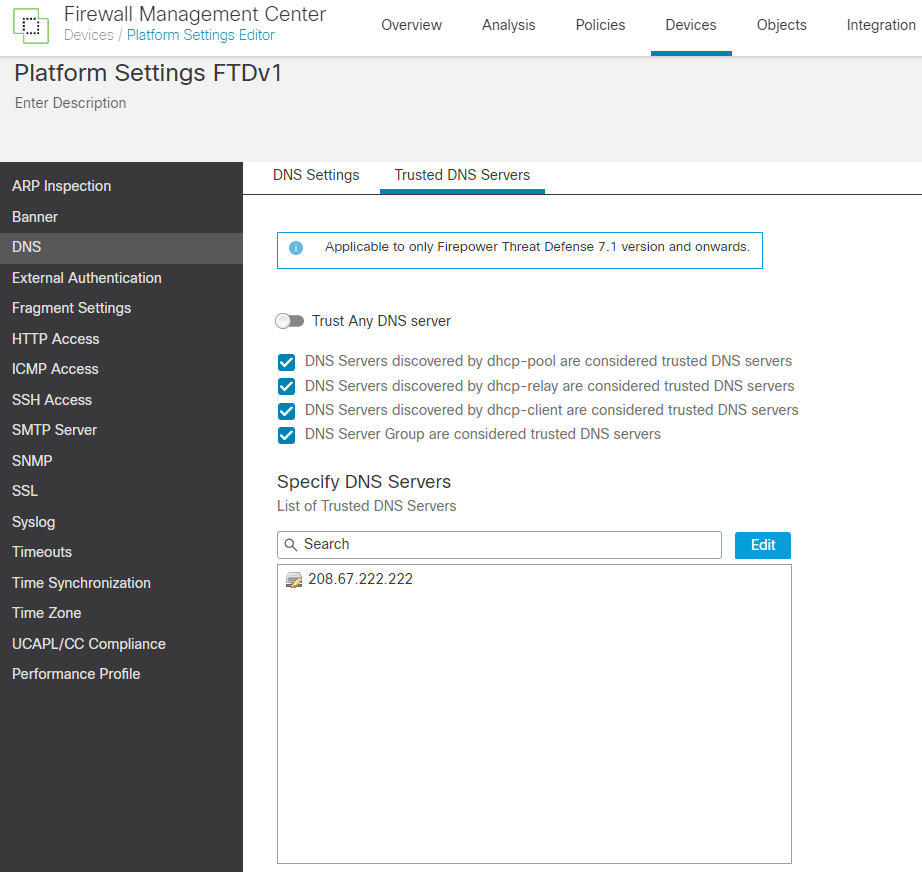

2. تأكد من إدراج خادم DNS الذي يستخدمه جهاز المستخدم النهائي خلف FTD كخادم DNS موثوق به ضمن الأجهزة > إعدادات النظام الأساسي > DNS > خوادم DNS الموثوق بها.

إذا كانت الأجهزة تستخدم خادم DNS غير مدرج، يمكن أن يفشل التطفل على DNS، وبالتالي لا يمكن أن يعمل PBR المستند إلى التطبيقات. إختياريا (ولكن غير مستحسن لأسباب أمنية)، يمكنك التبديل بين الثقة في أي خادم DNS بحيث تكون إضافة خادم (خوادم) DNS مطلوبة.

ملاحظة: إذا تم إستخدام VAs كمحولات DNS داخلية، فيجب إضافتها كخوادم DNS موثوقة.

15669097907860

15669097907860

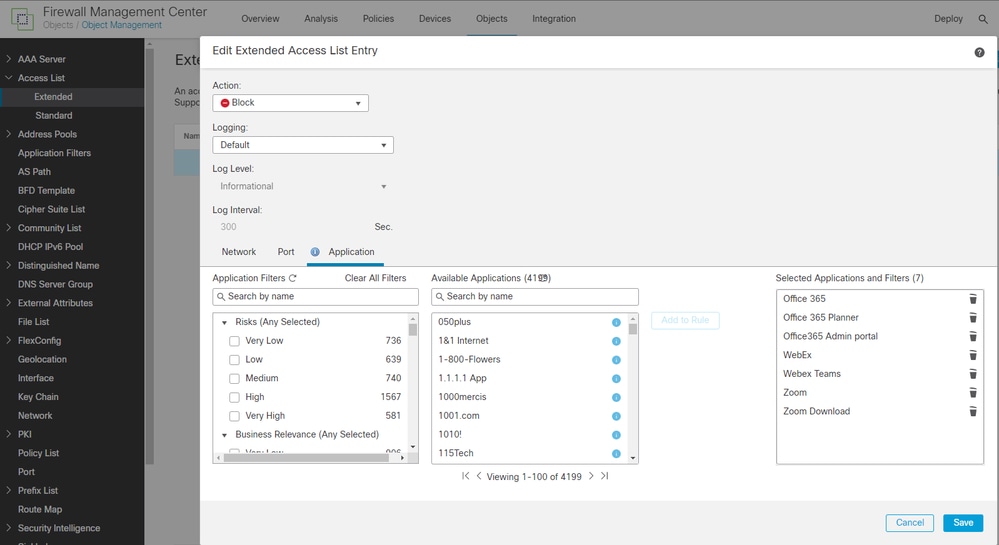

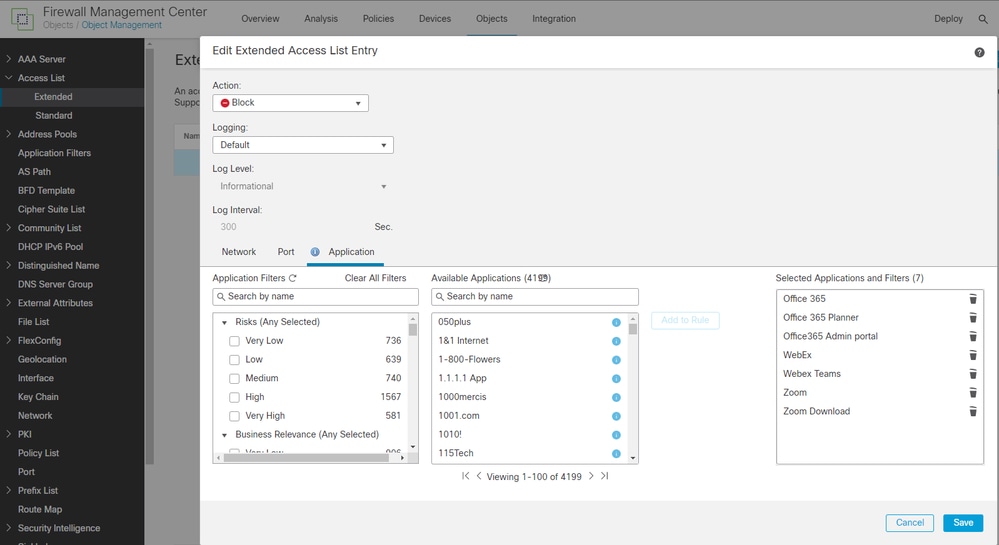

3. قم بإنشاء قائمة تحكم في الوصول (ACL) موسعة يمكن إستخدامها من قبل FTD لعملية PBR لتحديد ما إذا كانت حركة المرور يتم إرسالها إلى Umbrella ل SIG أو إذا كان مستبعدا من IPsec ولا يتم إرسالها إلى Umbrella على الإطلاق.

- يعني رفض ACE على قائمة التحكم في الوصول إستبعاد حركة المرور من SIG.

- يعني إدخال التحكم في الوصول (ACE) المسموح به على قائمة التحكم في الوصول إرسال حركة المرور عبر IPsec ويمكن تطبيق سياسة SIG (CDFW، SWG، وما إلى ذلك).

يستبعد هذا المثال التطبيقات "Office365" و"Zoom" و"Cisco Webex" التي تحتوي على رفض ACE. يتم إرسال باقي حركة المرور إلى Umbrella لمزيد من الفحص.

- انتقل إلى الكائن > إدارة الكائن > قائمة الوصول > موسع.

- قم بتحديد الشبكة المصدر والمنافذ كما تفعل عادة، ثم قم بإضافة التطبيقات للمشاركة على PBR.

15669947000852

15669947000852

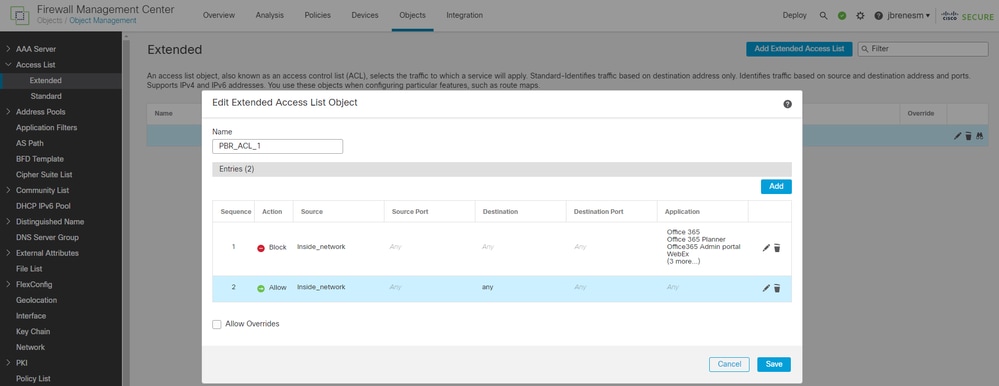

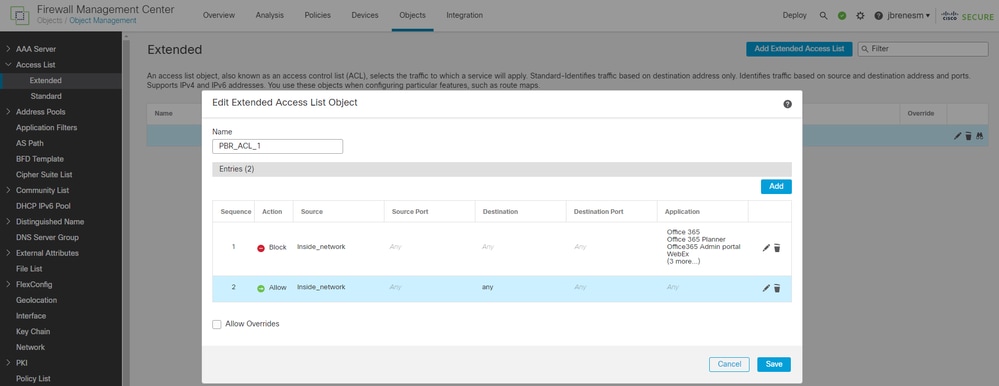

يمكن ل ACE الأول "رفض" هذه التطبيقات المذكورة سابقا، بينما يمثل ACE الثاني تصريحا بإرسال بقية حركة المرور عبر IPsec.

15670006987156

15670006987156

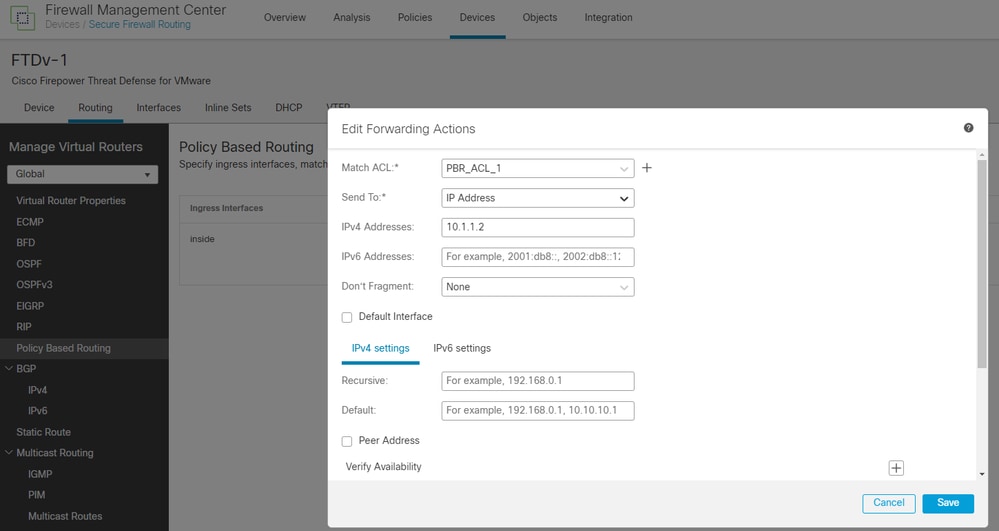

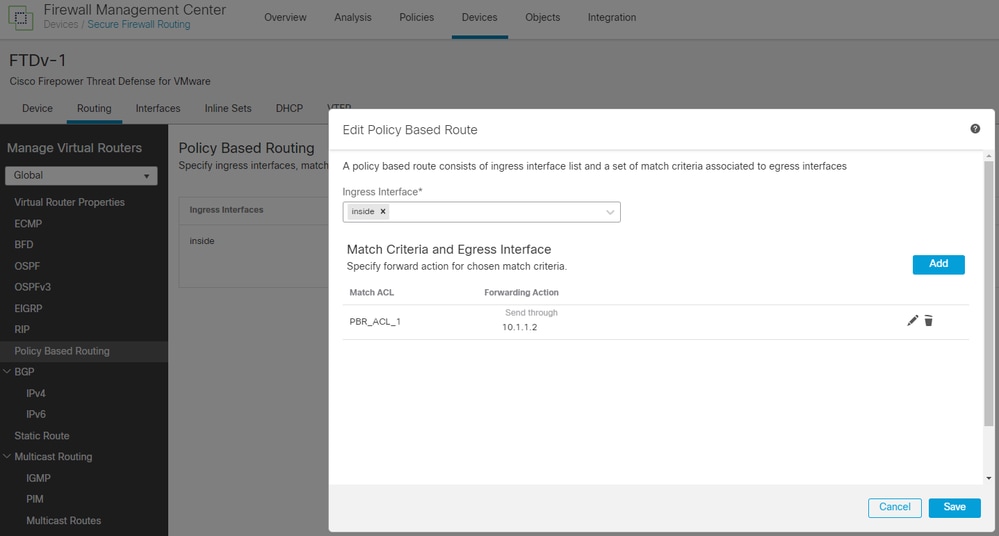

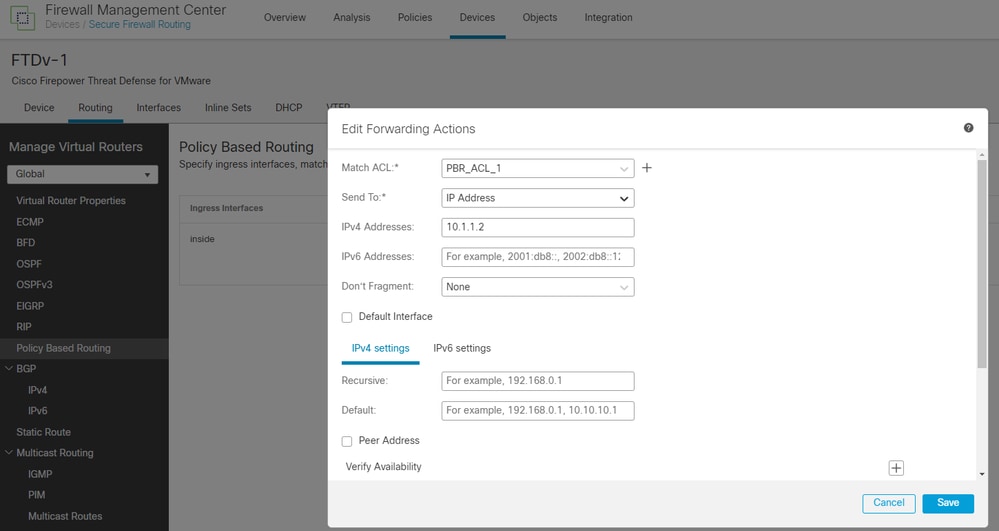

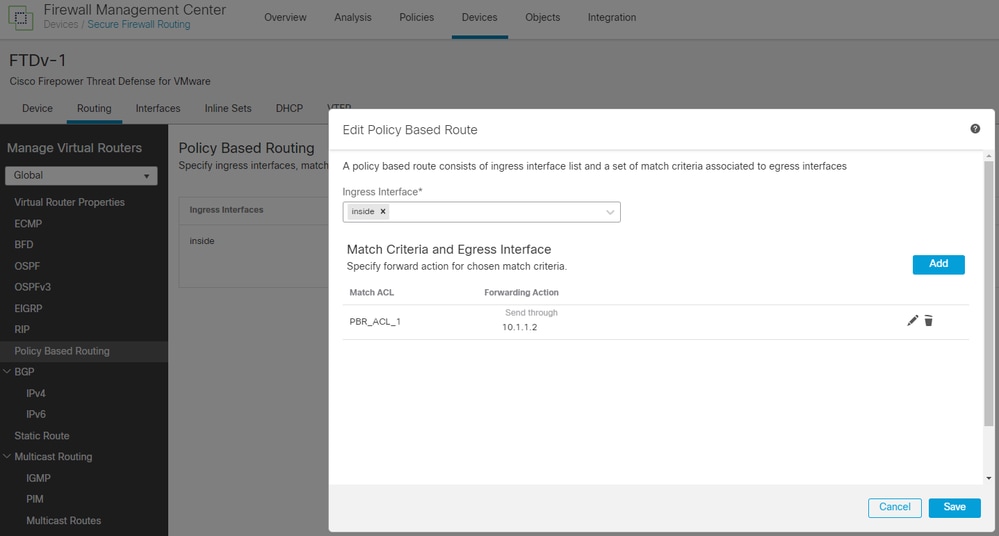

4. قم بإنشاء PBR تحت الأجهزة > إدارة الأجهزة > [حدد جهاز FTD] > التوجيه > التوجيه المستند إلى السياسة.

- واجهة الدخول: الواجهة التي تأتي منها حركة المرور المحلية.

- قائمة التحكم في الوصول (ACL) المطابقة: قائمة التحكم في الوصول (ACL) الموسعة التي تم إنشاؤها على الخطوة السابقة، قائمة التحكم في الوصول (ACL) "PBR_ACL_1".

- إرسال إلى: عنوان IP

- عناوين IPv4: الخطوة التالية عندما يجد PBR عبارة سماح، لذلك يتم توجيه حركة المرور إلى IP الذي تضيفه هنا. في هذا المثال، هذا هو عنوان IPsec الخاص ب Umbrella. إذا كان عنوان IP الخاص بشبكة VPN الخاصة بك هو 10.1.1.1، فسيكون عنوان IPsec الخاص بالمظلة هو أي شيء داخل الشبكة نفسها (10.1.1.2 على سبيل المثال).

15670209158036

15670209158036

15670247521556

15670247521556

5. نشر التغييرات على FMC.

التحقق

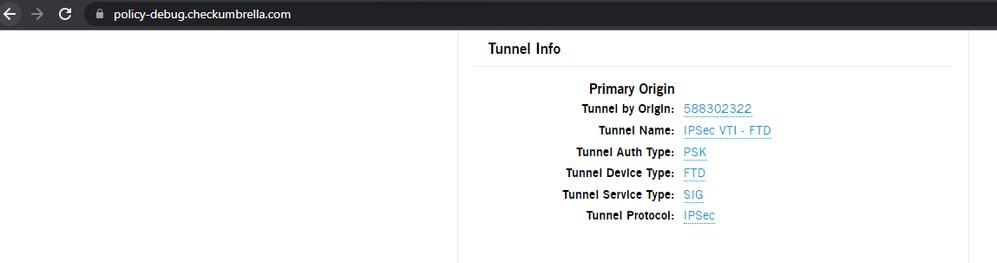

في جهاز الكمبيوتر الذي تم إختباره والموجود خلف برنامج الإرسال فائق السرعة (FTD)، تحقق من:

- على واجهة سطر أوامر (CLI) واجهة سطر الأوامر (CLI) الخاصة ب FTD، يمكنك تشغيل بعض الأوامر لتأكيد دفع التكوين والعمل بشكل صحيح:

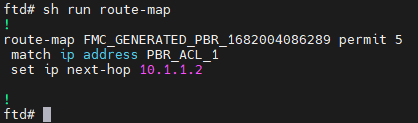

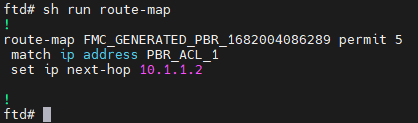

show run route-map (يتحقق من تكوين PBR):

15670322054036

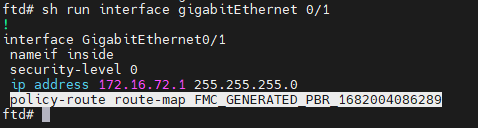

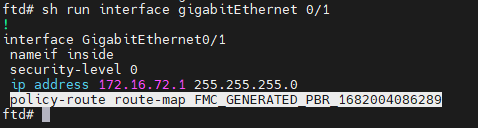

15670322054036show run interface gigabitEthernet 0/1 (يتحقق من تطبيق PBR على الواجهة المناسبة)

15678344219540

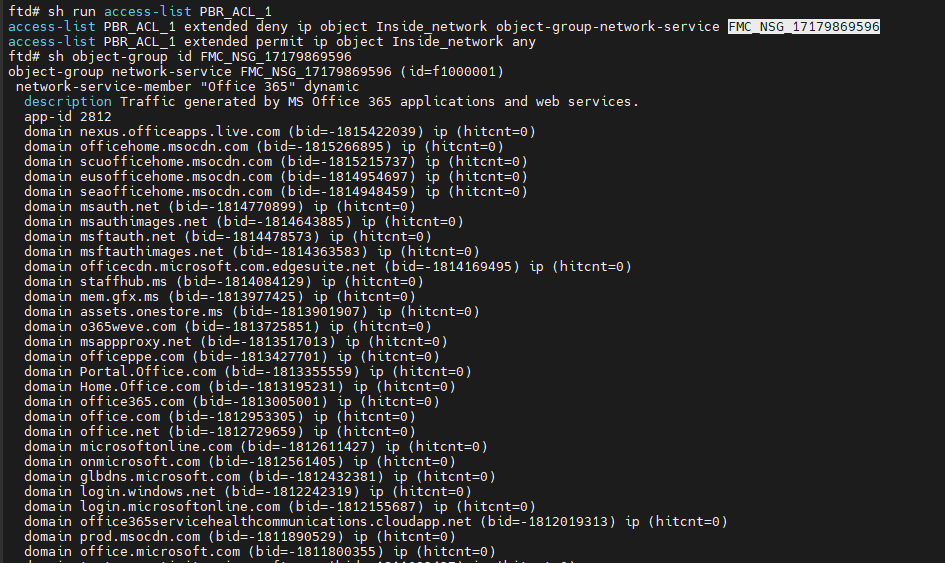

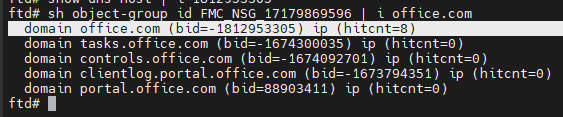

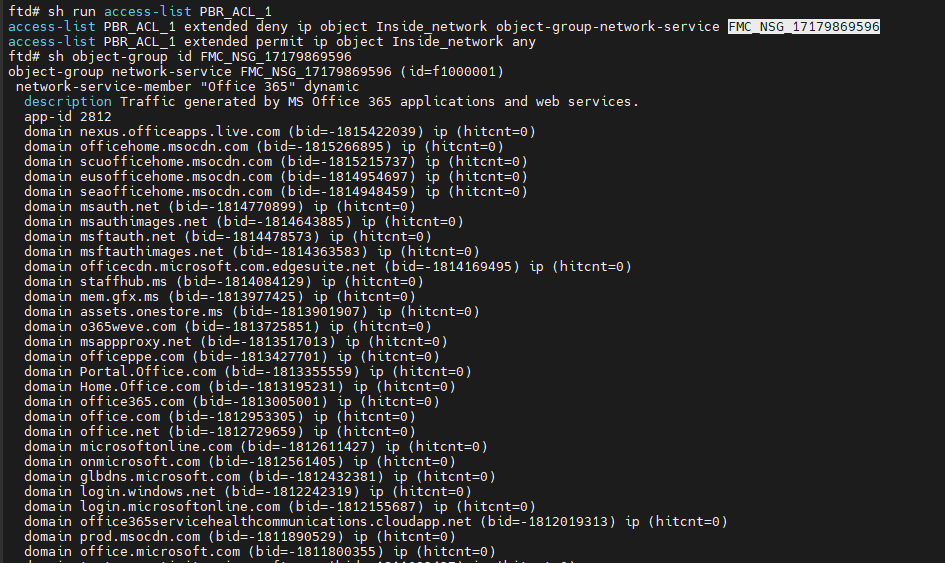

15678344219540show run access-list pbr_acl_1، show object-group id FMC_NSG_179869596 (يؤكد المجالات التي تمت إضافتها إلى قائمة التحكم في الوصول للاستبعاد)

15670420887316

15670420887316

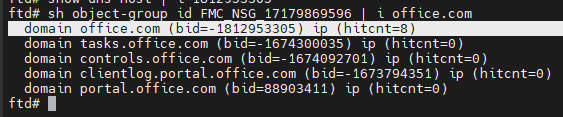

15670635784852

15670635784852مدخل Packet-tracer داخل TCP 172.16.72.10 1234 fqdn office.com 443 مفصل (يتحقق من إستخدام الواجهة الخارجية كإخراج وليس VTI واحد)

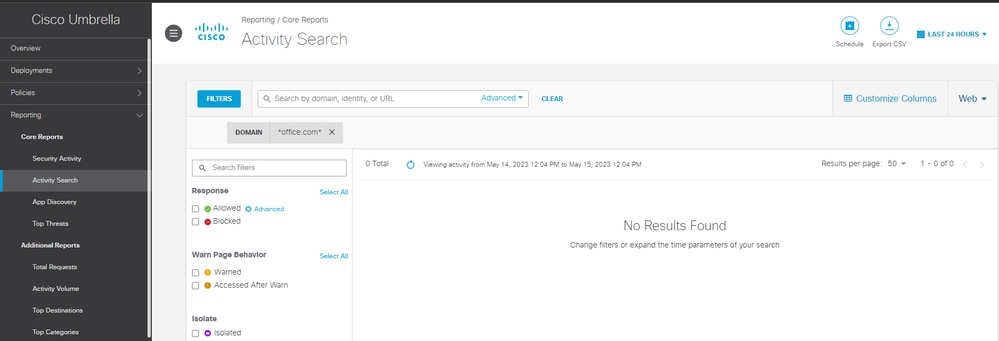

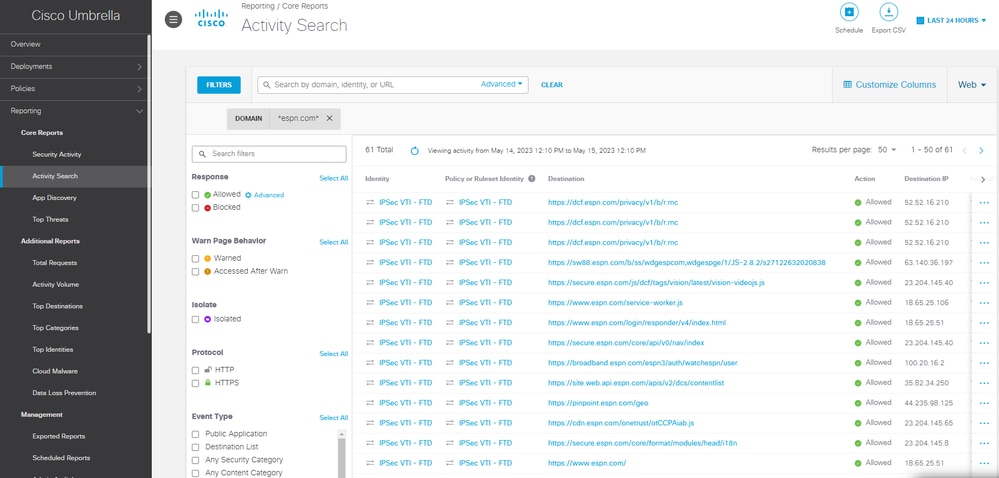

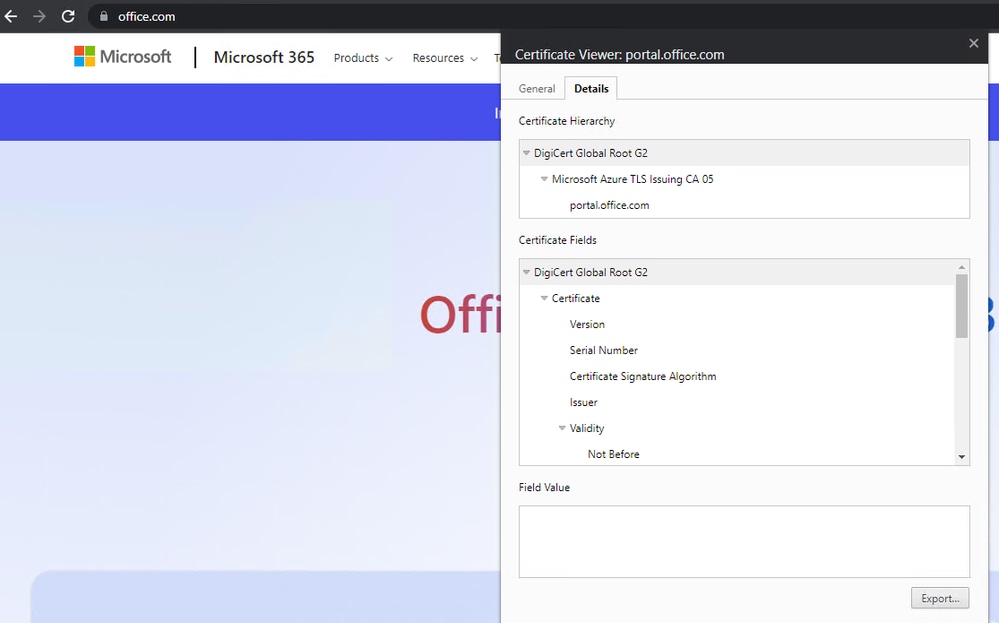

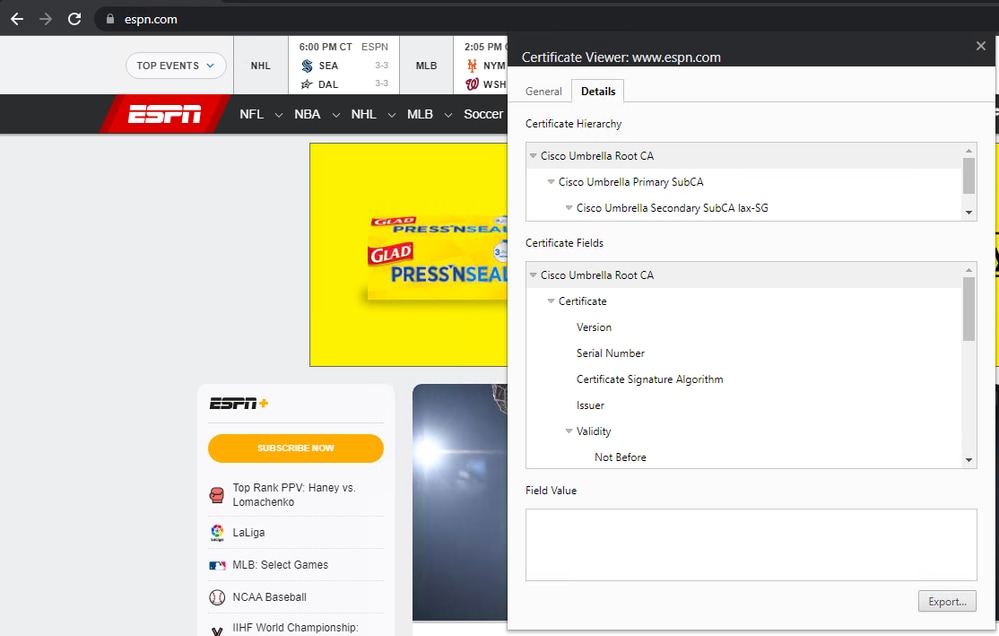

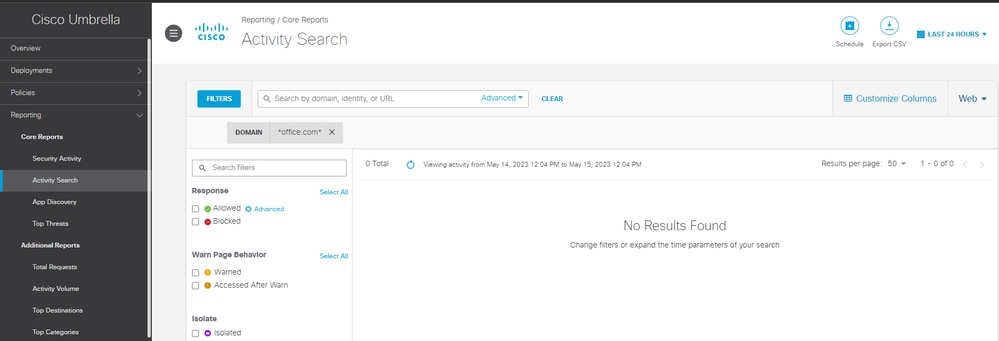

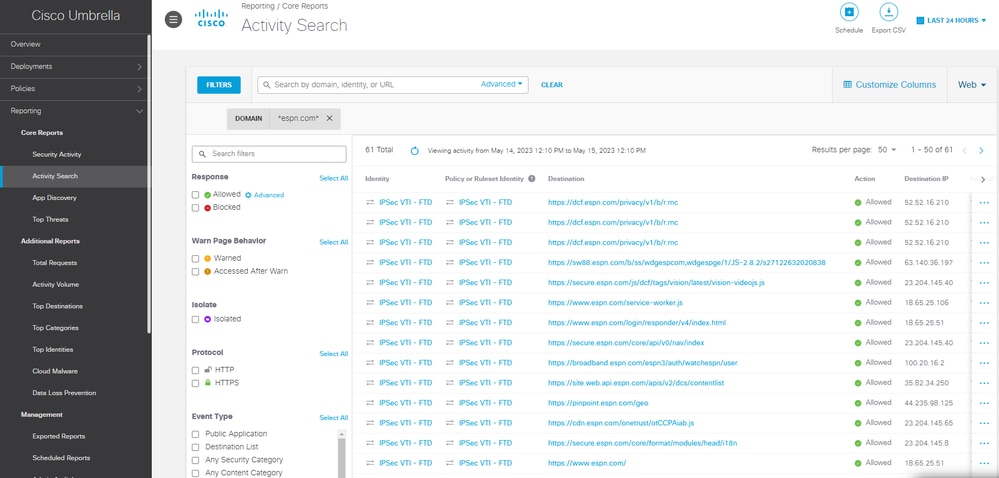

- في لوحة معلومات Umbrella، تحت البحث عن الأنشطة، يمكنك أن ترى أن حركة مرور الويب التي تنتقل إلى office.com لم يتم إرسالها إلى Umbrella مطلقا، بينما تم إرسال حركة المرور التي تنتقل إلى espn.com.

15671098042516

15671098042516

15671302832788

15671302832788

التعليقات

التعليقات