المقدمة

يوضح هذا المستند كيفية أستكشاف أخطاء الوصول إلى موقع الويب التي تم رؤيتها باستخدام وكيل Umbrella Secure Web Gateway (SWG) وإصلاحها.

معلومات أساسية

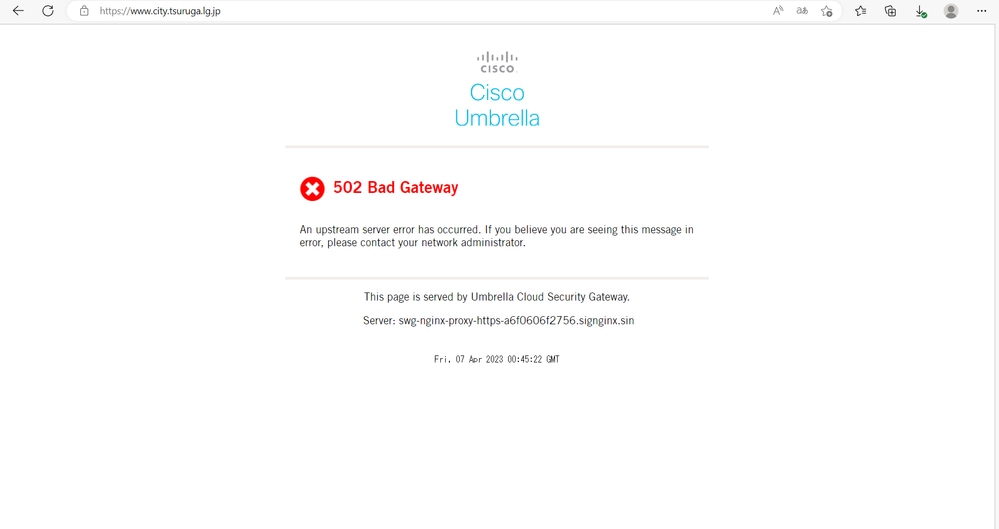

دعنا نفترض أن موقع الويب www.xyz.com لا يمكن الوصول إليه عبر وكيل SWG وعندما يحاول المستخدمون الوصول إلى الإنترنت مباشرة (دون وجود Umbrella SWG في الصورة)، فإن هذا يعمل بشكل جيد. دعنا نراجع الأعراض المختلفة وأنواع رسائل الخطأ المختلفة التي تم الإبلاغ عنها عندما لا يمكن الوصول إلى موقع الويب عبر SWG. الأكثر شيوعا هي عبارة 502 سيئة، تعذر على 502 ترحيل خطأ رسالة في الخادم، تم إبطال شهادة الخادم، تم رفض الوصول 403، عدم تطابق شفرة الخادم، تم تحديد مهلة موقع الويب بعد الدوران لوقت ما أو ما شابه.

"تم رفض الوصول بسبب خطأ 403" بسبب حظر تدفق البيانات

يقوم خادم WebServer أو جانب الخادم بحظر نطاقات IP الخاصة بخروج وكيل SWG أو التحكم فيها. على سبيل المثال، قام Akamai WAF بحظر بعض نطاقات IP لمدخل SWG. لحل هذه المشكلة، يكون الخيار فقط هو الوصول إلى مسؤولي موقع الويب وإجبارهم على إلغاء حظر نطاقات IP الخاصة بنا. حتى ذلك الحين، قم بتجاوز SWG باستخدام قائمة إدارة المجالات الخارجية لعمليات نشر ملفات AnyConnect SWG و PAC. وباختصار، لا يرجع هذا النوع من المشاكل إلى الوكيل نفسه، بل إلى عدم التوافق بين خوادم الوكيل وخوادم الويب. فيما يلي الارتباط الذي يشير إلى KB لحل صفحة ويب المرفوضة الخاصة بالوصول إلى Akami عند إستخدام وكيل SWG.

بالإضافة إلى ذلك، فيما يلي الرابط الذي يغطي بعض الأسباب المحتملة لقيام أكاماي بحظر عناوين IP المدرجة.

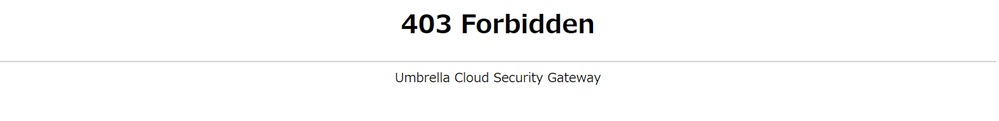

"رفض الوصول للخطأ 403" بسبب مشكلة في Java

لا يمكن الوصول إلى موقع الويب وإرسال عبارة "رفض الوصول أو 403 ممنوع - خطأ عبارة أمان سحابة Umbrella" عند إرسال الطلب عبر وكيل SWG MPS مع تمكين إعداد فحص الملفات. ولكن في حالة تعطيل فحص الملفات، يتم تحميل مواقع الويب بنجاح. أو إذا وضعنا الموقع في فك تشفير جانبي، تحميل المواقع بنجاح.

السبب الجذري عالي المستوى للمسألة

ما هي المشكلة المتعلقة بجافا مع أعضاء البرلمان؟

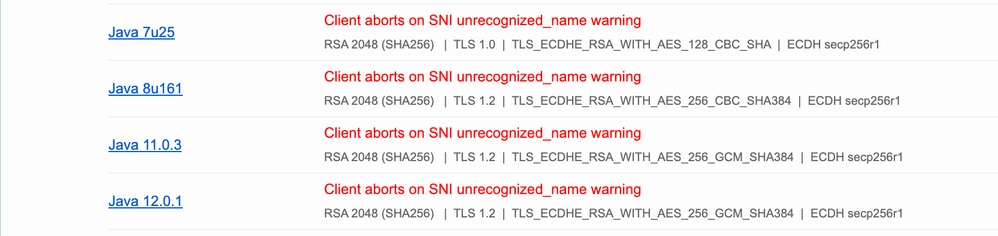

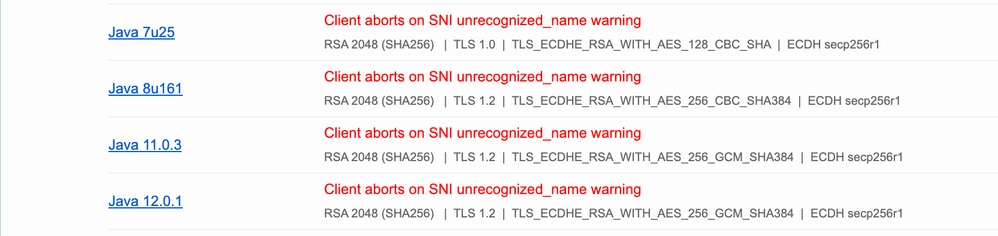

يقوم خادم الموقع أو الويب المعني بإرجاع تحذير TLS فيما يتعلق بتنبيه SNI أو SSL مرة أخرى إلى الوكيل بعد أن يحاول الوكيل الاتصال بالخادم. أساسا، هذا يحدث بعد أن يرسل العميل مرحبا. وكيل MPS (والذي يعتمد على Java وعلى هذا النحو) من خلال التصميم، فإنه يتعامل مع أي تنبيهات TLS ب "اسم غير معروف" في حقل الوصف على أنه خطأ أثناء تحليل SNI وينتهي المعاملة. تم العثور على مزيد من التفاصيل هنا.

الرجاء العلم بأن هذه ليست مشكلة وكيل SWG أو MPS. هذا واحد من ال تعارض مع SWG أو أي آخر وكيل بسبب misconfiguration على الخادم جانب. عادة ما تتجاهل المستعرضات هذا التحذير ولكن SWG أو عامل تصفية أمان محتوى آخر يتعامل مع تحذير SSL على أنه خطأ فادح وينتهي الجلسة، مما ينتج عنه 403 صفحة خطأ محظورة للمستخدمين. يمكنه أيضا الإبلاغ عن خطأ عبارة غير صحيحة 502، ولكن مع معظم الأمثلة يكون ما رأيناه هو خطأ ممنوع 403، كما هو موضح في هذه الصورة.

15151734443924

15151734443924

بما أن MPS يعمل في طبقة التطبيقات، فإنه لا يملك أي تحكم على كيفية معالجة طبقة TLS للحركة بناء على التنبيهات التي يتم إنتاجها في بروتوكول TLS. من مسؤولية الخادم ضمان تكوين نقطة نهاية/شهادات TLS بشكل صحيح. يرجى الرجوع إلى هذا الارتباط.

لتقليل المشكلة أو أستكشاف أخطائها وإصلاحها، يمكن الإشارة إليها بسهولة من مختبر SSL.

15152060146964

15152060146964

عندما يتم الوصول إلى موقع الويب بدون وكيل SWG في منتصف فحص HTTPS أو تجاوزه من SWG، يعمل موقع الويب لأن المستعرض يتجاهل تنبيه اسم SNI غير المتعرف عليه ويستمر في الاتصال بخادم الويب.

في وقت كتابة هذه المقالة، كان الحل البديل الموصى به هو أفضل تخفيف ممكن أن نقترحه عليك. في المستقبل القريب، ومع بنية الوكيل الجديدة، يمكننا معالجة هذه المشكلات بشكل أكثر أناقة.

قرار

1. تعطيل فك الترميز للمجالات المتأثرة - أو

2. إضافة المجال إلى قائمة الوجهة وإقران قاعدة السماح (إذا كنت تثق بالموقع)

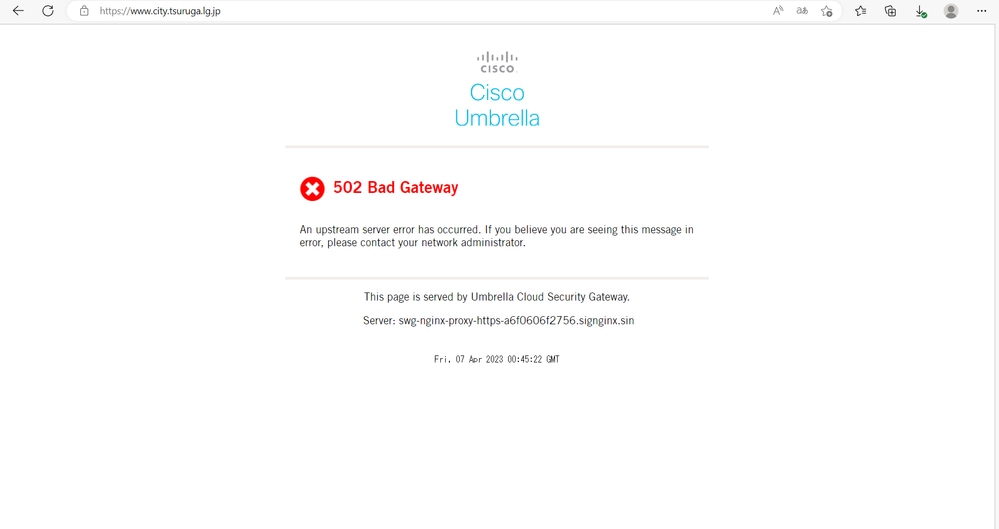

ما هي عبارة 502 Bad؟

يعني خطأ عبارة غير صحيحة 502 أن الخادم كان يعمل كبوابة أو وكيل وتلقى إستجابة غير صحيحة من الخادم الخادم الخادم. عندما يحاول المستخدم الوصول إلى موقع الويب عبر وكيل SWG، يحدث تدفعان من الاتصال.

أ) العميل —> اتصال الوكيل (من الخادم)

ب) الوكيل—> اتصال خادم الويب الطرفي (للتحميل)

يحدث خطأ عبارة 502 Bad بين وكيل SWG (MPS، NGINX) لإنهاء اتصال الخادم.

15026978020884

15026978020884

عوامل شائعة ل 502 Bad Gateway

1. مجموعات تشفير SWG غير المدعومة

2. طلب مصادقة شهادة العميل

3. تمت إضافة الرؤوس أو إزالتها بواسطة وكيل SWG

مجموعات تشفير SWG غير المدعومة

فلنفرض أن خادم ويب يقوم بالإبلاغ عن مجموعات شفرات SWG غير مدعومة أثناء تفاوض TLS. يرجى ملاحظة أن وكيل SWG MPS (خدمة الوكيل النمطي) لا يدعم مجموعة تشفير TLS_CHACHA20_POLY1305_SHA256. ويرجى الانتباه إلى وجود مادة منفصلة تغطي مجموعات التشفير المدعومة من قبل SWG و TLS؛ راجع مجموعات التشفير المدعومة من Umbrella. يمكننا تحديد هذه المشكلة بسهولة من خلال مراجعة الحزم الأخرى التي تم التقاطها أثناء مجموعات التشفير في عمليات تسجيل دخول العميل مرحبا والخادم مرحبا. كخطوة أستكشاف الأخطاء وإصلاحها، أستخدم الأمر curl لتنفيذ إستخدام شفرة معينة لتضييق الإصدار وتأكيد أنه يرجع إلى مجموعات شفرة كما هو موضح في المثال 1 و 2.

مثال من Curl أمر:

curl -vvv "" --ciphers TLS_DHE_DSS_WITH_AES_256_GCM_SHA384 >> /dev/null

curl -vvv "" --ciphers ECDHE-RSA-AES256-GCM-SHA384 >> /dev/null

Testing website With Proxy: - curl -x proxy.sig.umbrella.com:80 -v xyz.com:80

curl -x swg-url-proxy-https.sigproxy.qq.opendns.com:443 -vvv -k "https://www.cnn.com" >> null

Testing website without Proxy: - curl -v www.xyz.com:80

Mac/Linux: - curl -vvv -o /dev/null -k -L www.cnn.com

Windows: - curl -vvv -o null -k -L www.cnn.com

قرار

لحل المشكلة، قم بتخطي الفحص لموقع الويب المثير للمشاكل باستخدام قائمة فك التشفير الانتقائي.

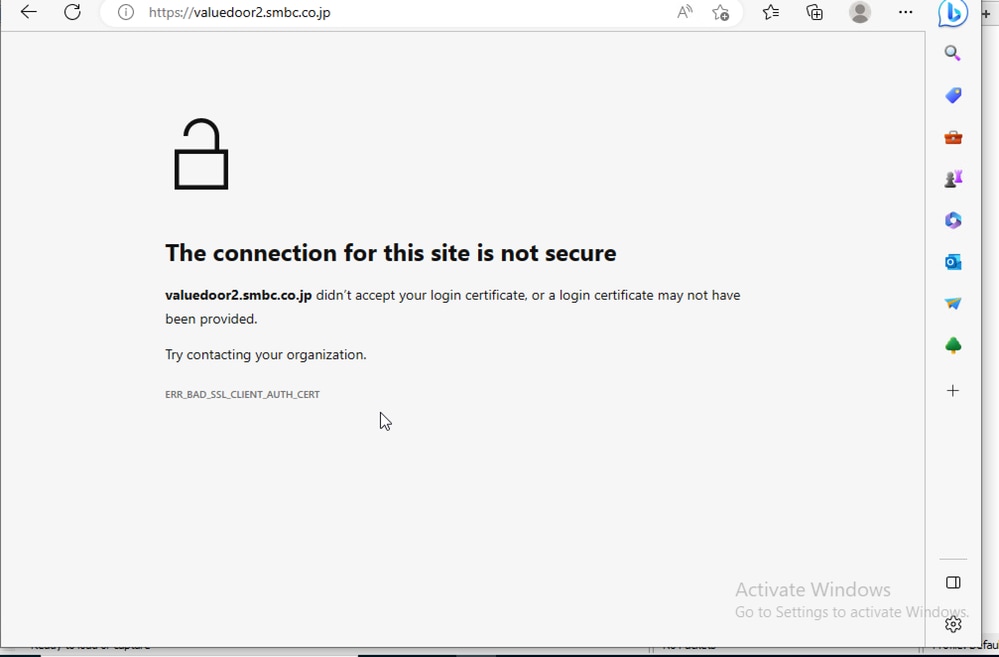

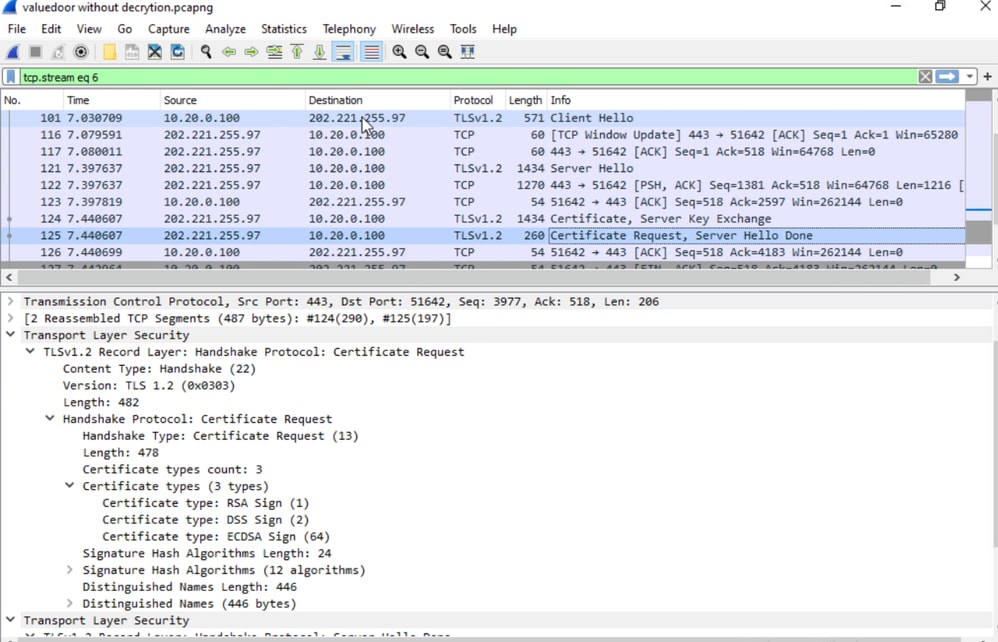

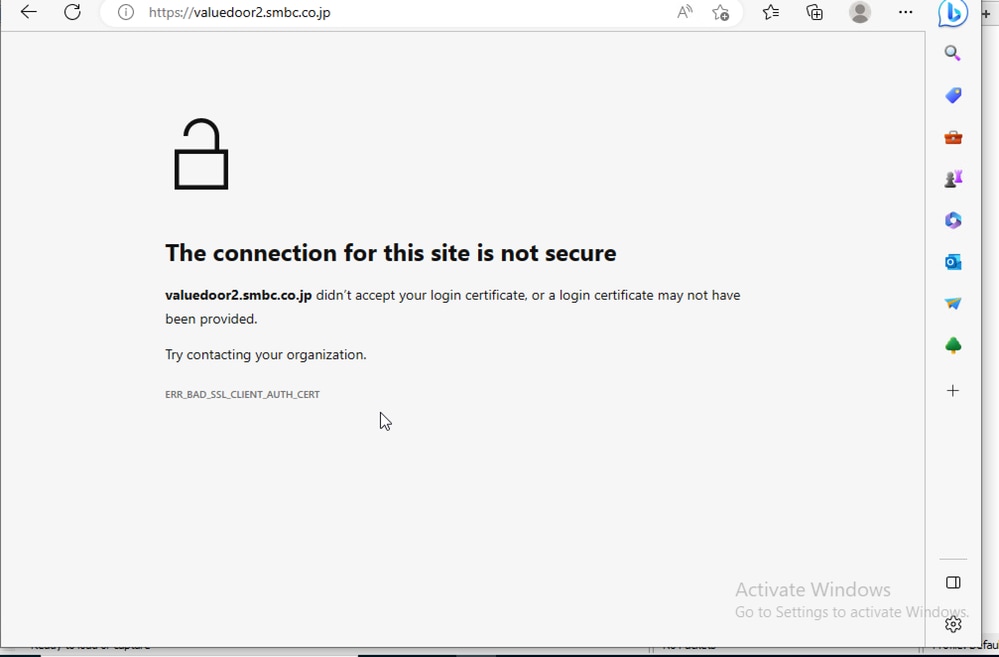

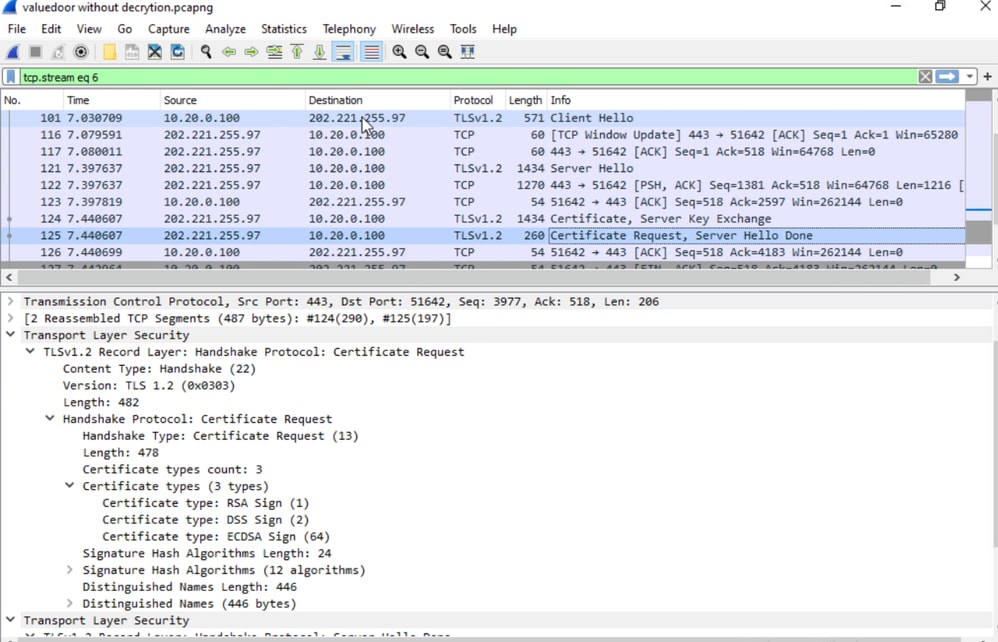

طلب مصادقة شهادة العميل

أثناء مصافحة TLS بين وكيل SWG والخادم، يتوقع خادم ويب تدفق البيانات مصادقة شهادة العميل. بما أن مصادقة شهادة العميل غير مدعومة، نحتاج إلى تجاوز هذه المجالات من الوكيل باستخدام قائمة إدارة المجالات الخارجية، ولا يكفي تجاوز فحص https فقط. على سبيل المثال: https://valuedoor2.smbc.co.jp.

15027182308884

15027182308884

15027192992276

15027192992276

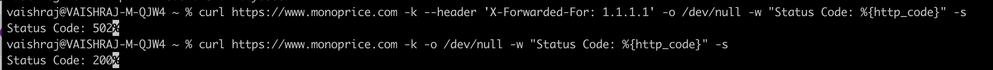

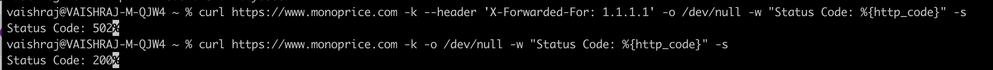

رؤوس تمت إضافتها بواسطة الوكيل

يقوم خادم الويب بالإبلاغ عن خطأ عبارة غير صحيحة 502 بسبب إضافة رأس X-Forward-For (XFF) بواسطة وكيل SWG عند تمكين فحص HTTPS. يمكننا تضييق معظم مشاكل العبارات غير الصحيحة البالغ عددها 502 بسهولة عن طريق أستكشاف المشكلة وإصلاحها أولا باستخدام فحص HTTPS أو بدونه، وبفحص الملفات أو بدونه لاستبعاد مشكلة مسح الملفات باستخدام وكيل MPS.

15123666760340

15123666760340

curl https://www.xyz.com -k --header 'X-Forwarded-For: 1.1.1.1' -o /dev/null -w "Status Code: %{http_code}" -s

Status Code: 502

curl https://www.xyz.com -k -o /dev/null -w "Status Code: %{http_code}" -s

Status Code: 200نحن نستخدم رأس XFF عند تشغيل فحص HTTPS، بحيث يمكن لخادم الخادم الخادم الخادم توفير محتوى الموقع الجغرافي الأمثل استنادا إلى IP العميل (الذي يوفر موقع المستخدم الفعلي).

عند عدم تمكين فحص HTTPS، لا تتم إضافة هذا الرأس بواسطة الوكيل، لذلك لا يوجد خطأ عبارة غير صحيحة 502. هذه ليست مشكلة وكيل SWG . يرجع سبب هذا الخطأ إلى خادم ويب للتدفق الذي تم تكوينه بشكل غير صحيح لعدم اعتماد رأس XFF القياسي.

قرار

لحل المشكلة، قم بتجاوز فحص HTTPS لمجال (مجالات) معينة باستخدام قوائم فك التشفير الانتقائية.

التعليقات

التعليقات