تكوين الوصول الآمن باستخدام أنفاق SD-WAN المؤتمتة للوصول الآمن إلى الإنترنت

خيارات التنزيل

-

ePub (2.8 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تكوين الوصول الآمن باستخدام أنفاق SD-WAN المؤتمتة للوصول الآمن إلى الإنترنت.

معلومات أساسية

مع اعتماد المؤسسات بشكل متزايد لتطبيقات قائمة على الشبكات ودعم القوى العاملة الموزعة، يجب تطوير بنى الشبكات لتوفير وصول آمن وموثوق وقابل للتطوير للموارد. Secure Access Service Edge (SASE) عبارة عن إطار عمل يجمع بين الشبكات والأمان في خدمة واحدة يتم تسليمها عبر الشبكة، ويجمع بين إمكانيات شبكة SD-WAN مع وظائف الأمان المتقدمة مثل عبارة الويب الآمنة (SWG) أو وسيط أمان الوصول إلى الشبكة (CASB) أو أمان طبقة DNS أو الوصول إلى شبكة دون ثقة (ZTNA) أو شبكة VPN المدمجة للوصول الآمن عن بعد.

يعمل دمج الوصول الآمن من Cisco مع شبكة SD-WAN من خلال أنفاق مؤتمتة على تمكين المؤسسات من توجيه حركة مرور البيانات عبر الإنترنت بشكل آمن وفعال. توفر شبكة SD-WAN تحديد مسار ذكي واتصال محسن عبر المواقع الموزعة، بينما يضمن Cisco Secure Access فحص جميع حركات المرور وحمايتها وفقا لسياسات أمان الشركة قبل الوصول إلى الإنترنت.

من خلال أتمتة تهيئة النفق بين أجهزة شبكة SD-WAN والوصول الآمن، يمكن للمؤسسات تبسيط عملية النشر وتحسين قابلية التطوير وضمان تطبيق الأمان الثابت للمستخدمين بغض النظر عن مكان تواجدهم. ويعد هذا الدمج مكونا أساسيا في بنية SASE الحديثة، مما يتيح للمكاتب الفرعية والمواقع البعيدة والمستخدمين كثيري التنقل إمكانية الوصول الآمن إلى الإنترنت.

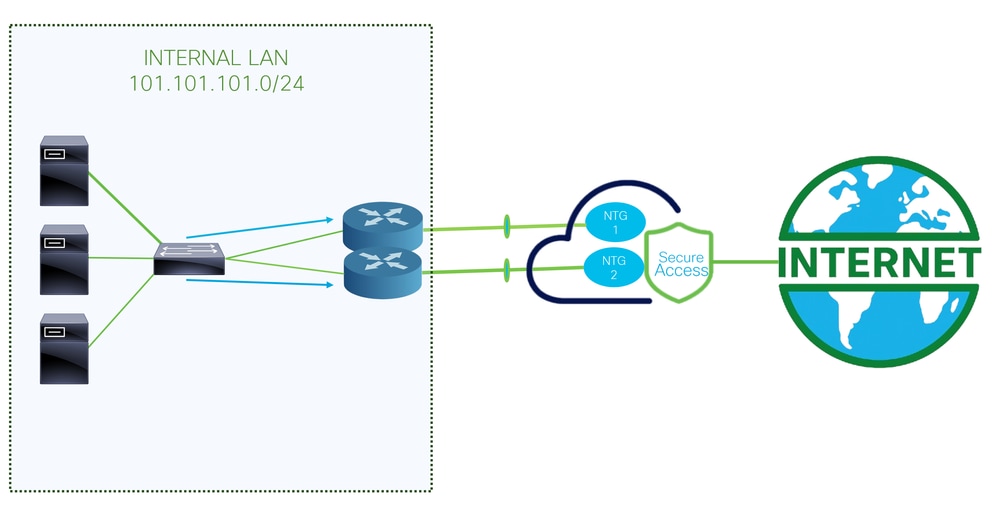

الرسم التخطيطي للشبكة

هذه هي البنية المستخدمة لمثال التكوين هذا. كما ترى، هناك موجهات حافة:

إذا أخترت نشر السياسات على جهازين مختلفين، يتم تكوين NTG لكل موجه، ويتم تمكين NAT على جانب الوصول الآمن. هذا يسمح كلا مسحاج تخديد أن يرسل حركة مرور من المصدر نفسه من خلال الأنفاق. وعادة، لا يسمح بذلك؛ ومع ذلك، يتيح تمكين خيار NAT لهذه الأنفاق لموجهين من الحافة إرسال حركة مرور تنشأ من عنوان المصدر نفسه.

المتطلبات الأساسية

المتطلبات

- معرفة الوصول الآمن

- مدير Cisco Catalyst SD-WAN الإصدار 20.15.1 و Cisco IOS XE Catalyst SD-WAN الإصدار 17.15.1 أو إصدار أحدث

- المعرفة الوسيطة للتوجيه والتحويل

- معرفة ECMP

- معرفة الشبكات الخاصة الظاهرية (VPN)

المكونات المستخدمة

- مستأجر الوصول الآمن

- مدير Catalyst SD-WAN الإصدار 20.18.1 و Cisco IOS XE Catalyst SD-WAN الإصدار 17.18.1

- مدير Catalyst SD-WAN

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

تكوين الوصول الآمن

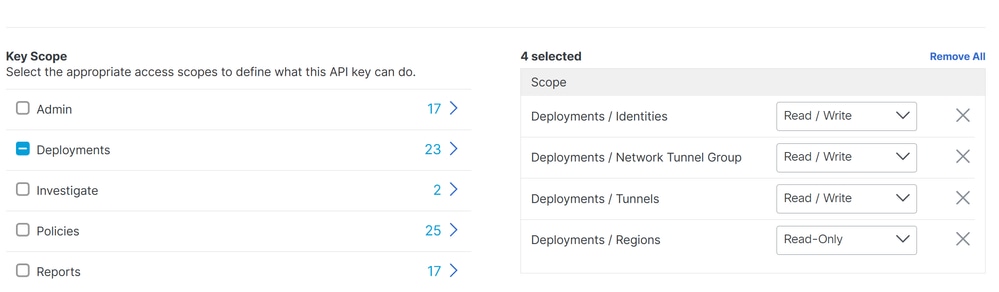

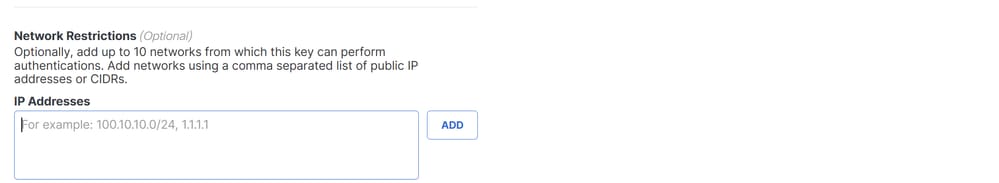

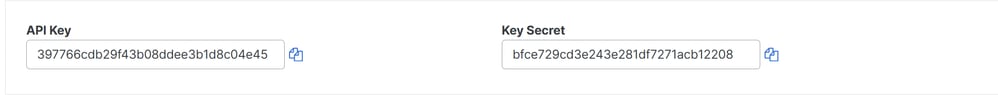

إنشاء واجهة برمجة التطبيقات

لإنشاء الأنفاق المؤتمتة باستخدام الوصول الآمن، تحقق من الخطوات التالية:

انتقل إلى لوحة معلومات الوصول الآمن.

- انقر فوق

Admin > API Keys - انقر فوق

Add - أختر الخيارات التالية:

Deployments / Network Tunnel Group: قراءة/كتابةDeployments / Tunnels: قراءة/كتابةDeployments / Regions: للقراءة فقطDeployments / Identities: كتابة-قراءةExpiry Date: عدم انتهاء الصلاحية أبدا

ملاحظة: وبشكل إختياري، أضف ما يصل إلى 10 شبكات يمكن أن يقوم هذا المفتاح منها بإجراء عمليات مصادقة. إضافة شبكات باستخدام قائمة مفصولة بفاصلة من عناوين IP العامة أو عناوين CIDR (التوجيه المتبادل بين المجالات بدون فئات).

- انقر

CREATE KEYلإنهاء إنشاء ANDAPI KeyKey Secret.

تحذير: انسخها قبل النقر فوقACCEPT AND CLOSE؛ وإلا، فإنك تحتاج إلى إنشائها مرة أخرى وحذف تلك التي لم يتم نسخها.

ثم لإنهاء النقرACCEPT AND CLOSE.

تكوين SD-WAN

تكامل واجهة برمجة التطبيقات

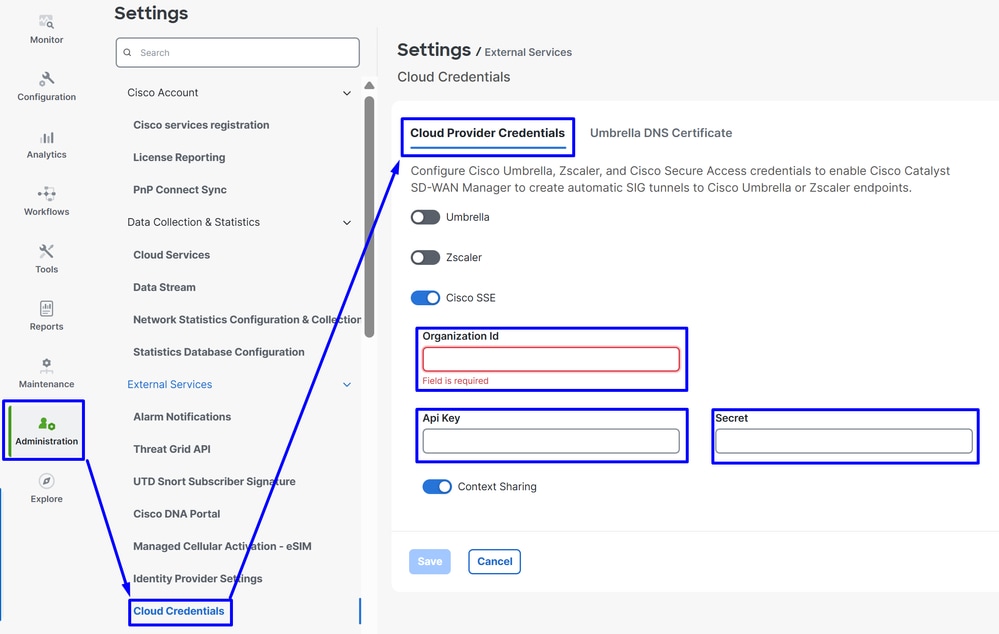

انتقل إلى برنامج Catalyst SD-WAN Manager:

- انقر فوق

Administration>Settings>Cloud Credentials - ثم انقر على

Cloud Provider CredentialsوتمكينCisco SSEوتعبئة إعدادات API و Organtiazation

Organization ID: يمكنك الحصول على ذلك من عنوان URL الخاص بلوحة معلومات SSE https://dashboard.sse.cisco.com/org/xxxxxApi Key: انسخه من تكوين الوصول الآمن الخطوةSecret: نسخه من تكوين الوصول الآمن الخطوة

ثم بعد ذلك اضغط علىSaveالزر.

ملاحظة: قبل المتابعة بالخطوات التالية، يلزمك التأكد من أن مدير SD-WAN وحواف Catalyst SD-WAN بها دقة DNS والوصول إلى الإنترنت.

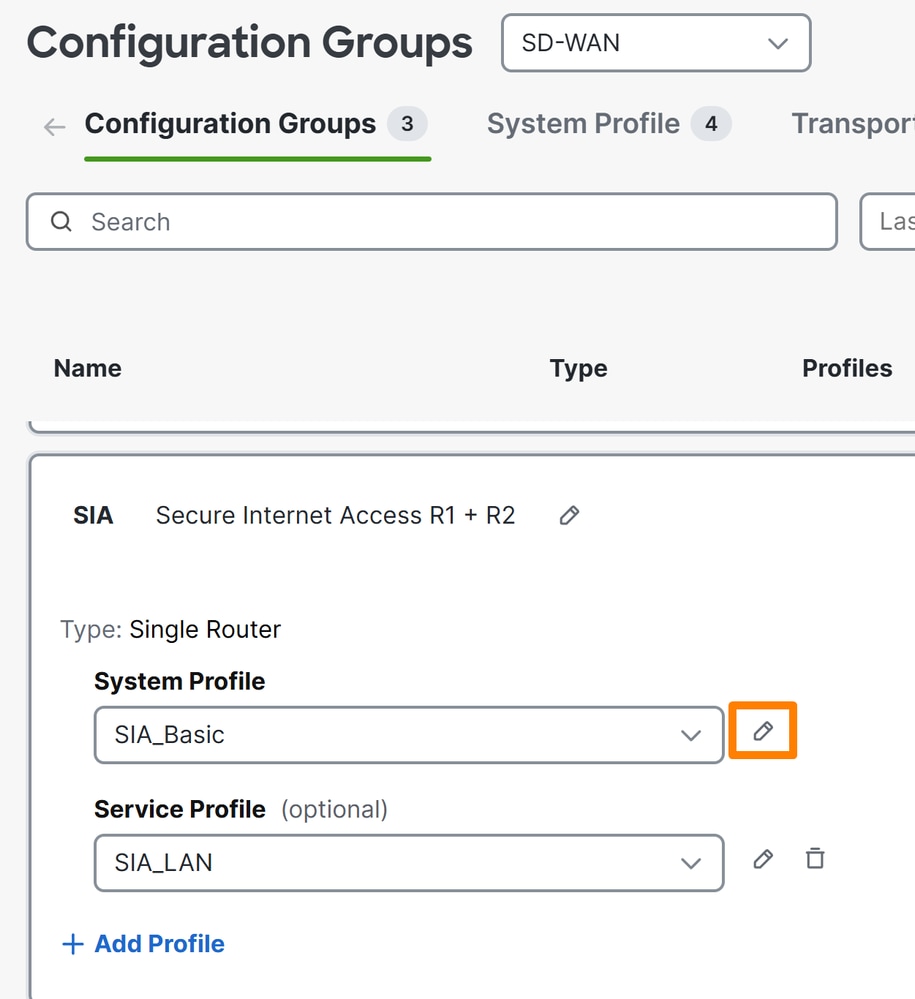

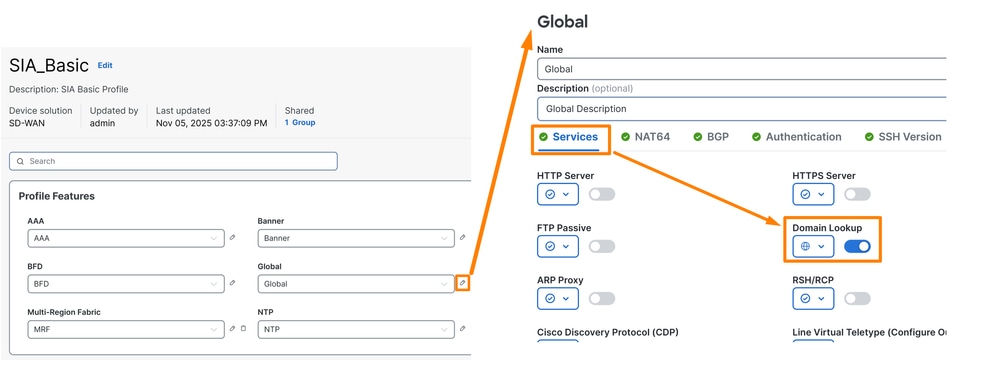

للتحقق مما إذا تم تمكين البحث عن DNS، الرجاء الانتقال إلى:

- انقر على التكوين > مجموعات التكوين

- انقر على توصيفات الأجهزة الطرفية وقم بتحرير توصيف النظام

- ثم قم بتحرير الخيار العمومي وتأكد من تمكين تحليل المجال

تكوين مجموعة النهج

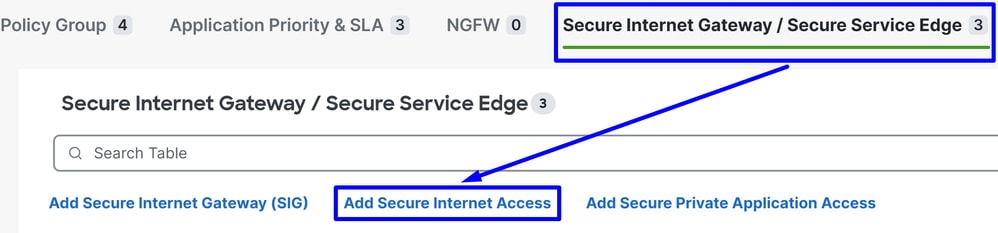

انتقل إلى التكوين > مجموعات السياسات:

- انقر فوق

Secure Internet Gateway / Secure Service Edge>Add Secure Internet Access

ملاحظة: في الإصدارات الأقل من 20.18، يسمى هذا الخيار بإضافة حافة خدمة آمنة (SSE)

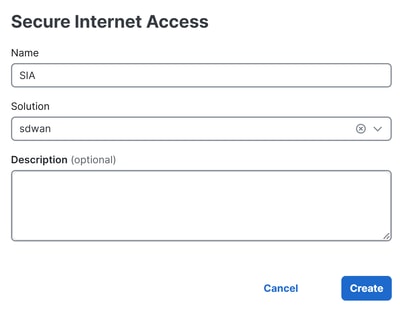

- قم بتكوين اسم وحل وانقر فوق

Create

تتيح لك التكوينات التالية إنشاء الأنفاق بعد نشر التكوين في حواف Catalyst SD-WAN:

SSE Provider: SSEContext Sharing: أختر الشبكة الخاصة الظاهرية (VPN) أو الرقيب وفقا لاحتياجاتكTracker

Source IP Address: أختر خاص بالجهاز (وهذا يسمح لك بتعديله لكل جهاز والتعرف على حالة الاستخدام الخاصة به في مرحلة النشر)

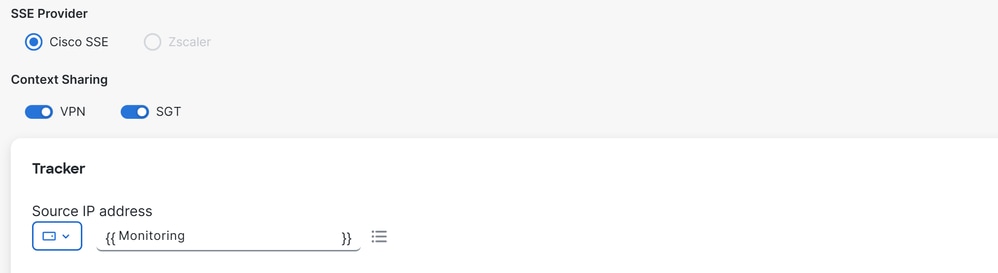

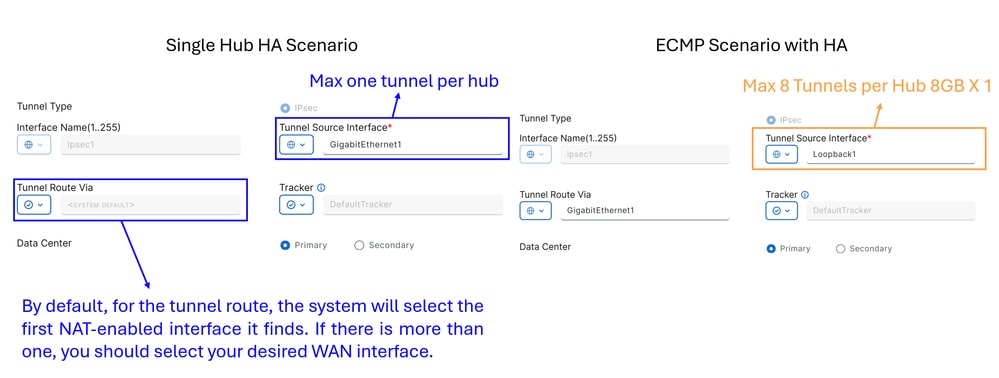

تحت الخطوةConfigurationتضع الأنفاق:

Single Hub HA Scenario: في هذا السيناريو، يمكنك تكوين توفر عال باستخدام وحدة NTG كنشطة وأخرى كسلبية، مع حد أقصى لسعة المعالجة يبلغ 1 جيجابت في الثانية لكل وحدة NTGECMP Scenario with HA: في هذا السيناريو، يمكنك تكوين ما يصل إلى 8 أنفاق لكل مركز، مما يدعم ما يصل إلى إجمالي 16 أنفاق لكل NTG. ويسمح هذا الإعداد بسعة معالجة أعلى عبر الأنفاق

ملاحظة: إذا كان لواجهات شبكتك معدل إخراج أكبر من 1 جيجابت في الثانية وكنت بحاجة إلى قابلية تطوير، فيجب عليك إستخدام واجهات الاسترجاع. وإلا، يمكنك إستخدام الواجهات القياسية على جهازك. الغرض من هذا تمكين ECMP من جانب الوصول الآمن.

تحذير: إذا كنت ترغب في تكوين واجهات الاسترجاع لسيناريو ECMP، فيجب عليك أولا إعداد واجهات الاسترجاع فيConfiguration Groups>Transport & Management Profile، ضمن السياسة التي تستخدمها في الموجه الخاص بك.

- انقر فوق

Add Tunnel

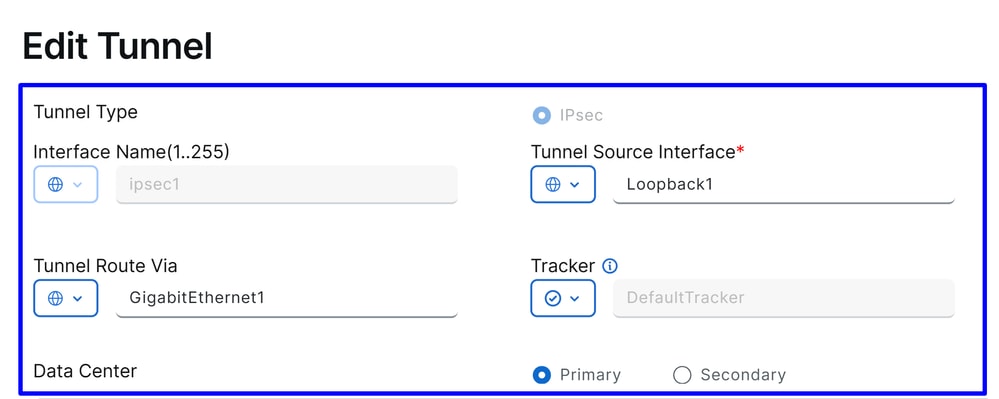

Interface Name: بروتوكول IPSec1 و IPSec2 و IPSec3 وما إلى ذلكTunnel Source Interface: أختر واجهات الاسترجاع أو واجهات معينة من حيث قمت بإنشاء النفقTunnel Route Via: إذا أخترت Loopback، أنت تحتاج أن ينتقي القارن طبيعي من أي أنت تريد أن يوجه الحركة مرور. إذا لم تقم بتحديد الاسترجاع، فسيظهر هذا الخيار متدرج، واستخدم الواجهة الأولى التي تم تمكين NAT بها والتي يقوم النظام بإنشائها. إذا كان هناك أكثر من واحد، فيجب عليك تحديد واجهة WAN المطلوبةData Center: هذا يعني المركز في Secure Access أنك قمت بإنشاء الاتصال

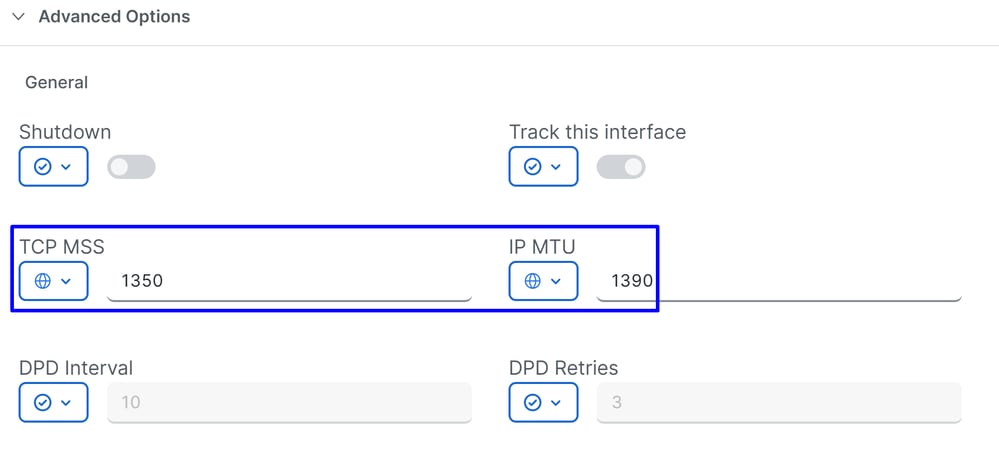

الجزء التالي من تكوين النفق الذي تقوم بتكوين الأنفاق باستخدام أفضل الممارسات المقدمة من Cisco.

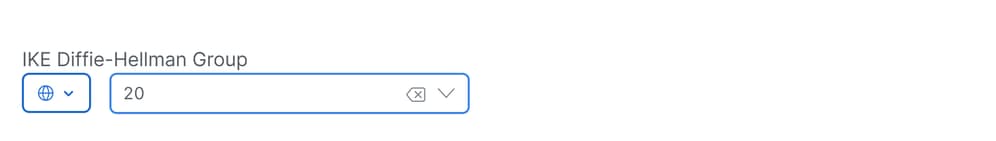

TCP MSS: 1350IP MTU: 1390IKE Diffie-Hellman Group: 20

بعد ذلك يجب تكوين النفق الثانوي للإشارة إلى مركز البيانات الثانوي.

سيناريو HA أحادي المركز

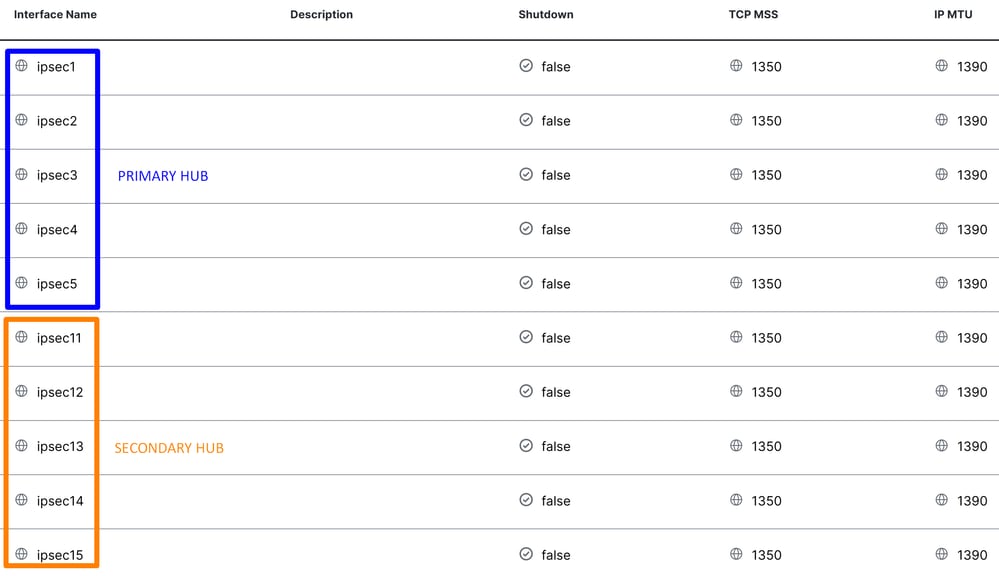

هذه هي النتيجة النهائية عند إستخدام نشر السيناريو العادي.

ECMP SCENARIO WITH HA

بعد ذلك، تحتاج إلى تكوين التوافر العالي في نهج الإنترنت الآمن.

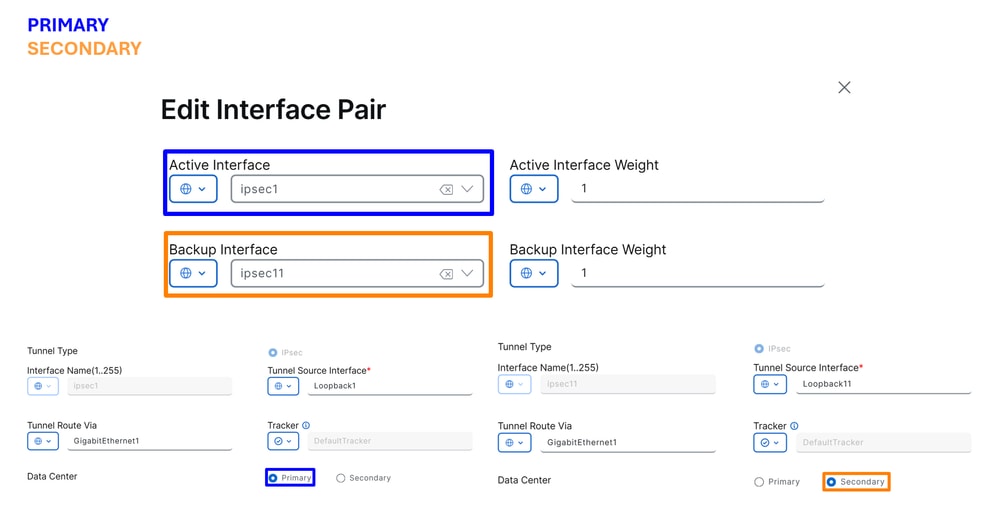

انقر فوق إضافة زوج واجهة:

في هذه الخطوة، يلزمك تكوين النفق الأساسي والثانوي لكل زوج نفق تقوم بإعداده. وهذا يعني ان كل نفق لديه نسخه الخاص. وتذكروا ان هذه الانفاق أنشئت كقنوات رئيسية وثانوية لهذا القصد عينه.

"Active interface" تشير إلى النفق الرئيسي، بينما تشير "Backup interface" إلى النفق الثانوي:

Active Interface: أساسيBackup Interface: ثانوية

تحذير: إذا تم تخطي هذه الخطوة، فلن تظهر الأنفاق، ولن يتم إنشاء اتصال من الموجهات لتأمين الوصول.

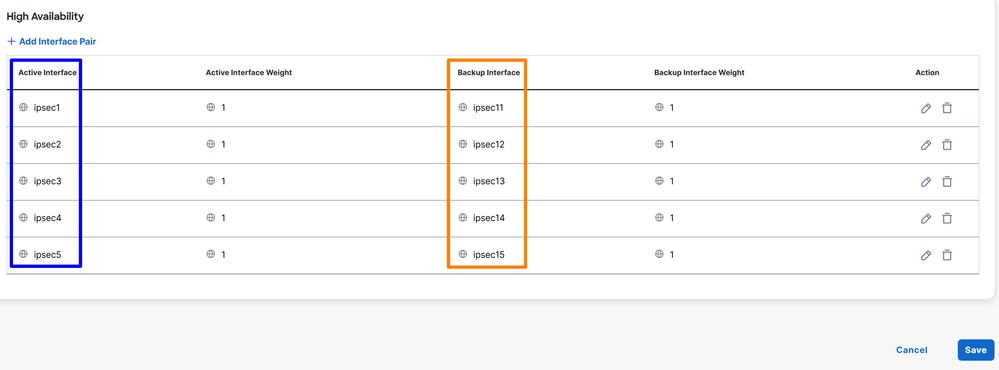

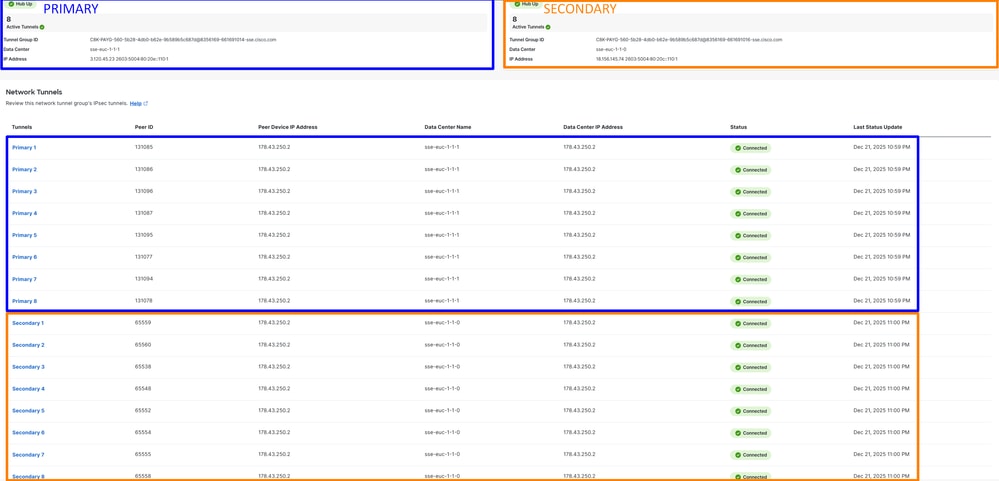

بعد تكوين التوفر العالي للأنفاق، يتم عرض الإعداد كما هو موضح في الصورة أدناه. في مثال المختبرات المستخدم لهذا الدليل، تظهر خمسة أنفاق في HA. يمكن تعديل عدد الأنفاق حسب الحاجة.

ملاحظة: بحد أقصى 8 أزواج من الأنفاق (16 نفقا: 8 أساسي و 8 ثانوي) يمكن تكوينها في برنامج SD-WAN Catalyst vManage. يدعم الوصول الآمن من Cisco ما يصل إلى 10 أزواج من الأنفاق.

- انقر

Save

بعد هذه النقطة، إذا تم تكوين كل شيء بشكل صحيح، تظهر الأنفاق ك UP في مدير SD-WAN والوصول الآمن.

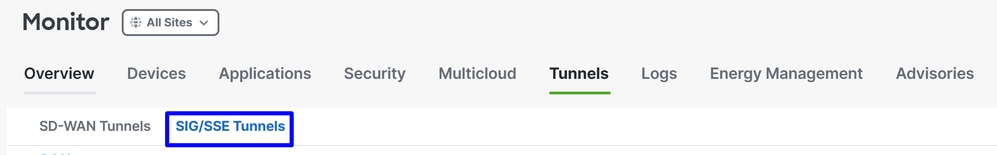

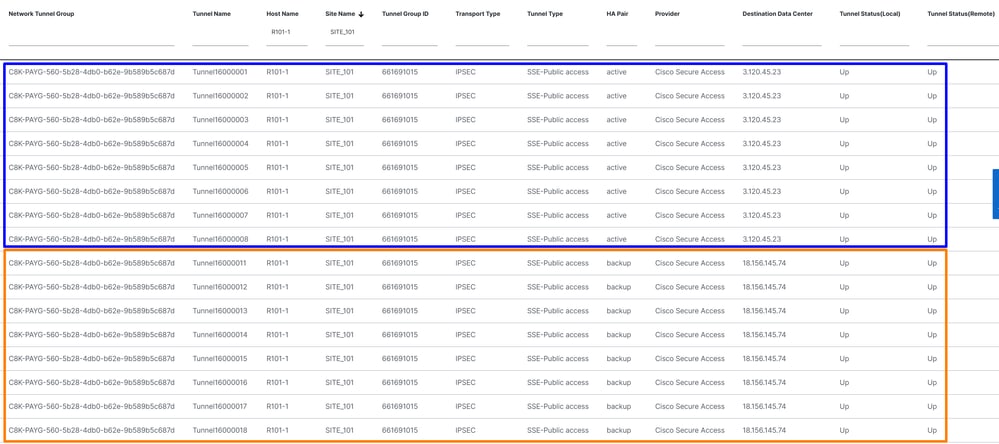

للتحقق من ذلك في شبكة SD-WAN، تحقق من الخطوات التالية:

- انقر فوق

Monitor>Tunnels - ثم انقر فوق

SIG/SSE Tunnels

ويمكنك رؤية الأنفاق التي تم إنشاؤها إلى Cisco Secure Access UP أو لا.

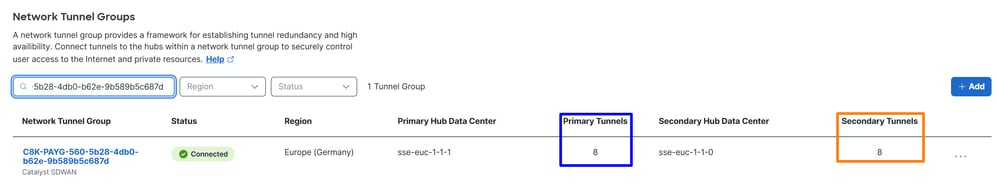

للتحقق منSecure Accessالدخول، تحقق من الخطوات التالية:

- انقر فوق

Connect>Network Connections

في عرض تفصيلي، انقر اسم النفق:

بعد ذلك، يمكنك الانتقال إلى الخطوة، Create your Custom Bypass FQDN or APP in SD-WAN

إنشاء شبكة FQDN أو التطبيق الخاص بك في SD-WAN (إختياري)

هناك حالات إستخدام خاص حيث تحتاج إلى إنشاء تجاوز تطبيق وFQDN أو IP يمكنك تطبيقها على سياسات التوجيه الخاصة بك:

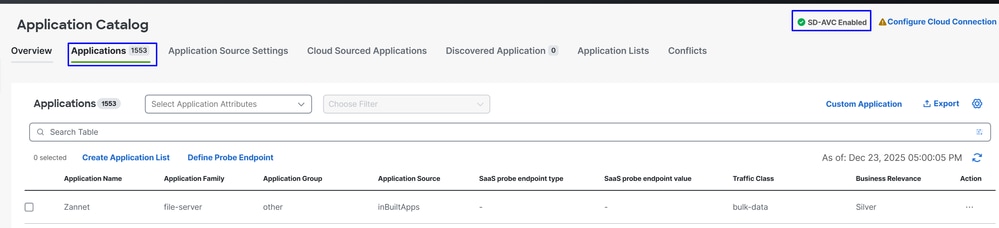

انتقل إلى مدخل إدارة شبكة SD-WAN:

- انقر فوق

Configuration>Application Catalog>Applications

تلميح: في حالة تشغيل إصدار أقل من 20.15، يمكن إنشاء تطبيقات مخصصة ضمن قوائم النهج

ملاحظة: للحصول على حق الوصول إلى كتالوج التطبيقات، يجب تمكين SD-AVC.

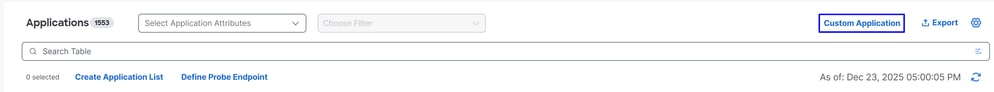

- انقر فوق

Custom Application

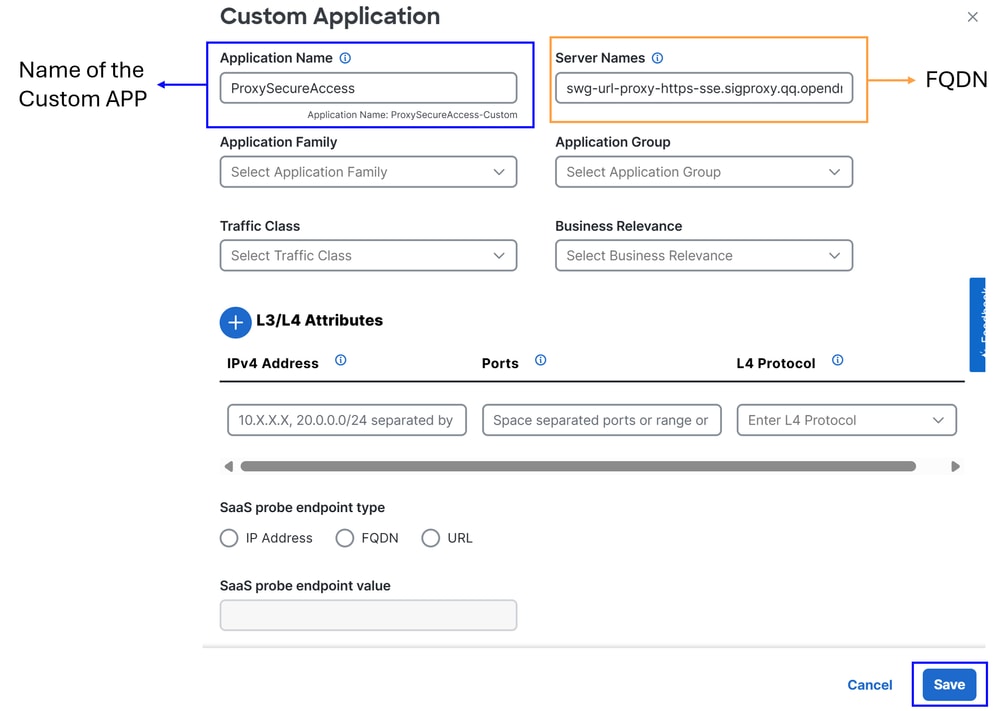

في هذه المرحلة، يتم تكوين إستثناء أساسي باستخدام Secure Client - Umbrella Module SWG FQDN:

ProxySecureAccess

Server Name: أستخدم FQDN الذي تريد تجاوزه (في هذا المثال، تم تكوين FQDN الخاص ب SWG)- swg-url-proxy-https-sse.sigproxy.qq.opendns.com

- swg-url-proxy-https-ORGID.sseproxy.qq.opendns.com

- انقر فوق

Save

ملاحظة: تغيير ORGid باستخدام رقم مؤسسة SSE.

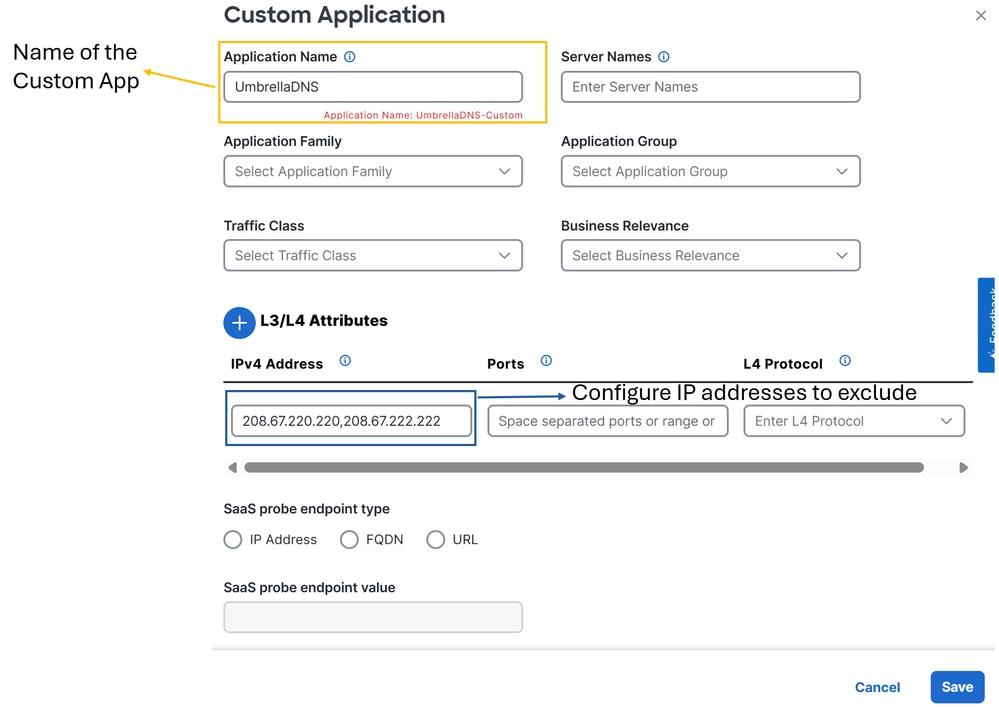

وبعد ذلك، يتم إنشاء إستثناء أساسي؛ في هذه الحالة، خوادم Umbrella DNS:

UmbrellaDNS

يمكنك الآن المتابعة مع تكوينات سياسات التوجيه.

توجيه حركة المرور

في هذه الخطوة، يلزمك توجيه حركة مرور الإنترنت من خلال الأنفاق لحمايتها عبر الوصول الآمن من Cisco. في هذه الحالة، تستخدم سياسة توجيه مرنة تسمح لنا بتجاوز بعض تعليمات حركة المرور للمساعدة على منع إرسال حركة المرور غير المرغوب فيها من خلال "الوصول الآمن" أو لتجنب الممارسات السيئة المحتملة.

أولا، دعه يحدد طريقتي التوجيه اللتين يمكن إستخدامهما:

Configuration>Configuration Groups>Service Profile>Service Route: توفر هذه الطريقة التوجيه للوصول الآمن، ولكنها تفتقر إلى المرونة.Configuration>Policy Groups>Application Priority & SLA: توفر هذه الطريقة خيارات توجيه متنوعة داخل شبكة SD-WAN، والأهم من ذلك، تسمح لك بتجاوز حركة مرور معينة حتى لا يتم إرسالها من خلال الوصول الآمن.

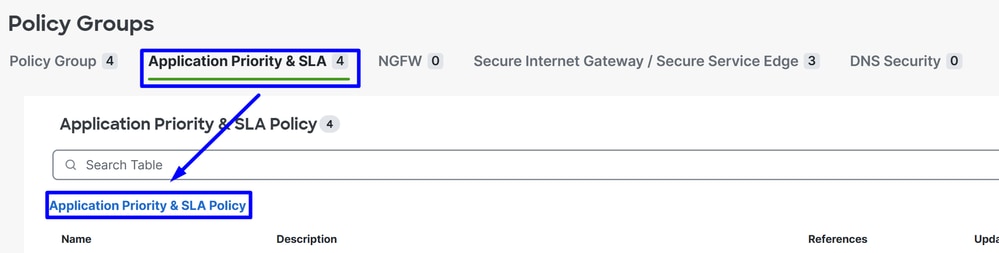

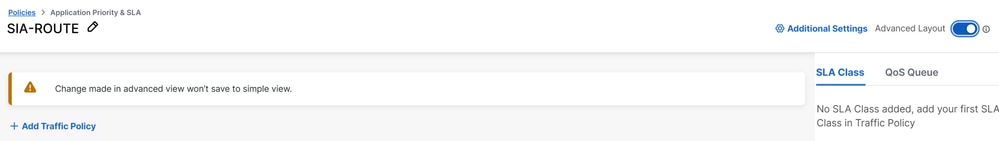

للمرونة والتوافق مع أفضل الممارسات، يتم إستخدام هذا التكوين،Application Priority & SLA:

- انقر فوق

Configuration>Policy Groups>Application Priority & SLA

- ثم انقر فوق

Application Priority & SLA Policy

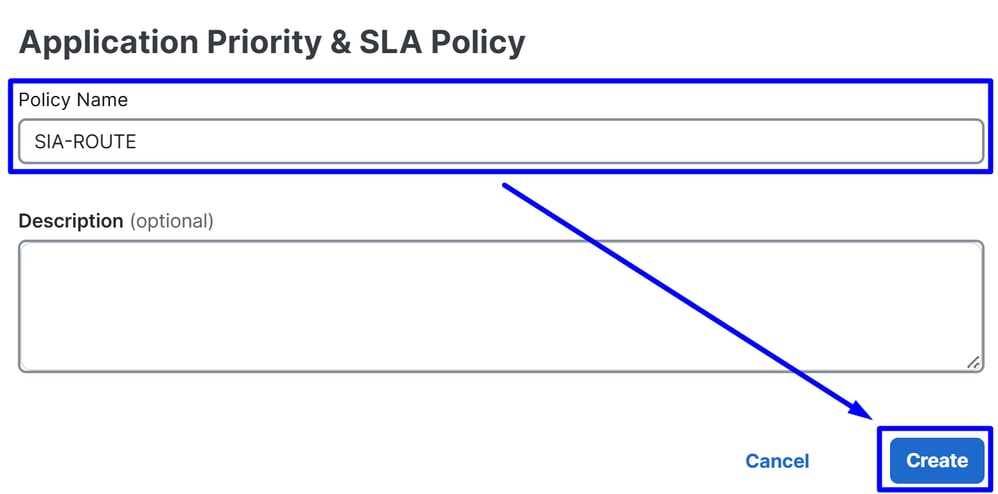

- تكوين اسم نهج وانقر فوق

Create

- تمكين

Advanced Layout - انقر فوق

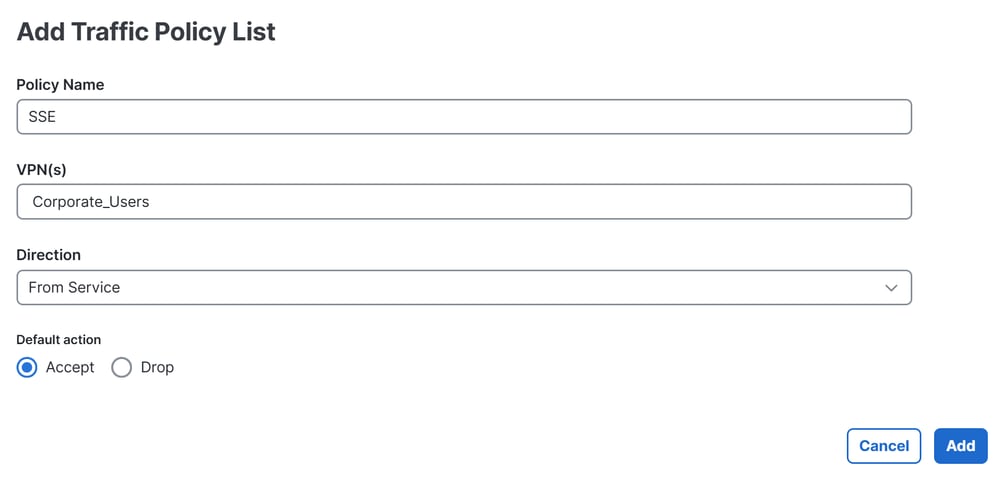

+ Add Traffic Policy

Policy Name: الاسم الذي يقوم بضبط هذا إلى الغرض من قائمة نهج حركة المرور هذهVPN(s): أخترت الخدمة VPN من مستعمل من حيث أنت توجه الحركة مرورDirection: من الخدمةDefault action: قبول

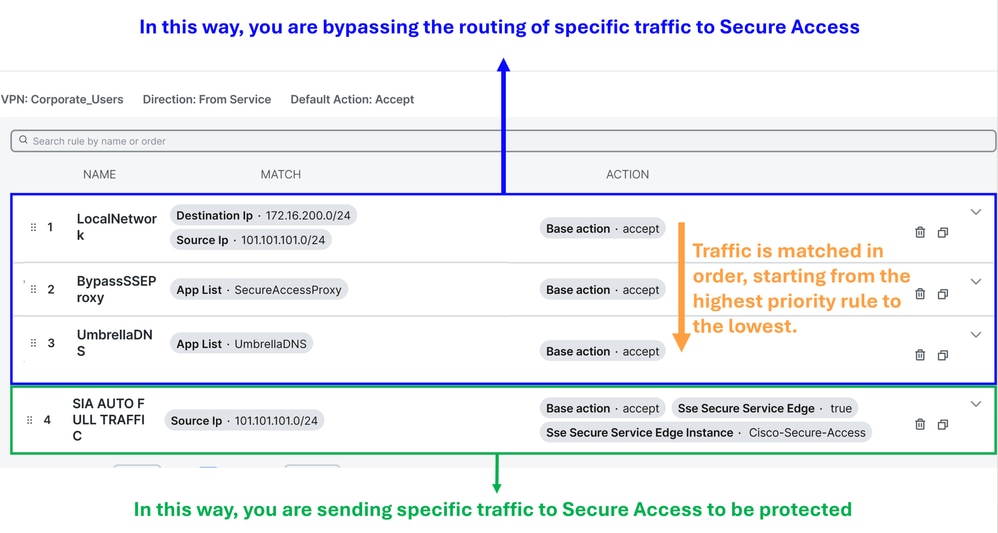

بعد ذلك يمكنك بدء إنشاء نهج حركة المرور:

Local Network Policy (Optional): المصدر 101.101.101.0/24، الوجهة 172.16.200.0/24. يمنع هذا المسار حركة مرور البيانات داخل الشبكة من أن يتم إرسالها إلى Cisco Secure Access. عادة، لا يقوم العملاء بهذا الإجراء، حيث تتم معالجة التوجيه الداخلي عادة بواسطة موجه التوزيع في عمليات نشر SD-WAN. يضمن هذا التكوين عدم توجيه حركة المرور الداخلية بين هذه الشبكات الفرعية إلى الوصول الآمن، وفقا لما إذا كان السيناريو الخاص بك يتطلب ذلك (إختياري، وهذا يتوقف على بيئة الشبكة الخاصة بك)BypassSSEProxy (Optional): يمنع هذا النهج أجهزة الكمبيوتر الداخلية باستخدام وحدة Cisco Umbrella النمطية في Secure Client و SWG التي تم تمكينها من إرسال حركة مرور الوكيل إلى السحابة مرة أخرى. لا يعد توجيه حركة مرور الوكيل إلى السحابة مرة أخرى أفضل ممارسة.UmbrellaDNS (Best Practice): يمنع هذا النهج استعلامات DNS الموجهة للإنترنت من الإرسال عبر النفق. لا يوصى بإرسال استعلامات DNS إلى محولات Umbrella (208.67.222.222،208.67.220.220) عبر النفق.SIA AUTO FULL TRAFFIC: يقوم هذا النهج بتوجيه جميع حركات المرور من المصدر 101.101.101.0/24 إلى الإنترنت من خلال أنفاق SSE التي قمت بإنشائها مسبقا، مما يضمن حماية حركة المرور هذه في السحابة.

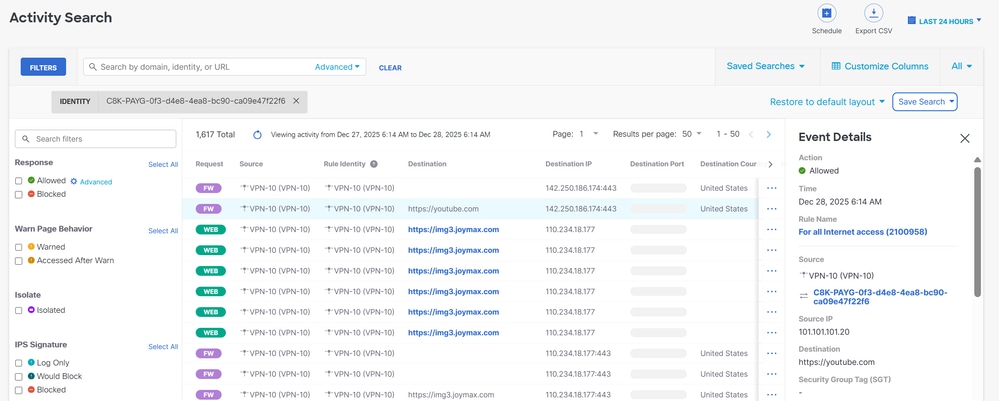

التحقق من الصحة

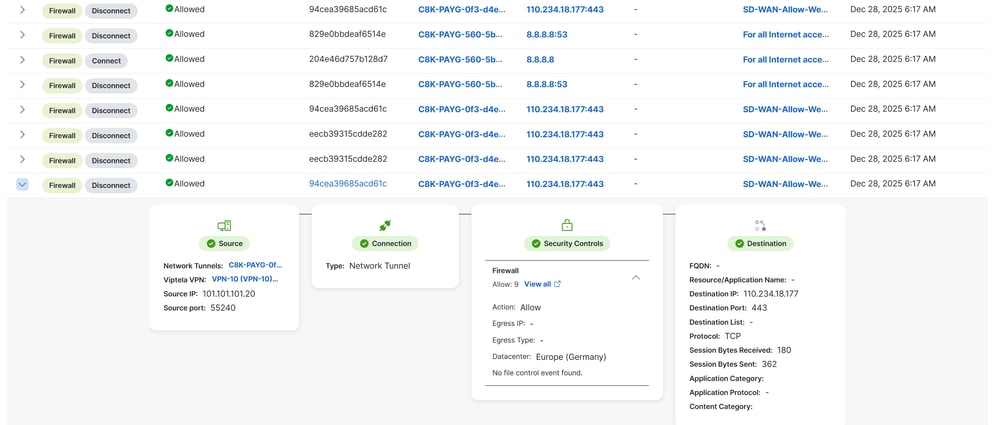

للتحقق من ما إذا كانت حركة المرور تفيض بالفعل من خلال Cisco Secure Access، انتقل إلىEventsأوActivity SearchNetwork-Wide Path Insightsوتصفية حسب هوية النفق الخاصة بك:

الوصول الآمن - البحث عن الأنشطة

انتقل إلىMonitor>Activity Search:

الوصول الآمن - الأحداث

انتقل إلىMonitor>Events:

ملاحظة: تأكد من أن لديك النهج الافتراضي مع تمكين التسجيل، يتم تعطيل التسجيل بشكل افتراضي.

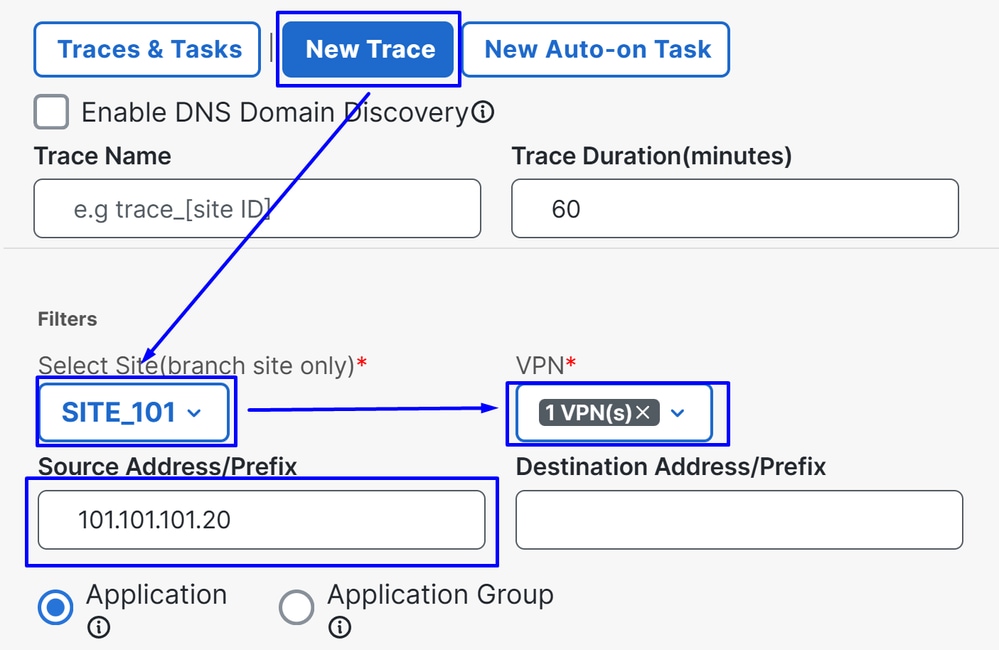

Catalyst SD-WAN Manager - رؤى المسار على مستوى الشبكة

انتقل إلى برنامج Catalyst SD-WAN Manager:

- انقر فوق

Tools>Network-Wide Path Insights - انقر فوق

New Trace

Site: أختر الموقع الذي تتدهور منه حركة المرورVPN: أختر معرف شبكة VPN للشبكة الفرعية من حيث حركة مرور البياناتSource: ضع عنوان IP أو أتركه على شكل فارغ لتصفية حركة المرور التي تمت تصفيتها بواسطةSiteأداة الاختيارVPNو

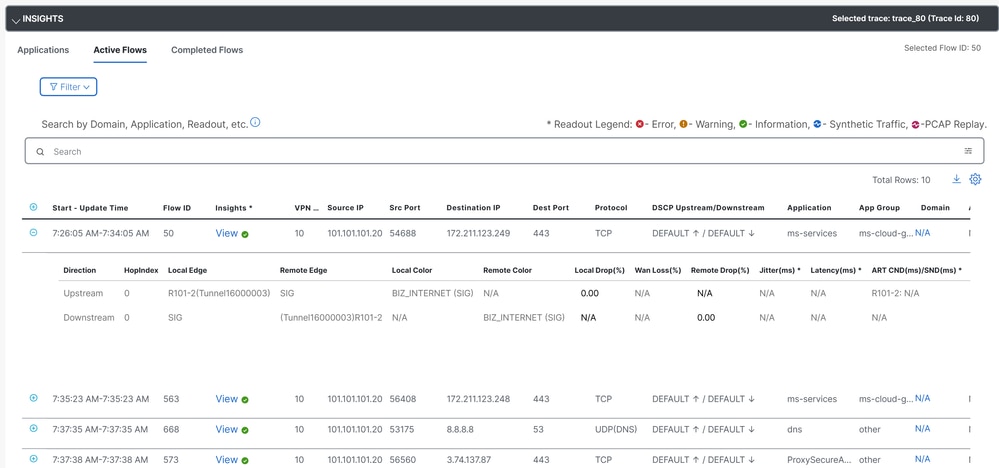

بعد ذلك في Insights، يمكنك رؤية حركة مرور البيانات التي تفيض عبر الأنفاق ونوع حركة المرور التي تنتقل إلى الوصول الآمن:

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

08-Jan-2026

|

الإصدار الأولي |

تمت المساهمة من قبل

- خايرو مورينوإخصائي نجاح العملاء

- أليخاندرو رويز سانشيزإخصائي نجاح العملاء

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات