المقدمة

يصف هذا المستند الخطوات المطلوبة لتكوين اكتشاف الشبكة الموثوق به ل ZTNA.

المتطلبات الأساسية

- الحد الأدنى لإصدار العميل الآمن 5.1.10

- النظام الأساسي المدعوم - Windows و MacOS

- الوحدة النمطية للنظام الأساسي الموثوق به (TPM) لنظام التشغيل Windows

- المعالج المساعد الآمن Secure Pocket لأجهزة Apple

- يتم إستثناء 'الخوادم الموثوق بها' التي تم تكوينها في أي ملف تعريف شبكة موثوق بها ضمنيا من اعتراض ZTA. لا يمكن لهذه الخوادم أيضا الوصول إليها كموارد خاصة من ZTA.

- يؤثر تكوين TND على جميع العملاء المسجلين في المؤسسة

- يمكن للمسؤولين إستخدام الخطوات التالية لإنشاء "تجزئة مفتاح عام للشهادة" للخوادم الموثوق بها

- تنزيل الشهادة العامة للخوادم الموثوق بها

- قم بتشغيل أمر shell هذا إلى

generate the hash:

openssl x509 -in -pubkey -noout | openssl pkey -pubin -outform DER | openssl dgst –sha256

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- Cisco Secure Access

- تسجيل الأجهزة في الوصول بدون ثقة باستخدام المصادقة المستندة إلى SAML أو CERT.

المكونات المستخدمة

- Secure Client الإصدار 5.1.13

- TPM

- مستأجر الوصول الآمن

- جهاز Windows

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

- يتيح TND للمسؤولين تكوين "العميل الآمن" لإيقاف توجيه حركة مرور ZTA وتنفيذها مؤقتا على الشبكات الموثوق بها.

- يقوم العميل الآمن باستئناف تنفيذ ZTA عندما تترك نقطة النهاية الشبكة الموثوق بها.

- لا تتطلب هذه الميزة أي تفاعل بين المستخدم النهائي.

- يمكن إدارة تكوينات ZTA TND بشكل مستقل لوجهات ZTA الخاصة والإنترنت.

الفوائد الرئيسية

- يوفر الأداء المحسن للشبكة وتقليل زمن الوصول تجربة مستخدم أكثر سلاسة.

- يوفر تطبيق الأمان المحلي في الشبكة الموثوق بها إستخدام الموارد بشكل مرن ومحسن.

- يمكن للمستخدمين النهائيين الاستفادة من الميزات دون أي مطالبات أو إجراءات.

- إن السيطرة المستقلة على قطاع تكنولوجيا المعلومات والاتصالات من أجل الدخول الخاص والإنترنت توفر المرونة للمسؤول للتعامل مع مختلف المخاوف التشغيلية والأمنية

التكوين

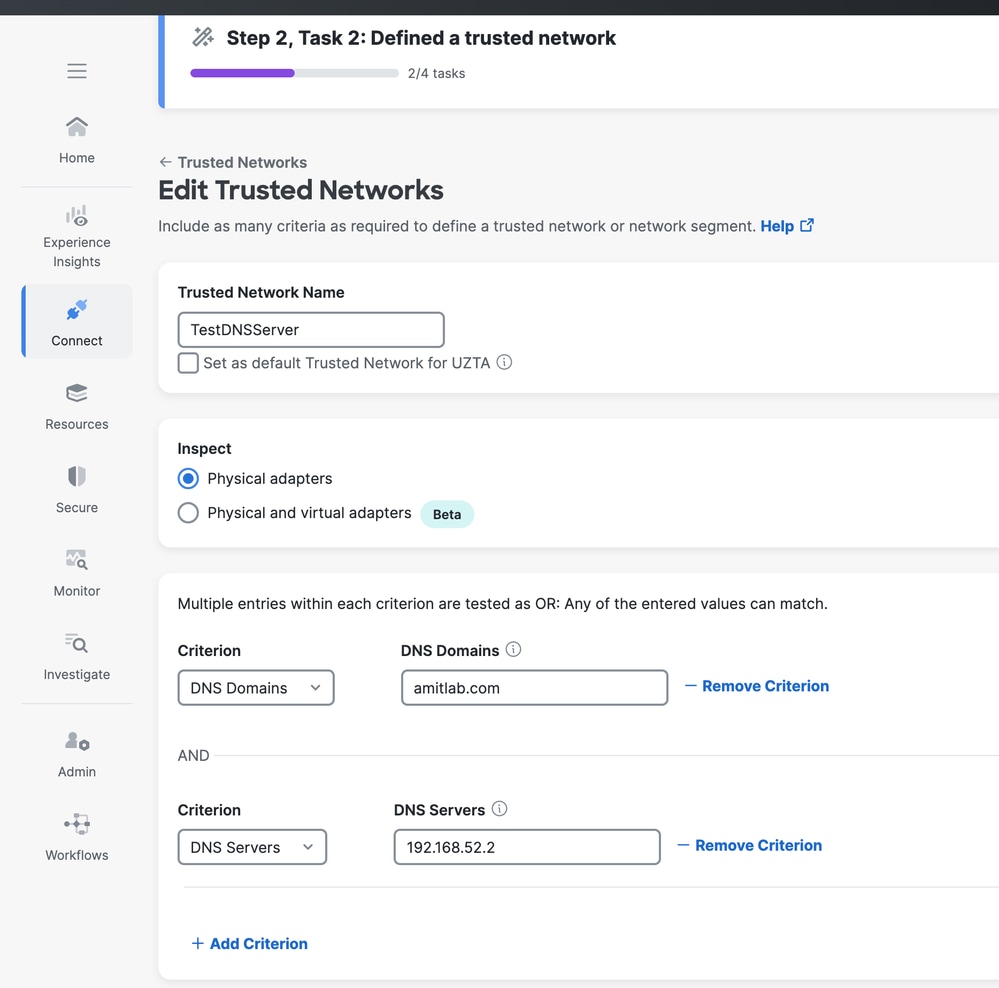

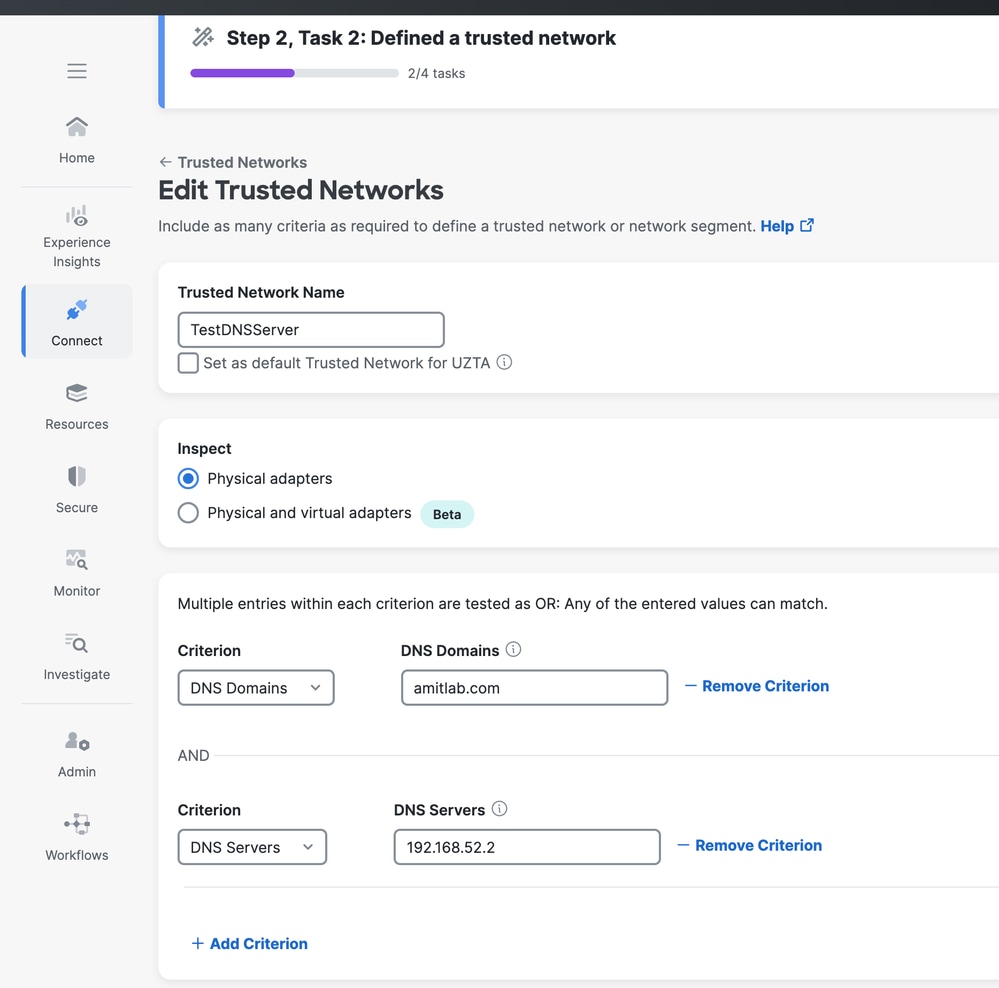

الخطوة 1: إنشاء ملف تعريف شبكة موثوق به - خادم DNS والمجال

انتقل إلى لوحة معلومات الوصول الآمن:

- انقر فوق

Connect>End User Connectivity>Manage Trusted Networks> +Add

- توفير اسم لملف تعريف الشبكة الموثوق بها وتكوين أحد المعايير التالية على الأقل:

DNS Servers - قيم مفصولة بفاصلة لكافة عناوين خادم DNS التي يجب أن تكون بها واجهة الشبكة عندما يكون العميل في شبكة موثوق بها. يمكن إستخدام أي خادم تم إدخاله لمطابقة ملف التعريف هذا. لمطابقة TND، يجب أن يتطابق أي عنوان من عناوين خادم DNS مع الواجهة المحلية.DNS Domains - القيم المفصولة بفاصلة للاحقات DNS التي يجب أن تكون بها واجهة الشبكة عندما يكون العميل في شبكة موثوق بها.Trusted Server- إضافة خادم أو أكثر على الشبكة يقدم شهادة TLS بتجزئة تطابق التجزئة التي توفرها. لتحديد منفذ آخر غير 443، قم بإلحاق المنفذ باستخدام التدوين القياسي. يمكنك إضافة ما يصل إلى 10 خوادم موثوق بها، يحتاج خادم واحد منها فقط إلى إجتياز التحقق.

كرر الخطوات لإضافة توصيفات شبكة موثوق بها إضافية.

ملاحظة: الخيارات المتعددة ضمن نفس الفئة هي المشغل OR. المعايير المختلفة المحددة هي عامل تشغيل AND.

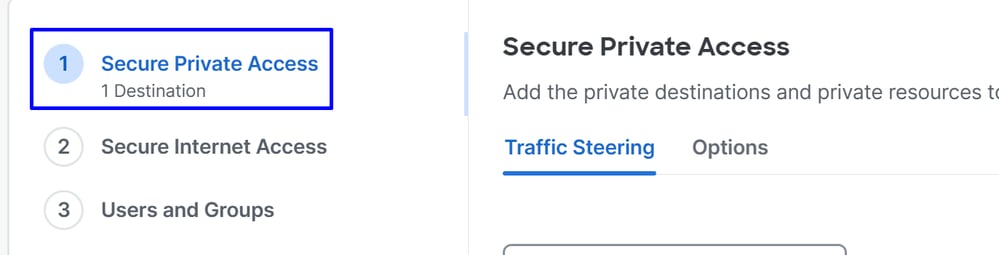

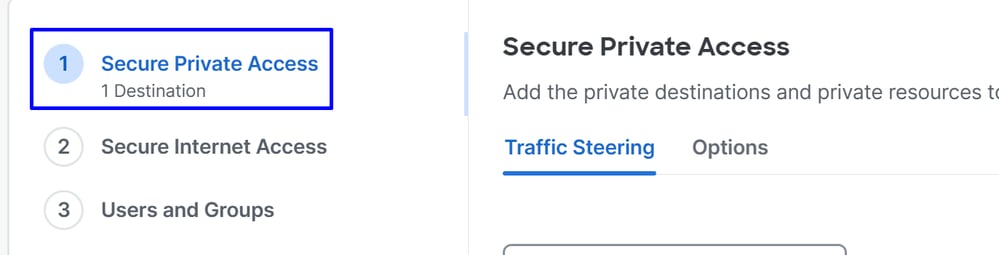

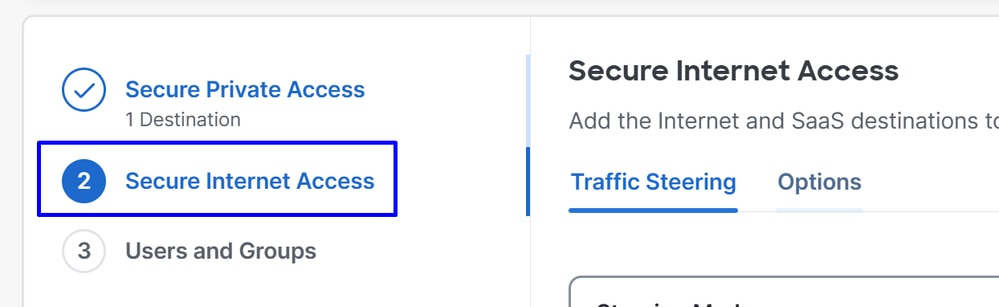

الخطوة 2: تمكين TND للوصول الخاص أو إلى الإنترنت

- انتقل إلى

Connect> End User Connectivity

- تحرير ملف تعريف ZTA

- إما

Secure Private Destinationsأو Secure Internet Access

الوصول الآمن الخاص

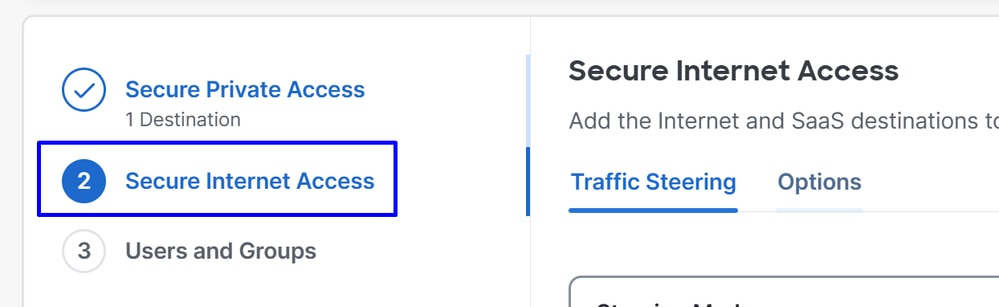

الوصول الآمن إلى الإنترنت

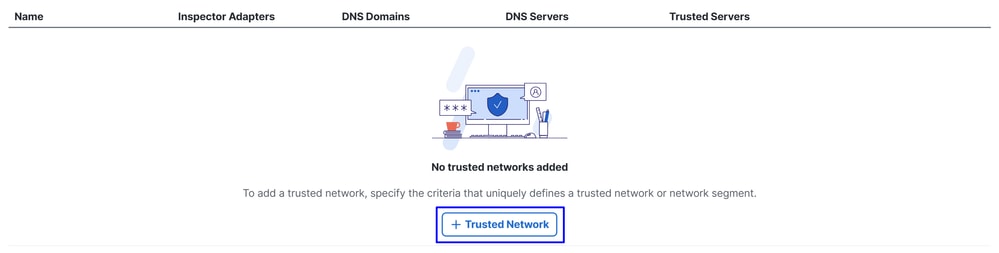

- انقر فوق

Options

- انقر فوق

Use trusted networks to secure private destinationsأوUse trusted networks to secure internet destinationsيعتمد على إختيارات الخيارات قبل

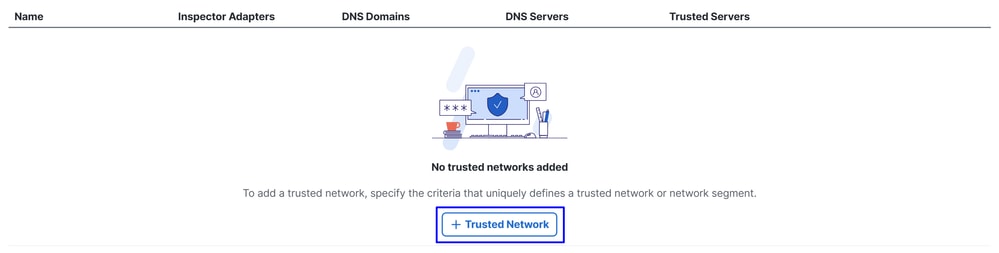

- انقر فوق

+ Trusted Network

- أختر ملف (ملفات) تعريف الشبكة الموثوق بها التي قمت بتكوينها في الصفحة السابقة وانقر فوق

Save

الوصول الآمن الخاص

الوصول الآمن إلى الإنترنت

- قم بتعيين

Users/Groupsملف تعريف ZTA وانقرClose.

الخطوة 3: التكوين من جانب العميل

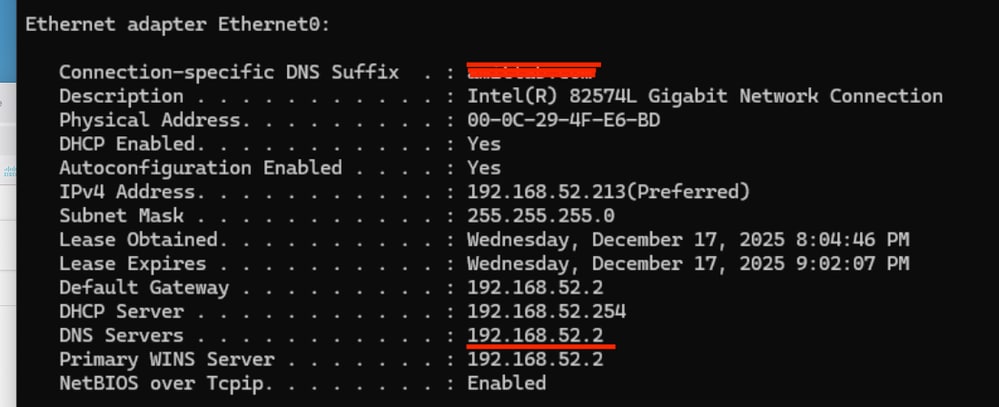

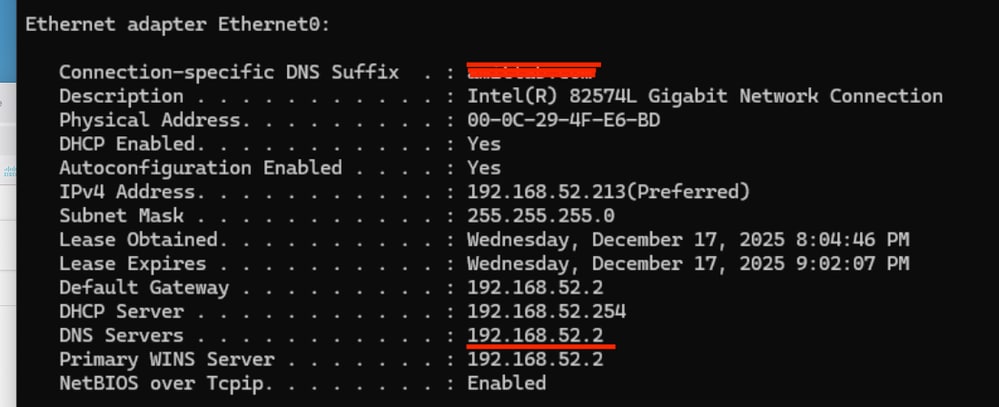

1. تأكد من وجود خادم DNS صحيح معرف ضمن مهايئ الإيثرنت كما اخترنا المهايئ الفعلي كمعيار

2. تأكد من تحديد لاحقة DNS الخاصة بالاتصال.

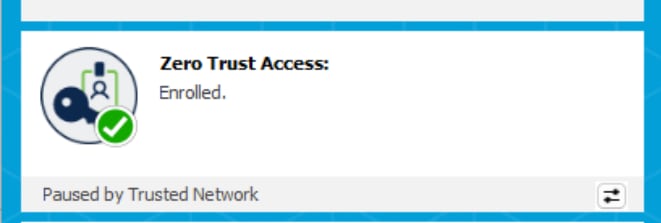

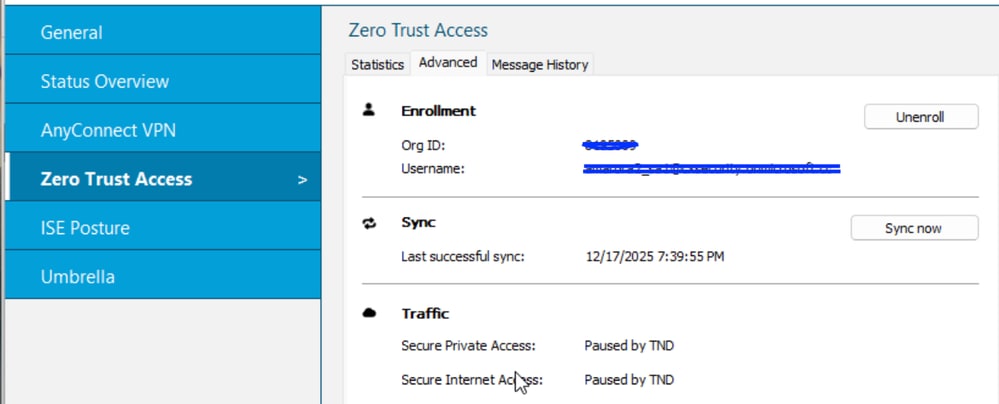

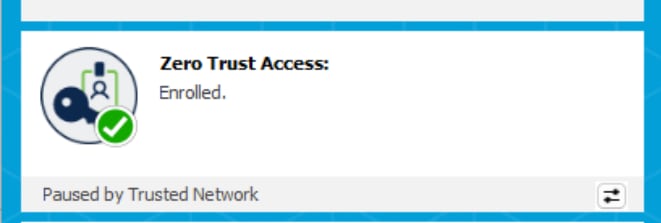

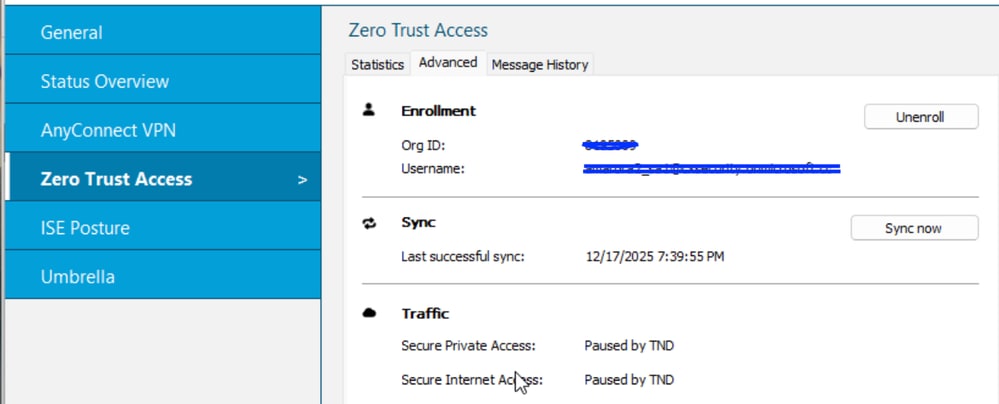

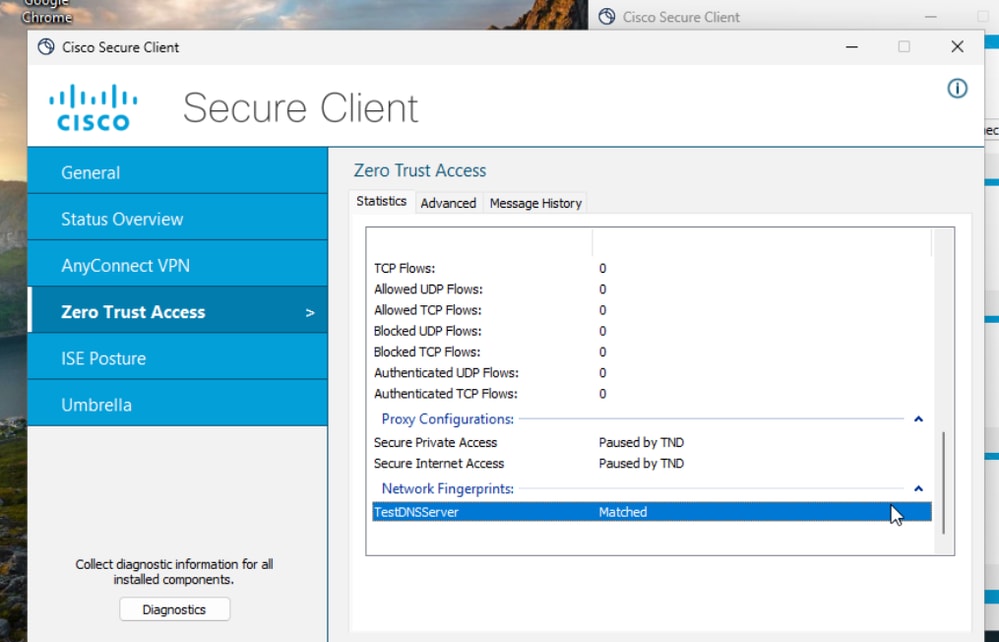

مع مزامنة تكوين ZTA التالية إلى "عميل آمن" في بضع دقائق، تتوقف وحدة ZTA تلقائيا عند اكتشافها على إحدى الشبكات الموثوق بها التي تم تكوينها.

التحقق من الصحة

لم يتم تكوين قواعد TND.

2025-12-17 17:53:40.71938 csc_zta_agent[0x000206c/config_enforcement، 0x000343c] I/ ActiveSteeringPolicy.cpp:316 ActiveSteeringPolicy::collectProxyConfigPauseReasons() سيقوم TND بتوصيل ProxyConfig 'default_spa_config' (لا توجد قواعد)

2025-12-17 17:53:40.71938 csc_zta_agent[0x000206c/config_enforcement، 0x000343c] I/ ActiveSteeringPolicy.cpp:316 ActiveSteeringPolicy::collectProxyConfigPauseReasons() سيقوم TND بتوصيل ProxyConfig 'default_tia_config' (لا توجد قواعد)

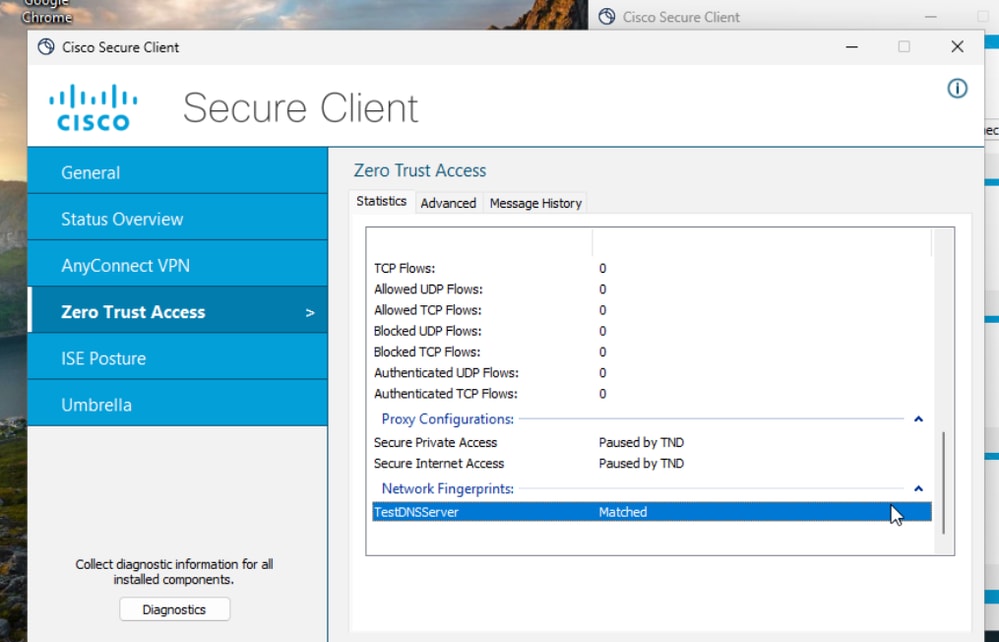

قاعدة TND المكونة - خادم DNS - تكوين العميل المتلقى

25-12-17 20:33:15.987956 csc_zta_agent[0x0000f80، 0x000ed4] W/ CaptivePortalDetectionService.cpp:308 CaptivePortalDetectionService::getProbeUrl() لا توجد لقطة شبكة أخيرة، باستخدام عنوان url الخاص بالمسبار الأول

2025-12-17 20:33:15.992042 csc_zta_agent[0x0000f80، 0x0000ed4] I/ NetworkChangeService.cpp:144 NetworkChangeService::Start() لقطة الشبكة الأولية:

Ethernet0: الشبكات الفرعية=192.168.52.213/24 dns_servers=192.168.52.2 dns_domain=amitlab.com dns_suffixes=amitlab.com isPhysical=true default_gateways=192.168.52.2

captivePortalState=غير معروف

Conditional_actions:[{"action":"disconnect" يخبر TND أنه تم تكوينه في ملف تعريف ZTA.

2025-12-17 17:55:36.430233 csc_zta_agent[0x0000c90/config_service، 0x000343c] I/ ConfigSync.cpp:309 ConfigSync::HandleRequestComplete() تم تلقي تكوين جديد:

{"ztnaConfig":{"global_settings":{"exclude_local_lan":true}،"network_finger":[{"id:"28f629ee-7618-44cd-852d-6ae1674e3cac"،"label":"TestDNSServer"،"match_dns_domains":["amitlab.com"]،"match_dns_servers":

["192.168.52.2"]،"retry_interval":300}]،"proxy_configs":[{"conditional_actions":[{"action":"disconnect"،"check_type":"on_network"،"match_network_finger":["28f629ee-7618-4cd-852d-6ae1674e3cac"]}،{"action:"connect"}، id:"default_spa_config"،"label: الوصول الآمن الخاص"،"match_resource_configs":["spa_steering_config"]،"proxy_server":"spa_proxy_server"}،{"conditional_actions":[{"action":"disconnect"،"check_type":"on_network"،"match_network_finger":["28f629ee-7618-44cd-852d-6ae1674e3cac"]،{"action":"connect"}،"id":

2025-12-17 17:55:36.472435 csc_zta_agent[0x00039a8/main، 0x000343c] I/ NetworkFingerService.cpp:196 NetworkFingerService::handleStatusUpdate() حالة بصمة الإصبع لشبكة البث: بصمة الإصبع: واجهات 28f629ee-7618-44cd-852d-6ae1674e3cac: Ethernet0

قطع اتصال TND على شرط DNS

2025-12-17 17:55:36.729130 csc_zta_agent[0x000206c/config_enforcement، 0x000343c] I/ ActiveSteeringPolicy.cpp:378 ActiveSteeringPolicy::UpdateActiveProxyConfigs() تحديث تكوين الوكيل النشط

2025-12-17 17:55:36.729130 csc_zta_agent[0x000206c/config_enforcement، 0x000343c] I/ ActiveSteeringPolicy.cpp:287 ActiveSteeringPolicy::collectProxyConfigPauseReasons() سيقوم TND بفصل ProxyConfig "الوصول الآمن إلى الإنترنت" بسبب الحالة: على_الشبكة: 28f629ee-7618-44cd-852d-6ae1674e3cac action=Disconnect

2025-12-17 17:55:36.729130 csc_zta_agent[0x000206c/config_enforcement، 0x000343c] I/ ActiveSteeringPolicy.cpp:366 ActiveSteeringPolicy::updateProxyConfigStatus() ProxyConfig 'Secure Access' ينفصل بسبب: InactiveTnd

2025-12-17 17:55:36.729130 csc_zta_agent[0x000206c/config_enforcement، 0x000343c] I/ ActiveSteeringPolicy.cpp:366 ActiveSteeringPolicy::updateProxyConfigStatus() ProxyConfig 'Secure Internet Access' ينفصل بسبب: InactiveTnd

2025-12-17 17:55:36.731286 csc_zta_agent[0x00039a8/main، 0x000343c] I/ ZtnaTransportManager.cpp:1251 ZtnaTransportManager::closeObsoleteAppFlows() فرض تدفق الإغلاق بسبب ProxyConfigEnrollmentObsolete id=7b35249c-64e1-4f55-b12b-58875a806969 proxyConfigId=default_tia_config TCP غاية [safesing.googleApis.com]:443 srcPort=61049 realDestIpAddr=172.253.122.95 process=<chrome.exe|PID|PID_1900PAMITA4IT0IT0IT0IT0IT0IT 5220|المستخدم AMIT\AMITA> MATCHRuleType=DNS

معلومات ذات صلة

التعليقات

التعليقات