المقدمة

يصف هذا المستند عملية تكوين اكتشاف التهديدات لخدمات VPN للوصول عن بعد على مدير أجهزة جدار الحماية الآمن (FDM) من Cisco.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- الدفاع الآمن عن تهديد جدار الحماية (FTD) من Cisco

- برنامج FDM الآمن

- Remote Access VPN (RAVPN) على FTD

يتم دعم ميزات اكتشاف التهديدات هذه في إصدارات "برنامج الإرسال فائق السرعة (FTD) الآمن المدرجة في القائمة التالية:

- قطار الإصدار 7.0- مدعوم من الإصدار 7.0.6.3 والإصدارات الأحدث ضمن هذا القطار المحدد.

- 7.2 - يتم دعمه من الإصدار 7.2.9 والإصدارات الأحدث ضمن هذا القطار المحدد.

- 7.4 نسخة قطار- مدعومة من الإصدار 7.4.2.1 والإصدارات الأحدث ضمن هذا القطار المحدد.

- 7.6 نسخة قطار- مدعومة من الإصدار 7.6.0 وأي إصدارات أحدث.

ملاحظة: هذا سمة حاليا لا يساند في صيغة قطار 7،1 أو 7،3.

المكونات المستخدمة

تستند المعلومات الموضحة في هذا المستند إلى الإصدار الظاهري Cisco Secure FTD 7.4.2.1.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

تساعد ميزات اكتشاف التهديدات الخاصة بخدمات VPN للوصول عن بعد في منع هجمات رفض الخدمة (DoS) من عناوين IPv4 عن طريق حظر المضيف (عنوان IP) الذي يتجاوز الحدود التي تم تكوينها تلقائيا لمنع مزيد من المحاولات حتى تقوم بإزالة فجوة عنوان IP يدويا. تتوفر خدمات منفصلة للأنواع التالية من الهجمات:

- محاولات المصادقة الفاشلة المتكررة: محاولات المصادقة الفاشلة المتكررة للوصول عن بعد إلى خدمات VPN (هجمات المسح الضوئي لاسم مستخدم/كلمة مرور القوة).

- هجمات بدء العميل: حيث يقوم المهاجم ببدء محاولات الاتصال للوصول عن بعد إلى وحدة الاستقبال والبث الخاصة بالشبكة الخاصة الظاهرية (VPN) عدة مرات من مضيف واحد ولكنه لا يكمل هذه المحاولات.

- يحاول الاتصال الوصول إلى خدمات VPN للوصول عن بعد غير صالحة: عند محاولة المهاجمين الاتصال بمجموعات قنوات مدمجة معينة تم تصميمها فقط من أجل الأداء الداخلي للجهاز. لا تحاول نقاط النهاية الشرعية الاتصال بمجموعات الأنفاق هذه.

يمكن لهذه الهجمات، حتى عند فشلها في محاولة الوصول، إستهلاك موارد حسابية ومنع المستخدمين الحقيقيين من الاتصال بخدمات VPN للوصول عن بعد. عند تمكين هذه الخدمات، يتجنب جدار الحماية المضيف (عنوان IP) الذي يتجاوز الحدود التي تم تكوينها تلقائيا. هذا يمنع المزيد من المحاولات إلى أن تقوم بإزالة فجوة عنوان IP يدويا.

ملاحظة: وبشكل افتراضي، يتم تعطيل جميع خدمات اكتشاف التهديدات للوصول عن بعد إلى VPN.

التكوين

ملاحظة: تكوين هذه الميزات على FTD الآمن مدعوم حاليا عبر FlexConfig فقط.

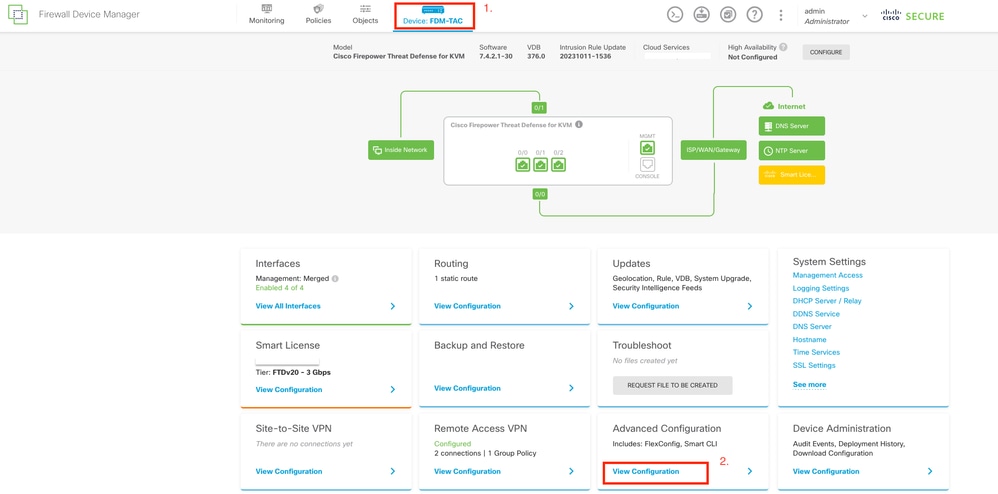

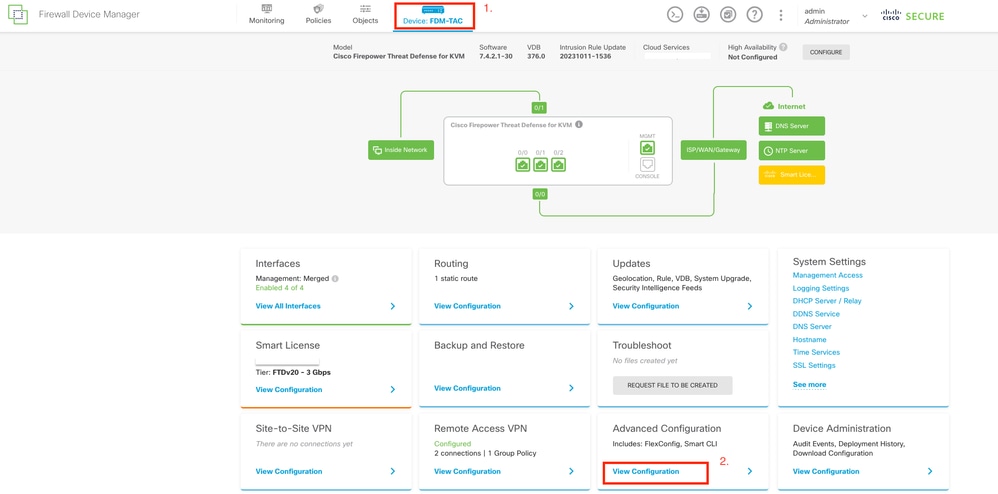

1. سجل الدخول إلى إدارة قاعدة بيانات المحول الآمنة.

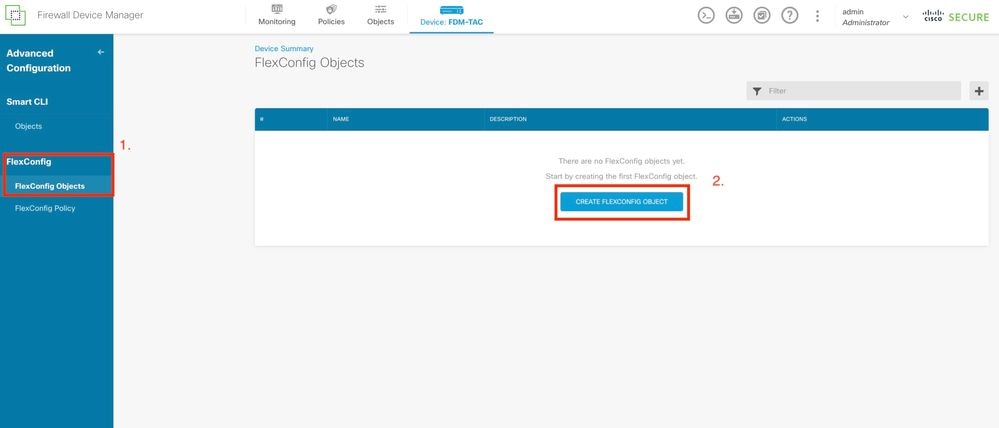

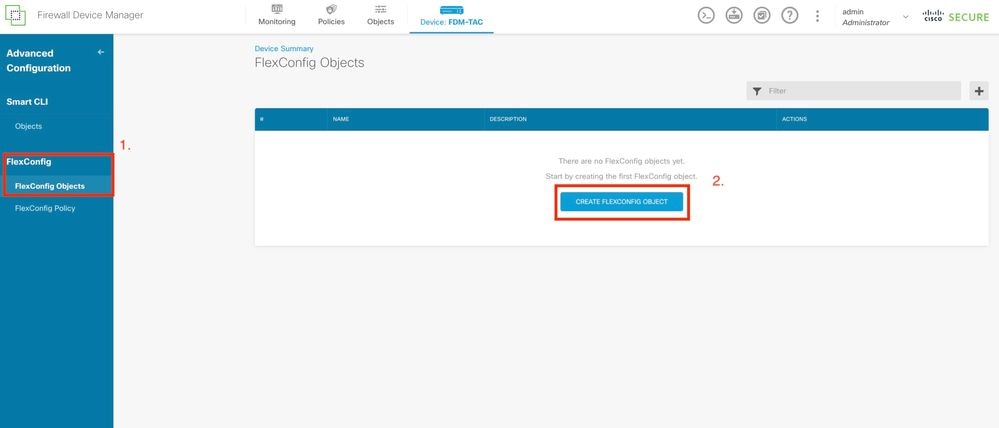

2. لتكوين كائن FlexConfig، انتقل إلى الجهاز > التكوين المتقدم > FlexConfig > FlexConfig Objects، ثم انقر فوق Create FlexConfig Object.

قم بتحرير "التكوين المتقدم" من الصفحة الرئيسية ل FDM.

قم بتحرير "التكوين المتقدم" من الصفحة الرئيسية ل FDM.

إنشاء كائن FlexConfig.

إنشاء كائن FlexConfig.

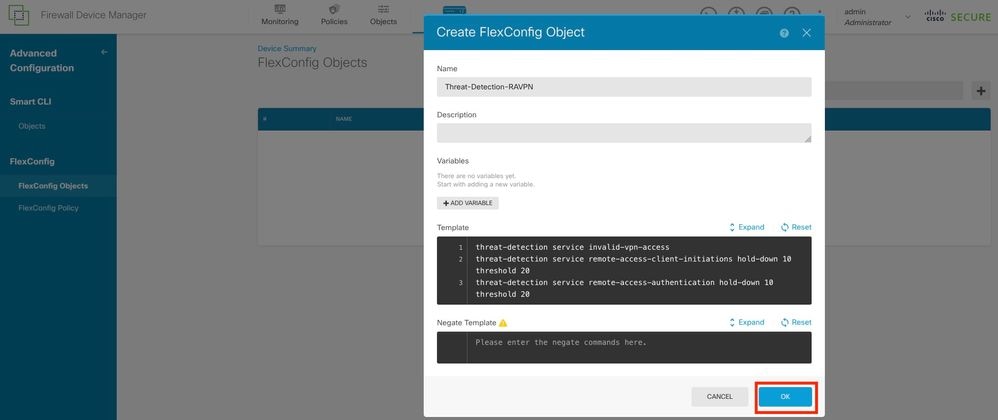

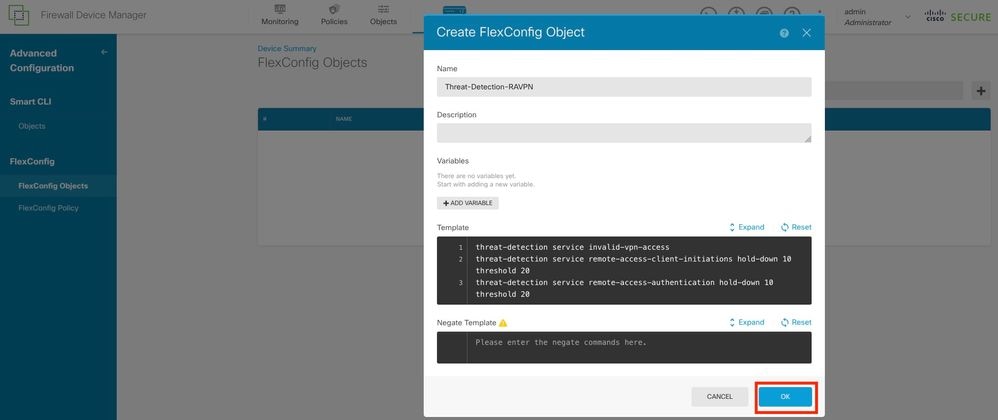

3. بمجرد فتح نافذة كائن FlexConfig، أضف التكوين المطلوب لتمكين ميزات اكتشاف التهديدات الخاصة بشبكة VPN للوصول عن بعد:

الميزة 1. اكتشاف التهديدات لمحاولات الاتصال بخدمات VPN الداخلية (غير الصالحة) فقط

لتمكين هذه الخدمة، أضف الأمر invalid-vpn-access لخدمة اكتشاف التهديدات في مربع نص كائن FlexConfig.

الميزة 2. اكتشاف التهديدات لهجمات بدء عميل شبكة VPN للوصول عن بعد

لتمكين هذه الخدمة، أضف أمر <دقيقة>الحد <count>خدمة اكتشاف التهديدات من بعد-عمليات بدء العميل" في مربع نص كائن FlexConfig، حيث:

- يحدد الإيقاف المؤقت <minutes> الفترة بعد آخر محاولة بدء يتم خلالها حساب محاولات الاتصال المتتالية. إذا كان عدد محاولات الاتصال المتتالية يفي بالعتبة التي تم تكوينها خلال هذه الفترة، فسيتم تجنب عنوان IPv4 الخاص بالمهاجم. يمكنك تعيين هذه الفترة بين 1 و 1440 دقيقة.

- Threshold <count> هو عدد محاولات الاتصال المطلوبة خلال فترة الانتظار لتشغيل تجنب. يمكنك تعيين الحد الفاصل بين 5 و 100.

على سبيل المثال، إذا كانت فترة التعليق هي 10 دقائق والعتبة هي 20، يتم تجنب عنوان IPv4 تلقائيا إذا كانت هناك 20 محاولة توصيل متتالية في غضون 10 دقائق.

ملاحظة: عند تعيين قيم الإبقاء والحد الأدنى، ضع في حسبانك إستخدام NAT. إن يستعمل أنت ضرب، أي يسمح كثير طلب من ال نفسه عنوان، راعي قيمة أعلى. وهذا يضمن حصول المستخدمين الصحيحين على وقت كاف للاتصال. على سبيل المثال، في الفندق، يمكن للعديد من المستخدمين محاولة الاتصال في فترة قصيرة.

الميزة 3. الكشف عن التهديدات لفشل مصادقة VPN للوصول عن بعد

لتمكين هذه الخدمة، أضف أمر تقييد مصادقة الوصول عن بعد لخدمة اكتشاف التهديدات<دقيقة>الحد <count> في مربع نص كائن FlexConfig، حيث:

- يحدد الإيقاف المؤقت <minutes> الفترة بعد آخر محاولة فاشلة يتم خلالها حساب حالات الفشل المتتالية. وإذا كان عدد حالات فشل المصادقة المتتالية يفي بالعتبة التي تم تكوينها خلال هذه الفترة، فسيتم تجنب عنوان IPv4 الخاص بالمهاجم. يمكنك تعيين هذه الفترة بين 1 و 1440 دقيقة.

- Threshold <count> هو عدد محاولات المصادقة الفاشلة المطلوبة خلال فترة الانتظار لتشغيل تجنب. يمكنك تعيين الحد الفاصل بين 1 و 100.

على سبيل المثال، إذا كانت فترة التعليق هي 10 دقائق والعتبة هي 20، فسيتم تجنب عنوان IPv4 تلقائيا إذا كان هناك 20 فشل مصادقة متتابع في غضون 10 دقائق.

ملاحظة: عند تعيين قيم الإبقاء والحد الأدنى، ضع في حسبانك إستخدام NAT. إن يستعمل أنت ضرب، أي يسمح كثير طلب من ال نفسه عنوان، راعي قيمة أعلى. وهذا يضمن حصول المستخدمين الصحيحين على وقت كاف للاتصال. على سبيل المثال، في الفندق، يمكن للعديد من المستخدمين محاولة الاتصال في فترة قصيرة.

ملاحظة: حالات فشل المصادقة عبر SAML غير مدعومة حتى الآن.

ويتيح مثال التكوين التالي خدمات اكتشاف التهديدات الثلاثة المتوفرة لشبكة VPN الخاصة بالوصول عن بعد مع فترة توقف تبلغ 10 دقائق وعتبة تبلغ 20 لبدء العميل ومحاولات المصادقة الفاشلة. قم بتكوين قيم الإيقاف والحد وفقا لمتطلبات البيئة الخاصة بك.

يستخدم هذا المثال كائن FlexConfig واحدا لتمكين الميزات الثلاث المتاحة.

threat-detection service invalid-vpn-access

threat-detection service remote-access-client-initiations hold-down 10 threshold 20

threat-detection service remote-access-authentication hold-down 10 threshold 20

قم بتعريف تقييم كائن FlexConfig.

قم بتعريف تقييم كائن FlexConfig.

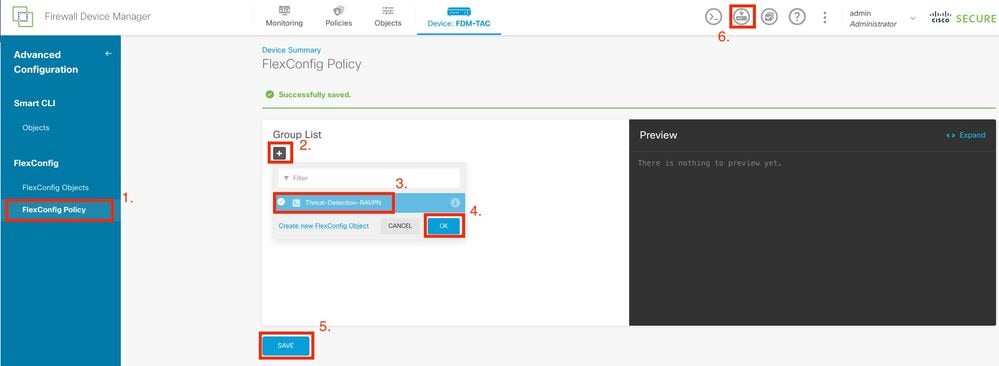

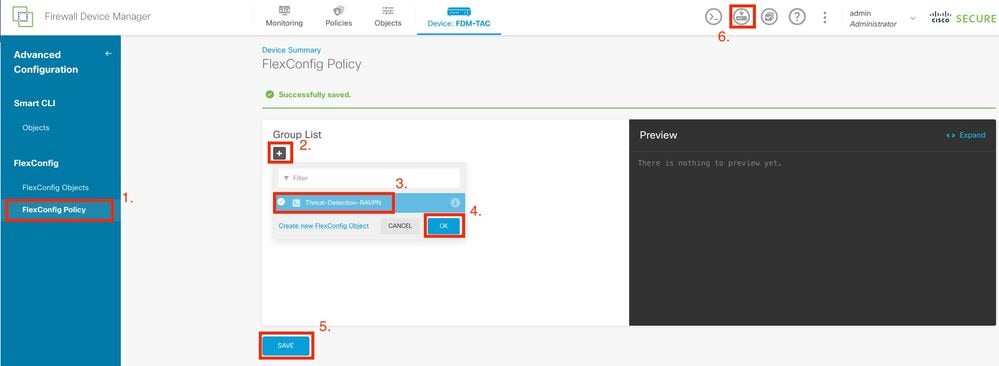

4. بمجرد إنشاء الكائن FlexConfig، انتقل إلى FlexConfig > FlexConfig Policy وحدد موقع علامة plus أسفل قائمة المجموعة. أختر كائن FlexConfig الذي تم إنشاؤه لاكتشاف تهديدات VPN، وانقر فوق موافق لإضافة الكائن إلى قائمة المجموعة. يقوم هذا بملء معاينة CLI للأوامر، ومراجعة هذه المعاينة لضمان الدقة. أختر حفظ التغييرات ونشرها في FTD.

قم بتحرير سياسة FlexConfig وتعيين كائن FlexConfig.

قم بتحرير سياسة FlexConfig وتعيين كائن FlexConfig.

التحقق من الصحة

من أجل عرض إحصائيات لخدمات WAPN الخاصة بكشف التهديدات، قم بتسجيل الدخول إلى CLI الخاص ب FTD وقم بتشغيل الأمر show threat-detection service [service] [entries|details]. حيث يمكن أن تكون الخدمة عن بعد-access-authentication أو عمليات بدء العميل عن بعد أو وصول-vpn غير صالح.

يمكنك الحد من طريقة العرض عن طريق إضافة هذه المعلمات:

- الإدخالات — عرض الإدخالات التي يتم تعقبها فقط من خلال خدمة كشف التهديدات. على سبيل المثال، عناوين IP التي فشلت محاولات المصادقة.

- التفاصيل — عرض كل من تفاصيل الخدمة وإدخالات الخدمة.

قم بتشغيل الأمر show threat-detection service لعرض إحصائيات جميع خدمات اكتشاف التهديدات التي تم تمكينها.

FDM-TAC# show threat-detection service

Service: invalid-vpn-access State : Enabled Hold-down : 1 minutes

Threshold : 1

Stats:

failed : 0

blocking : 0

recording : 0

unsupported : 0

disabled : 0

Total entries: 0

Service: remote-access-authentication State : Enabled Hold-down : 10 minutes

Threshold : 20

Stats:

failed : 0

blocking : 1

recording : 4

unsupported : 0

disabled : 0

Total entries: 2

Name: remote-access-client-initiations State : Enabled

Hold-down : 10 minutes

Threshold : 20

Stats:

failed : 0

blocking : 0

recording : 0

unsupported : 0

disabled : 0

Total entries: 0

لعرض مزيد من تفاصيل المهاجمين المحتملين الذين يتم تعقبهم لخدمة مصادقة الوصول عن بعد، قم بتشغيل الأمر show threat-detection service <service> entries.

FDM-TAC# show threat-detection service remote-access-authentication entries

Service: remote-access-authentication

Total entries: 2

Idx Source Interface Count Age Hold-down

--- ------------------- -------------------- -------------- ---------- ---------

1 192.168.100.101/ 32 outside 1 721 0

2 192.168.100.102/ 32 outside 2 486 114

Total number of IPv4 entries: 2

NOTE: Age is in seconds since last reported. Hold-down is in seconds remaining.

لعرض الإحصائيات العامة والتفاصيل الخاصة بخدمة وصول VPN عن بعد خاصة للكشف عن التهديدات، قم بتشغيل الأمر show threat-detection service <service> details.

FDM-TAC# show threat-detection service remote-access-authentication details

Service: remote-access-authentication

State : Enabled

Hold-down : 10 minutes

Threshold : 20

Stats:

failed : 0

blocking : 1

recording : 4

unsupported : 0

disabled : 0

Total entries: 2

Idx Source Interface Count Age Hold-down

--- ------------------- -------------------- -------------- ---------- ---------

1 192.168.100.101/ 32 outside 1 721 0

2 192.168.100.102/ 32 outside 2 486 114

Total number of IPv4 entries: 2

NOTE: Age is in seconds since last reported. Hold-down is in seconds remaining.

ملاحظة: تعرض الإدخالات عناوين IP التي يتم تعقبها بواسطة خدمة اكتشاف التهديدات فقط. إذا كان عنوان IP قد استوفى الشروط المطلوب تجنبها، يزداد عدد الحظر، ولا يتم عرض عنوان IP كإدخال بعد ذلك.

وبالإضافة إلى ذلك، أنت يستطيع راقبت رفض يطبق ب VPN خدمة، وأزال رفض لعنوان وحيد أو كل عنوان ال IP مع الأمر التالي:

- show shun [ip_address] - يعرض البيئات المضيفة التي تم تجاهلها، بما في ذلك تلك التي تم تجاهلها تلقائيا بواسطة اكتشاف التهديد لخدمات VPN، أو يدويا باستخدام أمر التجاهل. يمكنك تحديد طريقة العرض إختياريا إلى عنوان IP محدد.

- لا يوجد عنوان IP_ADDRESS [واجهة IF_NAME] - يزيل علامة إضافة يتم تطبيقها على عنوان IP المحدد. إذا تم تجنب عنوان IP على واجهات متعددة ولم يتم ذكر واجهة معينة، فإن الأمر يزيل التجاهل من واجهة واحدة فقط. يستند تحديد هذه الواجهة إلى بحث مسار لعنوان IP المهمل. لإزالة المبعدة من الواجهات الإضافية، يجب عليك تحديد الواجهة بشكل صريح.

- تجنب المسح - يزيل التجاوز من جميع عناوين IP وجميع الواجهات.

ملاحظة: لا تظهر عناوين IP التي تم تجاهلها بواسطة اكتشاف التهديدات لخدمات VPN في أمر show threat-detection ، والذي ينطبق على مسح اكتشاف التهديدات فقط.

لقراءة جميع التفاصيل لكل إخراج أمر ورسائل syslog المتاحة المتعلقة بخدمات اكتشاف التهديدات للوصول عن بعد إلى VPN، ارجع إلى مستند مرجع الأوامر.

معلومات ذات صلة

التعليقات

التعليقات