المقدمة

يصف هذا المستند تكوين TACACS+ على بالو ألتو باستخدام Cisco ISE.

المتطلبات الأساسية

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- بروتوكول ISE و TACACS+ من Cisco.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- جدار حماية Palo Alto الإصدار 10.1.0

- Cisco Identity Services Engine (ISE)، الإصدار 3.3 Patch 4

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

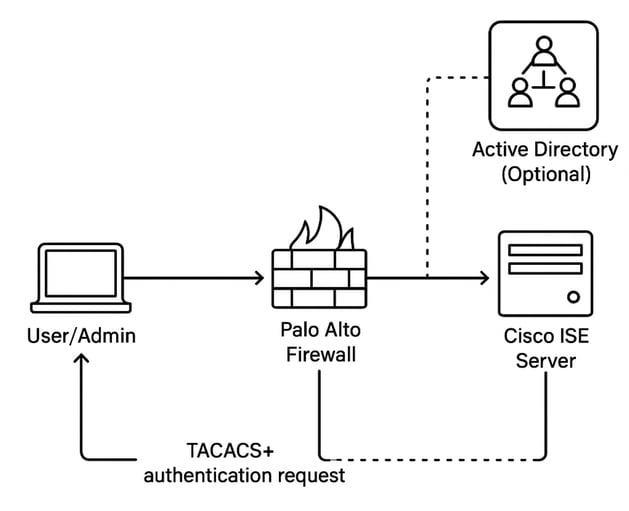

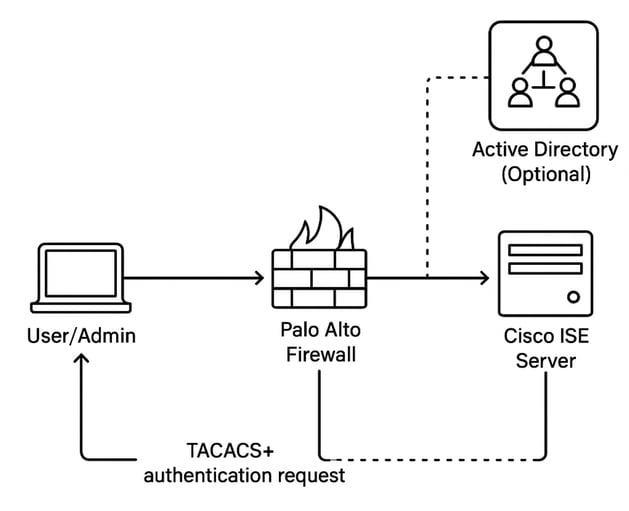

الرسم التخطيطي للشبكة

تدفق المصادقة

1. يقوم المسؤول بتسجيل الدخول إلى جدار حماية Palo Alto.

2. يرسل بالو ألتو طلب مصادقة TACACS+ إلى Cisco ISE.

3. Cisco ISE:

- في حالة دمج AD، فإنه يستعلم AD للمصادقة والتفويض.

- إذا لم يكن هناك إعلان، فإنه يستخدم مخازن الهوية المحلية أو السياسات.

- يرسل Cisco ISE إستجابة تخويل إلى Palo Alto استنادا إلى السياسات التي تم تكوينها.

- يحصل المسؤول على الوصول مع مستوى الامتياز المناسب.

التكوين

القسم 1: تكوين جدار حماية Palo Alto ل TACACS+

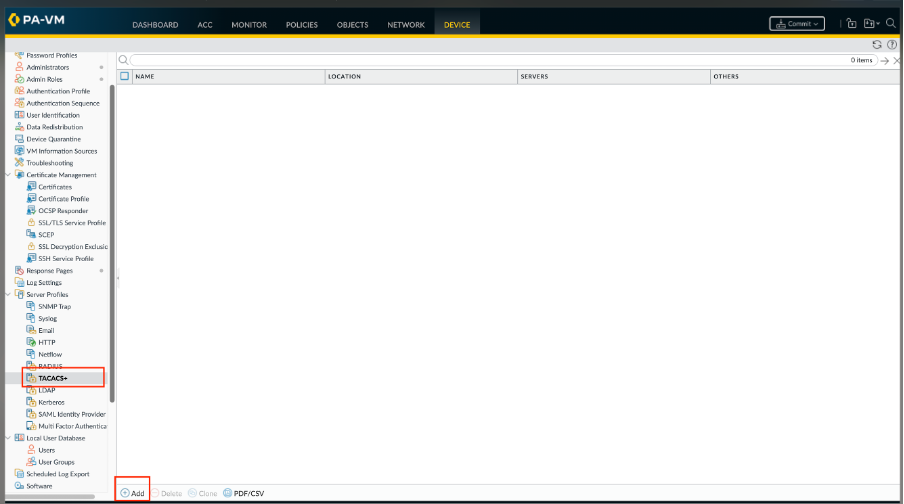

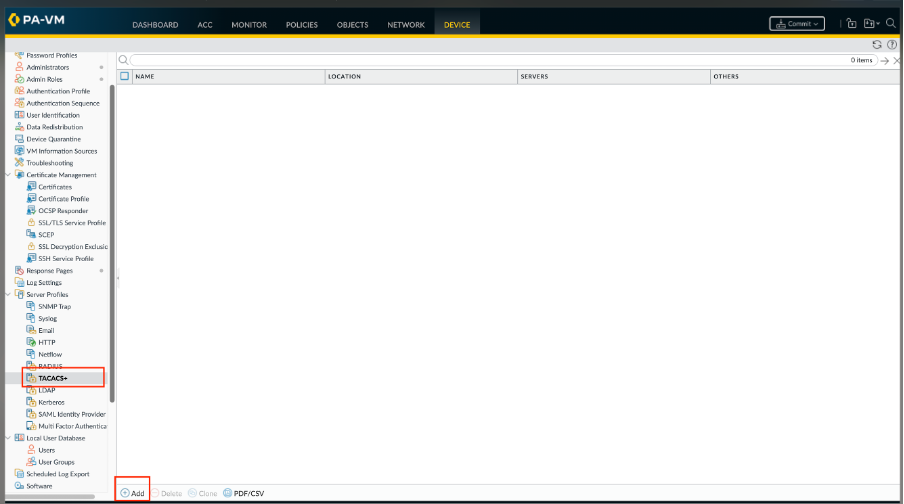

الخطوة 1. أضف ملف تعريف خادم TACACS+.

يحدد ملف التعريف كيفية توصيل جدار الحماية بخادم TACACS+.

- حدد جهاز > ملفات تعريف الخادم > TACACS+ أو بانوراما > ملفات تعريف الخادم > TACACS+ على البانوراما وأضف ملف تعريف.

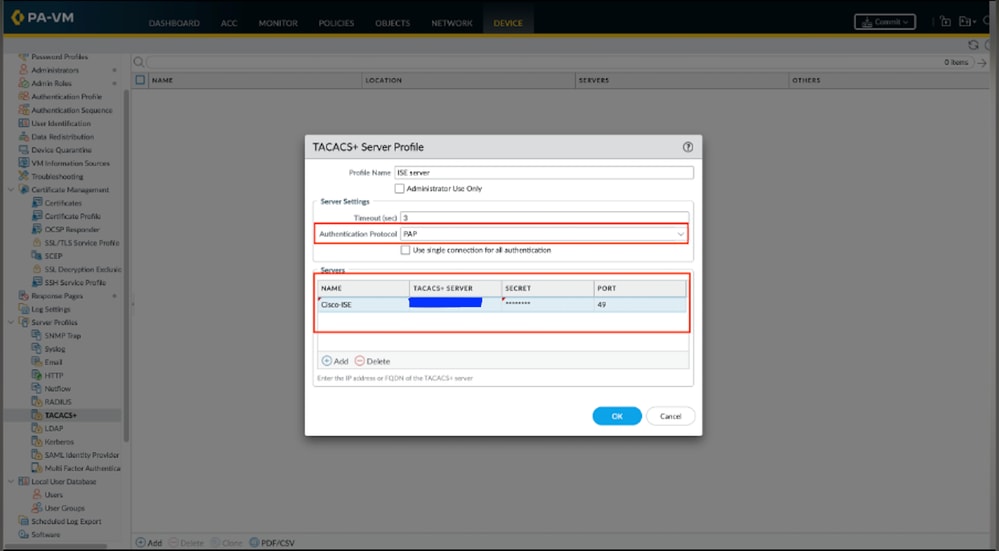

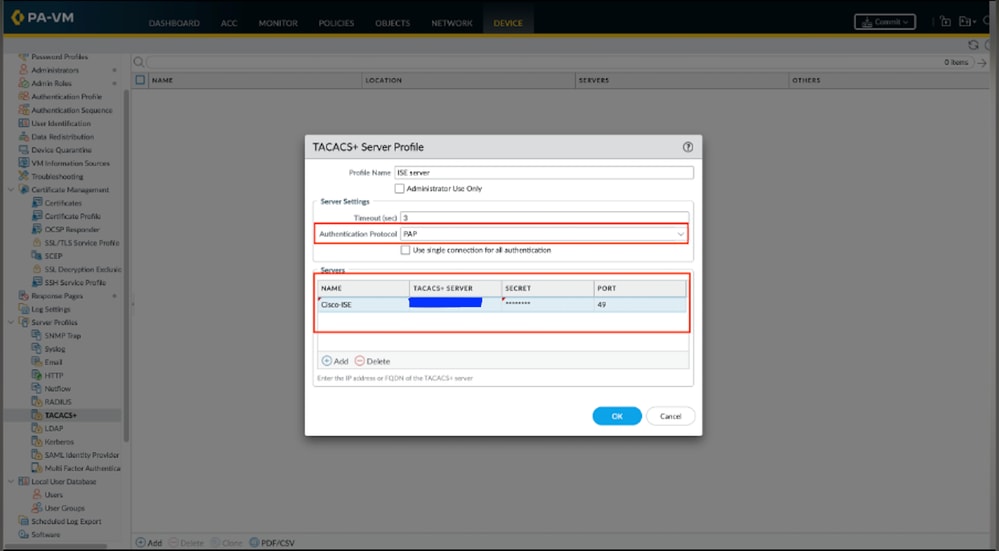

- أدخل اسم ملف التعريف لتعريف ملف تعريف الخادم.

- (إختياري) حدد إستخدام المسؤول فقط لتقييد الوصول إلى المسؤولين.

- أدخل فترة المهلة بالثواني التي تنتهي بعدها مهلة طلب المصادقة (الافتراضي هو 3؛ المدى هو 1-20).

- حدد بروتوكول المصادقة (الافتراضي هو CHAP) الذي يستخدمه جدار الحماية للمصادقة على خادم TACACS+.

- إضافة كل خادم TACACS+ وتنفيذ الخطوات التالية:

- اسم لتعريف الخادم.

- عنوان IP الخاص بخادم TACACS+ أو FQDN. إذا كنت تستخدم كائن عنوان FQDN للتعرف على الخادم ثم قمت بتغيير العنوان بعد ذلك، فيجب عليك تنفيذ التغيير ليصبح عنوان الخادم الجديد ساري المفعول.

- سر تأكيد لتشفير أسماء المستخدمين وكلمات المرور.

- منفذ الخادم لطلبات المصادقة (الافتراضي هو 49). انقر على موافق لحفظ ملف تعريف الخادم.

7. انقر فوق موافق لحفظ ملف تعريف الخادم.

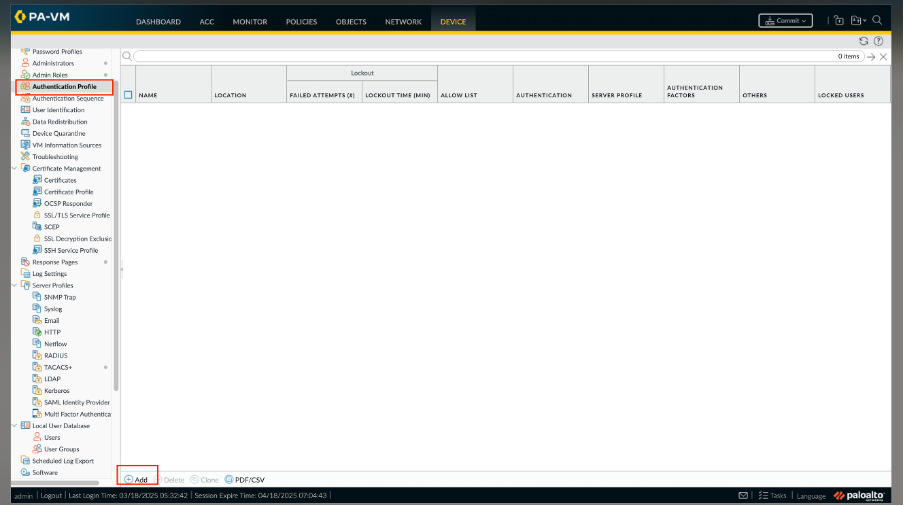

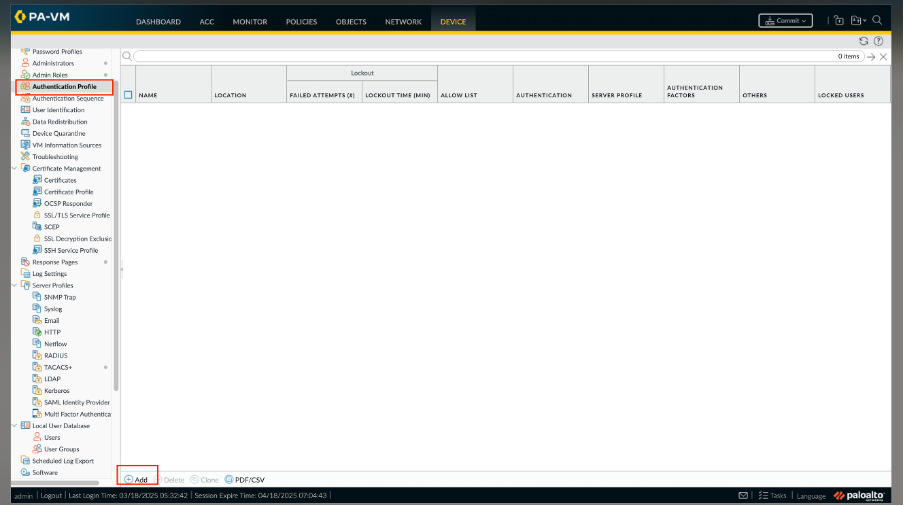

الخطوة 2. قم بتعيين ملف تعريف خادم TACACS+ إلى ملف تعريف مصادقة.

يحدد ملف تعريف المصادقة إعدادات المصادقة الشائعة لمجموعة من المستخدمين.

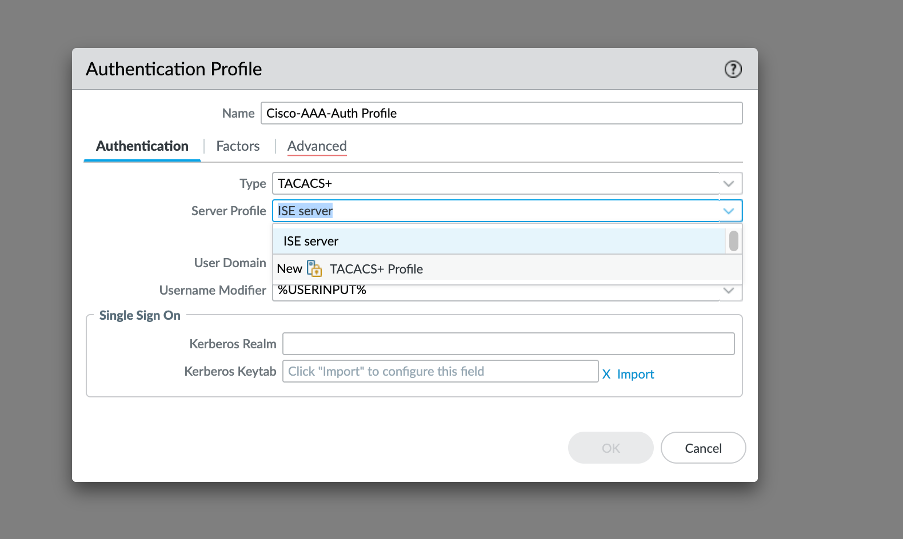

- حدد جهاز > ملف تعريف المصادقة وإضافة ملف تعريف.

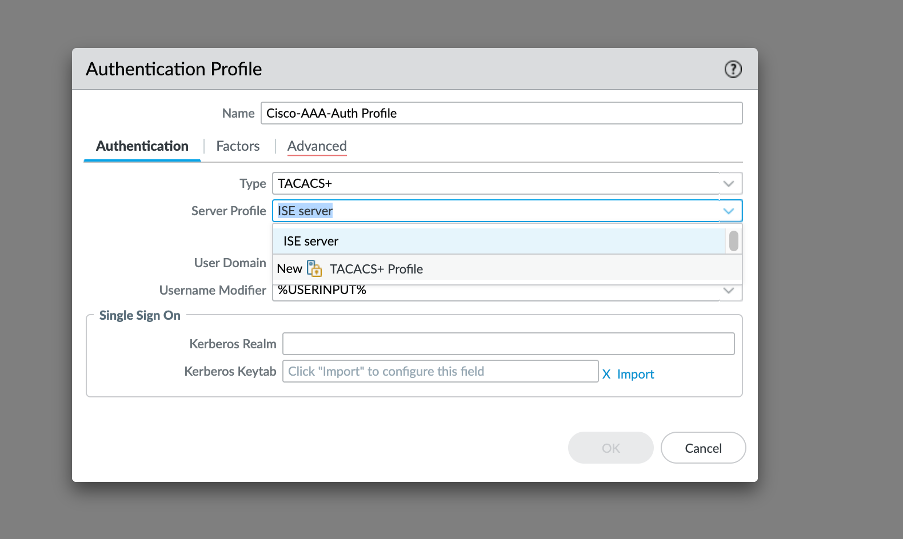

- أدخل اسما لتعريف التوصيف

- قم بتعيين النوع على TACACS+.

- حدد ملف تعريف الخادم الذي قمت بتكوينه.

- حدد إسترداد مجموعة المستخدمين من TACACS+ لجمع معلومات مجموعة المستخدمين من شبكات VSA المعرفة على خادم TACACS+.

يطابق جدار الحماية معلومات المجموعة باستخدام المجموعات التي تحددها في قائمة السماح بملف تعريف المصادقة.

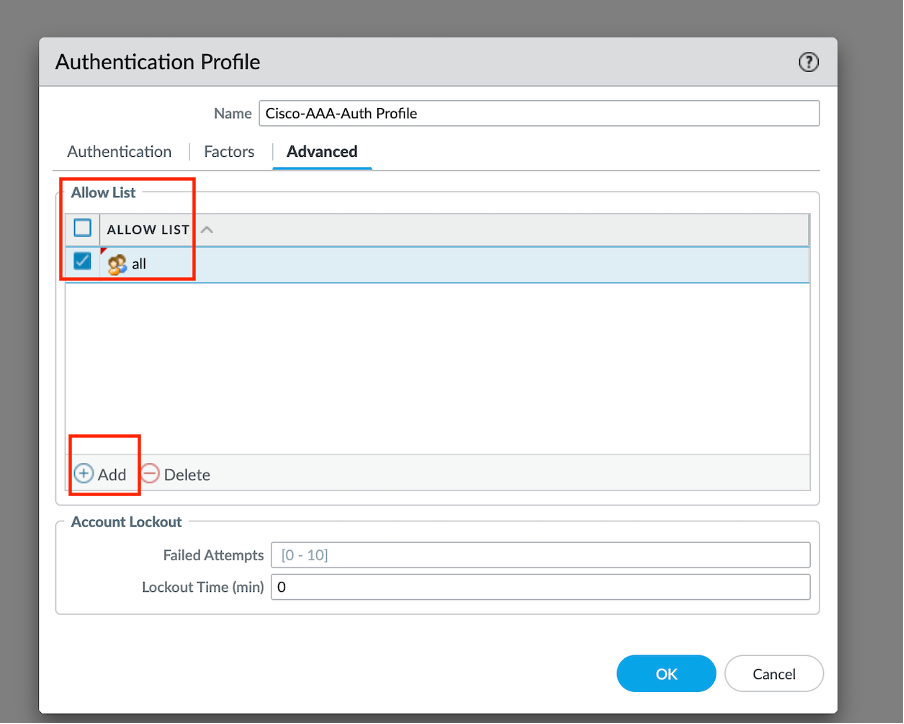

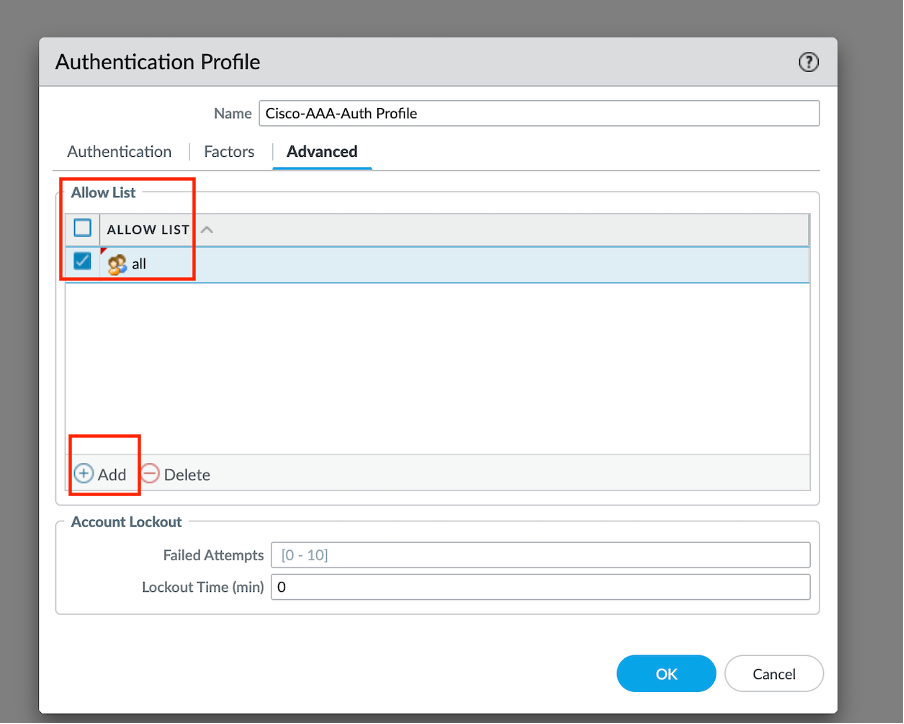

- حدد متقدمة وفي قائمة السماح، أضف المستخدمين والمجموعات التي يمكن أن تصادق مع ملف تعريف المصادقة هذا.

- انقر على موافق لحفظ توصيف المصادقة.

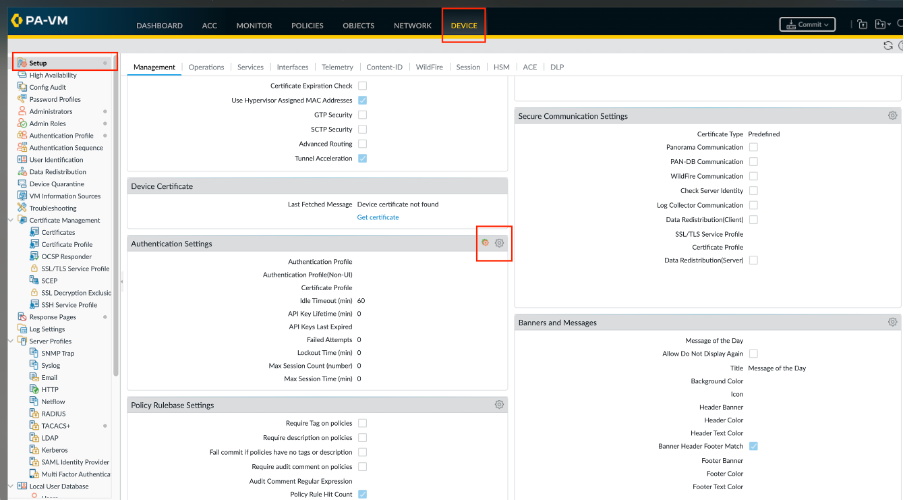

الخطوة 3. قم بتكوين جدار الحماية لاستخدام ملف تعريف المصادقة لجميع المسؤولين.

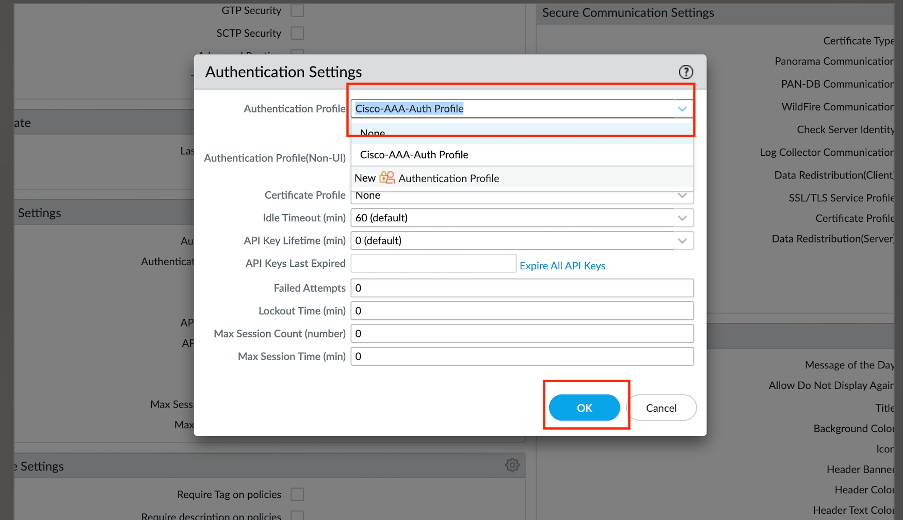

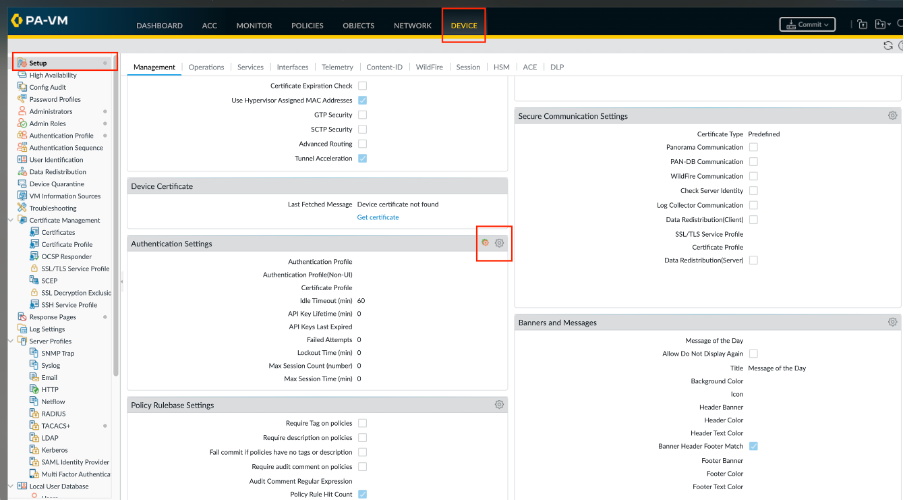

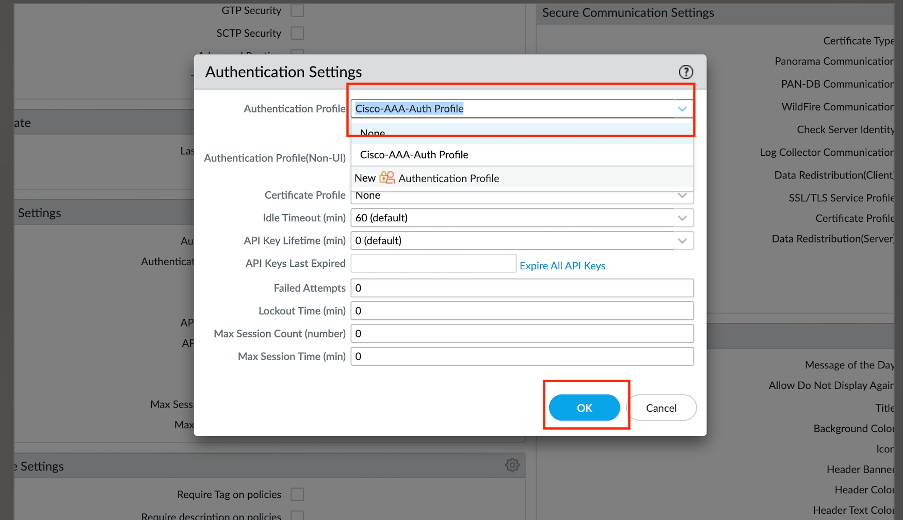

- حدد جهاز > إعداد > إدارة وتحرير إعدادات المصادقة.

- حدد ملف تعريف المصادقة الذي قمت بتكوينه ثم انقر على موافق.

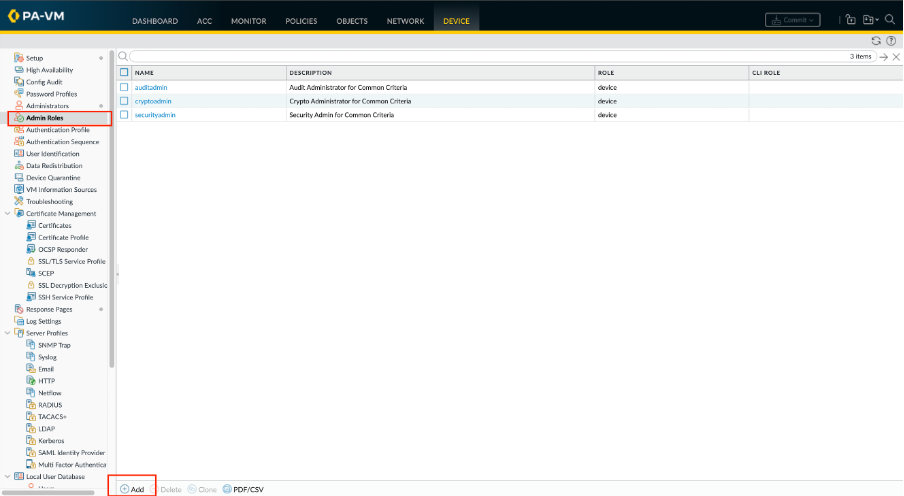

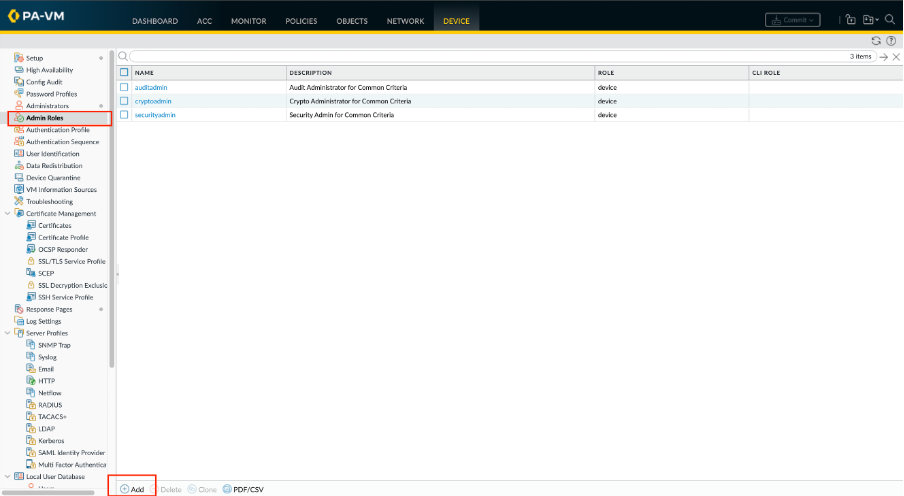

الخطوة 4. تكوين ملف تعريف دور المسؤول.

حدد جهاز > أدوار المسؤول وانقر إضافة. أدخل اسما لتحديد الدور.

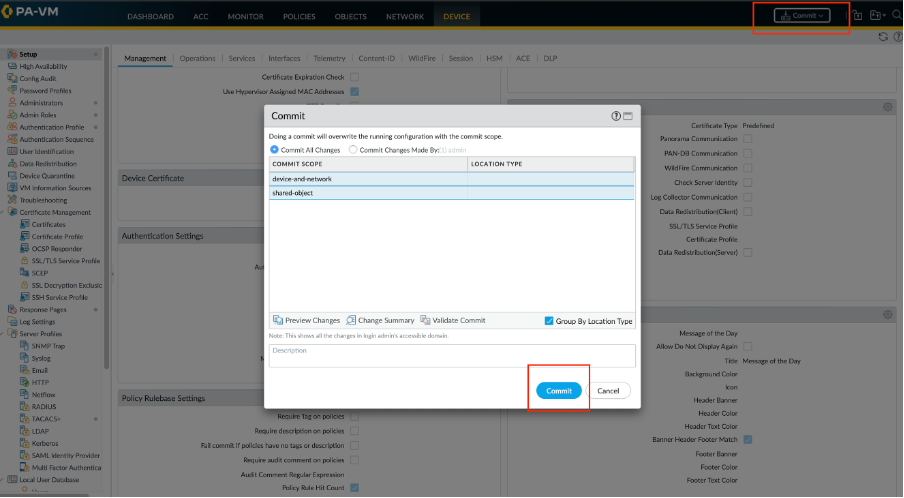

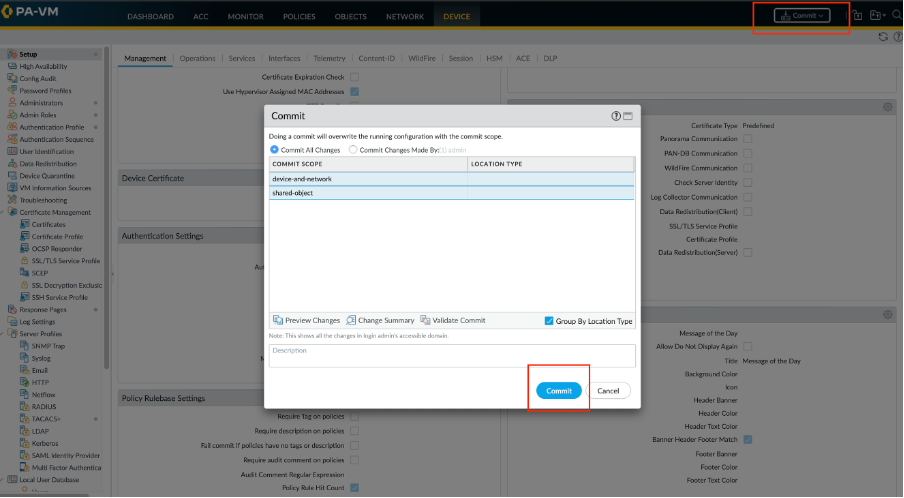

الخطوة 5. قم بتنفيذ التغييرات التي أجريتها لتنشيطها على جدار الحماية.

القسم 2: تكوين TACACS+ على ISE

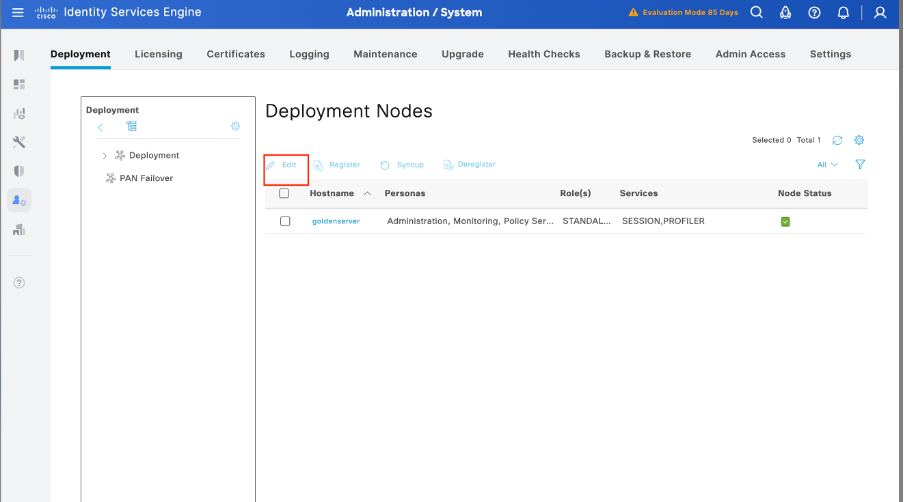

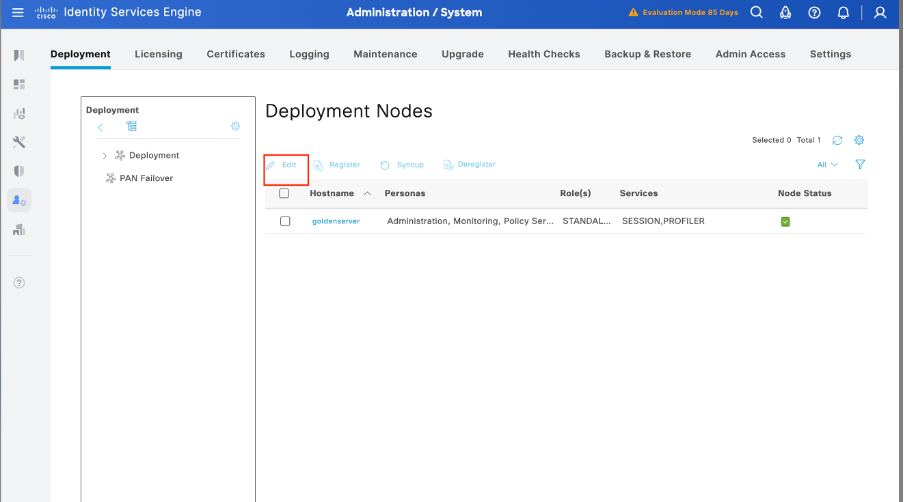

الخطوة 1. تتمثل الخطوة الأولية في التحقق مما إذا كان لدى Cisco ISE القدرات اللازمة لمعالجة مصادقة TACACS+. للقيام بذلك، تأكد من تمكين ميزة "خدمة النهج" (PSN) لعقدة خدمة النهج المطلوبة. انتقل إلى الإدارة > النظام > النشر، وحدد العقدة المناسبة حيث يقوم ISE بمعالجة مصادقة TACACS+، وانقر فوق تحرير لمراجعة التكوين الخاص به.

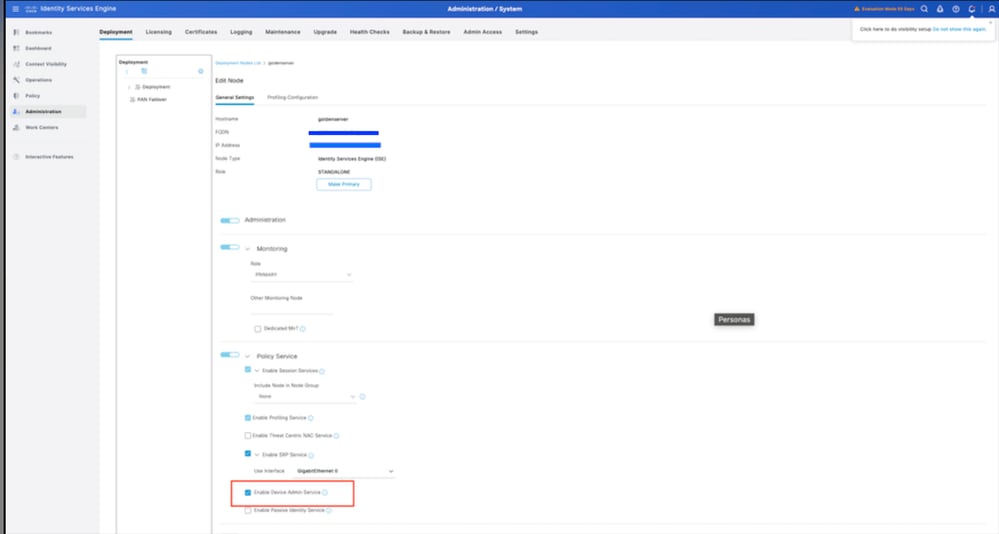

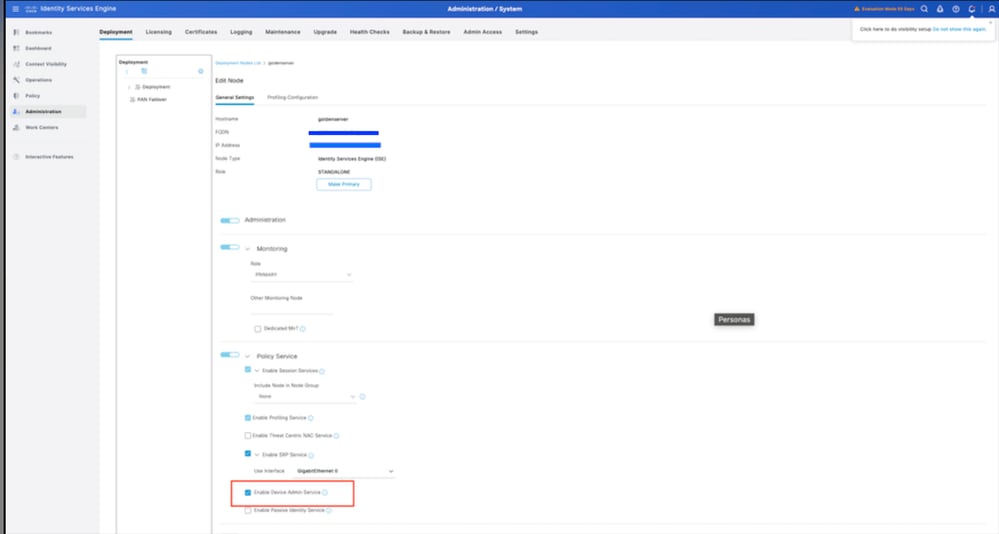

الخطوة 2. قم بالتمرير لأسفل لتحديد موقع ميزة خدمة إدارة الأجهزة. لاحظ أن تمكين هذه الميزة يتطلب أن يكون شخص خدمة السياسة نشطا على العقدة، إلى جانب تراخيص TACACS+ المتاحة في النشر. حدد خانة الاختيار لتمكين الميزة، ثم احفظ التكوين.

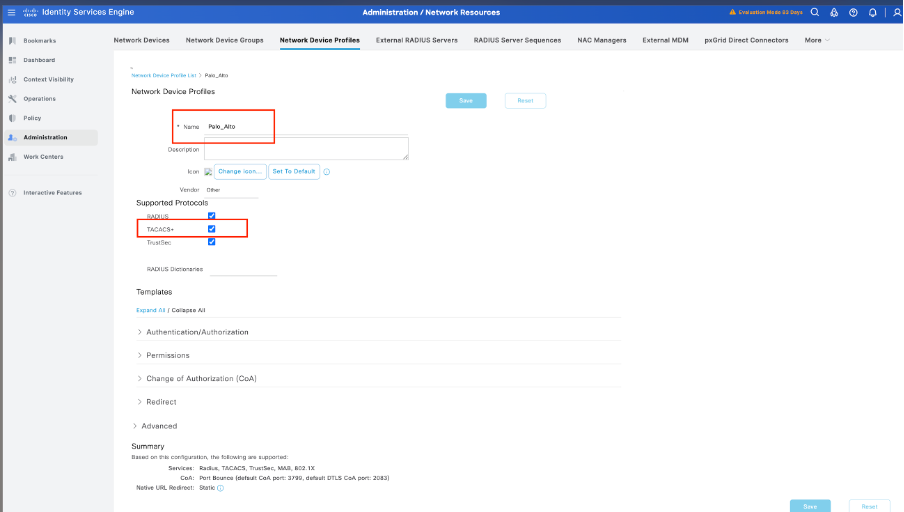

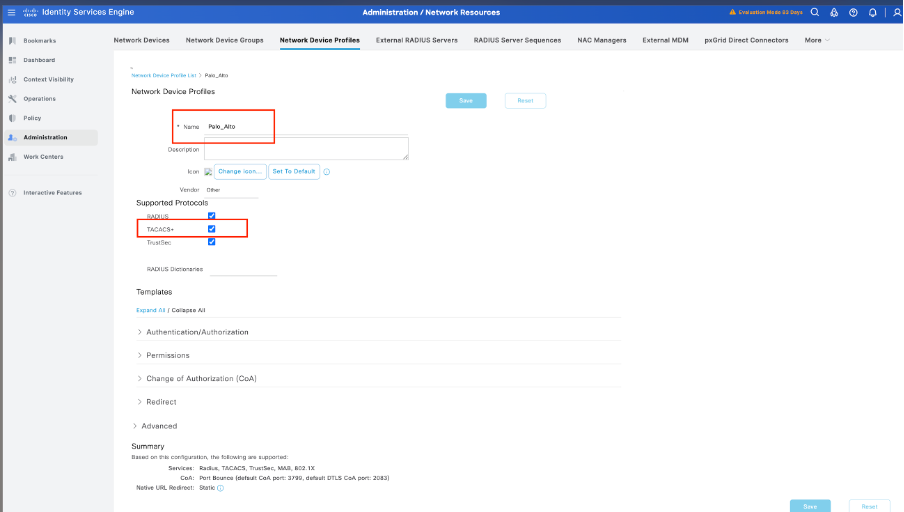

الخطوة 3. قم بتكوين ملف تعريف جهاز Palo Alto Network ل Cisco ISE.

انتقل إلى إدارة > موارد الشبكة > ملف تعريف جهاز الشبكة. انقر فوق إضافة الاسم (Palo Alto) وقم بتمكين TACACS+ ضمن البروتوكولات المدعومة.

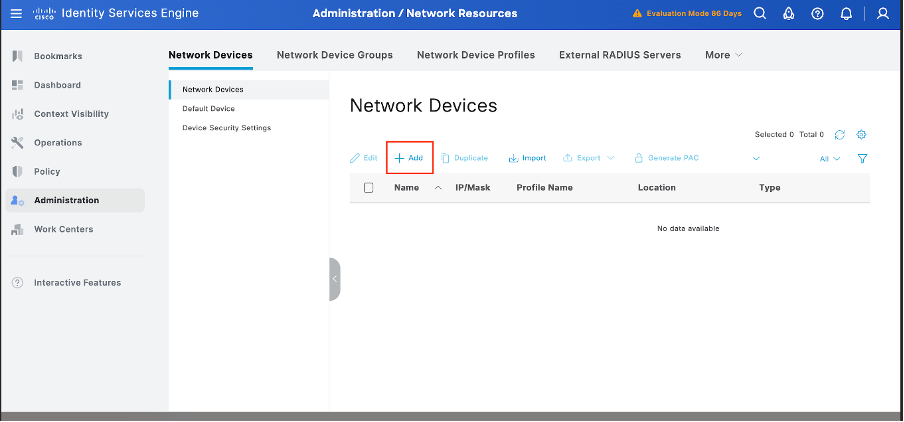

الخطوة 4. إضافة Palo Alto كجهاز شبكة.

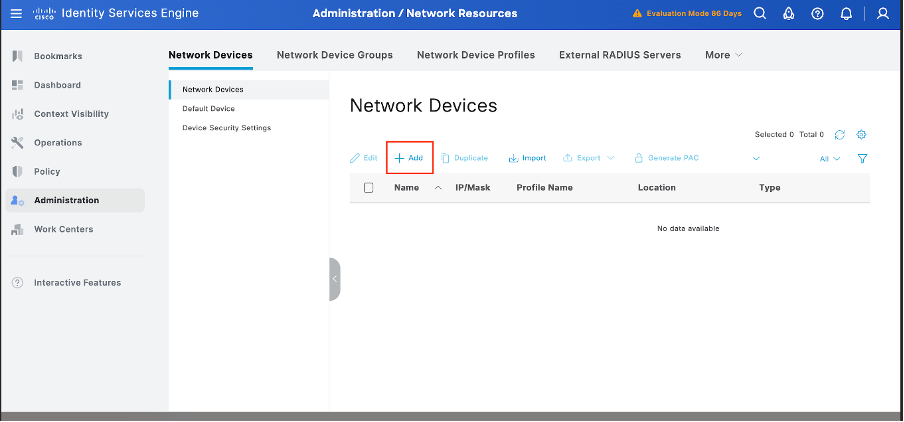

- انتقل إلى إدارة > موارد الشبكة > أجهزة الشبكة > +إضافة.

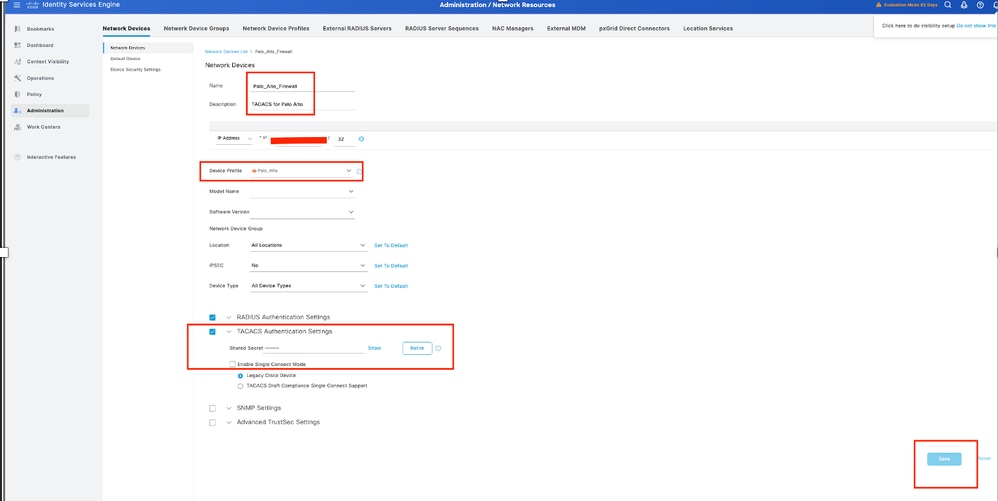

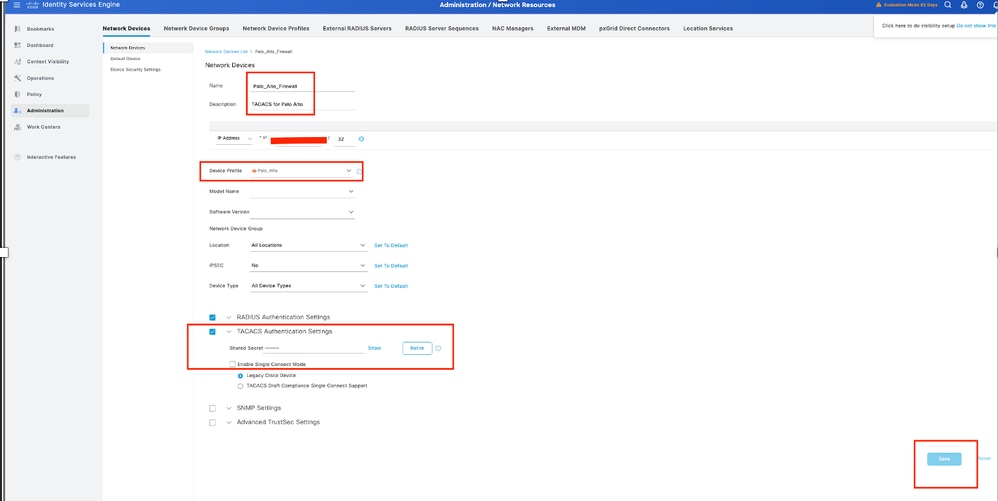

2. انقر فوق إضافة وأدخل التفاصيل التالية:

الاسم: بالو ألتو

عنوان IP: <palo-alto IP>

ملف تعريف جهاز الشبكة: حدد بالو ألتو

إعدادات مصادقة TACACS:

تمكين مصادقة TACACS+

أدخل "السر المشترك" (يجب أن يطابق تكوين بالو ألتو)

انقر فوق حفظ.

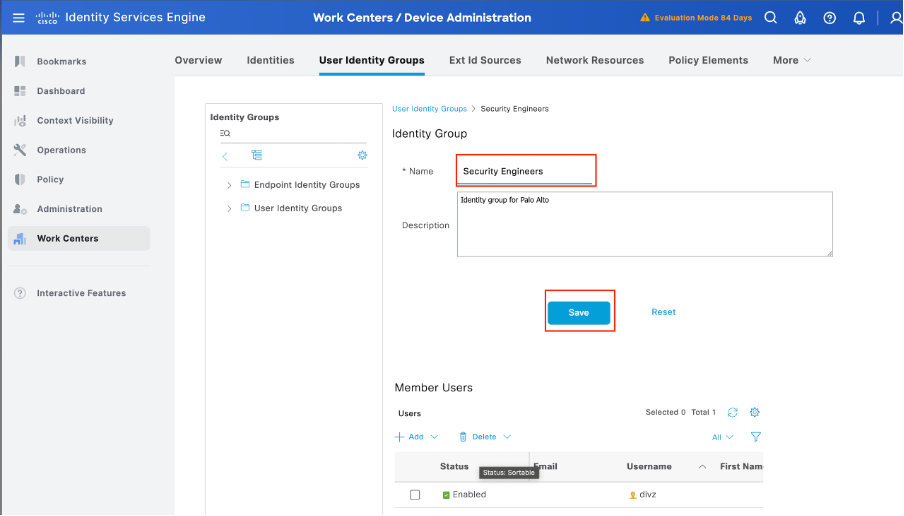

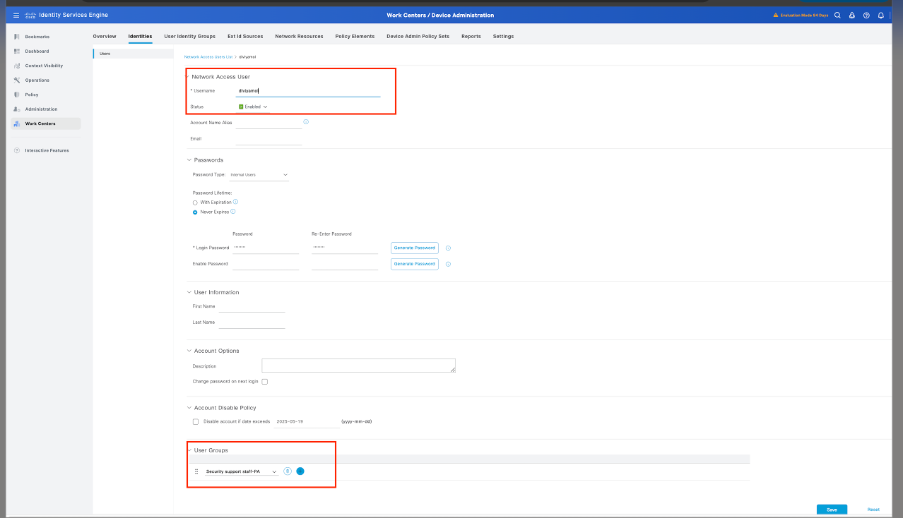

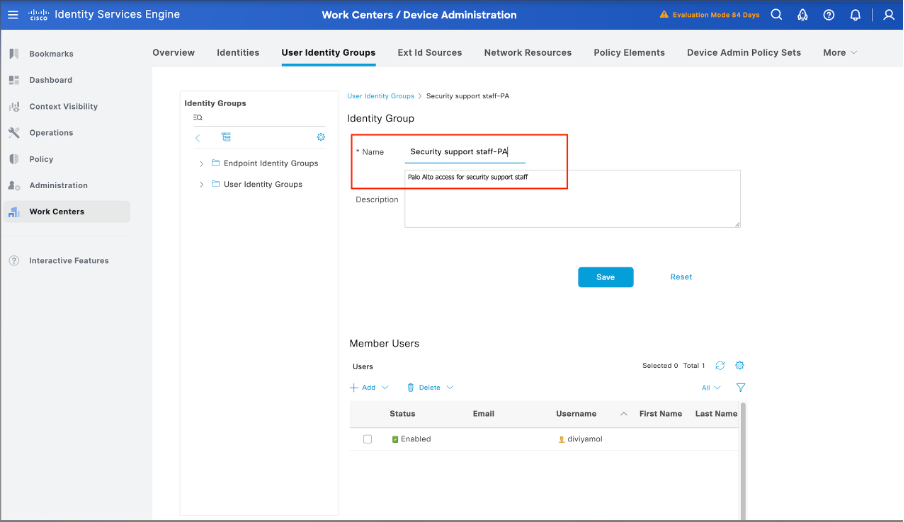

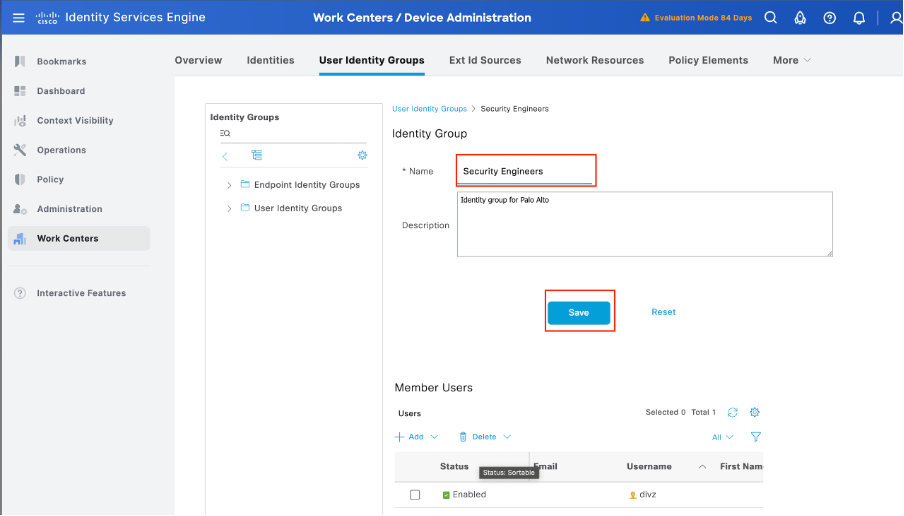

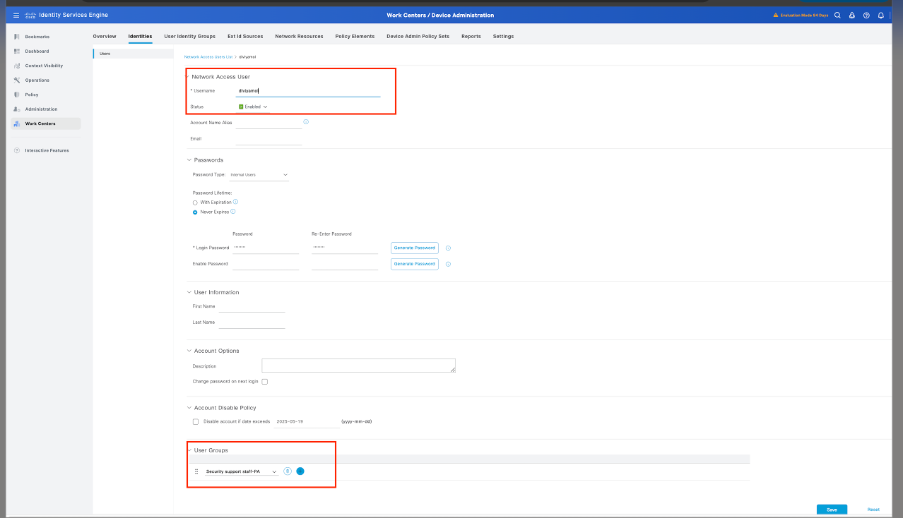

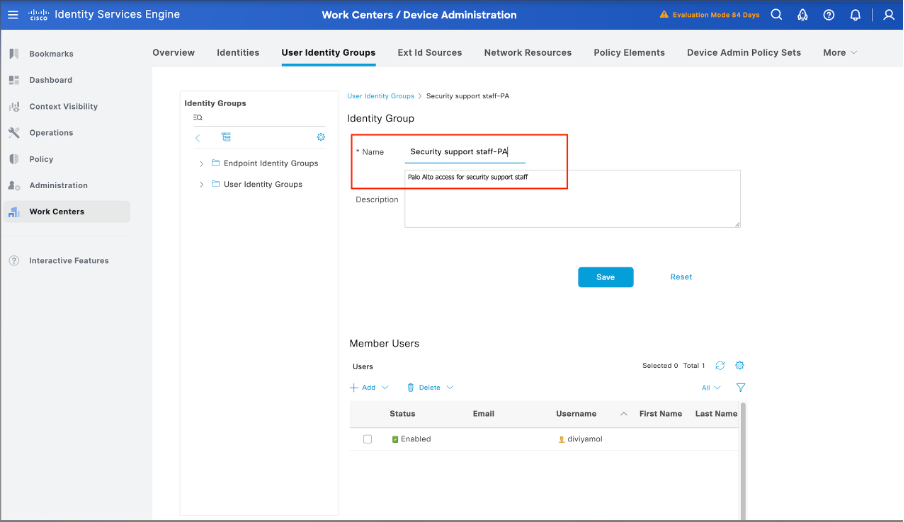

الخطوة 5. إنشاء مجموعات هوية المستخدم.

انتقل إلى مراكز العمل > إدارة الجهاز > مجموعات هوية المستخدم، ثم انقر إضافة وحدد اسم مجموعة المستخدمين.

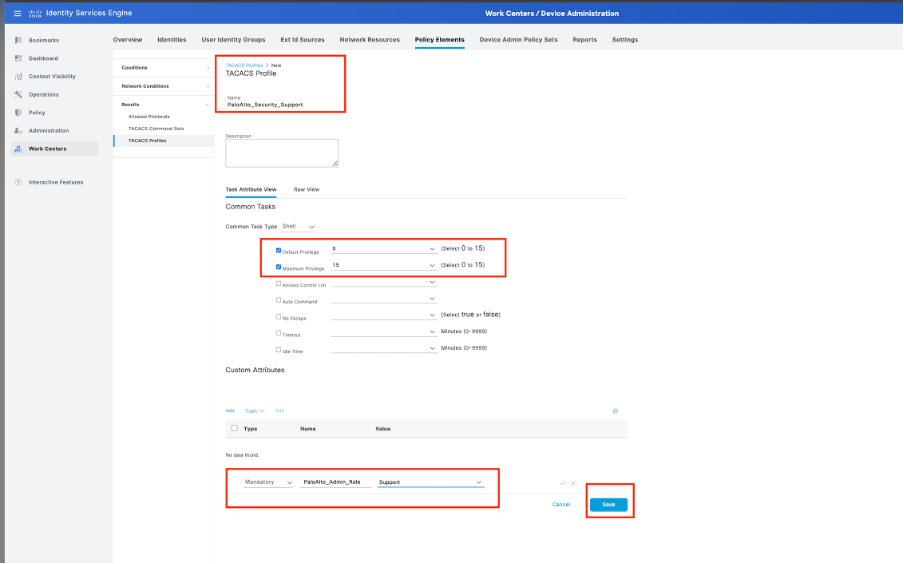

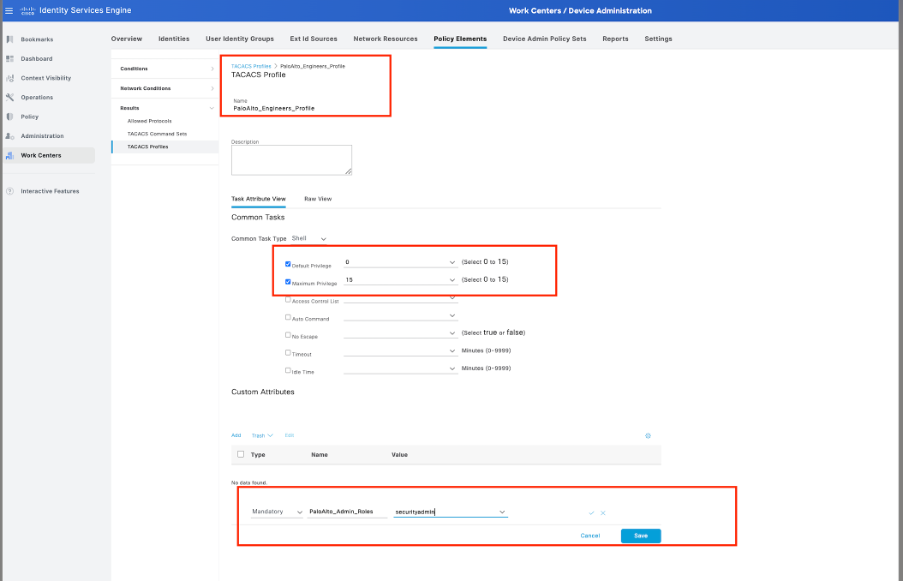

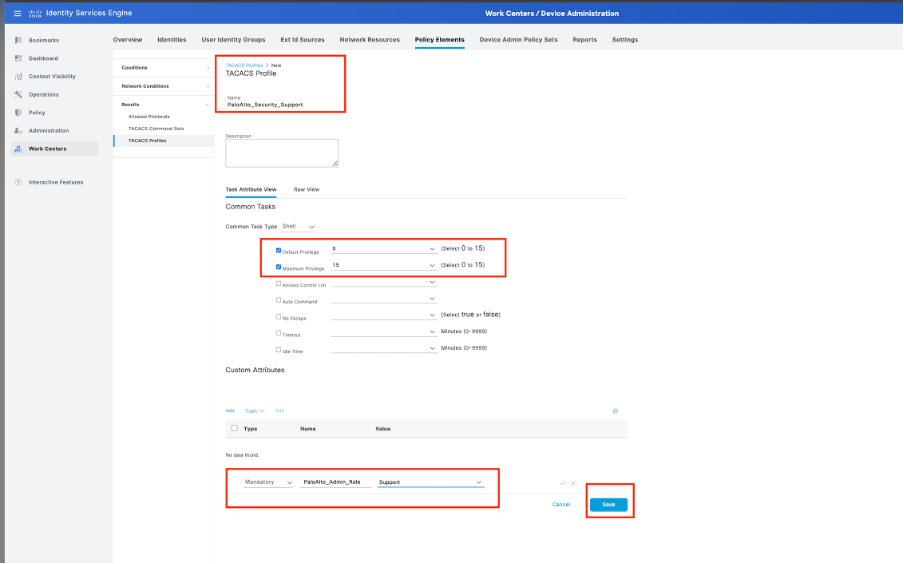

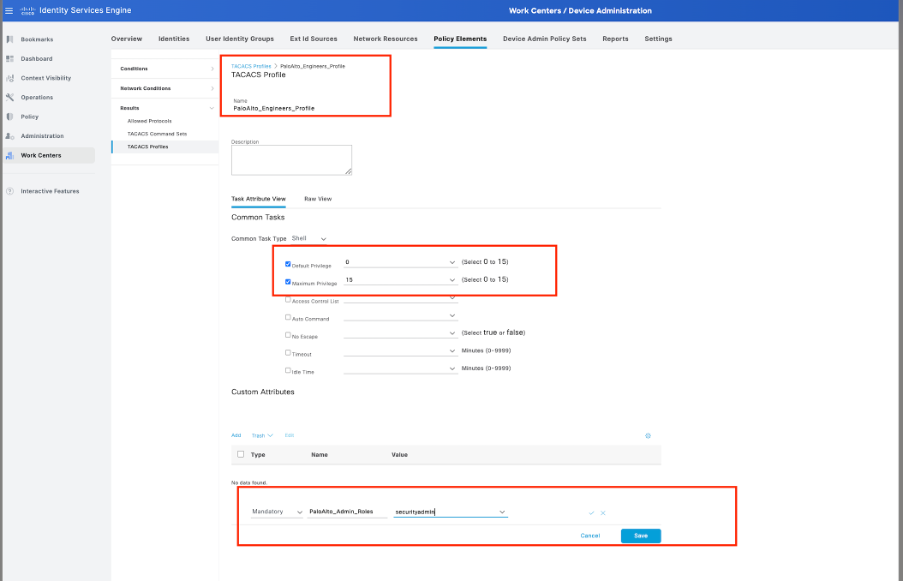

الخطوة 6. تكوين ملف تعريف TACACS.

يشكل التالي up توصيف TACACS، وهو المكان الذي يمكنك فيه تكوين إعدادات مثل مستوى الامتياز وإعدادات المهلة. انتقل إلى مراكز العمل > إدارة الأجهزة -> عناصر النهج -> النتائج -> ملفات تعريف TACACS.

انقر على إضافة لإنشاء ملف تعريف TACACS جديد. قم بتسمية ملف التعريف باسم جيد.

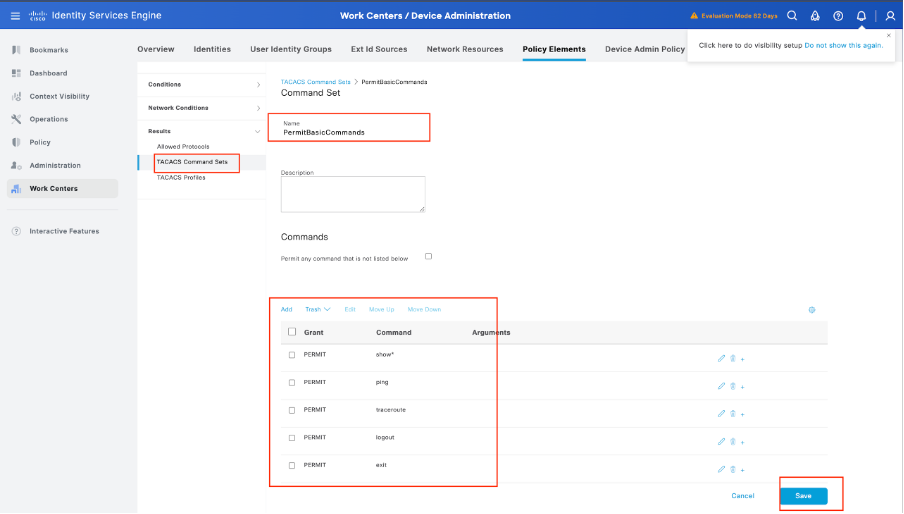

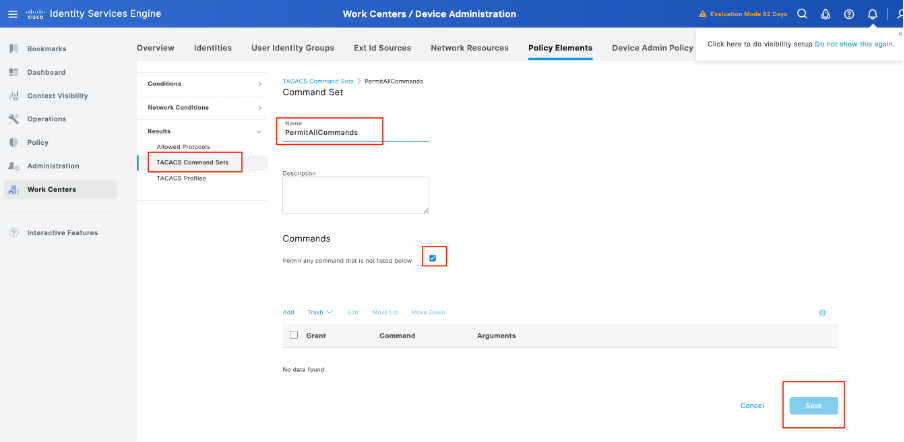

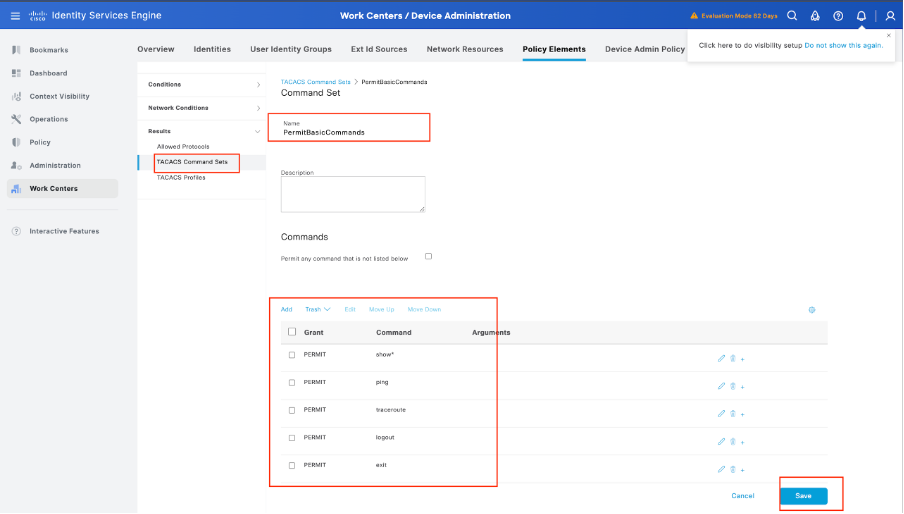

الخطوة 6. تكوين مجموعات أوامر TACACS.

الآن، حان الوقت لتكوين الأوامر المسموح للمستخدمين باستخدامها. بما أن أنت يستطيع منحت كلا من هذا إستعمال حالة الامتياز مستوى 15، أي يعطي منفذ إلى كل أمر يتوفر، استعملت TACACS أمر مجموعة أن يحد أي أمر يستطيع كنت استعملت.

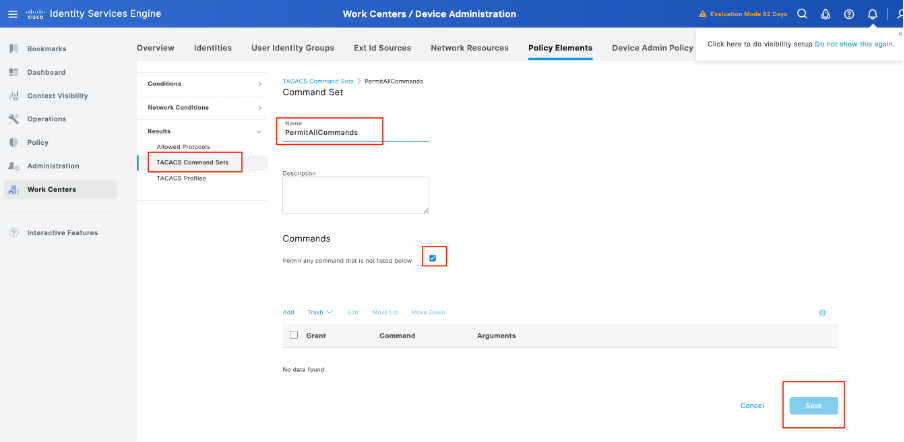

انتقل إلى مراكز العمل > إدارة الجهاز > عناصر السياسة >النتائج -> مجموعات أوامر TACACS. انقر فوق إضافة لإنشاء مجموعة أوامر TACACS جديدة وتسميتها PermitAllCommands. تطبيق مجموعة أوامر TACACS هذه لدعم الأمان.

الشيء الوحيد الذي تحتاج إلى تكوينه في مجموعة أوامر TACACS هذه هو تحديد المربع للسماح بأي أمر غير مدرج أدناه.

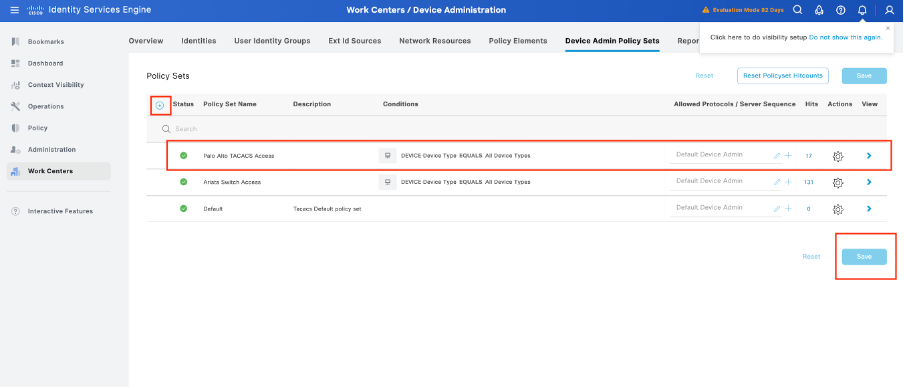

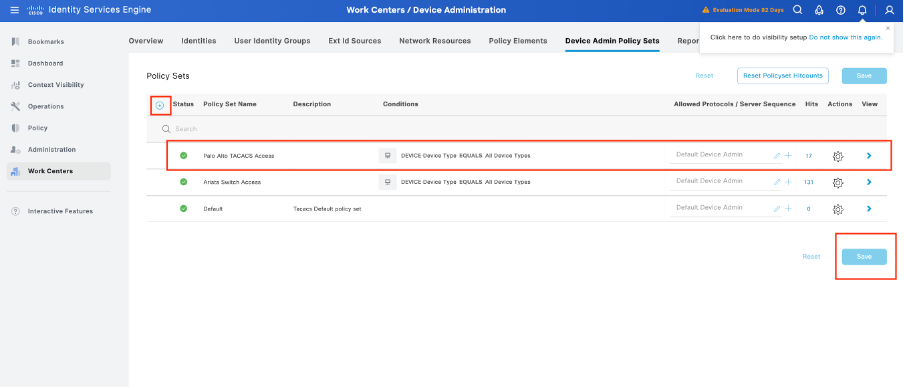

الخطوة 7. قم بإنشاء "مجموعة نهج إدارة الأجهزة" ليتم إستخدامها ل Palo Alto الخاص بك، وتصفح مراكز العمل الموجودة في القائمة > إدارة الأجهزة > مجموعات نهج إدارة الأجهزة، انقر فوق Add + الأيقونة.

الخطوة 8. قم بتسمية مجموعة النهج الجديدة هذه، وإضافة شروط وفقا لخصائص مصادقة TACACS+ الجارية من جدار حماية Palo Alto، ثم حدد كبروتوكولات مسموح بها > مسؤول الجهاز الافتراضي. احفظ التكوين الخاص بك.

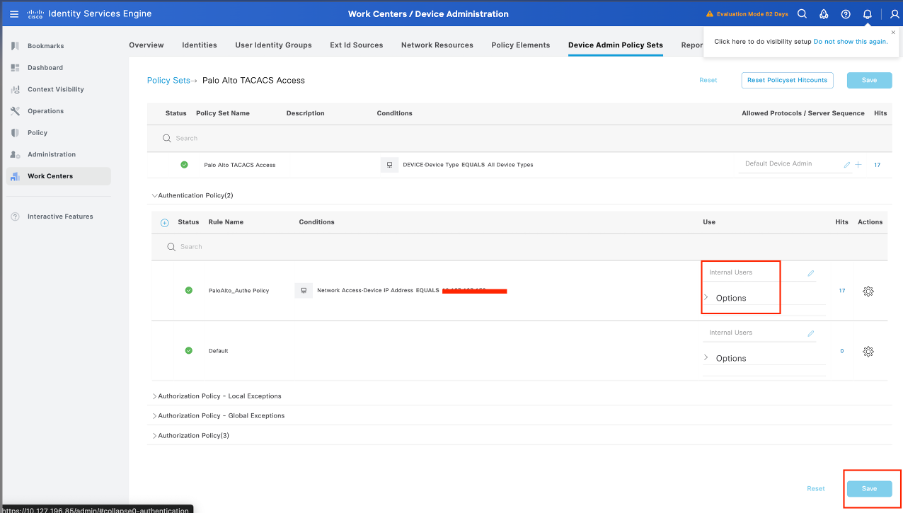

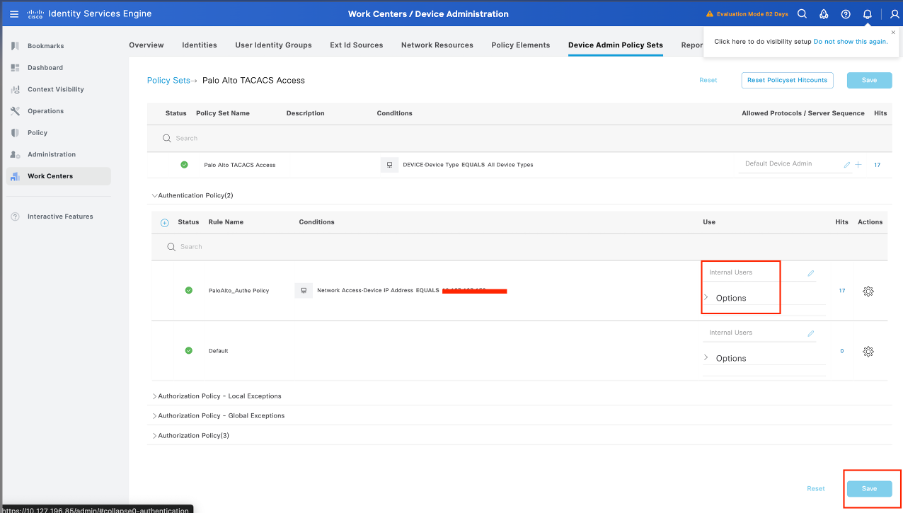

الخطوة 9. حدد في خيار > عرض، ثم في قسم سياسة المصادقة، حدد مصدر الهوية الخارجية الذي يستخدمه Cisco ISE للاستعلام عن اسم المستخدم وبيانات الاعتماد للمصادقة على جدار حماية Palo Alto. في هذا المثال، تتطابق بيانات الاعتماد مع المستخدمين الداخليين المخزنين داخل ISE.

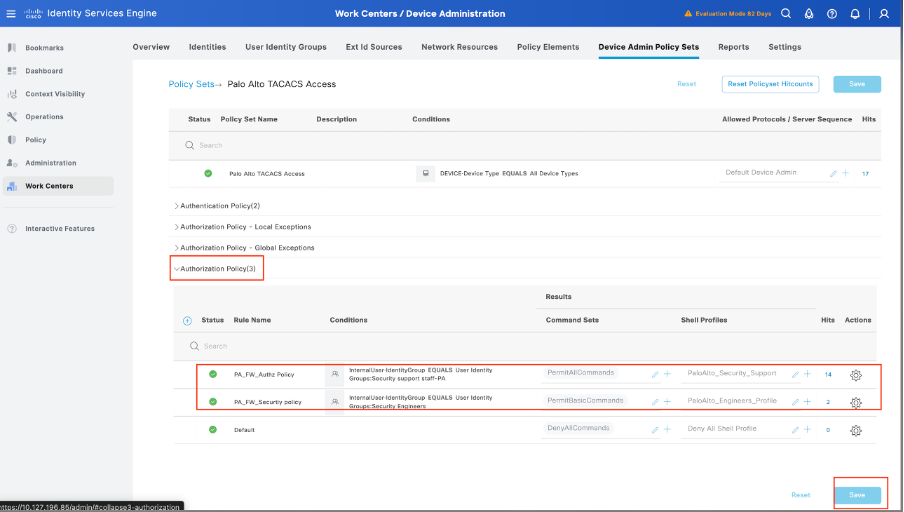

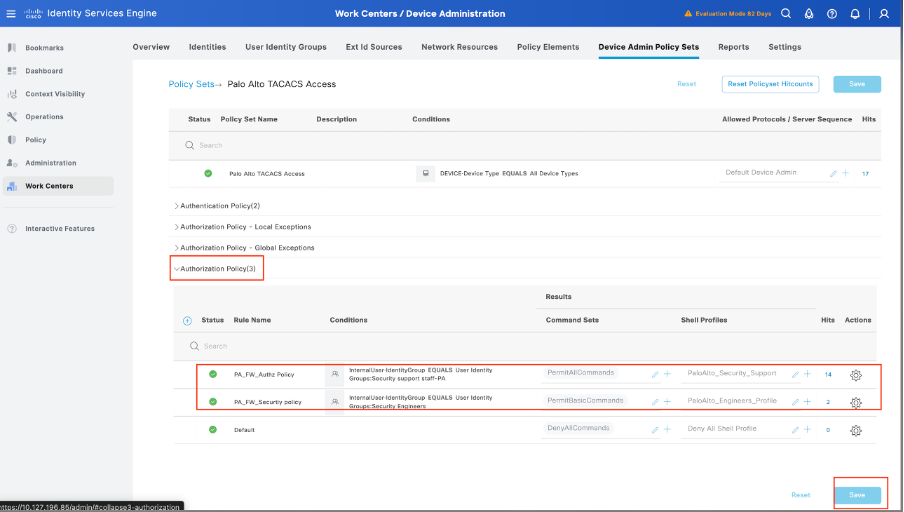

الخطوة 10. قم بالتمرير لأسفل حتى القسم المسمى نهج التخويل حتى النهج الافتراضي، وحدد أيقونة العتاد، ثم قم بإدخال قاعدة واحدة أعلاه.

الخطوة 11. قم بتسمية قاعدة التخويل الجديدة، وأضف الشروط المتعلقة بالمستخدم الذي تمت مصادقته بالفعل كعضوية مجموعة، وفي قسم ملفات تعريف Shell أضف ملف تعريف TACACS الذي قمت بتكوينه مسبقا، احفظ التكوين.

التحقق من الصحة

مراجعة ISE

الخطوة 1. راجع إذا كانت خدمة TACACS+ قيد التشغيل، ويمكن إيداع ما يلي:

- GUI: مراجعة إذا كان لديك العقدة المدرجة مع مسؤول جهاز الخدمة في الإدارة -> النظام -> النشر.

- CLI: قم بتشغيل الأمر show ports | يتضمن 49 لتأكيد وجود إتصالات في منفذ TCP تنتمي إلى TACACS+

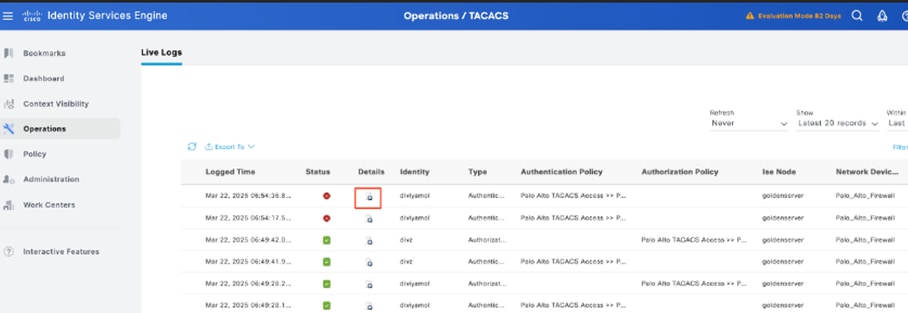

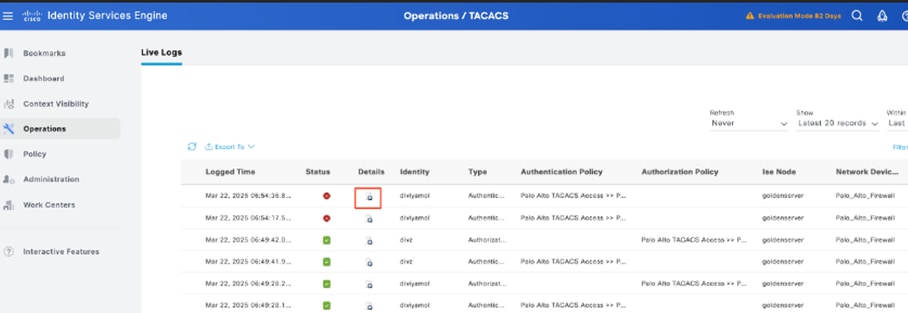

الخطوة 2. تأكد ما إذا كانت هناك سجلات مباشرة تتعلق بمصادقة TACACS+ : يمكن إيداع هذا في عمليات القائمة -> TACACS -> سجلات Live.

على حسب سبب الفشل يمكنك ضبط التكوين أو معالجة سبب الفشل.

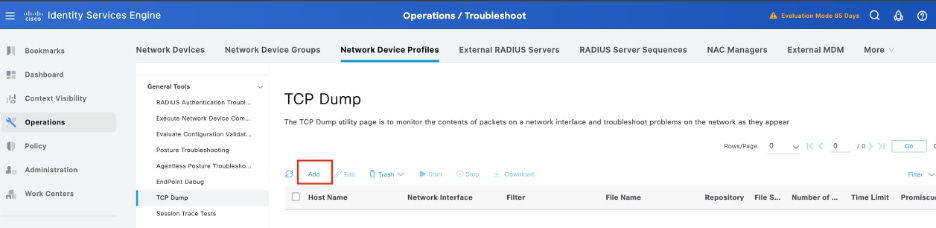

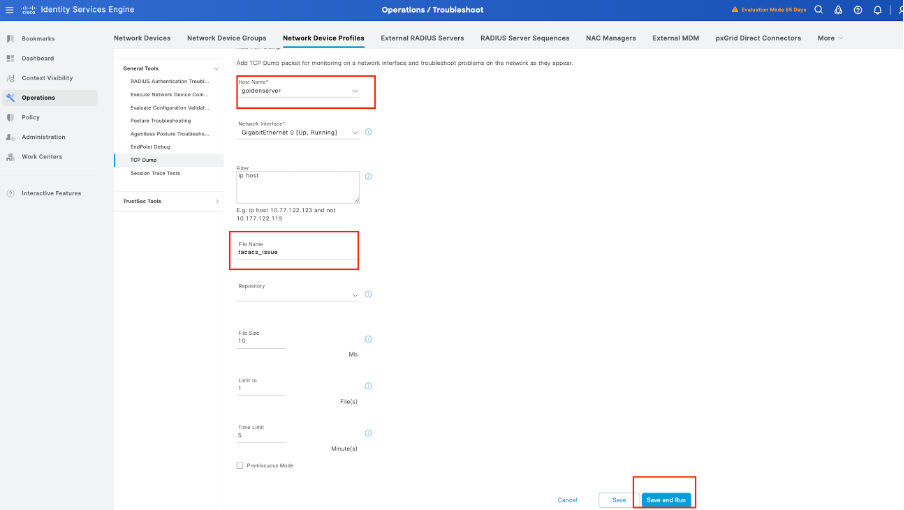

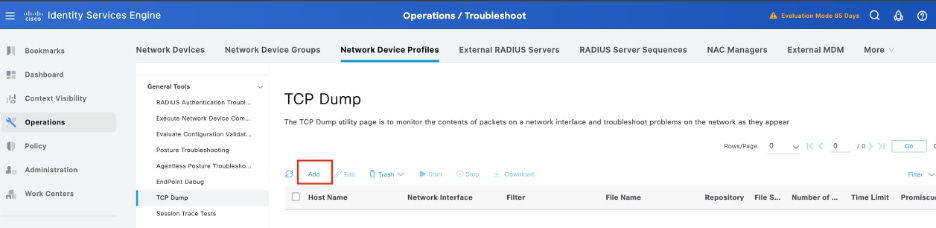

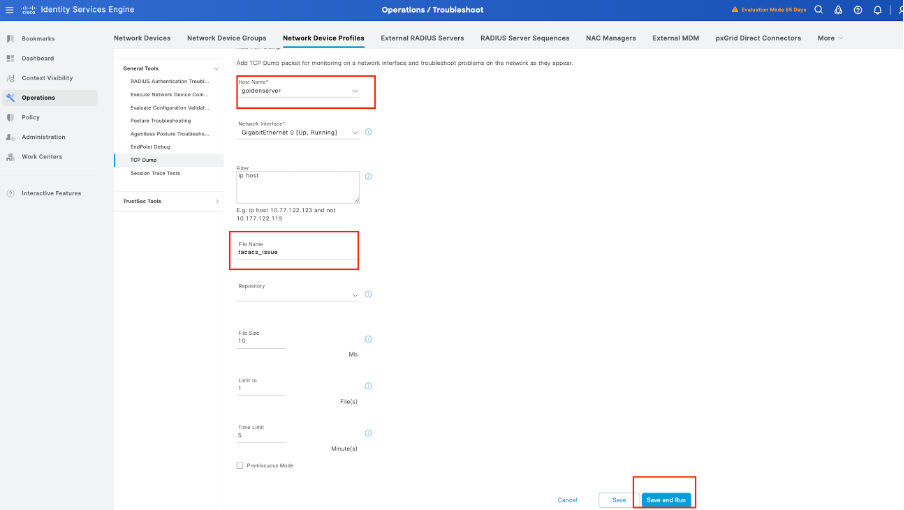

الخطوة 3. في حالة عدم رؤية أي سجل نشط، انتقل إلى التقاط حزمة عملية القائمة > أستكشاف الأخطاء وإصلاحها > أدوات التشخيص > أدوات عامة > تفريغ TCP، حدد إضافة.

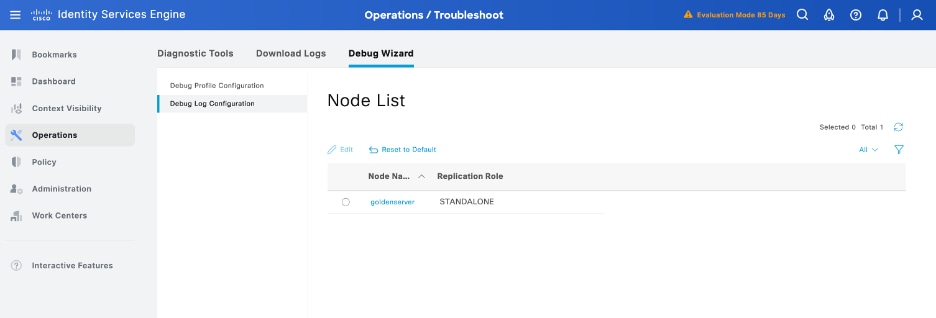

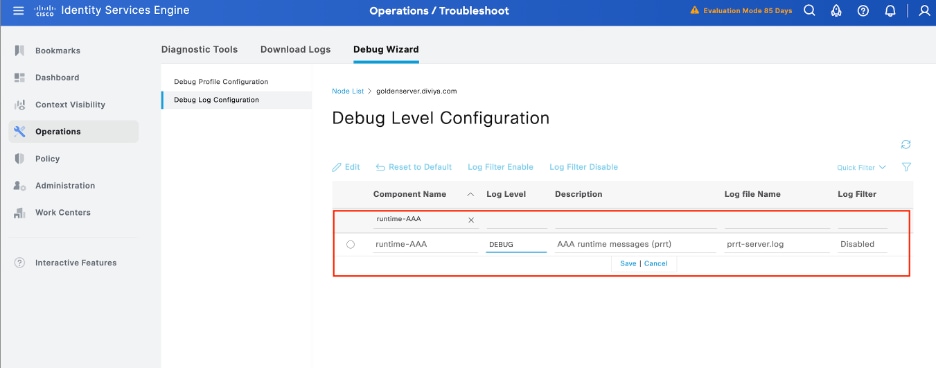

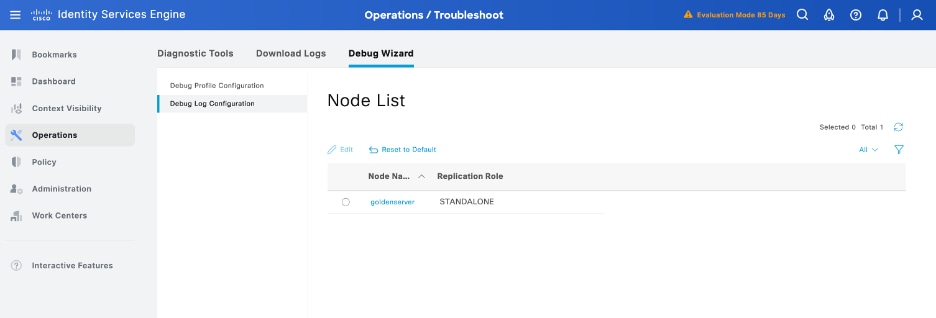

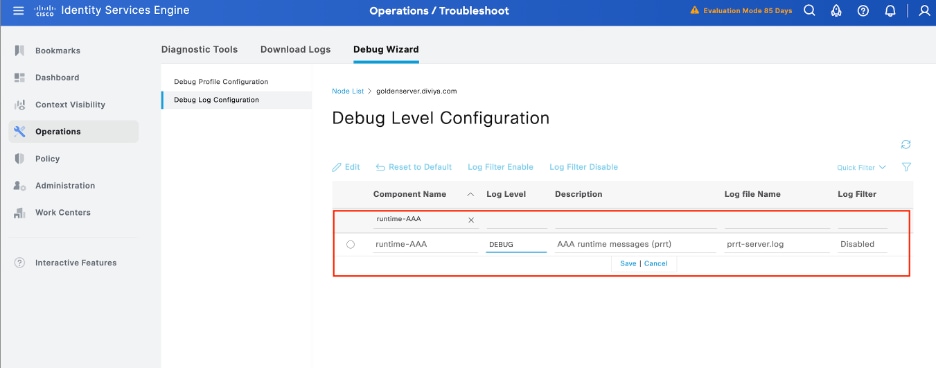

الخطوة 4. قم بتمكين المكون runtime-AAA في تصحيح الأخطاء ضمن PSN من حيث يتم إجراء المصادقة في العمليات > أستكشاف الأخطاء وإصلاحها > معالج تصحيح الأخطاء > تكوين سجل تصحيح الأخطاء، حدد عقدة PSN، حدد بعد ذلك في زر التحرير .

حدد مكون وقت التشغيل AAA، وقم بتعيين مستوى التسجيل الخاص به على تصحيح الأخطاء، وإعادة إنشاء المشكلة، وتحليل السجلات لمزيد من التحقيق.

استكشاف الأخطاء وإصلاحها

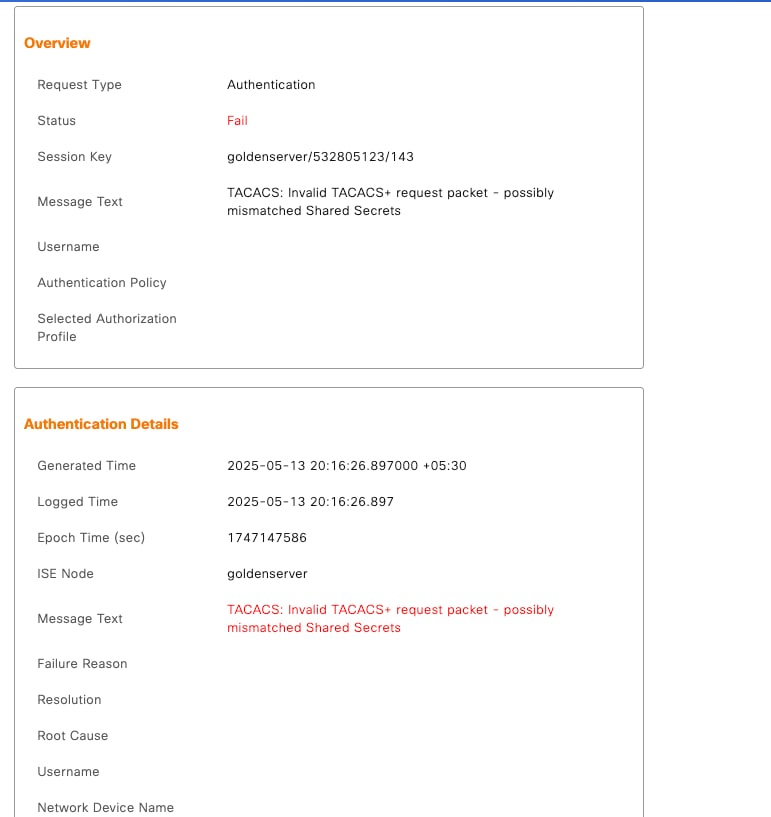

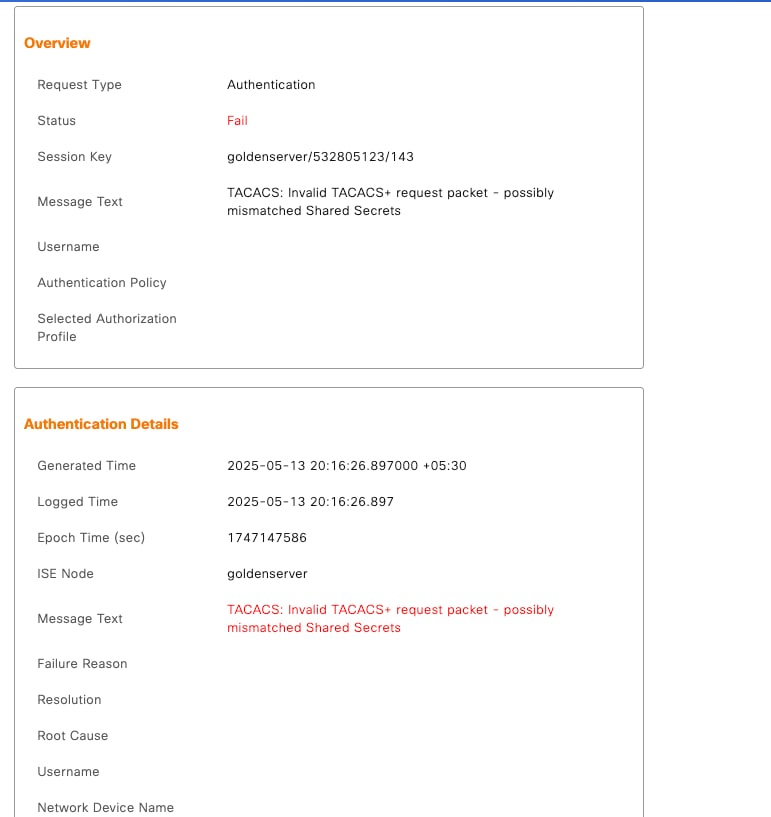

TACACS: حزمة طلب TACACS+ غير صالحة - قد تكون الأسرار المشتركة غير متطابقة

المشكلة

يفشل مصادقة TACACS+ بين Cisco ISE وجدار حماية Palo Alto (أو أي جهاز شبكة) مع رسالة الخطأ:

"حزمة طلب TACACS+ غير صالحة - قد تكون الأسرار المشتركة غير متطابقة"

وهذا يؤدي إلى منع محاولات تسجيل الدخول الإدارية الناجحة ويمكن أن يؤثر على التحكم في الوصول إلى الجهاز من خلال المصادقة المركزية.

الأسباب المحتملة

الحل

وهناك العديد من القرارات المحتملة لهذه القضية:

1. التحقق من السر المشترك:

-

على Cisco ISE:

انتقل إلى إدارة > موارد الشبكة > أجهزة الشبكة، وحدد الجهاز المتأثر، ثم أكد على السر المشترك.

-

في جدار حماية Palo Alto:

انتقل إلى الجهاز > ملفات تعريف الخادم > TACACS+، وتأكد من تطابق كلمة السر المشتركة تماما، بما في ذلك الحالة والأحرف الخاصة.

2. حدد إعدادات خادم TACACS+:

التعليقات

التعليقات