دليل نظرة عامة على وكيل CX الإصدار 3.1

خيارات التنزيل

-

ePub (15.1 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

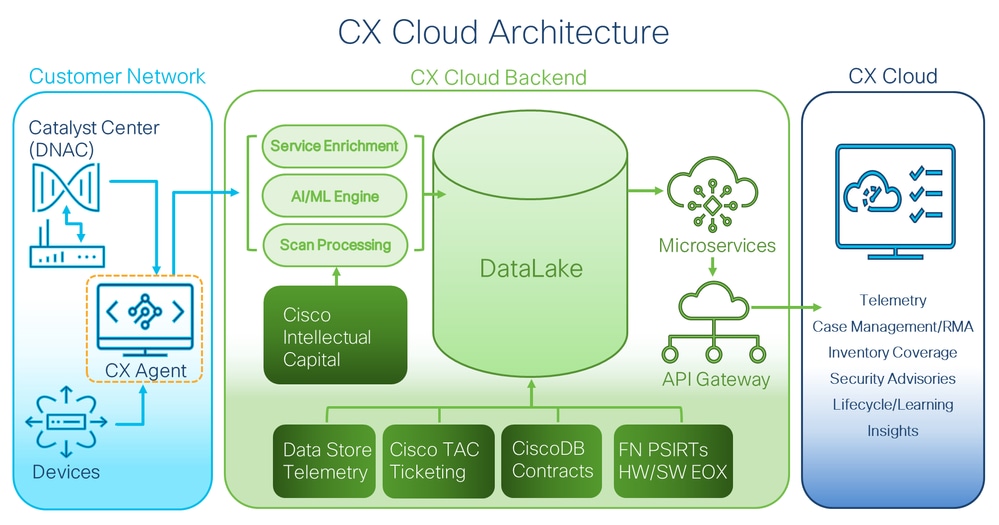

يصف هذا المستند وكيل تجربة العملاء (CX) من Cisco. يعد برنامج CX Agent من Cisco بمثابة نظام أساسي قابل للتطوير بدرجة كبيرة يعمل على تجميع بيانات بيانات تتبع الاستخدام من أجهزة شبكة العملاء لتقديم رؤى قابلة للتنفيذ للعملاء. يتيح عميل CX تحويل الذكاء الصناعي (AI)/التعلم الآلي (ML) لبيانات التكوين الجاري تشغيله النشط إلى رؤى إستباقية وتنبؤية معروضة في مجموعة CX (بما في ذلك مسارات النجاح و Smart Net Total Care (SNTC) والخدمات الحيوية للشركات (BCS) أو عروض خدمات دورة الحياة (LCS)).

هذا الدليل مخصص ل CX Cloud و Partner Administrators فقط. يمتلك المستخدمون أصحاب أدوار Super User Admin (SUA) و Admin الأذونات اللازمة لتنفيذ الإجراءات الموضحة في هذا الدليل.

هذا الدليل خاص ب CX Agent v3.1.5 ارجع إلى صفحة وكيل Cisco CX للوصول إلى الإصدارات السابقة.

ملاحظة: الصور الموجودة في هذا الدليل هي لأغراض مرجعية فقط. يمكن أن يختلف المحتوى الفعلي.

المتطلبات الأساسية

يعمل برنامج CX Agent كجهاز افتراضي (VM) وهو متوفر للتنزيل كجهاز افتراضي مفتوح (OVA) أو قرص ثابت ظاهري (VHD).

متطلبات النشر

- يلزم توفر أحد برامج مراقبة الأجهزة الافتراضية التالية لعملية تثبيت جديدة:

- برنامج ESXi الإصدار 5.5 من VMware أو إصدار أحدث

- Oracle Virtual Box الإصدار 5.2.30 أو إصدار أحدث

- برنامج Windows Hypervisor الإصدار 2012 إلى 2022 والإصدار 2025

- يلزم توفر التكوينات الواردة في الجدول التالي لنشر الأجهزة الافتراضية:

|

نوع نشر وكيل CX |

عدد مراكز وحدة المعالجة المركزية (CPU) |

ذاكرة الوصول العشوائي |

قرص صلب |

*الحد الأقصى لعدد الأصول مباشرة |

برامج مراقبة الأجهزة الافتراضية المدعومة |

|

Small OVA |

8C |

16 جيجابايت |

سعة 200 جيجابايت |

10,000 |

VMware ESXi و Oracle VirtualBox و Windows Hyper-V |

|

متوسط OVA |

16 درجة مئوية |

32 جيجابايت |

سعة 600 جيجابايت |

20,000 |

VMware ESXi و Windows Hyper-V |

|

OVA كبيرة |

32 درجة مئوية |

64 جيجابايت |

سعة 1200 جيجابايت |

50,000 |

VMware ESXi و Windows Hyper-V |

*بالإضافة إلى توصيل 20 مجموعة لا تنتمي إلى مجموعات Cisco Catalyst Center (Catalyst Center) أو 10 مجموعات من Catalyst Center لكل مثيل وكيل سحابة CX.

- بالنسبة للعملاء الذين يستخدمون مراكز البيانات الأمريكية المعينة كمنطقة بيانات أساسية لتخزين بيانات سحابة CX، يجب أن يكون برنامج CX Agent قادرا على الاتصال بالخوادم الموضحة هنا، باستخدام اسم المجال المؤهل بالكامل (FQDN)، واستخدام HTTPS على منفذ TCP رقم 443:

- اسم المجال المؤهل بالكامل (FQDN): agent.us.csco.cloud

- اسم المجال المؤهل بالكامل (FQDN): ng.acs.agent.us.csco.cloud

- للعملاء الذين يستخدمون مراكز بيانات أوروبية محددة كمنطقة بيانات أساسية لتخزين بيانات شبكة CX: يجب أن يكون عميل CX قادرا على الاتصال بكلا الخادمين المظهرين هنا، باستخدام FQDN، واستخدام HTTPS على منفذ TCP رقم 443:

- اسم المجال المؤهل بالكامل (FQDN): agent.us.csco.cloud

- اسم المجال المؤهل بالكامل (FQDN): agent.emea.cisco.cloud

- اسم المجال المؤهل بالكامل (FQDN): ng.acs.agent.emea.cisco.cloud

- للعملاء الذين يستخدمون مراكز بيانات محددة في آسيا والمحيط الهادئ كمنطقة بيانات أساسية لتخزين بيانات شبكات CX: يجب أن يكون عميل CX قادرا على الاتصال بكلا الخادمين المظهرين هنا، باستخدام FQDN، واستخدام HTTPS على منفذ TCP رقم 443:

- اسم المجال المؤهل بالكامل (FQDN): agent.us.csco.cloud

- اسم المجال المؤهل بالكامل (FQDN): agent.apjc.cisco.cloud

- اسم المجال المؤهل بالكامل (FQDN): ng.acs.agent.apjc.csco.cloud

- بالنسبة للعملاء الذين يستخدمون مراكز بيانات محددة في أوروبا ومنطقة آسيا والمحيط الهادئ كمنطقة بيانات أساسية لهم، يمكن الاتصال بشبكة FQDN: agent.us.csCo.cloud مطلوب فقط لتسجيل وكيل سحابة CX مع CX Cloud أثناء الإعداد الأولي. بعد تسجيل "عميل سحابة CX" بنجاح مع CX Cloud، لم يعد هذا الاتصال مطلوبا.

- بالنسبة للإدارة المحلية لعامل سحابة CX، يجب الوصول إلى المنفذ 22.

- للعملاء الذين يستخدمون RADKit باستخدام FQDN و HTTPS على منفذ TCP رقم 443:

- شبكة FQDN الأمريكية: radkit.us.csco.cloud

- شبكة FQDN في أوروبا والشرق الأوسط وإفريقيا: radkit.emea.cisco.cloud

- APJC FQDN: radkit.apjc.csco.cloud

- لتمكين RADKit من إرفاق الإخراج بطلب خدمة، يجب الوصول إلى FQDN cxd.cisco.com لوكيل CX.

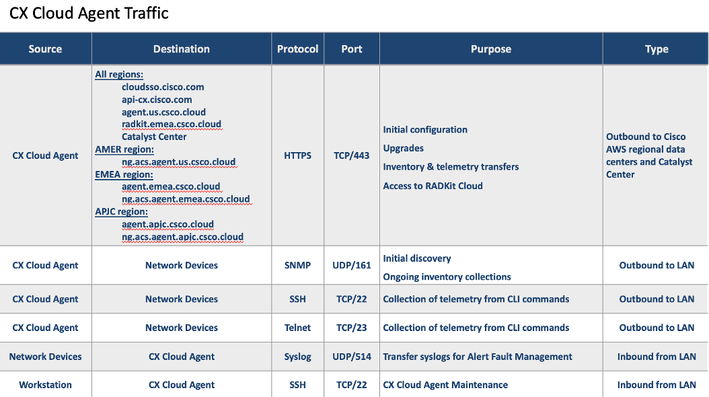

- يوفر الجدول التالي ملخصا للمنافذ والبروتوكولات التي يجب فتحها وتمكينها لكي يعمل عميل سحابة CX بشكل صحيح:

*غير إلزامي ما لم يتم إستخدام RADKit.المصدر

الوجهة

البروتوكول

المنفذ

الغرض

النوع

CX Cloud Agent (وكيل CX Cloud)

كافة المناطق:

-

agent.us.csco.cloud

- مركز Catalyst

منطقة عامر:

- ng.acs.agent.us.csco.cloud

- radkit.us.csco.cloud*

منطقة أوروبا والشرق الأوسط وإفريقيا:

- agent.emea.cisco.cloud

- ng.acs.agent.emea.cisco.cloud

- radkit.emea.cisco.cloud*

منطقة مركز المساعدة القضائية لآسيا والمحيط الهادئ:

- agent.apjc.cisco.cloud

- ng.acs.agent.apjc.csco.cloud

- radkit.apjc.csco.cloud*

HTTPS

بروتوكول TCP/443

- التهيئة الأولية

- الترقيات

- عمليات نقل المخزون والقياس عن بعد

- الوصول إلى سحابة RADKit

الصادر إلى مراكز البيانات الإقليمية و Catalyst Center من Cisco AWS

CX Cloud Agent (وكيل CX Cloud)

أجهزة الشبكة

SNMP

UDP/161

- الاكتشاف الأولي

- مجموعات المخزون الجارية

الصادر إلى شبكة LAN

CX Cloud Agent (وكيل CX Cloud)

أجهزة الشبكة

بروتوكول النقل الآمن (SSH)

بروتوكول TCP/22

مجموعة بيانات تتبع الاستخدام من أوامر CLI

الصادر إلى شبكة LAN

CX Cloud Agent (وكيل CX Cloud)

أجهزة الشبكة

Telnet

بروتوكول TCP/23

مجموعة القياس عن بعد من أوامر CLI

الصادر إلى شبكة LAN

أجهزة الشبكة

CX Cloud Agent (وكيل CX Cloud)

Syslog

UDP/514

نقل syslogs لإدارة أعطال التنبيه

الوارد من شبكة LAN

محطة العمل

CX Cloud Agent (وكيل CX Cloud)

بروتوكول النقل الآمن (SSH)

بروتوكول TCP/22

صيانة وكيل سحابة CX

الوارد من شبكة LAN

-

ملاحظات:

- يتم اكتشاف بروتوكول IP تلقائيا إذا تم تمكين بروتوكول التكوين الديناميكي للمضيف (DHCP) في بيئة الأجهزة الافتراضية (VM)؛ وإلا، يجب توفر عنوان IPv4 حر وقناع شبكة فرعية وعنوان IP للعبارة الافتراضية وعنوان IP لخادم خدمة اسم المجال (DNS).

- يتم دعم IPv4 فقط.

- تكون إصدارات مركز Catalyst Cluster Catalyst Center (HA) التي تم اعتمادها أحادية العقد وعالية التوفر من 2.1.2.x إلى 2.2.3.x و 2.3.3.x و 2.3.5.x و 2.3.7.x و Catalyst Center Virtual Appliance.

- إذا كانت الشبكة تحتوي على اعتراض SSL، عنوان IP لوكيل CX الخاص بقائمة السماح.

- لجميع الأصول المتصلة مباشرة، يلزم مستوى امتياز SSH 15.

- لا تستخدم سوى أسماء المضيف المتوفرة؛ يجب عدم إستخدام عناوين IP الثابتة.

الوصول إلى المجالات الهامة

ولبدء رحلة CX Cloud، يحتاج المستخدمون إلى الوصول إلى المجالات التالية. أستخدم أسماء المضيف المتوفرة فقط؛ عدم إستخدام عناوين IP الثابتة.

مجالات محددة لبوابة سحابة CX

|

المجالات الرئيسية |

المجالات الأخرى |

|

csco.cloud |

cloudfront.net |

|

Split.io |

eum-appdynamics.com |

|

appdynamics.com |

|

|

tiqcdn.com |

|

|

jquery.com |

مجالات خاصة ب CX Agent VM

|

الأمريكتين |

أوروبا والشرق الأوسط وإفريقيا |

أبيك |

|

agent.us.csco.cloud |

agent.us.csco.cloud |

agent.us.csco.cloud |

|

ng.acs.agent.us.csco.cloud |

agent.emea.cisco.cloud |

agent.apjc.cisco.cloud |

|

ng.acs.agent.emea.cisco.cloud |

ng.acs.agent.apjc.csco.cloud |

ملاحظة: يجب السماح بالوصول الصادر مع تمكين إعادة التوجيه على المنفذ 443 لشبكات FQDN المحددة.

الإصدارات المدعومة من Catalyst Center

تتمثل إصدارات مراكز Catalyst Cluster Catalyst Center و 2.1.2.x في 2.2.3.x و2.3.3.x و2.3.5.x و 2.3.7.x وCatalyst Center Virtual Appliance و Catalyst Center Virtual Appliance.

المتصفحات المدعومة

للحصول على أفضل تجربة على موقع الويب Cisco.com، يوصى بأحدث إصدار رسمي لهذه المستعرضات:

- Google Chrome

- Microsoft Edge

- Mozilla Firefox

قائمة المنتجات المدعومة

لعرض قائمة المنتجات المدعومة من قبل عميل CX، ارجع إلى قائمة المنتجات المدعومة.

ترقية/تثبيت عميل CX v3.1.5

- يجب أن يشير العملاء الحاليون الذين يقومون بالترقية إلى الإصدار الجديد إلى ترقية وكيل CX v3.1.5

- يجب أن يشير العملاء الجدد الذين ينفذون تثبيت OVA v3.1 مرن جديد إلى إضافة عميل CX.

ترقية الأجهزة الافتراضية (VMs) الموجودة إلى التهيئة كبيرة ومتوسطة الحجم

يستطيع العملاء ترقية تهيئة الأجهزة الافتراضية (VM) الحالية لديهم إلى متوسطة الحجم أو كبيرة الحجم باستخدام خيارات وحدات OVA المرنة استنادا إلى حجم الشبكة وتعقيدها.

لترقية تكوين الأجهزة الافتراضية (VM) الحالي من صغيرة إلى متوسطة أو كبيرة، ارجع إلى قسم ترقية أجهزة CX Agent VMs إلى تكوين متوسط وكبير.

الترقية إلى وكيل CX v3.1.5

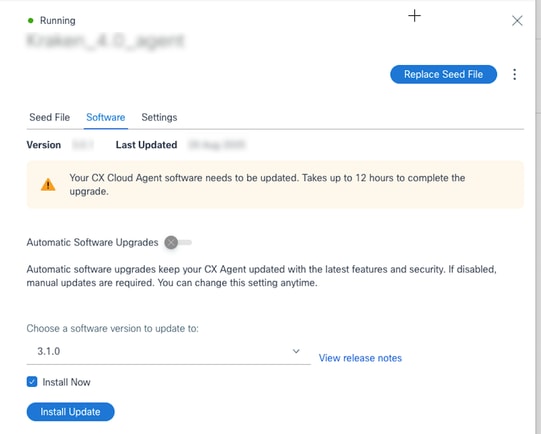

يمكن للعملاء الحاليين الترقية إلى أحدث إصدار عن طريق تمكين الترقيات التلقائية أو عن طريق إختيار الترقية يدويا من الإصدار الموجود لديهم.

ملاحظة: الصور الموجودة في هذا الدليل هي لأغراض مرجعية فقط. يمكن أن يختلف المحتوى الفعلي.

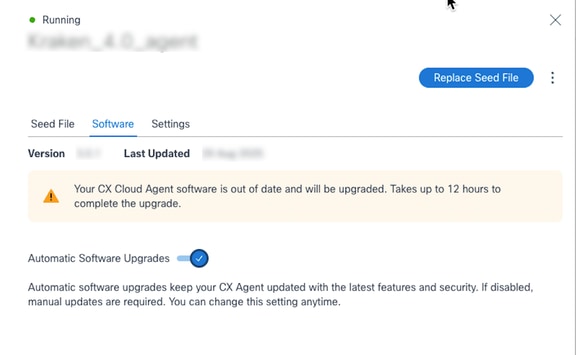

الترقيات التلقائية

يمكن للعملاء تمكين تبديل الترقيات التلقائية للبرامج لضمان تحديث النظام الخاص بهم عند إصدار إصدارات جديدة. يتم تمكين هذا الخيار بشكل افتراضي للتثبيتات الجديدة ولكن يمكن تعديله في أي وقت للتوافق مع سياسات الشركة أو جدولة الترقيات أثناء نوافذ الصيانة المخطط لها.

ملاحظة: يتم تعطيل الترقيات التلقائية بشكل افتراضي لمثيلات (مثيلات) وكيل CX الموجودة ولكن يمكن للمستخدمين تمكينها في أي وقت.

الترقيات اليدوية

يمكن للعملاء الذين يفضلون عدم إستخدام الترقيات التلقائية ولم يتم تمكين الترقيات التلقائية للبرامج إختيار الترقية يدويا. يدعم عميل CX ترقيات مباشرة إلى الإصدار 3. 1. 5.

لتثبيت ترقية عميل CX الإصدار 3.1.5 من CX Cloud:

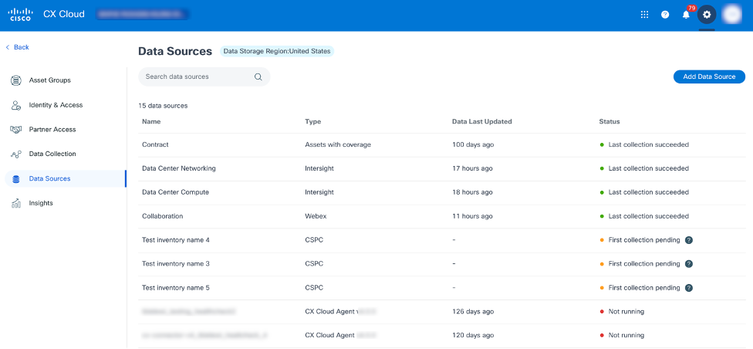

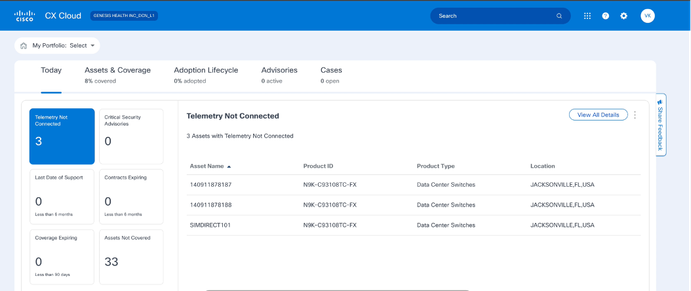

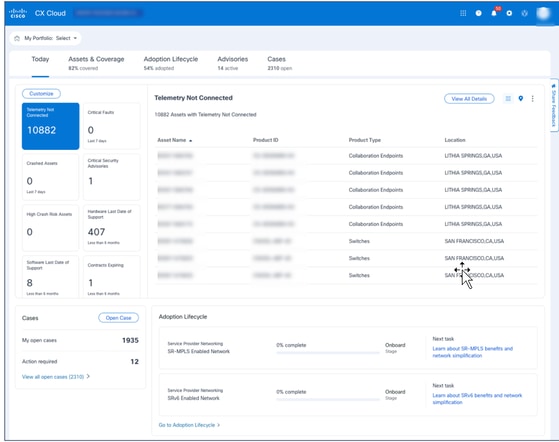

- تسجيل الدخول إلى سحابة CX. تظهر الصفحة الرئيسية.

الصفحة الرئيسية ل CX Cloud

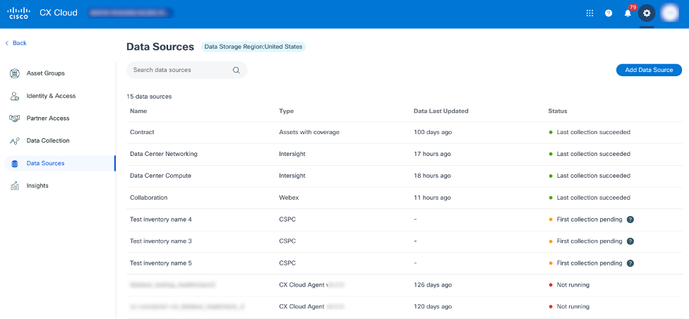

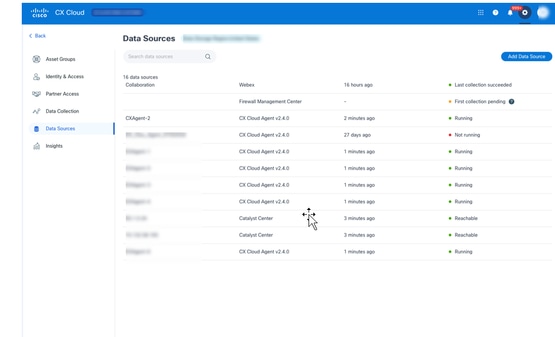

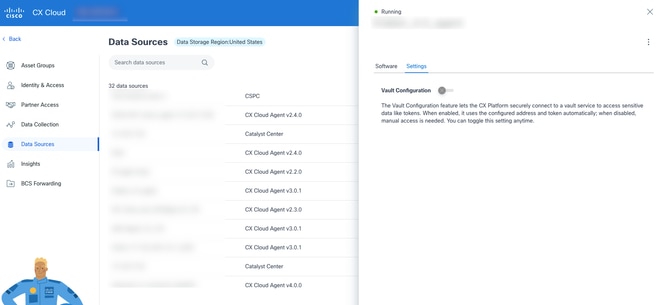

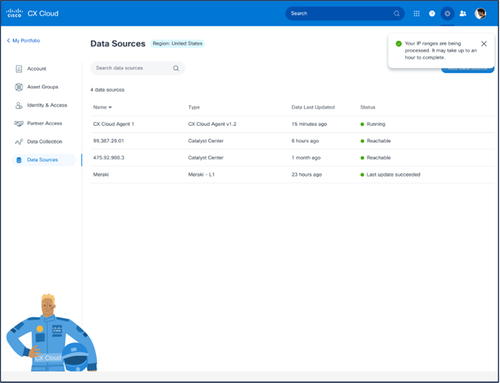

الصفحة الرئيسية ل CX Cloud - حدد أيقونة مركز الإدارة. يظهر إطار مصادر البيانات.

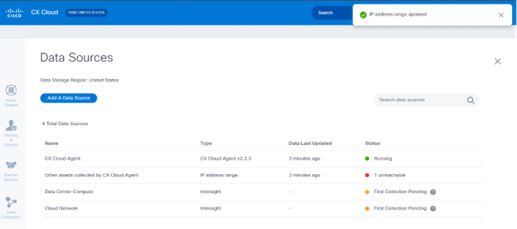

مصادر البيانات

مصادر البيانات - انقر فوق مصدر بيانات وكيل CX. يتم فتح نافذة تفاصيل وكيل CX.

تثبيت الإصدار

تثبيت الإصدار - انقر فوق علامة التبويب البرامج.

- انقر على تثبيت الإصدار.

إضافة عامل CX

يمكن للعملاء إضافة ما يصل إلى 20 مثيل لوكيل CX في مجموعة النظراء CX.

لإضافة عامل CX:

- تسجيل الدخول إلى سحابة CX. تظهر الصفحة الرئيسية.

الصفحة الرئيسية ل CX Cloud

الصفحة الرئيسية ل CX Cloud

- حدد أيقونة مركز الإدارة. يظهر إطار مصادر البيانات.

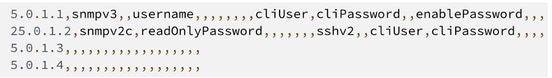

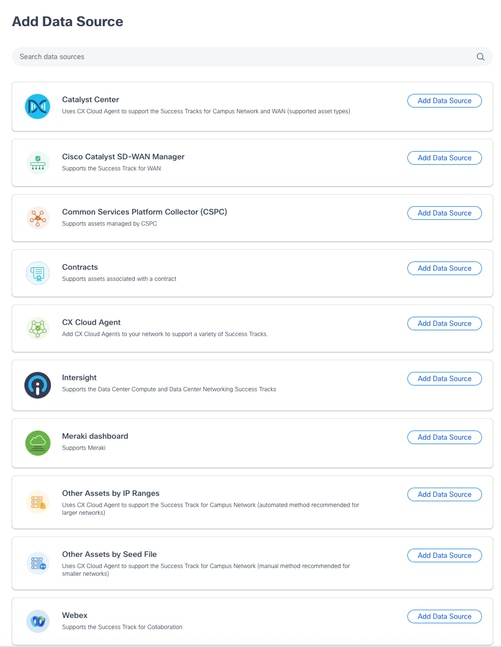

مصادر البيانات

مصادر البيانات

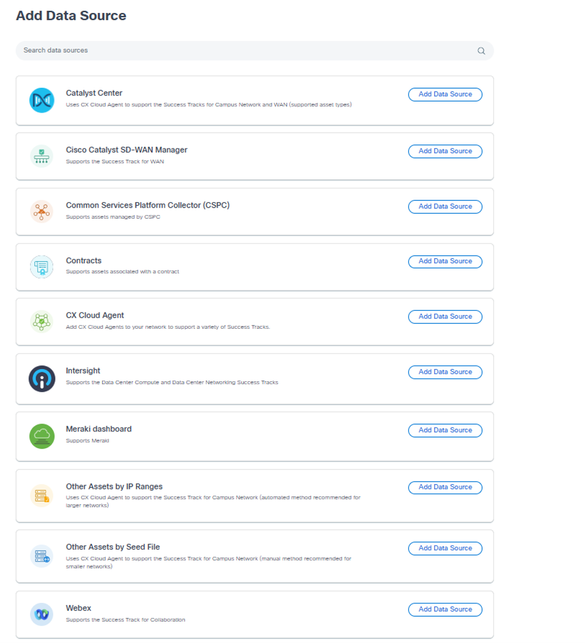

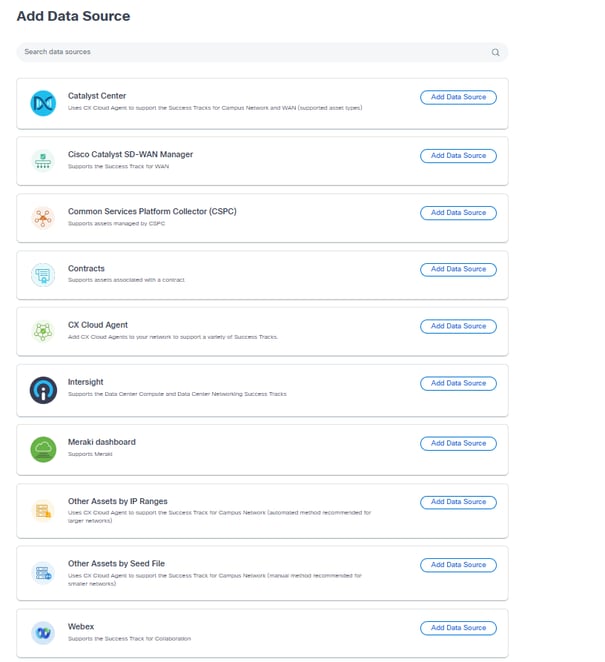

- انقر فوق إضافة مصدر بيانات. تظهر صفحة إضافة مصدر بيانات.

- انقر فوق إضافة مصدر بيانات من خيار وكيل سحابة CX. يتم فتح نافذة إعداد وكيل CX.

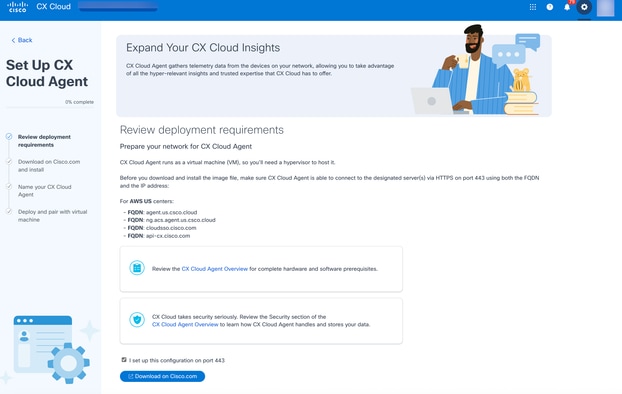

إضافة عامل CX

إضافة عامل CX

- راجع قسم مراجعة متطلبات النشر وحدد خانة الاختيار أنا قمت بإعداد هذا التكوين على المنفذ 443.

- انقر فوق تنزيل على Cisco.com. يتم فتح نافذة تنزيل البرامج في علامة تبويب أخرى.

- قم بتنزيل ملف "CX Agent v3.1.5 OVA".

ملاحظة: يتم إنشاء رمز إزدواج مطلوب لإكمال إعداد وكيل CX بعد نشر الجهاز الظاهري.

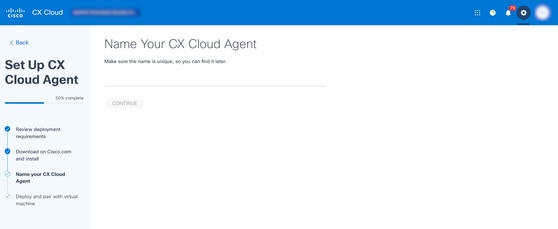

- أدخل اسم وكيل CX في اسم حقل وكيل سحابة CX.

اسم وكيل CX

اسم وكيل CX

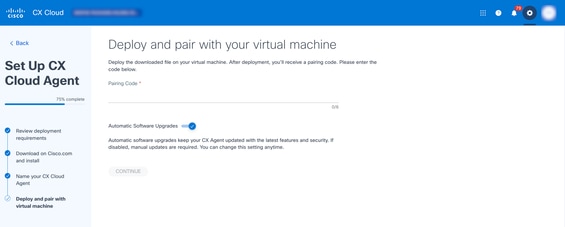

9. انقر فوق متابعة. يتم فتح نافذة النشر والاقتران مع الجهاز الظاهري.

رمز الاقتران

رمز الاقتران

10. أدخل رمز الازدواج الذي تم إستلامه بعد نشر الجهاز الظاهري.

11. انقر فوق متابعة. يظهر تقدم التسجيل، متبوعا برسالة تأكيد.

ملاحظة: كرر الخطوات أعلاه لإضافة مثيلات إضافية لوكيل CX كمصدر بيانات.

تكوين وكيل CX ل BCS/LCS

تعمل ميزة التجميع المجمع الجديدة من Cisco على تبسيط تكوين CX Agent v3.1 ل BCS/LCS، مما يعمل على تبسيط تجربة العميل.

يمكن لعملاء BCS/LCS زيارة مجتمع سحابة CX لمعرفة المزيد حول ضم المستخدمين والمعلومات الأخرى ذات الصلة.

ملاحظة:هذا التكوين خاص بمهندسي الدعم من Cisco المسؤولين عن إعداد مجمع لعملاء BCS/LCS.

المتطلبات الأساسية

يمكن لمهندسي الدعم المزودين ببرنامج Super User Administrator (SUA) ووصول المسؤول إجراء تكوين وكيل CX فقط ل BCS/LCS.

تكوين وكيل CX

لتكوين عميل CX ل BCS/LCS، اتصل بمهندس الاستشارات الفنية BCS/LCS المعين لديك.

تهيئة إمكانيات RADKit

يوفر CX Agent v3.1.5 تكوين RADKit إختياريا مصمما لتحسين الإدارة عن بعد واستكشاف أخطاء أجهزة Cisco في سحابة CX وإصلاحها. عند تمكين هذا الخيار، يمكن للمستخدمين المفوضين إجراء عمليات بشكل آمن مثل التقاط البيانات والتهيئة وترقية البرامج عن بعد. يمكن تمكين هذه الإعدادات أو تعطيلها في أي وقت بناء على المتطلبات التشغيلية للعميل.

للحصول على تفاصيل شاملة حول RADKit، ارجع إلى Cisco RADKit.

دمج عميل RADKit من خلال واجهة سطر الأوامر

لدمج خدمة عميل RADKit، قم بإنشاء حساب مسؤول وتسجيل الخدمة عن طريق إكمال الخطوات التالية:

ملاحظة: تتطلب الخطوات التالية الوصول الجذري إلى الجهاز الظاهري CX Agent VM.

- قم بفتح الوحدة الطرفية والقشرة الآمنة (SSH) في جهاز افتراضي باستخدام بيانات الاعتماد المناسبة، على سبيل المثال:

SSH your_username@your_vm_ip

- قم بتشغيل الأمر التالي لتمكين اتصال الشبكة:

Kubectl احصل على Netpol deny-from-other-namespaces -o yaml > /home/cxcadmin/deny-from-other-namespaces.yaml

حذف Kubectl Netpol Deny-from-other-namespace

- على الجهاز المحلي، قم بإرسال طلب POST إلى نقطة نهاية الإدارة لإنشاء حساب مسؤول. وينبغي أن تتضمن هيئة الطلب ما يلي:

- admin_name (مطلوب): اسم المستخدم لحساب المسؤول

- البريد الإلكتروني (إختياري): عنوان البريد الإلكتروني لحساب المسؤول

- full_name (إختياري): الاسم الكامل للمسؤول

- الوصف (إختياري): وصف حساب المسؤول

يوضح المثال التالي كيفية إرسال هذا الطلب باستخدام cURL:

التفاف -x منشور \

http://<your_vm_ip>:30100/radkitmanager/v1/createAdmin \

-H نوع المحتوى: التطبيق/json \

-d '{

"admin_name": "admin_user123"،

"البريد الإلكتروني": "admin@example.com"،

"full_name": "Admin user"،

"الوصف": "حساب المسؤول لإدارة النظام"

}'

عند نجاح إنشاء حساب مسؤول، يستجيب الخادم برسالة تأكيد تشير إلى أنه تم إنشاء حساب المسؤول بنجاح. كما تتضمن هذه الاستجابة كلمة مرور مؤقتة يجب تغييرها عند تسجيل الدخول الأولي. ومع ذلك، إذا كان حساب المسؤول موجودا بالفعل، يقوم الخادم بإرجاع رمز حالة رقم 400 مع الرسالة "تم إنشاء المسؤول بالفعل".

- افتح مستعرض الويب وانتقل إلى واجهة مستخدم ويب RADKit: https://<your_vm_ip>:30101/.

- قم بتسجيل الدخول باستخدام اسم مستخدم المسؤول (admin_name) وكلمة المرور المؤقتة المقدمة في الاستجابة.

ملاحظة: عند تسجيل الدخول الرقمي، يطلب من المستخدمين تغيير كلمة المرور. اتبع التعليمات التي تظهر على الشاشة لتعيين كلمة مرور جديدة.

- قم بتشغيل عميل RADKit على الجهاز المحلي لتسجيل الخدمة.

- بعد المصادقة، قم بإنشاء كلمة مرور مرة واحدة بتشغيل الأمر التالي:

grant_service_otp()

- على الجهاز المحلي، قم بإرسال طلب POST إلى نقطة نهاية المدير لتسجيل الخدمة. وينبغي أن تتضمن هيئة الطلب ما يلي:

- OTP (مطلوب): سلسلة كلمة المرور لمرة واحدة

يوضح المثال التالي كيفية إرسال هذا الطلب باستخدام cURL:

التفاف -x منشور \

http://<your_vm_ip>:30100/radkitmanager/v1/loginService \

-H نوع المحتوى: التطبيق/json \

-d '{

"ONE_TIME_PASSWORD": "Prod:1234-1234-1234"

}'

عند التسجيل الناجح، يتم عرض رسالة تأكيد ويمكن للمستخدمين إدارة خدمة RADKit باستخدام حساب مسؤول.

لتعطيل اتصال الشبكة، قم بتشغيل الأمر التالي:

تطبيق Kubectl -f /home/cxcadmin/deny-from-other-namespaces.yaml

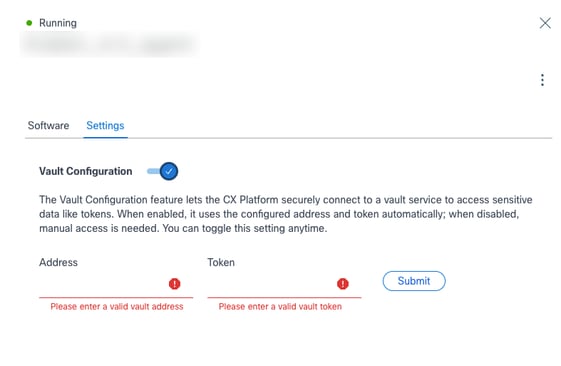

تهيئة Vault لوكالات CX الموجودة

تتيح ميزة "تكوين Vault" الاختيارية ل CX Cloud إمكانية الاتصال بأمان بخدمة Vault للوصول إلى البيانات الحساسة، مثل الرموز المميزة وقوائم الجرد، باستخدام أحدث بيانات الاعتماد. عند تمكين هذا الخيار، تستخدم CX Cloud تلقائيا العنوان والرمز المميز اللذين تم تكوينهما. يمكن تمكين هذا الإعداد أو تعطيله في أي وقت. حاليا، فقط تكوين HashiCorp المخزن مدعوم.

يمكن تكوين المخزن من خلال واجهة سطر الأوامر.

دمج عميل CX مع HashiCorp Vault من خلال واجهة سطر الأوامر

يوضح هذا القسم إجراء تكوين الاتصال بين وكيل Cisco CX ومثيل HashiCorp Vault. يتيح هذا التكامل التخزين الآمن واسترداد مسوغات الجهاز، مما يحسن وضعية الأمان العامة.

المتطلبات الأساسية

- وصول cxcroot إلى CX Agent VM

ملاحظة: يجب فتح حالة دعم للوصول إلى مستخدمي cxroot و root.

- مثيل Vault قيد التشغيل ويمكن الوصول إليه

التكامل مع HashiCorp Vault

- لتمكين تكامل Vault، قم بتشغيل الأمر التالي:

تشغيل عميل CXCLI في المخزن

- لتعطيل تكامل Vault، قم بتشغيل الأمر التالي:

إيقاف تشغيل عميل CXCLI

- للتحقق من حالة تكامل Vault الحالي، قم بتشغيل الأمر التالي:

حالة عميل Vault من CXCLI

تمكين تكامل HashiCorp Vault

لتمكين تكامل Vault:

- قم بتسجيل الدخول إلى وكيل CX عبر SSH باستخدام حساب مستخدم cxcroot للوصول إلى وكيل CX.

- قم بالتبديل إلى المستخدم الجذري لرفع الامتيازات من خلال تشغيل الأمر التالي:

سودو سو

3. قم بتشغيل الأمر التالي للتحقق من حالة تكامل المخزن الحالي:

root@cxcloudagent: /home/cxcroot# cxcli وكيل حالة Vault

تم تعطيل تكامل Vault

4. قم بتشغيل الأمر التالي لتمكين تكامل Vault:

تشغيل عميل CXCLI في المخزن

5. قم بتحديث الحقول التالية:

- عنوان المخزن

- رمز جذر Vault

6. للتحقق، تحقق من حالة التكامل مع المخزن. يجب أن تؤكد رسالة الاستجابة تمكين التكامل:

root@cxcloudagent: /home/cxcroot# cxcli الوكيل Vault على

أدخل عنوان HashiCorp Vault:

أدخل الرمز المميز ل HashiCorp Vault:

تم تمكين دمج الطراز Vault على العنوان root@cxcloudagent: /home/cxcroot#

تعطيل تكامل HashiCorp Vault

للوصول إلى وكيل CX:

- قم بتسجيل الدخول إلى وكيل CX عبر SSH باستخدام حساب مستخدم cxcroot.

- قم بالتبديل إلى المستخدم الجذري لرفع الامتيازات من خلال تشغيل الأمر التالي:

سودو سو

3. قم بتشغيل الأمر التالي لتعطيل تكامل HashiCorp Vault:

root@cxcloudagent: إيقاف تشغيل عميل CXCLI من /home/cxcroot#

تم تعطيل تكامل Vault

root@cxcloudagent: /home/cxcroot# |

مخطط بيانات اعتماد جهاز HashiCorp Vault

مخطط بيانات اعتماد Vault: لمزيد من المعلومات التفصيلية حول الخيارات المتاحة والحقول المدعومة لبيانات اعتماد الجهاز، ارجع إلى ملف مخطط بيانات اعتماد Vault"..

مثال: فيما يلي مثال لبيانات اعتماد JSON استنادا إلى المخطط:

{

"targetIp": "5.0.1.*",

"credentials": {

"snmpv3": {

"user": "cisco",

"authPassword": "*******",

"authAlgorithm": "MD5",

"privacyPassword": "*******",

"privacyAlgorithm": "AES-256"

},

"telnet": {

"user": "cisco",

"password": "*******",

"enableUser": "cisco",

"enablePassword": "*******"

}

}

}ملاحظة:يمكن للمستخدمين تحديد بروتوكولات متعددة داخل ملف JSON لبيانات اعتماد واحدة. ومع ذلك، تجنب تضمين البروتوكولات المكررة من نفس العائلة (على سبيل المثال، لا تقم بتضمين كلا من SNMPv2c و SNMPv3 في ملف بيانات الاعتماد نفسه).

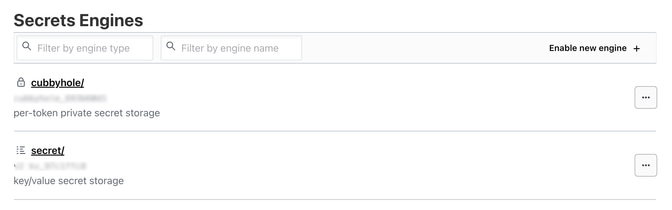

تكوين بيانات اعتماد الجهاز في HashiCorp Vault (المرة الأولى)

- سجل الدخول إلى مثيل Vault.

سر

سر

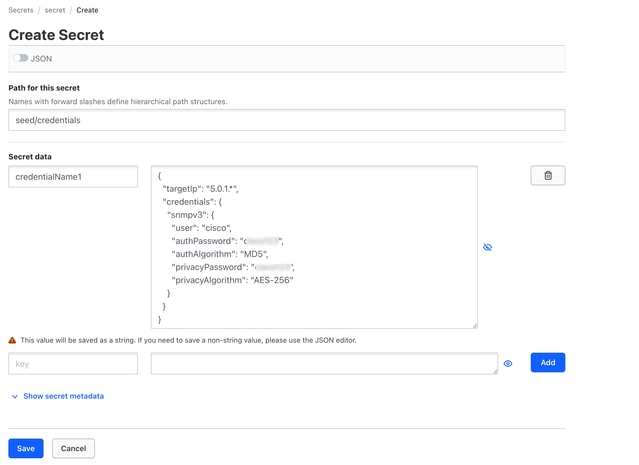

- قم بإنشاء سر قيمة مفتاح جديد باستخدام المسار التالي: سري/بذرة/بيانات اعتماد.

- أختر محرك التخزين السري ذو القيمة الأساسية (secret/).

سر قيمة المفتاح

سر قيمة المفتاح

- انقر فوق إنشاء سر. يفتح الإطار إنشاء سري.

سر العميل

سر العميل

5. قم بتحديث الحقول التالية:

- مسار السر: البذور/ وثائق الإعتماد

- البيانات السرية: مجموعة مفاتيح - أسرار قيمة

- المفتاح: اسم بيانات اعتماد فريد مخصص

- القيمة: بيانات اعتماد JSON

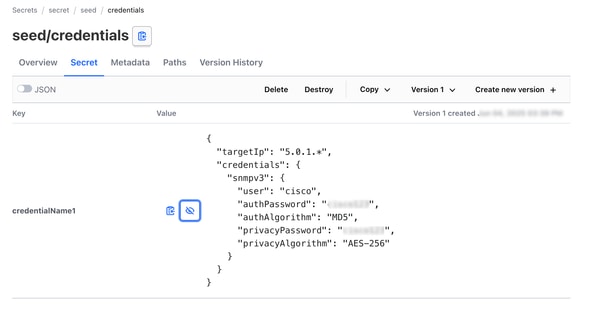

6. انقر فوق حفظ. السر يجب أن يخزن الآن في قبو HashiCorp.

بيانات الاعتماد

بيانات الاعتماد

إضافة المزيد من بيانات الاعتماد إلى HashiCorp Vault

- قم بتسجيل الدخول إلى مثيل HashiCorp Vault.

إضافة بيانات اعتماد

إضافة بيانات اعتماد

- انتقل إلى "بيانات الاعتماد/البذور/البيانات السرية" التي تم إنشاؤها بالفعل.

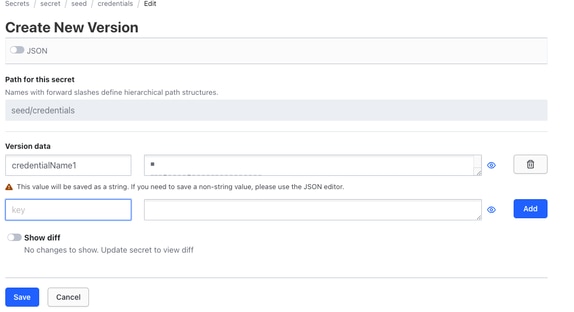

إنشاء إصدار

إنشاء إصدار

3. انقر فوق إنشاء إصدار جديد.

4. قم بإضافة أسرار جديدة من خلال توفير أي عدد من أزواج القيم الأساسية حسب الحاجة.

5. انقر فوق حفظ.

ملف CX Cloud Seed مع بيانات اعتماد افتراضية

- تبسيط الملف الأولي: عند إستخدام بيانات الاعتماد التي تم تكوينها من خلال مخزن Hashicorp، قم بتبسيط الملف الأولي عن طريق حذف المعلومات الحساسة

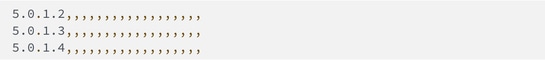

- حدد عنوان IP أو اسم المضيف فقط: يمكن للمستخدمين تمرير عنوان IP أو اسم المضيف فقط في الملف الأولي، تاركين الحقول الأخرى فارغة

IP أو اسم المضيف

IP أو اسم المضيف

- إستخدام كل من بيانات اعتماد HashiCorp و Seed File: توفير بيانات اعتماد لبعض الأجهزة في الملف الأولي أثناء الاعتماد على المخزن لإدارة بيانات الاعتماد لأجهزة أخرى

IP أو اسم المضيف

IP أو اسم المضيف

إضافة مركز Catalyst كمصدر بيانات

يمكن للمستخدمين أصحاب دور مستخدم المسؤول المتميز إضافة مصدر بيانات Catalyst Center.

لإضافة مركز Catalyst كمصدر بيانات:

- حدد أيقونة مركز الإدارة. يظهر إطار مصادر البيانات.

- انقر فوق إضافة مصدر بيانات. تظهر صفحة إضافة مصدر بيانات.

مركز Catalyst

مركز Catalyst

- انقر فوق إضافة مصدر بيانات من خيار مركز Catalyst.

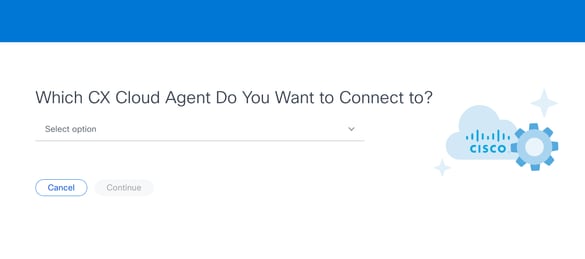

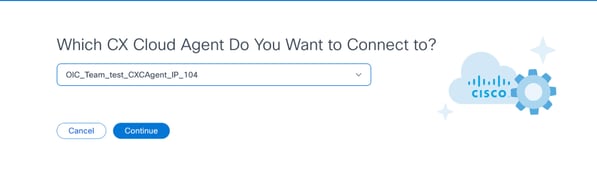

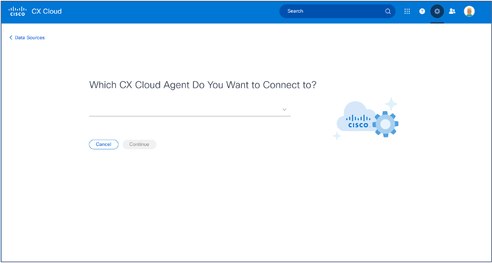

تحديد وكيل CX

تحديد وكيل CX

- حدد وكيل CX الذي تريد الاتصال به للقائمة المنسدلة منه وكيل CX.

- انقر فوق متابعة. تظهر نافذة الاتصال بسحابة CX.

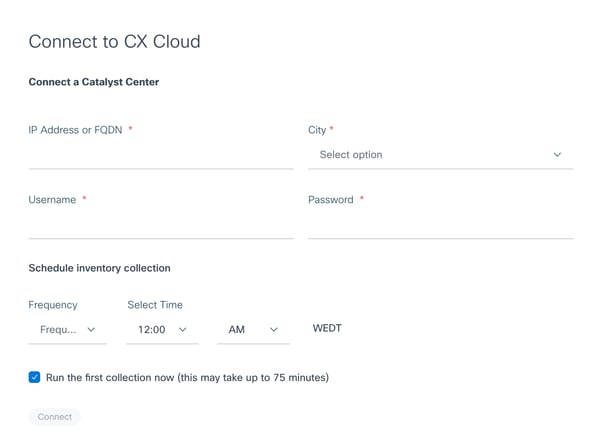

تواتر

تواتر

- أدخل التفاصيل التالية:

- عنوان IP الظاهري أو FQDN (أي، عنوان IP لمركز Catalyst)

- المدينة (مثل، موقع Catalyst Center)

- Username

- كلمة المرور

- التكرار وتحديد الوقت للإشارة إلى عدد المرات التي يجب فيها على وكيل CX إجراء عمليات مسح للشبكة في أقسام مجموعة مخزون الجدول

ملاحظة: حدد خانة الاختيار تشغيل المجموعة الأولى الآن لتشغيل المجموعة الآن.

- انقر على توصيل. يتم عرض تأكيد باستخدام عنوان IP لمركز Catalyst.

إضافة مصادر بيانات BCS/LCS

تحذير: تعد مصادر بيانات SolarWinds® و Enhanced Programable Network Manager (EPNM) و Application Policy Infrastructure Controller (APIC) مخصصة لأصول إعادة توجيه أنظمة التحكم في المحطة (BCS) فقط، وهي متاحة بشكل حصري لعملاء أنظمة التحكم في الشبكة/التحكم في الشبكة المحلية (BCS) المختارة.

إضافة برنامج SolarWind®

ملاحظة: إذا كان هناك متطلبات لإضافة مصدر بيانات ®SolarWinds، فاتصل بدعم Cisco للحصول على المساعدة.

يمكن لعملاء BCS/LCS المختارين الآن إستخدام قدرة برنامج CX Agent للاندماج خارجيا مع برنامج ®SolarWind، مما يوفر شفافية أكبر وقابلية إدارة محسنة وتجربة مستخدم محسنة من خلال زيادة الأتمتة. يقوم برنامج CX Agent بجمع بيانات الجرد والبيانات المطلوبة الأخرى لإعداد تقارير مختلفة متسقة من حيث الشكل واكتمال البيانات ودقة البيانات في التقارير الحالية التي تم إنشاؤها بواسطة برنامج Operational Insights Collector CX Agent بدعم التكامل مع برنامج ®SolarWind من خلال السماح لعميل BCS/LCS باستبدال منظمة المؤتمر الإسلامي بوكيل CX لجمع البيانات من Solarwind®.

يجب تكوين وكيل CX في إعادة توجيه BCS قبل المجموعة الأولى؛ وإلا، فإن الملفات تبقى غير معالجة. راجع القسم تكوين وكيل CX ل BCS أو LCS للحصول على مزيد من المعلومات حول تكوين إعادة توجيه BCS.

ملاحظات:

- مجموعات متعددة من نفس المثيل SolarWinds® تحل محل الملفات السابقة (تأتي عمليات التحميل اللاحقة في المقام الأول).

- يتم دعم مصادر متعددة، ولكن يجب أن يكون لكل مثيل ®SolarWind معرف فريد لبروتوكول الإنترنت (IP) والجهاز.

إضافة EPNM

يمكن لعملاء BCS/LCS المختارين الآن إستخدام قدرة وكيل CX للتكامل خارجيا مع مدير الشبكة المتطورة القابلة للبرمجة (EPNM). ويقوم برنامج "CX Agent" بجمع بيانات الجرد والبيانات المطلوبة الأخرى لإعداد تقارير مختلفة متسقة من حيث الشكل، واكتمال البيانات، ودقة البيانات في التقارير الحالية التي تصدرها منظمة المؤتمر الإسلامي.

إضافة APIC

يمكن لعملاء BCS/LCS المحددين الآن إستخدام قدرة وكيل CX للدمج خارجيا مع وحدة التحكم الخاصة بالبنية الأساسية لسياسة التطبيق (APIC). ويقوم برنامج "CX Agent" بجمع بيانات الجرد والبيانات المطلوبة الأخرى لإعداد تقارير مختلفة متسقة من حيث الشكل، واكتمال البيانات، ودقة البيانات في التقارير الحالية التي تصدرها منظمة المؤتمر الإسلامي.

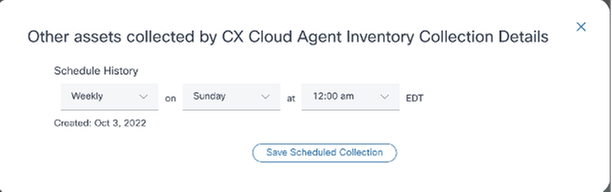

إضافة أصول أخرى كمصادر بيانات

تم توسيع مجموعة بيانات تتبع الاستخدام إلى الأجهزة التي لا يديرها مركز Catalyst، مما يمكن المستخدمين من عرض الرؤى والتحليلات المشتقة من بيانات تتبع الاستخدام والتفاعل معها للحصول على نطاق أوسع من الأجهزة. بعد الإعداد الأولي لوكيل CX، يتوفر للمستخدمين خيار تكوين وكيل CX للاتصال ب 20 مركزا إضافيا من مراكز Catalyst داخل البنية الأساسية التي تخضع لمراقبة CX Cloud.

يمكن للمستخدمين تحديد الأجهزة التي يجب دمجها في سحابة CX من خلال التعرف بشكل فريد على هذه الأجهزة باستخدام ملف أولي أو من خلال تحديد نطاق IP، والذي يجب مسحه بواسطة وكيل CX. يعتمد كلا النهجين على بروتوكول إدارة الشبكة البسيط (SNMP) بغرض الاكتشاف وعلى طبقة الأمان (SSH) للاتصال. يجب أن تكون هذه العناصر مكونة بشكل صحيح لتمكين تجميع بيانات تتبع الاستخدام بنجاح.

لإضافة أصول أخرى كمصادر بيانات، أستخدم أي من الخيارات التالية:

- تحميل ملف أولي باستخدام قالب ملف أولي

- توفير نطاق عنوان IP

بروتوكولات الاستكشاف

يعتمد كل من اكتشاف الجهاز المباشر المستند إلى ملفات البداية والاكتشاف المستند إلى نطاق IP على SNMP كبروتوكول اكتشاف. توجد إصدارات مختلفة من SNMP، ولكن يدعم وكيل CX الإصدار SNMPv2c و SNMPv3 ويمكن تكوين أي من الإصدارين أو كليهما. يجب أن يقوم المستخدم بتوفير نفس المعلومات، الموضحة أدناه بالتفصيل الكامل، لإكمال التكوين وتمكين الاتصال بين الجهاز المدار بواسطة SNMP ومدير خدمة SNMP.

يختلف SNMPv2c وSNMPv3 فيما يتعلق بنموذج التكوين عن بعد والأمان. تستخدم SNMPv3 نظام أمان تشفير محسن يدعم تشفير SHA لمصادقة الرسائل وضمان خصوصيتها. يوصى باستخدام SNMPv3 على جميع الشبكات العامة والشبكات الموجهة عبر الإنترنت للحماية من المخاطر والتهديدات الأمنية. على سحابة CX، يفضل تكوين SNMPv3 وليس SNMPv2c، باستثناء الأجهزة القديمة التي تفتقر إلى دعم مدمج ل SNMPv3. إذا تم تكوين كلا الإصدارين من SNMP بواسطة المستخدم، فعندئذ يحاول عميل CX، بشكل افتراضي، الاتصال بكل جهاز شخصي باستخدام SNMPv3 وإرجاع إلى SNMPv2c إذا تعذر التفاوض بنجاح حول الاتصال.

بروتوكولات الاتصال

كجزء من إعداد اتصال الجهاز المباشر، يجب على المستخدمين تحديد تفاصيل بروتوكول اتصال الجهاز: SSH (أو، بدلا من ذلك، برنامج Telnet). يجب إستخدام الإصدار SSHv2، باستثناء حالات الأصول القديمة الفردية التي تفتقر إلى الدعم المدمج المناسب. كن على دراية بأن بروتوكول SSHv1 يحتوي على نقاط الضعف الأساسية. في حالة عدم وجود أمان إضافي، يمكن أختراق بيانات بيانات بيانات بيانات تتبع الاستخدام والأصول الأساسية بسبب نقاط الضعف هذه عند الاعتماد على SSHv1. كما أن برنامج Telnet غير آمن. لا يتم تشفير معلومات بيانات الاعتماد (مثل أسماء المستخدمين وكلمات المرور) التي يتم إرسالها عبر برنامج Telnet وبالتالي فهي عرضة للتسوية، مع غياب أمان إضافي.

قيود معالجة بيانات تتبع الاستخدام للأجهزة

فيما يلي قيود عند معالجة بيانات تتبع القياس عن بعد للأجهزة:

- قد تظهر بعض الأجهزة قابلة للوصول إليها في ملخص المجموعة ولكنها غير مرئية في صفحة أصول سحابة CX.

- إذا كان جهاز من ملف البداية أو مجموعات نطاق IP أيضا جزءا من مخزون Catalyst Center، يتم الإبلاغ عن الجهاز مرة واحدة فقط لإدخال Catalyst Center. يتم تخطي الأجهزة المعنية الموجودة داخل الملف الأولي أو إدخال نطاق IP لتجنب التكرار.

- هواتف Cisco IP غير مدعومة في سحابة CX لجمع البيانات بواسطة وكيل CX. ونتيجة لذلك، لا تعرض هواتف بروتوكول الإنترنت (IP) من Cisco في قائمة الأصول.

إضافة أصول أخرى باستخدام ملف أولي

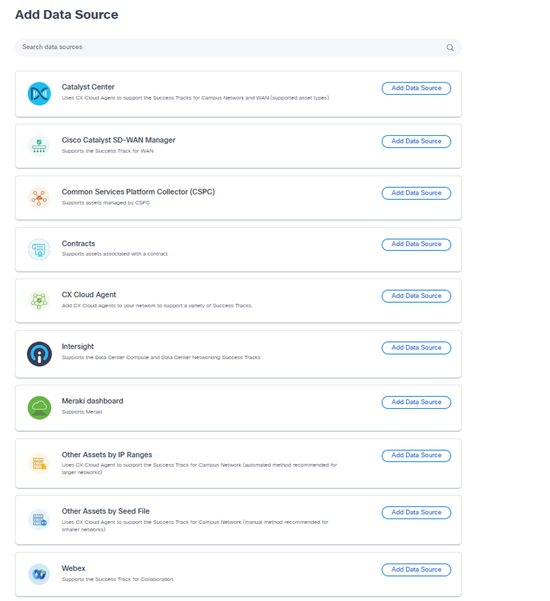

الملف الأولي هو ملف csv .csv حيث يمثل كل سطر سجل بيانات نظام. في ملف أولي، يتوافق كل سجل ملف أولي مع جهاز فريد يجب من خلاله تجميع بيانات تتبع الاستخدام بواسطة عامل CX. يتم التقاط جميع رسائل الخطأ أو المعلومات الخاصة بكل إدخال جهاز من الملف الأولي الذي يتم إستيراده كجزء من تفاصيل سجل المهام. تعد جميع الأجهزة الموجودة في ملف أولي أجهزة مدارة، حتى إذا كان يتعذر الوصول إلى الأجهزة في وقت التكوين الأولي. في حالة تحميل ملف أولي جديد لاستبدال ملف سابق، يتم عرض تاريخ آخر تحميل في سحابة CX.

سيحاول "عميل CX" الاتصال بالأجهزة ولكن قد لا يتمكن من معالجة كل واحد لإظهاره في صفحات الأصول في الحالات التي لا يتمكن فيها من تحديد معرفات المنتج أو الأرقام التسلسلية.

يتم تجاهل أي صف في ملف البذرة يبدأ بفاصلة منقوطة. يبدأ صف الرأس في ملف البذرة بفاصلة منقوطة ويمكن الاحتفاظ به كما هو (خيار مستحسن) أو حذفه أثناء إنشاء ملف بذرة العميل.

يمكن للمستخدمين تحميل ملف البداية لمجمع منصات الخدمات المشتركة (CSPC) بنفس الطريقة التي يتم بها تحميل ملف بذرة شبكة CX القياسي، ويتم إدارة أي إعادة تنسيق مطلوبة في شبكة CX.

بالنسبة إلى عميل CX v3.1.5 والإصدارات الأحدث، يمكن للعملاء تحميل الملفات الأولية إما بتنسيق CSPC أو CX؛ يتم دعم ملف Seed الخاص بتنسيق CX فقط لإصدارات CX Agent السابقة.

من المهم أن لا يتم تغيير تنسيق نموذج ملف البداية، بما في ذلك رؤوس الأعمدة، بأي طريقة.

يحدد الجدول التالي جميع أعمدة الملف الأولي والبيانات التي يجب تضمينها في كل عمود.

|

عامود ملف البذور |

رأس العمود / المعرف |

الغرض من العمود |

|

ج |

عنوان IP أو اسم المضيف |

قم بتوفير عنوان IP فريد صالح أو اسم المضيف للجهاز. |

|

B |

إصدار بروتوكول SNMP |

يتطلب بروتوكول SNMP بواسطة عميل CX ويتم إستخدامه لاكتشاف الأجهزة داخل شبكة العميل. يمكن أن تكون القيم snmpV2c أو snmpV3، ولكن يوصى باستخدام SNMPv3 نظرا لاعتبارات الأمان. |

|

C |

تقنية SNMPro : إلزامي في حالة تحديد col#=3 على أنه 'snmpv2c' |

إذا تم تحديد المتغير القديم من SNMPv2 لجهاز معين، فيجب تحديد بيانات اعتماد SNMPro (للقراءة فقط) لمجموعة SNMP للجهاز. وإلا، يمكن أن يكون الإدخال فارغا. |

|

D |

snmpv3UserName : إلزامي في حالة تحديد col#=3 على أنه 'snmpV3' |

إذا تم تحديد SNMPv3 للاتصال بجهاز معين، فيجب توفير اسم مستخدم تسجيل الدخول الخاص به. |

|

E |

خوارزمية snmpv3AuthAlgorithm : يمكن أن تكون القيم MD5 أو SHA |

يسمح بروتوكول SNMPv3 بالمصادقة إما عبر ملخص الرسالة (MD5) أو خوارزمية التجزئة الآمنة (SHA). إذا تم تكوين الجهاز بمصادقة آمنة، فيجب توفير خوارزمية المصادقة ذات الصلة.

ملاحظة: يعد MD5 غير آمن، ويمكن إستخدام SHA على جميع الأجهزة التي تدعمها. |

|

و |

snmpv3AuthPassword : كلمة المرور |

في حالة تكوين خوارزمية MD5 أو SHA المشفرة على الجهاز، فيجب توفير كلمة مرور المصادقة ذات الصلة للوصول إلى الجهاز. |

|

G |

snmpv3PrivAlgorithm : يمكن أن تكون القيم DES و 3DES و AES-128 و AES-192 و AES-256 |

إذا تم تكوين الجهاز باستخدام خوارزمية خصوصية SNMPv3 (يتم إستخدام هذه الخوارزمية لتشفير الاستجابة)، فيجب توفير الخوارزمية المقابلة.

ملاحظة: تعتبر المفاتيح ذات 56 بت التي يستخدمها معيار تشفير البيانات (DES) قصيرة جدا لتوفير أمان التشفير، ويمكن إستخدام معيار تشفير البيانات الثلاثي (3DES) على جميع الأجهزة التي تدعمها. |

|

H |

snmpv3PrivPassword : كلمة المرور |

إذا تم تكوين خوارزمية خصوصية SNMPv3 على الجهاز، فيجب توفير كلمة مرور الخصوصية الخاصة بها لاتصال الجهاز. |

|

I |

snmpv3EngineId : معرف المحرك، المعرف الفريد الذي يمثل الجهاز، حدد معرف المحرك إذا تم تكوينه يدويا على الجهاز |

معرف محرك SNMPv3 هو معرف فريد يمثل كل جهاز. يتم إرسال معرف المحرك هذا كمرجع أثناء تجميع مجموعات بيانات SNMP بواسطة وكيل CX. إذا قام العميل بتكوين EngineID يدويا، فيجب توفير معرف EngineID الخاص. |

|

ياء |

بروتوكول cliProtocol: يمكن أن تكون القيم 'telnet' و'sshV1' و'sshV2'. إذا كان الفارغ يمكن تعيينه على 'sshV2' بشكل افتراضي |

الأمر خط قارن (CLI) ينوي أن يتفاعل مع الأداة مباشرة. يستخدم وكيل CX هذا البروتوكول لمجموعة CLI لجهاز معين. يتم إستخدام بيانات مجموعة واجهة سطر الأوامر (CLI) هذه لإعداد تقارير حول الأصول وغيرها من الرؤى داخل سحابة CX. يوصى بالإصدار SSHv2؛ في حالة عدم وجود تدابير أخرى لأمان الشبكة، لا توفر بروتوكولات SSHv1 و Telnet في حد ذاتها أمانا مناسبا في مجال النقل. |

|

كاف |

واجهة سطر الأوامر : رقم منفذ بروتوكول CLI |

إذا تم تحديد أي بروتوكول واجهة سطر الأوامر (CLI)، يلزم توفير رقم المنفذ الخاص به. على سبيل المثال، 22 ل SSH و 23 ل telnet. |

|

L |

cliUser : اسم مستخدم واجهة سطر الأوامر (يمكن توفير اسم مستخدم/كلمة مرور واجهة سطر الأوامر (CLI) أو كلا العمودين (col#=12 و col#=13) لا يمكن أن يكونا فارغين.) |

يجب توفير اسم مستخدم واجهة سطر الأوامر (CLI) الخاص بالجهاز. يتم إستخدام هذا من قبل "عميل شبكة CX" في وقت الاتصال بالجهاز أثناء مجموعة واجهة سطر الأوامر. |

|

M |

cliPassword : كلمة مرور مستخدم واجهة سطر الأوامر (يمكن توفير اسم مستخدم/كلمة مرور واجهة سطر الأوامر (CLI) أو كلا العمودين (col#=12 و col#=13) لا يمكن أن تكون فارغة.) |

يجب توفير كلمة مرور CLI الخاصة بالجهاز. يتم إستخدام هذا بواسطة وكيل CX في وقت الاتصال بالجهاز أثناء مجموعة واجهة سطر الأوامر. |

|

N |

cliEnableUser |

إذا تم تكوين التمكين على الجهاز، فيجب توفير قيمة enableUsername الخاصة بالجهاز. |

|

O |

cliEnablePassword |

إذا تم تكوين enable على الجهاز، فيجب توفير قيمة enablePassword الخاصة بالجهاز. |

|

P |

الدعم في المستقبل (لا حاجة إلى إدخال أية مدخلات) |

محجوز للاستخدام المستقبلي |

|

س |

الدعم في المستقبل (لا حاجة إلى إدخال أية مدخلات) |

محجوز للاستخدام المستقبلي |

|

R |

الدعم في المستقبل (لا حاجة إلى إدخال أية مدخلات) |

محجوز للاستخدام المستقبلي |

|

S |

الدعم في المستقبل (لا حاجة إلى إدخال أية مدخلات) |

محجوز للاستخدام المستقبلي |

إضافة أصول أخرى باستخدام ملف أولي جديد

لإضافة أصول أخرى باستخدام ملف أولي جديد:

- انقر فوق إضافة مصدر بيانات في نافذة مركز الإدارة > مصادر البيانات.

أصول أخرى حسب ملف الأصل

أصول أخرى حسب ملف الأصل - انقر فوق إضافة مصدر بيانات من خيار أصول أخرى حسب الملف الأولي.

تحديد وكيل CX

تحديد وكيل CX

- حدد وكيل CX الذي تريد الاتصال بالقائمة المنسدلة به لوكيل سحابة CX.

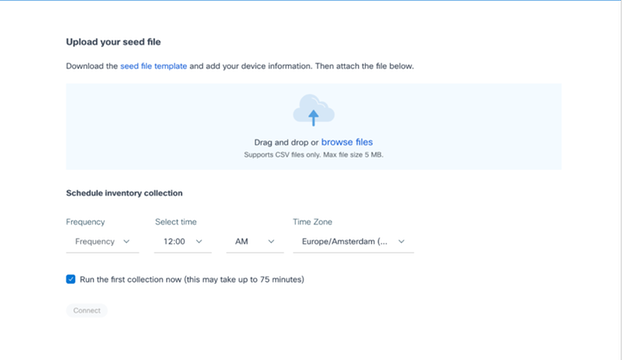

- انقر فوق متابعة. تظهر صفحة تحميل ملف البذور.

تحميل ملف البذور

تحميل ملف البذور - انقر فوق قالب ملف مصدر الارتباط التشعبي لتنزيل القالب.

- قم بإدخال أو إدراج البيانات إلى الملف يدويا. ما إن يتم إكمال، احفظ القالب كملف csv. لاستيراد الملف إلى عميل CX.

- قم بالسحب والإفلات أو انقر فوق إستعراض الملفات لتحميل ملف csv.

- بمجرد تحميل الملف، انقر فوق متابعة. يتم عرض صفحة جدولة التجميع.

جدولة التحصيل

جدولة التحصيل - انقر أيقونة تحرير. يتم عرض الصفحة تعيين جدول المجموعات.

تعيين جدول التحصيل

تعيين جدول التحصيل - حدد خيارا من القوائم المنسدلة التالية:

- تواتر

- الوقت

- يوم

- حدد خانة الاختيار تشغيل المجموعة الأولى الآن لتشغيل المجموعة.

ملاحظة: قبل اكتمال التكوين الأولي ل CX Cloud، يجب أن ينجز CX Cloud Agent أول مجموعة تتبع بيانات عن بعد من خلال معالجة الملف الأولي وإنشاء اتصال مع جميع الأجهزة المحددة. يمكن بدء التجميع عند الطلب أو تشغيله وفقا لجدول محدد هنا. يمكن للمستخدمين إجراء أول اتصال تتبع بيانات عن بعد من خلال تحديد خانة الاختيار تشغيل المجموعة الأولى الآن. اعتمادا على عدد الإدخالات المحددة في ملف النسخة الأولية وعوامل أخرى، يمكن أن تستغرق هذه العملية وقتا طويلا.

- انقر فوق متابعة. يتم إعادة عرض صفحة جدولة التجميع.

- انقر فوق إرسال. يتم فتح نافذة مصادر البيانات، ويعرض رسالة تأكيد.

إضافة أصول أخرى باستخدام ملف أولي معدل

لإضافة أو تعديل أو حذف أجهزة باستخدام ملف الأصل الحالي:

- افتح ملف البداية الذي تم إنشاؤه مسبقا، وقم بعمل التغييرات المطلوبة، ثم احفظ الملف.

ملاحظة: لإضافة أصول إلى الملف الأولي، قم بإلحاق تلك الأصول بالملف الأولي الذي تم إنشاؤه مسبقا وأعد تحميل الملف. هذا ضروري لأن تحميل ملف بذرة جديد يستبدل ملف البذور الحالي. يتم إستخدام أحدث ملف للبذور التي تم تحميلها فقط للاكتشاف والتجميع.

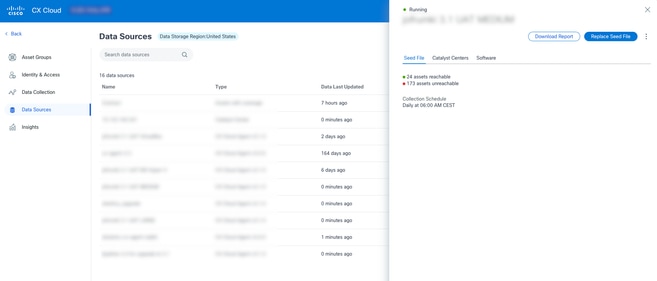

- من صفحة مصادر البيانات، انقر فوق مصدر بيانات عامل CX الذي يتطلب ملف البداية المحدث. يتم فتح نافذة تفاصيل وكيل CX.

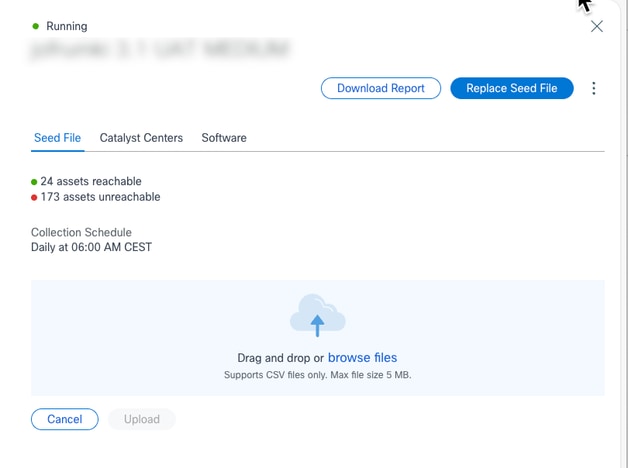

ملف أولي

ملف أولي - انقر إستبدال ملف البداية.

إستبدال ملف البداية

إستبدال ملف البداية - قم بالسحب والإفلات أو انقر فوق إستعراض الملفات لتحميل ملف البداية المعدل.

- انقر فوق تحميل.

بيانات الاعتماد الافتراضية لملف البداية

يقلل CX Agent من الحاجة إلى تضمين كلمات المرور الحساسة مباشرة في الملف الأولي. وهذا من شأنه أن يعزز الأمان من خلال تقليل تعرض المعلومات السرية ومعالجة أحد المخاوف الرئيسية لدى العميل. ارجع إلى تكوين Vault لوكلاء CX الموجودين للحصول على معلومات حول تمكين هذه الميزة.

إضافة أصول أخرى باستخدام نطاقات IP

تتيح نطاقات بروتوكول الإنترنت (IP) للمستخدمين تحديد أصول الأجهزة، وبالتالي تجميع بيانات تتبع إستخدام البيانات من هذه الأجهزة استنادا إلى عناوين IP. يمكن تحديد أجهزة تجميع بيانات تتبع الاستخدام بشكل فريد من خلال تحديد نطاق IP واحد على مستوى الشبكة، والذي يمكن مسحه بواسطة وكيل CX باستخدام بروتوكول SNMP. إذا تم إختيار نطاق IP لتحديد جهاز متصل مباشرة، يمكن أن تكون عناوين IP المشار إليها مقيدة قدر الإمكان، مع السماح بالتغطية لجميع الأصول المطلوبة.

- يمكن توفير عناوين IP معينة، أو يمكن إستخدام أحرف البدل لاستبدال الأنظمة الثمانية لبروتوكول IP لإنشاء نطاق.

- إذا لم يتم تضمين عنوان IP محدد في نطاق IP المحدد أثناء الإعداد، فإن وكيل CX لا يحاول الاتصال بجهاز لديه عنوان IP هذا، ولا يقوم بجمع بيانات تتبع الاستخدام من هذا الجهاز.

- يسمح إدخال *.*.* ل CX Agent باستخدام بيانات الاعتماد التي يوفرها المستخدم مع أي IP. على سبيل المثال: 172.16.*.* يسمح باستخدام بيانات الاعتماد لجميع الأجهزة في الشبكة الفرعية 172.16.0.0/16.

- في حالة وجود أي تغييرات على الشبكة أو القاعدة المثبتة (IB)، يمكن تعديل نطاق IP. راجع القسم الذي يحرر نطاقات IP

سيحاول "عميل CX" الاتصال بالأجهزة ولكن قد لا يتمكن من معالجة كل واحد لإظهاره في طريقة عرض الأصول في الحالات التي لا يتمكن فيها من تحديد معرفات المنتج أو الأرقام التسلسلية.

ملاحظات:

يؤدي النقر فوق تحرير نطاق عنوان IP إلى بدء اكتشاف الأجهزة حسب الطلب. عند إضافة أي جهاز جديد أو حذفه (داخل أو خارج) إلى نطاق IP محدد، يجب على العميل النقر دائما فوق تحرير نطاق عناوين IP (ارجع إلى القسم الذي يحرر نطاقات IP) وإكمال الخطوات المطلوبة لبدء اكتشاف الجهاز حسب الطلب لتضمين أي جهاز تمت إضافته حديثا إلى مخزون مجموعة عملاء CX.

تتطلب إضافة الأجهزة التي تستخدم نطاق IP من المستخدمين تحديد جميع بيانات الاعتماد القابلة للتطبيق من خلال واجهة مستخدم التكوين. تختلف الحقول المرئية حسب البروتوكولات المحددة في النوافذ السابقة. إذا تم إجراء تحديدات متعددة لنفس البروتوكول، على سبيل المثال، تحديد كلا من SNMPv2c و SNMPv3 أو تحديد كلا من SSHv2 و SSHv1، فإن وكيل CX يقوم بالتفاوض التلقائي على تحديد البروتوكول استنادا إلى قدرات الجهاز الفردية.

عند توصيل الأجهزة التي تستخدم عناوين IP، يجب أن يضمن العميل صحة جميع البروتوكولات ذات الصلة في نطاق IP مع إصدارات SSH وبيانات اعتماد برنامج Telnet أو فشل الاتصالات.

إضافة أصول أخرى حسب نطاقات IP

لإضافة أجهزة باستخدام نطاق IP:

- حدد رمز مركز الإدارة. يتم فتح الإطار مصادر البيانات.

- انقر فوق إضافة مصدر بيانات في نافذة مركز الإدارة > مصادر البيانات.

الأصول الأخرى حسب نطاق IP

الأصول الأخرى حسب نطاق IP - انقر فوق إضافة مصدر بيانات في خيار الأصول الأخرى حسب نطاق IP. تعرض الصفحة توفير تفاصيل الاكتشاف.

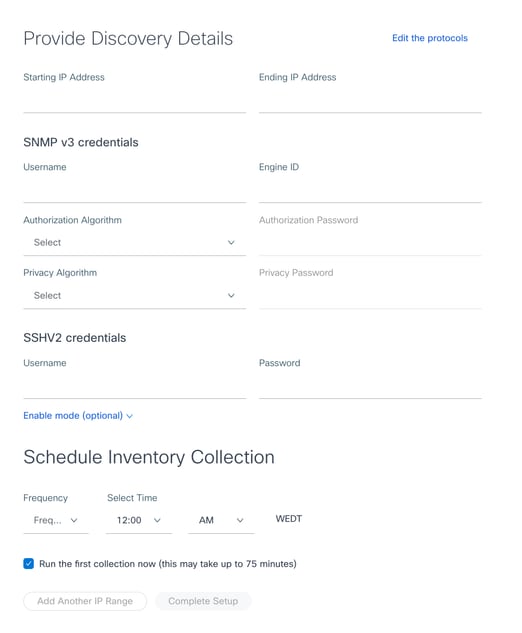

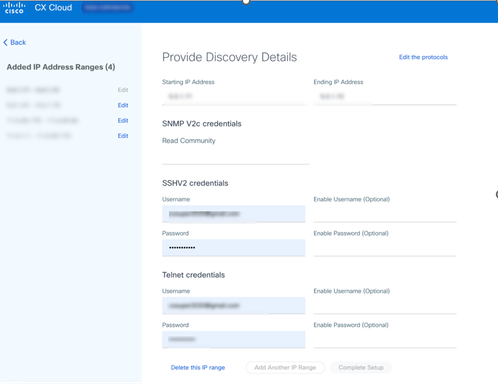

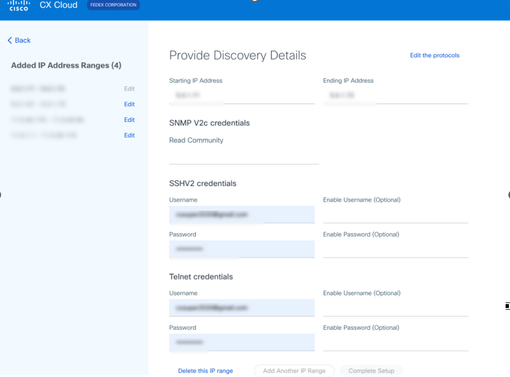

توفير تفاصيل الاكتشاف

توفير تفاصيل الاكتشاف - دخلت بداية عنوان ونهاية ip عنوان.

- أدخل التفاصيل المطلوبة في قسم بيانات اعتماد SNMP و CLI.

- في قسم جدولة مجموعة المخزون ، حدد خيارات من القوائم المنسدلة التالية.

- تواتر

- الوقت

- يوم

- حدد خانة الاختيار تشغيل المجموعة الأولى الآن لتشغيل المجموعة.

- إختياريا، حدد خانة الاختيار إعادة اكتشاف نطاق IP تلقائيا قبل التجميع لتمكين إعادة الاكتشاف التلقائي لنطاقات IP.

- انقر فوق إكمال الإعداد. يتم عرض تأكيد عند النشر الناجح.

رسالة تأكيد

رسالة تأكيد

تحرير نطاقات IP

لتحرير نطاق IP:

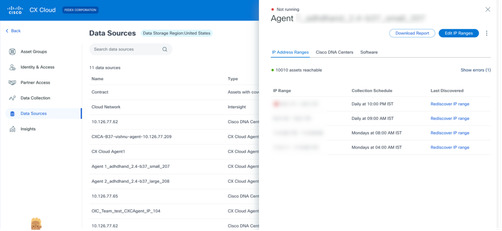

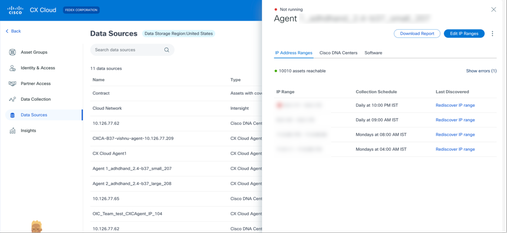

- انتقل إلى نافذة مصادر البيانات.

- انقر فوق عامل CX الذي يتطلب تحرير نطاق IP في مصادر البيانات. يتم فتح إطار التفاصيل.

نافذة تفاصيل نطاق IP

نافذة تفاصيل نطاق IP - طقطقة يحرر عنوان مدى.

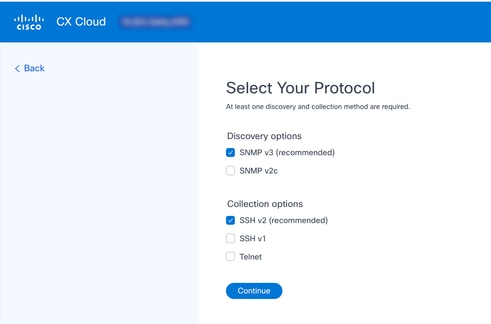

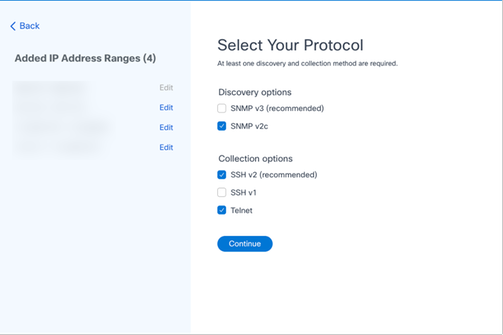

- انقر فوق تحرير البروتوكولات. يفتح نافذة تحديد البروتوكول الخاص بك.

تحديد البروتوكول الخاص بك

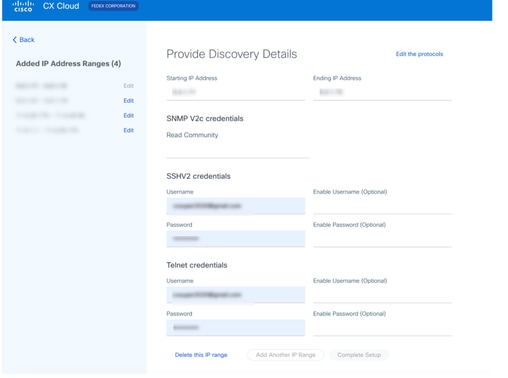

تحديد البروتوكول الخاص بك - حدد خانات الاختيار المناسبة لاختيار البروتوكولات القابلة للتطبيق وانقر فوق متابعة للانتقال للخلف إلى الإطار توفير تفاصيل الاكتشاف.

توفير تفاصيل الاكتشاف

توفير تفاصيل الاكتشاف

6. قم بتحرير التفاصيل حسب الحاجة وانقر فوق إكمال الإعداد. يفتح نافذة مصادر البيانات، ويعرض رسالة تؤكد إضافة نطاق (نطاقات) عناوين IP التي تمت إضافتها حديثا.

ملاحظة: لا تقوم رسالة التأكيد هذه بالتحقق مما إذا كانت الأجهزة الموجودة ضمن النطاق المعدل قابلة للوصول إليها أو إذا كانت بيانات الاعتماد الخاصة بها مقبولة. يحدث هذا التأكيد عندما يقوم العميل ببدء عملية الاكتشاف.

تأكيد

تأكيد

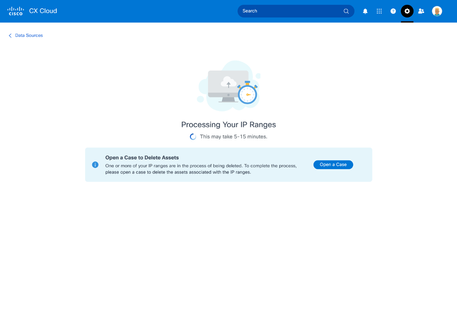

حذف نطاقات IP

لحذف نطاق IP:

- انتقل إلى نافذة مصادر البيانات.

- حدد وكيل CX المناسب بنطاق IP الذي يلزم حذفه. يتم فتح إطار التفاصيل.

تحرير نطاقات IP

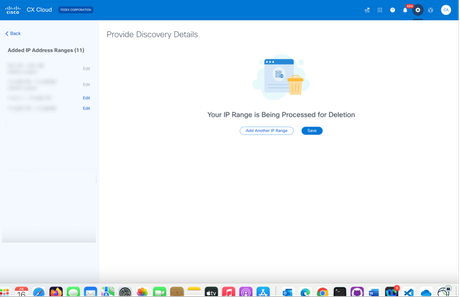

تحرير نطاقات IP - انقر على تحرير نطاقات IP. يظهر نافذة توفير تفاصيل الاكتشاف.

حذف نطاقات IP

حذف نطاقات IP

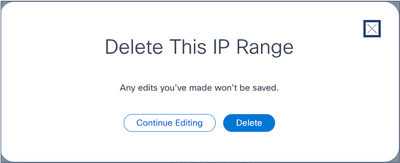

- انقر على إرتباط حذف نطاق IP هذا. تظهر رسالة التأكيد.

رسالة حذف التأكيد

رسالة حذف التأكيد - انقر فوق حذف.

- انقر فوق حفظ. تظهر رسالة المعالجة.

حذف نطاقات IP

حذف نطاقات IP

وبمجرد اكتمالها، يتم فتح نافذة مصادر البيانات وتعرض رسالة تأكيد.

حول الأجهزة التي تم اكتشافها من وحدات تحكم متعددة

إذا كان مركز Catalyst ونطاقات IP أو الملفات الأولية على وكيل CX نفسه، فمن الممكن اكتشاف بعض الأجهزة بواسطة كل من مركز Cisco Catalyst واتصال الجهاز المباشر بواجهة CX مما يؤدي إلى تجميع بيانات مكررة من تلك الأجهزة. لتجنب تجميع البيانات المكررة ووجود وحدة تحكم واحدة فقط تقوم بإدارة الأجهزة، يجب تحديد أسبقية يقوم عميل CX بإدارة الأجهزة لها.

- إذا تم اكتشاف جهاز لأول مرة بواسطة مركز Cisco Catalyst ثم تم إعادة اكتشافه بواسطة اتصال الجهاز المباشر (باستخدام ملف أولي أو نطاق IP)، فسيصبح لمركز Cisco Catalyst الأولوية في التحكم في الجهاز.

ملاحظة: لا يتم تضمين CDP (بروتوكول أستكشاف Cisco) و LLDP (بروتوكول اكتشاف طبقة الارتباط) في عملية إلغاء البيانات المكررة.

- إذا تم اكتشاف جهاز لأول مرة بواسطة اتصال الجهاز المباشر بموجه CX Agent ثم تم إعادة اكتشافه بواسطة مركز Cisco Catalyst، فسيصبح لمركز Cisco Catalyst الأولوية في التحكم في الجهاز.

إضافة أصول أخرى باستخدام CDP أو LLDP

CDP و LLDP هما بروتوكولات شبكة تمكن الأجهزة من اكتشاف المعلومات تلقائيا حول الأجهزة المتصلة مباشرة على الشبكة. عند تمكين الاكتشاف من خلال بروتوكول CDP أو بروتوكول LLDP، يتواصل برنامج CX Agent مع أجهزة الشبكة لجمع معلومات تفصيلية حول الأجهزة المجاورة، مثل نوع الجهاز وعنوان IP وتفاصيل الاتصال، دون الحاجة إلى الإدخال اليدوي أو التكوين المسبق. تتيح هذه العملية التلقائية لعامل CX تحديد الأجهزة الجديدة وإضافتها بشكل ديناميكي إلى المخزون عند اكتشافها على الشبكة، مما يضمن أن قائمة الأجهزة تظل حديثة حتى مع تطور الشبكة. يتم التقاط أي أخطاء أو رسائل متعلقة باكتشاف الأجهزة من خلال CDP أو LLDP كجزء من تفاصيل سجل المهام في سحابة CX. إن إستخدام بروتوكول CDP أو LLDP لاكتشاف الأجهزة يعمل على تبسيط إدارة الشبكة وتقليل الجهد اليدوي والمساعدة في الحفاظ على جرد دقيق وحديث لجميع الأجهزة المتصلة.

لإضافة أصول أخرى باستخدام CDP أو LLDP:

- حدد أيقونة مركز الإدارة. يظهر إطار مصادر البيانات.

- انقر فوق إضافة مصدر بيانات. تظهر صفحة إضافة مصدر بيانات.

الأصول الأخرى حسب CDP/LLDP

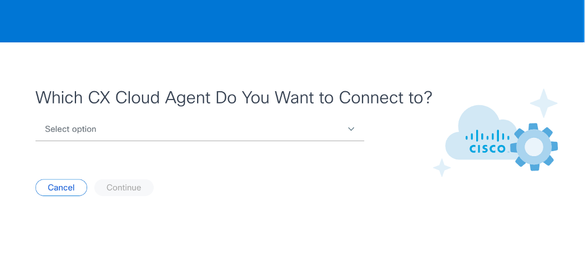

الأصول الأخرى حسب CDP/LLDP - انقر فوق إضافة مصدر بيانات في الأصول الأخرى بواسطة خيار CDP/LLDP. ما هو وكيل سحابة CX الذي تريد الاتصال به؟ عرض الصفحة.

ما هو وكيل CX الذي تريد الاتصال به؟

ما هو وكيل CX الذي تريد الاتصال به؟ - حدد خيارا من القائمة المنسدلة.

- انقر فوق متابعة. تعرض صفحة إدخال بيانات اعتماد CDP/LLDP.

إدخال بيانات اعتماد CDP/LLDP

إدخال بيانات اعتماد CDP/LLDP - حدد خانة الاختيار بروتوكول أستكشاف Cisco (CDP) أو بروتوكول اكتشاف طبقة الارتباط (LLDP).

- أدخل عنوان IP للبذور وعدد الخطوات (بمعنى آخر، عدد الخطوات التي يجب أن تجتاز عملية الاكتشاف).

- في قسم بيانات اعتماد الاكتشاف ، حدد SNMP v3 أو SNMP v2 من القائمة المنسدلة البروتوكول.

- أدخل بيانات اعتماد SNMP.

- في قسم بيانات اعتماد التجميع، حدد SSH v2 (مستحسن) من القائمة المنسدلة البروتوكول.

- أدخل اسم مستخدم وكلمة مرور.

- انقر فوق متابعة. يتم عرض الصفحة تعيين جدول التجميع.

تعيين جدول التحصيل

تعيين جدول التحصيل - حدد خيارات من القوائم المنسدلة التالية:

- تواتر

- الوقت

- يوم

- حدد خانة الاختيار تشغيل المجموعة الأولى الآن.

- انقر فوق متابعة.

تمت متابعة تعيين جدول التحصيل

تمت متابعة تعيين جدول التحصيل - حدد خيارات من القوائم المنسدلة التالية:

- وقت التجميع

- ص/م

- تاريخ التحصيل

- انقر فوق متابعة. بمجرد إضافة مصدر البيانات، يتم عرض تأكيد.

تحرير تفاصيل CDP أو LLDP

لتحرير تفاصيل CDP أو LLDP:

- انتقل إلى نافذة مصادر البيانات.

- انقر فوق عامل CX الذي يتطلب عرض نافذة تفاصيل عامل CX.

نافذة تفاصيل وكيل CX

نافذة تفاصيل وكيل CX - انقر على تحرير بيانات الاعتماد. تعرض صفحة تحرير بيانات اعتماد الاكتشاف التلقائي.

تحرير بيانات اعتماد الاكتشاف التلقائي

تحرير بيانات اعتماد الاكتشاف التلقائي - قم بعمل التحريرات المطلوبة.

- انقر فوق حفظ التغييرات.

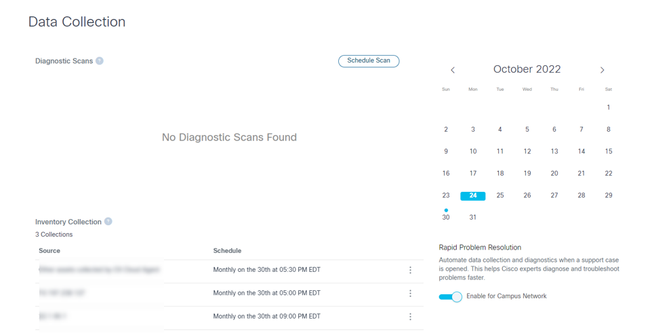

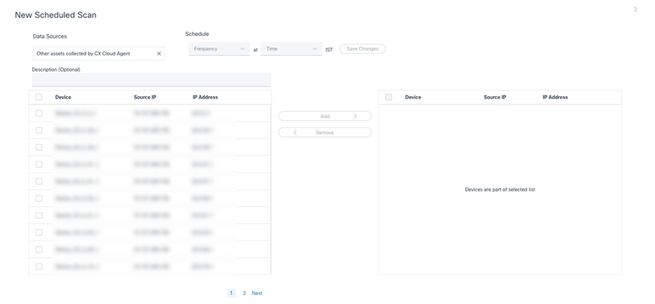

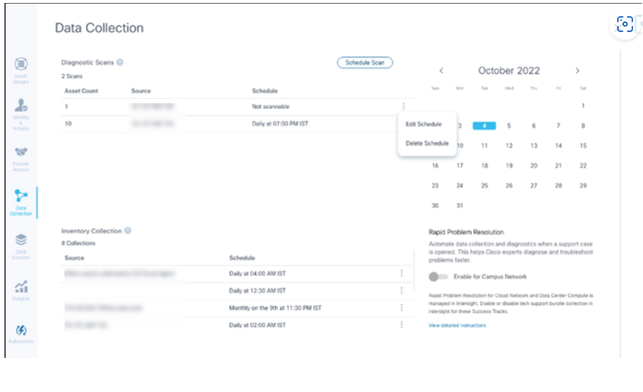

عمليات فحص تشخيصات الجدولة

ملاحظة: يلزم نوع عقد توقيع (CX L2) لجدولة عمليات الفحص.

يمكن للعملاء جدولة عمليات الفحص التشخيصي في سحابة CX لمسارات النجاح المؤهلة والأجهزة التي يغطيها البرنامج لملء أخطاء الأولوية في الإرشادات.

ملاحظة: توصي Cisco بجدولة عمليات الفحص التشخيصي أو بدء تشغيل عمليات الفحص عند الطلب على الأقل من 6 إلى 7 ساعات بخلاف جداول تحصيل المخزون حتى لا تتداخل. يمكن أن يؤدي تنفيذ العديد من عمليات الفحص التشخيصي في نفس الوقت إلى إبطاء عملية الفحص ومن المحتمل أن يؤدي ذلك إلى حدوث حالات فشل في الفحص.

لجدولة عمليات الفحص التشخيصي:

- في الصفحة الرئيسية، انقر أيقونة الإعدادات (التروس).

- في صفحة مصادر البيانات، حدد تجميع البيانات في الجزء الأيسر.

- انقر فوق جدولة الفحص.

جدولة عمليات الفحص

جدولة عمليات الفحص

- قم بتكوين جدول لهذا الفحص.

تكوين جدول الفحص

تكوين جدول الفحص - في قائمة الأجهزة، حدد كل الأجهزة للمسح الضوئي وانقر إضافة.

فحص الجدول

فحص الجدول - انقر فوق حفظ التغييرات عند اكتمال الجدولة.

يمكن تحرير عمليات الفحص التشخيصي وجداول مجموعة المخزون وحذفها من صفحة تجميع البيانات.

تجميع البيانات مع خيارات تحرير الجدول وحذفه

تجميع البيانات مع خيارات تحرير الجدول وحذفه

ترقية أجهزة CX Agent VM إلى عمليات تهيئة متوسطة وكبيرة

بمجرد ترقية الأجهزة الافتراضية (VM)، لا يمكن القيام بما يلي:

- إمكانية التطوير من تهيئة كبيرة أو متوسطة إلى تهيئة صغيرة

- إمكانية التطوير من تهيئة كبيرة إلى متوسطة الحجم

- الترقية من تهيئة متوسطة إلى كبيرة الحجم

قبل ترقية VM، توصي Cisco بأخذ لقطة لغرض الاسترداد في حالة الفشل. ارجع إلى النسخ الاحتياطي ل CX Cloud VM واستعادته للحصول على مزيد من التفاصيل.

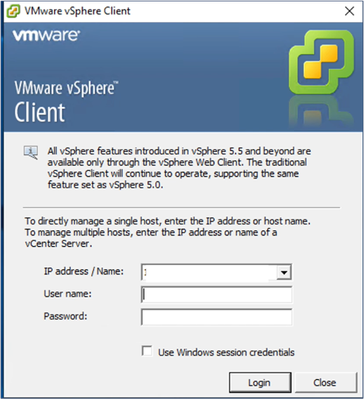

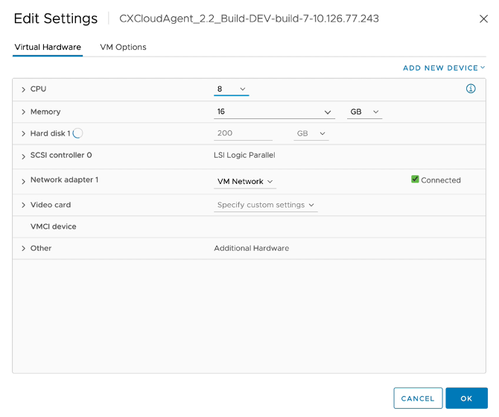

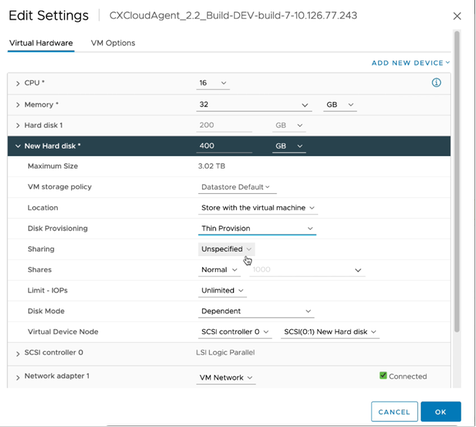

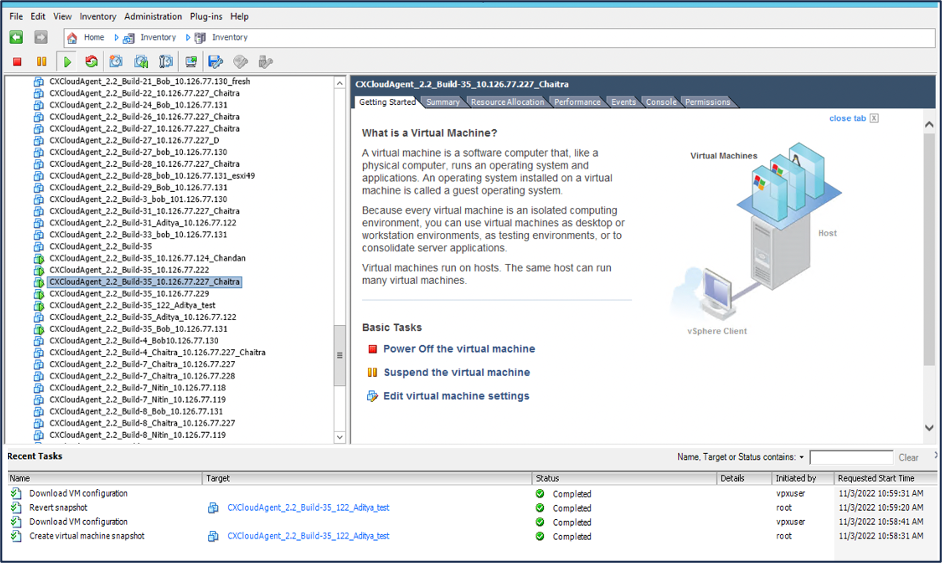

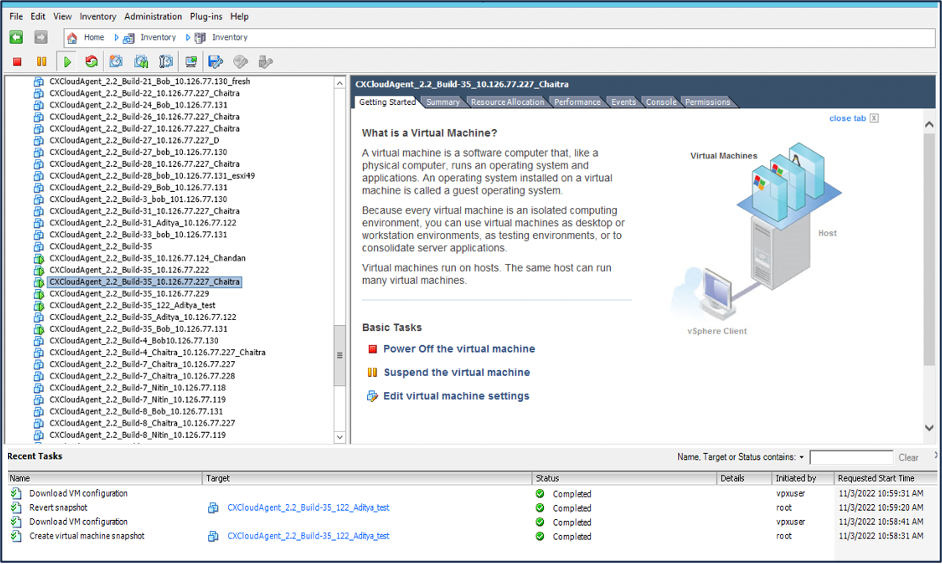

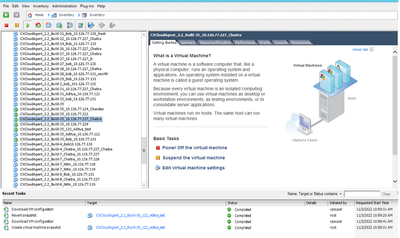

إعادة التكوين باستخدام عميل vSphere من VMware

لترقية تكوين VM باستخدام عميل vSphere السميك الموجود من VMware:

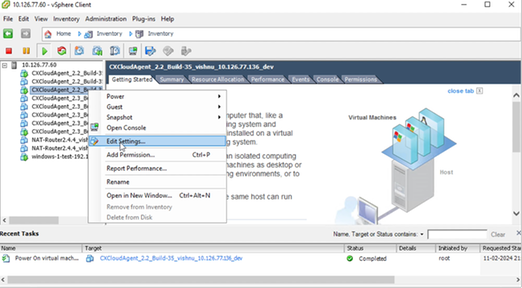

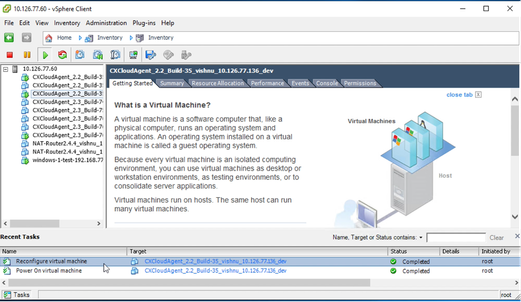

vSphere Client (عميل vSphere)

vSphere Client (عميل vSphere)

- سجل الدخول إلى عميل vSphere من VMware. تعرض الصفحة الرئيسية قائمة بالأجهزة الافتراضية.

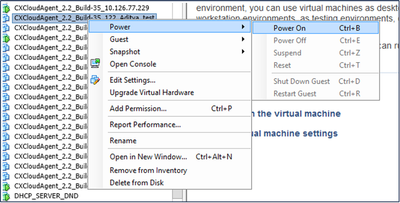

تحرير الإعدادات

تحرير الإعدادات - انقر بزر الماوس الأيمن على VM الهدف وحدد تحرير الإعدادات من القائمة. يظهر إطار خصائص VM.

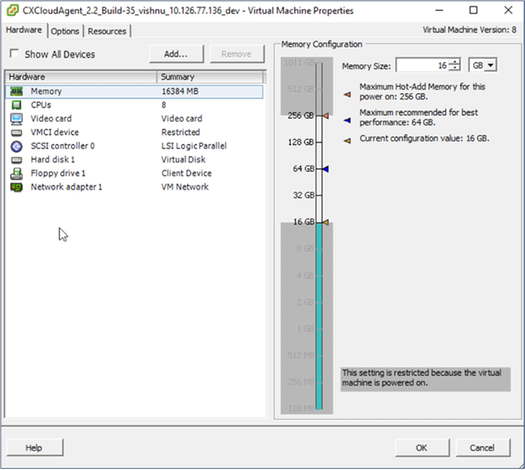

خصائص VM

خصائص VM - تحديث قيم حجم الذاكرة كما هو محدد:

متوسط: 32 جيجابايت (32768 ميجابايت)

كبير: 64 جيجابايت (65536 ميجابايت) - حدد وحدات المعالجة المركزية (CPU) وقم بتحديث القيم كما هي محددة:

متوسط: 16 مركزا (ثمانية مقابس *إثنان منها/المراكز)

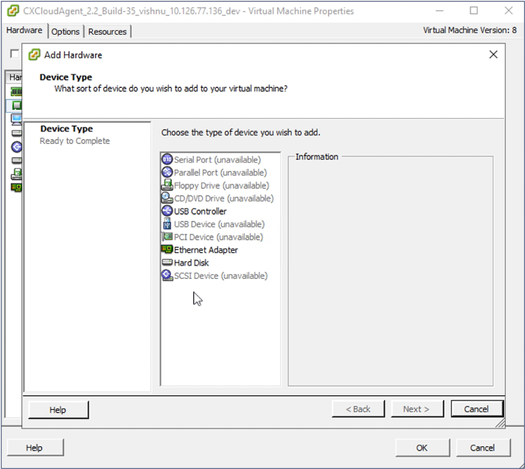

كبير الحجم: 32 مركزا (16 مقبسا *ثنائي المركز/المقبس) - انقر فوق إضافة (Add). يتم فتح نافذة إضافة أجهزة.

نوع الجهاز

نوع الجهاز - حدد القرص الثابت كنوع الجهاز.

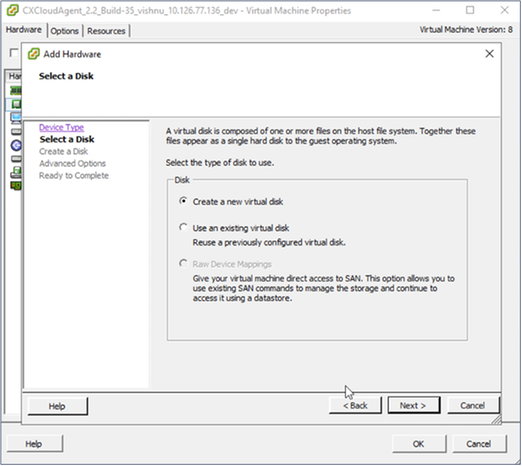

- انقر فوق Next (التالي).

تحديد قرص

تحديد قرص - حدد الزر إنشاء مرجع قرص ظاهري جديد وانقر فوق التالي.

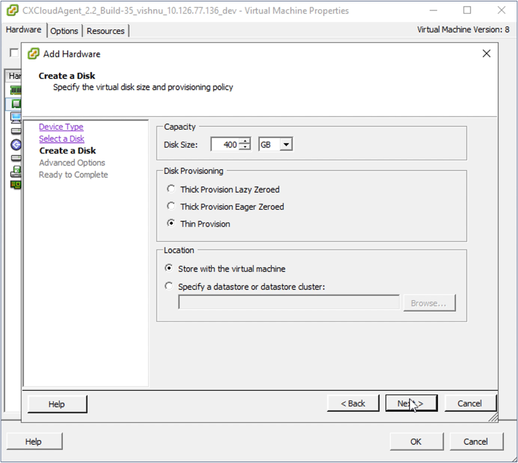

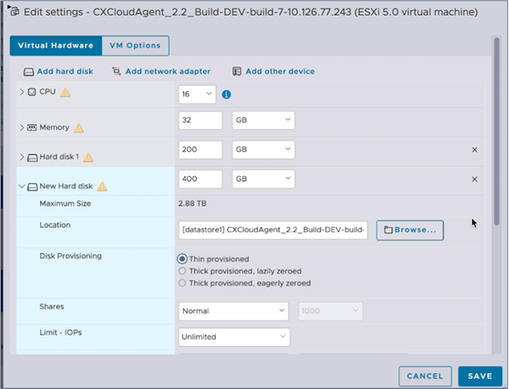

إنشاء قرص

إنشاء قرص - قم بتحديث السعة >حجم القرص كما هو محدد:

صغيرة إلى متوسطة: 400 جيجابايت (الحجم الأولي 200 جيجابايت، مما يزيد المساحة الإجمالية إلى 600 جيجابايت)

صغيرة إلى كبيرة: 1000 جيجابايت (الحجم الأولي 200 جيجابايت، مما يزيد المساحة الإجمالية إلى 1200 جيجابايت) - حدد زر تزويد القرص الدقيق.

- انقر فوق Next (التالي). تظهر نافذة الخيارات المتقدمة.

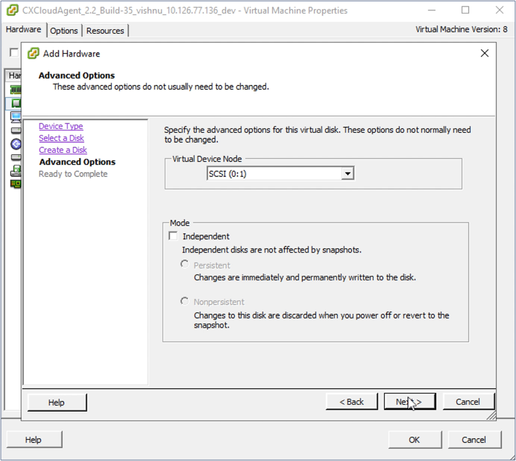

الخيارات المتقدمة

الخيارات المتقدمة - عدم إجراء تغييرات. انقر فوق التالي للمتابعة.

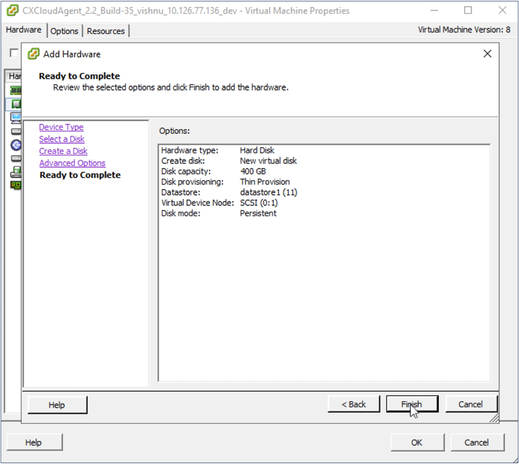

جاهز للإكمال

جاهز للإكمال - انقر فوق إنهاء.

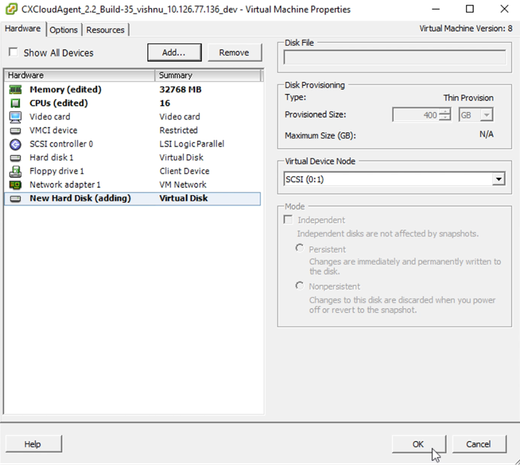

الأجهزة

الأجهزة - طقطقت ok أن يتم ال reconfiguration. تظهر إعادة التكوين المكتملة في لوحة المهام الأخيرة.

المهام الأخيرة

المهام الأخيرة

ملاحظة: تستغرق تغييرات التكوين خمس دقائق تقريبا للاكتمال.

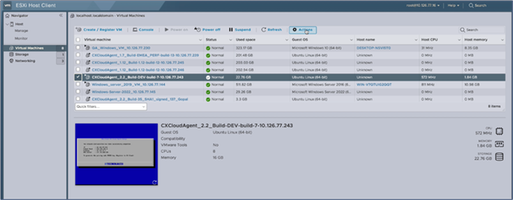

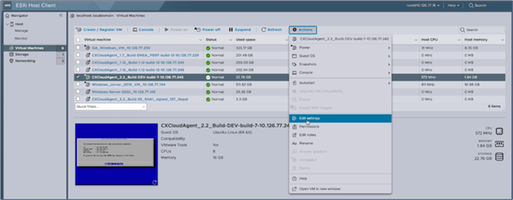

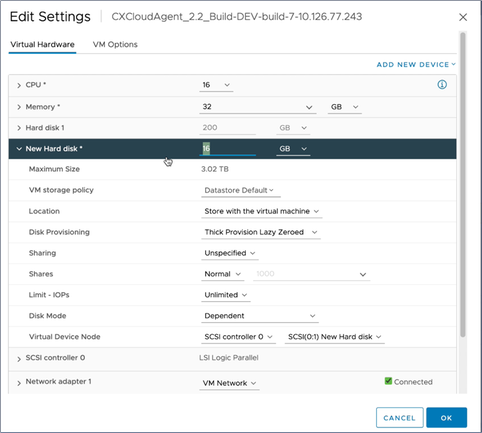

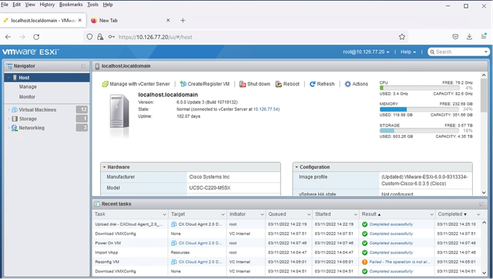

إعادة التكوين باستخدام Web Client ESXi v6.0

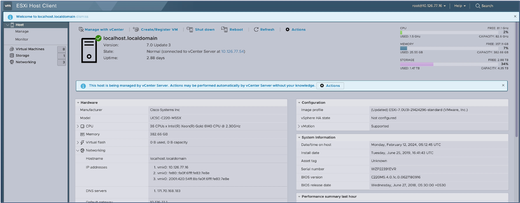

لتحديث تكوينات الأجهزة الافتراضية باستخدام برنامج عميل الويب ESXi v6. 0:

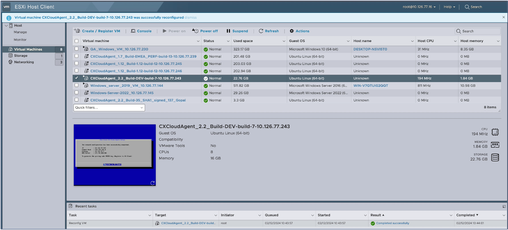

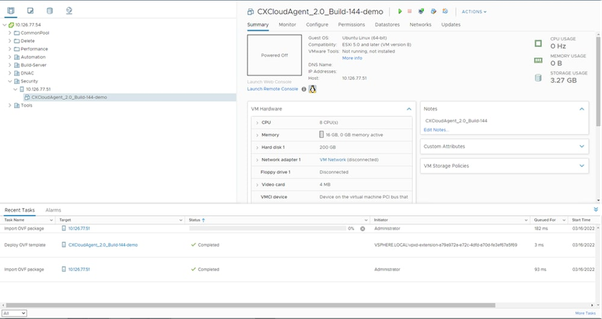

عميل ESXi

عميل ESXi

- سجل الدخول إلى عميل VMware ESXi. تظهر الصفحة الرئيسية.

الصفحة الرئيسية ل ESXi

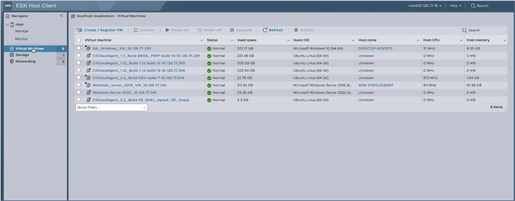

الصفحة الرئيسية ل ESXi - انقر فوق الجهاز الظاهري لعرض قائمة بالأجهزة الافتراضية.

قائمة الأجهزة الافتراضية

قائمة الأجهزة الافتراضية - حدد الجهاز الظاهري الهدف.

الجهاز الظاهري الهدف

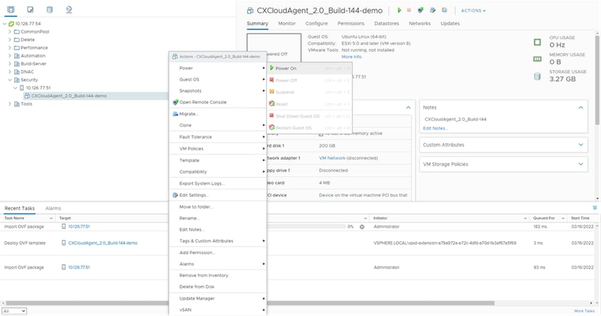

الجهاز الظاهري الهدف - انقر على عمليات وحدد تحرير الإعدادات. يفتح نافذة تحرير الإعدادات.

الإجراءات

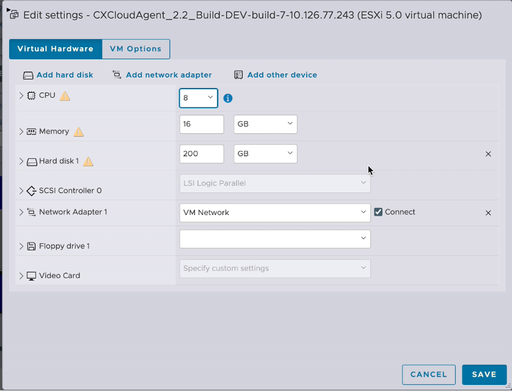

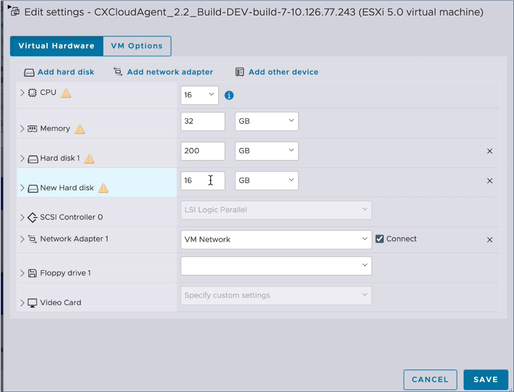

الإجراءات تحرير الإعدادات

تحرير الإعدادات - تحديث قيمة وحدة المعالجة المركزية كما هو محدد:

متوسط: 16 مركزا (ثمانية مقابس *إثنان منها/المراكز)

كبير الحجم: 32 مركزا (16 مقبسا *ثنائي المركز/المقبس) - قم بتحديث قيمة الذاكرة كما هو محدد:

الوسيطة: 32 غيجابايت

كبير: 64 غيجابايت - انقر فوق إضافة قرص ثابت> قرص ثابت قياسي جديد. يظهر إدخال القرص الثابت الجديد في نافذة تحرير إعدادات.

تحرير الإعدادات

تحرير الإعدادات - تحديث قيم القرص الثابت الجديدة كما هو محدد:

صغيرة إلى متوسطة: 400 جيجابايت (الحجم الأولي 200 جيجابايت، مما يزيد المساحة الإجمالية إلى 600 جيجابايت)

صغيرة إلى كبيرة: 1000 جيجابايت (الحجم الأولي 200 جيجابايت، مما يزيد المساحة الإجمالية إلى 1200 جيجابايت) - انقر فوق السهم لتوسيع القرص الثابت الجديد. عرض الخصائص.

تحرير الإعدادات

تحرير الإعدادات - حدد زر الخيار Thin Provisioned.

- انقر فوق حفظ لإكمال التكوين. يظهر تحديث التكوين في المهام الأخيرة.

المهام الأخيرة

المهام الأخيرة

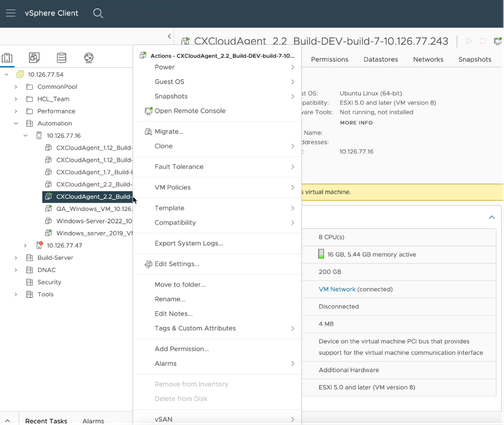

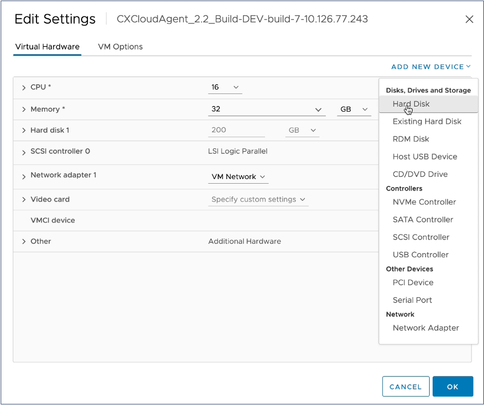

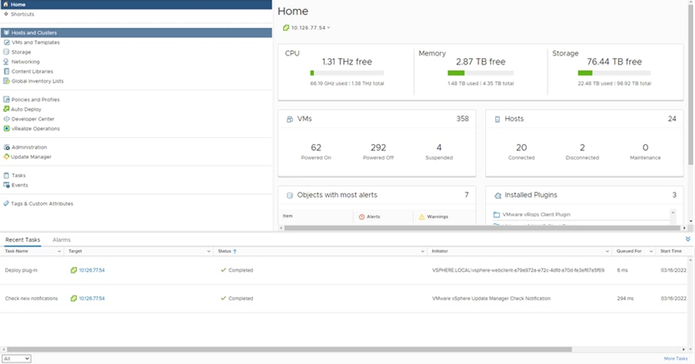

إعادة التكوين باستخدام Web Client vCenter

لتحديث تكوينات VM باستخدام Web Client vCenter:

vCenter

vCenter

- سجل الدخول إلى vCenter. تظهر الصفحة الرئيسية.

قائمة الأجهزة الافتراضية

قائمة الأجهزة الافتراضية - انقر بزر الماوس الأيمن على VM الهدف وحدد تحرير الإعدادات من القائمة. يفتح نافذة تحرير الإعدادات.

تحرير الإعدادات

تحرير الإعدادات - تحديث قيم وحدة المعالجة المركزية كما هو محدد:

متوسط: 16 مركزا (ثمانية مقابس *إثنان منها/المراكز)

كبير الحجم: 32 مركزا (16 مقبسا *ثنائي المركز/المقبس) - قم بتحديث قيم الذاكرة كما هو محدد:

الوسيطة: 32 غيجابايت

كبير: 64 غيجابايت تحرير الإعدادات

تحرير الإعدادات - انقر على إضافة جهاز جديد وحدد القرص الثابت. تمت إضافة إدخال القرص الثابت الجديد.

تحرير الإعدادات

تحرير الإعدادات - تحديث ذاكرة القرص الثابت الجديدة كما هو محدد:

صغيرة إلى متوسطة: 400 جيجابايت (الحجم الأولي 200 جيجابايت، مما يزيد المساحة الإجمالية إلى 600 جيجابايت)

صغيرة إلى كبيرة: 1000 جيجابايت (الحجم الأولي 200 جيجابايت، مما يزيد المساحة الإجمالية إلى 1200 جيجابايت) تحرير الإعدادات

تحرير الإعدادات - حدد توفير قليل السمك من القائمة المنسدلة إمداد الأقراص.

- طقطقت ok أن يتم التحسين.

النشر وتكوين الشبكة

حدد أي من الخيارات التالية لنشر وكيل CX:

- برنامج VMware vSphere/vCenter Thick Client ESXi 5.5/6.0

- برنامج VMware vSphere/vCenter Web Client ESXi 6.0 أو تثبيت Web Client vCenter

- Oracle Virtual Box، الإصدار 7.0.12

- تثبيت Microsoft Hyper-V

نشر OVA (الجهاز الافتراضي المفتوح)

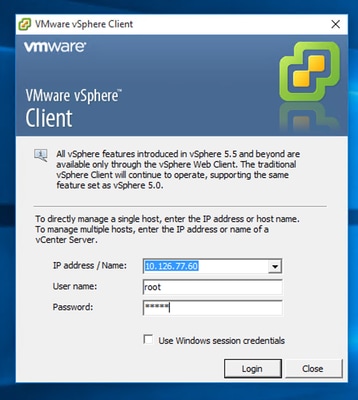

تثبيت جهاز Thick Client ESXi، الإصدار 5.5/6.0

يتيح هذا العميل نشر CX Agent OVA باستخدام عميل vSphere السميك.

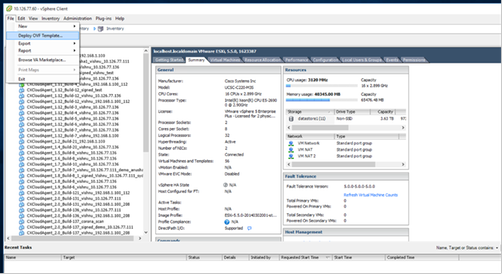

- بعد تنزيل الصورة، قم بتشغيل عميل vSphere من VMware وسجل الدخول.

تسجيل الدخول

تسجيل الدخول - من القائمة، حدد ملف > نشر قالب OVF.

vSphere Client (عميل vSphere)

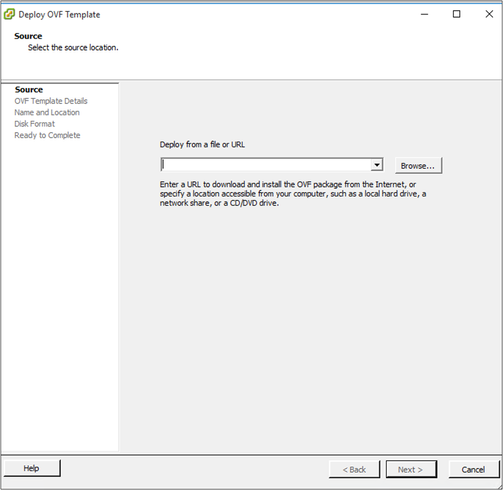

vSphere Client (عميل vSphere) - استعرض لتحديد ملف OVA وانقر التالي.

مسار OVA (الجهاز الافتراضي المفتوح)

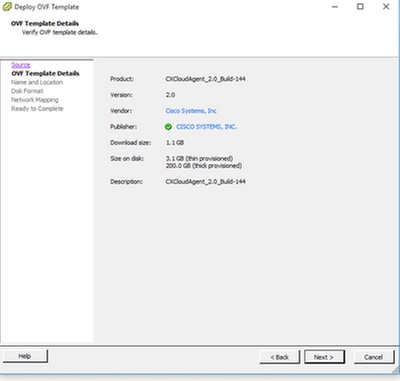

مسار OVA (الجهاز الافتراضي المفتوح) - دققت ال OVF تفاصيل وطقطقة بعد ذلك.

تفاصيل القالب

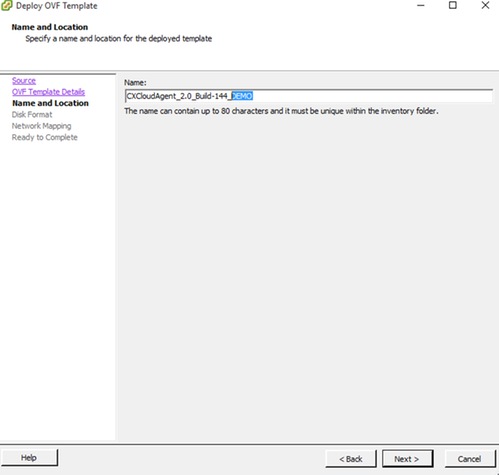

تفاصيل القالب - أدخل اسما فريدا وانقر التالي.

الاسم والموقع

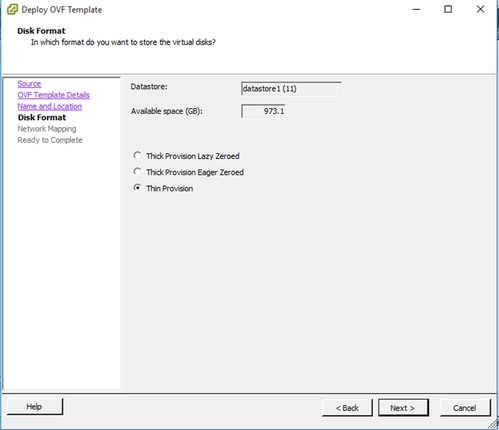

الاسم والموقع - حدد تنسيق القرص وانقر فوق التالي (ينصح بالتزويد الدقيق).

تنسيق القرص

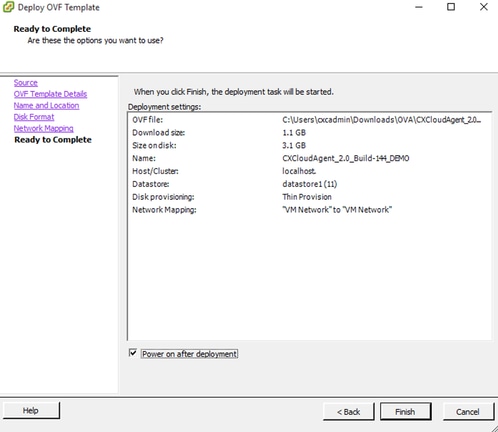

تنسيق القرص - حدد خانة الاختيار تشغيل بعد النشر وانقر فوق إغلاق.

جاهز للإكمال

جاهز للإكمال

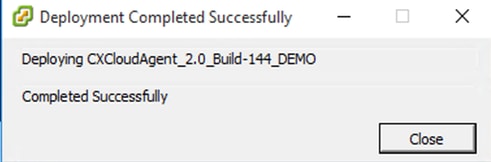

قد يستغرق النشر عدة دقائق. يتم عرض التأكيد عند النشر الناجح.

اكتمال النشر

اكتمال النشر - حدد الجهاز الافتراضي الذي تم نشره، وافتح وحدة التحكم، وانتقل إلى تكوين الشبكة لمتابعة الخطوات التالية.

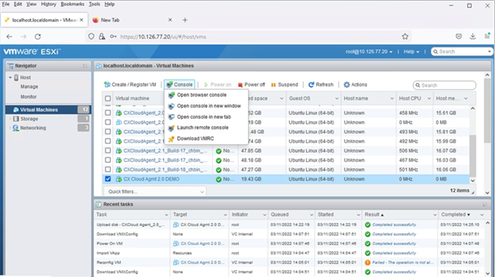

تثبيت Web Client ESXi، الإصدار 6.0

يقوم هذا العميل بنشر CX Cloud OVA باستخدام موقع ويب vSphere.

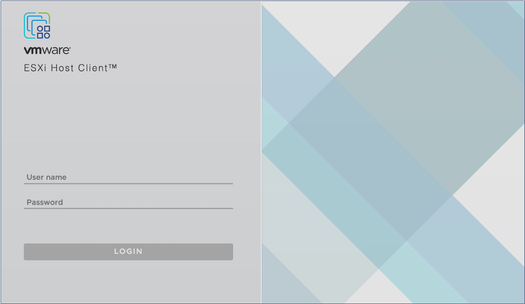

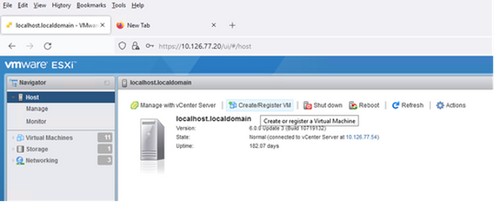

- قم بتسجيل الدخول إلى واجهة مستخدم VMWare باستخدام بيانات اعتماد ESXi/Hypervisor المستخدمة لنشر VM.

تسجيل الدخول إلى VMware ESXi

تسجيل الدخول إلى VMware ESXi - حدد الجهاز الظاهري > إنشاء / تسجيل VM.

إنشاء جهاز افتراضي

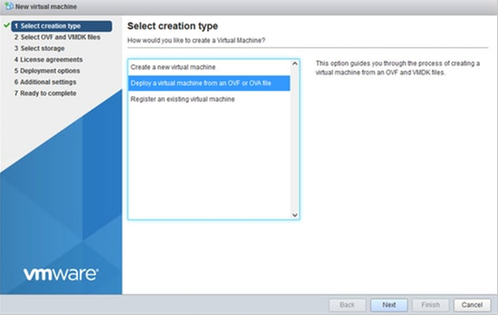

إنشاء جهاز افتراضي - حدّد نشر جهاز افتراضي من ملف OVF أو OVA وانقر فوق التالي.

تحديد نوع الإنشاء

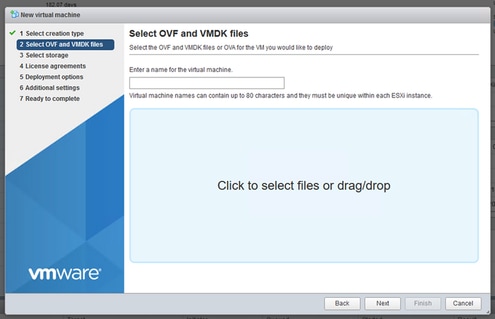

تحديد نوع الإنشاء - أدخل اسم الجهاز الظاهري (VM) أو استعرض لتحديد الملف أو قم بسحب وإفلات ملف OVA الذي تم تنزيله.

- انقر فوق Next (التالي).

تحديد OVA (الجهاز الافتراضي المفتوح)

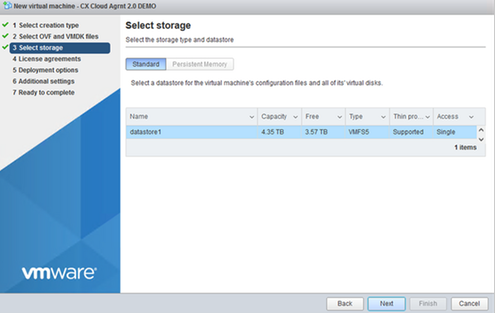

تحديد OVA (الجهاز الافتراضي المفتوح) - حدّد التخزين القياسي وانقر فوق التالي.

تحديد وحدة تخزين

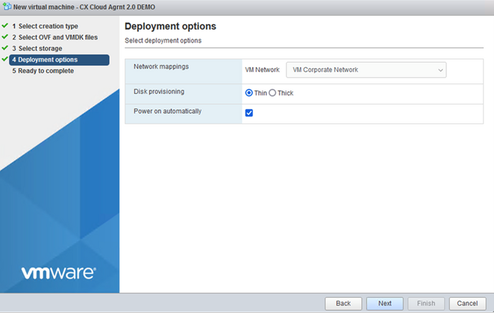

تحديد وحدة تخزين - حدد خيارات النشر المناسبة وانقر فوق التالي.

خيارات النشر

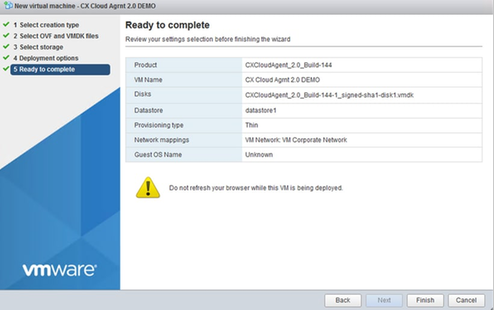

خيارات النشر - راجع الإعدادات، وانقر فوق إنهاء.

جاهز للإكمال

جاهز للإكمال اكتمال ناجح

اكتمال ناجح - حدد الجهاز الظاهري الذي تم نشره للتو وحدد وحدة التحكم > فتح وحدة تحكم المستعرض.

console

console - انتقل إلى تكوين الشبكة لمتابعة الخطوات التالية.

تثبيت Web Client vCenter

يسمح هذا العميل بنشر CX Agent OVA باستخدام Web Client vCenter.

- تسجيل الدخول إلى عميل vCenter باستخدام بيانات اعتماد ESXi/Hypervisor.

الصفحة الرئيسية

الصفحة الرئيسية - من الصفحة الرئيسية، انقر فوق البيئات المضيفة والمجموعات.

الأجهزة المضيفة والمجموعات

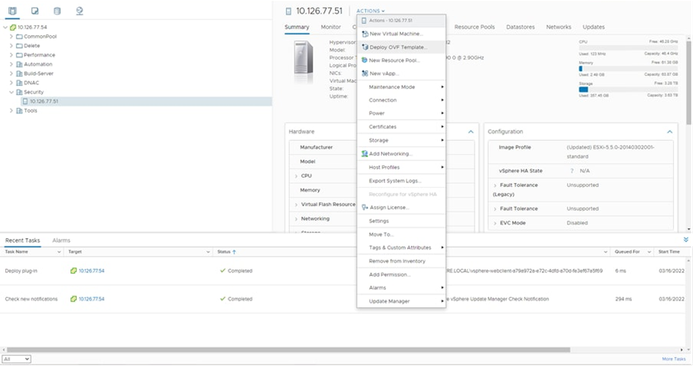

الأجهزة المضيفة والمجموعات - حدد VM.وانقر فوق إجراء > نشر قالب OVF.

نشر OVF

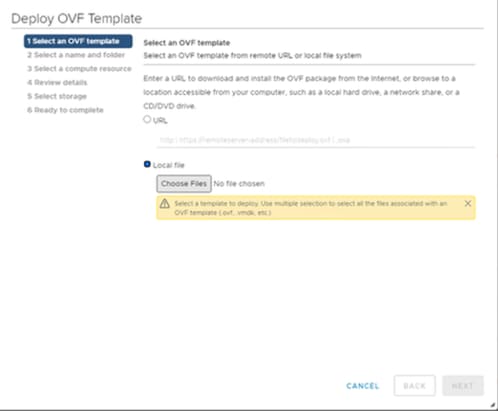

نشر OVF - قم بإضافة عنوان URL مباشرة أو الاستعراض لتحديد ملف OVA.

- انقر فوق Next (التالي).

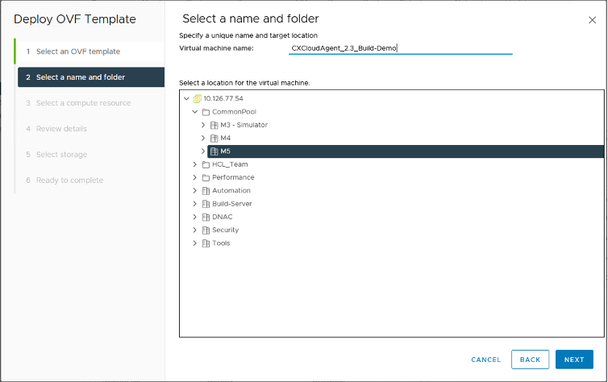

الاسم والمجلد

الاسم والمجلد - أدخل اسما فريدا واستعرض للوصول إلى الموقع إذا لزم الأمر.

- انقر فوق Next (التالي).

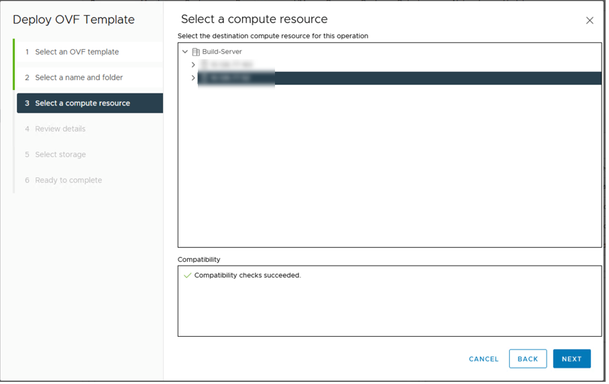

تحديد مورد حوسبة

تحديد مورد حوسبة - حدد مورد حوسبة وانقر فوق التالي.

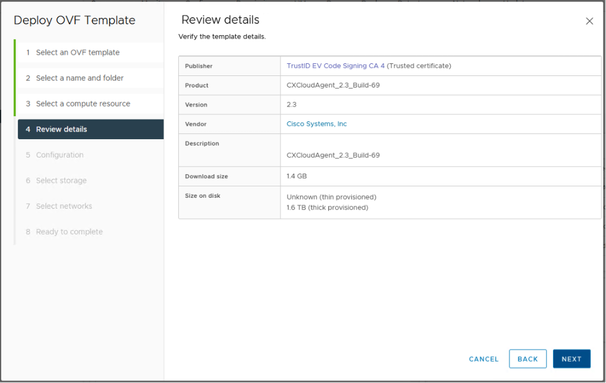

مراجعة التفاصيل

مراجعة التفاصيل - راجع التفاصيل وانقر فوق التالي.

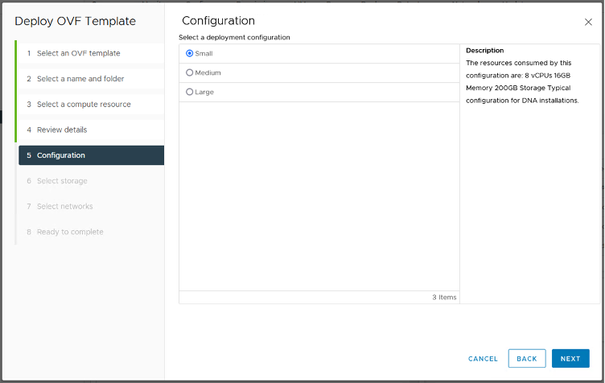

التكوين

التكوين - حدد تكوين النشر وانقر فوق التالي.

التكوين

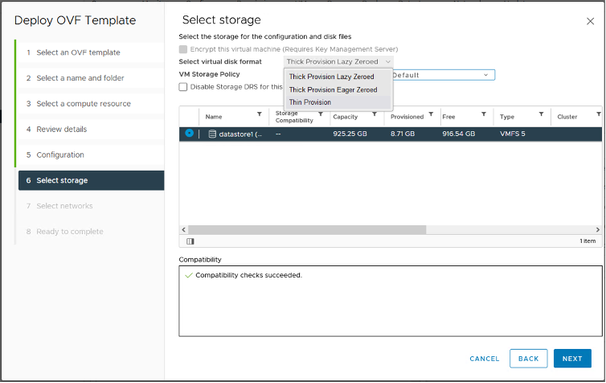

التكوين - حدد التخزين>حدد تنسيق القرص الظاهري من القائمة المنسدلة وانقر فوق التالي.

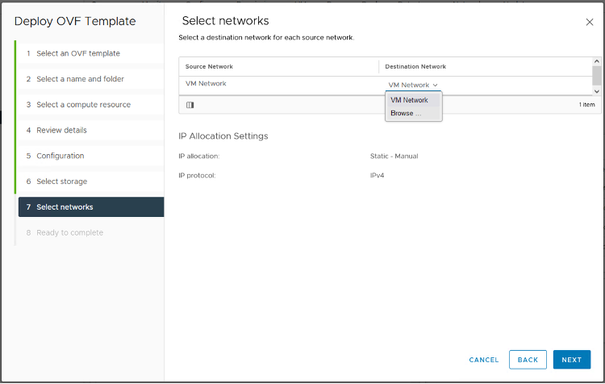

تحديد الشبكات

تحديد الشبكات - قم بعمل التحديدات المناسبة في تحديد الشبكات وانقر فوق التالي.

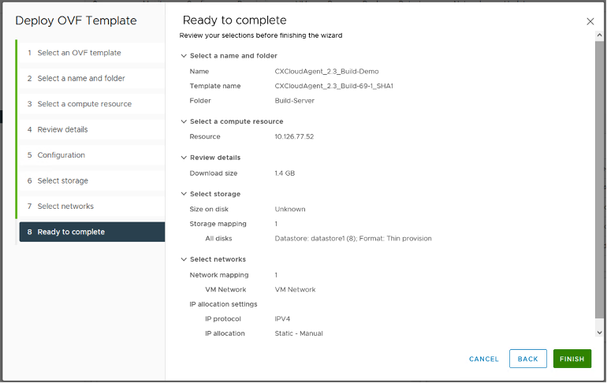

جاهز للإكمال

جاهز للإكمال - راجع التحديدات وانقر فوق إنهاء. تظهر الصفحة الرئيسية.

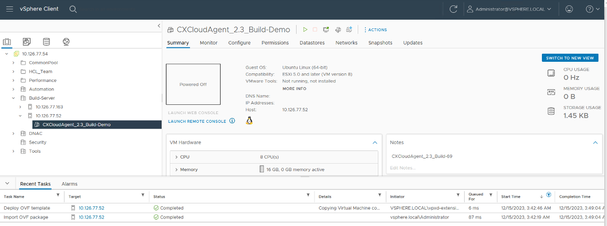

تمت إضافة الجهاز الظاهري

تمت إضافة الجهاز الظاهري - طقطقت بعد ذلك يضيف VM أن يشاهد الحالة.

تمت إضافة VM

تمت إضافة VM - وبمجرد تثبيتها، قم بتشغيل الجهاز الظاهري (VM) وافتح وحدة التحكم.

فتح وحدة التحكُّم

فتح وحدة التحكُّم - انتقل إلى تكوين الشبكة لمتابعة الخطوات التالية.

تثبيت Oracle Virtual Box، الإصدار 7.0.12

يقوم هذا العميل بنشر CX Agent OVA من خلال المربع الظاهري Oracle.

- قم بتنزيل CXCloudAgent_3.1 OVA في مربع Windows إلى أي مجلد.

- تصفح إلى المجلد باستخدام واجهة سطر الأوامر.

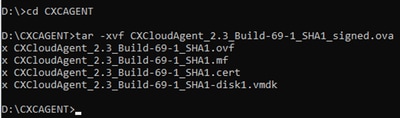

- قم بإلغاء ضغط ملف OVA باستخدام الأمر tar -xvf D:\CXCloudAgent_3.1_Build-xx.ova.

فك ملف OVA

فك ملف OVA - افتح واجهة مستخدم Oracle VM.

Oracle VM

Oracle VM - من القائمة، حدد Machine>جديد. يتم فتح نافذة إنشاء جهاز ظاهري.

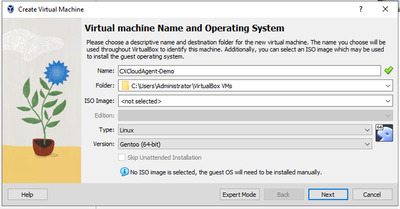

إنشاء جهاز ظاهري

إنشاء جهاز ظاهري - أدخل التفاصيل التالية في نافذة اسم الجهاز الظاهري ونظام التشغيل.

الاسم: اسم الجهاز الظاهري

المجلد: الموقع الذي يتم فيه تخزين بيانات الأجهزة الافتراضية (VM)

صورة ISO: none

النوع: لينكس

الإصدار: جنتو (64 بت) - انقر فوق Next (التالي). يظهر إطار الأجهزة.

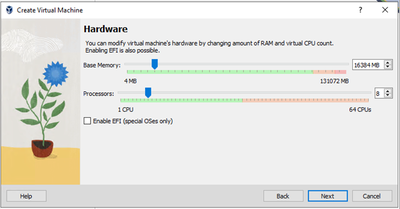

الأجهزة

الأجهزة - أدخل الذاكرة الأساسية (16384 ميجابايت) والمعالجات (8 وحدات معالجة مركزية) وانقر فوق التالي. يتم فتح نافذة القرص الثابت الظاهري.

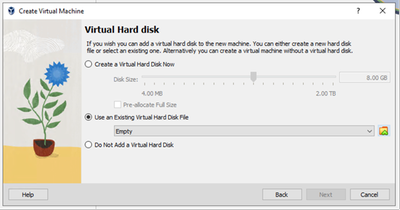

القرص الثابت الظاهري

القرص الثابت الظاهري - حدد زر إستخدام ملف قرص ثابت ظاهري موجود وحدد أيقونة إستعراض. تظهر نافذة محدد القرص الثابت.

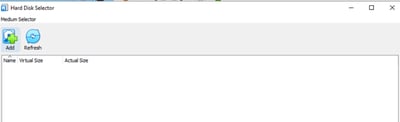

أداة إختيار القرص الثابت

أداة إختيار القرص الثابت - تصفح إلى مجلد OVA وحدد ملف VMDK.

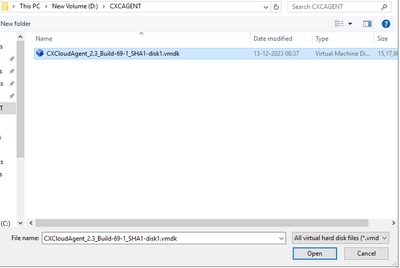

مجلد OVA

مجلد OVA - انقر فوق فتح. يعرض الملف في نافذة أداة تحديد الأقراص للأجهزة.

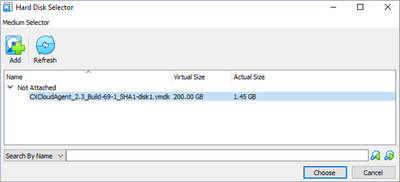

أداة إختيار القرص الثابت

أداة إختيار القرص الثابت - طقطقة يختار. يتم فتح نافذة القرص الثابت الظاهري. تأكد من تحديد الخيار المعروض.

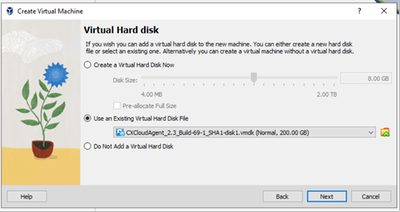

تحديد ملف

تحديد ملف - انقر فوق Next (التالي). يفتح نافذة الملخص.

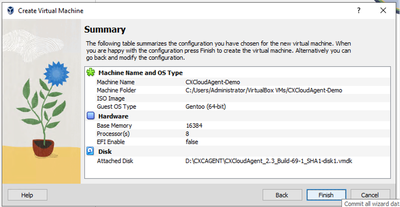

ملخص

ملخص - انقر فوق إنهاء.

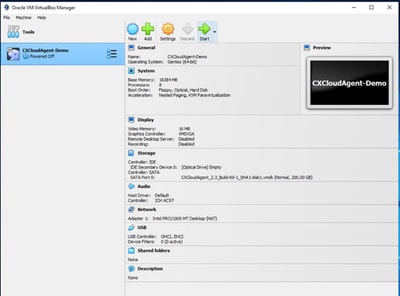

بدء تشغيل وحدة تحكُّم الجهاز الافتراضي

بدء تشغيل وحدة تحكُّم الجهاز الافتراضي - انتقيت ال VM ينشر وطقطقة بداية. يتم تشغيل الجهاز الظاهري (VM) ويتم عرض شاشة وحدة التحكم للإعداد.

فتح وحدة التحكُّم

فتح وحدة التحكُّم - انتقل إلى تكوين الشبكة لمتابعة الخطوات التالية.

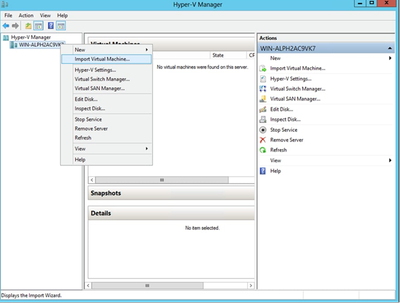

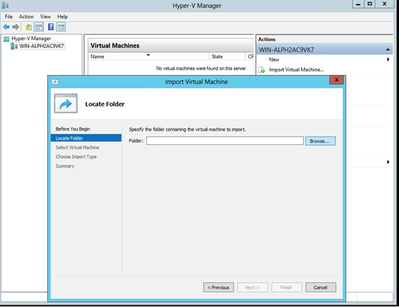

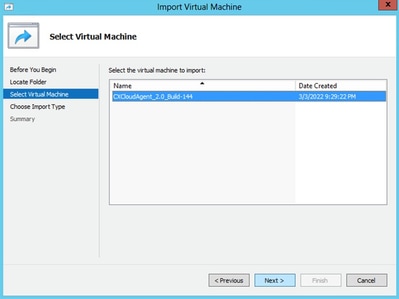

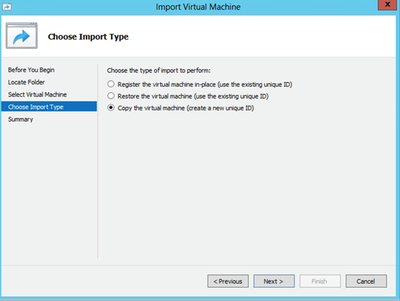

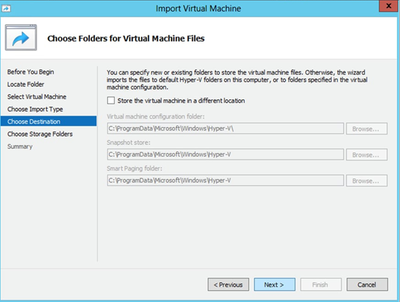

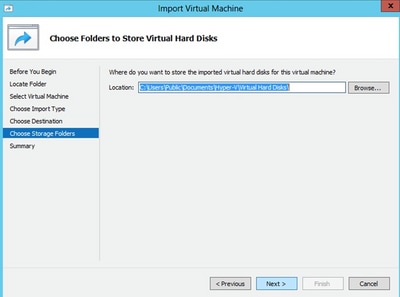

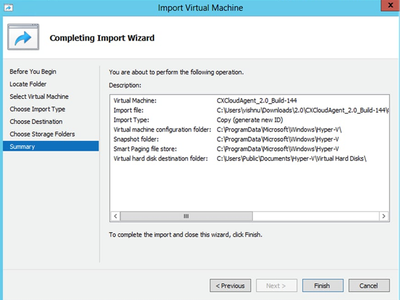

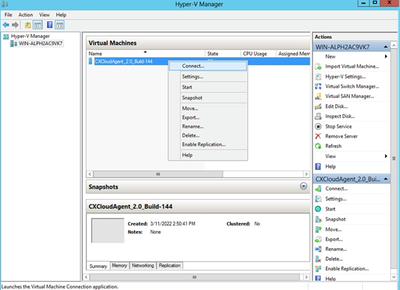

تثبيت Microsoft Hyper-V

يقوم هذا العميل بنشر القرص الظاهري لوكيل CX من خلال تثبيت Microsoft Hyper-V.

- قم بتسجيل الدخول إلى برنامج Hyper-V Manager.

أداة Hyper-V Manager

أداة Hyper-V Manager - انقر بزر الماوس الأيمن فوق الجهاز الظاهري الهدف لفتح القائمة.

- أختر جديد > الجهاز الظاهري. معالج الجهاز الظاهري الجديد - قبل بدء عرض الصفحة.

معالج الجهاز الظاهري الجديد

معالج الجهاز الظاهري الجديد - انقر فوق Next (التالي). معالج الجهاز الظاهري الجديد - حدد عرض صفحة الاسم والموقع.

الاسم والموقع

الاسم والموقع - أدخل الاسم والموقع.

- انقر فوق Next (التالي). معالج الجهاز الظاهري الجديد - تحديد عروض صفحة إنشاء.

تحديد إنشاء

تحديد إنشاء - انقر زر توليد 1.

- انقر فوق Next (التالي). معالج الجهاز الظاهري الجديد - تعيين عروض صفحات الذاكرة.

ذاكرة

ذاكرة - أدخل المقدار المرغوب من ذاكرة الوصول العشوائي (RAM) في حقل ذاكرة بدء التشغيل.

- سعة 16 جيجابايت لعمليات النشر الصغيرة

- سعة 32 جيجابايت لعمليات النشر المتوسطة

- سعة 64 جيجابايت لعمليات النشر الكبيرة

ملاحظات:

- بالنسبة لوكيل CX، يجب أن يكون الحد الأدنى للذاكرة المخصصة 16 جيجابايت على الأقل.

- يجب عدم تحديد خانة الاختيار إستخدام الذاكرة الديناميكية لهذا الجهاز الظاهري.

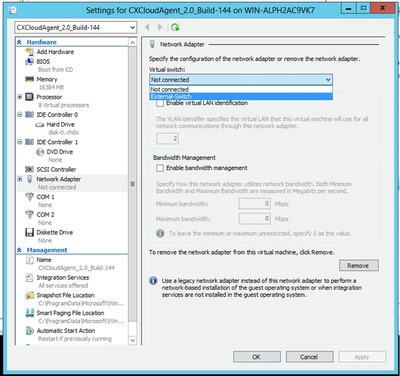

- انقر فوق Next (التالي). معالج الجهاز الظاهري الجديد - تكوين عروض صفحة الشبكة.

الشبكات

الشبكات - من القائمة المنسدلة اتصال"، أختر محول ظاهري لاتصال الشبكة.

- انقر فوق Next (التالي). معالج الجهاز الظاهري الجديد - قم بتوصيل عروض صفحة القرص الثابت الظاهري.

ملاحظة: يتم تحديد إستخدام قرص ظاهري موجود" بشكل افتراضي. لا تقم بأي تغييرات.

توصيل القرص الثابت الظاهري

توصيل القرص الثابت الظاهري - راجع الملخص وانقر فوق إنهاء.

إعدادات المعالج

للتحقق من إعدادات المعالج:

- انقر بزر الماوس الأيمن فوق جهاز العرض الظاهري الذي تم إنشاؤه حديثا (كما هو موضح في القسم أعلاه). تعرض القائمة.

إعدادات VM

إعدادات VM - أخترت عملية إعداد.

- انقر فوق المعالج في جزء الأجهزة.

- قم بتحديث حقل عدد المعالجات الظاهرية كما هو مدرج أدناه:

- إمكانية نشر صغيرة: 8

- عملية نشر متوسطة: 16

- عملية نشر واسعة النطاق: الحد الأدنى 32

- انقر فوق تطبيق.

- وانقر فوق OK.

- قم بتحديث إعدادات التخزين إذا كنت تريد إنشاء نشر متوسط أو كبير لعامل CX. للتحديث:

- طقطقت VM عملية إعداد.

وحدة التحكم SCSI

وحدة التحكم SCSI - انقر فوق قسم وحدة التحكم في SCSI.

- انقر فوق إضافة مع تحديد خيار محرك الأقراص الثابتة.

محرك الأقراص الثابتة

محرك الأقراص الثابتة - طقطقت جديد في وسائط. يتم فتح معالج قرص ثابت ظاهري جديد.

معالج قرص ثابت جديد

معالج قرص ثابت جديد - انقر فوق Next (التالي). تظهر الصفحة إختيار تنسيق القرص.

إختيار تنسيق القرص

إختيار تنسيق القرص - انقر فوق الزر VHDX لتحديد تنسيق القرص.

- انقر فوق Next (التالي). تظهر الصفحة إختيار نوع القرص.

C إختيار نوع القرص

إختيار نوع القرص - انقر زر توسيع الراديو ديناميكيا.

- انقر فوق Next (التالي). تعرض صفحة تحديد الاسم والمكان.

تحديد الاسم والموقع

تحديد الاسم والموقع - أدخل اسم القرص والموقع.

- انقر فوق Next (التالي). تظهر صفحة تكوين القرص.

تكوين القرص

تكوين القرص - أدخل حجم القرص الجديد كما هو موصى به أدناه:

- عملية نشر متوسطة: 400 غيجابايت

- عملية نشر واسعة النطاق: 1000 غيجابايت

- انقر فوق إنهاء. إن برنامج Hyper-V VM جاهز للاستخدام ويمكن بدء تشغيله.

- طقطقت VM عملية إعداد.

- ارجع إلى تكوين الشبكة لمتابعة الخطوات التالية.

التحقق من صحة توقيع صورة Microsoft Hyper-V

لضمان سلامة صور Microsoft Hyper-V وأصالتها، يتم إجراء التحقق من صحة التوقيع كجزء من عملية الأمان.

المتطلبات الأساسية

- القدرة على تشغيل أوامر OpenSSL عبر واجهة سطر الأوامر

- القدرة على تشغيل أوامر GREP عبر واجهة سطر الأوامر

- الصورة المقدمة من Cisco للتحقق من التوقيع

- وقعت Cisco على شهادة الكيان النهائي x.509 التي تحتوي على مفتاح عام يتم إستخدامه للتحقق من التوقيع؛ يتم إصدار هذه الشهادة من قبل CA التابع ل Cisco، والموثوق به من قبل Cisco Root CA

- توقيع تم إنشاؤه للصورة

- برنامج التحقق من التوقيع المطلوب للتحقق من سلسلة الشهادات X.509 ذات الطبقات الثلاثة والتوقيع؛ يتم التحقق من صحة سلسلة الشهادات أولا، بما في ذلك شهادة الكيان النهائي وشهادات CA الفرعي و RootCA المعروفة جيدا، ثم يتم قراءة SUBca و RootCA من دليل محلي محدد أو يتم تنزيلهما من موقع PKI على الويب؛ يتم إستخدام شهادة الكيان النهائي المصدق عليها للتحقق من التوقيع

تشغيل حزمة التحقق من التوقيع

يمكن للعملاء التحقق من توقيع أرشيف Cisco ZIP الذي تم تنزيله باستخدام شهادة إصدار Cisco. قم بتشغيل الأوامر الموجودة في الأمثلة أدناه للتحقق من التوقيعات.

ملاحظة: تأكد من الإشارة إلى السمات الصحيحة في أوامر المثال أدناه.

الأمر 1 (توقيع SHA512، تم تنزيل Cisco rootCA & SubCA من مثال موقع PKI على الويب):

./cisco_x509_verify_release.py3 -e CX_COLLECTOR_HYPER_REL_CERT.pem -i CXCloudAgent__Build-348_SHA1.vhdx_RELEASE_SIGNED.zip -s CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_SIGNATURE.zip.signature -v dgst —algo sha512 —FailExpiredCerts

إخراج الأمر

<رسائل الخطأ المحتملة، بعضها مع كلمة التعليمات البرمجية غير الآمنة_legacy_renegotiation_disabled>

يتم الآن إسترداد شهادة rootCA من https://www.cisco.com/security/pki/certs/csirca4096.cer ...

تم إسترداد Csirca4096.cer بنجاح والتحقق منها.

يتم الآن إسترداد شهادة CA الفرعية من https://www.cisco.com/security/pki/certs/cgsisca4096.cer ...

تم بنجاح إسترداد cgisca4096.cer والتحقق منها.

تم التحقق بنجاح من صحة سلسلة شهادات الجذر والشهادة الفرعية والكيان الطرفي.

تم إحضار مفتاح عام من CX_COLLECTOR_HYPER_REL_CERT.PEM بنجاح.

تم التحقق بنجاح من توقيع CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_SIGNED.zip باستخدام CX_COLLECTOR_HYPER_REL_CERT.pem

الأمر 2 (توقيع SHA512، تم إسترداد Cisco Virtual UEFI rootCA & SubCA من مثال موقع Cisco PKI على الويب):

./cisco_x509_verify_release.py3 -e CX_COLLECTOR_HYPER_REL_CERT.pem -i CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_SIGNED.zip -s CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_SIGNATURE.zip.signature -v dgst —algo512 -failExpiredCerts

إخراج الأمر

<رسائل الخطأ المحتملة، بعضها مع كلمة التعليمات البرمجية غير الآمنة_legacy_renegotiation_disabled>

يتم الآن إسترداد شهادة المرجع المصدق من https://www.cisco.com/security/pki/certs/vuefirca.cer ...

تم بنجاح إسترداد Vuefirca.cer والتحقق منه.

يتم الآن إسترداد شهادة SubCA من https://www.cisco.com/security/pki/certs/vuefiscav2.cer ...

تم إسترداد v2.cer والتحقق من صحته.

تم التحقق بنجاح من صحة سلسلة شهادات الجذر والشهادة الفرعية والكيان الطرفي.

تم إحضار مفتاح عام من CX_COLLECTOR_HYPER_REL_CERT.PEM بنجاح.

تم التحقق بنجاح من توقيع CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_SIGNED.zip باستخدام CX_COLLECTOR_HYPER_REL_CERT.pem

الأمر 3 (مثال Cisco RootCA & SubCA المحلي)

./cisco_x509_verify_release.py3 -e CX_COLLECTOR_HYPER_REL_CERT.pem -i CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_SIGNED.zip -s CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_SIGNATURE.zip.signature -c /cert/store -v dgst —algo512 -failExpiredCerts

إخراج الأمر

إستخدام شهادة rootCA المقدمة محليا على العنوان /cert/store/vuefirca.cer

إستخدام شهادة CA الفرعية المقدمة محليا /cert/store/vuefiscav2.cer

تم التحقق بنجاح من صحة سلسلة شهادات الجذر والشهادة الفرعية والكيان الطرفي.

تم إحضار مفتاح عام من CX_COLLECTOR_HYPER_REL_CERT.PEM بنجاح.

تم التحقق بنجاح من توقيع CXCloudAgent_3.1_Build-348_SHA1.vhdx_RELEASE_SIGNED.zip باستخدام CX_COLLECTOR_HYPER_REL_CERT.pem

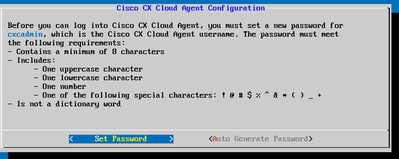

تكوين الشبكة

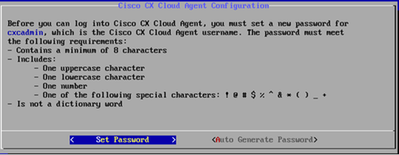

لتعيين كلمة مرور وكيل سحابة CX لاسم مستخدم CXCADMIN:

تعيين كلمة المرور

تعيين كلمة المرور

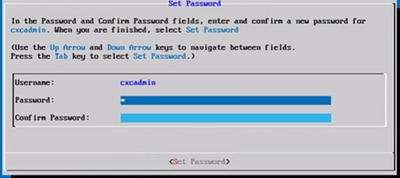

- انقر على تعيين كلمة المرور لإضافة كلمة مرور جديدة ل cxcadmin أو انقر إنشاء كلمة مرور تلقائيا للحصول على كلمة مرور جديدة.

كلمة المرور الجديدة

كلمة المرور الجديدة - في حال يتم تحديد تعيين كلمة المرور، فأدخِل كلمة مرور cxcadmin وأكّدها. انقر فوق تعيين كلمة المرور وانتقل إلى الخطوة 3.

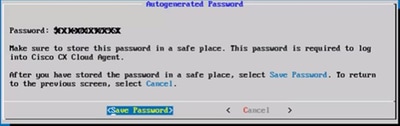

أو

إذا تم تحديد إنشاء كلمة المرور تلقائيا، فانسخ كلمة المرور التي تم إنشاؤها وتخزينها للاستخدام المستقبلي. انقر فوق حفظ كلمة المرور وانتقل إلى الخطوة 4.

كلمة المرور المُنشأة تلقائيًا

كلمة المرور المُنشأة تلقائيًا حفظ كلمة المرور

حفظ كلمة المرور - انقر فوق حفظ كلمة المرور لاستخدامها للمصادقة.

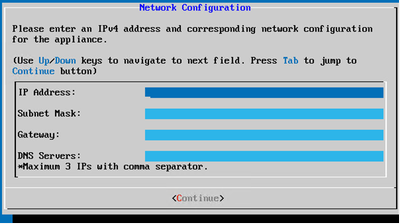

تكوين الشبكة

تكوين الشبكة - دخلت العنوان، subnet mask، مدخل، وDNS نادل وطقطقة إستمرار.

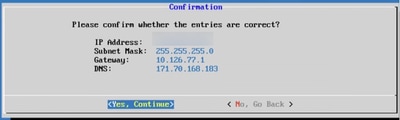

تأكيد

تأكيد - قم بتأكيد الإدخالات والنقر فوق نعم، والمتابعة.

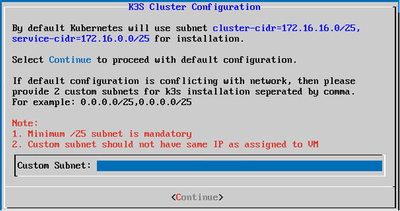

الشبكة الفرعية المخصصة

الشبكة الفرعية المخصصة - أدخل الشبكة الفرعية المخصصة IP لتكوين مجموعة K3S (إذا تعارضت الشبكة الفرعية الافتراضية للعميل مع شبكة أجهزته، فحدد شبكة فرعية مخصصة أخرى).

- انقر فوق متابعة.

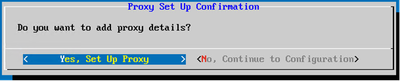

إعداد الوكيل

إعداد الوكيل - انقر فوق نعم، قم بإعداد وكيل لتعيين تفاصيل الوكيل أو انقر فوق لا، واستمر إلى التكوين للمتابعة مباشرة إلى الخطوة 11.

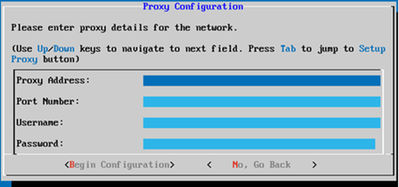

تكوين الوكيل

تكوين الوكيل - أدخِل عنوان الوكيل ورقم المنفذ واسم المستخدم وكلمة المرور.

- انقر فوق بدء التكوين.

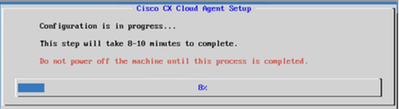

إعداد وكيل سحابة CX

إعداد وكيل سحابة CX تكوين وكيل سحابة CX

تكوين وكيل سحابة CX - انقر فوق متابعة.

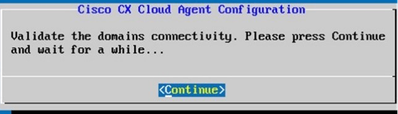

يستمر التكوين

يستمر التكوين - انقر فوق متابعة لمتابعة التكوين للوصول الناجح للمجال. قد يستغرق التكوين عدة دقائق للاكتمال.

ملاحظة: إذا تعذر الوصول إلى المجالات بنجاح، فيجب على العميل إصلاح إمكانية الوصول إلى المجال عن طريق إجراء تغييرات في جدار الحماية الخاص به لضمان إمكانية الوصول إلى المجالات. انقر التحقق مرة أخرى بمجرد حل مشكلة إمكانية الوصول إلى المجالات.

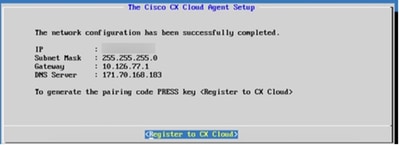

التسجيل في CX Cloud

التسجيل في CX Cloud - انقر فوق التسجيل إلى CX Cloud للحصول على رمز إزدواج.

رمز الاقتران

رمز الاقتران - انسخ رمز الاقتران وارجع إلى CX Cloud لمتابعة الإعداد.

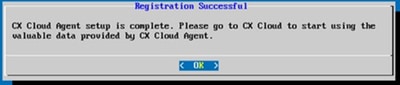

تم التسجيل بنجاح

تم التسجيل بنجاح

ملاحظة: إذا انتهت صلاحية رمز الازدواج، انقر فوق تسجيل إلى سحابة CX لإنشاء رمز إزدواج جديد (الخطوة 13).

15. انقر فوق OK.

نهج بديل لإنشاء رمز إزدواج باستخدام CLI (واجهة سطر الأوامر)

كما يمكن للمستخدمين إنشاء رمز إزدواج باستخدام خيارات واجهة سطر الأوامر (CLI).

لإنشاء رمز إزدواج باستخدام CLI (واجهة سطر الأوامر):

- قم بتسجيل الدخول إلى عميل السحابة عبر SSH باستخدام بيانات اعتماد المستخدم cxcadmin.

- إنشاء رمز الازدواج باستخدام الأمر cxcli agent generatePairingCode.

إنشاء رمز اقتران واجهة سطر الأوامر (CLI)

إنشاء رمز اقتران واجهة سطر الأوامر (CLI) - انسخ رمز الاقتران وارجع إلى CX Cloud لمتابعة الإعداد.

تكوين الأجهزة لإعادة توجيه Syslog إلى وكيل سحابة CX

المتطلبات الأساسية

الإصدارات المدعومة من Cisco Catalyst Center هي 2.1.2.0 إلى 2.2.3.5 و 2.3.3.4 إلى 2.3.3.6 و 2.3.5.0 و Cisco Catalyst Center Virtual Appliance

تكوين إعداد إعادة توجيه syslog

لتكوين إعادة توجيه syslog إلى وكيل CX في مركز Cisco Catalyst، قم بتنفيذ الخطوات التالية:

- قم بتشغيل مركز Cisco Catalyst.

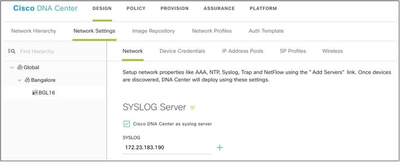

- انتقل إلى التصميم > إعدادات الشبكة > الشبكة.

- لكل موقع، أضف CX Agent IP كخادم syslog.

خادم Syslog

خادم Syslog

ملاحظة: وبمجرد تكوينها، يتم تكوين جميع الأجهزة المرتبطة بذلك الموقع لإرسال syslog بمستوى حيوي إلى وكيل CX. يجب أن تكون الأجهزة مقترنة بموقع ما لتمكين إعادة توجيه syslog من الجهاز إلى "عميل شبكة CX". عند تحديث إعداد خادم syslog، يتم تعيين جميع الأجهزة المرتبطة بذلك الموقع تلقائيا إلى المستوى الافتراضي الحرج.

تكوين الأصول الأخرى (مجموعة الأجهزة المباشرة) لإعادة توجيه syslog إلى وكيل CX

يجب تكوين الأجهزة لإرسال رسائل syslog إلى وكيل CX لاستخدام ميزة إدارة الأعطال ل CX Cloud.

ملاحظة: يقوم وكيل CX بالإعلام عن معلومات syslog فقط من أصول المستوى 2 من مسار نجاح المجمع إلى سحابة CX. يتم منع الأصول الأخرى من تكوين syslog الخاصة بها إلى وكيل CX ولا يتم الإبلاغ عن بيانات syslog الخاصة بها في سحابة CX.

خوادم Syslog الحالية مع إمكانية إعادة التوجيه

قم بتنفيذ إرشادات التكوين لبرنامج خادم syslog وأضفت عنوان IP لوكيل CX كوجهة جديدة.

ملاحظة: عند إعادة توجيه syslogs، تأكد من الحفاظ على عنوان IP المصدر لرسالة syslog الأصلية.

خوادم syslog الموجودة بدون إمكانية إعادة التوجيه أو بدون خادم syslog

قم بتكوين كل جهاز لإرسال syslogs مباشرة إلى عنوان IP لوكيل CX. ارجع إلى هذه الوثائق للحصول على خطوات تكوين محددة.

دليل تكوين وحدة التحكم اللاسلكية AireOS

تمكين إعدادات syslog على مستوى المعلومات ل Cisco Catalyst Center

لجعل مستوى معلومات Syslog مرئيا، قم بتنفيذ الخطوات التالية:

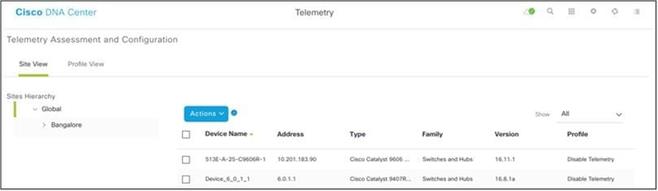

- انتقل إلى أدوات>بيانات تتبع الاستخدام.

قائمة الأدوات

قائمة الأدوات - حدد طريقة عرض الموقع وقم بتوسيعها وحدد موقعا من التدرج الهرمي للموقع.

عرض الموقع

عرض الموقع -

حدد الموقع المطلوب وحدد جميع الأجهزة باستخدام خانة الاختيار اسم الجهاز.

- حدد إمكانية الرؤية المثلى من القائمة المنسدلة الإجراءات.

الإجراءات

الإجراءات

النسخ الاحتياطي ل CX Cloud VM واستعادته

يوصى بالحفاظ على حالة جهاز CX Agent VM وبياناته في نقطة زمنية محددة باستخدام ميزة اللقطة. تسهل هذه الميزة إستعادة CX Cloud VM إلى الوقت المحدد الذي يتم فيه أخذ اللقطة.

النسخ الاحتياطي ل CX Cloud VM

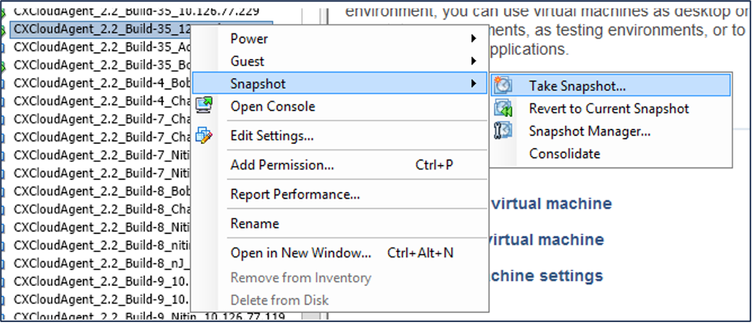

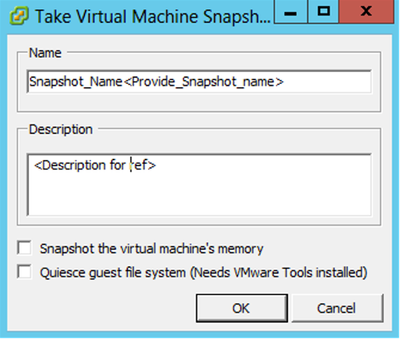

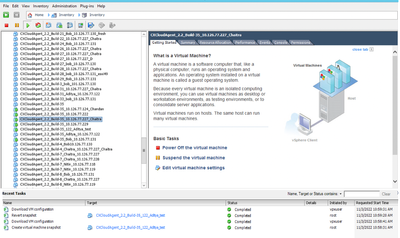

لإجراء نسخ إحتياطي ل CX Cloud VM:

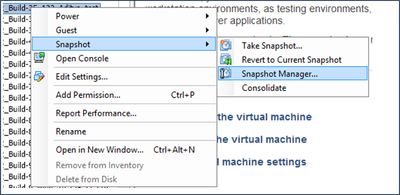

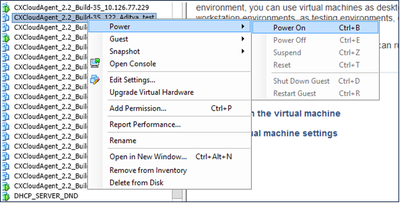

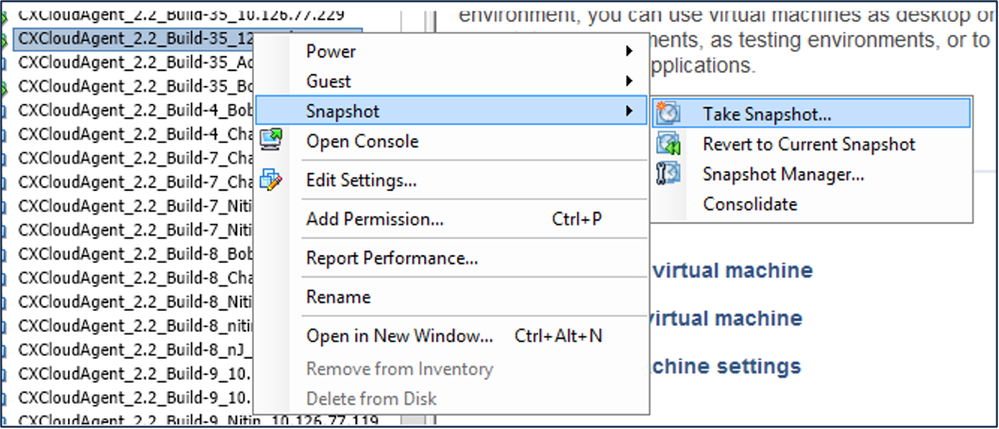

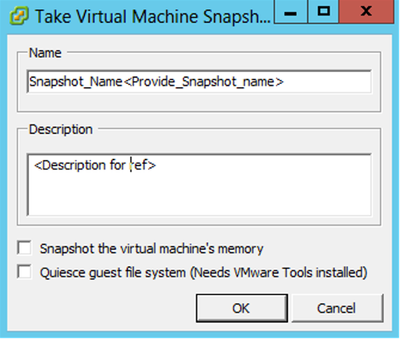

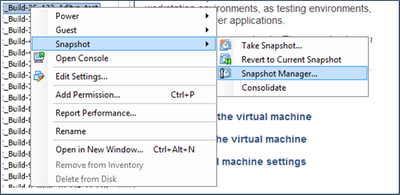

- انقر بزر الماوس الأيمن فوق الجهاز الظاهري (VM) وحدد لقطة > أخذ لقطة. يتم فتح نافذة التقاط لقطة للجهاز الظاهري.

تحديد جهاز افتراضي

تحديد جهاز افتراضي أخذ لقطة للجهاز الظاهري

أخذ لقطة للجهاز الظاهري - أدخل الاسم والوصف.

ملاحظة: تحقق من مسح خانة الاختيار "ذاكرة الجهاز الظاهري".

3. انقر فوق OK. يتم عرض حالة إنشاء لقطة جهاز ظاهري كما تم في قائمة المهام الأخيرة.

المهام الأخيرة

المهام الأخيرة

إستعادة CX Cloud VM

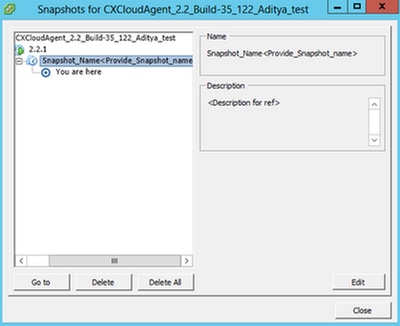

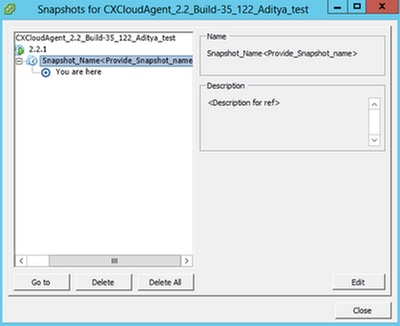

لاستعادة CX Cloud VM:

- انقر بزر الماوس الأيمن فوق الجهاز الظاهري (VM) وحدد لقطة > مدير اللقطات. تظهر لقطات إطار الجهاز الظاهري.

تحديد نافذة VM

تحديد نافذة VM إطار اللقطات

إطار اللقطات

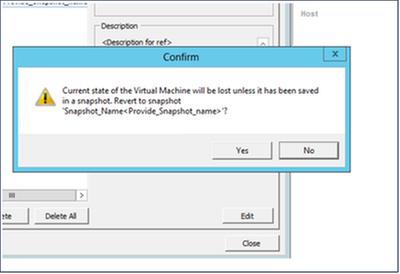

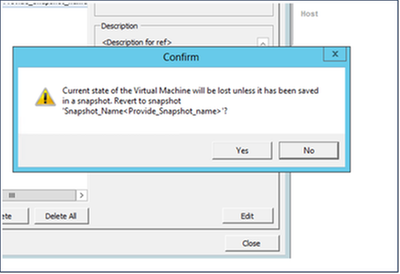

- انقر على انتقال إلى. يتم فتح نافذة التأكيد.

تأكيد الإطار

تأكيد الإطار - طقطقة نعم. تظهر حالة إرجاع اللقطة كما تم في قائمة المهام الأخيرة.

المهام الأخيرة

المهام الأخيرة - انقر بزر الماوس الأيمن فوق الجهاز الظاهري (VM) وحدد الطاقة > تشغيل الطاقة لتشغيل الجهاز الظاهري.

الأمان

يضمن عميل CX للعميل الأمان الشامل. الاتصال بين سحابة CX ووكيل CX آمن ب TLS. يقتصر مستخدم بروتوكول SSH الافتراضي لعامل السحابة على تنفيذ العمليات الأساسية فقط.

الأمان المادي

نشر صورة CX Agent OVA في شركة خادم VMware مؤمنة. تتم مشاركة OVA بشكل آمن من خلال مركز تنزيل برامج cisco. يتم تعيين كلمة مرور أداة تحميل التمهيد (Bootloader) (وضع المستخدم الفردي) باستخدام كلمة مرور فريدة بشكل عشوائي. يجب على المستخدمين الرجوع إلى هذه الأسئلة المتداولة لتعيين كلمة مرور bootloader (وضع المستخدم الواحد) هذه.

أمان الحساب

أثناء النشر، يتم إنشاء حساب مستخدم cxcadmin. يتم إجبار المستخدمين على تعيين كلمة مرور أثناء التكوين الأولي. يتم إستخدام cxcadmin user/credentials للوصول إلى كل من واجهات برمجة تطبيقات وكيل CX للاتصال بالجهاز عبر SSH.

يتمتع مستخدمو CXCADMIN بإمكانية وصول مقيدة بأقل الامتيازات. تتبع كلمة مرور cxcadmin سياسة الأمان ويتم حصرها في إتجاه واحد بفترة انتهاء صلاحية تبلغ 90 يوما. يمكن لمستخدمي Cxcadmin إنشاء مستخدم cxcroot باستخدام الأداة المساعدة التي تسمى RemoteAccount. يمكن لمستخدمي Cxcroot الحصول على امتيازات الجذر.

أمان الشبكة

يمكن الوصول إلى عميل CX VM باستخدام SSH باستخدام مسوغات المستخدم cxcadmin. المنافذ الواردة مقيّدة بـ 22 (ssh)، و514 (Syslog).

المصادقة

المصادقة المستندة إلى كلمة المرور: يحتفظ الجهاز بمستخدم واحد (CXCADMIN) الذي يمكن المستخدم من المصادقة والاتصال بوكيل CX.

- الإجراءات الجذرية ذات الامتيازات على الجهاز باستخدام ssh.

يمكن لمستخدمي Cxcadmin إنشاء مستخدم cxcroot باستخدام أداة مساعدة تسمى RemoteAccount. تعرض هذه الأداة كلمة مرور مشفرة RSA/ECB/PKCS1v1_5 يمكن فك تشفيرها من مدخل السباحة فقط (نموذج طلب فك تشفير). ويمكن فقط للموظفين المصرح لهم الوصول إلى هذه البوابة. يمكن لمستخدمي CxCroot الحصول على امتيازات جذر باستخدام كلمة المرور التي تم فك تشفيرها هذه. عبارة المرور صالحة لمدة يومين فقط. يجب على مستخدمي CXCADMIN إعادة إنشاء الحساب والحصول على كلمة المرور من انتهاء صلاحية كلمة مرور مادة النشر الخاصة ب SWIM Portal.

التعزيز

يتبع جهاز CX Agent معايير تقوية أمان الإنترنت.

أمان البيانات

لا يقوم جهاز CX Agent بتخزين أي معلومات شخصية خاصة بالعميل. يخزن تطبيق بيانات اعتماد الجهاز (الذي يعمل كأحد أجهزة التزويد بالطاقة) بيانات اعتماد الخادم المشفرة داخل قاعدة بيانات آمنة. لا يتم تخزين البيانات المجمعة في أي شكل داخل الجهاز إلا مؤقتا عند معالجتها. يتم تحميل بيانات تتبع الاستخدام إلى سحابة CX في أقرب وقت ممكن بعد اكتمال التجميع ويتم حذفها بسرعة من التخزين المحلي بعد التأكد من نجاح التحميل.

إرسال البيانات

تحتوي حزمة التسجيل على شهادة الجهاز X.509 الفريدة المطلوبة والمفاتيح لإنشاء اتصال آمن ب IoT Core. إستخدام هذا الوكيل يؤسس اتصال آمن باستخدام Message Queuing Telemetry Transport (MQTT) عبر أمان طبقة النقل (TLS) v1.2

السجلات والمراقبة

لا تحتوي السجلات على أي شكل من بيانات معلومات تعريف الشخصية (PII). تلتقط سجلات التدقيق جميع الإجراءات الحساسة للأمان التي تم تنفيذها على جهاز عامل سحابة CX.

أوامر بيانات تتبع الاستخدام من Cisco

تسترجع CX Cloud بيانات تتبع الأصول باستخدام واجهات برمجة التطبيقات (API) والأوامر المدرجة في أوامر تتبع بيانات Cisco. يقوم هذا المستند بتصنيف الأوامر استنادا إلى إمكانية تطبيقها على جرد Cisco Catalyst Center و Diagnostic Bridge و Intersight و Compliance Insights و Fault و جميع مصادر بيانات تتبع الاستخدام الأخرى التي يتم تجميعها بواسطة وكيل CX.

يتم حجب المعلومات الحساسة داخل تتبع الأصول قبل إرسالها إلى السحابة. يقوم عامل CX بالأقنعة للبيانات الحساسة لجميع الأصول المجمعة التي ترسل بيانات تتبع الاستخدام مباشرة إلى عميل CX. يتضمن ذلك كلمات المرور والمفاتيح سلاسل المجتمع وأسماء المستخدمين وما إلى ذلك. توفر وحدات التحكم ميزة إخفاء البيانات لجميع الأصول التي تتم إدارتها بواسطة وحدة التحكم قبل نقل هذه المعلومات إلى وكيل CX. وفي بعض الحالات، يمكن تجريد بيانات تتبع الأصول التي تديرها وحدات التحكم من الهوية في وقت لاحق. أحلت ال يماثل منتوج دعم توثيق أن يعرف كثير حول يجهل القياس عن بعد (مثلا، ال يصنف معطيات قسم من cisco مادة حفازة مركز مدير مرشد).

في حين لا يمكن تخصيص قائمة أوامر القياس عن بعد ولا يمكن تعديل قواعد تقنيع البيانات، يمكن للعملاء التحكم في أي من الأصول يمكن الوصول إلى شبكة CX عن بعد من خلال تحديد مصادر البيانات كما تمت مناقشته في وثائق دعم المنتج للأجهزة التي تتم إدارتها بواسطة وحدة التحكم أو قسم "توصيل مصادر البيانات" في هذا المستند (للأصول الأخرى التي يتم تجميعها بواسطة وكيل CX).

ملخص الأمان

|

ميزات الأمان |

الوصف |

|

كلمة مرور أداة تحميل التمهيد |

يتم تعيين كلمة مرور أداة تحميل التمهيد (Bootloader) (وضع المستخدم الفردي) باستخدام كلمة مرور فريدة بشكل عشوائي. يجب على المستخدمين الرجوع إلى الأسئلة المتداولة لتعيين كلمة مرور bootloader (وضع المستخدم الواحد). |

|

وصول المستخدم |

بروتوكول النقل الآمن (SSH): ·يتطلب الوصول إلى الجهاز باستخدام مستخدم cxcadmin بيانات اعتماد تم إنشاؤها أثناء عملية التثبيت. · يتطلب الوصول إلى الجهاز باستخدام مستخدم Cxcroot فك تشفير بيانات الاعتماد باستخدام مدخل SWIM من قبل أفراد مصرح لهم. |

|

حسابات المستخدمين |

·cxcadmin: تم إنشاء حساب مستخدم افتراضي؛ يمكن للمستخدم تنفيذ أوامر تطبيق وكيل CX باستخدام CXCLI وله أقل الامتيازات على الجهاز؛ يتم إنشاء مستخدم cxcroot وكلمة المرور المشفرة الخاصة به باستخدام مستخدم cxcadmin. ·cxcroot: يستطيع Cxcadmin إنشاء هذا المستخدم باستخدام RemoteAccount للأداة المساعدة؛ يمكن للمستخدم الحصول على الامتيازات الجذرية باستخدام هذا الحساب. |

|

سياسة كلمة مرور cxcadmin |

·كلمة المرور مجزأة في اتجاه واحد باستخدام SHA-256، كما يتم تخزينها بشكل آمن. · ثمانية (8) حروف على الأقل، تحتوي على ثلاثة من هذه الفئات: الحروف الكبيرة، الحروف الصغيرة، الأرقام، والحروف الخاصة. |

|

سياسة كلمة مرور cxcroot |

· كلمة مرور cxcroot هي RSA/ECB/PKCS1v1_5 مشفرة ·يجب فك تشفير عبارة المرور التي تم إنشاؤها في بوابة SWIM. · مستخدم cxcroot وكلمة المرور صالحين لمدة يومين ويمكن إعادة توليدهما باستخدام مستخدم cxcadmin. |

|

سياسة كلمة مرور تسجيل الدخول إلى ssh |

· الحد الأدنى لثمانية أحرف تحتوي على ثلاثة من هذه الفئات: الحروف الكبيرة، الحروف الصغيرة، الأرقام، والحروف الخاصة. · محاولات تسجيل الدخول الفاشلة الخمس لإقفال المربع لمدة 30 دقيقة؛ تنتهي صلاحية كلمة المرور خلال 90 يوما. |

|

المنافذ |

فتح المنافذ الواردة – 514(Syslog) و22 (ssh) |

|

أمان البيانات |

·لم يتم تخزين أي معلومات خاصة بالعميل. ·لا توجد بيانات مخزنة على الجهاز. · بيانات اعتماد خادم Catalyst Center من Cisco مشفرة ومخزنة في قاعدة البيانات. |

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

10-Dec-2025

|

- تم تحديث المستند إلى v3.1.5- تم تحديث قسم تثبيت Microsoft Hyper V. |

2.0 |

14-Nov-2025

|

تم تحديث قسم تثبيت Microsoft Hyper V. |

1.0 |

04-Sep-2025

|

الإصدار الأولي |

التعليقات

التعليقات