Cisco ASR 1000 シリーズ ルータのネットワーク セキュリティ機能

データ シートCisco ASR 1000 シリーズ ルータのネットワーク セキュリティ機能このデータ シートでは、Cisco® ASR 1000 シリーズ アグリゲーション サービス ルータに搭載されたネットワーク セキュリティ機能の概要を説明します。製品の概要今日のビジネス アプリケーションの導入ペースは、5 年前に比べて大幅に迅速化されています。ビジネスにおける要求が強まり、テクノロジーが進歩するにつれて、ネットワークは基礎的な接続ユーティリティからサービスを提供するプラットフォームへと進化を遂げました。 企業の本社は、急速に変化する環境において、セキュリティやパフォーマンス、ネットワーク アップタイムを危険にさらすことなく、WAN および Metropolitan Area Network(MAN; メトロポリタン エリア ネットワーク)サービスをグローバルに拡張する必要が増しています。現在の課題は、運用上の複雑さとコストを最小限に抑えながらこれらのニーズを満たすことです。この課題への対応に役立つのが統合型アーキテクチャ アプローチです。 現在のトレンドに対処するために、シスコの統合型ルータ セキュリティは包括的なセキュリティ サービス、インテリジェントに組み込まれたルーティングおよびセキュリティ機能を提供し、高速でスケーラブルなミッションクリティカル ビジネス アプリケーションを実現します。 Cisco ASR 1000 シリーズ ルータはセキュリティを統合し、リモート サイトやビジネス パートナー、在宅勤務者、モバイル ワーカーへのビジネス リソースのセキュアな拡張を促進する、費用対効果に優れたスケーラブルな WAN および MAN サービスの集約を提供します。図 1 に Cisco ASR 1000 シリーズ ルータの製品ポートフォリオを示します。

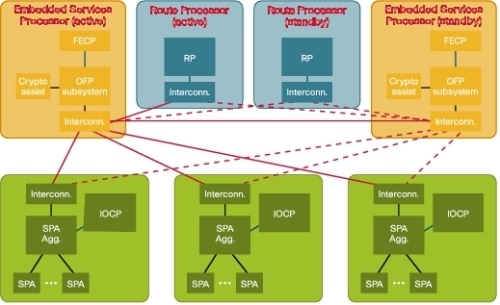

図 1 Cisco ASR 1000 シリーズ ルータ ポートフォリオ Cisco ASR 1000 シリーズ ルータは、個別のサービス ブレードを必要とせずに、組み込み型のハードウェア アクセラレーションを、VPN、ファイアウォール、Network Based Application Recognition(NBAR)、NetFlow、Quality of Service(QoS; サービス品質)、IP マルチキャスト、Access Control List(ACL; アクセス コントロール リスト)、Reverse Path Forwarding(RPF)、Policy-Based Routing(PBR; ポリシーベース ルーティング)などの Cisco IOS® ソフトウェア サービスに提供する、業界初の高度にスケーラブルな WAN およびインターネット エッジ ルータ プラットフォームです。さらに、冗長ルート プロセッサやエンベデッド サービス プロセッサ、ソフトウェアベースの冗長性を装備し、ビジネスクラスの復元力を実現します。 Cisco ASR 1000 シリーズ ルータは、ルーティング性能、IP Security(IPsec)VPN、およびサービスが有効にされた従来のミッドレンジ アグリゲーション ルータの最大 20 倍の速度を実現したファイアウォールを備えており、既存のネットワーク設計と運用上のベスト プラクティスを活用しながら、最新のサービス集約要件を満たす費用対効果に優れたアプローチを提供します。 業界初のスケーラブルかつプログラマブルなアプリケーション認識ネットワーク プロセッサの Cisco QuantumFlow Processor を搭載した Cisco ASR 1000 シリーズ ルータは、WAN および MAN サービス集約をネットワーク セキュリティ機能と組み合わせ、お客様に次のようなメリットをお届けします。

用途のシナリオスケーラブルでセキュアにマルチサービスを集約本社の集約サイトに設置する Cisco ASR 1000 シリーズは、Cisco 7200 および 7301 ルータと、Cisco 7600 シリーズ ルータおよび Cisco Catalyst® 6500 シリーズ スイッチの間としての位置づけとなります。Cisco 7200 および 7301 ルータも組み込み型のサービス集約に基づいており、小規模から中規模のネットワーク向けに費用対効果の高い WAN 集約を促進しますが、パフォーマンスとスケーラビリティはサービス実行中の OC-3 の速度に限定されます。Cisco 7600 シリーズ ルータおよび Cisco Catalyst 6500 シリーズ スイッチは、パフォーマンスを毎秒 4 億パケットまで拡張でき、アーキテクチャは、アドオン サービス ブレードに基づいて高速化されます。このため追加費用がかかりますが、大企業向けに極めて高度な拡張性を持つ WAN および MAN 集約を実現できます。 従来、高性能のセキュリティ サービスはハードウェア(ルータあるいはスイッチ内に設置されるサービス ブレード、アプライアンス)を追加する必要がありました。革新的な Cisco QuantumFlow Processor によって、Cisco ASR シリーズ ルータはハードウェアまたはサービス ブレードを追加することなく最大毎秒 2000 万パケットの能力を実現し、高性能サービスを提供します。このパフォーマンス レベルは Cisco 7200 および 7301 の最大パフォーマンスの 20 倍で、同時にネットワーク サービス統合によって複雑さの軽減と費用削減を達成します。 マルチサービス集約型の展開における重要な特徴は次のとおりです。

次世代ブランチ オフィスおよびマネージド CPEシスコ統合型ルータの製品ポートフォリオは、リモート ブランチ オフィス向けに、業界をリードするサービス統合を実現する Cisco 1800、2800、3800 シリーズ サービス統合型ルータを揃えています。Cisco ASR 1002 ルータは、大規模なブランチ オフィスと各地区のオフィス向けにネットワークとサービスの統合を拡張し、パフォーマンスとスケーラビリティをより高いレベルへと導きます。 ブランチ オフィスおよびマネージド Customer-Premises-Equipment(CPE; 顧客宅内機器)展開の重要な特徴は次のとおりです。

製品アーキテクチャCisco ASR 1000 シリーズ ルータのハードウェア アーキテクチャは、管理プレーン、コントロール プレーン、フォワーディング プレーンが単一の CPU に組み込まれています。従来のミッドレンジ ルータ アーキテクチャでは、費用対効果が高いながらも複数のサービス処理においては拡張性が限定されていましたが、そこからの大きな転換を実現しています。 Cisco ASR 1000 シリーズ ルータでは、ハードウェアが機能ごとに個別のプロセッサに分離されています。

図 2 Cisco ASR 1000 シリーズ ルータのハードウェア アーキテクチャ 分散型コントロール プレーンCisco ASR 1000 シリーズ ルータは分散型コントロール プレーンを搭載しています。分散型コントロール プレーンでは、ルート プロセッサ、ESP、または I/O を問わず各プロセッサがさまざまなコンポーネントを実行し、必要なハウスキーピング処理を実行するための CPU をそれぞれ持っているため、ルート プロセッサはフォワーディングや I/O 操作を管理する必要がありません。

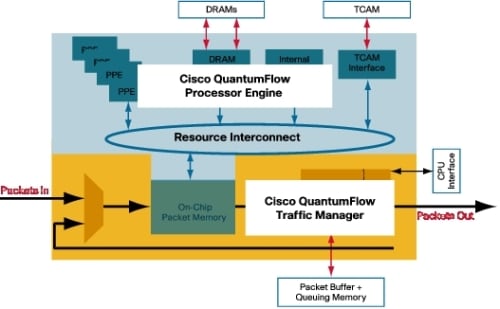

中央集中型フォワーディング アーキテクチャCisco ASR 1000 シリーズ ルータは中央集中型フォワーディング アーキテクチャを採用しており、トラフィックはすべて中央集中型の ESP を通過し、パケット処理(ファイアウォール、ACL、暗号化、QoS など)が実行されます。この構成では、管理者は Cisco 7200 シリーズ ルータと同じように機能を設定することができます。たとえば、暗号化マップ、保護機能などはまったく同じで、ハードウェア固有のコマンドは必要ありません。 ただし、フォワーディング プロセッサ内では複数の機能が並行して実行され、大きな拡張とパフォーマンスが実現します。 Cisco QuantumFlow Processorネットワーク フォワーディング プロセッサの中核を成しているのが、分類、サービス統合、トラフィック管理に真の大量並列処理と柔軟なフロー処理を実現する次世代ネットワーク プロセッサ テクノロジーの、次世代 Cisco QuantumFlow Processor です。図 3 に Cisco QuantumFlow Processor のブロック図を示します。

図 3 Cisco QuantumFlow Processor の主要ブロック図 Cisco QuantumFlow Processor は、単なるチップまたはハードウェアによるソリューションではありません。これは、シスコの将来の製品にわたって使用される次世代のハードウェアおよびソフトウェア アーキテクチャを実現するものです。Cisco ASR 1000 シリーズ ルータでの現行の実装では、次の 2 つの主要なシリコン部品が組み込まれています。

また、ESP のオンチップおよびオフチップのリソースによって QuantumFlow Processor に搭載された次の機能が高速化されます。

ソフトウェア アーキテクチャ:ソフトウェアの冗長性6 ラックユニット(6RU)Cisco ASR 1006 は冗長ルート プロセッサおよび ESP を搭載しています。各ルート プロセッサはそれぞれ Cisco IOS ソフトウェアのコピーを実行することができ、相互に In Service Software Upgrade(ISSU)を設定できるため、システムは障害から迅速に回復できます。2RU Cisco ASR 1002 および 4RU Cisco ASR 1004 には、単一のルート プロセッサと単一の ESP が搭載されているため、ハードウェアでは冗長性を実現できません。代わりに、ハイ アベイラビリティはソフトウェアで提供されています。

Cisco Self Defending Network(SDN; 自己防衛型ネットワーク)Cisco ASR 1000 シリーズ ルータは Cisco Self-Defending Network(SDN; 自己防衛型ネットワーク)を構成するコンポーネントです。SDN は、組織がネットワークのセキュリティ脅威に対して識別、防御、適応することを可能にするアーキテクチャ フレームワークです。SDN は、Network Foundation Protection を基礎として、シスコ統合型セキュリティ システム、シスコ コラボレーション セキュリティ システム、シスコ適応型防御システムに基づいて構築されています。 シスコ統合型セキュリティは、ルータやスイッチ、アプライアンス、エンドポイントなどのネットワーク要素すべてを防御ポイントとすることで、ネットワーク セキュリティに進化をもたらしています。ルータをネットワーク保護の重要なデバイスとするシスコ統合型セキュリティの中核的な要素には、セキュアな接続、統合型脅威防御、信頼性、識別などがあります。

シスコ コラボレーション セキュリティ システムは、エンドポイント、ネットワーク、ポリシーを含むネットワーク全体にセキュリティが適用されるシステムです。たとえば、NetFlow コレクタは DDoS 攻撃の迅速な識別を支援し、発信元ベースの Remotely Triggered Black Hole(RTBH)フィルタリングによって、攻撃ポイントすべてで必要なあらゆるリアルタイムの防御を形成します。複数のサービスとデバイスが相互に連携して積極的な管理で攻撃を阻止します。 シスコ適応型防御システムは、複数のレイヤで動的に脅威に対応し、ネットワーク トラフィック、エンドポイント、ユーザ、アプリケーションのより厳密な制御を可能にすることで、セキュリティのリスクを最小化します。また、サービスをより少ない数のデバイス上に統合することで運用コストを抑えながら、アーキテクチャ設計を簡素化することもできます。これは、セキュアなマルチレイヤ インテリジェンス、アプリケーション保護、ネットワーク全体の制御、そして脅威の封じ込めを高性能のソリューションに組み合わせた革新的なアプローチです。 Cisco Network Foundation Protection(NFP)は、特にネットワーク レベルでネットワーク インフラストラクチャを攻撃と脆弱性から保護する Cisco SDN の大きな一部を成すコンポーネントです。これには、ハードウェアベースの CoPP、および高速化された NBAR、RTBH フィルタリング、そして Unicast Reverse Path Forwarding(URPF)などがあります。 Cisco ASR 1000 シリーズ ルータのセキュリティの機能と利点Cisco ASR 1000 シリーズ ルータでは、ネットワーク セキュリティ機能を有効にする次の Cisco IOS ソフトウェア フィーチャ セットが用意されています。

最適なフィーチャ セットの選択に関する詳細情報は、Cisco IOS XE フィーチャ セット搭載 Cisco ASR 1000 ルータ に関する製品速報 を参照してください。 Cisco ASR 1000 シリーズ ルータで多くのセキュリティ機能を使用するには、機能ライセンスが必要です。表 1 に機能とそれぞれを有効にする対応機能ライセンスを示します。 表 1 Cisco ASR 1000 シリーズ ルータ向けセキュリティ機能ライセンス

表 2 に Cisco ASR 1000 シリーズ ルータの統合型セキュリティの機能と利点を示します。リストにある機能のほとんどについては、この文書内で追加情報にリンクされています。 表 2 Cisco ASR 1000 シリーズ ルータの主な統合型セキュリティの機能と利点

セキュアな接続一般的な IP ネットワークでは、正規および不正なアプリケーションの両方を含む、数えきれないほどのアプリケーションが実行されており、パフォーマンスの影響を受けやすい音声やビデオ、リアルタイム データ アプリケーションと競合しています。たとえば、音声トラフィックは遅延の影響を受けやすく、通常サイズが小さい音声パケットは、より大きな重要度の低いデータ パケットの後ろにキューされてしまうと、ユーザはすぐに雑音として品質の低下を感じます。ビデオ トラフィックは高帯域幅を消費し、ジッタの影響を受けやすい特徴があります。遅延中にビデオ データをバッファすることは非効率なため、迅速に安定したストリームに戻すために通常、パケットは廃棄されます。このパケット損失が頻繁に起こると、ストリームが途切れ途切れになり、ユーザは不快に感じます。 企業向け音声およびビデオ アプリケーションには、音声とビデオの品質を維持する最先端の QoS と IP マルチキャスト メカニズムが必要です。サイトツーサイトおよびリモート アクセス VPN の目的は、この混合トラフィックを暗号化されたユビキタスで、安価な公衆インターネット アクセスによってプライマリ接続およびバックアップ接続の両方向けに送信することです。音声およびビデオ アプリケーションの品質を VPN に拡張するには、IPsec と QoS または IP マルチキャストの組み合わせが必要となります。これまでは、このような課題によって拡張性が制限され、あるいはネットワーク設計が複雑化してきました。しかし VPN の採用が拡大し、リアルタイム アプリケーションが急増するにつれ、Voice over IP(VoIP)および IPTV が主流となっていくと同時に Cisco TelePresence™ の人気が高まり、ビデオ テレフォニーの拡大が予測されます。このような状況により、集約サイトにおけるパフォーマンス、規模、機能統合に対する要件も高まっています。 Cisco ASR 1000 シリーズ ルータは、スケーラビリティに優れたマルチギガビット VPN を音声、ビデオ、そしてリアルタイム データ統合と共に提供します。

ハードウェア QoSCisco ASR 1000 シリーズ ルータでは、QuantumFlow Processor に QoS 処理が組み込まれています。

ハードウェア IP マルチキャスト処理これまで、暗号化 IP マルチキャスト パケット(たとえば、IPTV やビデオ会議ストリーム)は、規模に制限がある状態でのみ可能でした。たとえば、企業のイベントは通常特定の時刻に開始されますが、同じ時刻に多くのユーザがオンラインでイベントに参加しようとすると、トラフィックの急増が起こります。大量の数のパケットが複製され、暗号化のためにキューされることで、暗号化プロセッサのキュー バッファがいっぱいになり、入力インターフェイスで好ましくないパケット廃棄が生じます。この問題を解決するための従来のアプローチは、暗号化 IP マルチキャスト トラフィックを分離するために複数のピアとトンネルを使用した複雑な設計が必要でした。 Cisco ASR 1000 シリーズ ルータでは、暗号化 IP マルチキャスト トラフィックが合理的に処理されます。3 つの主要なプロビジョンでパケット ドロップを最小限に抑え、IP マルチキャスト トラフィックの暗号化を実行しながらネットワーク設計を簡素化します。

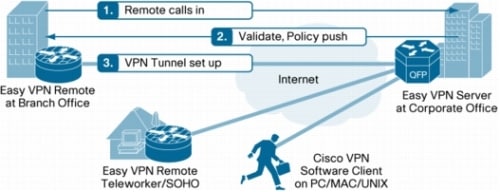

Easy VPN および Enhanced Easy VPNシンプル、高い拡張性、リモートアクセス、という要件に対応するため、シスコは豊富な機能とポリシー制御を維持しながら、「ポリシープッシュ」テクノロジーを使って構成を簡素化した、Easy VPN ソリューションを提供します。本社で定義される Easy VPN サーバによってリモート VPN デバイスにセキュリティ ポリシーがプッシュされ、接続が確立される前に、これらの接続に最新のポリシーが適用されていることを確約します(図 4)。

図 4 Easy VPN トンネルのセットアップ Easy VPN には次のような利点があります。

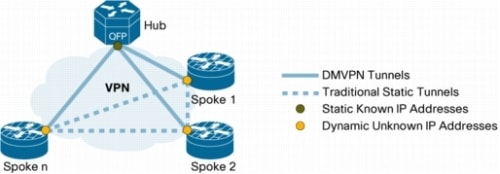

Dynamic Multipoint VPN(DMVPN)シスコのルータには DMVPN 機能が搭載されています。シスコの DMVPN は、オンデマンドのスケーラブルなフルメッシュ VPN を構築できるため、遅延時間の短縮、帯域幅の節約、VPN 展開の簡略化が可能です(図 5)。DMVPN 機能は、シスコの IPSec とルーティングにおける専門知識に基づいて構築されており、この機能を使用すれば、GRE トンネル、IPSec 暗号化、Next Hop Resolution Protocol(NHRP)、OSPF、Enhanced Interior Gateway Routing Protocol(EIGRP)を動的に設定できるようになります。

図 5 DMVPN DMVPN の能力は企業の本社で真に発揮されます。VPN トンネルの動的構成を QoS や IP マルチキャストなどのテクノロジーと組み合わせ、管理上の負担を軽減しながら、遅延の影響を受けやすいアプリケーションを最適化できます。たとえば、WAN リンクでの IP 転送ネットワークの音声およびビデオ アプリケーションと同様のパフォーマンスを、DMVPN を使ってセキュアかつ効率的に得ることができます。 DMVPN は、企業のブランチ オフィス、在宅勤務者、エクストラネット接続の組み合わせに幅広く利用されており、主に次のような利点があります。

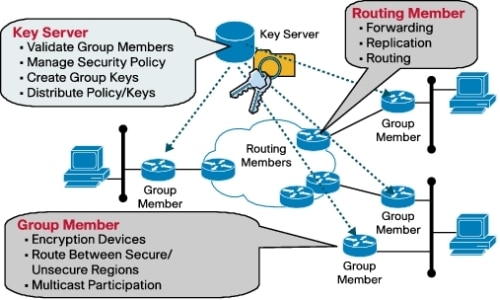

Group Encrypted Transport VPNトンネルの必要性をなくす革新的でスケーラブルな VPN を実現する Group Encrypted Transport VPN は、VPN に新たなカテゴリを確立します。暗号化された IP ユニキャストと IP マルチキャスト パケットを、ルーティング プロトコルの決定に基づいて直接リモート サイトにルーティングしたり、障害のあるパスを避けて再ルーティングしたりすることができ、アベイラビリティが向上します。組織は既存のレイヤ 3 ルーティング情報を利用できるため、非効率的なマルチキャスト レプリケーションを解消して、ネットワーク パフォーマンスを向上させることができます。分散型ブランチ ネットワークでは、QoS、ルーティング、マルチキャストなど、音声とビデオの品質に不可欠なネットワーク インテリジェンス機能を維持したまま、規模を拡張できます。 Group Encrypted Transport VPN は、「信頼できる」グループ メンバーというコンセプトに基づく、標準に準拠した新しい IPsec セキュリティ モデルを提供します。信頼できるメンバー ルータは、あらゆるポイントツーポイント IPSec トンネル関係から独立した、共通のセキュリティ方式を使用します。キー サーバは、登録および認証されたすべてのメンバー ルータにキーとポリシーを配布します(図 6)。

図 6 グループ セキュリティ機能 Group Encrypted Transport VPN はさまざまな用途にメリットがあります。

仮想トンネル インターフェイス(VTI)VPN はセキュアな WAN 接続のための主流のソリューションとして認識されつつあります。VPN は専用回線、フレーム リレー、ATM を使用する既存のプライベート ネットワークを代替または補強して、リモート オフィスおよびブランチ オフィス、中央サイトにより高い費用対効果と柔軟性で接続します。この新しい環境では、VPN デバイスに高いパフォーマンス、LAN および WAN インターフェイスに対するサポート、そして高いネットワーク アベイラビリティが求められます。 新しい Cisco IPsec VTI ツールを使用すると、サイトツーサイト デバイス間に IPsec ベースの VPN を構成することができます。IPsec トンネルの終端にルーティング可能なインターフェイスを提供することで、構成を簡略化します。Cisco IPsec VTI トンネルは、共有 WAN 全体に専用の経路を提供し、新しいパケット ヘッダーでトラフィックをカプセル化して、指定された宛先にトラフィックを確実に送信します。トラフィックはエンドポイントでのみ進入できるため、このネットワークはプライベートです。また、IPsec は(暗号化と同様に)真の機密性を提供し、暗号化されたトラフィックを搬送できます。 Cisco IPsec VTI で、企業は費用対効果の高い VPN をフルに活用し、品質と信頼性に関して妥協することなく、音声およびビデオをデータ ネットワークに追加し続けることができます。このテクノロジーはサイトツーサイト VPN に非常にセキュアな接続を提供し、統合された音声、ビデオ、データを IP ネットワーク経由で伝送できます。 本社向けのハイ アベイラビリティおよび負荷分散Cisco ASR 1000 シリーズ ルータは IPsec VPN 向けにいくつかの冗長機能をサポートしています。

統合型脅威防御QuantumFlow Processor アーキテクチャは、ミッドレンジ ルータ セキュリティにおいて大きな変化をもたらします。これによって Cisco ASR 1000 シリーズ ルータは、アドオン サービス ブレードを追加せずに、ハードウェアを高速化するマルチギガビットの統合型脅威防御サービスを、世界水準の IP ルーティングおよびセキュアな接続と組み合わせることができます。 ファイアウォール、NBAR、NetFlow、送信元に基づく RTBH などの統合型脅威防御サービスが標準搭載されており、いずれもネットワーク エッジでのリスク軽減の方法として、ネットワークおよびセキュリティの専門家に使用されているという実績があります。 これらの機能はすべて QuantumFlow Processor そのもので実行されます。つまり、セッション パケット(レイヤ 4、ディープ パケット インスペクション、NBAR、FPM)はすべて QuantumFlow Processor で実行されます。最初のファイアウォール セッション セットアップ パケットでさえもハードウェアで処理されるため(一般に「高速パス」と呼ばれる)、ファイアウォールは「低速パス」での処理にはなりません。また、QuantumFlow Processor は直接、フォワーディング プレーン上で高速ファイアウォールおよび NAT の syslog を実行し、ルート プロセッサのパフォーマンス低下や負荷を最小限にします。 Cisco IOS ゾーンベースのファイアウォールCisco ASR 1000 シリーズ ルータに搭載された Cisco IOS ゾーンベースのファイアウォールは、マルチギガビット ステートフル ファイアウォール インスペクションを実行し、1 台 でセキュリティとルーティング ソリューションを提供して、ネットワークへの WAN エントリ ポイントを保護します。 ファイアウォール サービスは Cisco ASR 1000 シリーズ ルータ内の Cisco QuantumFlow Processor に組み込まれており、追加のファイアウォール ブレードやモジュールは必要ありません。同時に、システムは QoS、IPv4、IPv6、NetFlow などの機能もマルチギガビットの速度で実行します。 Cisco IOS ファイアウォールの主な機能は次をサポートします。

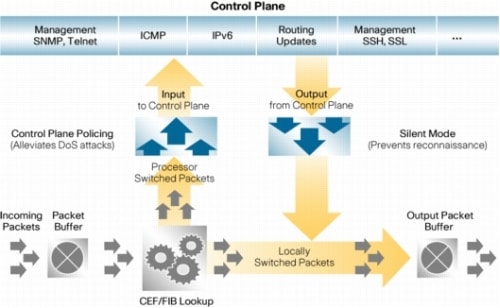

NetFlow イベント ロギングCisco ASR 1000 シリーズ ルータはマルチギガビット ファイアウォールおよび NAT syslog を生成します。ESP の QuantumFlow Processor アーキテクチャにより、ルートプロセッサのパフォーマンスを低下させることなく、NetFlow v9 バイナリ ロギング テンプレートを使って直接、フォワーディング プレーン上で数万のファイアウォールおよび NAT イベントをエクスポートすることができます。ESP は毎秒最大 40,000 イベントをエクスポートできます。 NetFlowNetFlow はネットワークの異常を検出する業界第一のテクノロジーです。たとえば通信データの、ユーザ、使用しているプロトコルおよびポート、経過時間、速度など、IP トラフィックを分析するためのテレメトリ データを提供します。 DDoS 攻撃によってネットワークのスパイクは突然発生します。これらのスパイクは、以前に収集されたプロファイルおよびベースラインから取得した標準トラフィック パターンと比較され、すぐに異常なネットワーク「イベント」として識別されます。NetFlow フロー データを詳細に分析することで、攻撃(攻撃の送信元とターゲット)、攻撃期間、攻撃で使用されたパケットの容量を分類することもできます。 Cisco ASR 1000 シリーズ ルータの Cisco QuantumFlow Processor は、大量のフロー キャッシュ データをプロセッサ上で直接エクスポートできるため(ESP10 は 100 万フロー レコード カード)、ルーティング プラットフォーム内の制御プロセッサによる CPU の使用がさらに減少します。サンプル NetFlow でこのキャッシュの使用が最適化されます。 Network Based Application Recognition(NBAR)NBAR は、ディープ パケット インスペクションおよびステートフル パケット インスペクションを使用して、Web ベースなどの分類が困難な動的 TCP/User Datagram Protocol(UDP)ポート割り当てを使用するプロトコルを含む幅広いアプリケーションを認識する、Cisco IOS ソフトウェア内の分類エンジンです。セキュリティを目的として使用すると、NBAR はペイロード シグニチャに基づいてワームを検出できます。NBAR がアプリケーションを認識し、分類すると、ネットワークはそのアプリケーションに対してサービスを呼び出すことができます。また、QoS 機能と協調して帯域幅の保証、帯域幅制限、トラフィック シェーピング、パケット カラーリングを提供し、ネットワーク帯域幅の効率的な使用を確約します。 Cisco ASR 1000 シリーズ ルータは QuantumFlow Processor 上で直接 NBAR を高速化し、業界をリードするマルチギガビットのパフォーマンスを実現します。 Flexible Packet Matching(FPM)FPM は攻撃の特性についてパケットを検査し、適切なアクション(ロギング、ドロップ、または ICMP [インターネット制御メッセージ プロトコル] 到達不能)を実行します。FPM はレイヤ 2 〜 7 に柔軟なステートレス分類メカニズムを提供します。ユーザは、任意のプロトコルおよびトラフィックのプロトコル スタックのフィールドに基づいて、分類基準を指定できます。分類結果に基づいて、分類されたトラフィックに対してドロップまたはロギングなどのアクションを実行できます。 信頼性と識別認証、認可、アカウンティング(AAA)Cisco IOS ソフトウェア AAA ネットワーク セキュリティ サービスは、ルータまたはアクセス サーバにアクセス制御をセットアップするためのフレームワークを構築します。AAA により、特定のサービスまたはインターフェイスに適用される方式リストを使用して、回線(ユーザ)単位またはサービス単位(たとえば IP、IPX、または VPDN)で、管理者が必要な認証および許可の種類を動的に設定することが可能になります。 Network Foundation Protectionネットワーク インフラストラクチャ デバイスの継続的なアベイラビリティは、企業の本社で特に重要になります。ネットワーク ルータまたはスイッチで障害が発生すると、悪意のある人物にネットワーク全体の完全なアクセスを許してしまいます。攻撃に対してはさまざまな防御機能が存在していますが、どの防御を使用するかに関わらず、未知の攻撃に対して保護を行うことは欠かせません。 次のテクノロジーは、DDoS 攻撃が発生した場合の Cisco IOS ソフトウェア デバイスの自己防衛、管理および制御インターフェイスに対するなりすまし攻撃の可能性を最小限に抑えるセキュアな管理アクセスを含め、堅牢な Network Foundation Protection の重要性を強調しています。 Control-Plane Protection最も堅牢なソフトウェアの実装とハードウェア アーキテクチャでさえも DDoS 攻撃に対しては脆弱です。DDoS 攻撃は、コントロール プレーン プロセッサ宛の特定のタイプのコントロール パケットになりすました無意味なトラフィックでネットワーク インフラストラクチャをフラッディングすることにより、ネットワーク インフラストラクチャを麻痺状態にする悪意のある行為です。 Cisco ASR 1000 シリーズ ルータでは、コントロールとデータ フォワーディング機能を別々のプロセッサに分離し、ルート プロセッサと ESP それぞれに専用の CPU を割り当てることで、防御の第一線を提供しています。ESP がデータ フローを処理し、ルート プロセッサは DDoS 攻撃から隔離されます。 DDoS およびネットワークの心臓部に向けられた類似の脅威をブロックするための第二の防御として、Cisco IOS ソフトウェアには、コントロール プレーンに向けられるトラフィックの速度を制限する、または「取り締まる」、ルータ上のプログラマブルなポリシング機能が提供されています。この Control-Plane Protection(CoPP)と呼ばれる機能は、特定のトラフィック タイプを識別し、すべてまたは特定のしきい値レベルを超過すると制限するよう設定することが可能です(図 7)。 Cisco ASR 1000 シリーズ ルータの CoPP はハードウェア上の QuantumFlow Processor で実行され、CoPP および速度制限機能の実行で追加ペナルティやシステム性能の低下が発生するのをほぼ排除することができます。また、プラットフォームのパント トラフィックは最初に ESP を通過するため、悪意のあるデータがルート プロセッサに進入する機会をさらに低減します。 さらに、Cisco IOS ソフトウェアをユーザ プロセスとして Linux カーネル上で実行することで、システムを保護するレイヤが 1 つ追加されます。このカーネル保護により、DoS 攻撃などでルーティング プロセスに負荷がかかっている場合でも、システムの稼動および管理を継続することができます。

図 7 Control-Plane Protection:パケット バッファ、受信パケット、Cisco Express Forwarding および Forwarding Information Base(FIB; 転送情報ベース)ルックアップ、出力パケット バッファ、サイレント モード ロールベースの CLI アクセスロールベースの CLI アクセスでは、Cisco IOS ソフトウェアへのアクセスを選択的あるいは部分的に提供する一連の操作コマンドおよび設定である「ビュー」を、ネットワーク管理者が定義できます。ビューは Cisco IOS ソフトウェア CLI および設定情報へのユーザ アクセスを制限し、受け入れるコマンドと表示する設定情報を定義することができます。ロールベースの CLI アクセスのアプリケーションには、ネットワーク管理者が特定の機能に対するセキュリティ担当者のアクセスを許可するアプリケーションも含まれます。また、サービス プロバイダーはこの機能を使って制限つきのアクセスをエンド ユーザに付与し、ネットワークのトラブルシューティングを補助することができます。 SSHv2SSHv2 は強力で新しい認証と暗号化機能を提供します。暗号化された接続を介するトラフィックのトンネルのタイプに、ファイルコピーおよび E メール プロトコルを含む、より多くのオプションが利用できるようになります。デジタル証明書やより多くの 2 ファクタ(T-FA)認証オプションを含む幅広い認証機能によって、ネットワーク セキュリティが強化されます。 SNMPv3SNMPv3 は、ネットワーク上のパケットの認証と暗号化によってデバイスへのセキュアなアクセスを提供する、ネットワーク管理用の相互運用可能かつ標準規格に基づいたプロトコルです。SNMPv3 では次のようなセキュリティ機能が提供されています。

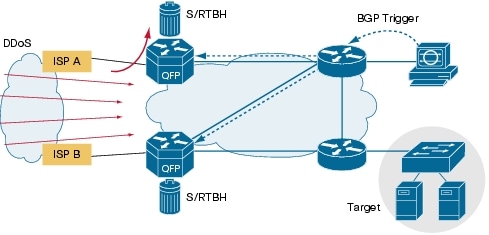

SNMPv3 はセキュリティ モデルとセキュリティ レベルの両方を提供します。セキュリティ モデルは、ユーザおよびそのユーザが属するグループに対して設定される認証戦略です。セキュリティ レベルは、セキュリティ モデル内で許可されるセキュリティのレベルです。セキュリティ モデルとセキュリティ レベルを組み合わせることで、SNMP パケットの処理に使用されるセキュリティ メカニズムが決定されます。SNMPv1、SNMPv2c、SNMPv3 の 3 つのセキュリティ モデルがあります。 送信元に基づく Remote-Triggered Black Hole(RTBH)フィルタリングNetFlow データの分析などで攻撃の発信元が判明している場合、ACL などの隔離メカニズムを適用することができます。攻撃トラフィックが検出および分類されると、適切な ACL を作成して必要なルータに展開することができます。この手動プロセスには時間がかかり複雑なため、多くの組織が Border Gateway Protocol(BGP; ボーダー ゲートウェイ プロトコル)を使い、ドロップ情報をすべてのルータに迅速かつ効率的に伝達しています。この RTBH と呼ばれる手法は、攻撃対象の IP アドレスの次のホップを null インターフェイスに設定します。攻撃対象に宛てられたトラフィックはネットワークへの進入時にドロップされます。 もう 1 つのオプションは、特定の送信元からのトラフィックのドロップです。この方法は前述のドロップ方法に似ていますが、送信元が無効のパケット(無効とは null0 へのルートを含む)をドロップする uRPF の事前展開に依存します。宛先に基づいたドロップの同じメカニズムを使って BGP 更新が送信され、送信元の次のホップを null0 に設定します。これで uRPF が有効にされたインターフェイスに進入するすべてのトラフィックで、その送信元からのトラフィックがドロップされます。拡張性はありますが、BGP でトリガされるドロップは、攻撃に対処するときに利用可能な精度のレベルが制限されます。前述したように、ブラックホール化された宛先へのトラフィック、または送信元はすべてドロップされてしまいます。通常、この対処法は大規模な攻撃に対して有効であり、確実に被害が緩和されます(図 8 参照)。

図 8 送信元に基づく RTBH フィルタリングによる DDoS 攻撃に対するリアルタイム ワイヤレート防御 Unicast Reverse Path Forwarding(uRPF)uRPF は企業ネットワークの悪意のあるトラフィックを制限します。これは、ルータが転送されるパケット中の送信元アドレスの到達可能性を確認できるようにすることで行われます。この機能はネットワーク上のなりすましアドレスの出現を制限することができます。送信元 IP アドレスが有効でないと、パケットは廃棄されます。Cisco ASR 1000 シリーズ ルータは、ストリクト モードとルーズ モードをサポートしています。 管理者が uRPF をストリクト モードで使用する場合、パケットはルータがリターン パケットを転送するために使用するインターフェイスで受信される必要があります。ストリクト モードで設定された uRPF は、ルータがリターン トラフィックの送信に選択しなかったインターフェイスで受信された正規トラフィックをドロップすることがあります。ネットワークに非対称のルーティング パスが存在すると、この正規トラフィックがドロップされる場合があります。 管理者が uRPF をルーズ モードで使用する場合、送信元アドレスがルーティング テーブルにある必要があります。管理者は、送信元確認プロセスでデフォルトのルートの使用を許可するデフォルト許可のオプションで、この挙動を変更することができます。また、リターン ルートが null0 インターフェイスに向けられた送信元アドレスを含むパケットはドロップされます。uRPF ルーズ モードでは、特定の送信元アドレスを許可または拒否するアクセス リストを指定することもできます。 発注情報シスコ製品の購入方法の詳細は、「購入案内」を参照してください。Cisco ASR 1000 シリーズ セキュリティ バンドルの総合リストは、http://www.cisco.com/go/securitybundles/ [英語] をご覧ください。 エンタープライズ WAN エッジ向けのシスコのサービスシスコおよびシスコの認定パートナーは、実証済みの方法論に基づく広範なサービス ポートフォリオによって、お客様のエンタープライズ WAN エッジ展開の成功を支援します。ビジネス目標に整合した安全かつ復元力のある WAN アーキテクチャを構築し、Cisco® Unified Communications、Cisco TelePresence™、セキュリティ、およびモビリティ テクノロジーを、ビデオ、コラボレーション、ブランチ ソリューション、および拡張をサポートする帯域幅で適切に統合するために、シスコのサービスを是非お役立てください。計画および設計サービスでは、テクノロジーとビジネス目標との整合性を図り、展開の正確性、速度、および効率性を向上することができます。テクニカル サービスは、動作状態(ヘルス)を維持し、ソフトウェア アプリケーションの機能を強化し、パフォーマンスの問題を解決して、コストを削減します。また最適化サービスは、継続的にパフォーマンスを向上し、新しいテクノロジーを活用してお客様を成功に導きます。詳細については http://www.cisco.com/jp/go/services/ をご覧ください。 関連情報Cisco ASR 1000 シリーズ ルータのネットワーク セキュリティ、および補完的な Cisco 800、1800、2800、3800 シリーズ ブランチオフィス ルータ ソリューションの詳細については、http://www.cisco.com/web/JP/product/hs/security/irs/index.html または最寄りのシスコ代理店にお問い合わせください。 |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

フィードバック

フィードバック