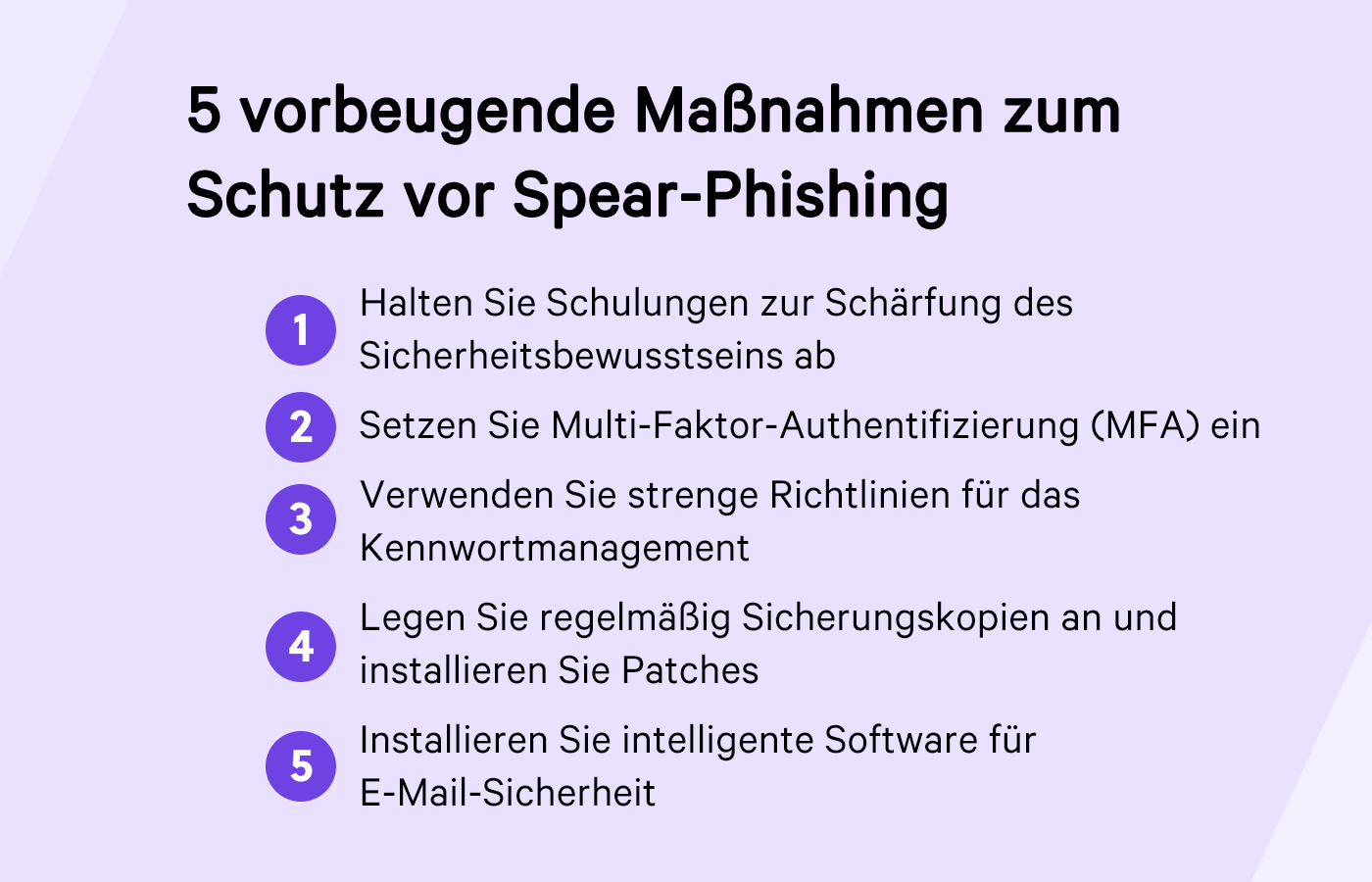

Nehmen Sie Multi-Faktor-Authentifizierung (MFA) an

Durch die Implementierung von Multi-Faktor-Authentifizierung (MFA) in Ihrer gesamten Umgebung können Sie die Schlagkraft von Spear-Phishing-Angriffen deutlich verringern. Wenn Ihre Anwendungen durch MFA geschützt werden, erhalten die User erst dann Zugriff, nachdem sie anhand von mindestens zwei Validierungsquellen eindeutig identifiziert wurden. So haben Spear-Phishing-Betrüger kein leichtes Spiel. Selbst wenn es gelingt, in einem Spear-Phishing-Angriff ein Kennwort zu erbeuten, ist es ohne die anderen Authentifizierungsschritte wertlos.

Implementieren Sie strenge Richtlinien für das Kennwortmanagement

Knapp 50 % aller Datensicherheitsverletzungen gehen auf gestohlene Anmeldeinformationen zurück. Unternehmen, die strenge Kennwortrichtlinien durchsetzen und ihre MitarbeiterInnen in Best Practices schulen, können das Risiko eines nicht autorisierten Zugriffs und die Gefahr von Sicherheitsverletzungen deutlich verringern.

Für eine starke Kennwortsicherheit haben sich die folgenden Best Practices bewährt:

- Verwenden Sie lange, komplexe Kennwörter mit einer Länge von mindestens 10 Zeichen.

- Verifizieren Sie User-Identitäten bei der Anmeldung durch MFA.

- Stellen Sie Sicherheitsfragen, die nur vom User richtig beantwortet werden können.

- Speichern Sie Kennwörter in einer sicheren Kennwortmanagementlösung.

- Verwenden Sie Kennwörter mit biometrischen Faktoren wie Fingerabdrücken oder Gesichts- bzw. Spracherkennung.

- Ändern Sie Ihre Kennwörter in kurzen Abständen.

Legen Sie regelmäßig Sicherungskopien an und installieren Sie Sicherheitspatches.

Die konsequente Erstellung von Sicherungskopien und die Anwendung von Sicherheitspatches sind für die Abwehr von Spear-Phishing-Angriffen unverzichtbar. Regelmäßige Backups sind Ihr Sicherheitsnetz, das die Wiederherstellung von Daten gewährleistet und mögliche Verluste im Falle einer Verletzung auf ein Minimum begrenzt.

Ein gewissenhaftes Patch-Management ist nicht minder wichtig. Diese Updates verbessern Ihren Softwareschutz, da sie Schwachstellen beheben, die Spear-Phishing-Angriffen als Einfallstor dienen könnten.

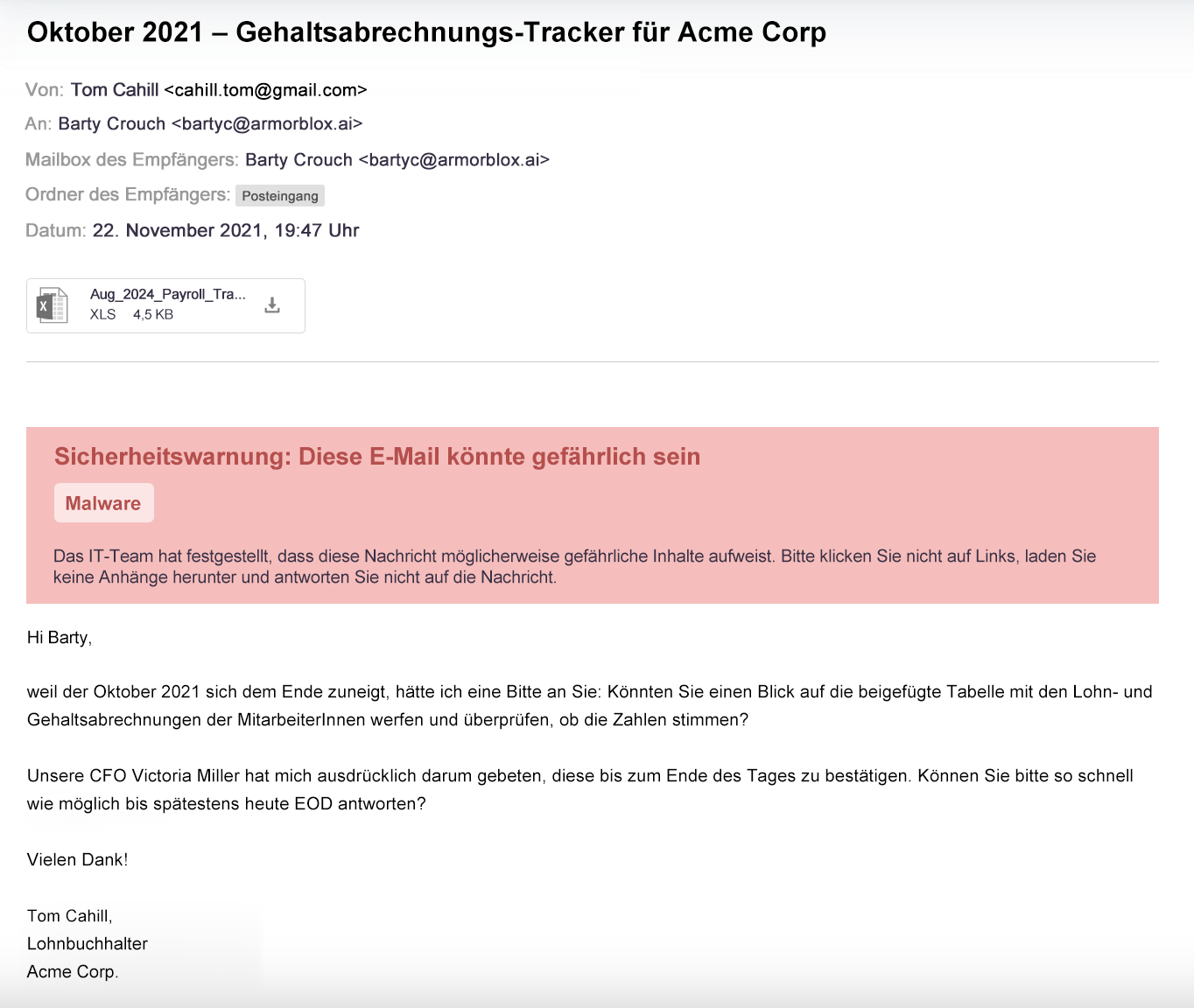

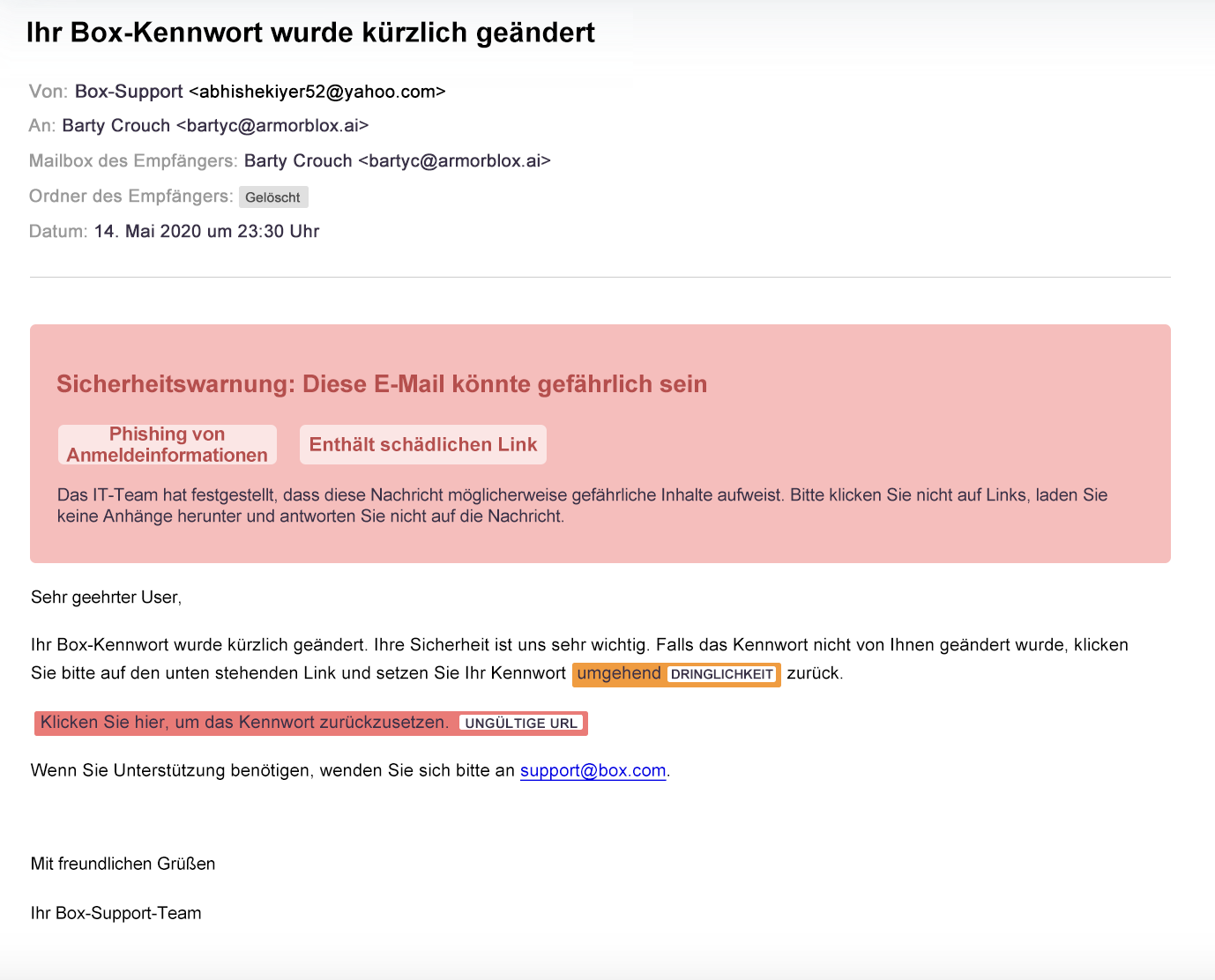

Installieren Sie moderne Software für E-Mail-Sicherheit

Da Spear-Phishing-Taktiken immer ausgefeilter und gängiger werden, müssen Sie unbedingt proaktive Anti-Phishing-Maßnahmen annehmen, um Ihr Unternehmen und Ihre Angestellten vor Datensicherheitsverletzungen, Identitätsdiebstahl und Unternehmensspionage zu schützen. Eine der wirksamsten Gegenmaßnahmen ist die Investition in eine zuverlässige E-Mail-Sicherheitslösung.

Innovative E-Mail-Sicherheitslösungen wie Cisco Secure Email Threat Defense sorgen für einen zuverlässigen Phishing-Schutz und analysieren mithilfe fortschrittlicher Algorithmen Tausende von Signalen in Bezug auf Identität, Verhalten und Sprache. Durch dieses System ist die wichtige Kommunikation Ihres Unternehmens geschützt. Es werden nicht nur typische, per E-Mail übermittelte Angriffsindikatoren erkannt, sondern zudem Bedrohungen unschädlich gemacht, bevor sie Schaden anrichten können.

Nutzen Sie Cisco Advanced Malware Protection (AMP)

Da keine Sicherheitslösung sämtliche Spear-Phishing-Angriffe abwehren kann, müssen Sie Ihre Verteidigungssysteme mehrschichtig aufbauen. Cisco Advanced Malware Protection wehrt nicht nur Softwareviren ab, sondern erkennt und entfernt auch Viren, die möglicherweise bei einem erfolgreichen Phishing-Angriff bereits installiert wurden, wie z. B. Ransomware, Würmer, Spyware, Adware oder Trojaner.

Durch den Einsatz von AMP können Unternehmen die Folgen potenzieller Sicherheitsverletzungen deutlich begrenzen und sicherstellen, dass die Auswirkungen eines Angriffs, selbst wenn dieser die anfängliche Verteidigungslinie durchdringt, eingedämmt und minimiert werden.

Priorisieren Sie Schulungen zur Schärfung des Sicherheitsbewusstseins

MitarbeiterInnen müssen kontinuierlich über Sicherheitsthemen unterrichtet werden, damit die Maßnahme sinnvoll ist. Die Aufklärung über Sicherheitsfragen darf keine einmalige Angelegenheit sein. Angesichts der Weiterentwicklung von Spear-Phishing-Angriffen und anderen gefährlichen Bedrohungen ist eine kontinuierliche Schulung der MitarbeiterInnen unumgänglich. Binden Sie die Aufklärung über Phishing sowohl in die Einarbeitung neuer MitarbeiterInnen als auch in regelmäßige, aktualisierte Schulungen für das bereits vorhandene Personal ein. Regelmäßige Schulungen sorgen dafür, dass die MitarbeiterInnen Spear-Phishing-Versuchen immer einen Schritt voraus sind und die vertraulichen Daten und Systeme Ihres Unternehmens sicher sind.