Déployer facilement, segmenter efficacement, sécuriser de manière exhaustive

Transformez votre réseau grâce à une sécurité basée sur l’identité qui simplifie les opérations, réduit la complexité du matériel et offre une protection à vérification systématique de niveau entreprise sur l’ensemble de votre campus.

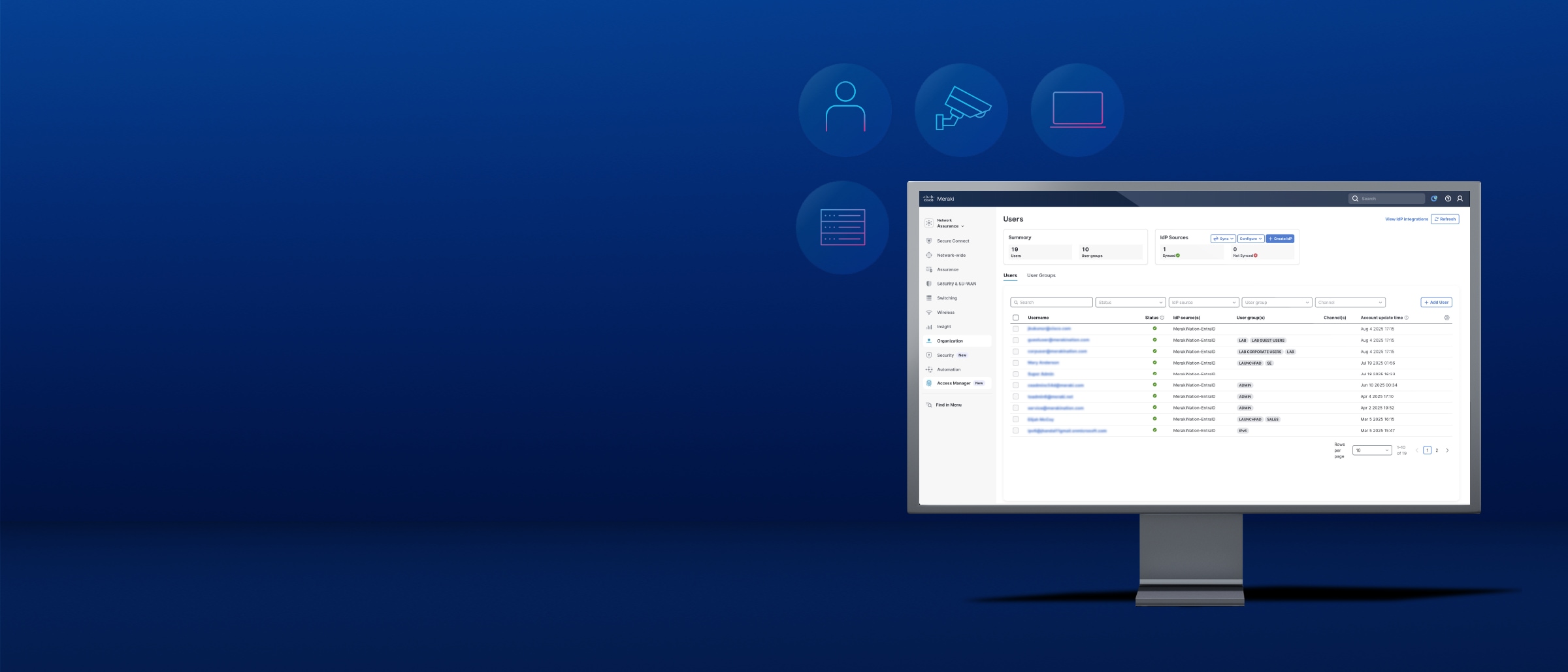

Intégrer l’identité dans votre réseau

Offert en tant que logiciel-service (SaaS) et intégré au Meraki Dashboard, l’accès basé sur l’identité est appliqué de manière transparente sur votre réseau Cisco Meraki existant.

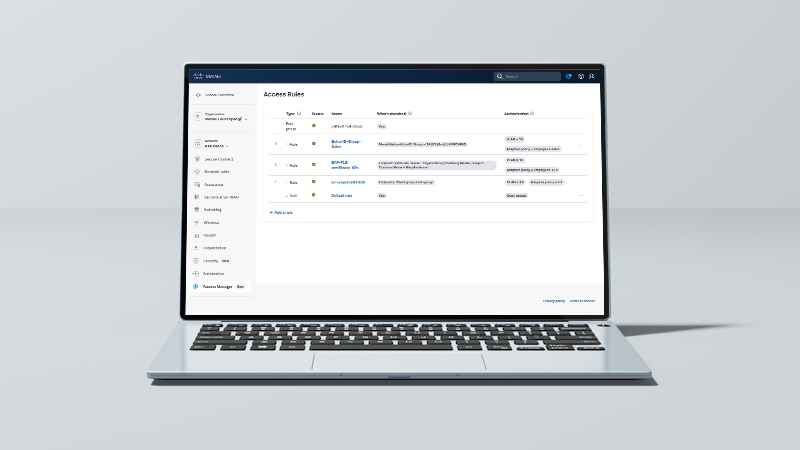

Segmenter et tout protéger

La segmentation axée sur l’identité protège les utilisateurs, les appareils et les objets de l’ensemble des infrastructure prises en charge. Elle est appliquée de manière native à chaque point, en éliminant les goulots d’étranglement et en offrant une protection adaptative à vérification systématique.

Étendre la vérification systématique du campus vers le nuage

Le Meraki Dashboard réunit l’identité du campus, la sécurité cloud et la visibilité du contexte avec Cisco Access Manager, Cisco Secure Access et Cisco XDR, offrant une protection à vérification systématique continue et adaptative sur l’ensemble de votre réseau.

Aperçu

Survol rapide

Obtenez un aperçu concis du contrôle des accès basé sur l’identité avec le Merak Dashboard.

Fiche technique

Approfondir

Obtenez une sécurité à vérification systématique basée sur l’identité sans les dispositifs, la complexité ou les frais généraux des solutions de contrôle d’accès conventionnelles.

Page de destination des ressources

Un guichet pour tous les documents et ressources

Accédez à la documentation technique, aux guides de déploiement, aux références des API, aux vidéos tutoriels et plus encore, le tout à un seul endroit.

Résumé de la solution

Limiter l’incidence des failles grâce à la segmentation fondée sur l’identité

Découvrez comment la segmentation adaptative contient automatiquement les compromis et empêche les mouvements latéraux, même lorsque les agresseurs disposent d’informations d’authentification valides.

Écosystème d’intégration transparente

Intégration native d’Entra ID

S’intègre parfaitement à Microsoft Entra ID pour une gestion unifiée des identités. Tirez parti des répertoires d’utilisateurs existants sans duplication ou synchronisation.

Unifié avec le Meraki Dashboard

Offert en tant que simple logiciel-service dans votre Meraki Dashboard existant. Gérez l’accès au campus, la sécurité cloud et la détection des menaces à partir d’une interface unifiée, sans consoles ni connexions distinctes.

Renforcez la valeur des solutions de sécurité

Cisco Security Enterprise Agreement

Économies instantanées

Faites l’expérience de la flexibilité en matière d’achat de logiciels de sécurité grâce à un seul accord facile à gérer.

Services de sécurité

Laissez les experts sécuriser votre entreprise

Obtenez plus de vos investissements et déployez une vigilance constante pour protéger votre entreprise.